Configurer le filtrage multidiffusion sur Nexus 7K/N9K

Options de téléchargement

-

ePub (148.8 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (117.6 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit les différentes façons de configurer les moyens possibles pour bloquer ou filtrer certains trafics de multidiffusion sur les commutateurs Nexus 7000/9000. Il peut également être utilisé pour conserver les ressources de multidiffusion. L'un des exemples courants est la mise en oeuvre par Microsoft d'une opération Plug-and-Play universelle qui utilise le protocole SSDP pour communiquer entre les serveurs.

Conditions préalables

Exigences

Cisco recommande que vous connaissiez la façon dont Any-Source Multicast (ASM) fonctionne avec l'utilisation du mode PIM Sparse sur la plate-forme Nexus.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Nexus 7K avec LC F3/M3 exécutant NXOS 7.3(4)D1(1)

- Nexus N9K-C93180YC-EX/FX avec 7.0(3)I7(9) ou 9.3(5)

Remarque : Les résultats peuvent varier si le logiciel et le matériel sont différents.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Voici la liste des acronymes utilisés :

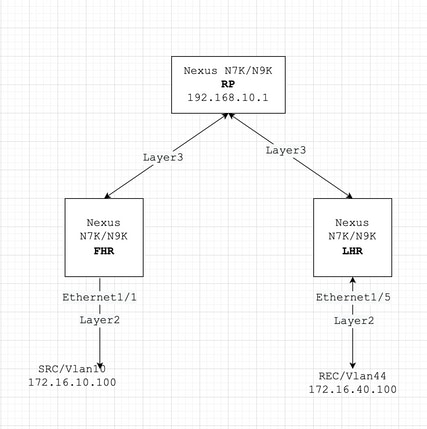

RP - Rendezvous Point

FHR - Routeur de premier saut

LHR - Routeur de dernier saut

SRC - Source de multidiffusion

REC - Récepteur multidiffusion

PACL - Liste d'accès aux ports

RACL - Routed Access-List

SVI - Interface virtuelle commutée

ACL - Liste de contrôle d'accès

Configurer

Topologie générique

Exemples de configuration

Supposons que nous soyons en présence de :

L'adresse IP du RP est 192.168.10.1

L'adresse IP de SRC est 172.16.10.100/32

Groupe SSDP : 239.255.255.250/239.255.255.253

Maintenant, nous allons discuter de la configuration basée sur le rôle du périphérique. Par exemple, FHR, LHR, RP, etc.

FHR - SRC multidiffusion est généralement connecté directement ici

1. Filtrez l'enregistrement vers le RP existant.

|

2. filtrer l’enregistrement vers le RP en définissant un RP fictif (qui n’existe pas (par exemple, 1.1.1.1) pour les groupes SSDP ; Dans ce cas, FHR assume le rôle de RP.

|

Vérifier :

|

Ce résultat confirme que FHR n'enregistre pas le flux sur RP.

LHR : généralement, le REC multidiffusion est directement connecté ici

3. Application de la politique IGMP sur l'interface SVI d'entrée (où réside REC). L'idée ici est de filtrer les rapports d'adhésion IGMP pour les groupes SSDP à partir de REC.

|

Vérifier :

|

Ce résultat confirme que le rapport d'adhésion IGMP est filtré et que la jointure (*, G) n'est pas envoyée au RP.

PIM - Routeur activé agissant en tant que FHR/LHR

Vous pouvez utiliser une combinaison des options 1, 2 et 3, selon vos besoins.

Exemple :

4. Filtrer l'enregistrement vers le RP existant (rôle FHR) :

|

5. Politique IGMP pour filtrer les rapports d'adhésion IGMP de REC (rôle LHR).

|

Vérifier :

Presque la même chose que la vérification effectuée aux points C et D mentionnés précédemment.

|

RP - C'est Rendezvous Point

6. Politique d’enregistrement pour bloquer l’enregistrement du groupe SSDP à partir de FHR.

|

Vérifier :

|

Ce résultat confirme que RP bloque l'enregistrement pour le groupe 239.255.255.250.

7. Application de la stratégie de jointure-élagage sur le RP : jointure pim (*, G) et jointure (S, G) pour le groupe SSDP uniquement.

|

Vérifier :

|

Ce résultat confirme (*, G) que la jonction PIM est bloquée par RP.

Configuration de la conservation des entrées matérielles pour la multidiffusion

Bien que toutes les options discutées dans les sections A, B ou C ; empêcher FHR, LHR ou FHR/LHR d'enregistrer le flux au RP ou empêcher l'envoi de PIM Join (*, G) vers le RP, respectivement ; une entrée mroute ou snooping peut toujours être créée et consomme des entrées matérielles de multidiffusion.

Remarque : Vous pouvez utiliser RACL ou PACL sur les interfaces SVI ou Layer2 d'entrée/port-channels/port-channels VPC au cas où VPC est configuré. Si SRC/REC sont dispersés dans différentes interfaces VLAN ou L2, cela signifie également que RACL ou PACL doit être appliqué sur toutes ces interfaces. Cependant, les résultats peuvent varier en fonction du matériel et du logiciel (principalement en raison des limites matérielles).

PACL

Configurez PACL sur le port de couche 2 d'entrée ou le port-channel ou le port-channel VPC pour bloquer le trafic SSDP ou la création d'une entrée (S, G) sur FHR.

Remarque : Selon le matériel utilisé (par exemple, Nexus N9000), le TCAM doit être gravé avant (ce qui nécessite un rechargement) pour appliquer la liste de contrôle d'accès.

Exemple :

|

Vérifier :

|

Puisque les deux ports d'adhésion de trafic multicast/IGMP sont bloqués via PACL, vous ne voyez aucune entrée mroute de surveillance. Essentiellement, PACL les supprime toutes les deux.

RACL

Vous pouvez configurer RACL sur l'interface SVI d'entrée là où SRC existe mais en fonction du logiciel/matériel utilisé ; (S, G) peut toujours être créée ou le trafic peut être transféré vers d'autres VLAN locaux.

|

Vérifier :

Il est à peu près identique à PACL, mais l'option RACL ne peut pas fournir les mêmes résultats que PACL ; La plupart de ses limites matérielles sont également mentionnées plus haut.

COPP

Vous pouvez également bloquer le protocole SSDP sur COPP. Voici un exemple de configuration:

|

Limite de multidiffusion globale

À partir de la version 10.2(1) de Cisco NX-OS, la configuration de multidiffusion de limite globale est prise en charge.

Vous devez configurer le {ip | ipv6} multicast group-range prefix-list <prefix-list-name> en mode de configuration VRF pour définir une plage globale de groupes et de canaux de multidiffusion IP à autoriser ou refuser pour la limite de multidiffusion globale. Cette commande est utilisée pour désactiver les actions de protocole de multidiffusion et le transfert de trafic pour les groupes ou les canaux non autorisés pour toutes les interfaces d'un routeur. La liste de préfixes configure la limite. Un exemple de configuration est fourni ci-dessous :

|

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

15-Sep-2021

|

Première publication |

Contribution d’experts de Cisco

- Atul PatilIngénieur TAC Cisco

- Rurick KellermanIngénieur TAC Cisco

- Varun JoseIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires