Paramètres de la suite de sécurité sur les commutateurs gérés de la gamme 300

Objectif

La suite Security sur les commutateurs gérés de la gamme Cisco 300 offre une protection contre les attaques par déni de service (DoS). Les attaques par déni de service inondent les réseaux de faux trafics, ce qui rend les ressources des serveurs réseau indisponibles ou insensibles aux utilisateurs légitimes. En général, il existe deux types d'attaques DoS. Les attaques par déni de service en force inondent le serveur et consomment la bande passante du serveur et du réseau. Les attaques systématiques manipulent les vulnérabilités des protocoles, telles que les messages SYN TCP, afin de provoquer des plantages de systèmes. Cet article explique les paramètres disponibles dans la suite Security sur les commutateurs gérés de la gamme 300.

Note: Les listes de contrôle d'accès (ACL) et les stratégies QoS avancées ne sont pas actives sur un port lorsque la protection contre les attaques DoS est activée.

Périphériques pertinents

Commutateurs gérés · série SF/SG 300

Version du logiciel

•1.3.0.62

Configuration des paramètres de la suite de sécurité

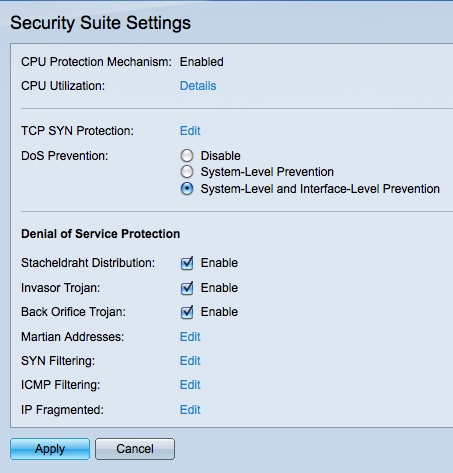

Étape 1. Connectez-vous à l'utilitaire de configuration Web et choisissez Security > Denial of Service Prevention > Security Suite Settings. La page Security Suite Settings s'ouvre :

Note: Le mécanisme de protection du processeur est activé par défaut sur les commutateurs gérés de la gamme 300 et ne peut pas être désactivé. Le commutateur utilise la technologie Secure Core (SCT), qui permet au commutateur de gérer le trafic de gestion et de protocole, quel que soit le volume total de trafic reçu.

Étape 2. (Facultatif) Cliquez sur Détails dans le champ Utilisation du processeur pour afficher l'utilisation du processeur. Reportez-vous à l'article Utilisation du CPU sur les commutateurs gérés de la gamme 200/300 pour plus d'informations.

Étape 3. (Facultatif) Cliquez sur Edit dans le champ TCP SYN Protection pour modifier les paramètres TCP SYN Protection. Référez-vous à l'article Synchroniser la configuration du filtrage (SYN) sur les commutateurs gérés de la gamme 300 pour plus d'informations.

Étape 4. Dans le champ DoS Prevention, cliquez sur la case d'option correspondant à la méthode de prévention DoS que vous souhaitez utiliser. Les options disponibles sont les suivantes :

· Disable : désactive la fonction de protection DoS. Si Désactiver est sélectionné, passez à l'étape 13.

· System - Level-Prevention : active les fonctions de protection DoS qui protègent contre les chevaux de Troie Invasor, les systèmes de distribution Stacheldraht, les chevaux de Troie Back Orifice et les adresses martiennes.

· System - Level-Prevention and Interface-Level Protection - Active toutes les mesures de sécurité définies dans la zone Denial of Service Protection.

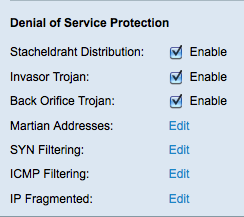

Étape 5. Cochez la case Enable dans le champ Stacheldraht Distribution pour ignorer les paquets TCP avec un numéro de port TCP source de 16660.

Étape 6. Cochez la case Activer dans le champ Cheval de Troie Invasor pour ignorer les paquets TCP avec un port TCP de destination 2140 et un port TCP source 1024.

Étape 7. Cochez la case Activer dans le champ Cheval de Troie Back Orifice pour ignorer les paquets UDP avec un port UDP de destination égal à 31337 et un port UDP source égal à 1024.

Note: Bien qu'il y ait des centaines d'attaques DoS, les ports mentionnés ci-dessus sont généralement exploités pour des activités malveillantes. Cependant, ils sont également utilisés pour le trafic légitime. Si vous avez un périphérique qui utilise l'un des ports ci-dessus, ces informations seront bloquées.

Étape 8. Cliquez sur Modifier dans le champ Adresses martiennes pour modifier la table des adresses martiennes. La table des adresses martiennes rejette les paquets de certaines adresses IP. Pour modifier la liste des adresses martiennes, référez-vous à l'article Configuration des adresses martiennes par déni de service (DoS) sur les commutateurs gérés de la gamme 300.

Note: Les étapes 9 à 12 nécessitent que la prévention au niveau du système et de l'interface soit choisie à l'étape 4. Passez à l'étape 13 si vous avez choisi un autre type de prévention DoS.

Étape 9. Cliquez sur Edit dans le champ SYN Filtering pour permettre à l'administrateur de bloquer certains ports TCP. Pour configurer le filtrage SYN, reportez-vous à l'article Configuration du filtrage SYN par déni de service (DoS) sur les commutateurs gérés de la gamme 300.

Étape 10. Cliquez sur Edit dans le champ SYN Rate Protection pour limiter le nombre de paquets SYN reçus. Pour configurer SYN Rate Protection, reportez-vous à l'article SYN Rate Protection sur les commutateurs gérés de la gamme 300.

Étape 11. Cliquez sur Edit dans le champ ICMP Filtering pour autoriser le blocage des paquets ICMP de certaines sources. Pour configurer le filtrage ICMP, reportez-vous à l'article Configuration du filtrage ICMP (Internet Control Message Protocol) sur les commutateurs gérés de la gamme 300.

Étape 12. Cliquez sur Edit dans le champ IP Fragmented pour bloquer les paquets IP fragmentés. Pour configurer le filtrage des fragments IP, reportez-vous à l'article Configuration du filtrage des fragments IP déni de service (DoS) sur les commutateurs gérés de la gamme 300.

Étape 13. Cliquez sur Appliquer pour enregistrer les modifications ou sur Annuler pour les annuler.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

10-Dec-2018

|

Première publication |

Commentaires

Commentaires