Configuration de l’authentification MAC sur un commutateur via l’interface de ligne de commande

Objectif

802.1X est un outil d'administration qui permet d'autoriser les périphériques de liste, sans accès non autorisé à votre réseau. Ce document explique comment configurer l'authentification basée sur MAC sur un commutateur à l'aide de l'interface de ligne de commande (CLI).

Pour plus d'informations, reportez-vous au glossaire.

Fonctionnement de RADIUS

L'authentification 802.1X comporte trois composants principaux : un demandeur (client), un authentificateur (périphérique réseau tel qu'un commutateur) et un serveur d'authentification (RADIUS). Le service RADIUS (Remote Authentication Dial-In User Service) est un serveur d'accès qui utilise le protocole AAA (Authentication, Authorization, and Accounting) qui aide à gérer a une adresse IP statique de 192.168.1.100 et l'authentificateur a une adresse IP statique de 192.168.1.101.

Périphériques pertinents

· Série Sx350X

· Série SG350XG

· Gamme Sx550X

· Série SG550XG

Version du logiciel

· 2.4.0.94

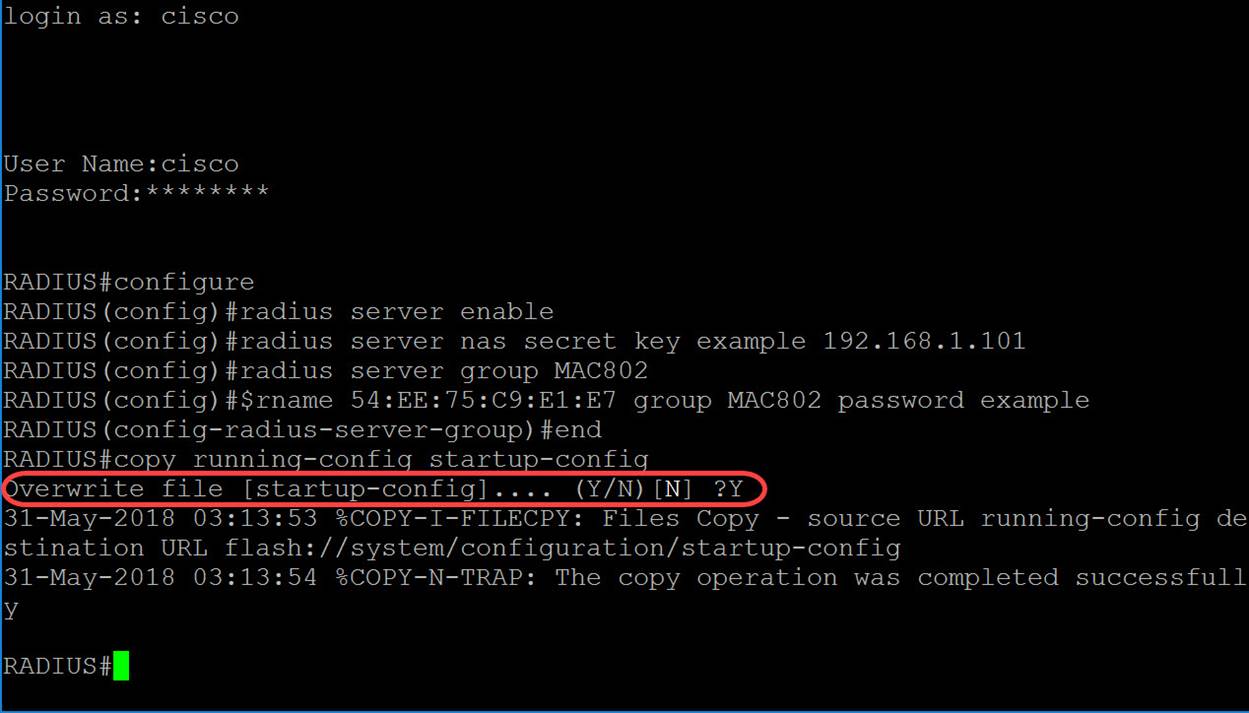

Configuration du serveur RADIUS sur un commutateur

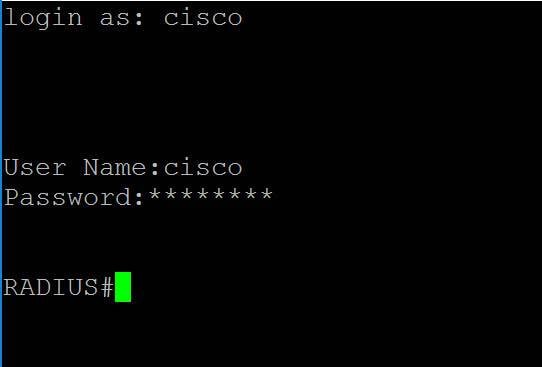

Étape 1. SSH à votre commutateur qui sera le serveur RADIUS. Le nom d'utilisateur et le mot de passe par défaut sont cisco/cisco. Si vous avez configuré un nouveau nom d'utilisateur ou mot de passe, saisissez plutôt les informations d'identification.

Note: Pour savoir comment accéder à un commutateur SMB via SSH ou Telnet, cliquez sur ici.

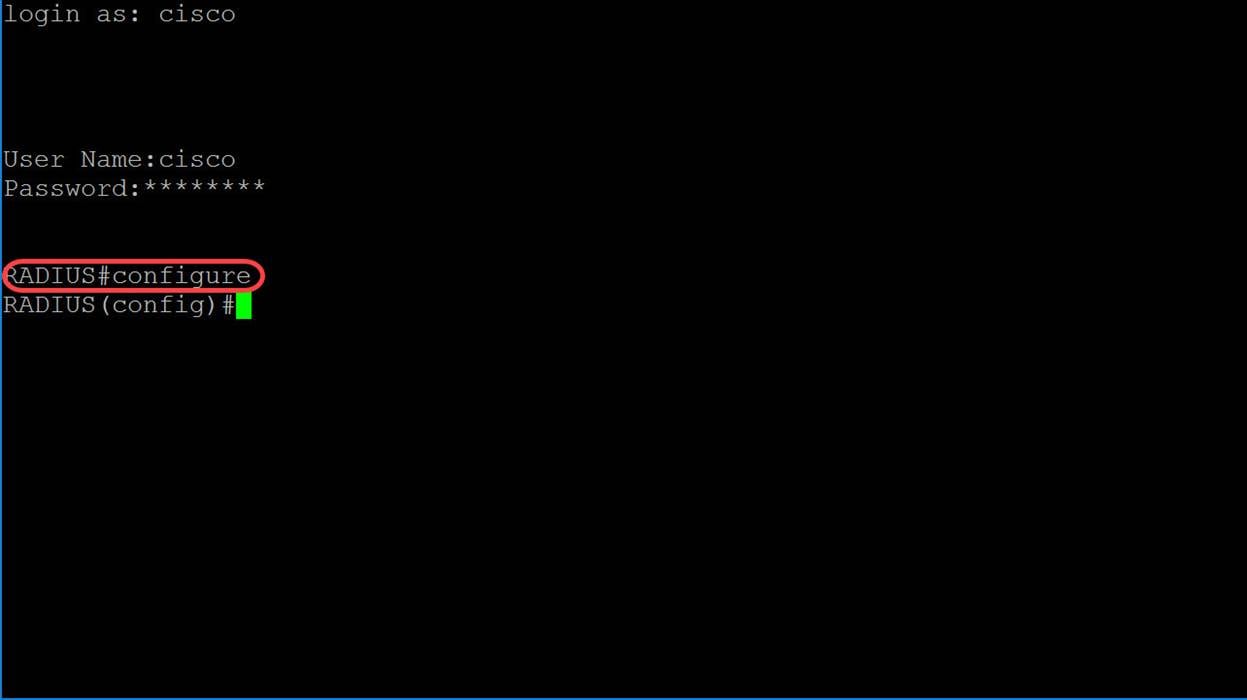

Étape 2. À partir du mode d’exécution privilégié du commutateur, passez en mode de configuration globale en entrant ce qui suit :

RADIUS#configure

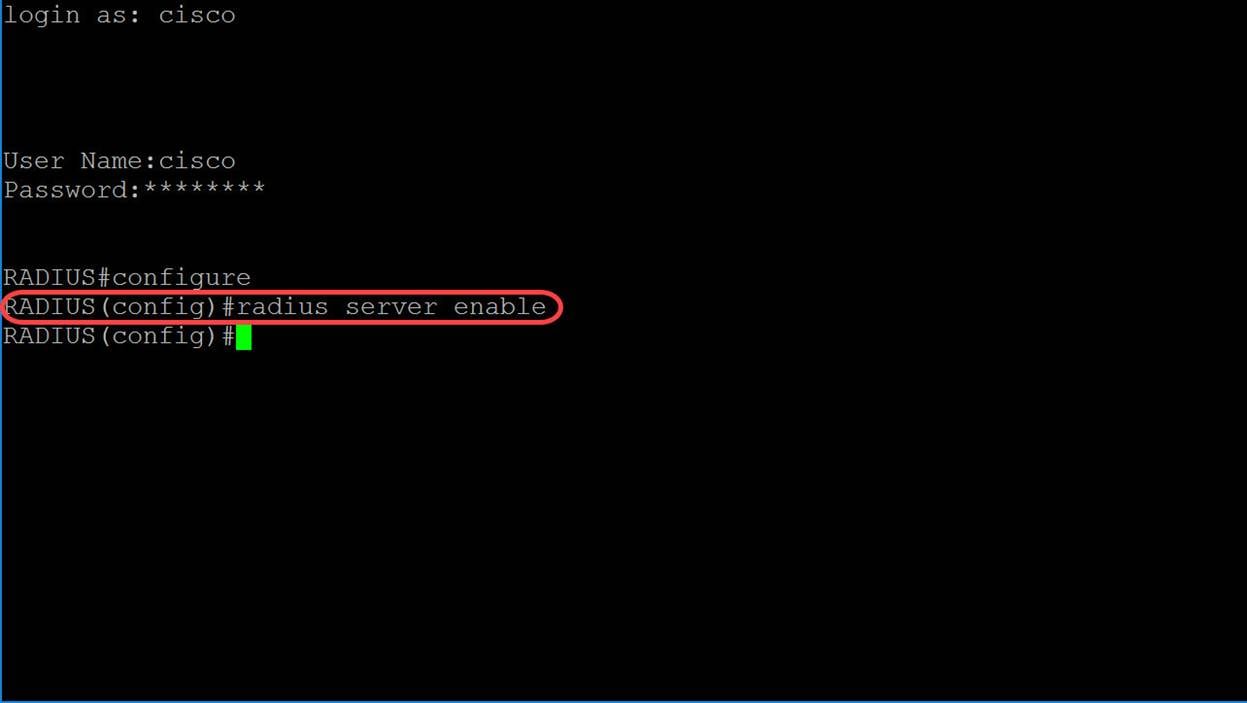

Étape 3. Utilisez la commande radius server enable pour activer le serveur RADIUS.

RADIUS(config)#radius server enable

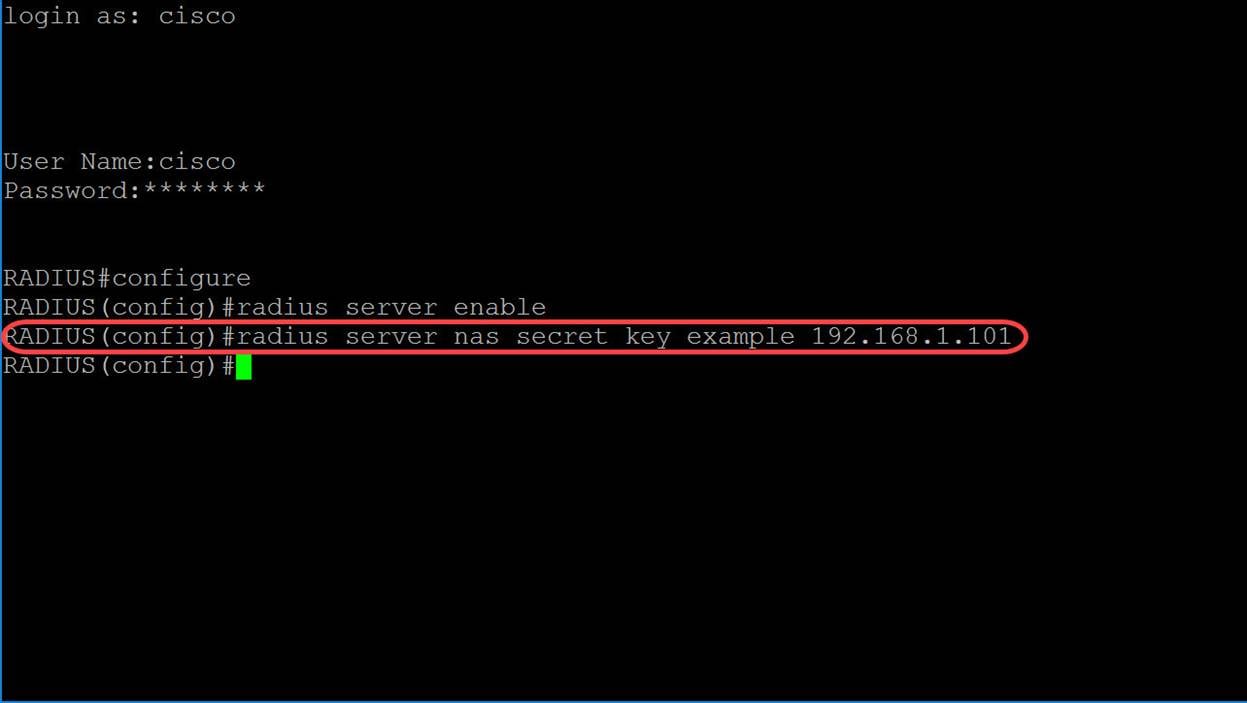

Étape 4. Pour créer une clé secrète, utilisez la commande radius server nas secret key en mode Configuration globale. Les paramètres sont définis comme suit :

· key : spécifie la clé d'authentification et de chiffrement pour les communications entre le périphérique et les utilisateurs du groupe donné. Cette valeur comprend entre 0 et 128 caractères.

· default : spécifie la clé secrète par défaut qui sera appliquée pour communiquer avec un NAS qui ne possède pas de clé privée.

· ip-address : spécifie l'adresse IP de l'hôte client RADIUS. L'adresse IP peut être une adresse IPv4, IPv6 ou IPv6z.

radius server nas secret key Key (Clé) {par défaut|adresse IP}Dans cet exemple, nous utiliserons exemple comme clé et 192.168.1.101 comme adresse IP de notre authentificateur.

RADIUS(config)#radius server nas secret key example 192.168.1.101

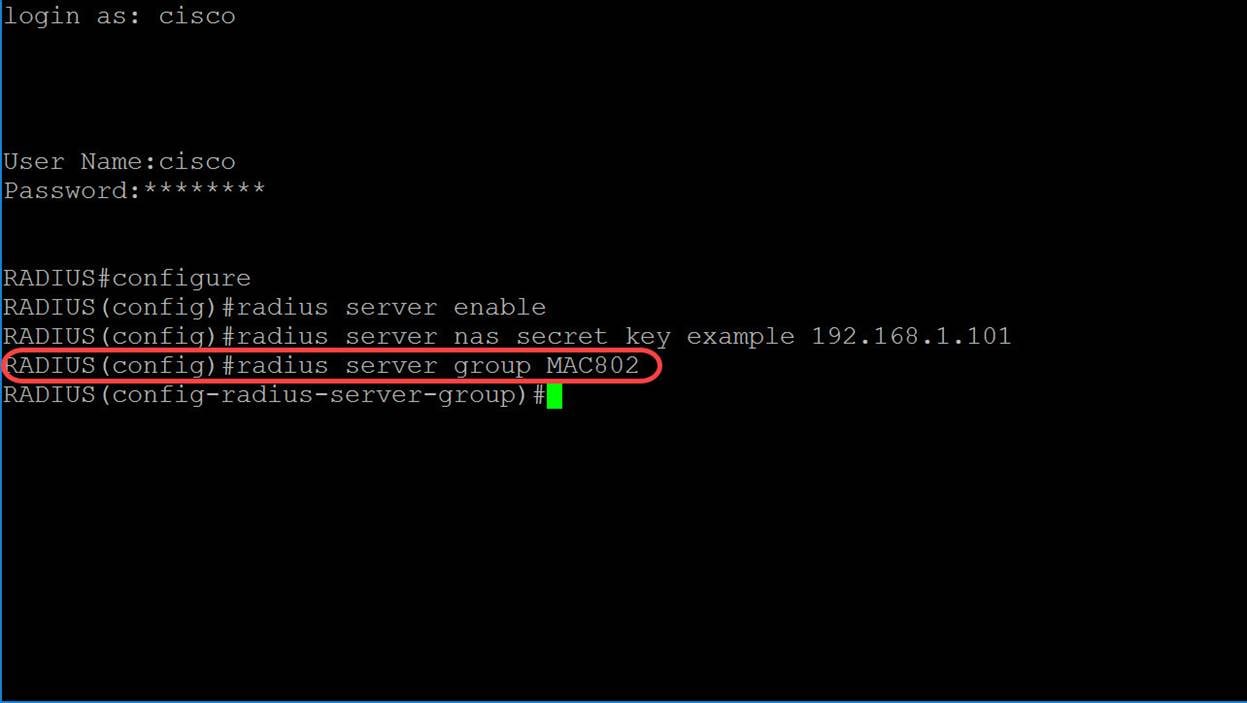

Étape 5. Pour passer en mode Configuration de groupe de serveurs RADIUS et créer un groupe s'il n'existe pas, utilisez la commande radius server group en mode Configuration globale.

groupe de serveurs RADIUS nom-groupeDans cet article, nous utiliserons MAC802 comme nom de groupe.

RADIUS(config-radius-server-group)#radius server group MAC802

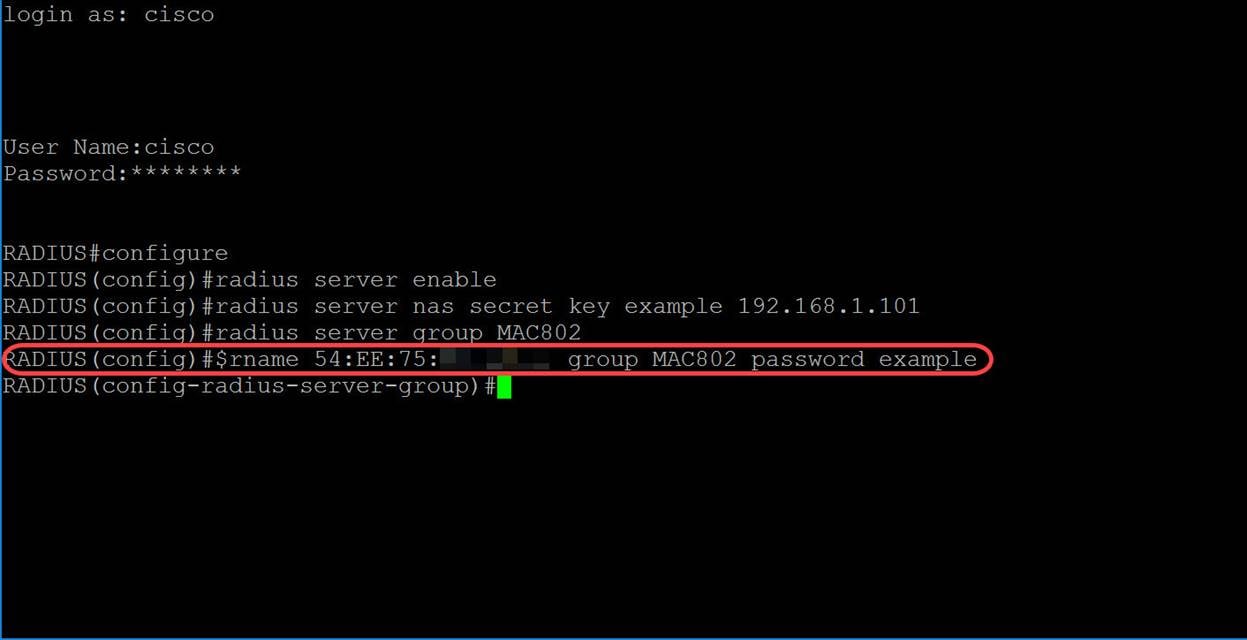

Étape 6. Pour créer un utilisateur, utilisez la commande radius server user en mode Configuration globale. Les paramètres sont définis comme suit :

· user-name : spécifie le nom d'utilisateur. La longueur est comprise entre 1 et 32 caractères.

· group-name : spécifie le nom du groupe d'utilisateurs. La longueur du nom de groupe est comprise entre 1 et 32 caractères.

· unencryption-password : spécifie le mot de passe utilisateur. La longueur peut être comprise entre 1 et 64 caractères.

radius server user username nom_utilisateur group group-name password unencryption-passwordDans cet exemple, nous utiliserons l'adresse MAC de notre port Ethernet comme nom d'utilisateur, MAC802 comme nom de groupe et le mot de passe non chiffré comme exemple.

RADIUS(config-radius-server-group)#radius server username 54:EE:75:XX:XX:XX exemple de mot de passe MAC802 de groupeNote: Certains octets de l’adresse MAC sont brouillés. L'exemple de mot de passe n'est pas un mot de passe fort. Veuillez utiliser un mot de passe plus fort car il n'a été utilisé qu'à titre d'exemple. De plus, notez que la commande était trop longue dans l'image qu'elle encapsulait automatiquement la commande.

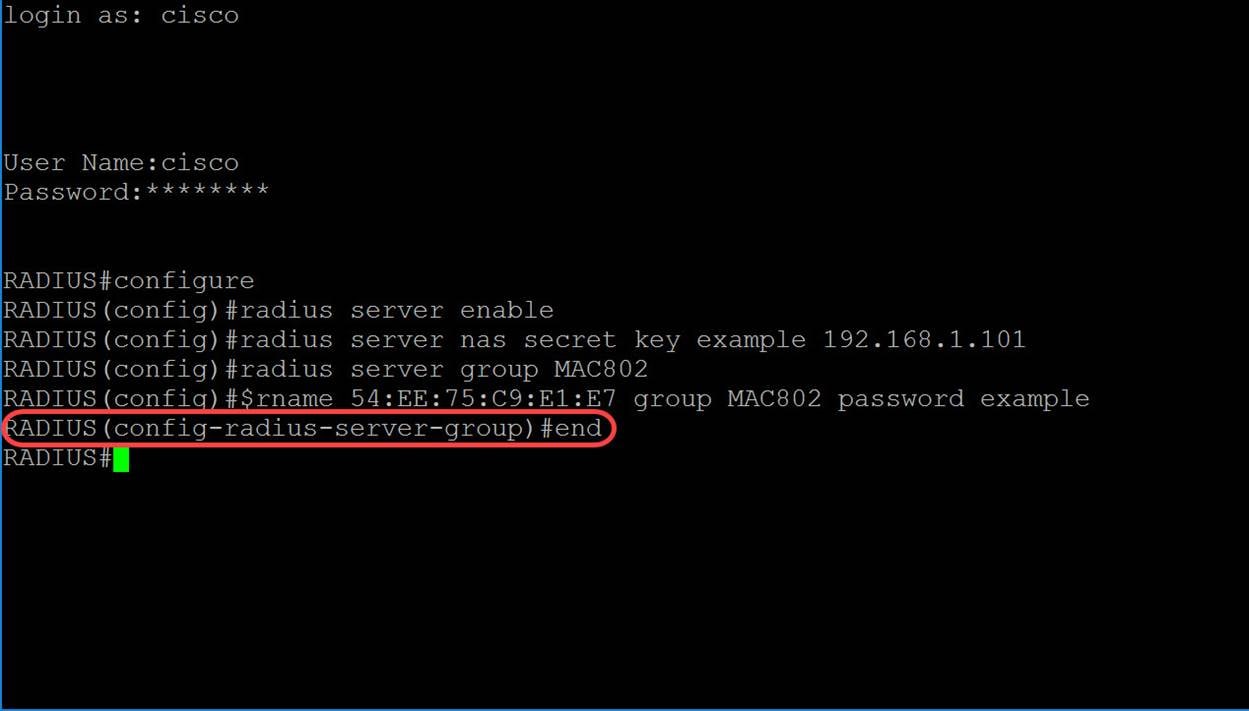

Étape 7. (Facultatif) Pour mettre fin à la session de configuration actuelle et revenir au mode d'exécution privilégié, utilisez la commande end.

RADIUS(config-radius-server-group)#end

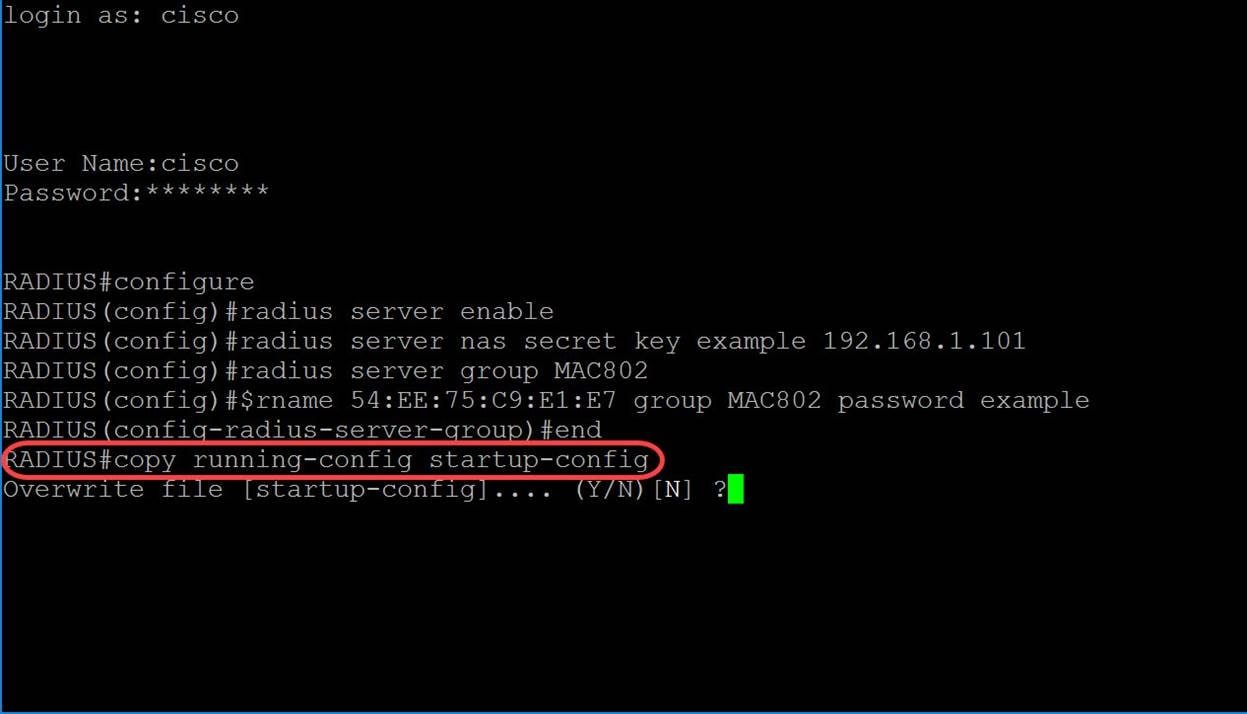

Étape 8. (Facultatif) Pour copier un fichier d'une source vers une destination, utilisez la commande copy en mode d'exécution privilégié. Dans cet exemple, nous allons enregistrer notre configuration en cours dans la configuration de démarrage.

RADIUS#copy running-config startup-config

Étape 9. (Facultatif) Un message s'affiche vous demandant si vous souhaitez remplacer votre fichier startup-config. Tapez Y pour yes ou N pour no. Nous allons taper Y pour remplacer notre fichier de configuration de démarrage.

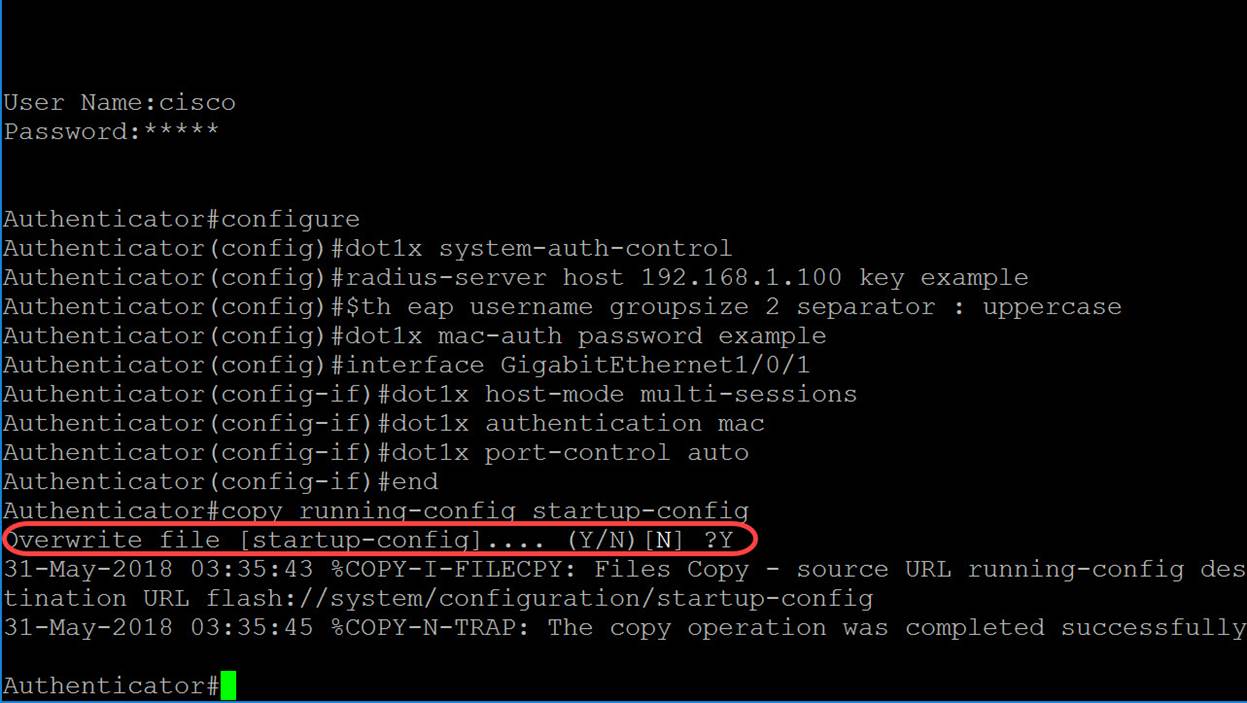

Configuration du commutateur authentificateur

Étape 1. SSH au commutateur qui sera l'authentificateur. Le nom d'utilisateur et le mot de passe par défaut sont cisco/cisco. Si vous avez configuré un nouveau nom d'utilisateur ou mot de passe, saisissez plutôt ces informations d'identification.

Note: Pour savoir comment accéder à un commutateur SMB via SSH ou Telnet, cliquez sur ici.

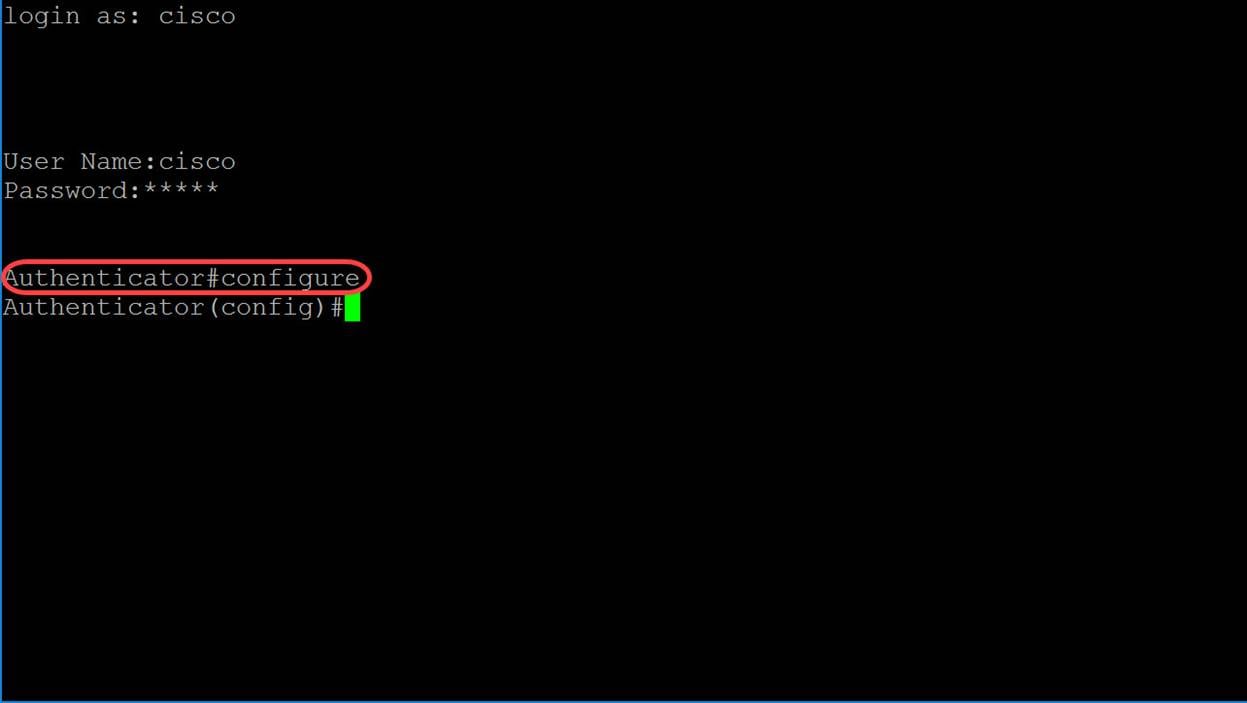

Étape 2. À partir du mode d’exécution privilégié du commutateur, passez en mode de configuration globale en entrant ce qui suit :

Authentificateur#configure

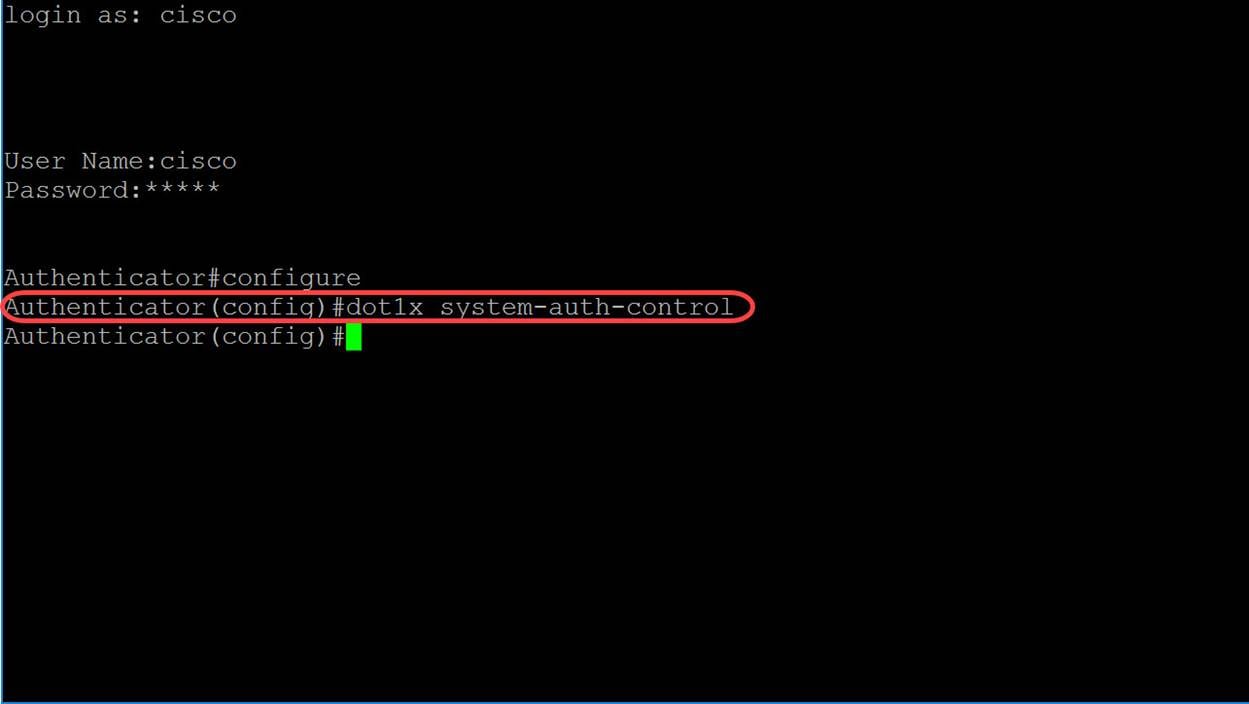

Étape 3. Pour activer globalement la norme 802.1X, utilisez la commande dot1x system-auth-control en mode de configuration globale.

Authenticator(config)#dot1x system-auth-control

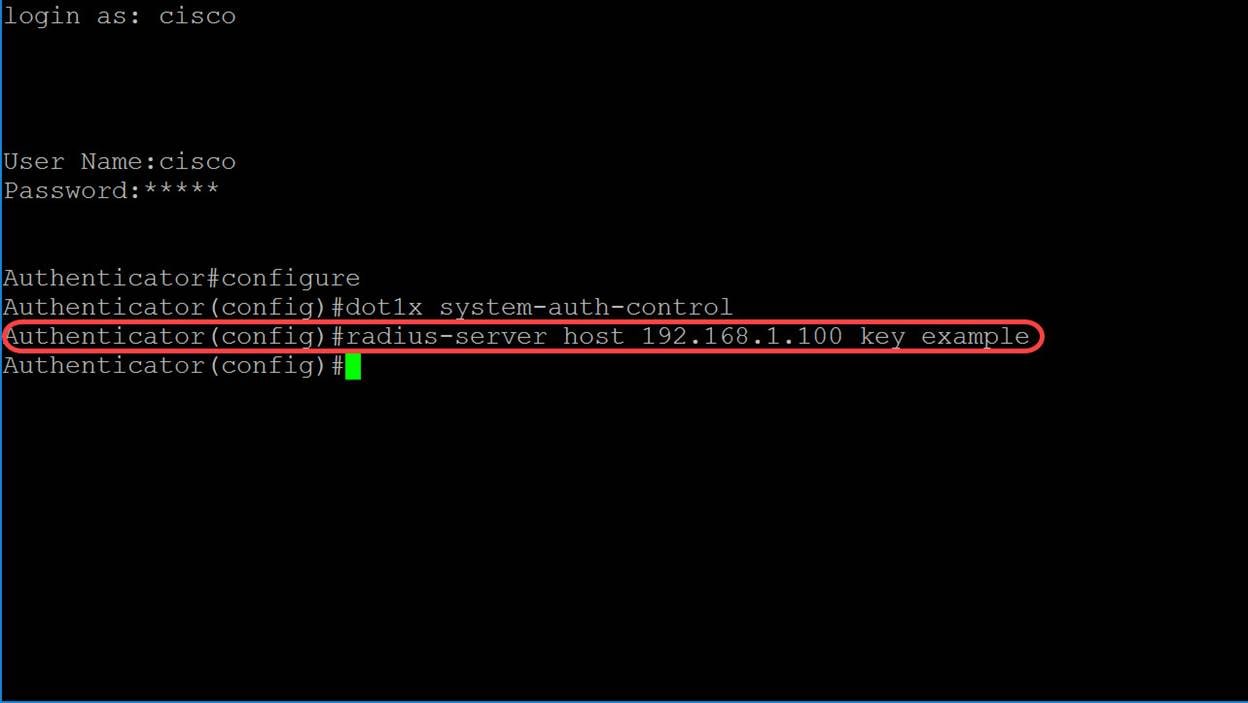

Étape 4. Utilisez la commande de mode de configuration globale radius-server host pour configurer un hôte serveur RADIUS. Les paramètres sont définis comme suit :

· ip-address : spécifie l'adresse IP de l'hôte du serveur RADIUS. L'adresse IP peut être une adresse IPv4, IPv6 ou IPv6z.

· hostname : spécifie le nom d'hôte du serveur RADIUS. La traduction en adresses IPv4 est uniquement prise en charge. La longueur est comprise entre 1 et 158 caractères et la longueur maximale de l'étiquette de chaque partie du nom d'hôte est de 63 caractères.

· auth-port auth-port-number — Spécifie le numéro de port pour les demandes d'authentification. Si le numéro de port est défini sur 0, l'hôte n'est pas utilisé pour l'authentification. La plage est comprise entre 0 et 65 535.

· Acc-port numéro-port-compte — Numéro de port pour les demandes de comptabilité. L'hôte n'est pas utilisé pour la comptabilité si défini sur 0. Si non spécifié, le numéro de port est défini par défaut sur 1813.

· timeout timeout — Spécifie la valeur de délai en secondes. Cela va de 1 à 30.

· retransmission retries - Spécifie le nombre de retransmissions de nouvelle tentative. La plage est comprise entre 1 et 15.

· délai d'expiration — Spécifie la durée en minutes pendant laquelle un serveur RADIUS est ignoré par les demandes de transaction. Elle va de 0 à 2000.

· key key-string — Spécifie la clé d'authentification et de chiffrement pour toutes les communications RADIUS entre le périphérique et le serveur RADIUS. Cette clé doit correspondre au chiffrement utilisé sur le démon RADIUS. Pour spécifier une chaîne vide, saisissez “ ”. La longueur peut être comprise entre 0 et 128 caractères. Si ce paramètre est omis, la clé radius globalement configurée sera utilisée.

· key encryption-key-string — Identique à key-string, mais la clé est au format chiffré.

· priority priority — Spécifie l'ordre dans lequel les serveurs sont utilisés, où 0 a la priorité la plus élevée. La plage de priorités est comprise entre 0 et 65 535.

· usage {login|dot1.x|all} — spécifie le type d'utilisation du serveur RADIUS. Les valeurs possibles sont les suivantes :

o login : spécifie que le serveur RADIUS est utilisé pour l'authentification des paramètres de connexion utilisateur.

o dot1.x : spécifie que le serveur RADIUS est utilisé pour l'authentification de port 802.1x.

o all : spécifie que le serveur RADIUS est utilisé pour l'authentification de connexion utilisateur et l'authentification de port 802.1x.

radius-server host {ip-address|hostname} [auth-port auth-port-number][acct-port numéro-port][timeout timeout][retransmission retries][linterminable time][key key-string][priority][usage {login|dot1.x|all}]Dans cet exemple, seuls les paramètres hôte et clé sont utilisés. Nous utiliserons l'adresse IP 192.168.1.100 comme adresse IP du serveur RADIUS et l'exemple de mot comme chaîne de clé.

Authenticator(config)#radius-server host 192.168.1.100 exemple de clé

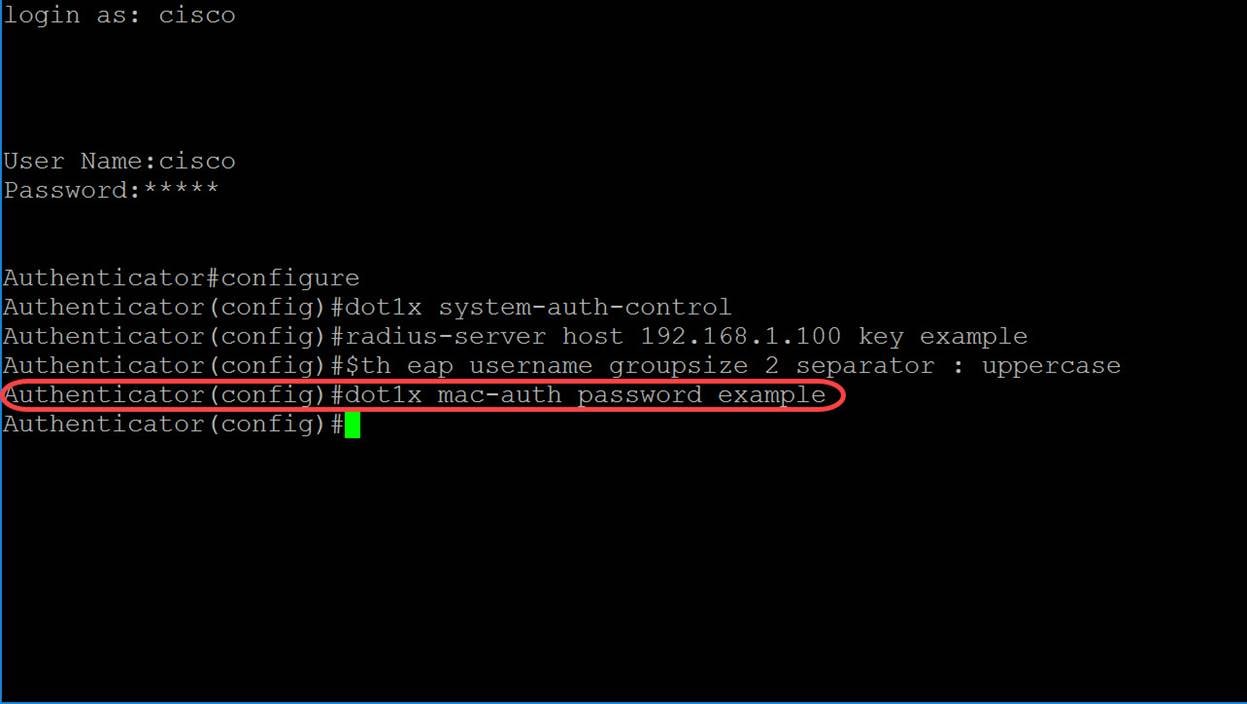

Étape 5. Dans l'authentification basée sur MAC, le nom d'utilisateur du demandeur est basé sur l'adresse MAC du périphérique demandeur. Ce qui suit définit le format de ce nom d'utilisateur basé sur MAC, qui est envoyé du commutateur au serveur RADIUS, dans le cadre du processus d'authentification. Les champs suivants sont définis comme suit :

· mac-auth type — choisissez un type d'authentification MAC

o eap : utilisez RADIUS avec encapsulation EAP pour le trafic entre le commutateur (client RADIUS) et le serveur RADIUS, qui authentifie un demandeur basé sur MAC.

o radius : utilisez RADIUS sans encapsulation EAP pour le trafic entre le commutateur (client RADIUS) et le serveur RADIUS, qui authentifie un demandeur basé sur MAC.

· groupsize : nombre de caractères ASCII entre les délimiteurs de l'adresse MAC envoyée sous forme de nom d'utilisateur. L'option comporte 1, 2, 4 ou 12 caractères ASCII entre les délimiteurs.

· Separator : caractère utilisé comme délimiteur entre les groupes de caractères définis dans l'adresse MAC. Les options sont le tiret, le deux-points ou le point comme délimiteur.

· case - Envoyer le nom d'utilisateur en minuscules ou en majuscules. Les options sont en minuscules ou en majuscules.

dot1x mac-auth type mac-auth casse du séparateur de taille de groupe de nom d'utilisateur.Dans cet exemple, nous utiliserons eap comme type mac-authentication, une taille de groupe de 2, le deux-points comme séparateur, et enverrons notre nom d'utilisateur en majuscules.

Authenticator(config)#dot1x mac-auth eap nom d'utilisateur groupsize 2 séparateur : majuscule

Étape 6. Utilisez la commande ci-dessous pour définir le mot de passe que le commutateur utilisera pour l’authentification basée sur MAC au lieu de l’adresse MAC hôte. Nous utiliserons le mot exemple comme mot de passe.

Authenticator(config)#dot1x mac-auth password exemple

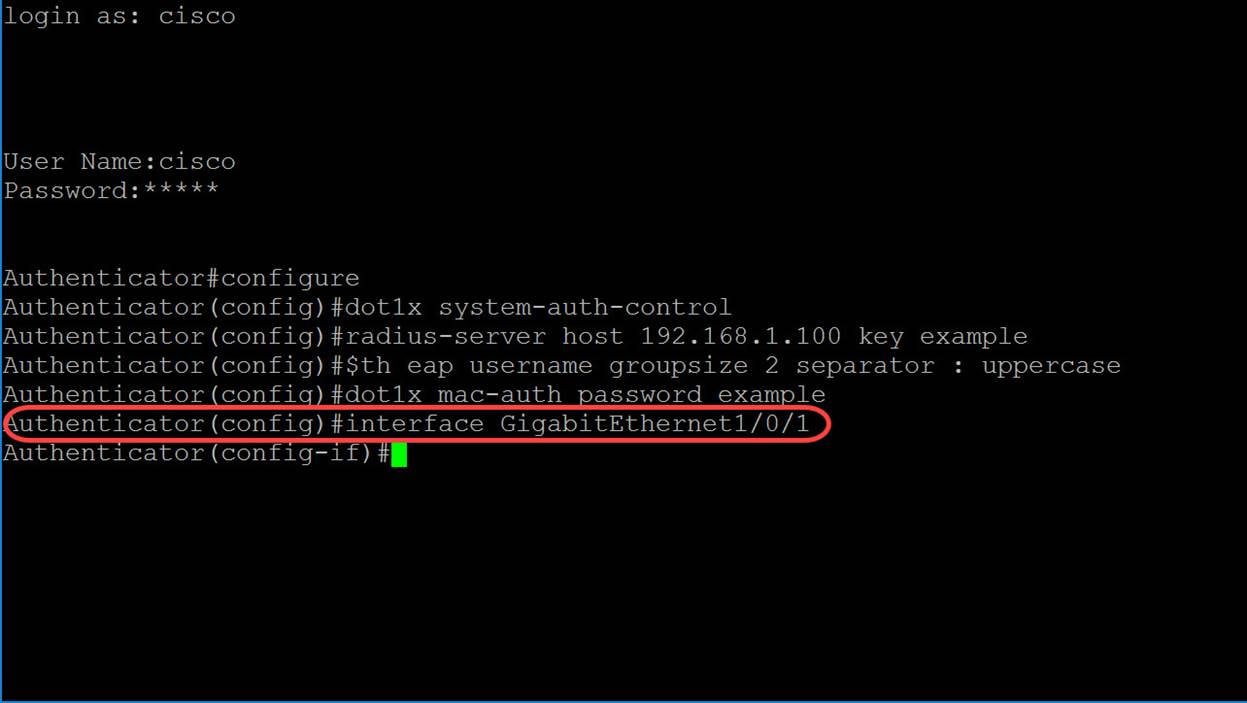

Étape 7. Pour passer en mode de configuration d'interface afin de configurer une interface, utilisez la commande mode de configuration globale interface. Nous allons configurer GigabitEthernet1/0/1 car notre hôte final y est connecté.

Note: Ne configurez pas le port connecté à votre serveur RADIUS.

Authenticator(config)#interface GigabitEthernet1/0/1

Note: Si vous souhaitez configurer plusieurs ports simultanément, utilisez la commande interface range.

Reportez-vous à l'exemple ci-dessous pour configurer les ports 1 à 4 à l'aide de la commande range :

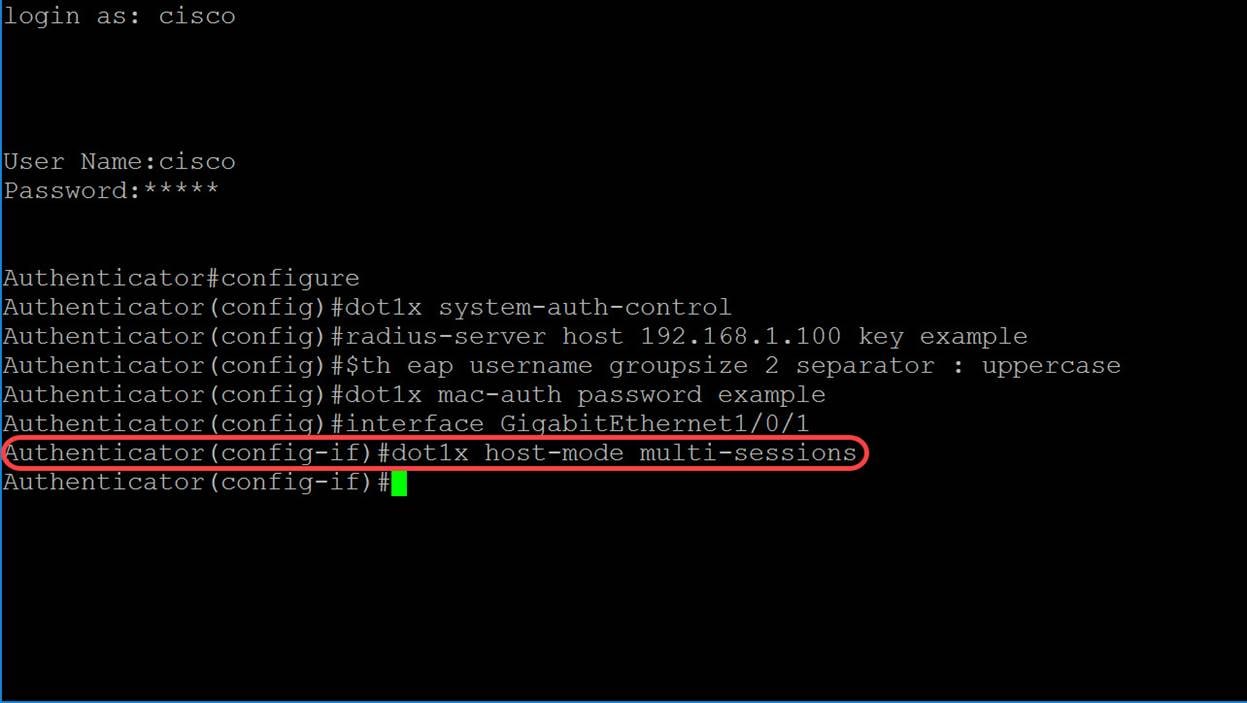

Authenticator(config)#interface range GigabitEthernet1/0/1-4Étape 8. Pour autoriser un hôte unique (client) ou plusieurs hôtes sur un port autorisé IEEE802.1X, utilisez la commande dot1x host-mode en mode de configuration d'interface. Les paramètres sont définis comme suit :

· multi-hôte — Activer le mode hôtes multiples

o Un port est autorisé s'il existe au moins un client autorisé.

o Lorsqu'un port est non autorisé et qu'un VLAN invité est activé, le trafic non étiqueté est remappé au VLAN invité. Le trafic étiqueté est abandonné, sauf s'il appartient au VLAN invité ou à un VLAN non authentifié. Si le VLAN invité n'est pas activé sur un port, seul le trafic étiqueté appartenant à des VLAN non authentifiés est ponté.

o Lorsqu'un port est autorisé, le trafic non étiqueté et étiqueté de tous les hôtes connectés au port est ponté, en fonction de la configuration du port d'appartenance au VLAN statique.

o Vous pouvez spécifier que le trafic non étiqueté du port autorisé sera remappé sur un VLAN qui est attribué par un serveur RADIUS au cours du processus d'authentification. Le trafic étiqueté est abandonné, sauf s'il appartient au VLAN attribué par RADIUS ou aux VLAN non authentifiés. L'affectation de VLAN Radius sur un port est définie dans la page Port Authentication.

· single-host — Activer le mode hôte unique

o Un port est autorisé s'il existe un client autorisé. Un seul hôte peut être autorisé sur un port.

o Lorsqu'un port est non autorisé et que le VLAN invité est activé, le trafic non étiqueté est remappé au VLAN invité. Le trafic étiqueté est abandonné, sauf s'il appartient au VLAN invité ou à un VLAN non authentifié. Si un VLAN invité n'est pas activé sur le port, seul le trafic étiqueté appartenant aux VLAN non authentifiés est ponté.

o Lorsqu'un port est autorisé, le trafic non étiqueté et étiqueté de l'hôte autorisé est ponté en fonction de la configuration du port d'appartenance au VLAN statique. Le trafic provenant d’autres hôtes est abandonné.

o Un utilisateur peut spécifier que le trafic non étiqueté de l'hôte autorisé sera remappé sur un VLAN qui est attribué par un serveur RADIUS au cours du processus d'authentification. Le trafic étiqueté est abandonné, sauf s'il appartient au VLAN attribué par RADIUS ou aux VLAN non authentifiés. L'affectation de VLAN Radius sur un port est définie dans la page Port Authentication.

· multisessions — Activer le mode multisessions

o Contrairement aux modes hôte unique et hôte multiple, un port en mode multisession n'a pas d'état d'authentification. Cet état est attribué à chaque client connecté au port.

o Le trafic étiqueté appartenant à un VLAN non authentifié est toujours ponté, que l’hôte soit autorisé ou non.

o Le trafic étiqueté et non étiqueté provenant d'hôtes non autorisés n'appartenant pas à un VLAN non authentifié est remappé au VLAN invité s'il est défini et activé sur le VLAN, ou est abandonné si le VLAN invité n'est pas activé sur le port.

o Vous pouvez spécifier que le trafic non étiqueté du port autorisé sera remappé sur un VLAN qui est attribué par un serveur RADIUS au cours du processus d'authentification. Le trafic étiqueté est abandonné, sauf s'il appartient au VLAN attribué par RADIUS ou aux VLAN non authentifiés. L'affectation de VLAN Radius sur un port est définie dans la page Port Authentication.

dot1x host-mode host-modeDans cet exemple, nous allons configurer le mode hôte pour qu'il soit multisessions.

Authentication(config-if)#dot1x mode hôte multisessions

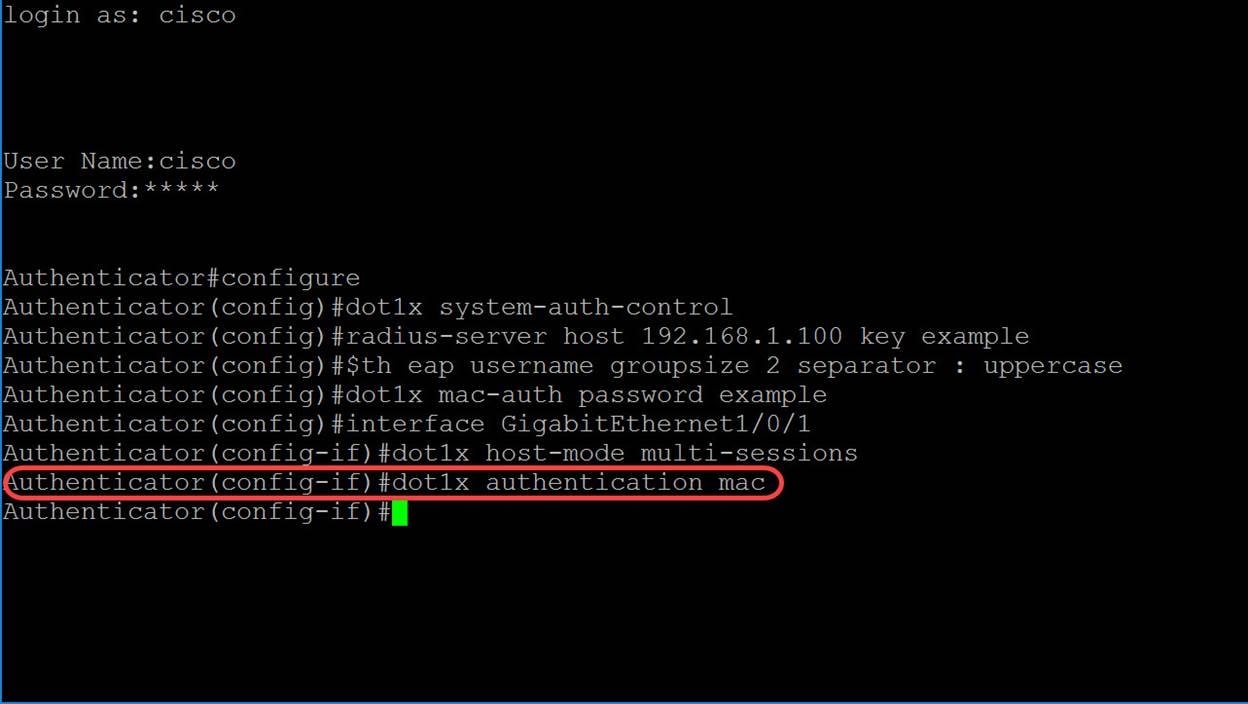

Étape 9. Pour configurer la méthode d'authentification sur un port, utilisez la commande ci-dessous pour activer l'authentification basée sur MAC.

Authentication(config-if)#dot1x authentication mac

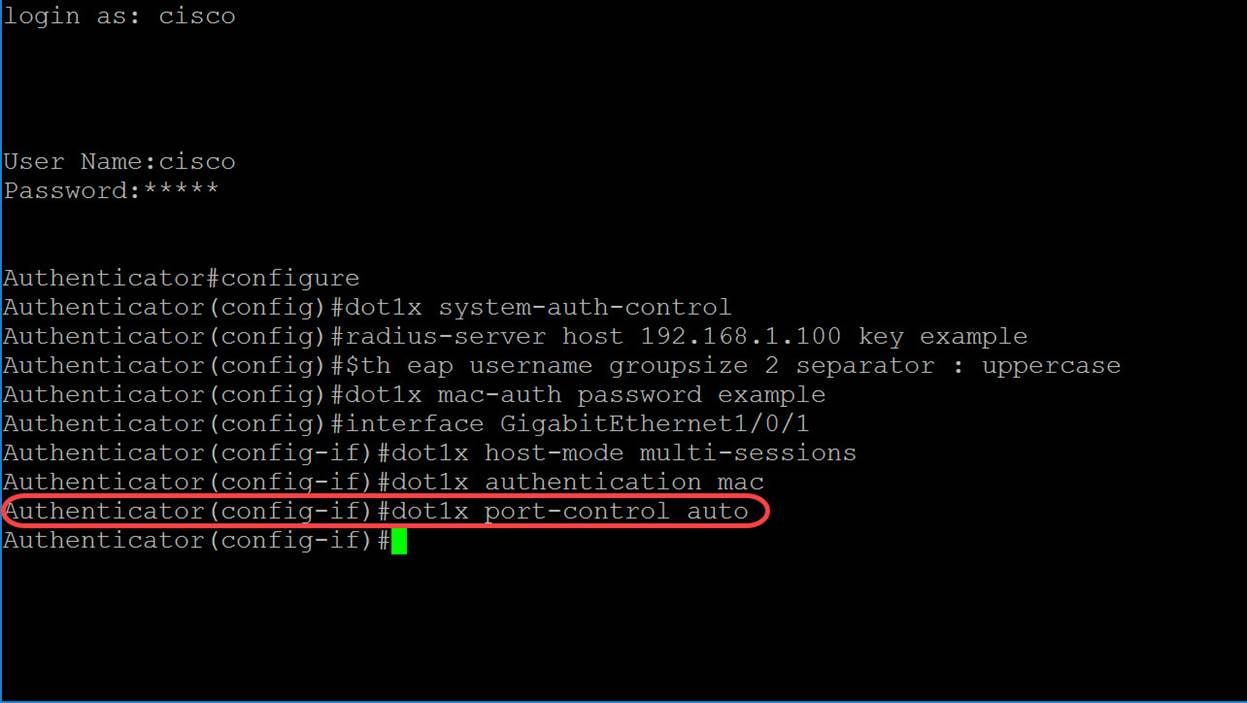

Étape 10. Pour activer l'authentification et l'autorisation basées sur les ports sur le périphérique, utilisez la commande port-control pour configurer la valeur port-control. Nous allons sélectionner l'état d'autorisation de port administratif comme auto. Cela nous permettra d'activer l'authentification et l'autorisation basées sur les ports sur le périphérique. L'interface se déplace entre un état autorisé ou non autorisé en fonction de l'échange d'authentification entre le périphérique et le client.

Authentication(config-if)#dot1x port-control auto

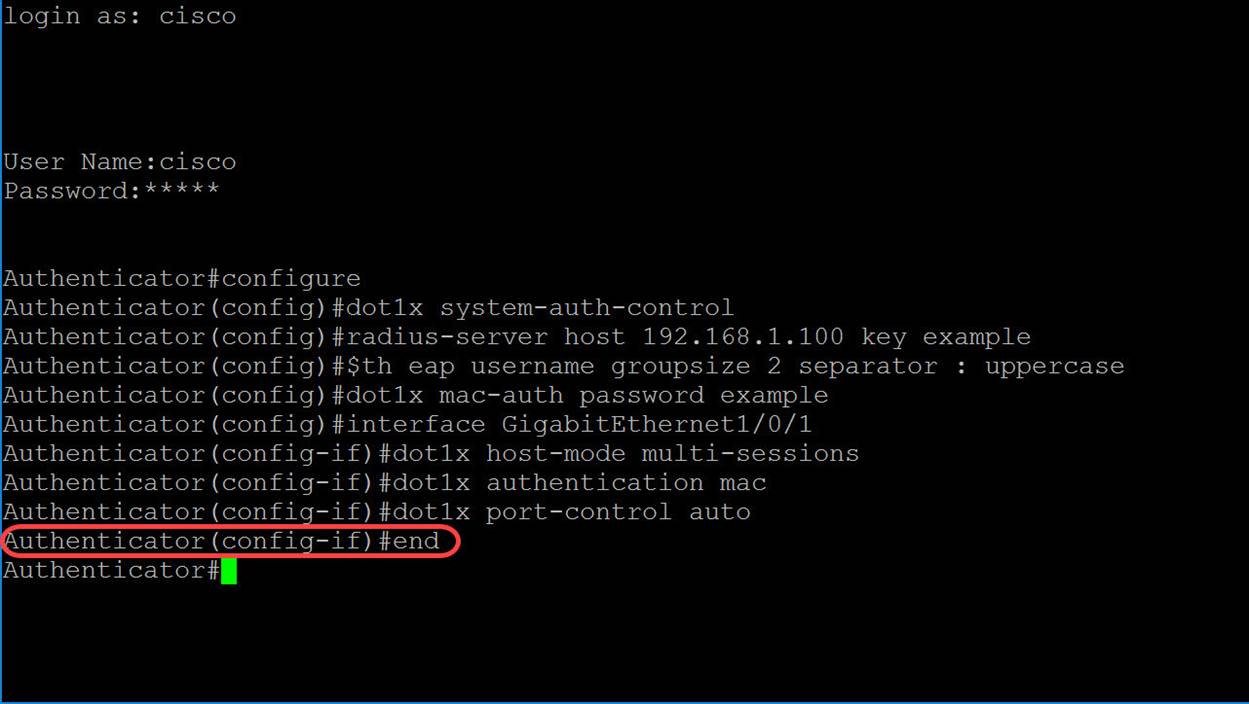

Étape 11. (Facultatif) Pour mettre fin à la session de configuration actuelle et revenir au mode d'exécution privilégié, utilisez la commande end.

Authentication(config-if)#end

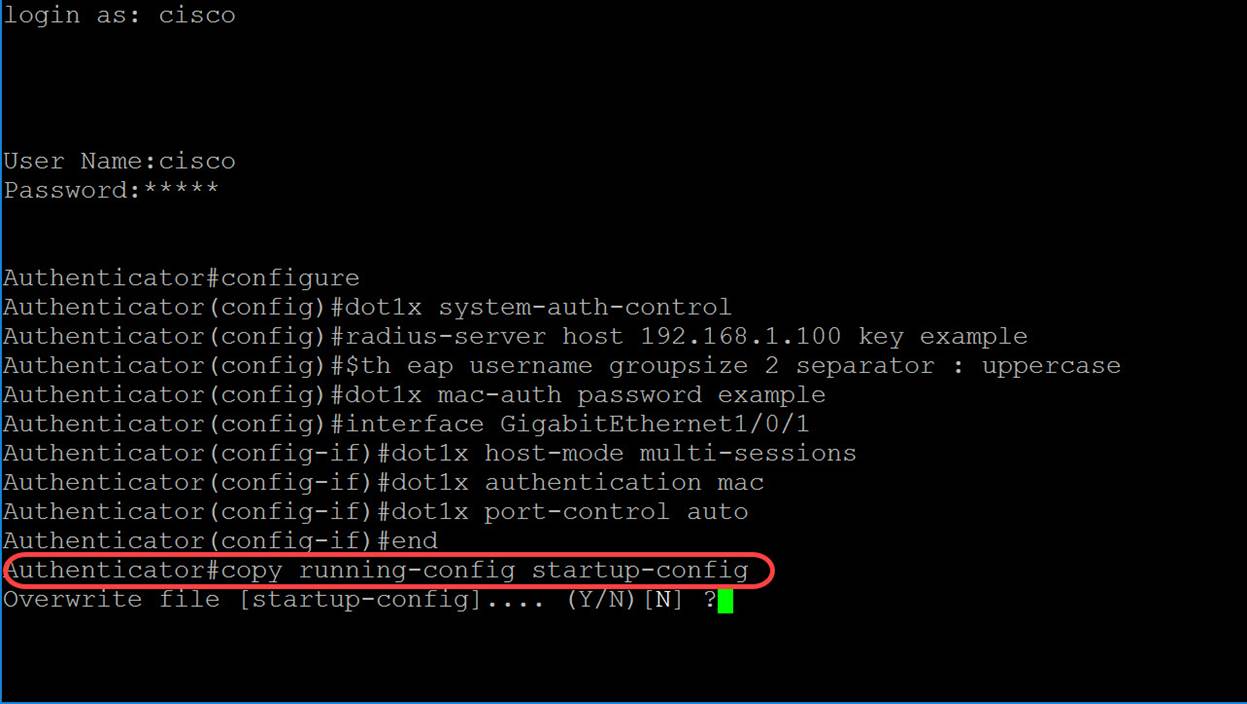

Étape 12. (Facultatif) Pour copier un fichier d'une source vers une destination, utilisez la commande copy en mode d'exécution privilégié. Dans cet exemple, nous allons enregistrer notre configuration en cours dans la configuration de démarrage.

Authentification#copy running-config startup-config

Étape 13. (Facultatif) Un message s'affiche et vous demande si vous souhaitez remplacer votre fichier startup-config. Tapez Y pour yes ou N pour no. Nous allons taper Y pour remplacer notre fichier de configuration de démarrage.

Conclusion

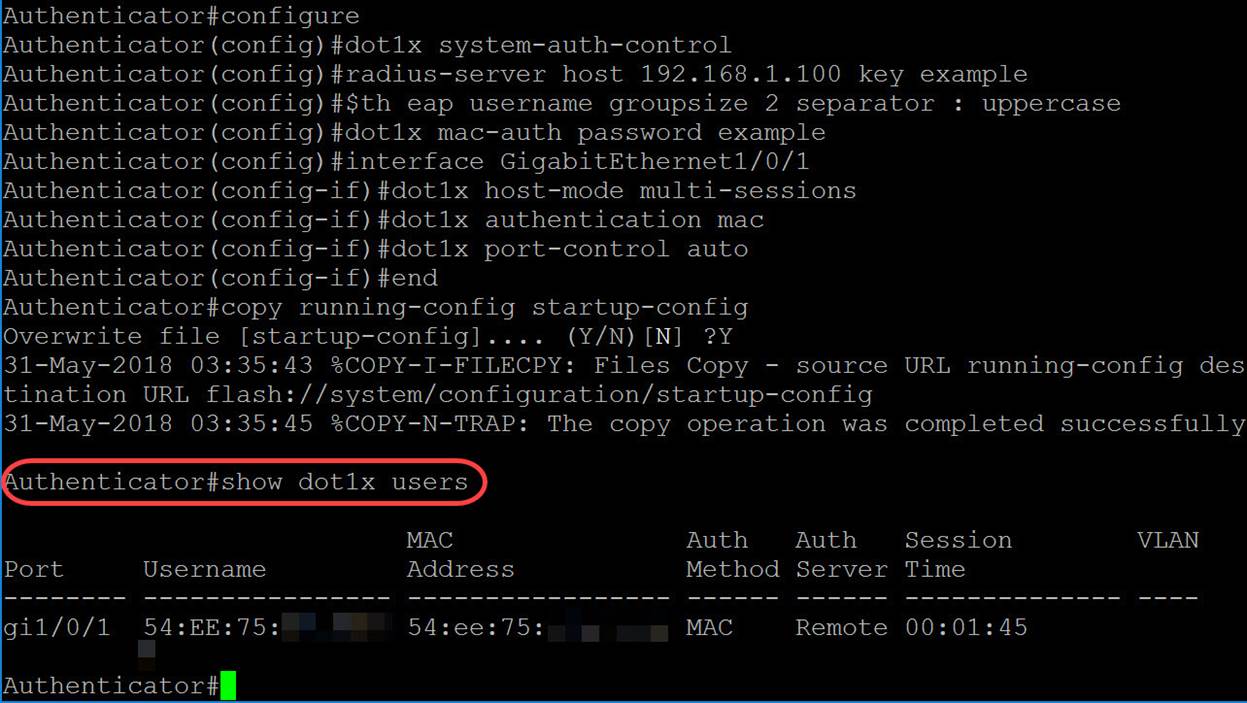

Vous devez maintenant configurer l'authentification MAC sur votre commutateur à l'aide de l'interface de ligne de commande. Suivez les étapes ci-dessous pour vérifier que l'authentification basée sur MAC fonctionne.

Étape 1. Pour afficher les utilisateurs autorisés 802.1X actifs pour le périphérique, utilisez la commande show dot1x users en mode d'exécution privilégié.

Authentificateur#show dot1x utilisateurs

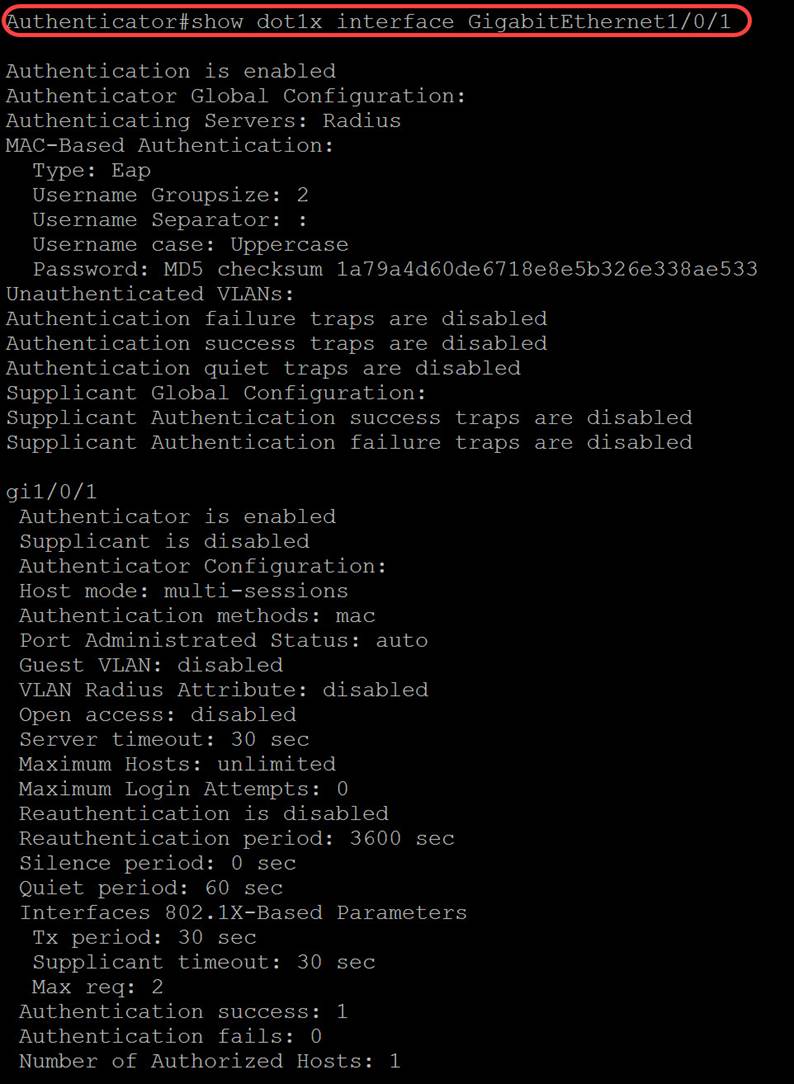

Étape 2. Pour afficher les interfaces 802.1X ou l'état d'interface spécifié, utilisez la commande show dot1x en mode d'exécution privilégié.

Authentificateur#show dot1x interface gigabitethernet1/0/1

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires