Introduction

Ce document décrit les étapes pour reconfigurer le mécanisme d'authentification de Cloud Delivered Firewall Tunnel de RSA à PSK sur Cisco ASA.

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les informations contenues dans ce document sont basées sur Cisco Umbrella.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Étape 1 : Vérification d’un tunnel existant avec l’authentification RSA

Vérifiez que vous disposez d'un tunnel existant utilisant l'authentification RSA et que l'état du tunnel dans l'ASA indique connecté avec ce type d'authentification.

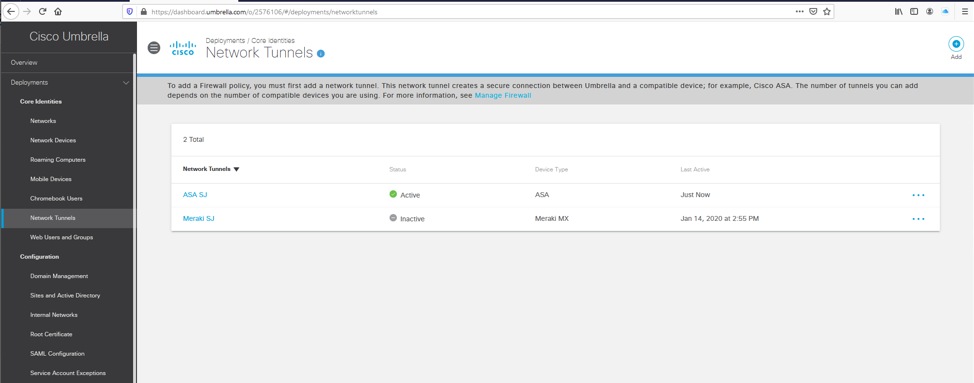

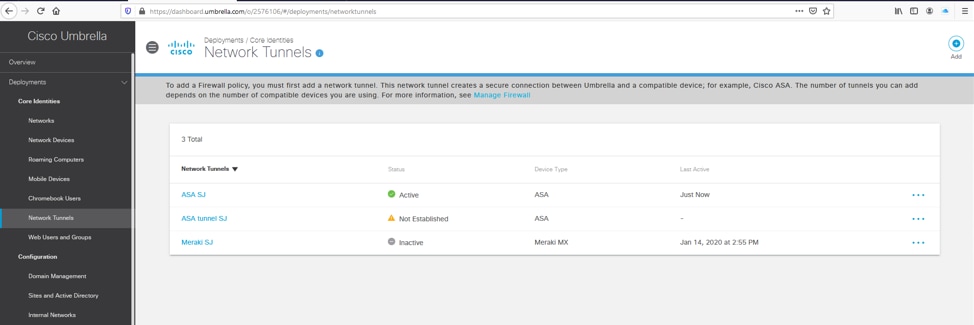

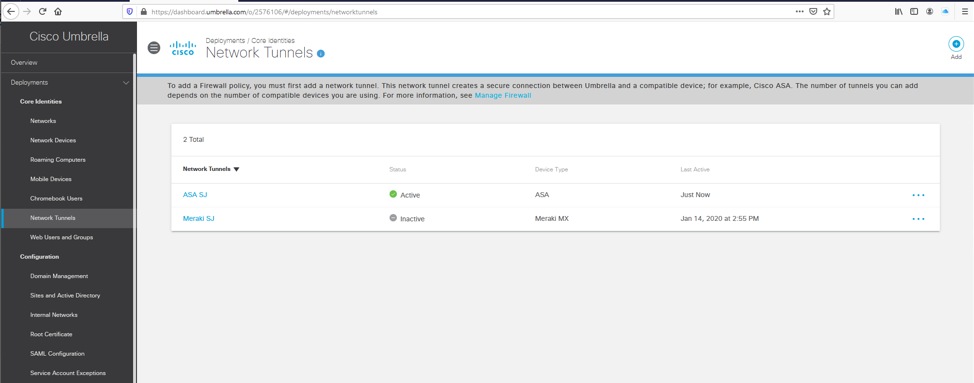

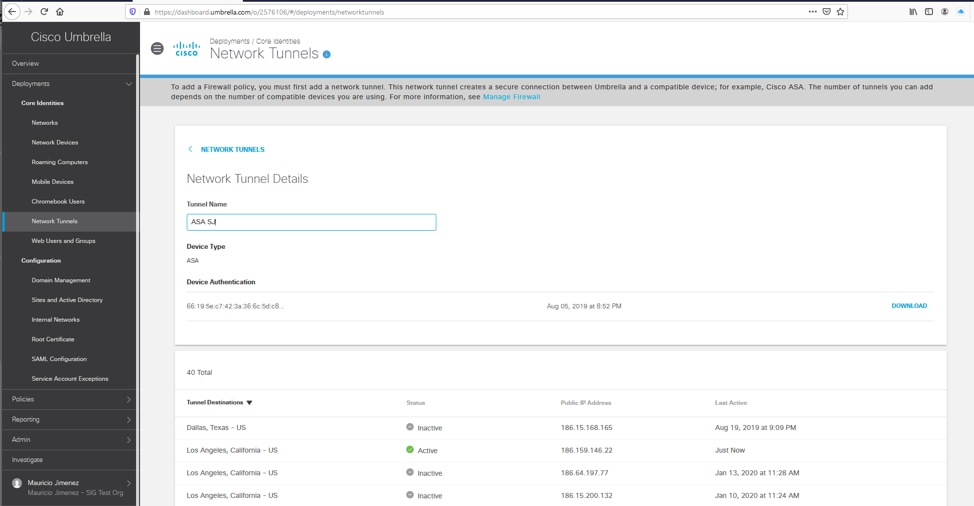

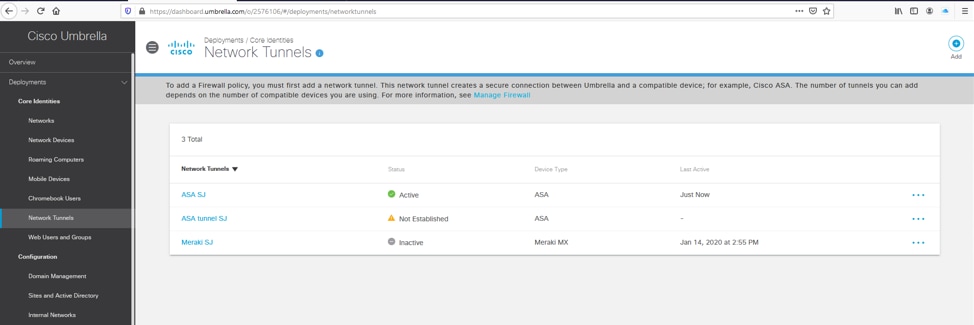

1. Dans le tableau de bord Umbrella, recherchez le tunnel réseau avec l'ASA montrant une empreinte digitale d'authentification de périphérique.

Image1.png

Image1.png

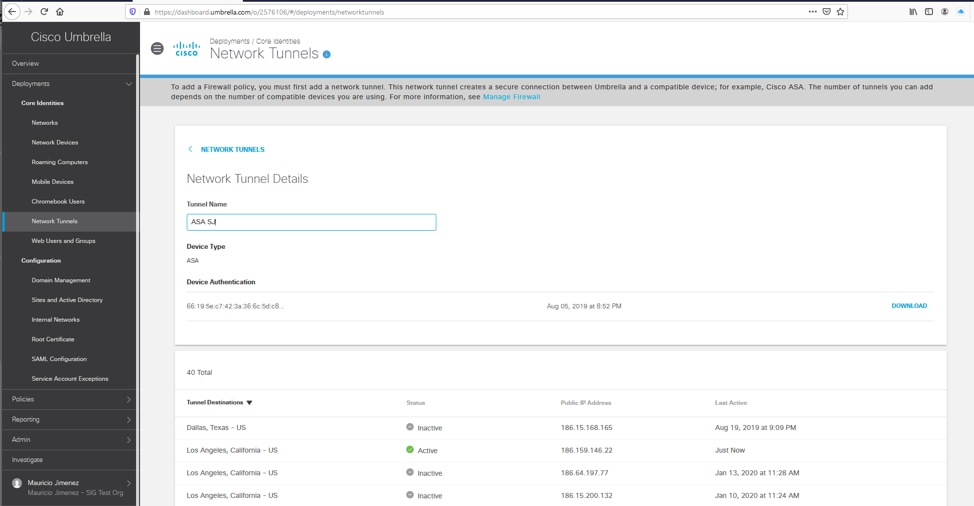

Image2.png

Image2.png

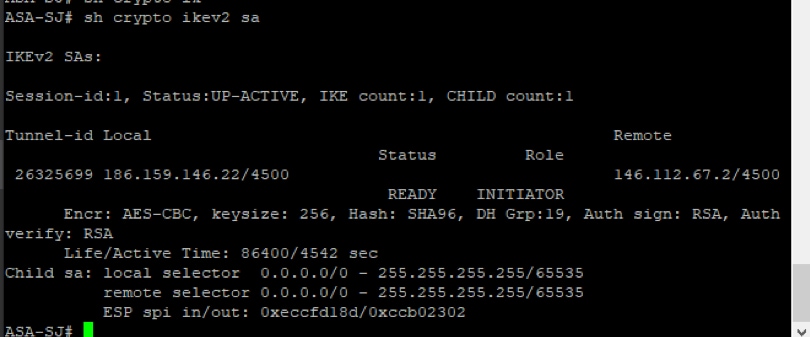

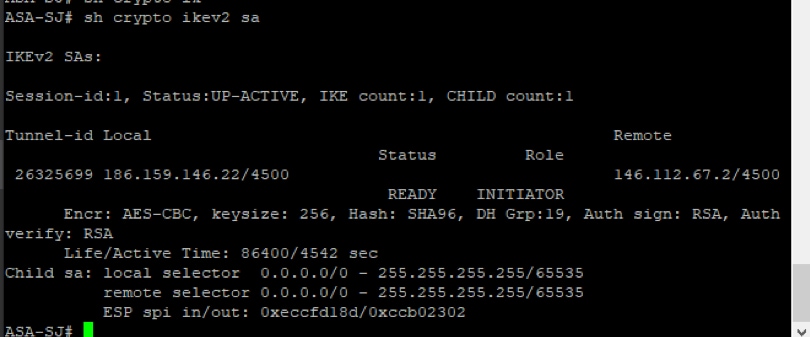

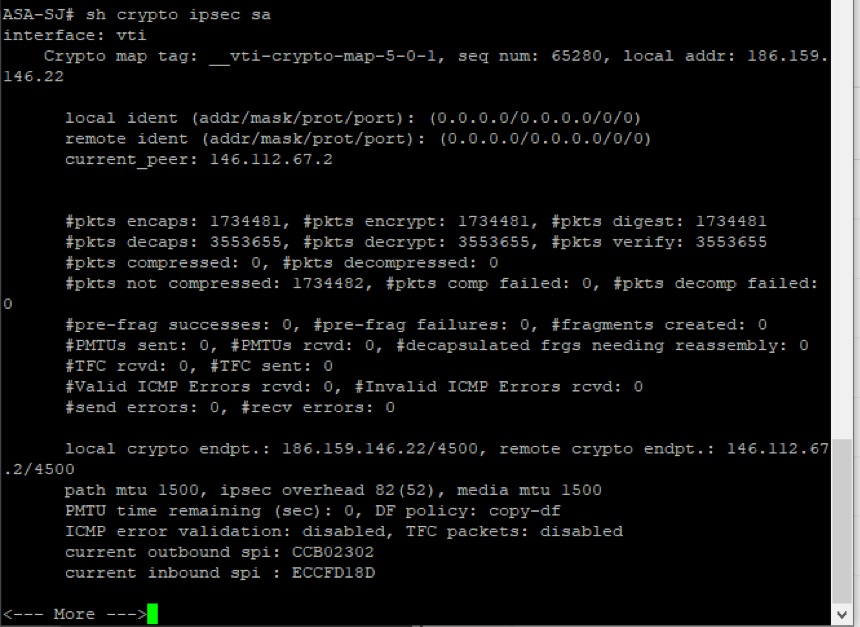

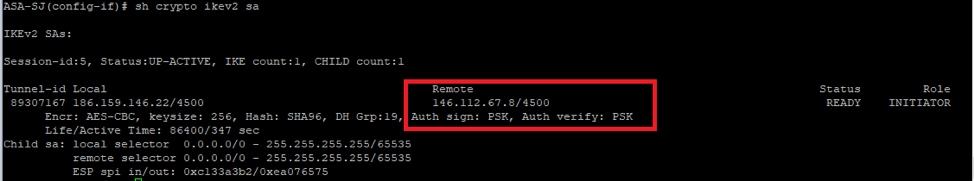

2. Dans Cisco ASA, vous pouvez exécuter ces commandes pour vérifier le type d'authentification et l'adresse IP de tête de réseau utilisés pour le tunnel.

show crypto ikev2 sa

et

show crypto ipsec sa

Image3.png

Image3.png

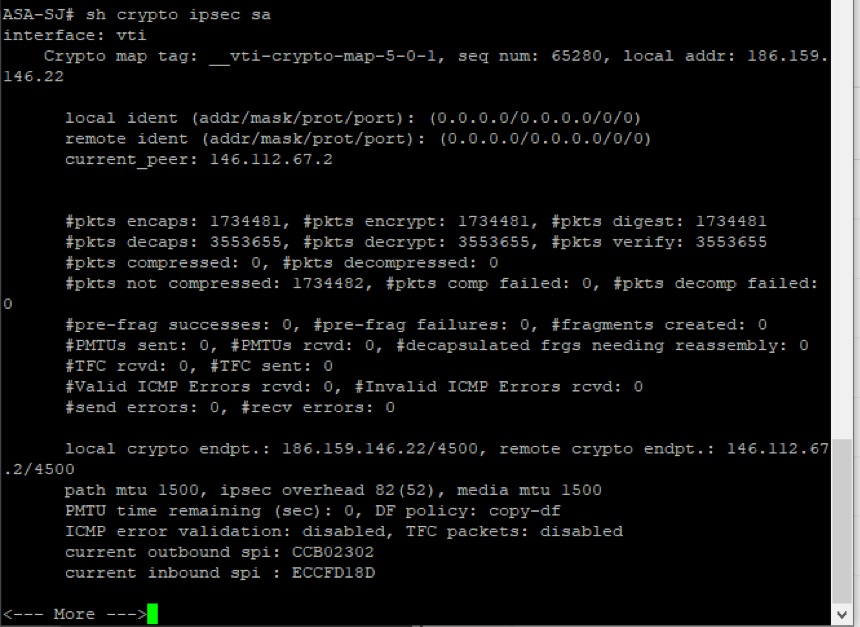

Image4.png

Image4.png

Étape 2 : Enregistrement de l'adresse IP publique d'ASA

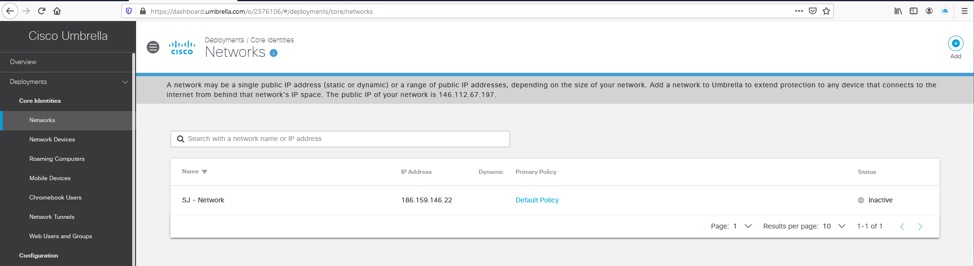

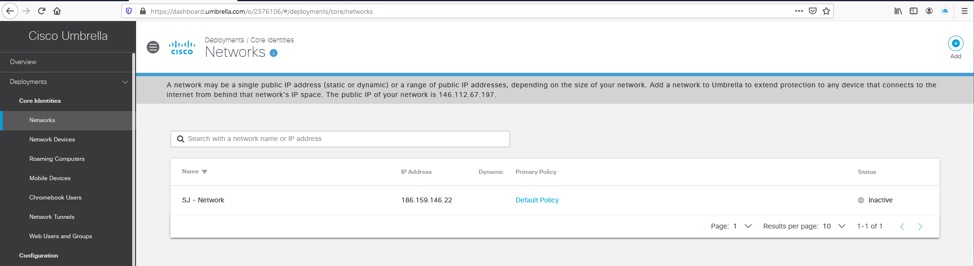

1. Assurez-vous que votre adresse IP publique est utilisée par l'interface externe ASA enregistrée en tant que réseau dans le tableau de bord Umbrella.

2. Si le réseau n'existe pas, continuez à l'ajouter et confirmez l'adresse IP publique utilisée par l'interface ASA. L'objet Network utilisé pour ce tunnel doit être défini avec un masque de sous-réseau /32.

Image5.png

Image5.png

Étape 3 : Créer un nouveau tunnel ASA

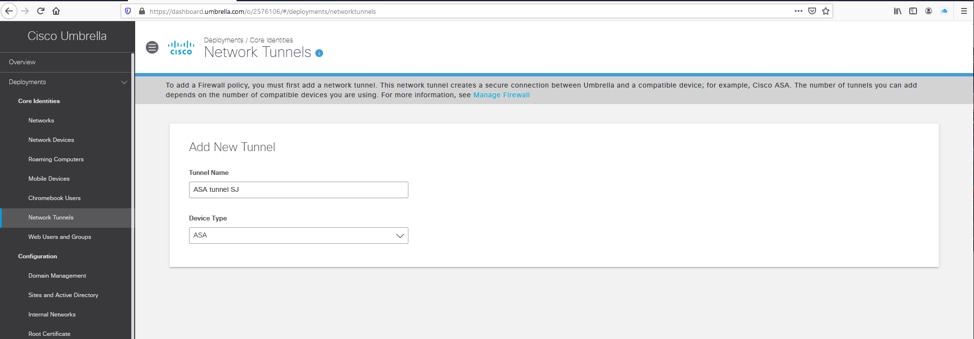

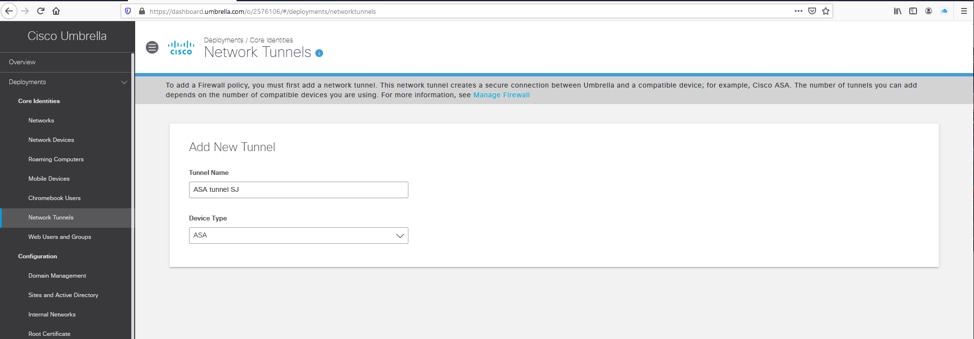

1. Dans le tableau de bord Umbrella sous Déploiements/Tunnels réseau, créez un nouveau tunnel en sélectionnant l'option Add.

Image6.png

Image6.png

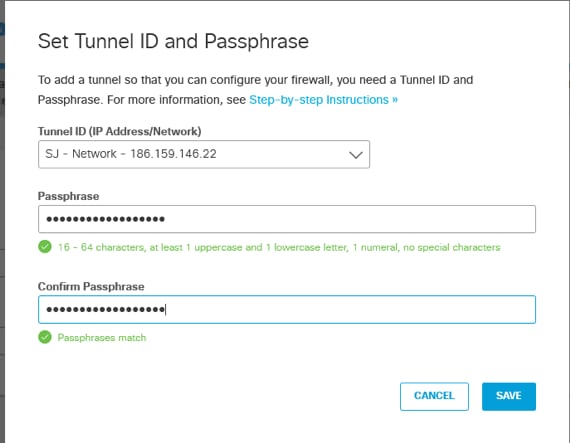

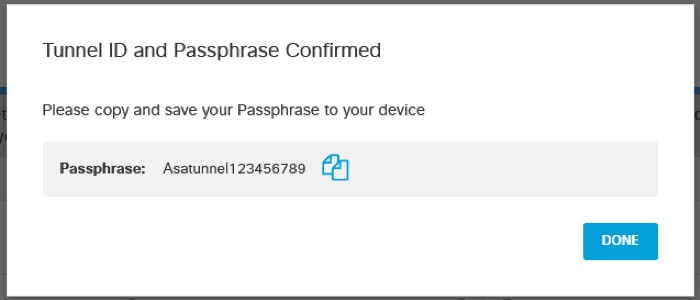

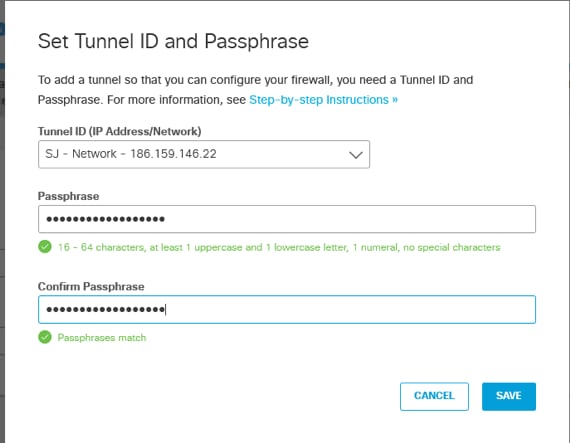

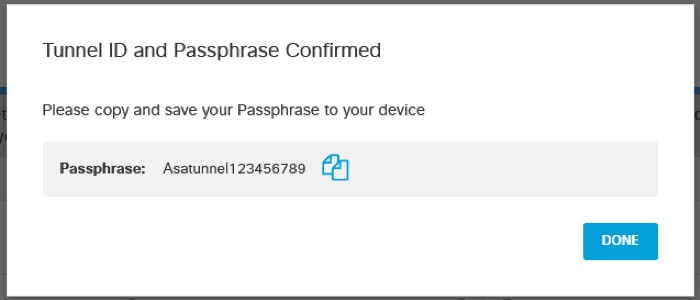

2. Sélectionnez l'ID de tunnel basé sur le réseau qui correspond à l'IP publique de votre interface externe ASA et configurez une phrase de passe pour l'authentification PSK.

Image7.png

Image7.png

Image8.png

Image8.png

Image9.png

Image9.png

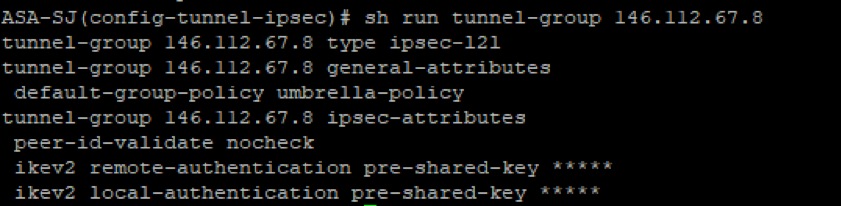

Étape 4 : Créer un groupe de tunnels

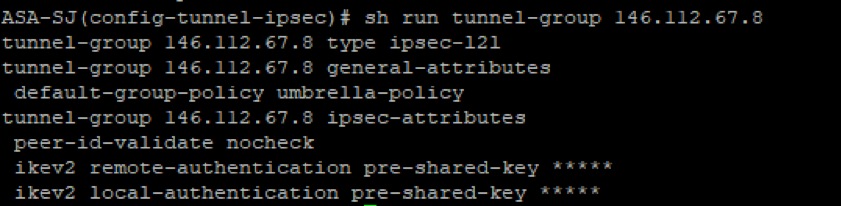

1. Sur l'ASA, créez un nouveau groupe de tunnels à l'aide de la nouvelle adresse IP de tête de réseau pour Umbrella et spécifiez la phrase de passe définie dans le tableau de bord Umbrella pour l'authentification PSK.

2. La liste mise à jour des centres de données et IP Umbrella pour les têtes de réseau est disponible dans la documentation Umbrella.

tunnel-group <UMB DC IP address .8> type ipsec-l2l

tunnel-group <UMB DC IP address .8> general-attributes

default-group-policy umbrella-policy

tunnel-group <UMB DC IP address .8> ipsec-attributes

peer-id-validate nocheck

ikev2 local-authentication pre-shared-key 0 <passphrase>

ikev2 remote-authentication pre-shared-key 0 <passphrase>

Image10.png

Image10.png

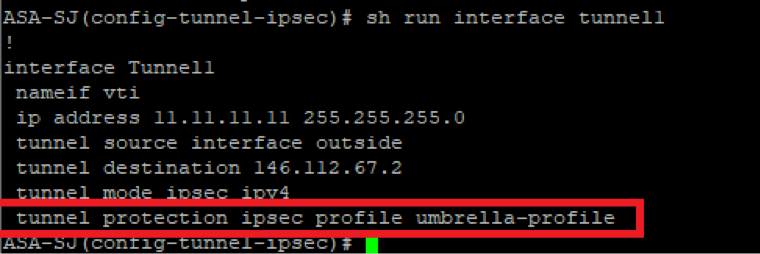

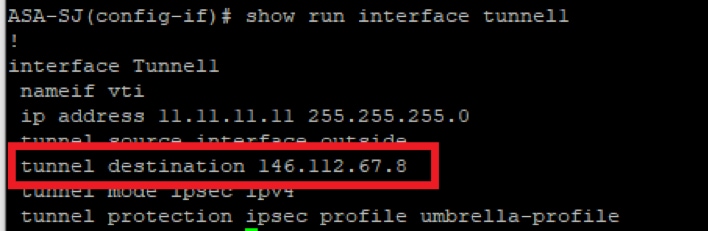

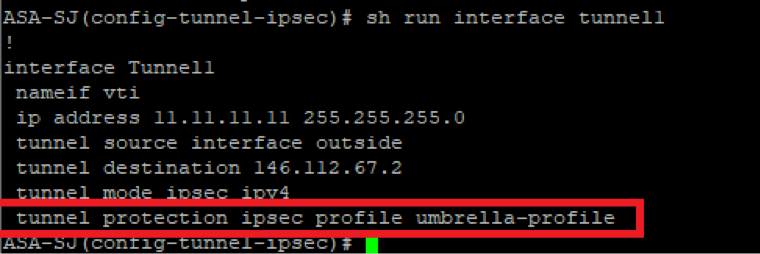

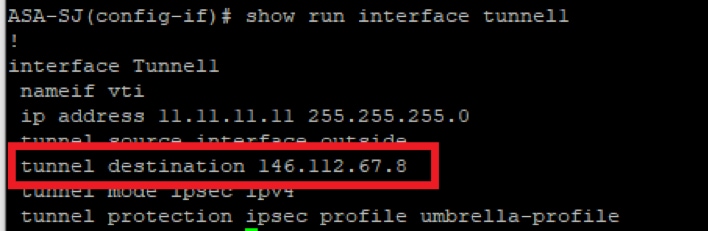

Étape 5 : Localisez le profil IPSec utilisé pour l'interface de tunnel

1. Recherchez le «crypto ipsec profile» qui est utilisé dans l'interface de tunnel pour la configuration basée sur la route vers la tête de réseau Umbrella (# est remplacé par l'ID utilisé pour l'interface de tunnel vers Umbrella) :

show run interface tunnel#

Image11.png

Image11.png

2. Si vous n'êtes pas sûr de l'ID de tunnel, vous pouvez utiliser cette commande pour vérifier les interfaces de tunnel existantes et déterminer celle qui est utilisée pour la configuration basée sur le tunnel Umbrella :

show run interface tunnel

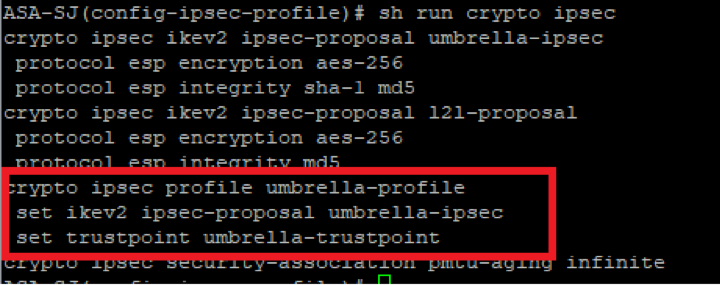

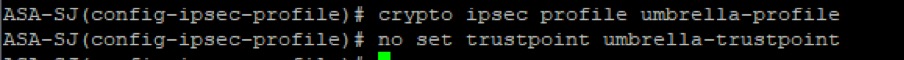

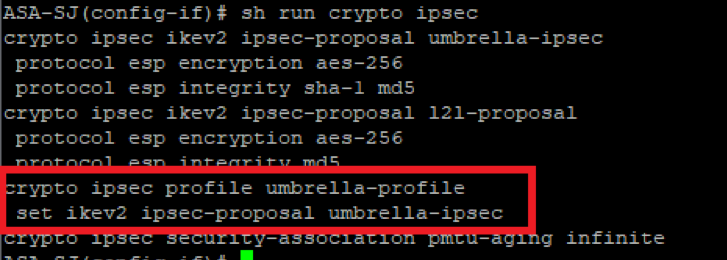

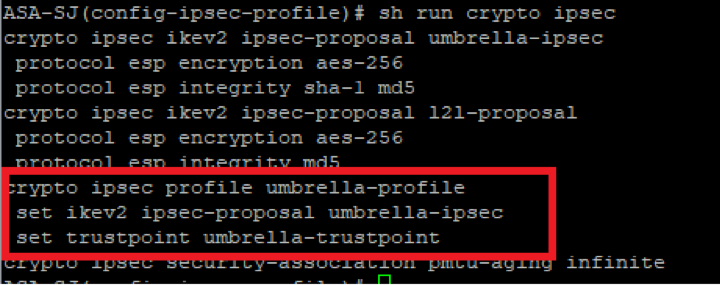

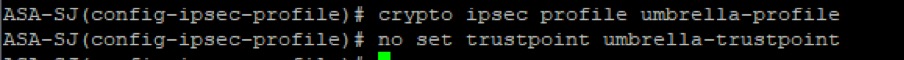

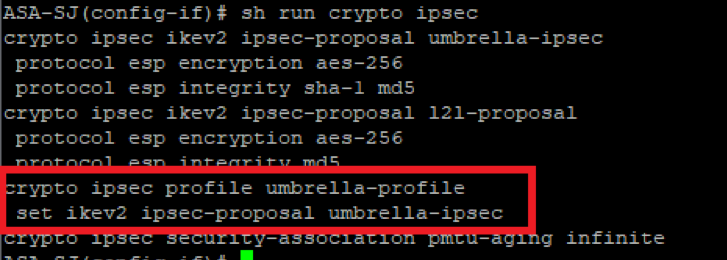

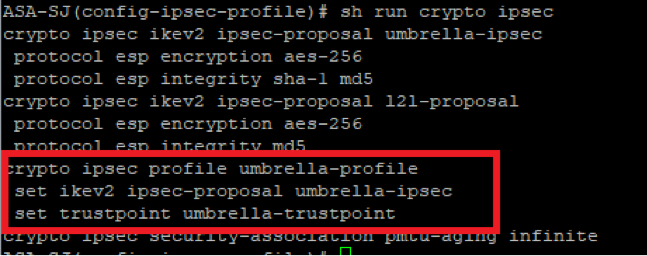

Étape 6 : Supprimer l'ancien point de confiance du profil IPSec

1. Supprimez le trustpoint de votre profil IPSec qui fait référence à l'authentification RSA pour le tunnel. Vous pouvez vérifier la configuration à l'aide de cette commande :

show crypto ipsec

Image12.png

Image12.png

2. Procédez à la suppression du point de confiance avec les commandes suivantes :

crypto ipsec profile <profile name>

no set trustpoint umbrella-trustpoint

Image13.png

Image13.png

3. Confirmez que le point de confiance a été supprimé du profil ipsec de chiffrement :

Image14.png

Image14.png

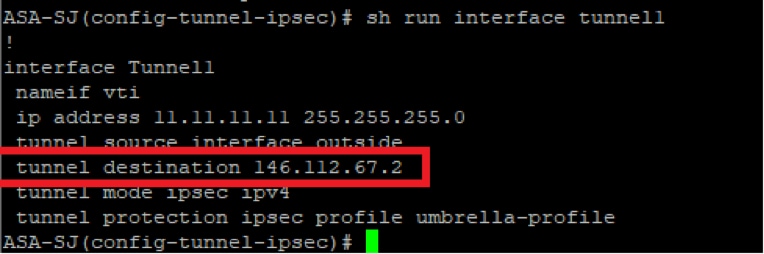

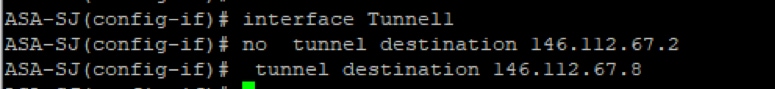

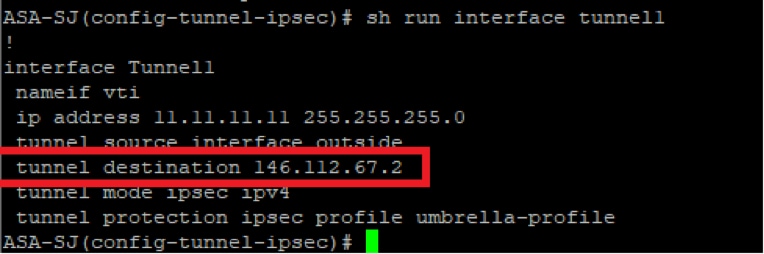

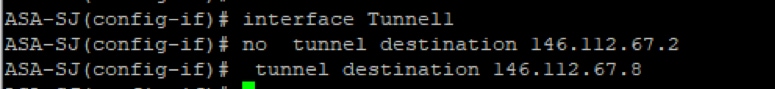

Étape 7 : Mettre à jour l'interface du tunnel avec la nouvelle adresse IP Umbrella Headend

1. Remplacez la destination de l’interface de tunnel par la nouvelle adresse IP de tête de réseau Umbrella se terminant par .8.

- Vous pouvez utiliser cette commande pour vérifier la destination actuelle afin qu'elle soit remplacée par l'adresse IP des nouvelles plages d'adresses IP du centre de données, qui se trouvent dans la documentation Umbrella :

show run interface tunnel

Image15.png

Image15.png

Interface tunnel#

No tunnel destination <UMBRELLA DC IP address.2>

Tunnel destination <UMBRELLA DC IP address .8>

Image16.png

Image16.png

2. Confirmez la modification à l'aide de la commande :

show run interface tunnel#

Image17.png

Image17.png

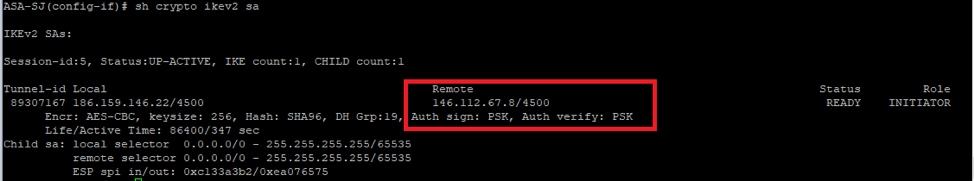

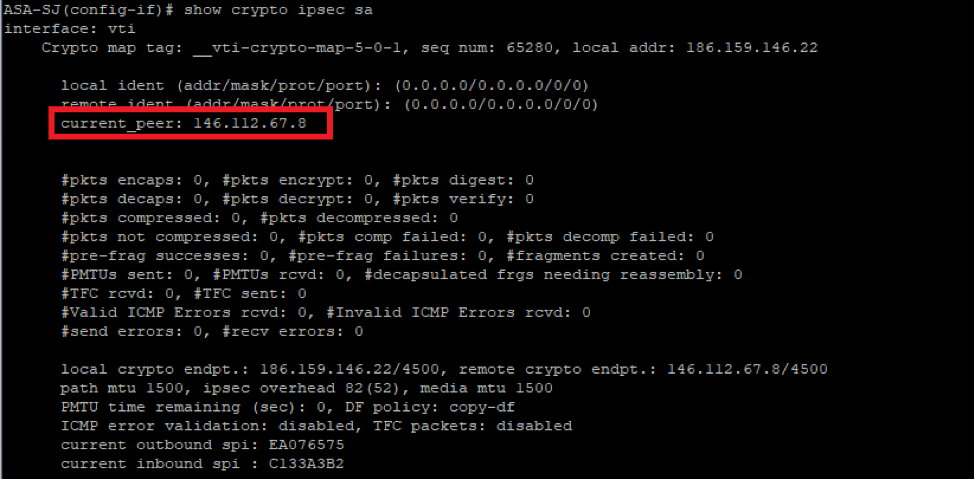

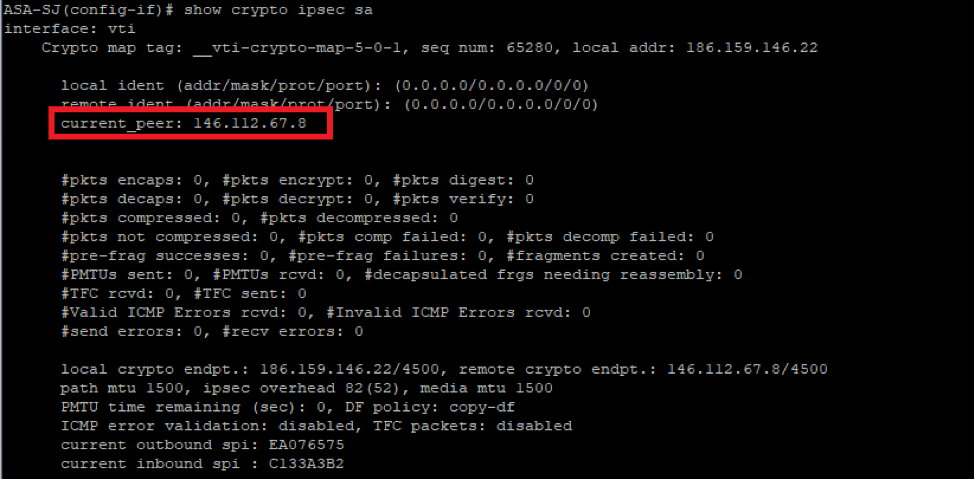

Étape 8 : Confirmer que la nouvelle configuration du tunnel a été correctement établie

1. Confirmez que la connexion du tunnel à Umbrella a été rétablie correctement avec l'adresse IP de tête de réseau mise à jour et en utilisant l'authentification PSK avec cette commande :

show crypto ikev2 sa

Image18.png

Image18.png

show crypto ipsec sa

Image19.png

Image19.png

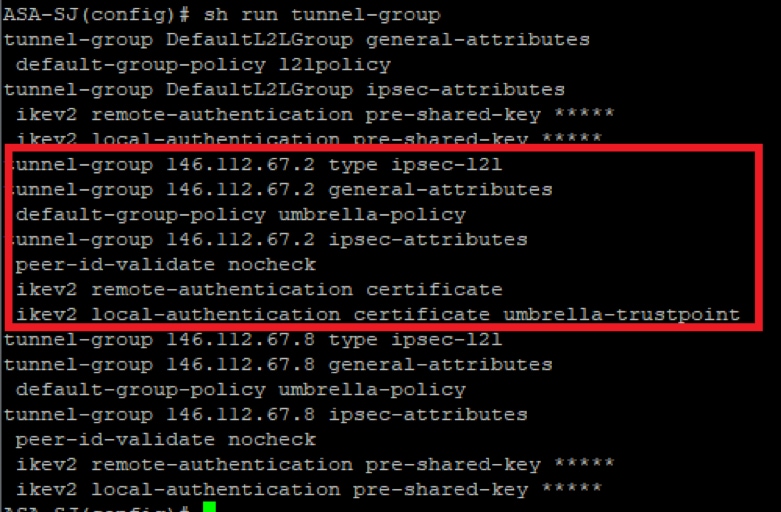

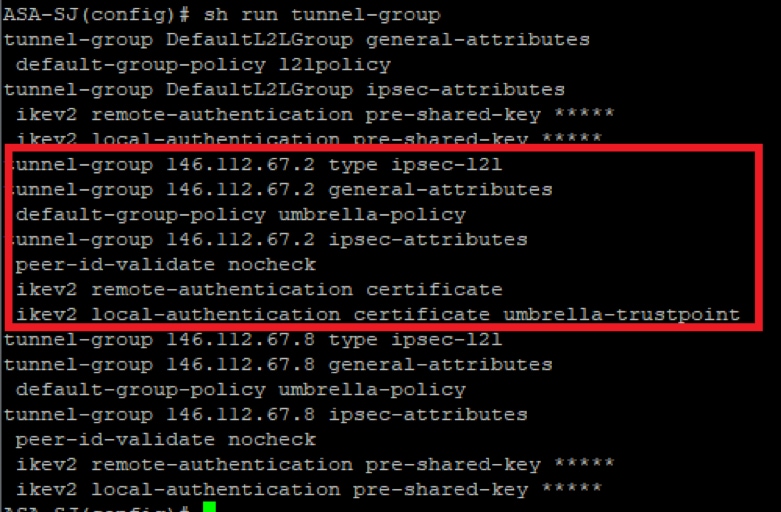

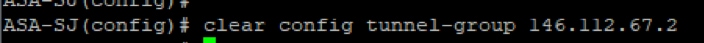

Étape 9 (facultative): Supprimer l'ancien groupe de tunnels

1. Supprimez l'ancien groupe de tunnels qui pointait vers la plage IP de tête de réseau Umbrella précédente .2.

Vous pouvez utiliser cette commande pour identifier le tunnel correct avant de supprimer la configuration :

show run tunnel-group

Image20.png

Image20.png

2. Supprimez toute référence de l'ancien groupe de tunnels à l'aide de cette commande :

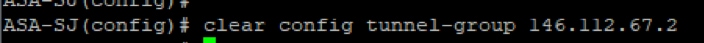

clear config tunnel-group <UMB DC IP address .2>

Image21.png

Image21.png

Étape 10 (facultative): Supprimer l'ancien point de confiance

1. Supprimez toute référence du point de confiance précédemment utilisé avec la configuration Umbrella basée sur le tunnel avec cette commande :

sh run crypto ipsec

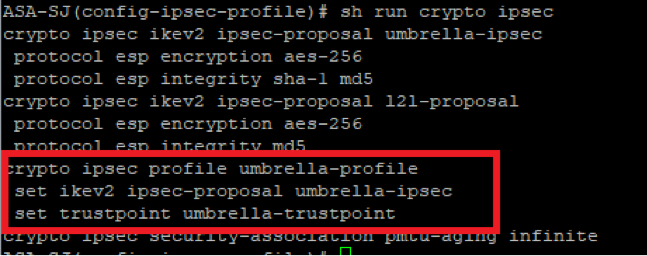

Le nom convivial utilisé pour le point de confiance se trouve lorsque vous consultez le « profil crypto ipsec » :

Image22.png

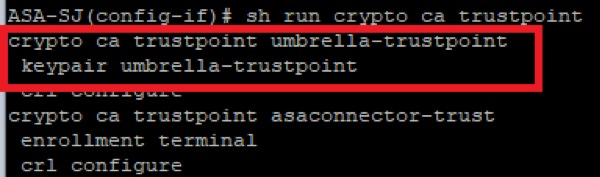

Image22.png

2. Vous pouvez exécuter cette commande pour confirmer la configuration du point de confiance. Assurez-vous que le nom convivial correspond à la configuration utilisée dans la commande crypto ipsec profile :

sh run crypto ca trustpoint

Image23.png

Image23.png

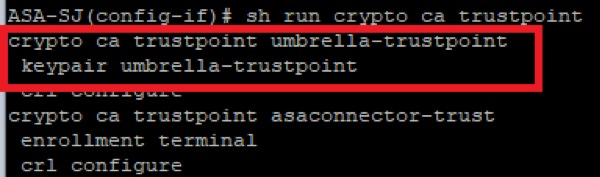

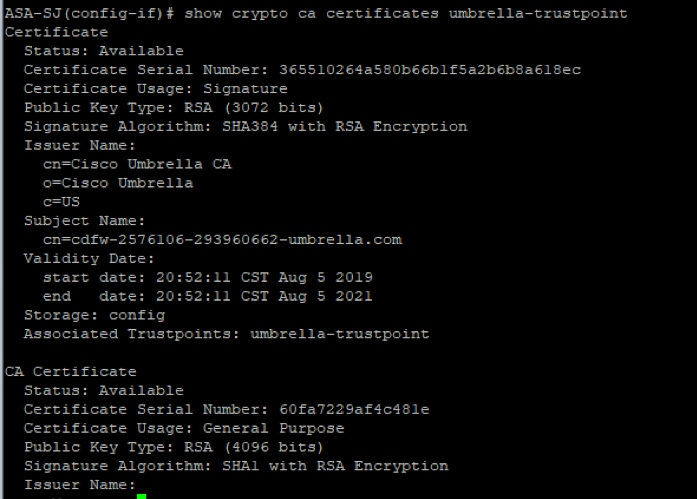

3. Pour obtenir plus de détails sur le certificat, utilisez la commande suivante :

show crypto ca certificate <trustpoint-name>

Image24.png

Image24.png

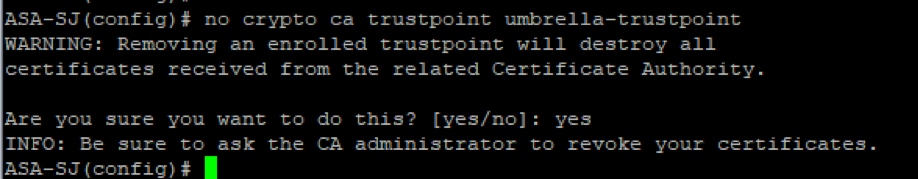

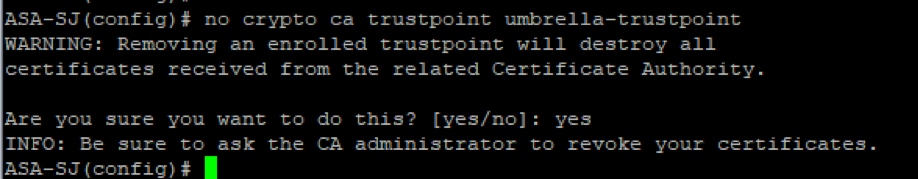

4. Supprimez le point de confiance avec la commande :

no crypto ca trustpoint <trustpoint-name>

Image25.png

Image25.png

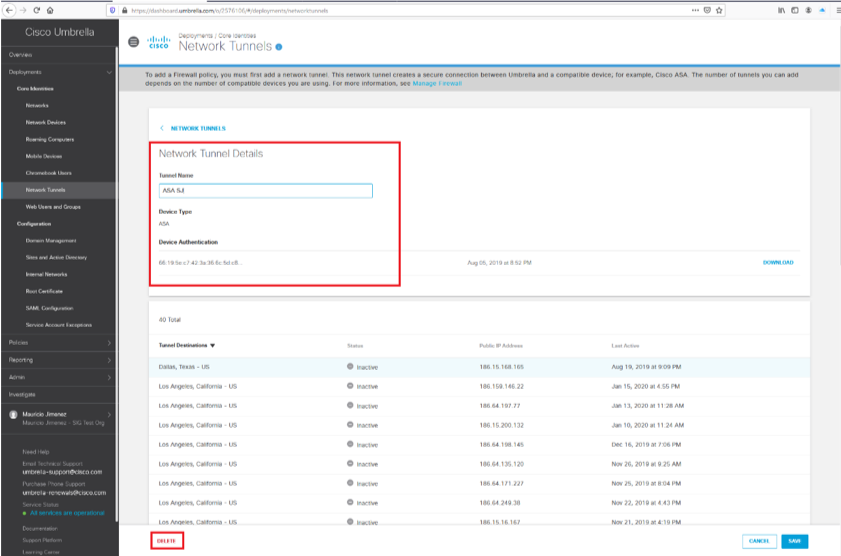

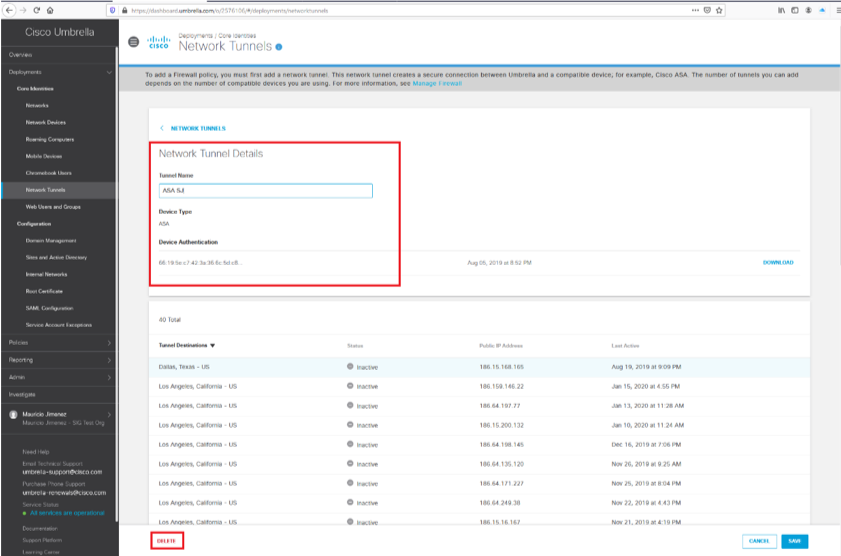

Étape 11 (facultative): Supprimer l'ancien tunnel réseau

1. Supprimez l'ancien tunnel réseau du tableau de bord Umbrella en naviguant jusqu'à Network Tunnel Details et en sélectionnant Delete.

Image26.png

Image26.png

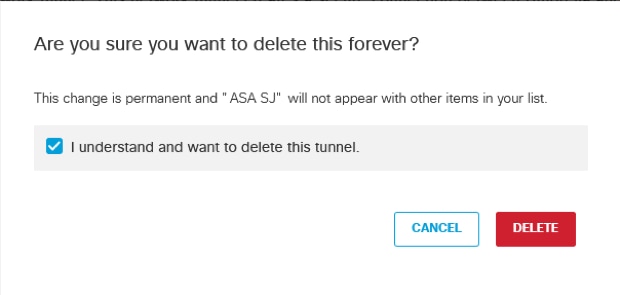

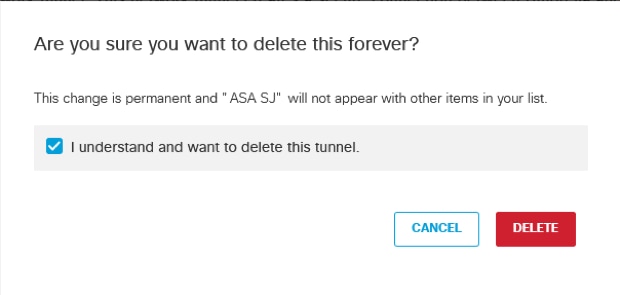

2. Confirmez votre suppression en sélectionnant l'option Je comprends et je veux supprimer ce tunnel dans la fenêtre contextuelle, puis sélectionnez Supprimer.

Image27.png

Image27.png

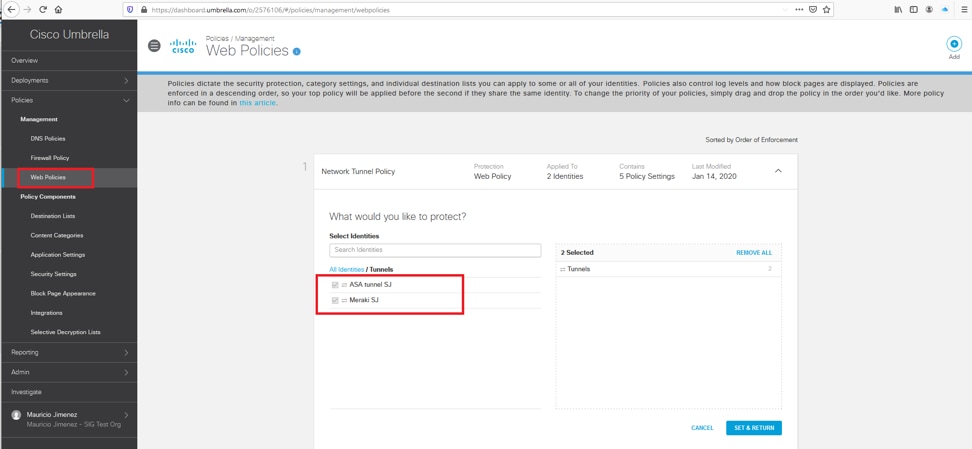

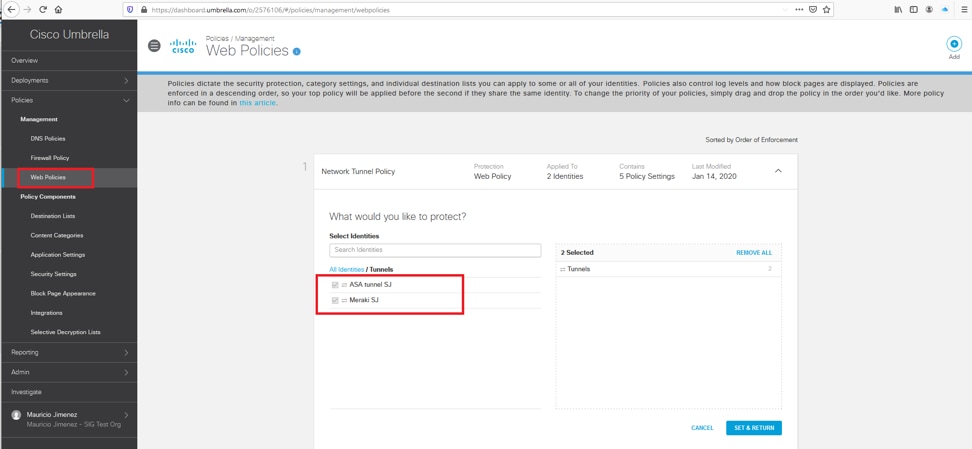

Étape 12: Mettre à jour les stratégies Web avec une nouvelle identité de tunnel

Vérifiez que vos stratégies Web ont l'identité mise à jour avec le nouveau tunnel réseau :

1. Dans le tableau de bord Umbrella, accédez à Politiques > Gestion > Politiques Web.

2. Consultez la section Tunnels et vérifiez que vos stratégies Web ont l'identité mise à jour avec le nouveau tunnel réseau.

Image28.png

Image28.png

Commentaires

Commentaires