Déployer CSC pour iOS sur des plates-formes MDM supplémentaires

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Introduction

Ce document décrit comment déployer Cisco Security Connector pour iOS sur des plates-formes de gestion d'appareils mobiles supplémentaires.

Informations générales

Le connecteur de sécurité Cisco (CSC) pour iOS est une protection DNS complète Umbrella pour votre iPhone. Avant d'utiliser ce guide pour les déploiements, veuillez lire la documentation de déploiement CSC. Votre périphérique doit être en mode supervisé pour pouvoir utiliser le CSC.

Ce document résume la prise en charge logicielle supplémentaire de la gestion des périphériques mobiles (MDM) pour le CSC. Ces MDM ont été validés par un déploiement réussi, mais ne sont pas encore directement présents sur le tableau de bord.

Pour vérifier qu'un profil existe sur un périphérique iOS :

- Accédez à Paramètres > Général > Gestion des périphériques > [Nom du profil MDM] > Plus de détails.

- Vérifiez que le type de profil DNS Proxy est présent avec ces détails :

- Détails de l'application :

com.cisco.ciscosecurity.app - Détails du bundle fournisseur :

com.cisco.ciscosecurity.ciscoumbrella

- Détails de l'application :

En savoir plus sur les détails du profil iOS à configurer sur le site Apple MDM.

Tous les MDM

Les étapes suivantes s'appliquent au déploiement de tous les MDM et doivent être effectuées en premier :

- Assurez-vous que votre adresse e-mail d'administrateur est ajoutée au tableau de bord sous l'option « Paramètres » de la page Périphériques mobiles.

- Téléchargez le fichier

Cisco_Umbrella_Root_CA.cerà utiliser sur le périphérique iOS. Ce certificat autorise les pages de blocage HTTPS sans erreur. Pour obtenir l'autorité de certification racine :- Accédez à Déploiements > Configuration > Root Certificate.

- Sélectionnez Télécharger le certificat.

- Enregistrez le téléchargement en tant que fichier

.cer.

Cloud MobileIron

Actuellement, le téléchargement de MobileIron sur le tableau de bord ne prend en charge que la version sur site. La version Cloud utilise des variables de périphérique différentes de celles du logiciel sur site. Le déploiement est très similaire au déploiement sur site, à quelques exceptions près. MobileIron Core peut nécessiter cette modification, selon la version.

Pour déployer sur MobileIron Cloud :

- Assurez-vous que votre adresse e-mail d'administrateur est ajoutée au tableau de bord sous l'option « Paramètres » de la page Périphériques mobiles.

- Téléchargez le profil Mobile Iron depuis le tableau de bord Umbrella.

- Remplacez ces variables :

Variable générique d'espace réservé

Nouvelle variable

« $DEVICE_SN$ »${deviceSN}«$DEVICE_MAC$»*${deviceWifiMacAddress}

*Cette option est utilisée uniquement pour le composant Clarté du CSC, et non pour le composant Parapluie. Si vous n'utilisez pas Clarity, il n'y a pas de $DEVICE_MAC$ à remplacer.

Gestion des terminaux Citrix MDM

Pour effectuer le déploiement vers Citrix, procédez comme suit dans le tableau de bord :

- Assurez-vous que votre adresse e-mail d'administrateur est ajoutée au tableau de bord sous l'option « Paramètres » de la page Périphériques mobiles.

- Téléchargez la configuration MDM générique depuis Umbrella (AMP est configuré de la même manière).

- Téléchargez le certificat racine pour Umbrella :

- Accédez à Déploiements > Configuration > Root Certificate.

- Sélectionnez Télécharger le certificat.

- Enregistrez le téléchargement en tant que fichier

.cer.

- Modifiez la configuration et remplacez l'espace réservé générique par la variable correcte pour Citrix MDM :

Variable générique d'espace réservé

Nouvelle variable

Numéro_de_série${device.serialnumber}Adresse_MAC*${device.MAC_ADDRESS}

*Cette option est utilisée uniquement pour le composant Clarté du CSC, et non pour le composant Parapluie.

Exécutez ensuite les étapes MDM suivantes :

- Configurez le MDM pour installer l'application CSC à l'aide d'Apple Business Manager (ABM) (anciennement connu sous le nom de VPP, Volume Purchase Program).

- Téléchargez la configuration Umbrella et/ou Clarity modifiée dans les étapes de préparation.

- Suivez les étapes de la documentation Citrix pour importer le profil.

- Téléchargez le certificat du périphérique pour faire confiance à l'autorité de certification racine Umbrella.

- Configurez les politiques pour pousser les profils, 1 CA et 1 application CSC vers le ou les périphériques requis.

MDM à faible vitesse

Lightspeed MDM prend en charge la configuration texte du proxy DNS iOS. Pour ce faire, vous pouvez modifier le profil MDM générique.

- Téléchargez le « fichier mobileconfig générique » et remplacez l'extension de fichier .xml par .txt.

- Ouvrez le fichier et remplacez la chaîne du numéro de série de l'espace réservé à la ligne 58 par

%serial_number% - Dans Lightspeed, ajoutez Cisco Security Connection au profil de proxy DNS comme indiqué

360019477192

360019477192 - Ajoutez le fichier mobileconfig générique modifié à l'option de configuration de proxy DNS sous l'application.

360019477152

360019477152 - Enfin, téléchargez l'autorité de certification racine Cisco depuis Umbrella et déployez-la dans Lightspeed pour garantir des pages de blocage sans certificat.

360019477132

360019477132

Ces étapes s'appliquent au déploiement de tous les MDM. Veuillez d'abord suivre ces étapes.

Écoles JAMF

Le déploiement de CSC avec les écoles JAMF diffère de JAMF. Commencez par le profil générique et consultez les étapes de la documentation JAMF.

Voici un exemple de configuration de l'emplacement de sélection et de la variable à utiliser pour le numéro de série :

PayloadContent AppBundleIdentifier com.cisco.ciscosecurity.app PayloadDescription Cisco Umbrella PayloadDisplayName Cisco Umbrella PayloadIdentifier com.apple.dnsProxy.managed.{pre-filled in the download} PayloadType com.apple.dnsProxy.managed PayloadUUID {pre-filled in the download} PayloadVersion 1 ProviderBundleIdentifier com.cisco.ciscosecurity.app.CiscoUmbrella ProviderConfiguration disabled disabled internalDomains 10.in-addr.arpa 16.172.in-addr.arpa 17.172.in-addr.arpa 18.172.in-addr.arpa 19.172.in-addr.arpa 20.172.in-addr.arpa 21.172.in-addr.arpa 22.172.in-addr.arpa 23.172.in-addr.arpa 24.172.in-addr.arpa 25.172.in-addr.arpa 26.172.in-addr.arpa 27.172.in-addr.arpa 28.172.in-addr.arpa 29.172.in-addr.arpa 30.172.in-addr.arpa 31.172.in-addr.arpa 168.192.in-addr.arpa local logLevel verbose orgAdminAddress {pre-filled in the download} organizationId {pre-filled in the download} regToken {pre-filled in the download} serialNumber %SerialNumber% PayloadDisplayName Cisco Security PayloadIdentifier com.cisco.ciscosecurity.app.CiscoUmbrella.{pre-filled in the download} PayloadRemovalDisallowed PayloadType Configuration PayloadUUID {pre-filled in the download} PayloadVersion 1 - Créez un nouveau profil dans JAMF School.

Pour plus d'informations, reportez-vous à la documentation JAMF sur les profils de périphériques. - Utilisez la charge utile du proxy DNS pour configurer ces paramètres :

-

Dans le champ ID d'ensemble d'applications, entrez

com.cisco.ciscosecurity.app. -

Dans le champ Provider Bundle ID, saisissez

com.cisco.ciscosecurity.app.CiscoUmbrella.

-

-

Ajoutez le fichier XML que vous avez créé à l'étape 2 de la documentation JAMF à la configuration du fournisseur.

JAMF antérieure à 10.2.0

Le déploiement du CSC avec JAMF nécessite une modification importante du profil. Suivez ces étapes pour déployer le CSC avec JAMF MDM.

- Assurez-vous que votre adresse e-mail d'administrateur est ajoutée au tableau de bord sous l'option Paramètres de la page Périphériques mobiles.

- Ajoutez l'AC racine Umbrella :

- Accédez à Déploiements > Configuration > Root Certificate.

- Sélectionnez Télécharger le certificat.

- Enregistrez le téléchargement en tant que fichier .cer.

- Entrez un nom pour le certificat et sélectionnez Upload Certificate.

- Téléchargez le fichier .cer et laissez le champ de mot de passe vide.

- Appliquez à la portée de vos périphériques pour diffuser ce certificat.

- Téléchargez le profil générique depuis le tableau de bord Umbrella.

- Si vous utilisez JAMF Pro v.10.2.0 ou version ultérieure, vous pouvez ignorer cette étape. Vous pouvez importer en l'état en ajoutant les éléments suivants :

<key>serialNumber</key>

<string>$SERIALNUMBER</string>

<key>label</key>

<string>$DEVICENAME</string> - Si vous utilisez une version de JAMF antérieure à v.10.2.0, modifiez le profil XML en profondeur, comme indiqué dans cet exemple de profil. Ne copiez pas cet exemple, il ne fonctionne pas tel quel. Utilisez uniquement la configuration de téléchargement générique de votre tableau de bord.

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>PayloadContent</key>

<array>

<dict>

<key>AppBundleIdentifier</key>

<string>com.cisco.ciscosecurity.app</string>

<key>PayloadDescription</key>

<string>Cisco Umbrella</string>

<key>PayloadDisplayName</key>

<string>Cisco Umbrella</string>

<key>PayloadIdentifier</key>

<string>com.apple.dnsProxy.managed.DBE2A157-E134-3E8C-B4FB-23EDF48A0CD1</string>

<key>PayloadType</key>

<string>com.apple.dnsProxy.managed</string>

<key>PayloadUUID</key>

<string>59401AAF-CDBF-4FD7-9250-443A58EAD706</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>ProviderBundleIdentifier</key>

<string>com.cisco.ciscosecurity.app.CiscoUmbrella</string>

<key>ProviderConfiguration</key>

<dict>

<key>disabled</key>

<false/>

<key>internalDomains</key>

<array>

<string>10.in-addr.arpa</string>

<string>16.172.in-addr.arpa</string>

<string>17.172.in-addr.arpa</string>

<string>18.172.in-addr.arpa</string>

<string>19.172.in-addr.arpa</string>

<string>20.172.in-addr.arpa</string>

<string>21.172.in-addr.arpa</string>

<string>22.172.in-addr.arpa</string>

<string>23.172.in-addr.arpa</string>

<string>24.172.in-addr.arpa</string>

<string>25.172.in-addr.arpa</string>

<string>26.172.in-addr.arpa</string>

<string>27.172.in-addr.arpa</string>

<string>28.172.in-addr.arpa</string>

<string>29.172.in-addr.arpa</string>

<string>30.172.in-addr.arpa</string>

<string>31.172.in-addr.arpa</string>

<string>168.192.in-addr.arpa</string>

<string>local</string>

<string>cisco.com</string>

</array>

<key>logLevel</key>

<string>{pre-filled in the download}</string>

<key>orgAdminAddress</key>

<string>{pre-filled in the download}</string>

<key>organizationId</key>

<string>{pre-filled in the download}</string>

<key>regToken</key>

<string>{pre-filled in the download}</string>

<key>serialNumber</key>

<string>$SERIALNUMBER</string>

<key>label</key>

<string>$DEVICENAME</string>

</dict>

</dict>

</array>

<key>PayloadDisplayName</key>

<string>Cisco Security</string>

<key>PayloadIdentifier</key>

<string>com.cisco.ciscosecurity.app.CiscoUmbrella.{pre-filled in the download}</string>

<key>PayloadRemovalDisallowed</key>

<false/>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadUUID</key>

<string>{pre-filled in the download}</string>

<key>PayloadVersion</key>

<integer>{pre-filled in the download}</integer>

</dict>

</plist> - Importer dans JAMF :

- Dans la fenêtre de configuration principale de MDM, cliquez sur New pour créer un nouveau profil.

Remarque : Il doit s'agir d'un profil distinct et ne doit pas être utilisé avec le profil de certificat créé. Pour que l'application fonctionne, ces deux profils doivent être poussés séparément vers l'appareil.

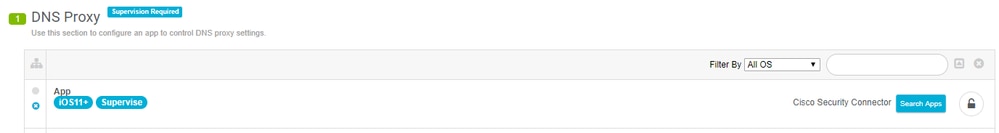

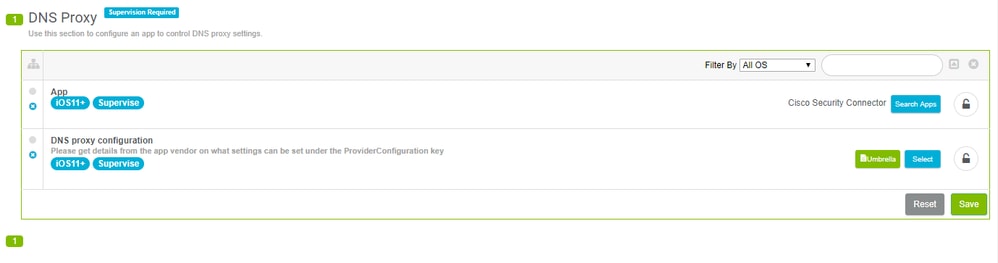

- Attribuez un nom au profil et accédez au proxy DNS.

- Sous le proxy DNS, cliquez sur Configure.

- Définissez la configuration du proxy sur les détails du parapluie :

-

Dans le champ ID d'ensemble d'applications, entrez

com.cisco.ciscosecurity.app. -

Dans le champ Provider Bundle ID, saisissez

com.cisco.ciscosecurity.app.CiscoUmbrella. -

Coller le contenu XML modifié à partir d'Umbrella

dans la configuration du fournisseur

Section XML.

-

-

Cliquez sur Scope et appliquez-le à la portée appropriée des périphériques.

- Dans la fenêtre de configuration principale de MDM, cliquez sur New pour créer un nouveau profil.

InTune

InTune est directement ajouté au tableau de bord Umbrella. Consultez la documentation d'Umbrella InTune pour plus d'informations.

Remarque : Clarity est un produit de Cisco AMP for Endpoints. Si vous ne disposez pas d'une licence pour ce produit, ignorez la partie relative à la configuration.

Mosyle

La prise en charge de Mosyle se présente sous la forme de la configuration du proxy DNS :

-

Dans le champ ID d'ensemble d'applications, entrez

com.cisco.ciscosecurity.app. -

Dans le champ Provider Bundle ID, saisissez

com.cisco.ciscosecurity.app.CiscoUmbrella.

Ajoutez le contenu du fichier XML <key>ProviderConfiguration</key> au champ Mosyle Provider Configuration :

<dict>

<key>anonymizationLevel</key>

<integer>0</integer>

***

<key>serialNumber</key>

<string>%SerialNumber%</string>

</dict>

Remarque : Les paramètres nécessitent que les périphériques soient étendus pour recevoir la configuration, et les étendues ne sont pas ajoutées par défaut.

En toute sécurité

Configurez en toute sécurité sur la page de profil du proxy DNS :

- Dans le champ ID d'offre groupée d'applications, entrez

com.cisco.ciscosecurity.app - Dans le champ Provider Bundle ID , saisissez

com.cisco.ciscosecurity.app.CiscoUmbrella

Pour configurer le fichier .plist, procédez comme suit :

- Commencez par le modèle de configuration commune iOS et modifiez le fichier dans une

.plistavec seulement les commentaires<dict>à</dict>à l'intérieur de<key>ProviderConfiguration</key>. - Remplacez la clé

serialNumberpar la variable$serialnumber, telle que définie par Securly. - Le contenu du fichier

.plistpeut être très similaire à cet exemple. Téléchargez ceci dans la configuration du proxy DNS :

anonymizationLevel 0 disabled internalDomains 10.in-addr.arpa 16.172.in-addr.arpa 17.172.in-addr.arpa 18.172.in-addr.arpa 19.172.in-addr.arpa 20.172.in-addr.arpa 21.172.in-addr.arpa 22.172.in-addr.arpa 23.172.in-addr.arpa 24.172.in-addr.arpa 25.172.in-addr.arpa 26.172.in-addr.arpa 27.172.in-addr.arpa 28.172.in-addr.arpa 29.172.in-addr.arpa 30.172.in-addr.arpa 31.172.in-addr.arpa 168.192.in-addr.arpa local logLevel {pre-filled in the download} orgAdminAddress {pre-filled in the download} organizationId {pre-filled in the download} regToken {pre-filled in the download} serialNumber $serialnumber Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

23-Sep-2025

|

Première publication |

Contribution d’experts de Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires