Introduction

Ce document décrit comment configurer des stratégies Web à utiliser avec Umbrella.

Informations générales

Bienvenue dans la passerelle Web sécurisée Umbrella (SWG). Après le déploiement, l'étape la plus importante consiste à définir une stratégie Web afin de s'assurer que le comportement de base reçu correspond à vos attentes. Aujourd’hui, ce flux de stratégie reflète exactement les stratégies de couche DNS.

Politiques Web générales

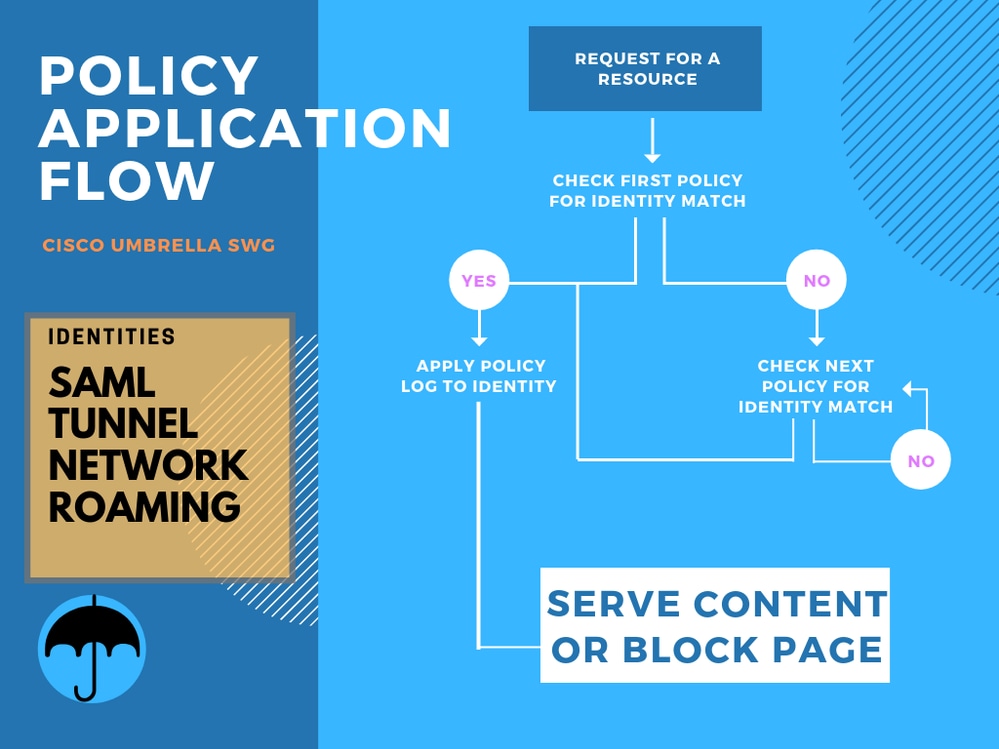

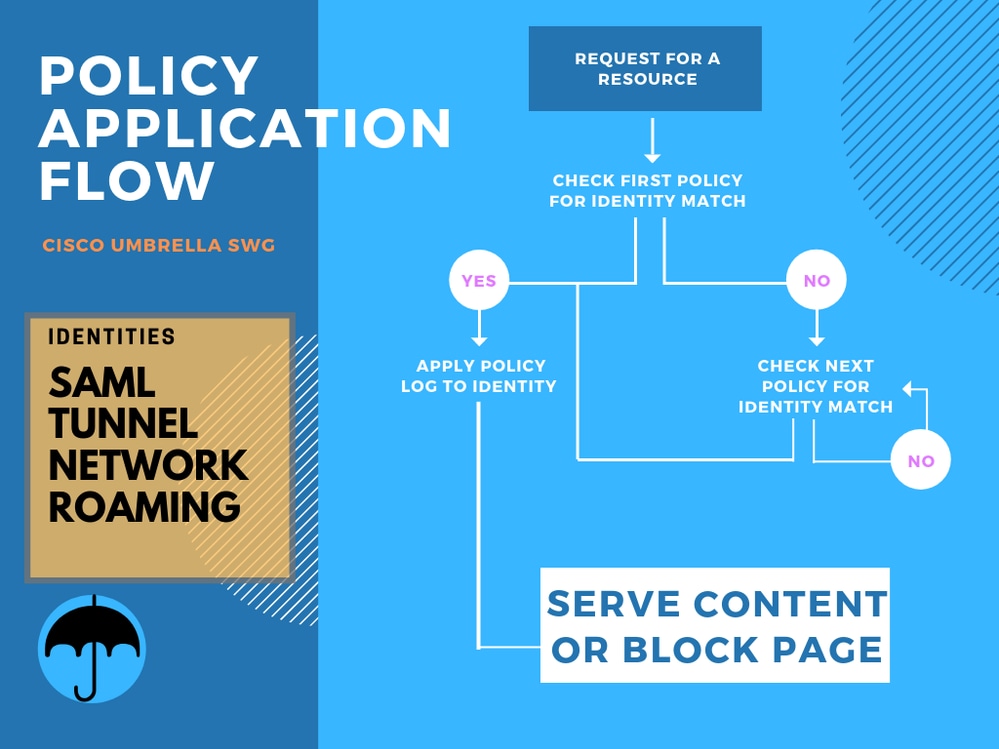

Les politiques Web Umbrella fonctionnent avec un algorithme d'application correspondant le mieux. En d'autres termes, la première stratégie correspondant à l'ensemble d'identités actuel est appliquée et toutes les correspondances de stratégie suivantes sont ignorées. C'est la base de toutes les politiques Umbrella et peut différer de toutes les attentes préexistantes sur les politiques Web basées sur des proxies.

Fonctions de stratégie telles qu'affichées dans cet organigramme. La première correspondance de stratégie avec une identité incluse dans la requête est appliquée sans prendre en compte d'autres stratégies.

Organigramme-SWG.png

Organigramme-SWG.png

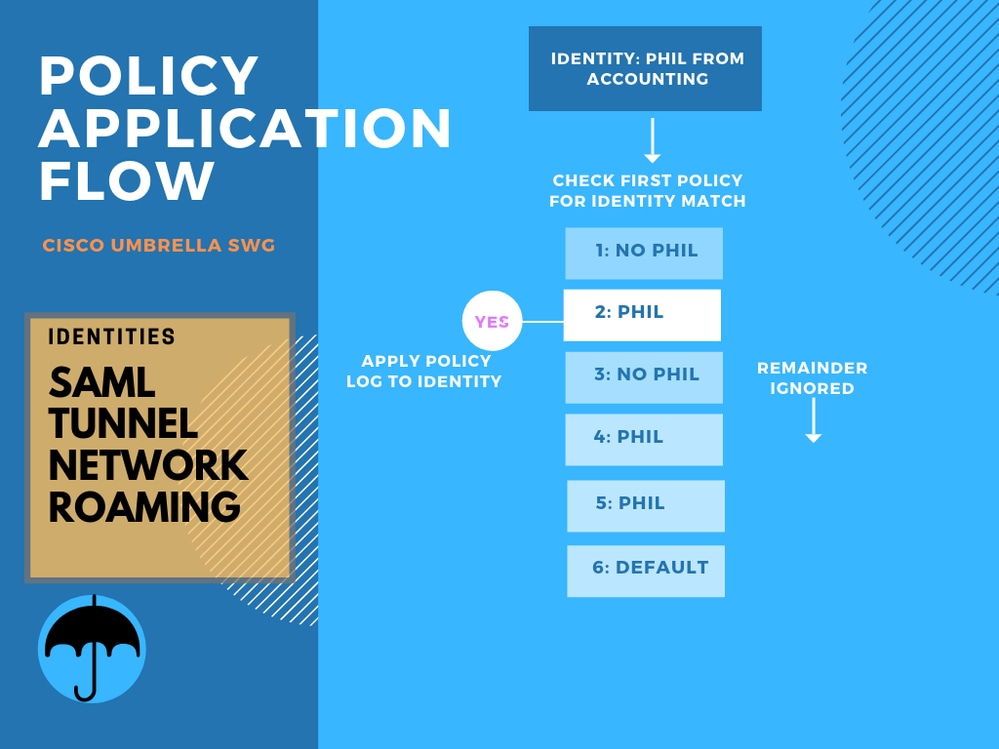

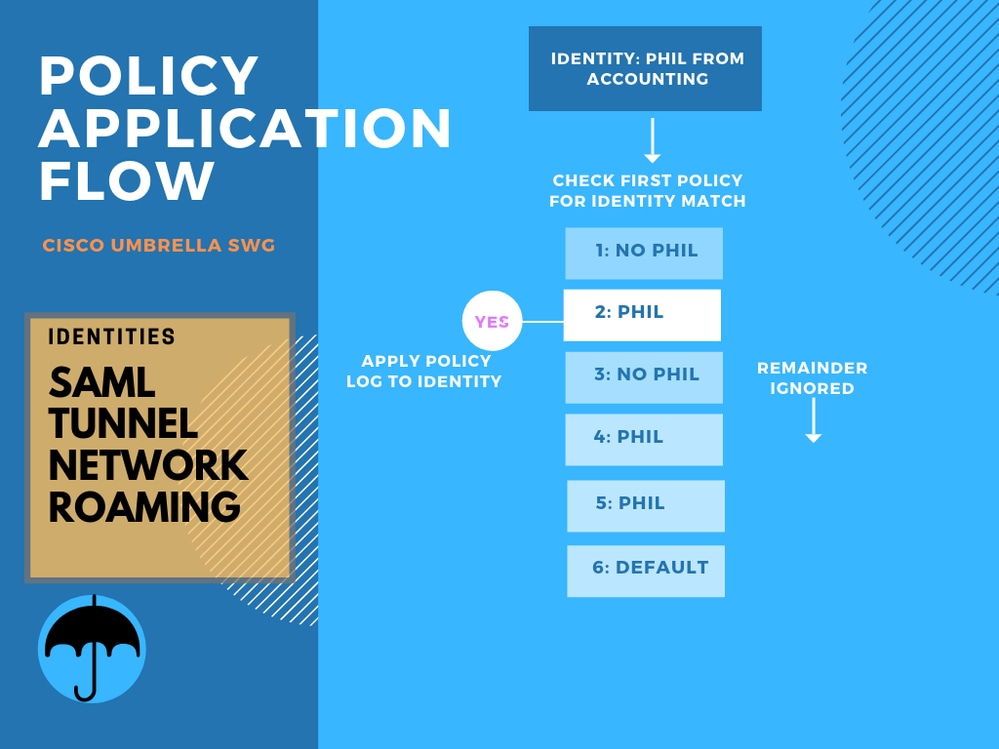

Puisque ce flux est nouveau pour ceux qui ne proviennent pas des politiques de DNS Umbrella, voici un exemple d'un ensemble de politiques où plusieurs politiques s'appliquent au même utilisateur ou groupe. Notez que seule la première stratégie s'appliquant à Phil (ou au groupe d'utilisateurs de Phil) est utilisée, et que toutes les correspondances restantes sont ignorées. Les correspondances supplémentaires ne sont pas regroupées dans la politique Umbrella, mais simplement ignorées.

Organigramme-flux.png

Organigramme-flux.png

Par conséquent, ces options ne sont pas disponibles avec la politique de GTS-cadre :

- Stratégies imbriquées

- Autoriser et bloquer les exclusions d'une application ou d'un site Web qui transgressent toute politique

- Exemple : Les exclusions de stratégie pour Phil sont sur allow Facebook, allow Instagram, and allow Dropbox exclusion, mais Phillis est seulement sur allow Facebook et allow Instagram.

- Dans la politique-cadre, il s'agirait de deux politiques uniques.

- Permettre Facebook, Instagram, Dropbox application à Phil

- Autoriser Facebook, Instagram application à Phillis

- Chaque combinaison d'applications individuelles autorisées ou bloquées doit avoir une nouvelle stratégie créée avec les utilisateurs applicables ajoutés à la stratégie.

En outre, tout trafic qui n'est pas HTTP/S reçoit une stratégie de couche DNS pour ce type de trafic.

Remarques importantes sur le pare-feu et le SWG fournis dans le cloud

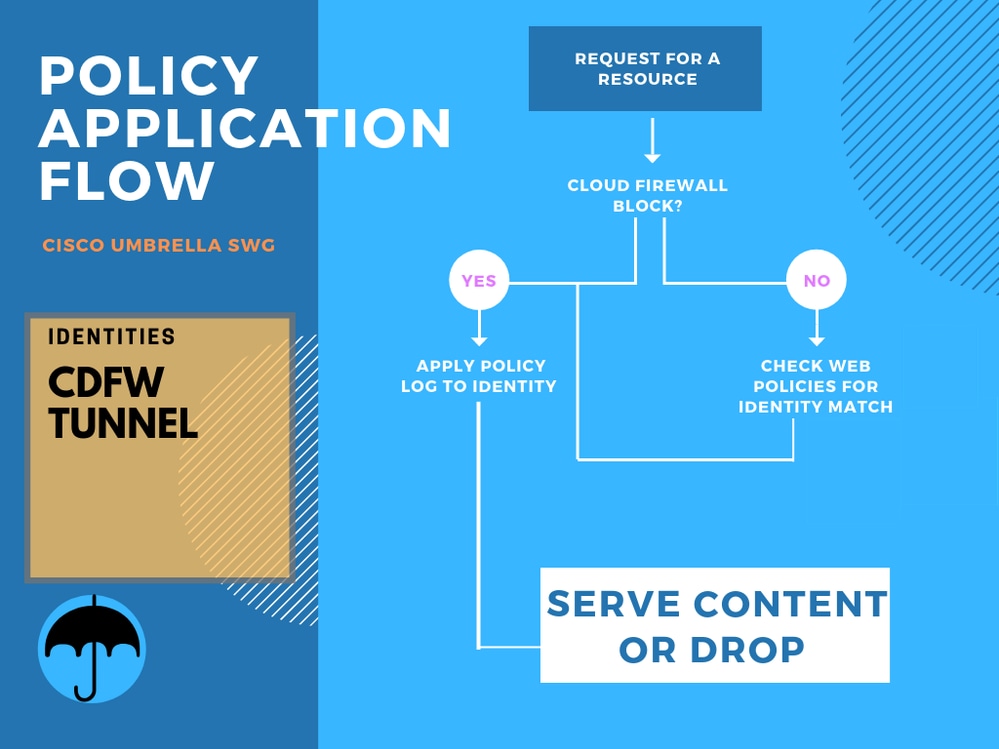

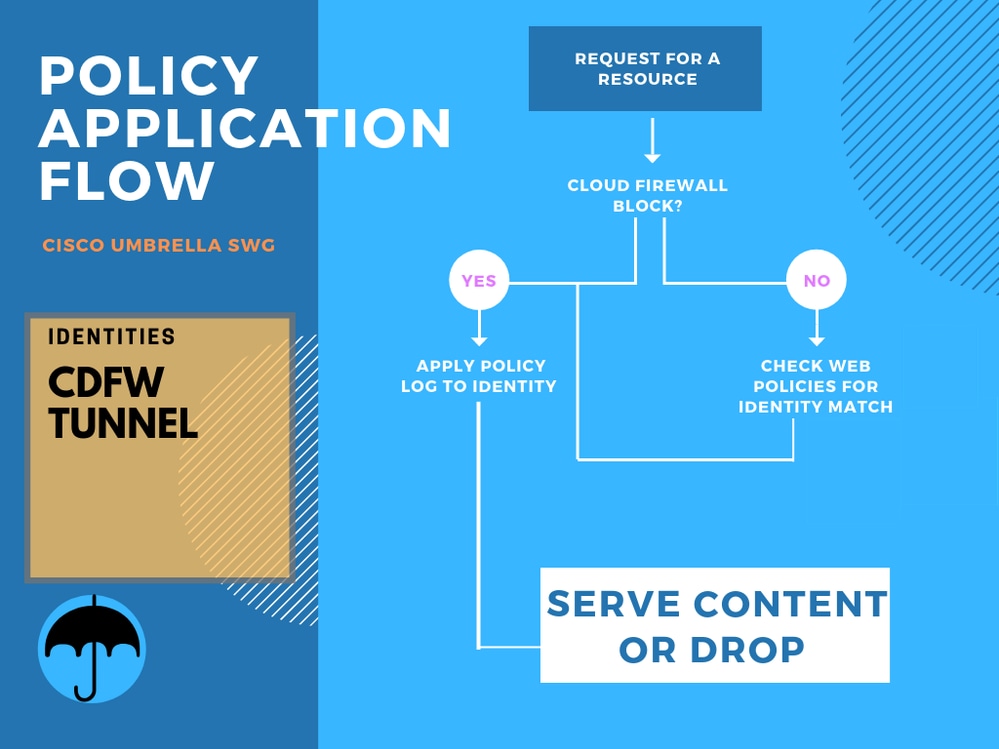

Le CDFW Umbrella envoie tout trafic HTTP/S autorisé via le SWG Umbrella et applique donc également la politique. Une fois qu'une stratégie est définie, le flux d'application de stratégie fonctionne de la même manière que le flux SWG.

Organigramme-cdfw.png

Organigramme-cdfw.png

Remarques importantes sur les stratégies du module de sécurité d'itinérance

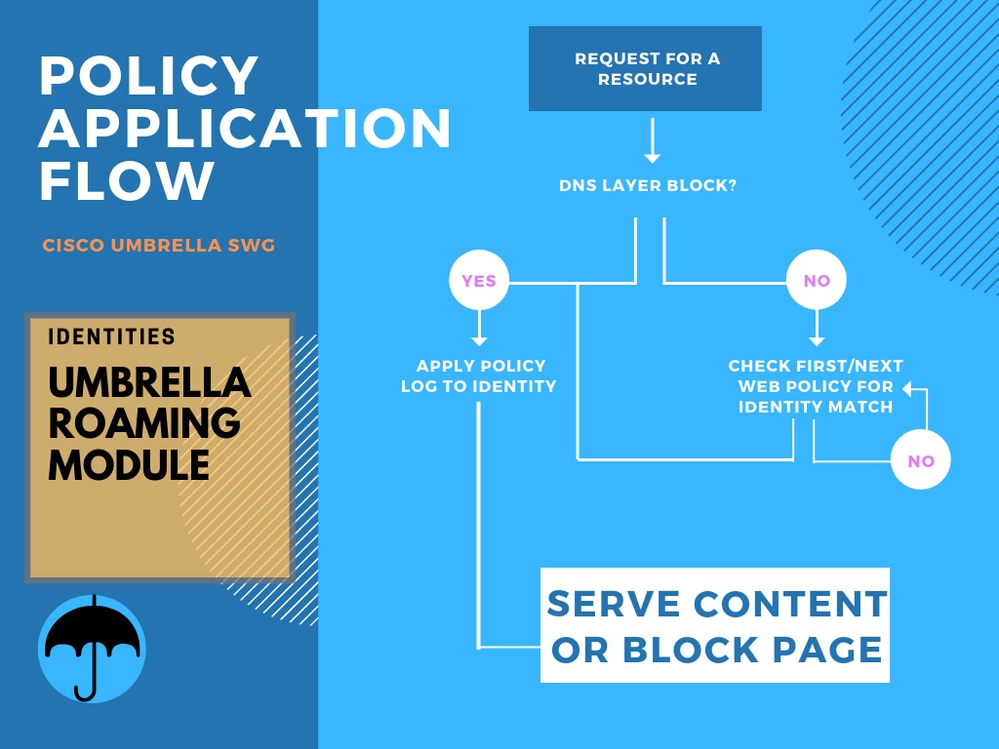

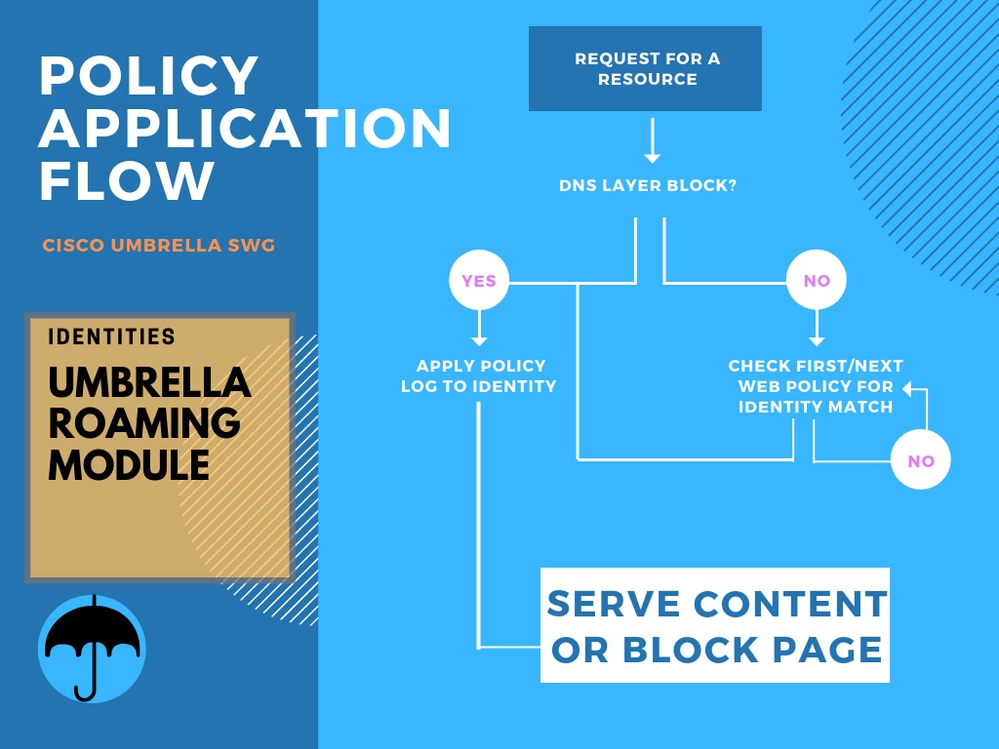

Avec le module d’itinérance Umbrella, la politique est en vigueur différemment des politiques sur le réseau. Le module d'itinérance n'est pas compatible avec les configurations de proxy sur le réseau ou les fichiers PAC et ne prend en charge que l'exemple d'utilisation hors réseau. Il peut être désactivé sur le réseau.

Lors de l'utilisation du module d'itinérance avec une stratégie SWG, la stratégie DNS prend d'abord effet pour tous les blocs, y compris les blocs de sécurité. Si le résultat de la stratégie DNS n'est pas un bloc, la stratégie de proxy s'applique. En outre, pour tout trafic qui n'est pas du trafic HTTP/S, les stratégies DNS sont appliquées exclusivement. Par conséquent, la stratégie est appliquée dans cet ordre :

- Stratégie DNS (pour les blocs)

- politique du groupe de travail spécial

Organigramme-module.png

Organigramme-module.png

Vous voulez en savoir plus ? Regardez notre vidéo du tutoriel : Politiques Web générales.

Commentaires

Commentaires