Introduction

Ce document décrit le processus de configuration de la restriction du service partagé Microsoft O365 dans l'appareil Web sécurisé (SWA).

Conditions préalables

Exigences

Cisco recommande de connaître les sujets suivants :

- Accès à l'interface utilisateur graphique (GUI) de SWA

- Accès administratif au SWA.

Composants utilisés

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configuration Steps

|

Étape 1 : création d'une catégorie d'URL personnalisée pour le site Web

|

Étape 1.1. Dans l’interface graphique, accédez à Web Security Manager et sélectionnez Custom and External URL Categories.

Étape 1.2. Cliquez sur Ajouter une catégorie pour créer une nouvelle catégorie d'URL personnalisée.

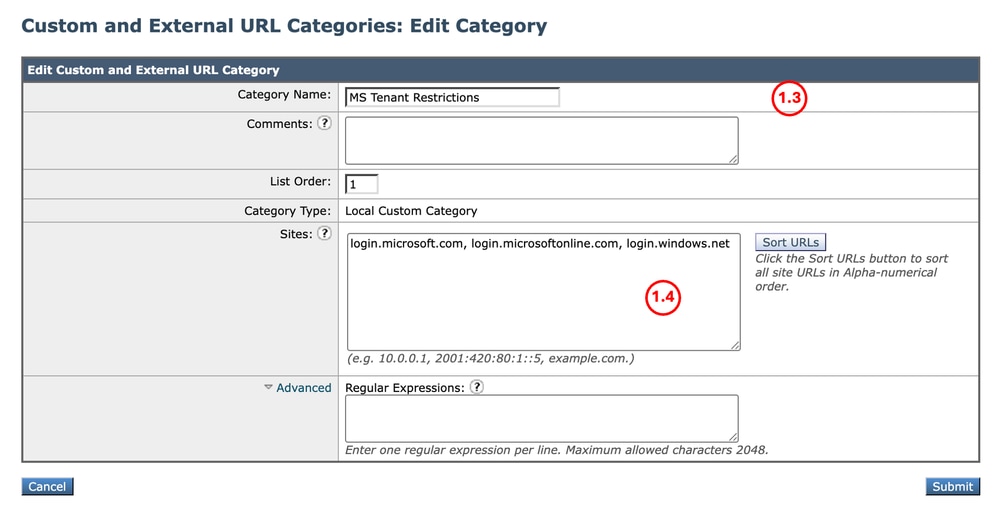

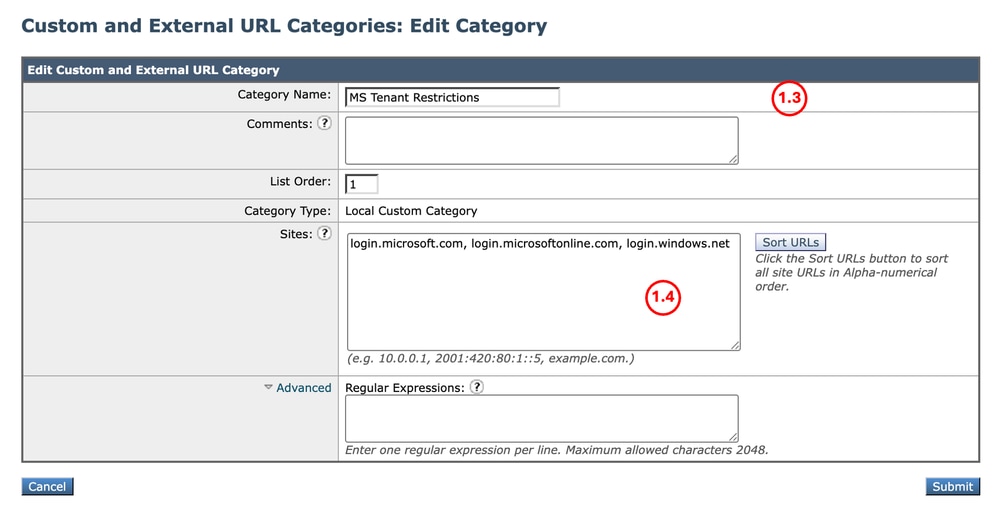

Étape 1.3. Saisissez le nom de la nouvelle catégorie.

Étape 1.4. Définissez ces URL dans la section Sites :

login.microsoft.com, login.microsoftonline.com, login.windows.net

Étape 1.5.Envoyer les modifications

Image - Catégorie d'URL personnalisée Image - Catégorie d'URL personnalisée

Conseil : Pour plus d'informations sur la configuration des catégories d'URL personnalisées, consultez le site : https://www.cisco.com/c/en/us/support/docs/security/secure-web-appliance-virtual/220557-configure-custom-url-categories-in-secur.html

|

|

Étape 2 : déchiffrement du trafic

|

Étape 2.1. À partir de l’interface utilisateur graphique, accédez à Web Security Manager et sélectionnez Decryption Policies

Étape 2.2. Cliquez sur Add Policy.

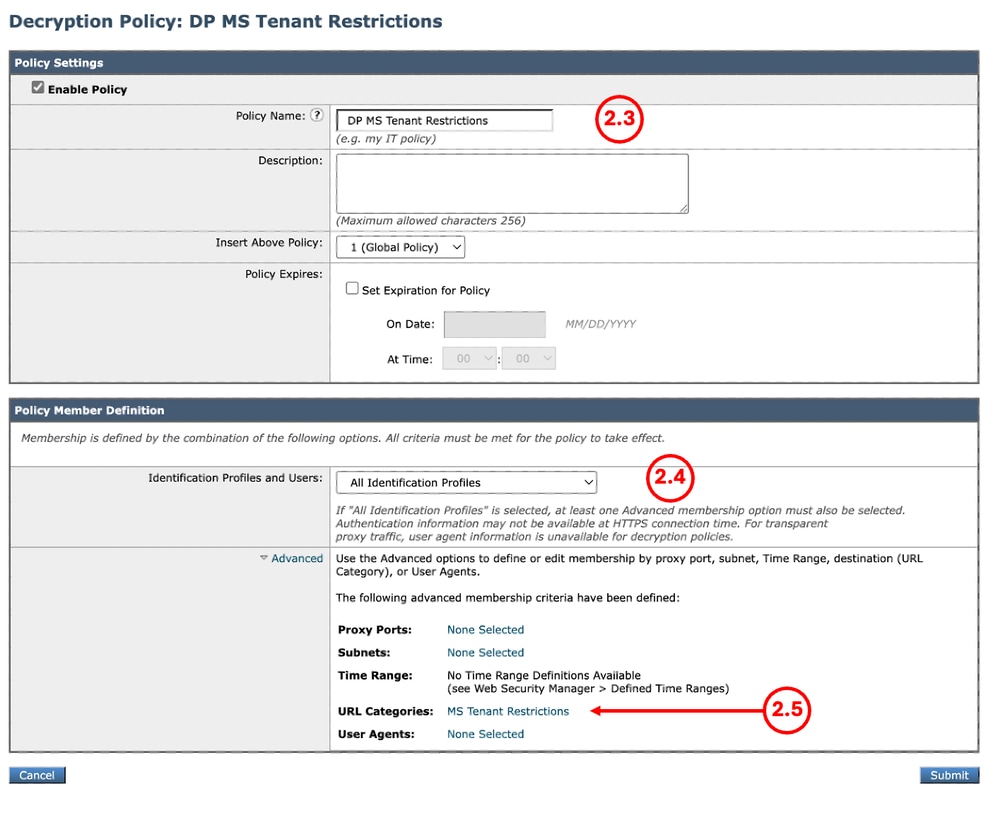

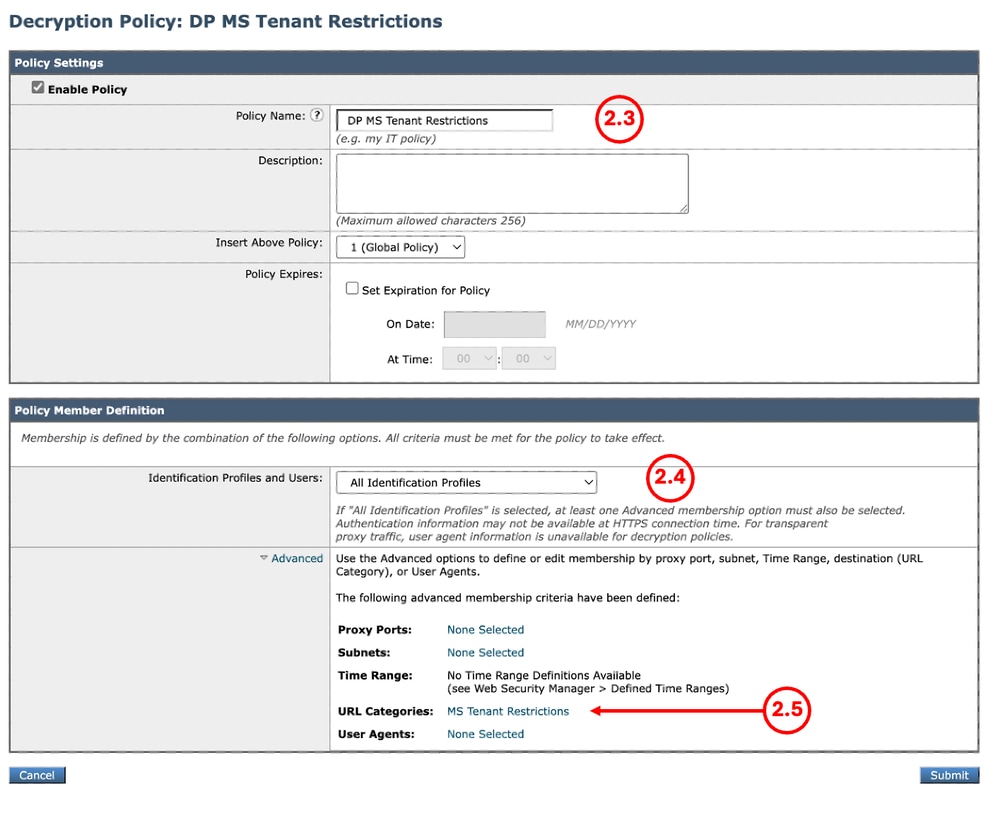

Étape 2.3. Entrez le nom de la nouvelle stratégie.

Étape 2.4. Sélectionnez le profil d'identification auquel s'applique la présente politique.

Conseil : Si vous avez ignoré les authentifications pour les URL Microsoft et que vous configurez cette stratégie pour Tous les utilisateurs, choisissez : Tous les profils d'identification > Tous les utilisateurs

Étape 2.5. Dans la section Définition de membre de stratégie, cliquez sur les liens Catégories d'URL pour ajouter la catégorie d'URL personnalisée.

Étape 2.6. Sélectionnez la catégorie d'URL créée à l'étape 1.

Étape 2.7. Cliquez sur Submit.

Image - Configurer la stratégie de déchiffrement Image - Configurer la stratégie de déchiffrement

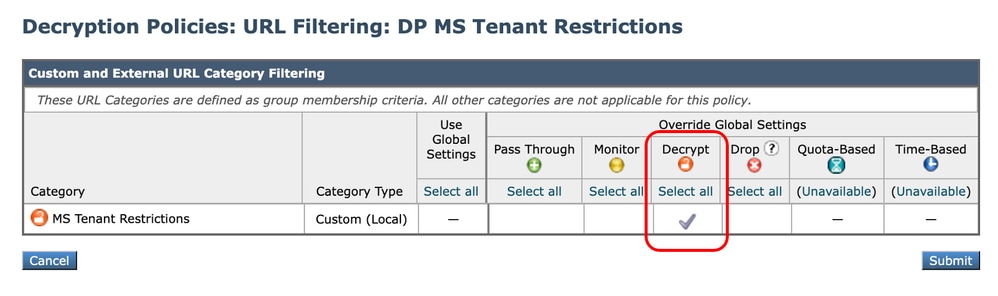

Étape 2.8. Dans la page Stratégies de décodage, cliquez sur le lien du filtrage des URL pour la nouvelle stratégie.

Image - Modifier l'action de filtrage URL Image - Modifier l'action de filtrage URL

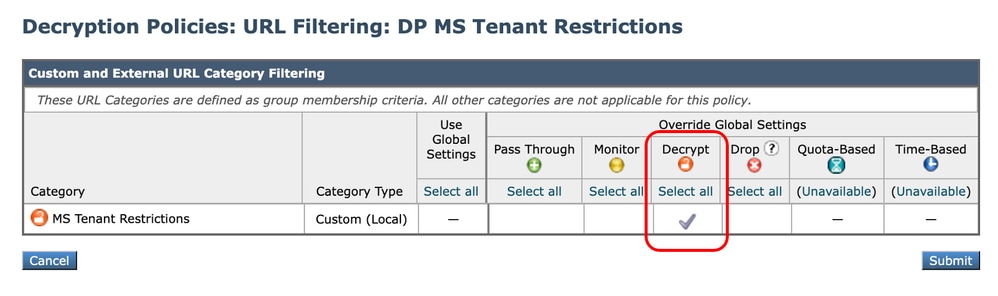

Étape 2.9. Choisissez Décrypter comme action pour la catégorie d'URL personnalisée.

Étape 2.10. Cliquez sur Submit.

Image - Déchiffrer la catégorie d'URL personnalisée Image - Déchiffrer la catégorie d'URL personnalisée

|

|

Étape 3 : création du profil de réécriture HTTP

|

Étape 3.1. À partir de l'interface utilisateur graphique, accédez à Web Security Manager et sélectionnez HTTP ReWrite Profiles.

Étape 3.2. Cliquez sur Add Profile.

Étape 3.3. Entrez le nom du nouveau profil.

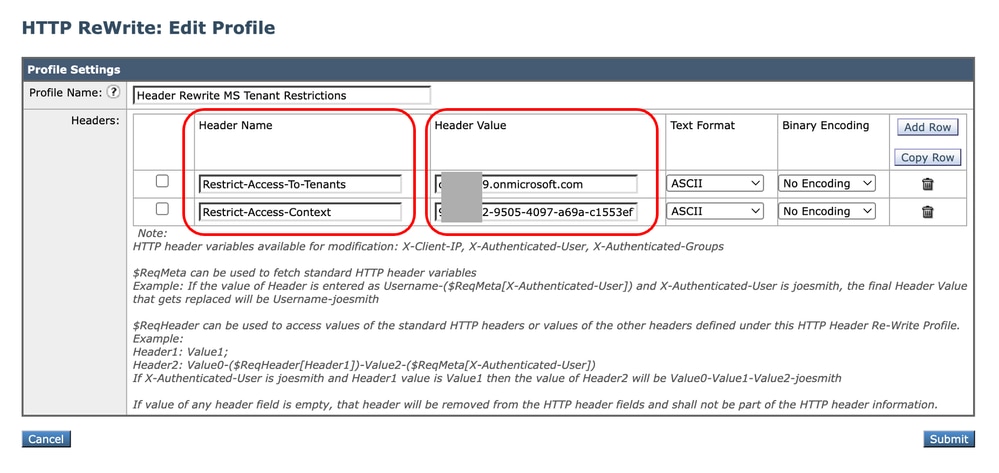

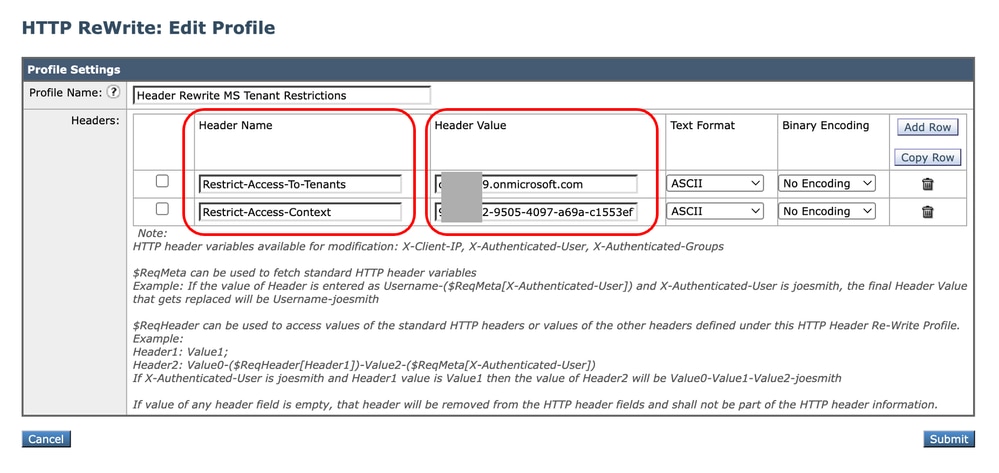

Étape 3.4. Utilisez Restrict-Access-To-Tenants pour le premier nom d'en-tête.

Étape 3.5. Pour le paramètre Restrict-Access-To-Tenants, utilisez la valeur <allowed tenant list>, qui doit être une liste séparée par des virgules des locataires auxquels les utilisateurs sont autorisés à accéder.

Étape 3.6. Cliquez sur Add Row

Étape 3.7. Utilisez Restrict-Access-Context comme deuxième nom d’en-tête.

Étape 3.8. Pour le paramètre Restrict-Access-Context, utilisez la valeur d'un ID de répertoire unique pour spécifier le service partagé qui définit les restrictions du service partagé.

Étape 3.9. Cliquez sur Submit.

Image - Ajouter un profil de réécriture HTTP Image - Ajouter un profil de réécriture HTTP

Conseil : Pour plus d'informations sur la restriction des locataires et sur la façon de collecter les informations sur les locataires, veuillez consulter : Apprentissage Microsoft - Restreindre l'accès à un service partagé.

|

|

Étape 4 : création d’une stratégie d’accès

|

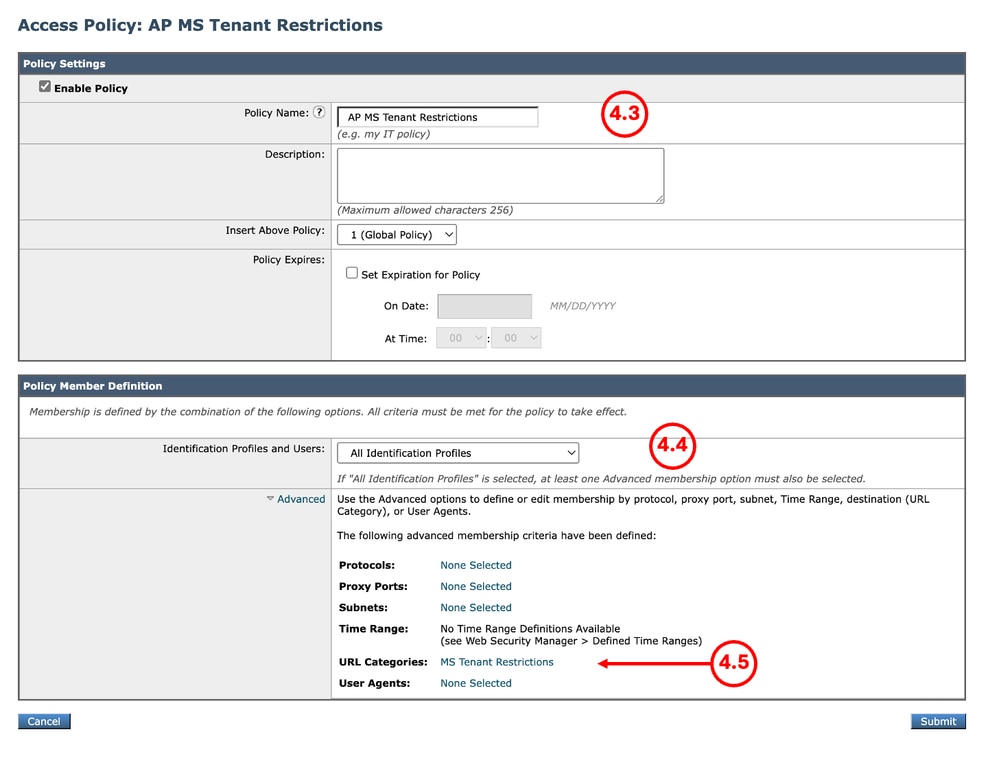

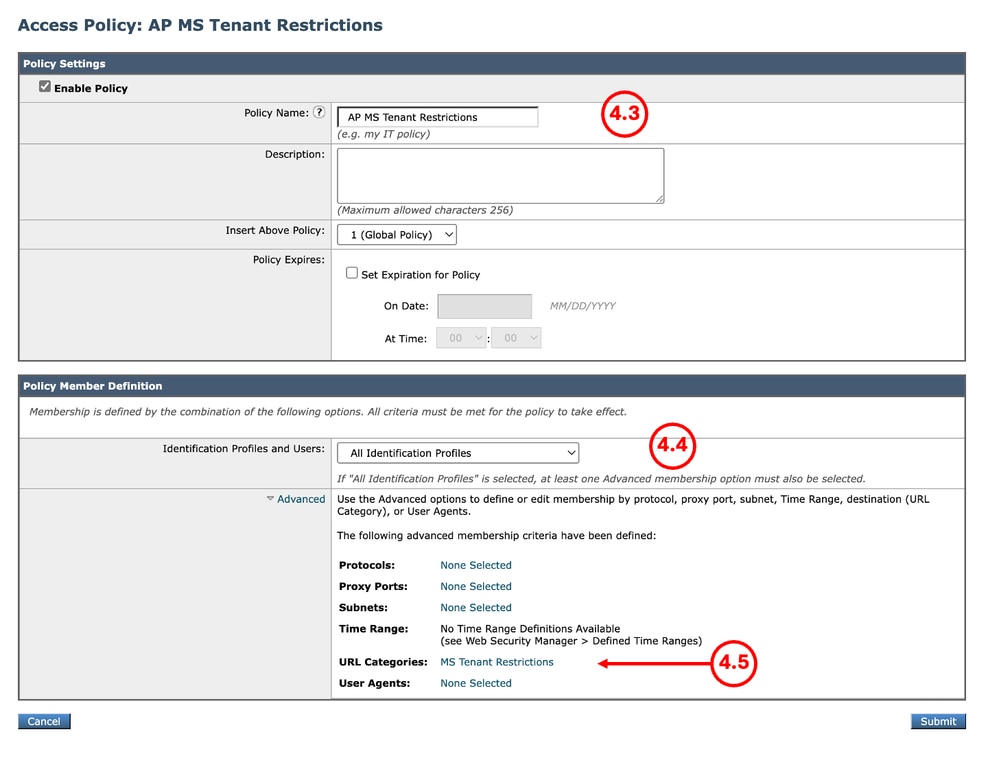

Étape 4.1. À partir de l’interface utilisateur graphique, accédez à Web Security Manager et sélectionnez Access Policies

Étape 4.2. Cliquez sur Add Policy.

Étape 4.3. Entrez le nom de la nouvelle stratégie.

Étape 4.4. Sélectionnez le profil d'identification auquel s'applique cette stratégie.

Conseil : Si vous avez ignoré les authentifications pour les URL Microsoft et que vous configurez cette stratégie pour Tous les utilisateurs, choisissez : Tous les profils d'identification > Tous les utilisateurs.

Étape 4.5. Dans la section Définition de membre de stratégie, cliquez sur les liens Catégories d'URL pour ajouter la catégorie d'URL personnalisée.

Étape 4.6. Sélectionnez la catégorie d'URL créée à l'étape 1.

Étape 4.7. Cliquez sur Submit.

Image - Créer une stratégie d'accès Image - Créer une stratégie d'accès

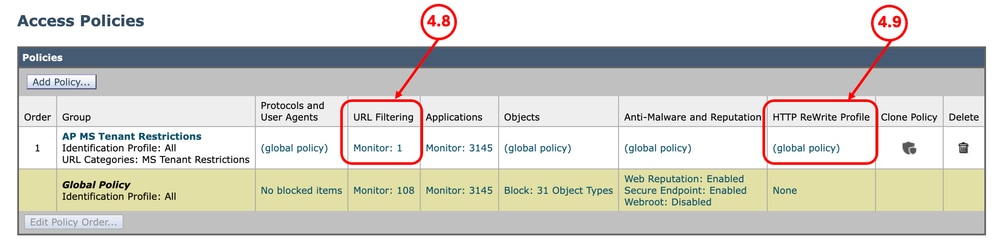

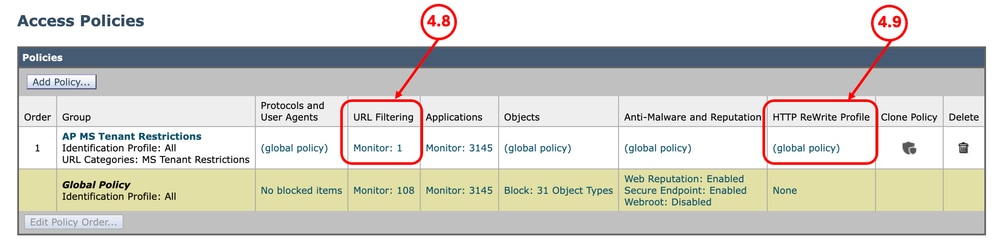

Étape 4.8. Dans la page Access Policies, assurez-vous que l'action du filtrage d'URL est définie sur Monitor.

Étape 4.9. Cliquez sur le lien du profil de réécriture HTTP pour ajouter le profil d'en-tête HTTP à cette stratégie.

Image - Propriétés de la stratégie d'accès Image - Propriétés de la stratégie d'accès

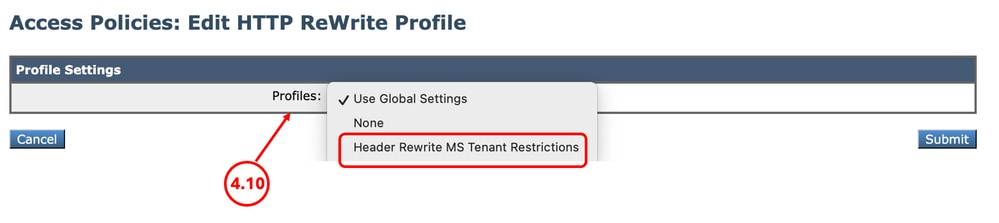

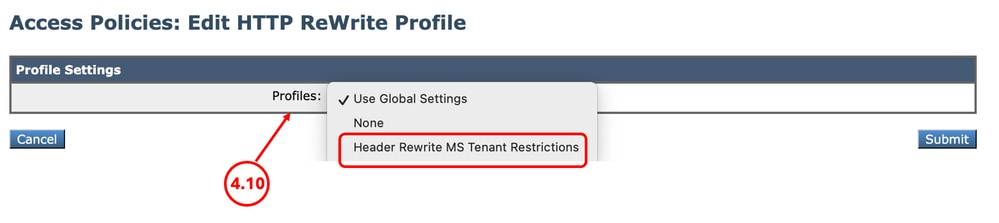

Étape 4.10. Choisissez les profils HTTP ReWrite, créés à l'étape [3].

Image - Ajouter un profil de réécriture HTTP Image - Ajouter un profil de réécriture HTTP

Étape 4.11. Cliquez sur Submit.

Étape 4.12. Valider les modifications

|

Rapports et journaux

Journaux

Vous pouvez ajouter un champ personnalisé aux journaux d'accès ou aux journaux W3C pour afficher le nom du profil de réécriture de l'en-tête HTTP.

| Spécificateur de format dans les journaux d'accès |

Champ Log dans les journaux W3C |

Description |

| %] |

x-http-rewrite-profile-name |

Nom du profil de réécriture d'en-tête HTTP. |

Rapports

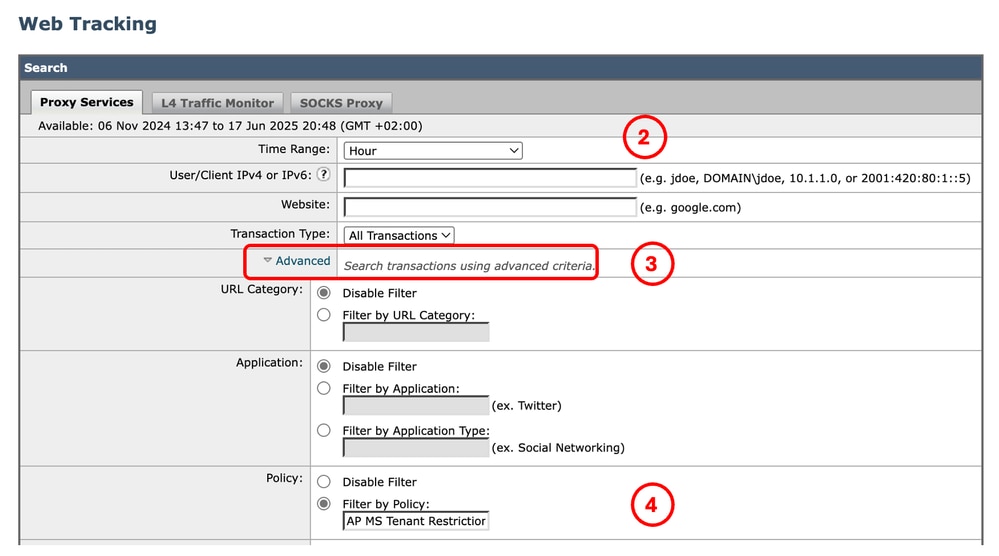

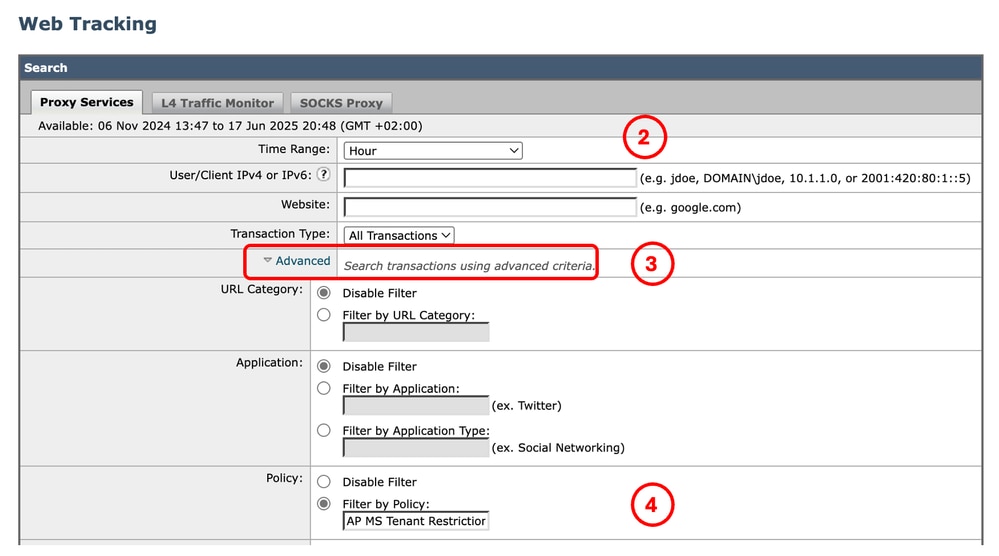

Vous pouvez générer un rapport de suivi Web pour afficher les rapports du trafic en fonction du nom AccessPolicy.

Pour générer les rapports, procédez comme suit :

Étape 1. Dans l’interface utilisateur graphique, sélectionnez Reporting et choisissez Web Tracking.

Étape 2. Choisissez la plage horaire souhaitée.

Étape 3. Cliquez sur le lien Avancé pour rechercher des transactions à l'aide de critères avancés.

Étape 4. Dans la section Stratégie, sélectionnez Filtrer par stratégie et tapez le nom de la stratégie d'accès qui a été créée précédemment.

Étape 5. Cliquez sur Rechercher pour consulter le rapport.

Image - Rapport de suivi Web

Image - Rapport de suivi Web

Informations connexes

Commentaires

Commentaires