Introduction

Ce document décrit comment configurer une topologie à deux FAI avec deux concentrateurs et quatre rayons dans la même région à l'aide de l'assistant SD-WAN.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco Secure Firewall Threat Defense (FTD)

- Cisco Secure Firewall Management Center (FMC)

- WAN défini par logiciel (SD-WAN)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- FTD version 7.6.0

- FMC version 7.6.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Plates-formes logicielles et matérielles prises en charge

|

Responsable

|

FTD

|

Plates-formes prises en charge

|

|

|

|

Toutes les plates-formes que FMC >= 7.6.0 peut gérer

|

Configurer

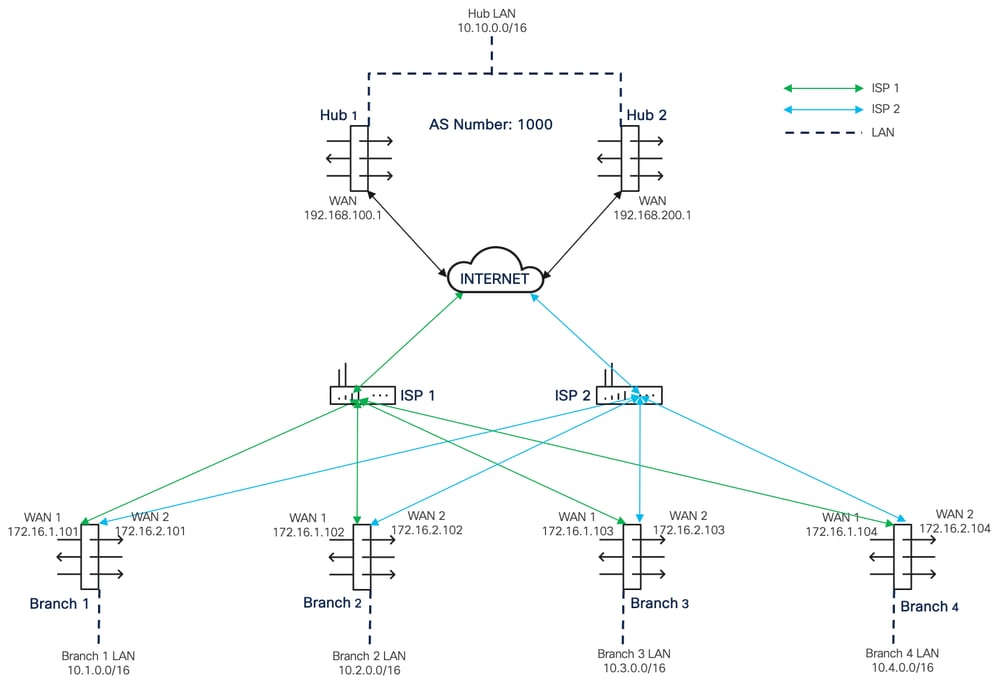

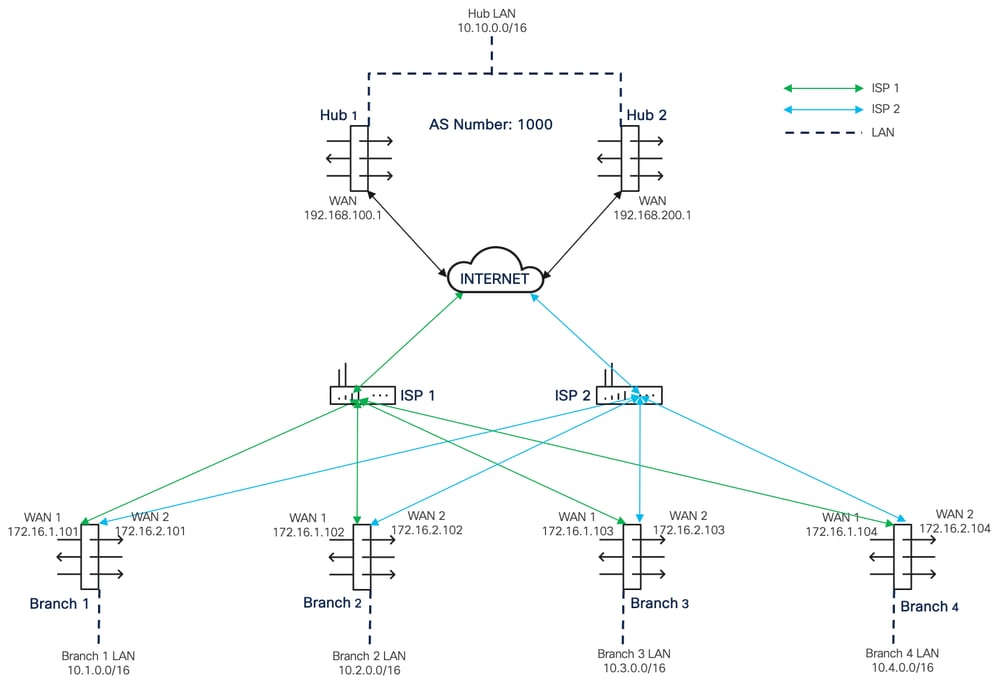

Diagramme du réseau

Schéma de topologie du réseau

Schéma de topologie du réseau

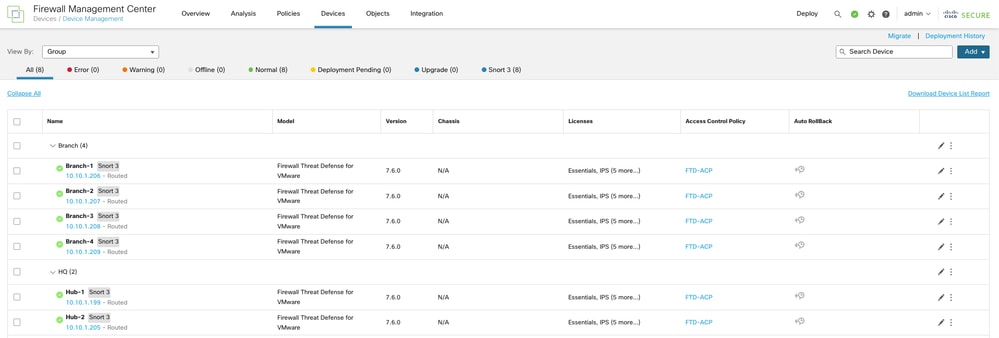

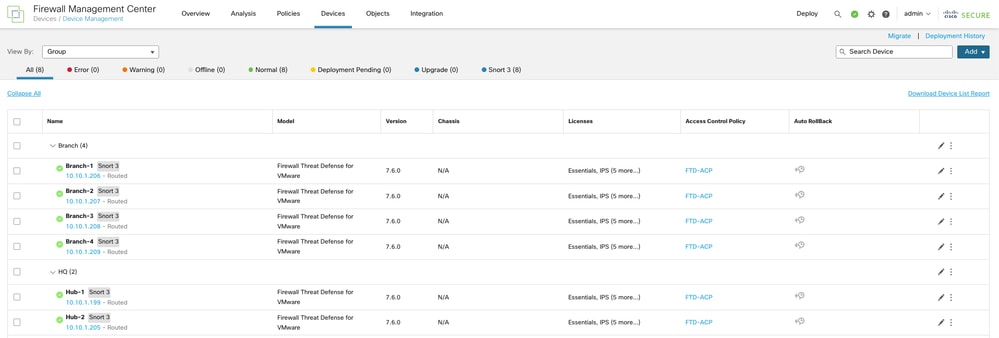

Liste des périphériques

Liste des périphériques

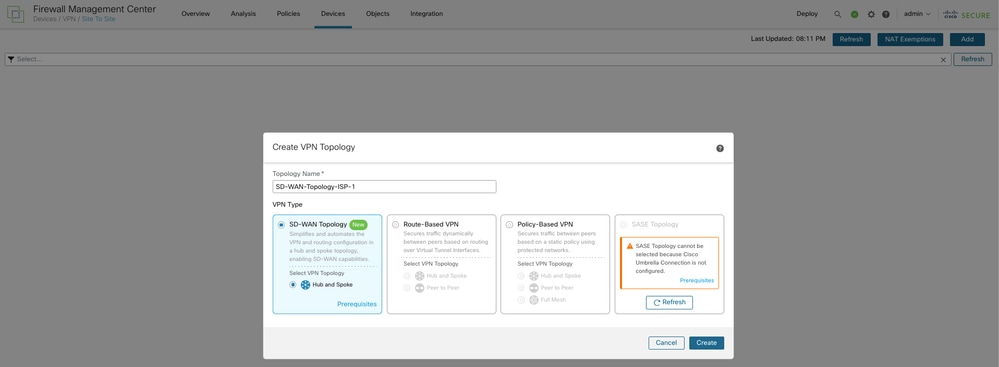

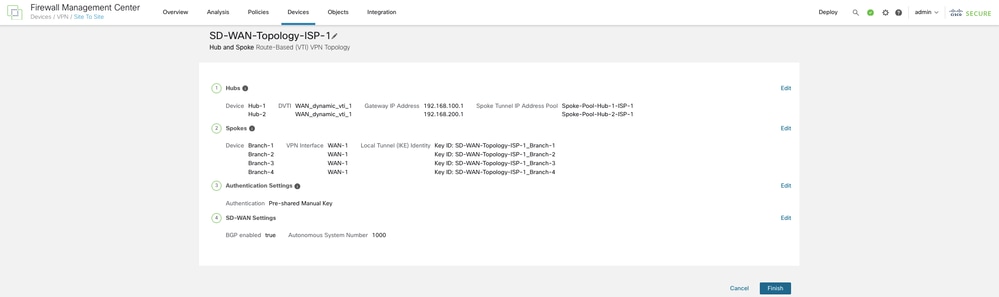

Étape 1 : création d’une topologie SD-WAN avec WAN-1 comme interface VPN

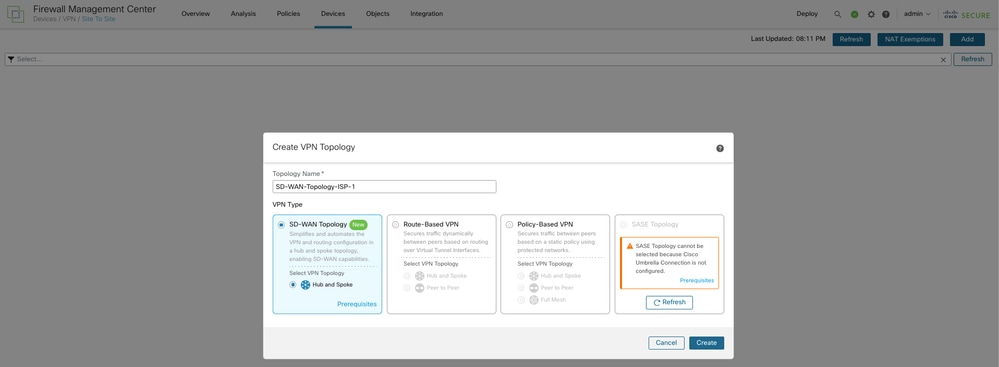

Accédez à Devices > VPN > Site To Site. Choisissez Add, et entrez un nom approprié dans le champ Topology Name pour la première topologie avec WAN-1 comme interface VPN. Cliquez sur SD-WAN Topology>Create.

Créer une topologie SD-WAN avec WAN-1 comme interface VPN

Créer une topologie SD-WAN avec WAN-1 comme interface VPN

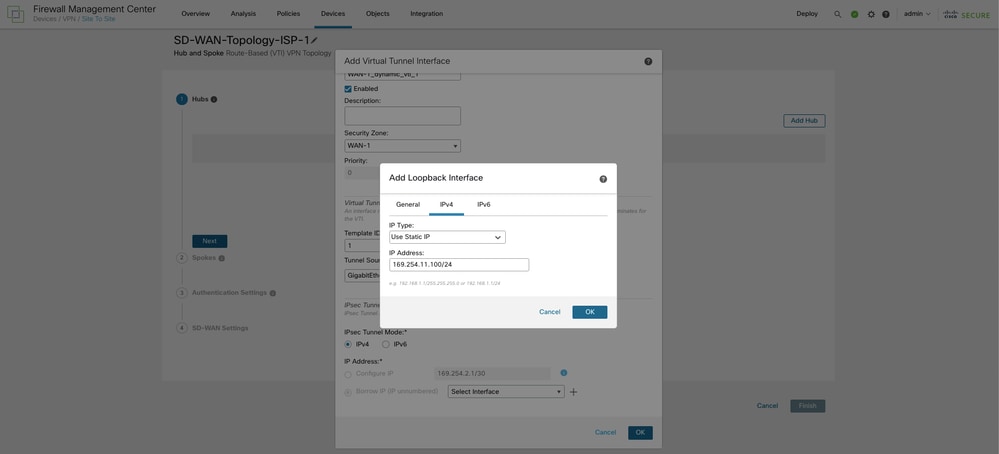

Étape 2 : configuration de l’interface DVTI (Dynamic Virtual Tunnel Interface) sur le concentrateur principal

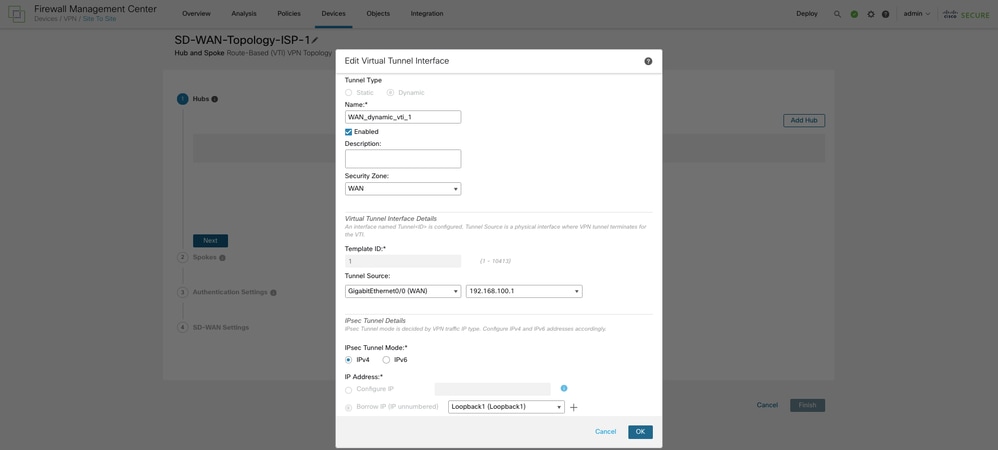

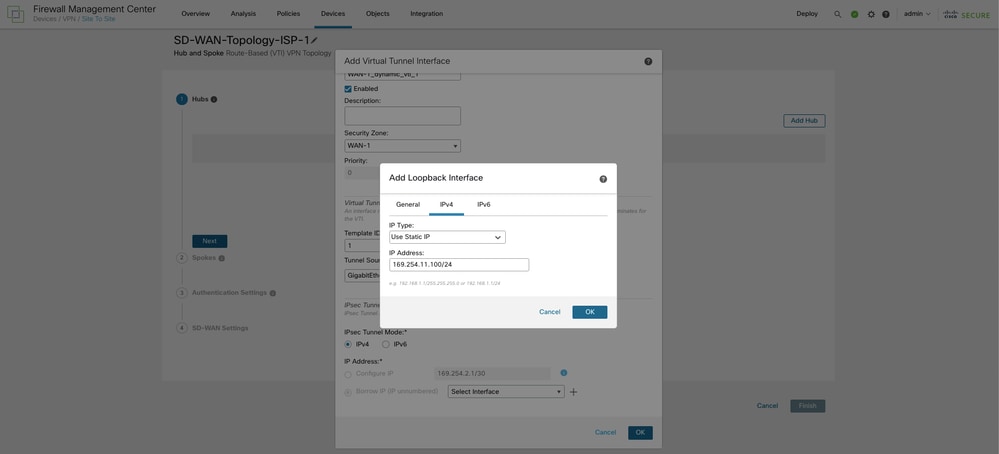

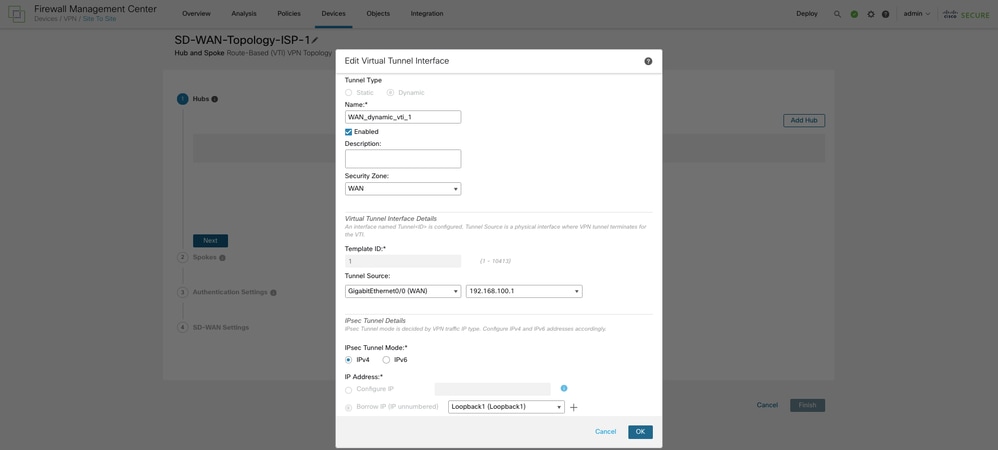

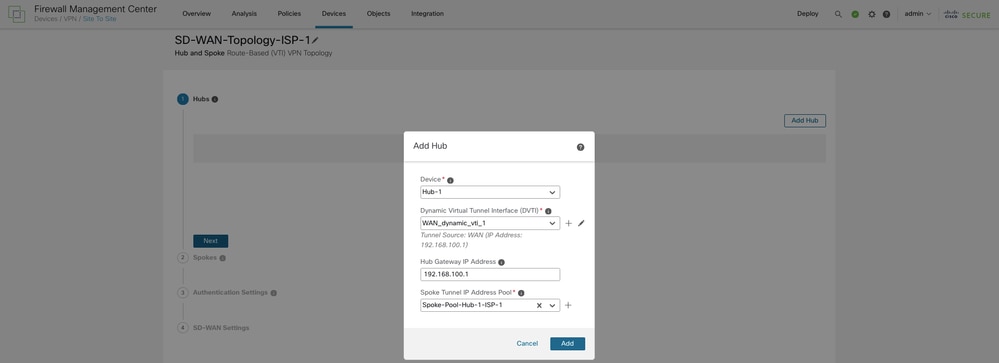

Cliquez sur Add Hub et choisissez le concentrateur principal dans la liste déroulante Device. Cliquez sur l'icône + en regard de Dynamic Virtual Tunnel Interface (DVTI). Configurez un nom, une zone de sécurité et un ID de modèle et attribuez WAN-1 comme interface source de tunnel pour le DVTI.

Choisissez une interface physique ou de bouclage dans la liste déroulante Emprunter IP. Dans la topologie actuelle, le DVTI hérite d’une adresse IP d’interface de bouclage. Click OK.

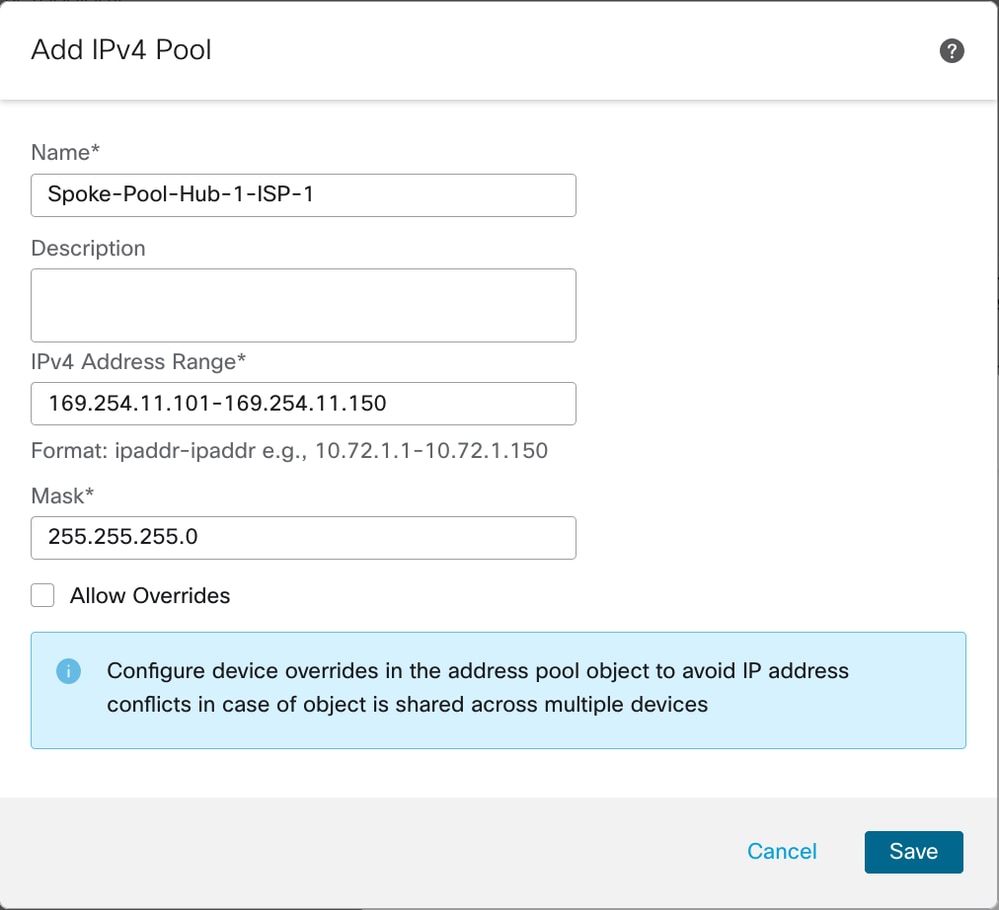

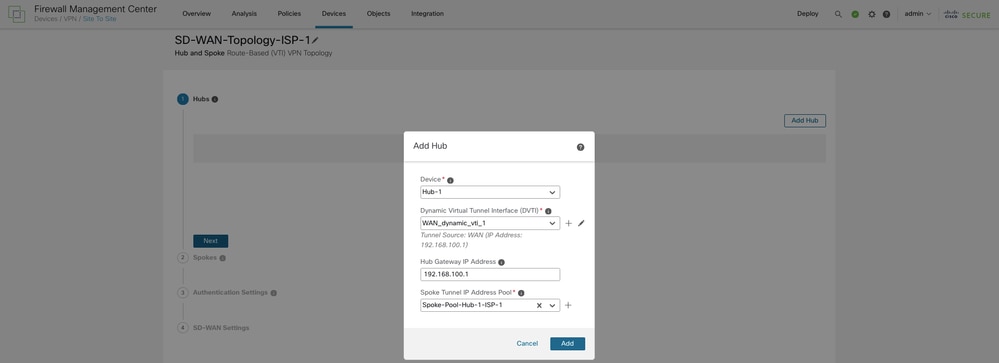

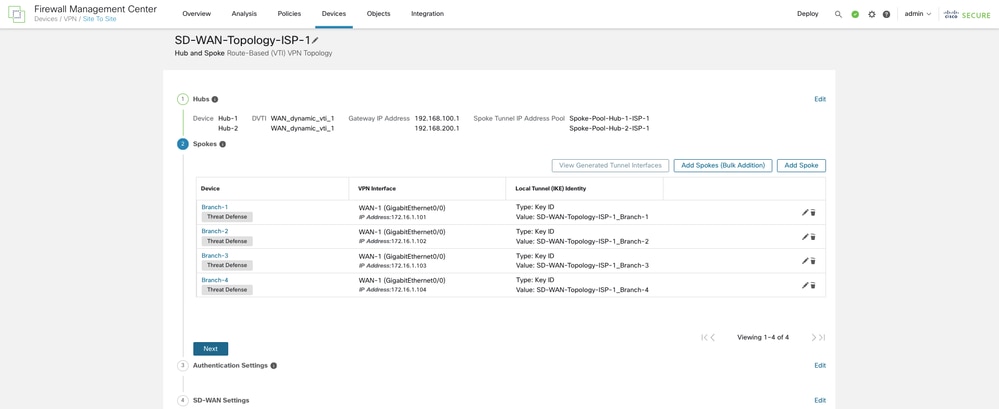

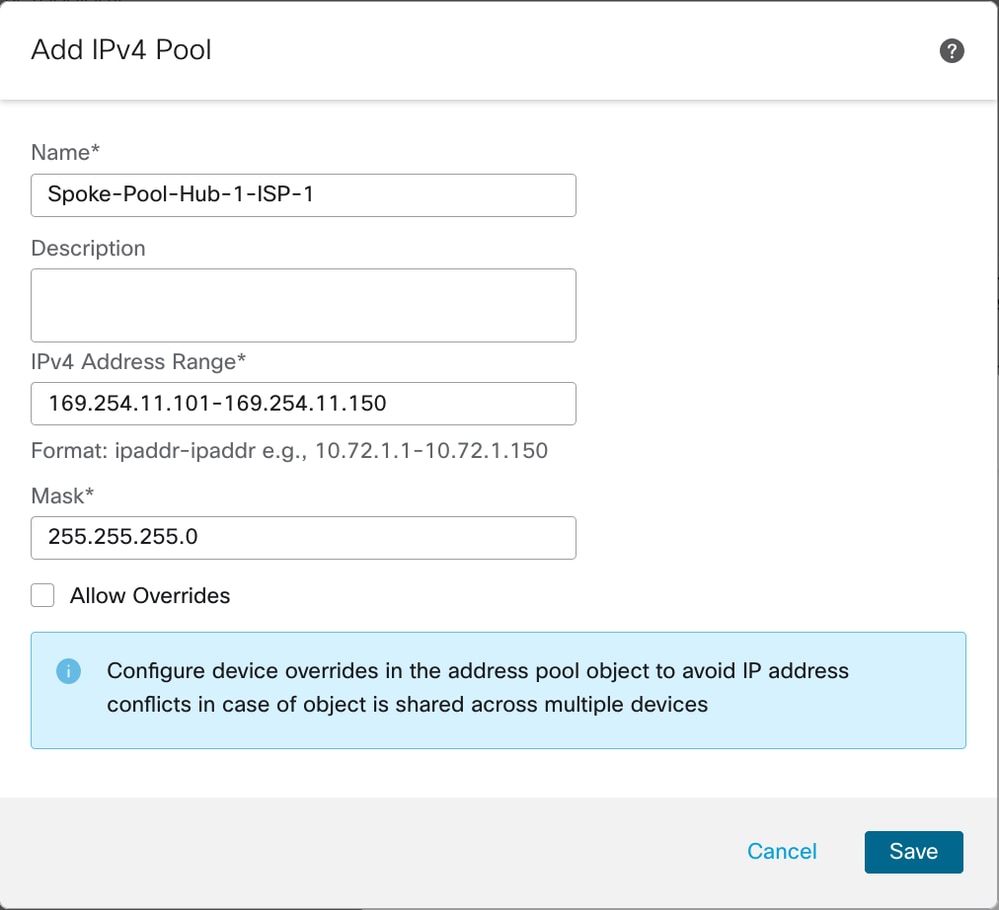

Choisissez un pool d'adresses ou cliquez sur l'icône + en regard de Spoke Tunnel IP Address Pool afin de créer un nouveau pool d'adresses. Lorsque vous ajoutez des rayons, l'Assistant génère automatiquement des interfaces de tunnel en rayon et attribue des adresses IP à ces interfaces en rayon à partir de ce pool d'adresses IP.

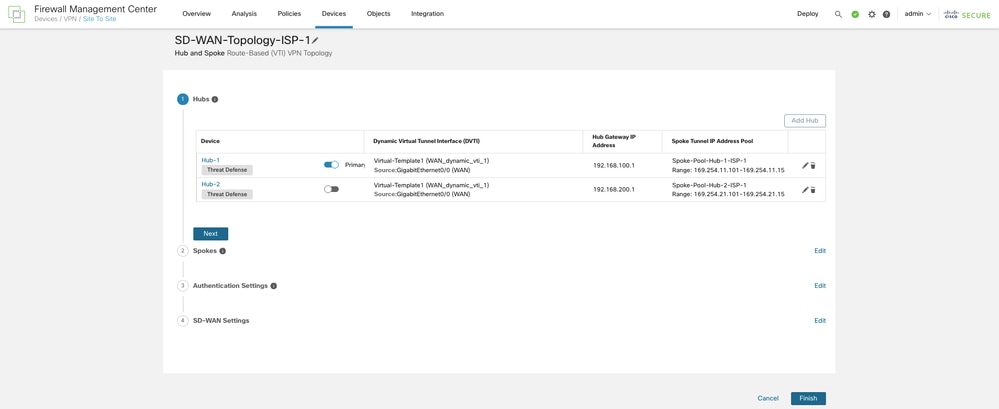

Une fois la configuration du concentrateur principal terminée, choisissez Add afin d'enregistrer le concentrateur principal dans la topologie.

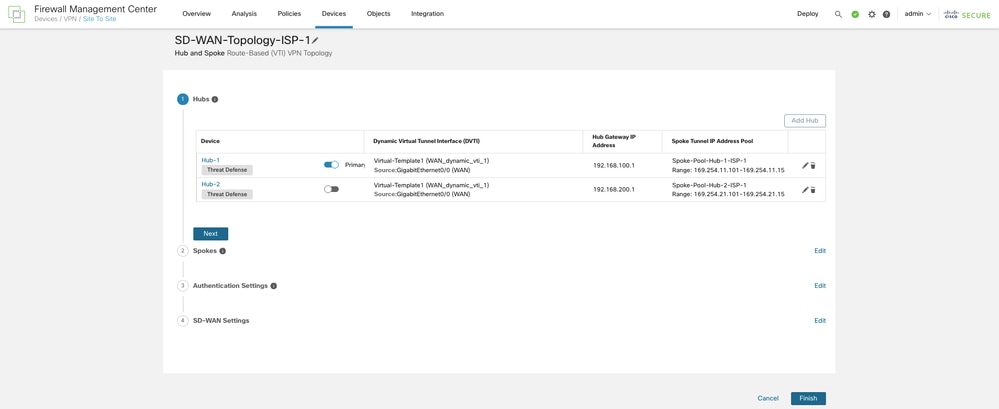

Étape 3. Configuration de la DVTI sur le concentrateur secondaire

Choisissez à nouveau Add Hub afin de configurer le concentrateur secondaire dans la topologie avec WAN-1 comme interface VPN en répétant les étapes 1 et 2. Cliquez sur Next.

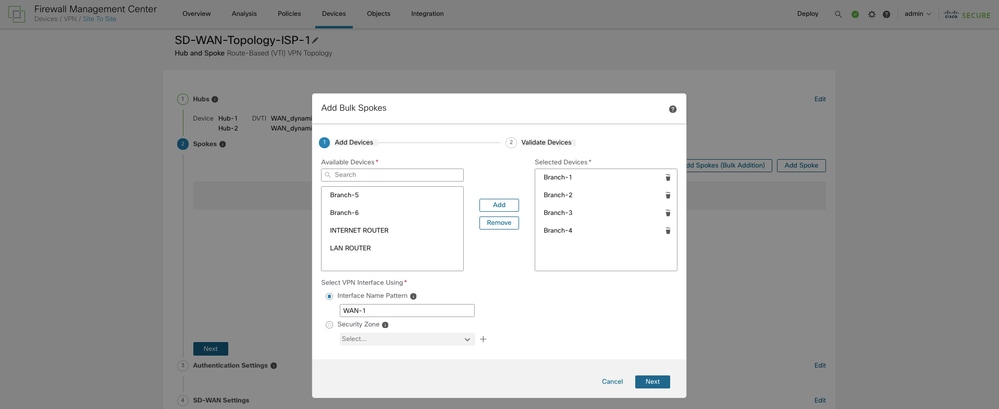

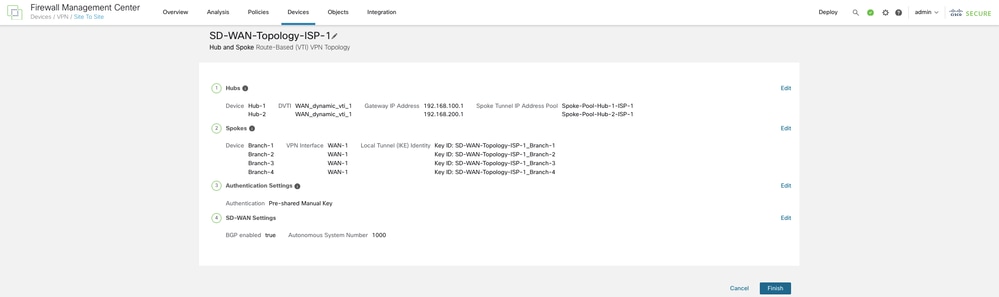

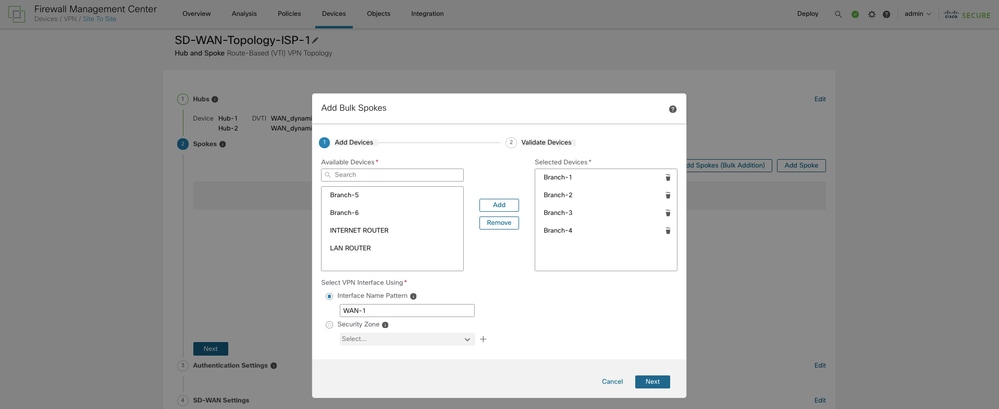

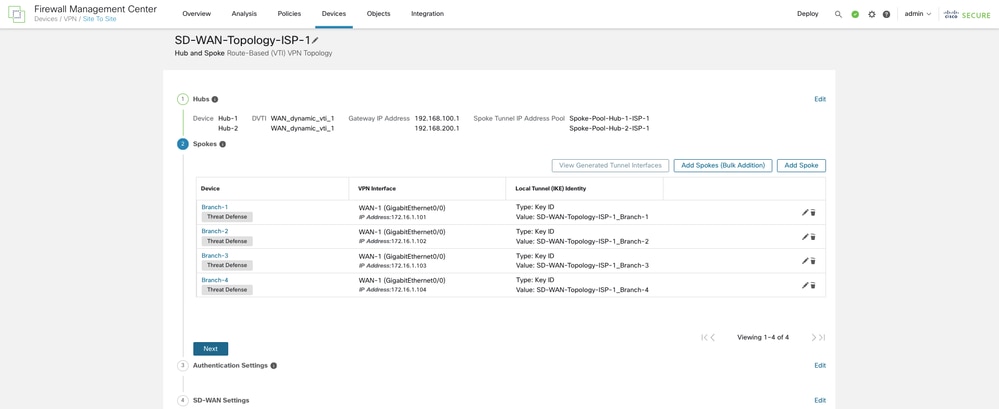

Étape 4. Configuration des rayons

Choisissez Add Spoke afin d'ajouter un périphérique à rayon unique, ou cliquez sur Add Spokes (Bulk Addition) afin d'ajouter plusieurs rayons à votre topologie. La topologie actuelle utilise cette dernière option afin d'ajouter plusieurs FTD de branche à la topologie. Dans la boîte de dialogue Add Bulk Spokes, choisissez les FTD requis afin de les ajouter en tant que rayons. Choisissez un modèle de nom d'interface commun qui correspond au nom logique de WAN-1 sur tous les rayons ou la zone de sécurité qui est associée à WAN-1.

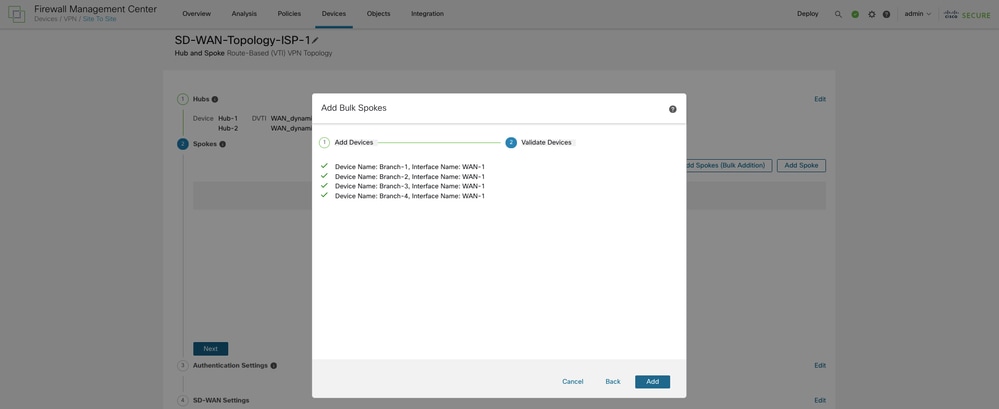

Cliquez sur Next afin que l'assistant vérifie si les rayons ont des interfaces avec le modèle ou la zone de sécurité spécifié.

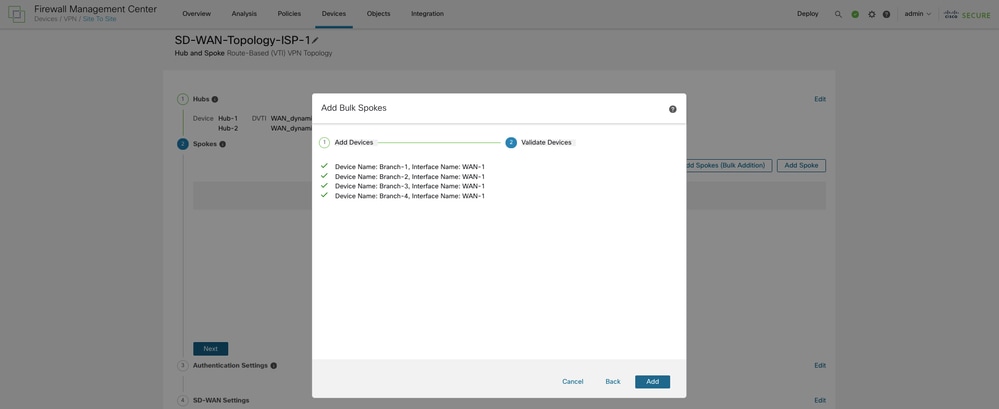

Choisissez Add et l'assistant choisit automatiquement le concentrateur DVTI comme adresse IP source du tunnel pour chaque rayon.

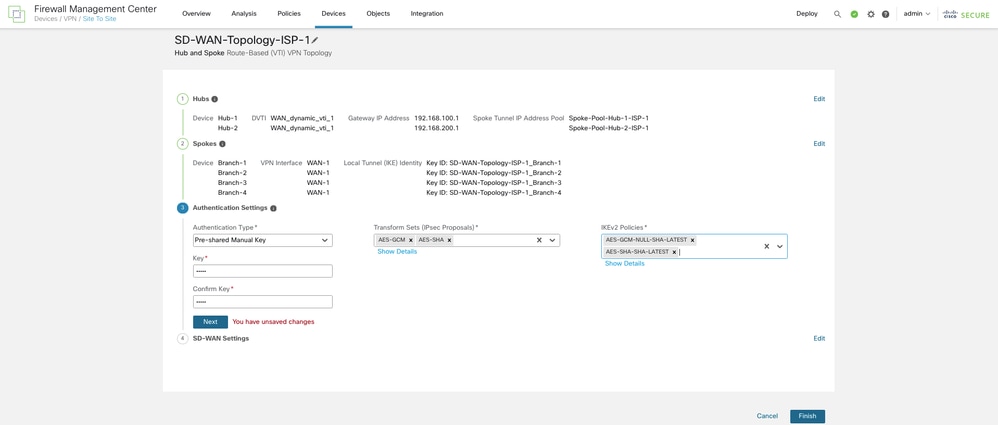

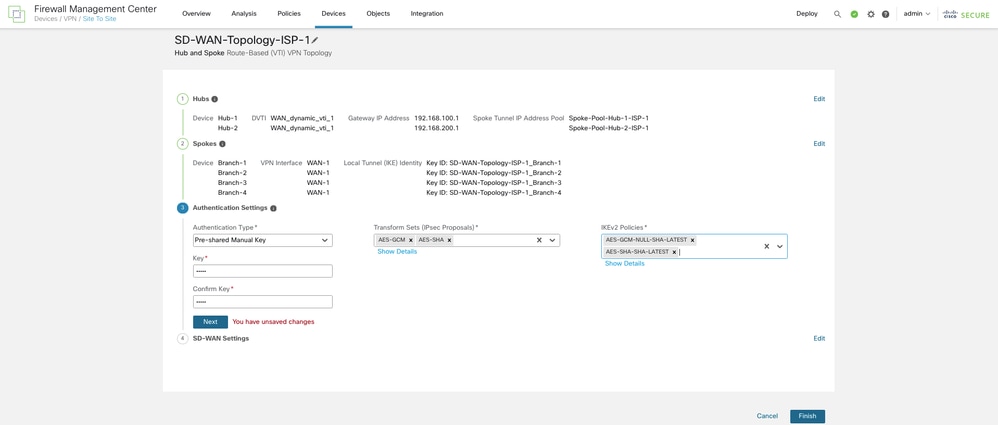

Étape 5. Configuration des paramètres d’authentification

Cliquez sur Next afin de configurer les paramètres d'authentification. Pour l'authentification de périphérique, vous pouvez choisir une clé pré-partagée manuelle, une clé pré-partagée générée automatiquement ou un certificat dans la liste déroulante Authentication Type. Choisissez un ou plusieurs algorithmes dans les listes déroulantes Transform Sets et IKEv2 Policies.

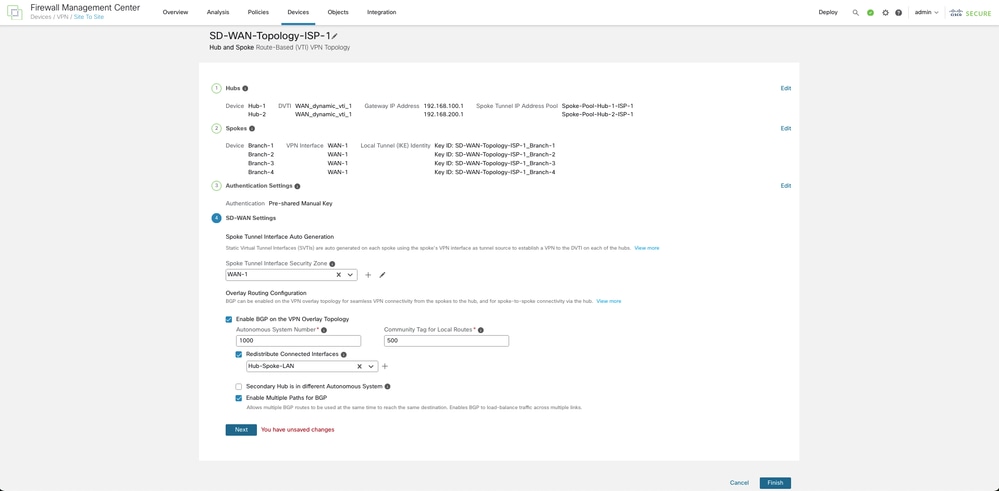

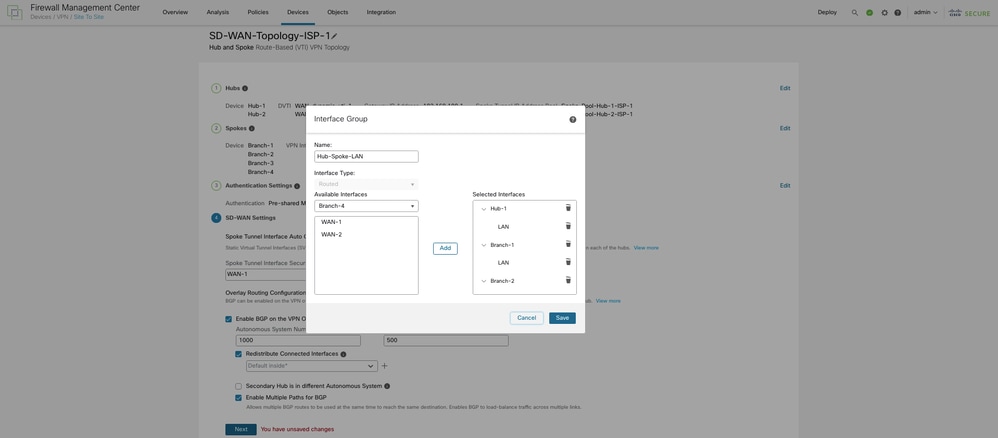

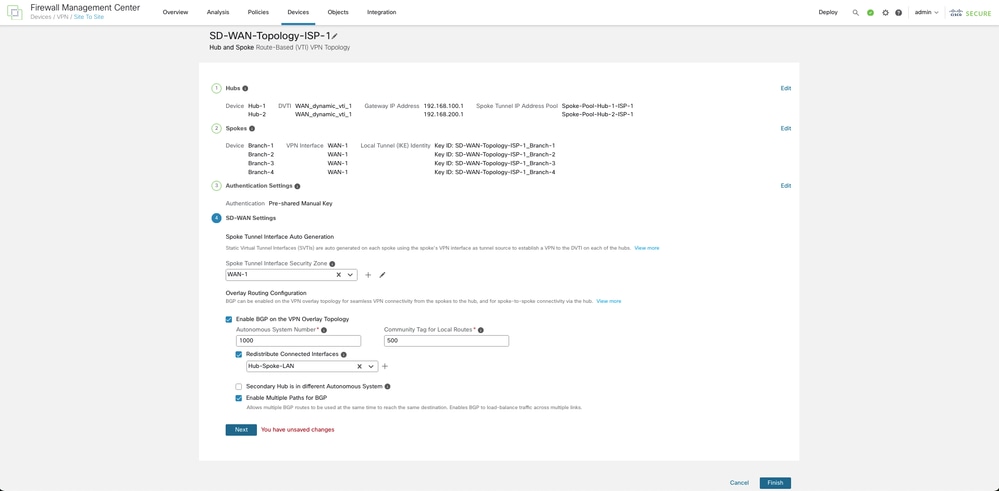

Étape 6. Configuration des paramètres SD-WAN

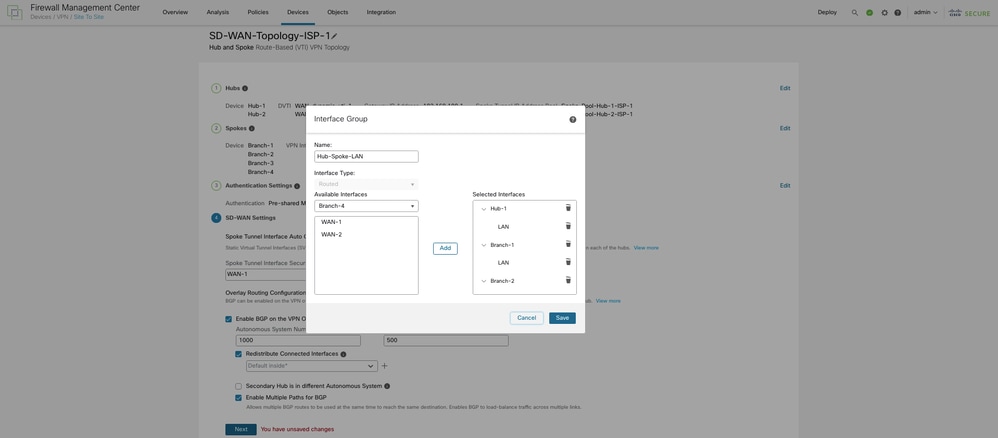

Cliquez sur Next afin de configurer les paramètres SD-WAN. Cette étape implique la génération automatique des interfaces de tunnel en étoile et la configuration du protocole BGP (Border Gateway Protocol) du réseau de superposition. Dans la liste déroulante Spoke Tunnel Interface Security Zone, choisissez une zone de sécurité ou cliquez sur + afin de créer une zone de sécurité à laquelle l'assistant ajoute automatiquement les interfaces SVTI (Static Virtual Tunnel Interfaces) générées automatiquement par les rayons.

Cochez la case Enable BGP on the VPN Overlay Topology afin d'automatiser les configurations BGP entre l'interface de tunnel de superposition. Dans le champ Autonomous System Number, entrez un numéro de système autonome (AS). Cochez la case Redistribute Connected Interfaces et choisissez un groupe d'interfaces dans la liste déroulante ou choisissez + afin de créer un groupe d'interfaces avec des interfaces LAN connectées des concentrateurs et des rayons pour la redistribution de route BGP dans la topologie de superposition.

Dans le champ Community Tag for Local Routes, entrez l'attribut de communauté BGP afin de marquer les routes locales connectées et redistribuées. Cet attribut permet un filtrage facile des routes. Cochez la case Secondary Hub is in the Different Autonomous System si vous avez un concentrateur secondaire dans un autre système autonome. Enfin, cochez la case Enable Multiple Paths for BGP afin de permettre à BGP d'équilibrer la charge du trafic sur plusieurs liaisons.

Cliquez sur Finish afin d'enregistrer et de valider la topologie SD-WAN.

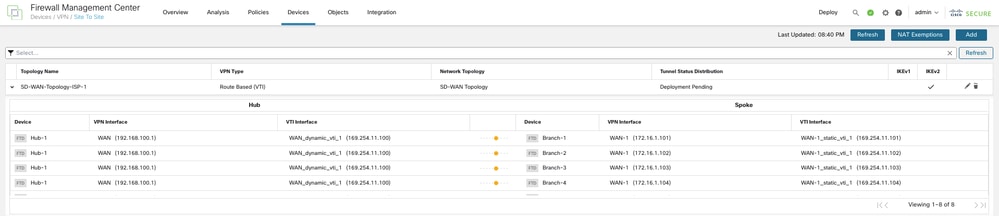

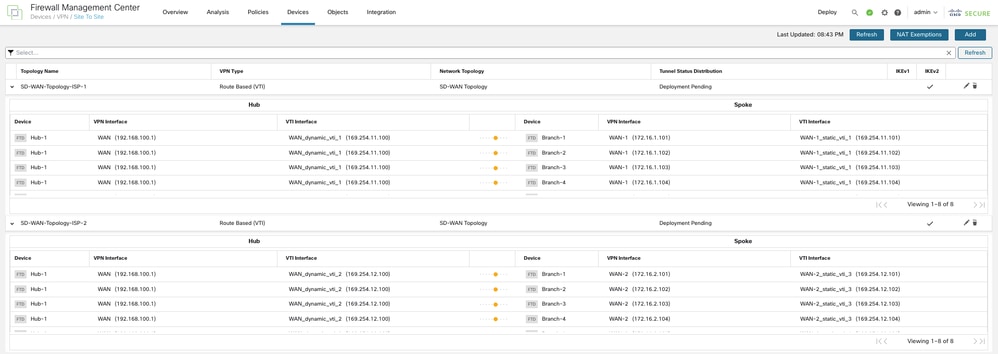

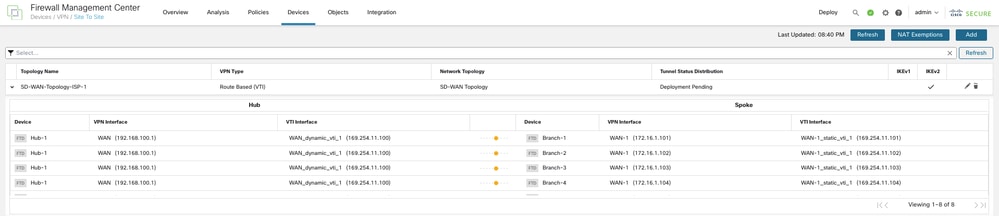

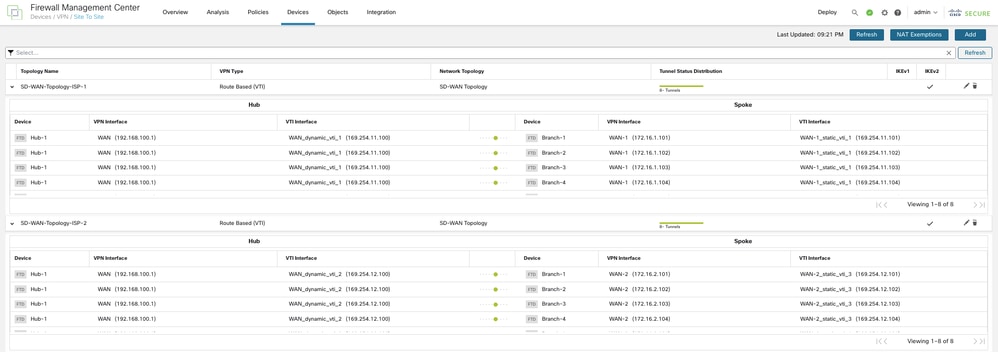

Vous pouvez afficher la topologie sous Périphériques > VPN de site à site. Le nombre total de tunnels dans la première topologie SD-WAN est de 8.

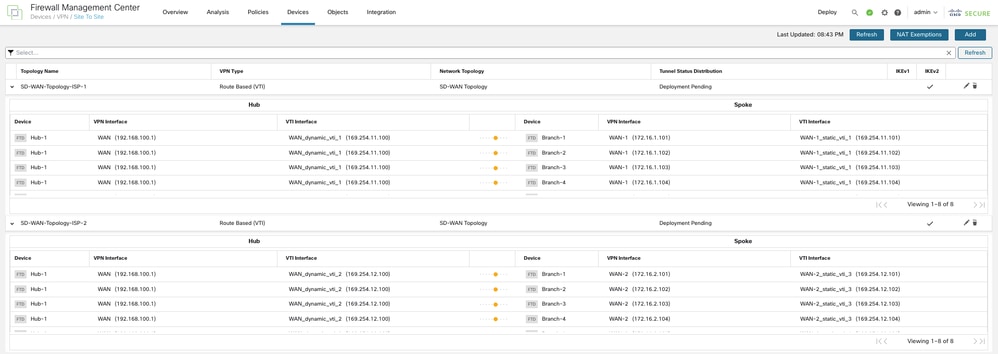

Étape 7. Création d’une topologie SD-WAN avec WAN-2 comme interface VPN

Répétez les étapes 1 à 6 afin de configurer une topologie SD-WAN avec WAN-2 comme interface VPN. Le nombre total de tunnels dans la seconde topologie SD-WAN est de 8. Les topologies finales doivent ressembler à l’image ci-dessous :

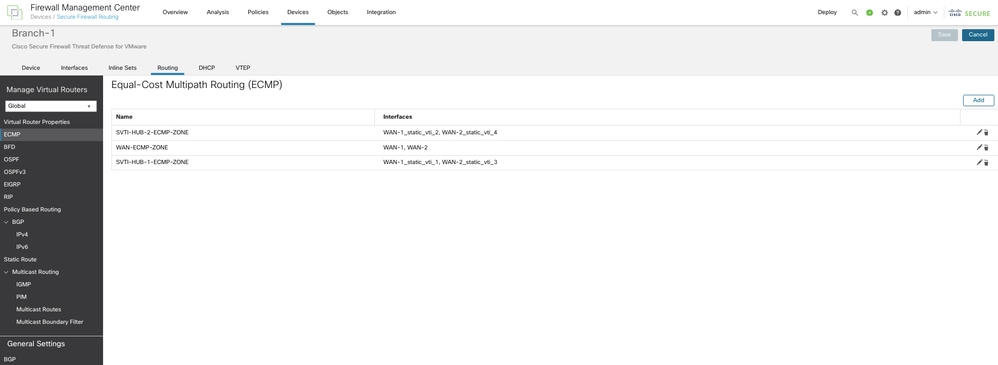

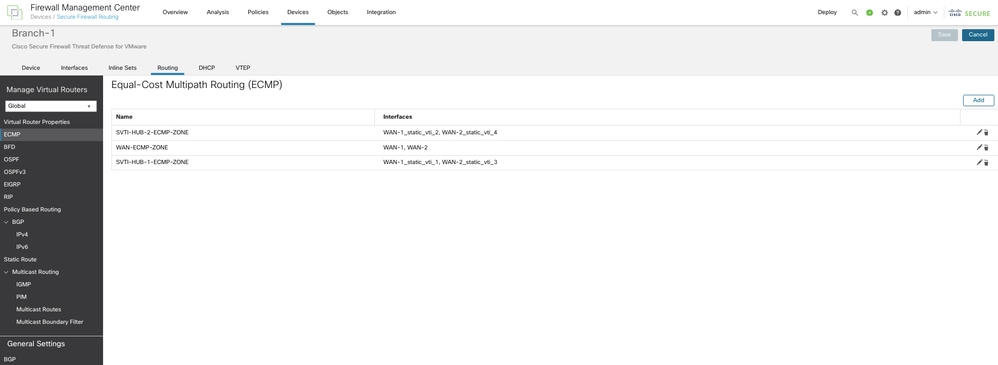

Étape 8. Configuration des zones ECMP (Equal-Cost Multi-Path)

Sur chaque branche, accédez à Routing > ECMP et configurez les zones ECMP pour les interfaces WAN et les SVTI se connectant au concentrateur principal et secondaire, comme indiqué. Cela peut fournir une redondance de liaison et activer l'équilibrage de charge du trafic VPN.

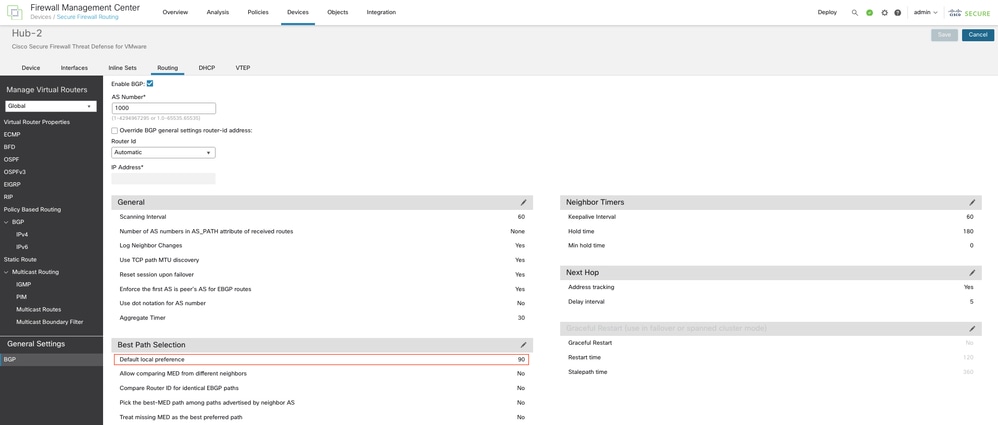

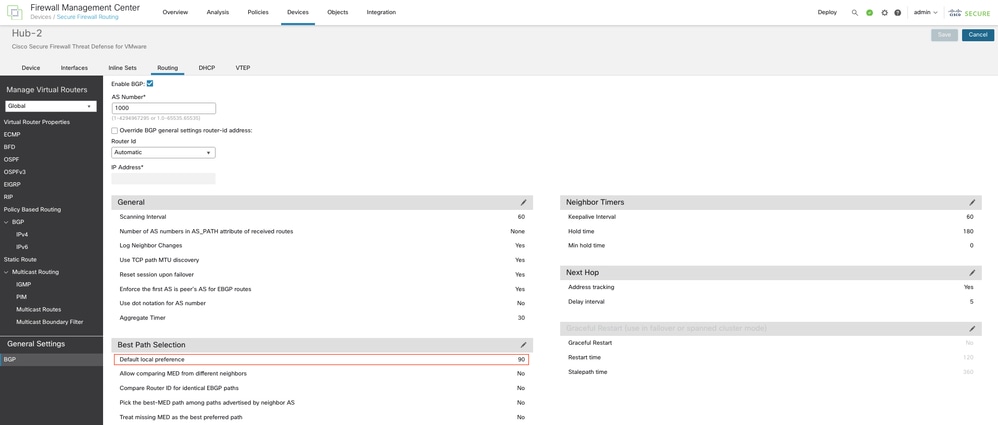

Étape 9. Modification de la préférence locale BGP sur le concentrateur

Accédez à Routing > General Settings > BGP sur le concentrateur secondaire. Cliquez sur Enable BGP, configurez le numéro AS, et définissez la valeur de préférence locale par défaut sous Best Path Selection à une valeur inférieure à celle configurée sur le concentrateur principal. Cliquez sur Save. Cela garantit que les routes vers le concentrateur principal sont préférées aux routes vers le concentrateur secondaire. Lorsque le concentrateur principal tombe en panne, les routes vers le concentrateur secondaire prennent le relais.

Déployez les configurations sur tous les périphériques.

Vérifier

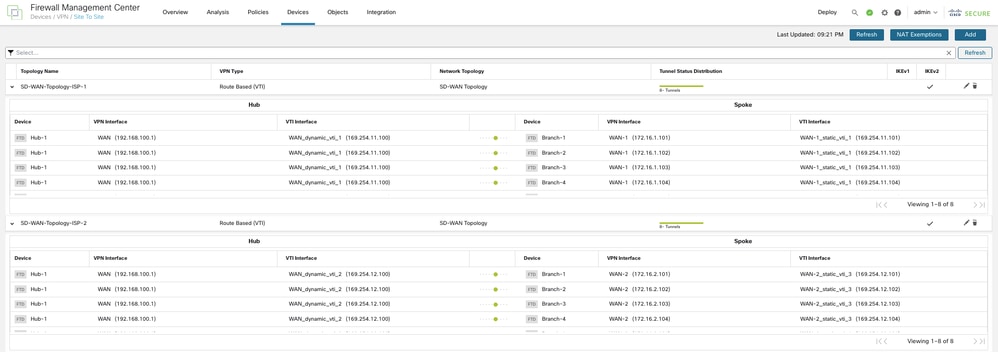

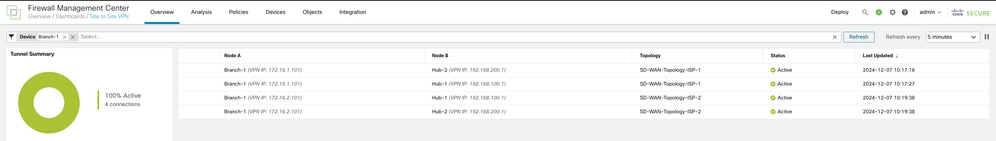

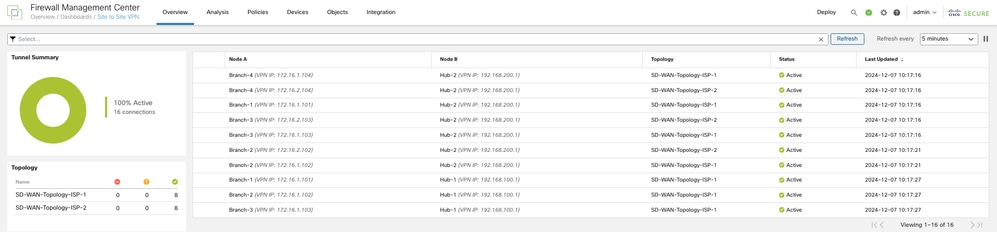

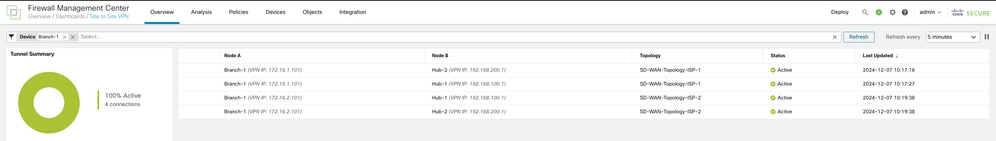

Vérification des états du tunnel

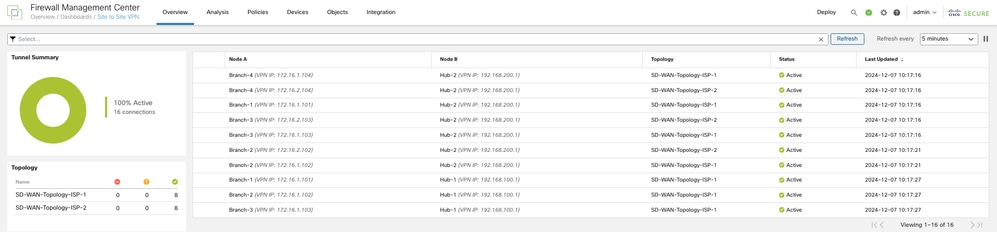

Afin de vérifier si les tunnels VPN des topologies SD-WAN sont actifs, naviguez vers Device > VPN > Site-to-Site.

Afin d'afficher les détails des tunnels VPN SD-WAN, choisissez Overview > Dashboards > Site-to-site VPN.

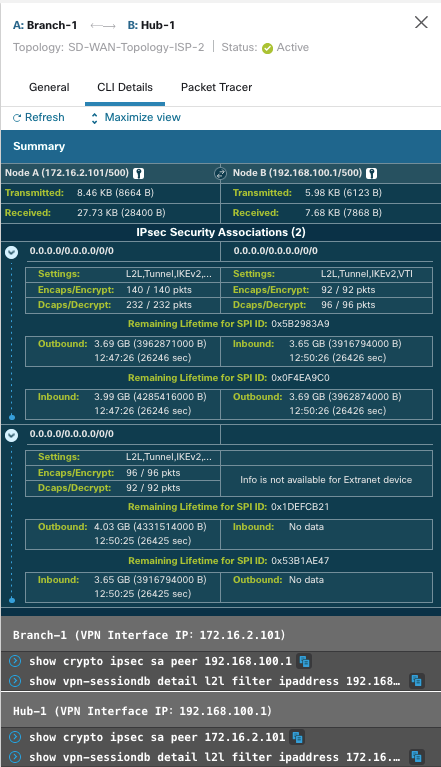

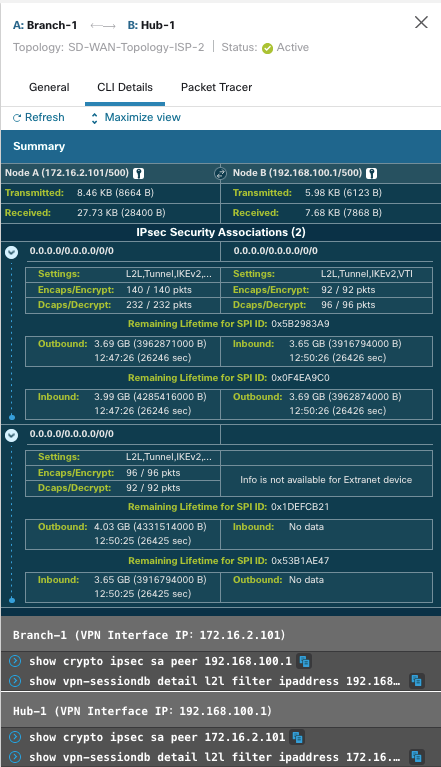

Afin d'afficher plus de détails de chaque tunnel VPN :

- Survolez un tunnel.

- Cliquez sur Afficher toutes les informations (

). Un volet contenant les détails du tunnel et d'autres actions s'affiche.

). Un volet contenant les détails du tunnel et d'autres actions s'affiche.

- Cliquez sur l'onglet CLI Details dans le volet latéral afin d'afficher les commandes show et les détails des associations de sécurité IPsec.

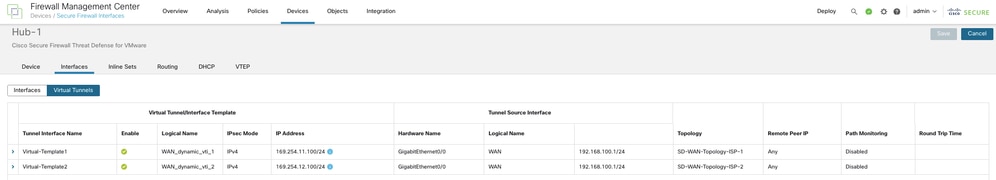

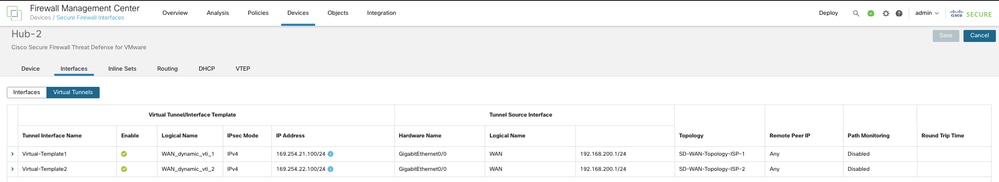

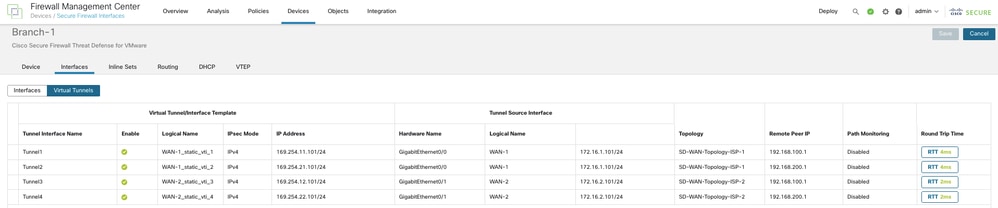

Vérification des interfaces de tunnel virtuel (VTI)

Afin de visualiser les VTI dynamiques des concentrateurs et les VTI statiques des rayons :

- Accédez à Périphériques > Gestion des périphériques.

- Sélectionnez l'icône d'édition pour un concentrateur ou un périphérique en étoile.

- Cliquez sur l'onglet Interface.

- Cliquez sur le bouton Tunnels virtuels onglet.

Pour chaque interface VTI, vous pouvez afficher des détails tels que le nom, l'adresse IP, le mode IPsec, les détails de l'interface source du tunnel, la topologie et l'adresse IP de l'homologue distant.

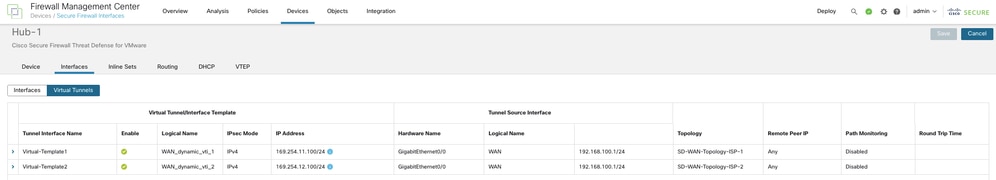

DVTI sur le concentrateur principal :

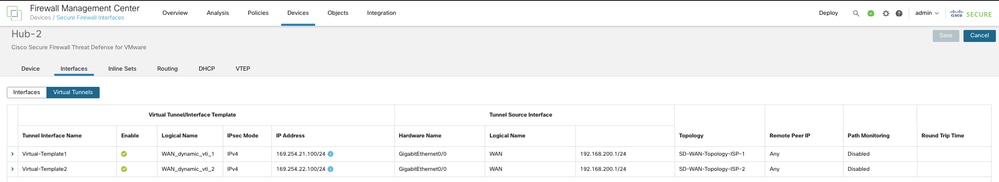

DVTI sur le concentrateur secondaire :

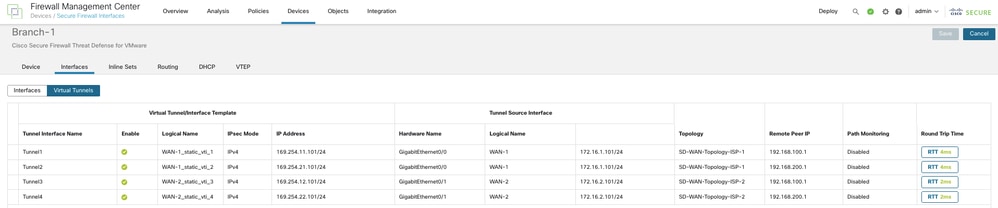

SVTI sur le rayon :

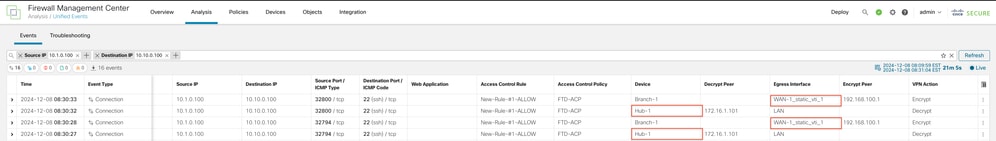

Afin de vérifier l'équilibrage de charge, la redondance double ISP et la redondance au niveau du concentrateur, seul le trafic de Branch1 vers le concentrateur est utilisé. Les détails de la configuration sont affichés ici :

10.1.0.0.100 - Client dans le réseau connecté de la succursale 1

10.10.0.0.100 - Client dans le réseau connecté au concentrateur

WAN-1_static_vti_1 - SVTI vers concentrateur 1 via FAI 1

WAN-2_static_vti_3 - SVTI vers concentrateur 1 via FAI 2

WAN-1_static_vti_2 - SVTI vers concentrateur 2 via FAI 1

WAN-2_static_vti_4 - SVTI vers le concentrateur 2 via le FAI 2

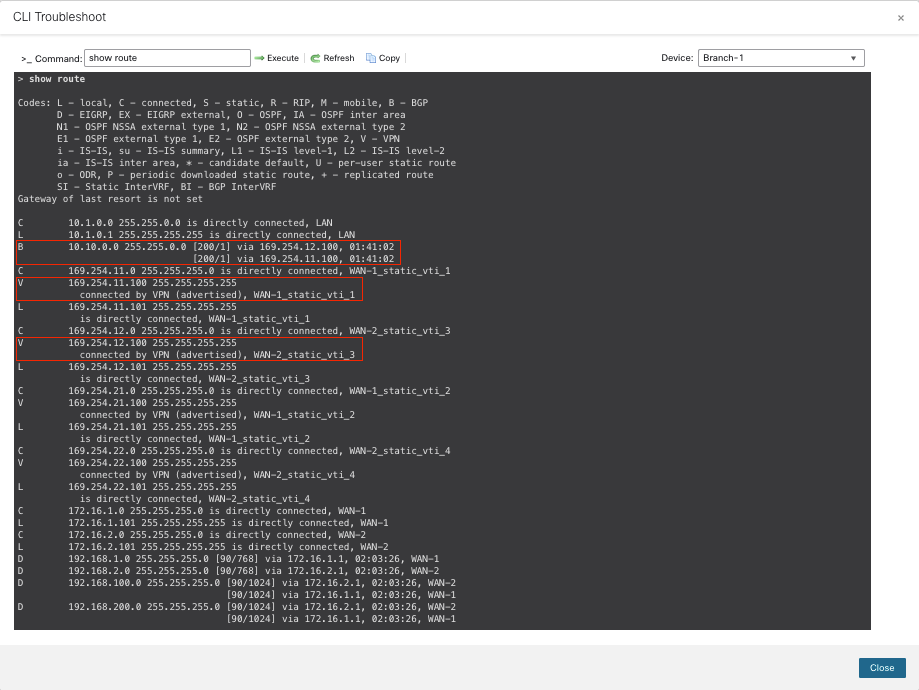

Vérification de l'équilibrage de charge du trafic VPN

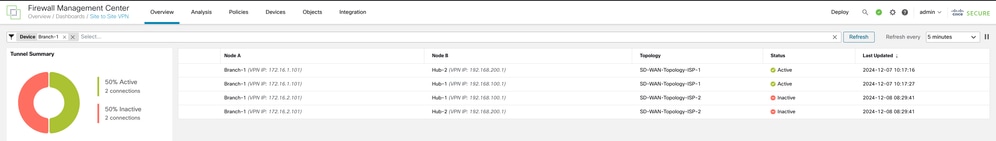

L'état du tunnel est visible dans le tableau de bord VPN site à site. Idéalement, tous les tunnels doivent être actifs :

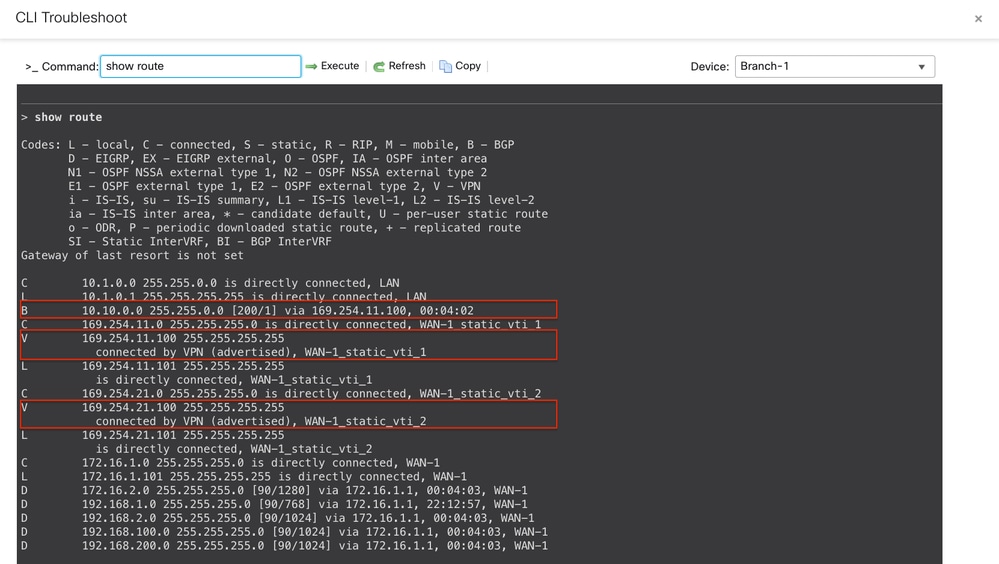

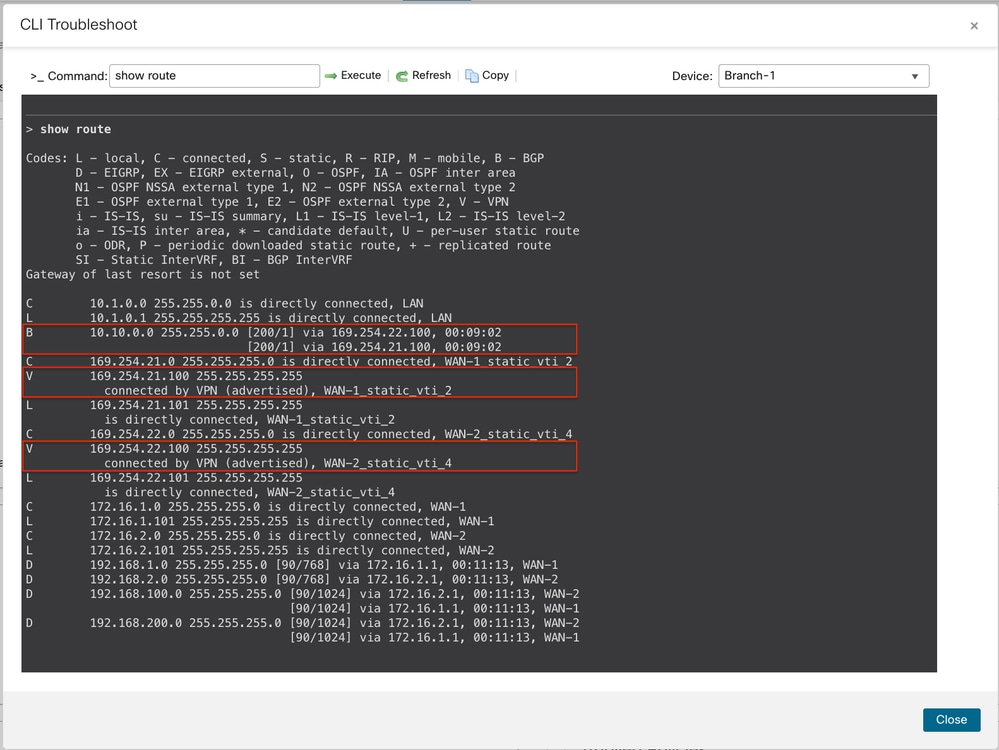

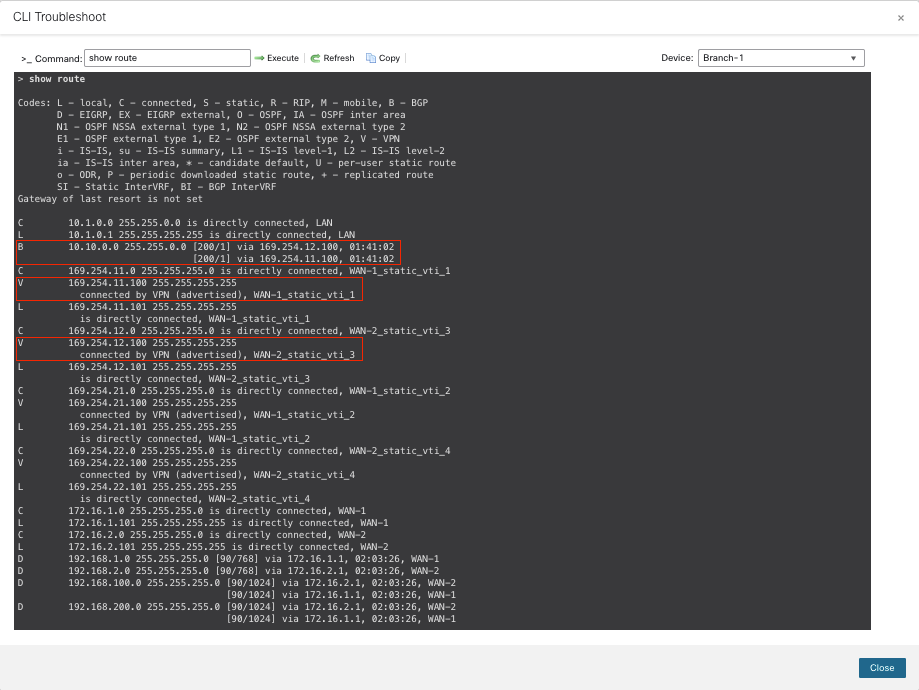

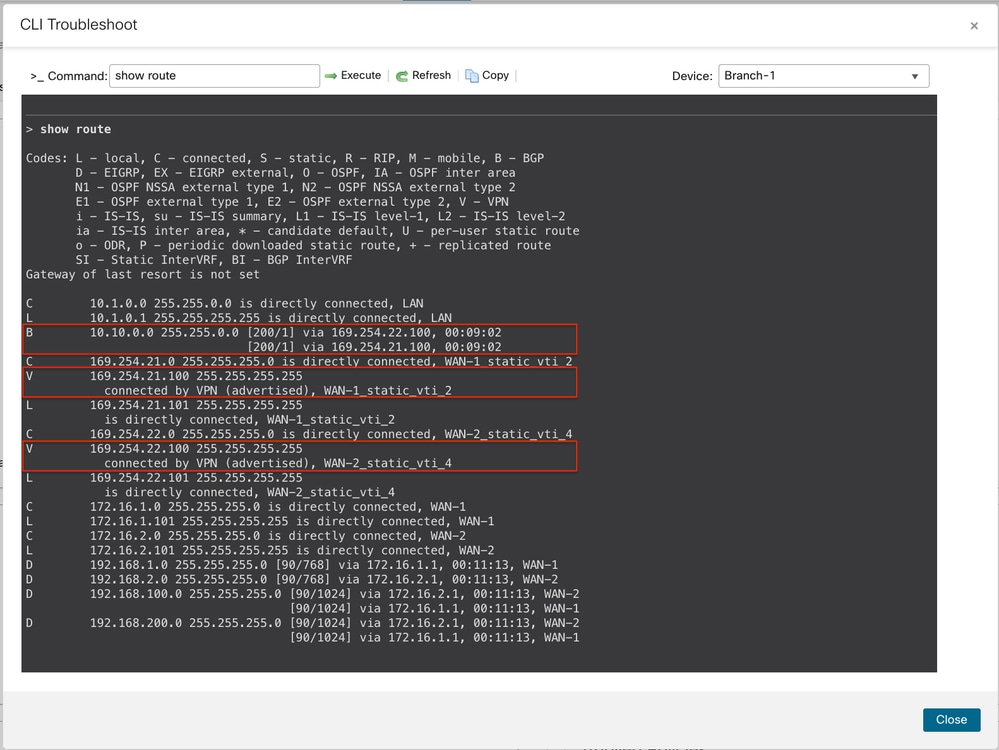

Les routes vers le concentrateur principal sont privilégiées. La commande show route sur Branch1 indique que le trafic VPN est équilibré en charge entre les deux SVTI sur ISP1 et ISP2 vers le concentrateur principal :

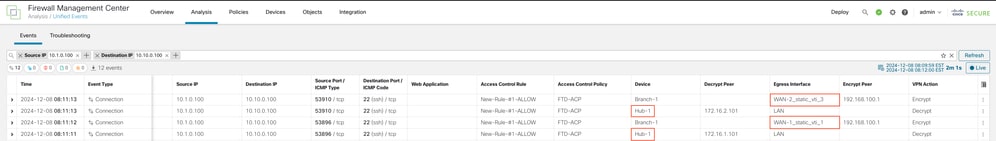

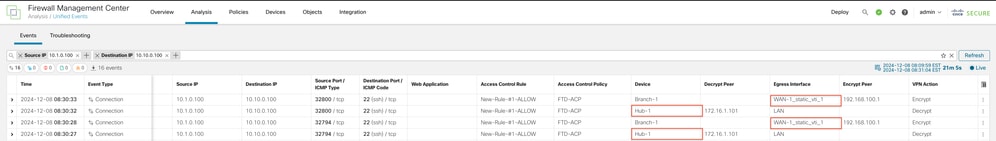

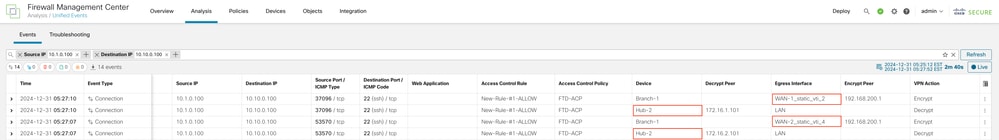

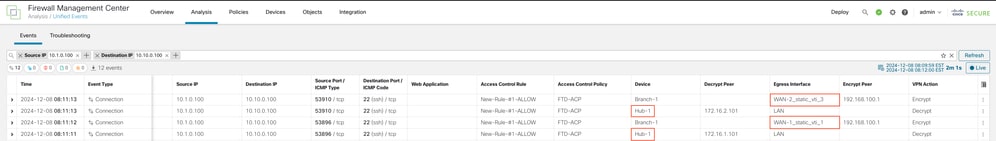

L'interface de sortie prise pour le trafic VPN réel peut être vue dans Unified Events :

Vérification de la redondance ISP double

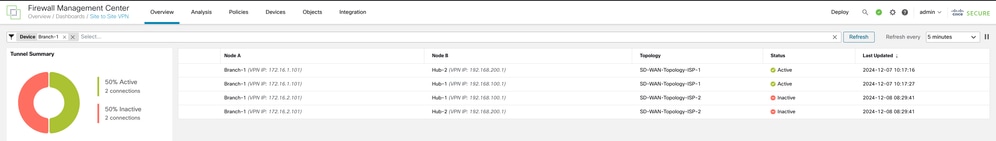

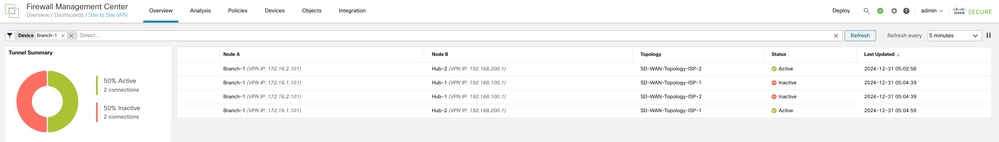

Lorsque ISP-2 est désactivé, l'état du tunnel indique que les tunnels via ISP-1 sont actifs :

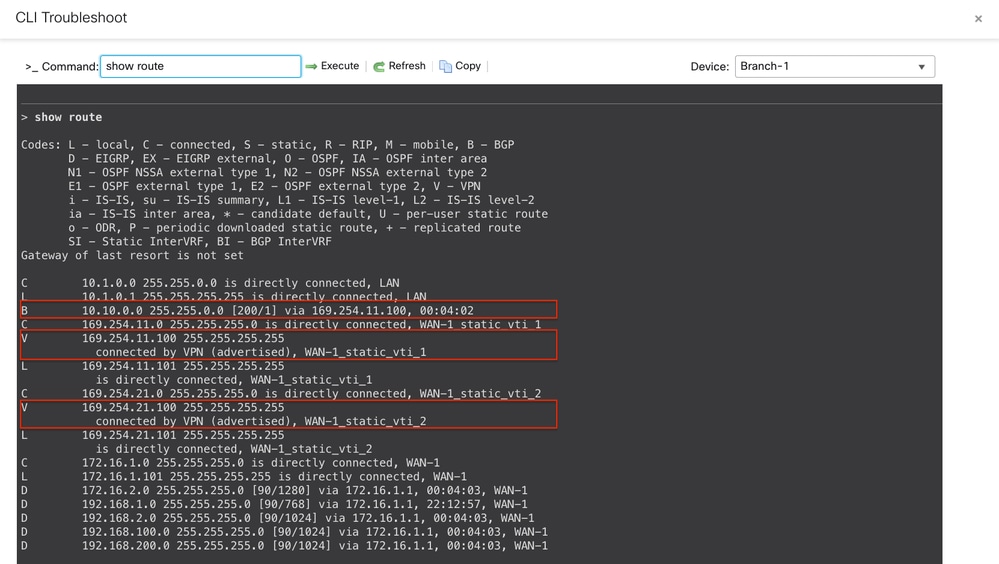

Les routes vers le concentrateur principal sont privilégiées. La commande show route sur Branch1 indique que le trafic VPN est routé via les SVTI sur ISP-1 vers le concentrateur principal :

L'interface de sortie prise pour le trafic VPN réel peut être vue dans Unified Events :

Vérification de la redondance au niveau du concentrateur

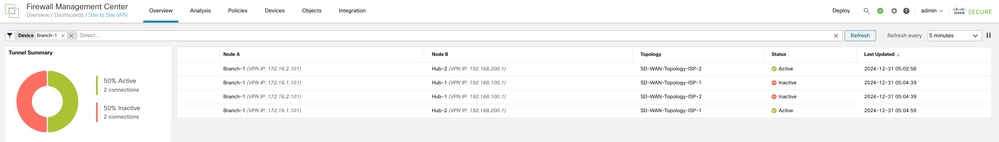

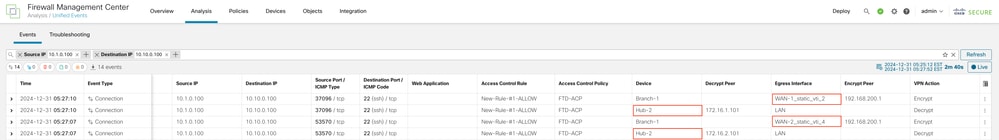

Lorsque le concentrateur principal est en panne, l'état du tunnel indique que les tunnels vers le concentrateur secondaire sont actifs :

Comme le concentrateur principal est en panne, les routes vers le concentrateur secondaire sont privilégiées. La commande show route sur Branch1 indique que le trafic VPN est équilibré en charge entre les deux SVTI sur ISP1 et ISP2 vers le concentrateur secondaire :

L'interface de sortie prise pour le trafic VPN réel peut être vue dans Unified Events :

Commentaires

Commentaires