Introduction

Ce document décrit comment détecter les connexions malveillantes sur un terminal Windows et les bloquer à l'aide du pare-feu hôte dans Cisco Secure Endpoint.

Conditions préalables

Exigences

- Le pare-feu hôte est disponible avec les packages Secure Endpoint Advantage et Premier.

- Versions de connecteur prises en charge

- Windows (x64) : Connecteur Windows Secure Endpoint 8.4.2 et versions ultérieures.

- Windows (ARM) : Connecteur Windows Secure Endpoint 8.4.4 et versions ultérieures.

Composants utilisés

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Guide de dépannage

Ce document fournit un guide pour bloquer les connexions malveillantes avec l'utilisation de Cisco Secure Endpoint Host Firewall. Afin de tester, vous utilisez la page de test malware.wicar.org (208.94.116.246) pour créer un guide de dépannage.

Étapes d'identification et de blocage des connexions malveillantes

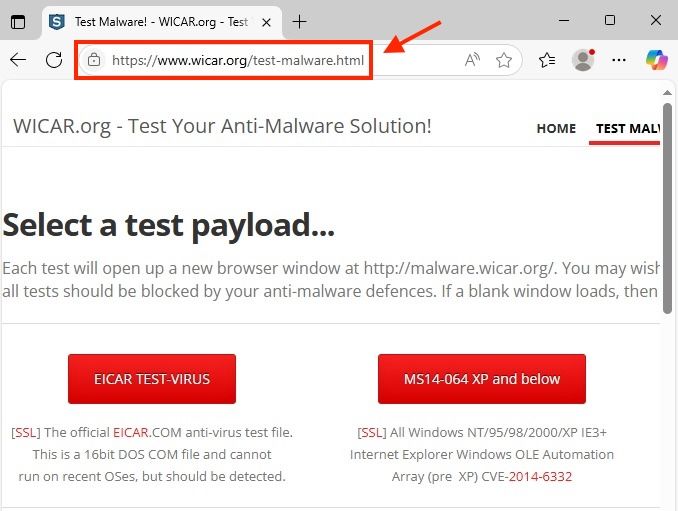

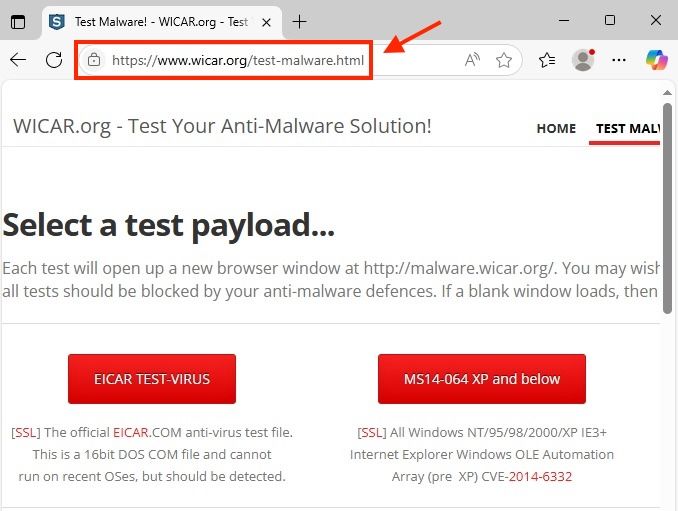

- Tout d'abord, vous devez identifier l'URL ou l'adresse IP que vous souhaitez vérifier et bloquer. Pour ce scénario, rendez-vous sur consider malware.wicar.org.

- Vérifiez si l'accès à l'URL est successful. malware.wicar.org redirige vers une autre URL, comme indiqué dans l'image.

URL malveillante du navigateur

URL malveillante du navigateur

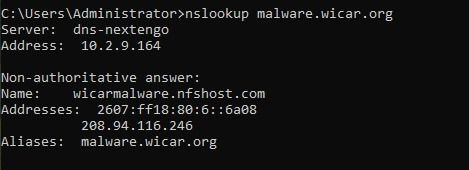

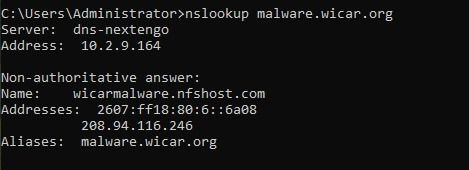

3. Utilisez la commande nslookup pour récupérer l'adresse IP associée à l'URL malware.wicar.org.

Sortie nslookup

Sortie nslookup

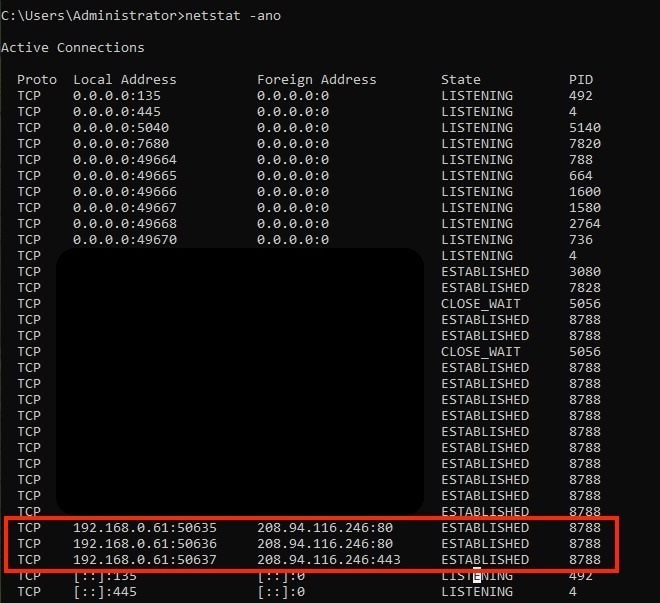

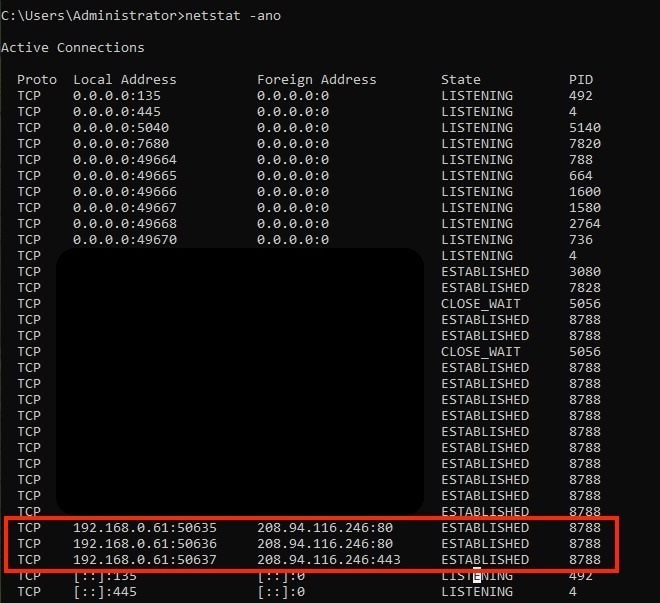

4. Une fois l’adresse IP malveillante obtenue, vérifiez les connexions actives sur le point d’extrémité à l’aide de la commande : netstat -ano.

netstat pour toutes les connexions

netstat pour toutes les connexions

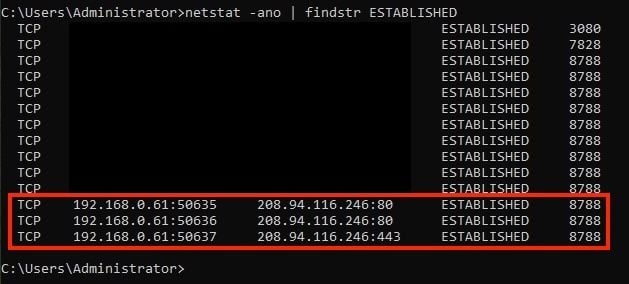

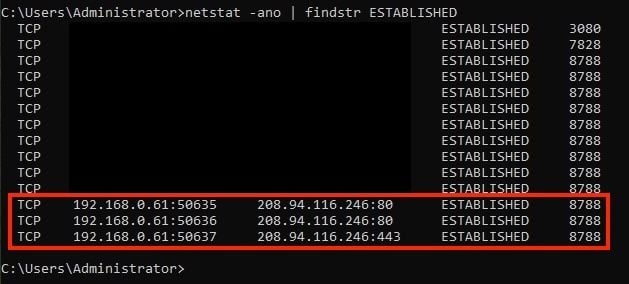

5. Afin d'isoler les connexions actives, appliquez un filtre pour afficher uniquement les connexions établies.

netstat pour les connexions établies

netstat pour les connexions établies

6. Recherchez l’adresse IP obtenue à l’aide de la commande lookup dans le résultat précédent. Identifiez l'IP source, l'IP de destination, le port source et le port de destination.

- Adresse IP locale : 192.168.0.61

- Adresse IP distante : 208.94.116.246

- Port local : Sans objet

- Port de destination 80 et 443

7. Une fois que vous avez ces informations, accédez au portail Cisco Secure Endpoint pour créer la configuration du pare-feu hôte.

Configuration du pare-feu hôte et création de règles

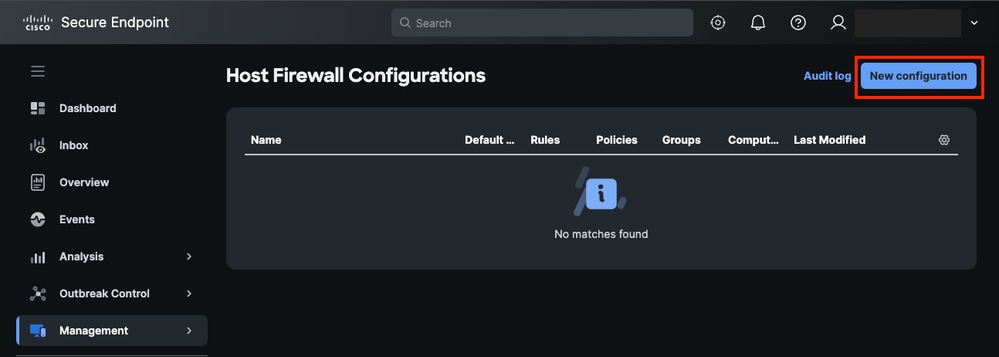

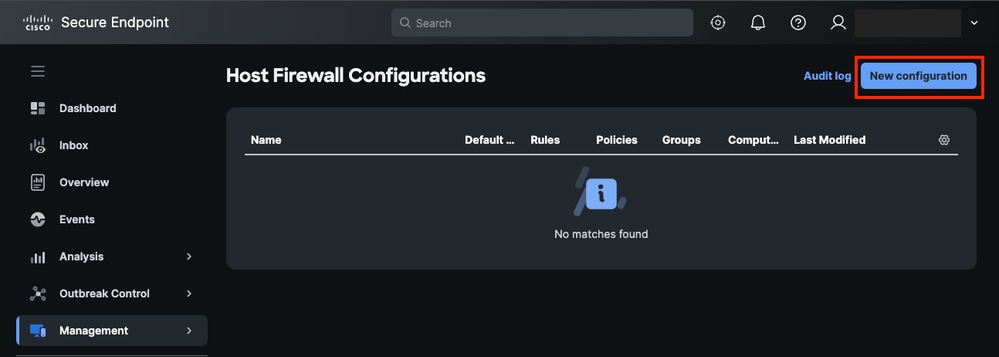

- Accédez à Management > Host Firewall et cliquez sur New Configuration.

Nouvelle configuration du pare-feu hôte

Nouvelle configuration du pare-feu hôte

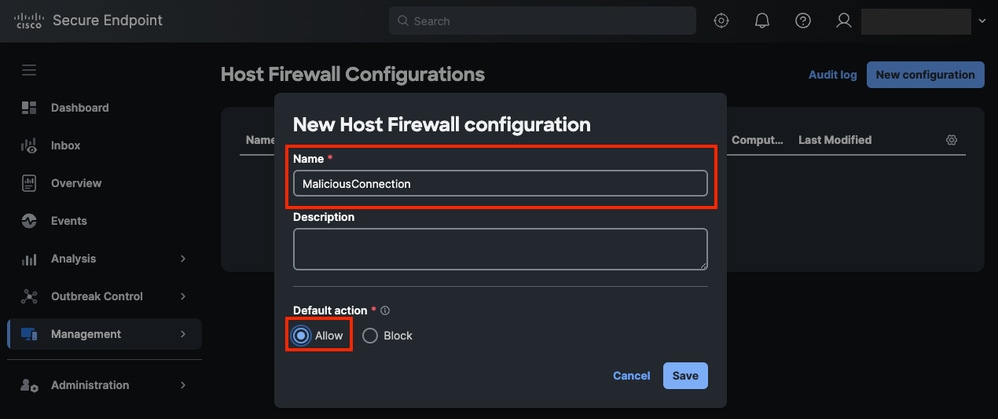

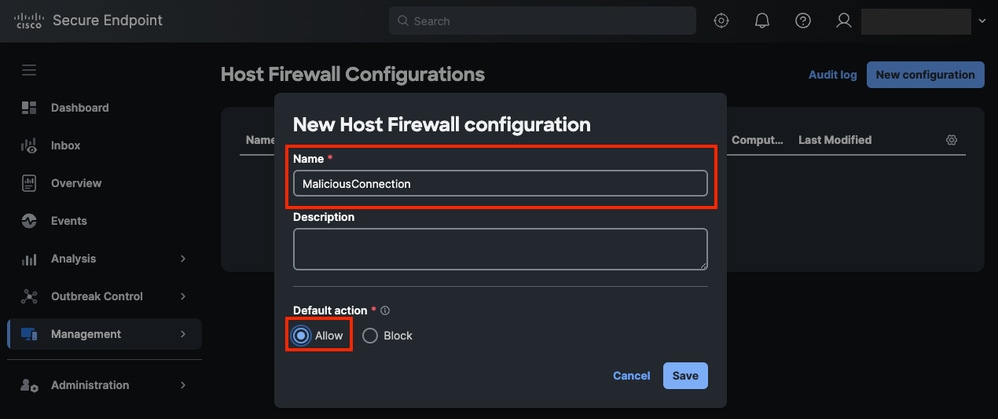

- Sélectionnez un nom et l'action par défaut. Dans ce cas, sélectionnez Autoriser.

Nom de configuration du pare-feu hôte et action par défaut

Nom de configuration du pare-feu hôte et action par défaut

Remarque : Gardez à l'esprit que vous créez une règle de blocage, mais que vous devez autoriser d'autres trafics pour éviter d'avoir un impact sur les connexions légitimes.

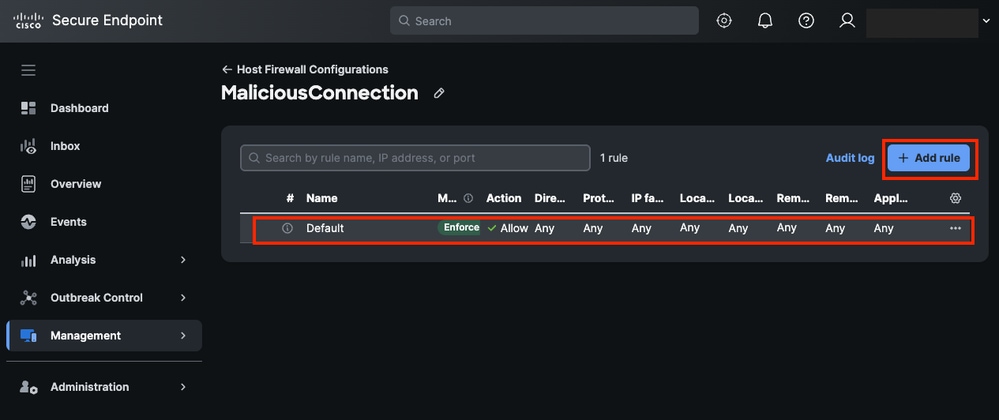

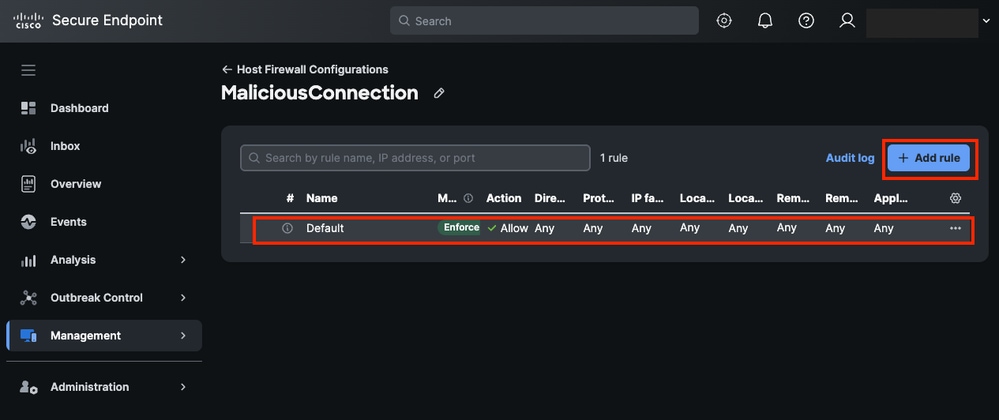

- Vérifiez que la règle par défaut a été créée et cliquez sur Ajouter une règle.

Ajouter une règle dans le pare-feu hôte

Ajouter une règle dans le pare-feu hôte

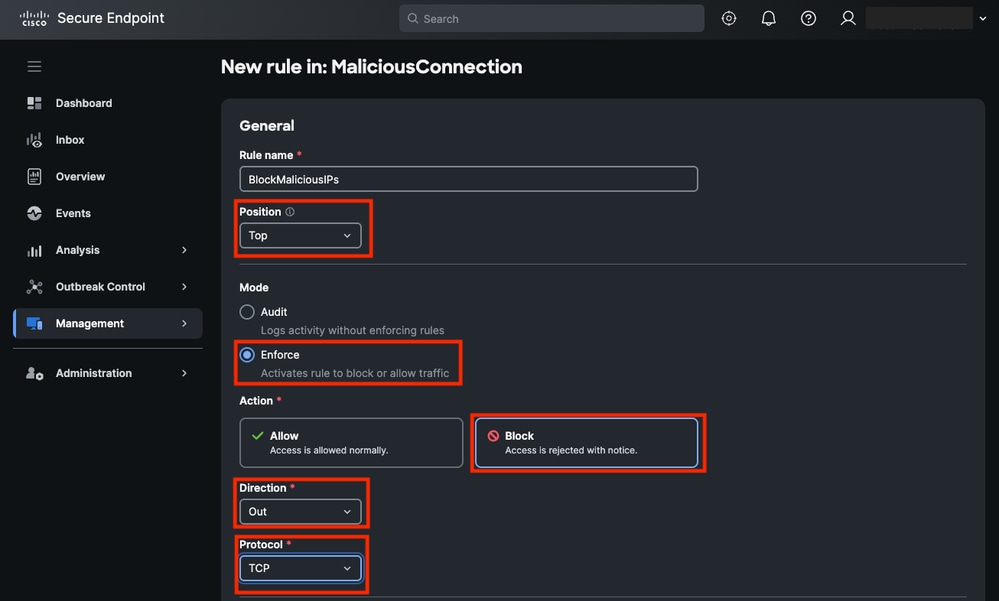

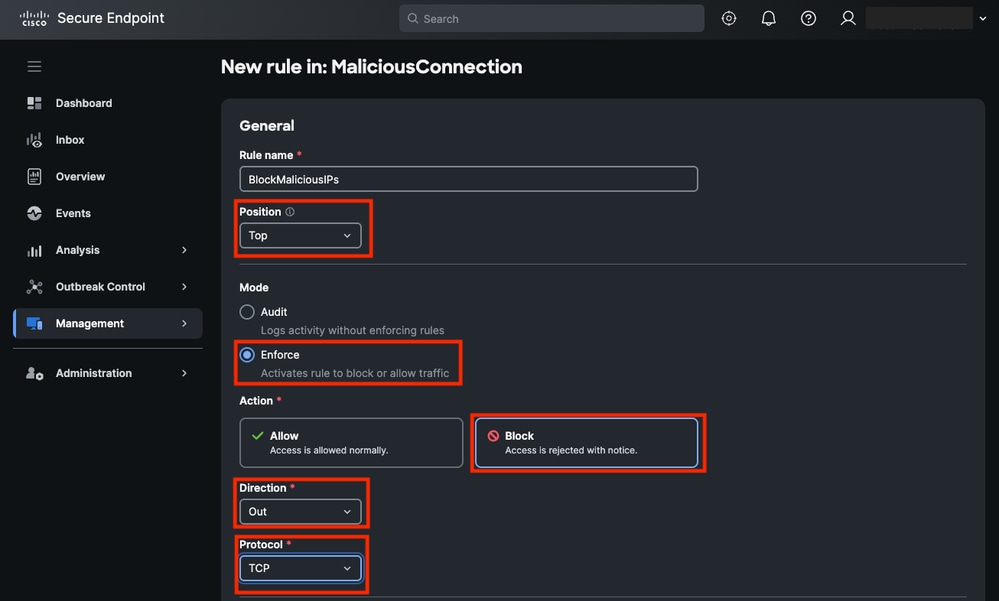

- Attribuez un nom et définissez les paramètres suivants :

- Position : Haut

- Mode : Appliquer

- Action : Block

- Direction: Dehors

- Protocole : TCP

Paramètres généraux des règles

Paramètres généraux des règles

Remarque : Lorsque vous gérez des connexions malveillantes d'un terminal interne vers une destination externe, généralement vers Internet, la direction peut toujours être Out.

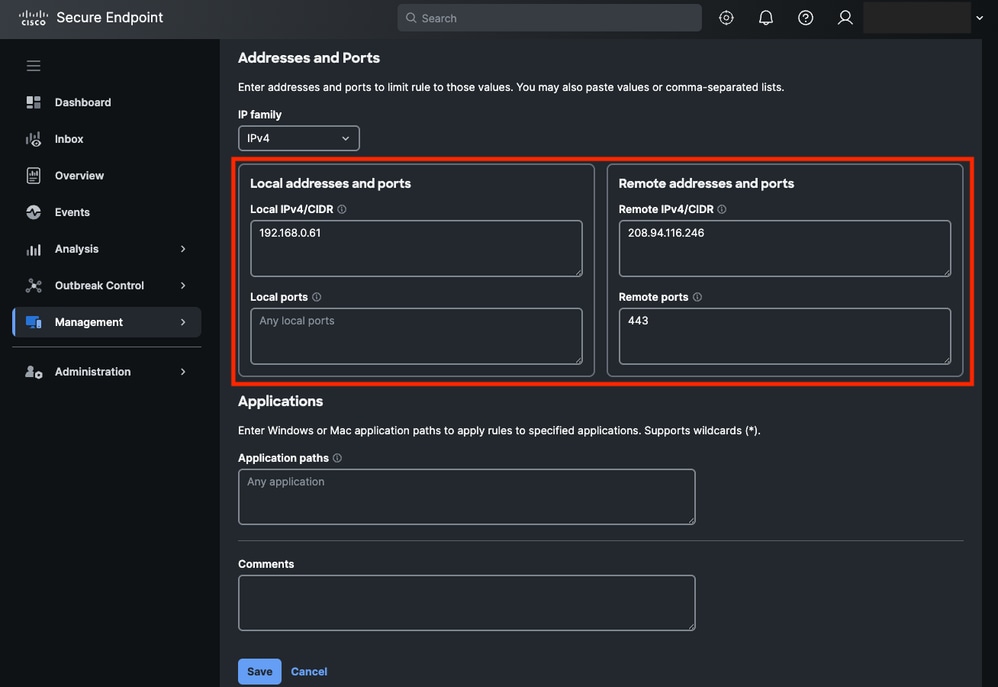

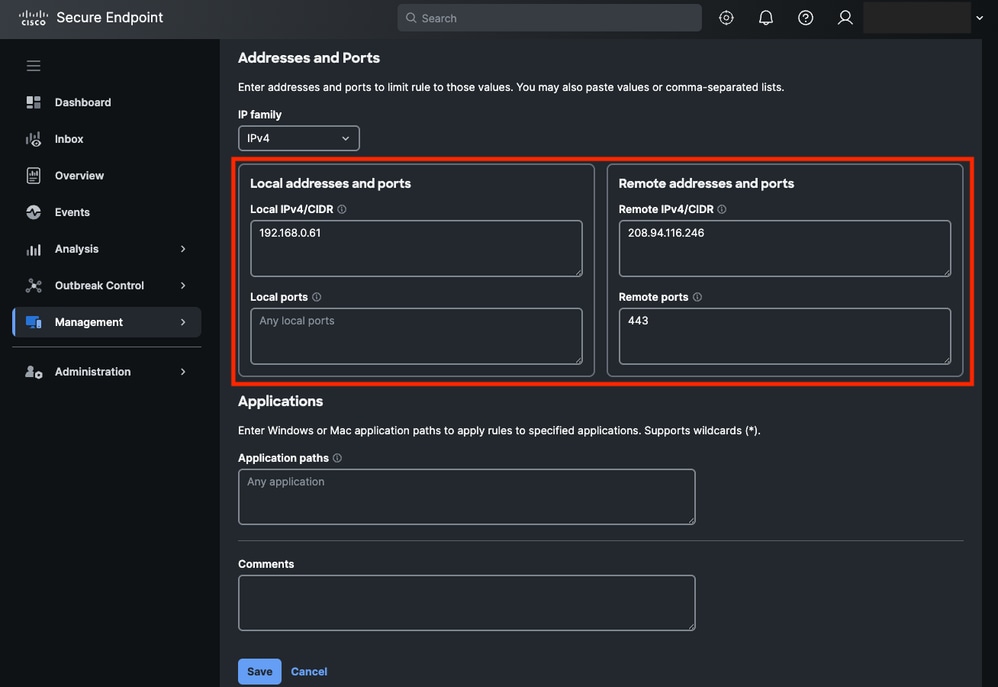

- Spécifiez les adresses IP locales et de destination :

- Adresse IP locale : 192.168.0.61

- Adresse IP distante : 208.94.116.246

- Ne renseignez pas le champ Local Port.

- Définissez les ports de destination 80 et 443, ceux-ci correspondent à HTTP et HTTPS.

Adresses et ports de règle

Adresses et ports de règle

6. Enfin, cliquez sur Enregistrer.

Activer le pare-feu hôte dans la stratégie et attribuer la nouvelle configuration

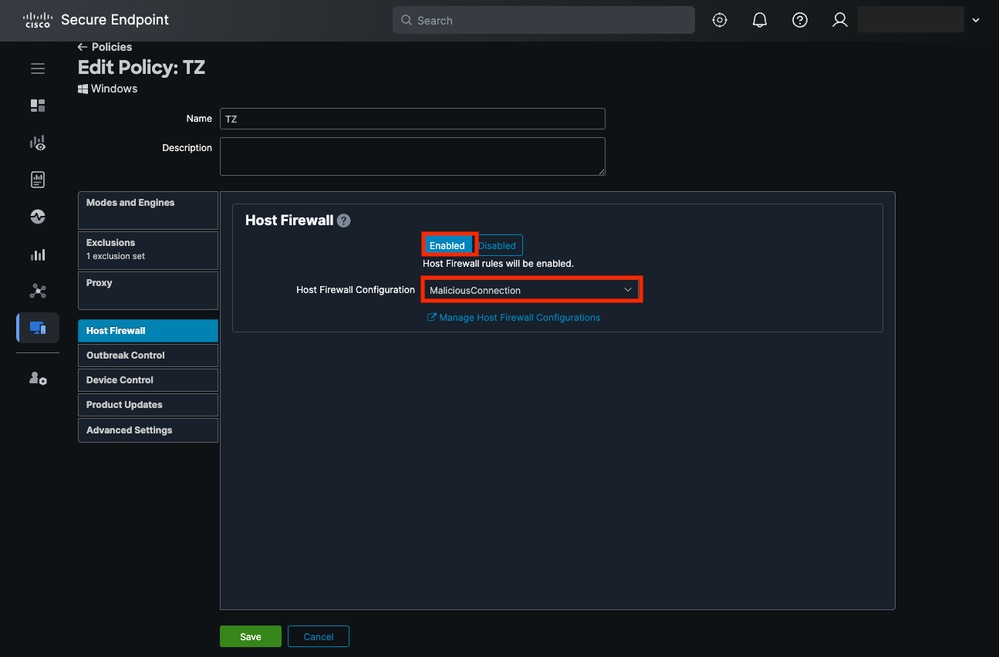

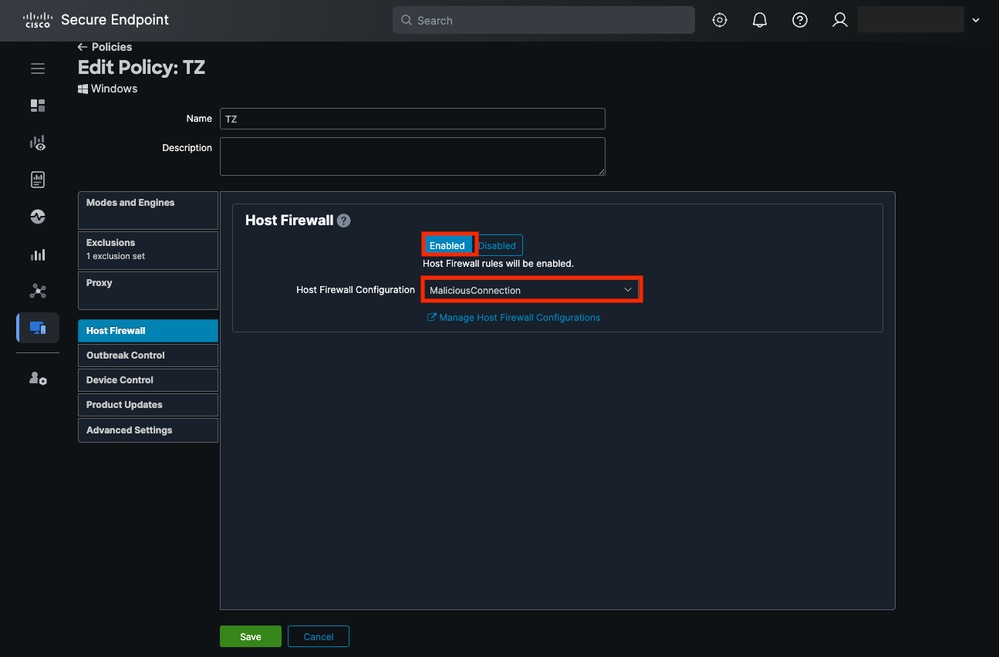

- Dans Secure Endpoint Portal, accédez à Management > Policies et sélectionnez la stratégie associée au terminal où vous souhaitez bloquer les activités malveillantes.

- Cliquez sur Modifier et accédez à l'onglet Pare-feu hôte.

- Activez la fonctionnalité Pare-feu hôte et sélectionnez la configuration récente, dans ce cas MaliciousConnection.

Pare-feu hôte activé dans la stratégie de point de terminaison sécurisé

Pare-feu hôte activé dans la stratégie de point de terminaison sécurisé

- Cliquez sur Save.

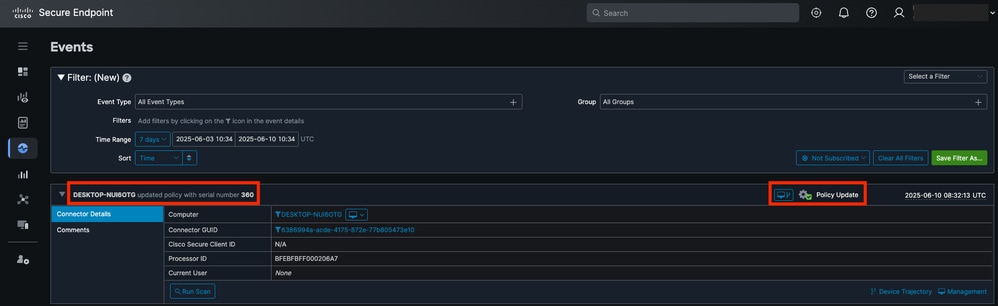

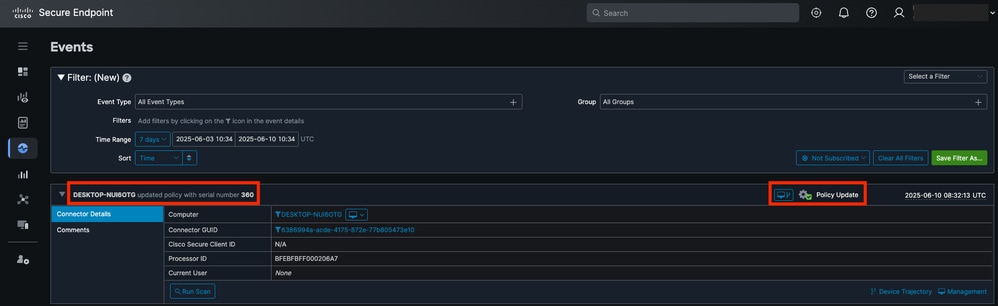

- Enfin, vérifiez que le point de terminaison a appliqué les modifications de stratégie.

Événement de mise à jour de stratégie

Événement de mise à jour de stratégie

Validation locale de la configuration

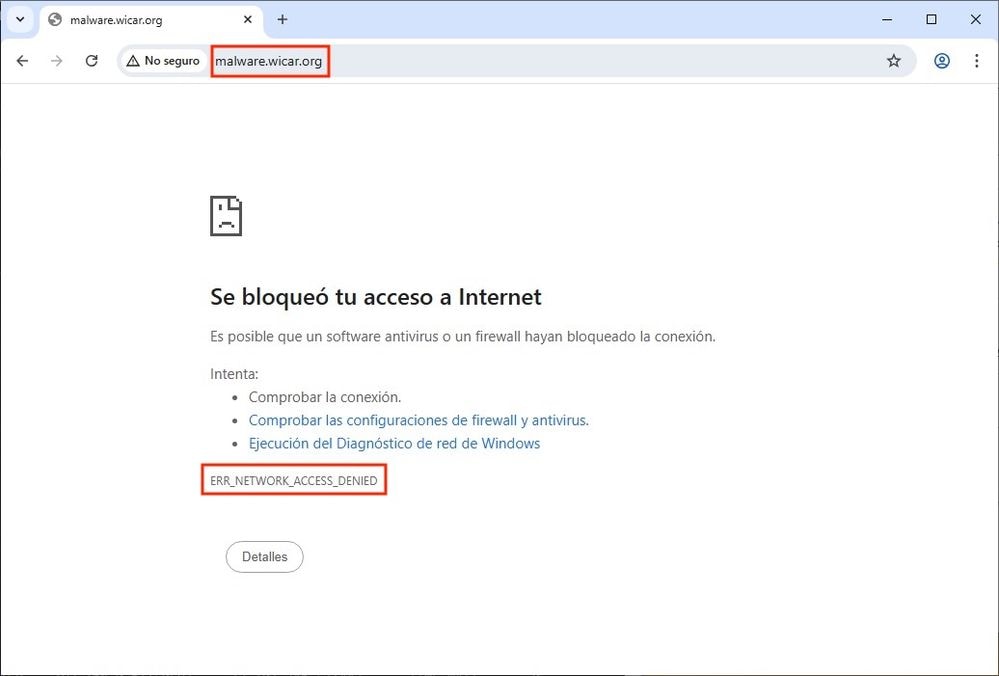

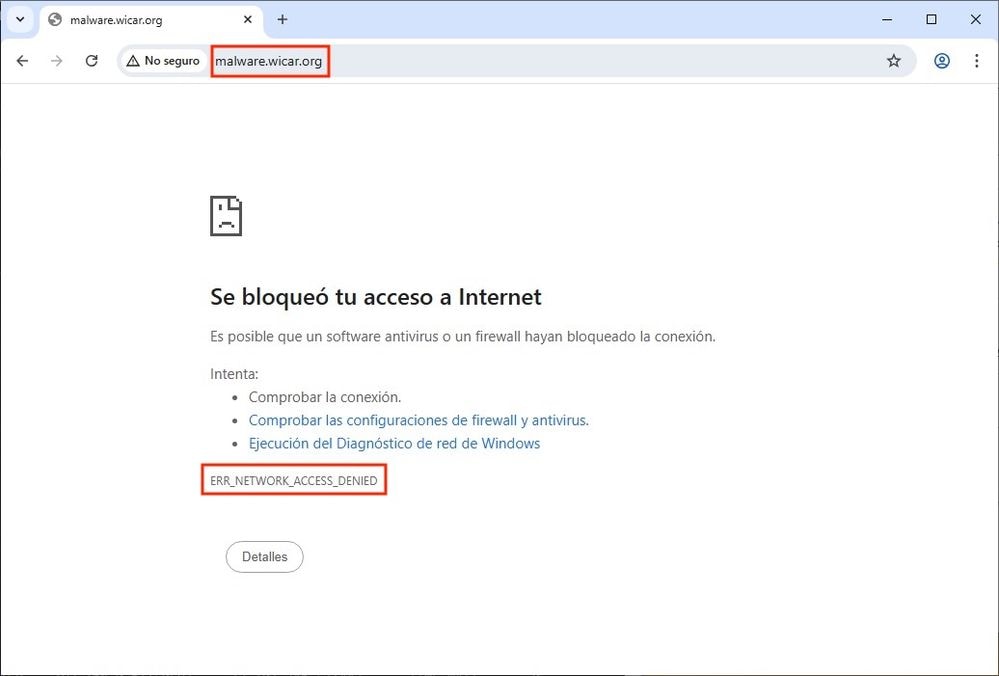

- Utilisez l'URL malware.eicar.org dans un navigateur pour confirmer qu'il est bloqué.

Erreur Accès réseau refusé depuis le navigateur

Erreur Accès réseau refusé depuis le navigateur

- Après avoir confirmé le blocage, vérifiez qu'aucune connexion n'est établie. Utilisez la commande netstat -ano | findstr ÉTABLI pour s'assurer que l'adresse IP associée à l'URL malveillante (208.94.116.246) n'est pas visible.

Consulter les journaux

1. Sur le point de terminaison, accédez au dossier :

C:\Program Files\Cisco\AMP\<Version du connecteur>\FirewallLog.csv

Remarque : Le fichier journal se trouve dans le dossier <répertoire d'installation>\Cisco\AMP\<Version du connecteur>\FirewallLog.csv

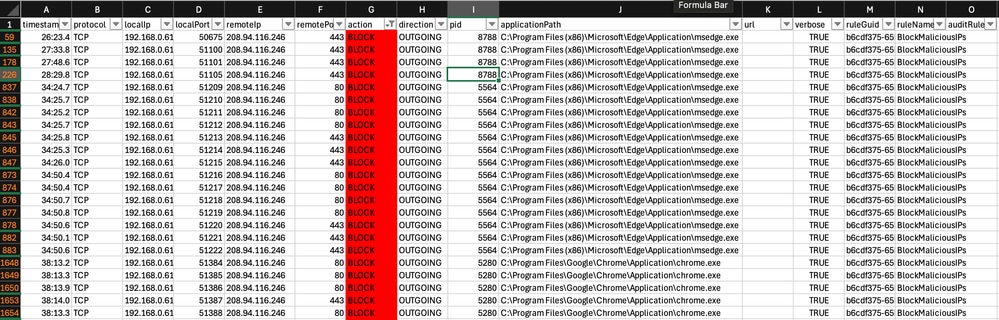

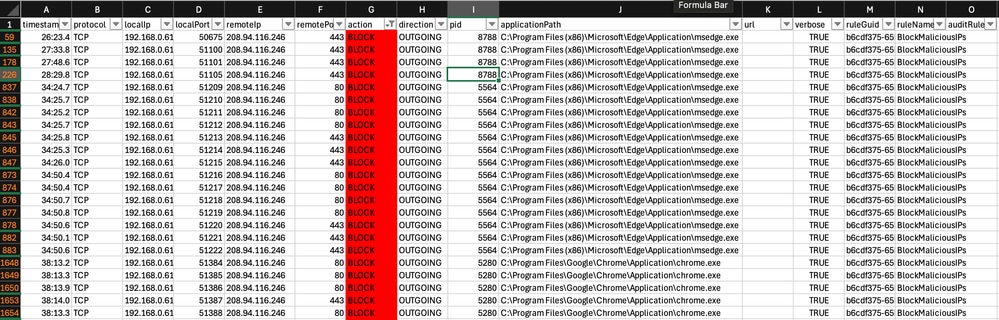

2. Ouvrez le fichier CSV pour valider les correspondances pour la règle d'action Bloquer. Utilisez un filtre pour faire la distinction entre les connexions Autoriser et Bloquer. Journaux de pare-feu dans le fichier CSV

Journaux de pare-feu dans le fichier CSV

Utiliser Orbital pour récupérer les journaux de pare-feu

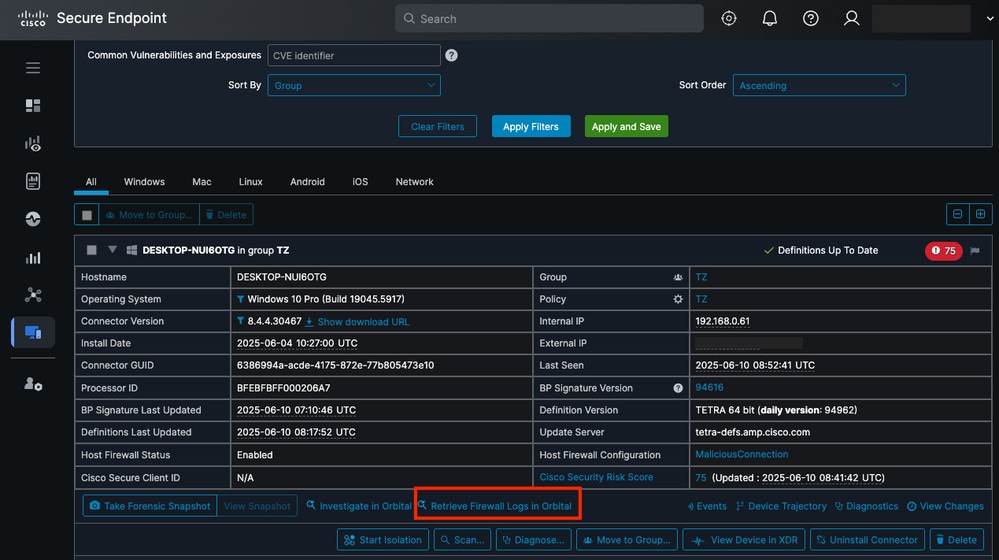

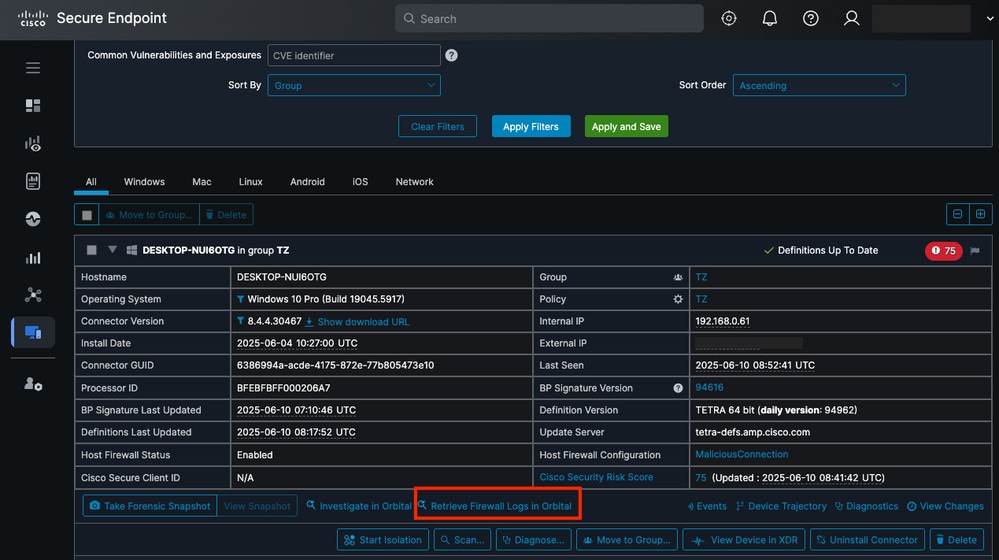

- Dans Secure Endpoint Portal, accédez à Management > Computers, localisez le terminal et cliquez sur Retrieve Firewall Logs in Orbital. Cette action vous redirige vers le portail orbital.

Bouton de récupération des journaux de pare-feu en orbite

Bouton de récupération des journaux de pare-feu en orbite

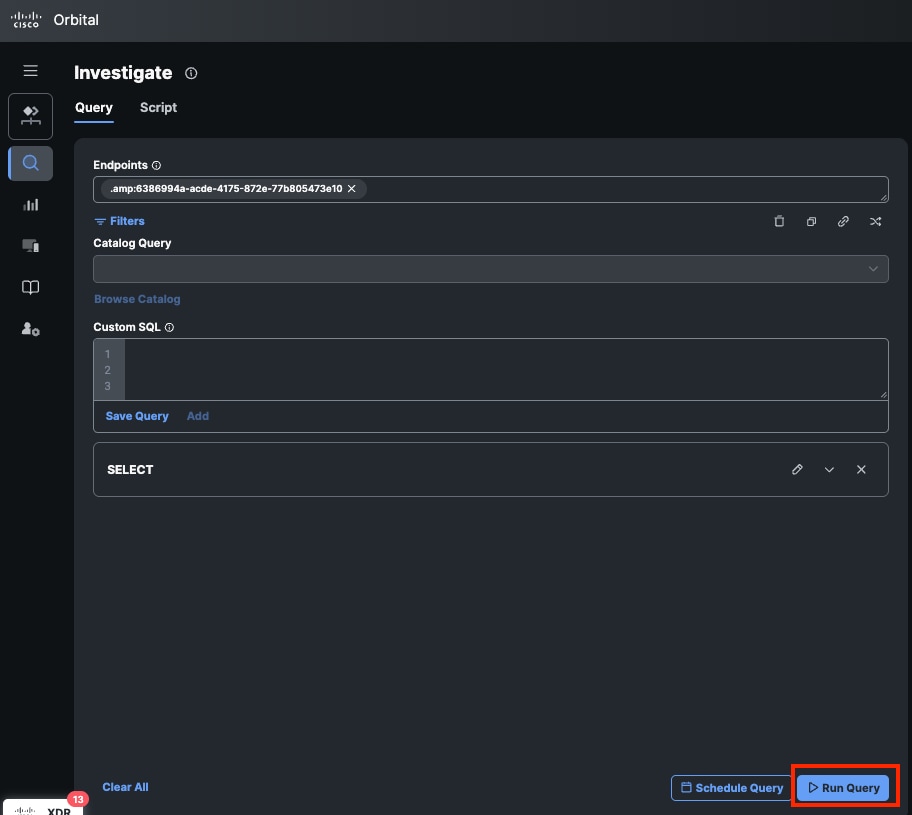

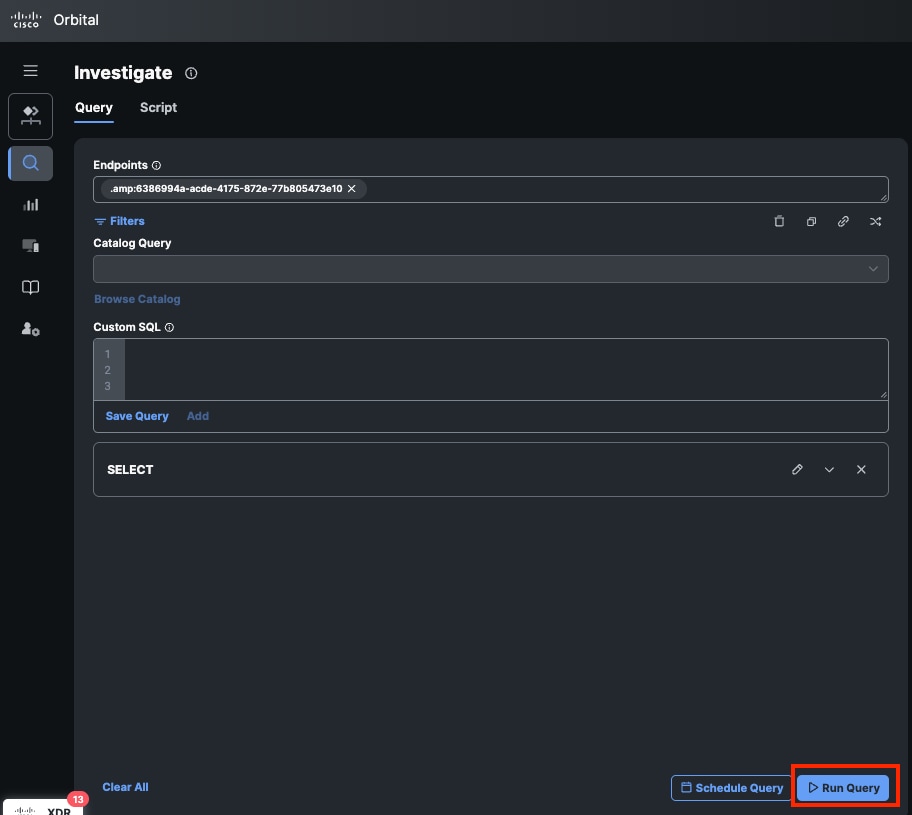

- Dans le portail orbital, cliquez sur Exécuter la requête. Cette action affiche tous les journaux enregistrés sur le point de terminaison pour le pare-feu hôte.

Exécuter la requête à partir de l'orbite

Exécuter la requête à partir de l'orbite

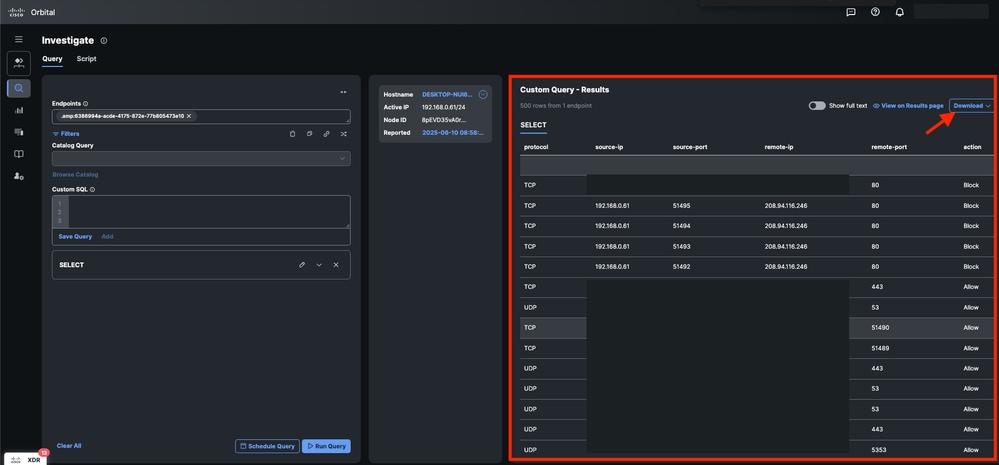

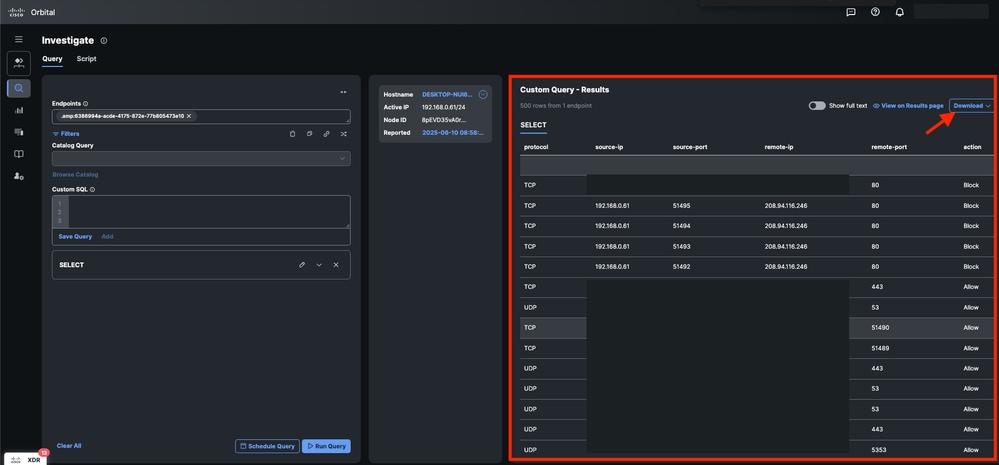

- Les informations sont visibles dans l'onglet Résultats ou vous pouvez les télécharger.

Résultats de la requête Orbital

Résultats de la requête Orbital

Commentaires

Commentaires