Introduction

Ce document décrit la configuration du VPN d'accès à distance sur Firepower Threat Defense (FTD) géré par Firepower Management Center (FMC) avec l'authentification de certificat.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Inscription manuelle des certificats et notions de base du protocole SSL (Secure Sockets Layer)

- FMC

- Connaissances de base en authentification pour VPN d'accès à distance

- Autorité de certification tierce (CA) comme Entrust, Geotrust, GoDaddy, Thawte et VeriSign

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Secure Firepower Threat Defense version 7.4.1

- FMC version 7.4.1

- Client sécurisé version 5.0.05040

- Microsoft Windows Server 2019 en tant que serveur AC

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

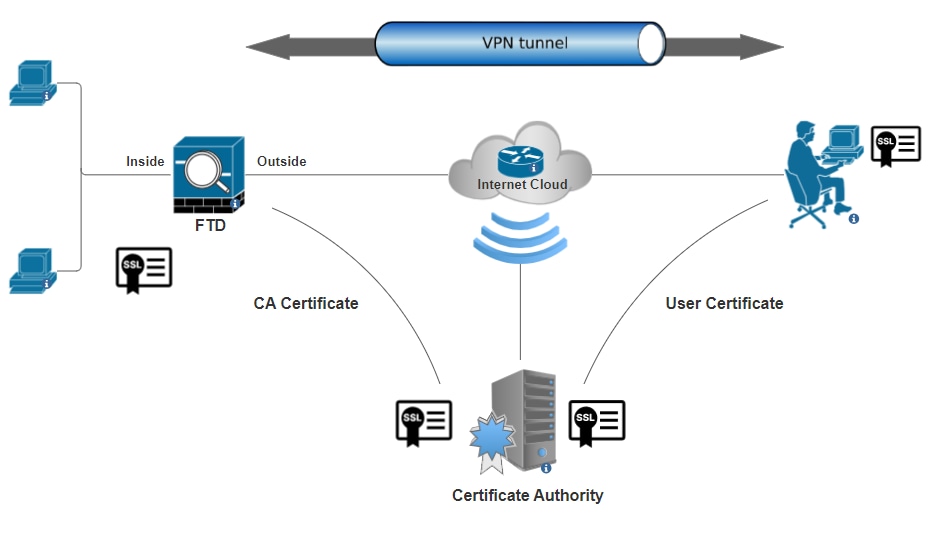

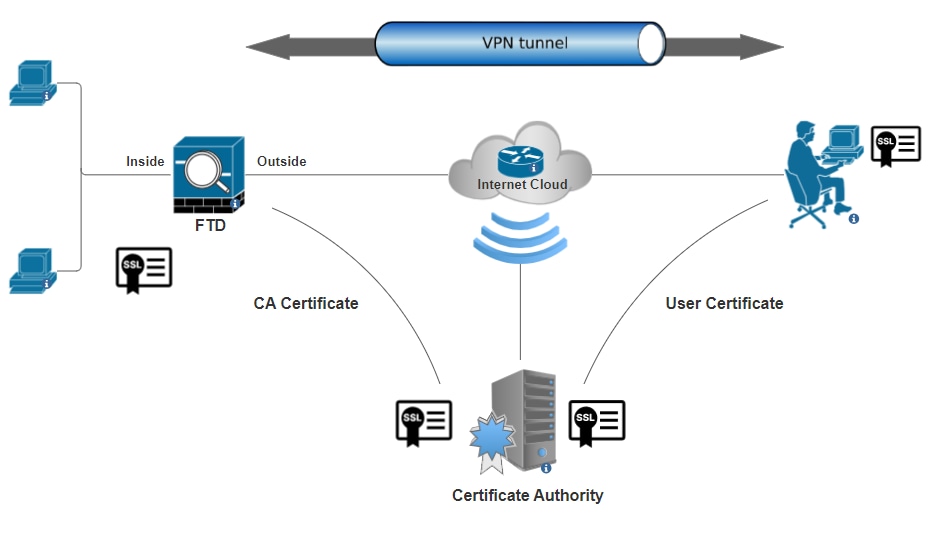

Diagramme du réseau

Diagramme du réseau

Diagramme du réseau

Configurations

Créer/importer un certificat utilisé pour l'authentification du serveur

Remarque : Sur FMC, un certificat d'autorité de certification (CA) est nécessaire avant de pouvoir générer le CSR. Si CSR est généré à partir d'une source externe (OpenSSL ou tierce partie), la méthode manuelle échoue et le format de certificat PKCS12 doit être utilisé.

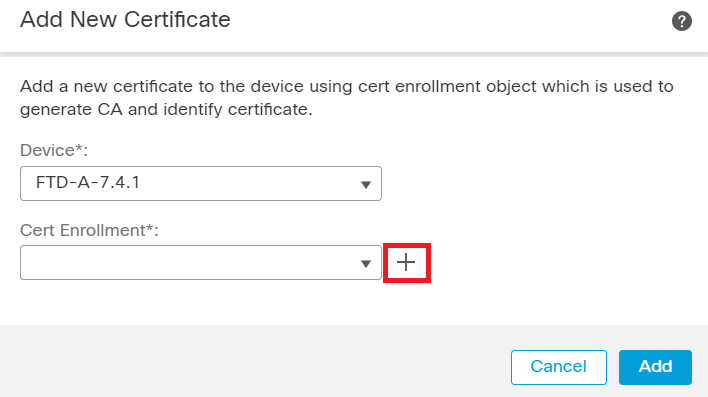

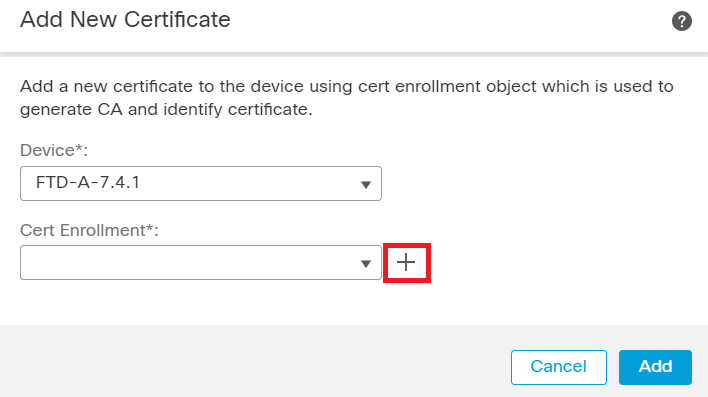

Étape 1. Accédez àDevices > Certificateset cliquez surAdd. Choisissez Device et cliquez sur le signe plus (+) sous Cert Enrollment.

Ajouter une inscription de certificat

Ajouter une inscription de certificat

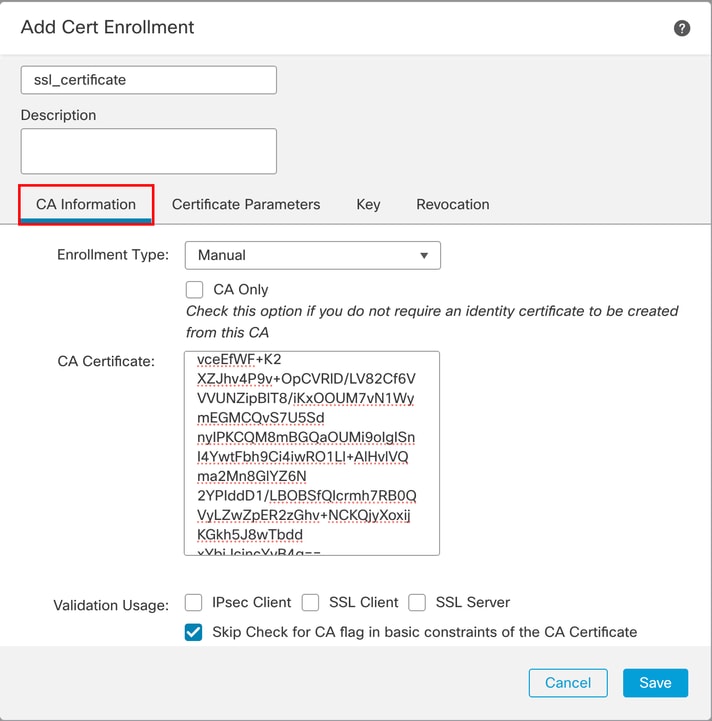

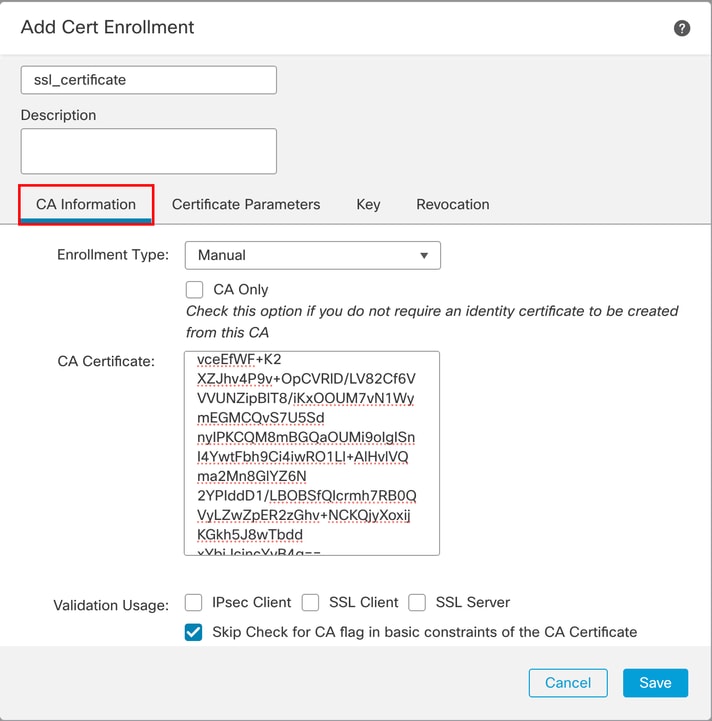

Étape 2. Sous l’CA Information, sélectionnez le type d’inscription commeManualet collez le certificat d’autorité de certification utilisé pour signer le CSR.

Ajouter des informations CA

Ajouter des informations CA

Étape 3. Choisissez Skip Check for CA flag in basic constraints of the CA Certificate as shown in the earlier image.

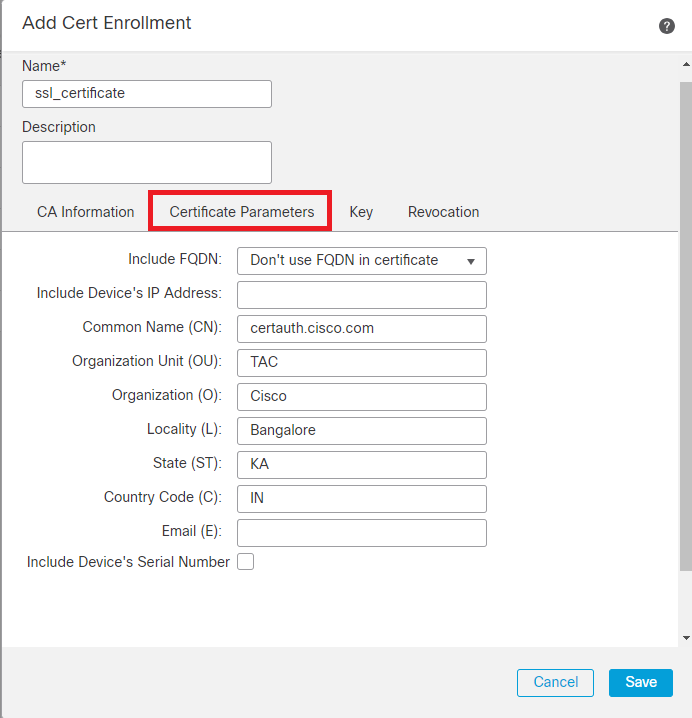

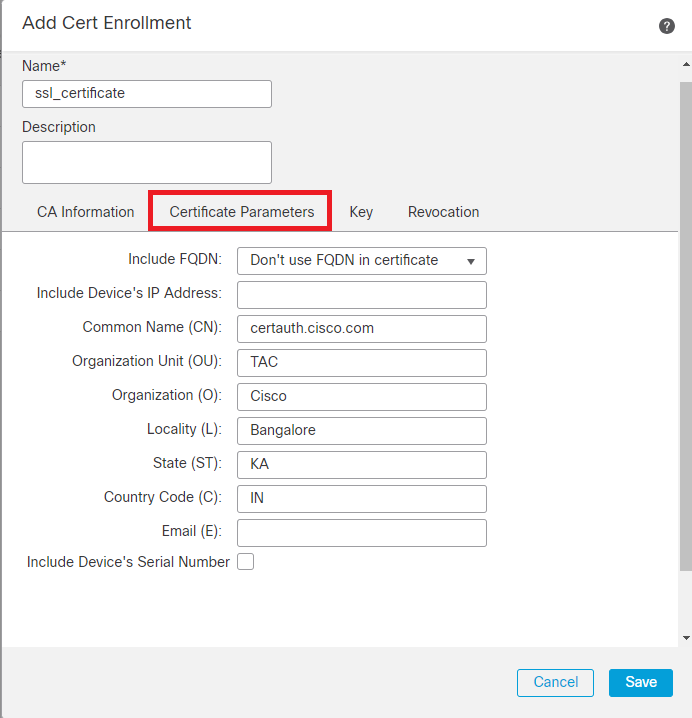

Étape 4. SousCertificate Parameters, renseignez les détails du nom de l'objet.

Ajouter des paramètres de certificat

Ajouter des paramètres de certificat

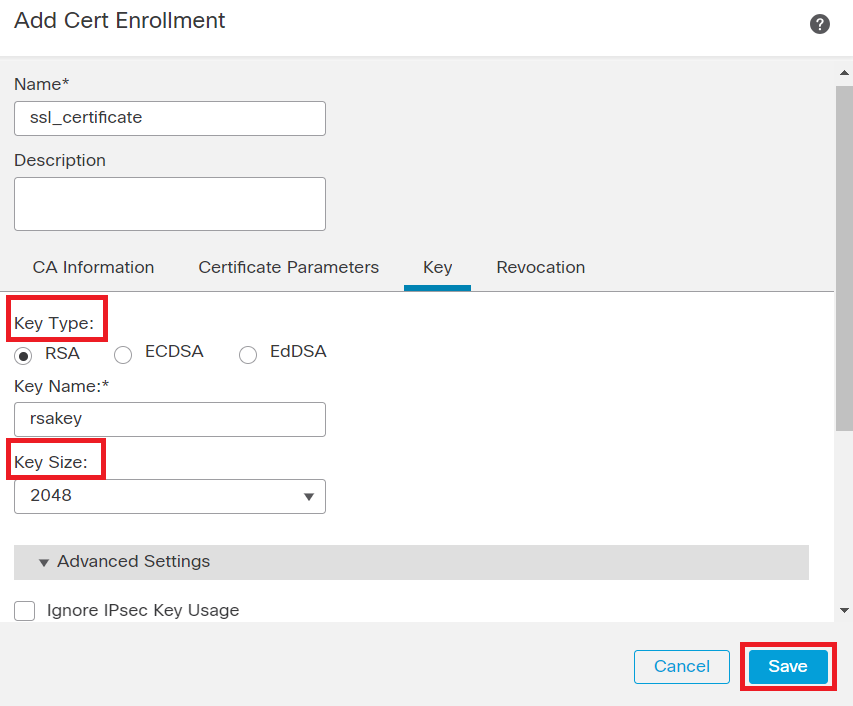

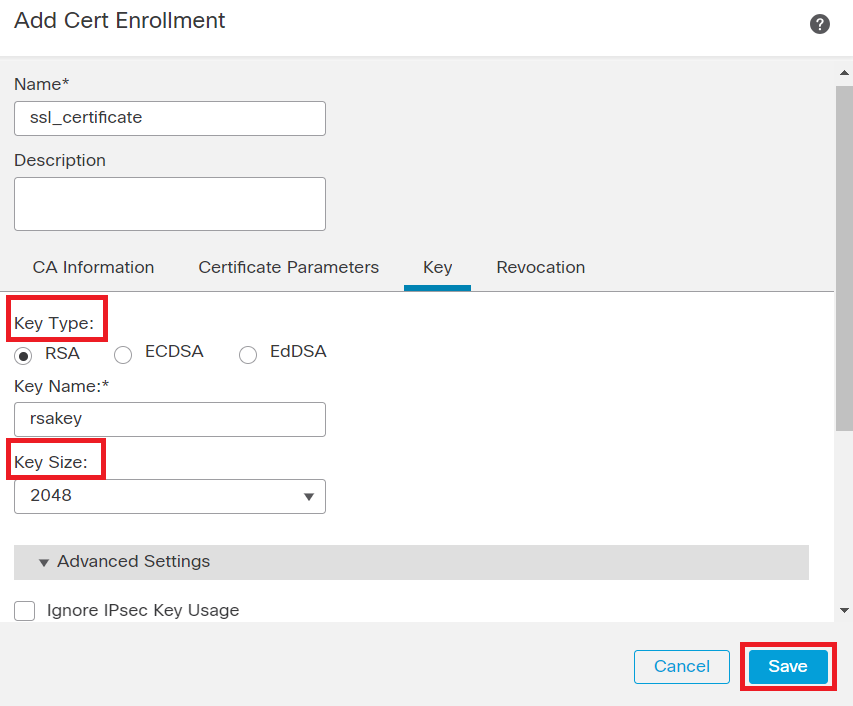

Étape 5. SousKeychoisissez le type de clé RSA avec un nom et une taille de clé. Cliquez surSave.

Remarque : Pour le type de clé RSA, la taille de clé minimale est de 2 048 bits.

Ajouter une clé RSA

Ajouter une clé RSA

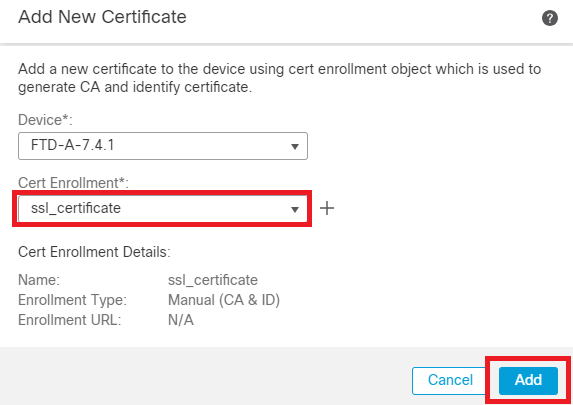

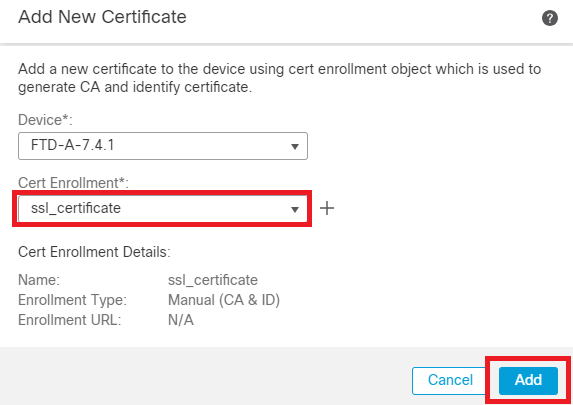

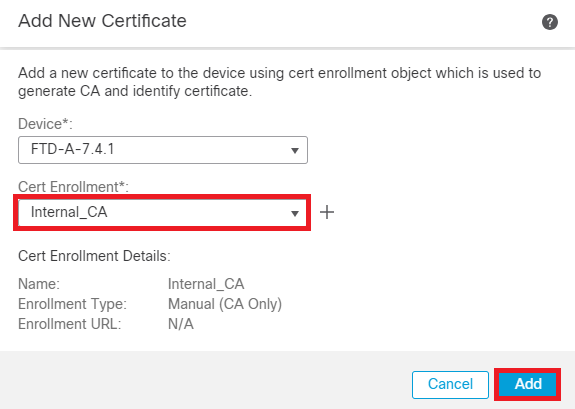

Étape 6. SousCert Enrollment, choisissez le point de confiance dans la liste déroulante qui vient d'être créée et cliquez surAdd.

Ajouter un nouveau certificat

Ajouter un nouveau certificat

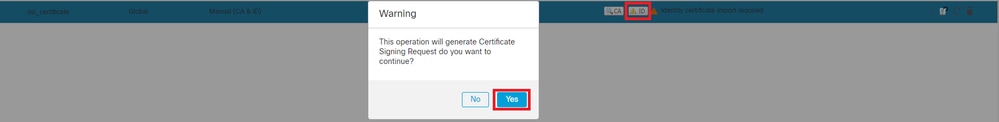

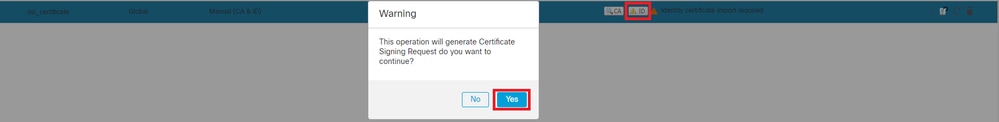

Étape 7. Cliquez sur ID, puis cliquezYessur une autre invite afin de générer le CSR.

Générer CSR

Générer CSR

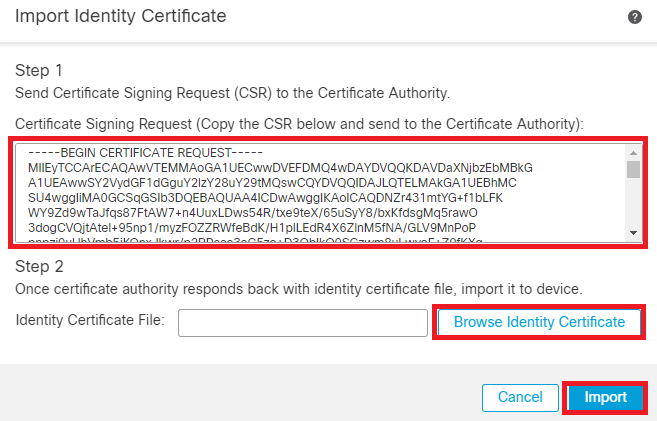

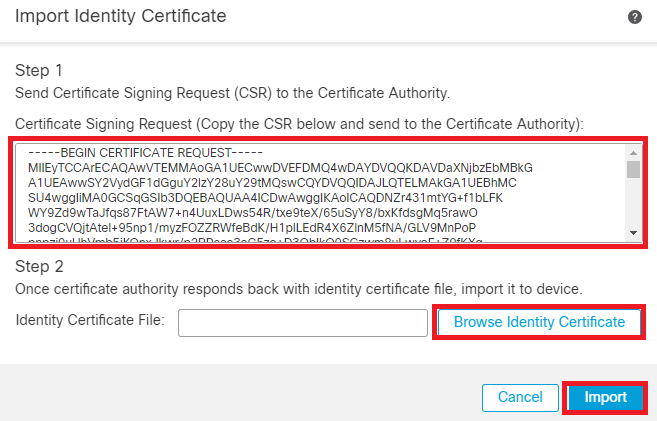

Étape 8. Copier le CSR et le faire signer par l’autorité de certification Une fois le certificat d'identité émis par l'autorité de certification, importez-le en cliquant surBrowse Identity Certificate, puis surImport.

Importer le certificat ID

Importer le certificat ID

Remarque : Si l'émission du certificat d'ID prend du temps, vous pouvez répéter l'étape 7. ultérieurement. Cela générera le même CSR et vous pourrez importer le certificat d'ID.

Ajouter un certificat CA approuvé/interne

Étape 1. Accédez àDevices > Certificateset cliquez surAdd.

Choisissez Device et cliquez sur le signe plus (+) sous Cert Enrollment.

Ici, auth-risaggar-ca est utilisé afin d'émettre des certificats d'identité/utilisateur.

auth-risaggar-ca

auth-risaggar-ca

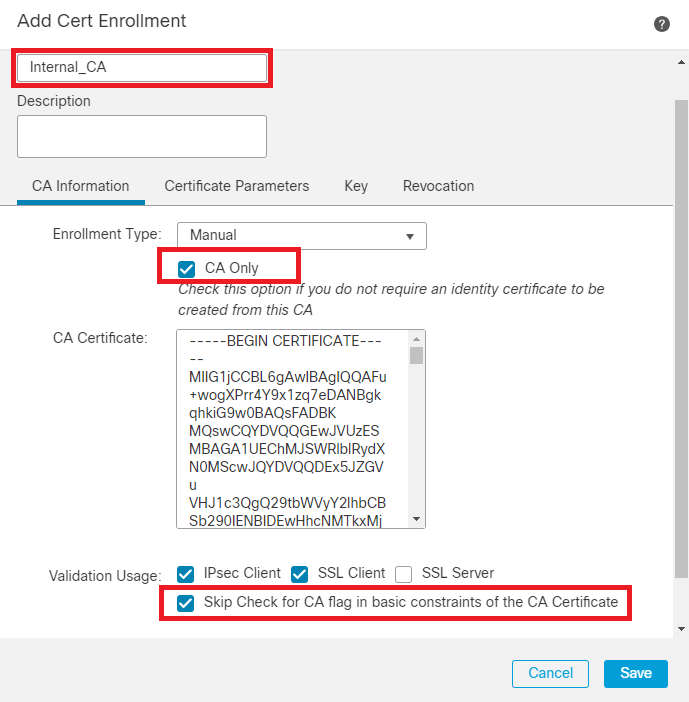

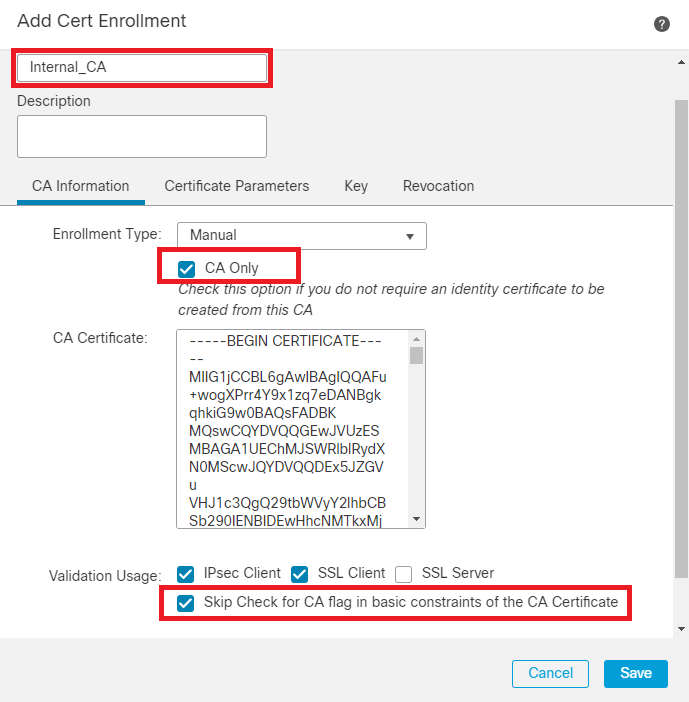

Étape 2. Entrez un nom de point de confiance et choisissezManualcomme type d'inscription sousCA information.

Étape 3. VérifiezCA Onlyet collez le certificat CA approuvé/interne au format pem.

Étape 4. Cochez Skip Check for CA flag in basic constraints of the CA Certificateet cliquez surSave.

Ajouter un point de confiance

Ajouter un point de confiance

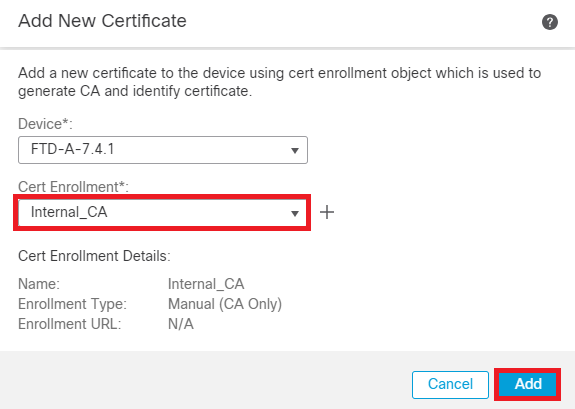

Étape 5. SousCert Enrollment, choisissez le point de confiance dans la liste déroulante qui vient d’être créée et cliquez surAdd.

Ajouter une autorité de certification interne

Ajouter une autorité de certification interne

Étape 6. Le certificat ajouté précédemment est le suivant :

Certificat ajouté

Certificat ajouté

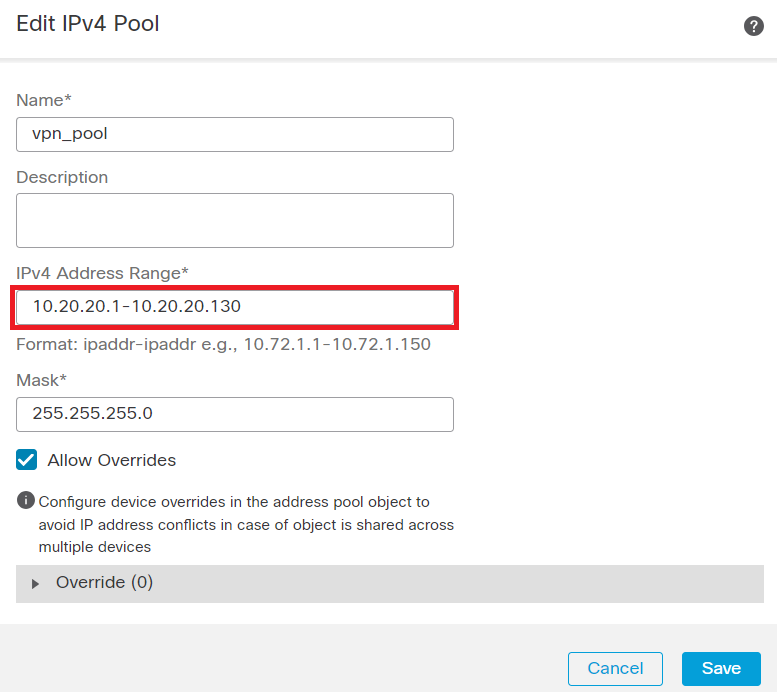

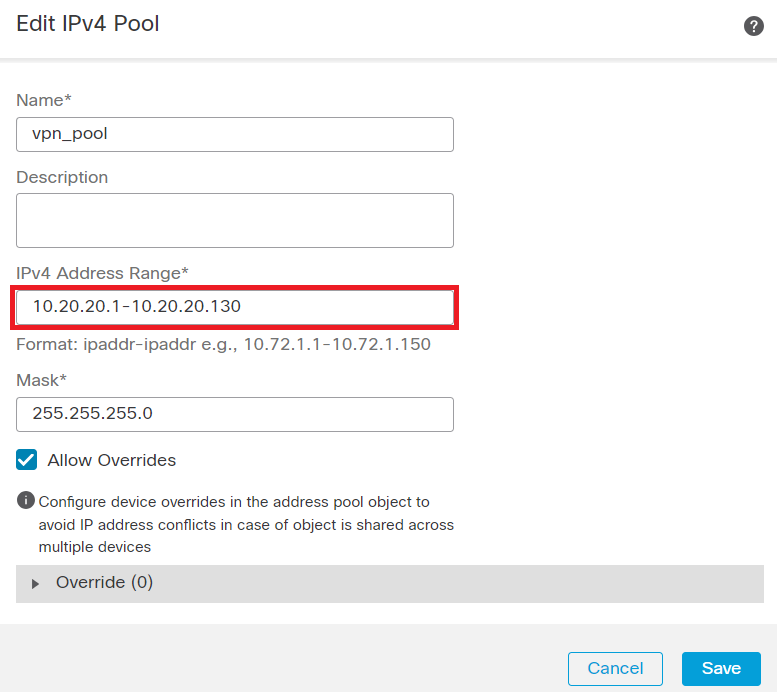

Configurer le pool d'adresses pour les utilisateurs VPN

Étape 1. Accédez àObjects > Object Management > Address Pools > IPv4 Pools.

Étape 2. Entrez le nom et la plage d’adresses IPv4 avec un masque.

Ajouter un pool IPv4

Ajouter un pool IPv4

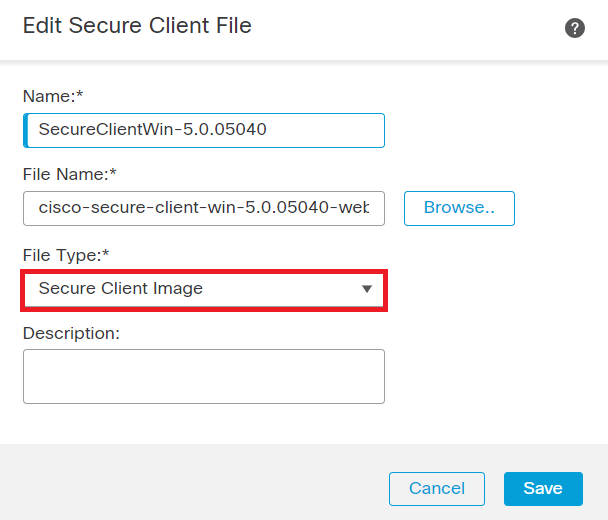

Télécharger des images client sécurisées

Étape 1. Téléchargez des images client sécurisées de déploiement Web conformément au système d’exploitation à partir du site Cisco Software.

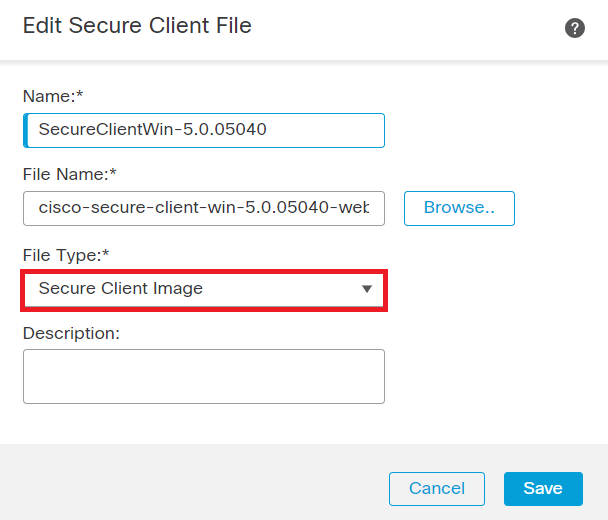

Étape 2. Accédez àObjects > Object Management > VPN > Secure Client File > Add Secure Client File.

Étape 3. Entrez le nom et choisissez le fichier Secure Client sur le disque.

Étape 4. Choisissez le type de fichier commeSecure Client Imageet cliquez surSave.

Ajouter une image de client sécurisé

Ajouter une image de client sécurisé

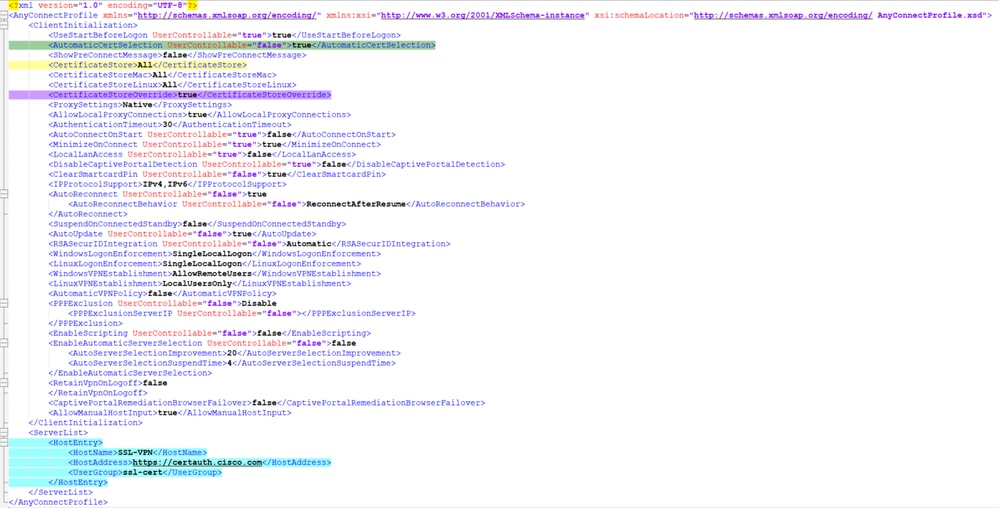

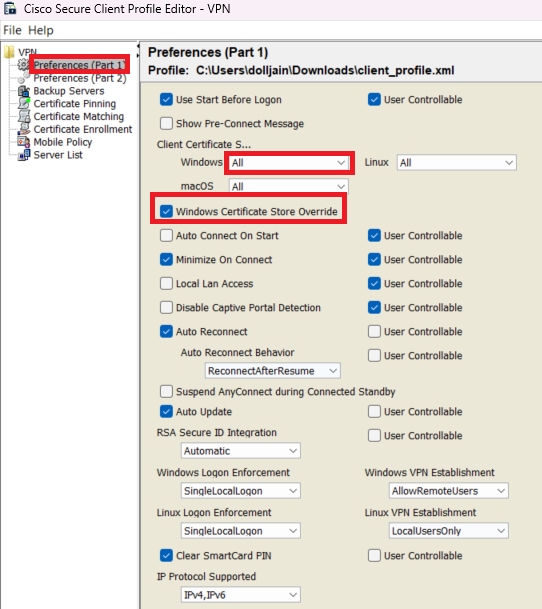

Créer et télécharger un profil XML

Étape 1. Téléchargez et installez le client sécuriséProfile Editorà partir du site Cisco Software.

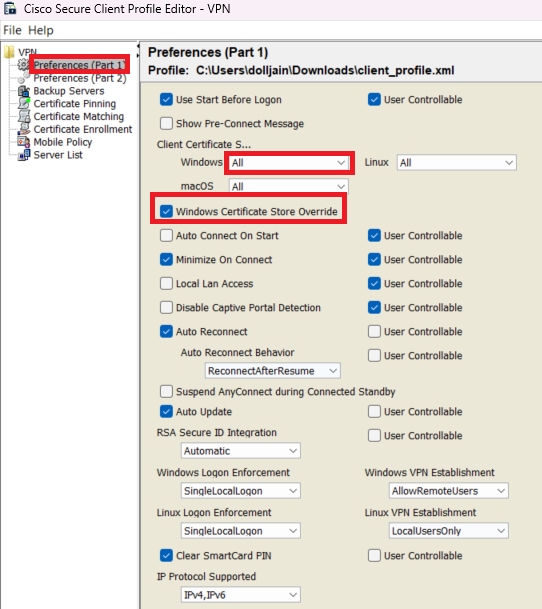

Étape 2. Créez un nouveau profil et choisissezAlldans la liste déroulante Sélection de certificat client. Il contrôle principalement quel(s) magasin(s) de certificats Secure Client peut utiliser afin de stocker et lire des certificats.

Deux autres options sont disponibles :

- Ordinateur : le client sécurisé est limité à la recherche de certificats dans le magasin de certificats de l'ordinateur local Windows.

- Utilisateur - Le client sécurisé est limité à la recherche de certificats sur le magasin de certificats d'utilisateur Windows local.

Définir le remplacement du magasin de certificats commeTrue.

Cela permet à un administrateur d'indiquer au client sécurisé d'utiliser les certificats dans le magasin de certificats de l'ordinateur Windows (système local) pour l'authentification du certificat client. Le remplacement du magasin de certificats s'applique uniquement à SSL, où la connexion est initiée, par défaut, par le processus de l'interface utilisateur. Lorsque vous utilisez IPSec/IKEv2, cette fonctionnalité du profil client sécurisé n'est pas applicable.

Ajouter des préférences (Partie 1)

Ajouter des préférences (Partie 1)

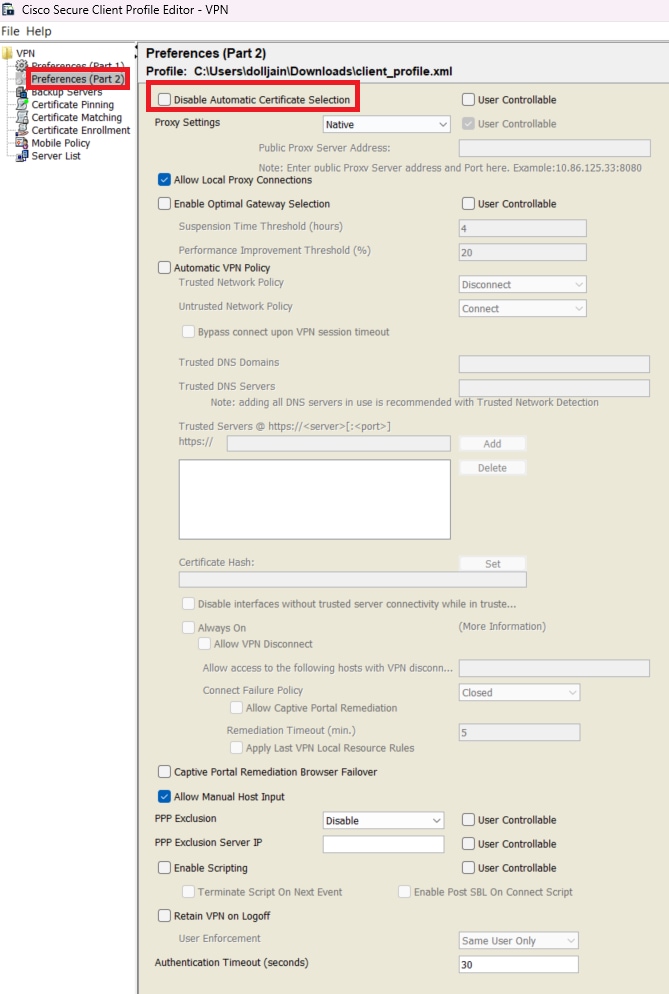

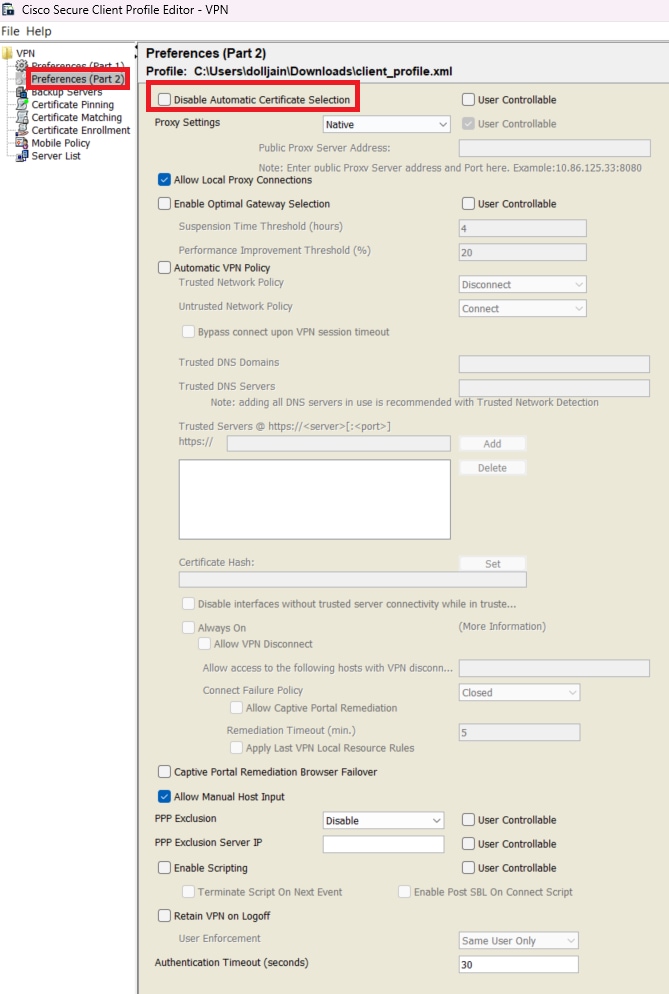

Étape 3. (Facultatif) Désactivez la case à cocherDisable Automatic Certificate Selection, car l’utilisateur n’est pas invité à choisir le certificat d’authentification.

Ajouter des préférences (Partie 2)

Ajouter des préférences (Partie 2)

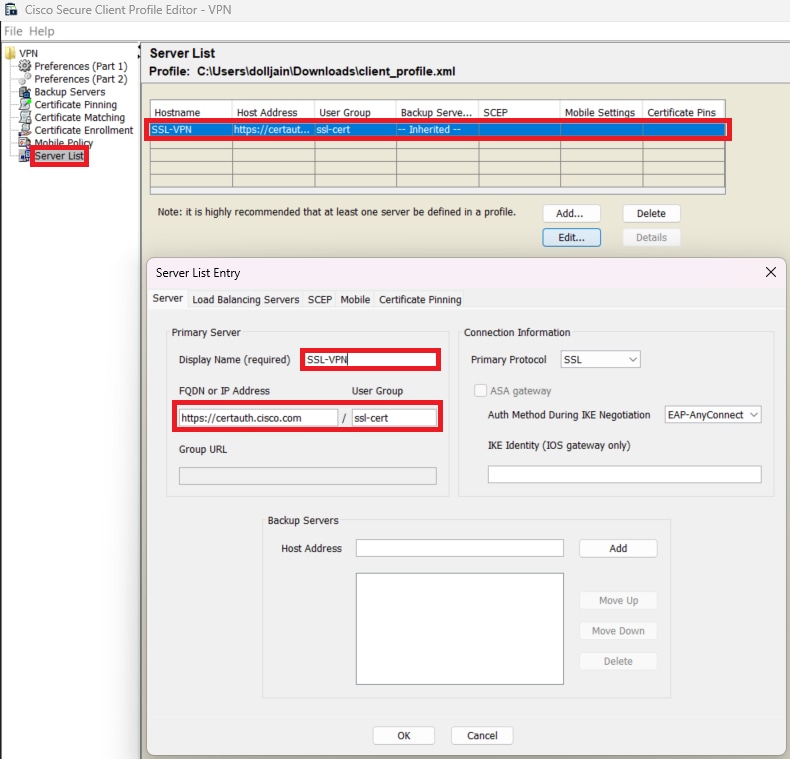

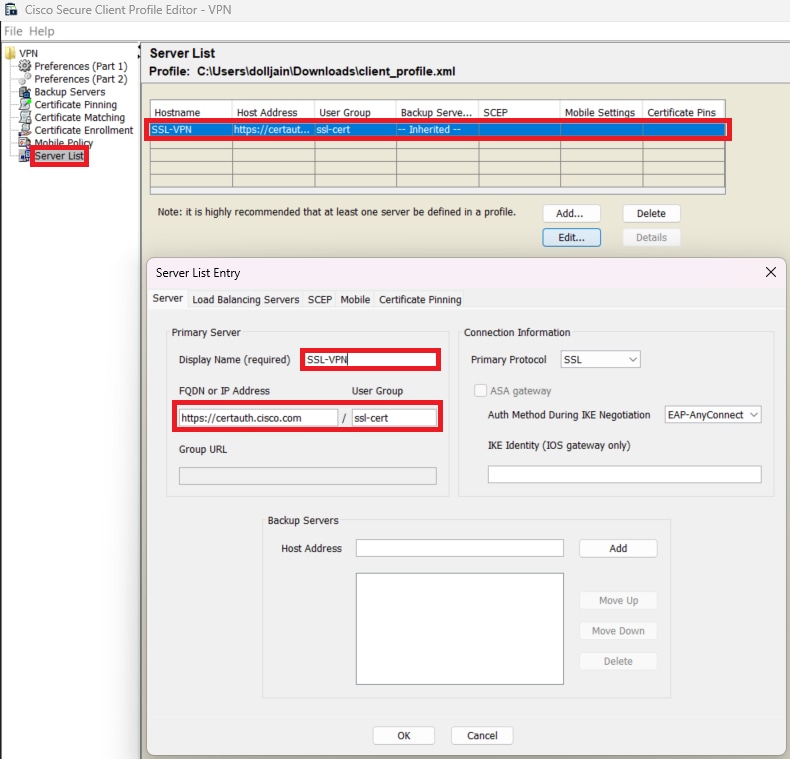

Étape 4 : création d’unServer List Entrypour configurer un profil dans Secure Client VPN en fournissant group-alias et group-url sous la liste des serveurs et enregistrement du profil XML

Ajouter une liste de serveurs

Ajouter une liste de serveurs

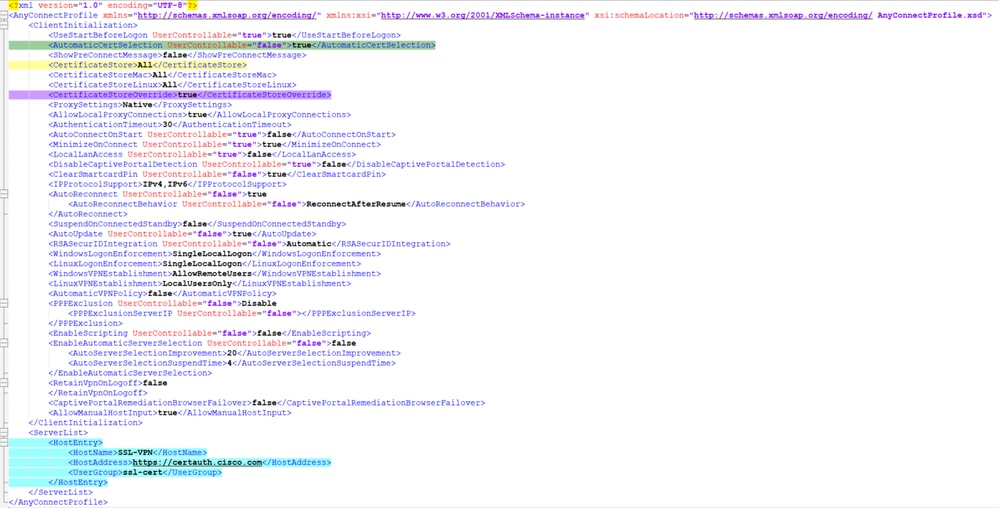

Étape 5. Enfin, le profil XML est prêt à être utilisé.

Profil XML

Profil XML

Emplacement des profils XML pour différents systèmes d'exploitation :

- Windows : C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile

- MacOS - /opt/cisco/anyconnect/profile

- Linux : /opt/cisco/anyconnect/profile

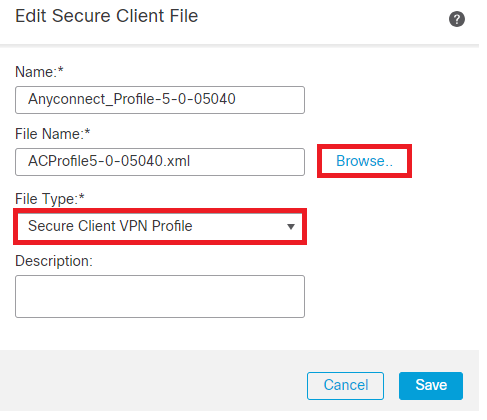

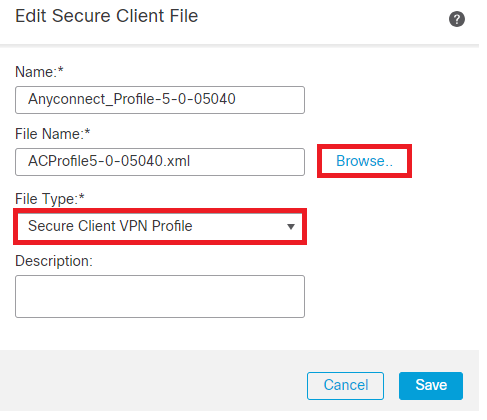

Étape 6. Accédez àObjects > Object Management > VPN > Secure Client File > Add Secure Client Profile.

Entrez le nom du fichier et cliquez surBrowseafin de choisir le profil XML. Cliquez surSave.

Ajouter un profil VPN client sécurisé

Ajouter un profil VPN client sécurisé

Configuration VPN d'accès à distance

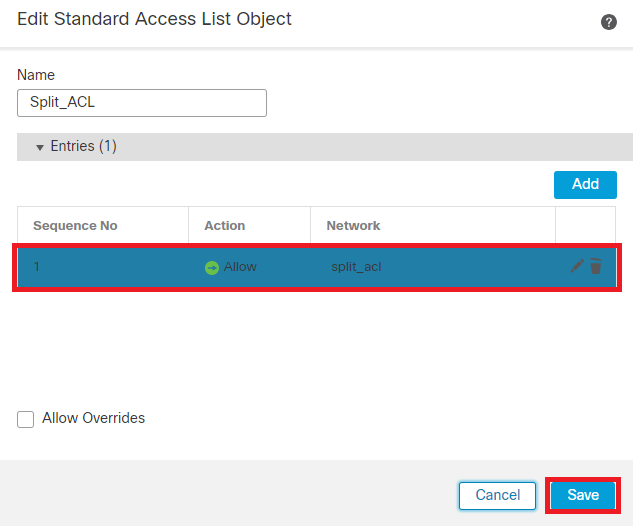

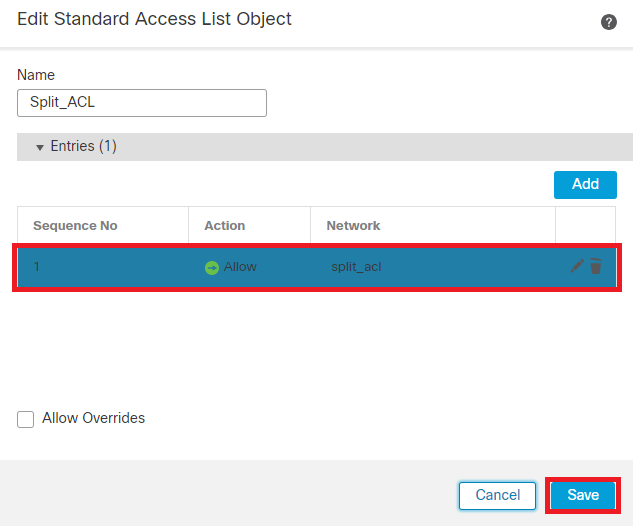

Étape 1 : création d’une liste de contrôle d’accès en fonction des besoins afin d’autoriser l’accès aux ressources internes

Accédez àObjects > Object Management > Access List > Standardet cliquez surAdd Standard Access List.

Ajouter une ACL standard

Ajouter une ACL standard

Remarque : Cette liste de contrôle d’accès est utilisée par le client sécurisé pour ajouter des routes sécurisées aux ressources internes.

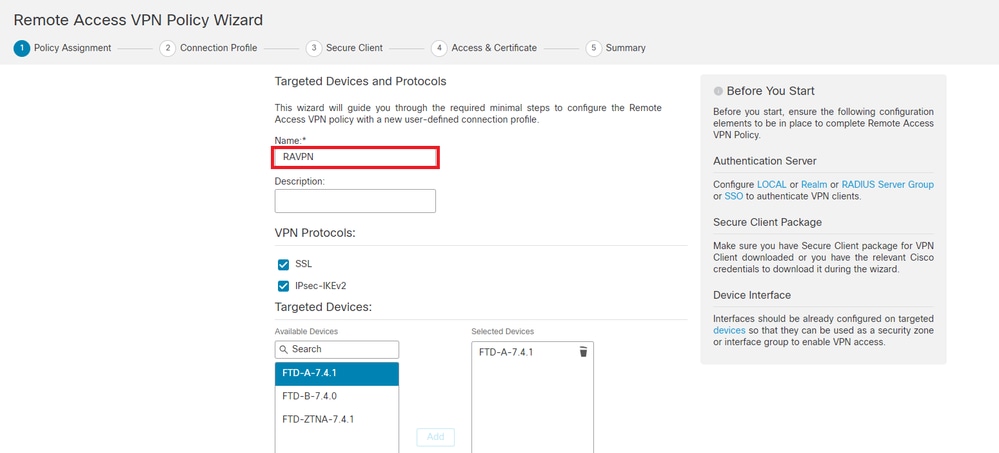

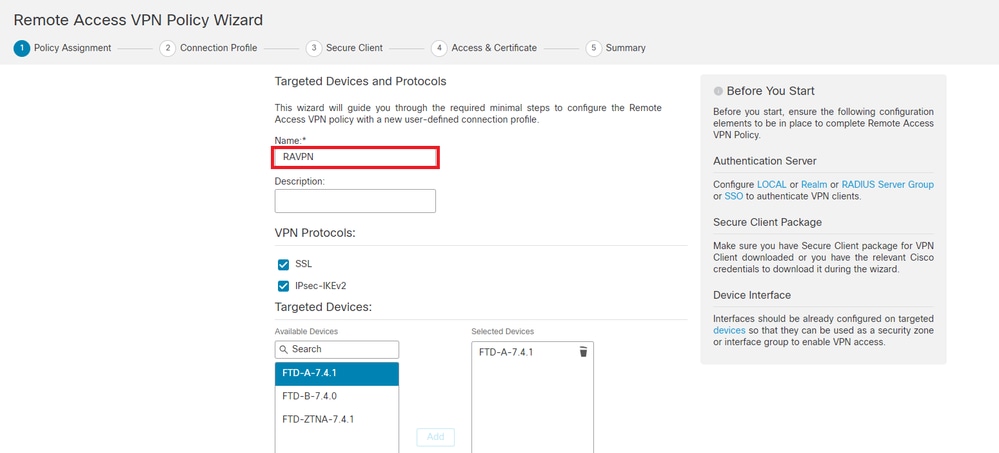

Étape 2. Accédez àDevices > VPN > Remote Accesset cliquez surAdd.

Étape 3. Entrez le nom du profil, puis choisissez le périphérique FTD et cliquez sur Next.

Ajouter un nom de profil

Ajouter un nom de profil

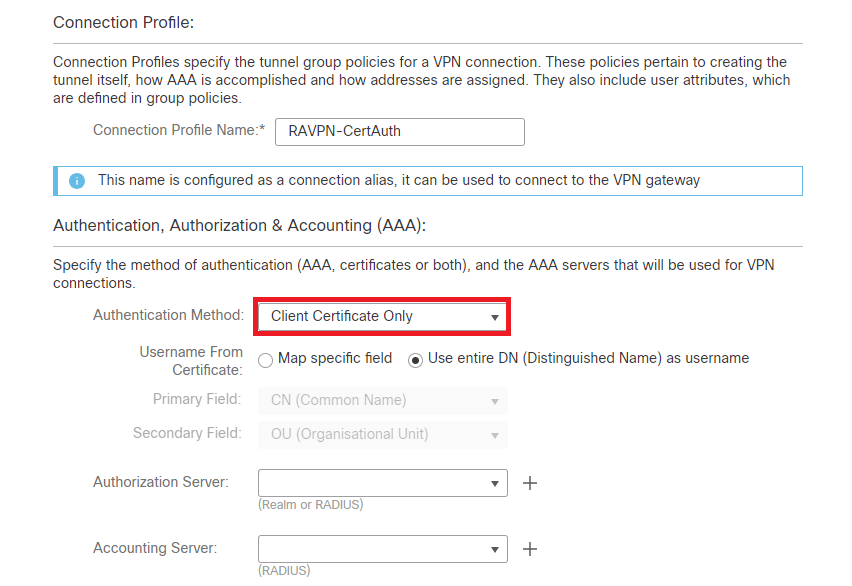

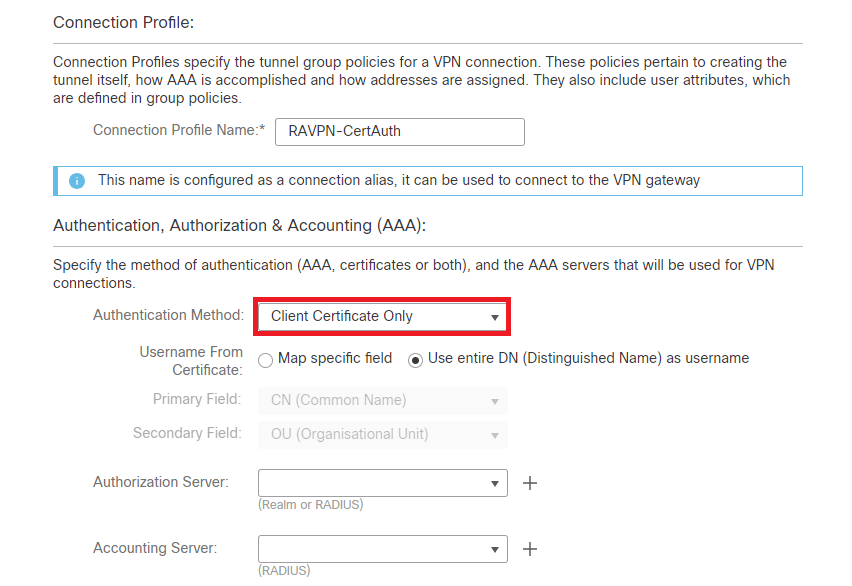

Étape 4. Entrez leConnection Profile Nameet sélectionnez la méthode d’authentificationClient Certificate Onlysous Authentication, Authorization, and Accounting (AAA).

Sélectionner une méthode d'authentification

Sélectionner une méthode d'authentification

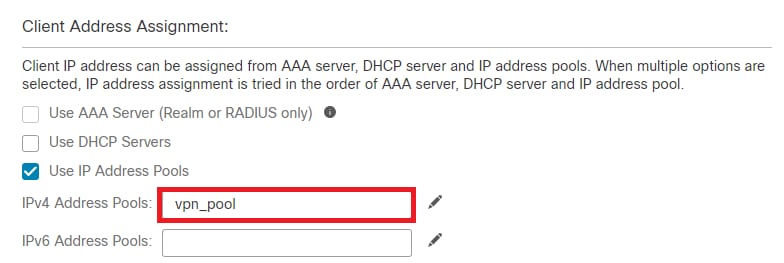

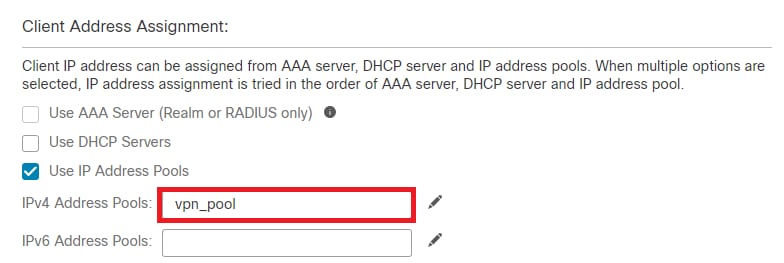

Étape 5. Cliquez surUse IP Address Pools sous Client Address Assignment et choisissez le pool d’adresses IPv4 créé précédemment.

Sélectionner l'affectation d'adresses client

Sélectionner l'affectation d'adresses client

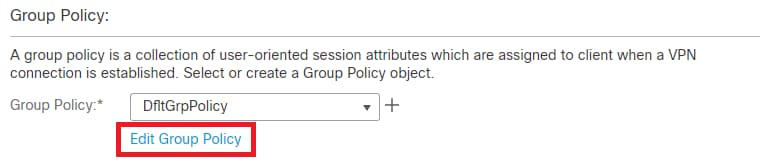

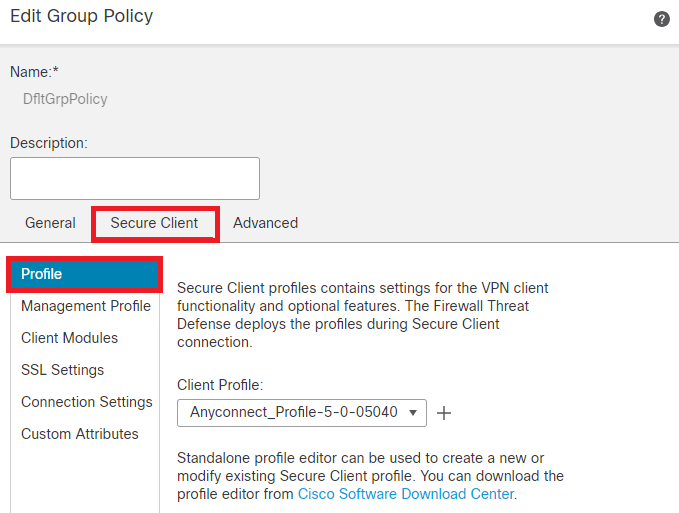

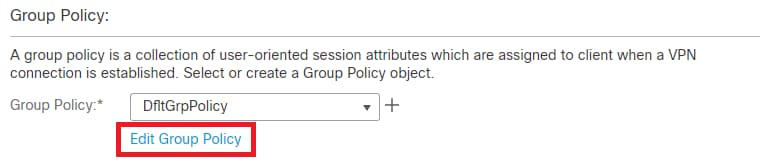

Étape 6. Modifier la stratégie de groupe

Modifier la stratégie de groupe

Modifier la stratégie de groupe

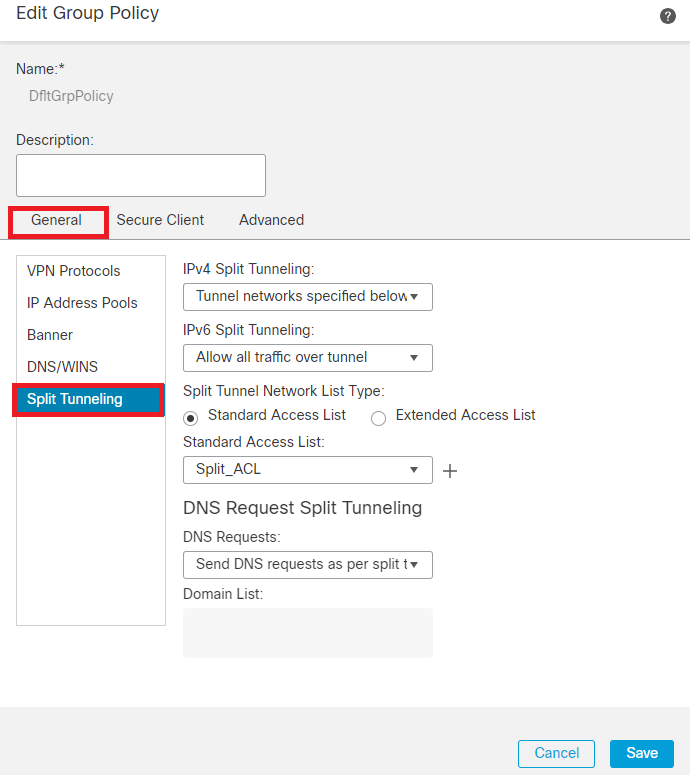

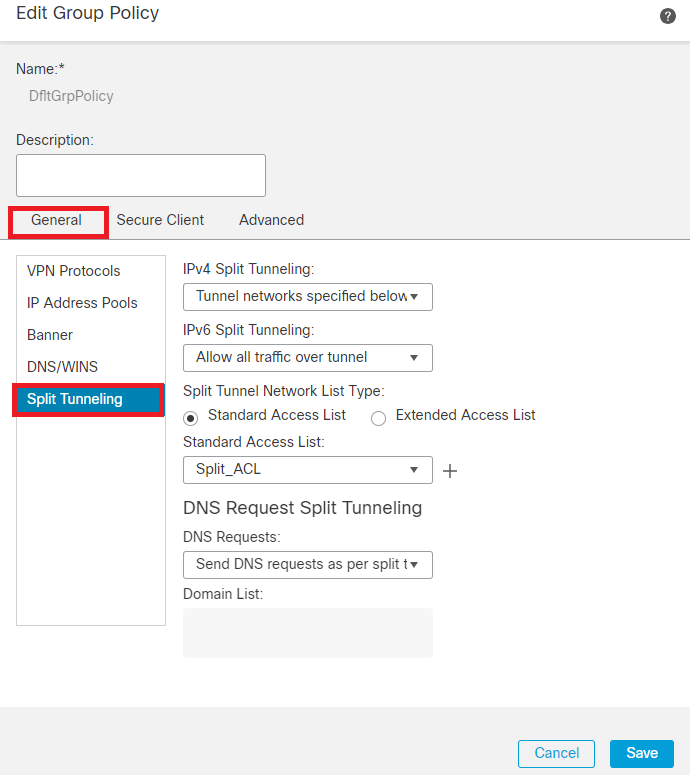

Étape 7. Accédez àGeneral > Split Tunneling, choisissezTunnel networks specified below, puisStandard Access Listsous Type de liste de réseau du tunnel partagé.

Sélectionnez la liste de contrôle d’accès créée précédemment.

Ajouter une tunnellisation partagée

Ajouter une tunnellisation partagée

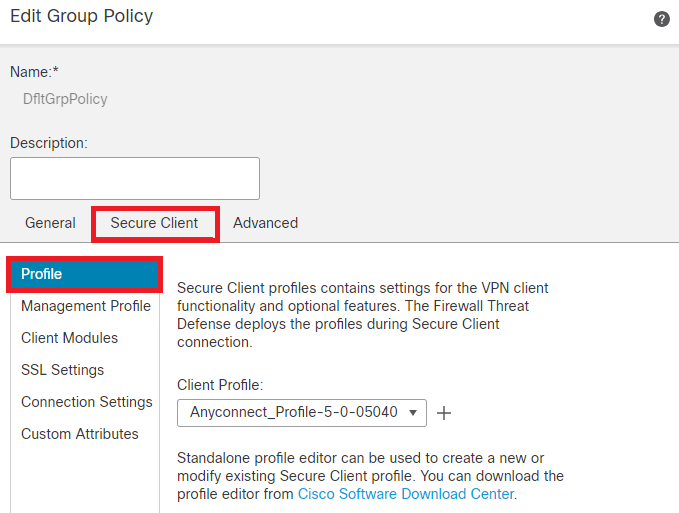

Étape 8. Accédez àSecure Client > Profile, sélectionnez leClient Profile et cliquez surSave.

Ajouter un profil client sécurisé

Ajouter un profil client sécurisé

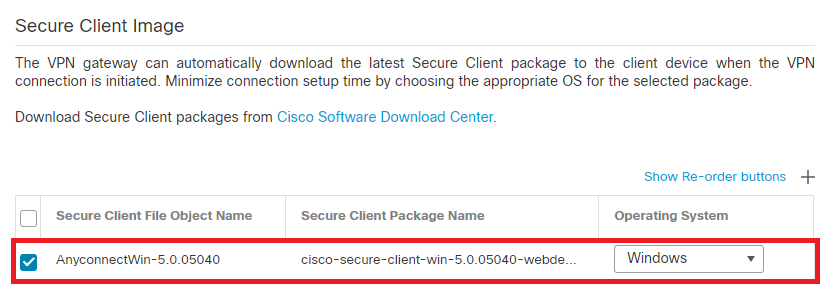

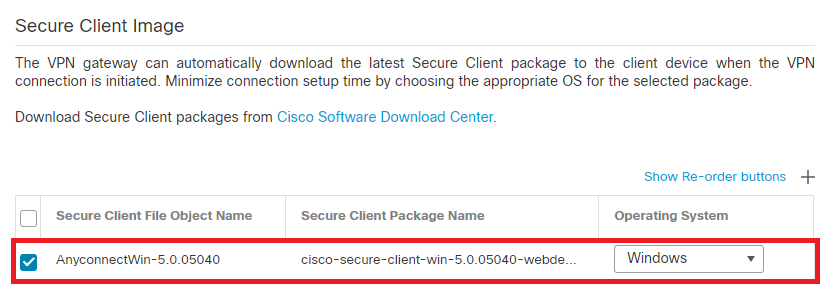

Étape 9. Cliquez surNext, puis sélectionnez leSecure Client Imageet cliquez surNext.

Ajouter une image de client sécurisé

Ajouter une image de client sécurisé

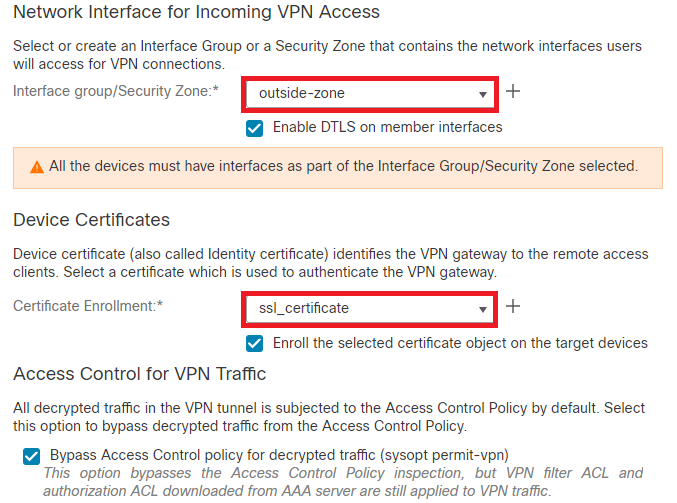

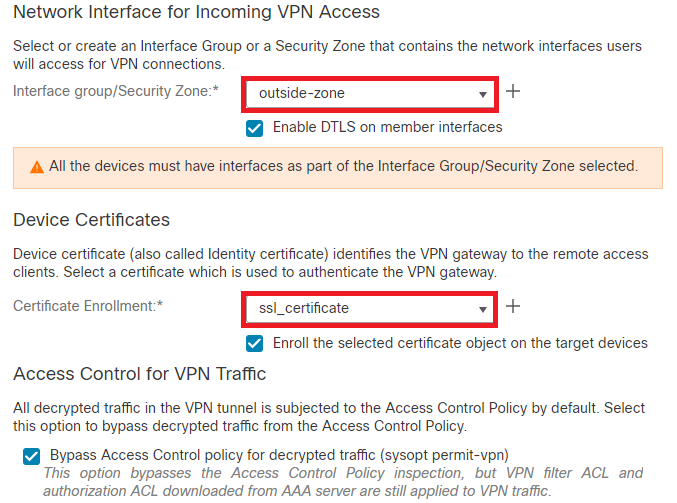

Étape 10. Choisissez l’interface réseau pour l’accès VPN, choisissez leDevice Certificateset cochez sysopt permit-vpn et cliquez surNext.

Ajouter un contrôle d'accès pour le trafic VPN

Ajouter un contrôle d'accès pour le trafic VPN

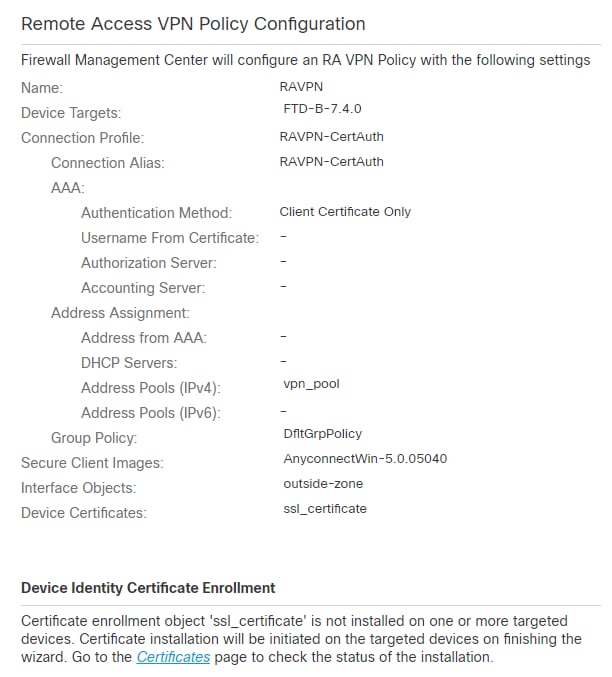

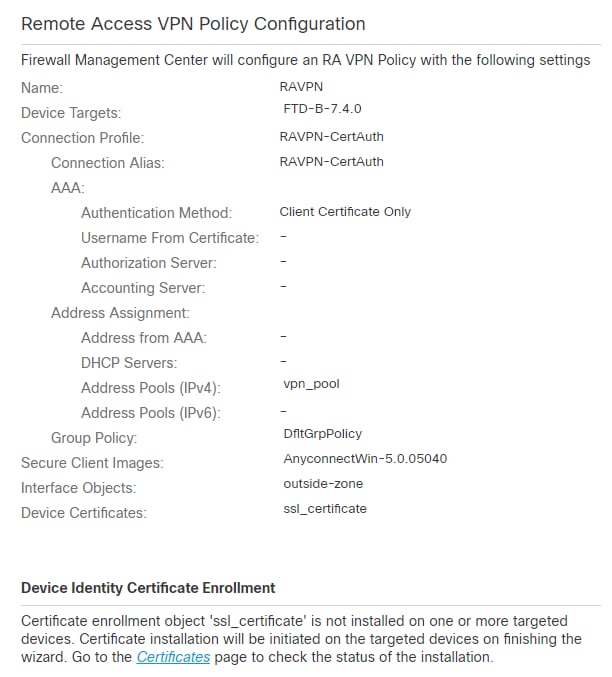

Étape 11. Enfin, passez en revue toutes les configurations et cliquez surFinish

Configuration de la stratégie VPN d'accès à distance

Configuration de la stratégie VPN d'accès à distance

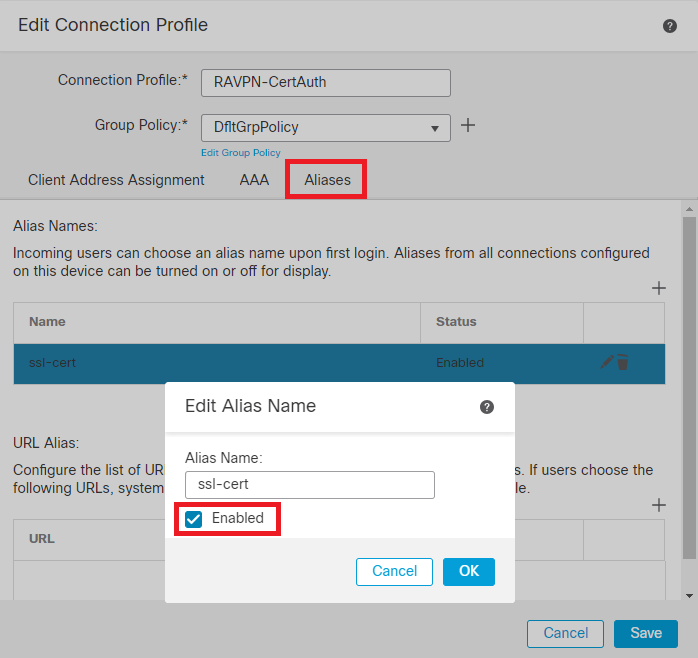

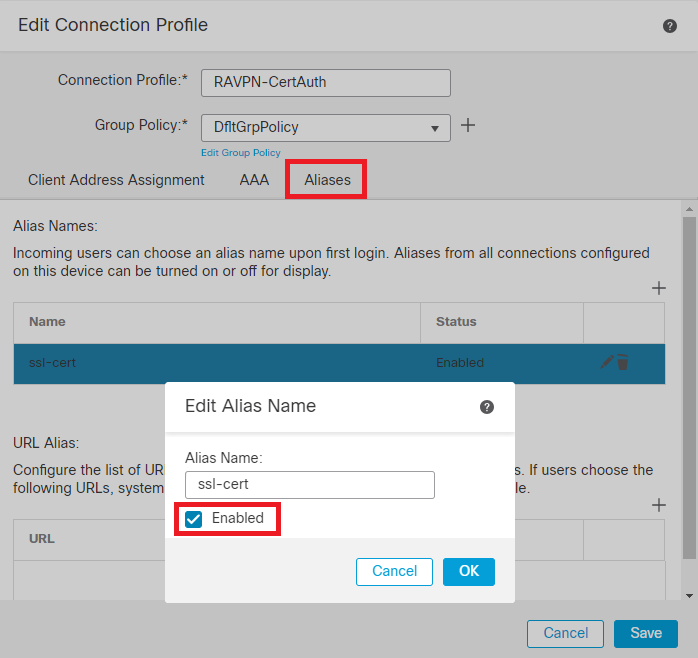

Étape 12. Une fois la configuration initiale du VPN d’accès à distance terminée, modifiez le profil de connexion créé et accédez àAliases.

Étape 13. Configurezgroup-aliasen cliquant sur l’icône plus (+).

Modifier un alias de groupe

Modifier un alias de groupe

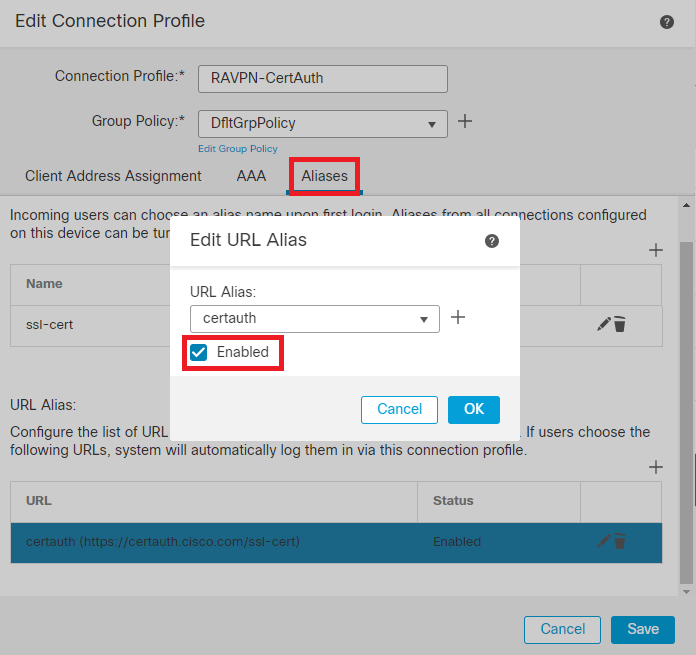

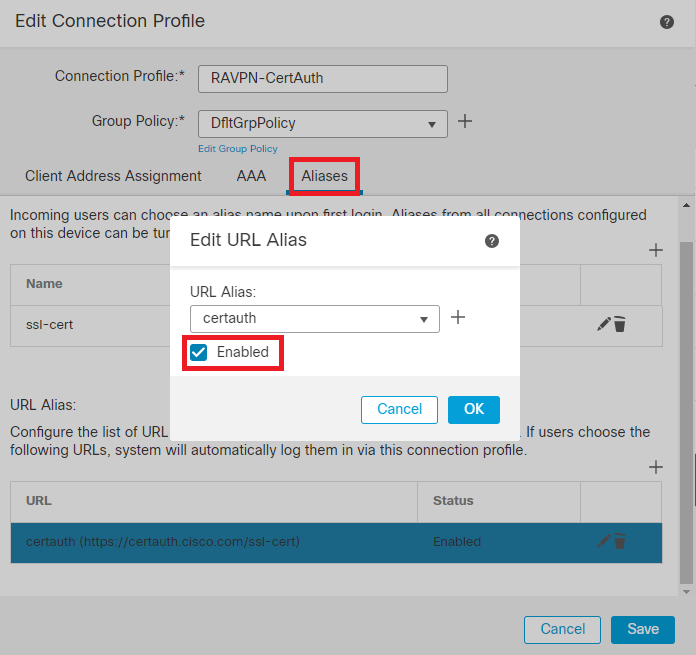

Étape 14. Configurezgroup-urlen cliquant sur l’icône plus (+). Utilisez la même URL de groupe que celle configurée précédemment dans le profil client.

Modifier l'URL du groupe

Modifier l'URL du groupe

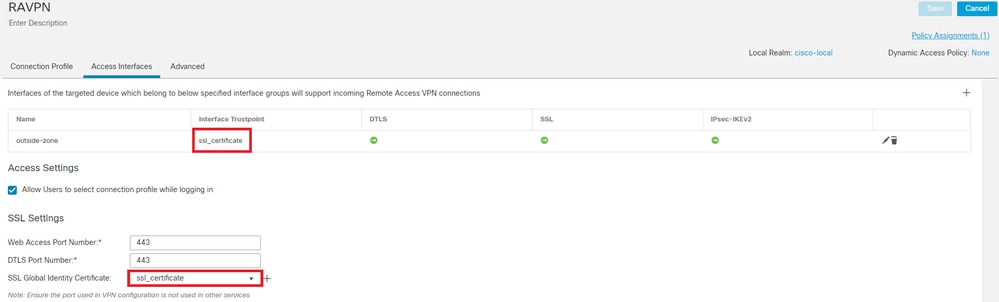

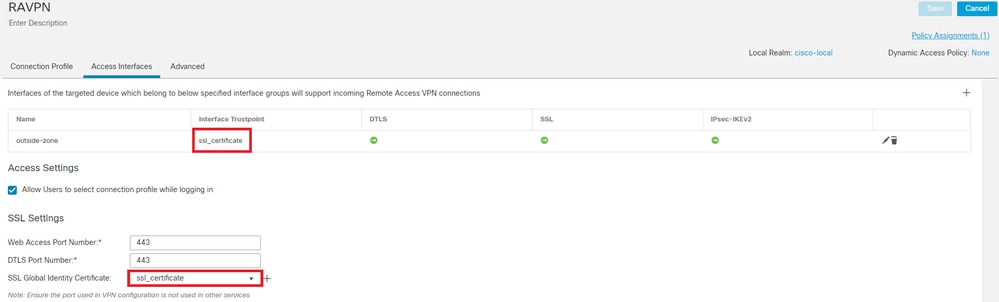

Étape 15. Accédez à Access Interfaces. Sélectionnez laInterface Truspointet la sousSSL Global Identity Certificateles paramètres SSL.

Modifier les interfaces d'accès

Modifier les interfaces d'accès

Étape 16. CliquezSavesur et déployez ces modifications.

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

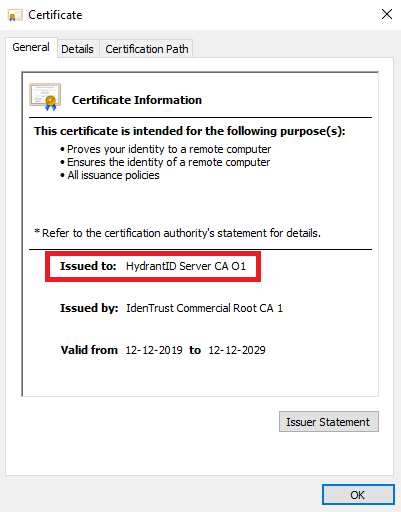

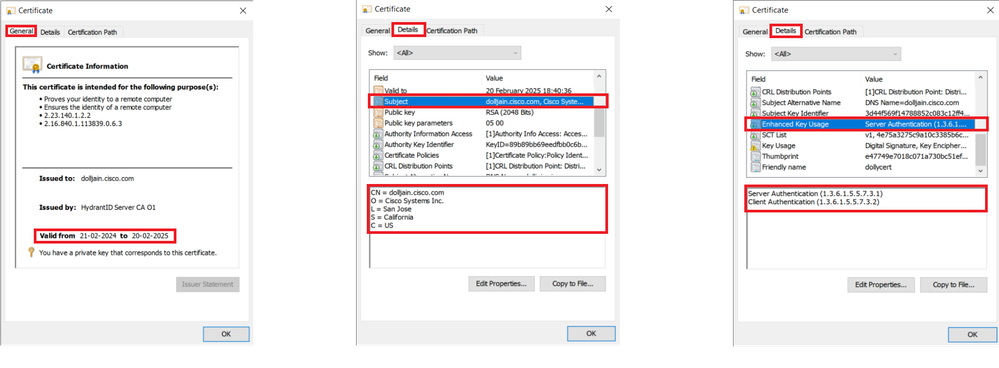

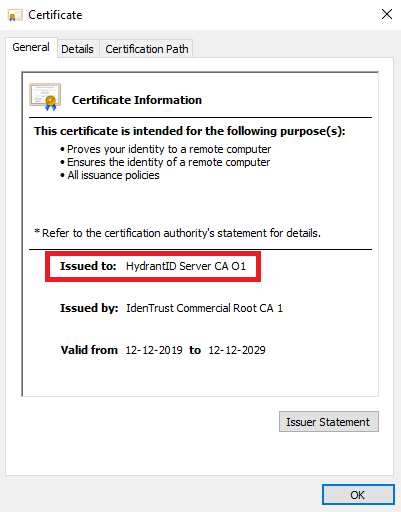

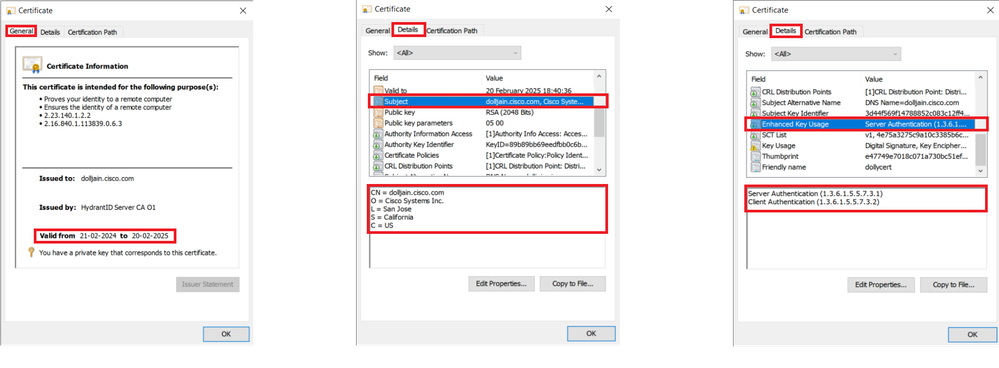

1. Le certificat du PC client sécurisé doit être installé avec une date valide, un objet et une utilisation améliorée de la clé (EKU) sur le PC de l'utilisateur. Ce certificat doit être émis par l'autorité de certification dont le certificat est installé sur le FTD, comme indiqué précédemment. Ici, le certificat d'identité ou d'utilisateur est émis par auth-risaggar-ca.

Points saillants du certificat

Points saillants du certificat

Remarque : Le certificat client doit avoir l'EKU d'authentification client.

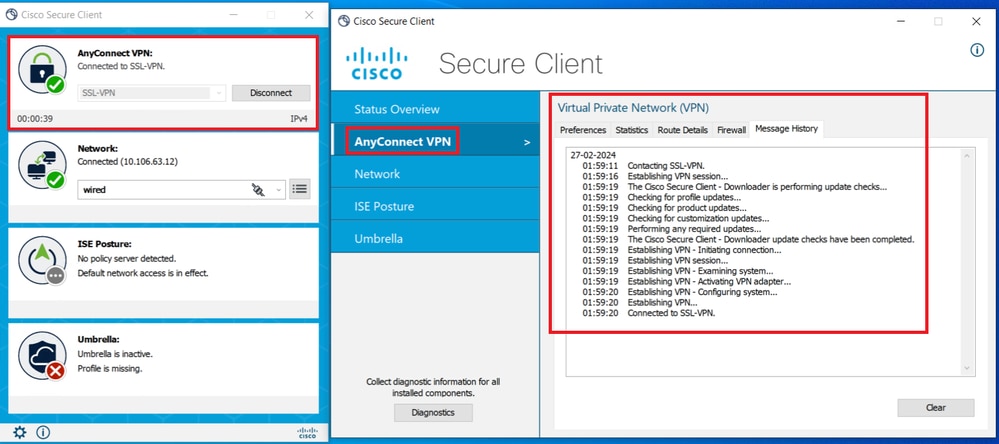

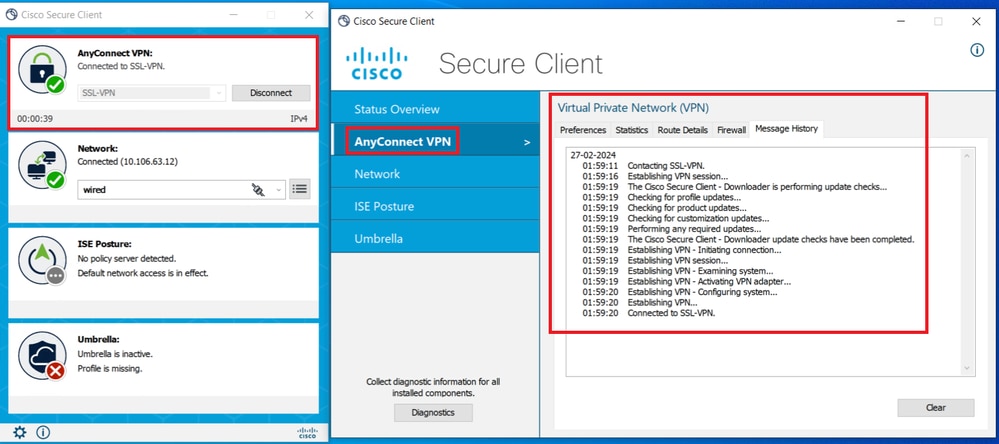

2. Le client sécurisé doit établir la connexion.

Connexion client sécurisée réussie

Connexion client sécurisée réussie

3. Exécutezshow vpn-sessiondb anyconnectafin de confirmer les détails de connexion de l'utilisateur actif sous le groupe de tunnels utilisé.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : dolljain.cisco.com Index : 8

Assigned IP : 10.20.20.1 Public IP : 72.163.X.X

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256

Bytes Tx : 14402 Bytes Rx : 9652

Group Policy : DfltGrpPolicy Tunnel Group : RAVPN-CertAuth

Login Time : 08:32:22 UTC Mon Mar 18 2024

Duration : 0h:03m:59s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5de050000800065f7fc16

Security Grp : none Tunnel Zone : 0

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

1. Les débogages peuvent être exécutés à partir de l'interface de ligne de commande de diagnostic du FTD :

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. Reportez-vous à ce guide pour les problèmes courants.

Commentaires

Commentaires