Une licence Device Administration vous permet d'utiliser les services TACACS+ sur un noeud Policy Service. Dans un déploiement autonome haute disponibilité (HA), une licence d'administration de périphériques vous permet d'utiliser les services TACACS+ sur un noeud Policy Service unique dans la paire HA.

Configurer TACACS+ sur TLS 1.3 sur un périphérique Nexus avec ISE

Options de téléchargement

-

ePub (1.8 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.6 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit un exemple pour TACACS+ sur TLS avec Cisco Identity Services Engine (ISE) comme serveur et un périphérique Cisco NX-OS comme client.

Aperçu

Le protocole TACACS+ (Terminal Access Controller Access-Control System Plus) [RFC8907] permet une administration centralisée des périphériques pour les routeurs, les serveurs d'accès réseau et les autres périphériques réseau via un ou plusieurs serveurs TACACS+. Il fournit des services d'authentification, d'autorisation et de comptabilité (AAA), spécialement conçus pour les cas d'utilisation d'administration de périphériques.

TACACS+ sur TLS 1.3 [RFC8446] améliore le protocole en introduisant une couche de transport sécurisée, protégeant les données hautement sensibles. Cette intégration garantit la confidentialité, l'intégrité et l'authentification de la connexion et du trafic réseau entre les clients et les serveurs TACACS+.

Utilisation de ce guide

Ce guide divise les activités en deux parties pour permettre à ISE de gérer l'accès administratif pour les périphériques réseau basés sur Cisco NX-OS.

· Partie 1 : configuration d'ISE pour l'administration des périphériques

· Partie 2 : configuration de Cisco NX-OS pour TACACS+ sur TLS

Conditions préalables

Exigences

Conditions requises pour configurer TACACS+ sur TLS :

- Une autorité de certification (CA) pour signer le certificat utilisé par TACACS+ sur TLS pour signer les certificats d'ISE et de périphériques réseau.

- Le certificat racine de l'autorité de certification (CA).

-

Les périphériques réseau et ISE sont accessibles via DNS et peuvent résoudre les noms d'hôte.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Appliance virtuelle ISE VMware, version 3.4, correctif 2.

- Commutateur Nexus 9000 modèle C9364D-GX2A, Cisco NX-OS version 10.6(1)+.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Licences

Configurer ISE pour l'administration des périphériques

Générer une demande de signature de certificat pour l'authentification du serveur TACACS+

Étape 1. Connectez-vous au portail Web d’administration ISE à l’aide de l’un des navigateurs pris en charge.

Par défaut, ISE utilise un certificat auto-signé pour tous les services. La première étape consiste à générer une demande de signature de certificat (CSR) pour la faire signer par notre autorité de certification (CA).

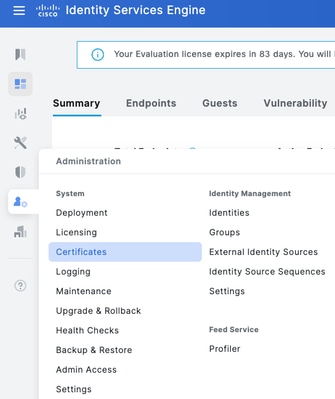

Étape 2. Accédez à Administration > System > Certificates.

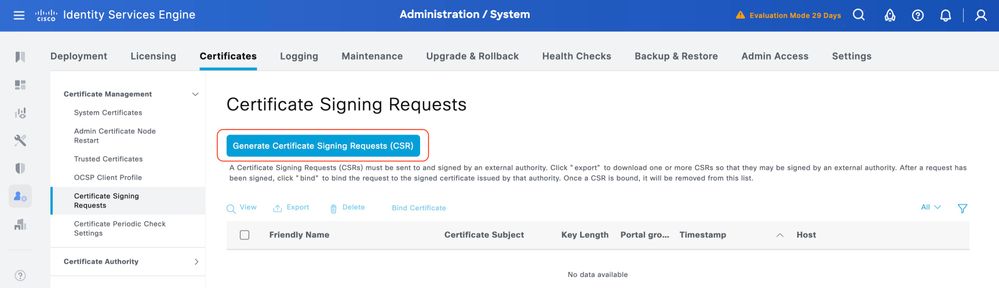

Étape 3. Sous Certificate Signing Requests, cliquez sur Generate Certificate Signing Request.

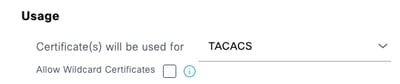

Étape 4. Sélectionnez TACACS dans Utilisation.

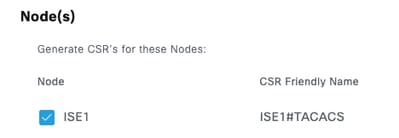

Étape 5. Sélectionnez les PSN sur lesquels TACACS+ est activé.

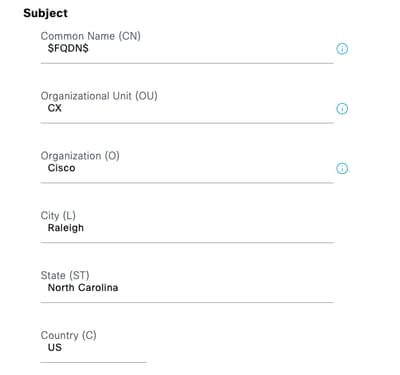

Étape 6. Remplissez les champs Subject avec les informations appropriées.

Étape 7. Ajoutez le nom DNS et l’adresse IP sous Subject Alternative Name (SAN).

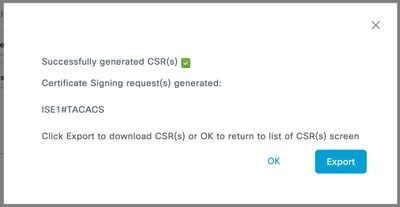

Étape 8. Cliquez sur Generate, puis sur Export.

Vous pouvez maintenant faire signer le certificat (CRT) par votre autorité de certification (CA).

Télécharger le certificat CA racine pour l'authentification du serveur TACACS+

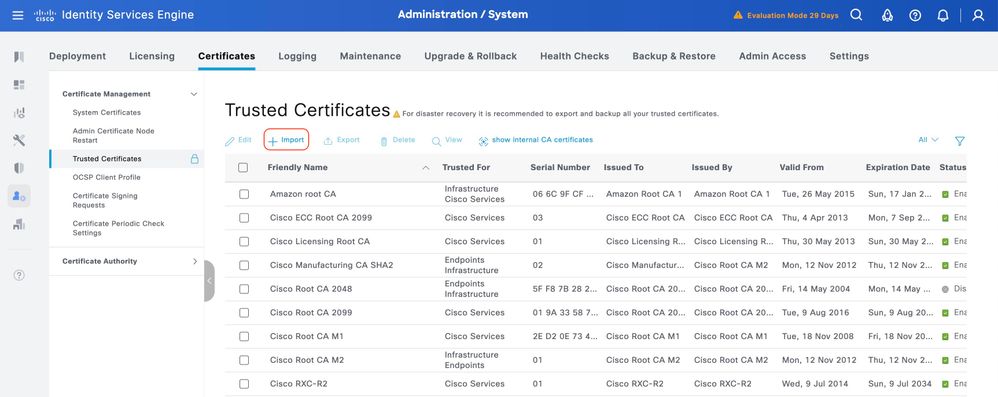

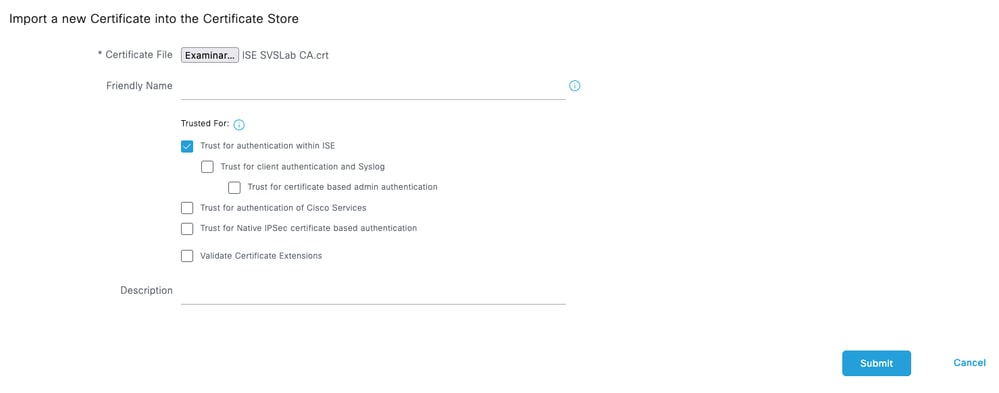

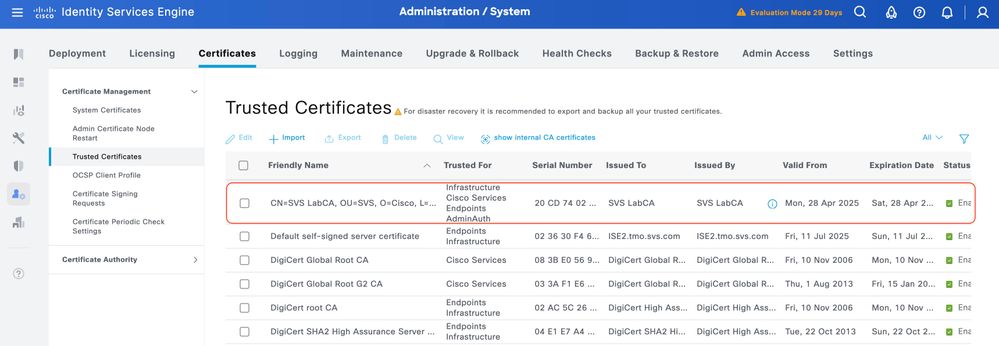

Étape 1. Accédez à Administration > System > Certificates. Sous Certificats approuvés, cliquez sur Importer.

Étape 2. Sélectionnez le certificat émis par l'autorité de certification qui a signé votre demande de signature de certificat TACACS. Assurez-vous que l'option Approuver pour l'authentification dans ISE est activée.

Cliquez sur Submit. Le certificat doit maintenant apparaître sous Trusted Certificates.

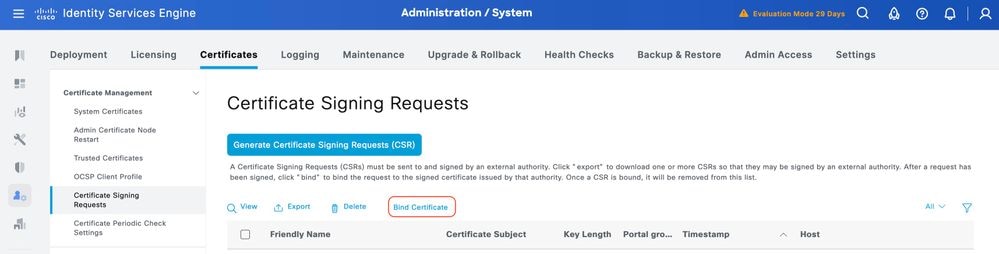

Lier la demande de signature de certificat signé (CSR) à ISE

Une fois la demande de signature de certificat (CSR) signée, vous pouvez installer le certificat signé sur ISE.

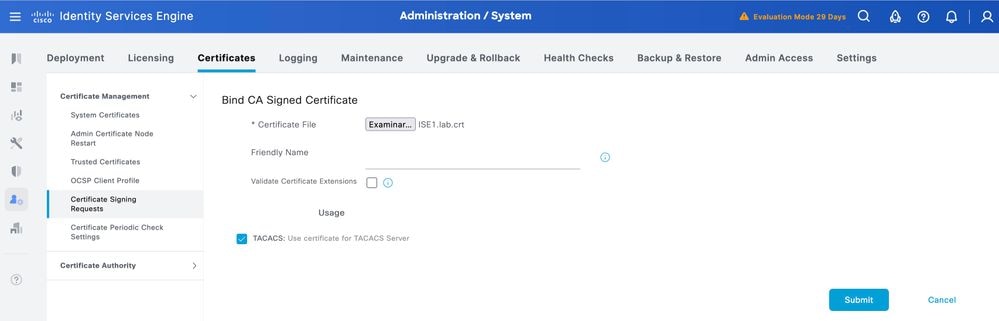

Étape 1. Accédez à Administration > System > Certificates. Sous Certificate Signing Requests, sélectionnez le CSR TACACS généré à l'étape précédente et cliquez sur Bind Certificate.

Étape 2. Sélectionnez le certificat signé et assurez-vous que la case à cocher TACACS sous Utilisation reste sélectionnée.

Étape 3. Cliquez sur Envoyer. Si vous recevez un avertissement concernant le remplacement du certificat existant, cliquez sur Yes pour continuer.

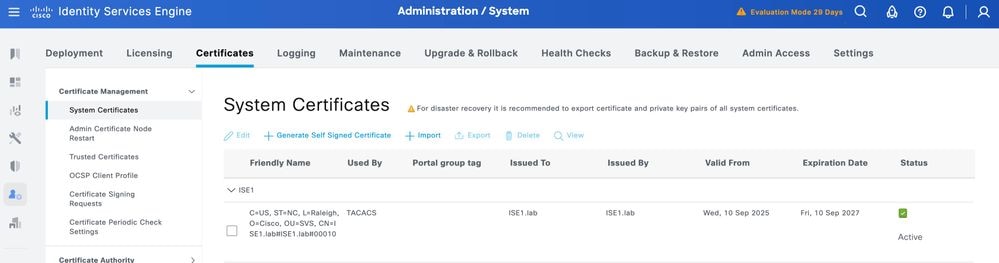

Le certificat doit maintenant être correctement installé. Vous pouvez le vérifier sous Certificats système.

Activer TLS 1.3

TLS 1.3 n'est pas activé par défaut dans ISE 3.4.x. Il doit être activé manuellement.

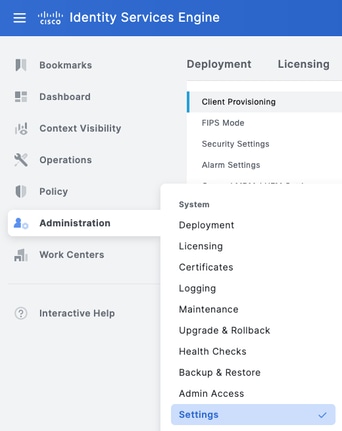

Étape 1. Accédez à Administration > System > Settings.

Étape 2. Cliquez sur Security Settings, activez la case à cocher en regard de TLS1.3 sous TLS Version Settings, puis cliquez sur Save.

Avertissement : Lorsque vous modifiez la version TLS, le serveur d'applications Cisco ISE redémarre sur toutes les machines de déploiement Cisco ISE.

Activer l'administration des périphériques sur ISE

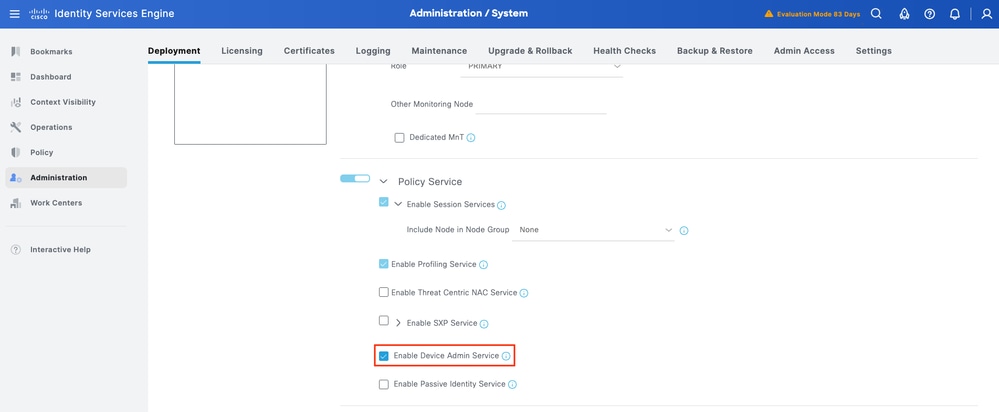

Le service d'administration des périphériques (TACACS+) n'est pas activé par défaut sur un noeud ISE. Activez TACACS+ sur un noeud PSN.

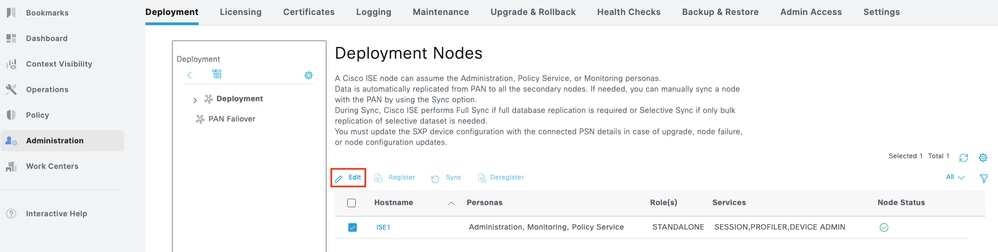

Étape 1. Accédez à Administration > System > Deployment. Activez la case à cocher en regard du noeud ISE et cliquez sur Edit.

Étape 2. Sous General Settings, faites défiler la page vers le bas et activez la case à cocher en regard de Enable Device Admin Service.

Étape 3 : enregistrement de la configuration Le service d'administration des périphériques est désormais activé sur ISE.

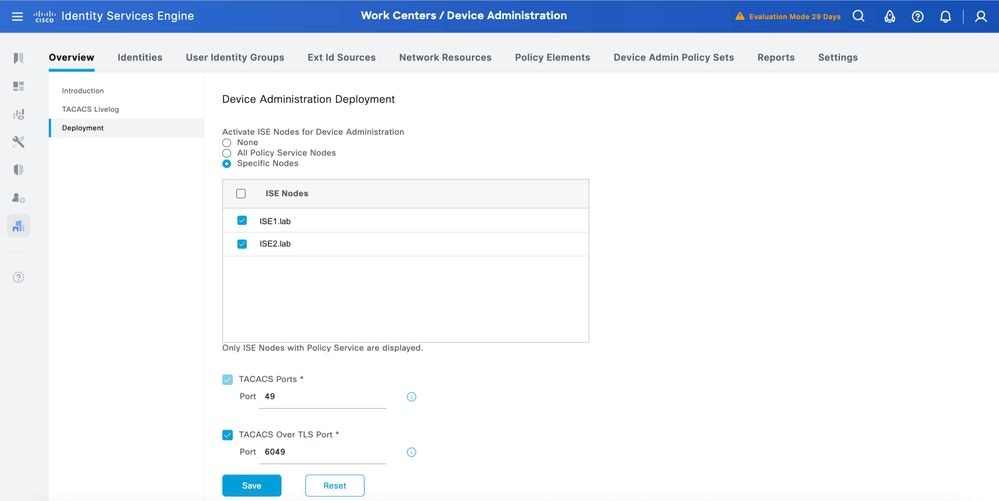

Activer TACACS sur TLS

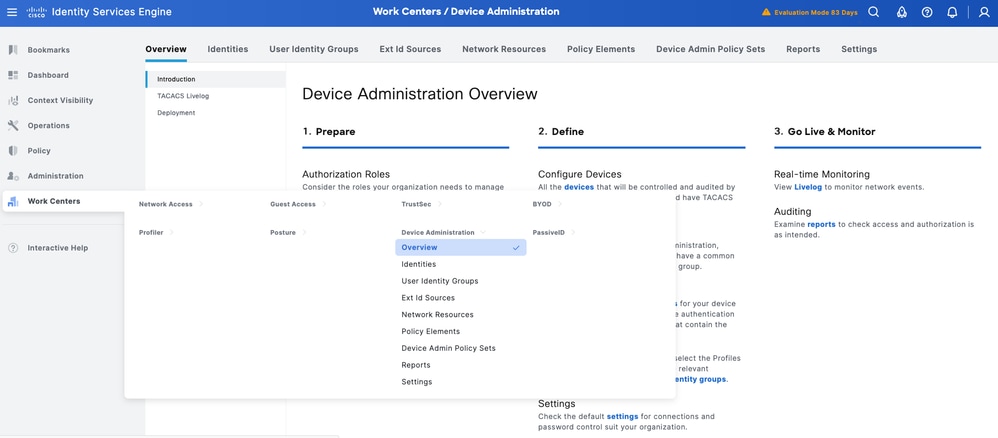

Étape 1. Accédez à Work Centers > Device Administration > Overview.

Étape 2. Cliquez sur Deployment. Sélectionnez les noeuds PSN où vous souhaitez activer TACACS sur TLS.

Étape 3. Conservez le port par défaut 6049 ou spécifiez un autre port TCP pour TACACS sur TLS, puis cliquez sur Save.

Conditions préalables ISE et tâches diverses

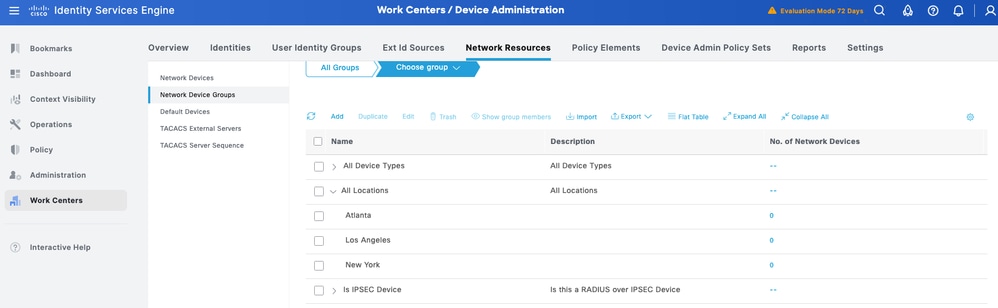

Périphériques réseau et groupes de périphériques réseau

ISE fournit un regroupement de périphériques puissant avec plusieurs hiérarchies de groupes de périphériques. Chaque hiérarchie représente une classification distincte et indépendante des périphériques réseau.

Étape 1. Accédez à Work Centers > Device Administration > Network Resource. Cliquez sur Network Device Groups.

Tous les types de périphériques et tous les emplacements sont des hiérarchies par défaut fournies par ISE. Vous ajoutez vos propres hiérarchies et définissez les différents composants pour identifier un périphérique réseau qui peut être utilisé ultérieurement dans la condition de stratégie.

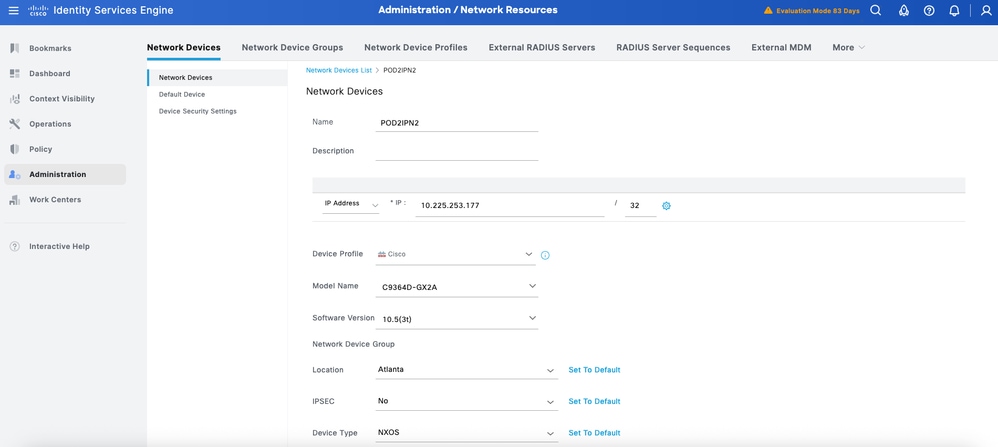

Étape 2. À présent, ajoutez un périphérique NS-OX en tant que périphérique réseau. Accédez à Work Centers > Device Administration > Network Resources. Cliquez sur Add pour ajouter un nouveau périphérique réseau POD2IPN2.

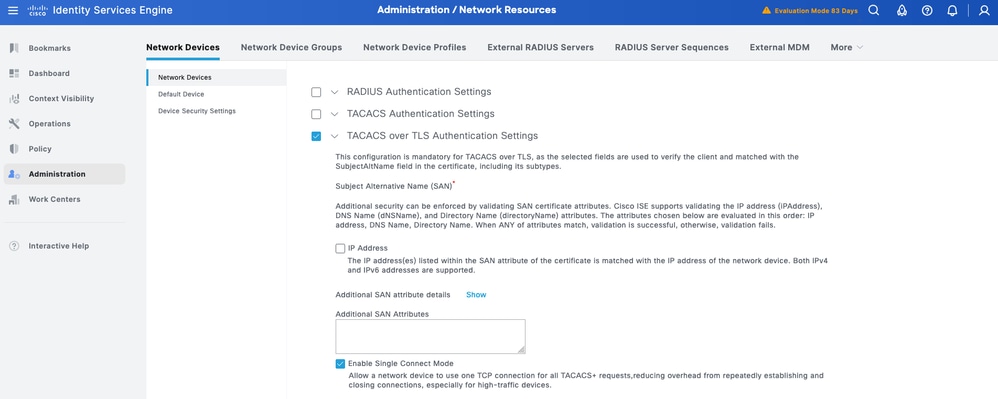

Étape 3. Entrez l’adresse IP du périphérique et assurez-vous de mapper l’emplacement et le type de périphérique pour le périphérique. Enfin, activez les paramètres d'authentification TACACS+ sur TLS.

Conseil : Il est recommandé d'activer le mode de connexion unique pour éviter de redémarrer la session TCP chaque fois qu'une commande est envoyée au périphérique.

Configurer les magasins d'identités

Cette section définit un magasin d'identités pour les administrateurs de périphériques, qui peut être les utilisateurs internes ISE et toutes les sources d'identités externes prises en charge. Utilise ici Active Directory (AD), une source d'identité externe.

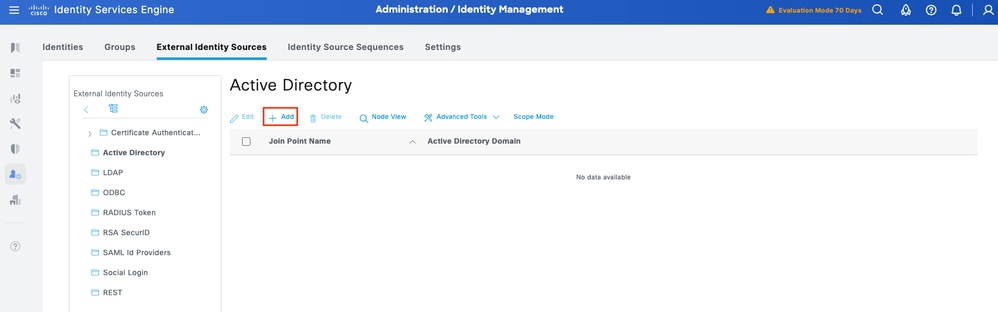

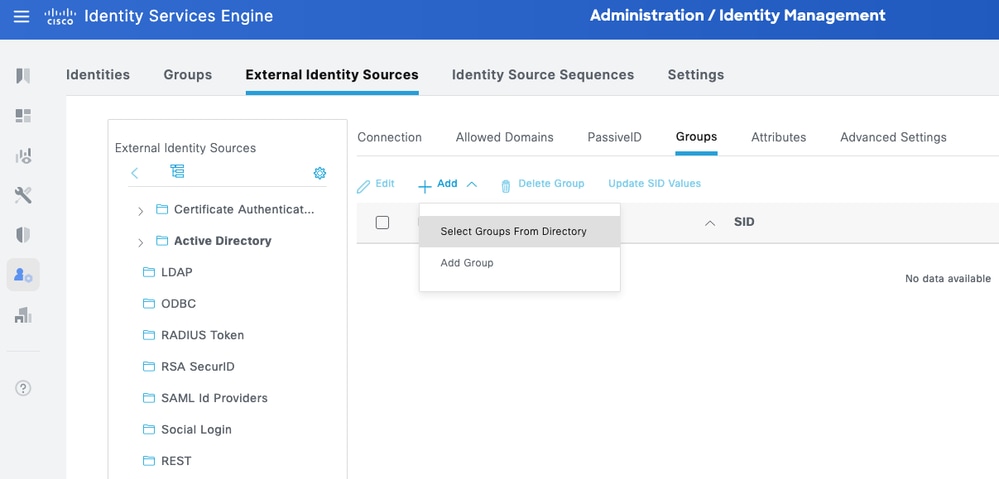

Étape 1. Accédez à Administration > Identity Management > External Identity Stores > Active Directory. Cliquez sur Add pour définir un nouveau point de jonction AD.

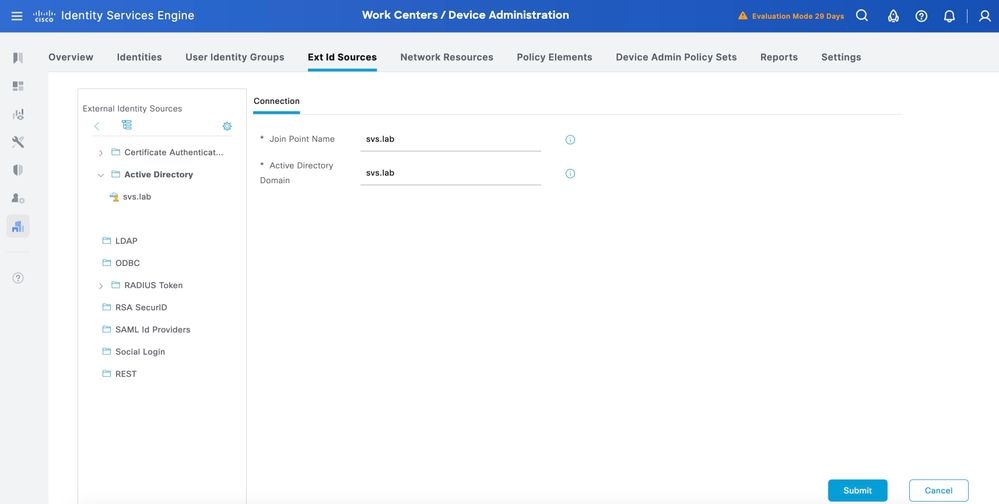

Étape 2. Spécifiez le nom du point de jonction et le nom du domaine Active Directory, puis cliquez sur Envoyer.

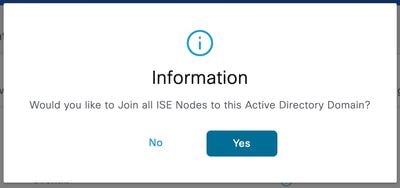

Étape 3. Cliquez sur Yes lorsque le message « Would you like to Join all ISE Nodes to this Active Directory Domain ? » s’affiche

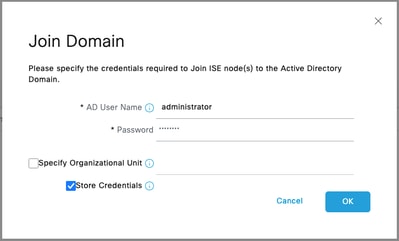

Étape 4. Entrez les informations d’identification avec les privilèges de jointure AD et Joignez ISE à AD. Vérifiez l'état pour vous assurer qu'il est opérationnel.

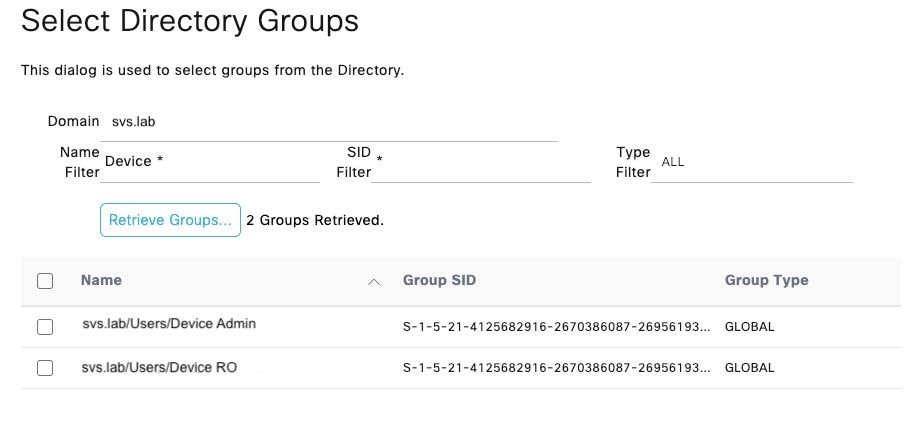

Étape 5. Accédez à l'onglet Groups, et cliquez sur Add pour obtenir tous les groupes nécessaires en fonction des utilisateurs autorisés à accéder au périphérique. Cet exemple montre les groupes utilisés dans la stratégie d'autorisation de ce guide.

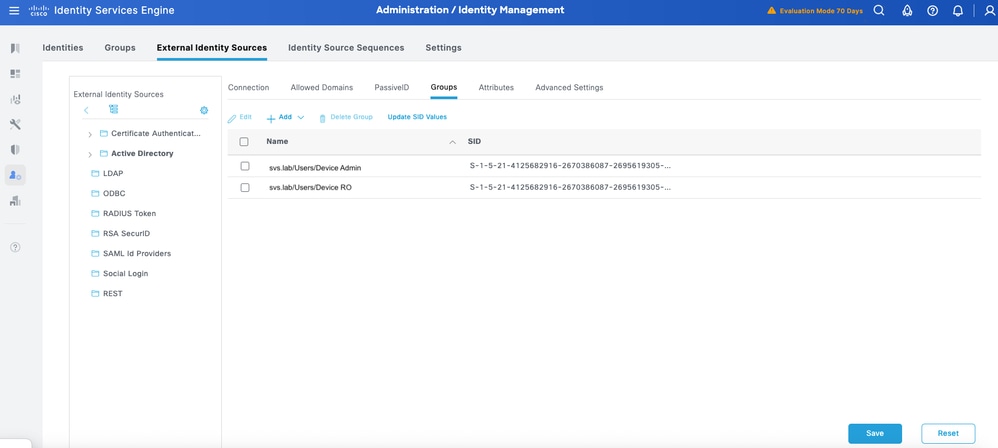

Configuration des profils Shell TACACS+

Contrairement aux périphériques Cisco IOS, qui utilisent des niveaux de privilège pour l'autorisation, les périphériques Cisco NX-OS mettent en oeuvre un contrôle d'accès basé sur les rôles (RBAC). Dans ISE, vous pouvez mapper des profils TACACS+ à des rôles d'utilisateur sur des périphériques Cisco NX-OS à l'aide des tâches communes de type Nexus.

Les rôles prédéfinis sur les périphériques NX-OS diffèrent selon les plates-formes NX-OS. Les deux plus courantes sont :

- network-admin : le rôle d'administrateur réseau prédéfini dispose d'un accès complet en lecture et en écriture à toutes les commandes du commutateur ; disponible dans le contexte de périphérique virtuel (VDC) par défaut uniquement si les périphériques (par exemple, Nexus 7000) ont plusieurs VDC. Utilisez la commande CLI NX-OS show cli syntaxe roles network-admin pour afficher la liste complète des commandes disponibles pour ce rôle.

- network-operator : le rôle d'administrateur réseau prédéfini dispose d'un accès en lecture complet à toutes les commandes du commutateur ; disponible dans le VDC par défaut uniquement si les périphériques (par exemple, Nexus 7000) ont plusieurs VDC. Utilisez la commande CLI NX-OS show cli syntaxe roles network-operator pour afficher la liste complète des commandes disponibles pour ce rôle.

Ensuite, deux profils TACACS sont définis : NXOS Admin et NXOS HelpDesk.

Administrateur NX-OS

Étape 1. Ajouter un autre profil et le nommer Admin NX-OS.

Étape 2. Sélectionnez Obligatoire dans la liste déroulante Définir les attributs. Sélectionnez Administrateur dans l'option Rôle réseau sous Tâches communes.

Étape 3. Cliquez sur Submit pour enregistrer le profil.

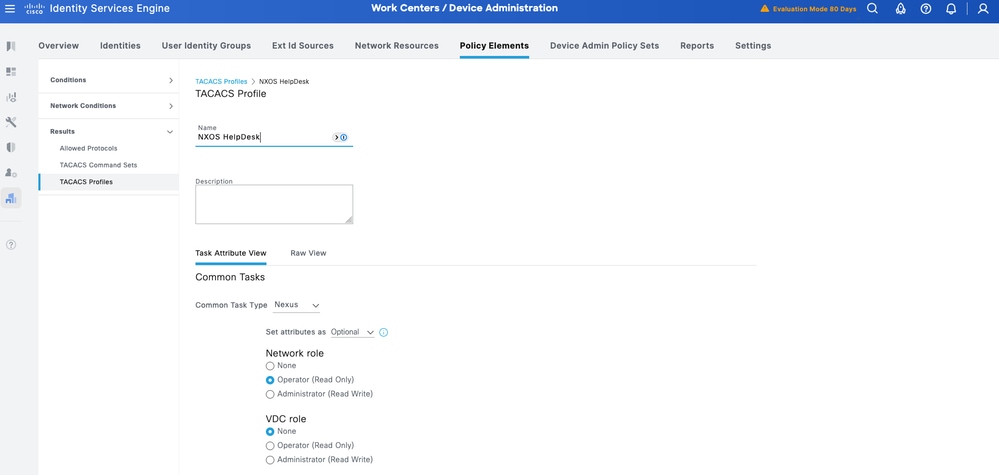

Centre d'assistance NX-OS

Étape 1. Dans l’interface utilisateur d’ISE, accédez à Work Centers > Device Administration > Policy Elements > Results > TACACS Profiles. Ajoutez un nouveau profil TACACS et nommez-le NXOS HelpDesk. Accédez à la liste déroulante Type de tâche commun et sélectionnez Nexus.

Vous pouvez voir les modifications du modèle spécifiques au rôle d'utilisateur. Vous pouvez sélectionner ces options en fonction du rôle d'utilisateur que vous souhaitez configurer.

Étape 2. Sélectionnez Obligatoire dans la liste déroulante Définir les attributs. Sélectionnez Opérateur dans l'option Rôle réseau sous Tâches communes.

Étape 3. Cliquez sur Save pour enregistrer le profil.

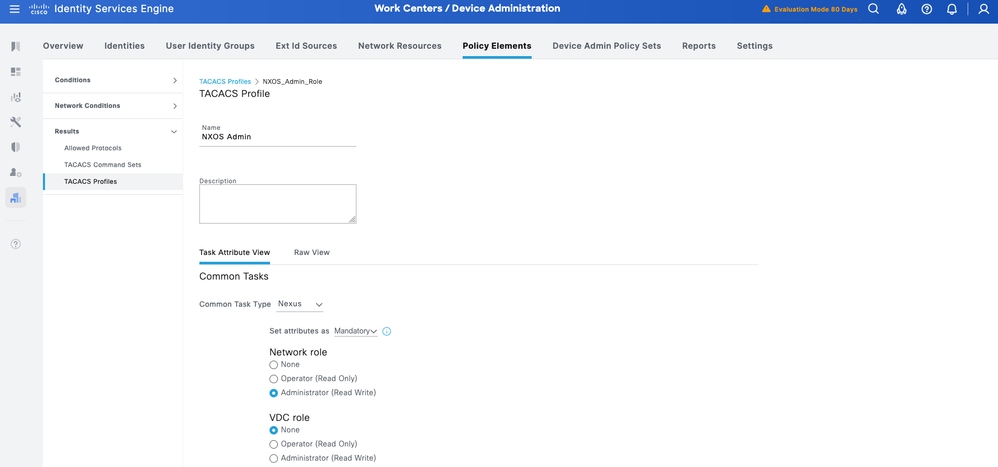

Configurer les ensembles de stratégies d'administration des périphériques

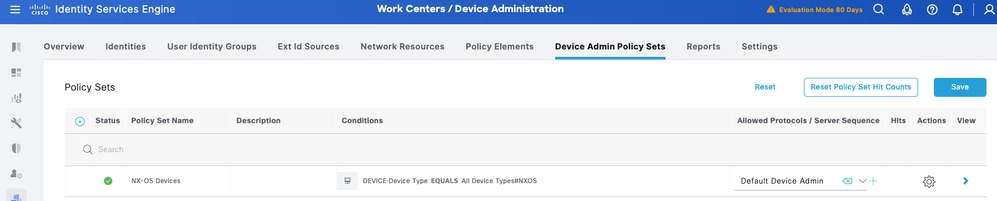

Les jeux de stratégies sont activés par défaut pour l'administration des périphériques. Les ensembles de politiques peuvent diviser les politiques en fonction des types de périphériques afin de faciliter l'application des profils TACACS. Par exemple, les périphériques Cisco IOS utilisent des niveaux de privilège et/ou des jeux de commandes, tandis que les périphériques Cisco NX-OS utilisent des attributs personnalisés.

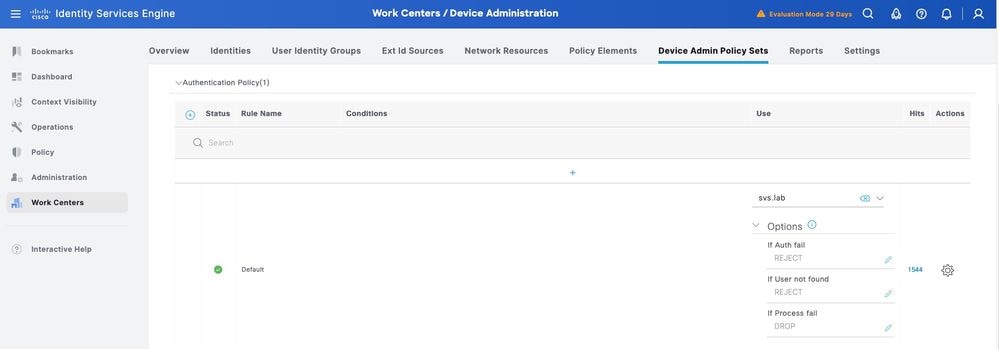

Étape 1. Accédez à Work Centers > Device Administration > Device Admin Policy Sets. Ajouter un nouvel ensemble de stratégies Périphériques NX-OS. Sous condition, spécifiez DEVICE:Device Type EQUALS All Device Types#NXOS. Sous Allowed Protocols, sélectionnez Default Device Admin.

Étape 2. Cliquez sur Save et cliquez sur la flèche droite pour configurer ce jeu de stratégies.

Étape 3 : création de la stratégie d’authentification. Pour l'authentification, vous utilisez AD comme magasin d'ID. Conservez les options par défaut sous If Auth fail, If User not found et If Process fail.

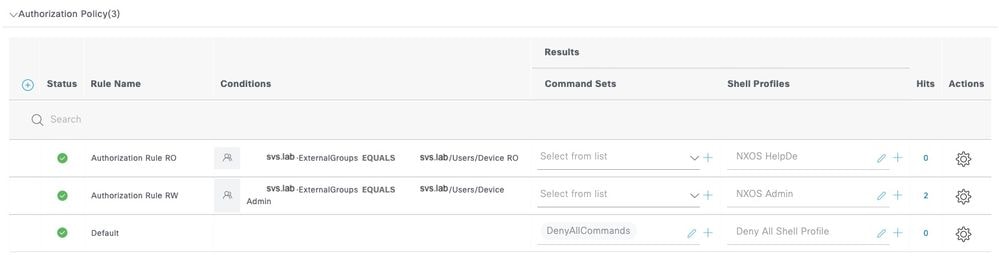

Étape 4 : définition de la politique d’autorisation

Créez la stratégie d'autorisation en fonction des groupes d'utilisateurs dans Active Directory (AD).

Exemple :

· Les utilisateurs du groupe AD Device Admin se voient attribuer le profil TACACS Admin NXOS.

· Les utilisateurs du groupe AD Device RO se voient attribuer le profil TACACS NXOS HelpDesk.

Configuration de Cisco NX-OS pour TACACS+ sur TLS

Remarque : Pour plus d'informations, consultez le Guide de configuration de la sécurité NX-OS - https://www.cisco.com/c/en/us/td/docs/dcn/nx-os/nexus9000/106x/configuration/security/cisco-nexus-9000-series-nx-os-security-configuration-guide-release-106x/m-configuring-tacacs.html

Vérifier la version du logiciel et les configurations de base

Sur les commutateurs Nexus 9000, TACACS+ sur TLS 1.3 est pris en charge par NX-OS version 10.6(1)F. Assurez-vous que la version actuelle du logiciel est conforme à cette configuration.

Software

BIOS: version 01.18

NXOS: version 10.6(1) [Feature Release]

Host NXOS: version 10.6(1)

BIOS compile time: 04/25/2025

NXOS image file is: bootflash:///nxos64-cs.10.6.1.F.bin

NXOS compile time: 7/31/2025 12:00:00 [08/12/2025 21:18:15]

NXOS boot mode: LXC

Mise en garde : Assurez-vous que la connexion console est accessible et qu'elle fonctionne correctement.

Conseil : Il est recommandé de configurer un utilisateur temporaire et de modifier les méthodes d'authentification et d'autorisation AAA afin d'utiliser des informations d'identification locales au lieu de TACACS lors des modifications de configuration, afin d'éviter d'être verrouillé hors du périphérique.

Configuration du serveur TACACS+

Étape 1 : configuration initiale

POD2IPN2# sho run tacacs

feature tacacs+

tacacs-server host 10.225.253.209 key 7 "F1whg.123"

aaa group server tacacs+ tacacs2

server 10.225.253.209

use-vrf management

Méthode 1 - Paire de clés générée par le périphérique

Cette méthode utilise des paires de clés générées par le périphérique pour la gestion des certificats. Cela implique la génération d'une clé sur le périphérique, la génération d'une demande de signature de certificat (CSR) et une fois que le CSR est signé, l'installation du certificat signé sur le périphérique, y compris l'installation du certificat CA approuvé.

Si vous souhaitez utiliser la méthode de paire de clés générée par l'autorité de certification (méthode d'installation PFX), reportez-vous à la méthode 2.

Configuration du point de confiance

Étape 1. Créez une étiquette de clé, dans votre cas, utilisez la paire de clés ecc.

POD2IPN2(config)# crypto key generate ecc label ec521-label exportable modulus 521

Étape 2. Associez-le à un point de confiance.

POD2IPN2(config)# crypto ca trustpoint ec521-tp

POD2IPN2(config-trustpoint)# ecckeypair ec521-label

Étape 3 : installation de la clé publique CA.

POD2IPN2(config)# crypto ca authenticate ec521-tp

input (cut & paste) CA certificate (chain) in PEM format;

end the input with a line containing only END OF INPUT :

-----BEGIN CERTIFICATE-----

MIIFlDCCA3ygAwIBAgIIIM10AsTaN/UwDQYJKoZIhvcNAQELBQAwajELMAkGA1UE

BhMCVVMxFzAVBgNVBAgTDk5vcnRoIENhcm9saW5hMRAwDgYDVQQHEwdSYWxlaWdo

MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDU1ZTMRIwEAYDVQQDEwlTVlMgTGFi

Q0EwHhcNMjUwNDI4MTcwNTAwWhcNMzUwNDI4MTcwNTAwWjBqMQswCQYDVQQGEwJV

UzEXMBUGA1UECBMOTm9ydGggQ2Fyb2xpbmExEDAOBgNVBAcTB1JhbGVpZ2gxDjAM

BgNVBAoTBUNpc2NvMQwwCgYDVQQLEwNTVlMxEjAQBgNVBAMTCVNWUyBMYWJDQTCC

AiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBAJvZUOyn2vIn6gKbx3M7vaRq

2YjwZlzSH6EkEvxnJTy+kksiFD33GyHQepk7vfp4NFU5OtQ4HC7t/A0v9grDa3QW

VwvV4MBbJhFM3s0J/ejgDYcMZhIAaPy0Zo5WLboOkXEiKjPLatkXojB8FVrhLF3O

jMBSqwa4/Wlniy5S+7s4FFxsCf20COWfBAsnrs0tatIIhmcnx+VLJP7MRm8f0w4m

mutNo7IhbJSrgAFXmjlbBjMmgspObULo/wxMHdTbtPBf11HRHTkNIo3qy04UADL2

WpoGhgT/FaxxBo2UBcnYVaP+jjRE0NYT973MCbVAAxtNVU6bEBR0z+LWniACzupm

+qh23SL43uW5A3iSw/BuU1E9p7B0e8oDNKU6gXlojKyLP/gC7j8AeP03ir+KZui8

b8X4iYn/67SbzZFhwxn3chkW4JYhQ4AImW1An2Q1+DMoZL7zRtSqQ3g9ZqRIMzQN

gJ+kQXe7QtT/u6m1MrtjE3gAEVpL334rTIxy9hpKZIkB86t2ZA3JX8CLsbCa13sA

z1XCoONX+6a1ekmXuAOI+t3c1sNbN2AtFi4cJovTA01xh60I4QnK+MNQKpTjt/E4

ydHl0rrurXsZummj9QBnkX4pqY7cDLHhdMKpbjDwg7jVLl783nTc9wYptQEPi5sw

83g9EMgKV0ARIiVUa/qlAgMBAAGjPjA8MAwGA1UdEwQFMAMBAf8wEQYJYIZIAYb4

QgEBBAQDAgAHMBkGCWCGSAGG+EIBDQQMFgpTVlMgTGFiIENBMA0GCSqGSIb3DQEB

CwUAA4ICAQAIT308oL2L6j/7Kk9VdcouuaBsN9o2pNEk3KXeZ8ykarNoxa87sFYr

AwXIwfAtk8uEHfnWu1QcZ3LkEJM9rHVCZuKsYd3D6qojo54HTpxRLgo5oKOdGayi

iSEkSSX9qyfLfINHR2JSVqJU6jLsy86X7q7RmIPMS7XfHzuddFNI4YDoXRX67X+v

O+ja6zTQqjO6lqJhmrSkyFbYf/ZTpe4d1OzJsZjNsNOr8bF9nOA/7qNZLp3Z3cpU

PU0KdbiSvRqnPw3e8TfITVmAzcx8COI2SrYFMSUazolVBvDy+xRKxyAtMbneGz6n

YdykCimThCKoKwp/pWpYBEqIEOf5ay1PKURO/8aj/B7aluJapXkmnj5qPeGhN0pB

Q9r14reov4so2EspkXS7CrH9yGfpIyTprokz1UvZBZ8vloI7YZmjFmem+5rT6Gnk

eU/lX7nV61SYG5W5K+I8uaKuyBHOMn7Amy3DYL5c5GJBqxpSZERbLXV+Q1tIgRU8

8ggzlPOdsS/i6Lo7ypYX0eB9HgVDCkzQsLXQuHGj/2WsgPgdRcjkvnyURk4Jx+Ib

xDrmo7e0XPpSW4l72a6Kl8CR3U2Cr4wsuvndPEq/qd2NRSBWffF0XE/AJHQG7STT

HaXLU9r2Ko603oecu8ysGTwLlIt/9T1/FOb0xZRugWcpJrVoTgDGuA==

-----END CERTIFICATE-----

END OF INPUT

Fingerprint(s): SHA1

Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

Do you accept this certificate? [yes/no]:yes

POD2IPN2(config)#

POD2IPN2(config)# show crypto ca certificates ec521-tp

Trustpoint: ec521-tp

CA certificate 0:

subject=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=20CD7402C4DA37F5

notBefore=Apr 28 17:05:00 2025 GMT

notAfter=Apr 28 17:05:00 2035 GMT

SHA1 Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

purposes: sslserver sslclient

POD2IPN2(config)#

Étape 4 : génération d’une demande de certificat d’identité de commutateur.

POD2IPN2(config)# crypto ca enroll ec521-tp

Create the certificate request ..

Create a challenge password. You will need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password will not be saved in the configuration.

Please make a note of it.

Password:C1sco.123

The subject name in the certificate will be the name of the switch.

Include the switch serial number in the subject name? [yes/no]:yes

The serial number in the certificate will be: FDO26490P4T

Include an IP address in the subject name [yes/no]:yes

ip address:10.225.253.177

Include the Alternate Subject Name ? [yes/no]:no

The certificate request will be displayed...

-----BEGIN CERTIFICATE REQUEST-----

MIIBtjCCARcCAQAwKTERMA8GA1UEAwwIUE9EMklQTjIxFDASBgNVBAUTC0ZETzI2

NDkwUDRUMIGbMBAGByqGSM49AgEGBSuBBAAjA4GGAAQBGYT0iw7OvqIKQ/a22Lkg

Na9IhqWQvetjxKq485gqTSBEo6LzpkOhPAGE4jBveNHxYeIA7PfNWvJ7xTBWjDNX

/IYBm6E7Hd7q42OmCe8Mef+bqJBdJ9wzpyEjhI2lIIoXt4814nBxObkIWWyR5cZN

IiXTLk8P4IMZvPq8jRnELRxd8RGgSTAYBgkqhkiG9w0BCQcxCwwJQzFzY28uMTIz

MC0GCSqGSIb3DQEJDjEgMB4wHAYDVR0RAQH/BBIwEIIIUE9EMklQTjKHBArh/bEw

CgYIKoZIzj0EAwIDgYwAMIGIAkIAtzQ/knrW2ovCVoHAuq1v2cr0n3NenS/44lul

+3H1y52vn4Rm4CGU3wkzXU3qGO3YjhNjCXjhp3+uN2afFf1Wf3ECQgC4bumHVsfj

b5rwPIC5tvXS/A8upqIzqc0yt3OhpaDDOTWzzvZY7qFflCOl5p6pvUpHigqoZNg5

9xhNdM1CQSykOg==

-----END CERTIFICATE REQUEST-----

Étape 5. Signature du CSR avec l’autorité de certification et importation du certificat d’identité du commutateur signé par l’autorité de certification

POD2IPN2(config)# crypto ca import ec521-tp certificate

input (cut & paste) certificate in PEM format:

-----BEGIN CERTIFICATE-----

MIIDzTCCAbWgAwIBAgIIC6zS76XYDm8wDQYJKoZIhvcNAQELBQAwajELMAkGA1UE

BhMCVVMxFzAVBgNVBAgTDk5vcnRoIENhcm9saW5hMRAwDgYDVQQHEwdSYWxlaWdo

MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDU1ZTMRIwEAYDVQQDEwlTVlMgTGFi

Q0EwHhcNMjUwNTA3MTkxMDAwWhcNMjYwNTA3MTkxMDAwWjApMREwDwYDVQQDDAhQ

T0QySVBOMjEUMBIGA1UEBRMLRkRPMjY0OTBQNFQwgZswEAYHKoZIzj0CAQYFK4EE

ACMDgYYABAEZhPSLDs6+ogpD9rbYuSA1r0iGpZC962PEqrjzmCpNIESjovOmQ6E8

AYTiMG940fFh4gDs981a8nvFMFaMM1f8hgGboTsd3urjY6YJ7wx5/5uokF0n3DOn

ISOEjaUgihe3jzXicHE5uQhZbJHlxk0iJdMuTw/ggxm8+ryNGcQtHF3xEaNAMD4w

HgYJYIZIAYb4QgENBBEWD3hjYSBjZXJ0aWZpY2F0ZTAcBgNVHREBAf8EEjAQgghQ

T0QySVBOMocECuH9sTANBgkqhkiG9w0BAQsFAAOCAgEANWGb6zm9TDPaM1yhPMx7

8uai/pF7VQC8NSCdOKqr4w4+695ZjJuzqFL3msodOQK0EdgxpQ4+pEa5msRtK0i8

mms2X/Px3/EShxoHrZO1PUXNTyZidXpGd/yTrdQAl5JzpW4pEudrbCJMZEEYtqoP

wD+4OE8vKoYEgyWlDrpRZOZG1usZczuUhLZ8orkjXMhWC26Q5aqiCKkyg10Nt6nb

liToeYy2Q0cTesSZCKvRBv6Ewj5JuSLemURyB4GHY+LT+A9UNmEUM2n+OSVEL329

3hS0qd/YVaEuxjjlg7jNiZb+UsW7IRx3Q8Rouo++ISACpH/PJ61LnlVxhXombiS6

INoa0GvQONrl+lFT8ADIdZ/Ukd5Ubhc9bh/sYzf4MWtkK1wVO16Hv7vGpSMYonD6

a271im+tJPyKnnezQ6OykzlGqsL/Ta6JOdip/fEYp8UmRq9InDh23gDjqrojWL7k

1R/bZpc+baMYXd/2pohHMSN0sKN3zNrJTlnuk5KCqFx//4P7mAoyZYiTIDp1pkYS

VK65fJKD+pYxIhSP9wN8rnwtzSCWb0Z78sg006Y6wIXyTP0UB3FWhD+GxtTkmEce

ZnAQbgxpgrg5lhpAEVabpC/zRU4UzTuBmv/WoY12zwXCr5WLXEOWtIe8CwFjSnch

lfKuuebdZkbwz72r7OyyX/U=

-----END CERTIFICATE-----

POD2IPN2(config)#

Vérifiez que le certificat d'identité du commutateur est inscrit.

POD2IPN2(config)# show crypto ca certificates ec521-tp

Trustpoint: ec521-tp

certificate:

subject=CN = POD2IPN2, serialNumber = FDO26490P4T

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=0BACD2EFA5D80E6F

notBefore=May 7 19:10:00 2025 GMT

notAfter=May 7 19:10:00 2026 GMT

SHA1 Fingerprint=CA:B2:BF:3F:ED:2F:06:0B:C1:E4:DC:21:9F:9D:54:61:98:32:C5:13

purposes: sslserver sslclient

CA certificate 0:

subject=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=20CD7402C4DA37F5

notBefore=Apr 28 17:05:00 2025 GMT

notAfter=Apr 28 17:05:00 2035 GMT

SHA1 Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

purposes: sslserver sslclient

POD2IPN2(config)#

Méthode 2 - Paire de clés générée par CA (méthode PFX)

Si nous importons les clés ainsi que les certificats de périphérique et d'autorité de certification directement dans un format PKCS#12 au lieu de la méthode CSR, nous pouvons utiliser cette méthode.

Cette méthode peut être utile si les certificats et les clés sont gérés à partir d'une autorité de certification PKI (infrastructure à clé publique) certifiée, car elle permet de réduire les frais d'exploitation liés à la gestion des certificats.

Configuration du point de confiance

Étape 1 : création du point de confiance client

POD2IPN1(config)# crypto ca trustpoint svs

Étape 2. Copiez le fichier PKCS#12 (format PFX) dans bootflash et importez le fichier à l’aide de la commande crypto ca import.

Remarque : Assurez-vous que le fichier PKCS#12 contient la chaîne de certificats complète et la clé privée en tant que fichier chiffré

Conseil : Vérifiez le fichier PKCS#12 à l'aide de ces commandes sur un shell bash.

openssl pkcs12 -info -in <pfx file> -nodes

file <pfx file> ---> should say data

POD2IPN1(config)# crypto ca import svs pkcs12 bootflash:pod2ipn1-new.pfx

POD2IPN1#

POD2IPN1# show crypto ca certificates svs

Trustpoint: svs

certificate:

subject=C = US, ST = NC, L = RTP, O = Cisco, OU = SVS, CN = pod2ipn1, emailAddress = test@cisco.com

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=35BBC2517EEA3EF5

notBefore=May 20 20:16:00 2025 GMT

notAfter=May 20 20:16:00 2026 GMT

SHA1 Fingerprint=AA:4A:11:7A:97:B8:E4:B8:C6:F6:F0:94:29:F3:5F:AE:AB:95:6A:E3

purposes: sslserver sslclient

CA certificate 0:

subject=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

issuer=C = US, ST = North Carolina, L = Raleigh, O = Cisco, OU = SVS, CN = SVS LabCA

serial=20CD7402C4DA37F5

notBefore=Apr 28 17:05:00 2025 GMT

notAfter=Apr 28 17:05:00 2035 GMT

SHA1 Fingerprint=0E:B1:81:E9:5A:3E:D7:80:3B:C5:A8:05:9A:85:4A:95:C8:3A:C7:37

purposes: sslserver sslclient

Étape 3 : configuration de TLS pour les Tacacs, les groupes de serveurs et les configurations AAA, comme indiqué dans la méthode 1

Configuration de TACACS+ TLS

Mise en garde : Effectuez ces modifications de configuration via la console avec les informations d'identification locales.

Étape 1 : configuration de tls tacacs globaux.

POD2IPN2(config)# tacacs-server secure tls

Étape 2. Remplacez le port ISE par le port TLS configuré avec le serveur ISE.

POD2IPN2(config)# tacacs-server host 10.225.253.209 port 6049 timeout 60 single-connection

Étape 3. Associez le serveur ISE configuré sur le commutateur au point d’approbation pour la connexion TLS.

POD2IPN2(config)# tacacs-server host 10.225.253.209 tls client-trustpoint ec521-tp

Étape 4 : création du groupe de serveurs tacacs.

POD2IPN2(config)# aaa group server tacacs+ tacacs2

POD2IPN2(config-tacacs+)# server 10.225.253.209

POD2IPN2(config-tacacs+)# use-vrf management

Étape 5 : vérification de la configuration

POD2IPN2# sho run tacacs

feature tacacs+

tacacs-server secure tls

tacacs-server host 10.225.253.209 port 6049 timeout 60 single-connection

tacacs-server host 10.225.253.209 tls client-trustpoint ec521-tp

aaa group server tacacs+ tacacs2

server 10.225.253.209

use-vrf management

Étape 6 : test de l’utilisateur distant avant de configurer l’authentification AAA

POD2IPN2# test aaa group tacacs2

user has been authenticated

POD2IPN2#

Configuration AAA

Mise en garde : Assurez-vous que l'authentification de l'utilisateur distant est réussie avant de poursuivre les configurations AAA.

Étape 1 : configuration de l’authentification à distance AAA.

POD2IPN2(config)# aaa authentication login default group tacacs2

Étape 2 : configuration de l’autorisation à distance AAA après le test de la commande

Mise en garde : Assurez-vous que vous voyez « authorization-status » sous la forme « AAA_AUTHOR_STATUS_PASS_ADD.

POD2IPN2# test aaa authorization command-type config-commands default usercommand "feature bgp"

sending authorization request for: user: pamemart, author-type:3, cmd "feature bgp"

user pamemart, author type 3, command: feature bgp, authorization-status:0x1(AAA_AUTHOR_STATUS_PASS_ADD)

Étape 3 : configuration de la commande AAA et de l’autorisation config-command

POD2IPN2(config)# aaa authorization config-commands default group tacacs2 local

POD2IPN2(config)# aaa authorization commands default group tacacs2 local

Processus de renouvellement des certificats

Cette section décrit le processus de renouvellement des certificats lorsque les certificats configurés doivent être remplacés ou arrivent bientôt à expiration.

Remarque : Il n'est pas nécessaire de supprimer le point de confiance de la configuration TACAC lors du renouvellement.

Étape 1 : vérification des dates de validité des certificats

POD2IPN2# show crypto ca certificates

Trustpoint: KF_TP

certificate:

subject=CN = POD2IPN2.svs.lab

issuer=C = US, O = Keyfactor Command, OU = Certification Authorities, CN = Test

Drive Sub CA G1

serial=09DD28B44BDA6FFA4D261926A4B54DD45C8B8F4E

notBefore=Jul 17 02:52:28 2025 GMT

notAfter=Jul 17 02:52:27 2026 GMT

SHA1 Fingerprint=AE:12:62:D4:73:BB:4B:77:B5:E2:B5:71:91:0B:38:AC:8F:42:F6:41

purposes: sslserver sslclient

<snip>

Étape 2 : suppression des certificats et des paires de clés du point d’approbation

Mise en garde : Les étapes de suppression doivent être effectuées dans cet ordre.

POD2IPN2(config)# crypto ca trustpoint KF_TP

POD2IPN2(config-trustpoint)# delete certificate force

POD2IPN2(config-trustpoint)# no rsakeypair KF_TP

POD2IPN2(config-trustpoint)# delete ca-certificate

POD2IPN2(config-trustpoint)# exit

POD2IPN2(config)# no crypto key generate rsa label KF_TP exportable modulus 4096

POD2IPN2(config-trustpoint)# show crypto ca certificate KF_TP

Trustpoint: KF_TP

POD2IPN2(config-trustpoint)#

Étape 3. Importez de nouveaux certificats à partir du fichier PFX.

POD2IPN2(config)# crypto ca importpkcs12 bootflash:

Étape 4. Vérification des nouveaux certificats

POD2IPN2(config)# show crypto ca certificates

Trustpoint: KF_TP

certificate:

subject=C = us, ST = nc, L = rtp, O = cisco, OU = svs, CN = pod2ipn2.svs.lab

issuer=C = US, O = Keyfactor Command, OU = Certification Authorities, CN = Test

Drive Sub CA G1

serial=6D6171F6DB2DD08C613937887E631D5CD35EDA18

notBefore=Aug 14 13:52:52 2025 GMT

notAfter=Aug 14 13:52:51 2026 GMT

SHA1 Fingerprint=4E:8A:CA:C7:E4:9D:05:83:6A:A7:27:FD:10:02:75:35:3F:05:37:96

purposes: sslserver sslclient

<snip>

Étape 5. Test de l’authentification AAA

POD2IPN2# test aaa group

user has been authenticated

Test et dépannage de l'accès utilisateur pour NX-OS

Validation

Validation de la configuration NX-OS.

POD2IPN2# show crypto ca certificates

POD2IPN2# show crypto ca trustpoints

POD2IPN2# show tacacs-server statistics <server ip>

Pour afficher les connexions et les rôles des utilisateurs, utilisez ces commandes.

show users

show user-account [<user-name>]

A sample output is shown below:

POD2IPN1# show users

NAME LINE TIME IDLE PID COMMENT

Admin-ro pts/5 May 15 23:49 . 16526 (10.189.1.151) session=ssh *

POD2IPN1# show user-account Admin-ro

user:Admin-ro

roles:network-operator

account created through REMOTE authentication

Credentials such as ssh server key will be cached temporarily only for this user account

Local login not possible...

Dépannage

Voici des débogages utiles pour le dépannage de TACACS+ :

debug TACACS+ aaa-request

2016 Jan 11 03:03:08.652514 TACACS[6288]: process_aaa_tplus_request:Checking for state of mgmt0 port with servergroup demoTG

2016 Jan 11 03:03:08.652543 TACACS[6288]: process_aaa_tplus_request: Group demoTG found. corresponding vrf is management

2016 Jan 11 03:03:08.652552 TACACS[6288]: process_aaa_tplus_request: checking for mgmt0 vrf:management against vrf:management of requested group

2016 Jan 11 03:03:08.652559 TACACS[6288]: process_aaa_tplus_request:port_check will be done

2016 Jan 11 03:03:08.652568 TACACS[6288]: state machine count 0

2016 Jan 11 03:03:08.652677 TACACS[6288]: is_intf_up_with_valid_ip(1258):Proper IOD is found.

2016 Jan 11 03:03:08.652699 TACACS[6288]: is_intf_up_with_valid_ip(1261):Port is up.

2016 Jan 11 03:03:08.653919 TACACS[6288]: debug_av_list(797):Printing list

2016 Jan 11 03:03:08.653930 TACACS[6288]: 35 : 4 : ping

2016 Jan 11 03:03:08.653938 TACACS[6288]: 36 : 12 : 10.1.100.255

2016 Jan 11 03:03:08.653945 TACACS[6288]: 36 : 4 : <cr>

2016 Jan 11 03:03:08.653952 TACACS[6288]: debug_av_list(807):Done printing list, exiting function

2016 Jan 11 03:03:08.654004 TACACS[6288]: tplus_encrypt(659):key is configured for this aaa sessin.

2016 Jan 11 03:03:08.655054 TACACS[6288]: num_inet_addrs: 1 first s_addr: -1268514550 10.100.1.10 s6_addr : fd49:42a0:033a:22e9::/64

2016 Jan 11 03:03:08.655065 TACACS[6288]: non_blocking_connect(259):interface ip_type: IPV4

2016 Jan 11 03:03:08.656023 TACACS[6288]: non_blocking_connect(369): Proceeding with bind

2016 Jan 11 03:03:08.656216 TACACS[6288]: non_blocking_connect(388): setsockopt success error:22

2016 Jan 11 03:03:08.656694 TACACS[6288]: non_blocking_connect(489): connect() is in-progress for server 10.1.100.21

2016 Jan 11 03:03:08.679815 TACACS[6288]: tplus_decode_authen_response: copying hostname into context 10.1.100.21

Mise en garde : Bash-shell doit être activé et l'utilisateur doit disposer des autorisations bash.

Activez le débogage SSL.

touch '/bootflash/.enable_ssl_debugs'

Afficher le contenu du fichier de débogage.

cat /tmp/ssl_wrapper.log.*

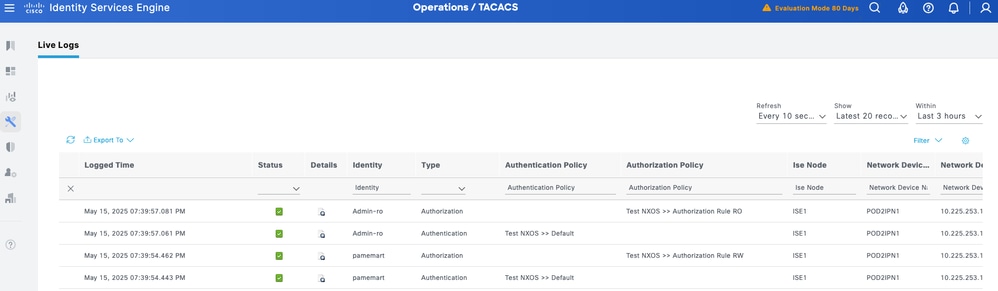

Dans l'interface utilisateur graphique d'ISE, accédez à Operations > TACACS Livellog. Toutes les demandes d'authentification et d'autorisation TACACS sont capturées ici, et le bouton Détails fournit des informations détaillées sur la raison pour laquelle une transaction particulière a réussi/échoué.

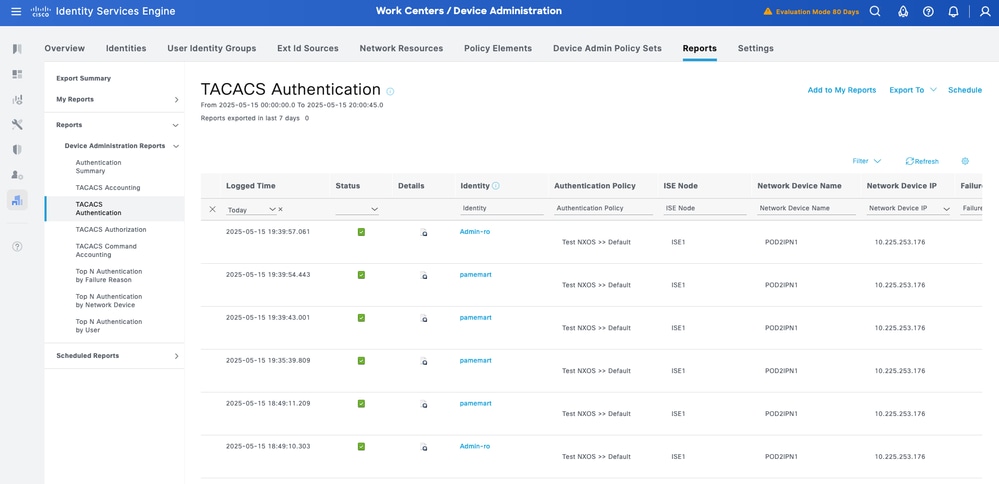

Pour les rapports historiques : Accédez à Work Centers > Device Administration > Reports > Device Administration pour obtenir les rapports d'authentification, d'autorisation et de comptabilité.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

19-Feb-2026

|

Mise à jour du type de document et des informations ajoutées |

2.0 |

20-Jan-2026

|

Mis à jour pour les composants utilisés et la liste des collaborateurs. |

1.0 |

11-Sep-2025

|

Première publication |

Contribution d’experts de Cisco

- Pam Martinez BarajasIngénieur-conseil Cisco

- Pravardhan KalkurArchitecte de prestation client

- Garrett FincherIngénieur-conseil Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires