Introduction

Ce document décrit les procédures de migration des balises de groupe de sécurité (SGT) de Cisco DNA vers ISE.

Conditions préalables

ISE doit être intégré à Cisco DNA.

Exigences

Cisco recommande des connaissances sur les sujets suivants :

- Plateforme de services d’identité

- ADN Cisco

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Identity Services Engine (ISE) version 3.3

- Cisco DNA

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Les groupes de sécurité permettent une segmentation efficace pour les applications ou les besoins de l'entreprise qui ne nécessitent pas une isolation complète du réseau, mais exigent tout de même l'application de stratégies de sécurité au sein du même réseau virtuel.

En attribuant des balises de groupe de sécurité (SGT) aux terminaux ou aux utilisateurs, des regroupements logiques sont créés pour appliquer les stratégies.

Contrairement à la segmentation traditionnelle avec des réseaux virtuels seuls, les balises SGT offrent des fonctionnalités de microsegmentation au sein d'un réseau virtuel unique, en particulier dans les environnements SD-Access. Elles permettent de séparer logiquement les périphériques et les utilisateurs tout en restant sur le même réseau. À mesure que la technologie SGT évolue, elle continue à fournir un contexte et une intention plus riches pour des politiques de sécurité plus dynamiques et plus flexibles.

Configurer

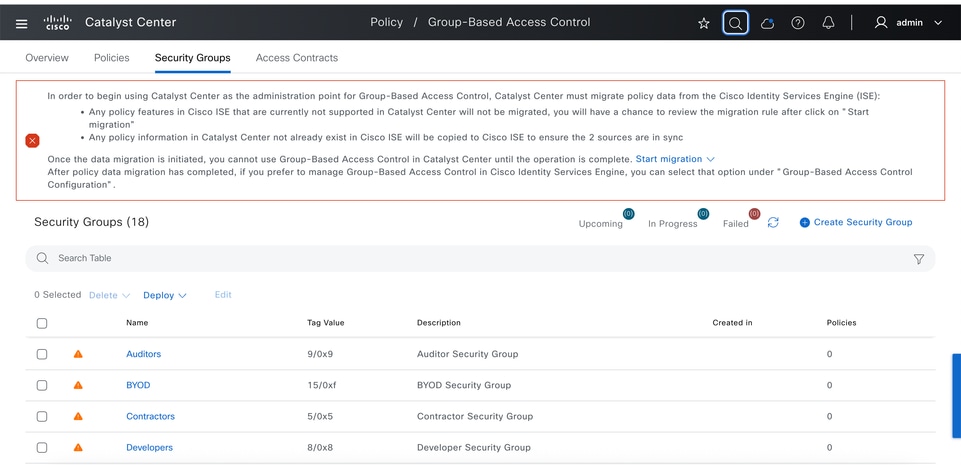

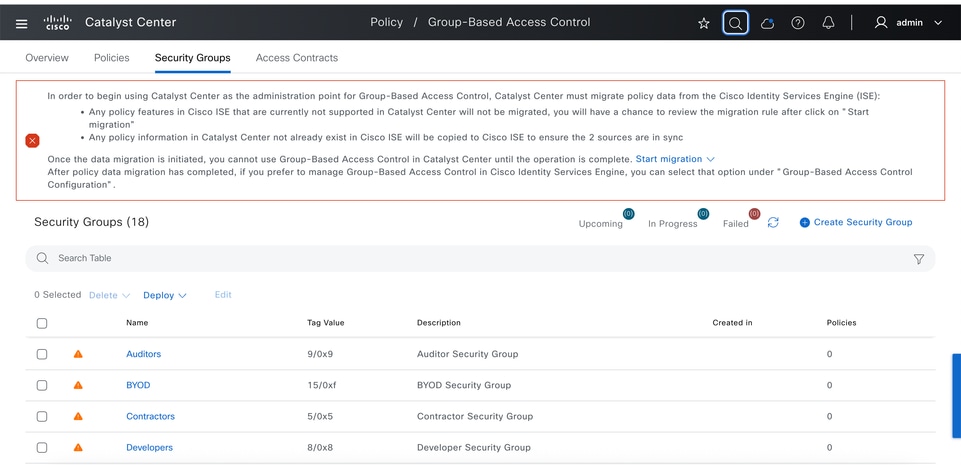

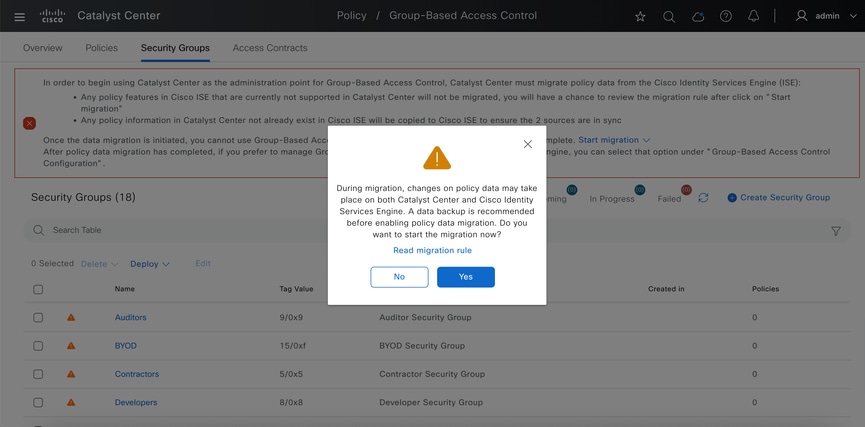

Étape 1 : Accédez à Stratégie > Contrôle d'accès basé sur les groupes > Groupes de sécurité. Cliquez sur Start migration comme indiqué :

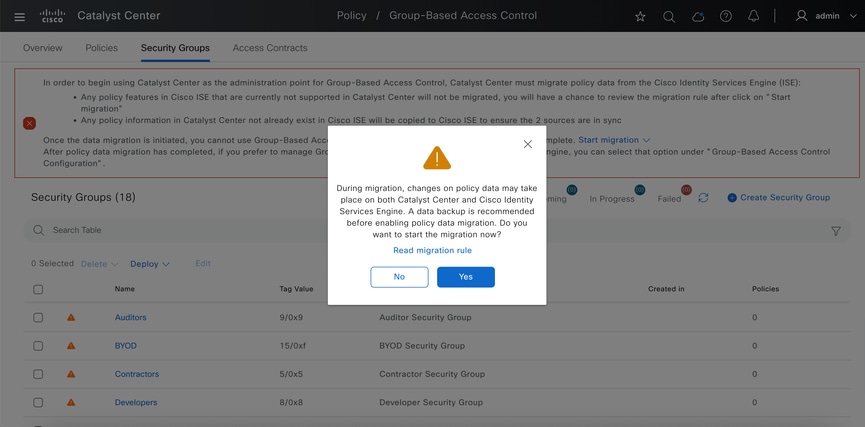

Étape 2 : Une fenêtre contextuelle apparaît. Cliquez sur Yes.

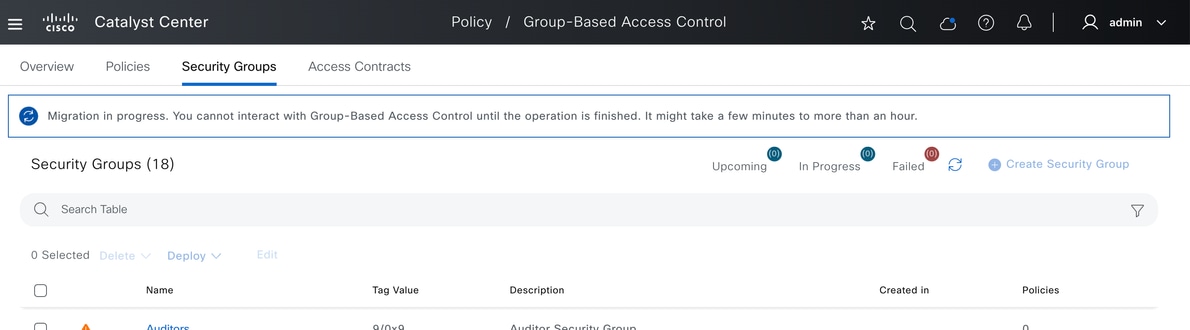

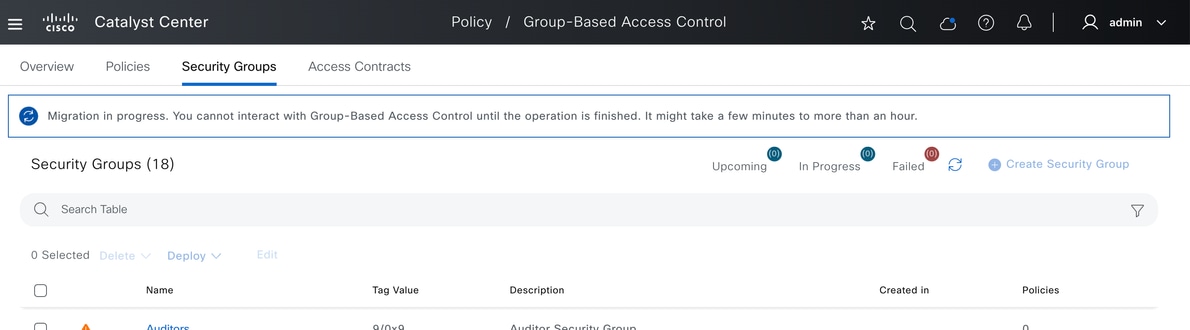

Il indique que la migration est en cours :

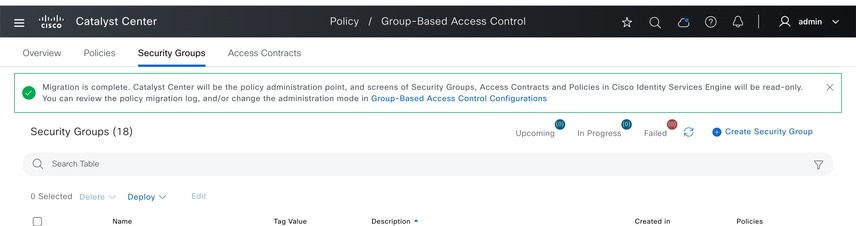

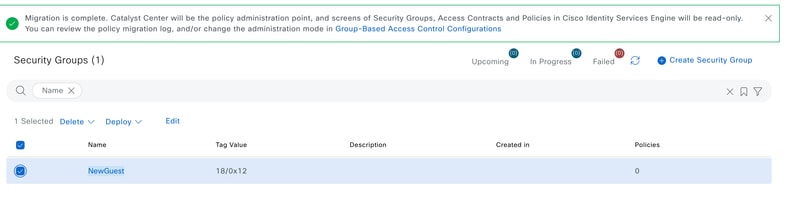

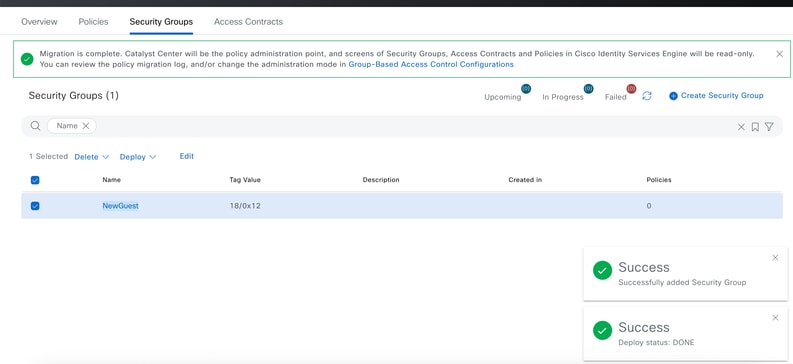

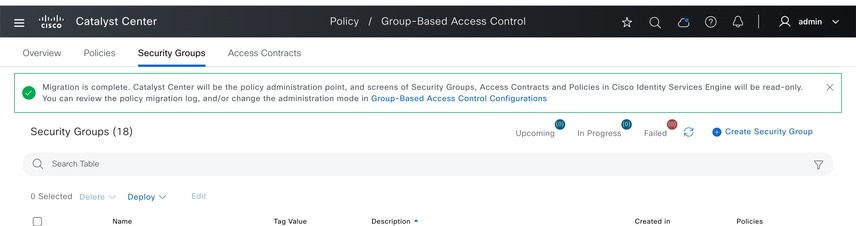

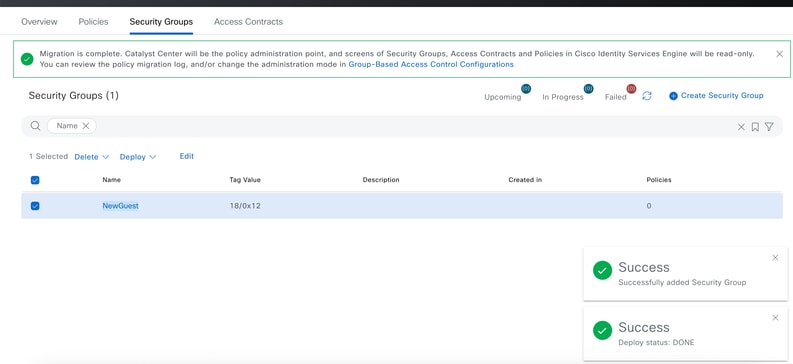

Étape 3 : Cliquez sur Create security group et créez le groupe de sécurité que vous souhaitez transmettre à ISE.

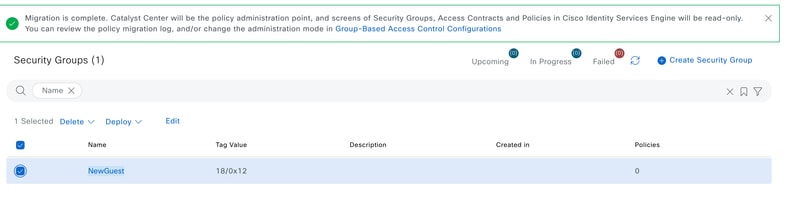

Une fois traité, il affiche avec succès le groupe de sécurité ajouté.

Vérifier

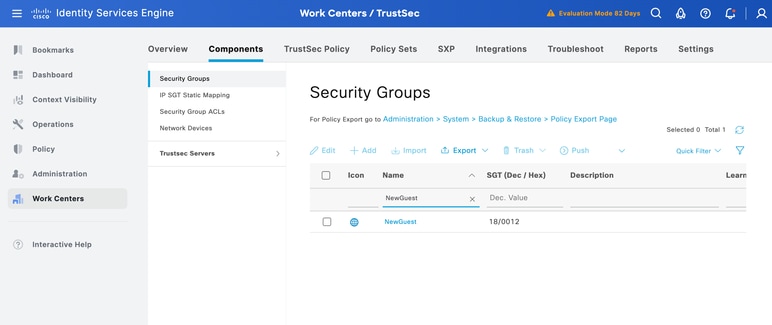

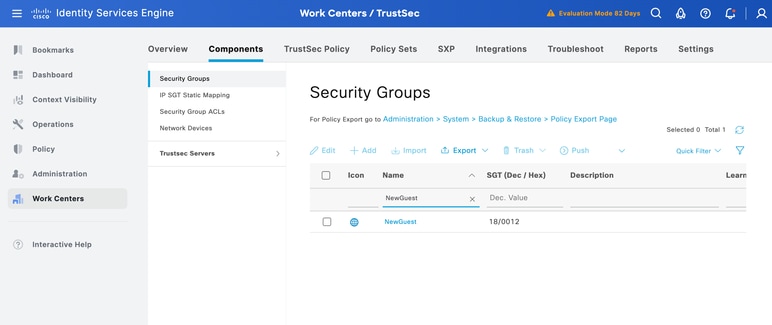

Dans ISE, vérifiez que la balise NewGuest SGT est reflétée sous Workcenters > Trustsec > Security Groups, comme indiqué :

Dépannage

Analyse des journaux depuis ISE

La balise de groupe de sécurité NewGuest a été créée et publiée sur ISE :

2025-06-08 16:45:55,671 INFO [pool-27182-thread-1][[]] cisco.cpm.nsf.impl.SecGroup -::::- Enregistrement sur UPS : Nouvel invité

2025-06-08 16:45:55,672 DEBUG [pool-27182-thread-1][[]] cisco.cpm.nsf.impl.SecGroup -::::- Groupe de sécurité UPS créé NewGuest avec l'ID 97f12c12-82ae-41c3-a20e-50c56e6bd304

2025-06-08 16:45:55,673 INFO [pool-27182-thread-1][[]] cisco.cpm.nsf.impl.SecGroup -::::- SGT NewGuest a 0 SGACL par défaut

2025-06-08 16:45:55,673 INFO [pool-27182-thread-1][[]] cisco.cpm.nsf.impl.SecGroup -::::- Ajout de 0 SGACL à SGT NewGuest

2025-06-08 16:45:55,675 INFO [pool-27182-thread-1][[]] mnt.dbms.datadirect.impl.DatadirectServiceImpl -::::- Exécution de getStatus - datadirectSettings

2025-06-08 16:45:55,676 INFO [pool-27182-thread-1][[]] mnt.dbms.datadirect.impl.DatadirectServiceImpl -::::- Exécution de getStatus - datadirectSettings

2025-06-08 16:45:55,676 INFO [pool-27182-thread-1][[]] com.cisco.epm.jms.AQMessgeHandler -::::- Publication d'un message pour l'événement [TxnCommit / commit] et la classe de message[com.cisco.cpm.deploy.replication.ups.UPSChangeSet]

La balise de groupe de sécurité NewGuest a été insérée dans la base de données ISE :

2025-06-08 16:45:55,678 DEBUG [pool-27182-thread-1][[]] cisco.cpm.nsf.impl.NSFAdminUtil -:::- Nom d'hôte kavinise33ppan

2025-06-08 16:45:55,679 DEBUG [pool-27182-thread-1][[]] cisco.cpm.nsf.impl.NSFAdminUtil -:::- Nom d'hôte kavinise33ppan

2025-06-08 16:45:55,681 INFO [pool-27182-thread-1][[]] cpm.trustsec.securitygroup.service.SgtNotificationRedirect -::::- Post commit obtenu pour les actions UPS INSERT, INSERT

2025-06-08 16:45:55,681 DEBUG [pool-27182-thread-1][]] cpm.trustsec.securitygroup.service.SgtNotificationRedirect -:::- Notification NSF construite pour SGT NewGuest ID 97f12c12-82ae-41c3-a20e-50c56e6bd304 action INSERT

2025-06-08 16:45:55,681 INFO [pool-27182-thread-1][[]] acs.nsf.config.trustsec.CTSNotificationsService -:::- Post commit obtenu pour les actions UPS :

2025-06-08 16:45:55,681 INFO [pool-27182-thread-1][[]] acs.nsf.config.trustsec.CTSNotificationsService -::::- [ Classe : DonnéesGroupeSécurité, TypeAction : INSERTION ]

La balise de groupe de sécurité NewGuest a été créée et mise à jour dans la base de données ISE SGT :

2025-06-08 16:45:55,685 DEBUG [pool-27182-thread-1][[]] cisco.cpm.nsf.impl.SecGroup -::::- transaction de fin :: enregistrement SGT

2025-06-08 16:45:55,685 INFO [pool-27182-thread-1][[]] cisco.cpm.nsf.impl.SecGroup -::::- SGT créé : Nouvel invité

2025-06-08 16:45:59,238 DEBUG [com.cisco.cpm.prrt.impl.PrRTNotificationHandler@11d54366_DelayedSingle][[]] cisco.cpm.prrt.impl.PrRTConfigurator -::::- ProtocolRuntime: Configuration de SecGroup NewGuest : valeur: 18, genId : 00, provient de la plage SGT : falsifié

Commentaires

Commentaires