Introduction

Ce document décrit comment configurer deux serveurs RADIUS compatibles RFC sur ISE comme proxy et autorisation, respectivement.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base du protocole RADIUS

- Expertise en configuration de politiques ISE (Identity Services Engine)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions 2.2 et 2.4 de Cisco ISE.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

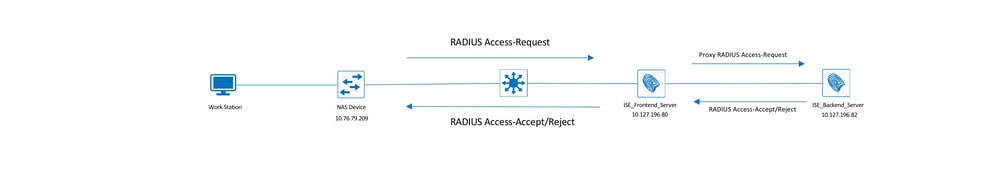

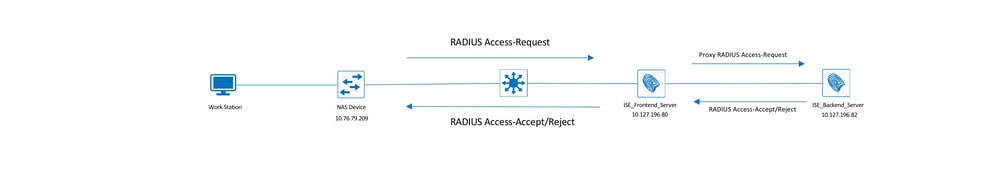

Diagramme du réseau

Configurer ISE (serveur frontal)

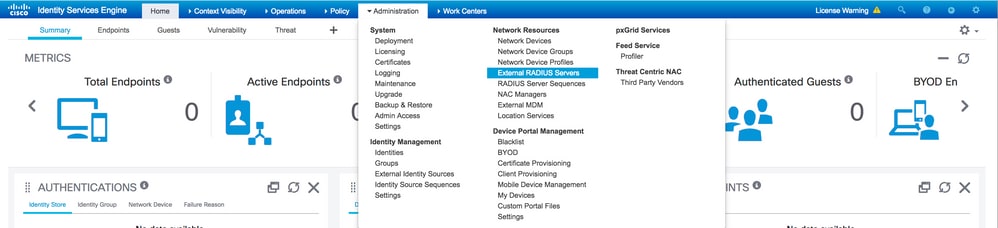

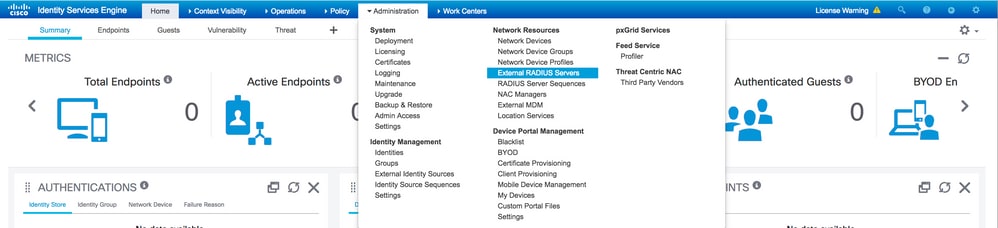

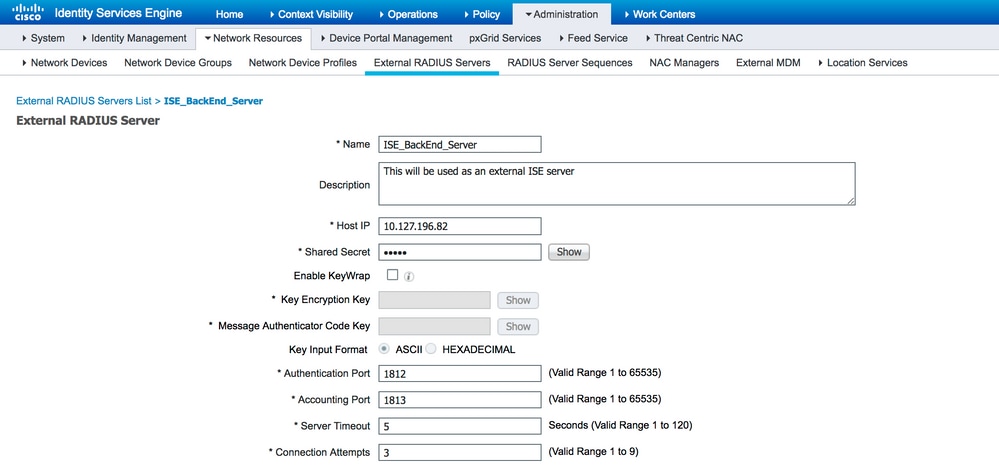

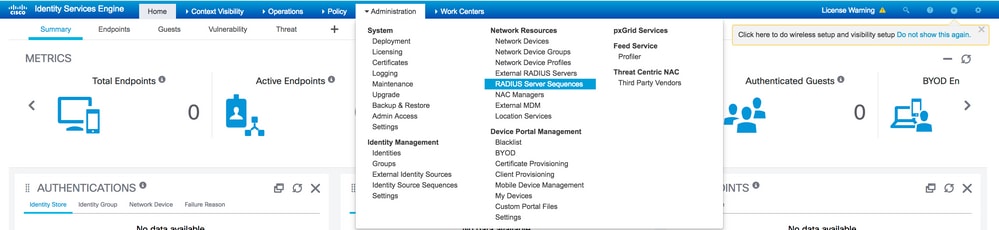

Étape 1. Plusieurs serveurs RADIUS externes peuvent être configurés et utilisés afin d’authentifier les utilisateurs sur l’ISE. Afin de configurer des serveurs RADIUS externes, accédez àAdministration > Network Resources > External RADIUS Servers > Add, comme indiqué dans l'image :

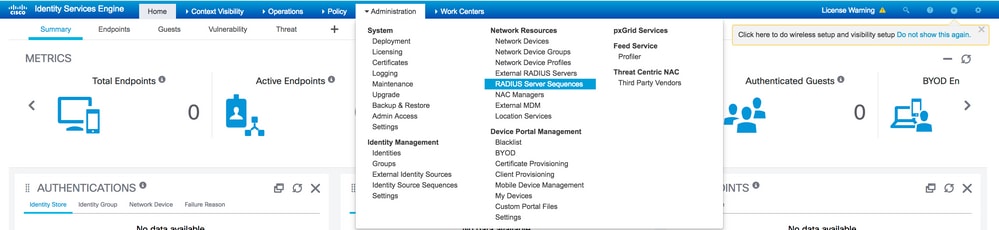

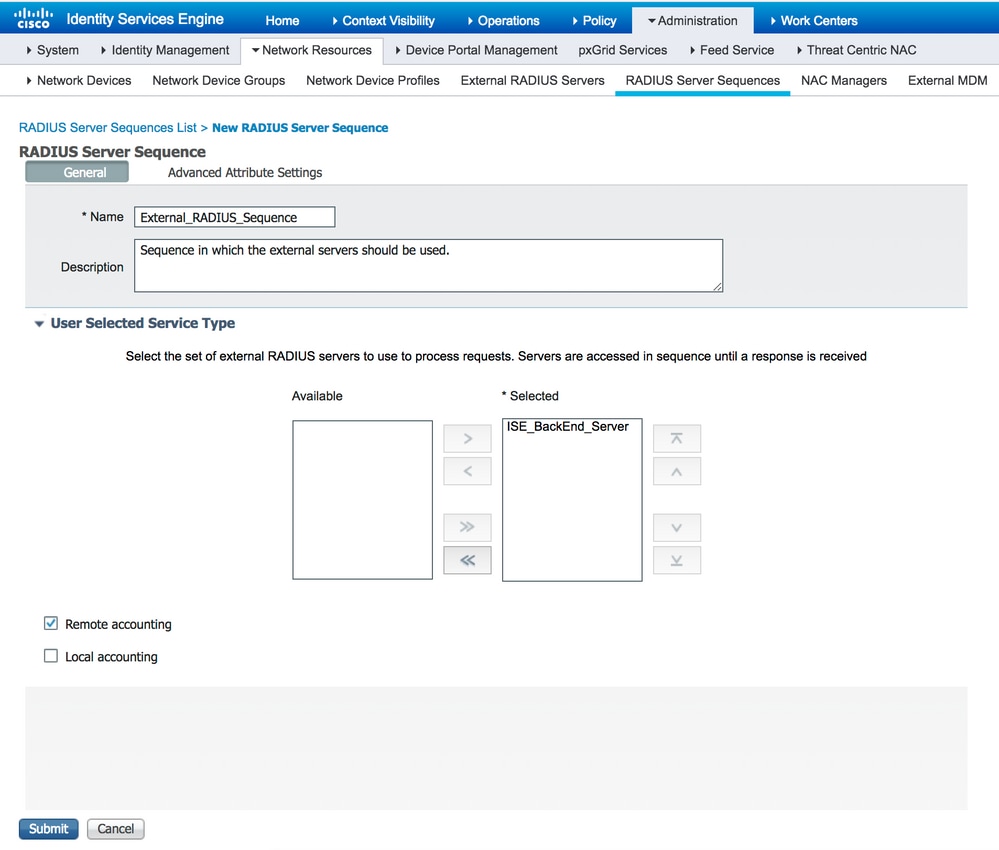

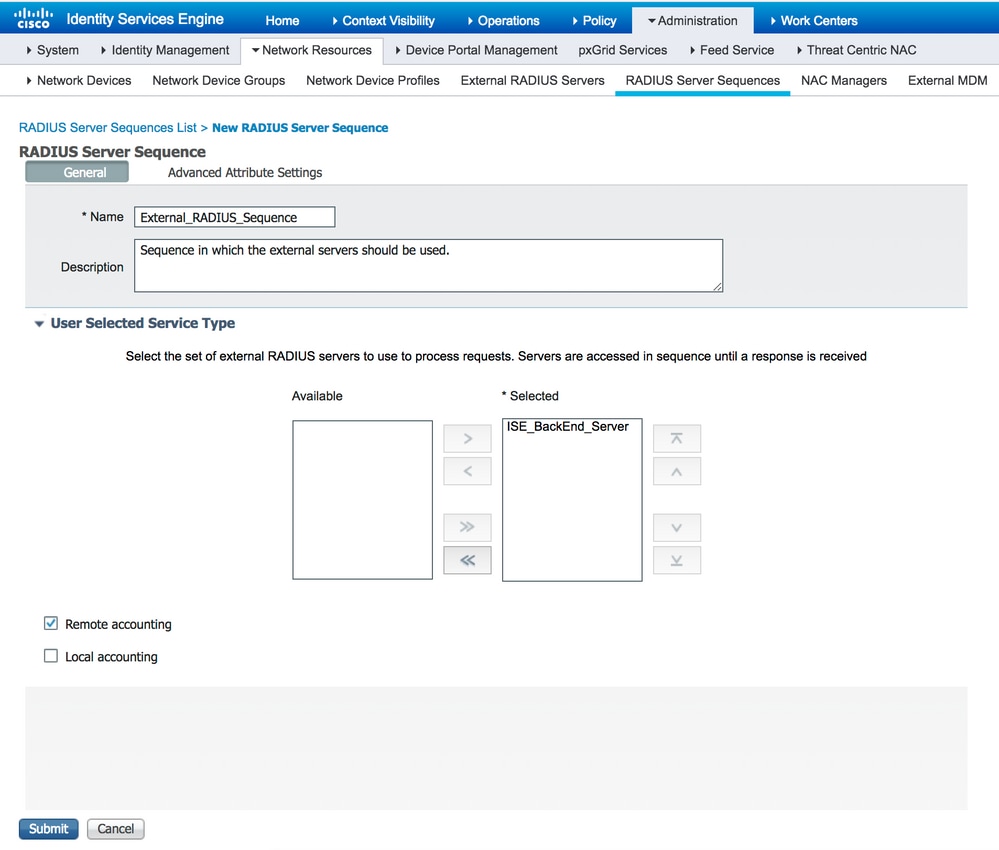

Étape 2. Pour utiliser le serveur RADIUS externe configuré, une séquence de serveur RADIUS doit être configurée de la même manière que la séquence source Identity. Pour configurer les mêmes paramètres, accédez àAdministration > Network Resources > RADIUS Server Sequences > Add, comme indiqué dans l'image :

Remarque : L'une des options disponibles lors de la création de la séquence de serveur consiste à choisir si la gestion des comptes doit être effectuée localement sur l'ISE ou sur le serveur RADIUS externe. En fonction de l'option choisie ici, ISE décide si les requêtes de gestion des comptes doivent être transmises par proxy ou si ces journaux doivent être stockés localement.

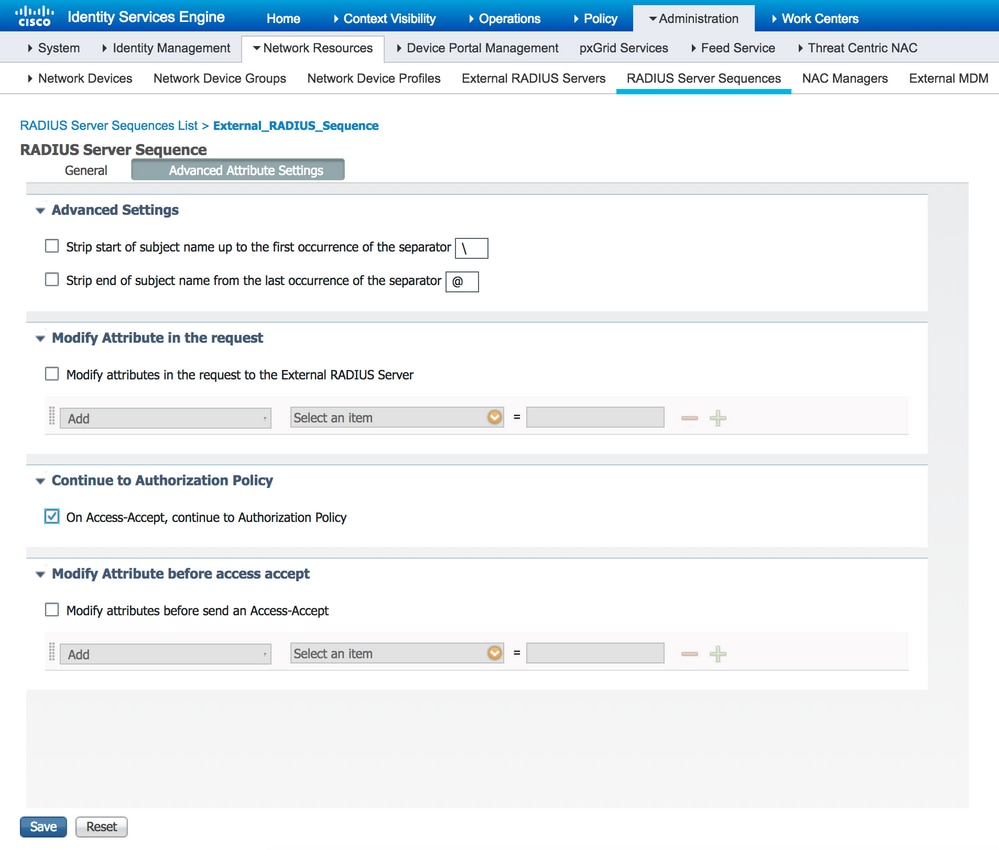

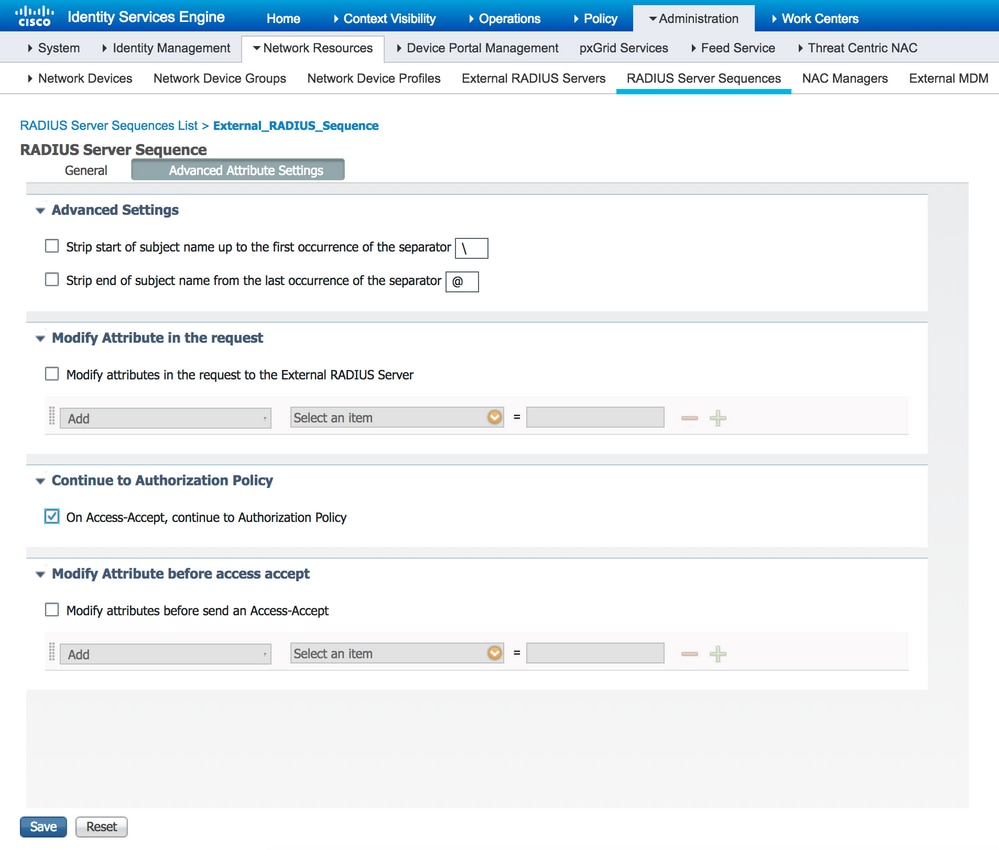

Étape 3. Une section supplémentaire offre une plus grande souplesse sur la manière dont ISE doit se comporter lorsqu'il proxie des requêtes vers des serveurs RADIUS externes. Il se trouve sousAdvance Attribute Settings, comme le montre l'image :

- Paramètres avancés : Fournit des options pour supprimer le début ou la fin du nom d'utilisateur dans les requêtes RADIUS avec un délimiteur.

- Modifier l'attribut dans la demande : Permet de modifier tout attribut RADIUS dans les demandes RADIUS. La liste ci-dessous indique les attributs qui peuvent être ajoutés/supprimés/mis à jour :

User-Name--[1]

NAS-IP-Address--[4]

NAS-Port--[5]

Service-Type--[6]

Framed-Protocol--[7]

Framed-IP-Address--[8]

Framed-IP-Netmask--[9]

Filter-ID--[11]

Framed-Compression--[13]

Login-IP-Host--[14]

Callback-Number--[19]

State--[24]

VendorSpecific--[26]

Called-Station-ID--[30]

Calling-Station-ID--[31]

NAS-Identifier--[32]

Login-LAT-Service--[34]

Login-LAT-Node--[35]

Login-LAT-Group--[36]

Event-Timestamp--[55]

Egress-VLANID--[56]

Ingress-Filters--[57]

Egress-VLAN-Name--[58]

User-Priority-Table--[59]

NAS-Port-Type--[61]

Port-Limit--[62]

Login-LAT-Port--[63]

Password-Retry--[75]

Connect-Info--[77]

NAS-Port-Id--[87]

Framed-Pool--[88]

NAS-Filter-Rule--[92]

NAS-IPv6-Address--[95]

Framed-Interface-Id--[96]

Framed-IPv6-Prefix--[97]

Login-IPv6-Host--[98]

Error-Cause--[101]

Delegated-IPv6-Prefix--[123]

Framed-IPv6-Address--[168]

DNS-Server-IPv6-Address--[169]

Route-IPv6-Information--[170]

Delegated-IPv6-Prefix-Pool--[171]

Stateful-IPv6-Address-Pool--[172]

-

Passez à la politique d'autorisation sur Access-Accept : Fournit une option permettant de choisir si ISE doit simplement envoyer l'autorisation d'accès telle qu'elle est ou continuer à fournir un accès basé sur les stratégies d'autorisation configurées sur l'ISE plutôt que sur l'autorisation fournie par le serveur RADIUS externe. Si cette option est sélectionnée, l'autorisation fournie par le serveur RADIUS externe est remplacée par l'autorisation fournie par ISE.

Remarque : Cette option ne fonctionne que si le serveur RADIUS externe envoie une requêteAccess-Accepten réponse à la requête d'accès RADIUS proxy.

-

Modifier l'attribut avant Access-Accept : De la même manière que leModify Attribute in the request, les attributs mentionnés précédemment peuvent être ajoutés/supprimés/mis à jour présents dans l'acceptation d'accès envoyée par le serveur RADIUS externe avant d'être envoyée au périphérique réseau.

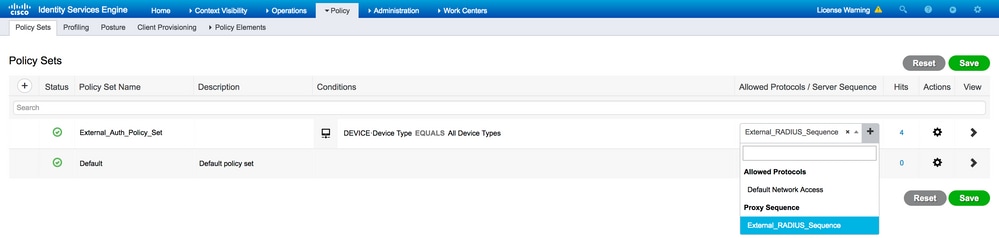

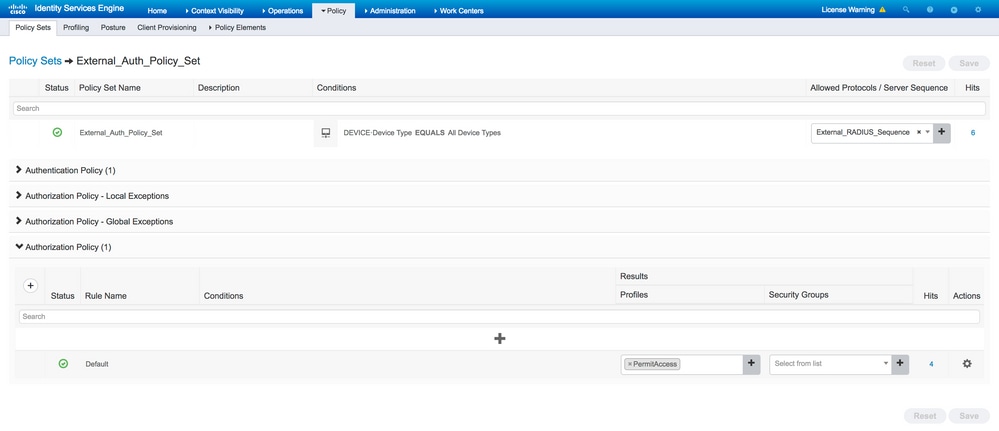

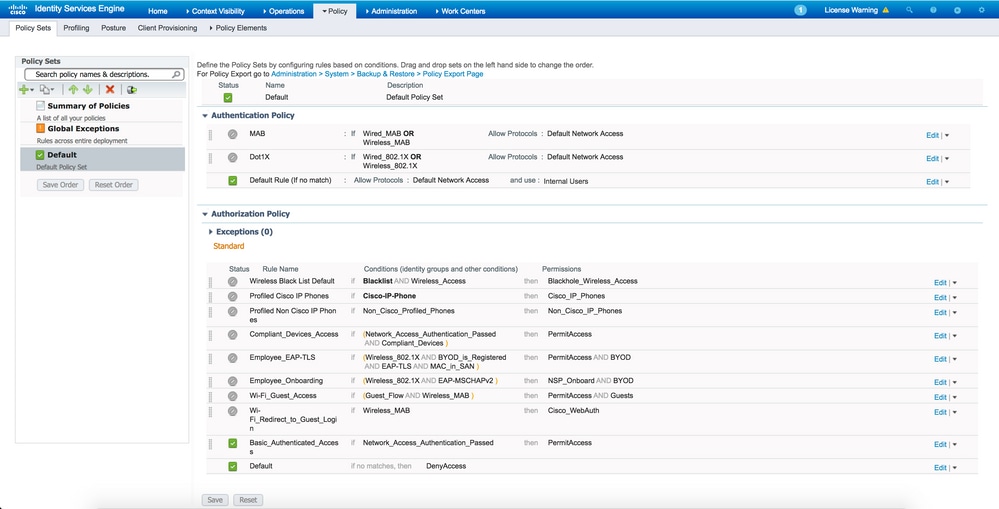

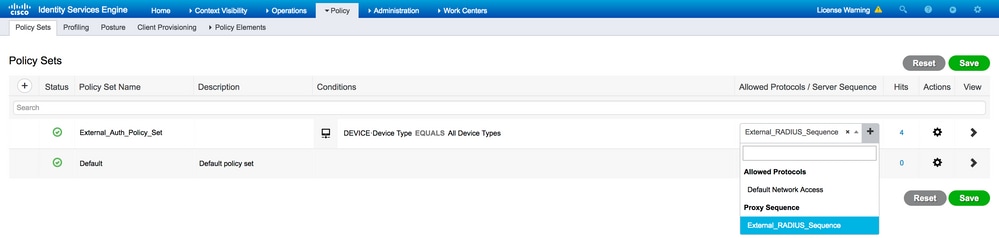

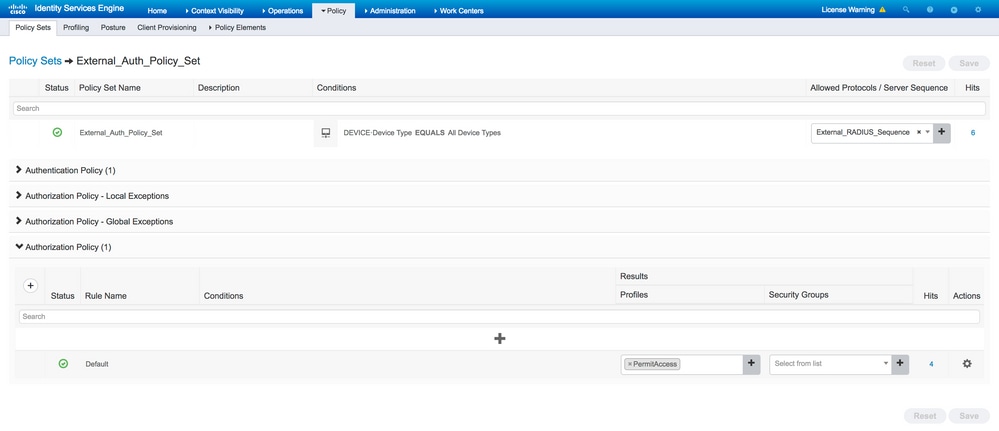

Étape 4. La partie suivante consiste à configurer les ensembles de stratégies afin d’utiliser la séquence de serveur RADIUS au lieu des protocoles autorisés de sorte que les requêtes soient envoyées au serveur RADIUS externe. Il peut être configuré sousPolicy > Policy Sets. Les stratégies d'autorisation peuvent être configurées sous l'Policy Set, mais elles ne prennent effet que si l'Continue to Authorization Policy on Access-Acceptoption est sélectionnée. Dans le cas contraire, ISE agit simplement en tant que proxy pour les requêtes RADIUS afin de correspondre aux conditions configurées pour cet ensemble de stratégies.

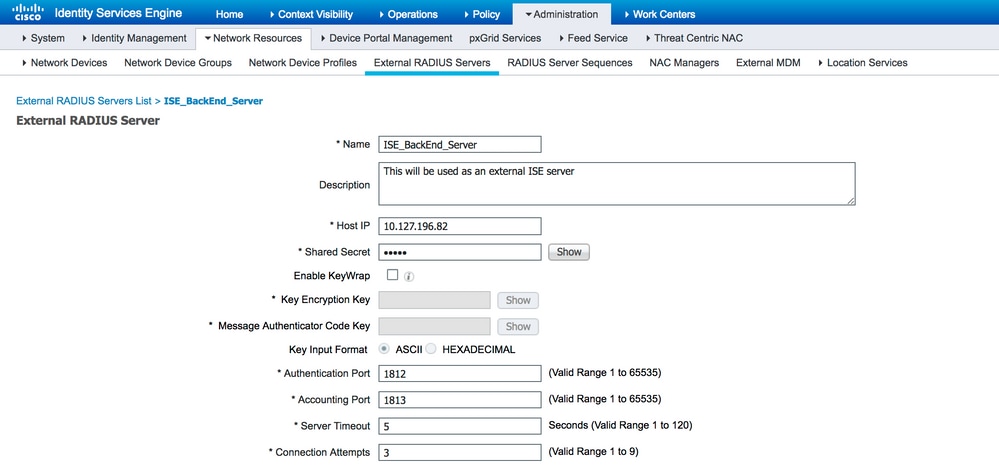

Configuration du serveur RADIUS externe

Étape 1. Dans cet exemple, un autre serveur ISE (version 2.2) est utilisé en tant que serveur RADIUS externe nomméISE_Backend_Server. L'ISE (ISE_Frontend_Server) doit être configuré en tant que périphérique réseau ou appelé traditionnellement NAS dans le serveur RADIUS externe (ISE_Backend_Serverdans cet exemple), puisque l'attribut de la requête d'accès qui est transféré au serveur RADIUS externe est remplacé parNAS-IP-Addressl'adresse IP de l'ISE_Frontend_Server. Le secret partagé à configurer est le même que celui configuré pour le serveur RADIUS externe sur leISE_Frontend_Server.

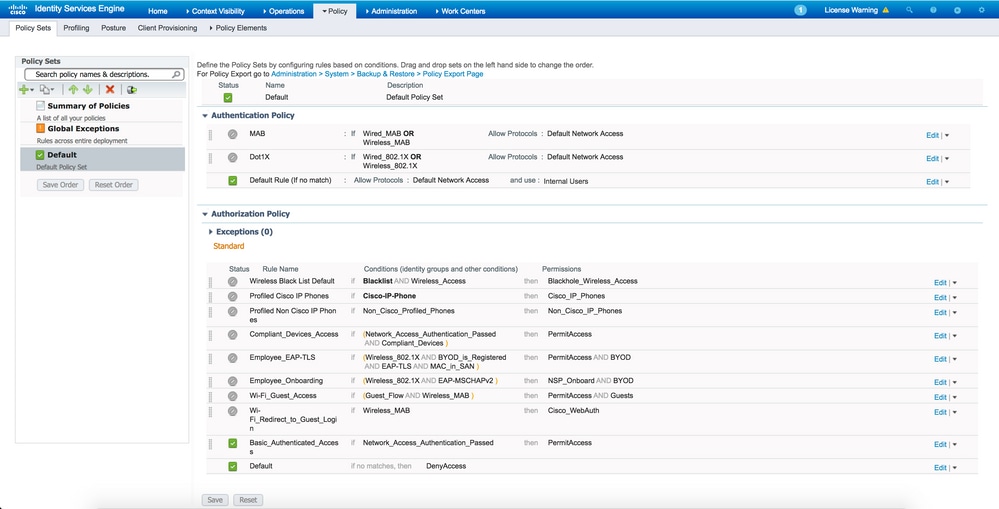

Étape 2. Le serveur RADIUS externe peut être configuré avec ses propres stratégies d’authentification et d’autorisation afin de répondre aux demandes traitées par proxy par l’ISE. Dans cet exemple, une stratégie simple est configurée afin de vérifier l'utilisateur dans les utilisateurs internes, puis d'autoriser l'accès si authentifié.

Vérifier

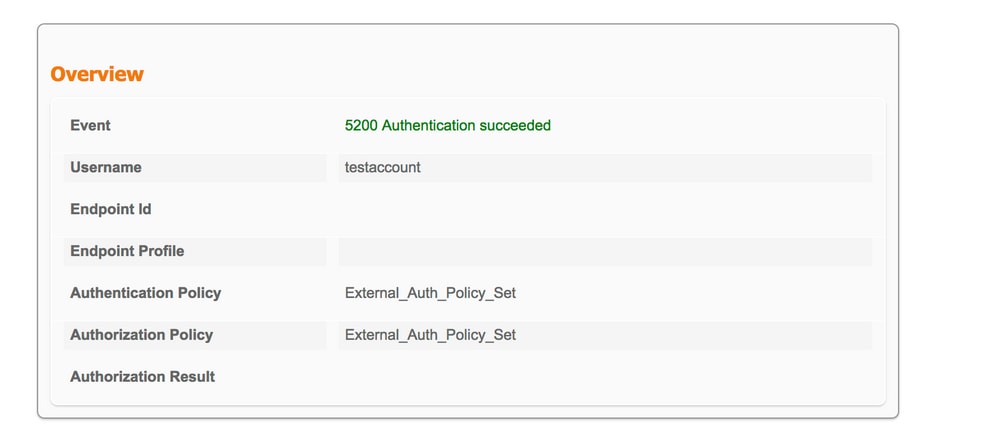

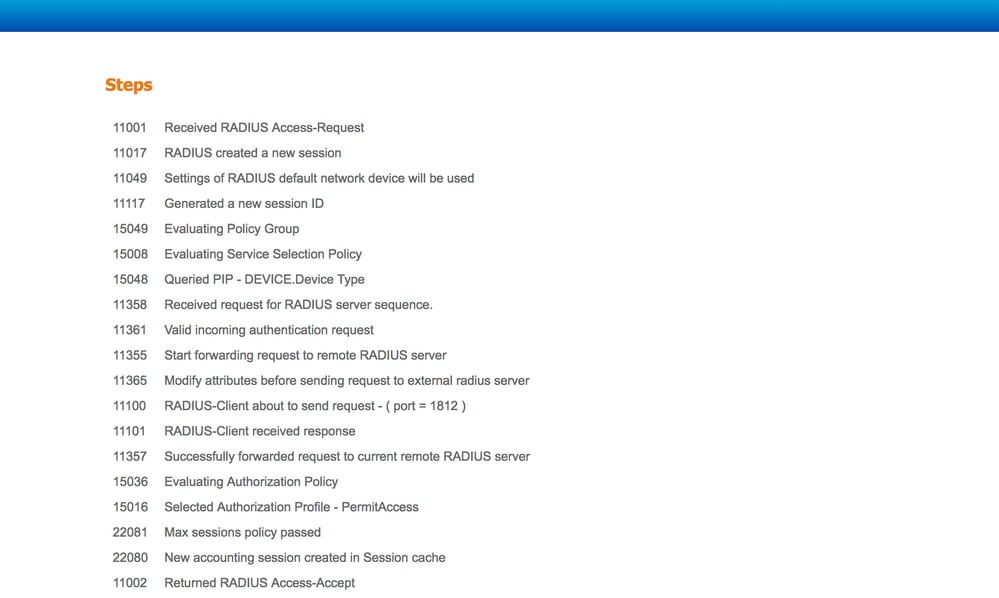

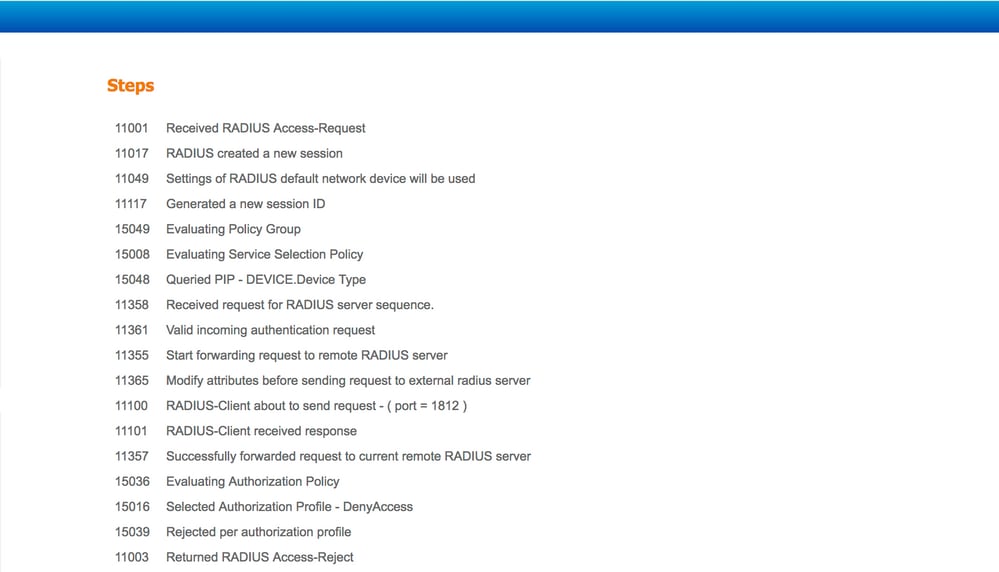

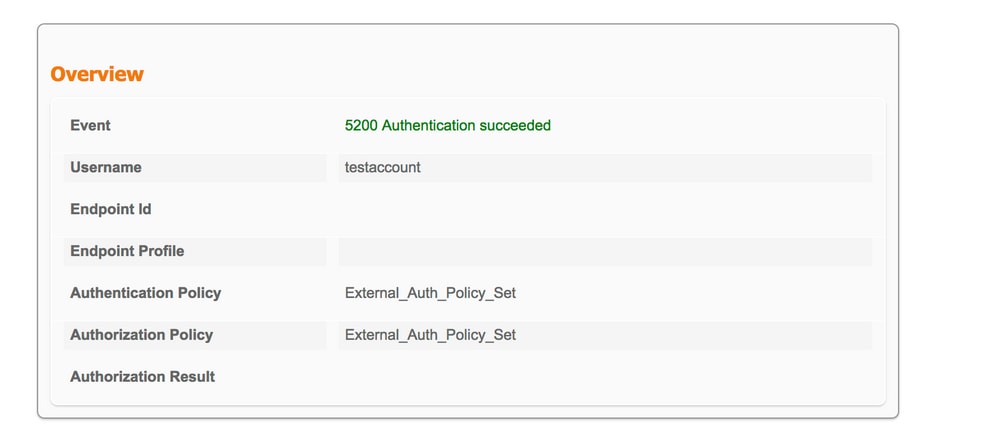

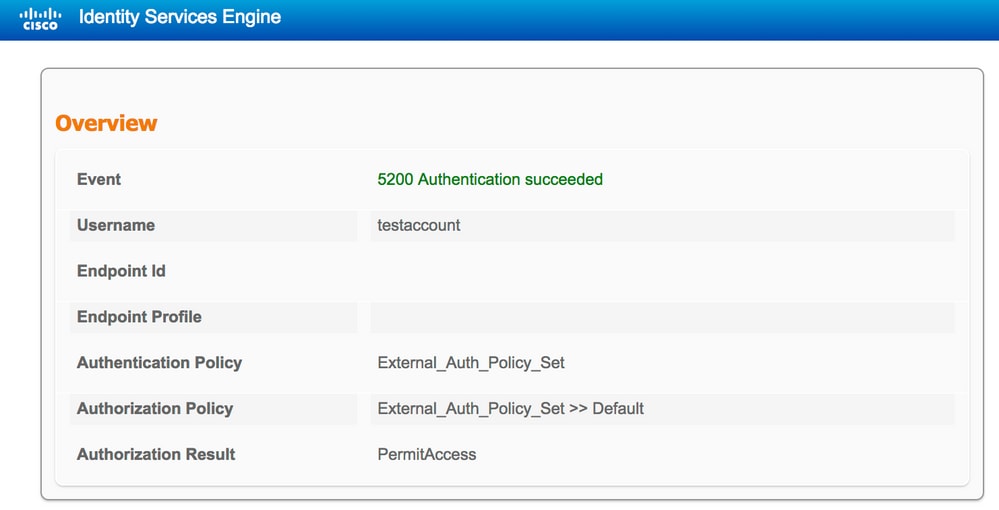

Étape 1. Vérifiez les journaux en direct ISE si la demande est reçue, comme illustré dans l’image.

Étape 2. Vérifiez si le jeu de stratégies correct est sélectionné, comme illustré dans l’image.

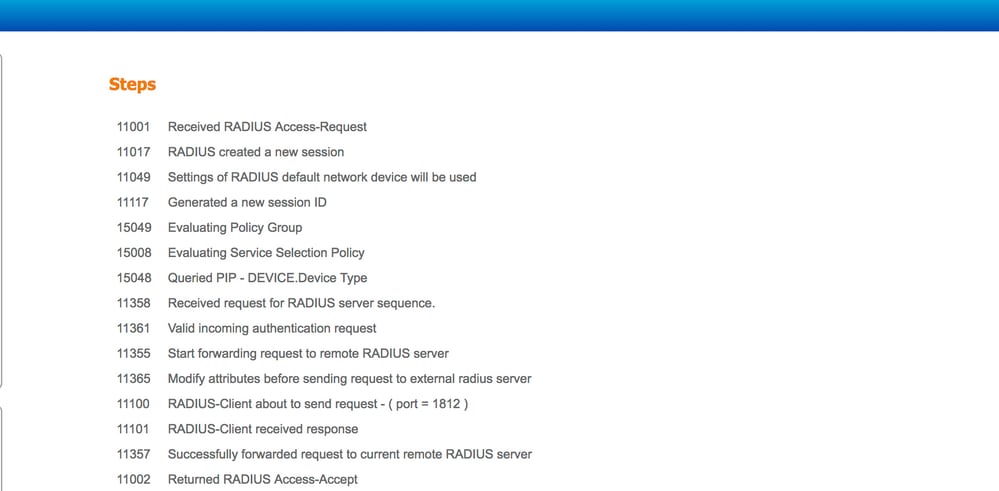

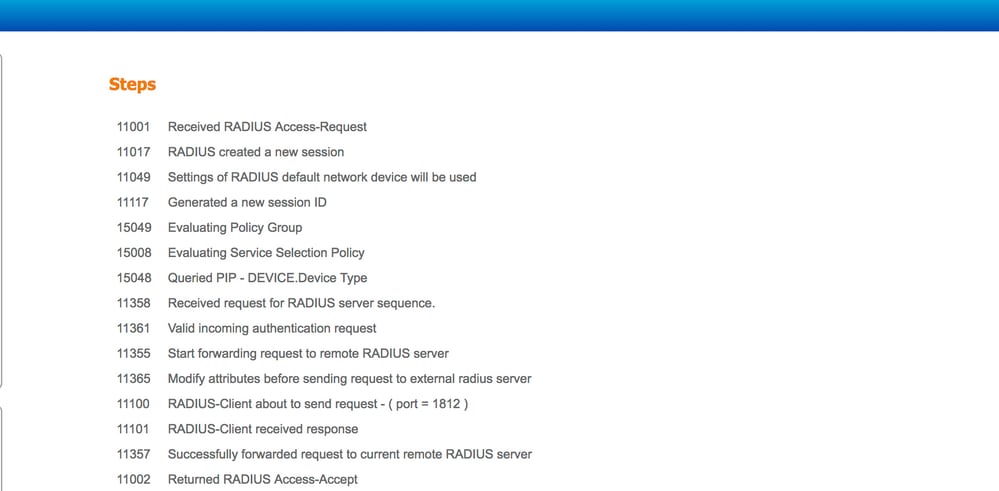

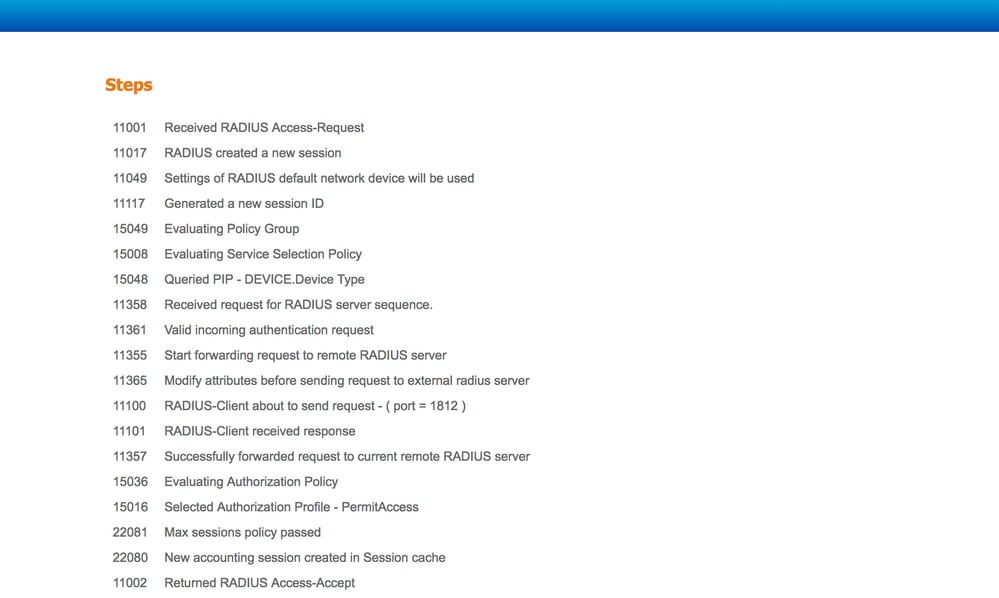

Étape 3. Vérifiez si la demande est transférée au serveur RADIUS externe.

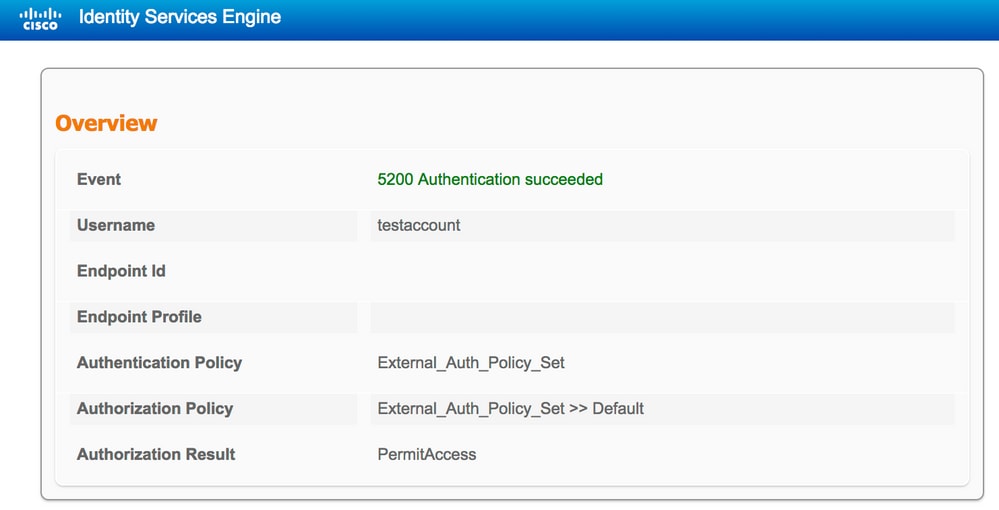

4. Si l'Continue to Authorization Policy on Access-Acceptoption est sélectionnée, vérifiez si la stratégie d'autorisation est évaluée.

Dépannage

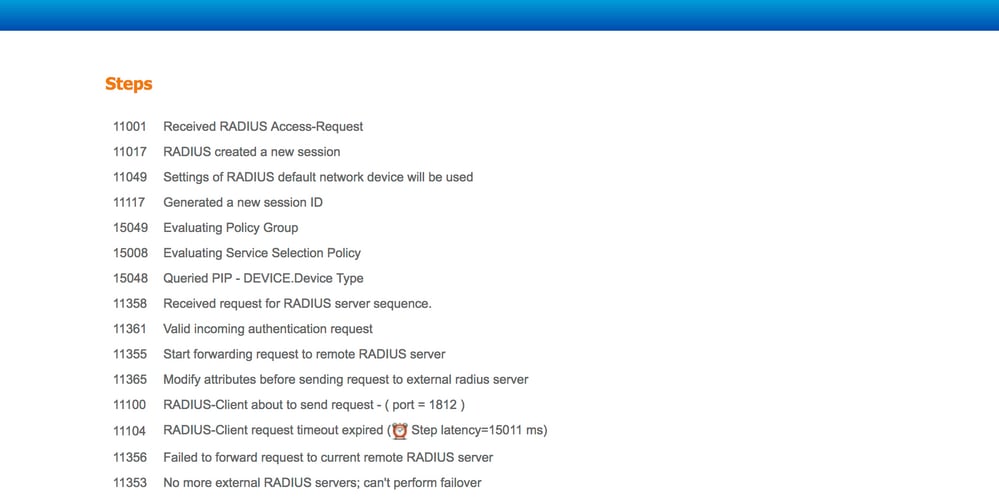

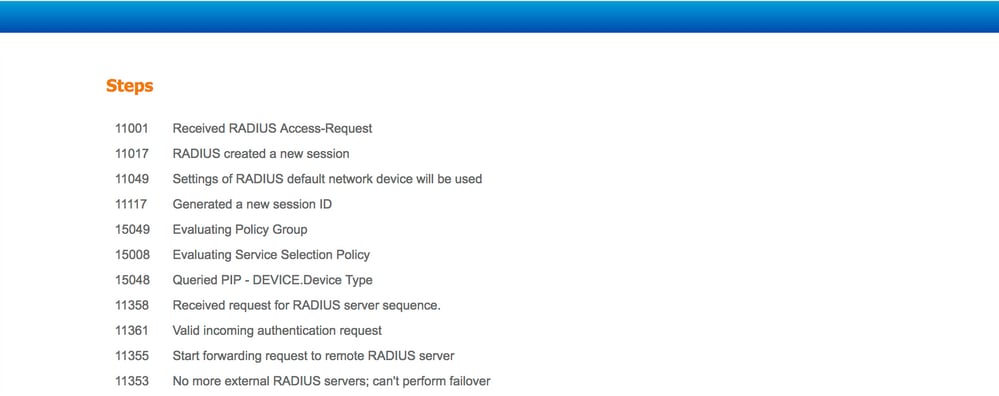

Scénario 1. Événement - Demande RADIUS 5405 abandonnée

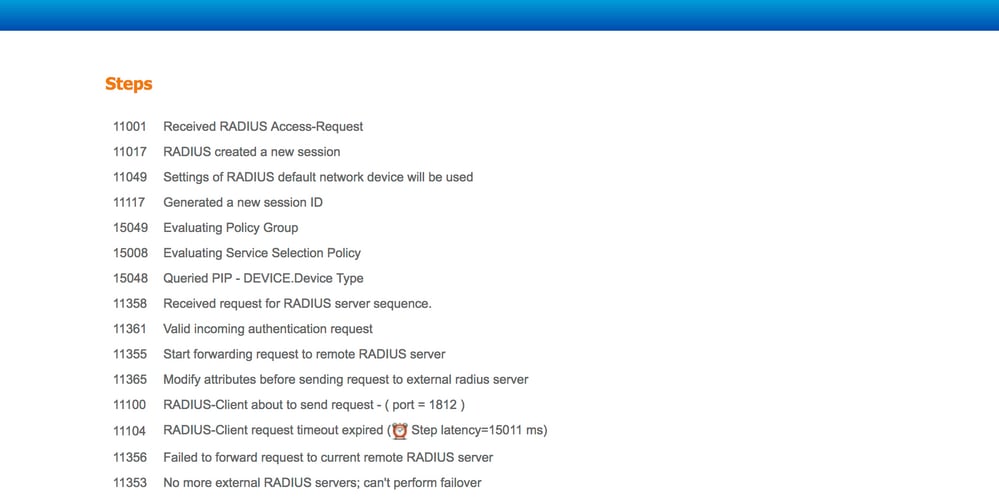

- La chose la plus importante qui doit être vérifiée est les étapes dans le rapport d'authentification détaillé. Si les étapes disent que le « délai de requête RADIUS-Client a expiré », cela signifie que l'ISE n'a reçu aucune réponse du serveur RADIUS externe configuré. Cela peut se produire lorsque :

- Il y a un problème de connectivité avec le serveur RADIUS externe. ISE ne parvient pas à atteindre le serveur RADIUS externe sur les ports configurés pour lui.

- ISE n'est pas configuré en tant que périphérique réseau ou NAS sur le serveur RADIUS externe.

- Les paquets sont abandonnés par le serveur RADIUS externe, soit par configuration, soit en raison d'un problème sur le serveur RADIUS externe.

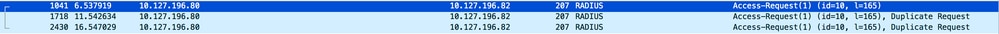

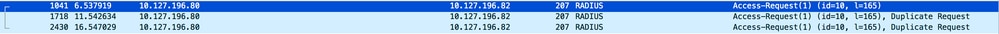

Vérifiez également les captures de paquets afin de voir s'il ne s'agit pas d'un faux message ; En d'autres termes, ISE reçoit le paquet en retour du serveur, mais signale toujours que la requête a expiré.

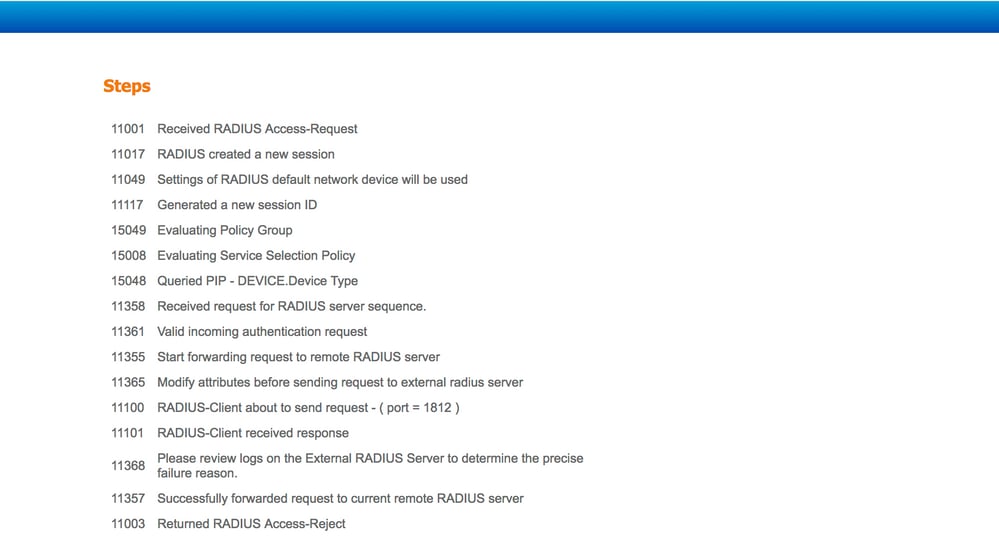

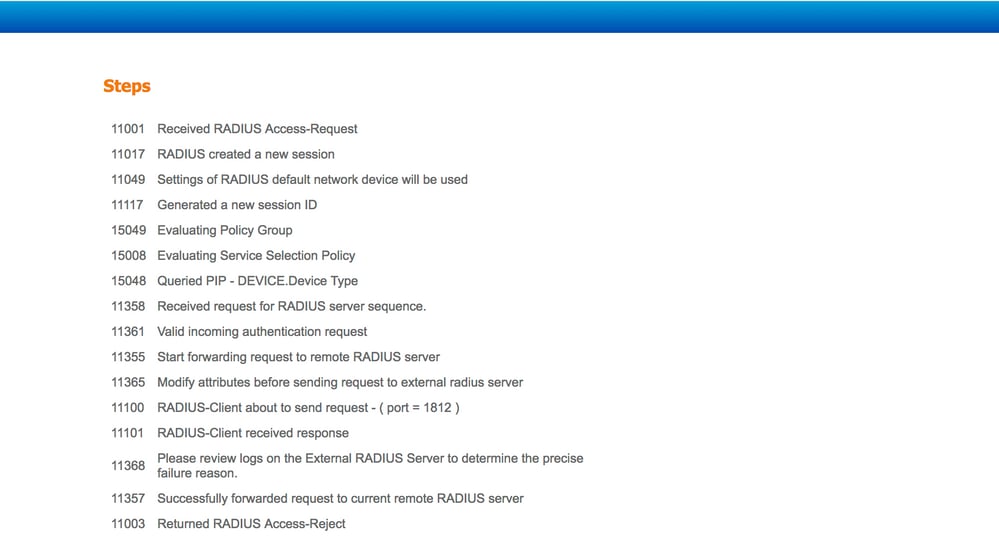

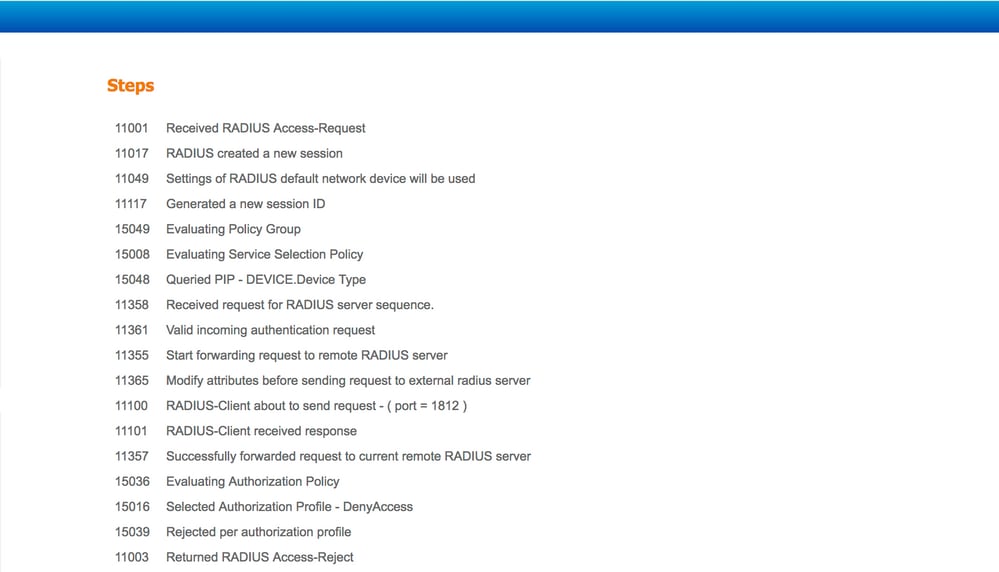

Scénario 2. Événement - Échec de l'authentification 5400

- Dans ce cas, si les étapes disent "11368 Veuillez examiner les journaux sur le serveur RADIUS externe pour déterminer la raison précise de l'échec", cela signifie que l'authentification a échoué sur le serveur RADIUS externe lui-même et qu'il a envoyé un refus d'accès.

- Si les étapes disent "15039 Rejected per authorization profile", cela signifie qu'ISE a reçu un Access-Accept du serveur RADIUS externe mais qu'ISE rejette l'autorisation en fonction des stratégies d'autorisation configurées.

- Si le Motif d'échec sur l'ISE est autre chose que ceux mentionnés ici en cas d'échec d'authentification, alors il peut signifier un problème potentiel avec la configuration ou avec l'ISE elle-même. Il est recommandé d'ouvrir un dossier TAC à ce stade.

Commentaires

Commentaires