Configuration du capteur de périphérique pour le profilage ISE

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer le capteur de périphérique afin qu'il puisse être utilisé à des fins de profilage sur ISE.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- protocole Radius

- CDP (Cisco Discovery Protocol) et LLDP (Link Layer Discovery Protocol)

- Cisco Identity Service Engine (ISE)

- Commutateur Cisco Catalyst 9300

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco ISE version 3.4, correctif 3

- Commutateur Cisco Catalyst 9300-48P version 17.12.4

- Téléphone IP Cisco 8811 version 12.8.1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Device Sensor est une fonctionnalité des périphériques d'accès qui est utilisée pour collecter des données brutes de points d'extrémité à partir de périphériques réseau à l'aide de protocoles tels que Cisco Discovery Protocol (CDP), Link Layer Discovery Protocol (LLDP) et Dynamic Host Configuration Protocol (DHCP). Les données des points d'extrémité sont utiles pour compléter la fonctionnalité de profilage des périphériques d'accès réseau. Une fois les informations collectées, elles peuvent être encapsulées dans les paquets de comptabilité radius et envoyées à un serveur de profilage, qui, dans cet article, sera ISE.

Remarque : Device Sensor ne crée un profil que pour les périphériques situés à un saut du NAD (Network Access Device).

Une fois les informations collectées, elles peuvent être encapsulées dans la comptabilité radius et envoyées à un serveur de profilage. Dans cet article, ISE est utilisé comme serveur de profilage.

Configurer

Étape 1. Configuration AAA standard

Afin de configurer l'authentification, l'autorisation et la comptabilité (AAA), référez-vous à ces étapes :

- Activez AAA en utilisant la commande aaa new-model et activez 802.1X globalement sur le commutateur

- Configurer le serveur Radius et activer l'autorisation dynamique (Modification de l'autorisation - CoA)

- Activez les protocoles CDP et LLDP. Ajouter une configuration d'authentification switchport

-

Ajouter une configuration d'authentification switchport

! aaa new-model ! ! aaa group server radius ISE-GROUP server name ise ! aaa authentication dot1x default group radius aaa authorization network default group radius aaa accounting update newinfo aaa accounting dot1x default start-stop group radius ! ! aaa server radius dynamic-author clientserver-key Krakow123 ! dot1x system-auth-control ! lldp run cdp run ! interface GigabitEthernet1/0/1 description IP_Phone switchport mode access switchport voice vlan 101 authentication event fail action next-method authentication host-mode multi-domain authentication order dot1x mab authentication priority dot1x mab authentication port-control auto mab dot1x pae authenticator dot1x timeout tx-period 2 spanning-tree portfast ! radius server ise address ipv4 auth-port 1812 acct-port 1813 key !

Remarque : il est nécessaire de configurer le commutateur pour qu'il envoie des attributs spécifiques au fournisseur Cisco (VSA) à ISE.

Ces attributs peuvent être envoyés à l'intérieur des paquets de comptabilité en configurant la commande suivante :

radius-server vsa send accountingÉtape 2 : configuration du capteur de périphérique

1. Déterminez quels attributs du protocole CDP/LLDP sont nécessaires pour profiler le périphérique. Dans le cas du téléphone IP Cisco 8811, vous pouvez utiliser les éléments suivants :

- Attribut LLDP SystemDescription

- Attribut CDP CachePlatform

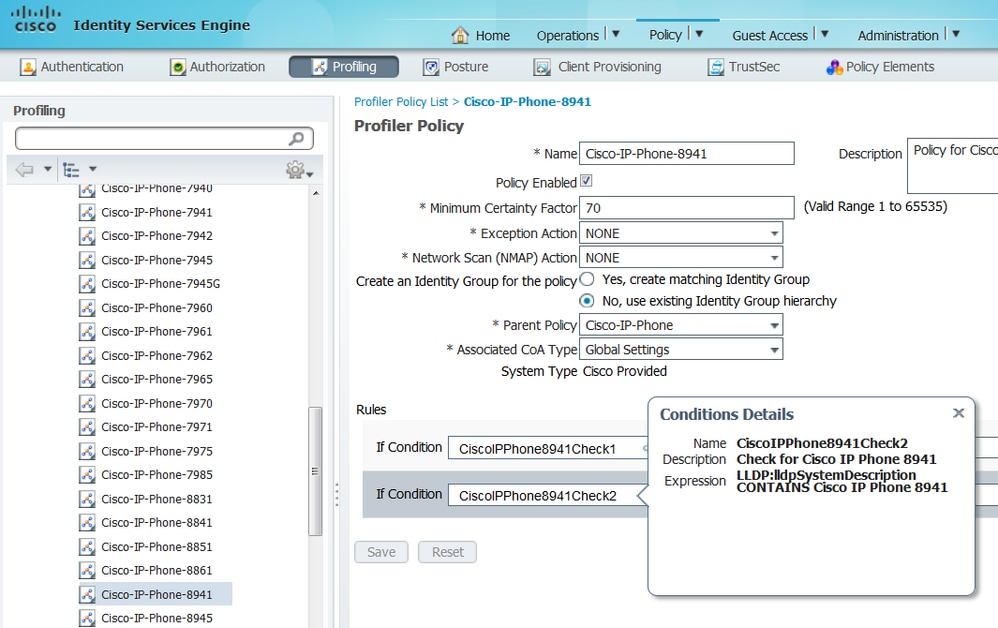

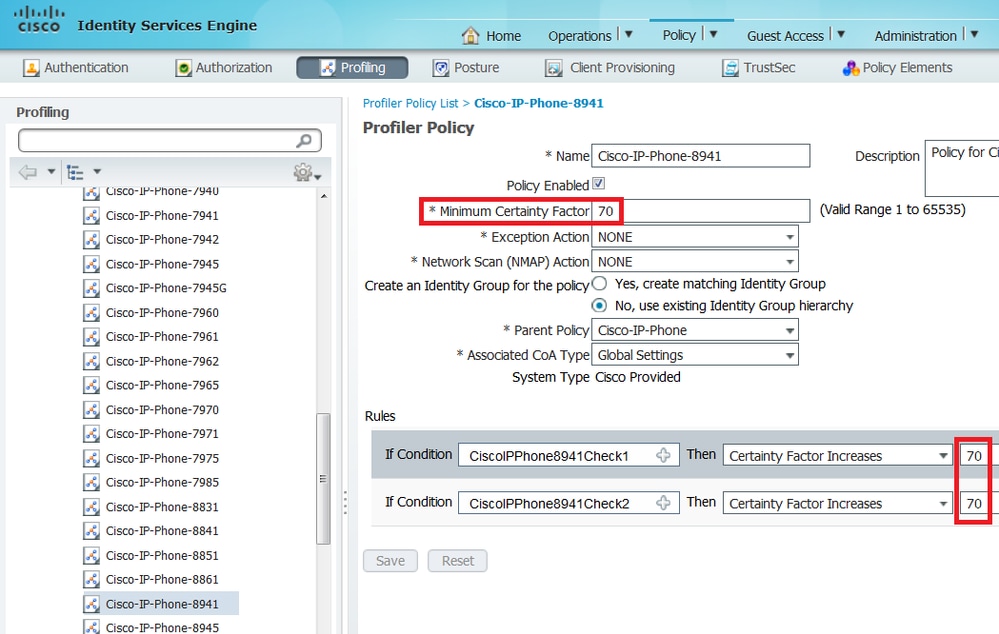

Vous pouvez valider les attributs utilisés pour profiler le périphérique en vérifiant les stratégies du profileur. Pour ce faire, vous pouvez accéder à Work Centers > Profiler > Profiling Policies et sélectionner la stratégie de profilage que vous souhaitez faire correspondre.

Dans la capture d'écran ci-dessous, nous pouvons voir que la valeur Minimum Certainty Factory requise pour que le point de terminaison soit profilé en tant que téléphone IP Cisco-8811 est 70. Par conséquent, puisque les deux attributs fournissent une augmentation de 70 de la valeur Certainty Factory, il suffit d'obtenir l'un d'entre eux :

Remarque : pour être profilé en tant que téléphone IP Cisco spécifique, vous devez remplir des conditions minimales pour tous les profils parents. Cela signifie que le profileur doit correspondre à Cisco-Device (facteur de sécurité minimum 10) et à Cisco-IP-Phone (facteur de sécurité minimum 20). Même si le profileur correspond à ces deux profils, il doit toujours être profilé en tant que téléphone IP Cisco spécifique, car chaque modèle de téléphone IP a un facteur de certitude minimum de 70. Le périphérique est affecté au profil pour lequel il a le facteur de certitude le plus élevé.

2.Configurez deux listes de filtres : une pour le protocole CDP et une autre pour le protocole LLDP. Ceux-ci indiquent les attributs qui doivent être inclus dans les messages de comptabilité Radius. Cette étape est facultative.

3. Créez deux spécifications de filtre pour CDP et LLDP. Dans filter-spec, vous pouvez indiquer la liste des attributs qui doivent être inclus ou exclus des messages de comptabilité. Dans l'exemple, ces attributs sont inclus :

-

nom-périphérique et type-plate-forme du protocole CDP

- system-description du protocole LLDP

Vous pouvez configurer des attributs supplémentaires à transmettre via Radius à ISE si nécessaire. Cette étape est également facultative.

4.Add la commande device-sensor notify all-changes pour déclencher des mises à jour chaque fois que des TLV sont ajoutés, modifiés ou supprimés pour la session en cours.

5.Afin d'envoyer réellement les informations collectées via la fonctionnalité Device Sensor, vous devez explicitement dire au commutateur d'accomplir ceci avec la commande device-sensor accounting.

!

device-sensor filter-list cdp list cdp-list

tlv name device-name

tlv name platform-type

!

device-sensor filter-list lldp list lldp-list

tlv name system-description

!

device-sensor filter-spec lldp include list lldp-list

device-sensor filter-spec cdp include list cdp-list

!

device-sensor accounting

device-sensor notify all-changes

!Étape 3 : configuration du profilage sur ISE

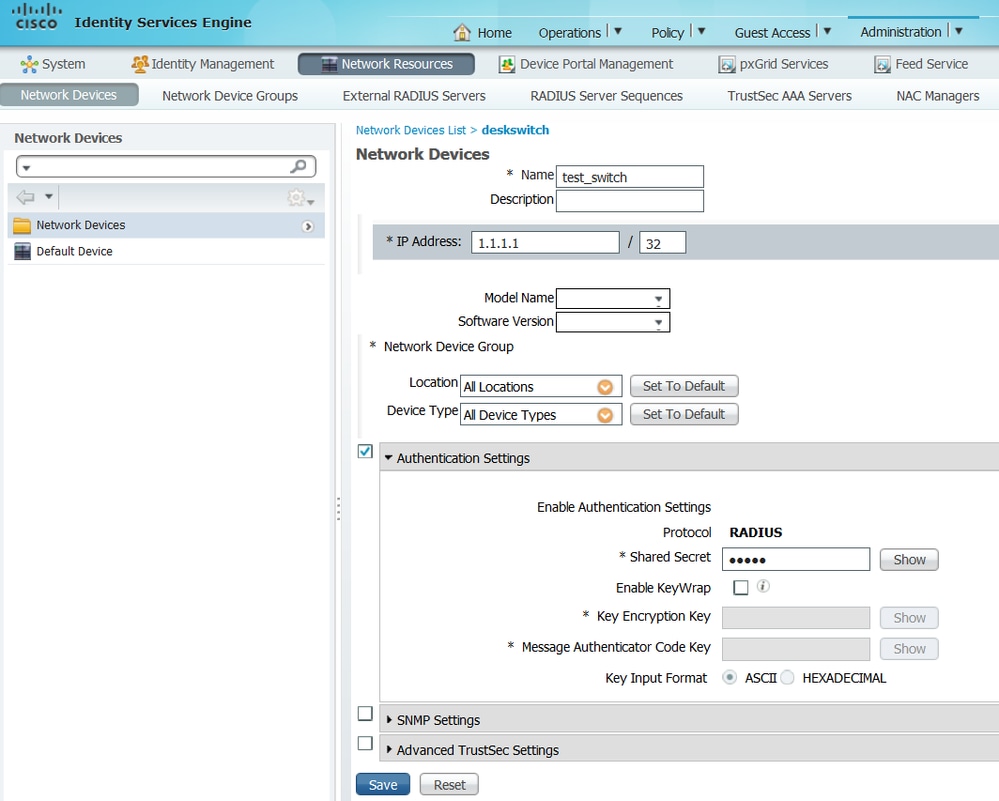

1. Ajoutez le commutateur en tant que périphérique réseau dans Administration > Network Resources > Network Devices. Utilisez la clé de serveur radius du commutateur comme secret partagé dans les paramètres d'authentification :

2. Activez le service de profilage sur le noeud ISE. Pour ce faire, accédez à Administration > Système > Déploiement, choisissez le noeud ISE et, dans l'onglet Service de stratégie, activez l'option Service de profilage. Si vous avez besoin de profilage sur plusieurs PSN, vous pouvez activer ce service pour chacun d'entre eux. Cependant, gardez à l'esprit que plus vous ajoutez de sondes et plus vous activez de noeuds de service de profilage, plus la plus grande atteinte sur les performances, donc les activer sagement.

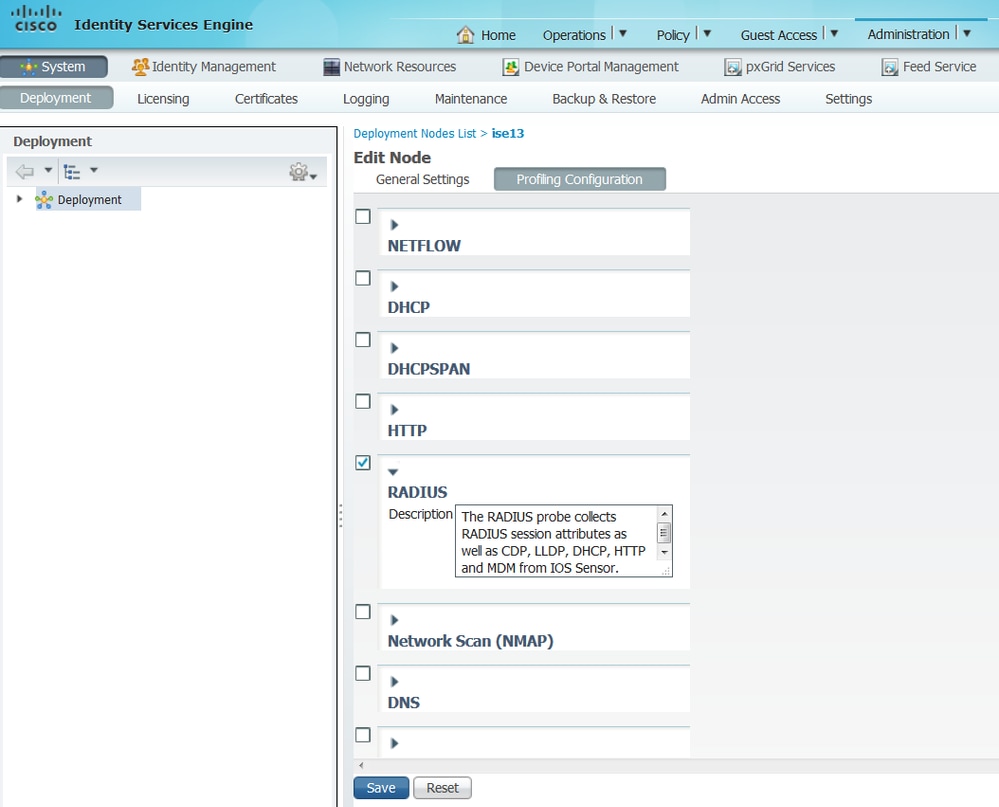

3. Activez la sonde Radius sur le noeud de profilage. Pour ce faire, accédez à Administration > System > Deployment, choisissez le noeud ISE et cliquez sur l'onglet Profilage Configuration.

4. Définissez le type CoA (Change of Authorization) sur Reauth pour appliquer la réauthentification du point de terminaison lorsqu'il est profilé. En outre, assurez-vous que Endpoint Attribute Filter est coché. Pour ce faire, accédez à Administration > System > Settings > Profilage.

Remarque : Il est recommandé d'activer le filtre d'attribut de point de terminaison dans les déploiements de production afin d'éviter les problèmes de performances lorsque trop de données de profileur inutiles sont collectées. Pour ajouter un attribut à la liste d'autorisation qui n'est pas présente actuellement, vous pouvez créer une condition et une stratégie de profileur qui utilise l'attribut. L'attribut est automatiquement ajouté à la liste blanche des attributs stockés et répliqués.

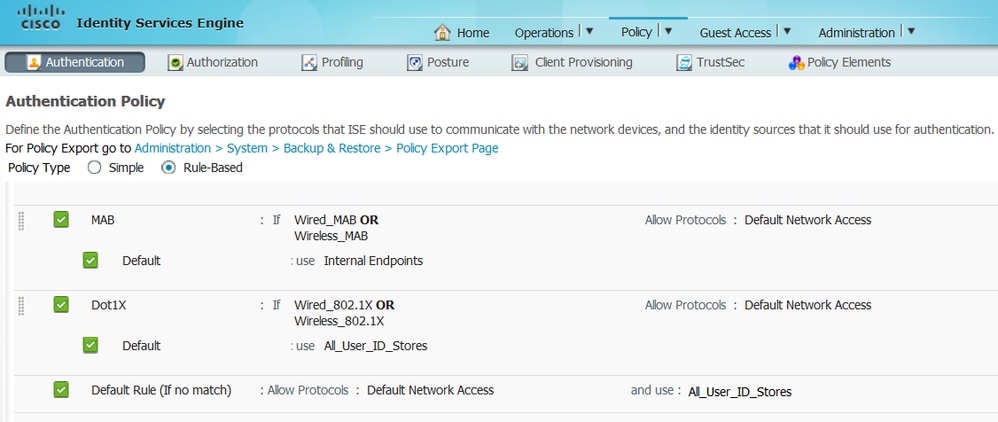

5. Configuration des règles d'authentification ISE :

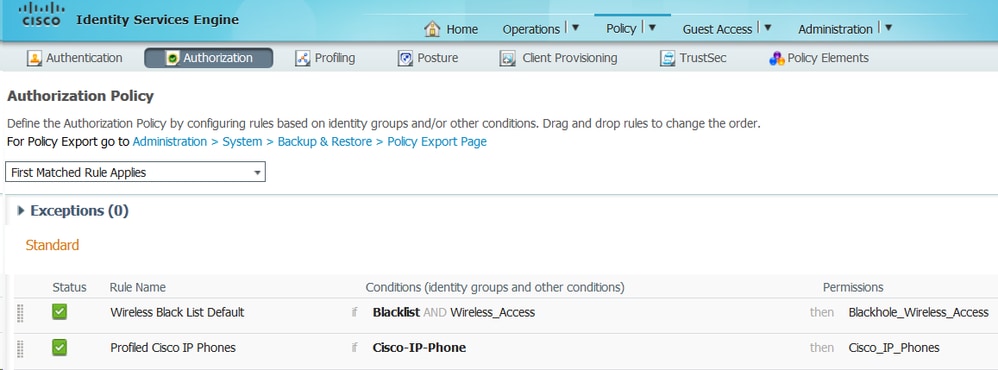

6. Configurez les règles d'autorisation ISE. La règle de téléphone IP Cisco profilé est utilisée, qui est préconfigurée sur ISE :

Vous pouvez configurer une stratégie d'autorisation qui agira comme une stratégie d'interception, qui permettra aux points d'extrémité d'être autorisés dans le réseau (avec un accès limité) pour garantir que les attributs sont envoyés dans les paquets de comptabilité. En outre, créez une autre stratégie qui sera mise en correspondance une fois que les périphériques auront été profilés, en vous assurant qu'ils peuvent accéder aux ressources nécessaires sur le réseau.

Vérifier

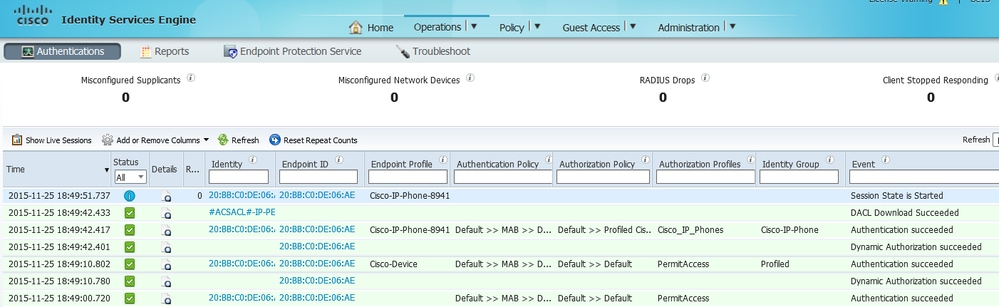

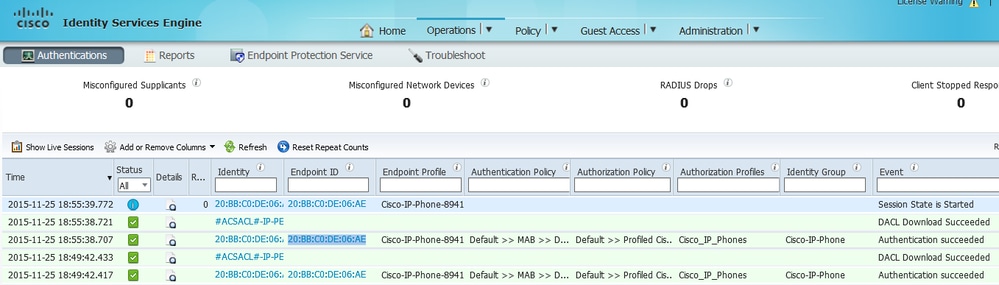

Afin de vérifier si le profilage fonctionne correctement, référez-vous à Operations > Radius > Live Logs sur ISE :

Tout d'abord, l'authentification est censée échouer puisque nous avons configuré l'ordre de la méthode d'authentification sur le commutateur sur dot1x suivi de MAB. Par conséquent, après l'échec de l'authentification dot1x, le téléphone IP tente de s'authentifier à l'aide de MAB et l'authentification réussit à 14 h 36 min 14 s. Dans ce journal en direct, nous pouvons voir que le périphérique est profilé comme un périphérique Cisco puisque l'OUI contient le mot « Cisco », correspondant à la politique de profilage prédéfinie de Cisco-Device. Ensuite, puisque le périphérique a accès au réseau, les attributs CDP et LLDP seront envoyés dans les paquets de comptabilité Radius. Par conséquent, à 14 h 36 min 15 s, le périphérique est profilé et ISE envoie une CoA pour forcer le point d'extrémité à s'authentifier à nouveau. Une fois la CoA réussie, nous pouvons voir que le périphérique s'authentifie sur le réseau et atteint la stratégie d'autorisation correcte, qui est réservée uniquement aux téléphones IP Cisco.

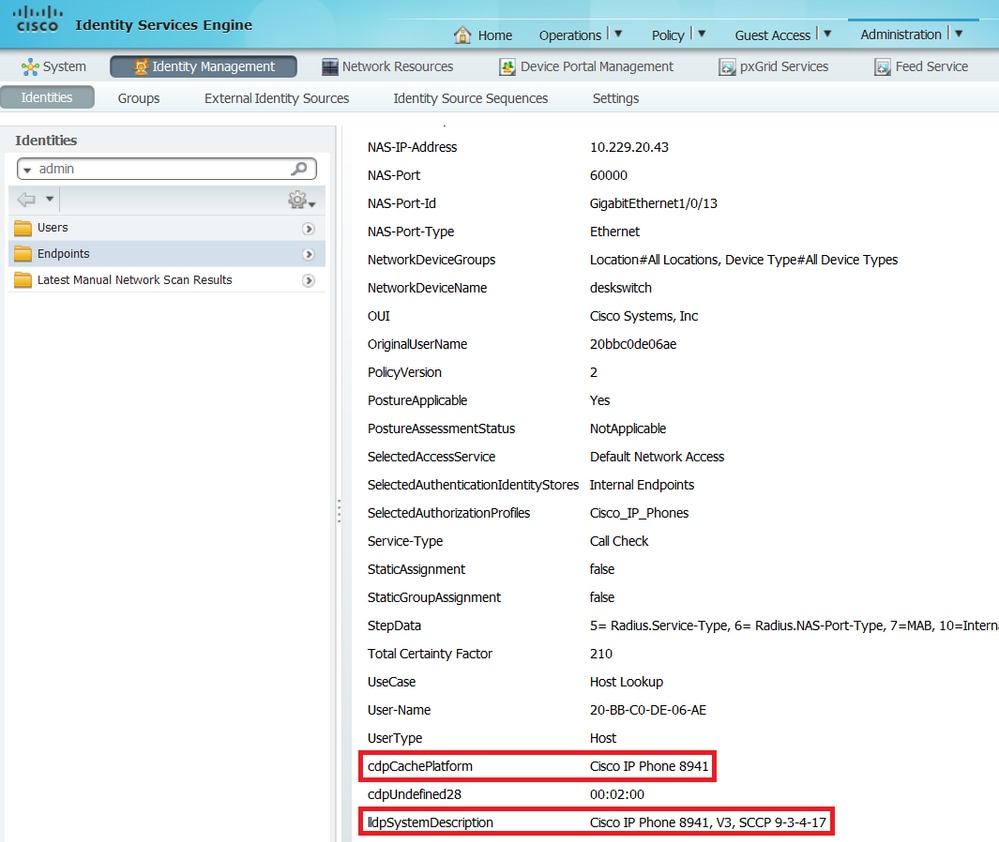

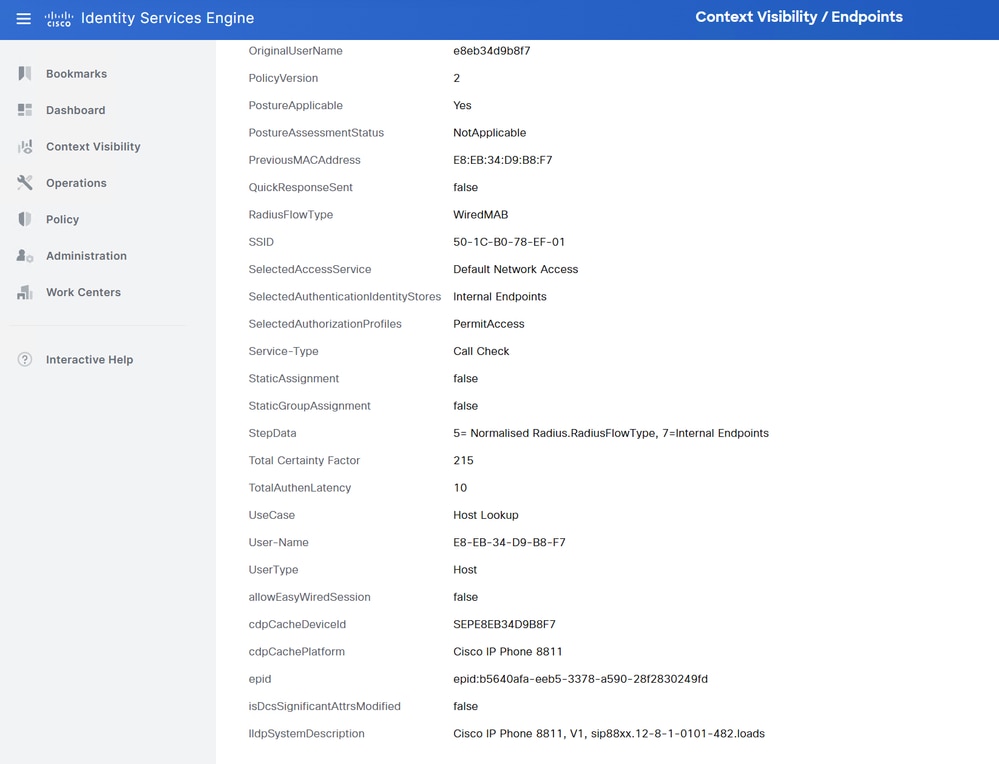

Dans Administration > Identity Management > Identities > Endpoints, vous pouvez filtrer par l'adresse MAC du terminal testé et vous pouvez voir quels types d'attributs ont été collectés par la sonde Radius et quelles sont leurs valeurs :

Comme vous pouvez l'observer, le facteur de certitude total calculé est de 215 dans ce scénario. Cela vient du fait que le terminal correspondait également au profil Cisco-Device (avec un facteur de certitude total de 30) et au profil Cisco-IP-Phone (avec un facteur de certitude total de 45). En outre, le profileur a également respecté les deux conditions du profil Cisco-IP-Phone-8811, le facteur de certitude pour ce profil étant de 140 (70 pour chaque attribut conformément à la politique de profilage). Pour résumer : 30+45+70+70 = 215.

Dépannage

Étape 1 : vérification des informations collectées par le protocole CDP/LLDP

Switch#show cdp neighbors GigabitEthernet1/0/1 details

-------------------------

Device ID: SEPE8EB34D9B8F7

Entry address(es):

Platform: Cisco IP Phone 8811, Capabilities: Host Phone Two-port Mac Relay

Interface: GigabitEthernet1/0/1, Port ID (outgoing port): Port 1

Holdtime : 151 sec

Second Port Status: Down

Version :

sip88xx.12-8-1-0101-482.loads

advertisement version: 2

Peer Source MAC: e8eb.34d9.b8f7

Duplex: full

Power drawn: 6.086 Watts

Power request id: 63418, Power management id: 4

Power request levels are:6086 0 0 0 0

Switch#show lldp neighbors GigabitEthernet1/0/1 details

------------------------------------------------

Local Intf: Gi1/0/1

Local Intf service instance: -

Chassis id: 0.0.0.0

Port id: E8EB34D9B8F7:P1

Port Description: SW PORT

System Name: SEPE8EB34D9B8F7

System Description:

Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads

Time remaining: 175 seconds

System Capabilities: B,T

Enabled Capabilities: B,T

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 30

Vlan ID: - not advertised

Peer Source MAC: e8eb.34d9.b8f7

MED Information:

MED Codes:

(NP) Network Policy, (LI) Location Identification

(PS) Power Source Entity, (PD) Power Device

(IN) Inventory

H/W revision: 1

F/W revision: sb2388xx.BE-01-027.sbn size=-1

S/W revision: sip88xx.12-8-1-0101-482.loads

Serial number: FCH25023CZN

Manufacturer: Cisco Systems, Inc.

Model: CP-8811

Capabilities: NP, PD, IN

Device type: Endpoint Class III

Network Policy(Voice): VLAN 101, tagged, Layer-2 priority: 5, DSCP: 46

Network Policy(Voice Signal): VLAN 101, tagged, Layer-2 priority: 4, DSCP: 32

PD device, Power source: PSE, Power Priority: Unknown, Wattage: 5.9

Location - not advertised

Total entries displayed: 1Si vous ne voyez aucune donnée collectée, vérifiez ceci :

- Vérifiez l'état de la session d'authentification sur le commutateur (elle doit aboutir).

OCEAN#sh access-session int gig1/0/1 det

Interface: GigabitEthernet1/0/1

IIF-ID: 0x172041DB

MAC Address: e8eb.34d9.b8f7

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: E8-EB-34-D9-B8-F7

Status: Authorized

Domain: DATA

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Common Session ID: F24D300A0000001B9A787BED

Acct Session ID: 0x0000012b

Handle: 0x79000011

Current Policy: POLICY_Gi1/0/1

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecured

Server Policies:

Method status list:

Method State

dot1x Stopped

mab Authc Success- Vérifiez si les protocoles CDP et LLDP sont activés. Vérifiez s'il existe des commandes autres que celles par défaut concernant CDP/LLDP et comment elles peuvent affecter la récupération des attributs à partir du point d'extrémité.

Switch#show running-config all | include cdp run

cdp run

Switch#show running-config all | include lldp run

lldp run- Vérifiez dans le guide de configuration de votre terminal s'il prend en charge CDP/LLDP, etc.

Étape 2. Vérification du cache du capteur de périphérique

Switch#show device-sensor cache interface GigabitEthernet1/0/1

Device: e8eb.34d9.b8f7 on port GigabitEthernet1/0/1

----------------------------------------------------------------------------

Proto Type:Name Len Value Text

LLDP 6:system-description 56 0C 36 43 69 73 63 6F 20 49 .6Cisco I

50 20 50 68 6F 6E 65 20 38 P Phone 8

38 31 31 2C 20 56 31 2C 20 811, V1,

73 69 70 38 38 78 78 2E 31 sip88xx.1

32 2D 38 2D 31 2D 30 31 30 2-8-1-010

31 2D 34 38 32 2E 6C 6F 61 1-482.loa

64 73 ds

CDP 6:platform-type 23 00 06 00 17 43 69 73 63 6F ....Cisco

20 49 50 20 50 68 6F 6E 65 IP Phone

20 38 38 31 31 8811

CDP 1:device-name 19 00 01 00 13 53 45 50 45 38 ....SEPE8

45 42 33 34 44 39 42 38 46 EB34D9B8F

37 7Si vous ne voyez aucune donnée dans ce champ ou si les informations ne sont pas complètes, vérifiez les commandes device-sensor ; en particulier, filter-lists et filter-specs.

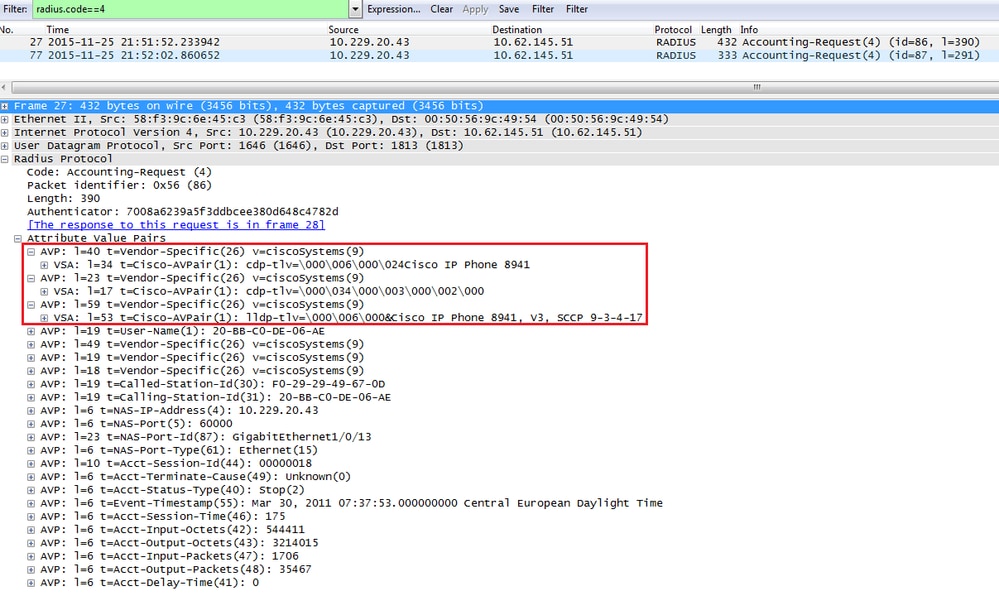

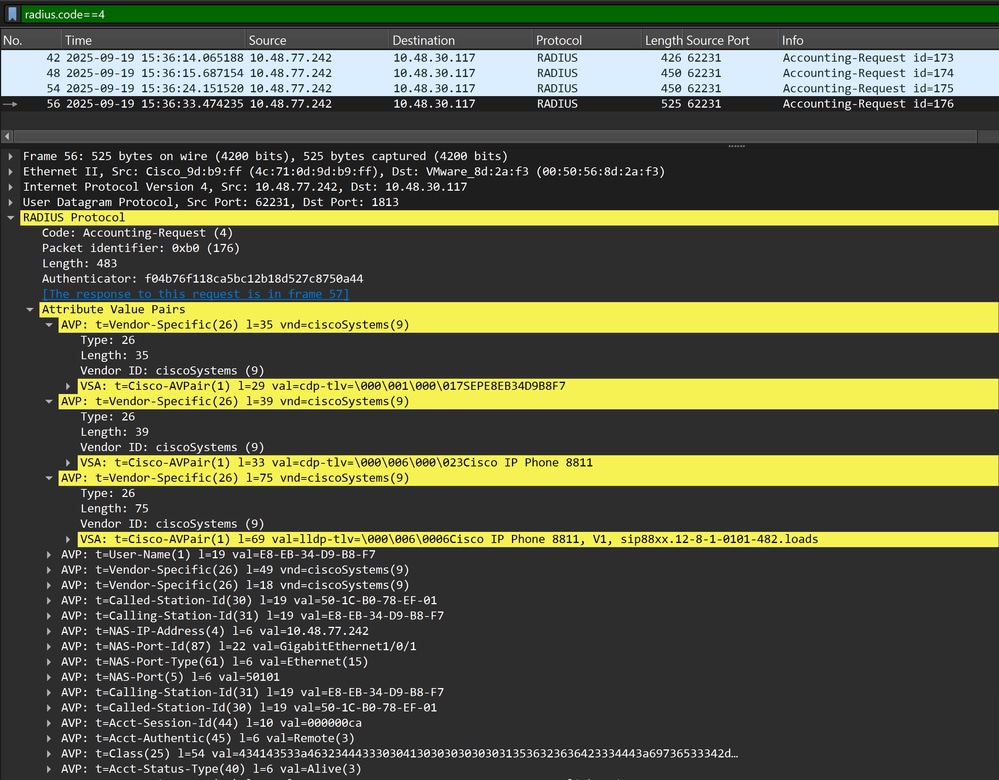

Étape 3. Vérifier si les attributs sont présents dans Radius Accounting

Vous pouvez vérifier cela à l'aide de la commandedebug radiussur le commutateur ou en effectuant la capture de paquets entre le commutateur et ISE.

Débogage Radius

Switch#debug radius

Switch#set platform software trace smd switch active R0 dot1x-all verbose

Switch#show platform software trace level smd switch active R0 | inc dot1x

dot1x Notice

dot1x-all Verbose

dot1x-redun NoticePour désactiver les débogages, vous pouvez exécuter la commande suivante :

Switch#set platform software trace all noticePour afficher les journaux :

Switch#show logging process smd | include RADIUS

2025/09/19 14:36:25.431793040 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Send Accounting-Request to 10.48.30.117:1813 id 1813/180, len 459

2025/09/19 14:36:25.431800182 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: authenticator 37 19 72 c0 54 6b 63 a4 - e2 93 7b c1 c8 93 24 4c

2025/09/19 14:36:25.431804371 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 35

2025/09/19 14:36:25.431808600 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 29 "cdp-tlv= "

2025/09/19 14:36:25.431811616 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 39

2025/09/19 14:36:25.431815180 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 33 "cdp-tlv= "

2025/09/19 14:36:25.431817947 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 75

2025/09/19 14:36:25.431822305 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 69 "lldp-tlv= "

2025/09/19 14:36:25.431826085 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: User-Name [1] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431828885 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 49

2025/09/19 14:36:25.431832691 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=F24D300A000000156266B34D"

2025/09/19 14:36:25.431835418 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 18

2025/09/19 14:36:25.431839009 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab"

2025/09/19 14:36:25.431842591 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431846145 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431851298 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.77.242

2025/09/19 14:36:25.431854702 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/1"

2025/09/19 14:36:25.431859269 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2025/09/19 14:36:25.431863238 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port [5] 6 50101

2025/09/19 14:36:25.431866514 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431870007 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431873587 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Session-Id [44] 10 "000000cc"

2025/09/19 14:36:25.431882560 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Authentic [45] 6 Remote [3]

2025/09/19 14:36:25.431885338 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Class [25] 54 ...

2025/09/19 14:36:25.431933331 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Status-Type [40] 6 Start [1]

2025/09/19 14:36:25.431937105 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Event-Timestamp [55] 6 1758292585

2025/09/19 14:36:25.431940547 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Delay-Time [41] 6 0

2025/09/19 14:36:25.431973200 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Started 5 sec timeoutCapture de paquets

Étape 4. Vérification des débogages du profileur sur ISE

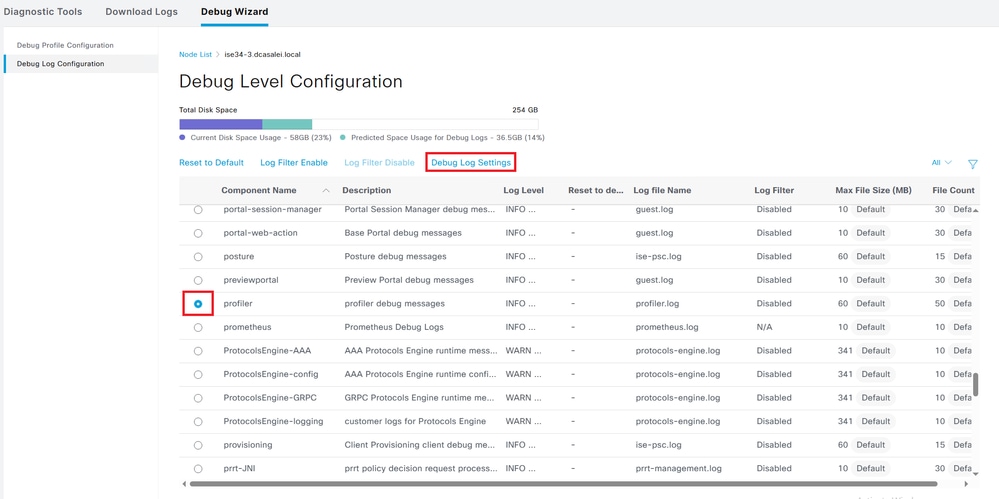

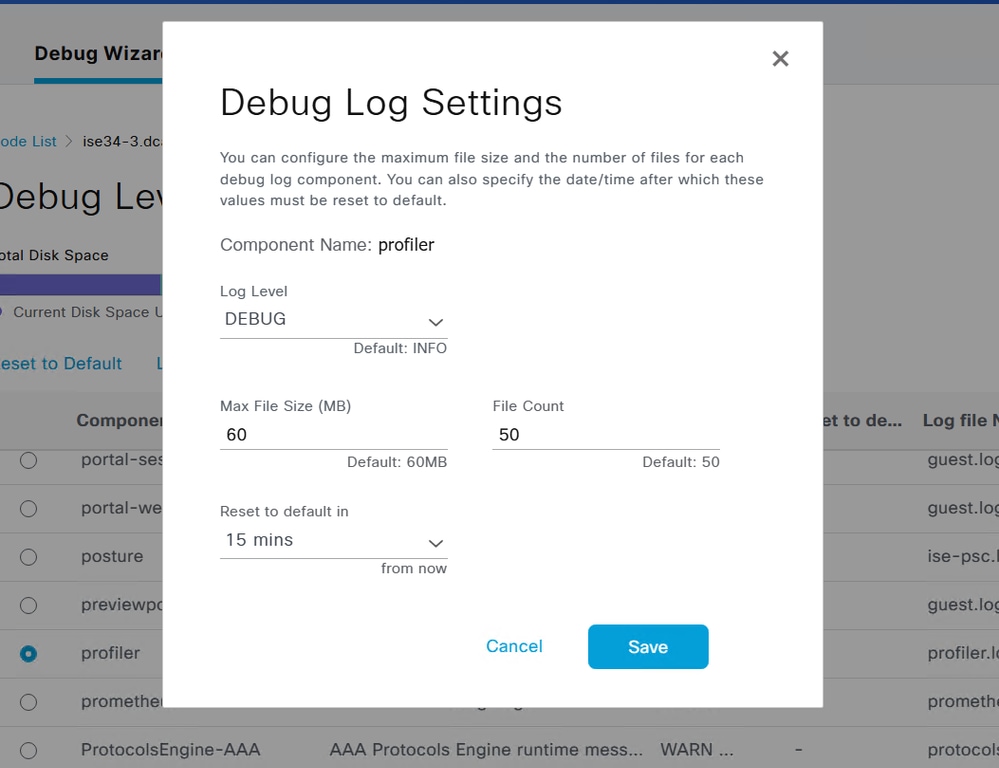

Si les attributs ont été envoyés à partir du commutateur, il est possible de vérifier s'ils ont été reçus sur ISE. Afin de vérifier cela, activez les débogages du profileur pour le noeud PSN correct (Administration > System > Logging > Debug Log Configuration > PSN > profiler > debug) et effectuez l'authentification du point de terminaison une fois de plus.

Recherchez les informations suivantes :

- Débogage indiquant que la sonde radius a reçu des attributs :

2025-09-21 07:14:07,574 INFO [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- MSG_CODE=[3000], VALID=[true], PRRT_TIMESTAMP=[2025-09-21 07:14:07.571 +00:00], MAC=[E8-EB-34-D9-B8-F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- ATTRS=[Device IP Address=10.48.77.242, UserName=CP-8811-SEPE8EB34D9B8F7, NetworkDeviceName=Test_Switch, User-Name=CP-8811-SEPE8EB34D9B8F7, NAS-IP-Address=10.48.77.242, NAS-Port=50101, Class=CACS:F24D300A000000166B1DB387:ise34-3/547062375/1383, Called-Station-ID=50-1C-B0-78-EF-01, Calling-Station-ID=E8-EB-34-D9-B8-F7, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=000000ce, Acct-Authentic=Remote, Event-Timestamp=1758438796, NAS-Port-Type=Ethernet, NAS-Port-Id=GigabitEthernet1/0/1, cisco-av-pair=cdp-tlv=cdpCacheDeviceId=SEPE8EB34D9B8F7, cisco-av-pair=cdp-tlv=cdpCachePlatform=Cisco IP Phone 8811, cisco-av-pair=lldp-tlv=lldpSystemDescription=Cisco IP Phone 8811\, V1\, sip88xx.12-8-1-0101-482.loads, cisco-av-pair=audit-session-id=F24D300A000000166B1DB387, cisco-av-pair=method=mab, QuickResponseSent=true, AcsSessionID=ise34-3/547062375/1389, SelectedAccessService=Default Network Access, RequestLatency=8, Step=11004, Step=11017, Step=15049, Step=15008, Step=22095, Step=11005, NetworkDeviceGroups=IPSEC#Is IPSEC Device#No, NetworkDeviceGroups=Location#All Locations, NetworkDeviceGroups=Device Type#All Device Types, CPMSessionID=F24D300A000000166B1DB387, StepLatency=1=0\;2=0\;3=0\;4=6\;5=0, TotalAuthenLatency=8, ClientLatency=0, Network Device Profile=Cisco, Location=Location#All Locations, Device Type=Device Type#All Device Types, IPSEC=IPSEC#Is IPSEC Device#No, ]

- Débogage indiquant que les attributs ont été analysés avec succès :

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 1: cdpCacheDeviceId=[SEPE8EB34D9B8F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 2: cdpCachePlatform=[Cisco IP Phone 8811] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 3: lldpSystemDescription=[Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads]

- Débogage indiquant que les attributs sont traités par le redirecteur :

2025-09-21 07:14:08,709 DEBUG [pool-55-thread-8][[]] cisco.profiler.infrastructure.probemgr.Forwarder -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:ProfilerCollection:- Endpoint Attributes:EndPoint[id=,name= ] MAC: E8:EB:34:D9:B8:F7 Attribute:AAA-Server value:ise34-3 (... more attributes ...) Attribute:User-Name value:CP-8811-SEPE8EB34D9B8F7 Attribute:cdpCacheDeviceId value:SEPE8EB34D9B8F7 Attribute:cdpCachePlatform value:Cisco IP Phone 8811 Attribute:lldpSystemDescription value:Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads Attribute:SkipProfiling value:false

Remarque : Un redirecteur stocke les terminaux dans la base de données Cisco ISE avec les données de leurs attributs, puis informe l'analyseur des nouveaux terminaux détectés sur votre réseau. L'analyseur classe les points d'extrémité en groupes d'identité de points d'extrémité et stocke les points d'extrémité avec les profils correspondants dans la base de données.

Étape 5. Profilage des nouveaux attributs et affectation des périphériques

Généralement, après l'ajout de nouveaux attributs à la collection existante pour un périphérique spécifique, ce périphérique ou point de terminaison est ajouté à la file d'attente de profilage afin de vérifier s'il doit être affecté à un profil différent basé sur de nouveaux attributs :

2025-09-21 07:14:08,714 INFO [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Classify Mac E8:EB:34:D9:B8:F7 MessageCode 3000 epSource RADIUS Probe

2025-09-21 07:14:08,724 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-Device matched E8:EB:34:D9:B8:F7 (certainty 30)

2025-09-21 07:14:08,727 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone matched E8:EB:34:D9:B8:F7 (certainty 45)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone-8811 matched E8:EB:34:D9:B8:F7 (certainty 140)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- After analyzing policy hierarchy: Endpoint: E8:EB:34:D9:B8:F7 EndpointPolicy:Cisco-IP-Phone-8811 for:215 ExceptionRuleMatched:falseInformations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

4.0 |

02-Oct-2025

|

Mise en forme, en-têtes, langage biaisé mis à jour |

3.0 |

14-Aug-2024

|

Mise en forme mise à jour, quelques améliorations grammaticales. |

1.0 |

14-Dec-2015

|

Première publication |

Contribution d’experts de Cisco

- Piotr BorowiecResponsable de prestation client

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires