Redirection du trafic ISE sur le commutateur Catalyst 3750

Table des matières

Introduction

Cet article décrit le fonctionnement de la redirection du trafic utilisateur et les conditions nécessaires pour rediriger le paquet par le commutateur.

Conditions préalables

Exigences

Cisco vous recommande d'avoir de l'expérience avec la configuration de Cisco Identity Services Engine (ISE) et des connaissances de base sur les sujets suivants :

- Déploiements ISE et flux CWA (Central Web Authentication)

- Configuration CLI des commutateurs Cisco Catalyst

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Microsoft Windows 7

- Logiciel de commutation de la gamme Cisco Catalyst 3750X, versions 15.0 et ultérieures

- Logiciel ISE, versions 1.1.4 et ultérieures

Informations générales

La redirection du trafic utilisateur sur le commutateur est un composant essentiel pour la plupart des déploiements avec l'ISE. Tous ces flux impliquent l'utilisation de la redirection du trafic par le commutateur :

- Authentification Web centralisée (CWA)

- Provisionnement client (CPP)

- Enregistrement des périphériques (DRW)

- Provisionnement natif du demandeur (NSP)

- Gestion des appareils mobiles (MDM)

Une redirection mal configurée est la cause de plusieurs problèmes avec le déploiement. Le résultat type est un agent NAC (Network Admission Control) qui ne s'affiche pas correctement ou une incapacité à afficher le portail invité.

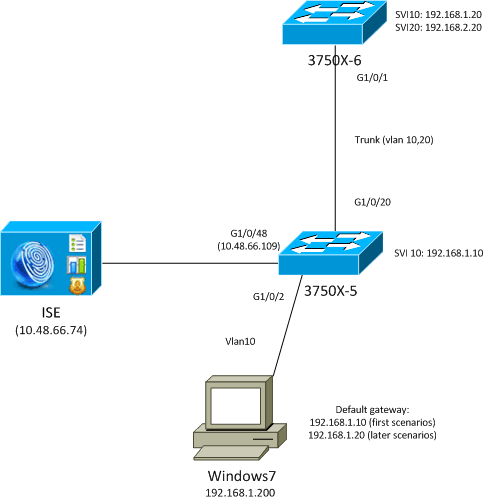

Pour les scénarios dans lesquels le commutateur n'a pas la même interface virtuelle de commutateur (SVI) que le VLAN client, référez-vous aux trois derniers exemples.

Dépannage

Scénario de test

Les tests sont effectués sur le client, qui doit être redirigé vers ISE pour la mise en service (CPP). L'utilisateur est authentifié via MAC Authentication Bypass (MAB) ou 802.1x. ISE renvoie le profil d'autorisation avec le nom de la liste de contrôle d'accès (ACL) de redirection (REDIRECT_POSTURE) et l'URL de redirection (redirections vers ISE) :

bsns-3750-5#show authentication sessions interface g1/0/2

Interface: GigabitEthernet1/0/2

MAC Address: 0050.5699.36ce

IP Address: 192.168.1.201

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 10

ACS ACL: xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1

URL Redirect ACL: REDIRECT_POSTURE

URL Redirect: https://10.48.66.74:8443/guestportal/gateway?sessionId=

C0A8000100000D5D015F1B47&action=cpp

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A8000100000D5D015F1B47

Acct Session ID: 0x00011D90

Handle: 0xBB000D5E

Runnable methods list:

Method State

dot1x Authc Success

La liste de contrôle d’accès téléchargeable (DACL) autorise tout le trafic à ce stade :

bsns-3750-5#show ip access-lists xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1

Extended IP access list xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1 (per-user)

10 permit ip any any

La liste de contrôle d’accès de redirection autorise ce trafic sans redirection :

- Tout le trafic vers ISE (10.48.66.74)

- Trafic DNS (Domain Name System) et ICMP (Internet Control Message Protocol)

Tout autre trafic doit être redirigé :

bsns-3750-5#show ip access-lists REDIRECT_POSTURE

Extended IP access list REDIRECT_POSTURE

10 deny ip any host 10.48.66.74 (153 matches)

20 deny udp any any eq domain

30 deny icmp any any (10 matches)

40 permit tcp any any eq www (78 matches)

50 permit tcp any any eq 443

Le commutateur a une interface SVI dans le même VLAN que l'utilisateur :

interface Vlan10

ip address 192.168.1.10 255.255.255.0

Dans les sections suivantes, cette section est modifiée afin de présenter l'impact potentiel.

Le trafic n'atteint pas la liste de contrôle d'accès Redirect

Lorsque vous essayez d’envoyer une requête ping à un hôte, vous devriez recevoir une réponse, car ce trafic n’est pas redirigé. Afin de confirmer, exécutez ce débogage :

debug epm redirect

Pour chaque paquet ICMP envoyé par le client, les débogages doivent présenter :

Jan 9 09:13:07.861: epm-redirect:IDB=GigabitEthernet1/0/2: In

epm_host_ingress_traffic_qualify ...

Jan 9 09:13:07.861: epm-redirect:epm_redirect_cache_gen_hash:

IP=192.168.1.201 Hash=562

Jan 9 09:13:07.861: epm-redirect:IP=192.168.1.201: CacheEntryGet Success

Jan 9 09:13:07.861: epm-redirect:IP=192.168.1.201: Ingress packet on

[idb= GigabitEthernet1/0/2] didn't match with [acl=REDIRECT_POSTURE]

Afin de confirmer, examinez la liste de contrôle d’accès :

bsns-3750-5#show ip access-lists REDIRECT_POSTURE

Extended IP access list REDIRECT_POSTURE

10 deny ip any host 10.48.66.74 (153 matches)

20 deny udp any any eq domain

30 deny icmp any any (4 matches)

40 permit tcp any any eq www (78 matches)

50 permit tcp any any eq 443

Le trafic atteint la liste de contrôle d'accès Redirect

Scénario 1 - L'hôte de destination se trouve dans le même VLAN, existe et est SVI 10 UP

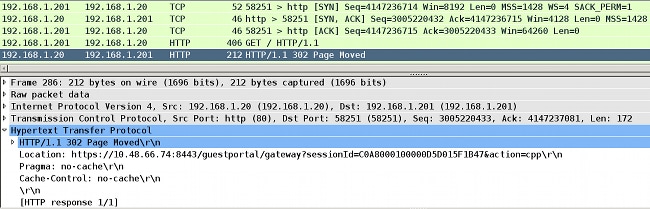

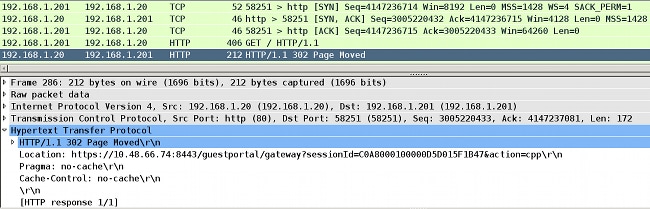

Lorsque vous initiez le trafic vers l'adresse IP qui est directement accessible par le commutateur au niveau de la couche 3 (L3) (le réseau du commutateur possède une interface SVI), voici ce qui se passe :

- Le client lance une demande de résolution ARP (Address Resolution Protocol) pour l'hôte de destination (192.168.1.20) dans le même VLAN et reçoit une réponse (le trafic ARP n'est jamais redirigé).

- Le commutateur intercepte cette session, même si l’adresse IP de destination n’est pas configurée sur ce commutateur. La connexion TCP entre le client et le commutateur est terminée. À ce stade, aucun autre paquet n’est envoyé en dehors du commutateur. Dans ce scénario, le client (192.168.1.201) a initié une session TCP avec l'autre hôte qui existe dans ce VLAN (192.168.1.20) et pour lequel le commutateur a une interface SVI UP (avec l'adresse IP 192.168.1.10) :

- Une fois la session TCP établie et la requête HTTP envoyée, le commutateur renvoie la réponse HTTP avec la redirection vers ISE (en-tête Location).

Ces étapes sont confirmées par des débogages. Il y a plusieurs occurrences ACL :epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2]

matched with [acl=REDIRECT_POSTURE]

epm-redirect:Fill in URL=https://10.48.66.74:8443/guestportal/gateway?sessionId=

C0A8000100000D5D015F1B47&action=cpp for redirection

epm-redirect:IP=192.168.1.201: Redirect http request to https:

//10.48.66.74:8443/guestportal/gateway?sessionId=C0A8000100000D5D015F1B47&action=cpp

epm-redirect:EPM HTTP Redirect Daemon successfully created

Ceci peut également être confirmé par des débogages plus détaillés :debug ip http all

http_epm_http_redirect_daemon: got redirect request

HTTP: token len 3: 'GET'

http_proxy_send_page: Sending http proxy page

http_epm_send_redirect_page: Sending the Redirect page to ... - Le client se connecte directement à ISE (session SSL (Secure Sockets Layer) vers 10.48.66.74:8443). Ce paquet ne déclenche pas la redirection :

epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2] didn't

match with [acl=REDIRECT_POSTURE]

Scénario 2 - L'hôte de destination se trouve dans le même VLAN, n'existe pas et est SVI 10 UP

Si l’hôte de destination 192.168.1.20 est en panne (ne répond pas), le client ne reçoit pas de réponse ARP (le commutateur n’intercepte pas ARP) et le client n’envoie pas de SYN TCP. La redirection ne se produit jamais.

C'est pourquoi l'agent NAC utilise une passerelle par défaut pour une détection. Une passerelle par défaut doit toujours répondre et déclencher des redirections.

Scénario 3 - L'hôte de destination se trouve dans un VLAN différent, existe et est SVI 10 UP

Voici ce qui se passe dans ce scénario :

- Le client tente d'accéder à HTTP://8.8.8.8.

- Ce réseau ne se trouve sur aucune interface SVI du commutateur.

- Le client envoie un SYN TCP pour cette session à la passerelle par défaut 192.168.1.10 (adresse MAC de destination connue).

- La redirection est déclenchée exactement de la même manière que dans le premier exemple.

- Le commutateur intercepte cette session et renvoie une réponse HTTP qui redirige vers le serveur ISE.

- Le client accède au serveur ISE sans problème (le trafic n'est pas redirigé).

Scénario 4 - L'hôte de destination se trouve dans un VLAN différent, n'existe pas et est SVI 10 UP

Ce scénario est exactement le même que le scénario 3. Peu importe si l’hôte de destination dans un VLAN distant existe ou non.

Scénario 5 - L'hôte de destination se trouve dans un VLAN différent, existe et est SVI 10 DOWN

Si le commutateur n'a pas SVI UP dans le même VLAN que le client, il peut toujours effectuer la redirection, mais seulement lorsque des conditions spécifiques sont respectées.

Le problème pour le commutateur est de savoir comment renvoyer la réponse au client à partir d'une autre interface SVI. Il est difficile de déterminer quelle adresse MAC source doit être utilisée.

Le flux est différent de lorsque l'interface SVI est activée :

- Le client envoie un SYN TCP à l’hôte dans un autre VLAN (192.168.2.20) avec une adresse MAC de destination définie sur une passerelle par défaut définie sur le commutateur en amont. Ce paquet atteint la liste de contrôle d’accès de redirection, qui est affichée par les débogages.

- Le commutateur vérifie s’il dispose d’un routage vers le client. N'oubliez pas que l'interface SVI 10 est désactivée.

- Si le commutateur n'a pas d'autre interface SVI qui a un routage vers le client, ce paquet n'est pas intercepté ou redirigé, même lorsque les journaux d'Enterprise Policy Manager (EPM) indiquent que la liste de contrôle d'accès est atteinte. L’hôte distant peut renvoyer un SYN ACK, mais le commutateur n’a pas de routage vers le client (VLAN10) et abandonne le paquet. Le paquet ne peut pas être simplement recommuté (L2), car il a atteint la liste de contrôle d’accès de redirection.

- Si le commutateur dispose d'un routage vers le VLAN client via une interface SVI différente, il intercepte ce paquet et effectue la redirection comme d'habitude. La réponse avec la redirection d'URL n'est pas envoyée directement au client, mais via un commutateur/routeur différent en fonction de la décision de routage.

Remarquez l'asymétrie ici :

- Le trafic reçu du client est intercepté localement par le commutateur.

- La réponse pour cela, qui inclut la redirection HTTP, est envoyée via le commutateur en amont en fonction du routage.

- C'est à ce moment que des problèmes typiques avec le pare-feu peuvent se produire et qu'un contournement TCP est requis.

- Le trafic vers ISE, qui n'est pas redirigé, est symétrique. Seule la redirection elle-même est asymétrique.

Scénario 6 - L'hôte de destination se trouve dans un VLAN différent, n'existe pas et est SVI 10 DOWN

Ce scénario est exactement le même que le scénario 5. Peu importe que l’hôte distant existe. Le routage correct est ce qui est important.

Scénario 7 - Le service HTTP est en panne

Comme présenté dans le scénario 6, le processus HTTP sur le commutateur joue un rôle important. Si le service HTTP est désactivé, EPM indique que le paquet atteint la liste de contrôle d'accès de redirection :

epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2] matched

with [acl=REDIRECT_POSTURE]

Cependant, la redirection ne se produit jamais.

Le service HTTPS sur le commutateur n'est pas requis pour une redirection HTTP, mais il est requis pour une redirection HTTPS. L'agent NAC peut utiliser les deux pour la détection ISE. Par conséquent, il est conseillé d'activer les deux.

Redirection ACL - Protocoles et port incorrects, pas de redirection

Notez que le commutateur peut uniquement intercepter le trafic HTTP ou HTTPS qui fonctionne sur les ports standard (TCP/80 et TCP/443). Si HTTP/HTTPS fonctionne sur un port non standard, il peut être configuré avec la commande ip port-map http. En outre, le commutateur doit faire écouter son serveur HTTP sur ce port (ip http port).

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

13-Feb-2014

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires