Exemple de configuration de l'authentification Web centralisée avec un commutateur et Identity Services Engine

Options de téléchargement

-

ePub (664.5 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (335.6 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer l'authentification Web centrale avec des clients câblés connectés à des commutateurs à l'aide d'Identity Services Engine (ISE).

Le concept d'authentification Web centrale s'oppose à l'authentification Web locale, qui est l'authentification Web habituelle sur le commutateur lui-même. Dans ce système, en cas de défaillance dot1x/mab, le commutateur bascule vers le profil webauth et redirige le trafic client vers une page Web sur le commutateur.

L'authentification Web centrale offre la possibilité d'avoir un périphérique central qui agit comme un portail Web (dans l'exemple, l'ISE). La principale différence par rapport à l'authentification Web locale habituelle est qu'elle est déplacée vers la couche 2 avec l'authentification mac/dot1x. Le concept diffère également en ce que le serveur RADIUS (ISE dans cet exemple) renvoie des attributs spéciaux qui indiquent au commutateur qu'une redirection Web doit avoir lieu. Cette solution présente l'avantage d'éliminer tout délai nécessaire à l'authentification Web. Globalement, si l'adresse MAC de la station client n'est pas connue par le serveur RADIUS (mais d'autres critères peuvent également être utilisés), le serveur renvoie des attributs de redirection, et le commutateur autorise la station (via MAC authentication bypass [MAB]) mais place une liste d'accès pour rediriger le trafic Web vers le portail. Une fois que l'utilisateur se connecte sur le portail invité, il est possible via CoA (Change of Authorization) de renvoyer le port du commutateur afin qu'une nouvelle authentification MAB de couche 2 se produise. L’ISE peut alors se souvenir qu’il s’agissait d’un utilisateur webauth et lui appliquer des attributs de couche 2 (comme l’attribution dynamique de VLAN). Un composant ActiveX peut également forcer le PC client à actualiser son adresse IP.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

-

Identity Services Engine (ISE)

-

Configuration du commutateur Cisco IOS®

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Cisco Identity Services Engine (ISE), version 1.1.1

-

Commutateur de la gamme Cisco Catalyst 3560 qui exécute la version logicielle 12.2.55SE3

Remarque : la procédure est similaire ou identique pour les autres modèles de commutateurs Catalyst. Vous pouvez utiliser ces étapes sur toutes les versions du logiciel Cisco IOS pour Catalyst, sauf indication contraire.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurer

Aperçu

La configuration ISE se compose des cinq étapes suivantes :

- Créez la liste de contrôle d'accès téléchargeable (ACL).

- Créez le profil d'autorisation.

- Créez une règle d'authentification.

- Créez une règle d'autorisation.

- Activez le renouvellement IP (facultatif).

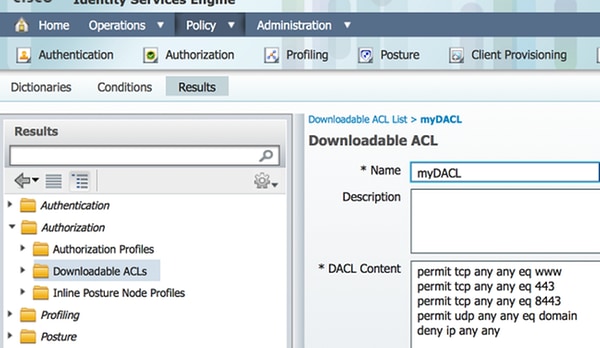

Créer la liste de contrôle d’accès téléchargeable

Cette étape n'est pas obligatoire. La liste de contrôle d’accès de redirection renvoyée avec le profil webauth central détermine le trafic (HTTP ou HTTPS) redirigé vers ISE. La liste de contrôle d’accès téléchargeable vous permet de définir le trafic autorisé. Vous devez généralement autoriser les protocoles DNS, HTTP(S) et 8443 et refuser le reste. Sinon, le commutateur redirige le trafic HTTP mais autorise d'autres protocoles.

Complétez ces étapes afin de créer la liste de contrôle d'accès téléchargeable :

- Cliquez sur Policy, puis sur Policy Elements.

- Cliquez sur Résultats.

- Développez Authorization, puis cliquez sur Downloadable ACLs.

- Cliquez sur le bouton Add afin de créer une nouvelle ACL téléchargeable.

- Dans le champ Name, saisissez un nom pour la liste de contrôle d'accès. Cet exemple utilise myDACL.

Cette image présente un contenu DACL typique, qui permet :

- DNS : résolution du nom d'hôte du portail ISE

- HTTP et HTTPS : autoriser la redirection

- Port TCP 8443 : sert de port de portail invité

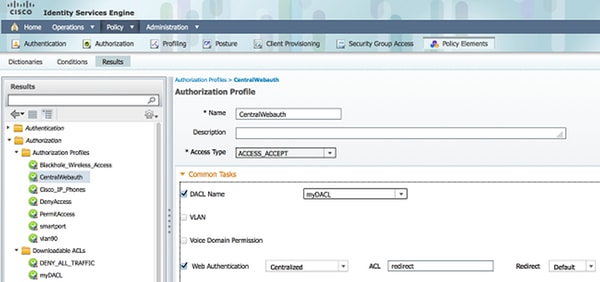

Créer le profil d'autorisation

Complétez ces étapes afin de créer le profil d'autorisation :

- Cliquez sur Policy, puis sur Policy Elements.

- Cliquez sur Résultats.

- Développez Authorization, puis cliquez sur Authorization profile.

- Cliquez sur le bouton Add afin de créer un nouveau profil d'autorisation pour l'authentification Web centrale.

- Dans le champ Nom, entrez un nom pour le profil. Cet exemple utilise CentralWebauth.

- Sélectionnez ACCESS_ACCEPT dans la liste déroulante Type d'accès.

- Cochez la case Web Authentication et choisissez Centralized dans la liste déroulante.

- Dans le champ ACL, saisissez le nom de la liste de contrôle d’accès sur le commutateur qui définit le trafic à rediriger. Cet exemple utilise la redirection.

- Choisissez Default dans la liste déroulante Redirect.

- Cochez la case DACL Name, et choisissez myDACL dans la liste déroulante si vous décidez d'utiliser une DACL au lieu d'une ACL de port statique sur le commutateur.

L'attribut Redirect définit si l'ISE voit le portail Web par défaut ou un portail Web personnalisé créé par l'administrateur ISE. Par exemple, la liste de contrôle d'accès de redirection dans cet exemple déclenche une redirection sur le trafic HTTP ou HTTPS du client vers n'importe où. La liste de contrôle d’accès est définie sur le commutateur plus loin dans cet exemple de configuration.

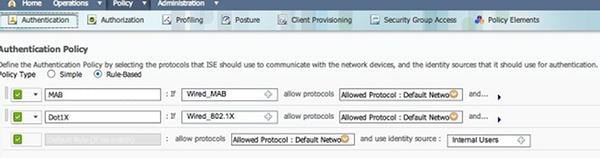

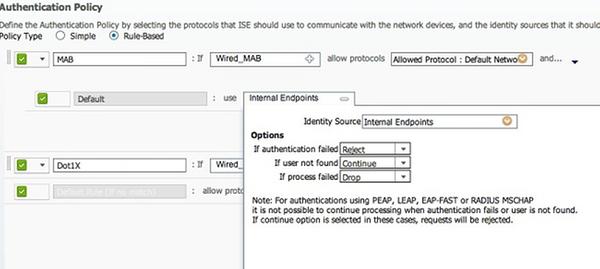

Créer une règle d'authentification

Complétez ces étapes afin d'utiliser le profil d'authentification pour créer la règle d'authentification :

- Dans le menu Policy, cliquez sur Authentication.

Cette image montre un exemple de configuration de la règle de stratégie d'authentification. Dans cet exemple, une règle est configurée qui se déclenche lorsque MAB est détecté.

- Entrez un nom pour votre règle d'authentification. Cet exemple utilise MAB.

- Sélectionnez l'icône plus (+) dans le champ Condition If.

- Sélectionnez Condition composée, puis Wired_MAB.

- Cliquez sur la flèche située à côté de et ... afin de développer davantage la règle.

- Cliquez sur l'icône + dans le champ Identity Source, et choisissez Internal endpoints.

- Choisissez Continue dans la liste déroulante « If user not found ».

Cette option permet à un périphérique d'être authentifié (via webauth) même si son adresse MAC n'est pas connue. Les clients Dot1x peuvent toujours s'authentifier avec leurs informations d'identification et ne doivent pas être concernés par cette configuration.

Créer une règle d'autorisation

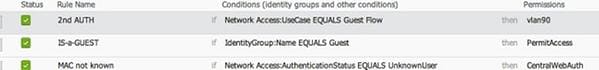

Il existe désormais plusieurs règles à configurer dans la stratégie d’autorisation. Lorsque le PC est branché, il passe par MAB ; il est supposé que l'adresse MAC n'est pas connue, de sorte que l'authentification Web et la liste de contrôle d'accès sont renvoyées. Cette règle MAC inconnu est affichée dans cette image et est configurée dans cette section :

Complétez ces étapes afin de créer la règle d'autorisation :

- Créez une nouvelle règle et entrez un nom. Cet exemple utilise MAC inconnu.

- Cliquez sur l'icône plus (+) dans le champ de condition et choisissez de créer une condition.

- Développez la liste déroulante expression.

- Choisissez Network Access et développez-le.

- Cliquez sur AuthenticationStatus, puis choisissez l'opérateur Equals.

- Sélectionnez UnknownUser dans le champ de droite.

- Sur la page Autorisation générale, choisissez CentralWebauth (profil d'autorisation) dans le champ à droite du mot alors.

Cette étape permet à l'ISE de continuer même si l'utilisateur (ou l'adresse MAC) n'est pas connu.

La page de connexion s'affiche désormais pour les utilisateurs inconnus. Cependant, une fois qu'ils ont entré leurs informations d'identification, une demande d'authentification leur est présentée à nouveau sur l'ISE ; par conséquent, une autre règle doit être configurée avec une condition qui est remplie si l'utilisateur est un utilisateur invité. Dans cet exemple, Si UseridentityGroup est égal à Guest est utilisé, et il est supposé que tous les invités appartiennent à ce groupe. - Cliquez sur le bouton Actions situé à la fin de la règle MAC inconnu, et choisissez d'insérer une nouvelle règle ci-dessus.

Remarque : il est très important que cette nouvelle règle précède la règle MAC non connue.

- Entrez un nom pour la nouvelle règle. Cet exemple utilise IS-a-GUEST.

- Choisissez une condition qui correspond à vos utilisateurs invités.

Cet exemple utilise InternalUser : IdentityGroup est égal à Guest parce que tous les utilisateurs invités sont liés au groupe Guest (ou à un autre groupe que vous avez configuré dans vos paramètres de sponsor). - Choisissez PermitAccess dans la zone de résultats (située à droite du mot alors).

Lorsque l'utilisateur est autorisé sur la page Login, ISE redémarre une authentification de couche 2 sur le port du commutateur et un nouveau MAB se produit. Dans ce scénario, la différence est qu'un indicateur invisible est défini pour qu'ISE se souvienne qu'il s'agissait d'un utilisateur authentifié par un invité. Cette règle est 2nd AUTH, et la condition est Network Access:UseCase Equals GuestFlow. Cette condition est remplie lorsque l'utilisateur s'authentifie via webauth et que le port du commutateur est à nouveau défini pour un nouveau MAB. Vous pouvez attribuer les attributs de votre choix. Cet exemple attribue un profil vlan90 afin que l'utilisateur se voie attribuer le VLAN 90 dans sa deuxième authentification MAB. - Cliquez sur Actions (situé à la fin de la règle IS-a-GUEST), et choisissez Insert new rule above.

- Entrez 2nd AUTH dans le champ du nom.

- Dans le champ Condition, cliquez sur l'icône plus (+) et choisissez de créer une condition.

- Choisissez Network Access, puis cliquez sur UseCase.

- Sélectionnez Égal comme opérateur.

- Choisissez GuestFlow comme opérande approprié.

- Sur la page d'autorisation, cliquez sur l'icône plus (+) (située à côté de alors) afin de choisir un résultat pour votre règle.

Dans cet exemple, un profil préconfiguré (vlan90) est attribué ; cette configuration n'est pas affichée dans ce document.

Vous pouvez choisir une option Permit Access ou créer un profil personnalisé afin de renvoyer le VLAN ou les attributs que vous aimez.

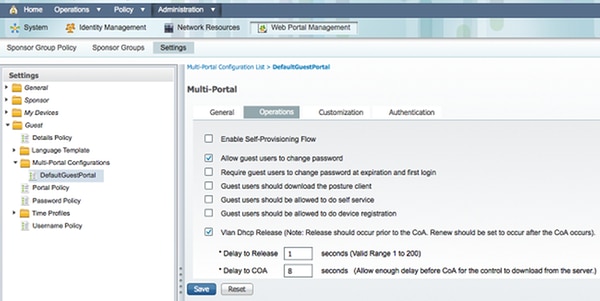

Activer le renouvellement IP (facultatif)

Si vous attribuez un VLAN, la dernière étape consiste pour l'ordinateur client à renouveler son adresse IP. Cette étape est réalisée par le portail invité pour les clients Windows. Si vous n'avez pas défini un VLAN pour la 2ème règle AUTH plus tôt, vous pouvez ignorer cette étape.

Si vous avez attribué un VLAN, procédez comme suit afin d'activer le renouvellement IP :

- Cliquez sur Administration, puis sur Guest Management.

- Cliquez sur Paramètres.

- Développez Guest, puis Multi-Portal Configuration.

- Cliquez sur DefaultGuestPortal ou sur le nom d'un portail personnalisé que vous avez peut-être créé.

- Activez la case à cocher Vlan DHCP Release.

Remarque : cette option ne fonctionne que pour les clients Windows.

Configuration du commutateur (extrait)

Cette section fournit un extrait de la configuration du commutateur. Voir Configuration du commutateur (complète) pour la configuration complète.

Cet exemple montre une configuration MAB simple.

interface GigabitEthernet1/0/12

description ISE1 - dot1x clients - UCS Eth0

switchport access vlan 100

switchport mode access

ip access-group webauth in

authentication order mab

authentication priority mab

authentication port-control auto

mab

spanning-tree portfast

end

Le VLAN 100 est le VLAN qui fournit une connectivité réseau complète. Une ACL de port par défaut (nommée webauth) est appliquée et définie comme indiqué ici :

ip access-list extended webauth

permit ip any any

Cet exemple de configuration donne un accès réseau complet même si l'utilisateur n'est pas authentifié ; par conséquent, vous pouvez limiter l'accès aux utilisateurs non authentifiés.

Dans cette configuration, la navigation HTTP et HTTPS ne fonctionne pas sans authentification (par l'autre ACL) puisque ISE est configuré pour utiliser une ACL de redirection (nommée redirection). Voici la définition sur le commutateur :

ip access-list extended redirect

deny ip any host <ISE ip address>

permit TCP any any eq www

permit TCP any any eq 443

Cette liste d'accès doit être définie sur le commutateur afin de définir sur quel trafic le commutateur effectuera la redirection. (Il correspond à permit.) Dans cet exemple, tout trafic HTTP ou HTTPS envoyé par le client déclenche une redirection Web. Cet exemple refuse également l'adresse IP ISE de sorte que le trafic vers l'ISE soit acheminé vers l'ISE et ne soit pas redirigé dans une boucle. (Dans ce scénario, deny ne bloque pas le trafic ; il ne redirige simplement pas le trafic.) Si vous utilisez des ports HTTP inhabituels ou un proxy, vous pouvez ajouter d'autres ports.

Il est également possible d'autoriser l'accès HTTP à certains sites Web et de rediriger d'autres sites Web. Par exemple, si vous définissez dans la liste de contrôle d’accès une autorisation pour les serveurs Web internes uniquement, les clients peuvent naviguer sur le Web sans s’authentifier, mais ils risquent de rencontrer la redirection s’ils tentent d’accéder à un serveur Web interne.

La dernière étape consiste à autoriser la CoA sur le commutateur. Sinon, l'ISE ne peut pas forcer le commutateur à réauthentifier le client.

aaa server radius dynamic-author

client <ISE ip address> server-key <radius shared secret>

Cette commande est requise pour que le commutateur redirige en fonction du trafic HTTP :

ip http server

Cette commande est requise pour rediriger en fonction du trafic HTTPS :

ip http secure-server

Ces commandes sont également importantes :

radius-server vsa send authentication

radius-server vsa send accounting

Si l'utilisateur n'est pas encore authentifié, la commande show authentication session int <interface num> renvoie ce résultat :

01-SW3750-access#show auth sess int gi1/0/12

Interface: GigabitEthernet1/0/12

MAC Address: 000f.b049.5c4b

IP Address: 192.168.33.201

User-Name: 00-0F-B0-49-5C-4B

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: N/A

ACS ACL: xACSACLx-IP-myDACL-51519b43

URL Redirect ACL: redirect

URL Redirect: https://ISE2.wlaaan.com:8443/guestportal/gateway?

sessionId=C0A82102000002D8489E0E84&action=cwa

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A82102000002D8489E0E84

Acct Session ID: 0x000002FA

Handle: 0xF60002D9

Runnable methods list:

Method State

mab Authc Success

Remarque : malgré une authentification MAB réussie, la liste de contrôle d'accès de redirection est placée car l'adresse MAC n'était pas connue par l'ISE.

Configuration du commutateur (complète)

Cette section répertorie la configuration complète du commutateur. Certaines interfaces et lignes de commande inutiles ont été omises ; par conséquent, cet exemple de configuration doit être utilisé à titre de référence uniquement et ne doit pas être copié.

Building configuration...

Current configuration : 6885 bytes

!

version 15.0

no service pad

service timestamps debug datetime msec localtime show-timezone

service timestamps log datetime msec localtime show-timezone

no service password-encryption

!

!

boot-start-marker

boot-end-marker

!

enable secret 5 $1$xqtx$VPsZHbpGmLyH/EOObPpla.

!

aaa new-model

!

!

aaa group server radius newGroup

!

aaa authentication login default local

aaa authentication dot1x default group radius

aaa authorization exec default none

aaa authorization network default group radius

!

!

!

!

aaa server radius dynamic-author

client 192.168.131.1 server-key cisco

!

aaa session-id common

clock timezone CET 2 0

system mtu routing 1500

vtp interface Vlan61

udld enable

nmsp enable

ip routing

ip dhcp binding cleanup interval 600

!

!

ip dhcp snooping

ip device tracking

!

!

crypto pki trustpoint TP-self-signed-1351605760

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-1351605760

revocation-check none

rsakeypair TP-self-signed-1351605760

!

!

crypto pki certificate chain TP-self-signed-1351605760

certificate self-signed 01

30820245 308201AE A0030201 02020101 300D0609 2A864886 F70D0101 04050030

31312F30 2D060355 04031326 494F532D 53656C66 2D536967 6E65642D 43657274

69666963 6174652D 31333531 36303537 3630301E 170D3933 30333031 30303033

35385A17 0D323030 31303130 30303030 305A3031 312F302D 06035504 03132649

4F532D53 656C662D 5369676E 65642D43 65727469 66696361 74652D31 33353136

30353736 3030819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281

8100B068 86D31732 E73D2FAD 05795D6D 402CE60A B93D4A88 C98C3F54 0982911D

D211EC23 77734A5B 7D7E5684 388AD095 67354C95 92FD05E3 F3385391 8AB9A866

B5925E04 A846F740 1C9AC0D9 6C829511 D9C5308F 13C4EA86 AF96A94E CD57B565

92317B2E 75D6AB18 04AC7E14 3923D3AC 0F19BC6A 816E6FA4 5F08CDA5 B95D334F

DA410203 010001A3 6D306B30 0F060355 1D130101 FF040530 030101FF 30180603

551D1104 11300F82 0D69696C 796E6173 2D333536 302E301F 0603551D 23041830

16801457 D1216AF3 F0841465 3DDDD4C9 D08E06C5 9890D530 1D060355 1D0E0416

041457D1 216AF3F0 8414653D DDD4C9D0 8E06C598 90D5300D 06092A86 4886F70D

01010405 00038181 0014DC5C 2D19D7E9 CB3E8ECE F7CF2185 32D8FE70 405CAA03

dot1x system-auth-control

dot1x critical eapol

!

!

!

errdisable recovery cause bpduguard

errdisable recovery interval 60

!

spanning-tree mode pvst

spanning-tree logging

spanning-tree portfast bpduguard default

spanning-tree extend system-id

spanning-tree vlan 1-200 priority 24576

!

vlan internal allocation policy ascending

lldp run

!

!

!

!

!

!

interface FastEthernet0/2

switchport access vlan 33

switchport mode access

authentication order mab

authentication priority mab

authentication port-control auto

mab

spanning-tree portfast

!

interface Vlan33

ip address 192.168.33.2 255.255.255.0

!

ip default-gateway 192.168.33.1

ip http server

ip http secure-server

!

ip route 0.0.0.0 0.0.0.0 192.168.33.1

!

ip access-list extended MY_TEST

permit ip any any

ip access-list extended redirect

deny ip any host 192.168.131.1

permit tcp any any eq www

permit tcp any any eq 443

ip access-list extended webAuthList

permit ip any any

!

ip sla enable reaction-alerts

logging esm config

logging trap warnings

logging facility auth

logging 10.48.76.31

snmp-server community c3560public RO

snmp-server community c3560private RW

snmp-server community private RO

radius-server host 192.168.131.1 auth-port 1812 acct-port 1813 key cisco

radius-server vsa send authentication

radius-server vsa send accounting

!

!

!

privilege exec level 15 configure terminal

privilege exec level 15 configure

privilege exec level 2 debug radius

privilege exec level 2 debug aaa

privilege exec level 2 debug

!

line con 0

line vty 0 4

exec-timeout 0 0

password Cisco123

authorization commands 1 MyTacacs

authorization commands 2 MyTacacs

authorization commands 15 MyTacacs

authorization exec MyTacacs

login authentication MyTacacs

line vty 5 15

!

ntp server 10.48.76.33

end

Configuration du proxy HTTP

Si vous utilisez un proxy HTTP pour vos clients, cela signifie que ceux-ci :

- Utiliser un port non conventionnel pour le protocole HTTP

- Envoyer tout leur trafic à ce proxy

Afin que le commutateur écoute sur le port non conventionnel (par exemple, 8080), utilisez ces commandes :

ip http port 8080

ip port-map http port 8080

Vous devez également configurer tous les clients pour qu'ils continuent à utiliser leur proxy, mais pas le proxy pour l'adresse IP ISE. Tous les navigateurs incluent une fonctionnalité qui vous permet d'entrer des noms d'hôtes ou des adresses IP qui ne doivent pas utiliser le proxy. Si vous n'ajoutez pas l'exception pour l'ISE, vous rencontrez une page d'authentification en boucle.

Vous devez également modifier votre liste de contrôle d'accès de redirection pour autoriser sur le port proxy (8080 dans cet exemple).

Remarque importante sur les interfaces SVI du commutateur

À ce stade, le commutateur a besoin d'une interface virtuelle de commutateur (SVI) afin de répondre au client et d'envoyer la redirection du portail Web au client. Cette interface SVI ne doit pas nécessairement se trouver sur le sous-réseau/VLAN client. Cependant, si le commutateur n'a pas d'interface SVI dans le sous-réseau/VLAN client, il doit utiliser l'une des autres interfaces SVI et envoyer le trafic comme défini dans la table de routage du client. Cela signifie généralement que le trafic est envoyé à une autre passerelle au coeur du réseau ; ce trafic revient au commutateur d'accès à l'intérieur du sous-réseau client.

Les pare-feu bloquent généralement le trafic en provenance et à destination du même commutateur, comme dans ce scénario, de sorte que la redirection peut ne pas fonctionner correctement. Les solutions de contournement consistent à autoriser ce comportement sur le pare-feu ou à créer une interface SVI sur le commutateur d'accès dans le sous-réseau client.

Remarque importante sur la redirection HTTPS

Les commutateurs peuvent rediriger le trafic HTTPS. Ainsi, si le client invité a une page d'accueil en HTTPS, la redirection se produit correctement.

L'ensemble du concept de redirection repose sur le fait qu'un périphérique (dans ce cas, le commutateur) usurpe l'adresse IP du site Web. Cependant, un problème majeur survient lorsque le commutateur intercepte et redirige le trafic HTTPS, car le commutateur ne peut présenter que son propre certificat dans la connexion TLS (Transport Layer Security). Comme il ne s'agit pas du même certificat que le site Web demandé à l'origine, la plupart des navigateurs émettent des alertes majeures. Les navigateurs gèrent correctement la redirection et la présentation d'un autre certificat comme problème de sécurité. Il n'y a aucune solution de contournement pour cela, et il n'y a aucun moyen pour le commutateur d'usurper votre certificat de site Web original.

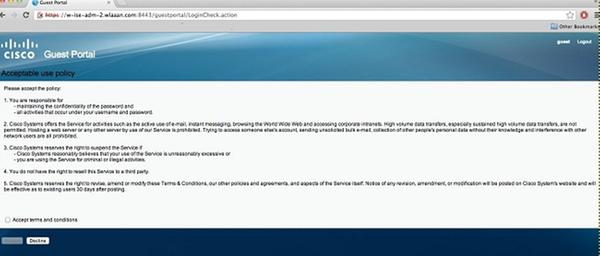

Résultat final

Le PC client se connecte et exécute le MAB. L'adresse MAC n'étant pas connue, ISE renvoie les attributs de redirection au commutateur. L'utilisateur tente d'accéder à un site Web et est redirigé.

Lorsque l'authentification de la page de connexion est réussie, l'ISE renvoie le port de commutation via la modification de l'autorisation, qui lance à nouveau une authentification MAB de couche 2.

Cependant, l'ISE sait qu'il s'agit d'un ancien client webauth et autorise le client en fonction des informations d'identification webauth (bien qu'il s'agisse d'une authentification de couche 2).

Dans les journaux d'authentification ISE, l'authentification MAB apparaît au bas du journal. Bien qu'inconnue, l'adresse MAC a été authentifiée et profilée, et les attributs webauth ont été renvoyés. Ensuite, l'authentification s'effectue avec le nom d'utilisateur de l'utilisateur (c'est-à-dire que l'utilisateur saisit ses informations d'identification dans la page Connexion). Immédiatement après l'authentification, une nouvelle authentification de couche 2 se produit avec le nom d'utilisateur comme informations d'identification ; cette étape d'authentification vous permet de renvoyer des attributs tels que le VLAN dynamique.

Vérifier

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

18-Dec-2011

|

Première publication |

Contribution d’experts de Cisco

- Nicolas DarchisIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires