Intégration d'ISE 3.3 avec WSA à l'aide d'une CA externe

Options de téléchargement

-

ePub (2.3 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.8 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Introduction

Ce document décrit les procédures d'intégration d'ISE 3.3 avec Cisco Secure Web Appliance (WSA) à l'aide de connexions pxGrid.

Conditions préalables

Exigences

Cisco recommande des connaissances sur les sujets suivants :

- Plateforme de services d’identité

- Appareil Web sécurisé Cisco (WSA)

- Platform Exchange Grid (pxGrid)

- Certificats TLS/SSL.

- PKI sur Windows Server 2016

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Identity Services Engine (ISE) version 3.3 correctif 4

- Appliance Web sécurisé Cisco version 15.2.0-116

- Windows Server 2016 en tant que serveur d'autorité de certification externe.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Section A : Configuration du certificat Cisco Identity Services Engine 3.3

Étape 1 : Générer un certificat pxGrid ISEServer

Générez un CSR pour un certificat pxGrid de serveur ISE :

1.Connectez-vous à l'interface utilisateur graphique de Cisco Identity Services Engine (ISE).

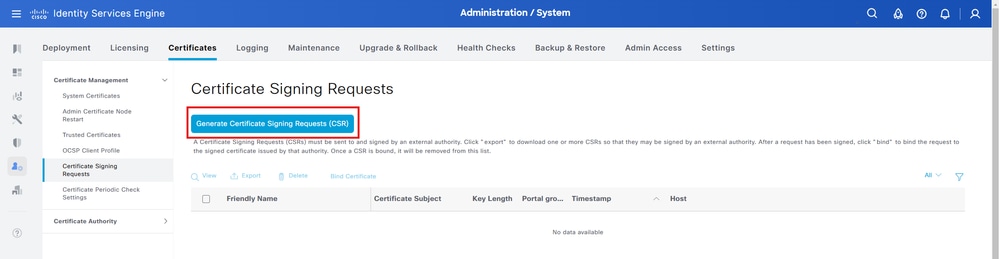

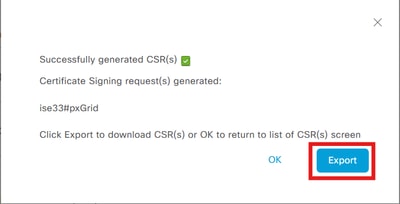

2.Accédez à Administration > Système > Certificats > Gestion des certificats > Demandes de signature de certificat.

3. Sélectionnez Générer une demande de signature de certificat (CSR).

4. SelectPxGridin le(s) certificat(s) est utilisé pour le champ.

5. Sélectionnez le noeud ISE pour lequel le certificat est généré.

6.Remplissez les détails des autres certificats si nécessaire.

7. Cliquez sur Générer.

8. Cliquez sur Exporter et enregistrez le fichier localement.

Étape 2 : Créer un certificat pxGrid de serveur ISE à l'aide d'une autorité de certification externe

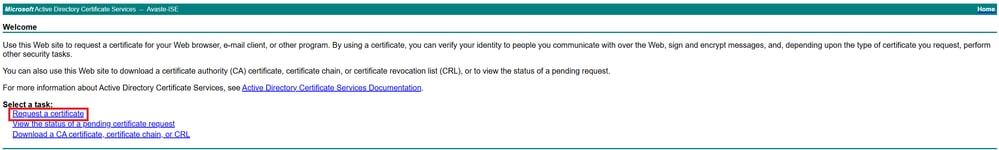

1.Accédez au service de certificats MS Active Directory, https://server/certsrv/, où server est IP ou DNS de votre serveur MS.

2. Cliquez sur Demander un certificat.

3. Choisissez de soumettre une demande de certificat avancée.

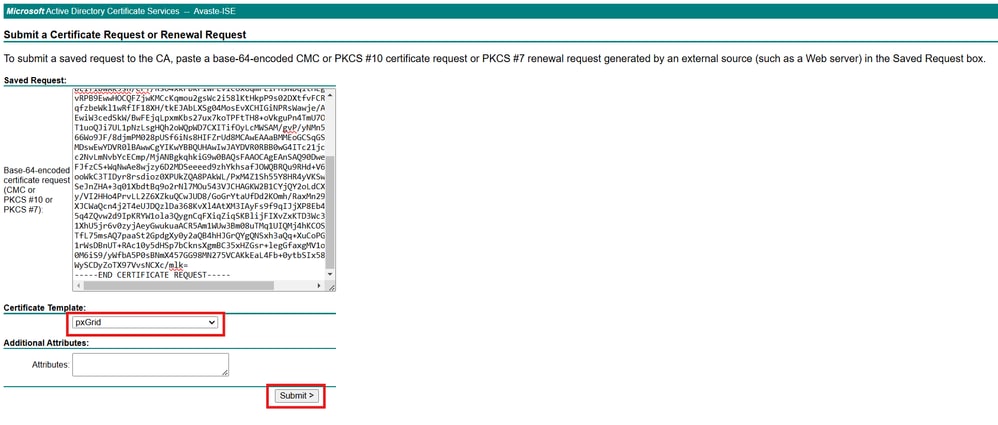

4.Copiez le contenu du CSR généré dans la section précédente dans le champ Requête enregistrée.

5. Sélectionnez pxGrilles comme modèle de certificat, puis cliquez sur Envoyer.

Remarque : Le modèle de certificat pxGrid utilisé nécessite à la fois l'authentification du client et l'authentification du serveur dans le champ Enhanced Key Usage.

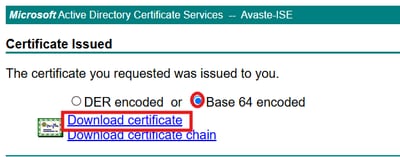

6.Téléchargez le certificat généré au format Base-64 et enregistrez-le sous ISE_pxGrid.cer.

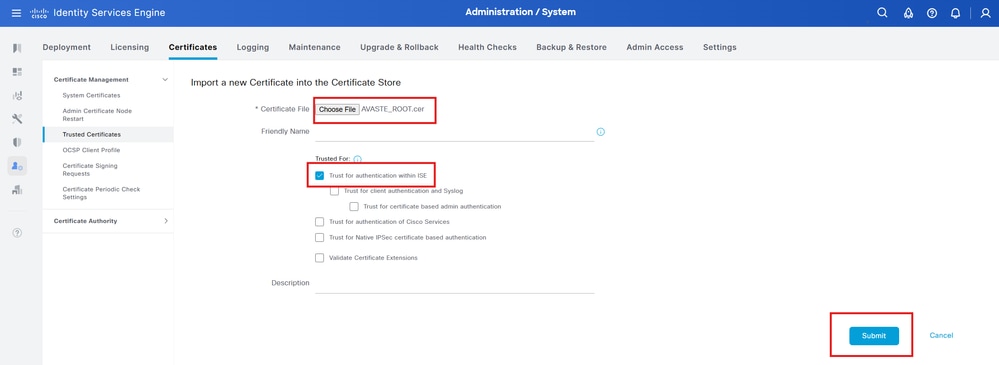

Étape 3 : Importer le certificat racine de l'autorité de certification dans l'ISE Trust Store

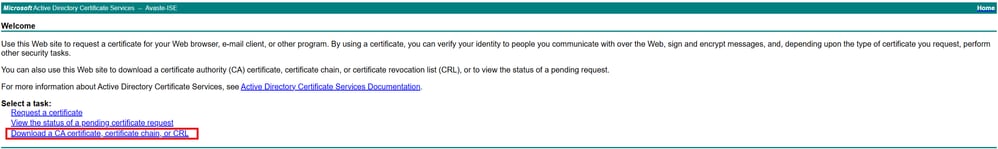

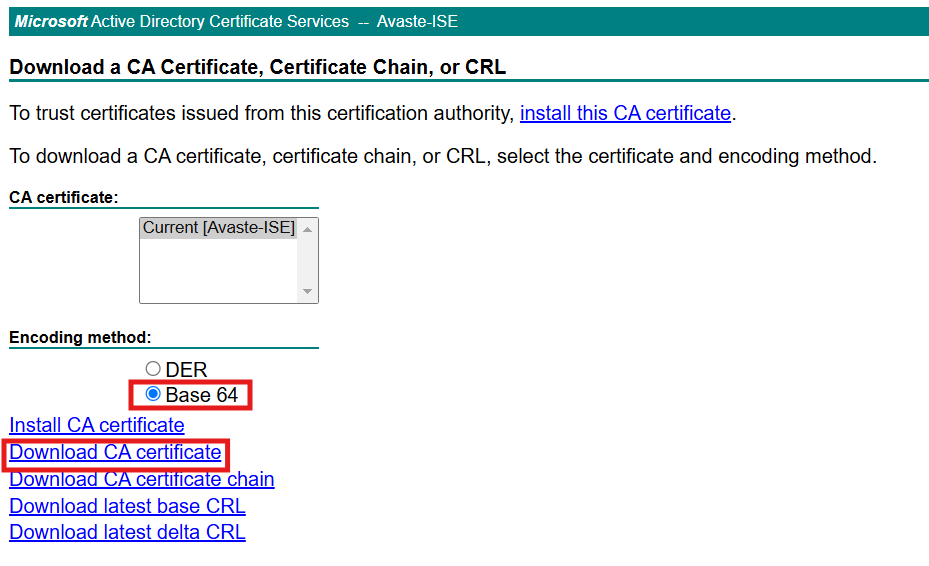

1.Accédez à la page d'accueil du service de certificats MS Active Directory et sélectionnezTélécharger un certificat CA, une chaîne de certificats ou une liste de révocation de certificats.

2. Sélectionnez le format Base-64, puis cliquez surTélécharger le certificat CA.

3.Enregistrez le certificat sous CA_Root.cer.

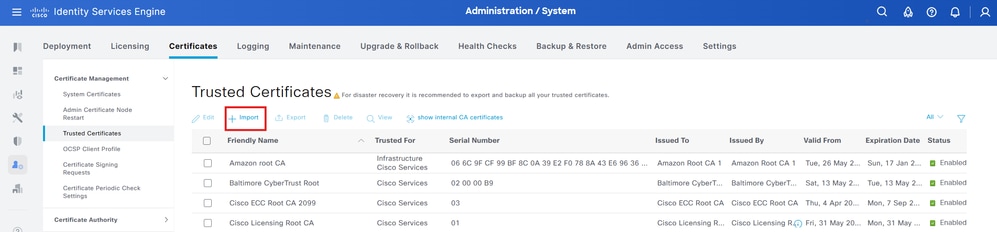

4.Connectez-vous à l'interface utilisateur graphique de Cisco Identity Services Engine (ISE).

5. Sélectionnez Administration > Système > Certificats > Gestion des certificats > Certificats approuvés.

6. Sélectionnez Importer > fichier de certificat etImporter le certificat racine.

7. Assurez-vous que la case Trust for authentication within ISE est cochée.

8. Cliquez sur Soumettre.

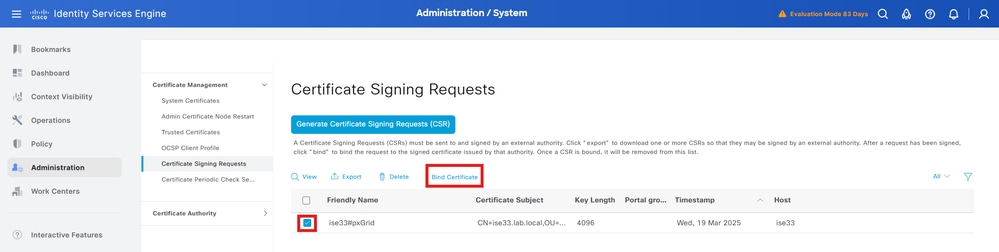

Étape 4 : Liaison du certificat ISE à la demande de signature de certificat (CSR).

1.Connectez-vous à l'interface utilisateur graphique de Cisco Identity Services Engine (ISE).

2. Sélectionnez Administration > Système > Certificats > Gestion des certificats > Demandes de signature de certificat.

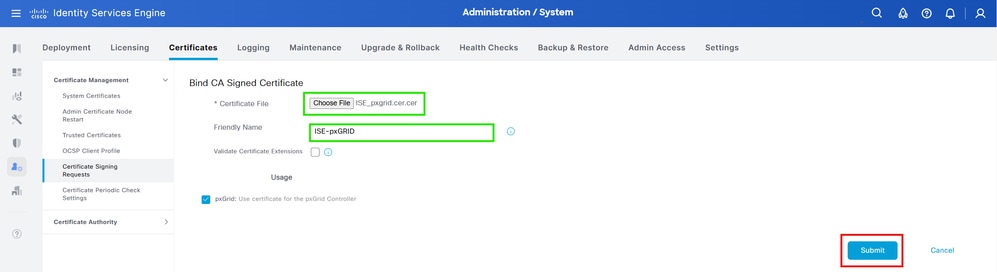

3. Sélectionnez le CSR généré dans la section précédente, puis cliquez surLier le certificat.

4. Dans le formulaire Lier le certificat signé par l'autorité de certification, sélectionnez le certificat ISE_pxGrid.cer généré précédemment.

5. Attribuez un nom convivial au certificat, puis cliquez sur Envoyer.

7. Cliquez sur Oui si le système vous demande de remplacer le certificat.

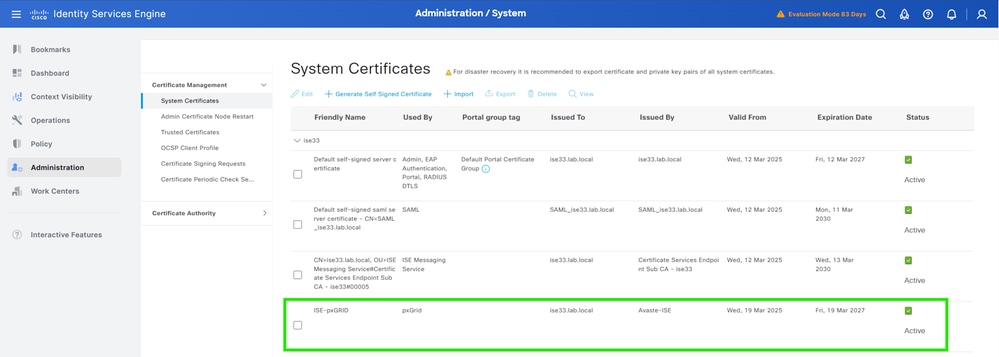

8. Sélectionnez Administration > Système > Certificats > Certificats système.

9. Vous pouvez voir le certificat pxGrid créé signé par l'autorité de certification externe dans la liste.

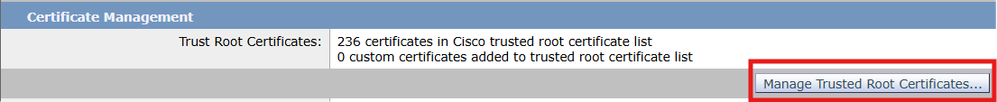

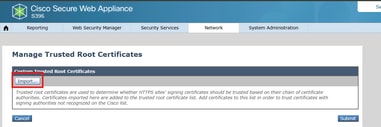

Section B : Ajout du certificat racine CA au magasin de certificats de confiance WSA

Ajouter un certificat racine CA au magasin de confiance WSA :

1.Connectez-vous à l'interface utilisateur graphique du dispositif de sécurité Web (WSA).

2. Accédez à Réseau > Gestion des certificats > Gérer les certificats racines de confiance.

3. Importez et téléchargez le certificat racine de l'autorité de certification, puis cliquez sur Envoyer.

4. Cliquez sur Valider les modifications pour appliquer les modifications.

Les certificats sont maintenant déployés, passez à l'intégration.

Intégration

Avant de procéder à l'intégration, assurez-vous que :

Pour Cisco ISE, sous Administration > pxGrid Services > Settings andCheck Approuvez automatiquement les nouveaux comptes basés sur des certificats pour la demande du client à l'approbation automatique et à l'enregistrement.

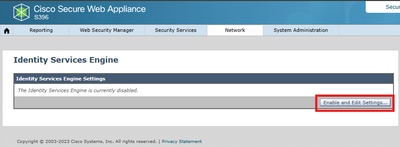

Section A : Activez WSA pour l'intégration ISE et générez un CSR pour le certificat client WSA.

1.Connectez-vous à l'interface utilisateur graphique du dispositif de sécurité Web (WSA).

2. Accédez à Réseau > Services d'identification > Moteur de service d'identification.

3. Cliquez sur Enable and Edit Settings.

4.Saisissez l'adresse IP ou le nom de domaine complet du noeud principal ISE pxGrid.

5.Téléchargez le certificat racine CA pour le noeud pxGrid principal.

6.Saisissez l'adresse IP du noeud secondaire pxGrid ISE ou le nom de domaine complet. (Facultatif)

7.Téléchargez le certificat racine CA pour le noeud pxGrid secondaire. (Facultatif)

Remarque : Il ne peut y avoir que deux noeuds pxGrid par déploiement ISE. Il s'agit d'une configuration pxGrid Active-Standby ; un seul noeud ISE+pxGrid peut être actif à la fois. Dans une configuration pxGrid Active-Standby, toutes les informations passent par le PPAN, où le deuxième noeud ISE+pxGrid reste inactif.

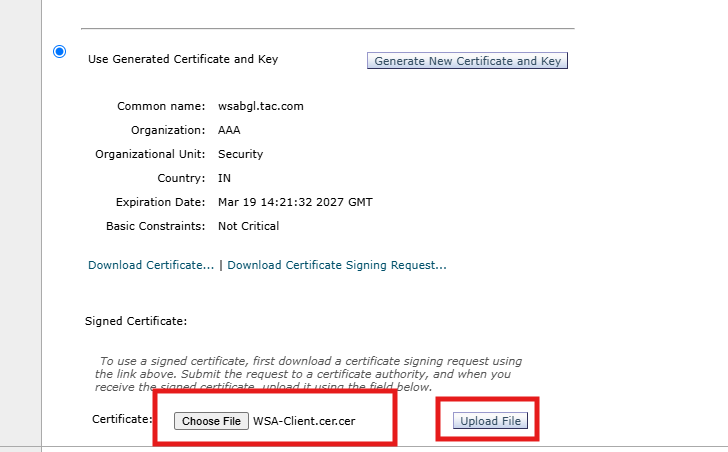

8. Faites défiler la page jusqu'à la section Web Appliance Client Certificate et cliquez sur Generate New Certificate and Key.

9. Remplissez les détails du certificat si nécessaire et cliquez sur Générer.

Remarque : La durée du certificat doit être un entier compris entre 24 et 60 mois et le pays doit être un code de pays ISO à deux caractères (lettres majuscules uniquement).

10. Cliquez sur Télécharger la demande de signature de certificat.

11. Cliquez sur Soumettre.

12. Cliquez sur Valider les modifications pour appliquer les modifications.

Avertissement : Si vous n'envoyez pas et ne validez pas les modifications mentionnées et que vous téléchargez directement le certificat signé et effectuez la validation, vous risquez de rencontrer des problèmes lors de l'intégration.

Section B : Signer un CSR client WSA à l'aide d'une CA externe

1.Accédez au service de certificats Active Directory MS,https://server/certsrv/, où le serveur est IP ou DNS de votre serveur MS.

2. Cliquez sur Demander un certificat.

3. Choisissez de soumettre une demande de certificat avancée.

4.Copiez le contenu du CSR généré dans la section précédente dans le champ Requête enregistrée.

5. Sélectionnez pxGrilles comme modèle de certificat, puis cliquez sur Envoyer.

Remarque : Remarque : Le modèle de certificat pxGrid utilisé nécessite à la fois l'authentification du client et l'authentification du serveur dans le champ Enhanced Key Usage.

6.Téléchargez le certificat généré au format Base-64 et enregistrez-le sous le nom WSA-Client.cer.

Section C : Liaison du certificat client WSA à la demande de signature de certificat (CSR) et intégration.

1. Accédez à l'interface utilisateur graphique de l'appliance de sécurité Web (WSA).

2. Accédez à Réseau > Services d'identification > Moteur de service d'identification.

3. Cliquez sur Edit Settings.

4. Accédez à la section Certificat client de l'appareil Web.

5.Dans la section signed certificate, Upload the signed certificate WSA-Client.cer

6. Cliquez sur Envoyer.

7. Cliquez sur Commit Changes pour appliquer les modifications.

8.Cliquez sur Modifier les paramètres.

9.Faites défiler pour tester la communication avec les noeuds ISE et cliquez sur Start Test, qui peut se traduire par :

- Tester la communication avec les noeuds ISE

- Tester la communication avec les noeuds ISE

Checking DNS resolution of ISE pxGrid Node hostname(s) ...

Success: Resolved '10.127.197.128' address: 10.127.197.128

Validating WSA client certificate ...

Success: Certificate validation successful

Validating ISE pxGrid Node certificate(s) ...

Success: Certificate validation successful

Checking connection to ISE pxGrid Node(s) ...

Trying primary PxGrid server...

SXP not enabled.

ERS not enabled.

Preparing TLS connection...

Completed TLS handshake with PxGrid successfully.

Trying download user-session from (https://ise33.lab.local:8910)...

Failure: Failed to download user-sessions.

Trying download SGT from (https://ise33.lab.local:8910)...

Able to Download 17 SGTs.

Skipping all SXP related service requests as SXP is not configured.

Success: Connection to ISE pxGrid Node was successful.

Test completed successfully.

Vérifier

Sur Cisco ISE, accédez à Administration > pxGrid Services > Client Management > Clients.

Cela génère le WSA en tant que client pxgrid avec le statusEnabled.

Pour vérifier l'abonnement à la rubrique sur Cisco ISE, accédez à Administration > pxGrid Services > Diagnostics > Websocket > Clients :

Cisco ISE Pxgrid-server.log niveau TRACE.reference.

{"timestamp":1742395398803,"level":"INFO","type":"WS_SERVER_CONNECTED","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"WebSocket connected. session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-8][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Drop. exclude=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authenticating null

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Certs up to date. user=~ise-pubsub-ise33

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- preAuthenticatedPrincipal = ~ise-pubsub-ise33, trying to authenticate

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- X.509 client authentication certificate subject:CN=ise33.lab.local, OU=AAA, O=Cisco, L=Bangalore, ST=KA, C=IN, issuer:CN=Avaste-ISE, DC=avaste, DC=local

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authentication success: PreAuthenticatedAuthenticationToken [Principal=org.springframework.security.core.userdetails.User [Username=~ise-pubsub-ise33, Password=[PROTECTED], Enabled=true, AccountNonExpired=true, credentialsNonExpired=true, AccountNonLocked=true, Granted Authorities=[ROLE_USER]], Credentials=[PROTECTED], Authenticated=true, Details=WebAuthenticationDetails [RemoteIpAddress=10.127.197.128, SessionId=null], Granted Authorities=[ROLE_USER]]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.data.AuthzDaoImpl -::::::- requestNodeName=wsabgl.lab.local_ised serviceName=com.cisco.ise.pubsub operation=subscribe /topic/com.cisco.ise.session

DEBUG [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Adding subscription=[id=my-id,topic=/topic/com.cisco.ise.session]

INFO [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Pubsub subscribe. subscription=[id=my-id,topic=/topic/com.cisco.ise.session] session=[id=4,client=wsabgl.lab.local_ised,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395] content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395], content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

TRACE [sub-sender-0][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log] from=null to=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570] content=MESSAGE

TRACE [Grizzly(1)][[]] cpm.pxgridwebapp.ws.distributed.FanoutDistributor -::::::- DownstreamHandler sent frame for upstream. frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570]

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570], content=MESSAGE

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/distributedDépannage

Problème

Problème CA inconnu. Sur le WSA, le test de la connexion ISE échoue avec une erreur. Échec: La connexion au serveur ISE PxGrid a expiré.

Cisco ISE Pxgrid-server.log niveau TRACE.reference.

ERROR [Thread-8][[]] cisco.cpm.pxgrid.cert.LoggingTrustManagerWrapper -::::::- checkClientTrusted exception.message=PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle=CN=wsabgl.lab.local, OU=Security, O=AAA, C=IN

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338] content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338], content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37180],content-len=338]

DEBUG [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=513, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=513] content=MESSAGE

La raison de l'échec peut être vue avec les captures de paquets,

Solution

1. Assurez-vous que le certificat signé de l'appliance Web est correctement lié sur le WSA et que les modifications ont été validées.

2. Assurez-vous que le certificat de l'émetteur ou de l'autorité de certification racine du certificat du client WSA fait partie du magasin de confiance sur Cisco ISE.

Défauts connus

| ID de débogage Cisco | Description |

| ID de bogue Cisco 23986 | La requête API Pxgrid getUserGroups renvoie une réponse vide. |

| ID de bogue Cisco 77321 | WSA reçoit des SID au lieu de groupes AD d'ISE. |

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

26-Mar-2025

|

Première publication |

Contribution d’experts de Cisco

- Anurag VasteIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires