Test de la réécriture de l'URL du filtre contre les attaques

Options de téléchargement

-

ePub (247.8 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (273.2 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit comment tester l'option de modification de message des filtres contre les attaques (OF) pour la réécriture d'URL.

Informations générales

Si le niveau de menace de message dépasse le seuil de modification du message, la fonction Filtres d'attaques réécrit toutes les URL du message pour rediriger l'utilisateur vers la page d'accueil du proxy de sécurité Web Cisco s'il clique sur l'une d'elles. AsyncOS réécrit toutes les URL d'un message à l'exception de celles pointant vers des domaines contournés.

Les options suivantes sont disponibles pour la réécriture d'URL :

- Activer uniquement pour les messages non signés. Cette option permet à AsyncOS de réécrire des URL dans des messages non signés qui atteignent ou dépassent le seuil de modification des messages, mais qui ne sont pas signés. Cisco recommande d'utiliser ce paramètre pour la réécriture des URL.

Note: L'appliance de sécurité de la messagerie peut réécrire des URL dans un message signé DomainKeys/DKIM et invalider la signature du message si un serveur ou une appliance de votre réseau autre que l'appliance de sécurité de la messagerie est responsable de la vérification de la signature DomainKeys/DKIM. L'appliance considère qu'un message est signé s'il est chiffré à l'aide de S/MIME ou s'il contient une signature S/MIME.

-

L'appliance de sécurité de la messagerie peut réécrire des URL dans un message signé DomainKeys/DKIM et invalider la signature du message si un serveur ou une appliance de votre réseau autre que l'appliance de sécurité de la messagerie est responsable de la vérification de la signature DomainKeys/DKIM.

L'appliance considère qu'un message est signé s'il est chiffré à l'aide de S/MIME ou s'il contient une signature S/MIME.

- Activer pour tous les messages. Cette option permet à AsyncOS de réécrire des URL dans tous les messages qui atteignent ou dépassent le seuil de modification des messages, y compris les messages signés. Si AsyncOS modifie un message signé, la signature devient non valide.

- Désactiver. Cette option désactive la réécriture d'URL pour les filtres contre les attaques.

Vous pouvez modifier une stratégie pour exclure les URL de certains domaines de la modification. Pour contourner les domaines, saisissez l'adresse IPv4, l'adresse IPv6, la plage CIDR, le nom d'hôte, le nom d'hôte partiel ou le domaine dans le champ Bypass Domain Scanning. Séparez plusieurs entrées à l'aide de virgules.

La fonction d'analyse de domaine de contournement est similaire à la liste globale Allowlist utilisée par le filtrage d'URL, mais indépendante de celle-ci. Pour plus d'informations sur cette liste d'autorisations, reportez-vous à Création de listes blanches pour le filtrage d'URL dans le Guide de l'utilisateur ESA.

Test de la réécriture de l'URL du filtre contre les attaques

Il y a deux options pour tester l'EES sur l'ESA.

Essais de la première partie

Inclure une URL malveillante dans le corps de l'e-mail. URL de test sécurisée pouvant être utilisée :

http://malware.testing.google.test/testing/malware/

Lorsqu'il est envoyé, l'exemple de journaux de messagerie doit contenir les éléments suivants :

Tue Jul 3 09:31:38 2018 Info: MID 185843 Outbreak Filters: verdict positive

Tue Jul 3 09:31:38 2018 Info: MID 185843 Threat Level=5 Category=Malware Type=Malware

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten to MID 185844 by url-threat-protection filter 'Threat Protection'

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185843 done

Tue Jul 3 09:31:38 2018 Info: MID 185844 Virus Threat Level=5

Tue Jul 3 09:31:38 2018 Warning: MID 185844 Failed to add disclaimer as header. Disclaimer has been added as attachment.

Tue Jul 3 09:31:38 2018 Info: MID 185844 rewritten to MID 185845 by add-heading filter 'Heading Stamping'

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185844 done

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185846 done

Tue Jul 3 09:31:38 2018 Info: MID 185845 enqueued for transfer to centralized quarantine "Outbreak" (Outbreak rule Malware: Malware)

Tue Jul 3 09:31:38 2018 Info: MID 185845 queued for delivery

Notez que les journaux de messagerie nous indiquent une « URL réécrite », indiquant que OF a réécrit cette URL via le proxy de sécurité Web Cisco. Sachez également que le message peut se trouver dans la quarantaine des attaques, comme indiqué ici dans notre exemple.

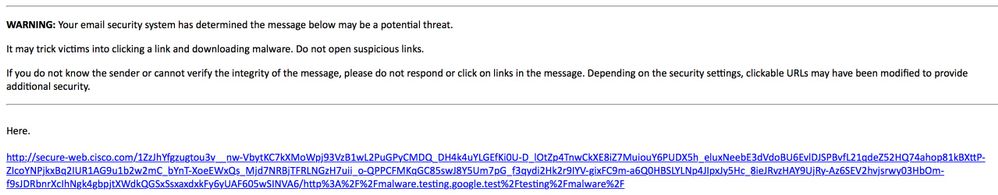

Le corps du message électronique remis affichera les éléments suivants :

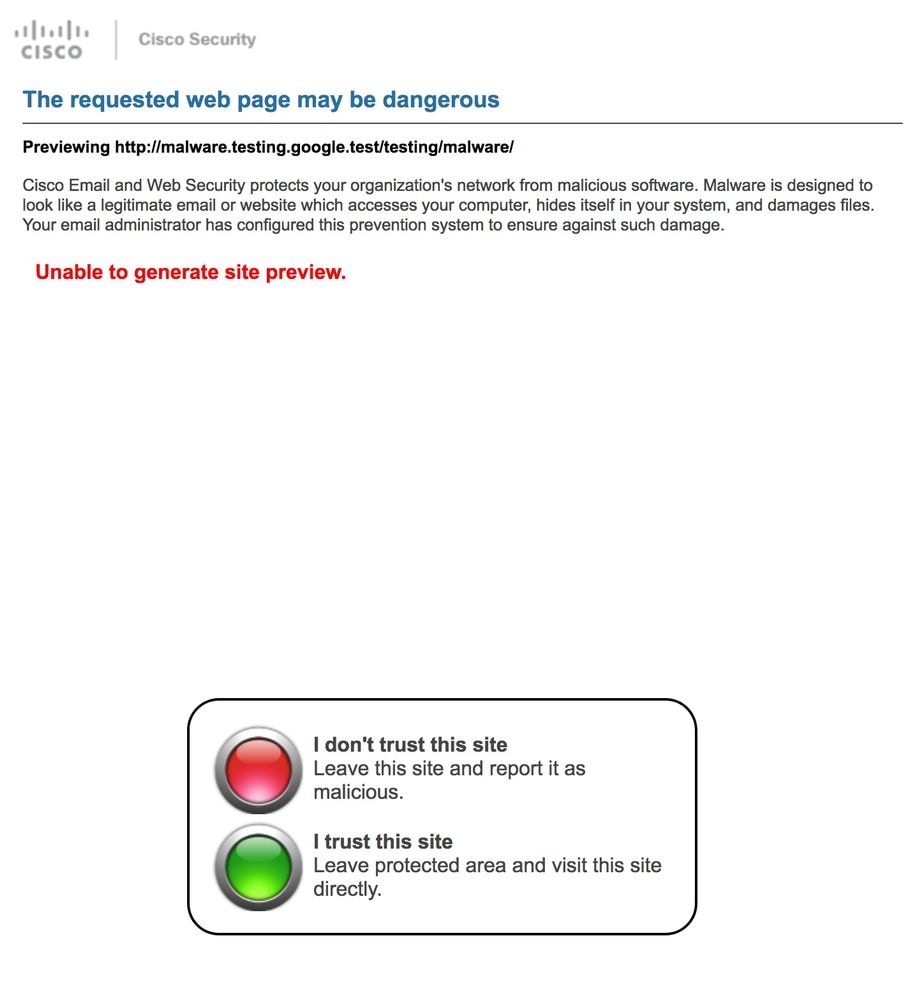

Lorsque l'utilisateur final reçoit maintenant l'e-mail, clique sur l'URL réécrite, ils sont redirigés vers le proxy de sécurité Web Cisco et voient :

Note: « Impossible de générer l'aperçu du site » s'affichera en fonction du code HTML de l'URL ou du site Web d'origine. Un site Web avec CSS, volets HTML ou rendu complexe ne pourra pas générer d'aperçu de site.

Essais de la deuxième partie

La deuxième option consiste à inclure des données dans le corps de l'e-mail ou la pièce jointe afin d'avoir le déclencheur DE.

Il existe deux options pour réussir :

- Créez un fichier (un fichier texte simple fera) portant le nom « hello.voftest » entre la taille de 25 000 et 30 000 octets, et joignez ce fichier à votre e-mail de test. Cela déclenchera les règles de liaison de virus.

- Placez le texte de la chaîne de test GTUBE (Generic Test for Unsolicited Bulk Email) de 72 octets dans le corps d'un e-mail :

XJS*C4JDBQADN1.NSBN3*2IDNEN*GTPHISH-STANDARD-ANTI-PHISH-TEST-EMAIL*C.34X

Cela déclenchera l'OF et les règles de phishing. L'exemple de journaux de messagerie doit contenir les éléments suivants :

Tue Jul 3 09:44:12 2018 Info: MID 185880 Outbreak Filters: verdict positive

Tue Jul 3 09:44:12 2018 Info: MID 185880 Threat Level=5 Category=Phish Type=Phish

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten to MID 185881 by url-threat-protection filter 'Threat Protection'

Tue Jul 3 09:44:12 2018 Info: Message finished MID 185880 done

Tue Jul 3 09:44:12 2018 Info: MID 185881 Virus Threat Level=5

Tue Jul 3 09:44:12 2018 Warning: MID 185881 Failed to add disclaimer as header. Disclaimer has been added as attachment.

Tue Jul 3 09:44:12 2018 Info: MID 185881 rewritten to MID 185882 by add-heading filter 'Heading Stamping'

Tue Jul 3 09:44:12 2018 Info: Message finished MID 185881 done

Tue Jul 3 09:44:13 2018 Info: MID 185882 enqueued for transfer to centralized quarantine "Outbreak" (Outbreak rule Phish: Phish)

Tue Jul 3 09:44:13 2018 Info: MID 185882 queued for delivery

Notez que les journaux de messagerie nous indiquent une « URL réécrite », indiquant que OF a réécrit cette URL via le proxy de sécurité Web Cisco. Sachez également que le message peut se trouver dans la quarantaine des attaques, comme indiqué ici dans notre exemple.

Le corps du message électronique remis affichera les éléments suivants :

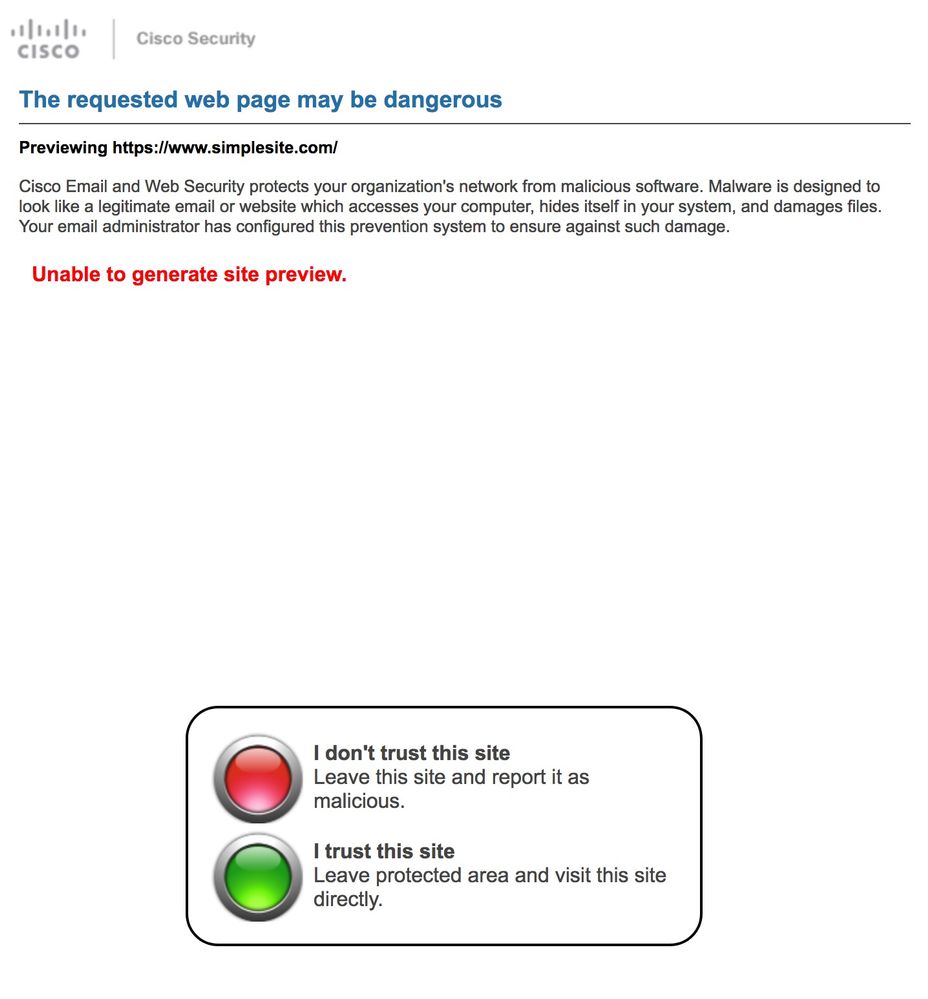

Lorsque l'utilisateur final reçoit maintenant l'e-mail, clique sur l'URL réécrite, ils sont redirigés vers le proxy de sécurité Web Cisco et voient :

Note: « Impossible de générer l'aperçu du site » s'affichera en fonction du code HTML de l'URL ou du site Web d'origine. Un site Web avec CSS, volets HTML ou rendu complexe ne pourra pas générer d'aperçu de site.

Informations connexes

- Guides de l'utilisateur final du dispositif de sécurité de la messagerie Cisco

- Support et documentation techniques - Cisco Systems

| Utilisation: x-annonce = épidémie |

Contribution d’experts de Cisco

- Robert SherwinCisco Email Security TME

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires