Vérification des chargements d'analyse de fichier sur ESA

Options de téléchargement

-

ePub (158.3 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (135.7 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment déterminer si les fichiers traités par Advanced Malware Protection (AMP) sur le dispositif de sécurité de la messagerie Cisco (ESA) sont envoyés pour analyse de fichiers, et ce que le fichier journal AMP associé fournit.

Déterminer si les pièces jointes sont téléchargées pour l'analyse de fichiers

Lorsque l'analyse de fichier est activée, les pièces jointes analysées par File Reputation peuvent être envoyées à l'analyse de fichier pour une analyse plus approfondie. Il offre le niveau de protection le plus élevé contre les menaces de type « zero-day » et ciblées. L'analyse des fichiers est disponible uniquement lorsque le filtrage par réputation des fichiers est activé.

Utilisez les options Types de fichiers afin de limiter les types de fichiers qui peuvent être envoyés au cloud. Les fichiers spécifiques qui sont envoyés sont toujours basés sur les demandes du cloud des services d'analyse de fichiers, qui cible les fichiers pour lesquels une analyse supplémentaire est nécessaire. L'analyse de fichiers pour des types de fichiers particuliers peut être désactivée temporairement lorsque le cloud des services d'analyse de fichiers atteint sa capacité maximale.

Remarque : reportez-vous au document File Criteria for Advanced Malware Protection Services for Cisco Content Security Products Cisco pour obtenir les informations les plus récentes et supplémentaires.

Remarque : veuillez consulter les notes de version et le guide de l'utilisateur pour la révision spécifique d'AsyncOS qui s'exécute sur votre appliance, car les types de fichiers d'analyse de fichier peuvent varier en fonction de la version d'AsyncOS.

Types de fichiers pouvant être envoyés pour l'analyse de fichiers :

-

Seuls les clients Cisco enregistrés peuvent obtenir des informations détaillées sur les fichiers pris en charge par les services de réputation et d'analyse. Pour plus d'informations sur les fichiers évalués et analysés, reportez-vous à la section Critères de fichier pour les services Advanced Malware Protection Services pour les produits de sécurité du contenu Cisco, disponible à l'adressehttp://www.cisco.com/c/en/us/support/security/web-security-appliance/products-user-guide-list.html. Les critères d'évaluation de la réputation d'un fichier et d'envoi de fichiers pour analyse peuvent changer à tout moment.

- Les types de fichiers suivants peuvent actuellement être envoyés pour analyse :

- (Toutes les versions prenant en charge l'analyse de fichiers) Fichiers exécutables Windows, par exemple les fichiers .exe, .dll, .sys et .scr.

- Adobe Portable Document Format (PDF), Microsoft Office 2007+ (Open XML), Microsoft Office 97-2004 (OLE), Microsoft Windows / DOS Executable, Autres types de fichiers potentiellement malveillants.

- Types de fichiers que vous avez sélectionnés pour le téléchargement sur la page Paramètres de protection contre les programmes malveillants et de réputation (pour la sécurité Web) ou sur la page Paramètres de réputation et d'analyse des fichiers (pour la sécurité de la messagerie). La prise en charge initiale inclut les fichiers PDF et Microsoft Office.

- (À partir d'AsyncOS 9.7.1 pour la sécurité de la messagerie) Si vous avez sélectionné l'option Autres types de fichiers potentiellement malveillants, les fichiers Microsoft Office avec les extensions suivantes sont enregistrés au format XML ou MHTML : ade, adp, and, accdb, accdr, accdt, accda, mdb, cdb, mda, mdn, mdt, mdw, mdf, mde, accde, mam, maq, mar, mat, maf, ldb, laccdb, doc, dot, docx, dotx, dotm, docb, xls, xlt, xlm, xlsx, xlsm, xltx, xltm, xlsb, xla, xlam, xll, xlw, ppt, pot, pps, pptx, pptm, potx, potm, ppam, ppsx, ppsm, sldx, sldm, mht, mhtm, mhtml et xml.

-

Les critères de taille de fichier pour le téléchargement sont établis de manière dynamique par le service d'analyse des fichiers en fonction des tendances actuelles en matière de menaces et peuvent être modifiés à tout moment. Les modifications de critères prennent effet automatiquement ; vous n'avez rien à faire.

Remarque : si la charge du service d'analyse de fichiers dépasse la capacité, certains fichiers peuvent ne pas être analysés, même si le type de fichier est sélectionné pour l'analyse et que le fichier serait sinon admissible pour l'analyse. Vous recevrez une alerte lorsque le service sera temporairement incapable de traiter des fichiers d'un type particulier.

Mise en évidence des remarques importantes :

- Si un fichier a été récemment téléchargé à partir d'une source quelconque, il ne sera pas téléchargé à nouveau. Pour obtenir les résultats de l'analyse de fichier pour ce fichier, recherchez le SHA-256 sur la page Rapport d'analyse de fichier.

- L'appliance tente une fois de télécharger le fichier. Si le téléchargement échoue, par exemple en raison de problèmes de connectivité, le fichier risque de ne pas être téléchargé. Si l'échec est dû à une surcharge du serveur d'analyse de fichiers, une nouvelle tentative de téléchargement sera effectuée.

Configurer AMP pour l'analyse des fichiers

Par défaut, lorsqu'un ESA est activé pour la première fois et qu'il n'a pas encore établi de connexion au programme de mise à jour Cisco, le SEUL type de fichier d'analyse de fichier répertorié sera « Microsoft Windows / DOS Executable ». Vous devez autoriser la mise à jour d'un service avant d'être autorisé à configurer des types de fichiers supplémentaires. Ceci sera reflété dans le fichier journal updater_logs, vu comme "fireamp.json" :

Sun Jul 9 13:52:28 2017 Info: amp beginning download of remote file "http://updates.ironport.com/amp/1.0.11/fireamp.json/default/100116"

Sun Jul 9 13:52:28 2017 Info: amp successfully downloaded file "amp/1.0.11/fireamp.json/default/100116"

Sun Jul 9 13:52:28 2017 Info: amp applying file "amp/1.0.11/fireamp.json/default/100116"

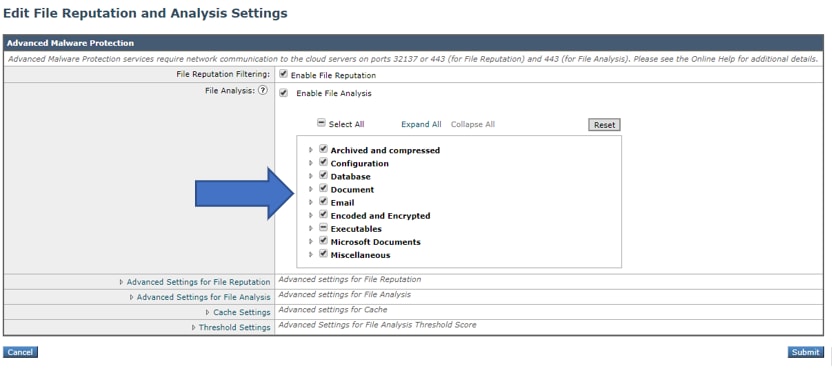

Pour configurer l'analyse de fichiers via l'interface graphique utilisateur, accédez à Services de sécurité > Analyse et réputation des fichiers > Modifier les paramètres globaux...

Afin de configurer AMP for File Analysis via l'interface de ligne de commande, entrez la commande ampconfig > setup et passez par l'assistant de réponse. Vous devez sélectionner Y lorsque cette question s'affiche : Voulez-vous modifier les types de fichiers pour l'analyse de fichiers ?

myesa.local> ampconfig

File Reputation: Enabled

File Analysis: Enabled

File types selected for File Analysis:

Adobe Portable Document Format (PDF)

Microsoft Office 2007+ (Open XML)

Microsoft Office 97-2004 (OLE)

Microsoft Windows / DOS Executable

Other potentially malicious file types

Appliance Group ID/Name: Not part of any group yet

Choose the operation you want to perform:

- SETUP - Configure Advanced-Malware protection service.

- ADVANCED - Set values for AMP parameters (Advanced configuration).

- CLEARCACHE - Clears the local File Reputation cache.

[]> setup

File Reputation: Enabled

Would you like to use File Reputation? [Y]>

Would you like to use File Analysis? [Y]>

File types supported for File Analysis:

1. Archived and compressed [selected]

2. Configuration [selected]

3. Database [selected]

4. Document [selected]

5. Email [selected]

6. Encoded and Encrypted [selected]

7. Executables [partly selected]

8. Microsoft Documents [selected]

9. Miscellaneous [selected]

Do you want to modify the file types selected for File Analysis? [N]> y

Enter comma separated serial numbers from the "Supported" list. Enter "ALL" to select all "currently" supported File Types.

[1,2,3,4,5]> ALL

Specify AMP processing timeout (in seconds)

[120]>

Advanced-Malware protection is now enabled on the system.

Please note: you must issue the 'policyconfig' command (CLI) or Mail

Policies (GUI) to configure advanced malware scanning behavior for

default and custom Incoming Mail Policies.

This is recommended for your DEFAULT policy.

Sur la base de cette configuration, les types de fichiers activés sont soumis à l'analyse de fichier, le cas échéant.

Analyse des fichiers journaux AMP

Lorsque les pièces jointes sont analysées par File Reputation ou par File Analysis sur l'ESA, elles sont enregistrées dans le journal AMP. Afin d'examiner ce journal pour toutes les actions AMP, exécutez tail amp à partir de l'interface de ligne de commande de l'ESA, ou passez par l'assistant de réponse pour la commande tail ou grep. La commande grep est utile si vous connaissez le fichier spécifique ou d'autres détails pour lesquels vous souhaitez effectuer une recherche dans le journal AMP.

Voici un exemple :

mylocal.esa > tail amp

Press Ctrl-C to stop.

Tue Aug 13 17:28:47 2019 Info: Compressed/Archive File: sha256 = deace8ba729ad32313131321311232av2316623cfe9ac MID = 1683600, Extracted File: File Name = '[redacted].pdf', File Type = 'application/pdf', sha256 = deace8ba729ad32313131321311232av2316623cfe9ac, Disposition = LOWRISK, Response received from = Cloud, Malware = None, Analysis Score = 0, upload_action = Recommended to send the file for analysis

Thu Aug 15 13:49:14 2019 Debug: File reputation query initiating. File Name = 'amp_watchdog.txt', MID = 0, File Size = 12 bytes, File Type = text/plain

Thu Aug 15 13:49:14 2019 Debug: Response received for file reputation query from Cloud. File Name = 'amp_watchdog.txt', MID = 0, Disposition = FILE UNKNOWN, Malware = None, Analysis Score = 0, sha256 = a5f28f1fed7c2fe88bcdf403710098977fa12c32d13bfbd78bbe27e95b245f82, upload_action = Recommended not to send the file for analysis

Remarque : les versions plus anciennes d'AsyncOS afficheraient « amp_watchdog.txt » dans les journaux AMP. Il s'agit d'un fichier de système d'exploitation qui est affiché toutes les dix minutes dans les journaux. Ce fichier fait partie du test d'activité d'AMP et peut être ignoré en toute sécurité. Ce fichier est masqué à partir d'AsyncOS 10.0.1 et versions ultérieures.

Remarque : les versions antérieures d'AsyncOS enregistrent trois valeurs pour la balise upload_action définie pour le comportement d'analyse du téléchargement vers un fichier.

Les trois réponses pour l'action de téléchargement sur l'ancien AsyncOS :

- "upload_action = 0" : le fichier est connu de Reputation Service ; ne pas envoyer pour analyse.

- "upload_action = 1" : Envoyer

- "upload_action = 2" : le fichier est connu de Reputation Service ; ne pas envoyer pour analyse

Les deux réponses pour l'action de téléchargement sur AsyncOS version 12.x et ultérieures :

- "upload_action = recommandé pour envoyer le fichier pour analyse"

- Journaux de débogage uniquement : "upload_action = recommandé de ne pas envoyer le fichier pour analyse"

Cette réponse indique si un fichier est envoyé pour analyse. Encore une fois, il doit répondre aux critères des types de fichiers configurés pour être envoyé avec succès.

Explication des balises d'action de téléchargement

"upload_action = 0": The file is known to the reputation service; do not send for analysis.

Pour « 0 », cela signifie que le fichier n'a « pas besoin d'être envoyé pour téléchargement ». Ou, une meilleure façon de l'examiner est, le fichier peut être envoyé pour téléchargement dans l'analyse de fichier si nécessaire. Toutefois, si le fichier n'est pas requis, il n'est pas envoyé.

"upload_action = 2": The file is known to the reputation service; do not send for analysis

Pour "2", il s'agit d'un strict "ne pas envoyer" le fichier pour le téléchargement. Cette action est finale et décisive, et le traitement de l'analyse de fichier est effectué.

Exemples de scénarios

Cette section décrit les scénarios possibles dans lesquels les fichiers sont chargés correctement pour analyse ou ne sont pas chargés pour une raison spécifique.

Fichier téléchargé pour analyse

Ancien AsyncOS :

Cet exemple montre un fichier DOCX qui répond aux critères et qui est étiqueté avec l'action upload = 1. Dans la ligne suivante, le fichier téléchargé pour analyse Secure Hash Algorithm (SHA) est également enregistré dans le journal AMP.

Thu Jan 29 08:32:18 2015 Info: File reputation query initiating. File Name = 'Lab_Guide.docx', MID = 860, File Size = 39136 bytes, File Type = application/msword

Thu Jan 29 08:32:19 2015 Info: Response received for file reputation query from Cloud. File Name = 'Royale_Raman_Lab_Setup_Guide_Beta.docx', MID = 860, Disposition = file unknown, Malware = None, Reputation Score = 0, sha256 = 754e3e13b2348ffd9c701bd3d8ae96c5174bb8ebb76d8fb51c7f3d9567ff18ce, upload_action = 1

Thu Jan 29 08:32:21 2015 Info: File uploaded for analysis. SHA256: 754e3e13b2348ffd9c701bd3d8ae96c5174bb8ebb76d8fb51c7f3d9567ff18ce

AsyncOS 12.x et versions ultérieures :

Cet exemple montre un fichier PPTX qui répond aux critères et qui est étiqueté avec l'action upload = Recommandé pour envoyer le fichier pour analyse. Dans la ligne suivante, le fichier téléchargé pour analyse Secure Hash Algorithm (SHA) est également enregistré dans le journal AMP.

Thu Aug 15 09:42:19 2019 Info: Response received for file reputation query from Cloud. File Name = 'ESA_AMP.pptx', MID = 1763042, Disposition = UNSCANNABLE, Malware = None, Analysis Score = 0, sha256 = 0caade49103146813abaasd52edb63cf1c285b6a4bb6a2987c4e32, upload_action = Recommended to send the file for analysis

Thu Aug 15 10:05:35 2019 Info: File uploaded for analysis. SHA256: 0caade49103146813abaasd52edb63cf1c285b6a4bb6a2987c4e32, file name: ESA_AMP.pptx

Fichier non chargé pour analyse car le fichier est déjà connu

Ancien AsyncOS :

Cet exemple montre un fichier PDF qui est numérisé par AMP avec l'action upload = 2 ajoutée au journal de réputation de fichiers. Ce fichier est déjà connu du cloud et ne doit pas être téléchargé pour analyse. Il n'est donc pas nécessaire de le télécharger à nouveau.

Wed Jan 28 09:09:51 2015 Info: File reputation query initiating. File Name = 'Zombies.pdf', MID = 856, File Size = 309500 bytes, File Type = application/pdf

Wed Jan 28 09:09:51 2015 Info: Response received for file reputation query from Cache. File Name = 'Zombies.pdf', MID = 856, Disposition = malicious, Malware = W32.Zombies.NotAVirus, Reputation Score = 7, sha256 = 00b32c3428362e39e4df2a0c3e0950947c147781fdd3d2ffd0bf5f96989bb002, upload_action = 2

AsyncOS 12.x et versions ultérieures :

Cet exemple montre le fichier amp_watchdog.txt avec des journaux amp au niveau du débogage correspondant à l'action upload_action = Recommandé de ne pas envoyer le fichier pour analyse ajouté au journal de réputation du fichier. Ce fichier est déjà connu du cloud et ne doit pas être téléchargé pour analyse. Il n'est donc pas nécessaire de le télécharger à nouveau.

Mon Jul 15 17:41:53 2019 Debug: Response received for file reputation query from Cache. File Name = 'amp_watchdog.txt', MID = 0, Disposition = FILE UNKNOWN, Malware = None, Analysis Score = 0, sha256 = a5f28f1fed7c2fe88bcdf403710098977fa12c32d13bfbd78bbe27e95b245f82, upload_action = Recommended not to send the file for analysis

Journalisation du téléchargement de File Analysis via les en-têtes de courrier

À partir de l'interface de ligne de commande, avec l'option utilisant la commande logconfig, la sous-option de logheaders peut être sélectionnée pour lister et consigner les en-têtes des e-mails traités via l'ESA. En utilisant l'en-tête "X-Amp-File-Uploaded", chaque fois qu'un fichier est téléchargé ou non téléchargé pour l'analyse de fichier sera enregistré dans les journaux de messagerie de l'ESA.

En examinant les journaux de messagerie, les résultats des fichiers téléchargés pour analyse :

Mon Sep 5 13:30:03 2016 Info: Message done DCID 0 MID 7659 to RID [0] [('X-Amp-File-Uploaded', 'True')]

En examinant les journaux de messagerie, les résultats des fichiers non téléchargés pour analyse :

Mon Sep 5 13:31:13 2016 Info: Message done DCID 0 MID 7660 to RID [0] [('X-Amp-File-Uploaded', 'False')]

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

26-Feb-2015

|

Première publication |

Contribution d’experts de Cisco

- Robert SherwinTAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires