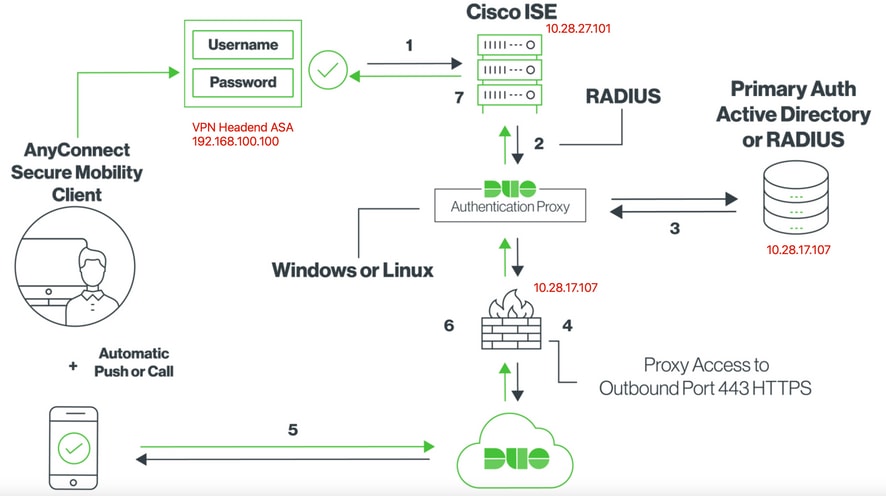

- Authentification principale initiée vers Cisco ISE.

- Cisco ASA envoie une demande d'authentification au proxy d'authentification duo.

- L'authentification principale utilise Active Directory ou RADIUS.

- Connexion proxy d'authentification duo établie avec Duo Security sur le port TCP 443.

- Authentification secondaire via le service de Duo Security.

- Le proxy d'authentification duo reçoit une réponse d'authentification.

- Accès Cisco ISE accordé.

Comptes utilisateurs:

- Administrateur Active Directory : Il est utilisé comme compte d'annuaire pour permettre au proxy d'authentification duo de se lier au serveur Active Directory pour l'authentification principale.

- Utilisateur de test Active Directory

- Utilisateur de test duo pour authentification secondaire

Configurations Active Directory

Le serveur Windows est préconfiguré avec les services de domaine Active Directory.

Remarque : Si RADIUS Duo Auth Proxy Manager s'exécute sur le même ordinateur hôte Active Directory, les rôles NPS (Network Policy Server) doivent être désinstallés/supprimés. Si les deux services RADIUS fonctionnent, ils peuvent entrer en conflit et affecter les performances.

Afin d'obtenir la configuration AD pour l'authentification et l'identité d'utilisateur sur les utilisateurs VPN d'accès à distance, quelques valeurs sont requises.

Tous ces détails doivent être créés ou collectés sur le serveur Microsoft avant que la configuration puisse être effectuée sur le serveur proxy ASA et Duo Auth.

Les principales valeurs sont les suivantes :

- le nom de domaine. Il s'agit du nom de domaine du serveur. Dans ce guide de configuration, agarciam.cisco est le nom de domaine.

- Adresse IP du serveur/nom de domaine complet (FQDN). Adresse IP ou nom de domaine complet (FQDN) utilisé pour atteindre le serveur Microsoft. Si un nom de domaine complet est utilisé, un serveur DNS doit être configuré au sein du proxy ASA et Duo Auth pour résoudre le nom de domaine complet.

Dans ce guide de configuration, cette valeur est agarciam.cisco (qui correspond à 10.28.17.107).

- Port du serveur. Port utilisé par le service LDAP. Par défaut, LDAP et STARTTLS utilisent le port TCP 389 pour LDAP, et LDAP sur SSL (LDAPS) utilise le port TCP 636.

- CA racine. Si LDAPS ou STARTTLS est utilisé, l'autorité de certification racine utilisée pour signer le certificat SSL utilisé par LDAPS est requise.

- Nom d'utilisateur et mot de passe du répertoire Il s'agit du compte utilisé par le serveur proxy Duo Auth pour se lier au serveur LDAP et authentifier les utilisateurs et rechercher des utilisateurs et des groupes.

- Nom distinctif (DN) de base et de groupe. Le DN de base est le point de départ du proxy Duo Auth et il indique à Active Directory de commencer la recherche et l'authentification des utilisateurs.

Dans ce guide de configuration, le domaine racine agarciam.cisco est utilisé comme DN de base et le DN de groupe est Duo-USERS.

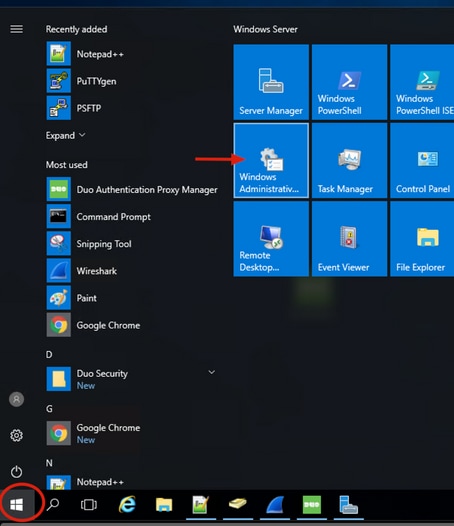

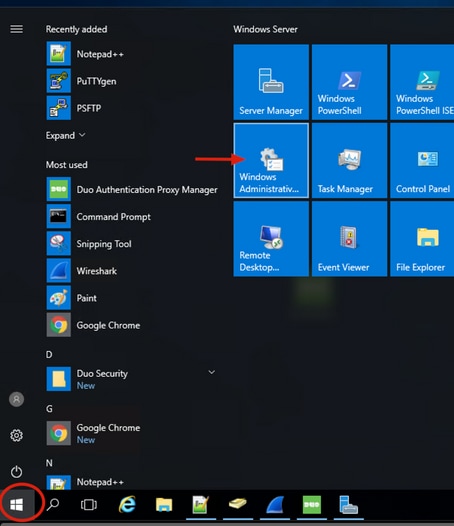

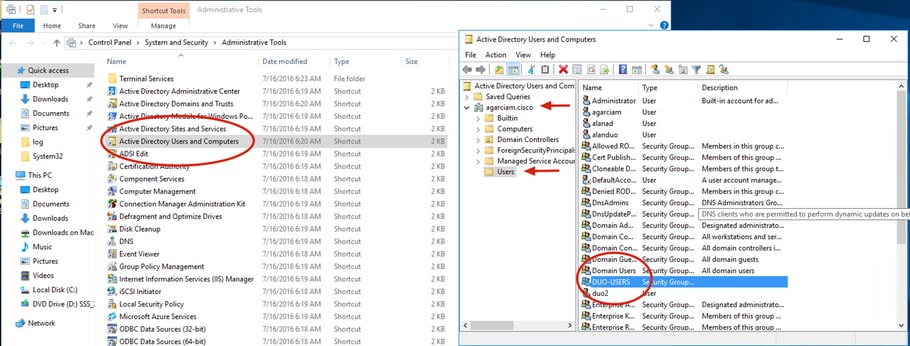

1. Afin d'ajouter un nouvel utilisateur Duo, sur Windows Server, naviguez vers l'icône Windows en bas à gauche et cliquez sur Outils d'administration Windows, comme illustré dans l'image.

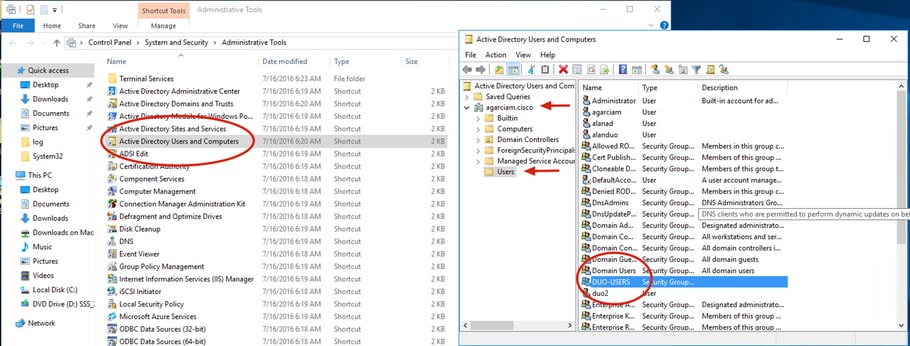

2. Dans la fenêtre Outils d'administration de Windows, accédez à Utilisateurs et ordinateurs Active Directory.

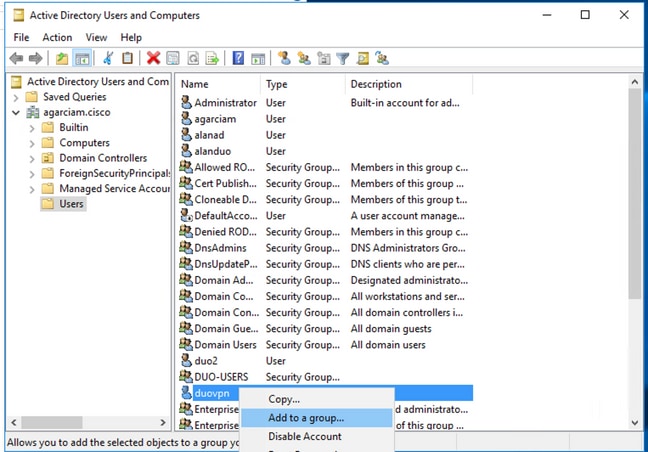

Dans le panneau Utilisateurs et ordinateurs Active Directory, développez l'option de domaine et accédez au dossier Utilisateurs.

Dans cet exemple de configuration, Duo-USERS est utilisé comme groupe cible pour l'authentification secondaire.

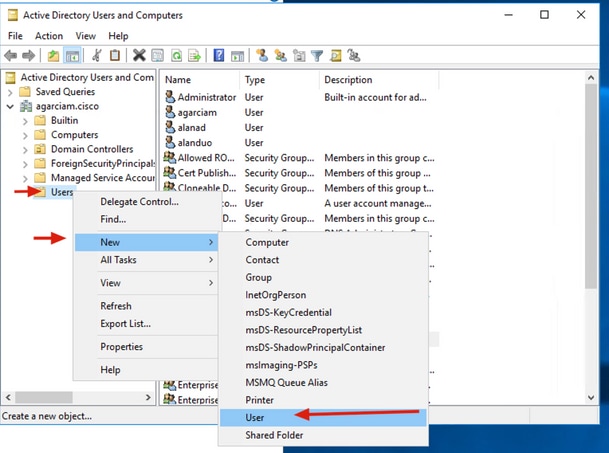

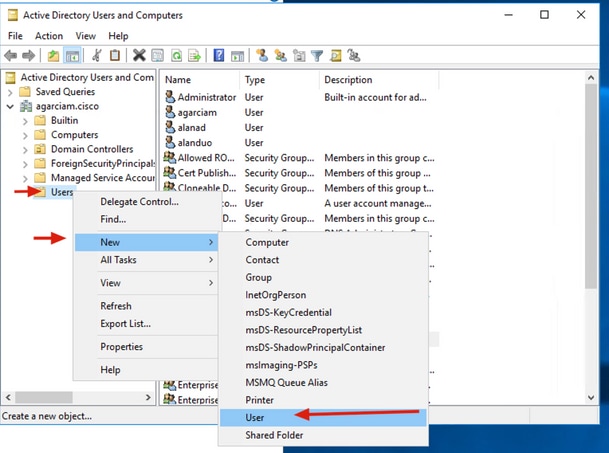

3. Cliquez avec le bouton droit sur le dossier Users et sélectionnez New > User, comme illustré dans l'image.

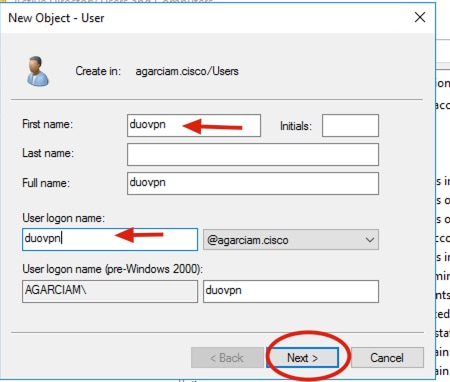

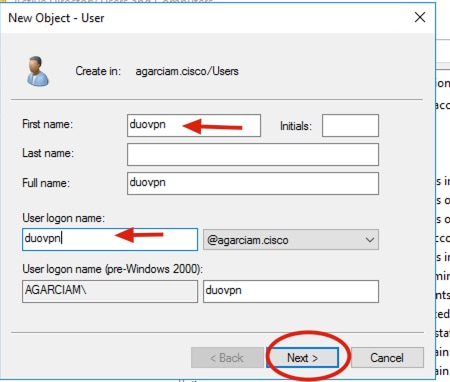

4. Dans la fenêtre Nouvel objet-utilisateur, spécifiez les attributs d'identité pour ce nouvel utilisateur et cliquez sur Suivant, comme indiqué dans l'image.

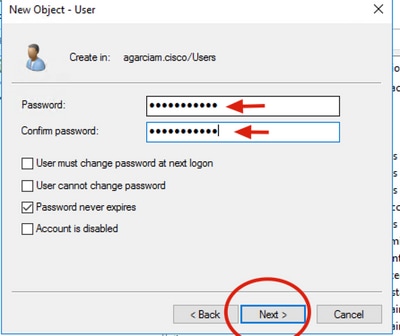

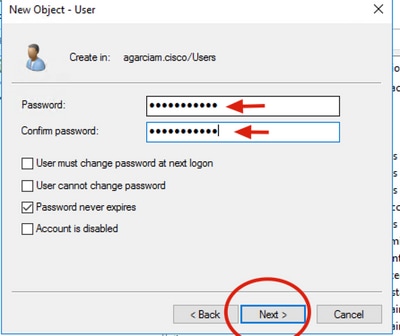

5. Confirmez le mot de passe et cliquez sur Next, puis sur Finish une fois que les informations utilisateur sont vérifiées.

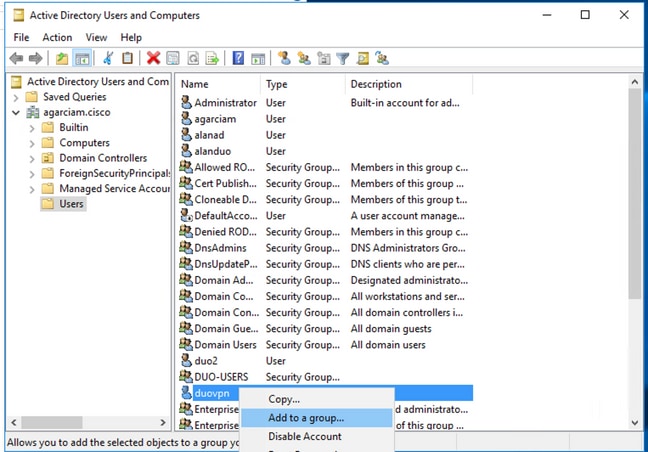

6. Affectez le nouvel utilisateur à un groupe spécifique, cliquez dessus avec le bouton droit et sélectionnez Ajouter à un groupe, comme illustré dans l'image.

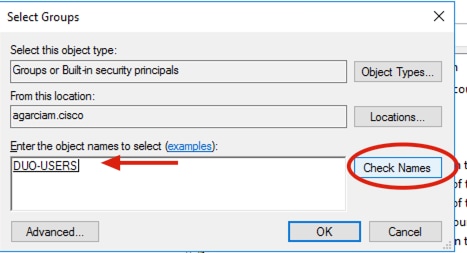

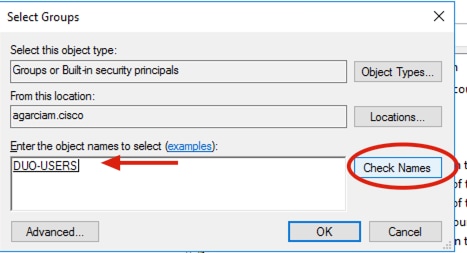

7. Dans le panneau Sélectionner des groupes, tapez le nom du groupe souhaité et cliquez sur Vérifier les noms.

Sélectionnez ensuite le nom qui correspond à vos critères et cliquez sur Ok.

8. Il s'agit de l'utilisateur utilisé dans ce document à titre d'exemple.

Configurations Duo

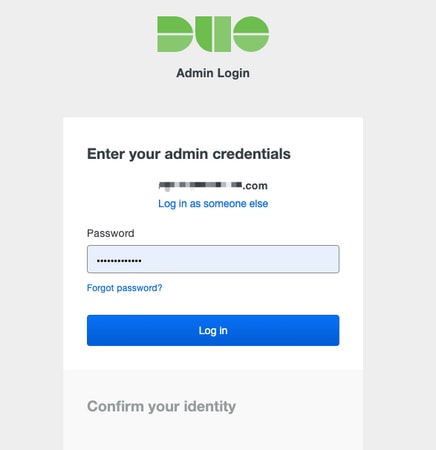

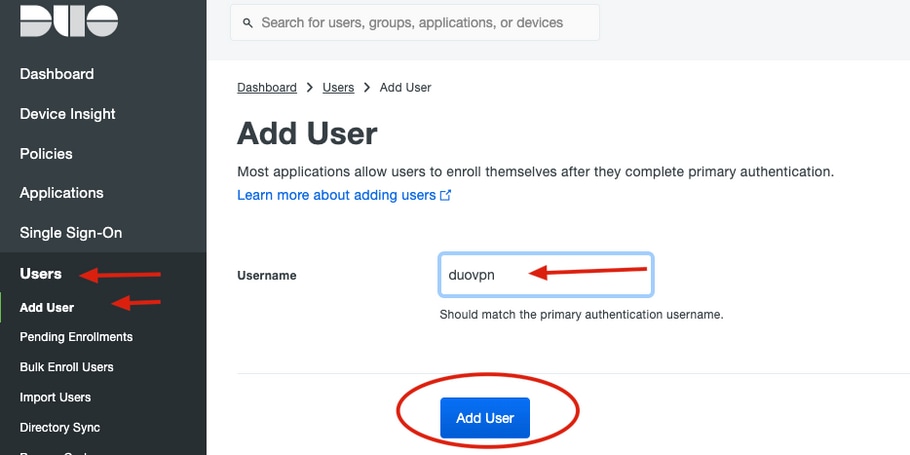

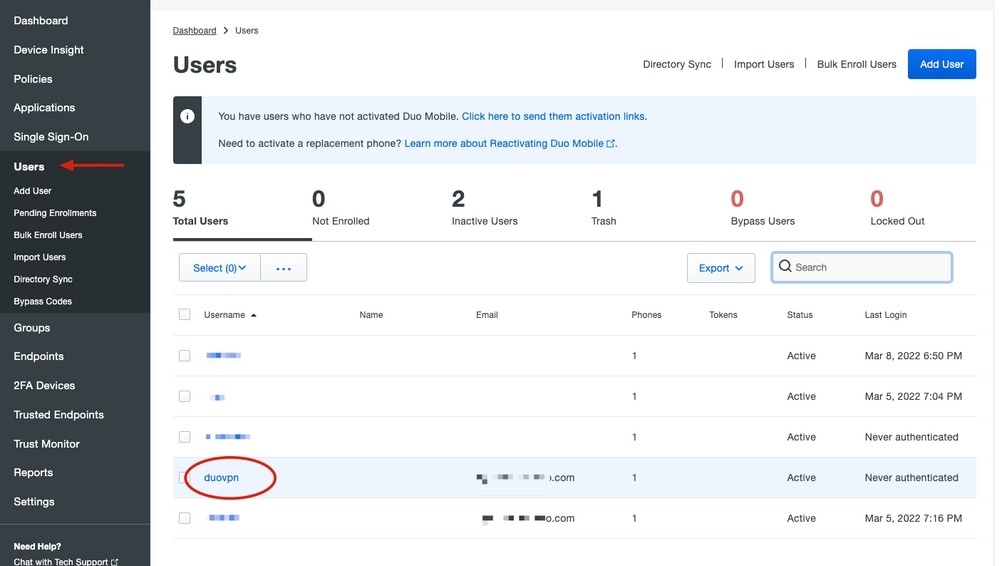

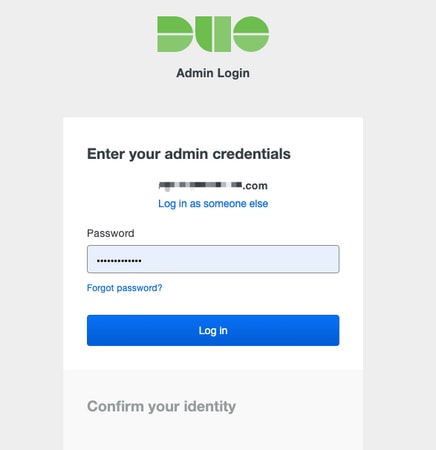

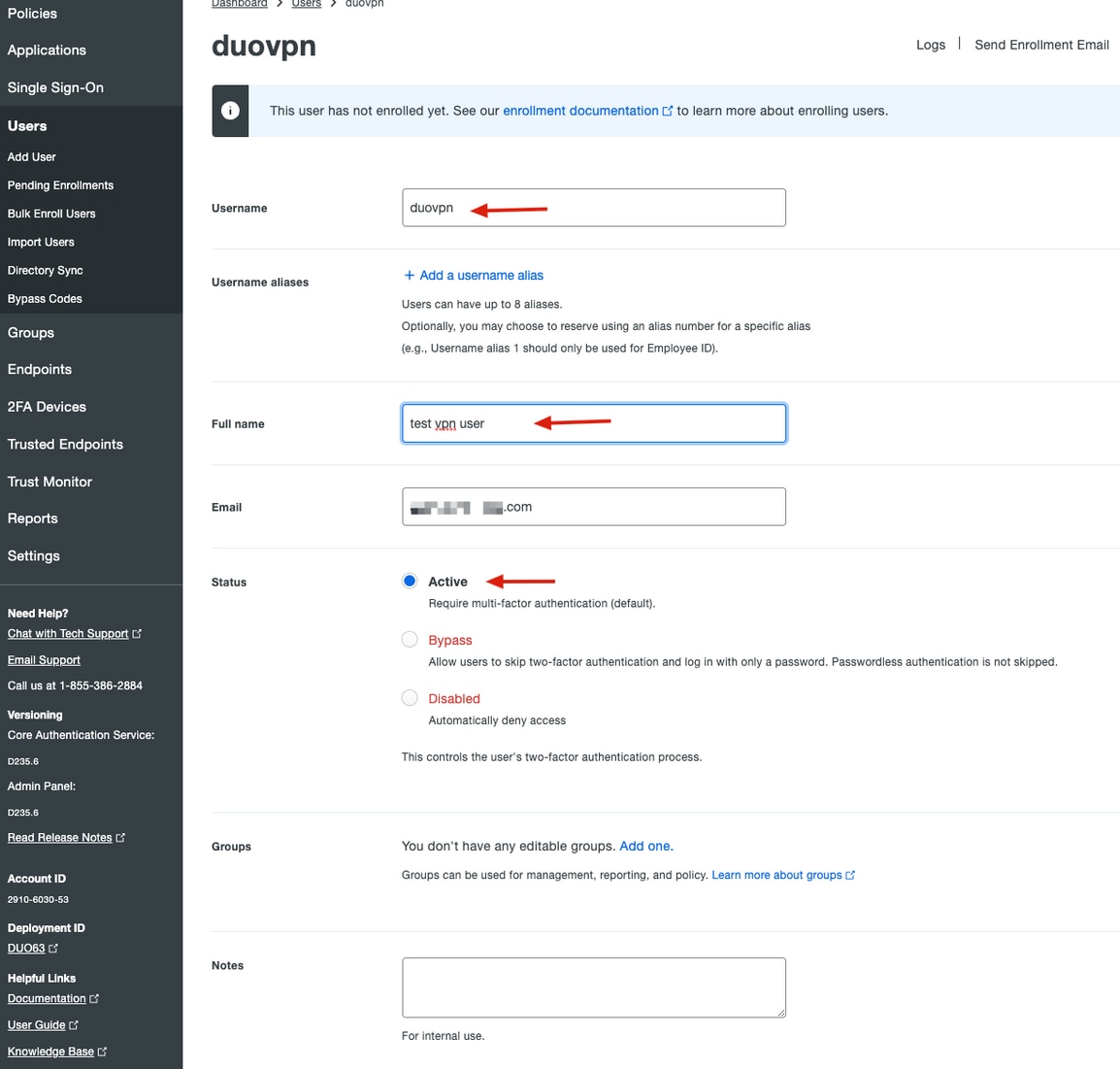

1. Connectez-vous au portail Duo Admin.

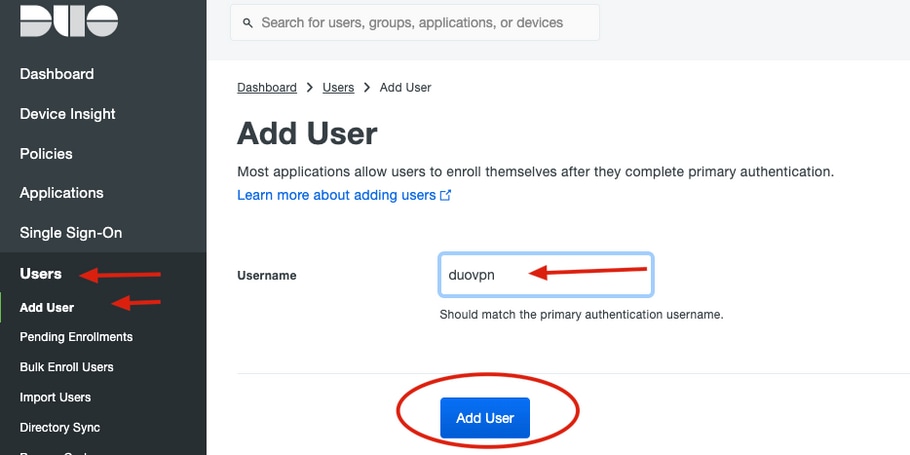

2.Sur le panneau latéral gauche, naviguez vers Users, cliquez sur Add User et tapez le nom de l'utilisateur qui correspond à votre nom d'utilisateur Active Domain, puis cliquez sur Add User.

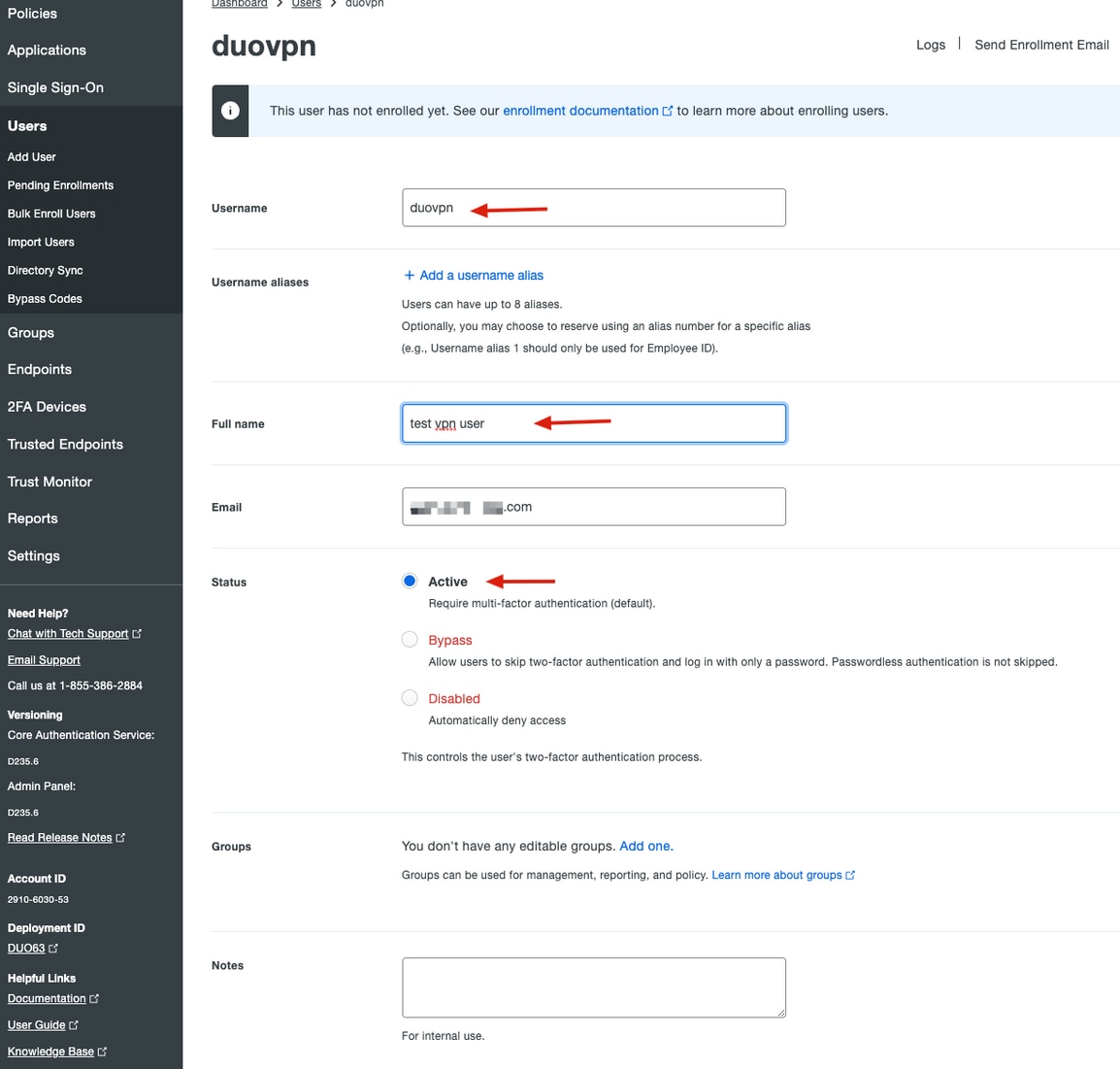

3. Dans le nouveau panneau utilisateur, renseignez toutes les informations nécessaires.

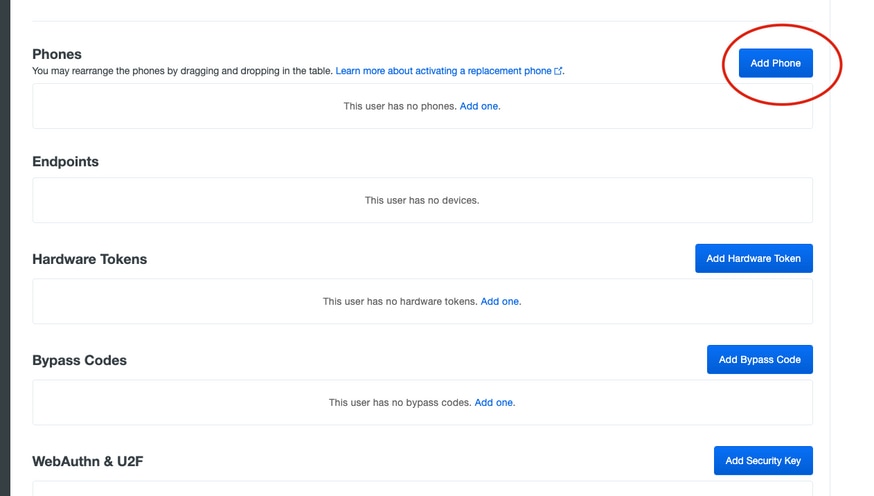

4. Sous user devices, spécifiez la méthode d'authentification secondaire.

Remarque : Dans ce document, Duo push pour la méthode des appareils mobiles est utilisé, donc un appareil téléphonique doit être ajouté.

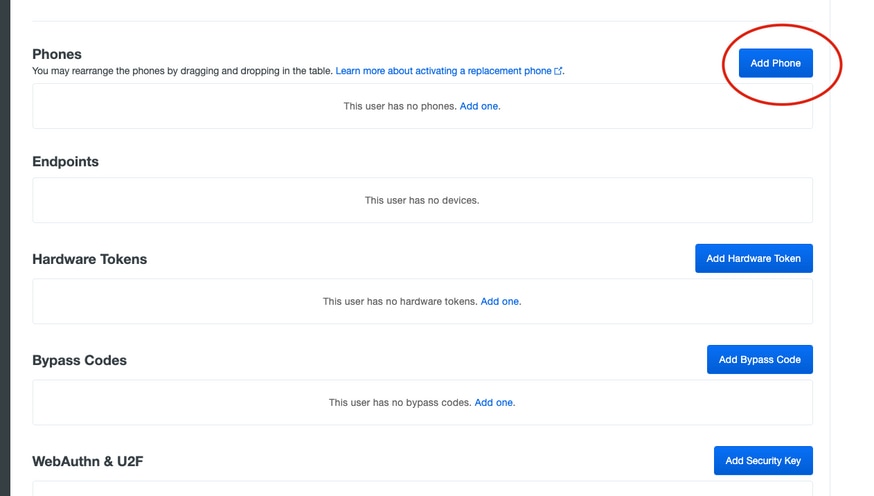

Cliquez sur Ajouter un téléphone.

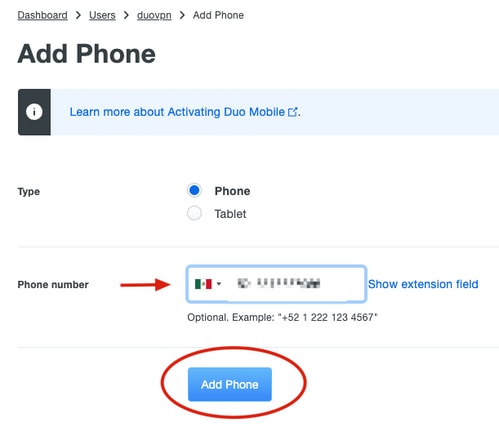

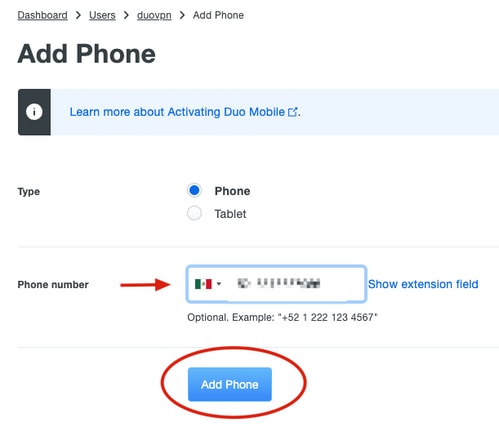

5. Tapez le numéro de téléphone de l'utilisateur et cliquez sur Ajouter un téléphone.

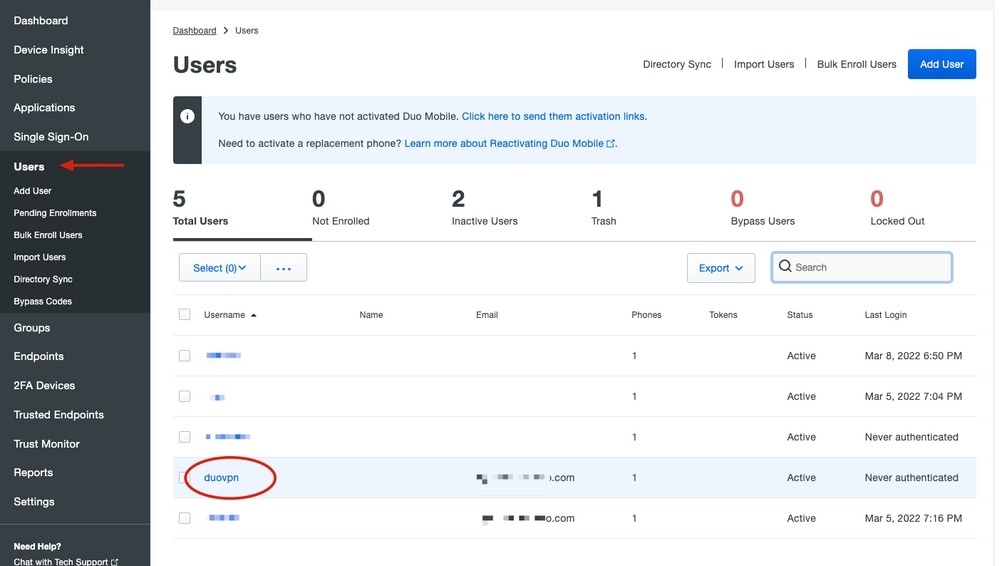

6. Dans le panneau d'administration Duo de gauche, accédez à Utilisateurs et cliquez sur le nouvel utilisateur.

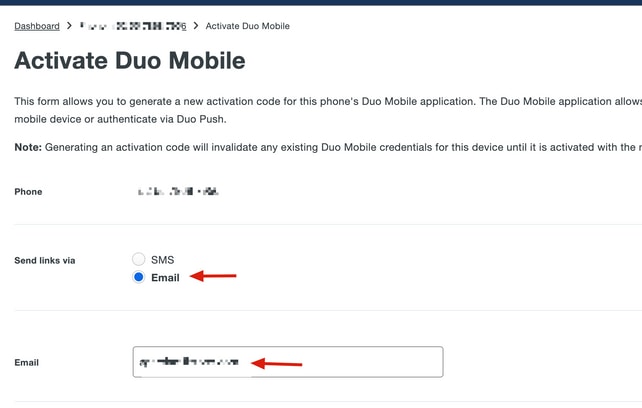

Remarque : Si vous n'avez pas accès à votre téléphone pour le moment, vous pouvez sélectionner l'option e-mail.

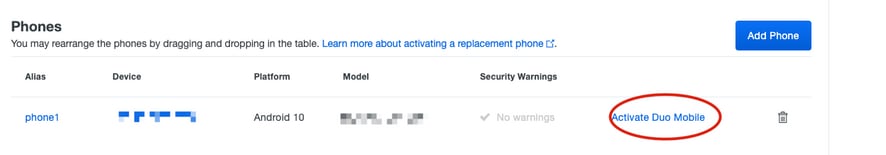

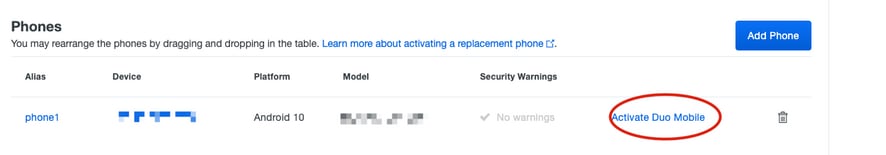

7. Accédez à la section Téléphones et cliquez sur Activer Duo Mobile.

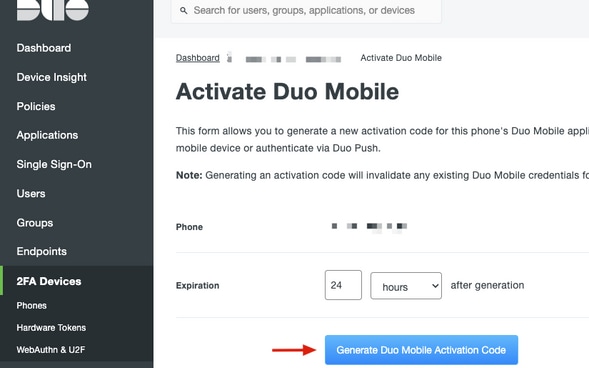

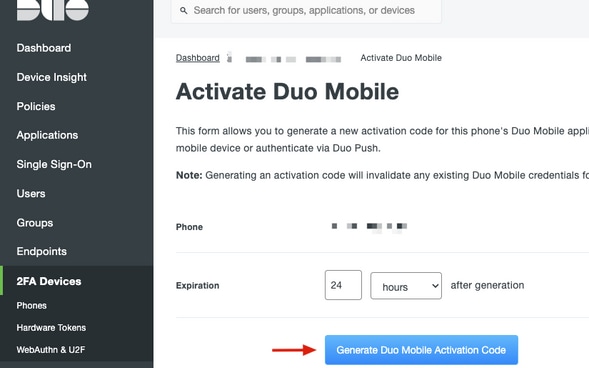

8. Cliquez sur Generate Duo Mobile Activation Code.

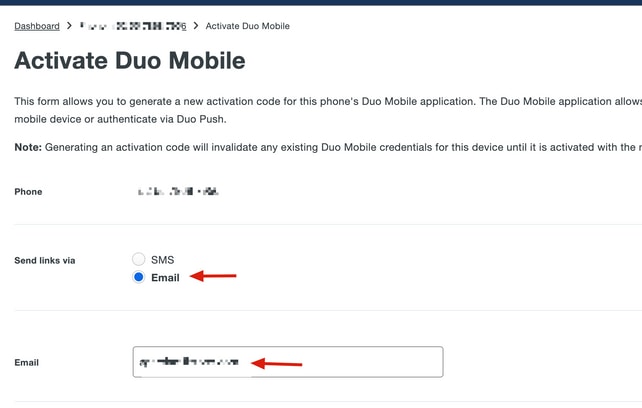

9. Sélectionnez Email afin de recevoir les instructions par e-mail, tapez votre adresse e-mail et cliquez sur Send Instructions by email.

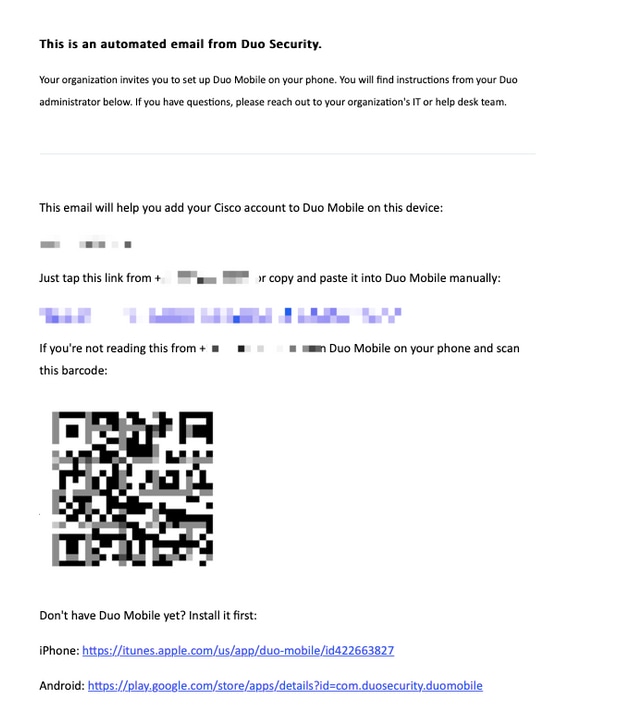

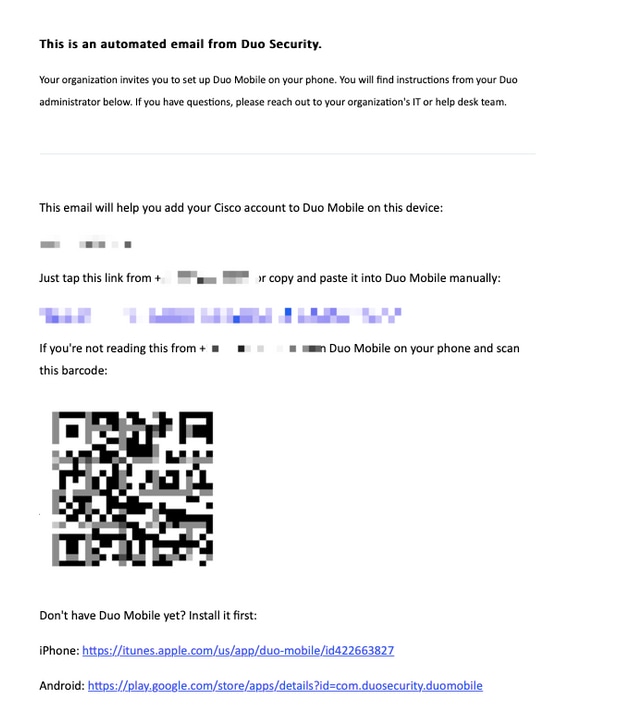

10. Vous recevez un e-mail contenant les instructions, comme illustré dans l'image.

11. Ouvrez l'application mobile Duo à partir de votre appareil mobile et cliquez sur Ajouter, puis sélectionnez Utiliser le code QR et numérisez le code à partir de l'e-mail d'instructions.

12. Un nouvel utilisateur est ajouté à votre application mobile Duo.

Configuration du proxy Duo Auth

1. Téléchargez et installez Duo Auth Proxy Manager à partir de Cisco Duo Authentication.

Remarque : Dans ce document, le Duo Auth Proxy Manager est installé sur le même serveur Windows que celui qui héberge les services Active Directory.

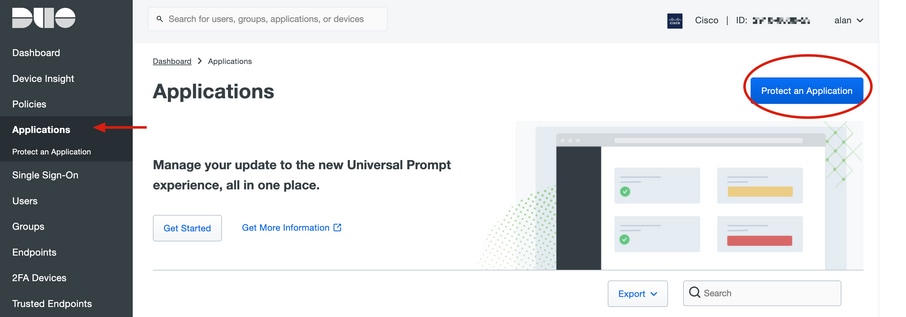

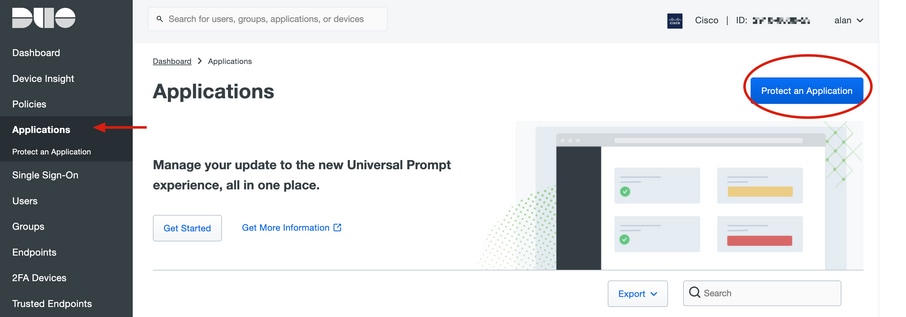

2. Dans le panneau d'administration Duo, accédez à Applications et cliquez sur Protéger une application.

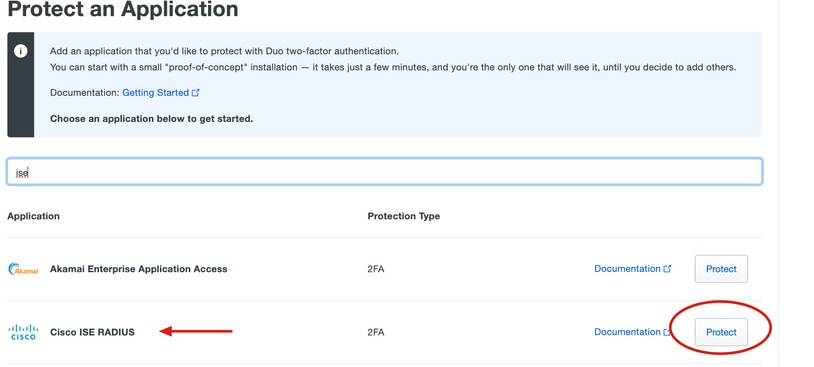

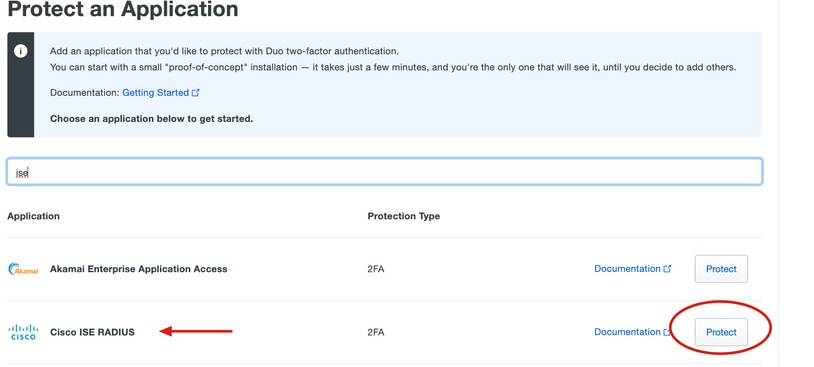

3. Dans la barre de recherche, recherchez Cisco ISE Radius.

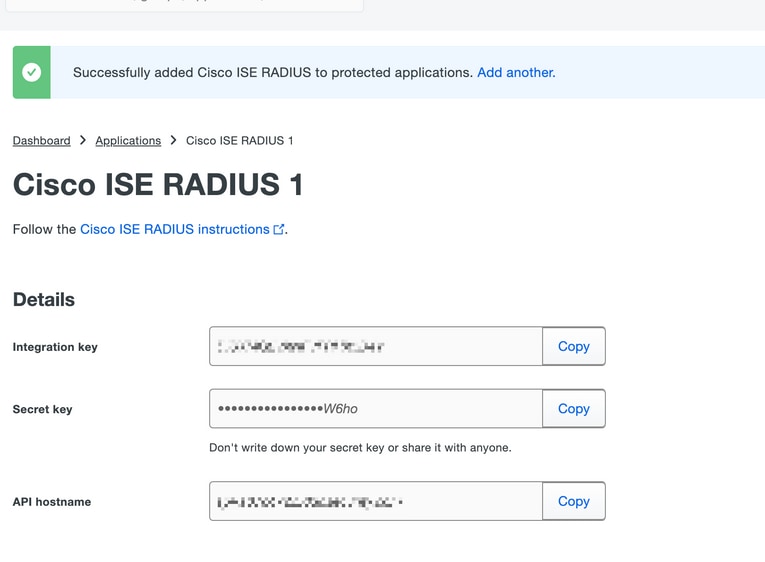

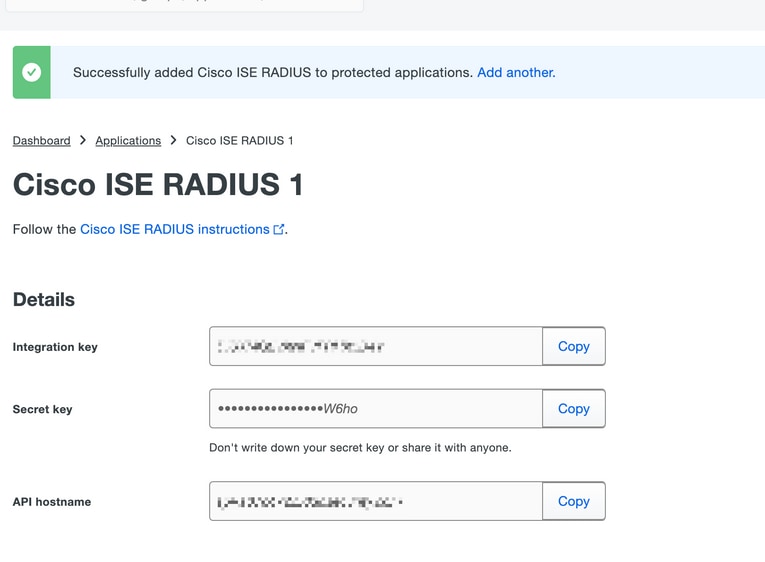

4. Copiez la clé d'intégration, la clé secrète et le nom d'hôte de l'API. Vous avez besoin de ces informations pour la configuration du proxy d'authentification duo.

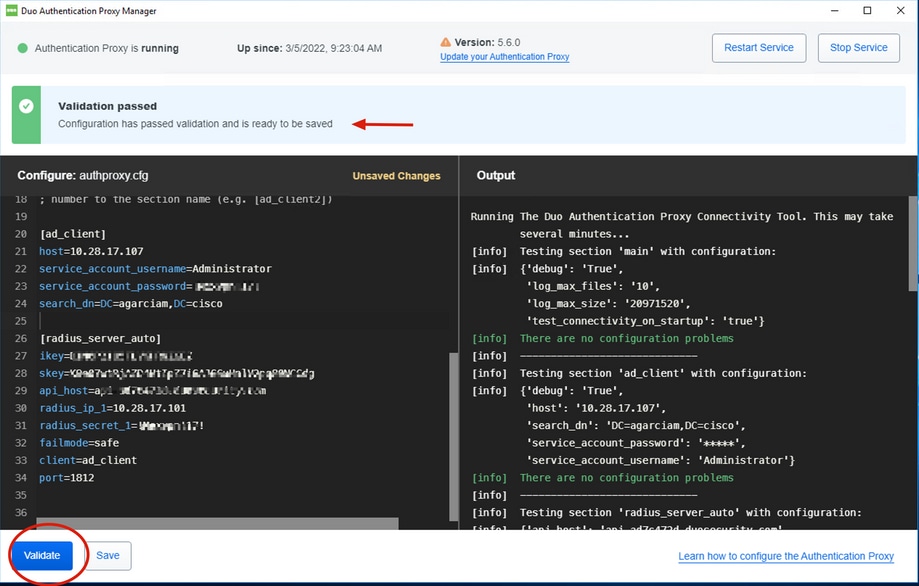

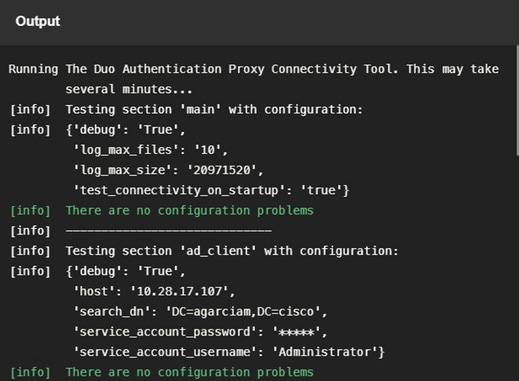

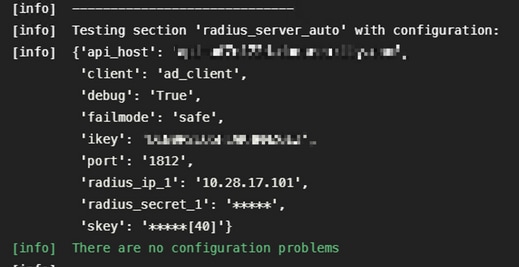

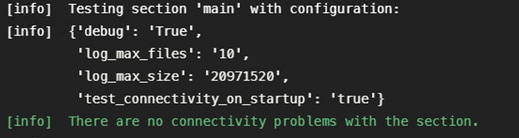

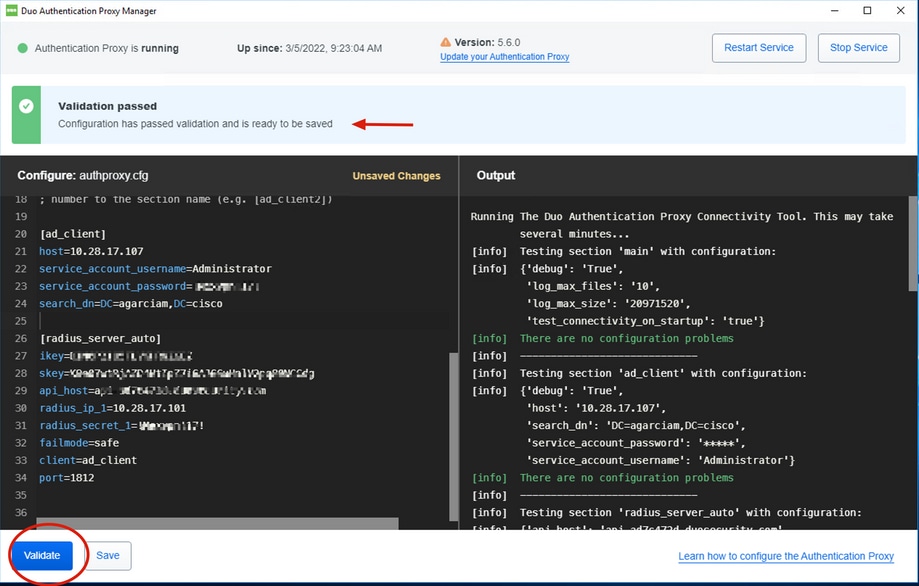

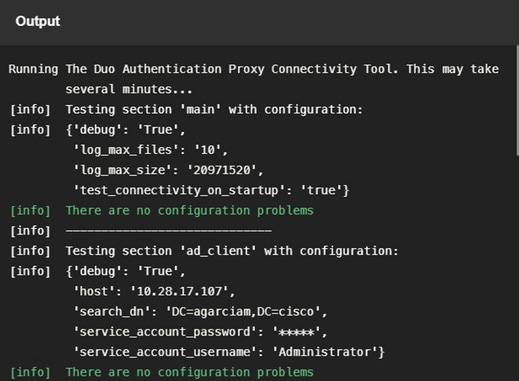

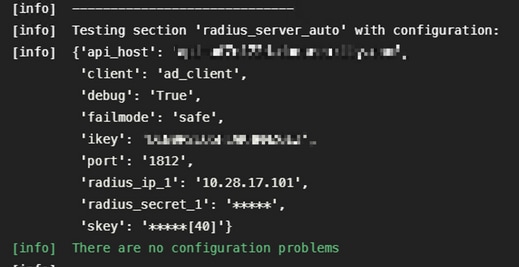

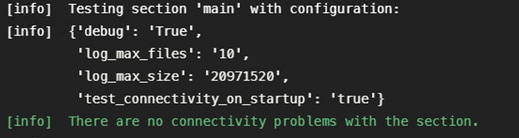

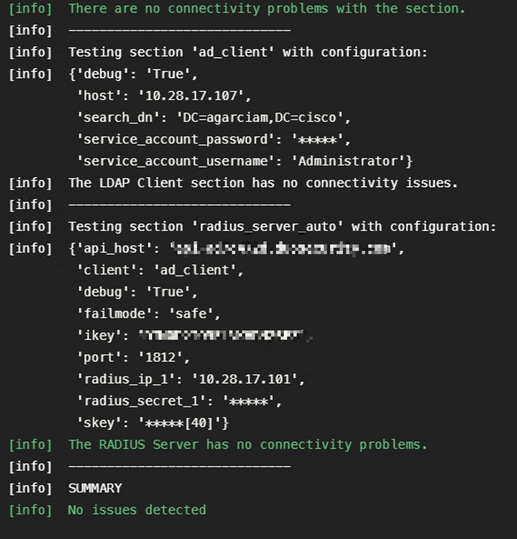

5. Exécutez l'application Duo Authentication Proxy Manager et terminez la configuration du client Active Directory et du serveur RADIUS ISE, puis cliquez sur Valider.

Remarque : si la validation échoue, reportez-vous à l'onglet debug pour plus de détails et corrigez-les en conséquence.

Configurations Cisco ISE

1. Connectez-vous au portail d'administration ISE.

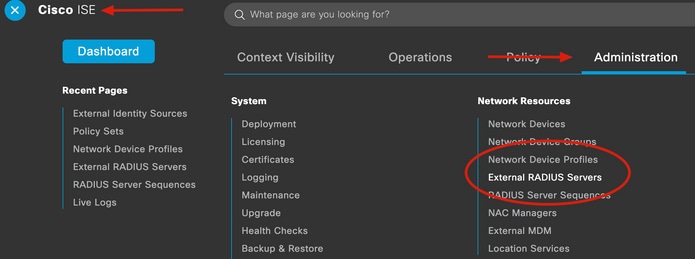

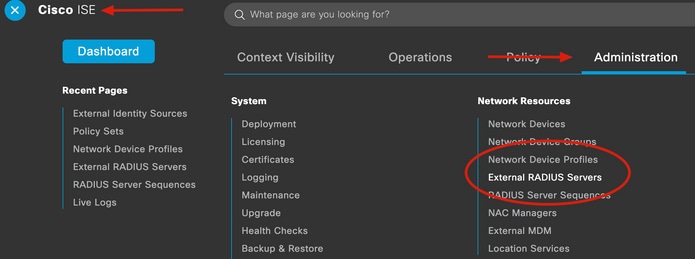

2.Développez l'onglet Cisco ISE et accédez à Administration, puis cliquez sur Network Resources, et cliquez sur External RADIUS Servers.

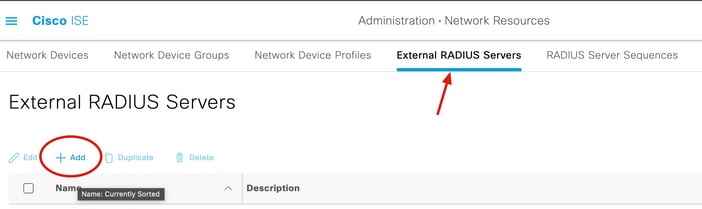

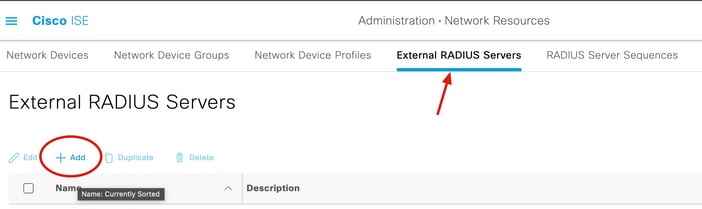

3. Dans l'onglet Serveurs Radius externes, cliquez sur Ajouter.

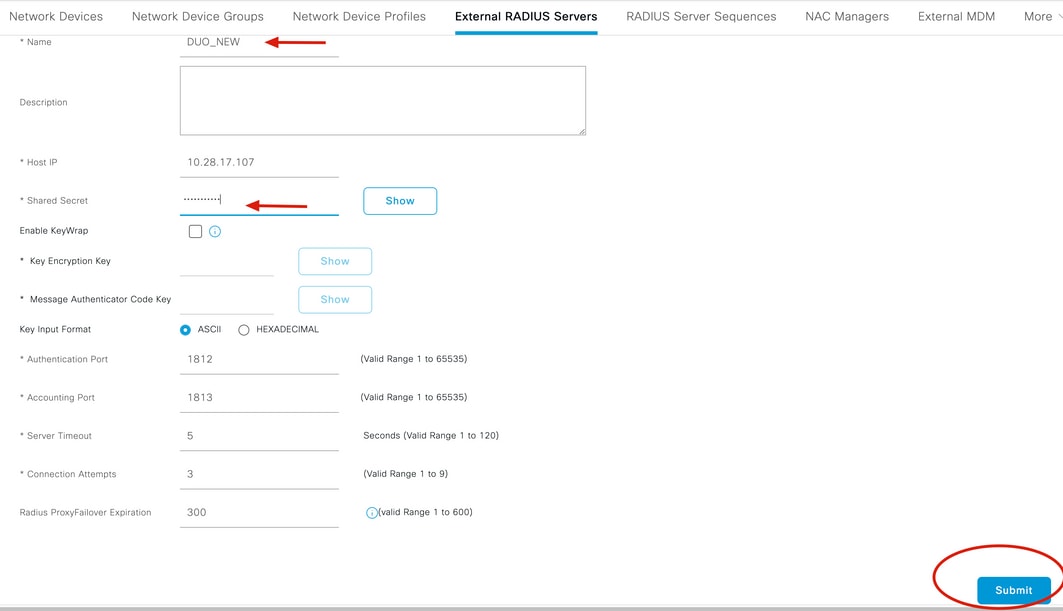

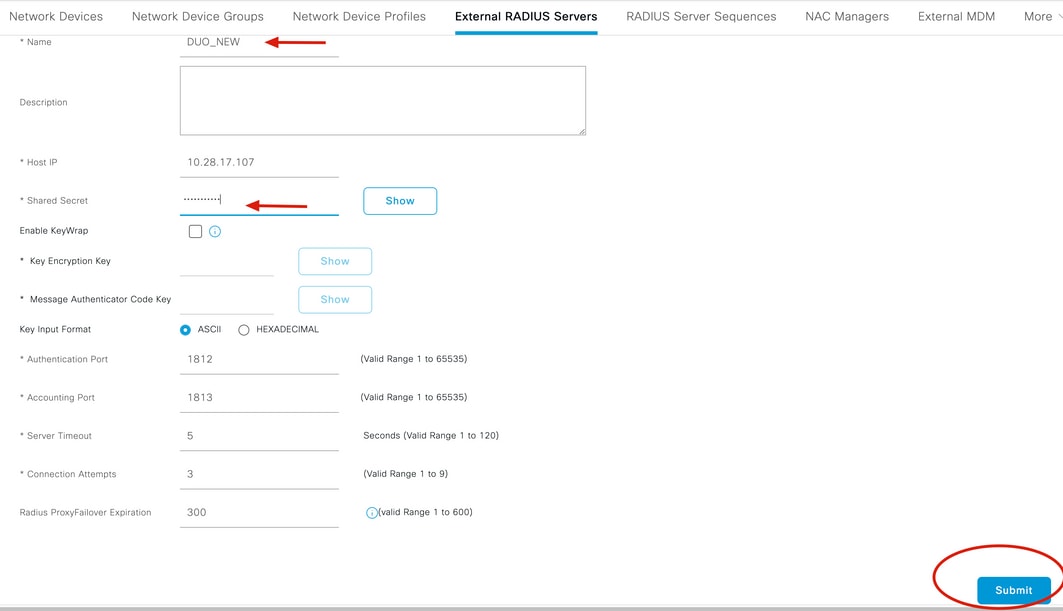

4. Complétez la zone vide avec la configuration RADIUS utilisée dans le Duo Authentication Proxy Manager et cliquez sur Submit.

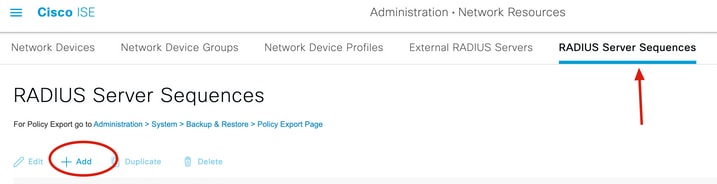

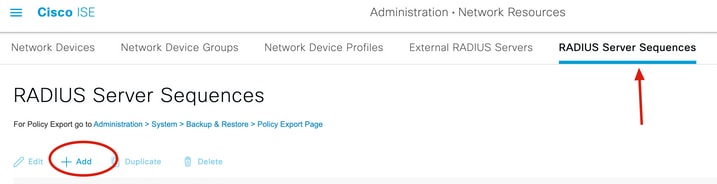

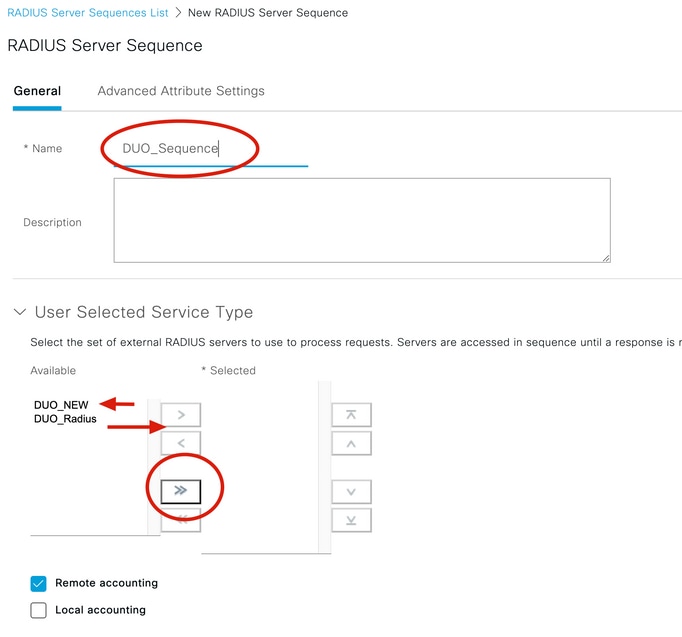

5. Accédez à l'onglet Séquences de serveur RADIUS et cliquez sur Ajouter.

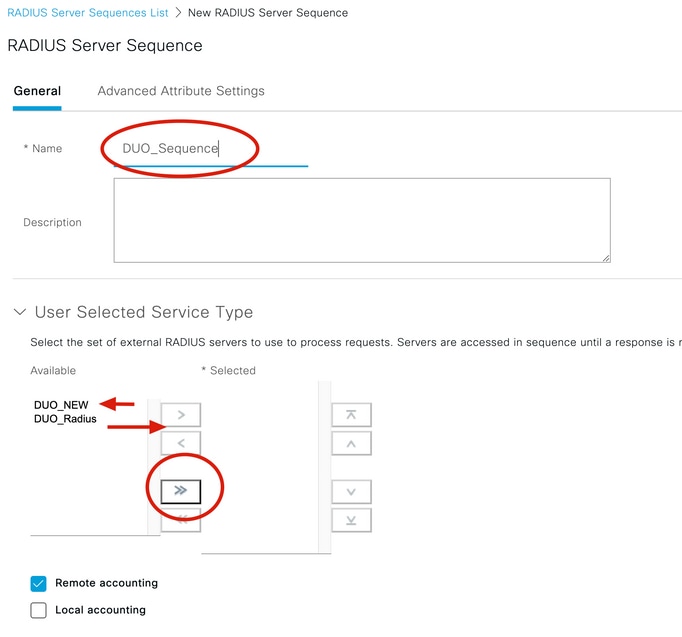

6. Spécifiez le nom de la séquence et affectez le nouveau serveur externe RADIUS, cliquez sur Submit.

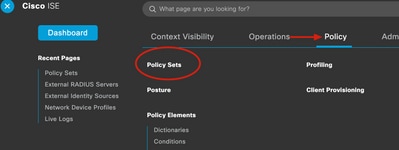

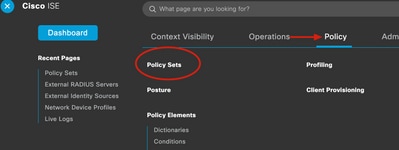

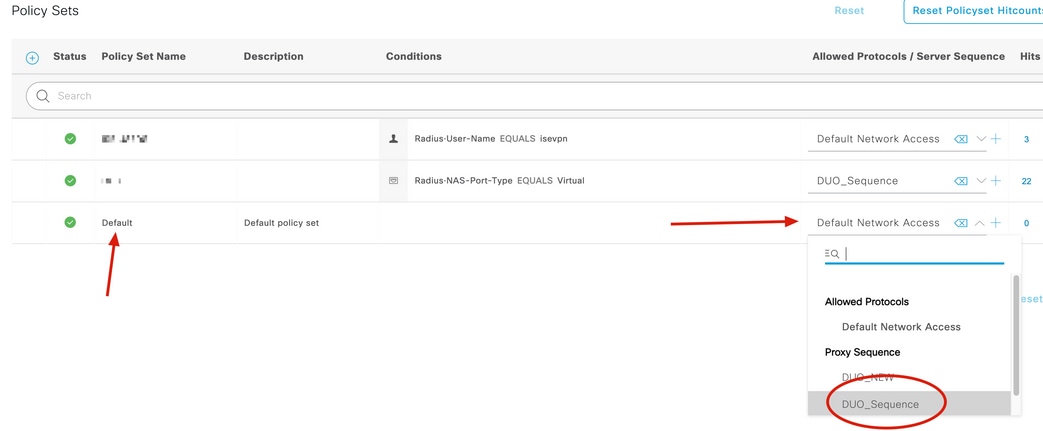

7. Accédez à Stratégie à partir du menu Tableau de bord, puis cliquez sur Jeux de stratégies.

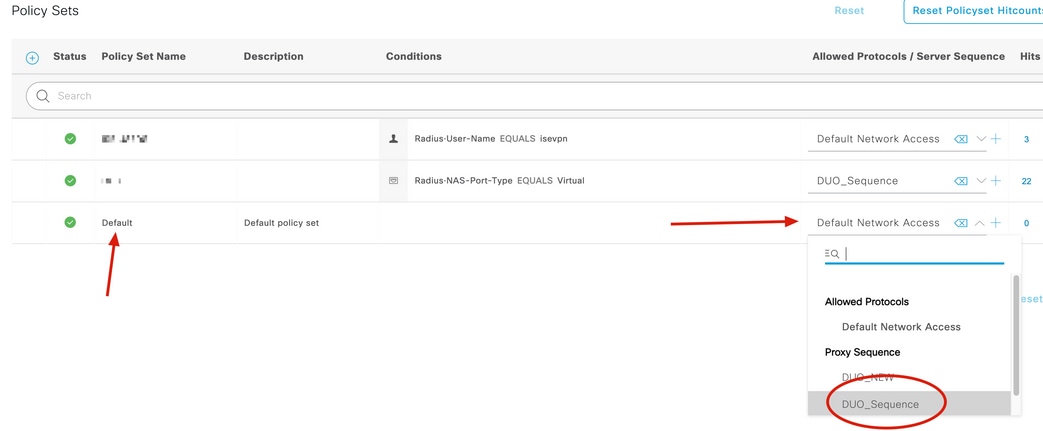

8. Affectez la séquence RADIUS à la stratégie par défaut.

Remarque : Dans ce document, la séquence Duo est appliquée à toutes les connexions, de sorte que la stratégie par défaut est utilisée. L'affectation des stratégies peut varier selon les besoins.

Configuration de Cisco ASA RADIUS/ISE

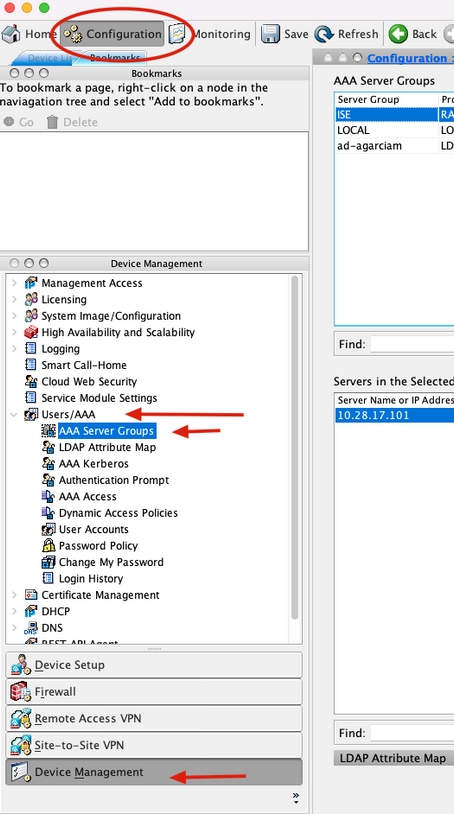

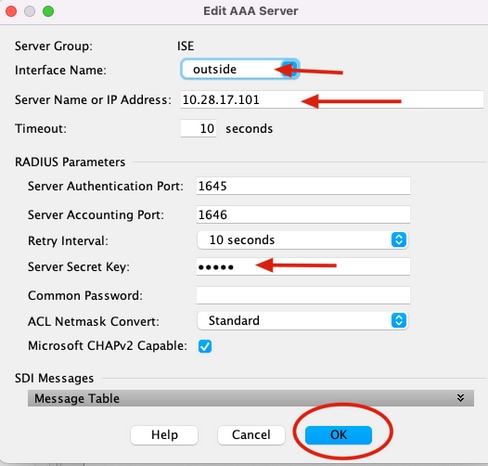

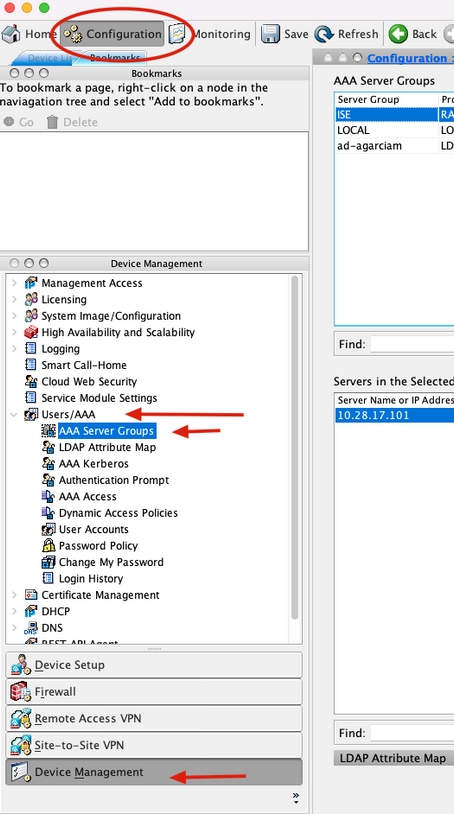

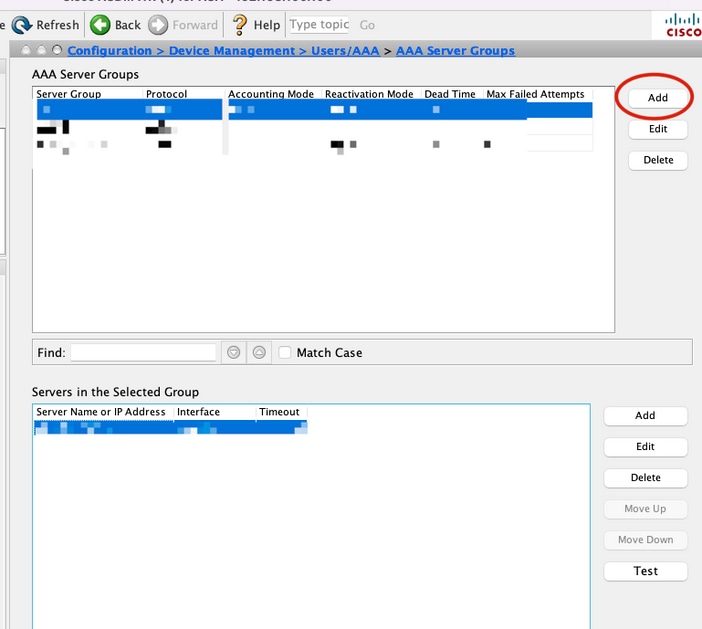

1. Pour configurer le serveur RADIUS ISE sous les groupes de serveurs AAA, accédez à Configuration, puis cliquez sur Device Management, développez la section Users/AAA, et sélectionnez AAA Server Groups.

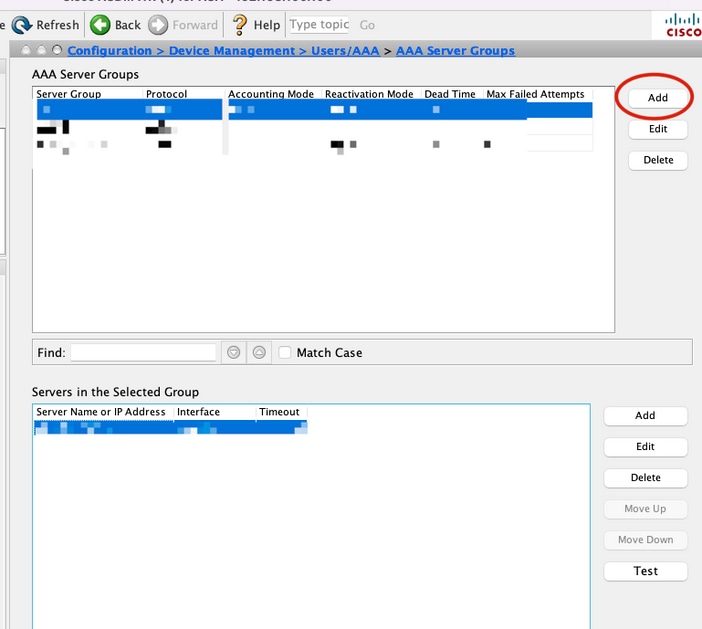

2. Dans le panneau AAA Server Groups, cliquez sur Add.

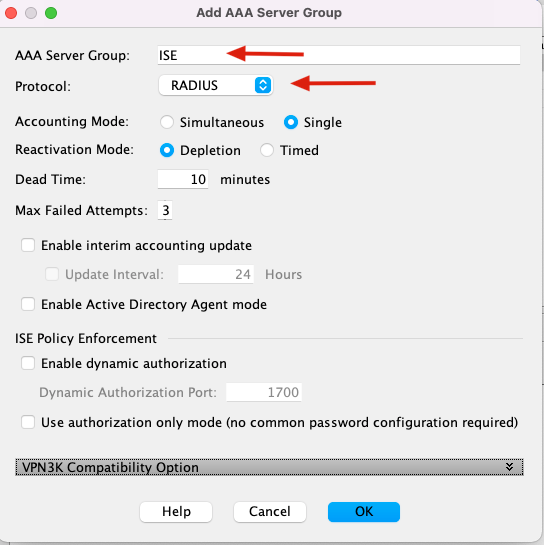

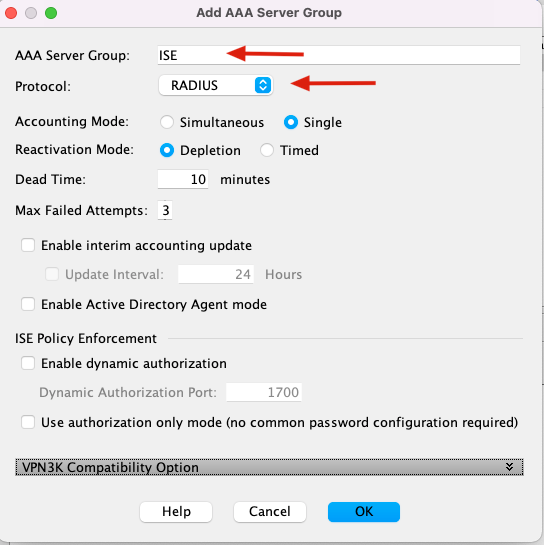

3. Sélectionnez le nom du groupe de serveurs et spécifiez RADIUS comme protocole à utiliser, puis cliquez sur Ok.

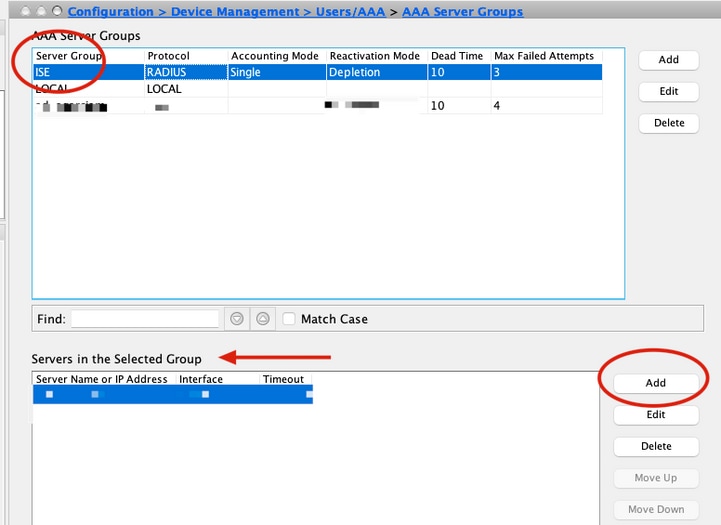

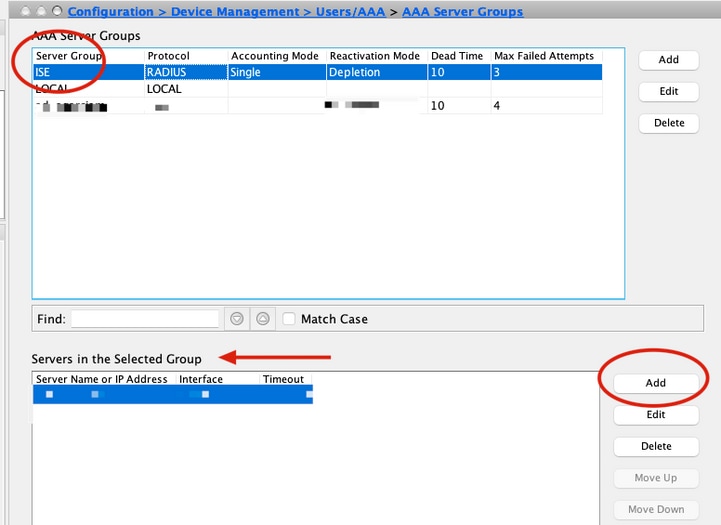

5. Sélectionnez votre nouveau groupe de serveurs et cliquez sur Ajouter sous Serveurs dans le panneau Groupe sélectionné, comme illustré dans l'image.

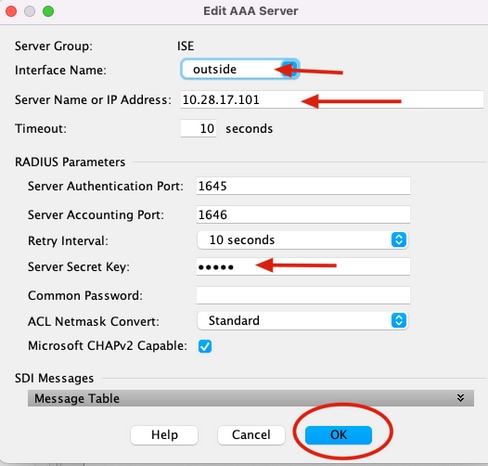

6. Dans la fenêtre Edit AAA Server, sélectionnez le nom de l'interface, spécifiez l'adresse IP du serveur ISE et tapez la clé secrète RADIUS, puis cliquez sur Ok.

Remarque : Toutes ces informations doivent correspondre à celles spécifiées sur le Duo Authentication Proxy Manager.

Configuration CLI

aaa-server ISE protocol radius

dynamic-authorization

aaa-server ISE (outside) host 10.28.17.101

key *****

Configuration VPN d'accès à distance Cisco ASA

ip local pool agarciam-pool 192.168.17.1-192.168.17.100 mask 255.255.255.0

group-policy DUO internal

group-policy DUO attributes

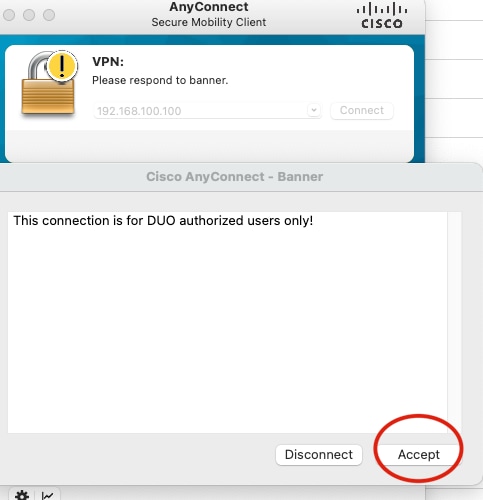

banner value This connection is for DUO authorized users only!

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split-agarciam

address-pools value agarciam-pool

tunnel-group ISE-users type remote-access

tunnel-group ISE-users general-attributes

address-pool agarciam-pool

authentication-server-group ISE

default-group-policy DUO

tunnel-group ISE-users webvpn-attributes

group-alias ISE enable

dns-group DNS-CISCO

Essai

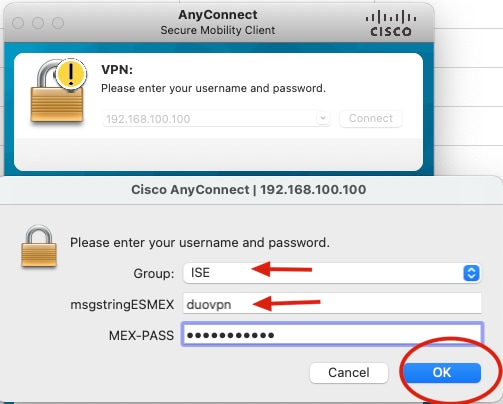

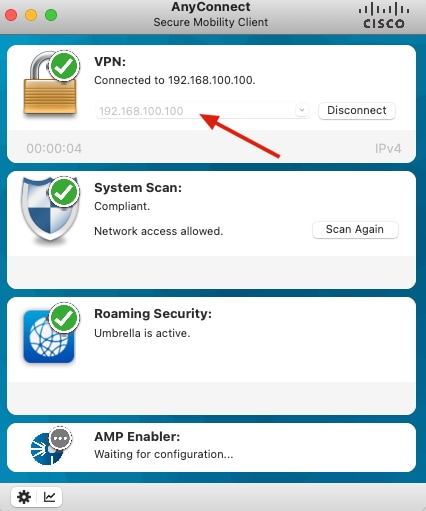

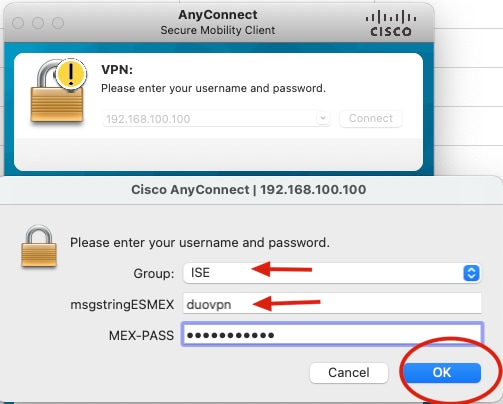

1. Ouvrez l'application Anyconnect sur votre appareil PC. Spécifiez le nom d'hôte de la tête de réseau VPN ASA et connectez-vous avec l'utilisateur créé pour l'authentification secondaire Duo, puis cliquez sur OK.

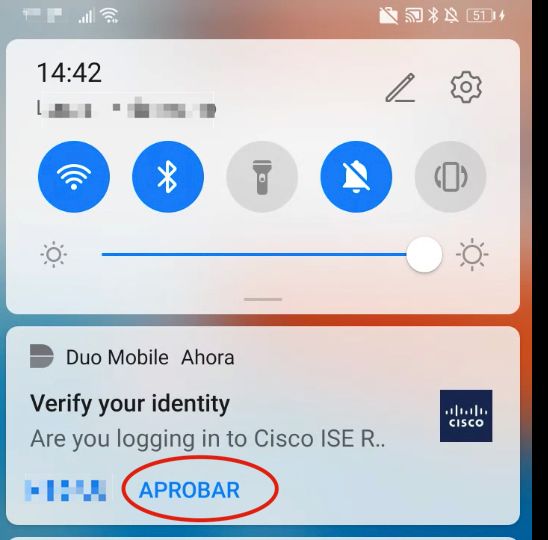

2. Vous avez reçu une notification de transmission Duo sur l'appareil Duo Mobile de l'utilisateur spécifié.

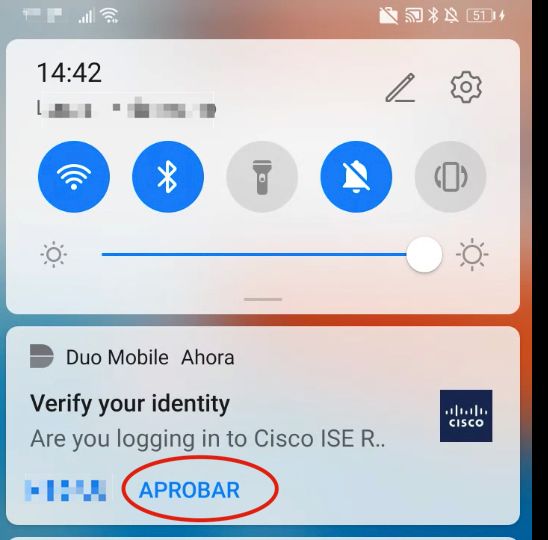

3. Ouvrez la notification de l'application mobile Duo et cliquez sur Approuver.

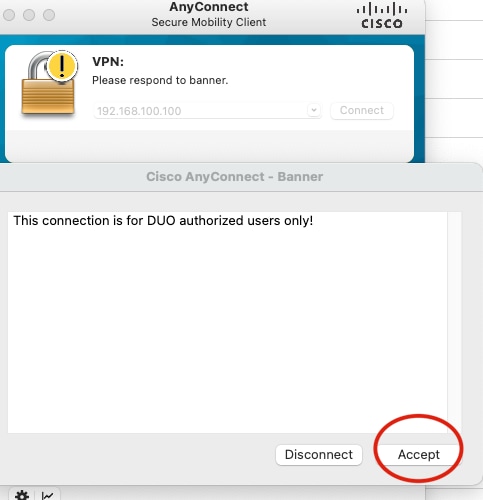

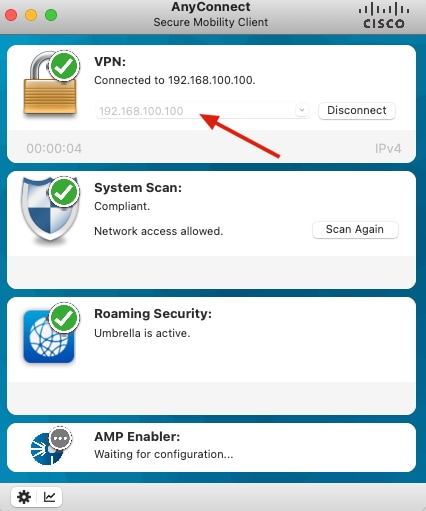

4. Acceptez la bannière et la connexion est établie.

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Duo Authentication Proxy est fourni avec un outil de débogage qui affiche les raisons de l'erreur et de l'échec.

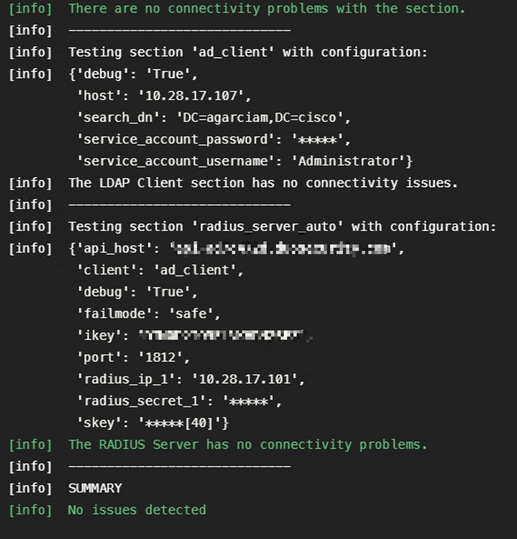

Débogages de travail

Remarque : Les informations suivantes sont stockées dans le fichier C:\Program Files\Duo Security Authentication Proxy\log\connectivity_tool.log.

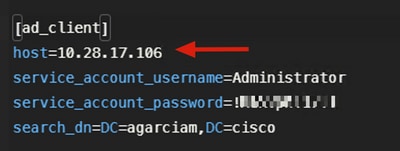

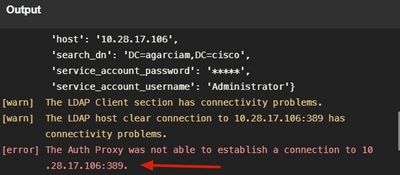

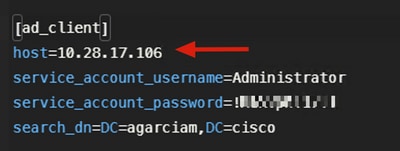

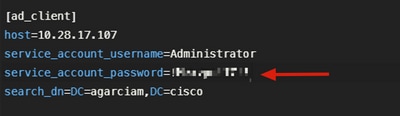

1. Problèmes de connectivité, adresse IP incorrecte, nom de domaine complet/nom d'hôte non résolu dans la configuration Active Directory.

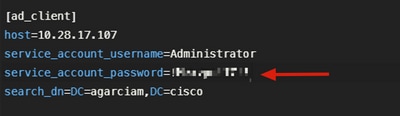

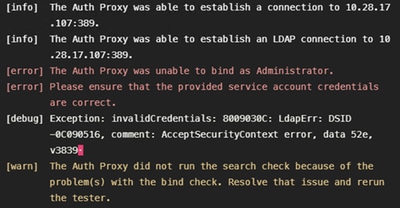

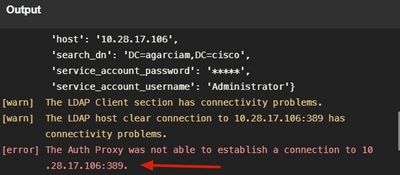

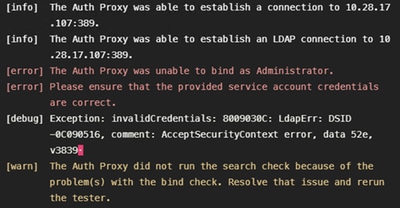

2. Mot de passe incorrect pour l'utilisateur Administrateur sur Active Directory.

Déboguages

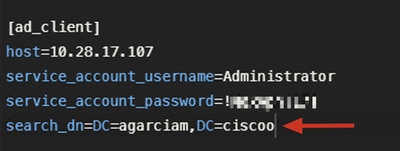

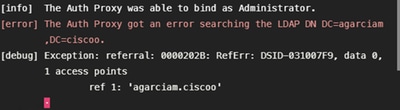

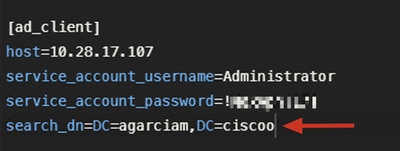

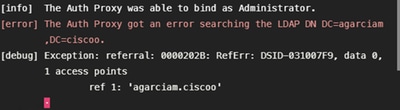

3. Domaine de base incorrect

Déboguages

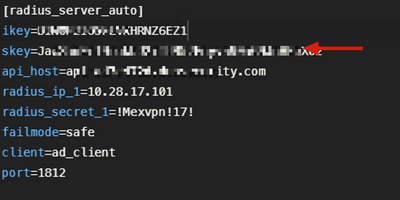

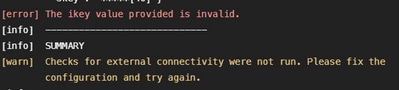

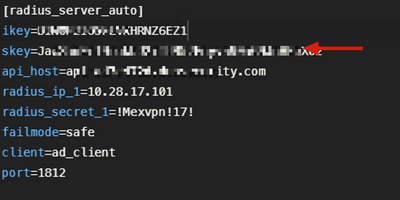

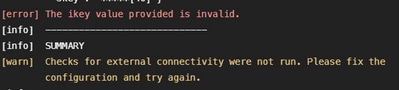

4. Valeur RADIUS ikey incorrecte

Déboguages

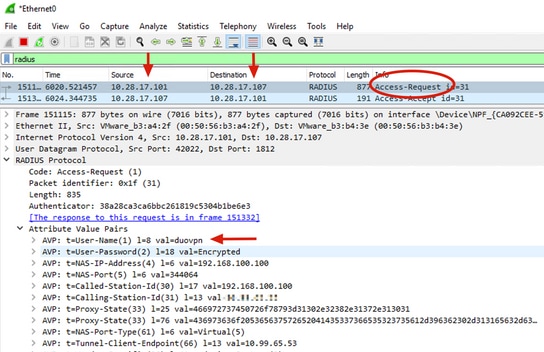

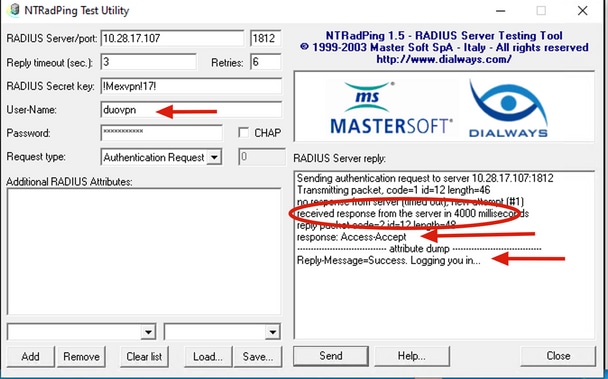

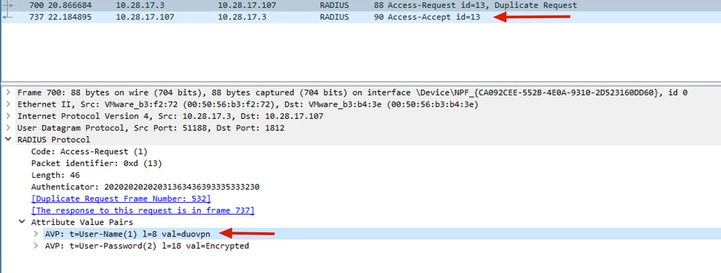

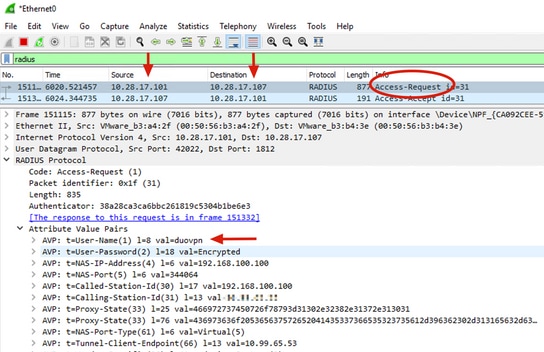

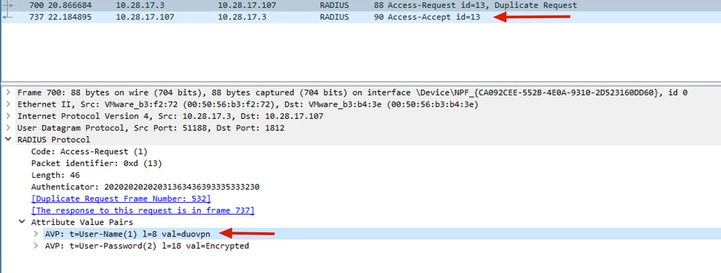

5. Vérifiez que le serveur ISE envoie des paquets de demande d'accès.

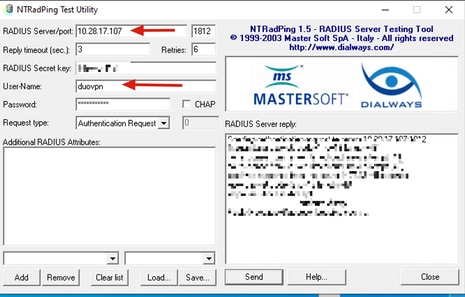

6. Afin de confirmer que le serveur proxy d'authentification Duo fonctionne, Duo fournit l'outil NTRadPing pour simuler les paquets de demande d'accès et la réponse avec Duo.

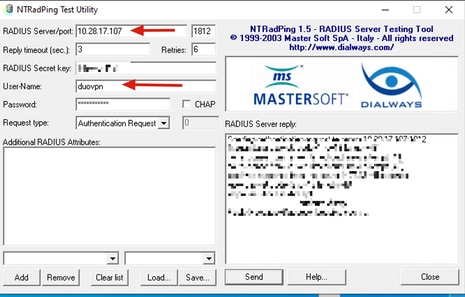

6.1 Installation de NTRadPing sur un autre PC et génération de trafic

Remarque : Dans cet exemple, la machine Windows 10.28.17.3 est utilisée.

6.2 Configuration à l'aide des attributs utilisés dans la configuration ISE Radius

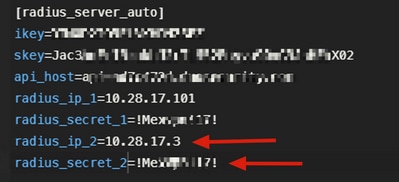

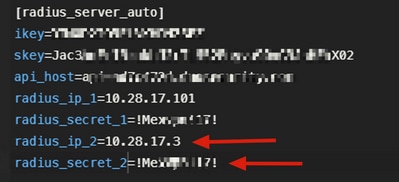

6.3 Configurez le Duo Authentication Proxy Manager comme suit.

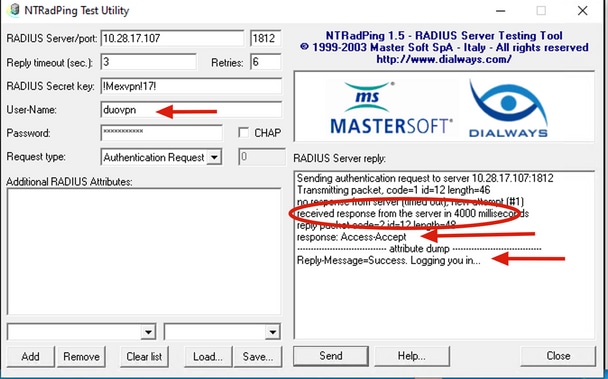

6.4. Accédez à votre outil NTRadPing et cliquez sur Send (Envoyer). Vous recevez une notification de transmission Duo sur l'appareil mobile attribué.

Commentaires

Commentaires