ASA 8.2 : Configuration de Syslog avec ASDM

Table des matières

Introduction

Ce document fournit des informations sur la façon de configurer syslog sur le dispositif de sécurité adaptatif Cisco (ASA) 8.x à l'aide de l'interface utilisateur graphique d'Adaptive Security Device Manager (ASDM). Les messages du journal système sont les messages générés par Cisco ASA pour informer l'administrateur de toute modification de la configuration, de la configuration du réseau ou des performances du périphérique. En analysant les messages du journal système, un administrateur peut facilement dépanner l'erreur en effectuant une analyse de la cause première.

Les messages Syslog sont principalement différenciés en fonction de leur niveau de gravité.

-

Gravité 0 - Messages d'urgence - La ressource est inutilisable

-

Gravité 1 - Messages d'alerte - Une action immédiate est nécessaire

-

Gravité 2 - Messages critiques - Conditions critiques

-

Gravité 3 - Messages d'erreur - Conditions d'erreur

-

Gravité 4 - Messages d'avertissement - Conditions d'avertissement

-

Gravité 5 - Messages de notification - Conditions normales mais significatives

-

Gravité 6 - Messages d'information - Messages d'information uniquement

-

Gravité 7 - Messages de débogage - Messages de débogage uniquement

Remarque : le niveau de gravité le plus élevé est une urgence et le niveau de gravité le plus faible est le débogage.

Des exemples de messages syslog générés par Cisco ASA sont présentés ici :

-

%ASA-6-106012 : Deny IP from IP_address to IP_address, options IP hexadécimales.

-

%ASA-3-211001 : Erreur d'allocation mémoire

-

%ASA-5-335003 : ACL NAC par défaut appliquée, ACL:ACL-name - host-address

La valeur numérique X spécifiée dans « %ASA-X-YYYYYY: » indique la gravité du message. Par exemple, « %ASA-6-106012 » est un message d'information et « %ASA-5-335003 » est un message d'erreur.

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Cisco ASA version 8.2

-

Cisco ASDM version 6.2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d’informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Configuration Syslog de base à l'aide d'ASDM

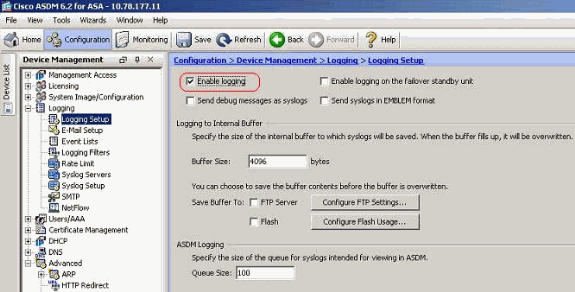

Activer la journalisation

Procédez comme suit :

-

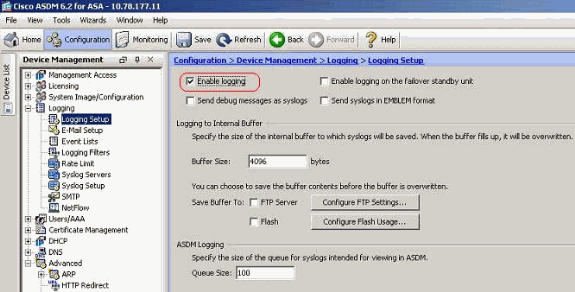

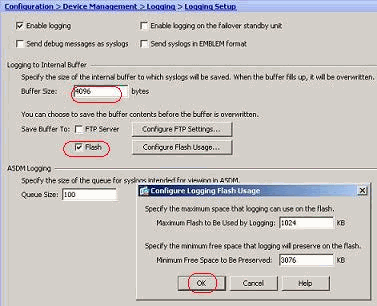

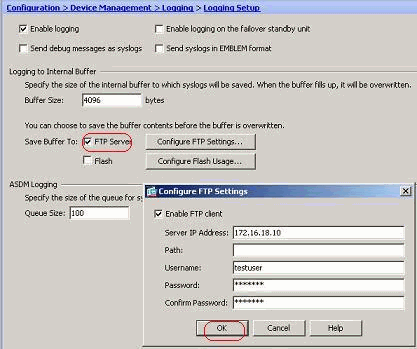

Choisissez Configuration > Device Management > Logging > Logging Setup et cochez la case Enable logging option.

-

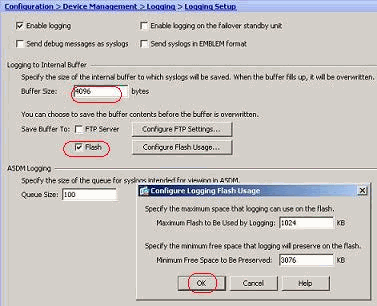

Vous pouvez consigner les messages syslog dans une mémoire tampon interne en spécifiant la taille de la mémoire tampon. Vous pouvez également choisir d'enregistrer le contenu de la mémoire tampon dans la mémoire Flash en cliquant sur Configure Flash Usage et en définissant les paramètres Flash.

-

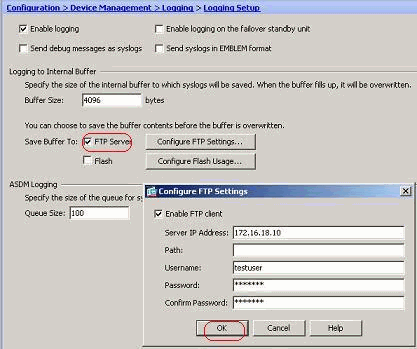

Les messages de journal mis en mémoire tampon peuvent être envoyés à un serveur FTP avant d'être écrasés. Cliquez sur Configure FTP Settings et spécifiez les détails du serveur FTP comme indiqué ici :

Désactiver la journalisation

Vous pouvez désactiver des ID Syslog spécifiques en fonction de vos besoins.

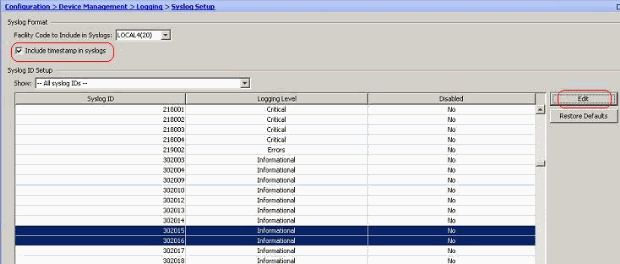

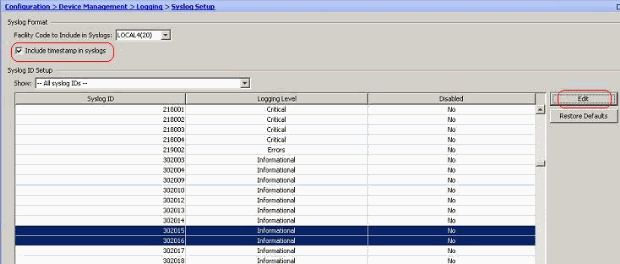

Remarque : en cochant l'option Inclure l'horodatage dans les syslogs, vous pouvez ajouter la date et l'heure de leur génération en tant que champ aux syslogs.

-

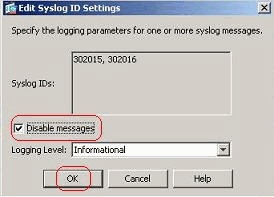

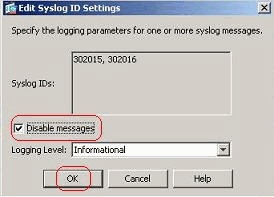

Sélectionnez les syslogs à désactiver et cliquez sur Edit.

-

Dans la fenêtre Edit Syslog ID Settings, cochez l'option Disable messages et cliquez sur OK.

-

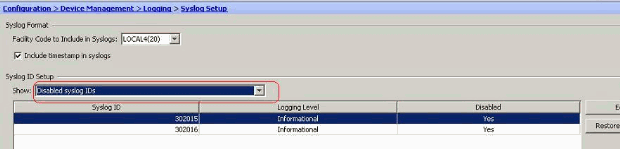

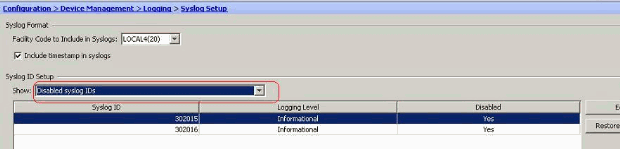

Les Syslog désactivés peuvent être affichés dans un onglet séparé en sélectionnant Disabled syslog ID dans le menu déroulant Syslog ID Setup.

Connexion à un e-mail

Complétez ces étapes à l'aide d'ASDM afin d'envoyer les syslogs à un e-mail :

-

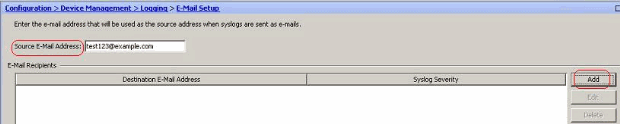

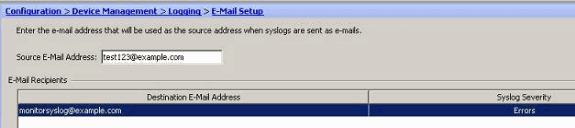

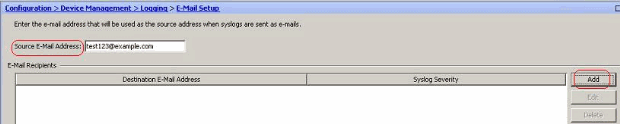

Choisissez Configuration > Device Management > Logging > E-Mail Setup. Le champ Adresse e-mail source est utile pour attribuer un ID d'e-mail en tant que source pour les syslogs. Spécifiez l'adresse e-mail source. Cliquez à présent sur Add pour ajouter les destinataires du courrier électronique.

-

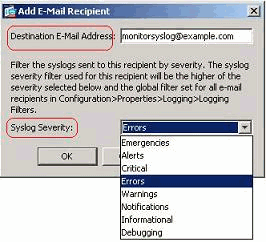

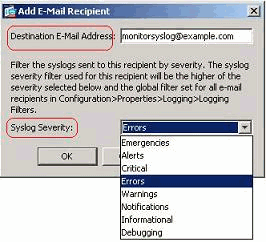

Spécifiez l'adresse e-mail de destination et choisissez le niveau de gravité. En fonction des niveaux de gravité, vous pouvez définir différents destinataires d'e-mail. Cliquez sur OK pour revenir au volet E-Mail Setup.

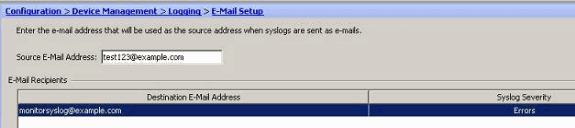

Cette configuration a pour résultat :

-

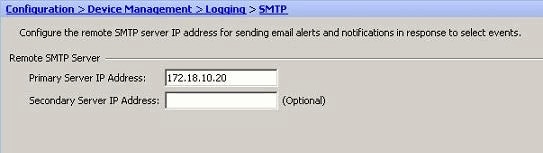

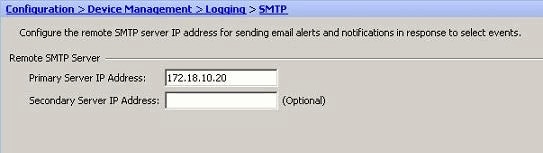

Choisissez Configuration > Device Setup > Logging > SMTP et spécifiez le serveur SMTP.

Connexion à un serveur Syslog

Vous pouvez envoyer tous les messages syslog à un serveur syslog dédié. Exécutez les étapes suivantes à l'aide d'ASDM :

-

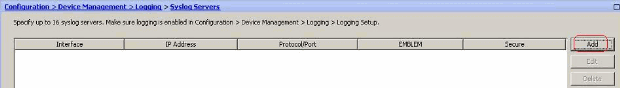

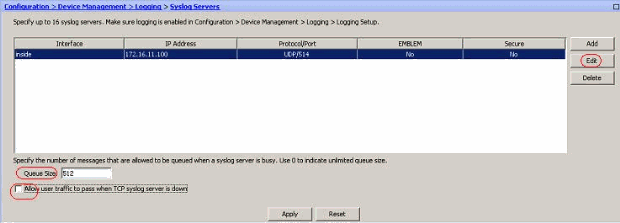

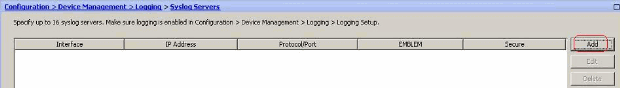

Choisissez Configuration > Device Management > Logging > Syslog Servers et cliquez sur Add pour ajouter un serveur syslog.

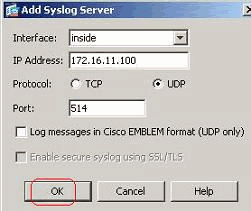

La fenêtre Ajouter un serveur Syslog apparaît.

-

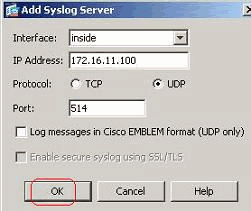

Spécifiez l'interface à laquelle le serveur est associé avec l'adresse IP. Spécifiez les détails du protocole et du port selon la configuration de votre réseau. Cliquez ensuite sur OK.

Remarque : assurez-vous que vous avez accès au serveur syslog à partir de Cisco ASA.

-

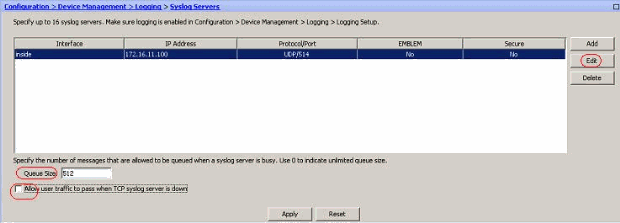

Le serveur syslog configuré s'affiche comme illustré ici. Des modifications peuvent être effectuées lorsque vous sélectionnez ce serveur, puis cliquez sur Modifier.

Remarque : cochez l'option Allow user traffic to pass when TCP syslog server is down. Sinon, les nouvelles sessions utilisateur sont refusées via l'ASA. Cela s'applique uniquement lorsque le protocole de transport entre l'ASA et le serveur Syslog est TCP. Par défaut, les nouvelles sessions d'accès au réseau sont refusées par Cisco ASA lorsqu'un serveur Syslog est arrêté pour une raison quelconque.

Afin de définir le type de messages syslog qui doivent être envoyés au serveur syslog, consultez la section Filtre de journalisation.

Configuration Syslog avancée à l'aide de ASDM

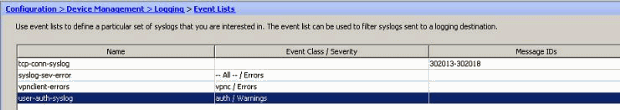

Utilisation des listes d'événements

Les listes d'événements nous permettent de créer des listes personnalisées qui contiennent le groupe de messages Syslog qui doivent être envoyés à une destination. Les listes d'événements peuvent être créées de trois manières différentes :

-

ID de message ou plage d'ID de message

-

Gravité des messages

-

Classe de message

ID de message ou plage d'ID de message

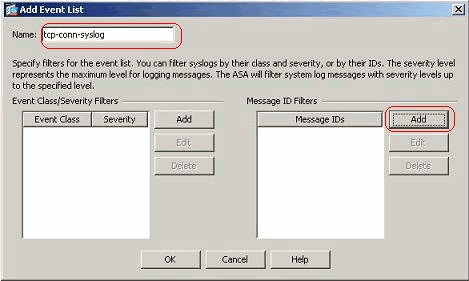

Effectuez les étapes suivantes :

-

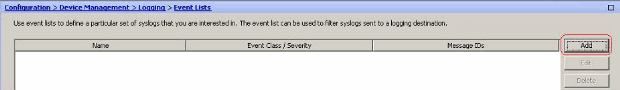

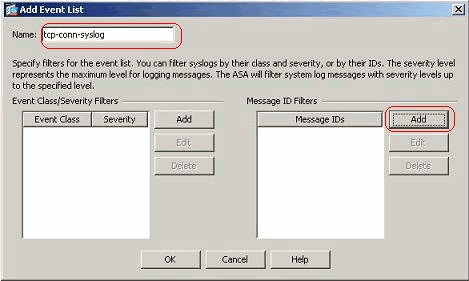

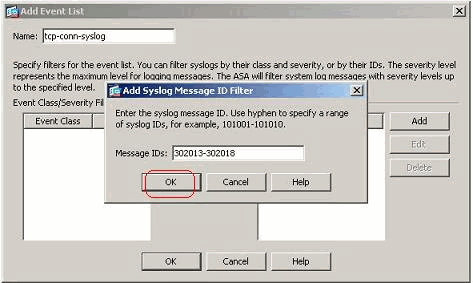

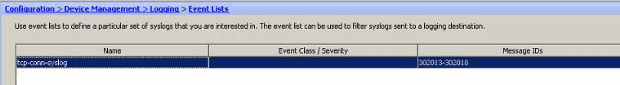

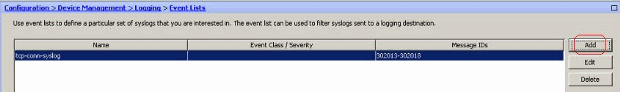

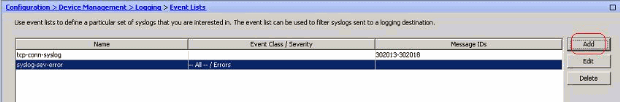

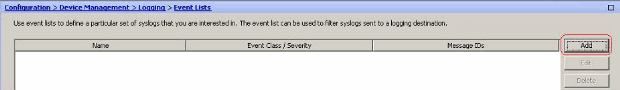

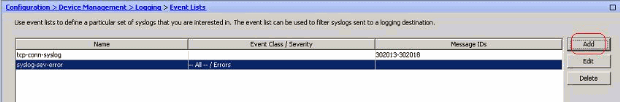

Choisissez Configuration > Device Management > Logging > Event Lists et cliquez sur Add pour créer une nouvelle liste d'événements.

-

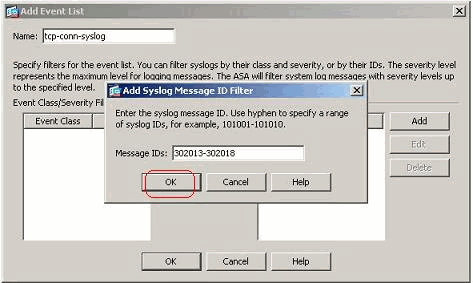

Spécifiez un nom dans le champ Nom. Cliquez sur Add dans le volet Message ID Filters pour créer une nouvelle liste d'événements.

-

Spécifiez la plage d'ID de message Syslog. Ici, les messages Syslog TCP ont pris par exemple. Cliquez sur OK pour terminer.

-

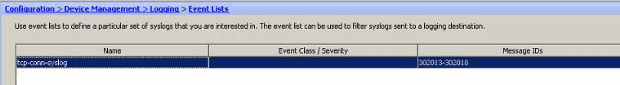

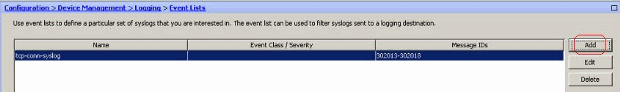

Cliquez à nouveau sur OK afin de revenir à la fenêtre Listes d'événements.

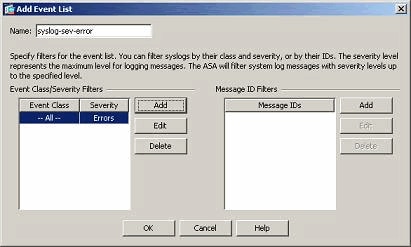

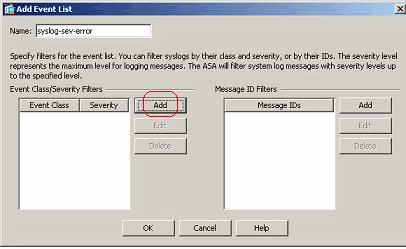

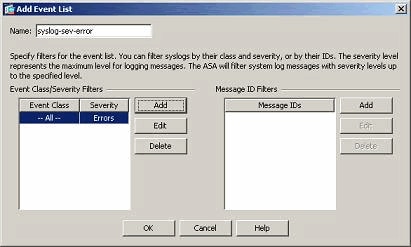

Gravité des messages

-

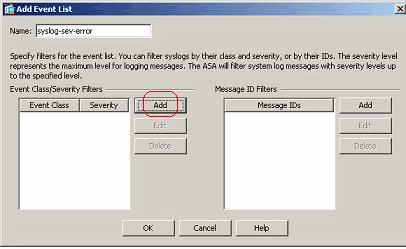

Les listes d'événements peuvent également être définies en fonction de la gravité du message. Cliquez sur Add pour créer une liste d'événements distincte.

-

Spécifiez le nom et cliquez sur Add.

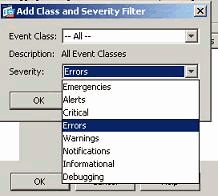

-

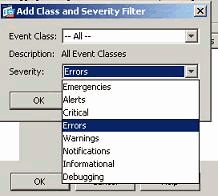

Sélectionnez le niveau de gravité Erreurs.

-

Click OK.

Classe de message

Les listes d'événements sont également configurées en fonction de la classe de message. Une classe de message est un groupe de messages Syslog associés à une fonctionnalité de dispositif de sécurité qui vous permet de spécifier une classe entière de messages au lieu de spécifier une classe pour chaque message individuellement. Par exemple, utilisez la classe auth pour sélectionner tous les messages syslog qui sont associés à l'authentification utilisateur. Certaines classes de messages disponibles sont affichées ici :

-

Toutes : toutes les classes d'événements

-

auth : authentification utilisateur

-

bridge : pare-feu transparent

-

ca : autorité de certification PKI

-

config : interface de commande

-

ha : basculement

-

ips : Service de protection contre les intrusions

-

ip : pile IP

-

np : processeur réseau

-

ospf : routage OSPF

-

rip : routage RIP

-

session : session utilisateur

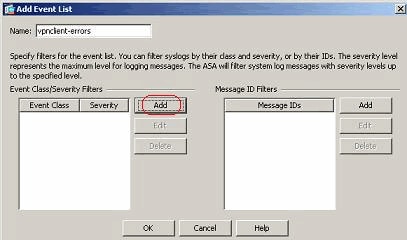

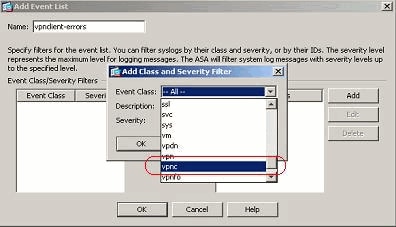

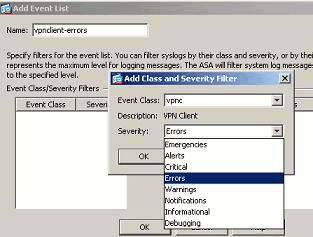

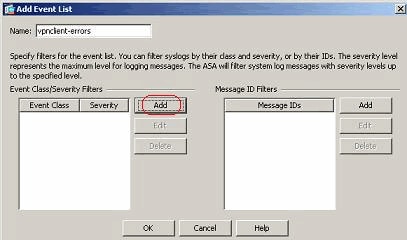

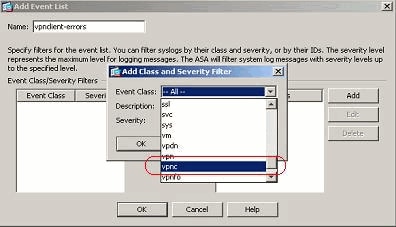

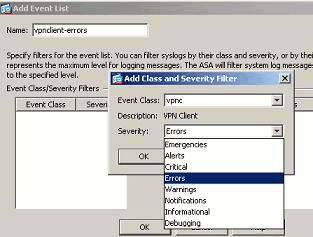

Procédez comme suit pour créer une classe d'événement basée sur la classe de message vpnclient-errors. La classe de message, vpnc, est disponible pour classer tous les messages syslog liés au client vpn. Le niveau de gravité de cette classe de message est choisi comme « erreurs ».

-

Cliquez sur Ajouter pour créer une nouvelle liste d'événements.

-

Spécifiez le nom à utiliser pour la classe de message que vous créez et cliquez sur Add.

-

Sélectionnez vpnc dans la liste déroulante.

-

Sélectionnez le niveau de gravité Erreurs. Ce niveau de gravité s'applique uniquement aux messages consignés pour cette classe de messages. Cliquez sur OK pour revenir à la fenêtre Add Event List.

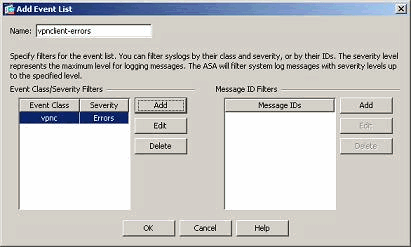

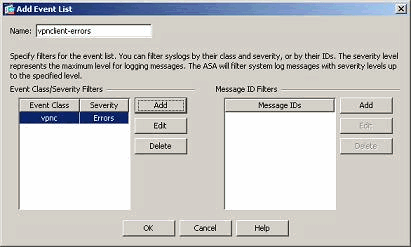

-

La classe/gravité de l'événement est indiquée ici. Cliquez sur OK pour terminer la configuration de la liste d'événements « vpnclient-errors ».

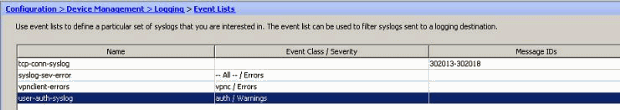

Il est également indiqué dans la capture d'écran suivante qu'une nouvelle liste d'événements, « user-auth-syslog », est créée avec une classe de message « auth » et le niveau de gravité des syslogs de cette classe de message spécifique « Warnings ». En configurant cela, la liste d'événements spécifie tous les messages syslog qui sont liés à la classe de message « auth », avec des niveaux de gravité jusqu'au niveau « Avertissements ».

Note : Ici, le terme "jusqu'à" est significatif. Lorsque vous indiquez le niveau de gravité, n'oubliez pas que tous les messages Syslog seront consignés jusqu'à ce niveau.

Remarque : une liste d'événements peut contenir plusieurs classes d'événements. La liste d'événements "vpnclient-errors" est modifiée en cliquant sur Edit et en définissant une nouvelle classe d'événements "ssl/error".

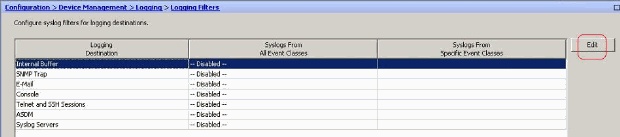

Utilisation des filtres de journalisation

Les filtres de journalisation sont utilisés pour envoyer les messages syslog à une destination spécifiée. Ces messages Syslog peuvent être basés sur la « Gravité » ou les « Listes d'événements ».

Voici les types de destinations auxquels ces filtres s'appliquent :

-

Tampon interne

-

Déroutement SNMP

-

Courrier Électronique

-

Console

-

Sessions Telnet

-

ASDM

-

Serveurs Syslog

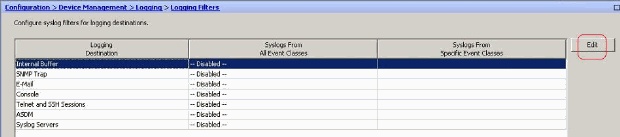

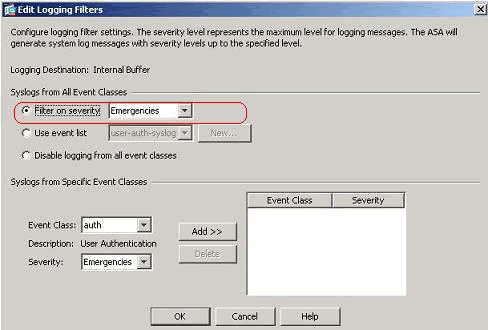

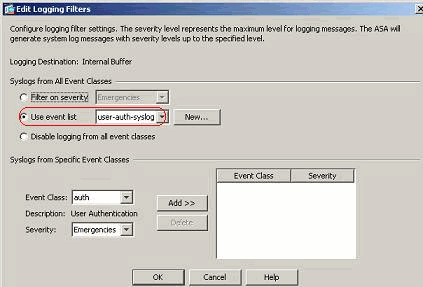

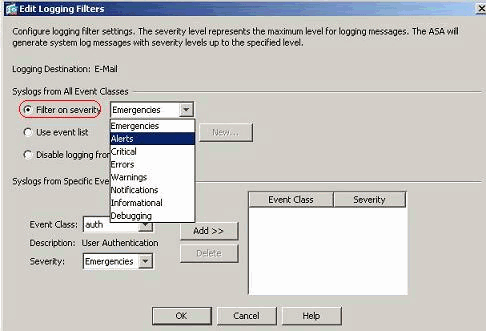

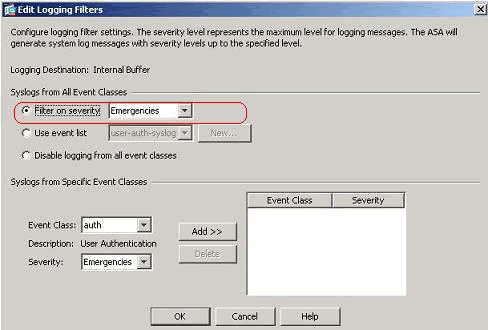

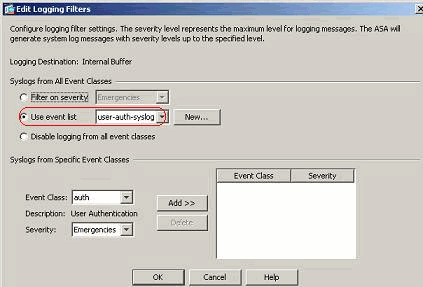

Effectuez les étapes suivantes :

-

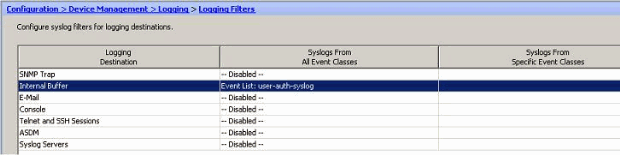

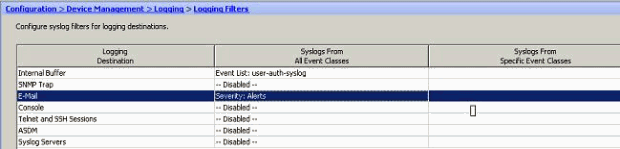

Choisissez Configuration > Device Management > Logging > Logging Filters et sélectionnez la destination de journalisation. Cliquez ensuite sur Edit pour modifier les paramètres.

-

Vous pouvez envoyer les messages syslog en fonction de leur gravité. Ici, Urgences a été sélectionné pour montrer comme exemple.

-

Une liste d'événements peut également être sélectionnée pour spécifier le type de messages à envoyer à une destination particulière. Click OK.

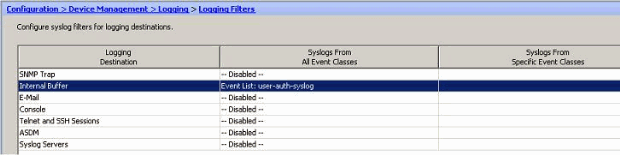

-

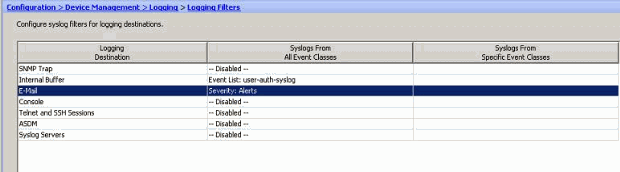

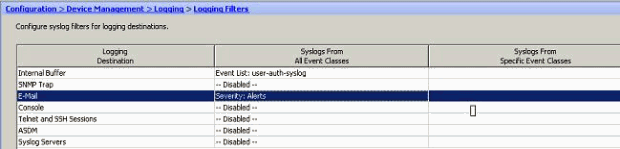

Vérifiez la modification.

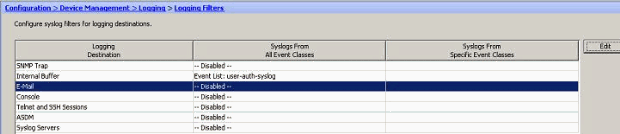

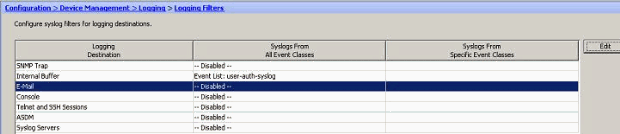

Voici les étapes à suivre pour envoyer un groupe de messages (en fonction de leur niveau de gravité) au serveur de messagerie.

-

Sélectionnez E-mail dans le champ Destination de journalisation. Cliquez ensuite sur Edit.

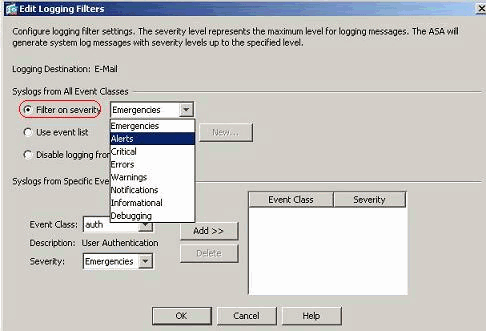

-

Sélectionnez l'option Filter on severity et sélectionnez le niveau de gravité requis.

Ici, Alertes a été sélectionné comme niveau de gravité.

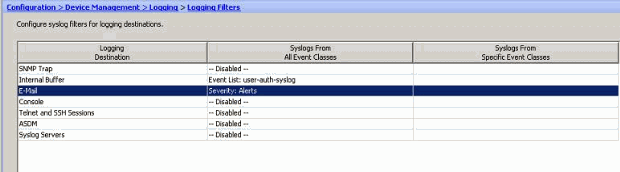

Vous pouvez voir que tous les messages Syslog d'alerte doivent être envoyés au message électronique configuré.

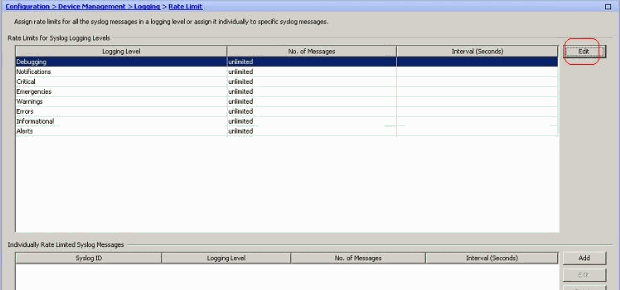

Limite De Débit

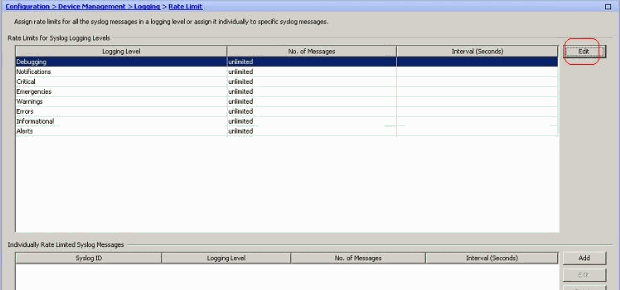

Indique le nombre de messages Syslog qu'un Cisco ASA envoie à une destination au cours d'une période spécifiée. Il est généralement défini pour le niveau de gravité.

-

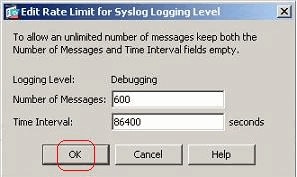

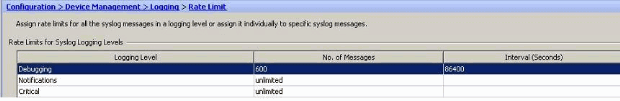

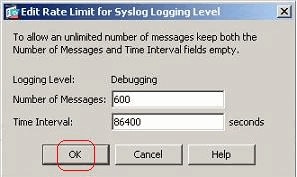

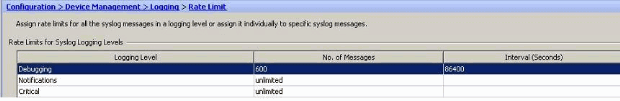

Choisissez Configuration > Device Management > Logging > Rate Limit et sélectionnez le niveau de gravité requis. Cliquez ensuite sur Edit.

-

Spécifiez le nombre de messages à envoyer ainsi que l'intervalle de temps. Click OK.

Remarque : ces chiffres sont donnés à titre d'exemple. Celles-ci varient en fonction du type d’environnement réseau.

Les valeurs modifiées sont affichées ici :

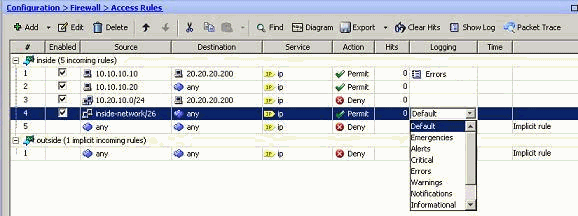

Consignation des occurrences d'une règle d'accès

Vous pouvez consigner les occurrences de la règle d'accès à l'aide de l'ASDM. Le comportement de journalisation par défaut consiste à envoyer un message syslog pour tous les paquets refusés. Il n'y aura aucun message syslog pour les paquets autorisés et ceux-ci ne seront pas consignés. Cependant, vous pouvez définir un niveau de gravité de journalisation personnalisé pour la règle d'accès afin de suivre le nombre de paquets qui atteignent cette règle d'accès.

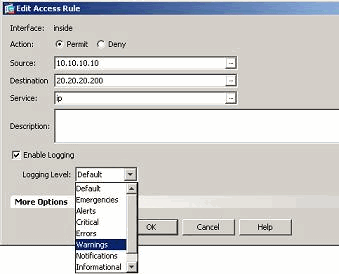

Effectuez les étapes suivantes :

-

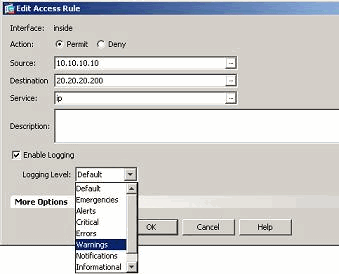

Sélectionnez la règle d'accès requise et cliquez sur Modifier.

La fenêtre Modifier la règle d'accès s'affiche.

Remarque : dans cette image, l'option Default dans le champ Logging Level indique le comportement de journalisation par défaut de Cisco ASA. Pour plus d'informations à ce sujet, référez-vous à la section Activité de la liste d'accès de journalisation.

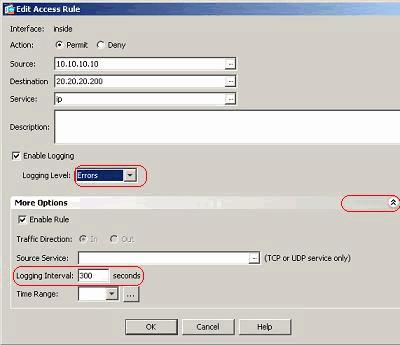

-

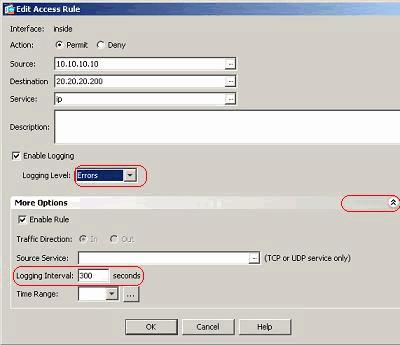

Cochez l'option Enable logging et spécifiez le niveau de gravité requis. Cliquez ensuite sur OK.

Remarque : en cliquant sur l'onglet déroulant Autres options, vous pouvez voir l'option Intervalle de consignation. Cette option est mise en surbrillance uniquement lorsque l'option Enable Logging ci-dessus est cochée. La valeur par défaut de ce compteur est de 300 secondes. Ce paramètre est utile pour spécifier la valeur de délai d'attente pour les statistiques de flux à supprimer lorsqu'il n'y a aucune correspondance pour cette règle d'accès. S'il y a des résultats, ASA attend l'intervalle de consignation et l'envoie au syslog.

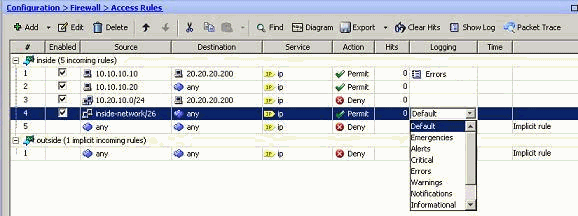

-

Les modifications sont présentées ici. Vous pouvez également double-cliquer sur le champ Logging de la règle d'accès spécifique et y définir le niveau de gravité.

Remarque : cette autre méthode de spécification du niveau de journalisation dans le même volet Règles d'accès en double-cliquant ne fonctionne que pour les entrées de règles d'accès créées manuellement, mais pas pour les règles implicites.

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Remarque : utilisez l'outil de recherche de commandes (clients enregistrés uniquement) pour obtenir plus d'informations sur les commandes utilisées dans cette section.

Configurations

Ce document utilise les configurations suivantes :

| CiscoASA |

|---|

: Saved : ASA Version 8.2(1) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0/0 shutdown no nameif no security-level no ip address ! interface Ethernet0/1 nameif outside security-level 0 ip address 209.165.201.2 255.255.255.0 ! interface Ethernet0/2 nameif inside security-level 100 ip address 10.78.177.11 255.255.255.192 ! ! !--- Output Suppressed ! access-list inside_access_in extended permit ip host 10.10.10.10 host 20.20.20.200 log errors access-list inside_access_in extended permit ip host 10.10.10.20 any access-list inside_access_in extended deny ip 10.20.10.0 255.255.255.0 host 20.20.20.200 access-list inside_access_in extended permit ip 10.78.177.0 255.255.255.192 any log emergencies pager lines 24 logging enable logging list user-auth-syslog level warnings class auth logging list TCP-conn-syslog message 302013-302018 logging list syslog-sev-error level errors logging list vpnclient-errors level errors class vpnc logging list vpnclient-errors level errors class ssl logging buffered user-auth-syslog logging mail alerts logging from-address test123@example.com logging recipient-address monitorsyslog@example.com level errors logging queue 1024 logging host inside 172.16.11.100 logging ftp-bufferwrap logging ftp-server 172.16.18.10 syslog testuser **** logging permit-hostdown no logging message 302015 no logging message 302016 logging rate-limit 600 86400 level 7 mtu outside 1500 mtu inside 1500 icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-623.bin asdm history enable arp timeout 14400 ! !--- Output Suppressed ! timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute timeout TCP-proxy-reassembly 0:01:00 dynamic-access-policy-record DfltAccessPolicy ! !--- Output Suppressed ! ! telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list no threat-detection statistics TCP-intercept ! !--- Output Suppressed ! username test password /FzQ9W6s1KjC0YQ7 encrypted privilege 15 ! ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global smtp-server 172.18.10.20 prompt hostname context Cryptochecksum:ad941fe5a2bbea3d477c03521e931cf4 : end |

Vérifier

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

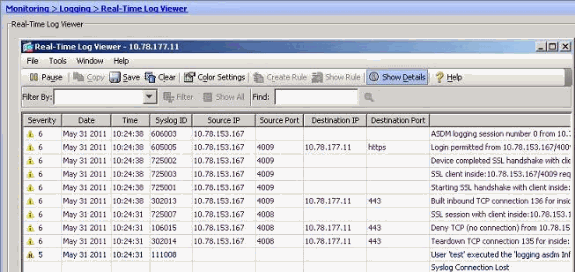

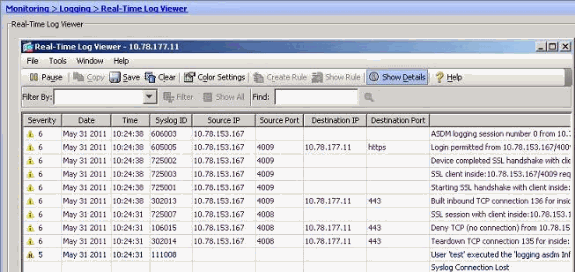

-

Vous pouvez afficher les syslogs depuis l'ASDM. Choisissez Monitoring > Logging > Real Time Log Viewer. Un exemple de sortie est présenté ici :

Dépannage

Problème : Connexion perdue — Connexion Syslog interrompue —

Cette erreur est reçue lors de la tentative d'activation de la journalisation ASDM sur le tableau de bord du périphérique pour l'un des contextes.

"Connexion perdue — Connexion Syslog interrompue —"

Lorsque l'ASDM est utilisé pour se connecter directement au contexte admin et que la journalisation ADSM y est désactivée, basculez vers un sous-contexte et activez la journalisation ASDM. Les erreurs sont reçues, mais les messages syslog atteignent le serveur syslog.

Solution

Il s'agit d'un comportement connu avec Cisco ASDM et documenté dans l'ID de bogue Cisco CSCsd10699 (clients enregistrés seulement) . Pour contourner ce problème, activez la journalisation asdm lorsque vous êtes connecté au contexte admin.

Impossible d'afficher les journaux en temps réel sur Cisco ASDM

Un problème est que les journaux en temps réel ne peuvent pas être affichés sur l'ASDM. Comment est-ce configuré ?

Solution

Configurez les éléments suivants sur Cisco ASA :

ciscoasa(config)#logging monitor 6 ciscoasa(config)#terminal monitor ciscoasa(config)#logging on ciscoasa(config)#logging trap 6

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

13-Jun-2011

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires