Introduction

Ce document décrit les étapes de configuration sur la façon de télécharger un certificat signé par une autorité de certification tierce sur un serveur de collaboration basé sur le système d'exploitation vocal Cisco (VOS) à l'aide de l'interface de ligne de commande (CLI).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Compréhension de base de l'infrastructure à clé publique (PKI) et de sa mise en oeuvre sur les serveurs Cisco VOS et l'autorité de certification Microsoft

- L'infrastructure DNS est préconfigurée

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Serveur VOS : Cisco Unified Communications Manager (CUCM) version 9.1.2

- CA : Windows 2012 Server

- Navigateur client : Mozilla Firefox version 47.0.1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informations générales

Dans tous les produits Cisco Unified Communications VOS, il existe au moins deux types d'informations d'identification : applications telles que (ccmadmin, ccmservice, cuadmin, cfadmin, cuic) et plate-forme VOS (cmplatform, drf, cli).

Dans certains scénarios spécifiques, il est très pratique de gérer les applications via la page Web et d'effectuer des activités liées à la plate-forme via la ligne de commande. Vous trouverez ci-dessous une procédure d'importation de certificats signés par un tiers uniquement via l'interface de ligne de commande. Dans cet exemple, le certificat Tomcat est téléchargé. Pour CallManager ou toute autre application, il est identique.

Générer un certificat CA signé

Récapitulatif des commandes

Liste des commandes utilisées dans l'article.

show cert list own

show cert own tomcat

set csr gen CallManager

show csr list own

show csr own CallManager

show cert list trust

set cert import trust CallManager

set cert import own CallManager CallManager-trust/allevich-DC12-CA.pem

Vérifier les informations de certificat correctes

Répertorier tous les certificats de confiance téléchargés.

admin:show cert list own

tomcat/tomcat.pem: Self-signed certificate generated by system

ipsec/ipsec.pem: Self-signed certificate generated by system

CallManager/CallManager.pem: Certificate Signed by allevich-DC12-CA

CAPF/CAPF.pem: Self-signed certificate generated by system

TVS/TVS.pem: Self-signed certificate generated by system

Vérifiez qui a émis le certificat pour le service Tomcat.

admin:show cert own tomcat

[

Version: V3

Serial Number: 85997832470554521102366324519859436690

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Validity From: Sun Jul 31 11:37:17 CEST 2016

To: Fri Jul 30 11:37:16 CEST 2021

Subject Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a0282010100a2

<output omited>

Il s'agit d'un certificat auto-signé puisque l'émetteur correspond à l'objet.

Générer une demande de signature de certificat (CSR)

Générer CSR.

admin:set csr gen tomcat

Successfully Generated CSR for tomcat

Vérifiez que la demande de signature de certificat a bien été générée.

admin:show csr list own

tomcat/tomcat.csr

Ouvrez-le et copiez le contenu dans le fichier texte. Enregistrez-le sous le fichier tac_tomcat.csr.

admin:show csr own tomcat

-----BEGIN CERTIFICATE REQUEST-----

MIIDSjCCAjICAQAwgb0xCzAJBgNVBAYTAlBMMRQwEgYDVQQIEwtNYWxvcG9sc2tp

ZTEPMA0GA1UEBxMGS3Jha293MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDVEFD

MR4wHAYDVQQDExV1Y20xLTEuYWxsZXZpY2gubG9jYWwxSTBHBgNVBAUTQDlhMWJk

NDA5M2VjOGYxNjljODhmNGUyZTYwZTYzM2RjNjlhZmFkNDY1YTgzMDhkNjRhNGU1

MzExOGQ0YjZkZjcwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCVo5jh

lMqTUnYbHQUnYPt00PTflWbj7hi6PSYI7pVCbGUZBpIZ5PKwTD56OZ8SgpjYX5Pf

l9D09H2gtQJTMVv1Gm1eGdlJsbuABRKn6lWkO6b706MiGSgqel+41vnItjn3Y3kU

7h51nruJye3HpPQzvXXpOKJ/JeJc8InEvQcC/UQmFMKn0ulO0veFBHnG7TLDwDaQ

W1Al1rwrezN9Lwn2a/XZQR1P65sjmnkFFF2/FON4BmooeiiNJD0G+F4bKig1ymlR

84faF27plwHjcw8WAn2HwJT6O7TaE6EOJd0sgLU+HFAI3txKycS0NvLuMZYQH81s

/C74CIRWibEWT2qLAgMBAAGgRzBFBgkqhkiG9w0BCQ4xODA2MCcGA1UdJQQgMB4G

CCsGAQUFBwMBBggrBgEFBQcDAgYIKwYBBQUHAwUwCwYDVR0PBAQDAgO4MA0GCSqG

SIb3DQEBBQUAA4IBAQBUu1FhKuyQ1X58A6+7KPkYsWtioS0PoycltuQsVo0aav82

PiJkCvzWTeEo6v9qG0nnaI53e15+RPpWxpEgAIPPhtt6asDuW30SqSx4eClfgmKH

ak/tTuWmZbfyk2iqNFy0YgYTeBkG3AqPwWUCNoduPZ0/fo41QoJPwjE184U64WXB

gCzhIHfsV5DzYp3IR5C13hEa5fDgpD2ubQWja2LId85NGHEiqyiWqwmt07pTkBc+

7ZKa6fKnpACehrtVqEn02jOi+sanfQKGQqH8VYMFsW2uYFj9pf/Wn4aDGuJoqdOH

StV2Eh0afxPEq/1rQP3/rzq4NMYlJ7glyNFGPUVP

-----END CERTIFICATE REQUEST-----

Générer un certificat de serveur Tomcat

Générez un certificat pour le service Tomcat sur l'autorité de certification.

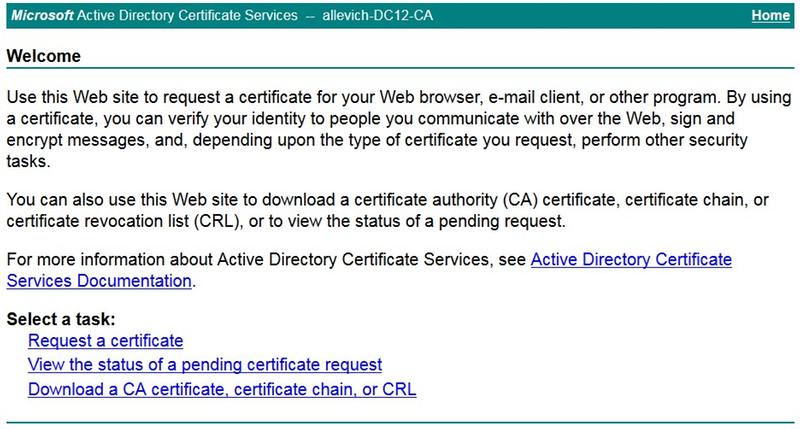

Ouvrez la page Web de l'autorité de certification dans un navigateur. Placez les informations d'identification correctes dans l'invite d'authentification.

http://dc12.allevich.local/certsrv/

Téléchargez le certificat racine CA. Sélectionnez Télécharger un certificat CA, une chaîne de certificats ou le menu CRL. Dans le menu suivant, choisissez l'autorité de certification appropriée dans la liste. La méthode de codage doit être Base 64. Téléchargez le certificat CA et enregistrez-le dans le système d'exploitation avec le nom ca.cer.

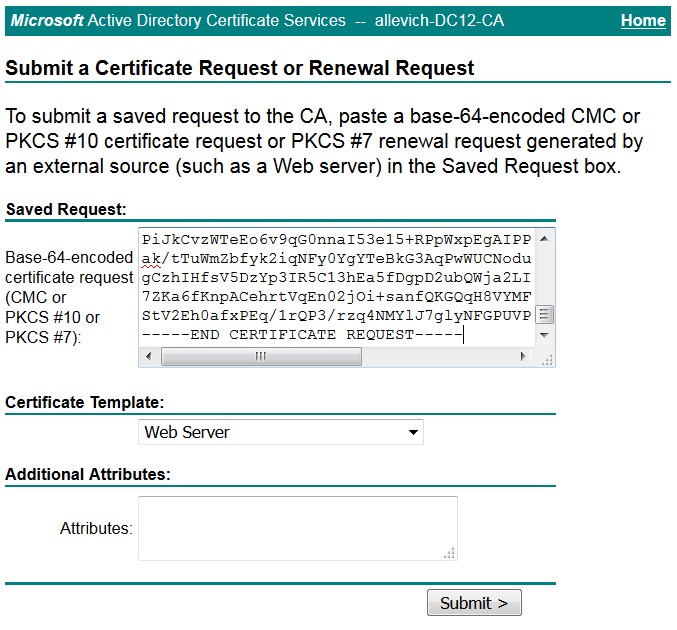

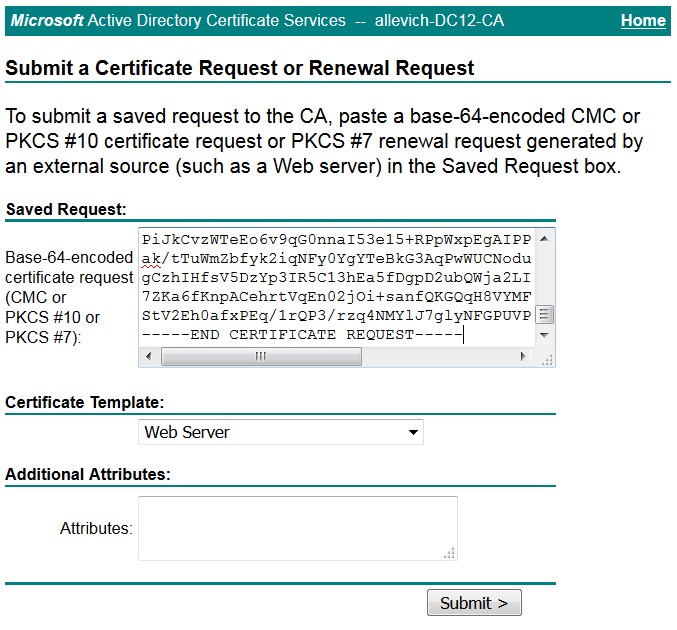

Appuyez sur Demander un certificat, puis sur Demande de certificat avancée. Définissez le modèle de certificat sur le serveur Web et collez le contenu CSR du fichier texte tac_tomcat.csr comme indiqué.

Conseil : Si l’opération est effectuée dans les travaux pratiques (ou si le serveur Cisco VOS et l’autorité de certification se trouvent dans le même domaine administratif) pour gagner du temps, copiez et collez le CSR à partir de la mémoire tampon.

Appuyez sur Envoyer. Sélectionnez l'option Codée en Base 64 et téléchargez le certificat pour le service Tomcat.

Remarque : Si la génération de certificat est effectuée en bloc, assurez-vous de remplacer le nom du certificat par un nom significatif.

Importer le certificat Tomcat sur le serveur Cisco VOS

Importer le certificat CA

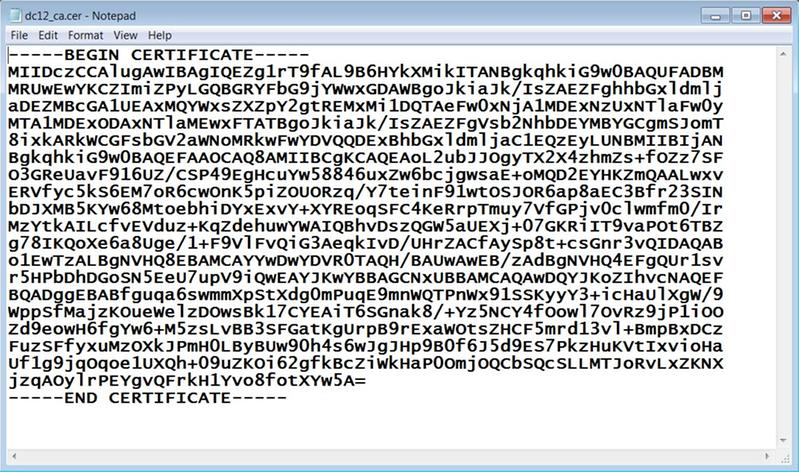

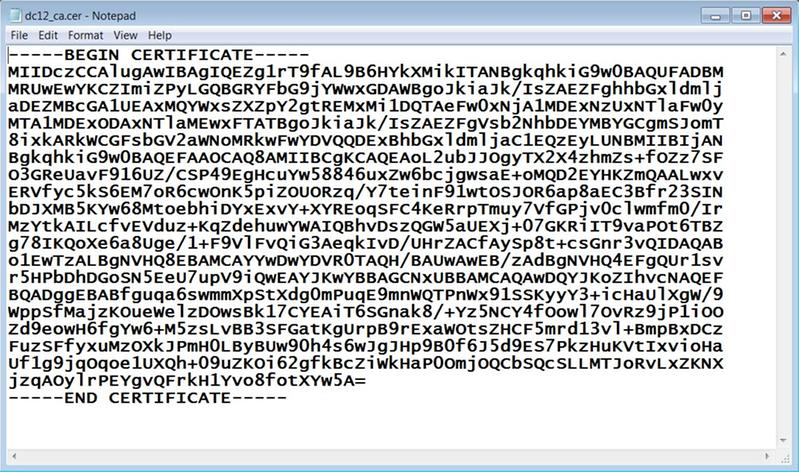

Ouvrez le certificat CA stocké sous le nom ca.cer. Il doit être importé en premier.

Copiez son contenu dans la mémoire tampon et tapez la commande suivante dans l'interface de ligne de commande de CUCM :

admin:set cert import trust tomcat

Paste the Certificate and Hit Enter

L'invite de collage du certificat CA s'affiche. Collez-le comme indiqué ci-dessous.

-----BEGIN CERTIFICATE-----

MIIDczCCAlugAwIBAgIQEZg1rT9fAL9B6HYkXMikITANBgkqhkiG9w0BAQUFADBM

MRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxGDAWBgoJkiaJk/IsZAEZFghhbGxldmlj

aDEZMBcGA1UEAxMQYWxsZXZpY2gtREMxMi1DQTAeFw0xNjA1MDExNzUxNTlaFw0y

MTA1MDExODAxNTlaMEwxFTATBgoJkiaJk/IsZAEZFgVsb2NhbDEYMBYGCgmSJomT

8ixkARkWCGFsbGV2aWNoMRkwFwYDVQQDExBhbGxldmljaC1EQzEyLUNBMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAoL2ubJJOgyTX2X4zhmZs+fOZz7SF

O3GReUavF916UZ/CSP49EgHcuYw58846uxZw6bcjgwsaE+oMQD2EYHKZmQAALwxv

ERVfyc5kS6EM7oR6cwOnK5piZOUORzq/Y7teinF91wtOSJOR6ap8aEC3Bfr23SIN

bDJXMB5KYw68MtoebhiDYxExvY+XYREoqSFC4KeRrpTmuy7VfGPjv0clwmfm0/Ir

MzYtkAILcfvEVduz+KqZdehuwYWAIQBhvDszQGW5aUEXj+07GKRiIT9vaPOt6TBZ

g78IKQoXe6a8Uge/1+F9VlFvQiG3AeqkIvD/UHrZACfAySp8t+csGnr3vQIDAQAB

o1EwTzALBgNVHQ8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUr1sv

r5HPbDhDGoSN5EeU7upV9iQwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEF

BQADggEBABfguqa6swmmXpStXdg0mPuqE9mnWQTPnWx91SSKyyY3+icHaUlXgW/9

WppSfMajzKOueWelzDOwsBk17CYEAiT6SGnak8/+Yz5NCY4fOowl7OvRz9jP1iOO

Zd9eowH6fgYw6+M5zsLvBB3SFGatKgUrpB9rExaWOtsZHCF5mrd13vl+BmpBxDCz

FuzSFfyxuMzOXkJPmH0LByBUw90h4s6wJgJHp9B0f6J5d9ES7PkzHuKVtIxvioHa

Uf1g9jqOqoe1UXQh+09uZKOi62gfkBcZiWkHaP0OmjOQCbSQcSLLMTJoRvLxZKNX

jzqAOylrPEYgvQFrkH1Yvo8fotXYw5A=

-----END CERTIFICATE-----

Si le téléchargement d'un certificat de confiance réussit, ce résultat s'affiche.

Import of trust certificate is successful

Vérifiez que le certificat de l'autorité de certification a été importé en tant que certificat Tomcat-trust.

admin:show cert list trust

tomcat-trust/ucm1-1.pem: Trust Certificate

tomcat-trust/allevich-win-CA.pem: w2008r2 139

<output omited for brevity>

Importer un certificat Tomcat

L'étape suivante consiste à importer le certificat signé par l'autorité de certification Tomcat. L'opération ressemble à celle de tomcat-trust cert, mais la commande est différente.

set cert import own tomcat tomcat-trust/allevich-DC12-CA.pem

Redémarrez le service

Enfin, redémarrez le service Tomcat.

utils service restart Cisco Tomcat

Mise en garde : Gardez à l'esprit qu'il perturbe le fonctionnement des services dépendants du serveur Web, tels que la substitution de poste, les appels en absence, le répertoire d'entreprise et les autres.

Vérifier

Vérifiez le certificat qui a été généré.

admin:show cert own tomcat

[

Version: V3

Serial Number: 2765292404730765620225406600715421425487314965

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: CN=allevich-DC12-CA, DC=allevich, DC=local

Validity From: Sun Jul 31 12:17:46 CEST 2016

To: Tue Jul 31 12:17:46 CEST 2018

Subject Name: CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, L=Krakow, ST=Malopolskie, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a028201010095a

Assurez-vous que le nom de l'émetteur appartient à l'autorité de certification qui a construit ce certificat.

Connectez-vous à la page Web en tapant le nom de domaine complet du serveur dans un navigateur et aucun avertissement de certificat ne s'affiche.

Dépannage

L'objectif de cet article est de donner une procédure avec une syntaxe de commande sur la façon de télécharger le certificat via l'interface de ligne de commande, pas de mettre en évidence la logique de l'infrastructure à clé publique (PKI). Il ne couvre pas le certificat SAN, l'autorité de certification subordonnée, la longueur de clé de certificat 4096 et de nombreux autres scénarios.

Dans de rares cas, lors du téléchargement d'un certificat de serveur Web via l'interface de ligne de commande, l'opération échoue avec un message d'erreur « Unable to read CA certificate ». Une solution de contournement consiste à installer le certificat à l'aide de la page Web.

Une configuration d'autorité de certification non standard peut entraîner un problème d'installation de certificat. Essayez de générer et d'installer le certificat à partir d'une autre autorité de certification avec une configuration de base par défaut.

Plan De Reprise

Si vous devez générer un certificat auto-signé, vous pouvez également le faire dans l'interface de ligne de commande.

Entrez la commande ci-dessous et le certificat Tomcat sera régénéré en certificat auto-signé.

admin:set cert regen tomcat

WARNING: This operation will overwrite any CA signed certificate previously imported for tomcat

Proceed with regeneration (yes|no)? yes

Successfully Regenerated Certificate for tomcat.

You must restart services related to tomcat for the regenerated certificates to become active.

Pour appliquer un nouveau certificat, le service Tomcat doit être redémarré.

admin:utils service restart Cisco Tomcat

Don't press Ctrl-c while the service is getting RESTARTED.If Service has not Restarted Properly, execute the same Command Again

Service Manager is running

Cisco Tomcat[STOPPING]

Cisco Tomcat[STOPPING]

Commanded Out of Service

Cisco Tomcat[NOTRUNNING]

Service Manager is running

Cisco Tomcat[STARTING]

Cisco Tomcat[STARTING]

Cisco Tomcat[STARTED]

Articles associés

Télécharger le certificat via la page Web

Procédure pour obtenir et télécharger Windows Server Auto-signé ou l'autorité de certification (CA) ...

Commentaires

Commentaires