Introduction

Ce document décrit comment installer la licence HSEC dans le routeur Catalyst 8300 en mode en ligne.

Conditions préalables

Connaissances dans les domaines suivants :

- Connaissances en matière de licences Smart

- Connaissances de Cisco IOS® XE

- Connaissances dans la licence HSEC. Cette licence est également appelée licence de contrôle des exportations.

Conditions préalables du routeur :

Informations générales

Le guide officiel Configure Licenses and Throughput for Catalyst 8000 Series Physical Platforms décrit un mélange de fonctionnalités de licence parmi les différentes plates-formes de routeurs Catalyst 8000.

Ce guide s'adresse uniquement au modèle 8300 s'exécutant en mode autonome lorsque l'instance est directement connectée à Cisco Smart Software Manager (CSSM).

Composants utilisés

Dans cet article, utilisez les éléments suivants :

Remarque : Assurez-vous que vous disposez du logiciel à jour pour une étoile dorée stable ou une version recommandée.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Concepts

SLAC (Smart License Authorization Code)

Le code d'autorisation de licence Smart est un code qui doit être installé dans le périphérique pour pouvoir utiliser la licence HSEC.

Ce code doit être demandé par le périphérique et y être installé. Ensuite, il vous permet de configurer des niveaux de débit plus élevés pour le trafic chiffré.

Reportez-vous à la section Directives d'utilisation d'une licence HSECK9 du guide de documentation officiel dans Configurer les licences et le débit pour les plates-formes physiques de la gamme Catalyst 8000.

Plus d'informations au chapitre : Bibliothèque de tâches pour Smart Licensing à l'aide de la stratégie.

Cisco Software Smart Manager (CSSM)

Il s'agit de l'entité de serveur distant dans le cloud qui gère les licences.

Le CSSM est accessible à Cisco Software Central où Smart Software Manager est accessible ou vous pouvez accéder à la version de la page Web mise à jour à Cisco License Central.

Étapes

Étape 1. Vérification que le périphérique dispose d’un niveau de démarrage Cisco DNA

Reportez-vous à Matrice Cisco DNA Software, SD-WAN et Matrices de routage pour découvrir les niveaux et les fonctionnalités de démarrage Cisco DNA.

Assurez-vous que votre périphérique dispose d'un niveau de démarrage avec la commande show version :

Router#show version

Technology Package License Information:

-----------------------------------------------------------------

Technology Type Technology-package Technology-package

Current Next Reboot

-----------------------------------------------------------------

Smart License Perpetual network-advantage network-advantage

Smart License Subscription dna-advantage dna-advantage

Étape 2 : définition de Smart Transport et de l'URL par défaut

Router(config)#license smart transport smart

Router(config)#license smart url default

Etape 3. Définissez le proxy si nécessaire

Router(config)#license smart proxy address

Router(config)#license smart proxy port

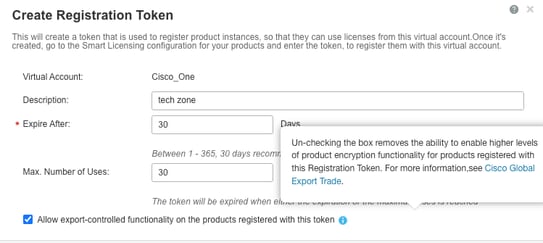

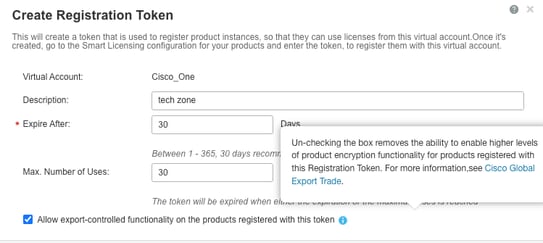

Étape 4. Vérifier que le jeton utilisé pour l’enregistrement est autorisé Fonctionnalité de contrôle des exportations

Lorsque le périphérique a été enregistré auprès de CSSM, assurez-vous que le jeton qui autorise la fonctionnalité de contrôle d'exportation est autorisé, comme illustré dans cette capture d'écran :

Étape 5. Configuration du jeton dans le périphérique

Router#license smart trust idtoken all force

Vous pouvez voir la communication vers CSSM restaurée dans show log et le code de confiance installé

*Dec 1 23:42:28.633: %SMART_LIC-5-COMM_RESTORED: Communications with Cisco Smart Software Manager (CSSM) restored

*Dec 1 23:42:28.656: %SMART_LIC-6-POLICY_INSTALL_SUCCESS: A new licensing policy was successfully installed

*Dec 1 23:42:28.720: %SMART_LIC-6-TRUST_INSTALL_SUCCESS: A new licensing trust code was successfully installed on P:C8300-1N1S-4T2X,S:.

Étape 6. Vérification du code de confiance installé et de la réception ACK à l’aide de la commande show license status

Router#show license status

Utility:

Status: DISABLED

Smart Licensing Using Policy:

Status: ENABLED

Account Information:

Smart Account: As of Dec 01 23:41:50 2025 UTC

Virtual Account:

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Smart

URL: https://smartreceiver.cisco.com/licservice/license

Proxy:

Address:

Port:

Username:

Password:

VRF:

Policy:

Policy in use: Installed On Dec 01 23:42:28 2025 UTC

Policy name: SLE Policy

Reporting ACK required: yes (Customer Policy)

Unenforced/Non-Export Perpetual Attributes:

First report requirement (days): 30 (Customer Policy)

Reporting frequency (days): 60 (Customer Policy)

Report on change (days): 60 (Customer Policy)

Unenforced/Non-Export Subscription Attributes:

First report requirement (days): 120 (Customer Policy)

Reporting frequency (days): 111 (Customer Policy)

Report on change (days): 111 (Customer Policy)

Enforced (Perpetual/Subscription) License Attributes:

First report requirement (days): 30 (Customer Policy)

Reporting frequency (days): 90 (Customer Policy)

Report on change (days): 60 (Customer Policy)

Export (Perpetual/Subscription) License Attributes:

First report requirement (days): 30 (Customer Policy)

Reporting frequency (days): 30 (Customer Policy)

Report on change (days): 30 (Customer Policy)

Miscellaneous:

Custom Id:

Usage Reporting:

Last ACK received: Dec 01 23:48:00 2025 UTC<<<<<<<< ACK

Next ACK deadline: Jan 30 23:48:00 2026 UTC

Reporting push interval: 30 days

Next ACK push check:

Next report push: Dec 31 23:43:03 2025 UTC

Last report push: Dec 01 23:43:03 2025 UTC

Last report file write:

Trust Code Installed: Dec 01 23:42:28 2025 UTC<<<<<<<<<<

Device Telemetry Report Summary:

================================

Data Channel: AVAILABLE

Reports on disk: 1

Étape 7. Vérification de l’autorisation existante à l’aide de la commande show license authorization

Afficher l'autorisation de licence indique si le code d'autorisation pour HSEC ou le contrôle d'exportation est déjà installé.

Remarque : Certains périphériques ont déjà installé ce code d'autorisation de licence Smart (SLAC) depuis l'usine , s'il était inclus dans la commande.

Router#show license authorization

Last Data Push:

Last File Export:

Overall status:

Active: PID:C8300-1N1S-4T2X,SN:

Status: NOT INSTALLED

Purchased Licenses:

No Purchase Information Available

Router#

Si ce n'est pas le cas, passez à l'étape suivante.

Étape 8. Demande de la SLAC

Si le code d'autorisation n'est pas encore installé, demandez le code SLAC à partir de l'instance de produit, à savoir le périphérique.

Pour demander la SLAC, utilisez la commande license feature hseck9 :

Router(config)#license feature hseck9

Ensuite, vous pouvez voir le code SLAC importé avec succès :

Router(config)#

*Dec 1 23:55:06.978: %SMART_LIC-6-AUTHORIZATION_INSTALL_SUCCESS: A new licensing authorization code was successfully installed on PID:C8300-1N1S-4T2X,SN:

*Dec 1 23:55:07.004: %SMART_LIC-6-EXPORT_CONTROLLED: Usage of export controlled features is allowed for feature hseck9

Étape 9. Vérification de l’autorisation

Une fois la SLAC demandée, vous pouvez vérifier que vous avez correctement installé le code d'autorisation en exécutant show license authorization :

Router#show license authorization

Last Data Push: Dec 01 23:55:06 2025 UTC via Smart

Last File Export:

Overall status:

Active: PID:C8300-1N1S-4T2X,SN:

Status: SMART AUTHORIZATION INSTALLED on Dec 01 23:55:06 2025 UTC

Last Confirmation code:

Authorizations:

Router US Export Lic. for DNA (DNA_HSEC):

Description: U.S. Export Restriction Compliance license for DNA based Routers

Total available count: 1

Enforcement type: EXPORT RESTRICTED

Term information:

Active: PID:C8300-1N1S-4T2X,SN:

Authorization type: SMART AUTHORIZATION INSTALLED

License type: PERPETUAL

Term Count: 1

Purchased Licenses:

No Purchase Information Available

Router#

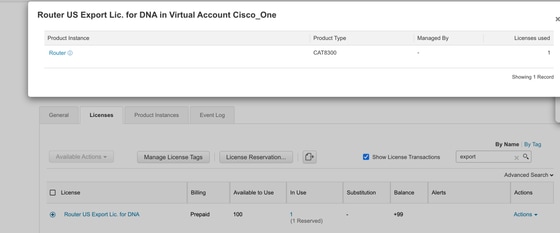

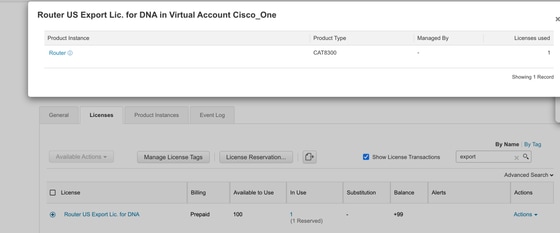

Dans le portail, vérifiez que la licence est utilisée et réservée :

Débit de modification

Une fois la SLAC installée avec succès, modifiez le débit en conséquence :

Router(config)#platform hardware throughput crypto 2.5G

% These values don't take effect until the next reboot. Please save the configuration.

Router(config)#

*Dec 2 00:01:19.108: %CRYPTO_SL_TP_LEVELS-6-SAVE_CONFIG_AND_RELOAD: New throughput level not applied until reload; please save config

Router(config)#do wr

Building configuration...

[OK]

Router(config)#

*Dec 2 00:01:28.776: %SYS-6-PRIVCFG_ENCRYPT_SUCCESS: Successfully encrypted private config file

Router(config)#do reload

WARNING:

Boot variable either does not exist or buffer is too small

This may impact autoboot of the router. Proceed with caution

Do you wish to proceed with reload anyway[confirm]

Proceed with reload? [confirm]

Remarque : Le trafic non chiffré est non limité par défaut.

Vérifiez le débit de cryptage actuel via la commande show platform hardware throughput crypto :

Router#show platform hardware throughput crypto

Current configured crypto throughput level: 2.5G

Commentaires

Commentaires