Introduction

Ce document décrit comment suivre un flux réseau à l'aide de techniques de coloration des paquets.

Conditions préalables

Exigences

- Connaissances de base de l'ACI

- Groupes de terminaux et contrat

- Connaissances de base de Wireshark

Composants utilisés

Ce document n'est pas limité à des versions matérielles et logicielles spécifiques.

Périphériques utilisés :

- Cisco ACI version 5.3(2)

- Couvrir la destination

- Commutateurs Gen2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

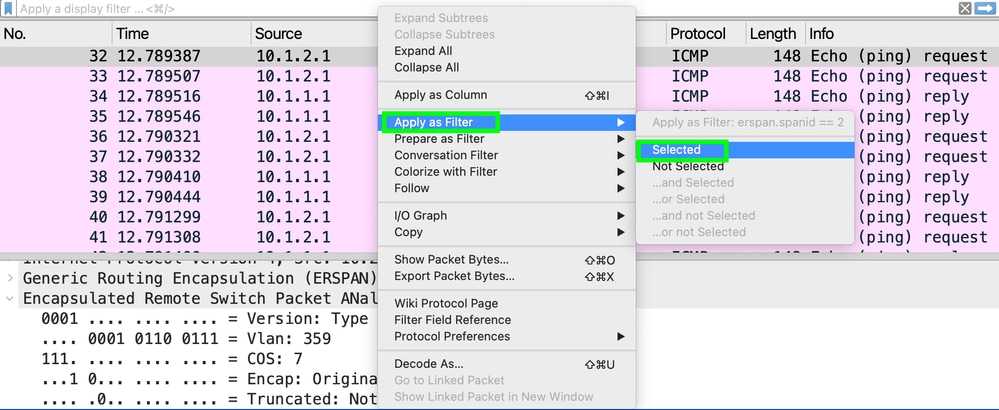

Comment créer des filtres dans Wireshark.

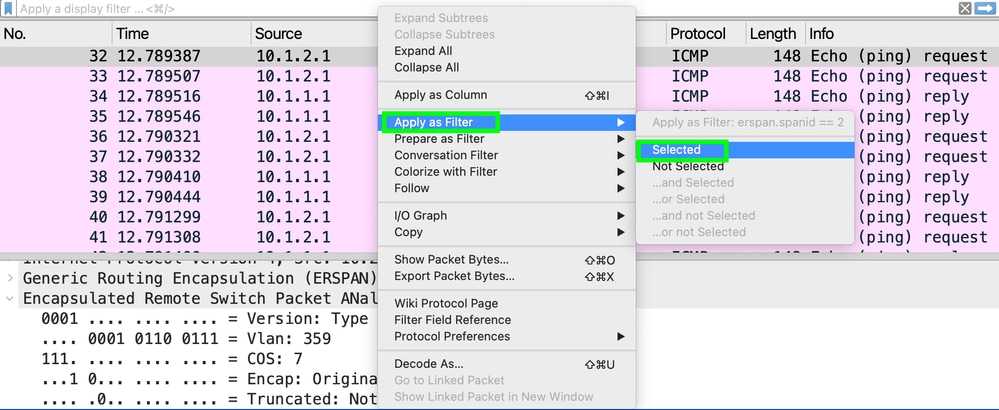

Ouvrez la capture. À l'aide d'une trame dans le paquet de commutateur distant encapsulé, sélectionnez la ligne SpanID et cliquez avec le bouton droit de la souris.

Sélectionnez Appliquer comme filtre > Sélectionné comme le montre l'image :

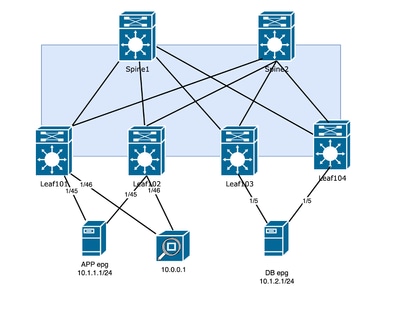

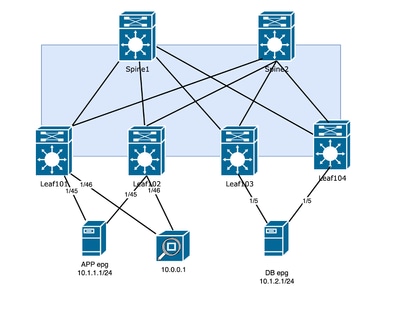

Topologie

Option 1. Configuration d'ERSPAN avec Flow-id

Si un serveur de destination est capable de gérer tout le trafic, l'en-tête ERSPAN inclut une option permettant de définir un ID de flux. Cet ID de flux peut être configuré pour identifier le trafic entrant vers le fabric, tandis qu'un autre ID de flux peut être configuré pour le trafic sortant.

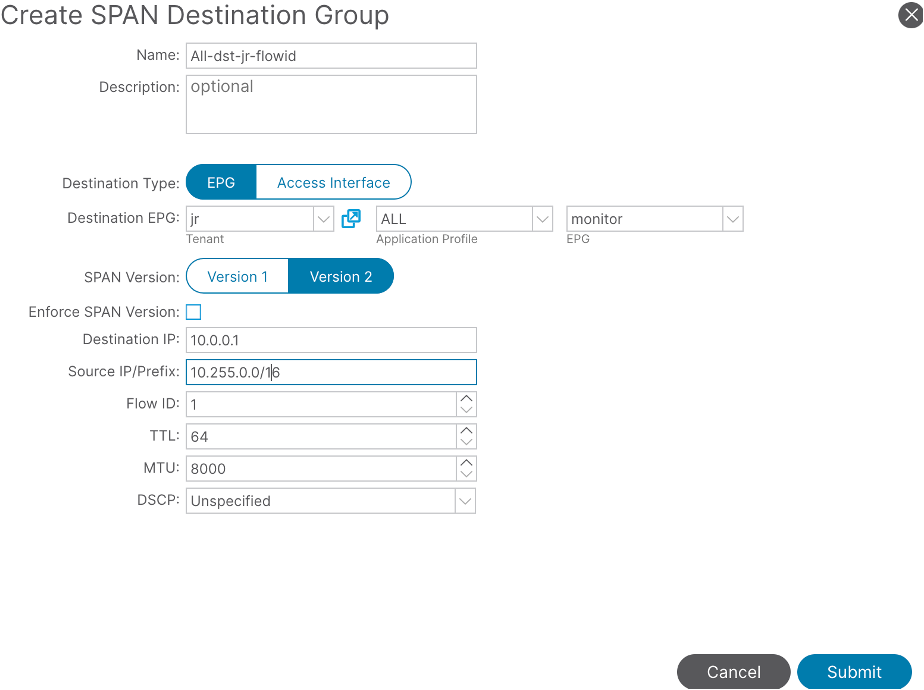

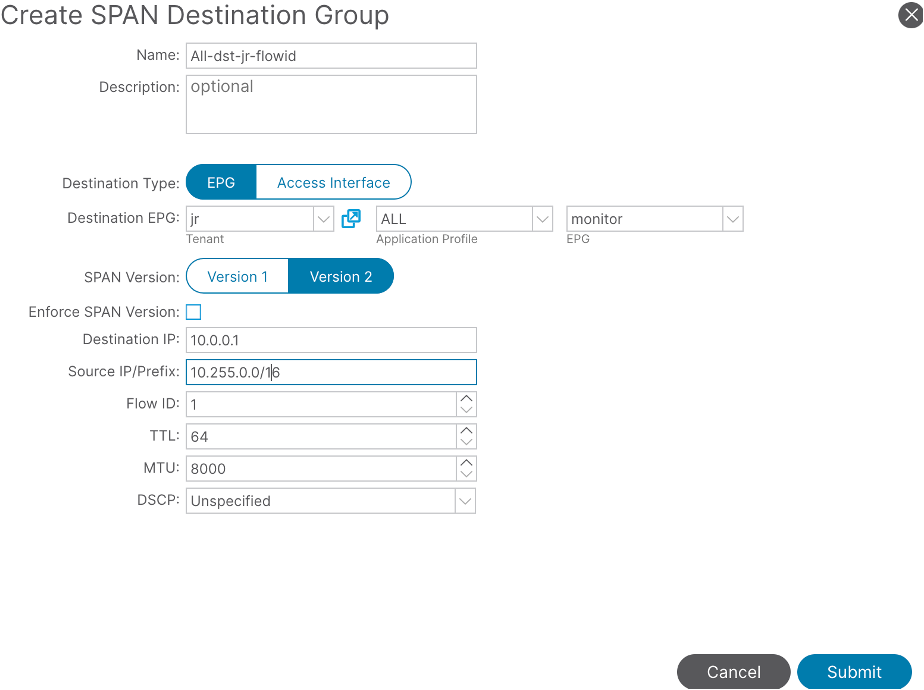

Étape 1. Configuration de la destination ESPAN

L’ID de flux d’un groupe de destinations sera égal à 1

Sous Fabric > Access Policies > Policies > Troubleshooting > SPAN > SPAN Destination Groups

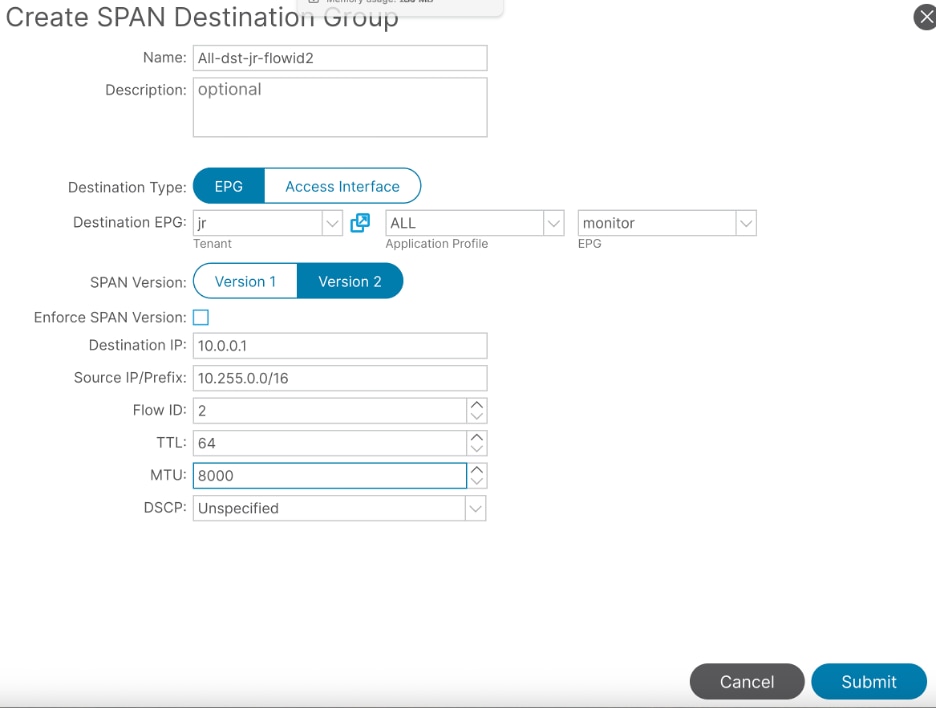

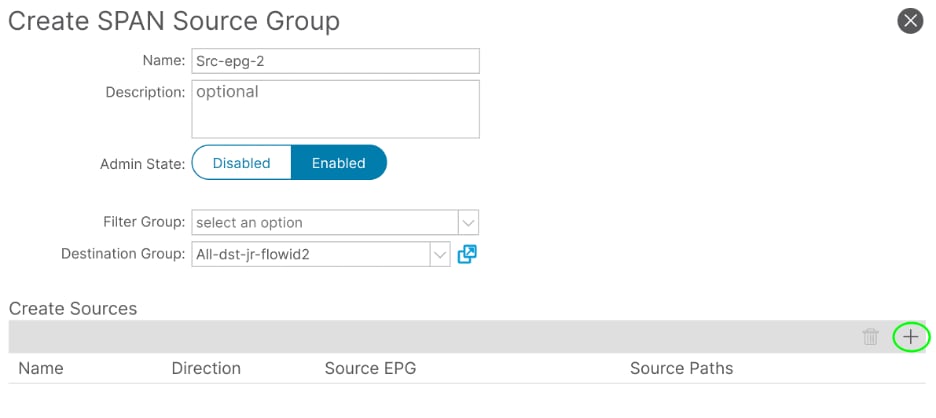

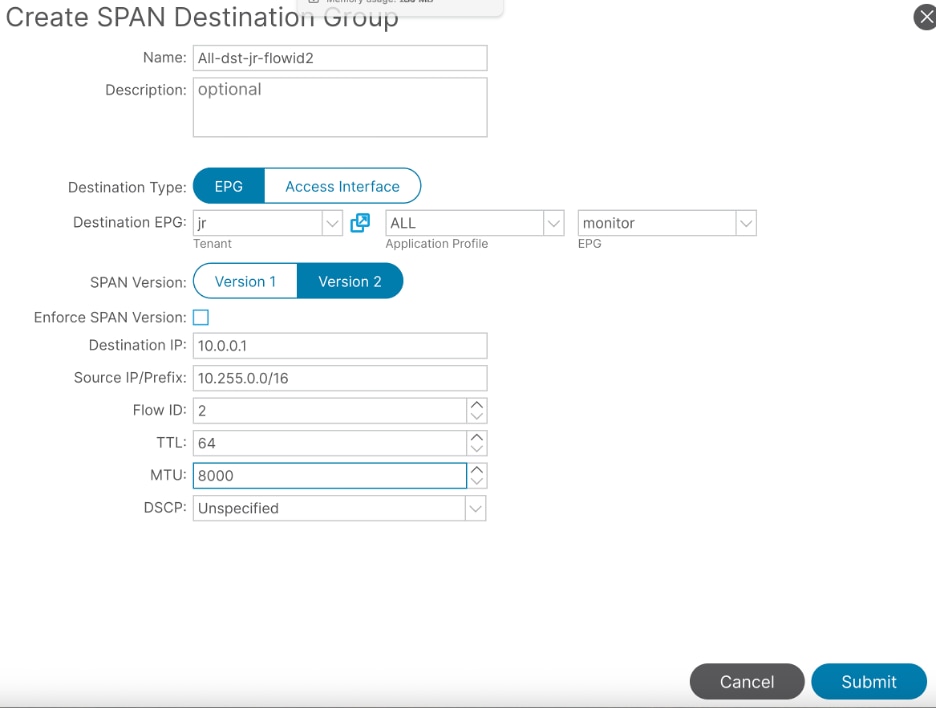

Sur le deuxième groupe de destinations, configurez l'ID de flux 2 :

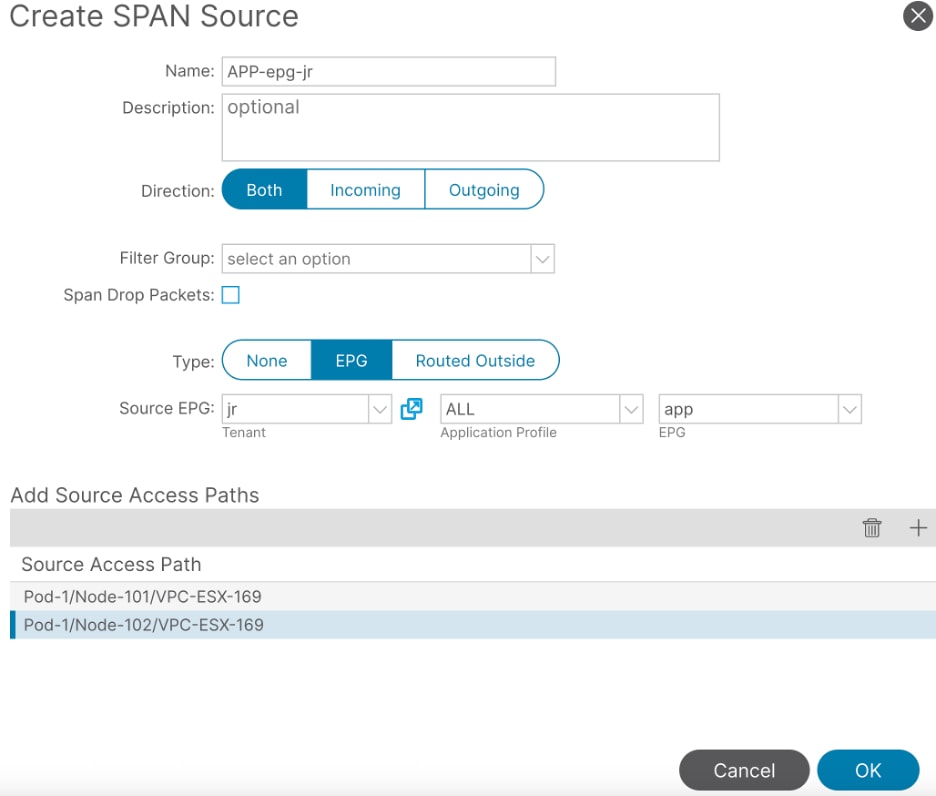

Étape 2a. Créer une source étendue pour le trafic directement connecté à la SRC

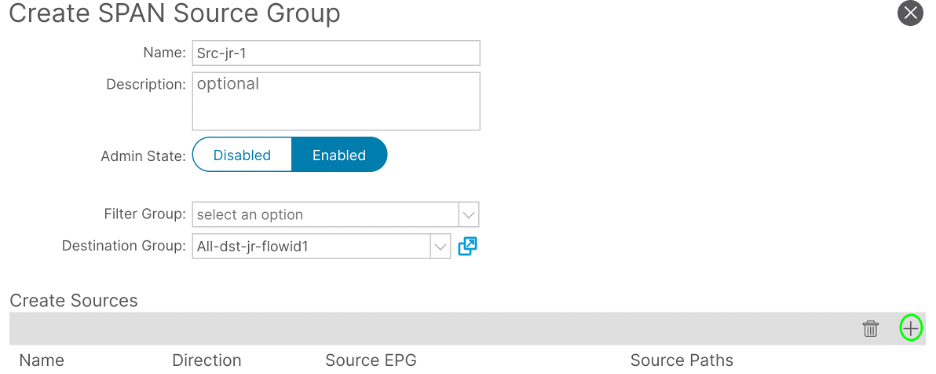

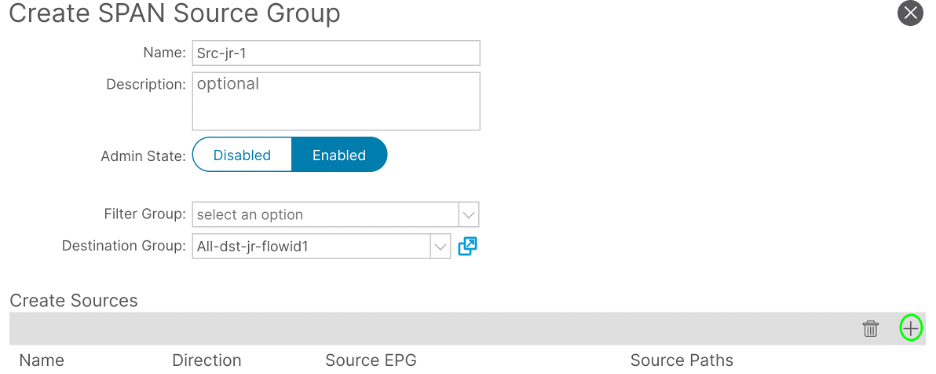

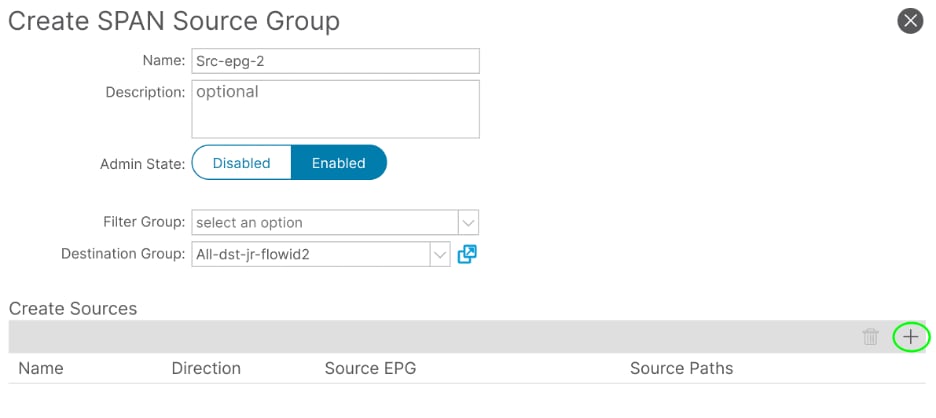

Sous Fabric > Access Policies > Policies > Troubleshooting > SPAN > SPAN Source Groups

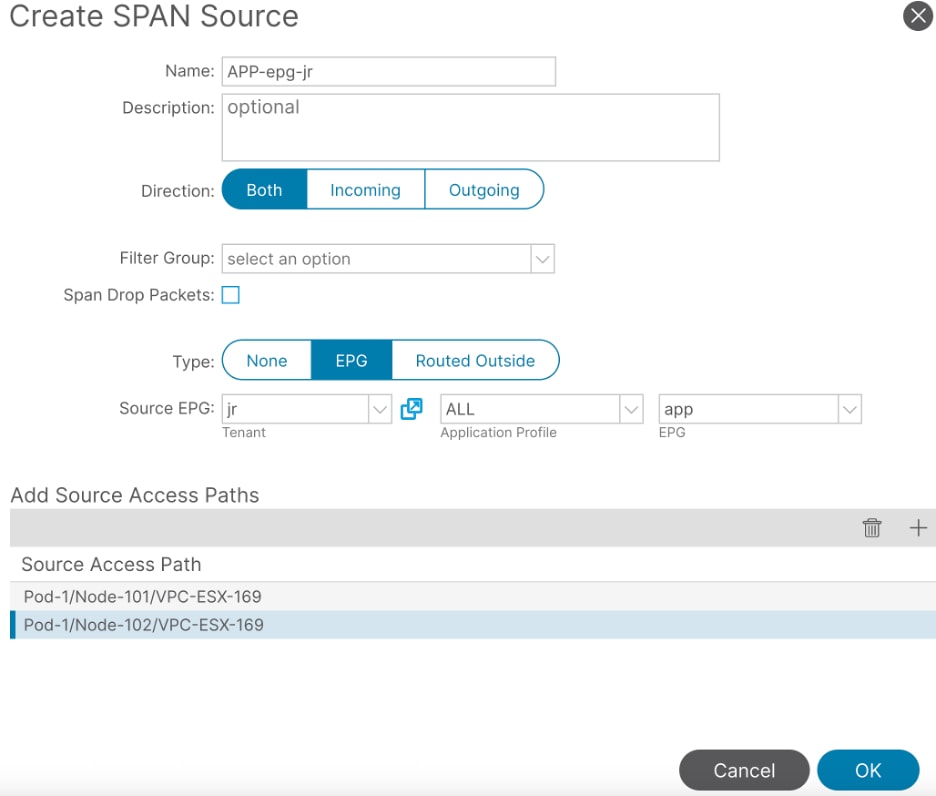

Filtrez davantage le trafic en ajoutant le chemin et l'EPG. L'exemple de TP est Tenant jr Application Profile ALL et EPG app.

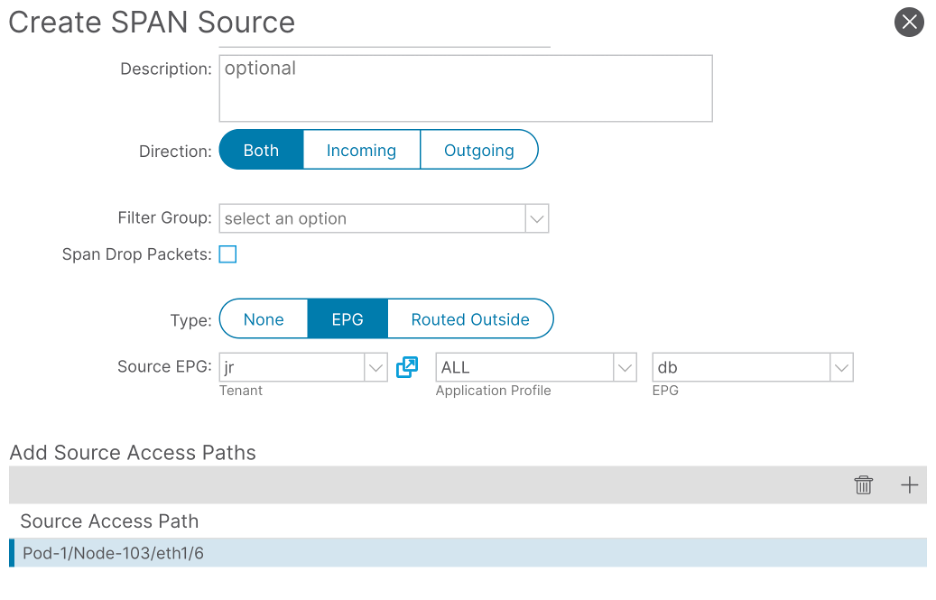

Étape 2b. Création d'une source étendue pour le trafic directement connecté à l'heure d'été

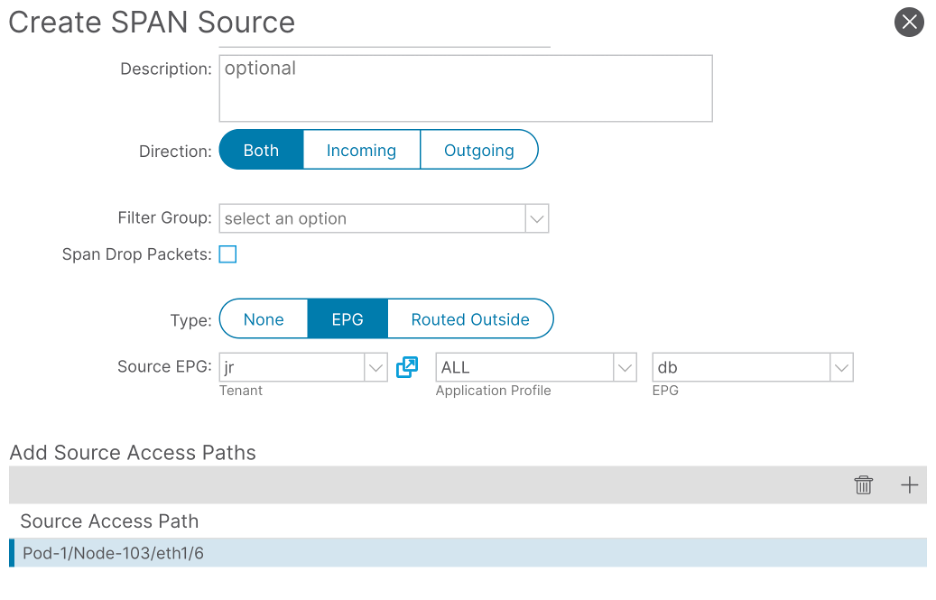

Sous Fabric > Access Policies > Policies > Troubleshooting > SPAN > SPAN Source Groups

Filtrez davantage le trafic en ajoutant non seulement le chemin, mais aussi la base de données EPG :

Étape 3. Analyse rapide de Wireshark

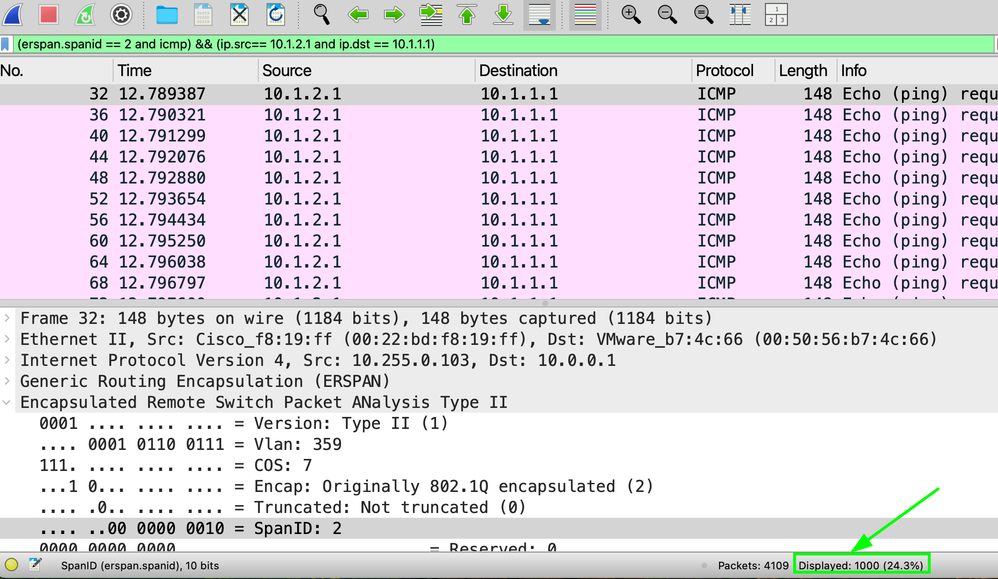

Dans cet exemple, vous vérifiez que le nombre de paquets de requête ICMP correspond au nombre de paquets de réponse ICMP, en vous assurant qu'il n'y a pas d'abandon de paquets dans le fabric ACI.

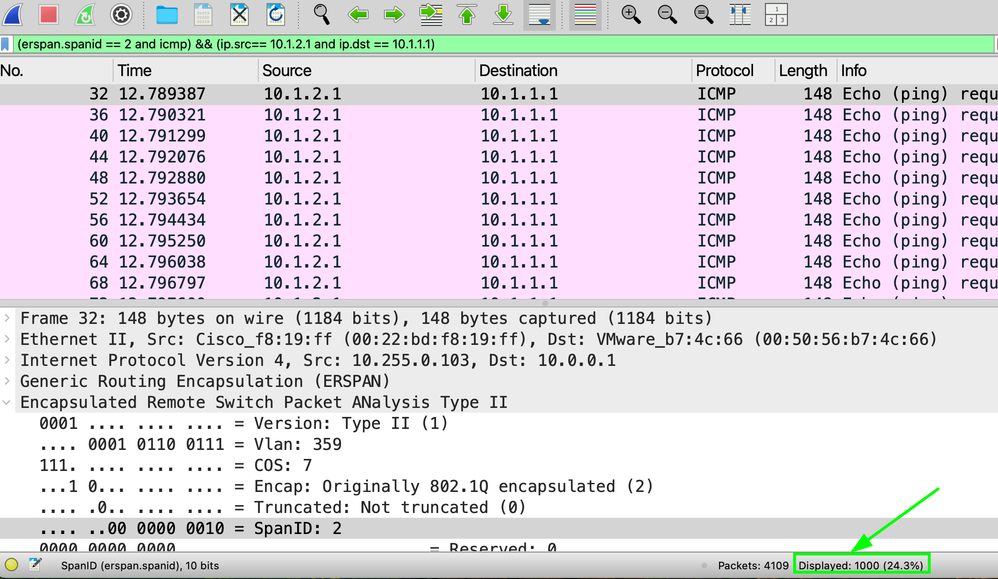

Ouvrez la capture sur wireshark pour créer le filtre à l'aide de l'ID de SPAN /ID de flux configuré avec l'IP SRC et DST :

(erspan.spanid == and ) && (ip.src== and ip.dst == )

Filtre utilisé pour le flux testé en laboratoire :

(erspan.spanid == 1 and icmp) && (ip.src== 10.1.2.1 and ip.dst == 10.1.1.1)

Vérifiez que le paquet affiché est de la même quantité que celui envoyé :

L'ID SPAN suivant doit avoir le même montant ; dans le cas contraire, le paquet a été abandonné dans le fabric.

Filtre :

(erspan.spanid == 2 and icmp) && (ip.src== 10.1.2.1 and ip.dst == 10.1.1.1)

Option 2. Compteurs de plate-forme

Cette méthode tire parti du fait que Nexus suit les performances des interfaces individuelles avec différentes tailles de paquets, mais la méthode ne nécessite pas qu'au moins une file d'attente ait un faible volume de trafic, si ce n'est zéro.

Effacer les compteurs de plateforme

Accédez au commutateur individuel et effacez l'interface individuelle qui se connecte aux périphériques.

Switch#vsh_lc -c “clear platform internal counters port ”

LEAF3# vsh_lc -c “clear platform internal counters port 6”

LEAF1# vsh_lc -c “clear platform internal counters port 45”

LEAF2# vsh_lc -c “clear platform internal counters port 45”

Identification d’une taille de paquet avec des paquets faibles ou nuls

Trouvez une taille de paquet qui n'a peut-être aucun compteur dans toutes les Leafs pour RX et TX :

vsh_lc -c ‘show platform internal counters port ’ | grep X_PKT

Dans l'exemple suivant, taille de paquet supérieure à 512 et inférieure à 1024 :

LEAF101# vsh_lc -c "show platform internal counters port 45 " | grep X_PKT

RX_PKTOK 1187

RX_PKTTOTAL 1187

RX_PKT_LT64 0

RX_PKT_64 0

RX_PKT_65 1179

RX_PKT_128 8

RX_PKT_256 0

RX_PKT_512 0 <<

RX_PKT_1024 0

RX_PKT_1519 0

RX_PKT_2048 0

RX_PKT_4096 7

RX_PKT_8192 43

RX_PKT_GT9216 0

TX_PKTOK 3865

TX_PKTTOTAL 3865

TX_PKT_LT64 0

TX_PKT_64 0

TX_PKT_65 3842

TX_PKT_128 17

TX_PKT_256 6

TX_PKT_512 0 <<

TX_PKT_1024 10

TX_PKT_1519 3

TX_PKT_2048 662

TX_PKT_4096 0

TX_PKT_8192 0

TX_PKT_GT9216 0

L'étape doit être effectuée sur la liaison vers laquelle les paquets sont transférés.

Suivi du flux de trafic

À partir du serveur 10.1.2.1, 1 000 paquets sont envoyés avec une taille de paquet de 520.

Vérifiez sur l'interface Leaf 103 1/6, où le trafic est initié sur RX :

MXS2-LF103# vsh_lc -c "show platform internal counters port 6 " | grep X_PKT_512

RX_PKT_512 1000

TX_PKT_512 647

1 000 paquets RX, mais seulement 647 ont été envoyés en réponse.

L'étape suivante consiste à vérifier les interfaces sortantes des autres serveurs :

Pour Leaf102 :

MXS2-LF102# vsh_lc -c "show platform internal counters port 45 " | grep X_PKT_512

RX_PKT_512 0

TX_PKT_512 1000

Le fabric n'a pas abandonné la requête.

Pour le Leaf 101, les paquets RX 647 et 648 représentent la même quantité de paquets TX par l'ACI.

MXS2-LF101# vsh_lc -c "show platform internal counters port 45 " | grep X_PKT_512

RX_PKT_512 647

TX_PKT_512 0

Informations connexes

Dépannage du transfert intra-fabric ACI - Pertes intermittentes

Commentaires

Commentaires