Introduction

Ce document décrit les configurations de certificats requises pour UCCE SSO. La configuration de cette fonctionnalité implique plusieurs certificats pour HTTPS, la signature numérique et le chiffrement.

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- UCCE version 11.5

- Microsoft Active Directory (AD) - AD installé sur Windows Server

- Service de fédération Active Directory (ADFS) version 2.0/3.0

Composants utilisés

UCCE 11.5

Windows 2012 R2

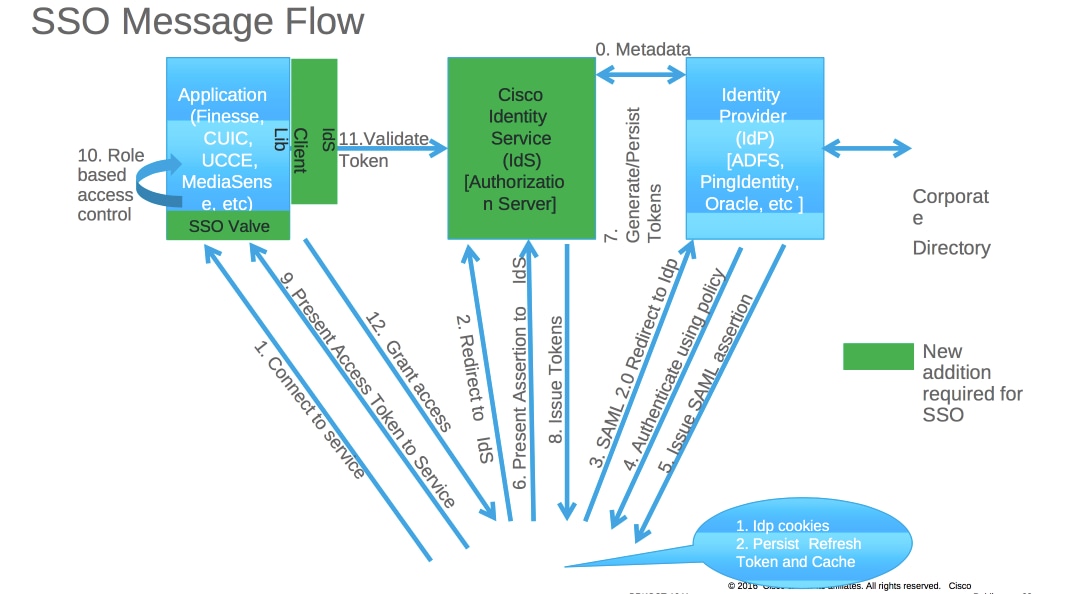

Partie A. Flux de messages SSO

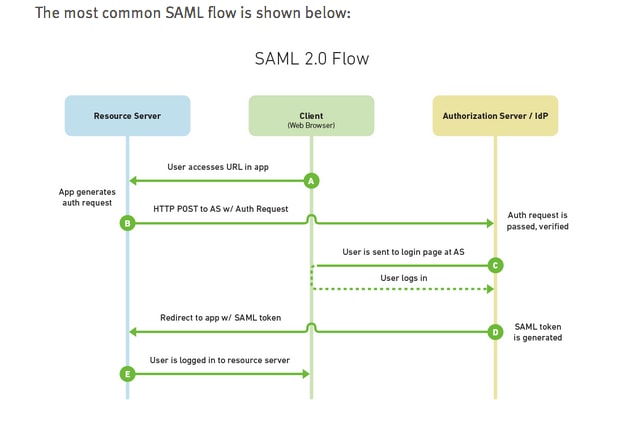

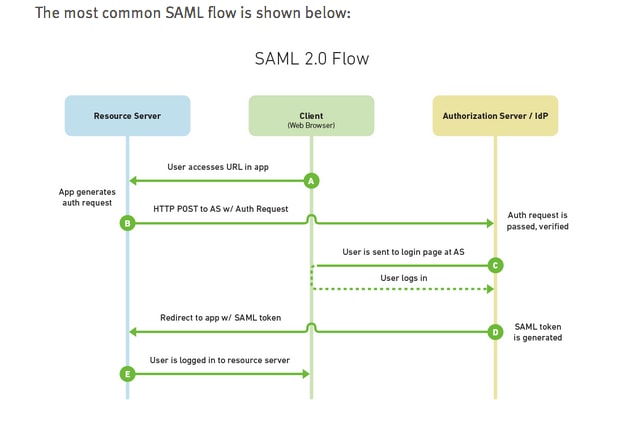

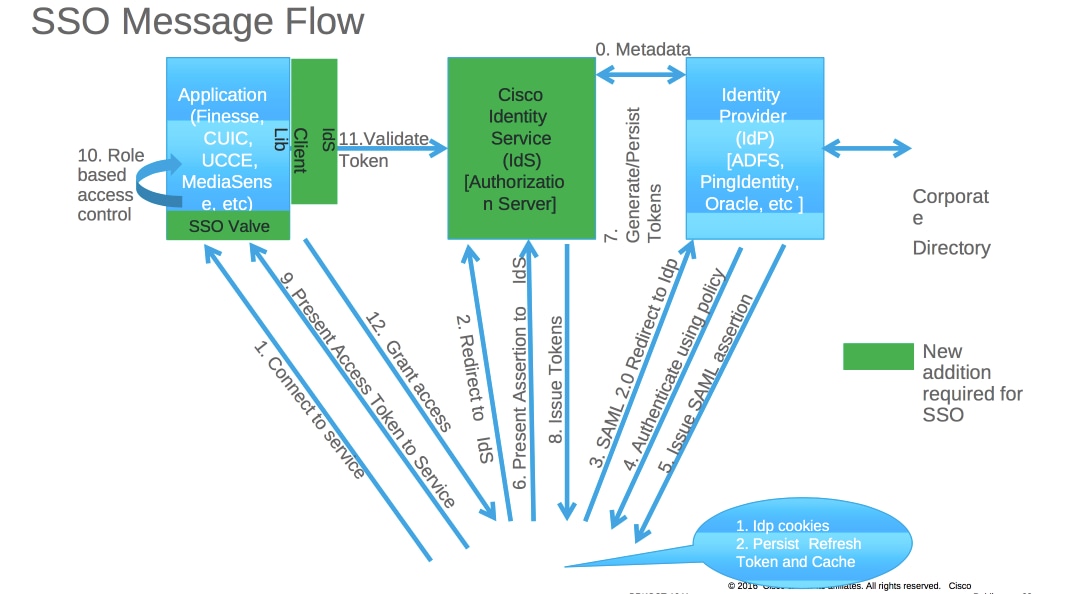

Lorsque l'authentification unique est activée, lorsque l'agent se connecte au bureau Finesse :

- Le serveur Finesse redirige le navigateur de l'agent pour communiquer avec Identity Service (IDS)

- IDS redirige le navigateur de l'agent vers le fournisseur d'identité (IDP) avec la requête SAML

- IDP génère un jeton SAML et le transmet au serveur IDS

- Lors de la génération du jeton, chaque fois que l'agent accède à l'application, il utilise ce jeton valide pour se connecter

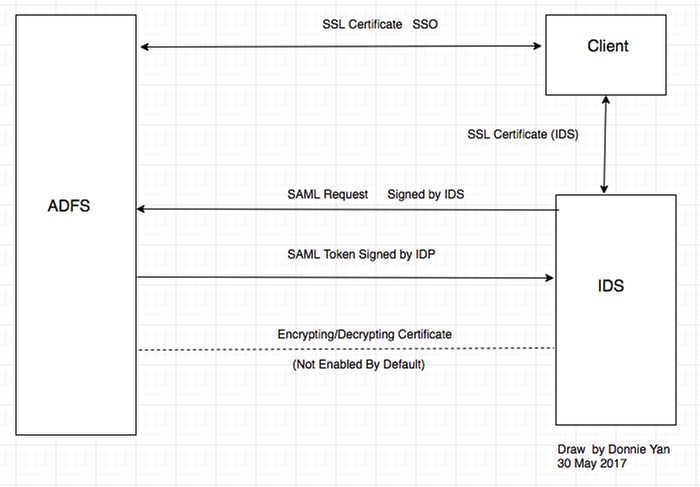

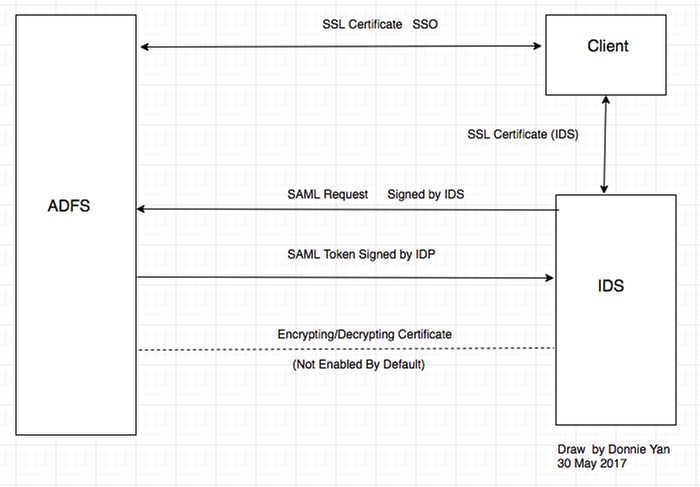

Partie B. Certificats utilisés dans les IDP et IDS

Certificats IDP

- Certificat SSL (SSO)

- Certificat de signature de jeton

- Jeton - déchiffrement

Certificats IDS

- Certificat SAML

- Clé de signature

- Clé de cryptage

Partie C. Certification IDP détaillée et configuration

Certificat SSL (SSO)

- Ce certificat est utilisé entre l'IDP et le client. Le client doit approuver le certificat SSO

- Le certificat SSL est placé pour chiffrer la session entre le client et le serveur IDP. Ce certificat n'est pas spécifique à ADFS, mais spécifique à IIS

- L'objet du certificat SSL doit correspondre au nom utilisé dans la configuration ADFS

Étapes de configuration du certificat SSL pour SSO (travaux pratiques locaux avec signature CA interne)

Étape 1. Créer un certificat SSL avec une demande de signature de certificat (CSR) et signer par l’autorité de certification interne pour ADFS

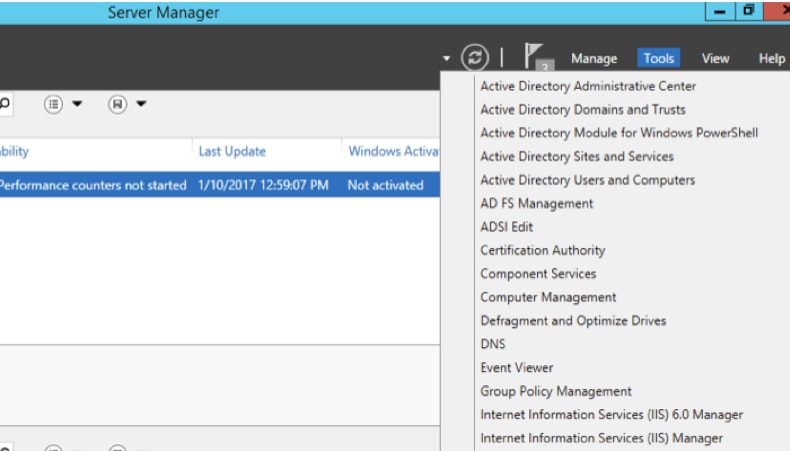

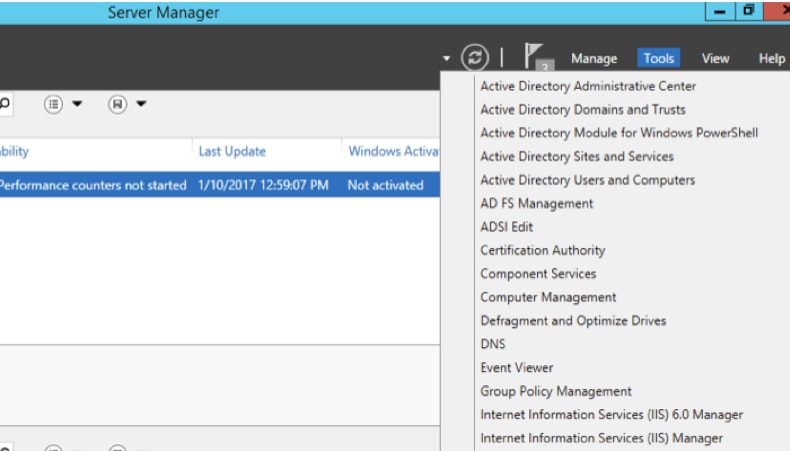

- Ouvrez le Gestionnaire de serveur.

- Cliquez sur Outils.

- Cliquez sur Gestionnaire des services Internet (IIS).

- Sélectionnez le serveur local.

- Sélectionnez Certificats du serveur.

- Cliquez sur Ouvrir une fonction (panneau d'action).

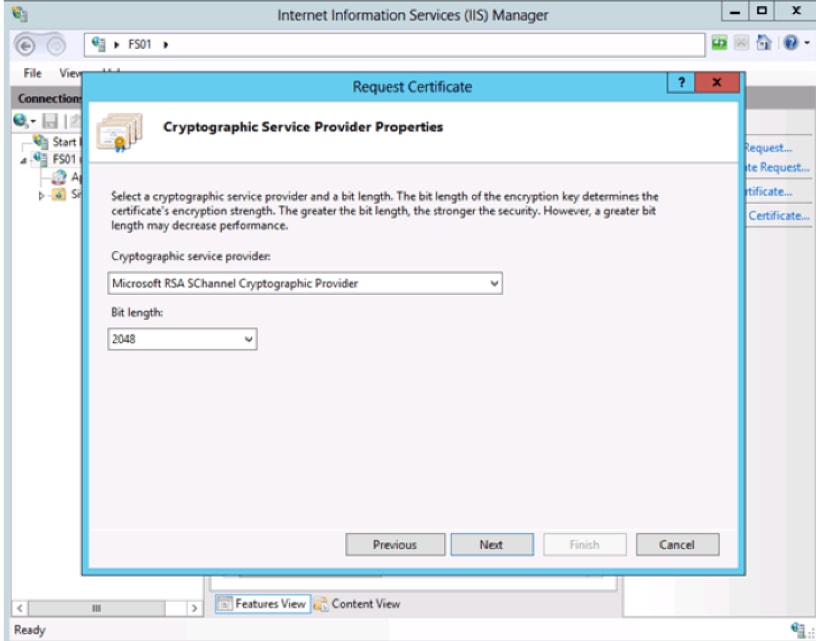

- Cliquez sur Créer une demande de certificat.

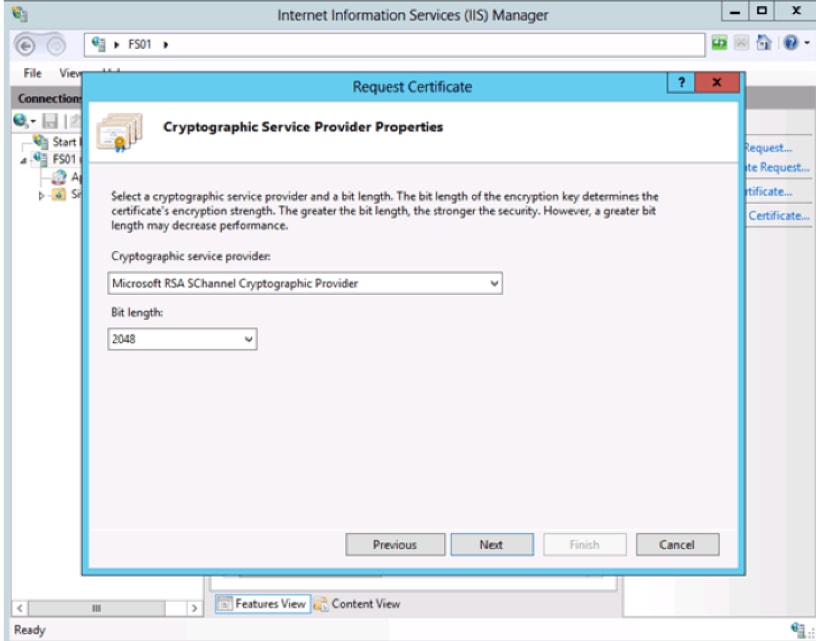

- Conservez le fournisseur de services de chiffrement par défaut.

- Remplacez la longueur de bit par 2048.

- Cliquez sur Next (Suivant).

- Sélectionnez un emplacement pour enregistrer le fichier demandé.

- Cliquez sur Finish (Terminer).

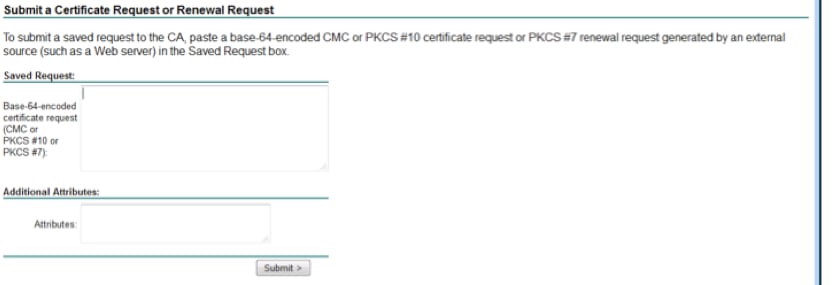

Étape 2. CA signe le CSR généré à partir de l’étape 1.

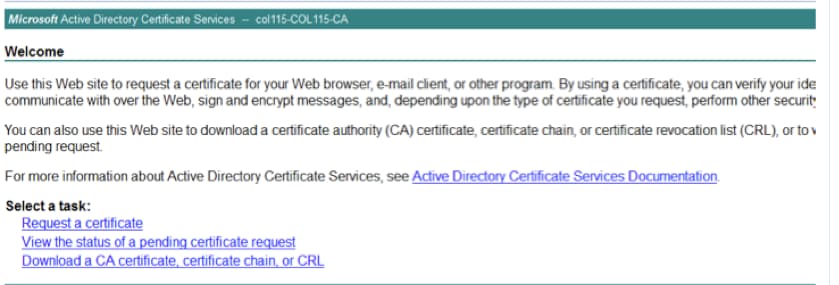

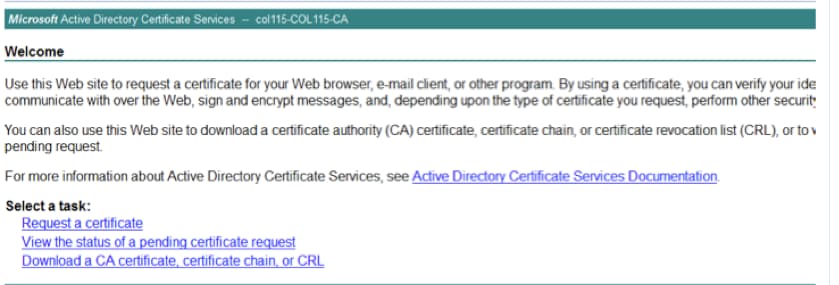

- Ouvrez le serveur AC pour utiliser ce CSR http:<CA Server ip address>/certsrv/.

-

Cliquez sur Demander un certificat.

-

Cliquez sur Advanced certificate request (requête de certificat avancée).

-

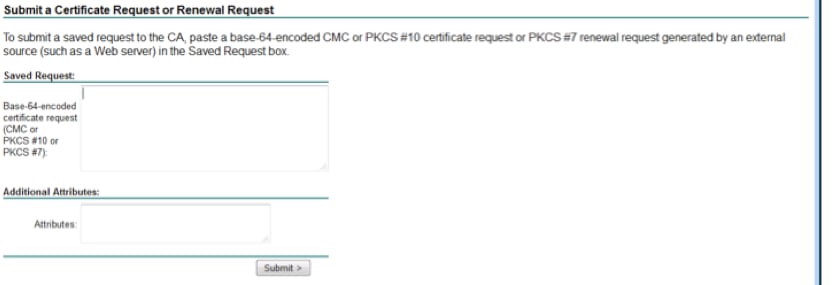

Copiez le CSR dans la demande de certificat codé en base 64.

-

Envoyer.

-

Téléchargez le certificat signé.

Étape 3. Réinstallez le certificat signé sur le serveur ADFS et attribuez-le à la fonctionnalité ADFS.

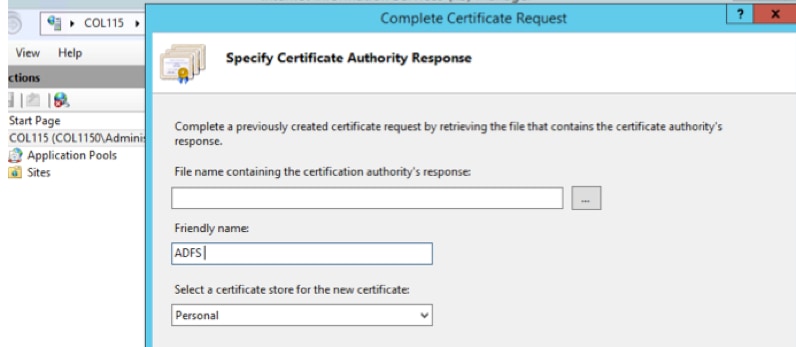

1. Réinstallez le certificat signé sur le serveur ADFS. Pour ce faire, ouvrez Gestionnaire de serveur>Outils>Cliquez sur Gestionnaire des services Internet (IIS)>.

Serveur local>Certificat de serveur>Fonctionnalité d'ouverture (panneau d'action).

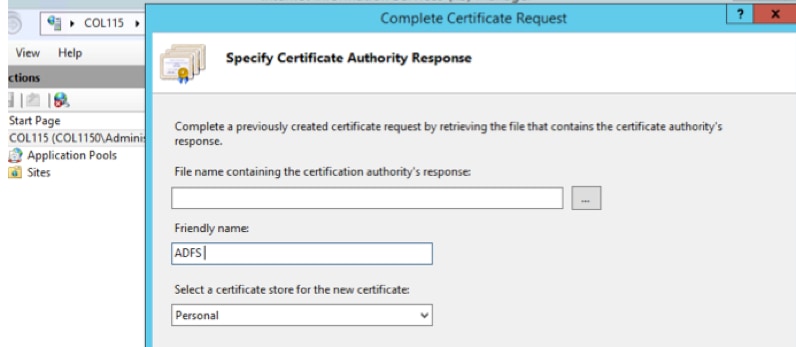

2. Cliquez sur Terminer la demande de certificat.

3. Sélectionnez le chemin d'accès au fichier CSR complet que vous avez terminé et téléchargé à partir du fournisseur de certificat tiers.

4. Entrez le nom convivial du certificat.

5. Sélectionnez Personnel comme magasin de certificats.

6. Cliquez sur OK.

7. À ce stade, tous les certificats ont été ajoutés. Maintenant, l'affectation de certificat SSL est requise.

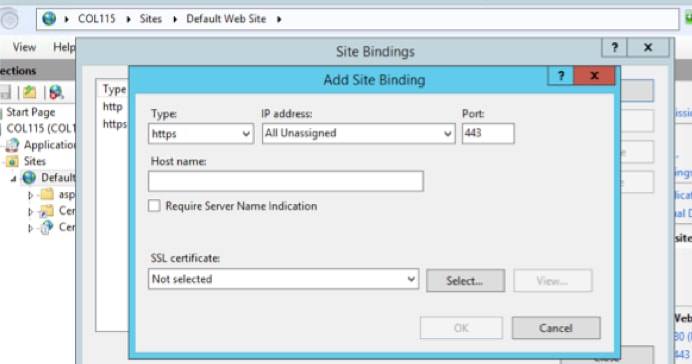

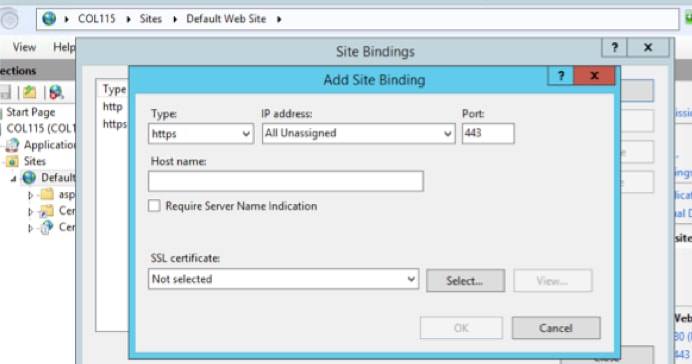

8. Développez le serveur local>Développez Sites>Sélectionnez Site Web par défaut >Cliquez sur Liaisons (volet Actions).

9. Cliquez sur Add.

10. Remplacez le type par HTTPS.

11. Sélectionnez votre certificat dans le menu déroulant.

12. Cliquez sur OK.

À présent, le certificat SSL pour le serveur ADFS a été attribué.

Remarque : Lors de l'installation de la fonctionnalité ADFS, le certificat SSL précédent doit être utilisé.

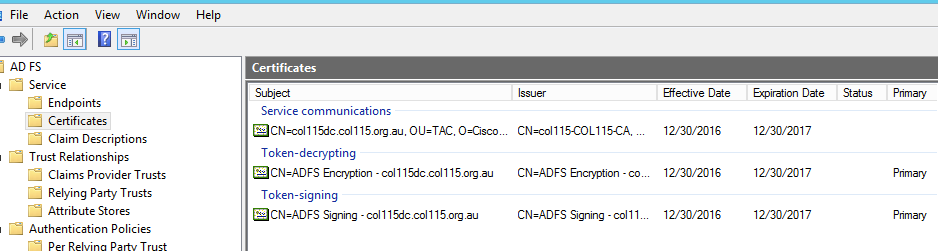

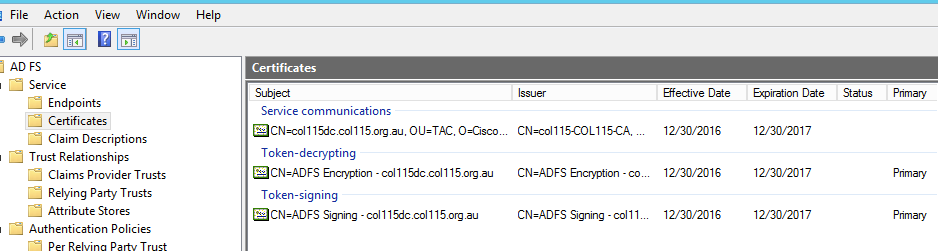

Certificat de signature de jeton

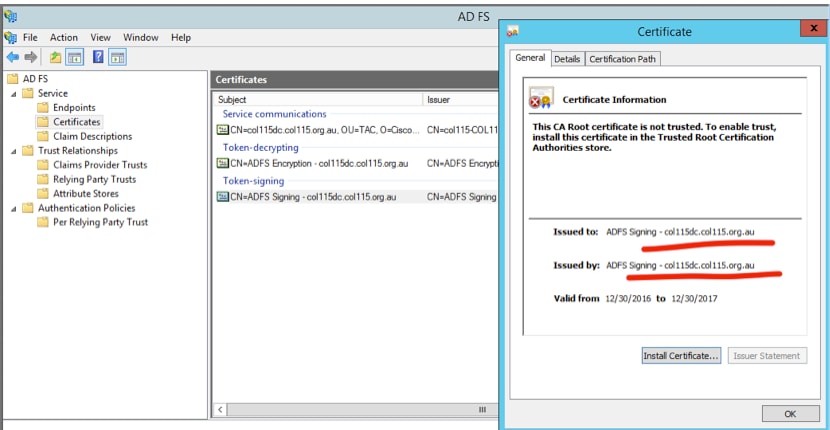

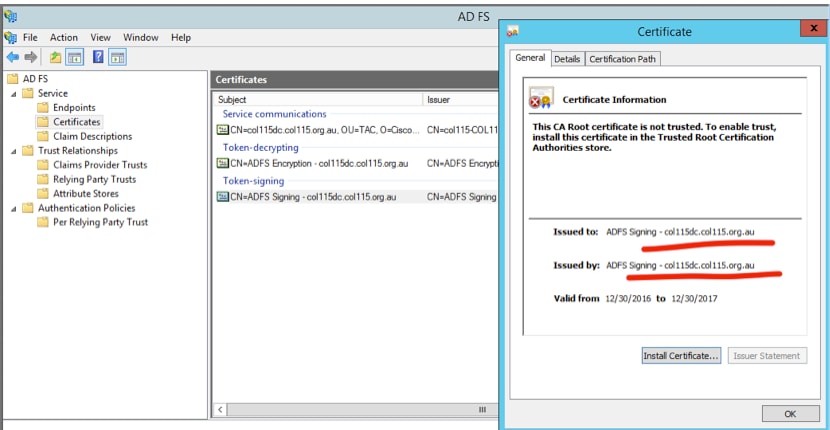

ADFS génère un certificat auto-signé pour le certificat de signature de jeton. Par défaut, il est valide pendant un an.

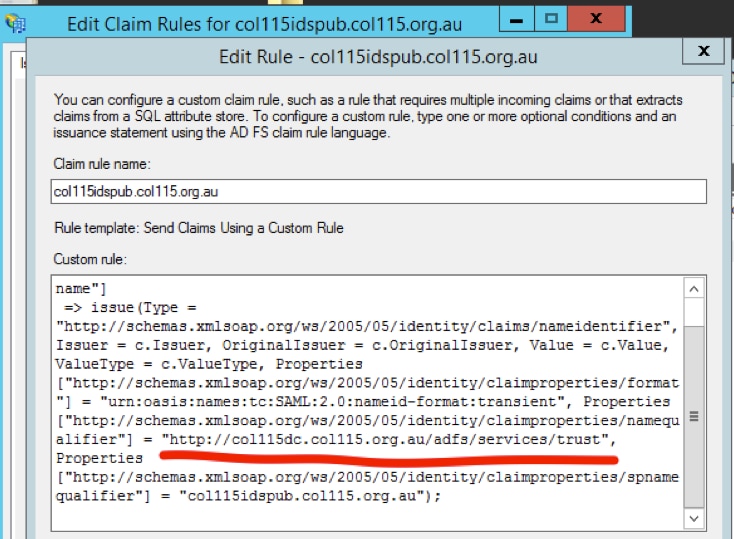

Le jeton SAML généré par l'IDP est signé par la clé privée ADFS (partie privée du certificat de signature de jeton). Ensuite, IDS utilise la clé publique ADFS pour vérifier. Cela garantit que le jeton signé n'est pas modifié.

Le certificat de signature de jeton est utilisé chaque fois qu'un utilisateur a besoin d'accéder à une application de partie de confiance (Cisco IDS).

Comment le serveur Cisco IDS obtient-il la clé publique du certificat de signature de jeton ?

Pour ce faire, il télécharge les métadonnées ADFS sur le serveur IDS, puis transmet la clé publique ADFS au serveur IDS. De cette manière, IDS obtient la clé publique du serveur ADFS.

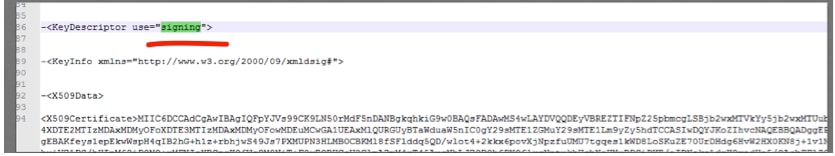

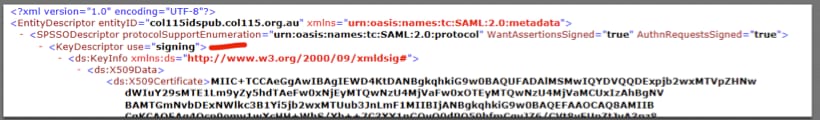

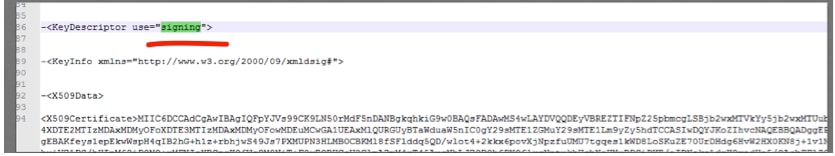

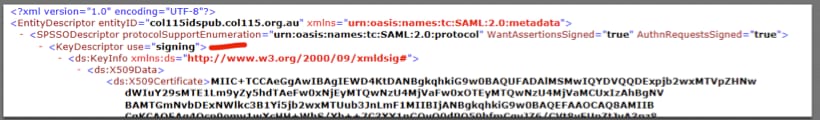

Vous devez télécharger les métadonnées IDP depuis ADFS. Pour télécharger les métadonnées IDP, reportez-vous au lien https:// <FQDN of ADFS>/federationmetadata/2007-06/federationmetadata.xml.

À partir des métadonnées ADFS

À partir des métadonnées ADFS télécharger des métadonnées ADFS vers IDS

télécharger des métadonnées ADFS vers IDS

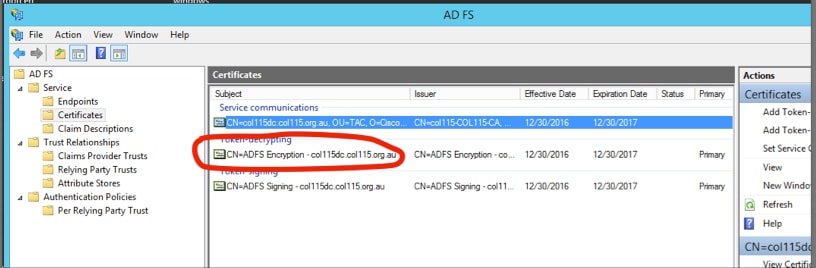

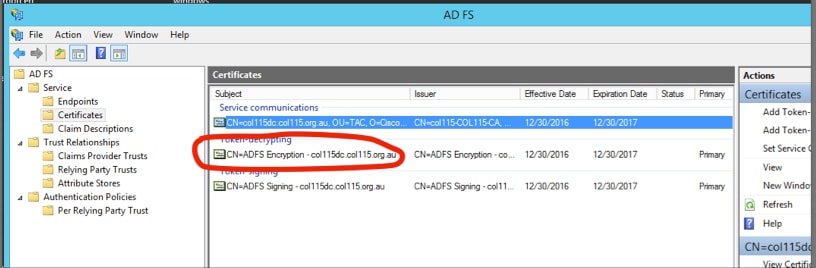

Déchiffrement de jeton

Ce certificat est généré automatiquement par le serveur ADFS (auto-signé). Si le jeton doit être chiffré, ADFS utilise la clé publique IDS pour le déchiffrer. Mais, lorsque vous voyez le chiffrement de jeton ADFS, cela ne signifie PAS que le jeton est chiffré.

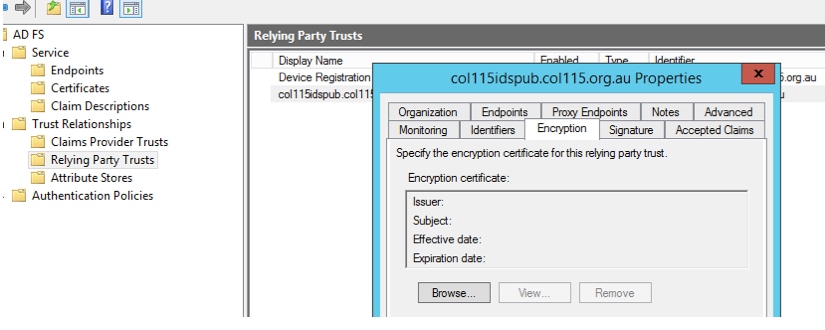

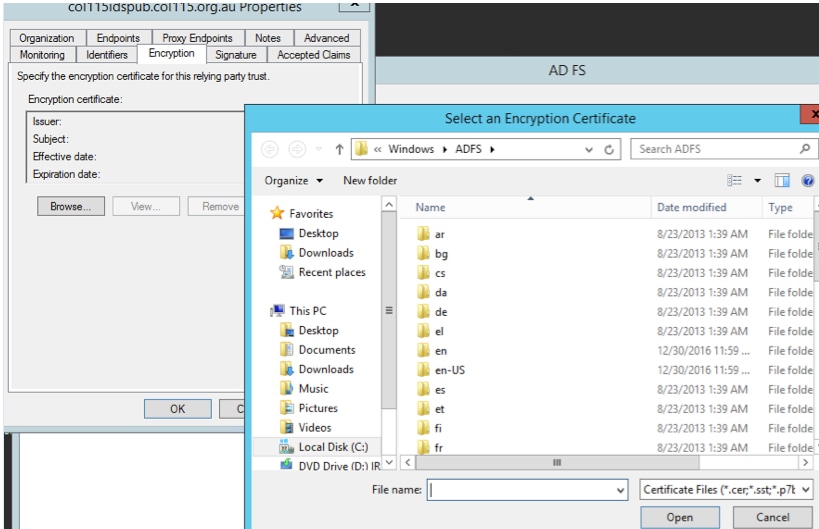

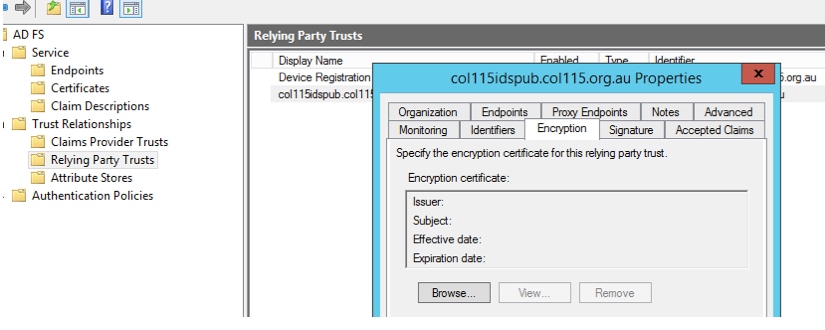

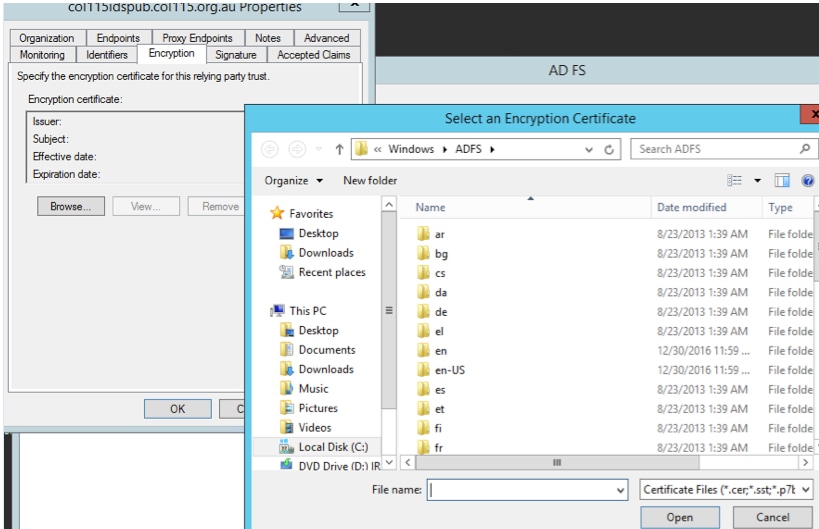

Si vous souhaitez vérifier si le chiffrement de jeton a été activé pour une application de partie de confiance spécifique, vous devez vérifier l'onglet Chiffrement sur une application de partie de confiance spécifique.

Cette image montre que le chiffrement de jeton n'a PAS été activé.

Le chiffrement n'est PAS activé

Le chiffrement n'est PAS activé

Partie D. Certificat côté Cisco IDS

- certificat SAML

- Clé de cryptage

- Clé de signature

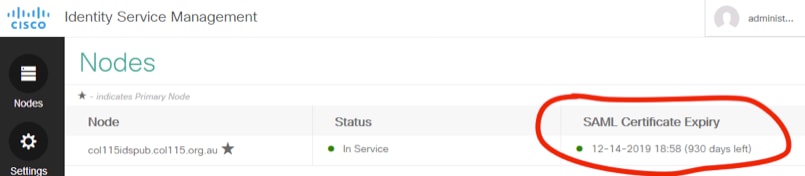

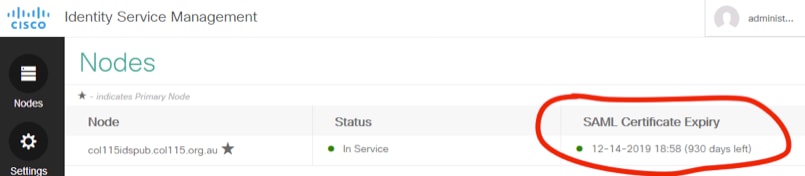

Certificat SAML

Ce certificat est généré par le serveur IDS (auto-signé). Par défaut, il est valide pendant 3 ans.

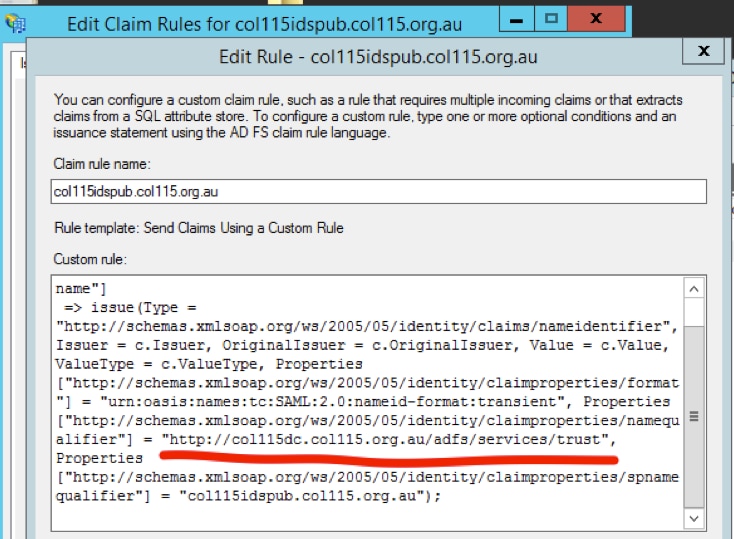

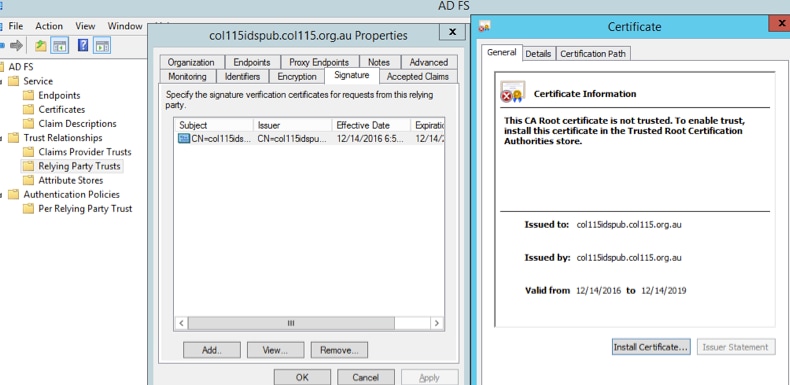

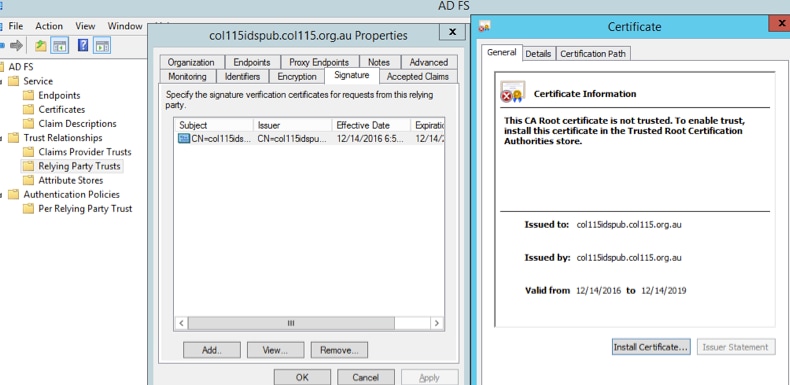

Ce certificat est utilisé pour signer la requête SAML et l'envoyer à l'IDP (ADFS). Cette clé publique se trouve dans les métadonnées IDS et doit être importée vers le serveur ADFS.

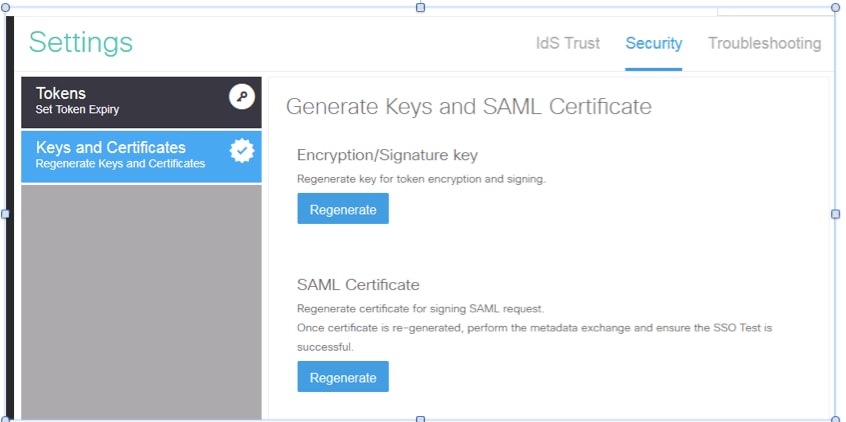

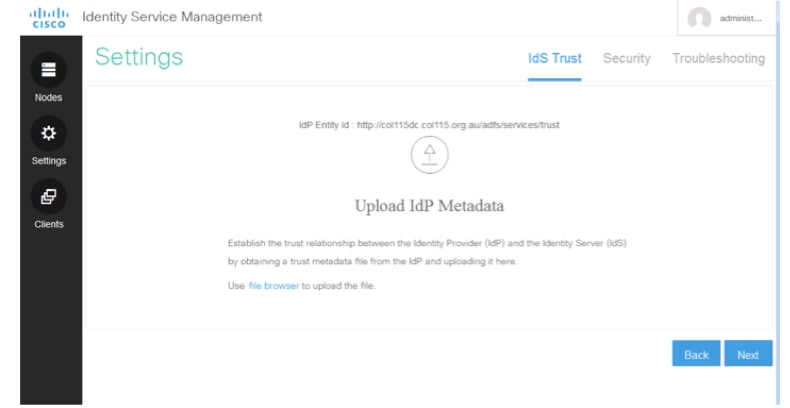

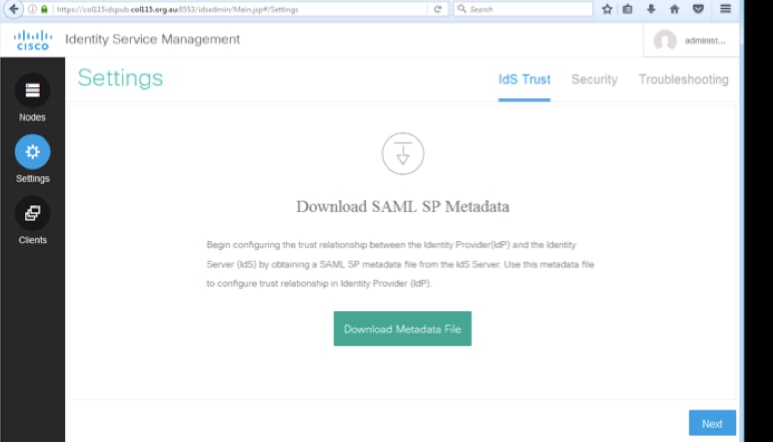

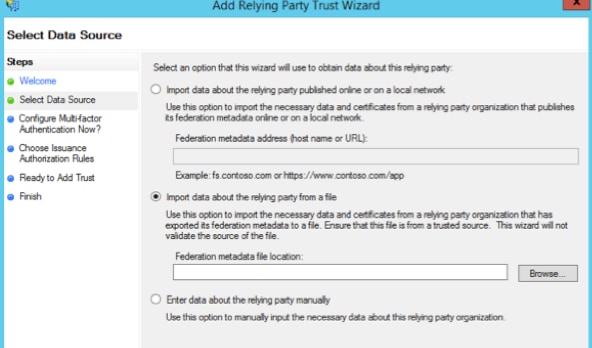

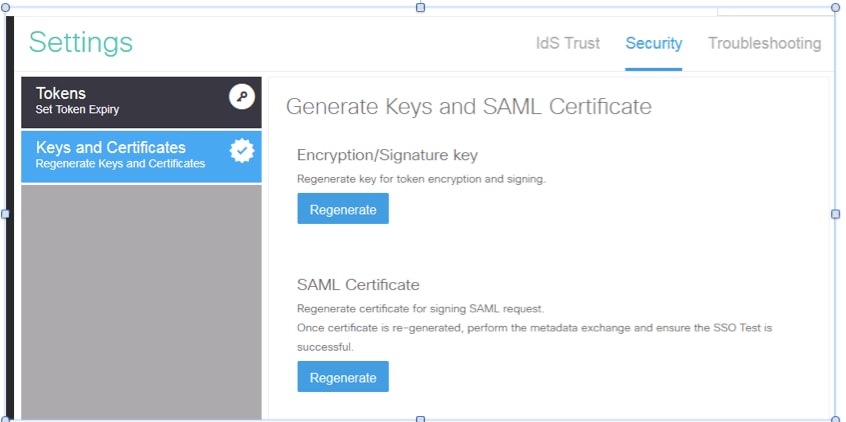

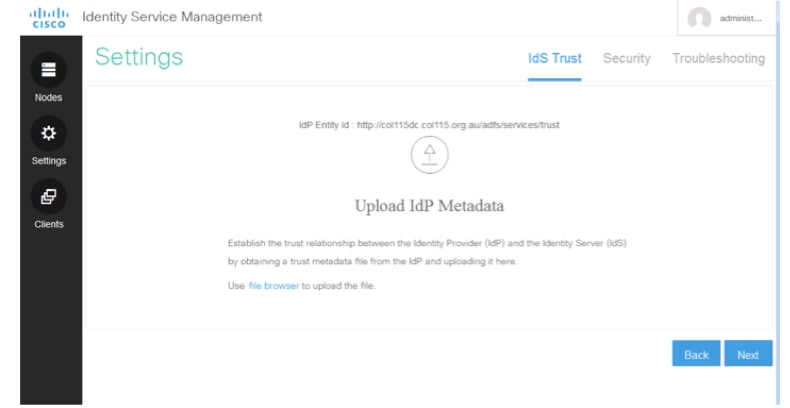

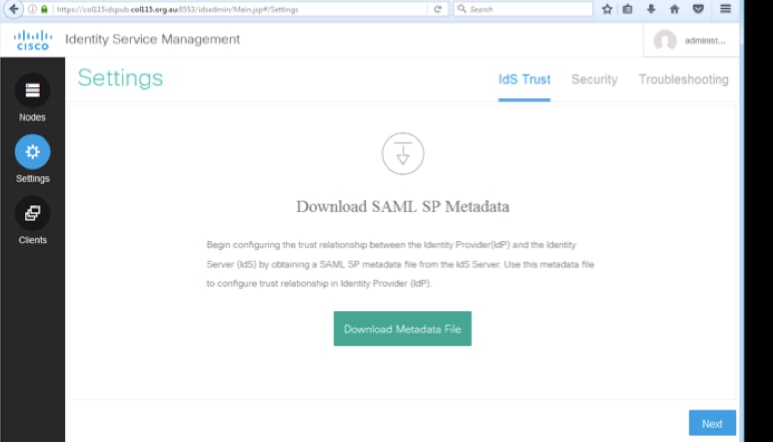

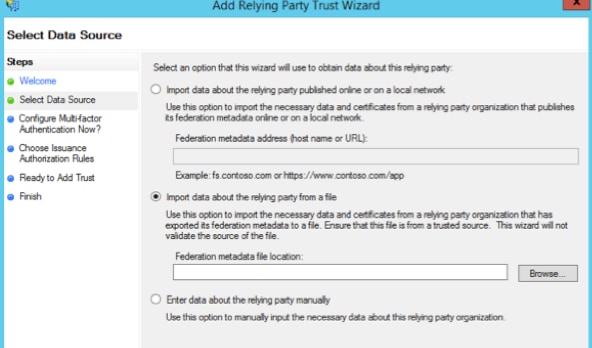

1.Téléchargez les métadonnées SAML SP à partir du serveur IDS.

2. Accédez à https://<ids server FQDN>:8553/idsadmin/.

3. Sélectionnez les paramètres, téléchargez les métadonnées SAML SP et enregistrez-les.

Métadonnées du serveur IDS

Métadonnées du serveur IDS

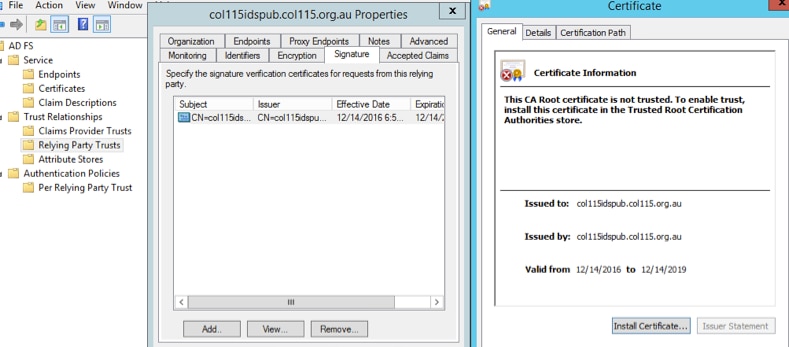

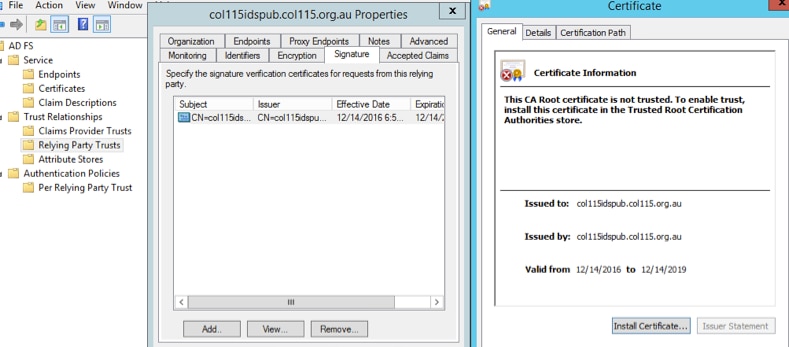

importation vers le serveur ADFS

importation vers le serveur ADFS Vérification du côté ADFS

Vérification du côté ADFS

Lorsque le système IDS génère à nouveau le certificat SAML (celui-ci est utilisé pour signer la requête SAML), il effectue un échange de métadonnées.

Clé de cryptage/signature

Le chiffrement n'est pas activé par défaut. Si le cryptage est activé, il doit être téléchargé vers ADFS.

Référence :

http://www.cisco.com/c/en/us/td/docs/voice_ip_comm/cust_contact/contact_center/icm_enterprise/icm_enterprise_11_5_1/Configuration/Guide/UCCE_BK_U882D859_00_ucce-features-guide/UCCE_BK_U882D859_00_ucce-features-guide_chapter_0110.pdf

Commentaires

Commentaires