Activer le modèle de liste d'autorisation ISE TrustSec (IP de refus par défaut) avec SDA

Options de téléchargement

-

ePub (5.4 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.3 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

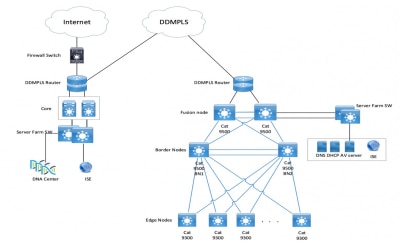

Ce document décrit comment activer le modèle allow-list (Default Deny IP) de TrustSec dans Software Defined Access (SDA). Ce document fait appel à plusieurs technologies et composants, notamment ISE (Identity Services Engine), DNAC (Digital Network Architecture Center) et les commutateurs (Border and Edge).

Deux modèles TrustSec sont disponibles :

- Deny-List Model (Default Permit IP) : dans ce modèle, l'action par défaut est Permit IP et toutes les restrictions doivent être explicitement configurées à l'aide de listes d'accès de groupe de sécurité (SGACL). Cette méthode est généralement utilisée lorsque vous n'avez pas une compréhension complète des flux de trafic au sein de leur réseau. Ce modèle est assez facile à mettre en oeuvre.

- Allow-List Model (Default Deny IP) : dans ce modèle, l'action par défaut est Deny IP. Par conséquent, le trafic requis doit être explicitement autorisé avec l'utilisation de listes de contrôle d'accès SGACL. Il est généralement utilisé lorsque vous avez une bonne compréhension du type de flux de trafic au sein de leur réseau. Ce modèle nécessite une étude détaillée du trafic du plan de contrôle et a le potentiel de bloquer TOUT le trafic, au moment où il est activé.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Dot1x/MAC Authentication Bypass (MAB)

- Cisco TrustSec (CTS)

- Protocole SXP (Security Exchange Protocol)

- Proxy Web

- Concepts de pare-feu

- DNAC

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Noeuds périphériques 9300 et 9500 (commutateurs) avec Cisco IOS® version 16.9.3

- DNAC 1.3.0.5

- ISE 2.6 patch 3 (deux noeuds - déploiement redondant)

- DNAC et ISE sont intégrés

- Les noeuds de périphérie et de périphérie sont provisionnés par DNAC

- Le tunnel SXP est établi entre ISE (haut-parleur) et les deux noeuds périphériques (écouteur)

- Les pools d'adresses IP sont ajoutés à l'intégration des hôtes

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Diagramme du réseau

Configuration

Voici les étapes à suivre pour activer le modèle Allow-List (Default Deny IP) :

- Changez Switches Security Group Tag (SGT) de Unknown à TrustSec Devices.

- Désactivez l'application basée sur les rôles CTS.

- Mappage IP-SGT sur les commutateurs de périphérie et de périphérie à l'aide du modèle DNAC.

- SGACL de secours utilisant le modèle DNAC.

- Enable Allow-List (Default Deny IP) in trustsec Matrix.

- Créez un SGT pour les terminaux/utilisateurs.

- Créer une SGACL pour les terminaux/utilisateurs (pour le trafic de superposition de production).

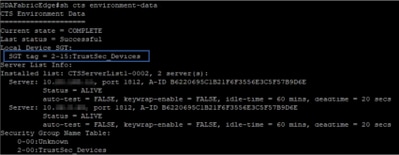

Étape 1. Changez Switches SGT de Unknown à TrustSec Devices.

Par défaut, un SGT inconnu est configuré pour l'autorisation de périphérique réseau. La modification de ce paramètre en TrustSec Device SGT offre une meilleure visibilité et permet de créer des listes de contrôle d'accès SGACL spécifiques au trafic initié par le commutateur.

Accédez à Work Centers > TrustSec > Trustsec Policy > Network Device Authorization et changez-le en Trustsec_Devices à partir de Unknown.

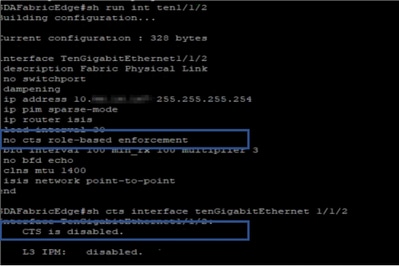

Étape 2 : désactivation de l'application basée sur les rôles CTS

- Une fois le modèle Allow-List (Default Deny) en place, tout le trafic est bloqué dans le fabric, ce qui inclut le trafic de diffusion et de multidiffusion sous-jacent, tel que le trafic IS-IS (Intermediate System-to-Intermediate System), BFD (Bidirectional Forwarding Detection) et SSH (Secure Shell).

- Tous les ports TenGig qui se connectent à la périphérie du fabric ainsi qu'à la périphérie doivent être configurés avec cette commande. Une fois cette procédure en place, le trafic initié à partir de cette interface et qui arrive à cette interface n'est pas soumis à l'application.

Interface tengigabitethernet 1/0/1 no cts role-based enforcement

Remarque : Cela peut être complété avec l'utilisation d'un modèle de plage dans DNAC pour la simplicité. Sinon, pour chaque commutateur, il est nécessaire de le compléter manuellement pendant le provisionnement. L'extrait de code suivant montre comment le faire via un modèle DNAC.

interface range $uplink1 no cts role-based enforcement

Pour plus d'informations sur les modèles DNAC, reportez-vous à cette URL pour le document.

Étape 3. Mappage IP-SGT sur les commutateurs périphériques et périphériques avec le modèle DNAC

L'idée est que le mappage IP-SGT local doit être disponible sur les commutateurs même si tous les ISE tombent en panne. Cela garantit que le réseau sous-jacent est opérationnel et que la connectivité aux ressources critiques est intacte.

La première étape consiste à lier des services critiques à un SGT. Par exemple, Basic_Network_Services/1000. Certains de ces services incluent :

- Sous-réseau sous-jacent/ISIS

- ISE/DNAC

- Outil de surveillance

- Sous-réseau de l'AP en cas d'OTT

- Serveur Terminal Server

- Critical Services (par exemple, téléphone IP)

Un exemple est montré ici :

cts role-based sgt-map <ISE/DNAC Subnet> sgt 1000 cts role-based sgt-map sgt 2 cts role-based sgt-map <Wireless OTT Infra> sgt 1000 cts role-based sgt-map <Underlay OTT AP Subnet> sgt 2 cts role-based sgt-map <Monitoring Tool IP> sgt 1000 cts role-based sgt-map vrf CORP_VN <Voice Gateway and CUCM Subnet> sgt 1000

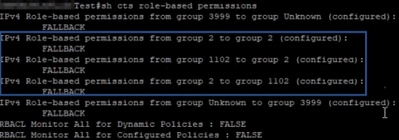

Étape 4. SGACL de secours avec modèle DNAC

Un mappage SGT n'est d'aucune utilité tant qu'une SGACL pertinente n'est pas créée à l'aide du SGT, et donc notre prochaine étape serait de créer une SGACL qui agit comme un Fallback local en cas de panne des noeuds ISE (quand les services ISE sont en panne, le tunnel SXP est en panne et donc les SGACL et le mappage IP SGT ne sont pas téléchargés dynamiquement).

Cette configuration est transmise à tous les noeuds de périphérie et de périphérie.

Contrat/ACL basé sur les rôles de secours : >

ip access-list role-based FALLBACK permit ip

Périphériques TrustSec vers périphériques TrustSec :

cts role-based permissions from 2 to 2 FALLBACK

SGACL ci-dessus Garantir la communication au sein des commutateurs du fabric et des IP sous-jacentes

Périphériques TrustSec vers SGT 1000 :

cts role-based permissions from 2 to 1000 FALLBACK

Au-dessus de SGACL Assurer la communication des commutateurs et des points d'accès vers ISE, DNAC, WLC et les outils de surveillance

SGT 1000 vers périphériques TrustSec :

cts role-based permissions from 1000 to 2 FALLBACK

Au-dessus de SGACL Assurer la communication des points d'accès vers ISE, DNAC, WLC et des outils de surveillance vers les commutateurs

Étape 5 : activation du modèle de liste verte (refus par défaut) dans la matrice TrustSec

L’exigence est de refuser la plupart du trafic sur le réseau et d’autoriser un niveau moindre. Par la suite, moins de stratégies sont nécessaires si vous utilisez le refus par défaut avec des règles d'autorisation explicites.

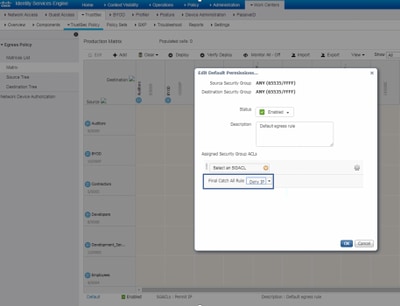

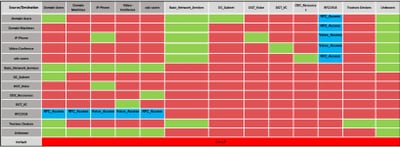

Accédez à Work Centers > Trustsec > TrustSec Policy > Matrix > Default et changez-le en Deny All dans la règle d'interception finale.

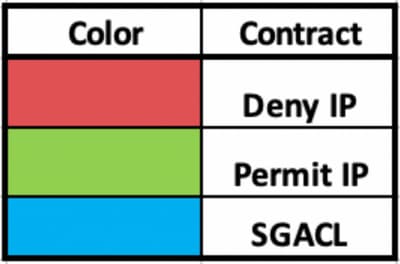

Remarque : Cette image représente (Toutes les colonnes sont en rouge par défaut), le refus par défaut a été activé et seul le trafic sélectif peut être autorisé après la création de la liste SGACL.

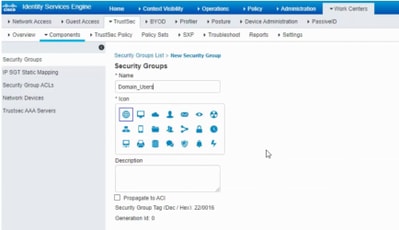

Étape 6 : création de SGT pour les terminaux/utilisateurs

Dans l'environnement SDA, un nouveau SGT doit uniquement être créé à partir de l'interface utilisateur graphique DNAC, car il existe de nombreux cas de corruption de la base de données en raison d'une non-correspondance de la base de données SGT dans ISE/DNAC.

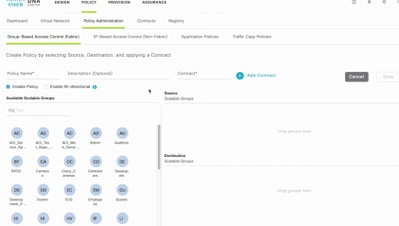

Afin de créer SGT, connectez-vous à DNAC > Policy > Group-Based Access Control > Scalable Groups > Add Groups, une page vous redirige vers ISE Scalable Group, cliquez sur Add, entrez le nom SGT et enregistrez-le.

Le même SGT se reflète dans DNAC via l'intégration PxGrid. Il s'agit de la même procédure pour toute création future de balises de groupe de sécurité.

Étape 7 : création d’une liste SGACL pour les terminaux/utilisateurs (pour le trafic de superposition de production)

Dans l'environnement SDA, le nouveau SGT ne peut être créé qu'à partir de l'interface utilisateur graphique DNAC.

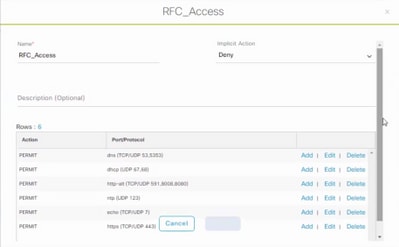

Policy Name: Domain_Users_Access Contract : Permit Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: Domain_Users, Basic_Network_Services, DC_Subnet, Unknown (Drag from Available Security Group) Policy Name: RFC_Access Contract : RFC_Access (This Contract contains limited ports) Enable Policy :√ Enable Bi-Directional :√ Source SGT : Domain Users (Drag from Available Security Group) Destination SGT: RFC1918 (Drag from Available Security Group)

Afin de créer un contrat, connectez-vous à DNAC et naviguez vers Policy > Contracts > Add Contracts > Add required protocol et cliquez sur Save.

Afin de créer un contrat, connectez-vous à DNAC et naviguez vers Policy > Group-Based Access Control > Group-Based-Access-Policies > Add Policies > Create policy (avec les informations données) maintenant cliquez sur Save puis sur Deploy.

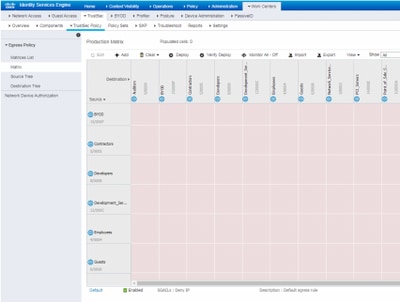

Une fois que la liste SGACL/Contract est configurée à partir de DNAC, elle se reflète automatiquement dans ISE. voici un exemple de vue matricielle unidirectionnelle pour un sgt.

La matrice SGACL, telle qu'illustrée dans cette image, est un exemple de vue pour le modèle de liste verte (refus par défaut).

Vérifier

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

SGT de périphérique réseau

Afin de vérifier les commutateurs SGT reçus par ISE, exécutez cette commande : show cts environment-data

Application sur les ports de liaison ascendante

Afin de vérifier l'application sur l'interface de liaison ascendante, entrez ces commandes :

- show run interface <uplink>

- show cts interface <uplink interface>

Mappage IP-SGT local

Afin de vérifier les mappages IP-SGT configurés localement, entrez cette commande : sh cts role-based sgt-map all

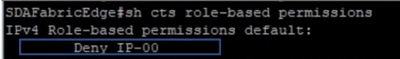

SGACL de SECOURS local

Afin de vérifier FALLBACK SGACL, exécutez cette commande : autorisation basée sur les rôles sh cts

Remarque : La liste SGACL diffusée par ISE est prioritaire sur la liste SGACL locale.

Activation de la liste d'autorisation (refus par défaut) sur les commutateurs de fabric

Afin de vérifier le modèle Allow-list (Default Deny), entrez cette commande : autorisation basée sur les rôles sh cts

SGACL pour point de terminaison connecté au fabric

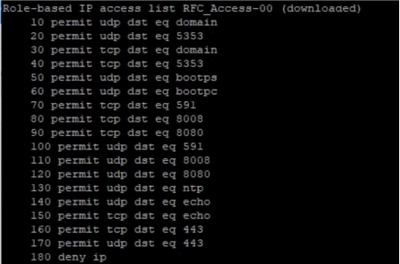

Afin de vérifier la SGACL téléchargée à partir d'ISE, exécutez cette commande : autorisation basée sur les rôles sh cts

Vérifier le contrat créé par DNAC

Afin de vérifier la SGACL téléchargée à partir d'ISE, exécutez cette commande : show access-list <ACL/Nom du contrat>

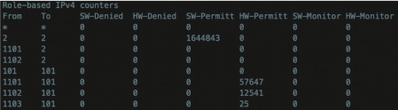

Compteur SGACL sous-jacent sur les commutateurs de fabric

Afin de vérifier les résultats de la stratégie SGACL, exécutez cette commande : Afficher le compteur basé sur les rôles cts

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Problème 1. Dans le cas où les deux noeuds ISE sont en panne. ( Uniquement si les noeuds de frontière sont utilisés comme point d'application nord-sud)

Si les deux noeuds ISE sont hors service, le mappage IP vers SGT reçu par ISE est supprimé sur les noeuds de périphérie et tous les DGT sont marqués comme inconnus, et toutes les sessions utilisateur existantes s'arrêtent après 5 à 6 minutes.

Remarque : Ce problème s'applique uniquement lorsque sgt (xxxx) -> unknown (0) SGACL access is limited to DHCP, DNS, and web proxy port.

Solution :

- Création d'un SGT (ex. RFC1918).

- Poussez la plage d'adresses IP privées RFC vers la bordure.

- Limitez l'accès à DHCP, DNS et proxy Web à partir de sgt (xxxx) —> RFC1918

- Créer/modifier sgacl sgt (xxxx) —> inconnu avec le contrat Permit IP.

Maintenant, si les deux noeuds ISE tombent en panne, SGACL sgt—>hits inconnus et la session qui existe sont intactes.

Problème 2. Voix unidirectionnelle sur téléphone IP ou absence de voix.

La conversion de l'extension en IP s'est produite sur SIP et la communication vocale réelle se produit sur RTP entre IP et IP. CUCM et la passerelle vocale ont été ajoutés à DGT_Voice.

Solution :

- La communication vocale est-ouest ou le même emplacement peut être activé en autorisant le trafic à partir de IP_Phone —> IP_Phone.

- Le reste de l'emplacement peut être autorisé par la plage de protocoles RTP d'autorisation dans DGT RFC1918. La même plage peut être autorisée pour IP_Phone —> Unknown.

Problème 3. Point de terminaison VLAN critique sans accès réseau.

DNAC fournit au commutateur un VLAN critique pour les données et, selon la configuration, toutes les nouvelles connexions pendant une panne ISE obtiennent le VLAN critique et le SGT 3999. La stratégie Default Deny in trustsec restreint la nouvelle connexion pour accéder aux ressources réseau.

Solution :

Push SGACL pour SGT critique sur tous les commutateurs Edge et Border à l'aide du modèle DNAC

cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

Ces commandes sont ajoutées à la section de configuration.

Remarque : Toutes les commandes peuvent être combinées en un seul modèle et peuvent être poussées lors du provisionnement.

Problème 4. VLAN critique pour l’abandon de paquets.

Une fois que la machine se trouve dans un VLAN critique en raison de la panne des noeuds ISE, il y a une perte de paquets toutes les 3 à 4 minutes (10 pertes max. observées) pour tous les points d'extrémité dans le VLAN critique.

Observations : Les compteurs d'authentification augmentent lorsque les serveurs sont DEAD. Les clients tentent de s'authentifier auprès de PSN lorsque les serveurs sont marqués comme étant DEAD.

Solution/Solution :

Idéalement, il ne peut pas y avoir de demande d'authentification à partir d'un terminal si les noeuds PSN ISE sont hors service.

Insérez cette commande sous le serveur RADIUS avec DNAC :

automate-tester username auto-test probe-on

Avec cette commande dans le commutateur, il envoie des messages d'authentification de test périodiques au serveur RADIUS. Il recherche une réponse RADIUS du serveur. Un message de réussite n'est pas nécessaire : un échec d'authentification suffit car il indique que le serveur est actif.

Additional Information

Modèle final DNAC :

interface range $uplink1 no cts role-based enforcement ! . cts role-based sgt-map <ISE Primary IP> sgt 1102 cts role-based sgt-map <Underlay Subnet> sgt 2 cts role-based sgt-map <Wireless OTT Subnet>sgt 1102 cts role-based sgt-map <DNAC IP> sgt 1102 cts role-based sgt-map <SXP Subnet> sgt 2 cts role-based sgt-map <Network Monitoring Tool IP> sgt 1102 cts role-based sgt-map vrf CORP_VN <Voice Gateway Subnet> sgt 1102 ! ip access-list role-based FALLBACK permit ip ! cts role-based permissions from 2 to 1102 FALLBACK cts role-based permissions from 1102 to 2 FALLBACK cts role-based permissions from 2 to 2 FALLBACK cts role-based permissions from 0 to 3999 FALLBACK cts role-based permissions from 3999 to 0 FALLBACK

Remarque : Toutes les interfaces de liaison ascendante dans les noeuds de périphérie sont configurées sans application et l'hypothèse est que la liaison ascendante se connecte uniquement au noeud de frontière. Sur les noeuds en limite, les interfaces de liaison ascendante vers les noeuds en périphérie doivent être configurées sans application, ce qui doit être fait manuellement.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

08-May-2020

|

Première publication |

Contribution de

- Nitesh KalalServices avancés Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires