Introduction

Ce document décrit les étapes requises pour intégrer Cisco Identity Services Engine avec Catalyst Center afin d'activer l'authentification TACACS+.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

-

Accès administrateur à Cisco ISE et à Cisco Catalyst Center.

-

Compréhension de base des concepts AAA (Authentication, Authorization, and Accounting).

-

Connaissance pratique du protocole TACACS+.

-

Connectivité réseau entre Catalyst Center et le serveur ISE.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions matérielles et logicielles suivantes :

-

Cisco Catalyst Center version 2.3.7.x

-

Cisco Identity Services Engine (ISE) version 3.x (ou ultérieure)

-

Protocole TACACS+ pour l'authentification des utilisateurs externes

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Cette intégration permet aux utilisateurs externes de se connecter à Catalyst Center pour l'accès administratif et la gestion.

Configurer

Cisco Identity Services Engine (ISE)

Licence et activation des services TACACS+

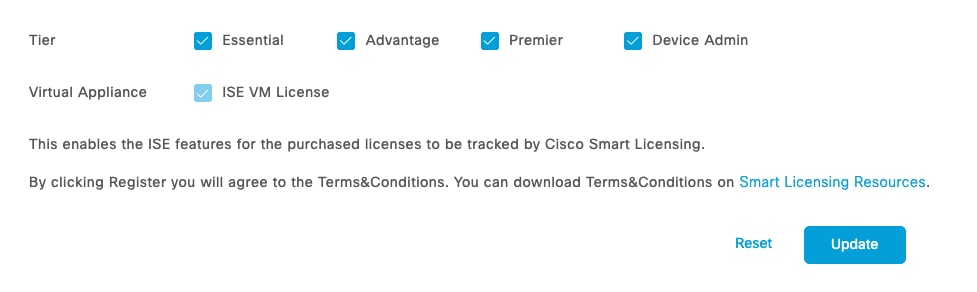

Avant de commencer à configurer TACACS+ dans ISE, vous devez vérifier que la licence appropriée est installée et que la fonctionnalité est activée.

-

Vérifiez que vous disposez de la licence PID L-ISE-TACACS-ND= dans le portail Cisco Smart Software Manager ou Cisco License Central.

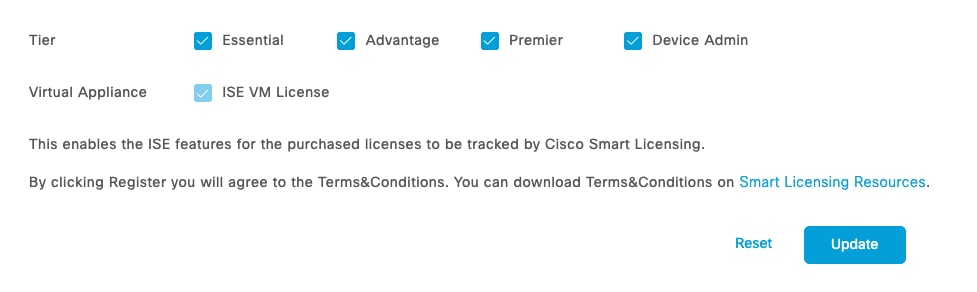

Activez Device Administration dans le portail de gestion des licences ISE.

Administration > Système > Licences

- Cochez la case Device Admin sous les options de niveau.

Administrateur de périphériques

Administrateur de périphériques

Administrateur de périphérique de licence

Administrateur de périphérique de licence

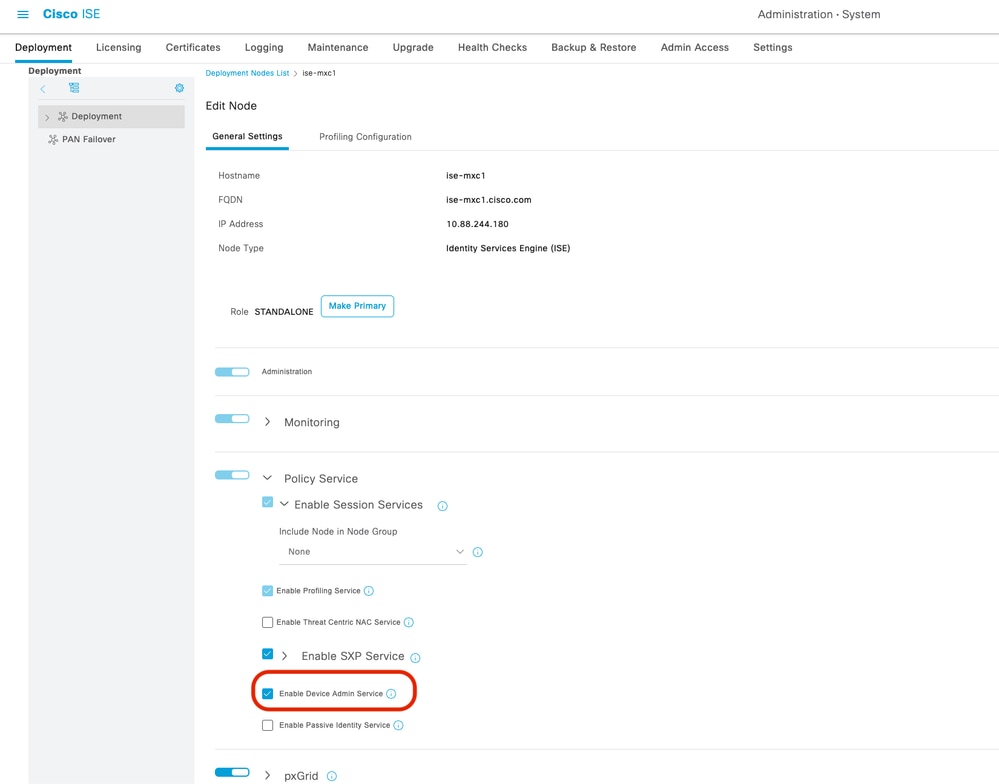

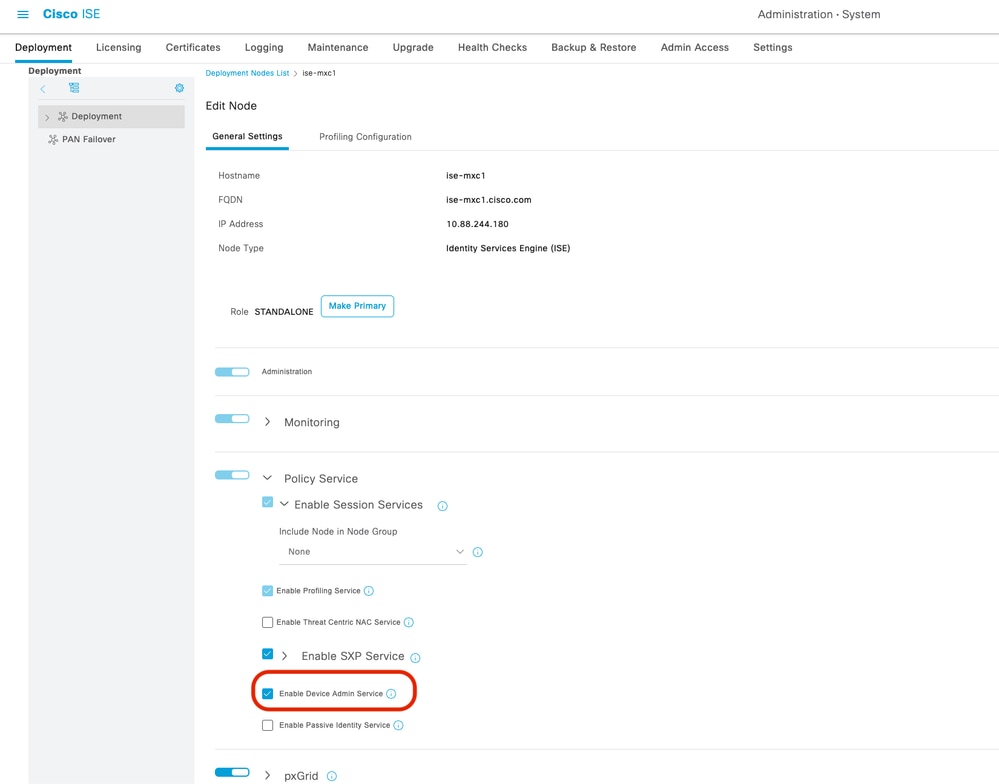

3. Activez le service d'administration de périphériques sur le noeud ISE qui exécute le service TACACS+.

- Naviguez jusqu’à l’adresse :

Administration > System > Deployment > Sélectionnez le noeud

Activer le service d'administration des périphériques

Activer le service d'administration des périphériques

Créer un utilisateur admin et ajouter un périphérique réseau

1. Créez l'utilisateur Admin.

Centres de travail > Accès réseau > Identités > Utilisateur d'accès réseau

-

Ajoutez un nouvel utilisateur (par exemple, catc-user).

-

Si l'utilisateur existe déjà, passez à l'étape suivante.

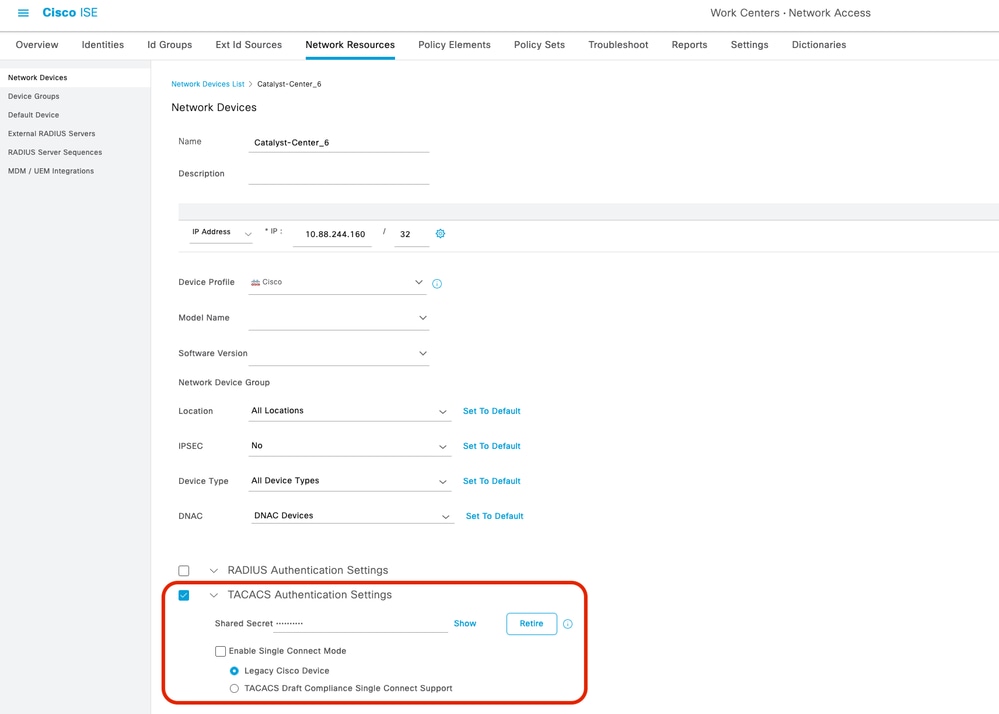

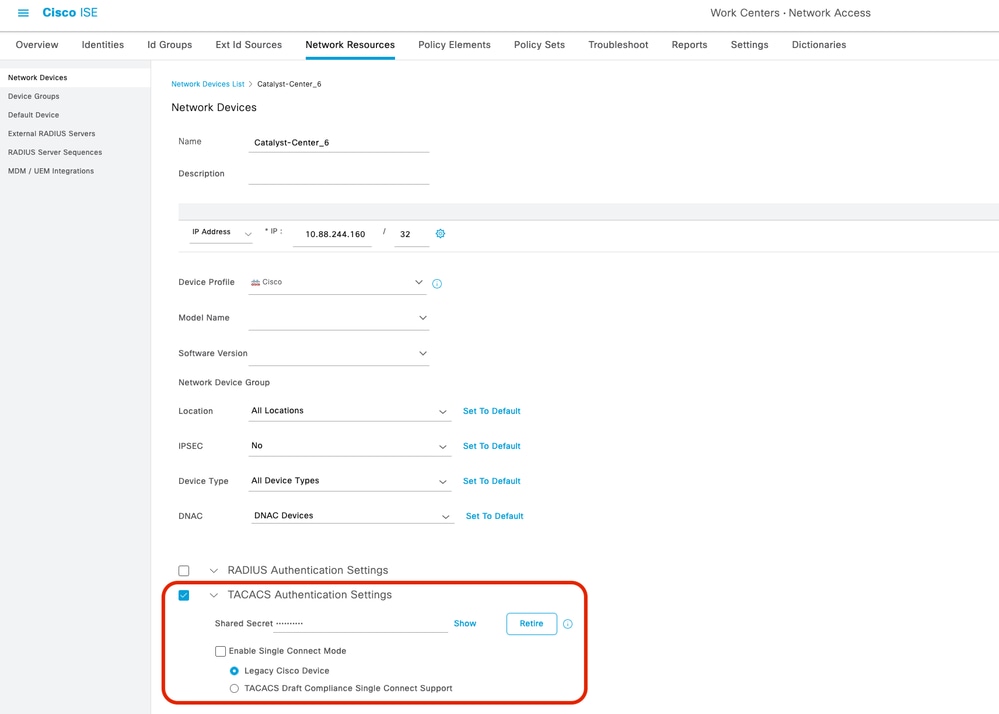

2. Créez le périphérique réseau.

Centres de travail > Accès réseau > Identités > Ressource réseau

-

Ajoutez l'adresse IP de Catalyst Center, ou définissez le sous-réseau où l'adresse IP de Catalyst Center est située.

-

Si le périphérique existe déjà, vérifiez qu'il contient les paramètres suivants :

-

Les paramètres d'authentification TACACS sont activés.

-

Le secret partagé est configuré et connu (enregistrez cette valeur, car elle est requise ultérieurement dans Catalyst Center).

Paramètres d'authentification TACACS

Paramètres d'authentification TACACS

Configurer le profil TACACS+

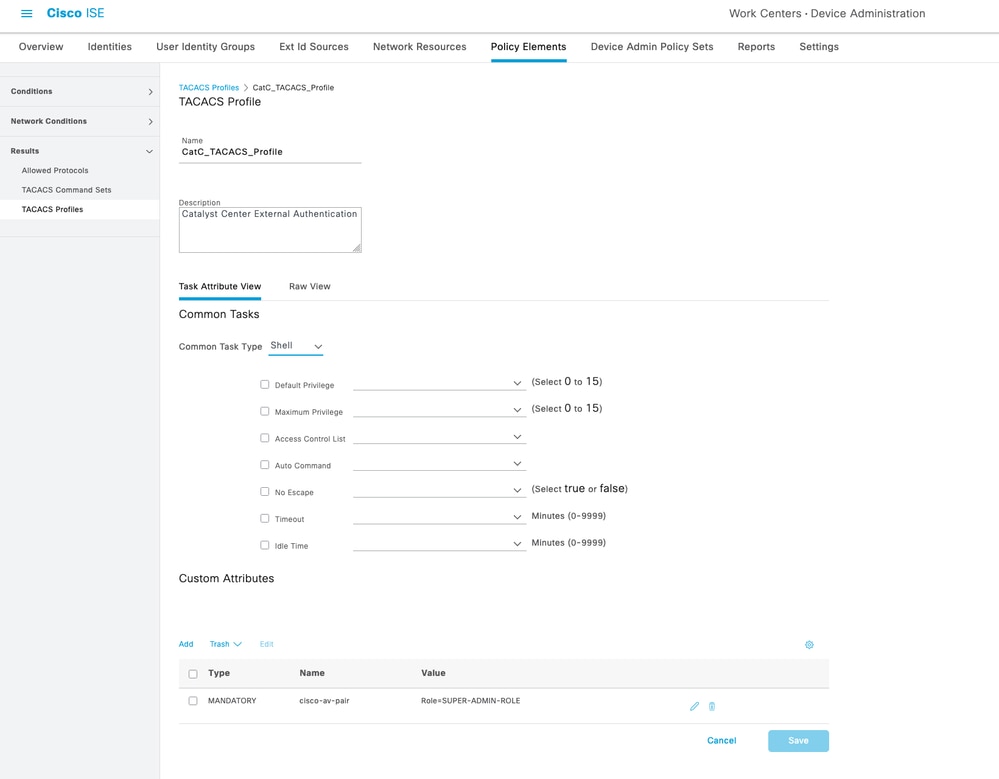

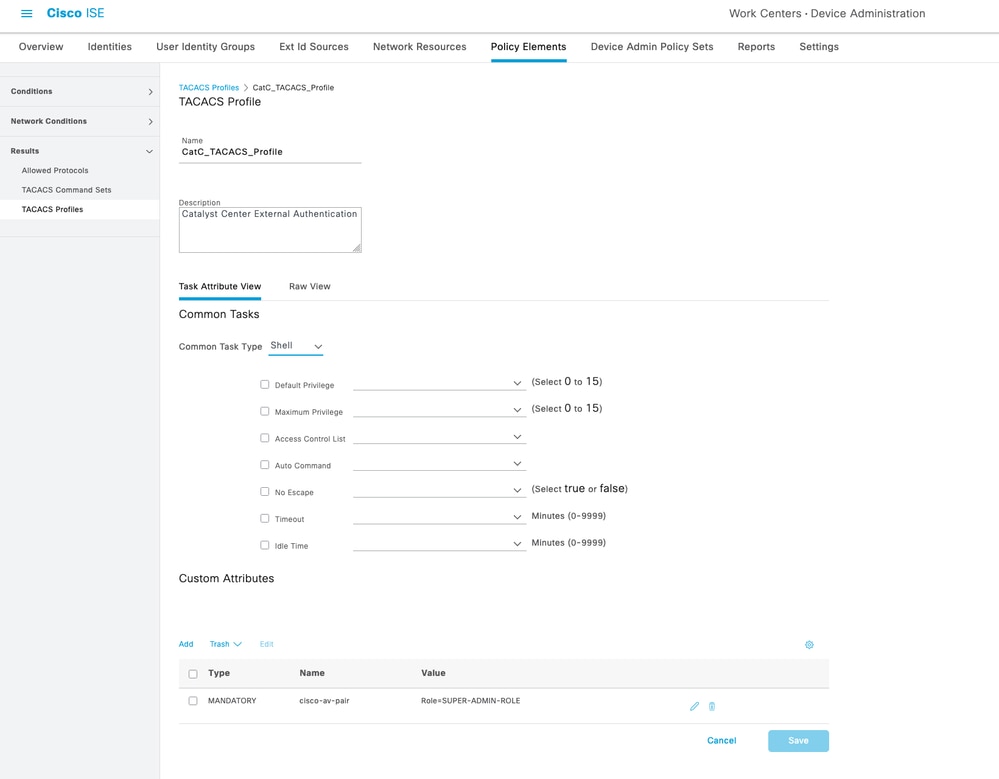

1. Créez un nouveau profil TACACS+.

Centres de travail > Administration des périphériques > Éléments de stratégie > Résultats > Profils TACACS

Profil TACACS+

Profil TACACS+

Remarque : Cisco Catalyst Center prend en charge les serveurs AAA (Authentication, Authorization and Accounting) externes pour le contrôle d'accès. Si vous utilisez un serveur externe pour l'authentification et l'autorisation d'utilisateurs externes, vous pouvez activer l'authentification externe dans Cisco Catalyst Center. Le paramètre d'attribut AAA par défaut correspond à l'attribut de profil utilisateur par défaut.

La valeur d'attribut AAA par défaut du protocole TACACS est cisco-av-pair.

La valeur d'attribut AAA par défaut du protocole RADIUS est Cisco-AVPair.

La modification n'est requise que si votre serveur AAA a un attribut personnalisé dans le profil utilisateur. Sur le serveur AAA, le format de la valeur de l'attribut AAA est Role=role1. Sur le serveur Cisco Identity Services Engine (Cisco ISE), lors de la configuration du profil RADIUS ou TACACS, l'utilisateur peut sélectionner ou entrer cisco av-pair comme attribut AAA.

Par exemple, vous pouvez sélectionner et configurer manuellement l'attribut AAA en tant que cisco-av-pair=Role=SUPER-ADMIN-ROLE ou Cisco-AVPair=Role=SUPER-ADMIN-ROLE.

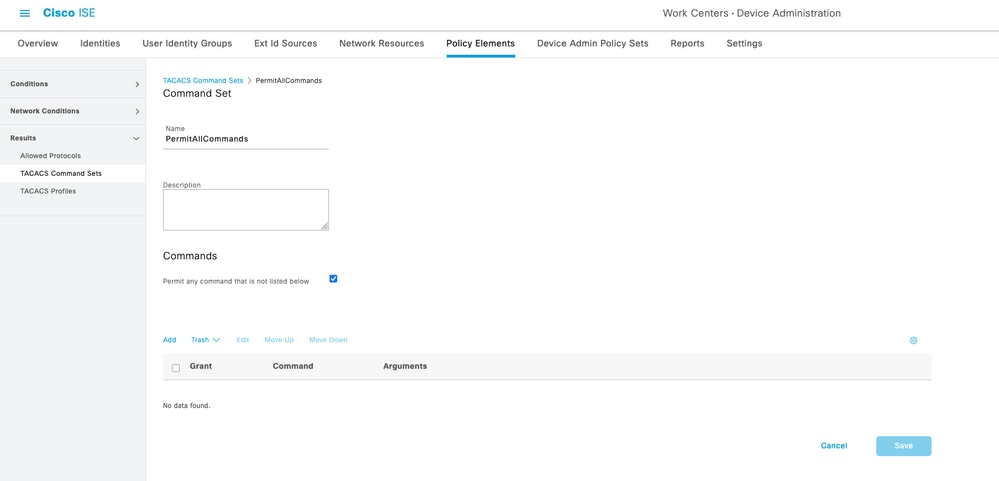

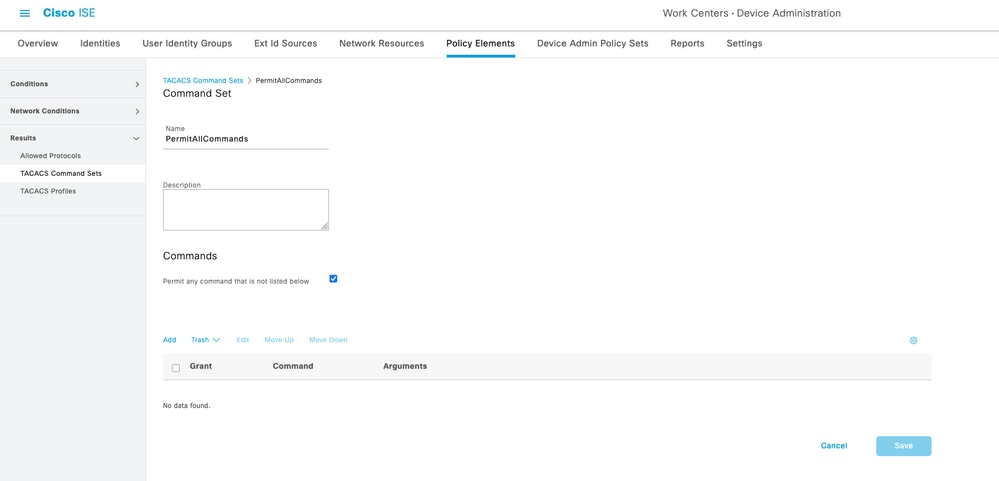

2. Créez un jeu de commandes TACACS+.

Centres de travail > Administration des périphériques > Éléments de stratégie > Résultats > Jeux de commandes TACACS

Jeux de commandes TACACS

Jeux de commandes TACACS

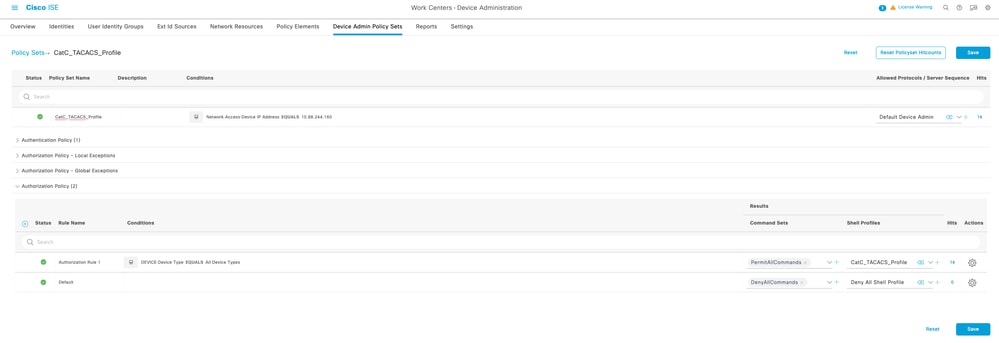

Configurer les stratégies TACACS+

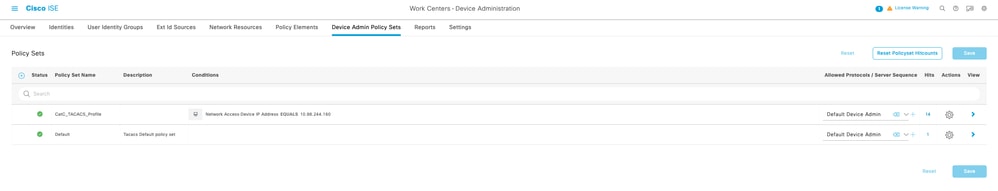

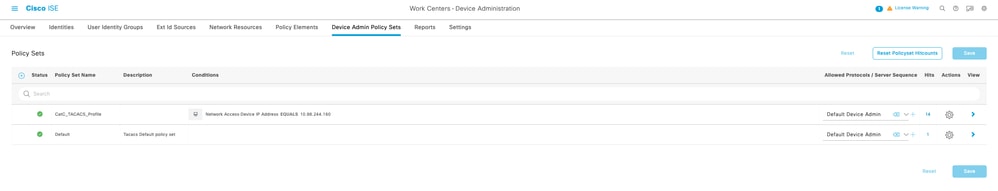

1. Créez un nouvel ensemble de stratégies TACACS+.

Centres de travail > Administration des périphériques > Ensemble de politiques d'administration des périphériques

Adresse IP de Catalyst Center

Adresse IP de Catalyst Center

1.3 Dans le champ Protocoles autorisés / Séquence de serveur, sélectionnez Administration de périphérique par défaut.

Sélectionnez Default Device Admin

Sélectionnez Default Device Admin

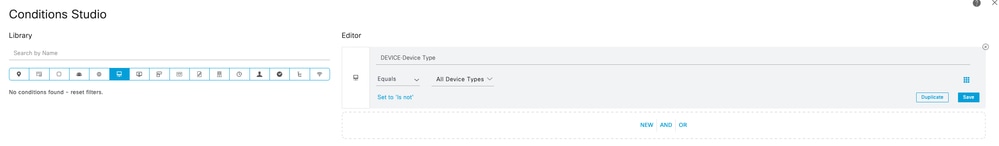

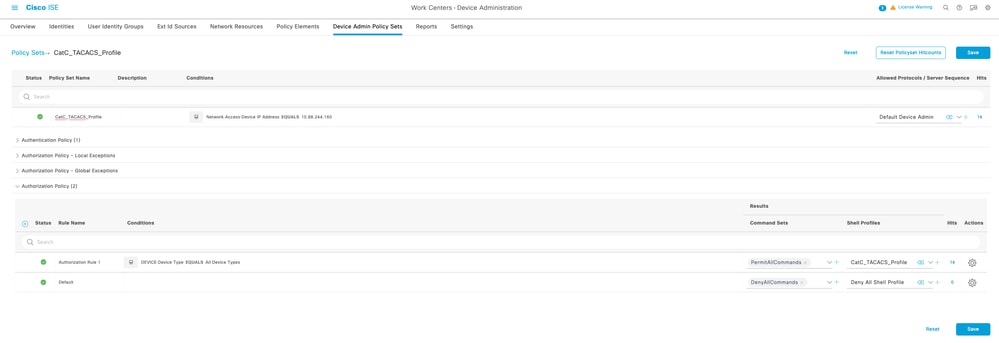

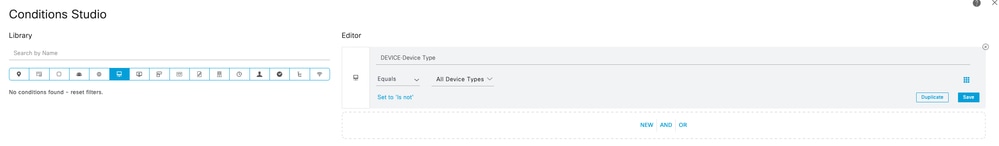

2. Configurez l'ensemble de stratégies.

-

Cliquez sur la flèche ( > ) à droite pour développer et configurer l'ensemble de stratégies.

-

Ajoutez une nouvelle règle sous Stratégie d'autorisation.

-

Configurez la nouvelle règle comme suit :

-

Name : Entrez un nom de règle descriptif.

-

Condition : Dans cet exemple, la condition correspondait à Tous les types de périphériques.

Tous les types de périphériques

Tous les types de périphériques

Jeu de commandes TACACS+

Jeu de commandes TACACS+

Cisco Catalyst Center

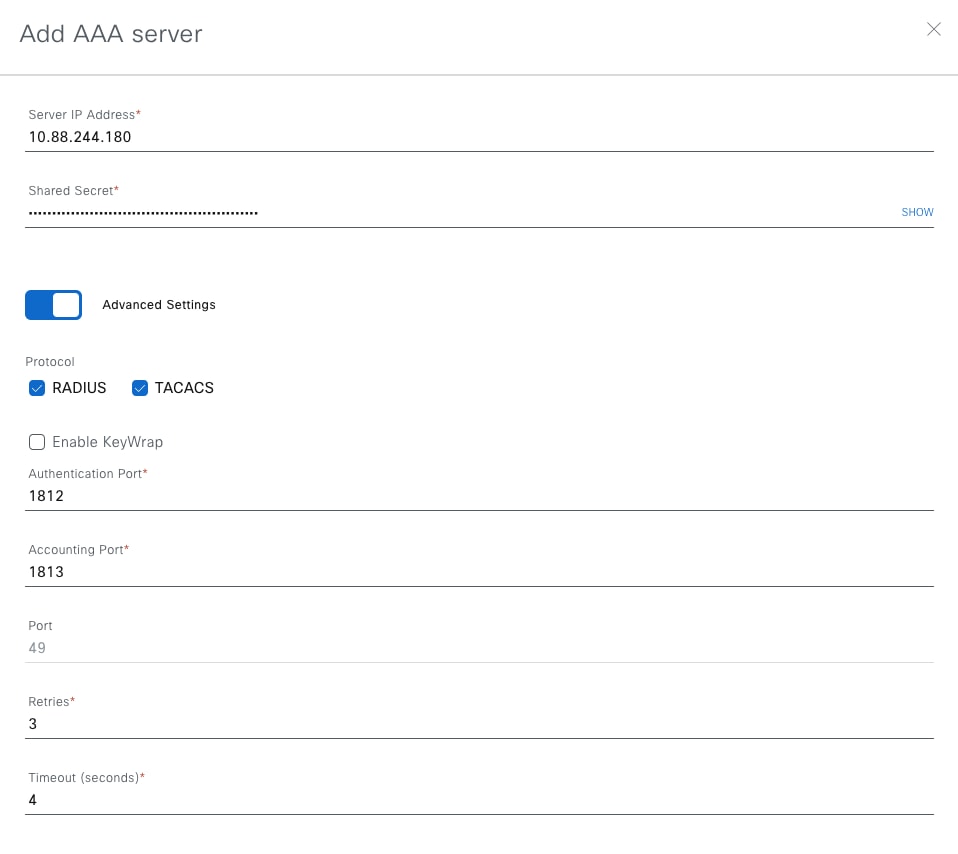

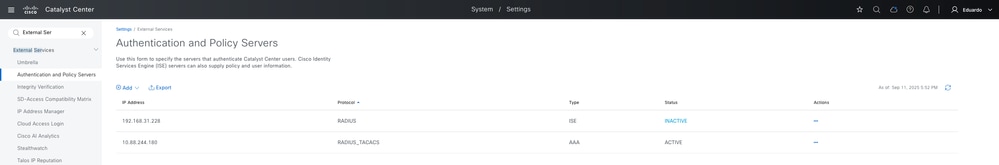

Configuration du serveur ISE/AAA

1. Connectez-vous à l'interface Web de Catalyst Center.

Menu principal > Système > Paramètres > Services externes > Serveurs d'authentification et de stratégie

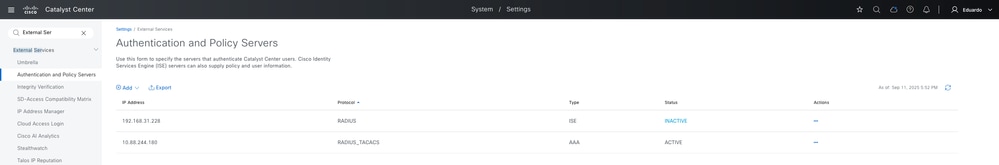

2. Ajoutez un nouveau serveur. Vous pouvez sélectionner ISE ou AAA.

- Pour cette démonstration, l'option de serveur AAA est utilisée.

Remarque : Un cluster Catalyst Center ne peut avoir qu'un seul cluster ISE configuré.

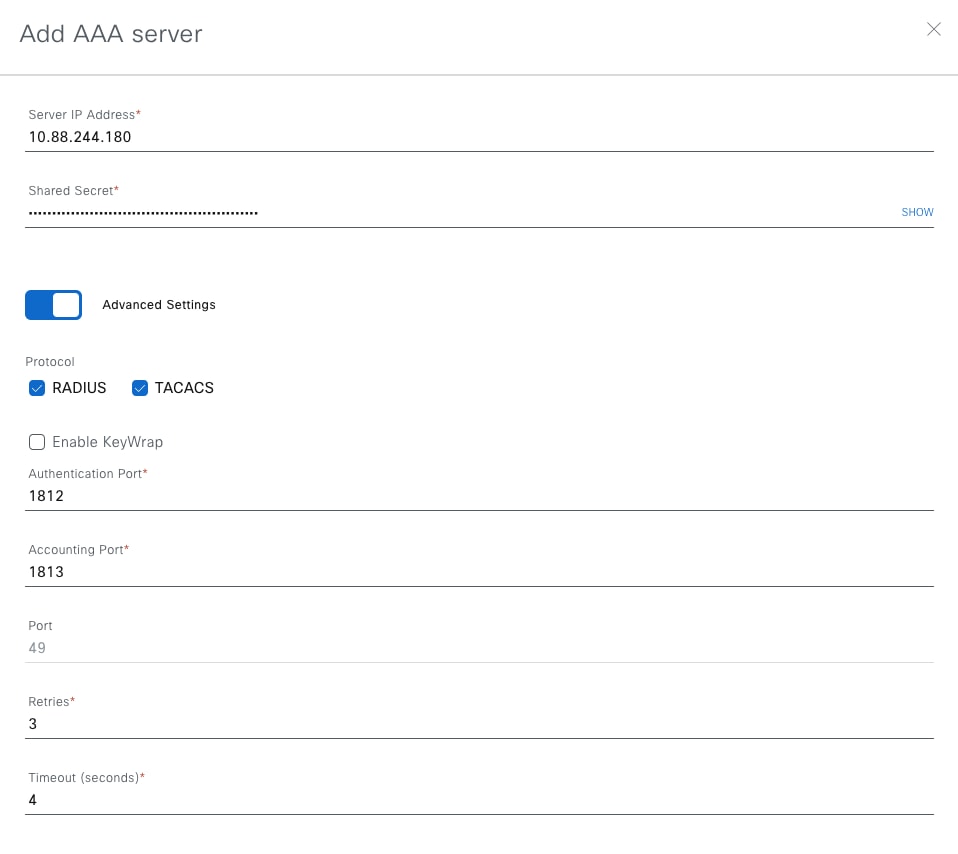

3. Configurez ces options, puis enregistrez :

-

Entrez l'adresse IP du serveur AAA.

-

Ajoutez le secret partagé (le même secret configuré dans la ressource réseau Cisco ISE).

-

Activez Advanced Settings (Paramètres avancés).

-

Cochez l'option TACACS.

Serveurs d'authentification et de stratégie

Serveurs d'authentification et de stratégie

Paramètres avancés

Paramètres avancés

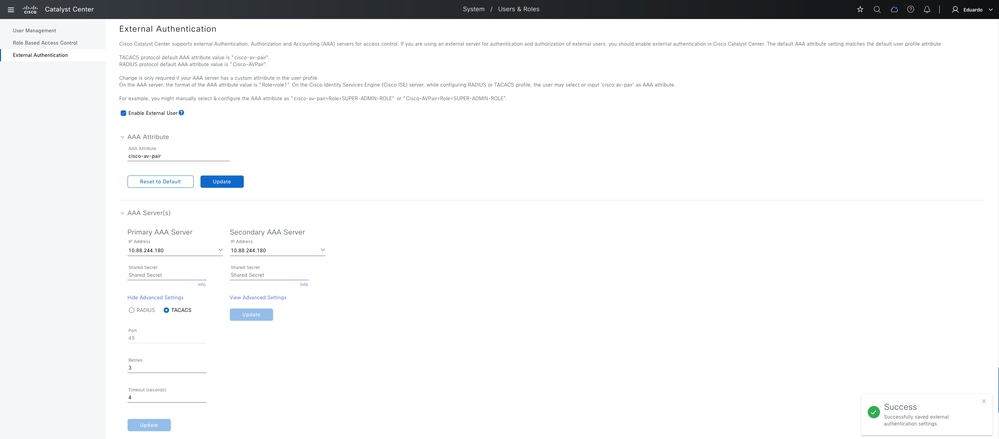

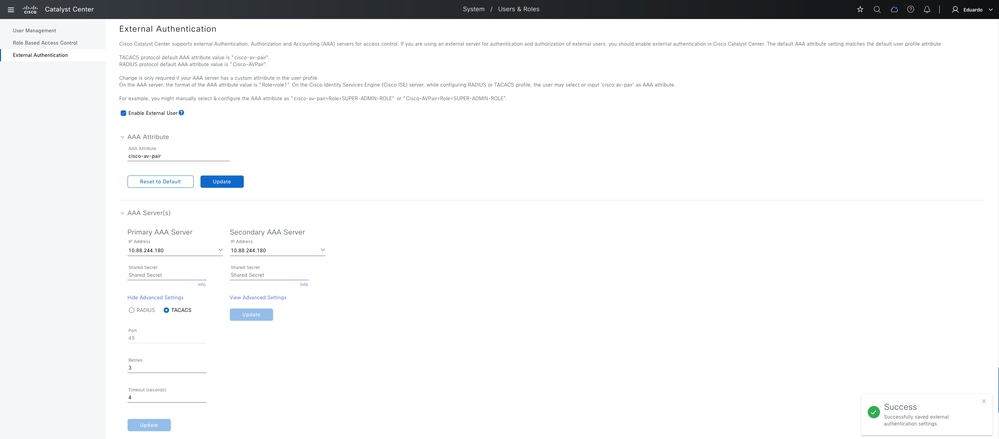

Activez et configurez l'authentification externe.

1. Accédez à la page Authentification externe :

Menu principal > Système > Utilisateur et rôle > Authentification externe

2. Ajoutez l'attribut AAA cisco-av-pair et cliquez sur Update pour enregistrer les modifications.

Remarque : Cette étape n'est pas obligatoire car l'attribut par défaut de TACACS+ est déjà cisco-av-pair, mais il est recommandé de le configurer explicitement.

3. Sous Serveur AAA principal, sélectionnez le serveur AAA configuré précédemment.

-

Cliquez sur View Advanced Settings pour afficher des options supplémentaires.

-

Sélectionnez l'option TACACS+.

-

Saisissez le secret partagé configuré dans la ressource réseau de Cisco ISE.

-

Cliquez sur Update pour enregistrer les modifications.

4. Cochez la case Utilisateur externe.

Authentification externe

Authentification externe

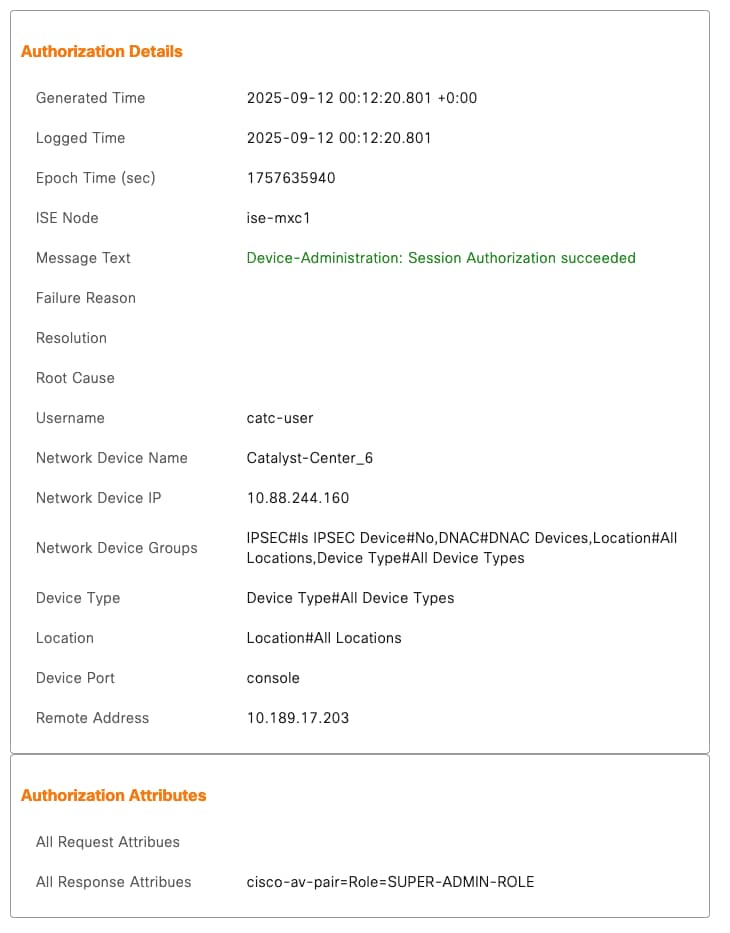

Vérifier

-

Ouvrez une nouvelle session de navigateur ou utilisez le mode Incognito et connectez-vous à la page Web Catalyst Center avec le compte d'utilisateur configuré dans Cisco ISE.

-

Dans Catalyst Center, vérifiez que la connexion a réussi.

Connexion Configurer l'authentification externe de Catalyst Center TACACS avec ISE

Connexion Configurer l'authentification externe de Catalyst Center TACACS avec ISE

-

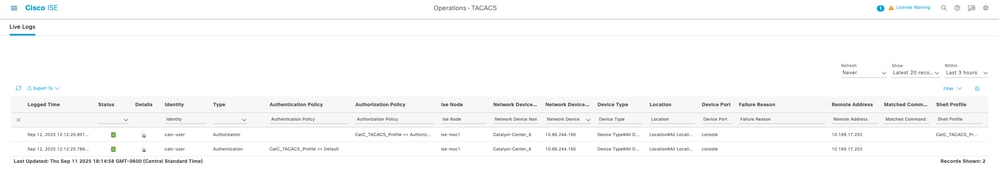

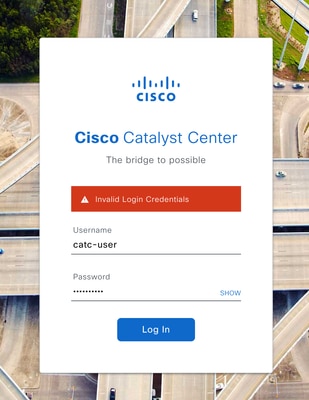

À partir de Cisco ISE, validez les journaux :

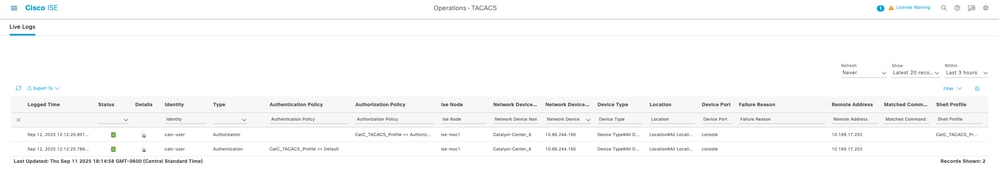

Opérations > TACACS > Journaux actifs

Journaux en direct

Journaux en direct

-

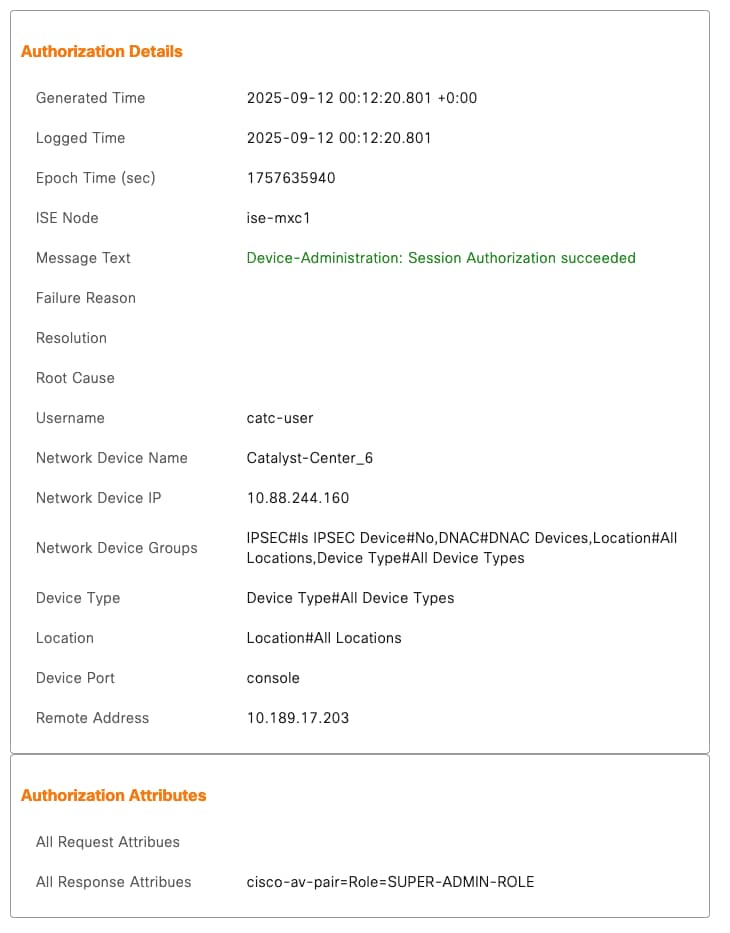

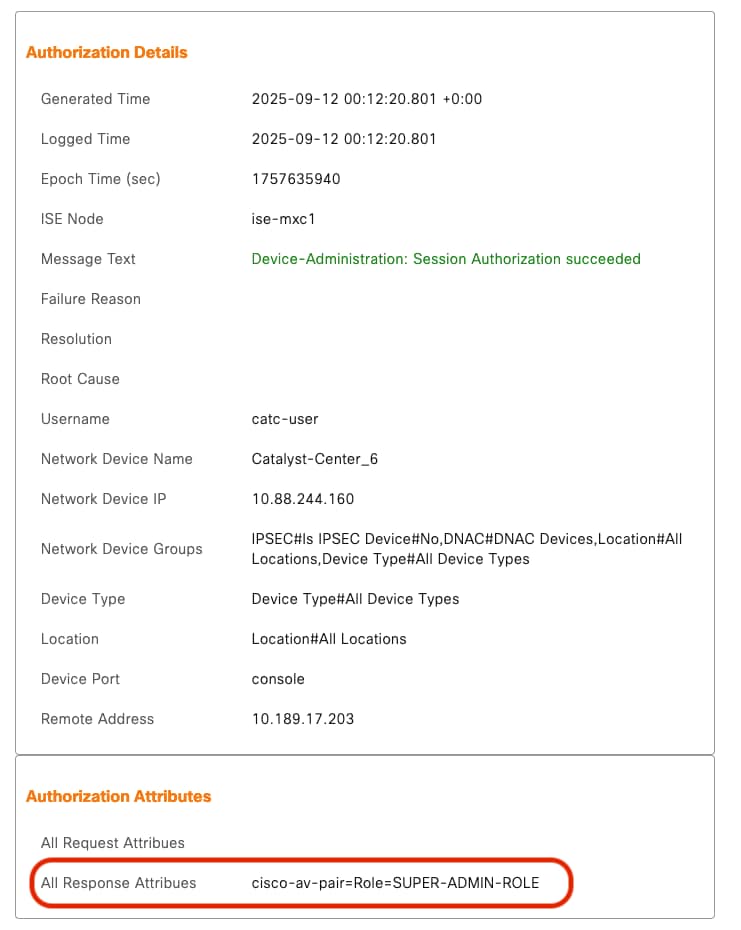

Dans les Détails d'autorisation, comparez avec le résultat suivant :

cisco-av-pair=Role=SUPER-ADMIN-ROLE

cisco-av-pair=Role=SUPER-ADMIN-ROLE

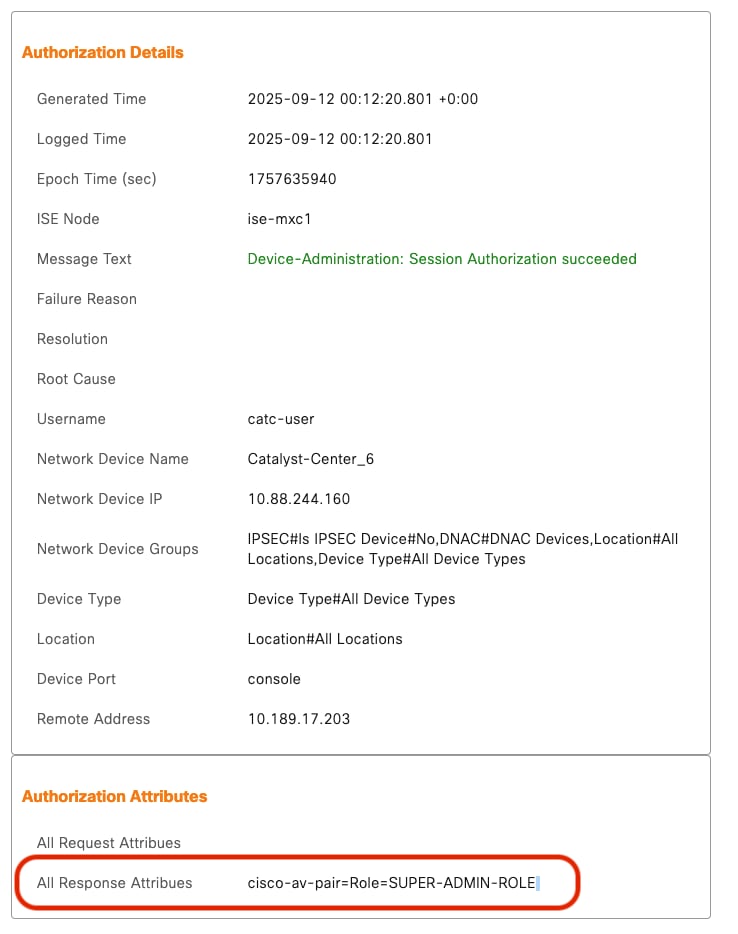

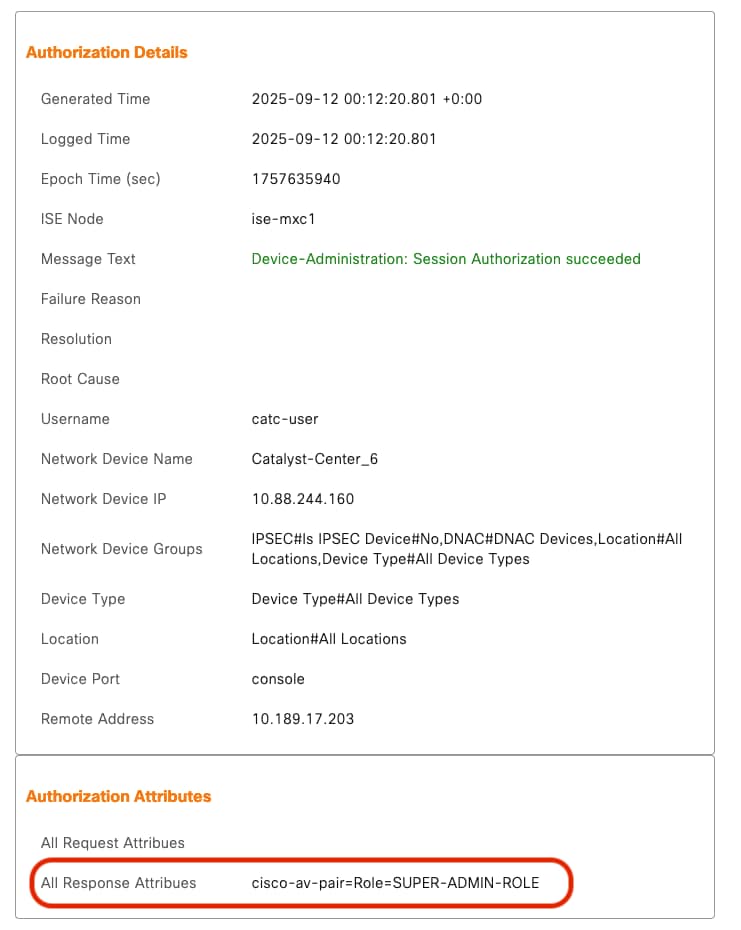

Dépannage

Voici quelques problèmes courants que vous pouvez rencontrer lors de l'intégration et comment les identifier :

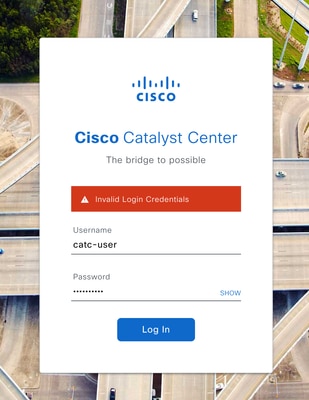

1. Mauvaise configuration des attributs

Symptôme dans Catalyst Center : identifiants de connexion non valides

Mauvaise configuration des attributs

Mauvaise configuration des attributs

Mauvaise configuration des attributs

Mauvaise configuration des attributs

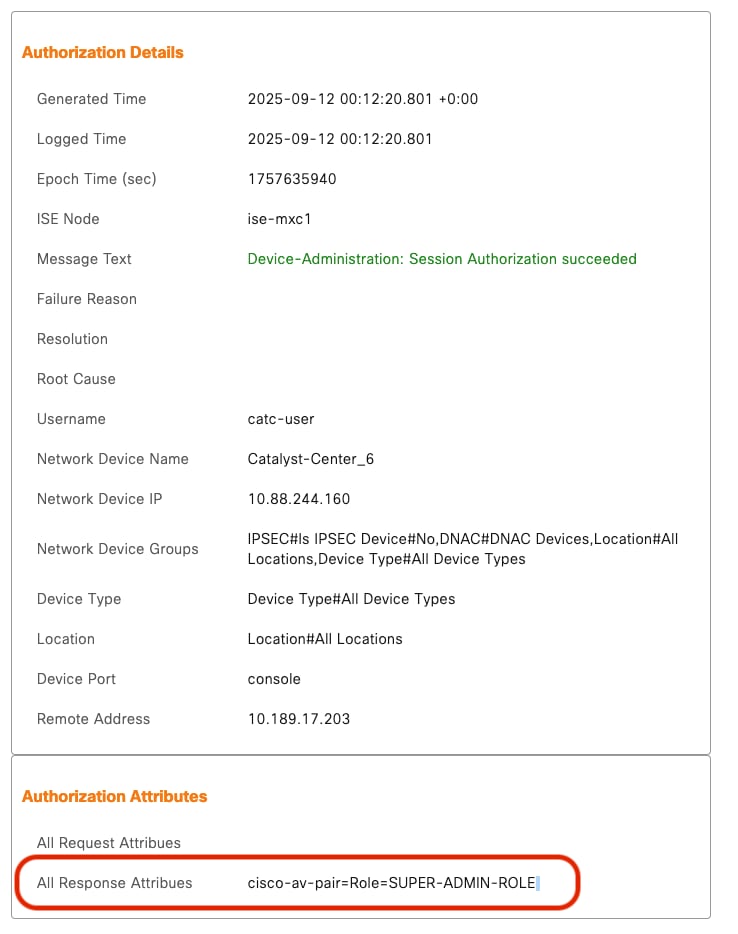

Exemple :

Mauvaise configuration des attributs

Mauvaise configuration des attributs

Mauvaise configuration des attributs

Mauvaise configuration des attributs

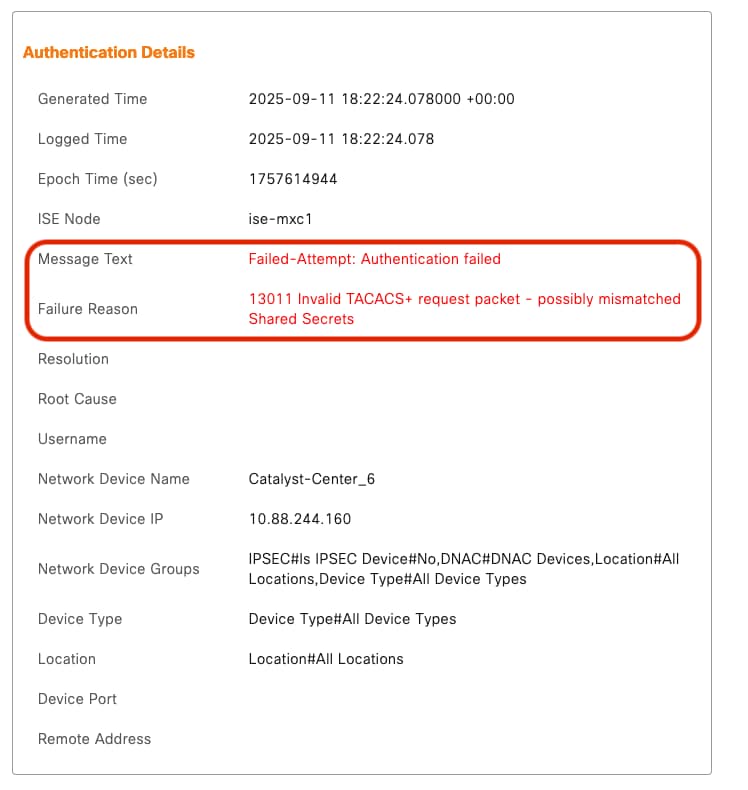

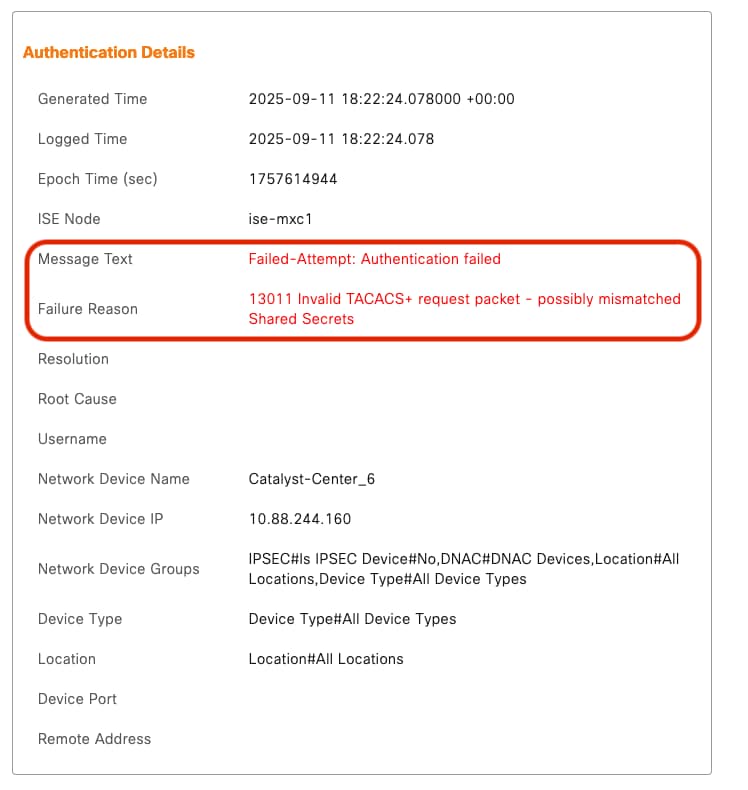

2. Non-concordance des secrets partagés

-

Symptôme : Les paquets d'authentification échouent entre Catalyst Center et Cisco ISE.

-

Cause possible: Le secret partagé configuré dans la ressource réseau d'ISE ne correspond pas à celui configuré dans la page Catalyst Center > Authentification externe.

Comment vérifier :

Exemple :

Non-concordance Secret Partagé

Non-concordance Secret Partagé

Commentaires

Commentaires