Introduction

Ce document décrit comment ajouter un noeud de secours à l'aide de l'appel de l'interface de programmation d'application (API) (Postman) dans la version 6.x de l'infrastructure axée sur les applications (ACI). Documenté comme solution de contournement dans le bogue ci-dessous.

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwo01130

Composants utilisés

Les informations contenues dans ce document sont basées sur le fabric ACI exécutant la version logicielle 6.0(7e).

- Cluster ACI APIC exécuté avec 3 noeuds APIC-M3 et 1 APIC-M3 en veille.

- Version ACI : 6.0(7e).

- POSTMAN avec la version 11.32.0.

Avertissement légal : The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations de base sur le matériel utilisé

- Il est pris en charge par une configuration unique et multipod.

- Le contrôleur APIC de secours peut être connecté à n'importe quel noeud leaf dans n'importe quel POD du fabric.

- Aucune information n'est répliquée sur les contrôleurs de secours, y compris les informations d'identification d'administrateur.

- La connexion administrateur n'est pas activée sur le contrôleur APIC de secours.

- Afin de dépanner le mode veille à froid, vous devez vous connecter au mode veille à l'aide de SSH en tant qu'utilisateur de secours.

- Le mot de passe APIC de secours doit être identique à celui utilisé par le fabric.

Conditions préalables

Le cluster ACI APIC (Application Policy Infrastructure Controller) existant doit être parfaitement adapté.

L'adresse IP du contrôleur de gestion intégré Cisco (CIMC) du contrôleur APIC de secours doit être accessible.

Tout outil API doit être installé.

INTERFACE GRAPHIQUE ET CLI APIC

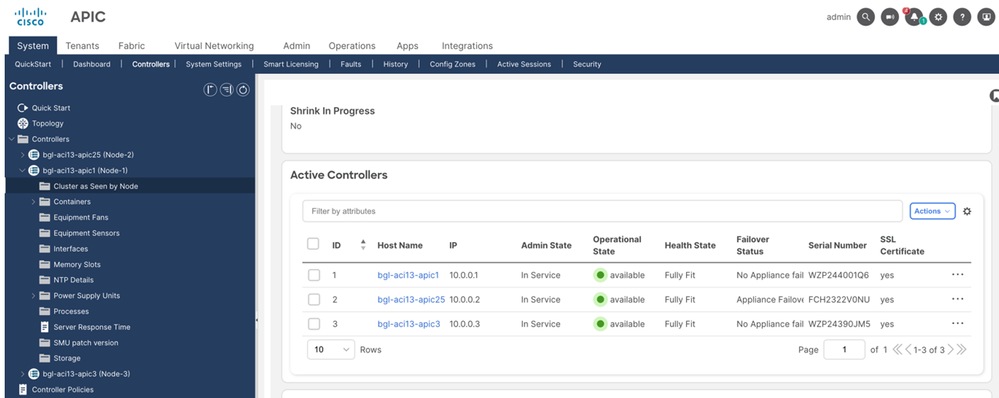

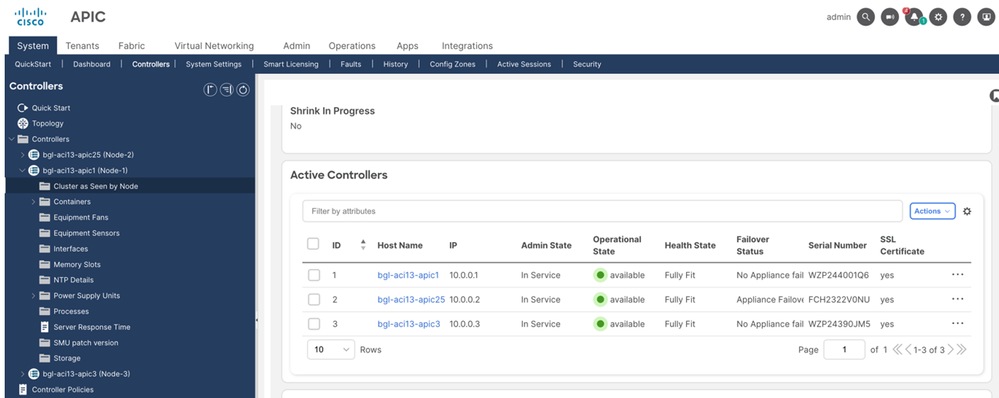

Validate that the existing cluster is in fully fit state.

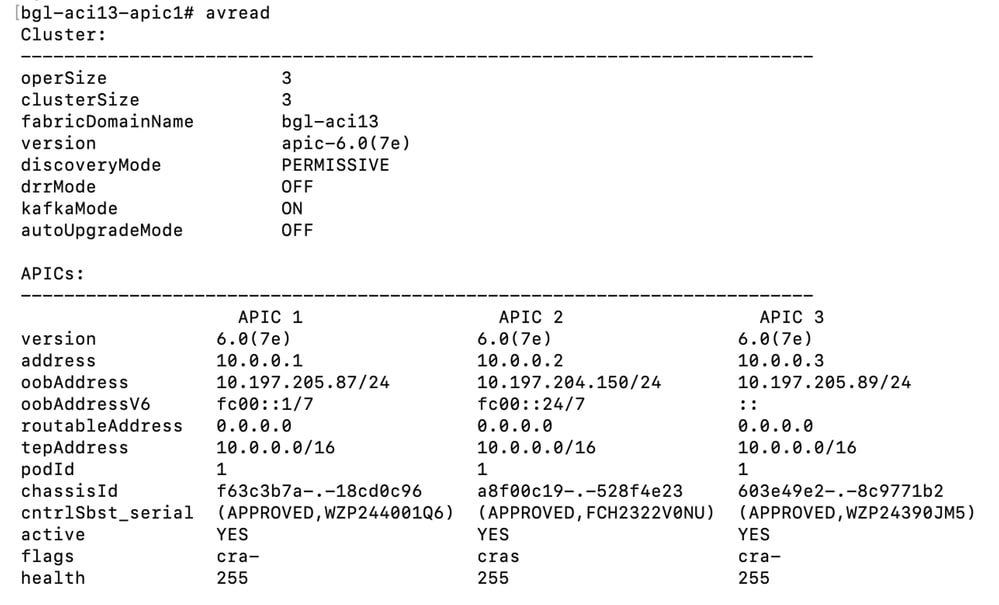

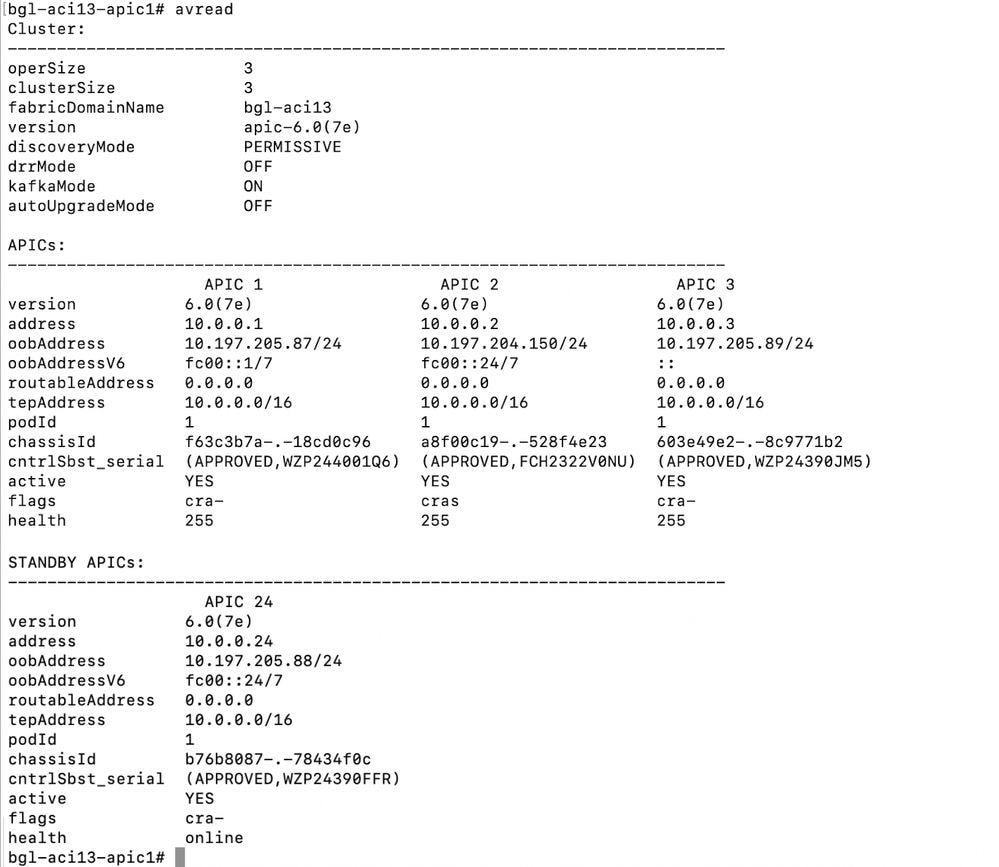

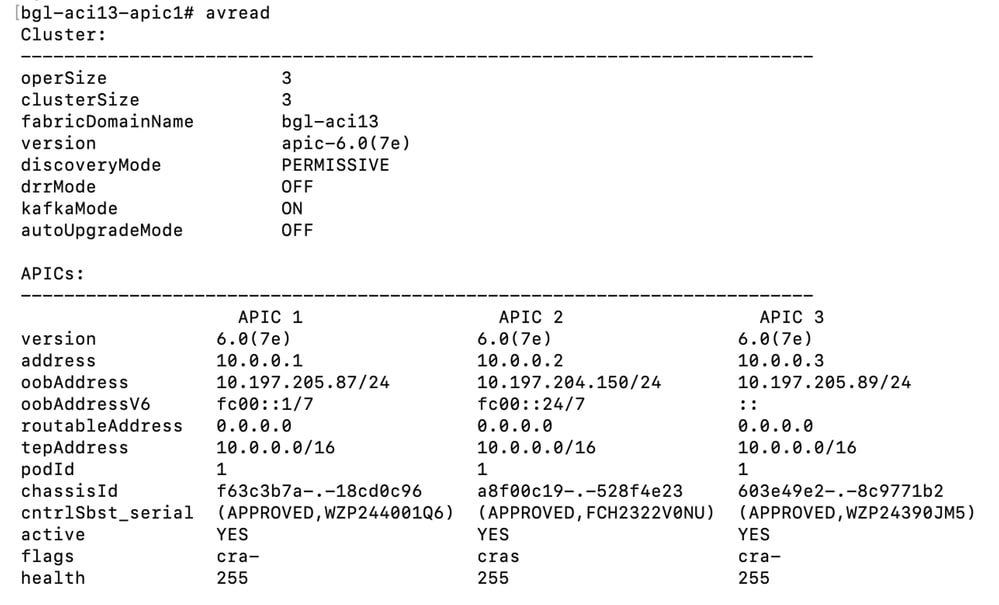

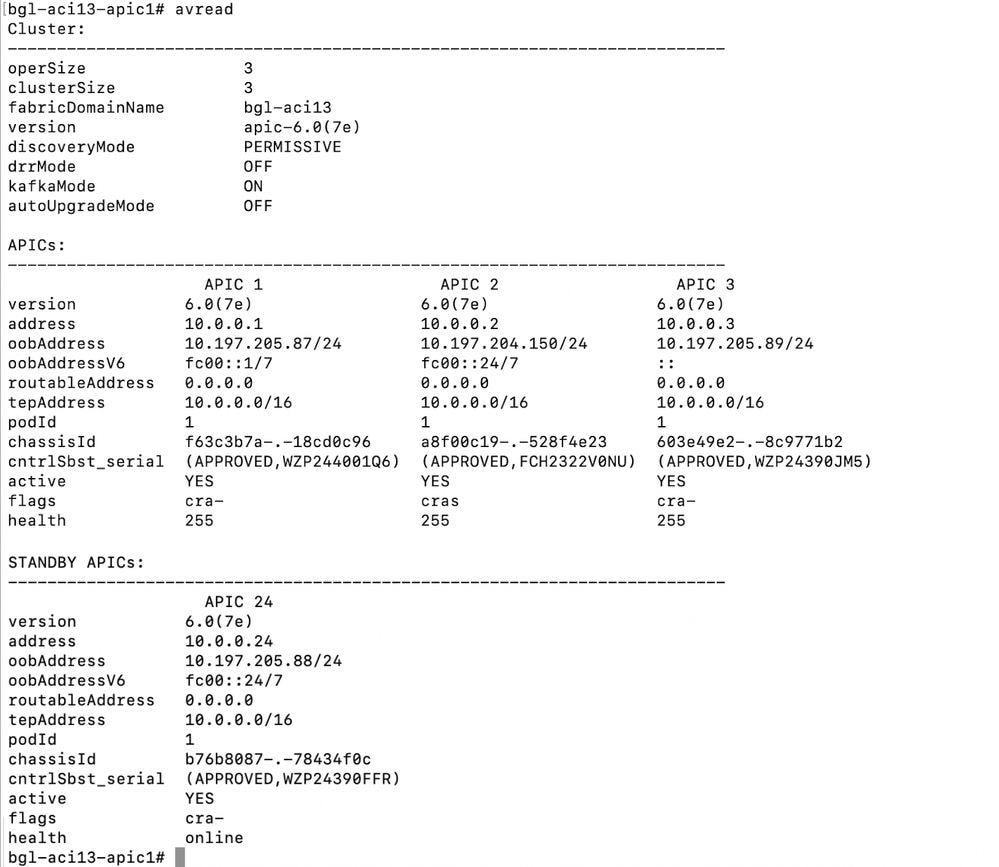

Validate the avread output, health value must be 255 for all APIC.

Procédure d'ajout d'un appel APIC de secours par API à l'aide de POSTMAN

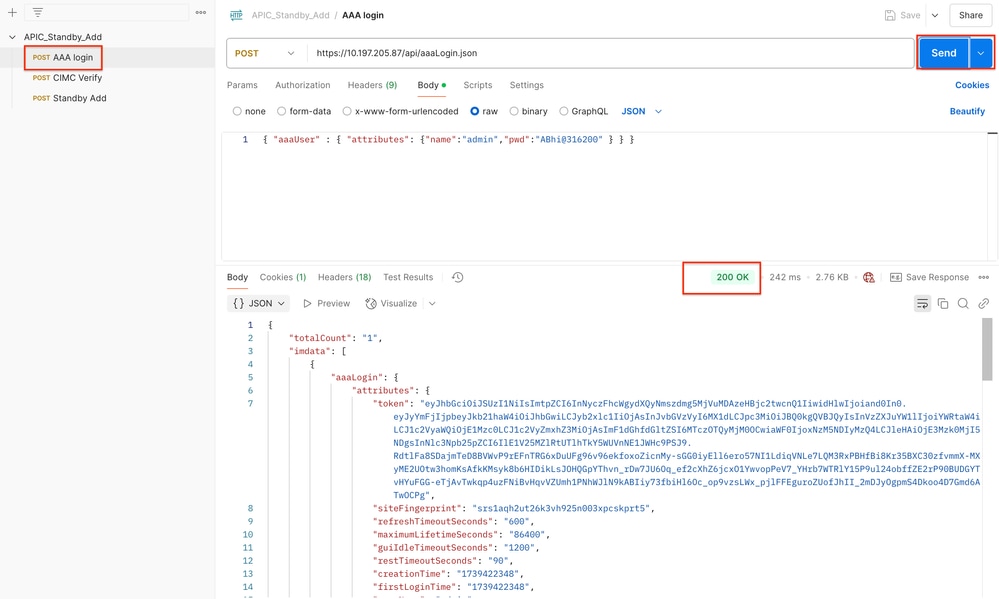

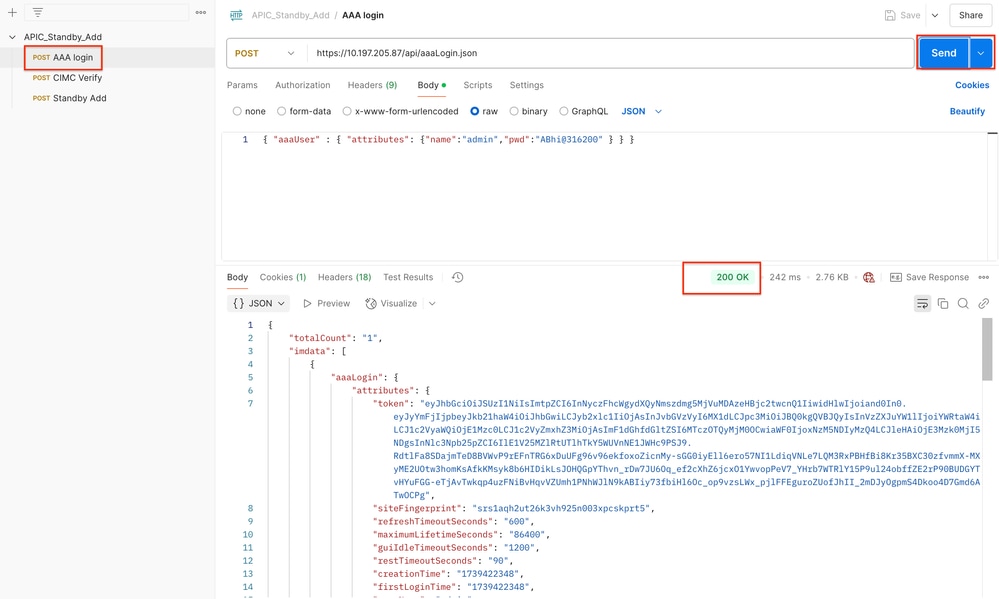

Étape 1 : ouverture de l’outil Postman et envoi d’une requête de connexion au module APIC-1. Après exécution réussie de l’appel POST API, la réponse est 200 OK.

URL- https://<10.197.205.87>/api/aaaLogin.json

Body- { "aaaUser" : { "attributes": {"name":"admin","pwd":"<password>" } } }

Après la connexion réussie via l'API, un jeton AAA est émis, ce qui est essentiel pour les demandes d'API ultérieures pour exercer les droits des utilisateurs.

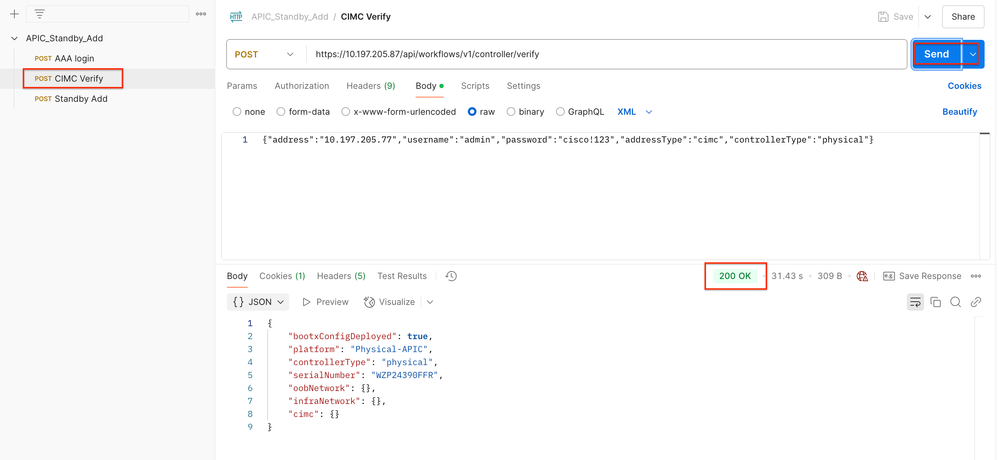

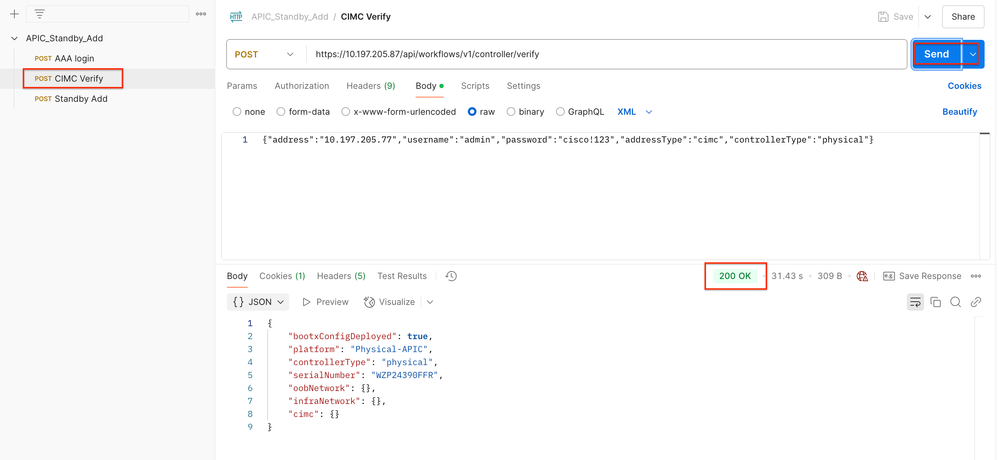

Étape 2. Effectuez une demande de validation CIMC. Après l'exécution réussie de l'appel POST API donne 200 OK en réponse.

URL- https://<10.197.205.87>/api/workflows/v1/controller/verify

Body- {"address":"<CIMC_IP>","username":"admin","password":"<cimc_password>","addressType":"cimc","controllerType":"physical"}

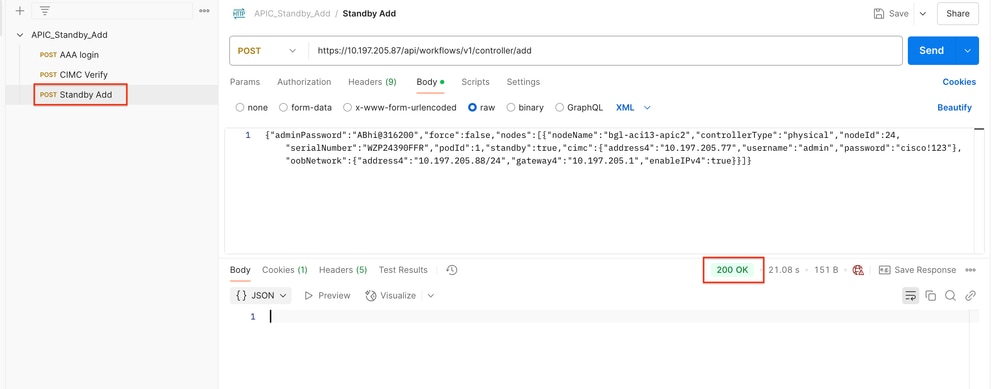

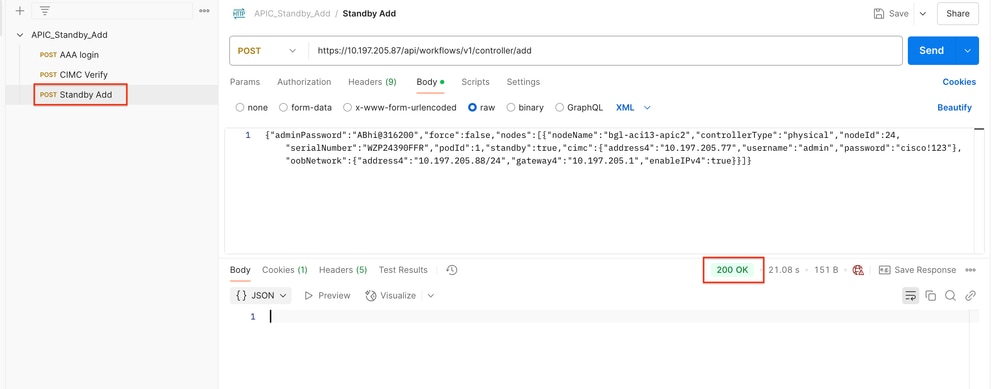

Étape 3. Effectuez une demande de publication pour ajouter un noeud de veille. Après l'exécution réussie de l'appel POST API donne 200 OK en réponse.

URL- https://<10.197.205.87>/api/workflows/v1/controller/add

Body- {"adminPassword":"<standby_APIC_Pass>","force":false,"nodes":[{"nodeName":"<apic_node_name>","controllerType":"physical","nodeId":<24>,"serialNumber":"<standby_serialnumber>","podId":<Pod_id>,"standby":true,"cimc":{"address4":"<CIMC_IP>","username":"admin","password":"<cimc_pass>"},"oobNetwork":{"address4":"<apic_oob_ip/24>","gateway4":"<oob_Gw>","enableIPv4":true}}]}

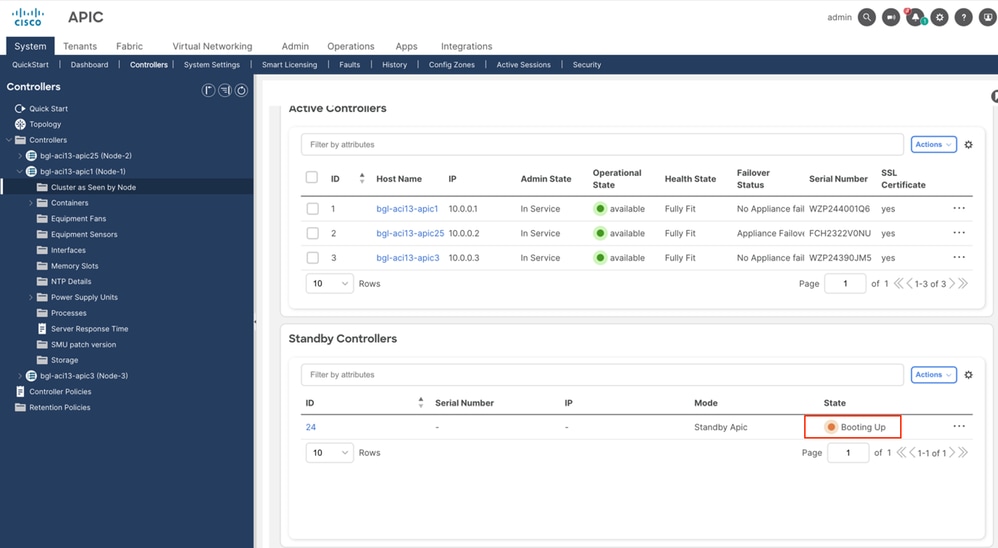

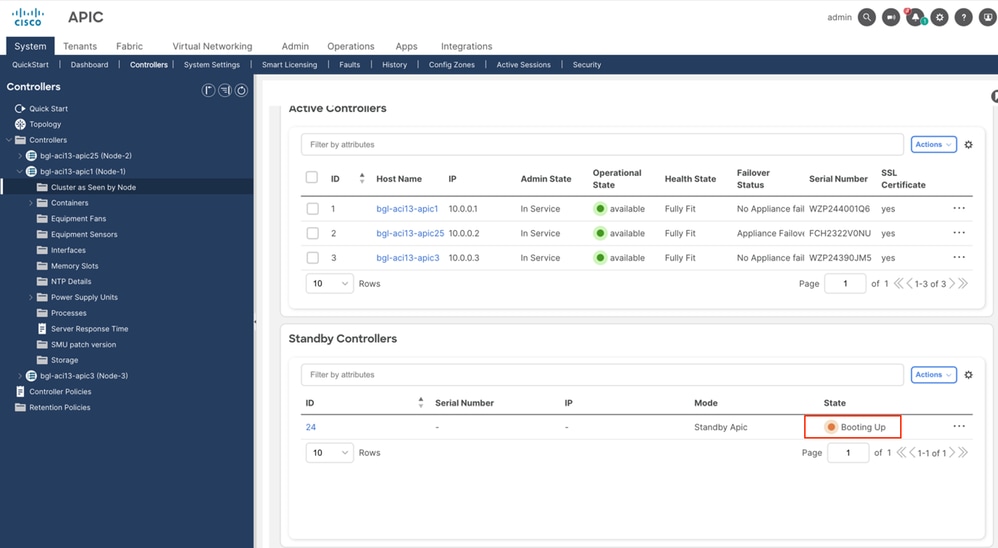

Étape 4. Ouvrez l’interface graphique du contrôleur APIC-1 et vérifiez l’état du contrôleur de secours. L'état du contrôleur APIC de secours indique Démarrage.

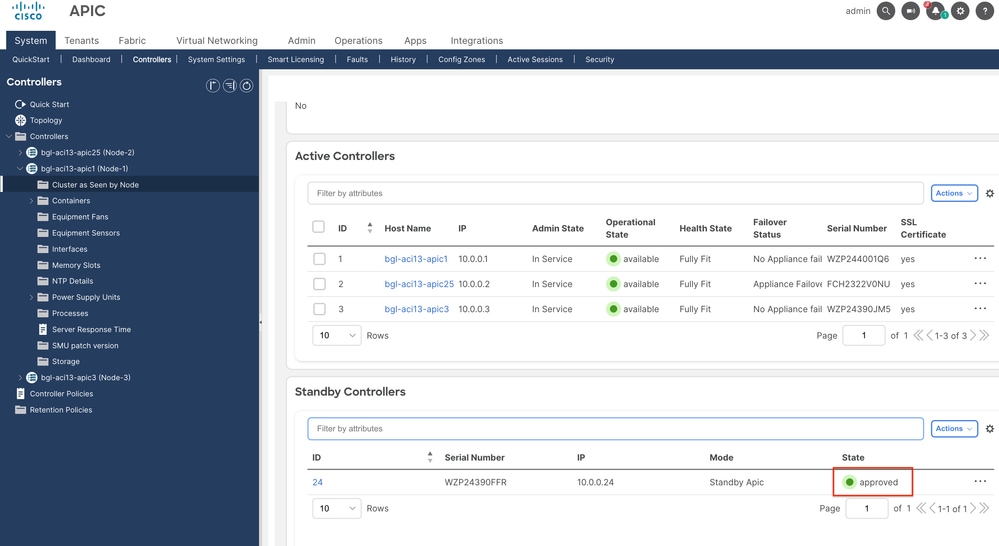

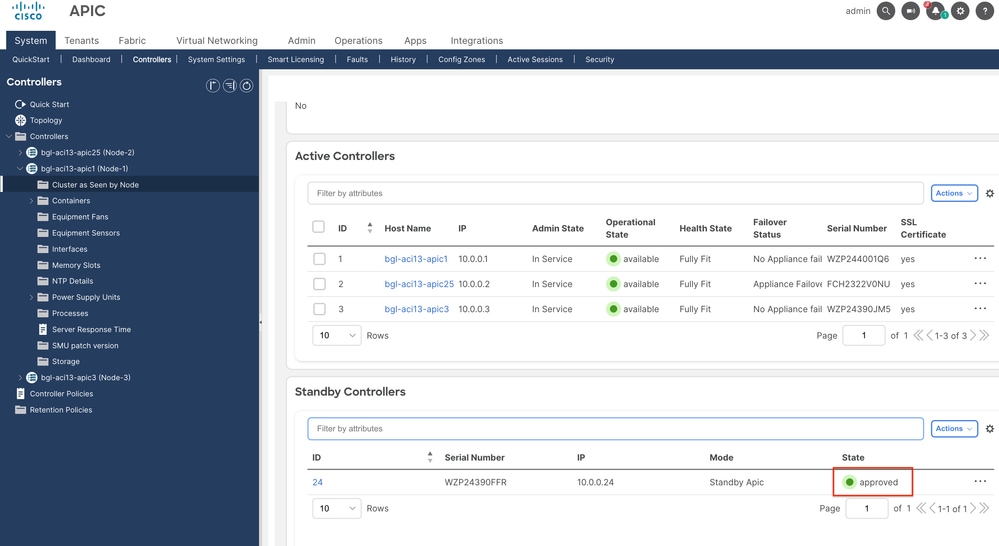

Étape 5. Ajout du contrôleur APIC de secours avec l’état Approuvé

Vérifiez le résultat avread dans l'interface de ligne de commande APIC.

Abréviation

ACI : Infrastructure axée sur les applications

APIC : Contrôleur d'infrastructure axé sur les applications

CIMC : Contrôleur de gestion intégré Cisco

IUG: Interface graphique utilisateur

Commentaires

Commentaires