Introduction

Ce document décrit comment configurer l'authentification LDAP (Lightweight Directory Access Protocol) de l'infrastructure axée sur les applications (ACI).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Politique AAA (Authentication, Authorization, and Accounting) de l'ACI

- LDAP

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Contrôleur Cisco APIC (Application Policy Infrastructure Controller) version 5.2(7f)

- Ubuntu 20.04 avec slapd et phpLDAPadmin

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Cette section décrit comment configurer le contrôleur APIC afin de l'intégrer au serveur LDAP et utiliser LDAP comme méthode d'authentification par défaut.

Configurations

Étape 1. Créer des groupes/utilisateurs sur Ubuntu phpLDAPadmin

Remarque : Afin de configurer Ubuntu en tant que serveur LDAP, référez-vous au site Web officiel d'Ubuntu pour des directives complètes. S'il existe un serveur LDAP, commencez à l'étape 2.

Dans ce document, le DN de base estdc=dclab,dc=comet deux utilisateurs (User1 et User2) appartiennent à des groupes (DCGroup).

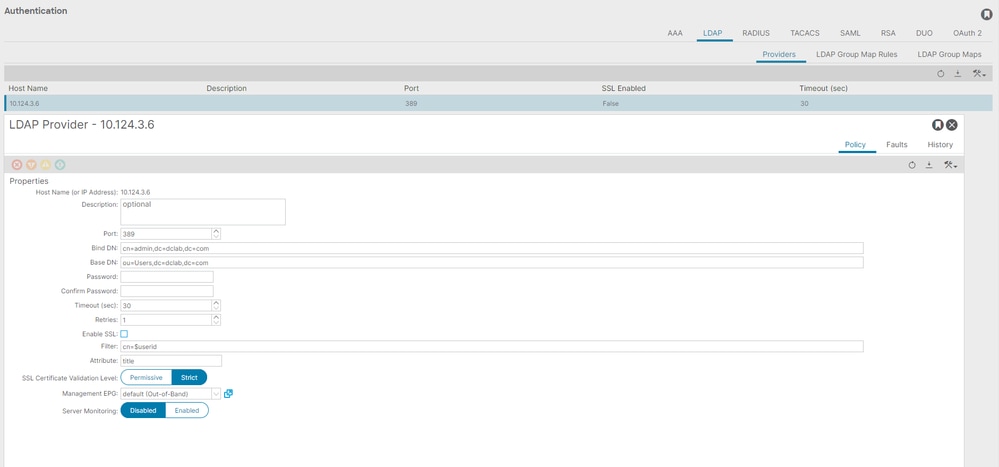

Étape 2 : configuration des fournisseurs LDAP sur le contrôleur APIC

Dans la barre de menus du module APIC, accédez à commeAdmin > AAA > Authentication > LDAP > Providersindiqué dans l'image.

Bind DN : le DN de liaison est les informations d'identification que vous utilisez pour vous authentifier auprès d'un LDAP. Le contrôleur APIC s'authentifie à l'aide de ce compte pour interroger le répertoire.

DN de base : Cette chaîne est utilisée par le contrôleur APIC comme point de référence pour la recherche et l'identification des entrées utilisateur dans le répertoire.

Mot de passe : Il s'agit du mot de passe requis pour le DN de liaison nécessaire pour accéder au serveur LDAP, en corrélation avec le mot de passe établi sur votre serveur LDAP.

Activer SSL : Si vous utilisez une autorité de certification interne ou un certificat auto-signé, vous devez choisir Permissive.

Filtre : Le paramètre de filtre par défaut estcn=$useridlorsque l'utilisateur est défini en tant qu'objet avec un nom commun (CN), le filtre est utilisé pour rechercher les objets dans le DN de base.

Attribut : L'attribut est utilisé pour déterminer l'appartenance au groupe et les rôles. L'ACI offre deux options ici :memberOfet estCiscoAVPair.memberOftitle est utilisé à la place.

Groupe de terminaux de gestion (EPG) : La connectivité au serveur LDAP est assurée par l'intermédiaire de l'EPG intrabande ou hors bande, en fonction de l'approche de gestion du réseau choisie.

Étape 3 : configuration des règles de mappage de groupe LDAP

Dans la barre de menus, accédez àAdmin > AAA > Authentication > LDAP > LDAP Group Map Rulescomme indiqué dans l'image.

Les utilisateurs de DCGroup disposent de privilèges d'administrateur. Par conséquent, le DN du groupecn=DCGroup, ou=Groups, dc=dclab, dc=com. Aattribue le domaine de sécurité àAllet alloue les rôles deadminavecwrite privilege.

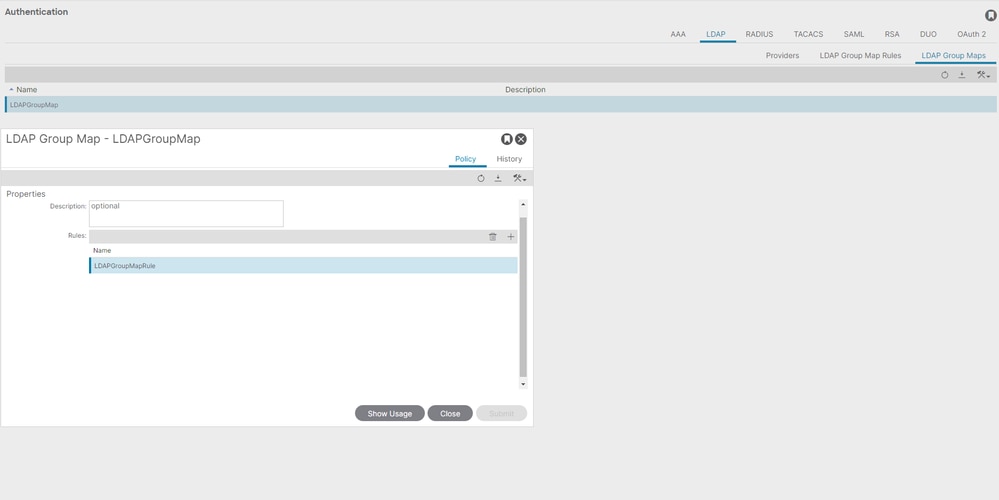

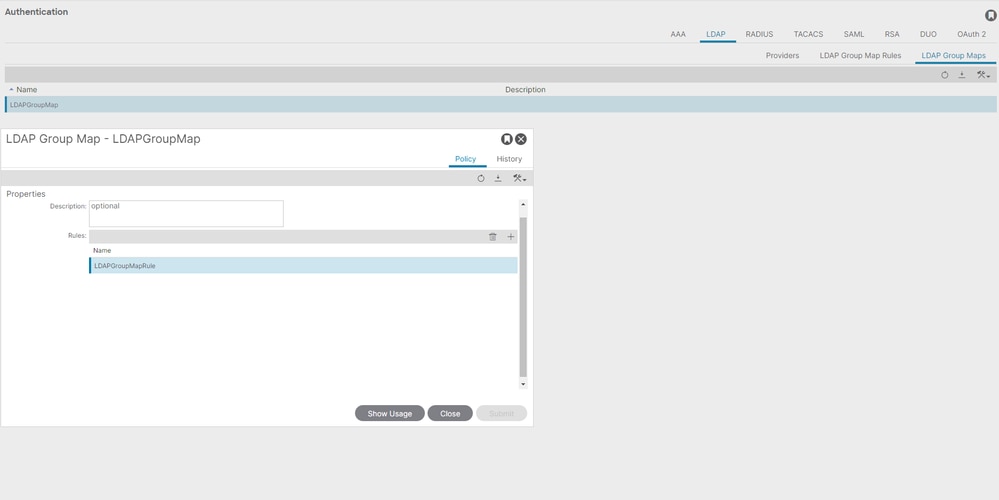

Étape 4 : configuration des mappages de groupe LDAP

Dans la barre de menus, accédez àAdmin > AAA > Authentication > LDAP > LDAP Group Mapscomme indiqué dans l'image.

Créez un mappage de groupe LDAP contenant les règles de mappage de groupe LDAP créées à l'étape 2.

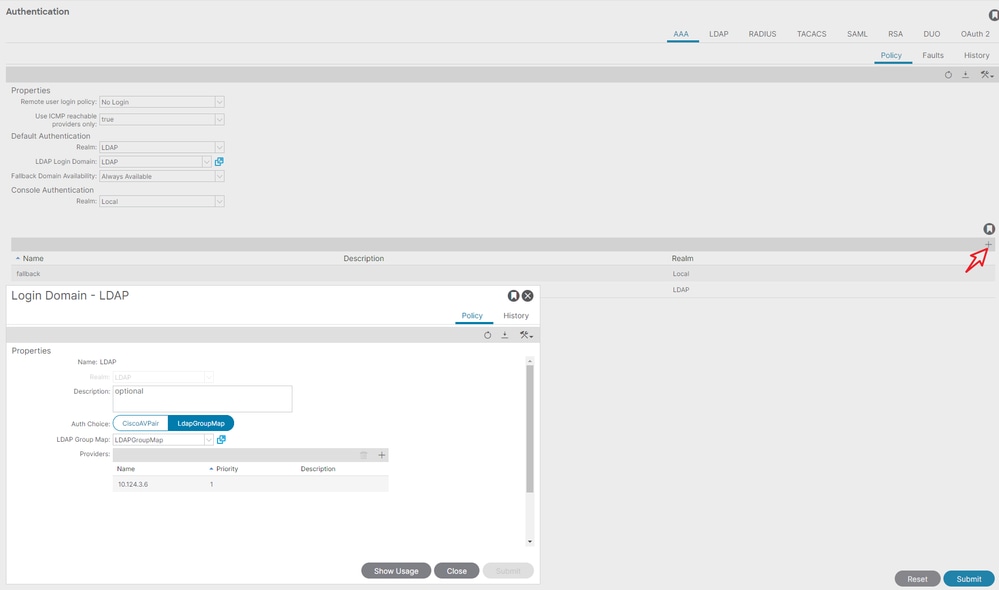

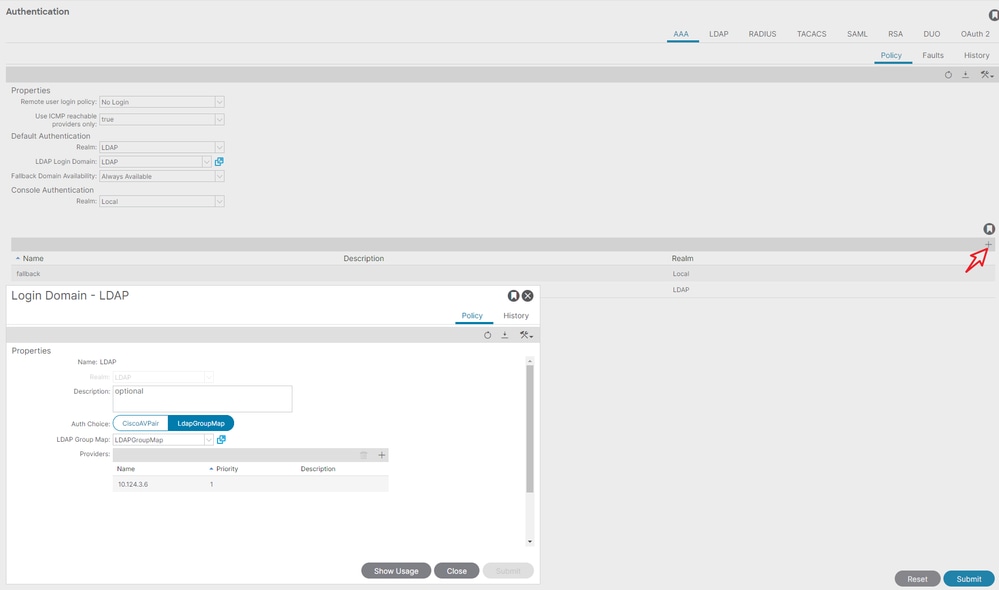

Étape 5 : configuration de la stratégie d’authentification AAA

Dans la barre de menus, accédez àAdmin > AAA > Authentication > AAA > Policy > Create a login domaincomme indiqué dans l'image.

Dans la barre de menus, accédez àAdmin > AAA > Authentication > AAA > Policy > Default Authenticationcomme indiqué dans l'image.

Remplacez l'authentification par défautRealmpar LDAP et sélectionnezLDAP Login Domain créé.

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

Vérifiez que l'utilisateur LDAP se connecteUser1au contrôleur APIC avec le rôle admin et le privilège d'écriture.

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Lorsque l'utilisateur n'existe pas dans la base de données LDAP :

Lorsque le mot de passe est incorrect :

Lorsque le serveur LDAP est inaccessible :

Dépannage des commandes:

apic1# moquery -c aaaLdapProvider

Total Objects shown: 1

# aaa.LdapProvider

name : 10.124.3.6

SSLValidationLevel : strict

annotation :

attribute : title

basedn : ou=Users,dc=dclab,dc=com

childAction :

descr :

dn : uni/userext/ldapext/ldapprovider-10.124.3.6

enableSSL : no

epgDn : uni/tn-mgmt/mgmtp-default/oob-default

extMngdBy :

filter : cn=$userid

key :

lcOwn : local

modTs : 2024-03-26T07:01:51.868+00:00

monPolDn : uni/fabric/monfab-default

monitorServer : disabled

monitoringPassword :

monitoringUser : default

nameAlias :

operState : unknown

ownerKey :

ownerTag :

port : 389

retries : 1

rn : ldapprovider-10.124.3.6

rootdn : cn=admin,dc=dclab,dc=com

snmpIndex : 1

status :

timeout : 30

uid : 15374

userdom : :all:

vrfName :

apic1# show aaa authentication

Default : ldap

Console : local

apic1# show aaa groups

Total number of Groups: 1

RadiusGroups :

RsaGroups :

TacacsGroups :

LdapGroups : LDAP

apic1# show aaa sessions

Username User Type Host Login Time

---------- ---------- --------------- ------------------------------

User1 remote 10.140.233.70 2024-04-08T07:51:09.004+00:00

User1 remote 10.140.233.70 2024-04-08T07:51:11.357+00:00

Si vous avez besoin d'aide, contactez le TAC Cisco.

Informations connexes

Commentaires

Commentaires