Introducción

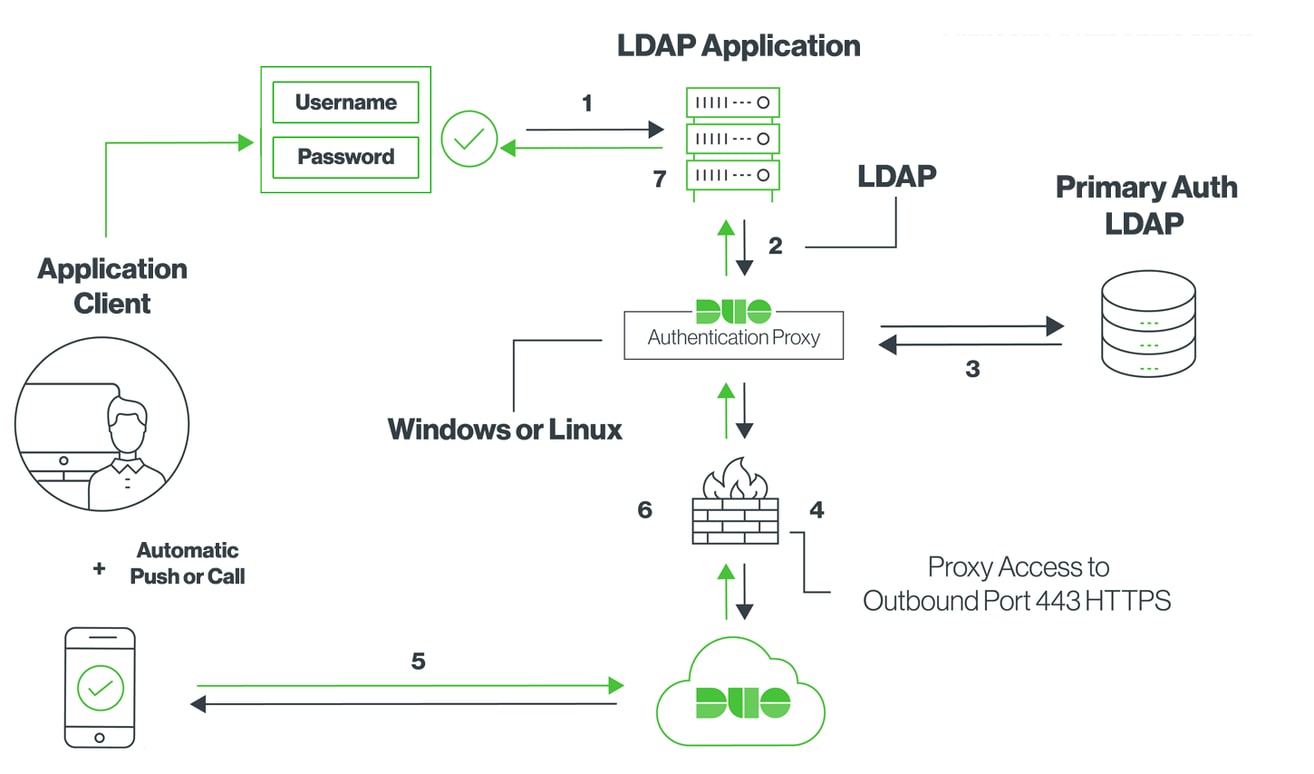

Este documento describe cómo configurar la autenticación multifactor en la consola del dispositivo IMM usando LDAP y el proxy de autenticación Duo.

Prerequisites

Requirements

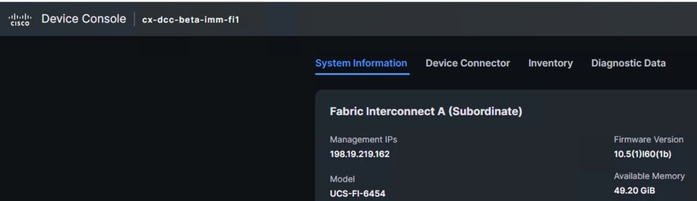

Fabric Interconnects UCS en modo gestionado por intercambio (IMM).

Suscripción Duo con un usuario inscrito.

Configurar

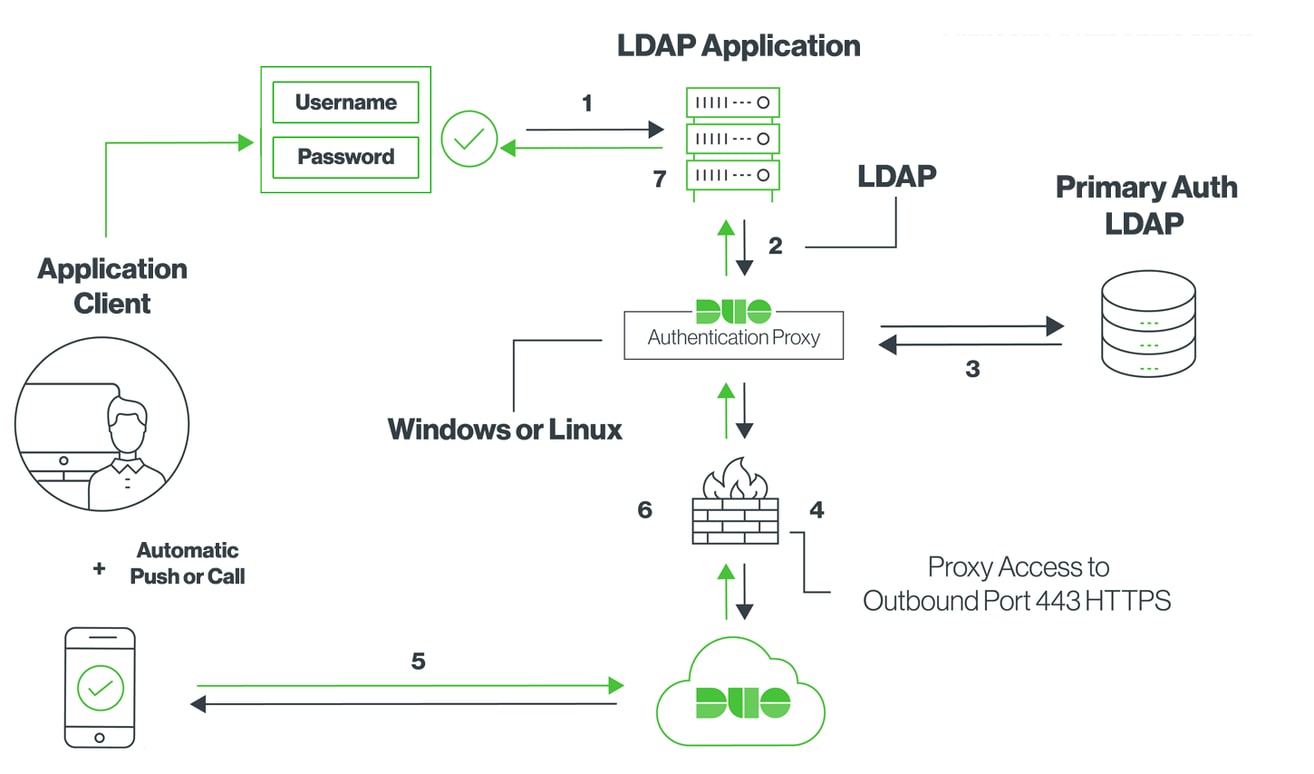

Diagrama de la red

Paso 1.

Instale el proxy de autenticación doble en un servidor Windows al que puedan acceder tanto Active Directory como la consola del dispositivo IMM.

El proxy de autenticación Duo se puede encontrar aquí.

Paso 2.

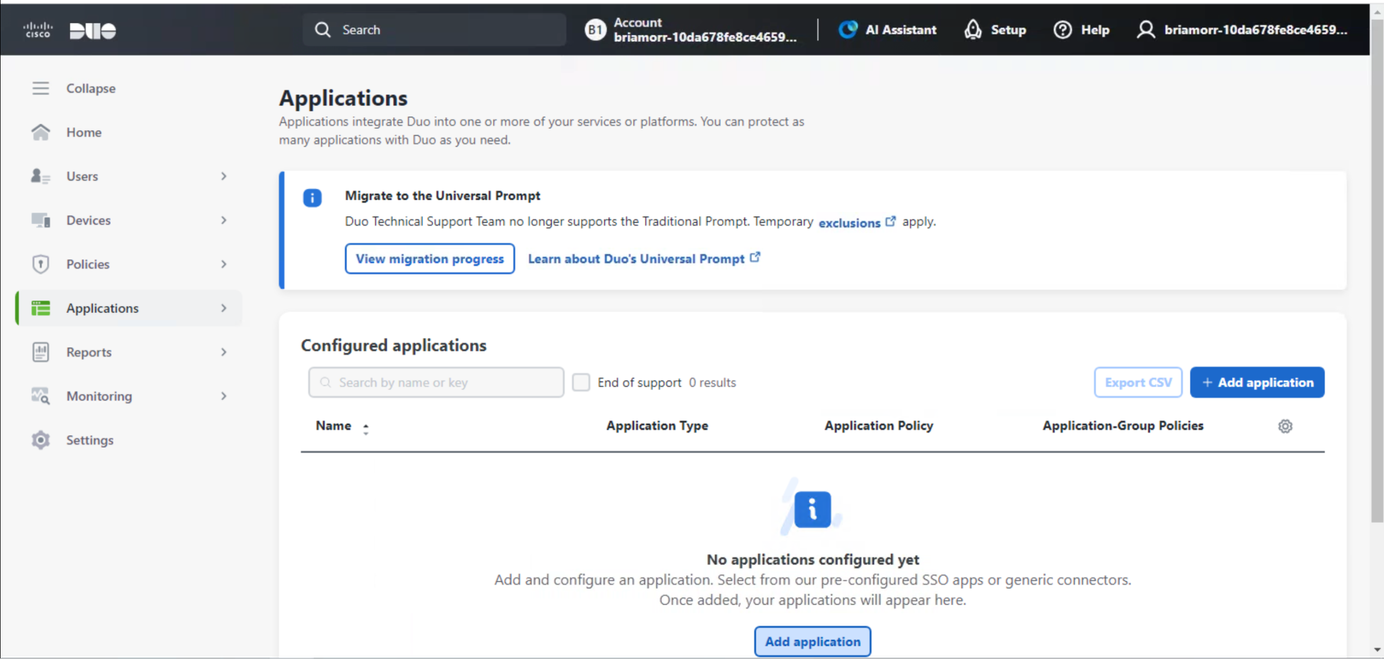

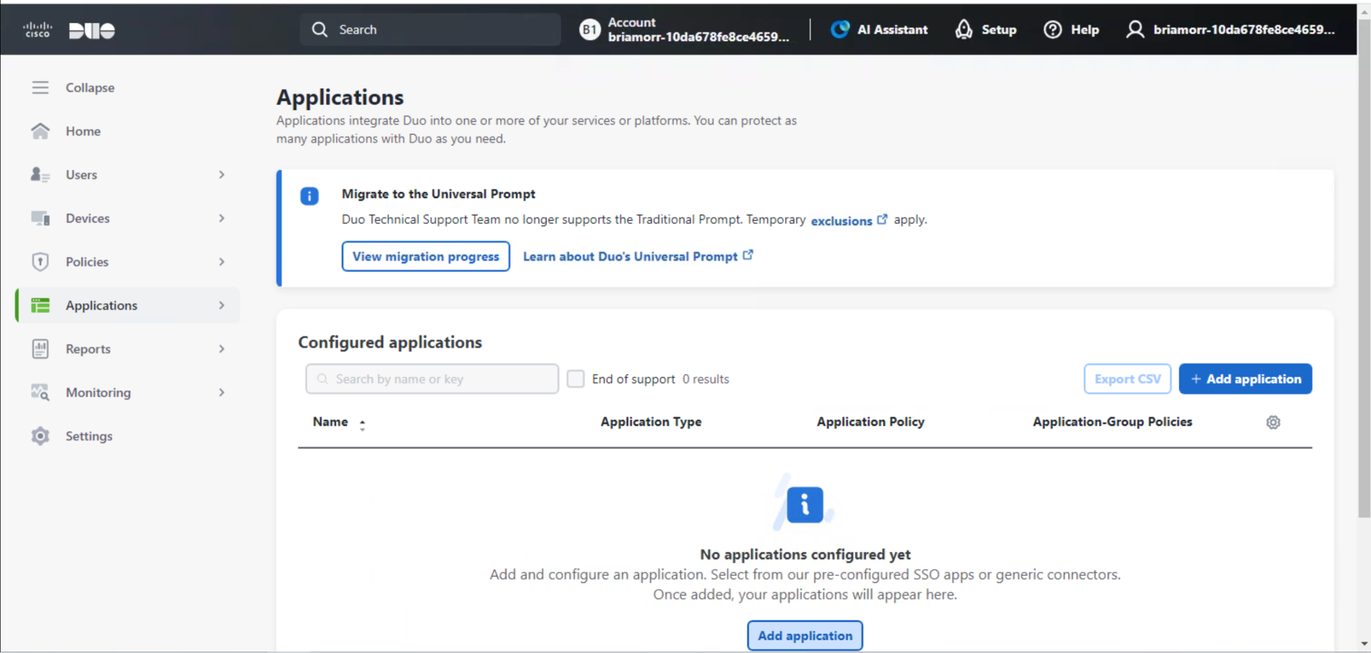

En nuestra instancia Duo , puede agregar una nueva aplicación.

Busque ldap y agregue el proxy LDAP para continuar.

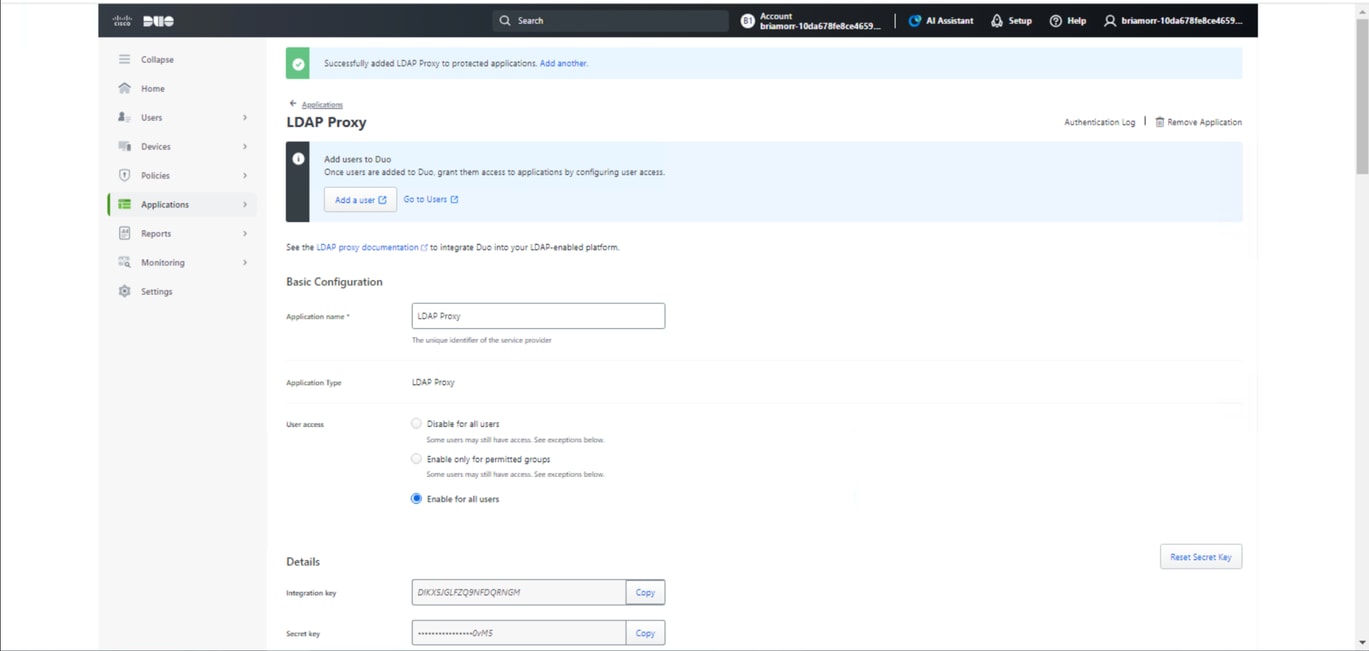

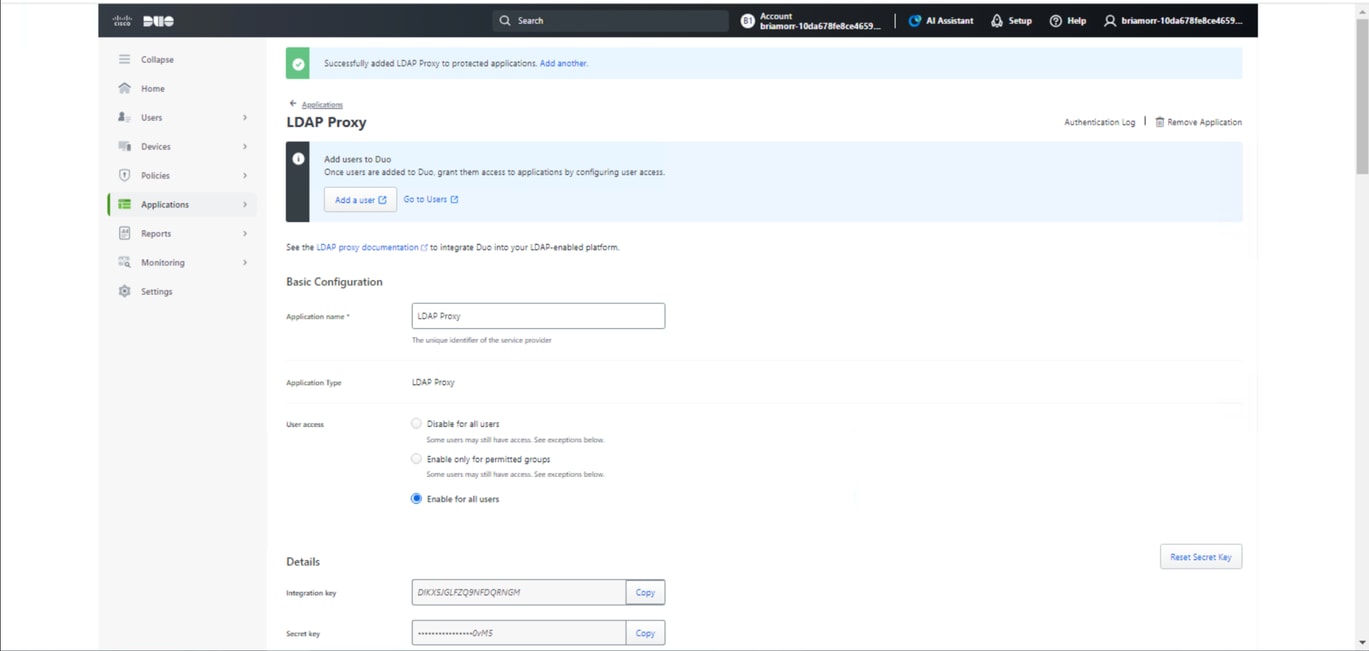

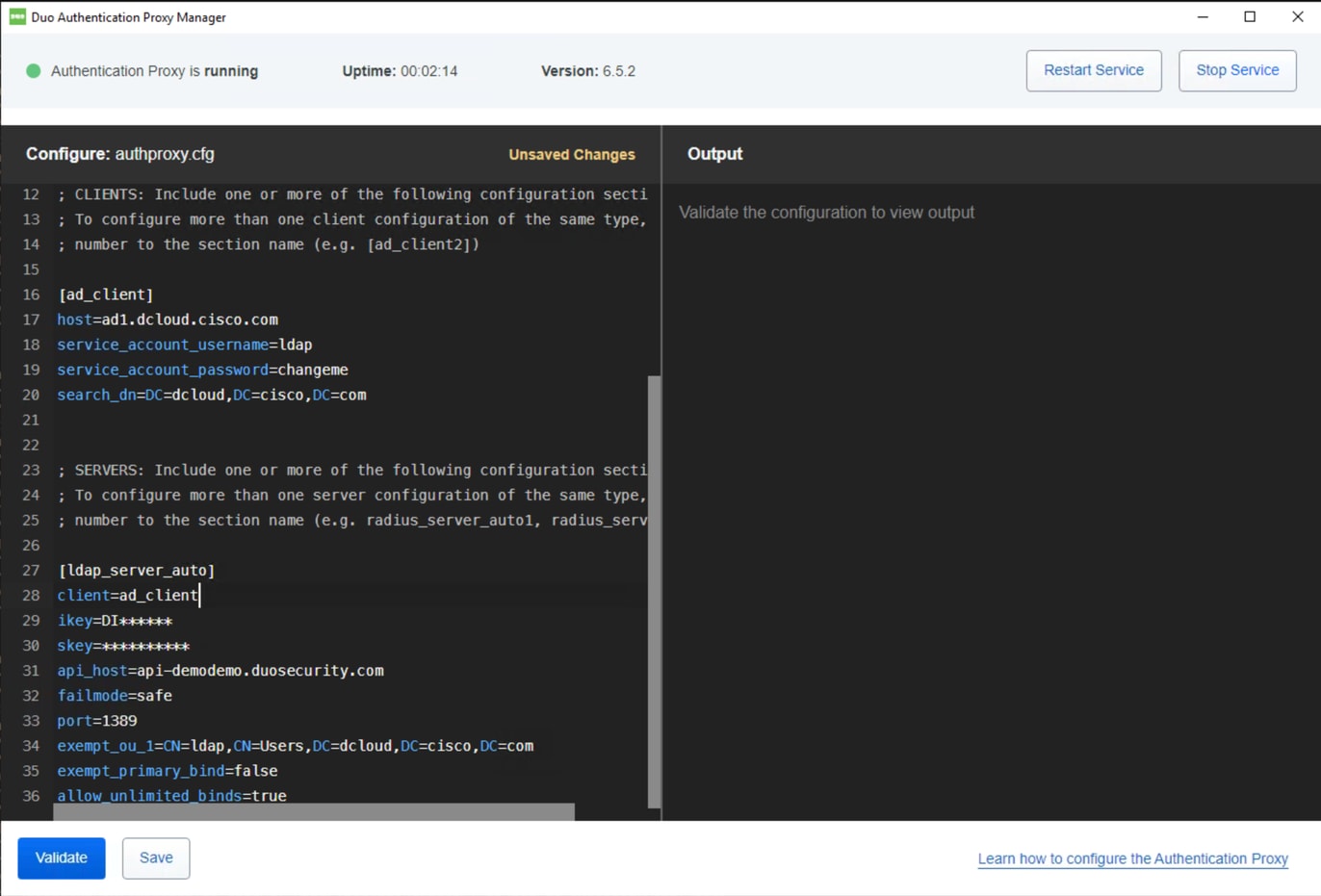

En la aplicación LDAP Proxy, puede configurar un nombre de aplicación, habilitar para todos los usuarios y copiar la clave de integración, la clave secreta y el nombre de host de la API para su uso posterior.

Paso 3.

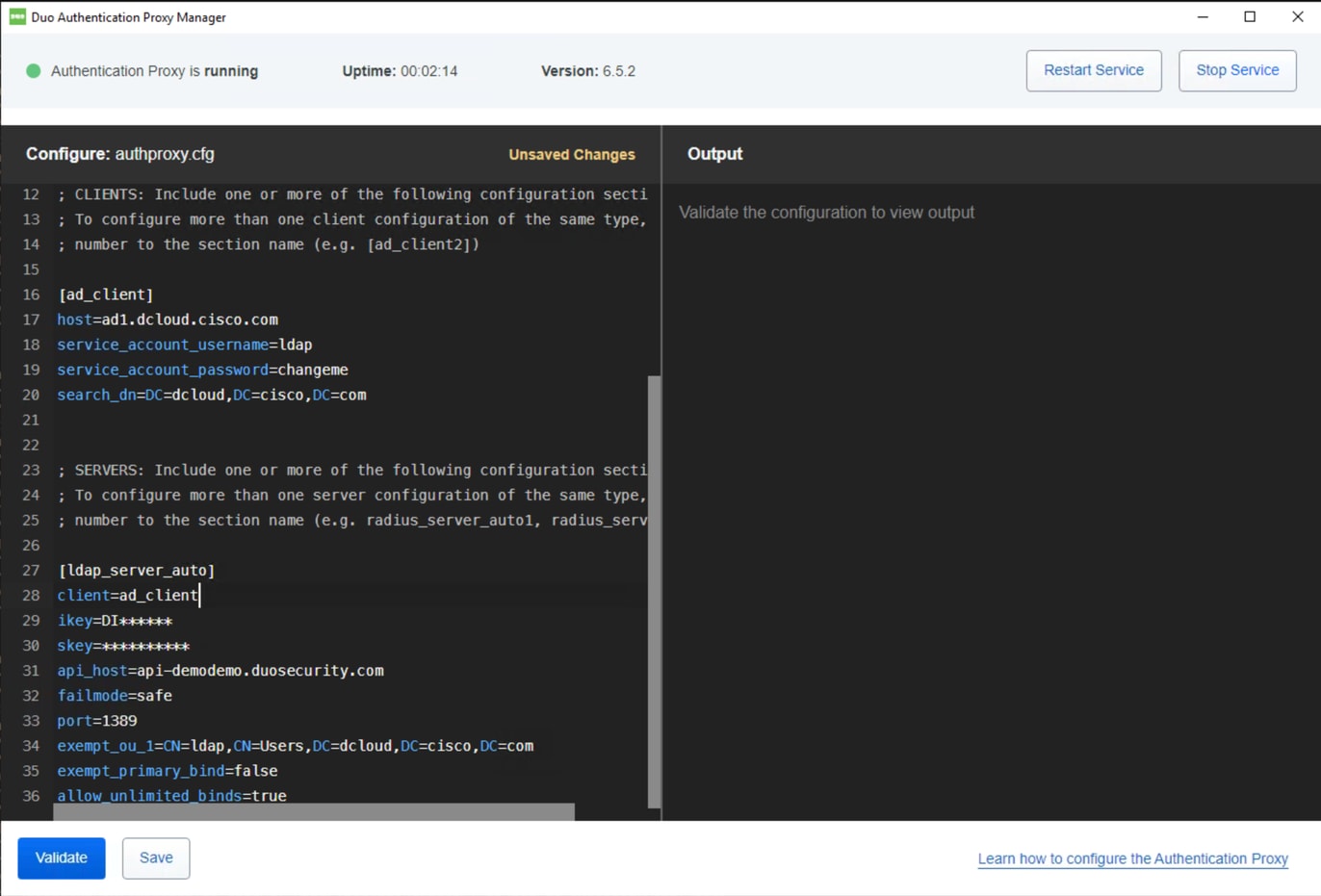

En el servidor donde instalamos el proxy de autenticación doble, puede configurar el administrador de proxy de autenticación doble.

Configuración de Ejemplo de Proxy de Autenticación Duo:

Nota: # comentarios añadidos para facilitar la lectura.

[ad_client]

host=ad1.dcloud.cisco.com # Our Domain Controller

service_account_username=ldap # Our BIND Service Account in AD

service_account_password=changeme # Service Accounts BIND password

search_dn=DC=dcloud,DC=cisco,DC=com # LDAP Search DN

[ldap_server_auto]

client=ad_client

ikey=DI****** # Copy from Duo LDAP Proxy App Page

skey=********** # Copy from Duo LDAP Proxy App Page

api_host=api-demodemo.duosecurity.com # Copy from Duo LDAP Proxy App Page

failmode=safe # If proxy cant communicate with Duo cloud, allow auth with credentials only

port=1389 # Port the LDAP Proxy listen on

exempt_ou_1=CN=ldap,CN=Users,DC=dcloud,DC=cisco,DC=com # Exempt the Service Account from MFA

exempt_primary_bind=false # Exempt the Service Account from MFA on initial bind

allow_unlimited_binds=true # Allow multiple binds, needed to prevent “Attempt to bindRequest multiple times in the same LDAP connection. Disconnecting.” In Duo logs

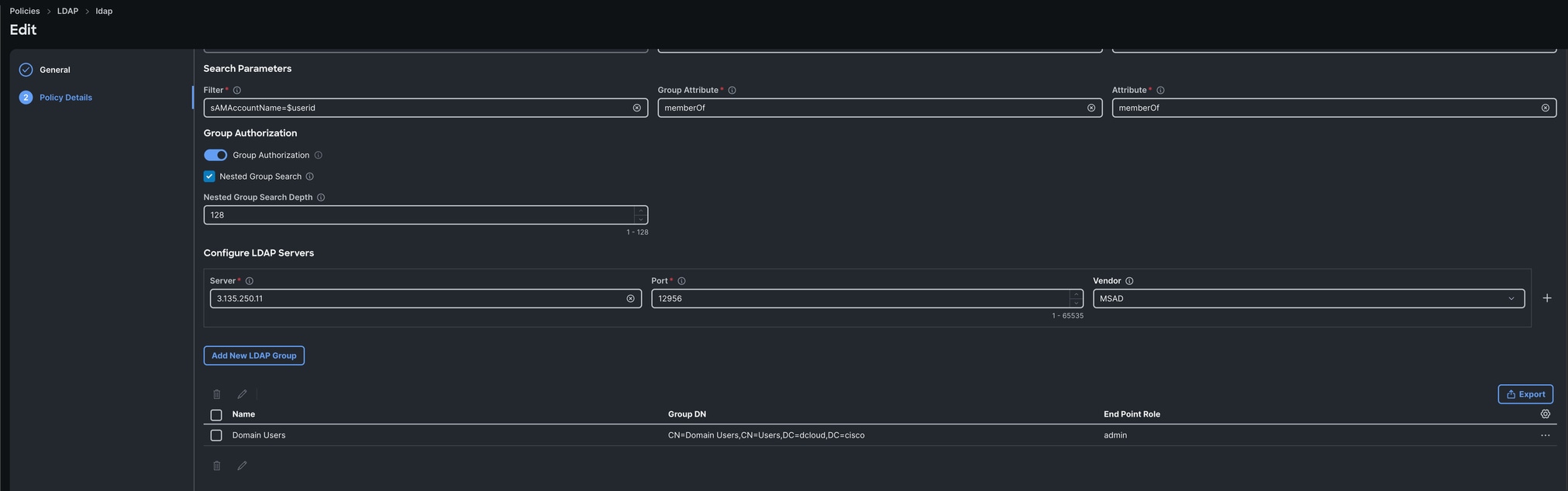

Paso 4.

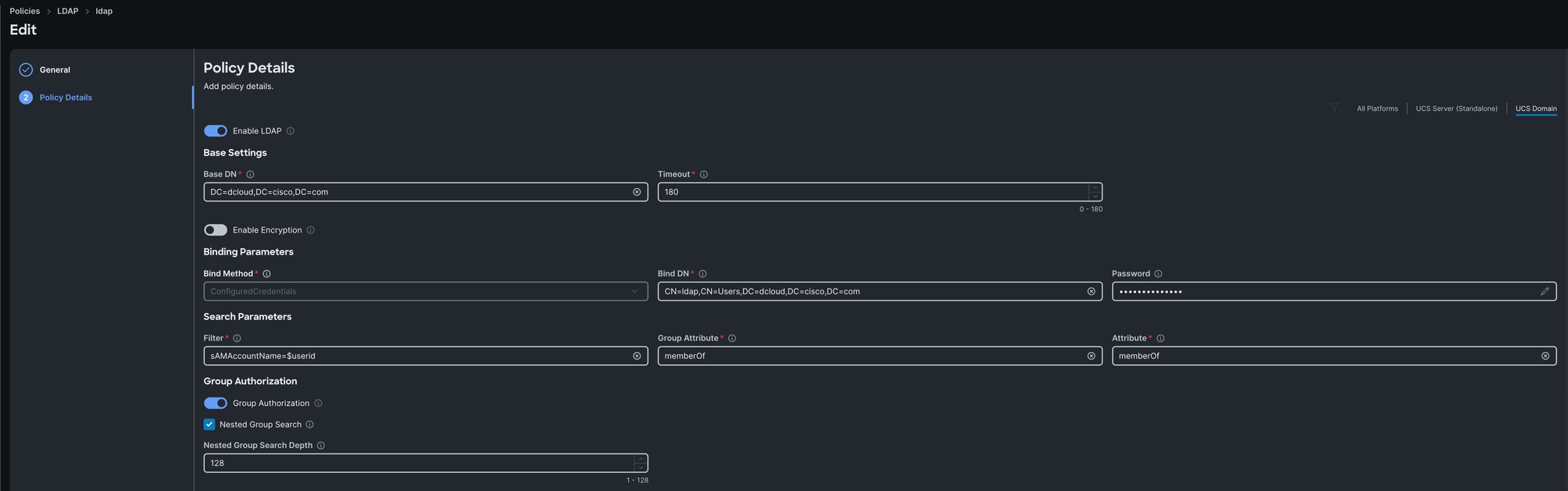

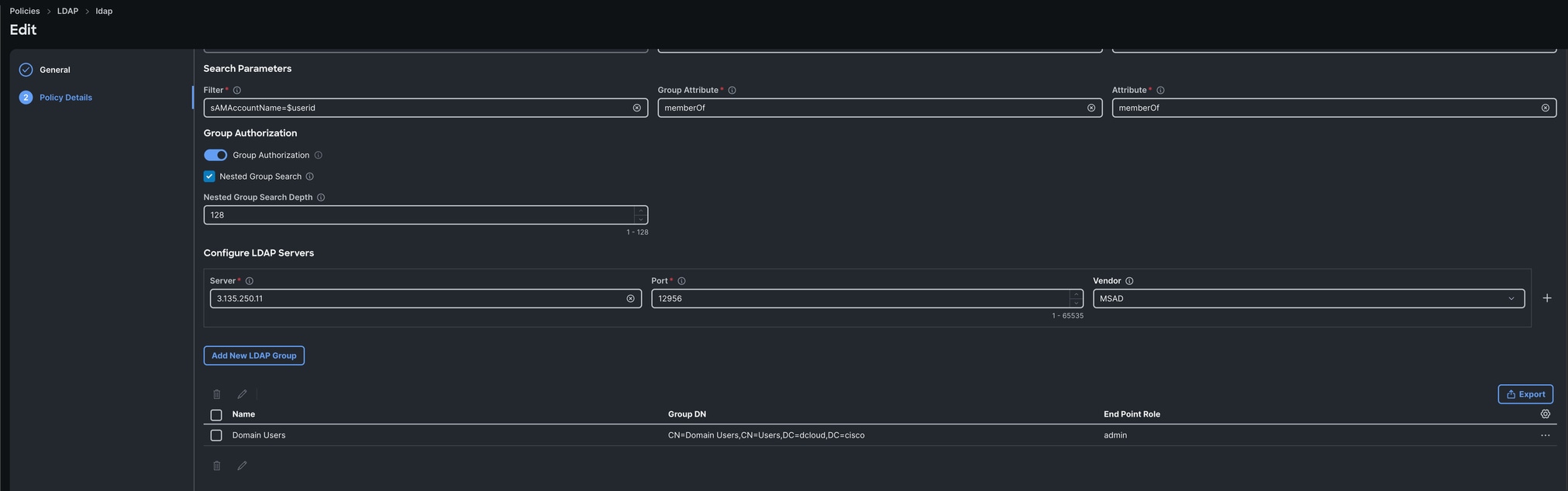

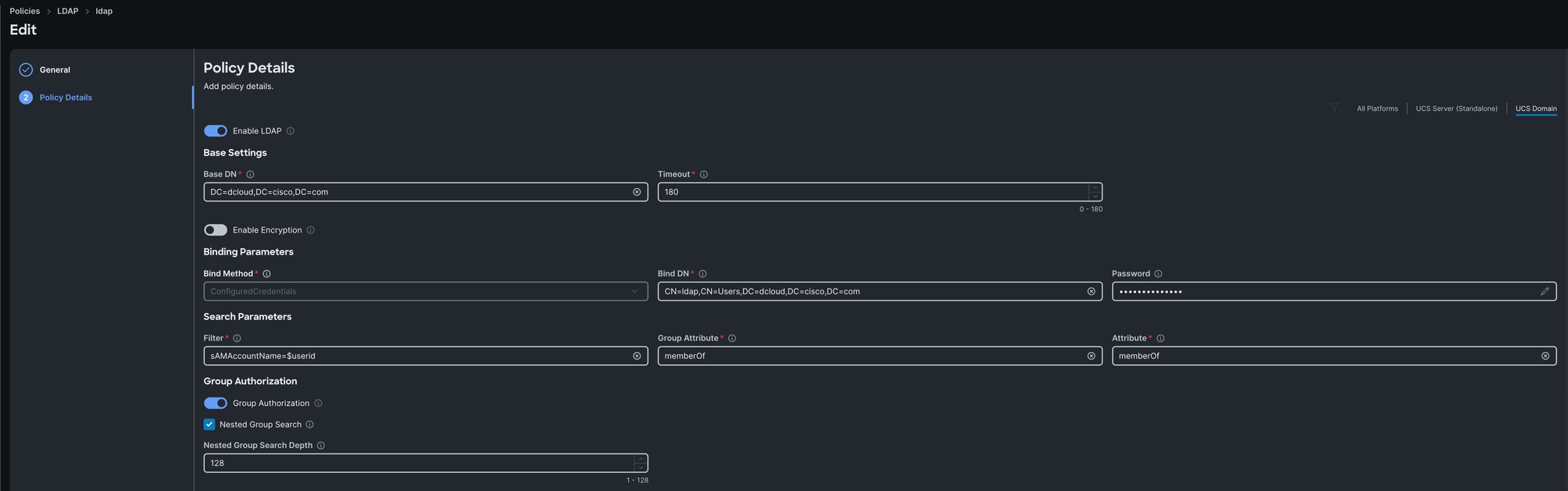

En Intersight, puede crear una política LDAP que apunte a nuestro proxy LDAP Duo con la configuración necesaria de Active Directory como base dn, bind dn, IP del servidor LDAP, contraseña, etc. La recomendación es apuntar primero directamente a Active Directory y asegurarse de que funcione correctamente antes de cambiar el servidor LDAP a Duo LDAP proxy para facilitar la resolución de problemas.

Verificación

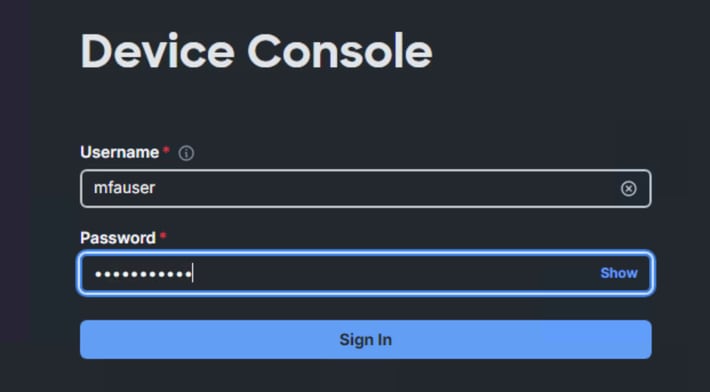

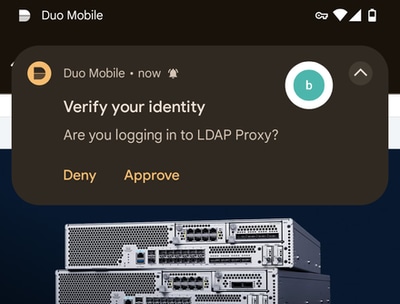

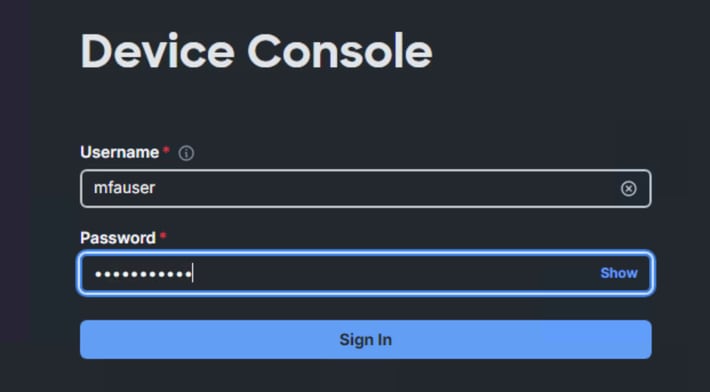

En la consola del dispositivo, inicie sesión como el usuario LDAP que estaba previamente inscrito en Duo.

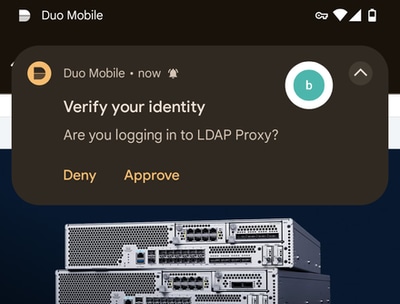

El usuario inscrito puede obtener una indicación en su dispositivo para iniciar sesión:

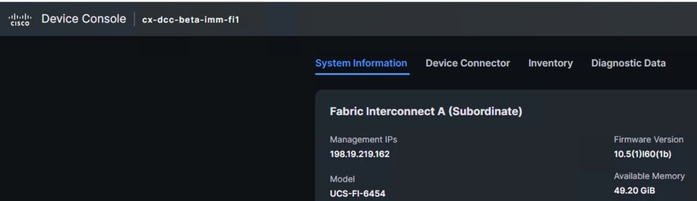

Una vez verificada la solicitud, puede iniciar sesión correctamente en la consola del dispositivo mediante la autenticación de factor 2 y LDAP.

Troubleshoot

Los registros de proxy LDAP dobles se encuentran en:

C:\Program Files\Duo Security Authentication Proxy\log\authproxy.log

En Intersight Managed Mode Fabric Interconnect:

connect nxos

debug ldap

Información Relacionada

Comentarios

Comentarios