Introducción

Este documento describe el proceso de configuración de Configure Microsoft O365 Tenant Restriction in Secure Web Appliance (SWA).

Prerequisites

Requirements

Cisco recomienda conocer estos temas:

- Acceso a la interfaz gráfica de usuario (GUI)de SWA

- Acceso administrativo al SWA.

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configuration Steps

|

Paso 1. Crear una categoría de URL personalizada para el sitio web.

|

Paso 1.1. Desde la GUI vaya a Web Security Manager y elija Custom and External URL Categories.

Paso 1.2. Haga clic en Agregar categoría para crear una nueva categoría de URL personalizada.

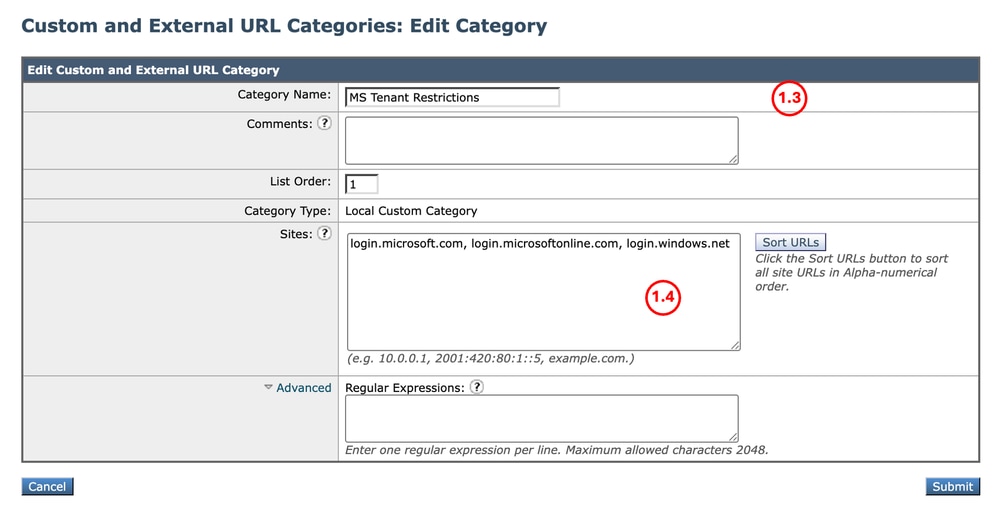

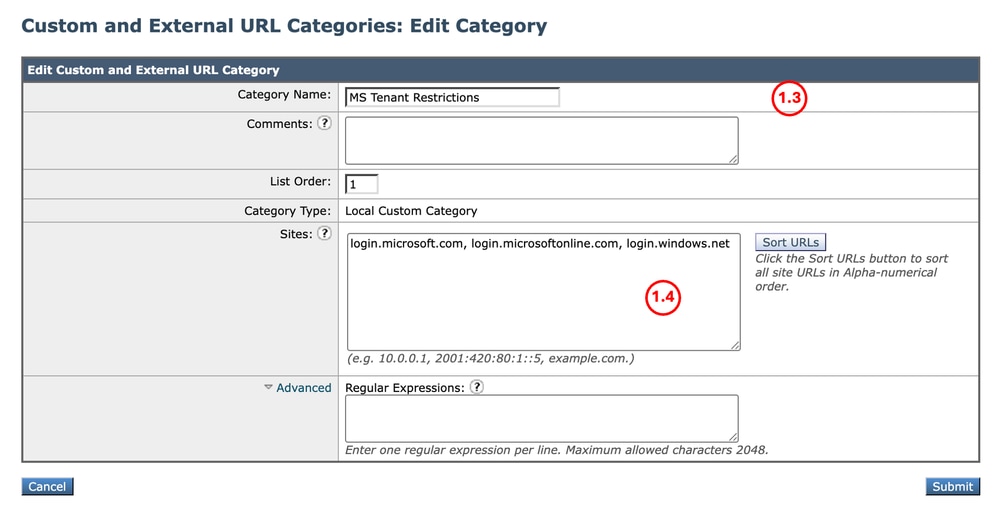

Paso 1.3. Introduzca Nombre para la nueva categoría.

Paso 1.4. Defina estas URL en la sección Sitios:

login.microsoft.com, login.microsoftonline.com, login.windows.net

Paso 1.5.Envíe los cambios.

Imagen - Categoría de URL personalizado Imagen - Categoría de URL personalizado

Consejo: Para obtener más información sobre cómo configurar categorías de URL personalizadas, visite: https://www.cisco.com/c/en/us/support/docs/security/secure-web-appliance-virtual/220557-configure-custom-url-categories-in-secur.html

|

|

Paso 2. Descifrar el tráfico.

|

Paso 2.1. Desde la GUI, navegue hasta Web Security Manager y elija Políticas de descifrado

Paso 2.2. Haga clic en Agregar directiva.

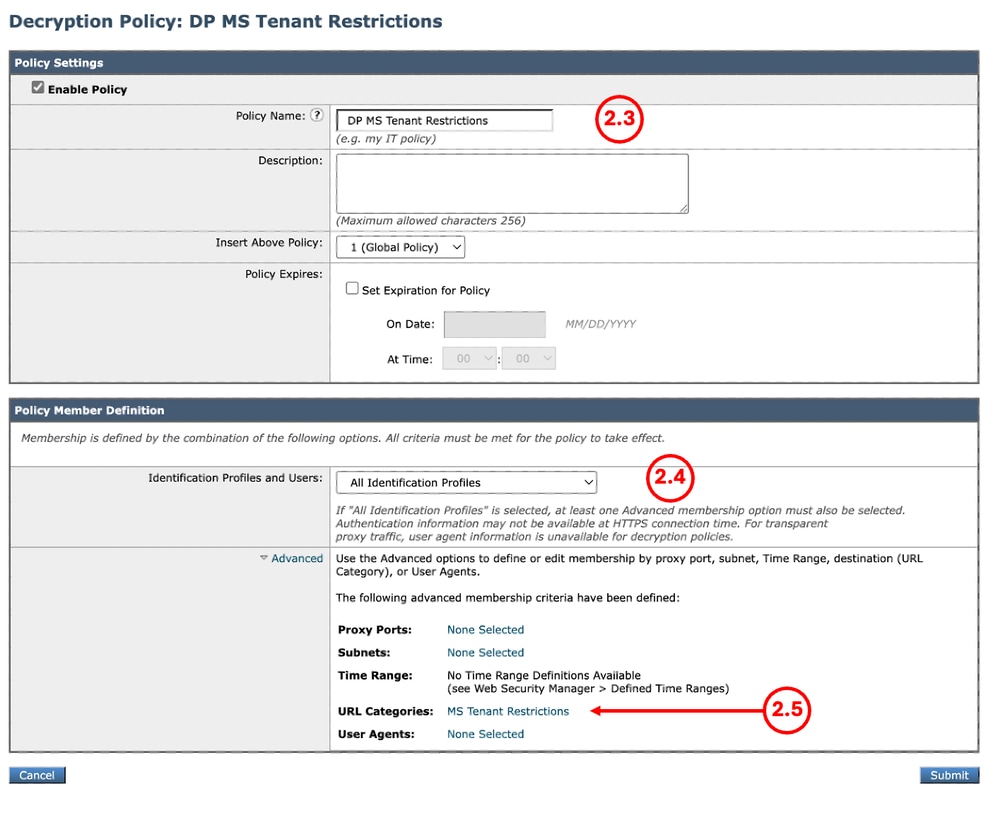

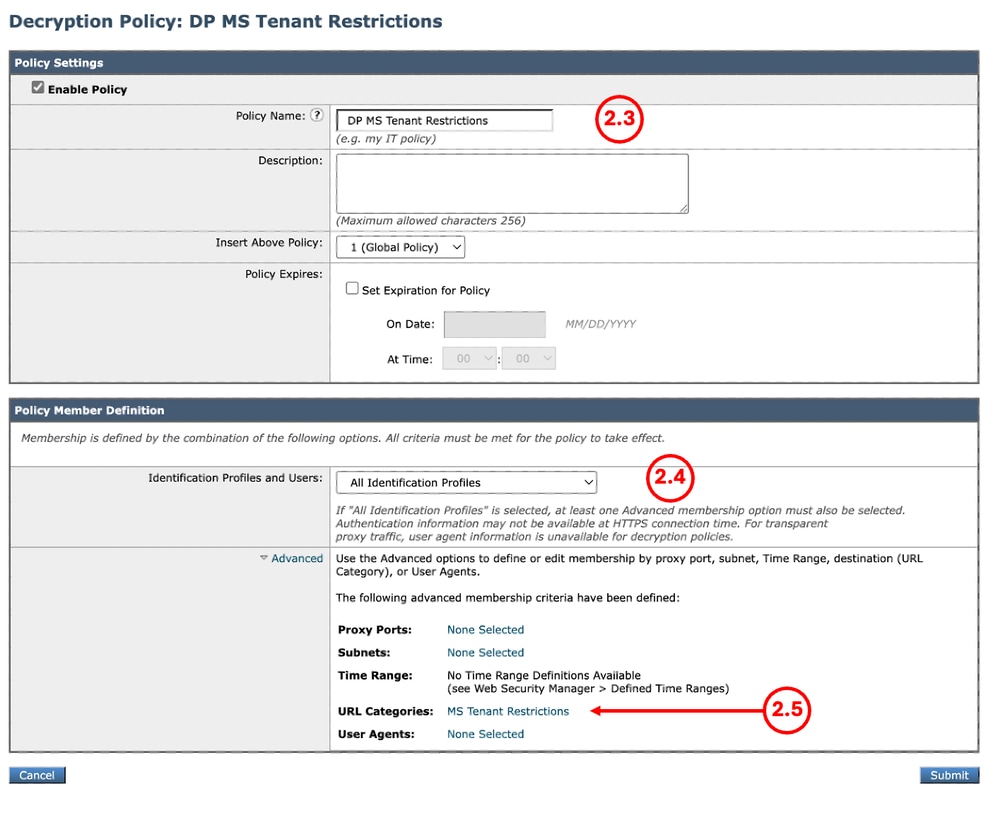

Paso 2.3. Introduzca Name para la nueva política.

Paso 2.4. Seleccione el perfil de identificación al que necesita que se aplique esta política.

Consejo: Si ha omitido las autenticaciones para URL de Microsoft y está configurando esta directiva para todos los usuarios, elija: Todos los perfiles de identificación > Todos los usuarios

Paso 2.5. En la sección Definición de miembro de política, haga clic en los enlaces Categorías de URL para agregar la categoría de URL personalizado.

Paso 2.6. Seleccione la categoría de URL que se creó en el Paso 1.

Paso 2.7. Haga clic en Enviar.

Imagen - Configurar política de descifrado Imagen - Configurar política de descifrado

Paso 2.8. En la página Políticas de descifrado, haga clic en el enlace de Filtrado de URL para la nueva política.

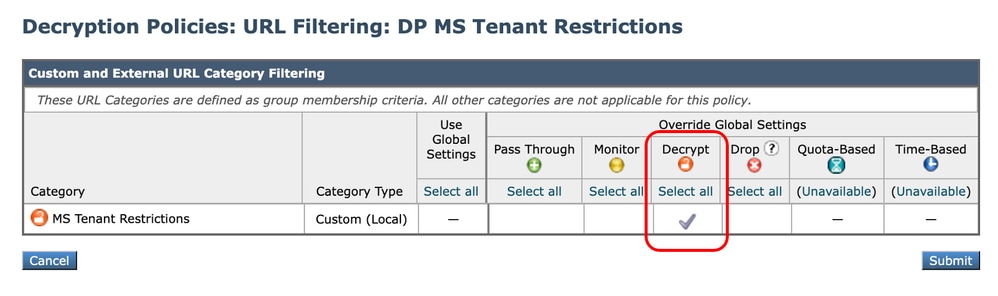

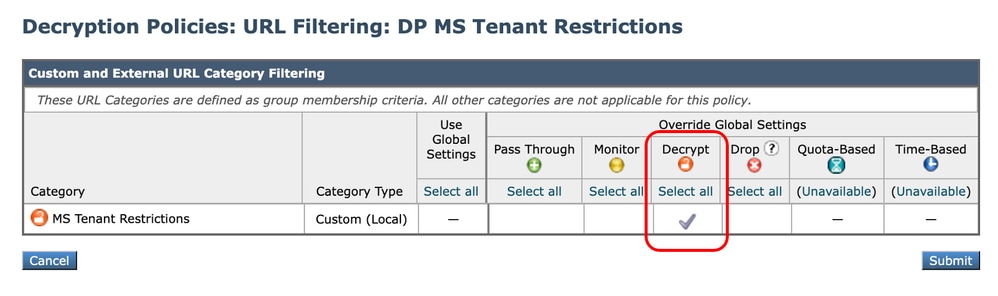

Imagen - Editar acción de filtrado de URL Imagen - Editar acción de filtrado de URL

Paso 2.9. Elija Decrypt como la acción para Custom URL Category.

Paso 2.10. Haga clic en Enviar.

Imagen - Descifrar la categoría de URL personalizado Imagen - Descifrar la categoría de URL personalizado

|

|

Paso 3. Crear perfil de reescritura HTTP.

|

Paso 3.1. Desde la GUI, navegue hasta Web Security Manager y elija HTTP ReWrite Profiles.

Paso 3.2. Haga clic en Agregar perfil.

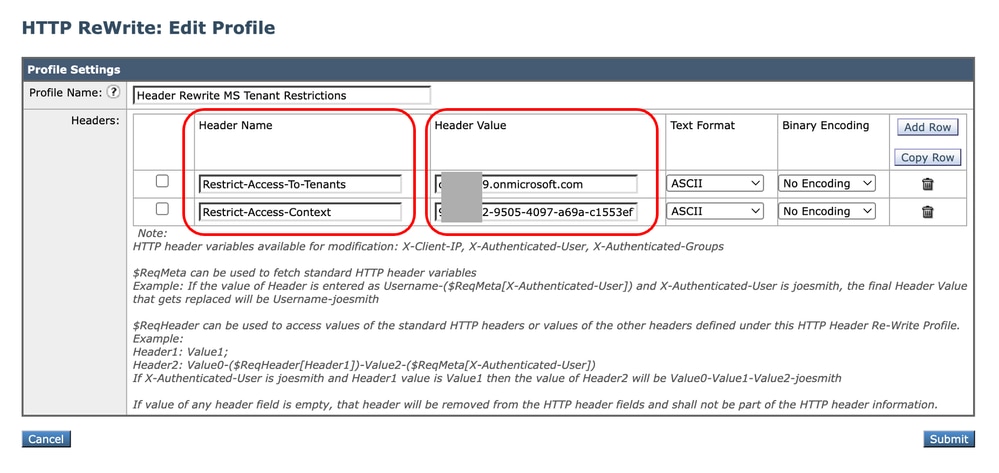

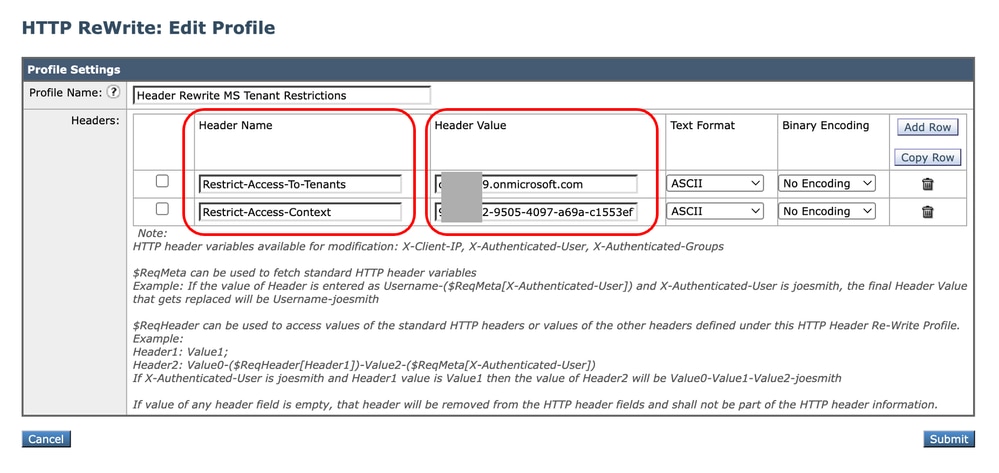

Paso 3.3. Introduzca Name para el nuevo perfil.

Paso 3.4. Use Restrict-Access-To-Tenants para el primer Nombre de encabezado.

Paso 3.5. Para la configuración Restrict-Access-To-Tenants, utilice un valor de <lista de arrendatarios permitidos>, que debe ser una lista separada por comas de los arrendatarios a los que los usuarios pueden acceder.

Paso 3.6. Haga clic en Agregar fila

Paso 3.7. Utilice Restrict-Access-Context como segundo nombre de encabezado.

Paso 3.8. Para la configuración Restrict-Access-Context, utilice el valor de un ID de directorio único para especificar el arrendatario que está definiendo las restricciones de arrendatario.

Paso 3.9. Haga clic en Enviar.

Imagen - Agregar perfil de reescritura HTTP Imagen - Agregar perfil de reescritura HTTP

Consejo: Para obtener más información sobre Restricción de arrendatario y cómo recopilar su información de arrendatario, visite: Microsoft Learn: restringir el acceso a un arrendatario.

|

|

Paso 4. Crear política de acceso.

|

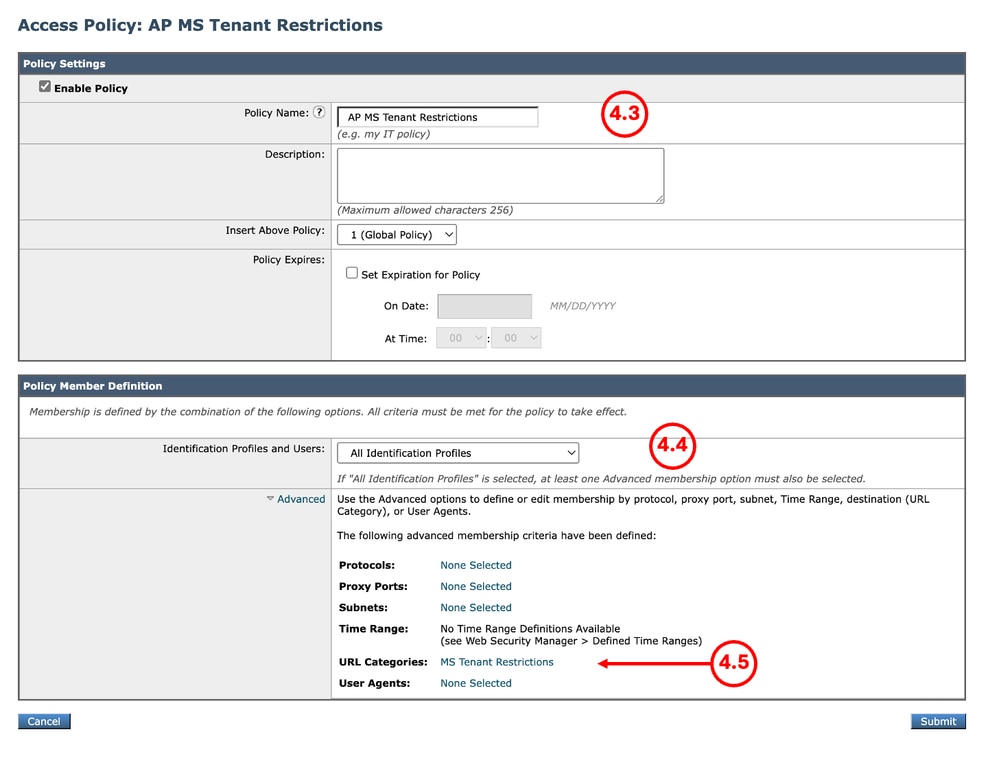

Paso 4.1. Desde la GUI, navegue hasta Web Security Manager y elija Access Policies

Paso 4.2. Haga clic en Agregar directiva.

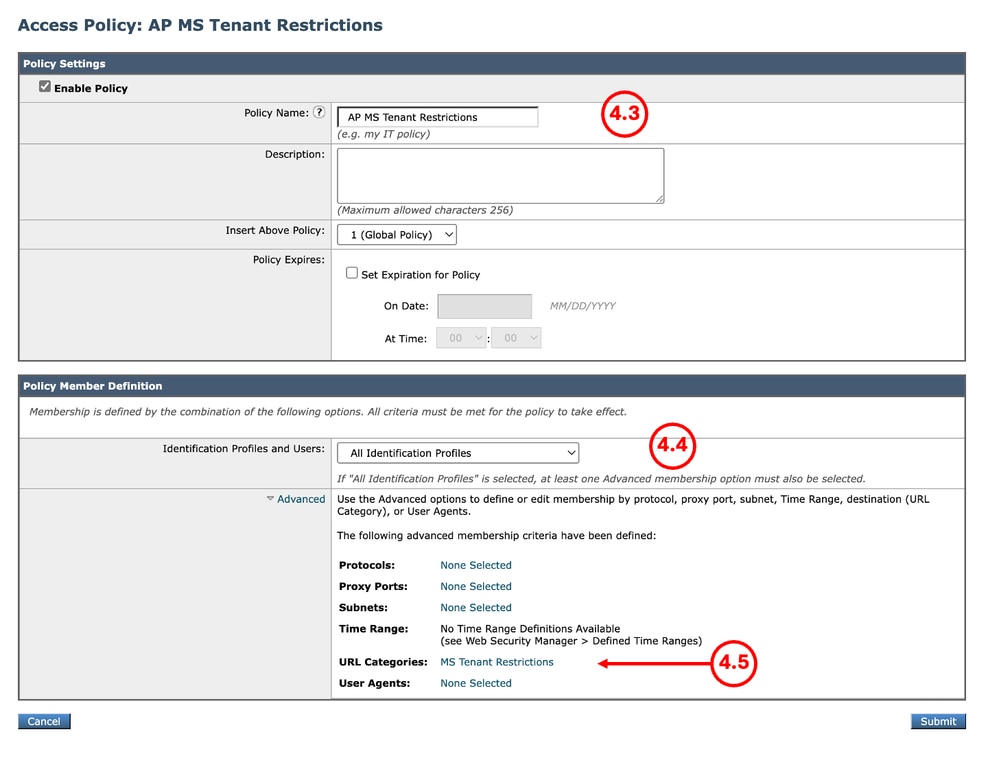

Paso 4.3. Introduzca Name para la nueva política.

Paso 4.4. Seleccione el perfil de identificación al que necesita que se aplique esta política.

Consejo: Si ha omitido las Autenticaciones para URL de Microsoft y está configurando esta directiva para Todos los usuarios, elija: Todos los perfiles de identificación > Todos los usuarios.

Paso 4.5. En la sección Definición de miembro de política, haga clic en los enlaces Categorías de URL para agregar la categoría de URL personalizado.

Paso 4.6. Seleccione la categoría de URL que se creó en el Paso 1.

Paso 4.7. Haga clic en Enviar.

Imagen - Crear política de acceso Imagen - Crear política de acceso

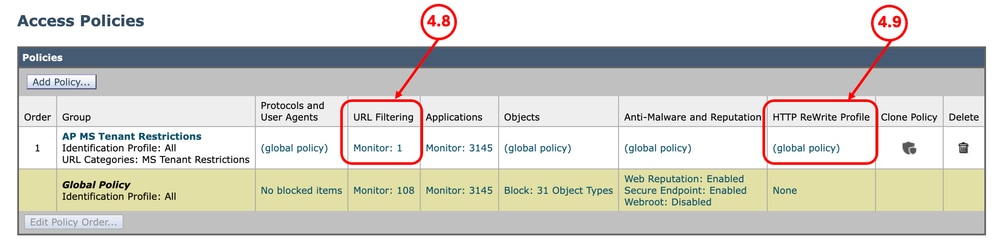

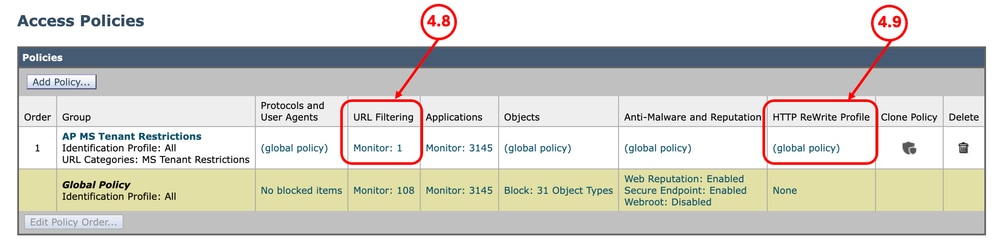

Paso 4.8. En la página Access Policies, asegúrese de que la acción de URL Filtering está establecida en Monitor.

Paso 4.9. Haga clic en el enlace en HTTP ReWrite Profile para agregar el HTTP Header Profile a esta política.

Imagen - Propiedades de directiva de acceso Imagen - Propiedades de directiva de acceso

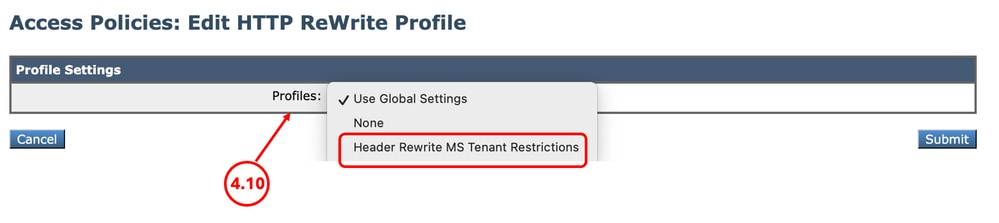

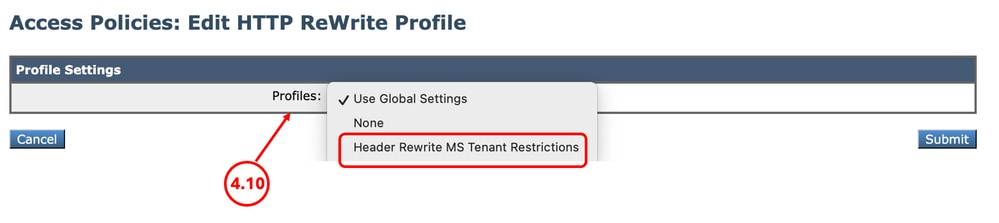

Paso 4.10. Elija los perfiles de reescritura HTTP, creados en el paso [3].

Imagen - Agregar perfil de reescritura HTTP Imagen - Agregar perfil de reescritura HTTP

Paso 4.11. Haga clic en Enviar.

Paso 4.12. Registrar cambios.

|

Informes y registros

Registros

Puede agregar un campo personalizado a los registros de acceso o a los registros de W3C para ver el nombre del perfil de reescritura del encabezado HTTP.

| Especificador de formato en registros de acceso |

Campo Log (Registro) en Registros W3C |

Descripción |

| %] |

x-http-rewrite-profile-name |

Nombre del perfil de reescritura del encabezado HTTP. |

Informes

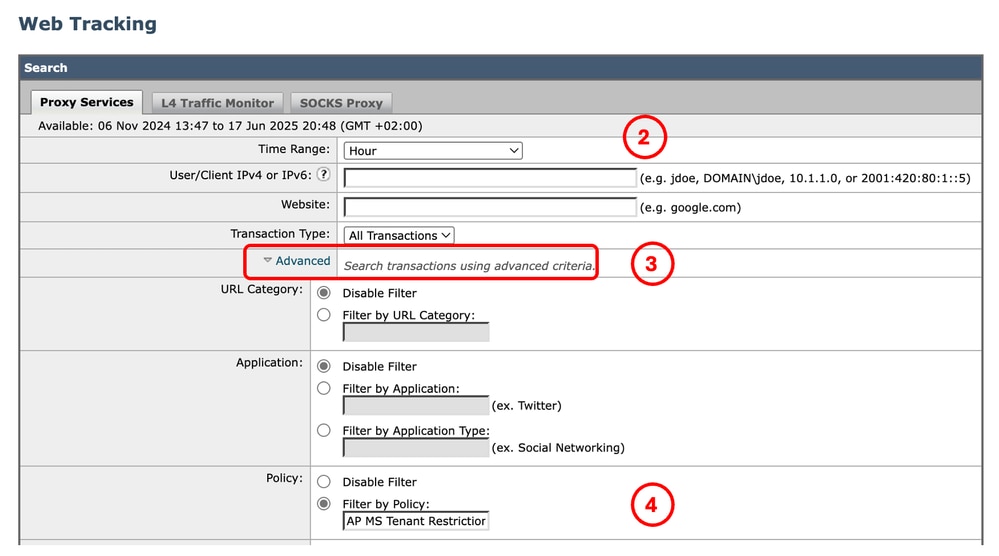

Puede generar un informe de seguimiento web para ver los informes del tráfico por el nombre de la directiva de acceso.

Siga estos pasos para generar los informes:

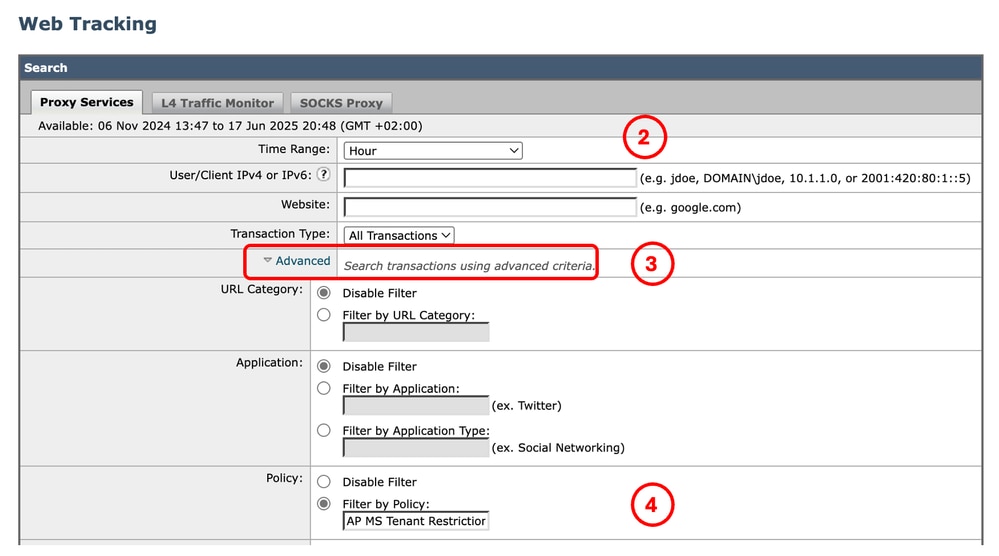

Paso 1. En la GUI, seleccione Reporting y elija Web Tracking.

Paso 2. Elija el rango de tiempo deseado.

Paso 3. Haga clic en el enlace Avanzado para buscar transacciones utilizando criterios avanzados.

Paso 4. En la sección Política, seleccione Filtrar por Política y escriba el nombre de la Política de acceso que se creó anteriormente.

Paso 5. Haga clic en Buscar para revisar el informe.

Imagen: informe de seguimiento web

Imagen: informe de seguimiento web

Información Relacionada

Comentarios

Comentarios