Introducción

Este documento describe los pasos de configuración y solución de problemas para WCCP en FTD.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Protocolo de comunicaciones de caché web (WCCP) versión 2 (v2)

- Centro de administración Firepower (FMC)

- Firepower Threat Defense (FTD)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Secure Firewall Management Center (FMCv) v7.4.2

- Secure Firewall Threat DefenseVirtual (FTDv) v7.4.2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

El protocolo de comunicación de caché web (WCCP) se utiliza para redirigir el tráfico web a un servidor de caché. Se suele implementar en dispositivos de red como routers y firewalls de Cisco para redirigir solicitudes HTTP, HTTPS y FTD a través de HTTP a un servidor proxy.

WCCP está disponible en diferentes versiones, incluidas WCCP v1, v2 y v3, y cada versión ofrece funciones y escalabilidad mejoradas.

Cómo funciona

- El equipo del usuario Win10-0 realiza una solicitud HTTPS.

- En este caso, el firewall FTD es la puerta de enlace para el PC del usuario. Recibe la solicitud HTTP/HTTPS.

- FTD entiende que el puerto de destino es 443 y redirige el tráfico a DMZ

- DMZ encapsula el paquete con GRE y reenvía la solicitud al servidor proxy.

- El servidor proxy busca en su caché o inicia una nueva conexión con el servidor original y responde directamente al equipo del usuario.

Diagrama de la red

Topología de red

Topología de red

Configuraciones

Estos pasos muestran la configuración de WCCP en FMC. El tráfico con los puertos 80 y 443 se debe redirigir de la zona interna a la zona DMZ.

Nota: El documento describe los pasos para el id de servicio dinámico. La información del puerto se ha aprendido del cliente WCCP.

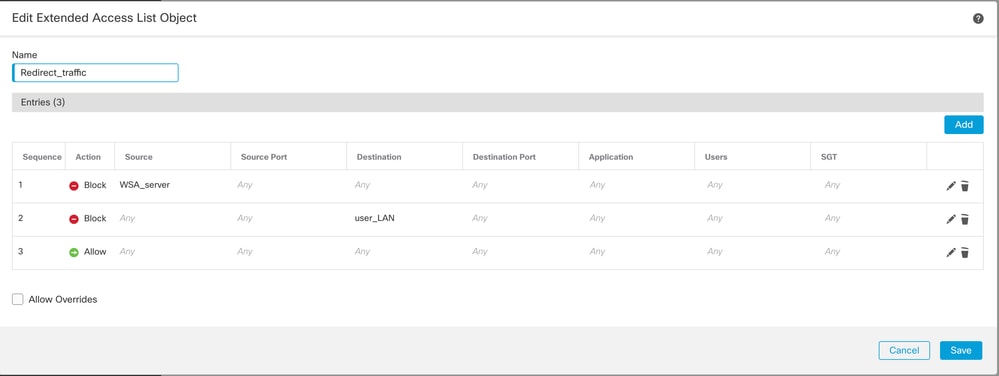

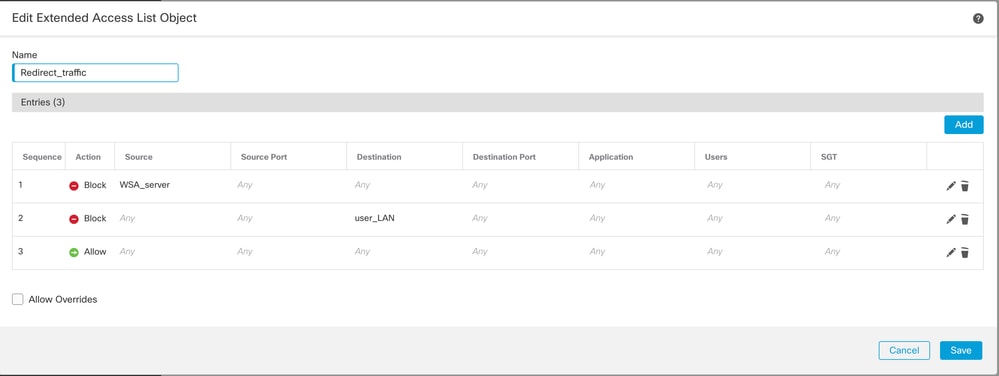

Paso 1: Inicie sesión en la GUI de FMC y navegue hasta Object > Object Management > Access List > Extended >Add Extended Access List .

Cree dos listas de acceso ampliadas.

1) Cree una lista de acceso para redirigir el tráfico de los usuarios y haga clic en Guardar.

Redirigir tráfico de usuarios

Redirigir tráfico de usuarios

Nota: Esta lista de acceso garantiza que tenga Action Block para el tráfico que viene del cliente WCCP hacia FTD para evitar el loop en la red.

Además, puede crear otra instrucción con Action Block para asegurarse de que la comunicación entre los hosts internos no se envíe al servidor proxy.

La sentencia final debe permitir el resto del tráfico que sea elegible para la redirección al proxy.

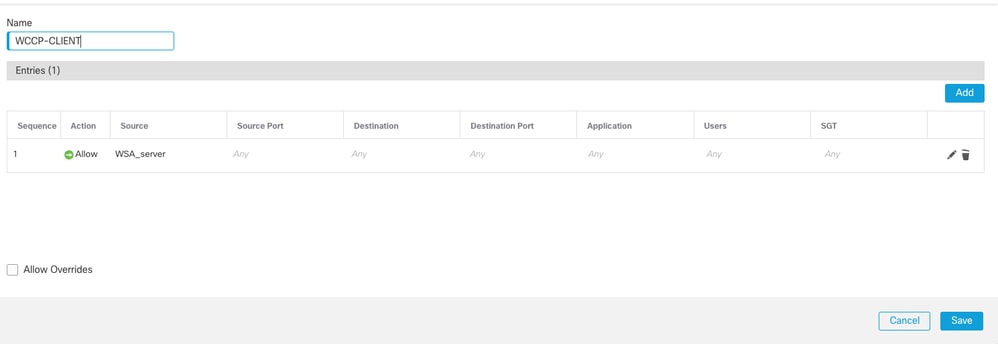

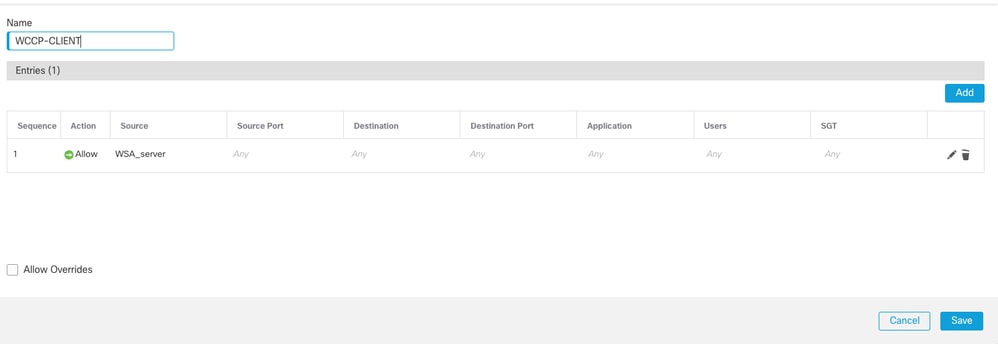

2) Cree una lista de acceso para identificar el cliente WCCP y haga clic en Guardar.

Lista de acceso para identificar el cliente WCCP

Lista de acceso para identificar el cliente WCCP

Nota: Configuración de una lista de acceso ampliada para incluir las direcciones IP del servidor WCCP.

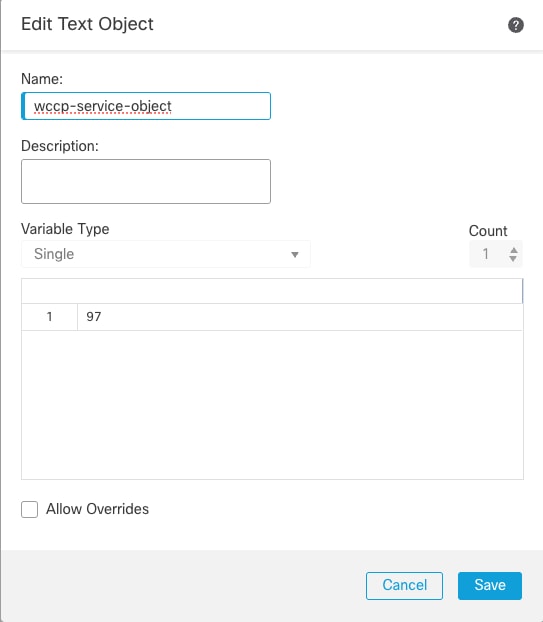

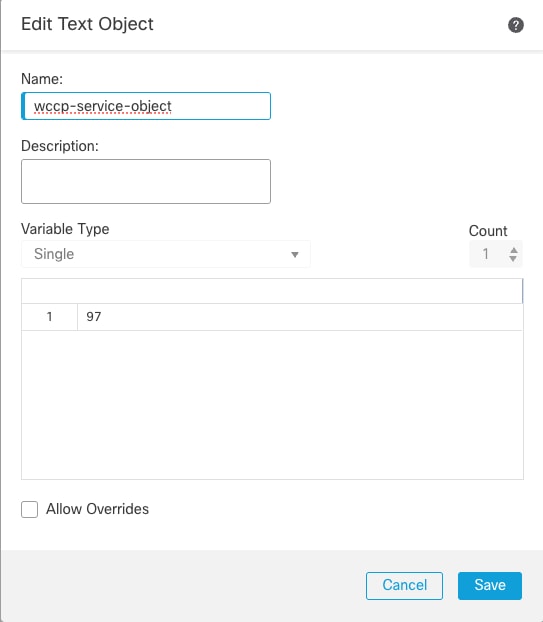

Paso 2: Vaya a Objeto > Administración de objetos > FlexConfig > Objeto de texto > Agregar objeto de texto para agregar el servicio WCCP y Guardar.

Creando objeto de servicio wccp

Creando objeto de servicio wccp

Nota: En este ejemplo, el ID de servicio es 97. Se recomienda seleccionar un ID de servicio entre 90 y 97, ya que se trata de ID de servicio personalizados que normalmente no entran en conflicto con otros ID de servicio asignados a protocolos específicos.

Para obtener más detalles, consulte WCCP en ASA: Conceptos, limitaciones y configuración

Paso 3:

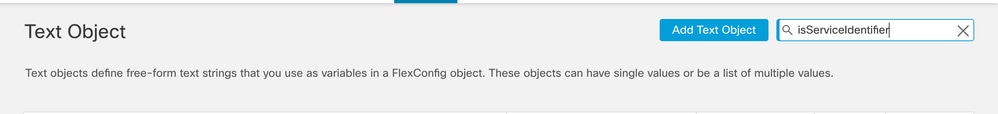

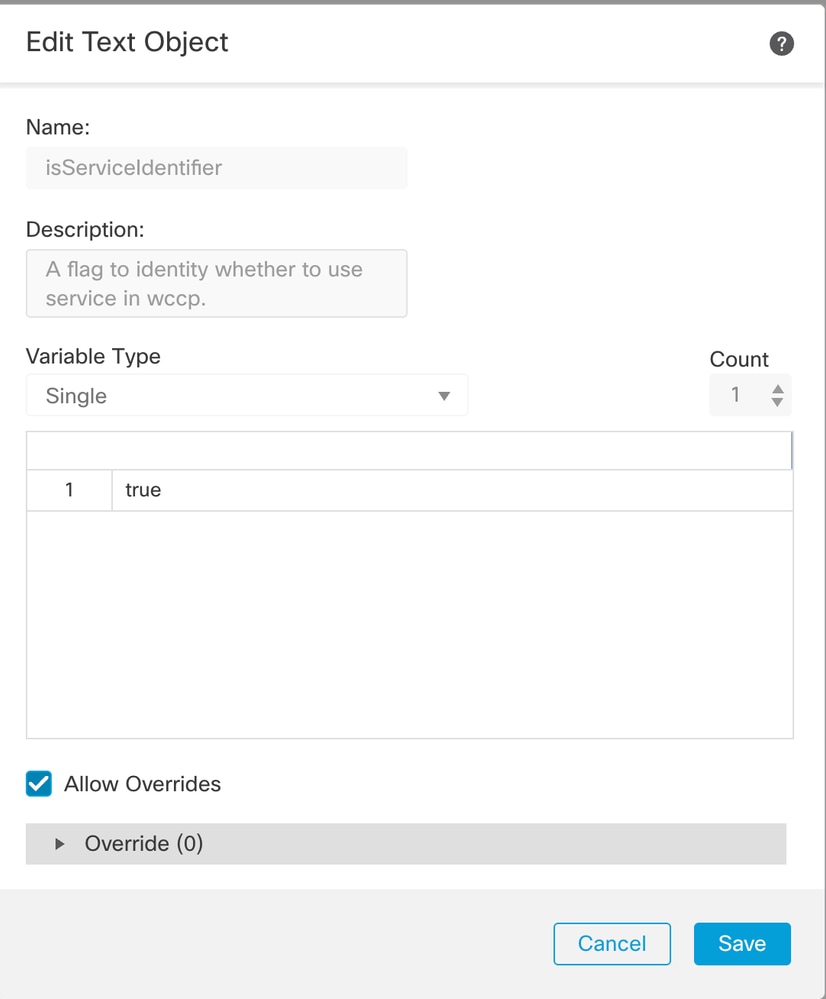

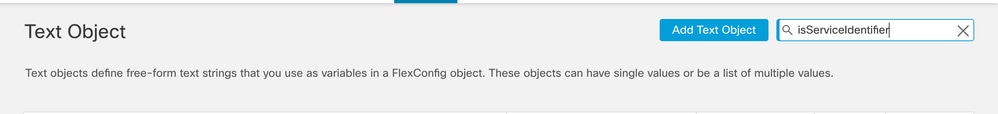

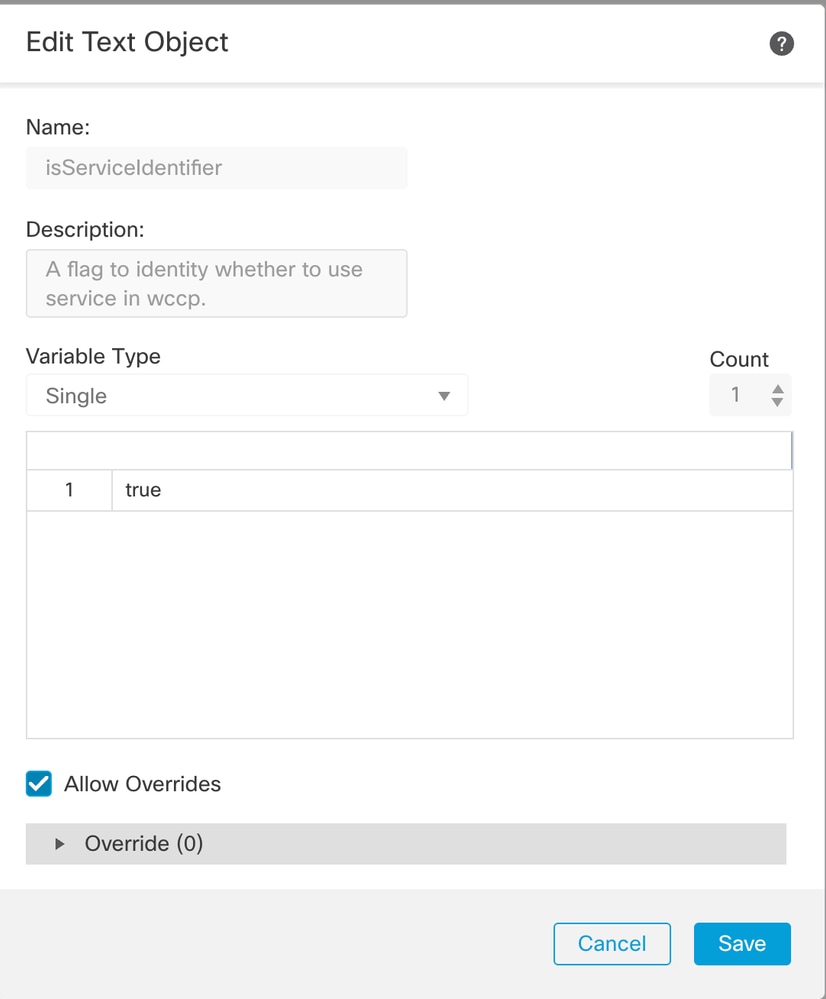

- Vaya a Object > Object Management > FlexConfig > Text Object y Search para isServiceIdentifer.

Buscar isServiceIdentifer

Buscar isServiceIdentifer

Modifique el valor de falso a verdadero

Modifique el valor de falso a verdadero

Nota: Además, puede crear un objeto de texto definido por el usuario que se muestra en el paso 2.

Paso 4:

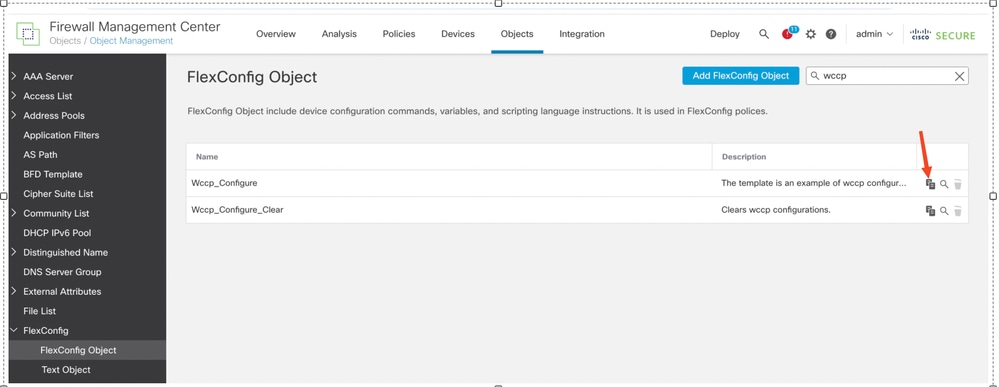

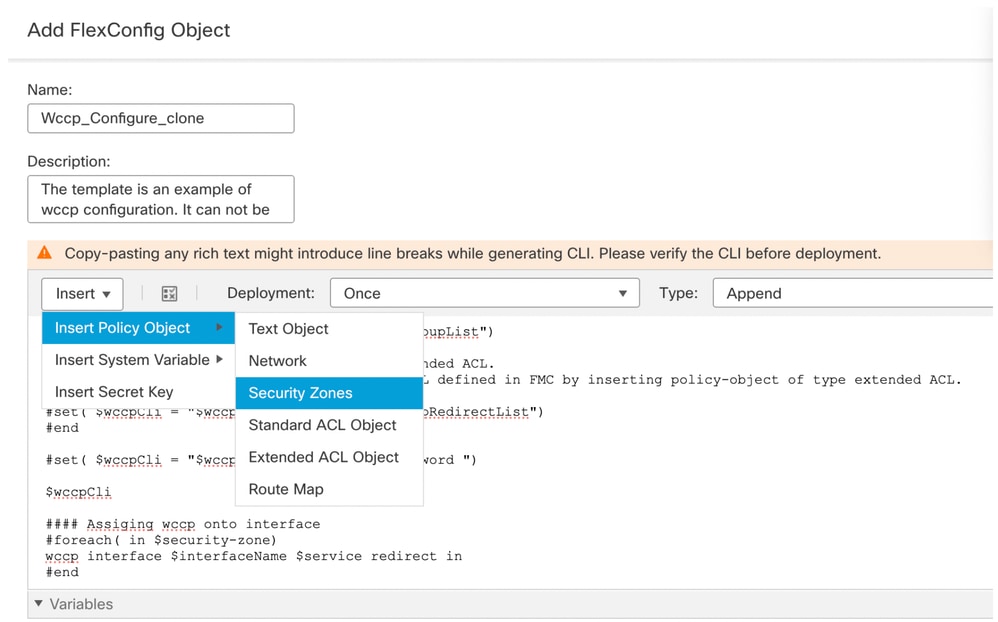

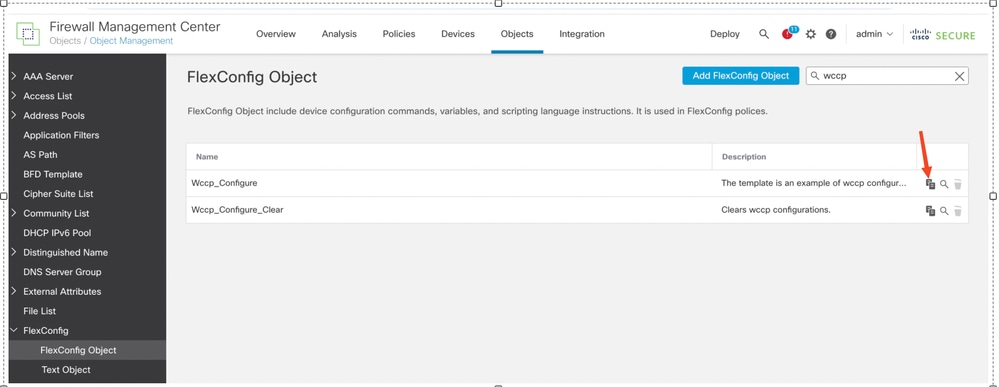

- Vaya a Object > Object Management > Flex Config > FlexConfig Object.

- Busque la palabra clave wccp.

- Haga clic en la opción Clone para la plantilla Wccp_Configure.

Clonar la plantilla wccp_configure

Clonar la plantilla wccp_configure

Nota: El objeto FlexConfig tiene una plantilla predefinida: Wccp_Configure. La plantilla no se puede conectar al dispositivo. Usted debe clonar.

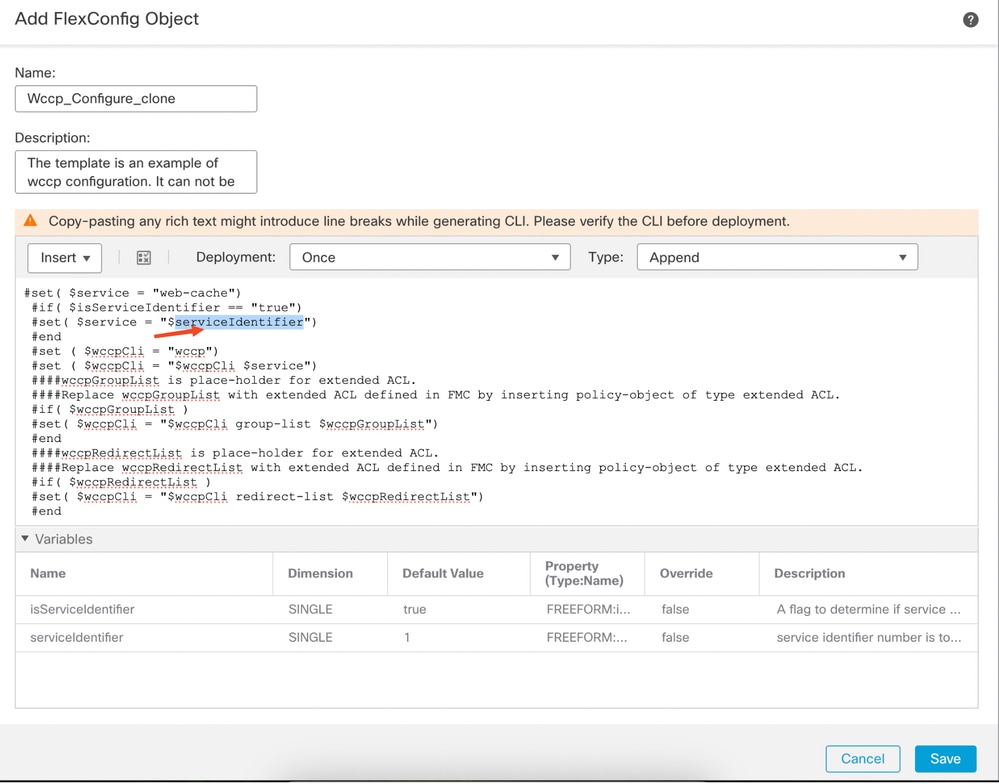

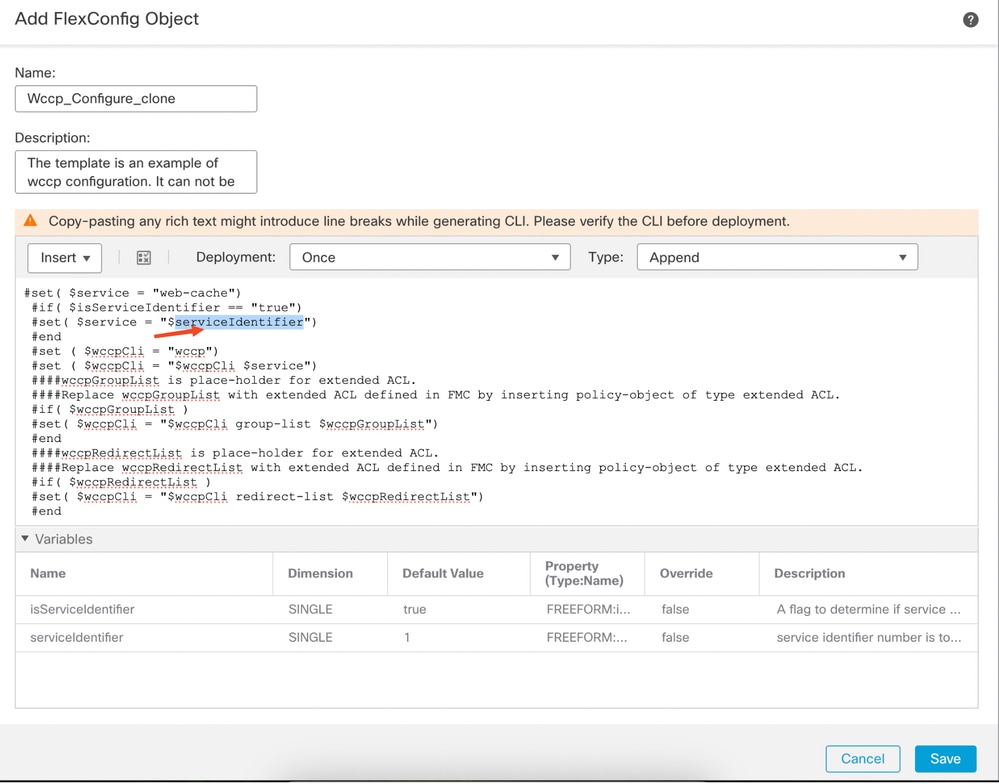

Paso 5:

- Quite las variables $serviceIdentifier de la tercera línea y proporcione su propia variable.

Quitar el identificador de servicio

Quitar el identificador de servicio

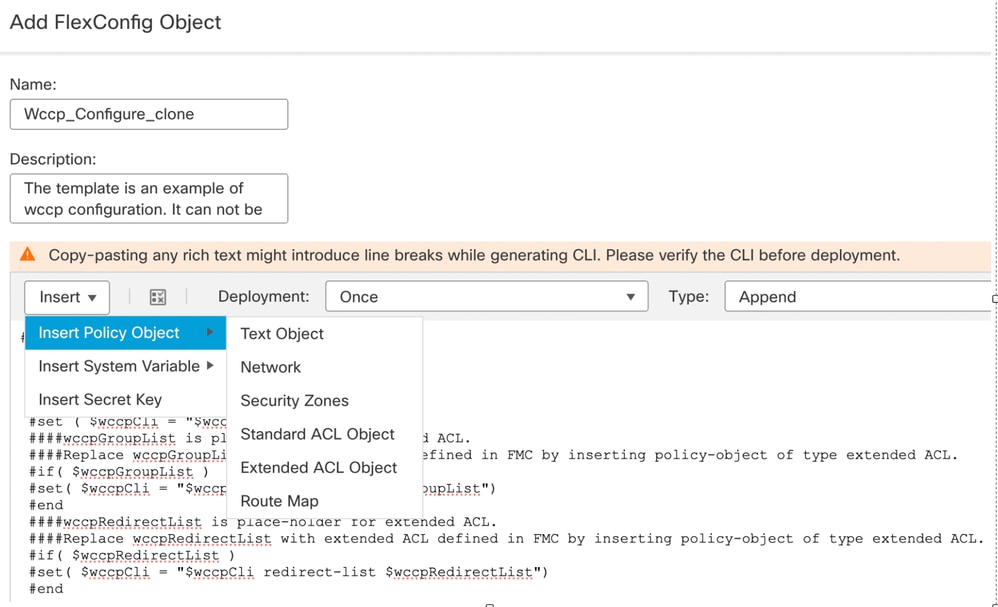

- Inserte el servicio Text Objectwccp-service como la variable creada en el paso 2.

- En el menú desplegable, seleccione Insertar > Insertar objeto de directiva > Objeto de texto

Inserte el objeto wccp-service como variable

Inserte el objeto wccp-service como variable

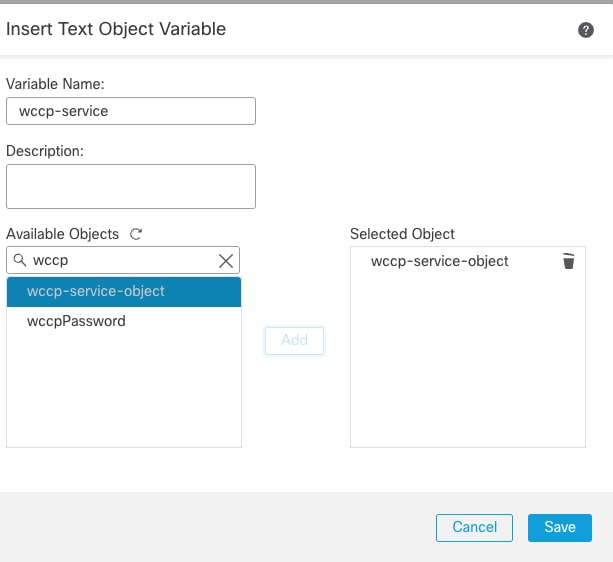

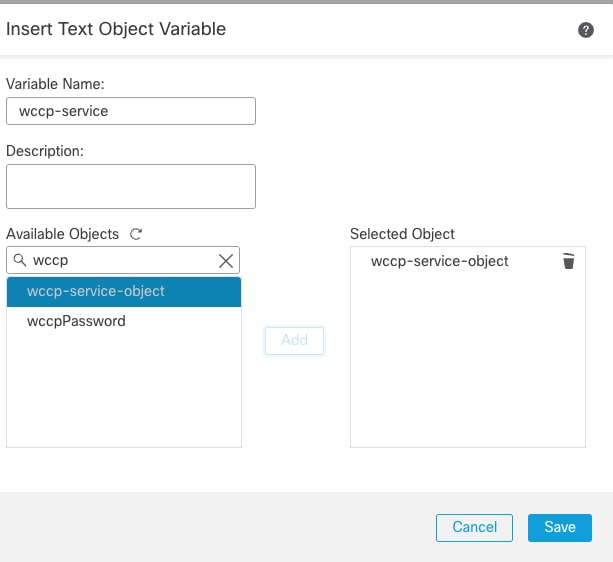

- Proporcione un servicio Variable Namewccp-service.

- Busque wccp-service-object en Available Object.

- Agregue el objeto y guárdelo.

Agregar objeto de servicio wccp

Agregar objeto de servicio wccp

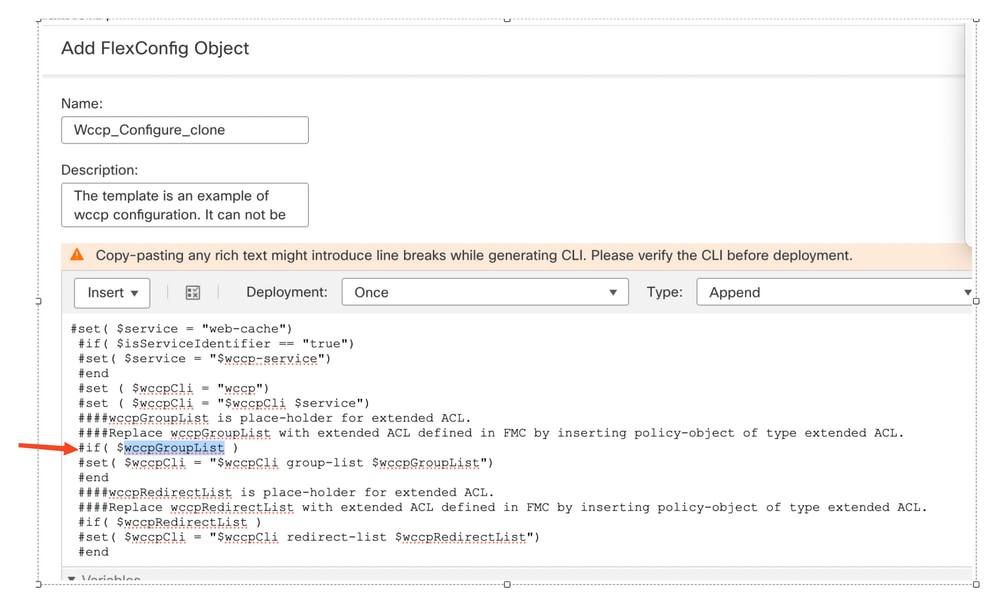

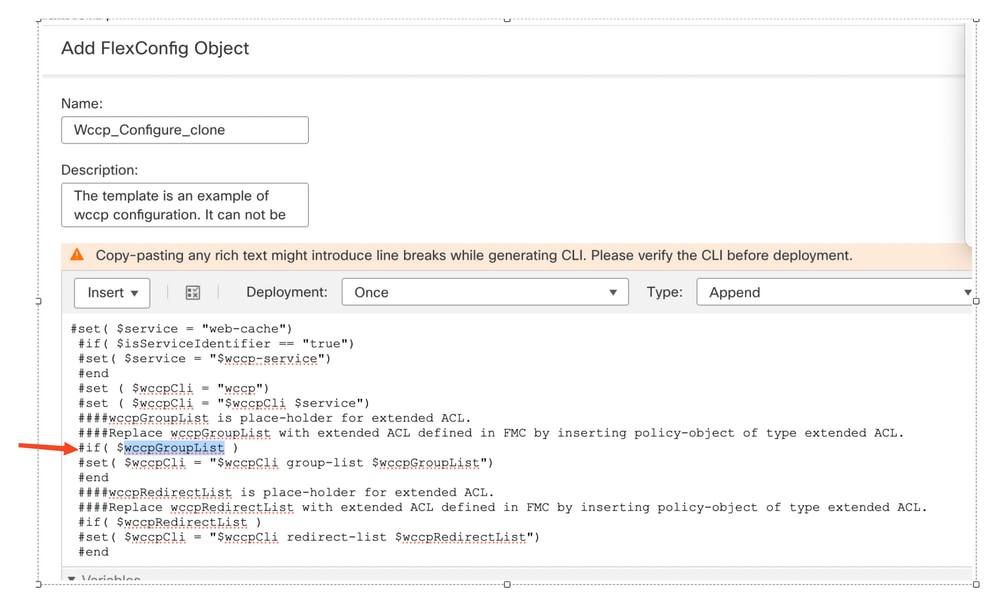

Paso 6:

- Copie el nombre de la variable wccpGroupList y proporcione su propia variable.

Quitar variable predefinida wccpGroupList

Quitar variable predefinida wccpGroupList

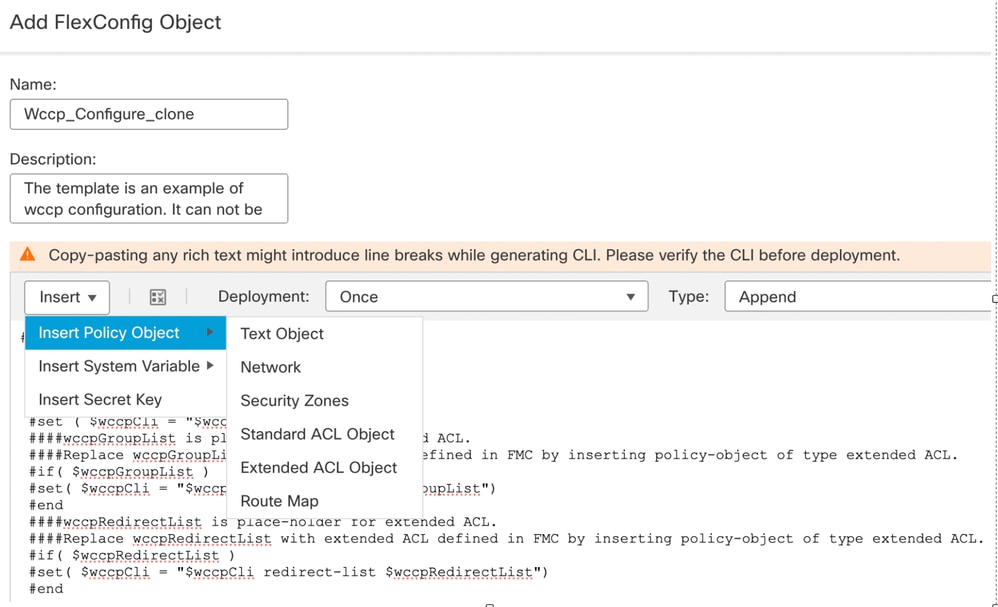

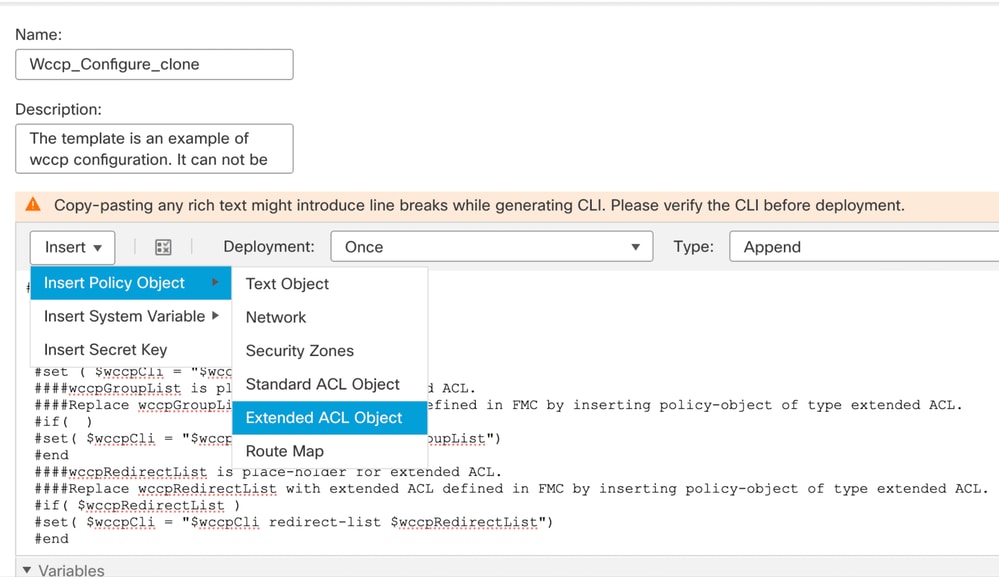

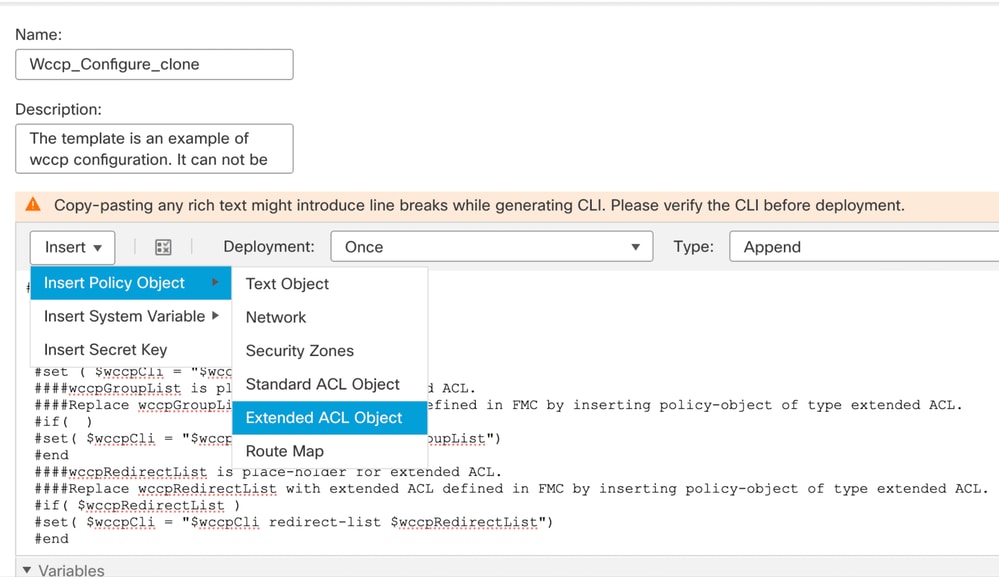

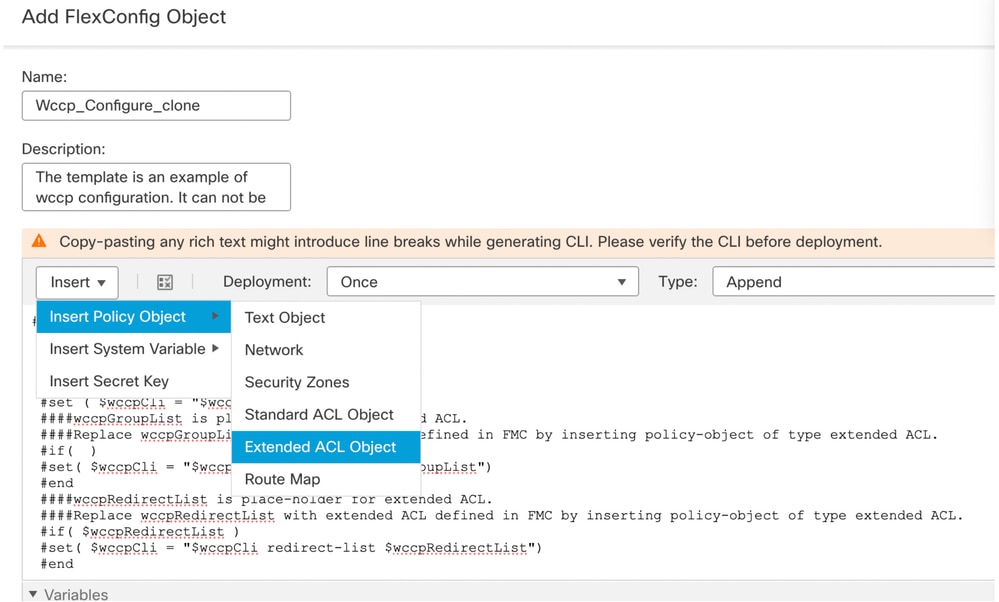

- En el menú desplegable Insert > Insert Policy Object > Extended ACL Object.

Adición de ACL extendida de wccpGrouplist

Adición de ACL extendida de wccpGrouplist

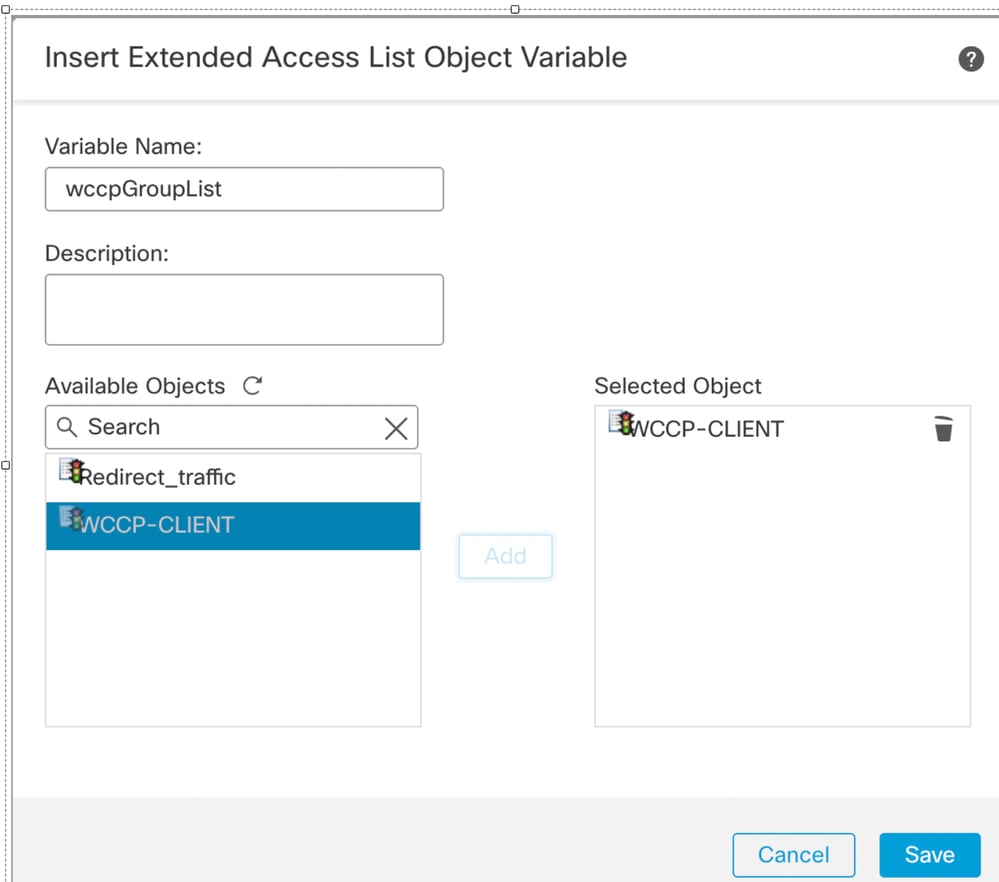

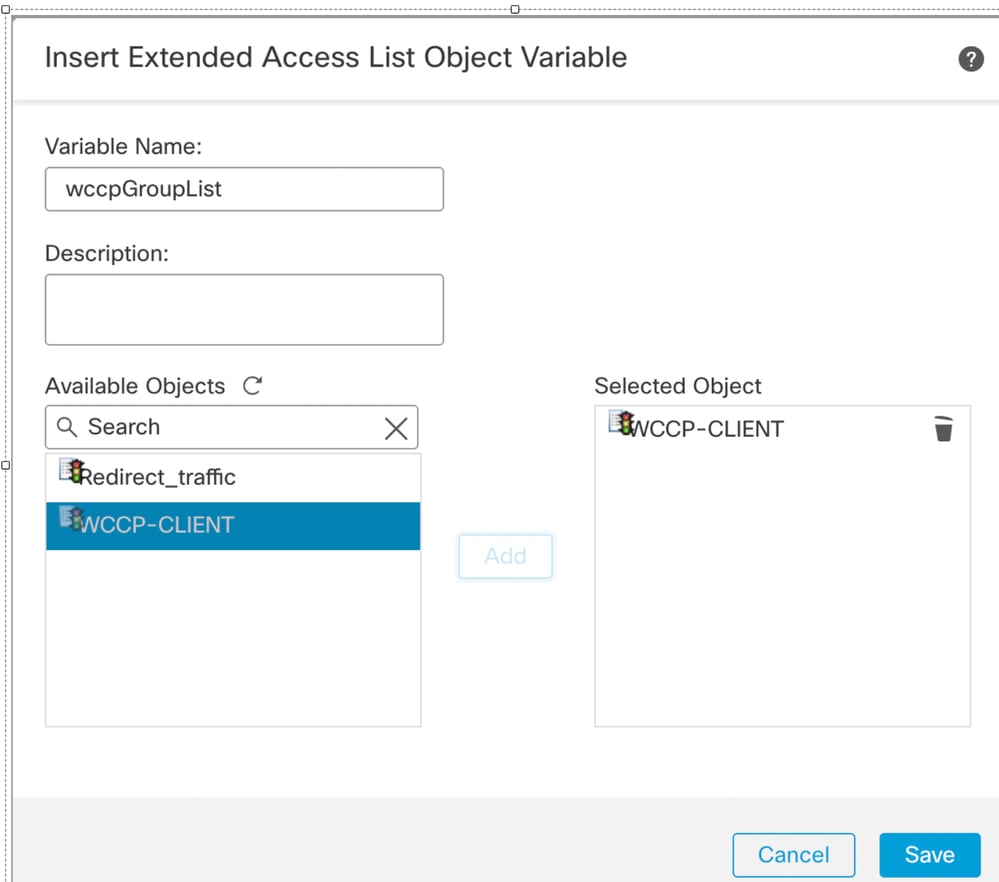

- Pegue el nombre wccpGroupList que ha copiado en el paso anterior de la sección Nombre de variable.

- Busque WCCP-CLIENT en Objetos disponibles creados en el paso 1.

- Añada y guarde el archivo.

Agregar lista extendida WCCP-CLIENT

Agregar lista extendida WCCP-CLIENT

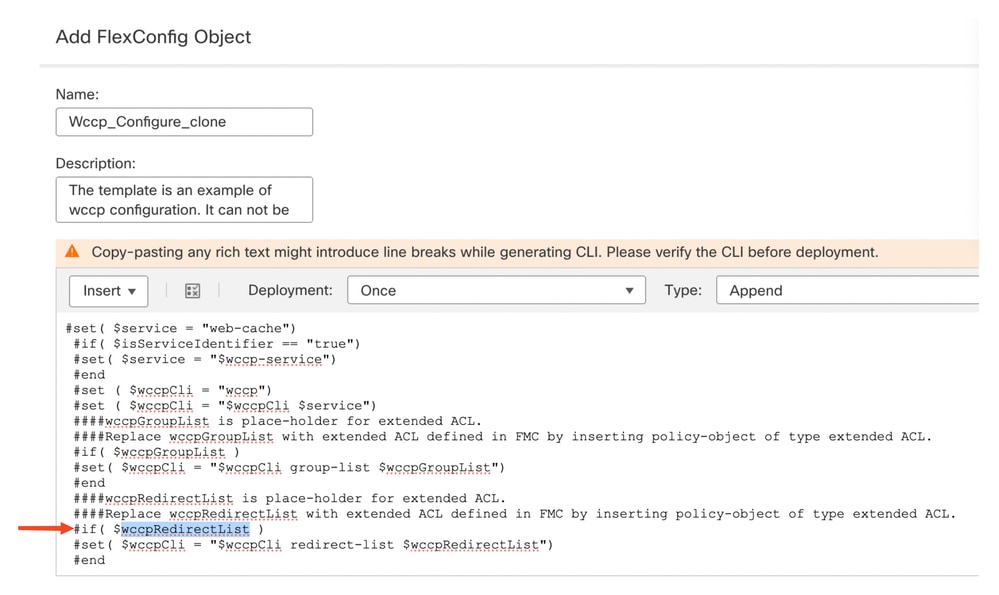

Paso 7:

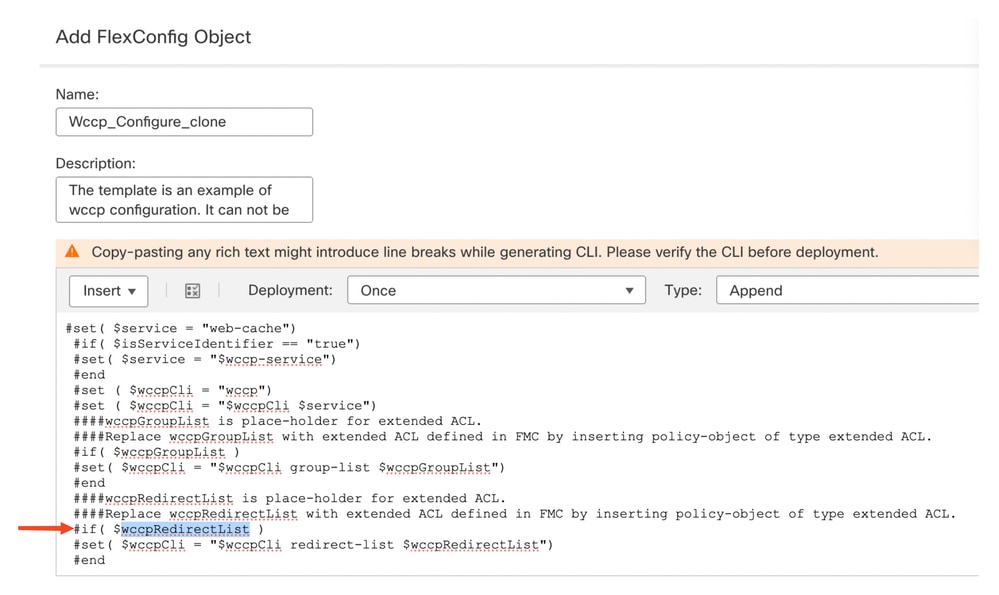

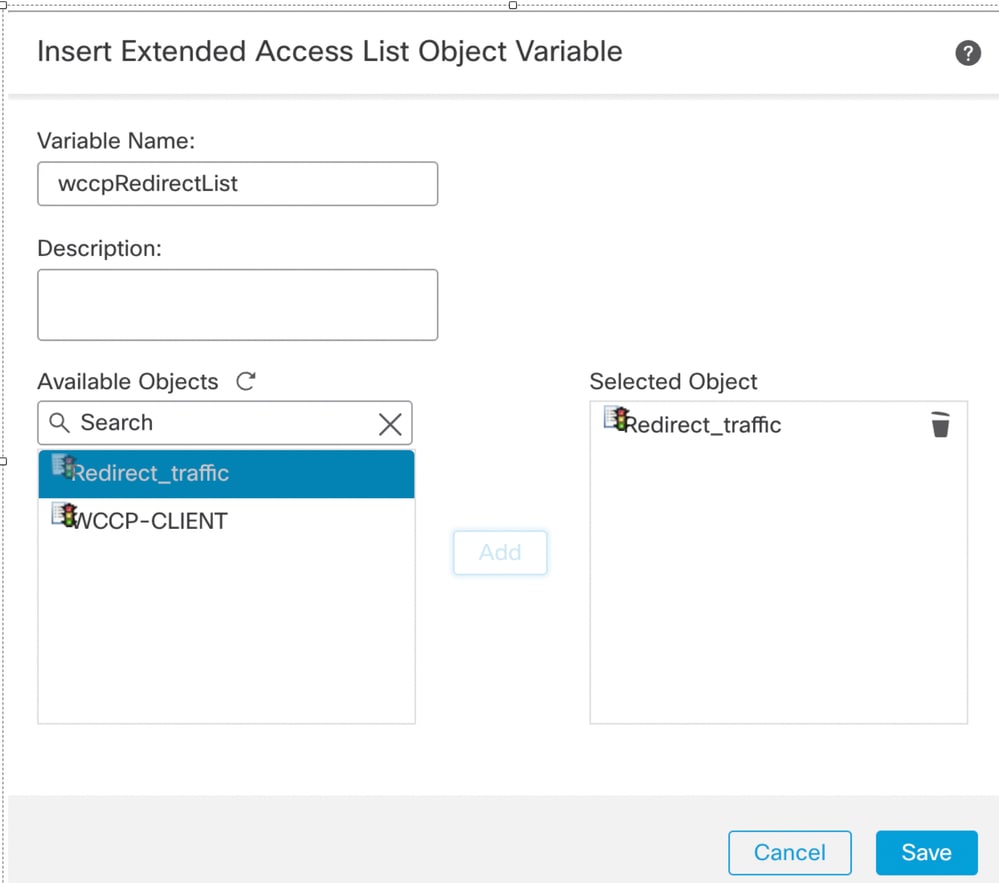

- Seleccione wccpRedirectList para copiar y agregar y proporcionar su propia variable.

Quitar wccpRedirectList

Quitar wccpRedirectList

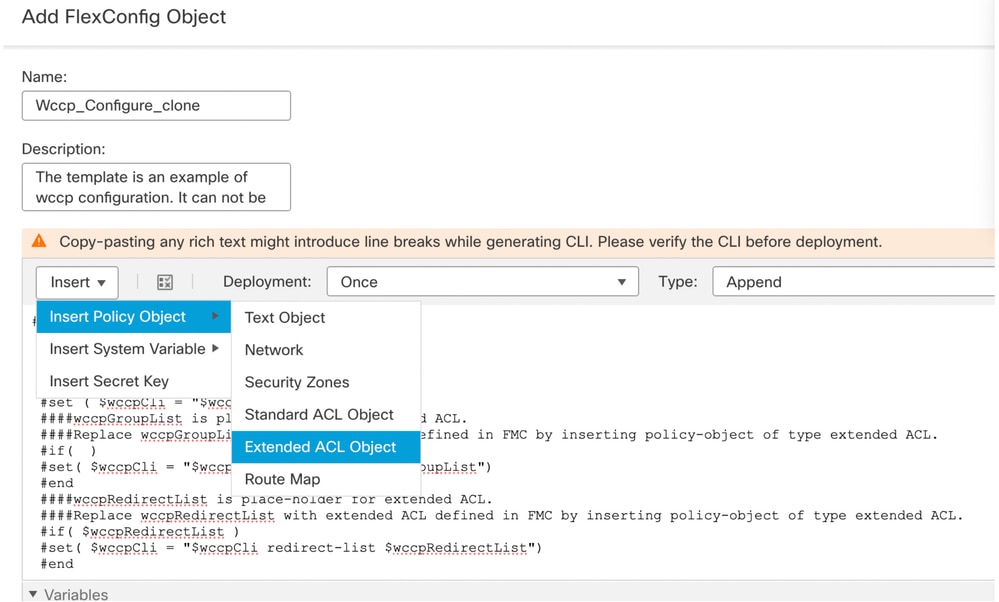

- En el menú desplegable, seleccione Insert > Insert Policy Object > Extended ACL Object .

Seleccionar objeto ACL extendido para wccpRedirectList

Seleccionar objeto ACL extendido para wccpRedirectList

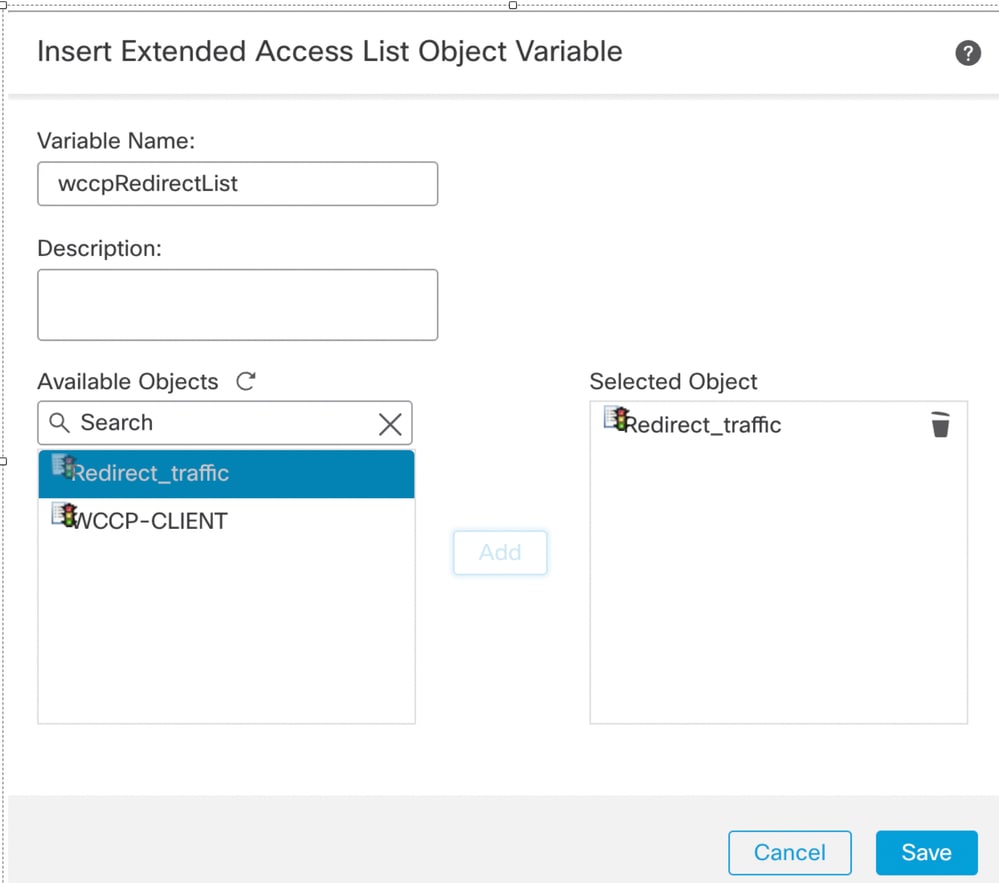

- Pegue wccpRedirectList en Nombre de variable.

- Busque Redirect_traffic en Available Object.

- Seleccione Add y Save it.

Agregar ACL Redirect_traffic

Agregar ACL Redirect_traffic

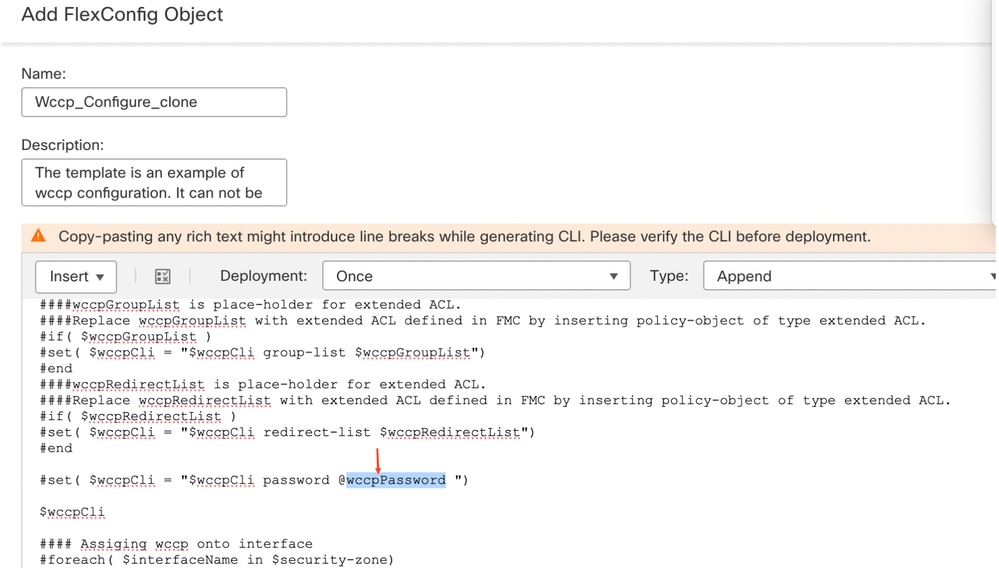

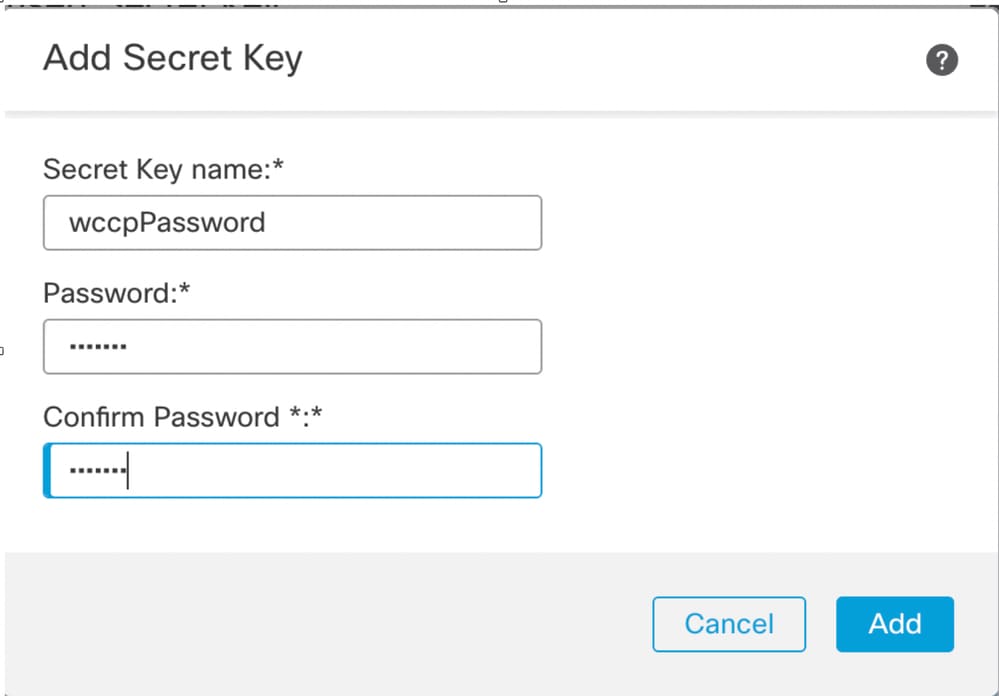

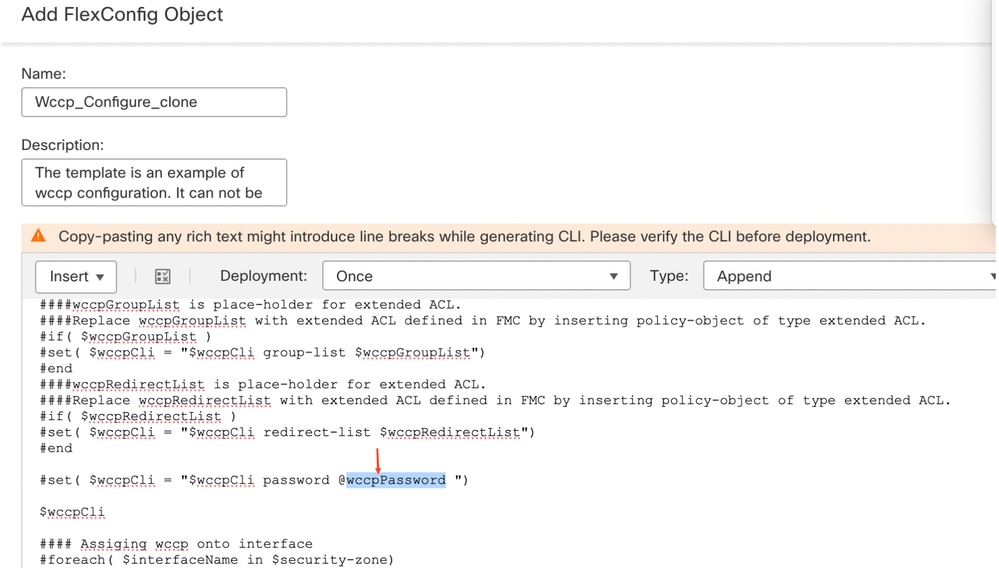

Paso 8:

Se ha eliminado la contraseña wccppredefinida

Se ha eliminado la contraseña wccppredefinida

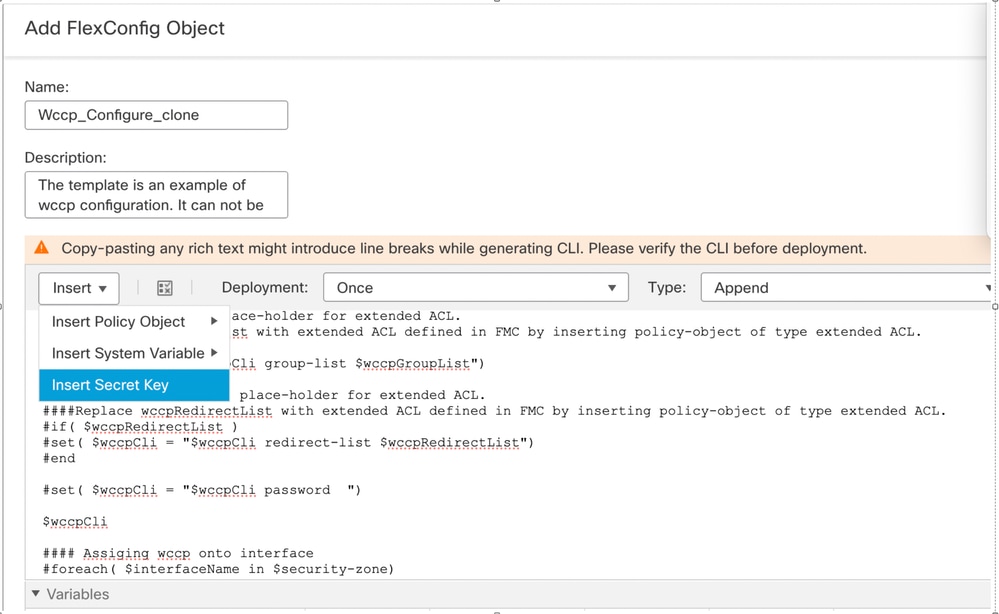

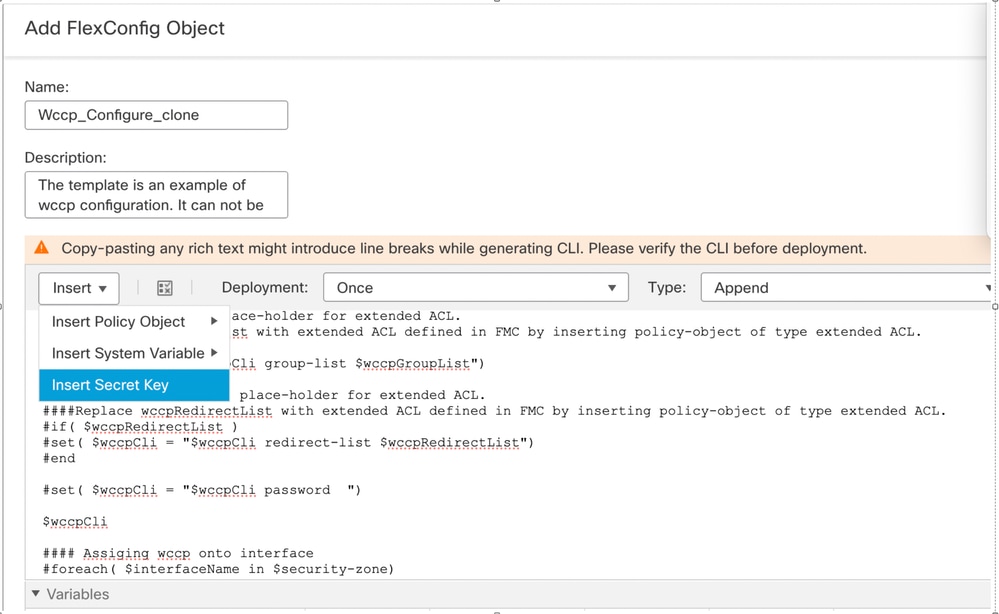

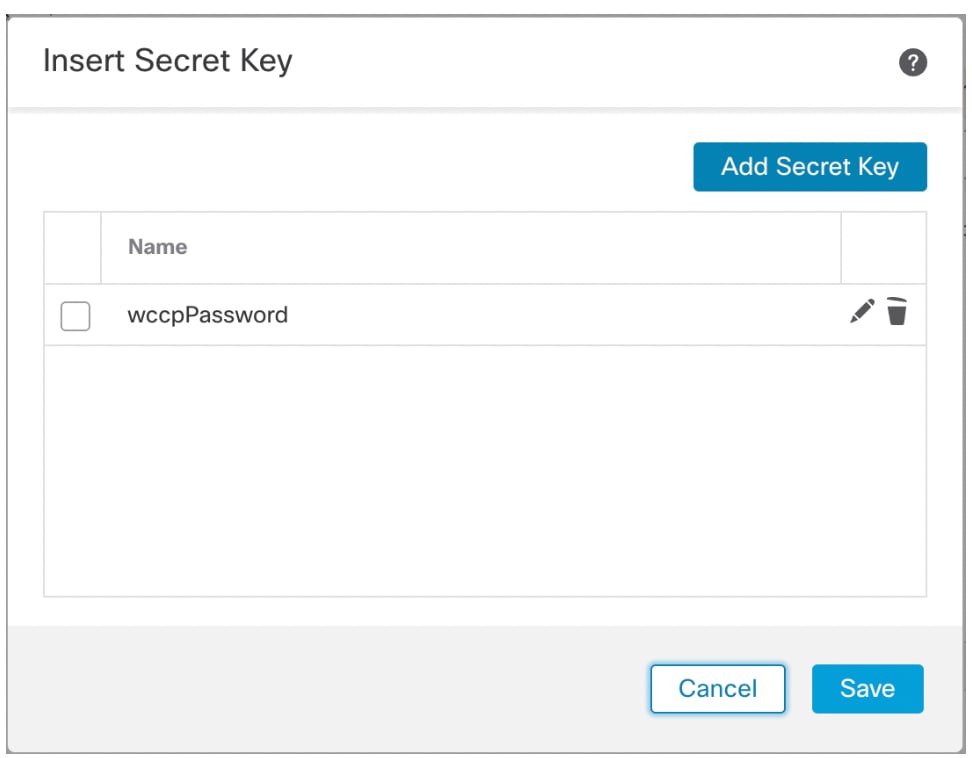

- Seleccione la clave en el menú desplegable Insert > Insert Secret Key.

Seleccionar clave secreta

Seleccionar clave secreta

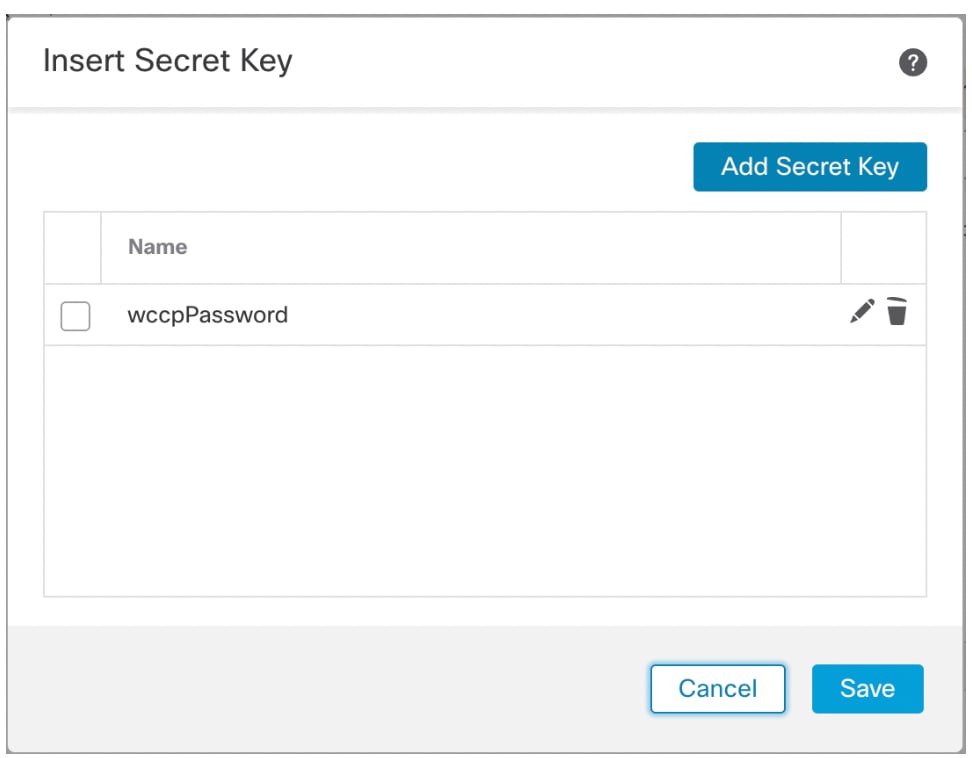

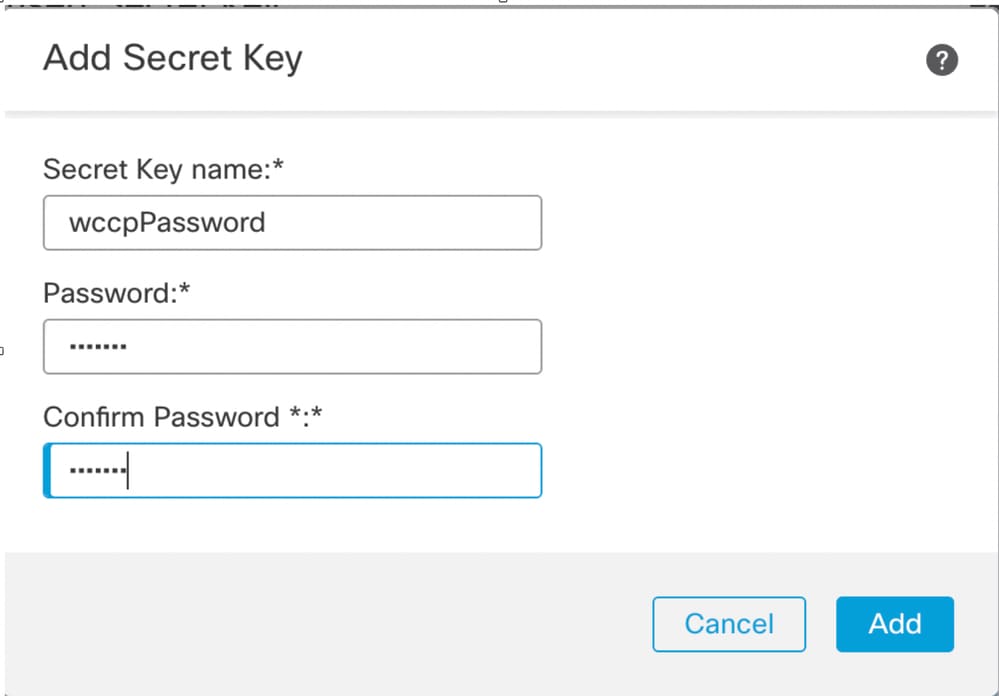

- Haga clic en Add Secret Key.

Agregar clave secreta

Agregar clave secreta

- Introduzca un nombre en Nombre de clave secreta.

- Ingrese la contraseña.

- Introduzca la misma contraseña en Confirm Password y haga clic en Add.

Agregar clave secreta definida por el usuario

Agregar clave secreta definida por el usuario

Nota: En este ejemplo, la interfaz interior pertenece a la zona de seguridad en.

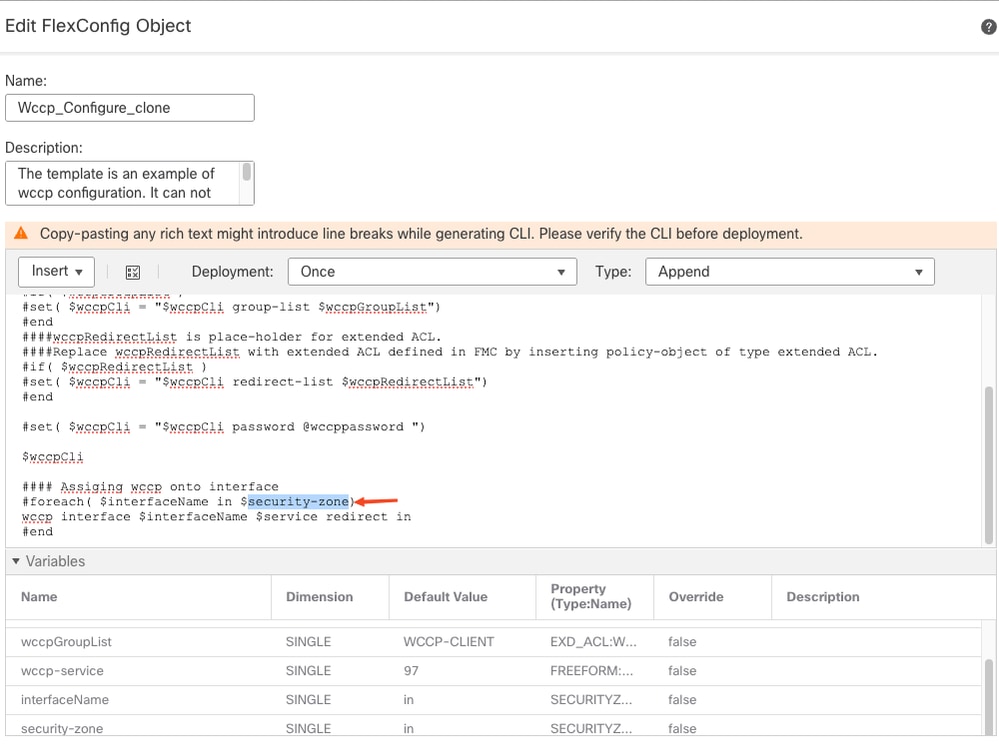

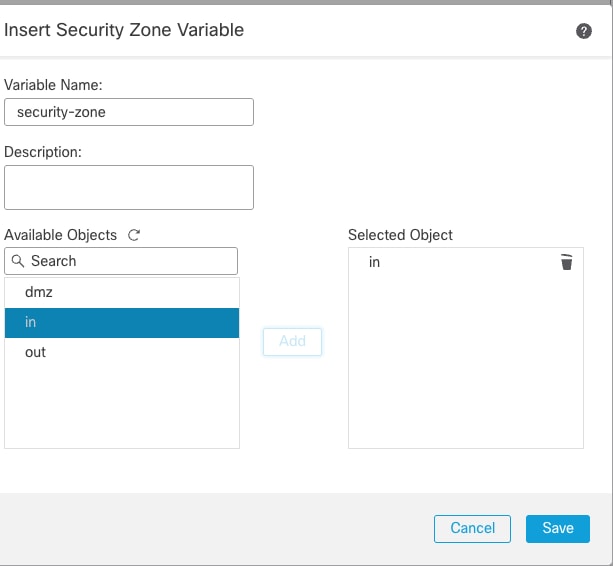

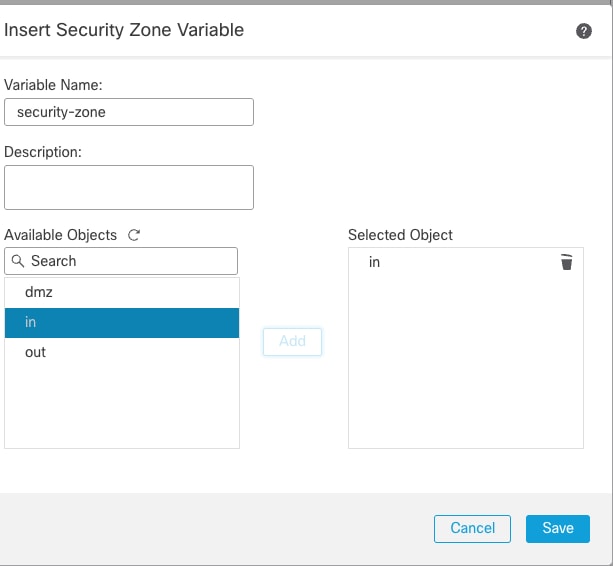

Paso 9:

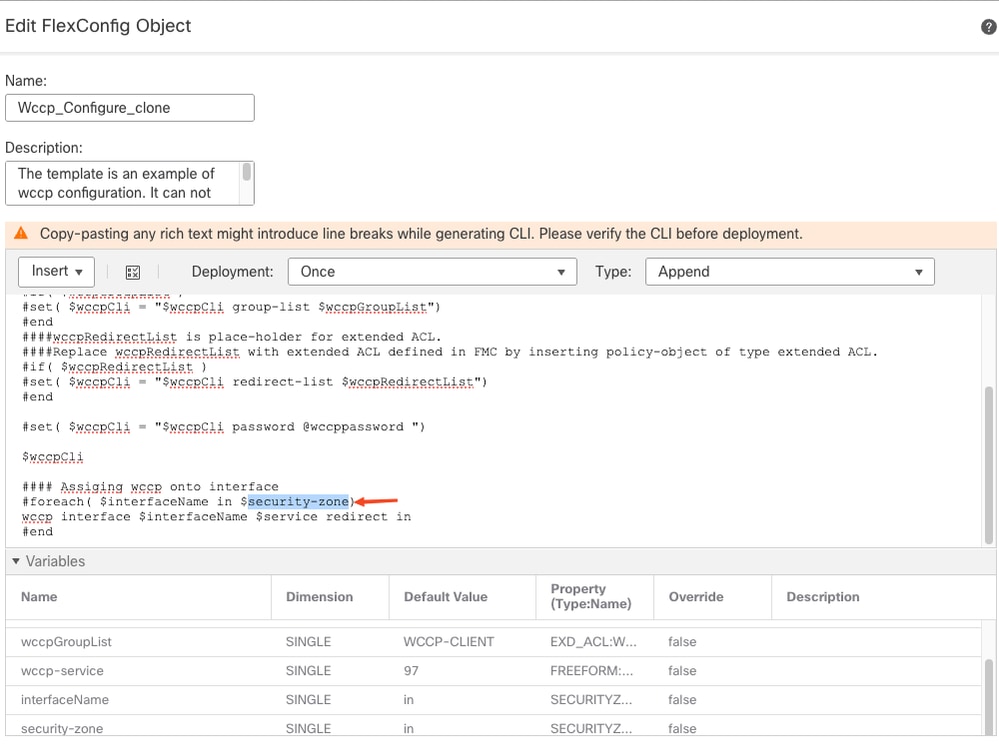

- Copie la zona de seguridad predefinida y reemplace $ zona de seguridad por su propia variable.

Copie el nombre security-zone

Copie el nombre security-zone

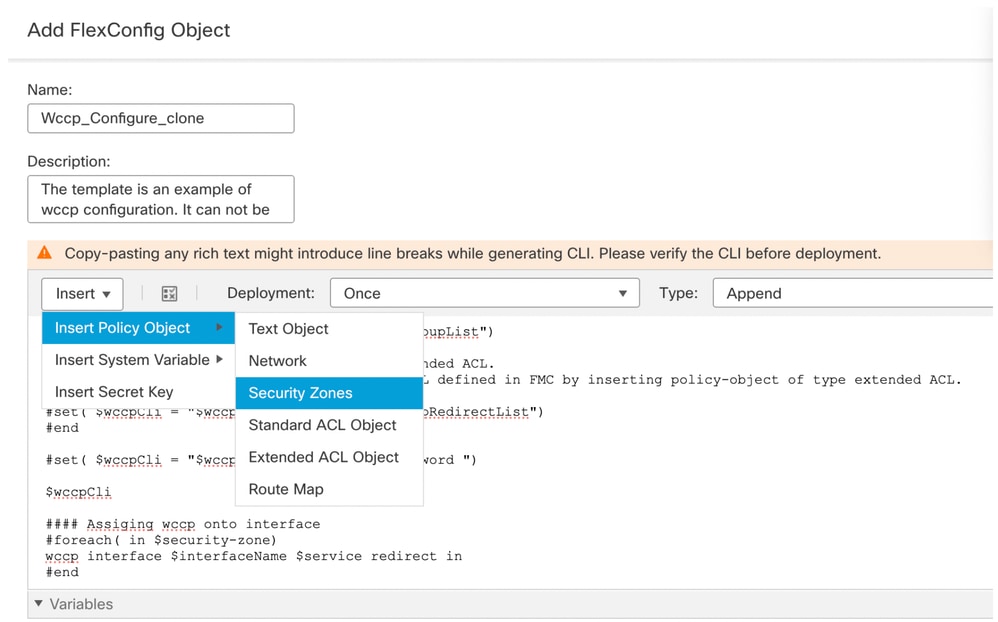

- Seleccione Security Zones en el menú desplegable e Insert > Insert Policy Object.

Seleccione la zona de seguridad

Seleccione la zona de seguridad

- Pegue el nombre de variable como zona de seguridad

- En Objetos disponibles, seleccione la interfaz que desea agregar.

- Click Save.

Agregando zona de seguridad

Agregando zona de seguridad

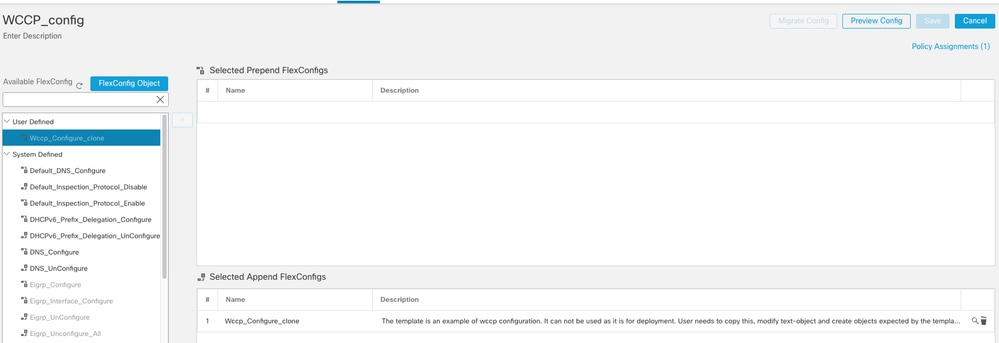

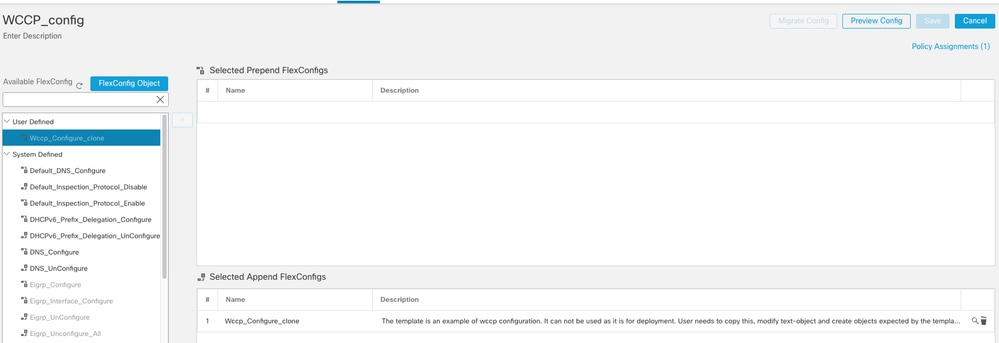

Paso 10:

- Navegue hasta Dispositivos > FlexConfig, haga clic en Nueva política o Editar una política existente.

- Seleccione el objeto Wccp_configure_clone configurado y haga clic en > para asignarlo.

- Click Save.

Nota: En el caso de una nueva directiva, asegúrese de asignarla al dispositivo FTD. Para una política existente, la política debe haber sido ya asignada.

Asignar la configuración de FlexConfig al dispositivo

Asignar la configuración de FlexConfig al dispositivo

Paso 11: Vaya a Deploy > Select the FTD Device > haga clic en Deploy.

Verificación

Paso 1: Verifique la configuración en ejecución.

Inicie sesión en la CLI de FTD y ejecute el comando show running-config wccp.

Ejemplo de configuración:

wccp 97 redirect-list Redirect_traffic group-list WCCP-CLIENT password *****

wccp interface inside 97 redirect in

Para asegurarse de que la configuración tenga la contraseña correcta, ejecute los comandos.

1) system support diagnostic-cli

2) enable

3) Pulse Enter sin contraseña

4) more system:running-config | include wccp

Paso 2: Verificar el estado de WCCP

Ejecute el comando show wccp

Global WCCP information:

Router information:

Router Identifier: -not yet determined-

Protocol Version: 2.0

Service Identifier: 97

Number of Cache Engines: 1

Number of routers: 2

Total Packets Redirected: 0

Redirect access-list: Redirect_traffic

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: WCCP-CLIENT

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

Ejecute el comando show wccp 97 service

WCCP service information definition:

Type: Dynamic

Id: 97

Priority: 240

Protocol: 6

Options: 0x00000012

--------

Hash: DstIP

Alt Hash: -none-

Ports: Destination:: 80 443 0 0 0 0 0 0

Nota: Aquí 97 es el service-id. Asegúrese de que puede ver el número de puerto aprendido del cliente WCCP en Puertos: sección.

3) Run the command show wccp 97 view

Troubleshoot

Paso 1: Verifique que FTD tenga la ruta de la misma interfaz que recibió la solicitud WCCP del servidor proxy.

En este ejemplo, el tráfico se redirige a la interfaz dmz.

>show route

S 10.xx.xx.xx 255.yyy.yyy.yyy [1/0] via 10.zz.zz.z, dmz

Nota: Aquí 10.xx.xx.xx es la dirección IP del servidor proxy, 255.yyy.yyy.yyy es la máscara de red, 10.zz.zz.z es la puerta de enlace de próximo salto.

Paso 2: Tome las capturas en la interfaz interna y dmz para asegurarse de que el tráfico se redirija.

Captura en la interfaz interna para el puerto 443

capture capinside interface inside trace detail match tcp any any eq 443

Captura en la interfaz dmz:

capture capdmz interface dmz trace detail match gre any any

Nota: En la interfaz dmz, debe filtrar con el protocolo GRE. El paquete de redirección se encapsula en el paquete GRE al cliente wccp.

Paso 3: Depuración para wccp

Ejecute los comandos:

debug wccp event

debu wccp packet

El error de funcionamiento de Cisco IDCSCvn90518 se ha planteado para su mejora con el fin de disponer de compatibilidad con el modo nativo de FDM y FMC para la configuración WCCP.

Comentarios

Comentarios