Introducción

Este documento demuestra cómo instalar y registrar el software Cisco Secure Firewall Threat Defence (FTD) en los appliances de seguridad Firepower 4100.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Dispositivo de seguridad Cisco Firepower 4125, que ejecuta FXOS 2.16(0.128) y FTD 7.6.0

- Cisco Secure Firewall Management Center, que ejecuta 7.6.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

FTD es una imagen de software unificada que se puede instalar en estas plataformas:

-

Dispositivos Cisco Secure Firewall (FPR1xxx, FPR12xx, FPR21xx, FPR31xx, FPR42xx)

-

Firepower Security Appliances (FPR41xx y FPR9300)

- Dispositivos de seguridad industrial (ISA) serie 3000

- Módulo de router de servicios integrados (ISR)

- Nube privada:

- VMware (ESXi)

- Máquina virtual basada en kernel (KVM)

- OpenStack

- Cisco HyperFlex

- Nube pública:

- Servicios web de Amazon (AWS)

- Microsoft Azure

- Plataforma de nube de Google

- Infraestructura de nube de Oracle

- Nube Nutanix

- Equínix

Configurar

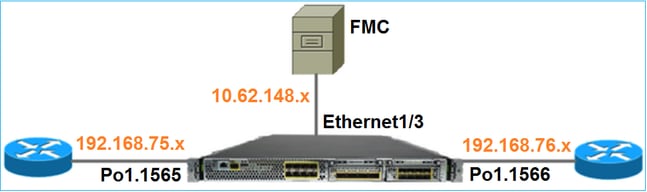

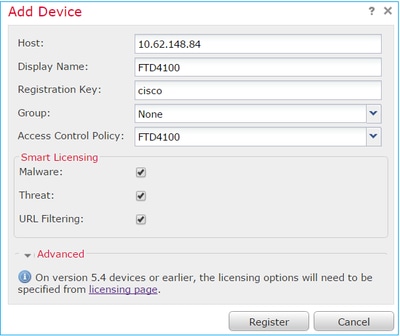

Diagrama de la red

Tarea 1. Descarga de software de FTD

Navegue hasta Seguridad > Firewalls > Firewalls de última generación (NGFW) > Firepower serie 4100 > Firepower 4125 Security Appliance y elija Firepower Threat Defence Software como se muestra en esta imagen:

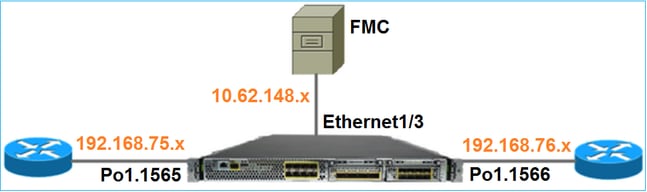

Tarea 2. Verificación de la compatibilidad FXOS-FTD

Tarea requerida

Compruebe que la versión de FXOS que se ejecuta en el chasis es compatible con la versión de FTD que desea instalar en el módulo de seguridad.

Solución

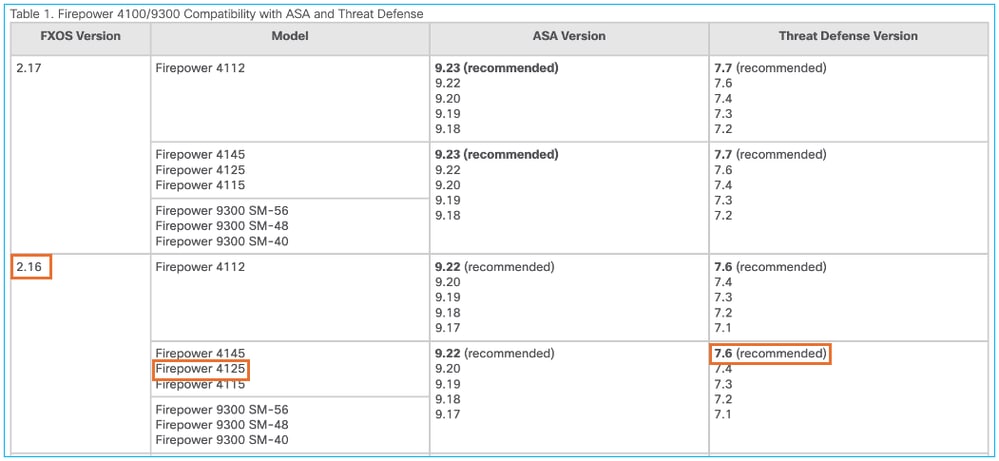

Paso 1. Compruebe la compatibilidad de FXOS-FTD.

Antes de instalar una imagen FTD en el módulo/blade, asegúrese de que el chasis Firepower ejecuta un software FXOS compatible. En la Guía de compatibilidad de FXOS, compruebe la tabla de compatibilidad de dispositivos lógicos. La versión FXOS mínima necesaria para ejecutar FTD 7.6.0 es 2.16, como se muestra en la tabla 1:

Si la imagen FXOS no es compatible con la imagen FTD de destino, actualice primero el software FXOS.

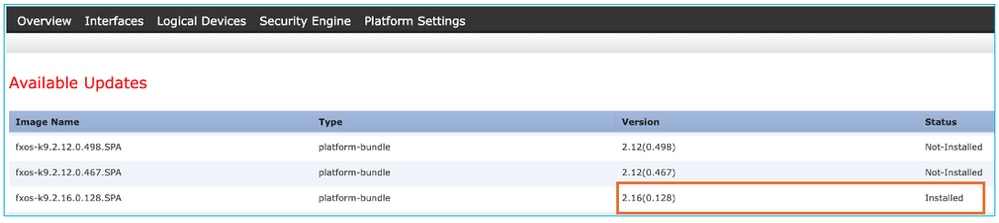

Verificar la imagen FXOS

Método 1. En la página Descripción general de la interfaz de usuario de Firepower Chassis Manager (FCM), como se muestra en esta imagen:

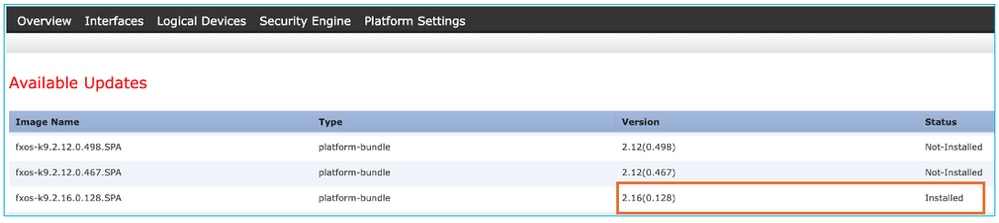

Método 2. Navegue hasta FCM System > Update page, como se muestra en esta imagen:

Método 3. Desde la CLI de FXOS:

FPR4125# show fabric-interconnect firmware

Fabric Interconnect A:

Running-Kern-Vers: 5.0(3)N2(4.160.555)

Running-Sys-Vers: 5.0(3)N2(4.160.555)

Package-Vers: 2.16(0.128)

Startup-Kern-Vers: 5.0(3)N2(4.160.555)

Startup-Sys-Vers: 5.0(3)N2(4.160.555)

Act-Kern-Status: Ready

Act-Sys-Status: Ready

Bootloader-Vers:

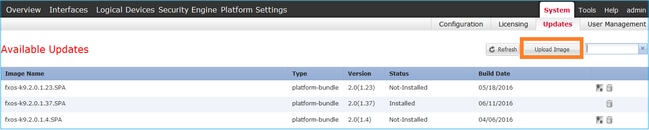

Tarea 3. Carga de la imagen de FTD en el dispositivo Firepower

Tarea requerida

Cargue la imagen FTD en el chasis FPR4100.

Solución

Método 1. Cargue la imagen de FTD desde la interfaz de usuario de FCM.

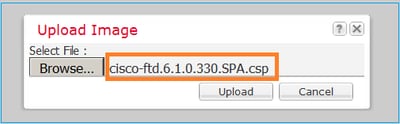

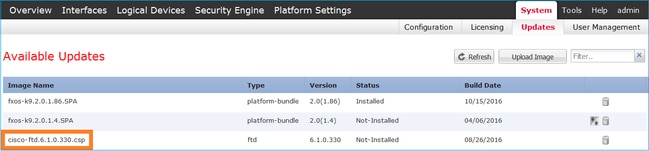

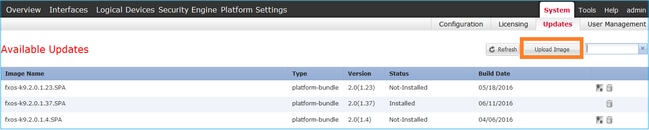

Inicie sesión en el administrador de chasis FPR4100 y navegue hasta la pestaña System > Updates. Elija Cargar imagen para cargar el archivo, como se muestra en esta imagen:

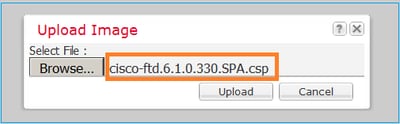

Busque el archivo de imagen FTD y haga clic en Cargar, como se muestra en esta imagen:

Acepte el Acuerdo de licencia del usuario final (CLUF).

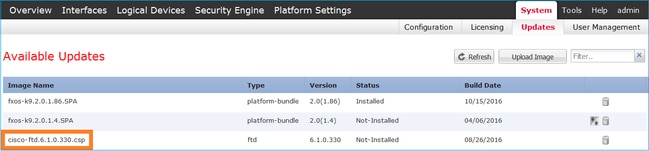

La verificación es como se muestra en esta imagen:

Método 2. Cargue la imagen de FTD desde la CLI de FXOS.

Puede cargar la imagen de FTD desde un FTP, HTTP, HTTPS, Secure Copy (SCP), Secure FTP (SFTP), TFTP o mediante USB. (En este ejemplo, se utiliza FTP):

FPR4100# scope ssa

FPR4100 /ssa # scope app-software

FPR4100 /ssa/app-software # download image ?

ftp: Location of the image file

http: Location of the image file

https: Location of the image file

scp: Location of the image file

sftp: Location of the image file

tftp: Location of the image file

usbA: Location of the image file

Antes de que se inicie la transferencia de imagen, verifique la conectividad entre la interfaz de administración del chasis y el servidor remoto:

FPR4100# connect local-mgmt

FPR4100(local-mgmt)# ping 10.229.24.22

PING 10.229.24.22 (10.229.24.22) from 10.62.148.88 eth0: 56(84) bytes of data.

64 bytes from 10.229.24.22: icmp_seq=1 ttl=124 time=0.385 ms

64 bytes from 10.229.24.22: icmp_seq=2 ttl=124 time=0.577 ms

64 bytes from 10.229.24.22: icmp_seq=3 ttl=124 time=0.347 ms

Para descargar la imagen FTD, navegue hasta este alcance y utilice el comando download image:

FPR4100# scope ssa

FPR4100 /ssa # scope app-software

FPR4100 /ssa/app-software # download image ftp://ftp_username@10.229.24.22/cisco-ftd.7.6.0.113.SPA.csp

Password:

Para supervisar el progreso de la carga de la imagen:

FPR4100 /ssa/app-software # show download-task detail

Downloads for Application Software:

File Name: cisco-ftd.7.6.0.113.SPA.csp

Protocol: Ftp

Server: 10.229.24.22

Port: 0

Userid: ftp

Path:

Downloaded Image Size (KB): 95040

Time stamp: 2016-12-11T20:27:47.856

State: Downloading

Transfer Rate (KB/s): 47520.000000

Current Task: downloading image cisco-ftd.7.6.0.113.SPA.csp from 10.229.24.22(FSM-STAGE:sam:dme:ApplicationDownloaderDownload:Local)Utilice este comando para verificar que la descarga se ha realizado correctamente:

FPR4100 /ssa/app-software # show download-task

Downloads for Application Software:

File Name Protocol Server Port Userid State

------------------------------ ---------- ------------- ---------- --------- -----

cisco-ftd.7.6.0.113.SPA.csp Ftp 10.229.24.22 0 ftp Downloaded

Para obtener más información:

KSEC-FPR4100 /ssa/app-software # show download-task fsm status expand

File Name: cisco-ftd.7.6.0.113.SPA.csp

FSM Status:

Affected Object: sys/app-catalogue/dnld-cisco-ftd.7.6.0.113.SPA.csp/fsm

Current FSM: Download

Status: Success

Completion Time: 2016-12-11T20:28:12.889

Progress (%): 100

FSM Stage:

Order Stage Name Status Try

------ ---------------------------------------- ------------ ---

1 DownloadLocal Success 1

2 DownloadUnpackLocal Success 1

File Name: Cisco_FTD_SSP_Upgrade-7.6.0-113.shLa imagen se muestra en el repositorio del chasis:

KSEC-FPR4100 /ssa/app-software # exit

KSEC-FPR4100 /ssa # show app

Application:

Name Version Description Author Deploy Type CSP Type Is Default App

---------- ---------- ----------- ---------- ----------- ----------- --------------

asa 9.6.2.3 N/A cisco Native Application No

ftd 7.6.0.113 N/A cisco Native Application No

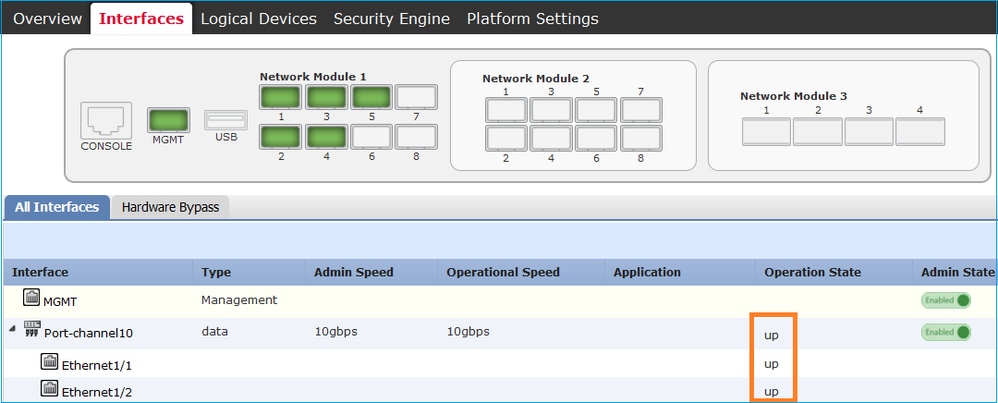

Tarea 4. Configuración de la gestión de FTD y las interfaces de datos

Tarea requerida

Configure y active las interfaces de administración y de datos para FTD en el dispositivo Firepower.

Solución

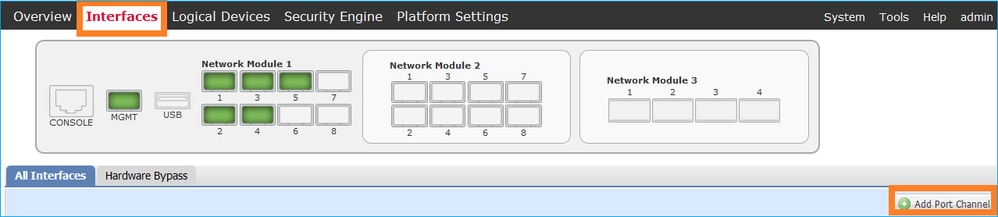

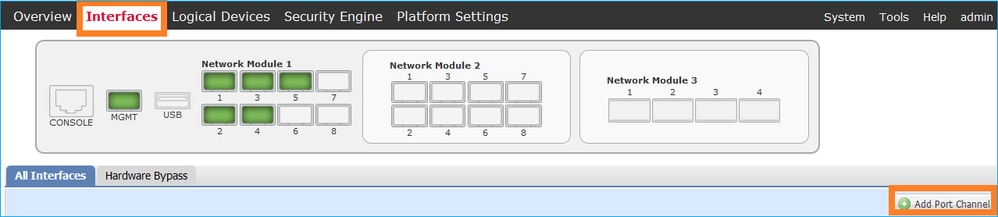

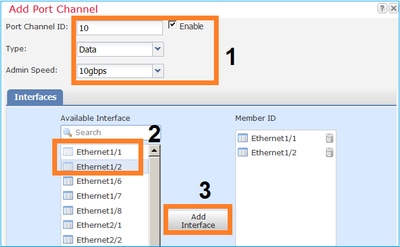

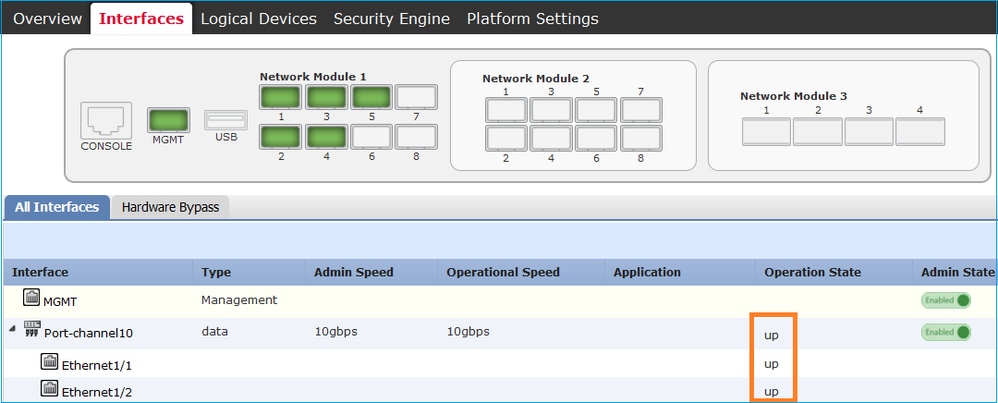

Para crear una nueva interfaz, inicie sesión en FCM y navegue hasta la ficha Interfaces. Las interfaces actuales están visibles. Para crear una nueva interfaz de canal de puerto, elija el botón Add New > Port Channel, como se muestra en la imagen:

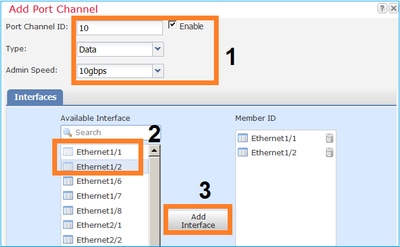

Paso 1. Crear una interfaz de datos de canal de puerto.

Cree una nueva interfaz de canal de puerto, como se muestra en esta imagen:

|

ID de canal de puerto

|

1

|

|

Tipo

|

Datos

|

|

Habilitar

|

Yes

|

|

ID de miembro

|

Ethernet 1/2, Ethernet 1/3

|

Para el ID de canal de puerto, un valor entre 1 y 47.

Nota: PortChannel 48 se utiliza para clústeres.

La verificación es como se muestra en esta imagen:

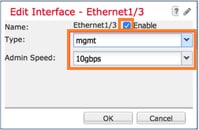

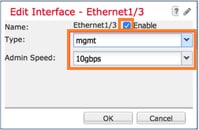

Paso 2. Crear una interfaz de gestión.

En la pestaña Interfaces, elija la interfaz, seleccione Edit, y configure la interfaz de administración, como se muestra en esta imagen:

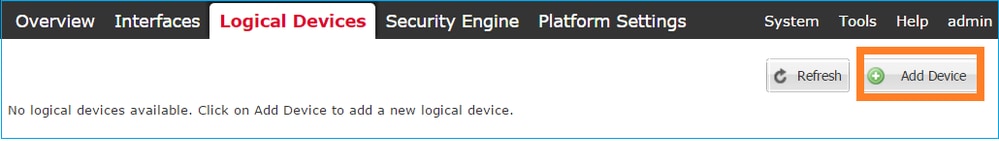

Tarea 5. Crear y configurar un nuevo dispositivo lógico

Tarea requerida

Crear un FTD como dispositivo lógico independiente e implementarlo.

Solución

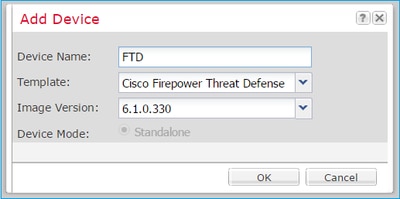

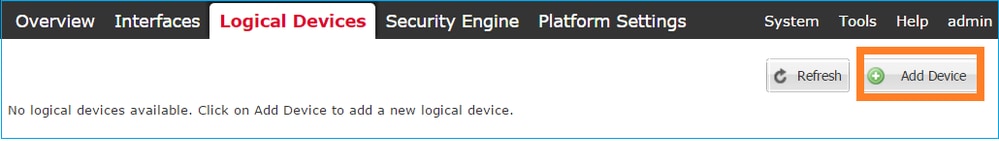

Paso 1. Agregar un dispositivo lógico.

Navegue hasta la pestaña Logical Devices y elija el botón Add Device para crear un nuevo dispositivo lógico, como se muestra en esta imagen:

Configure un dispositivo FTD con los ajustes mostrados en esta imagen:

|

Nombre del dispositivo

|

FPR4125-1

|

|

Plantilla

|

Cisco Secure Firewall Threat Defence

|

|

Versión de imagen

|

7.6.0.113

|

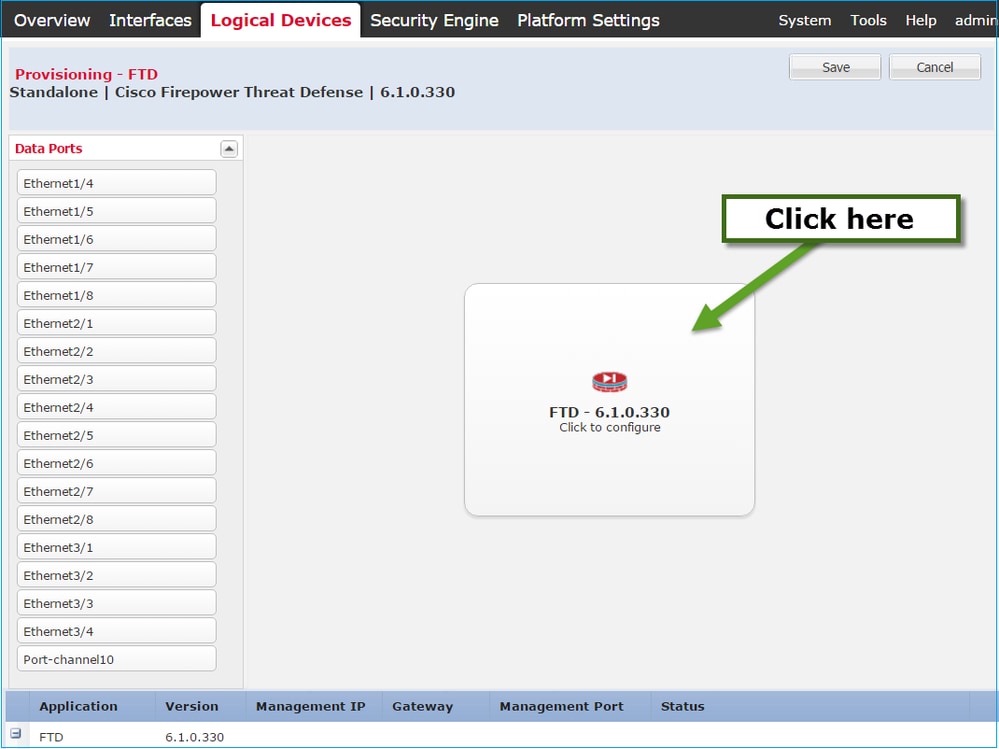

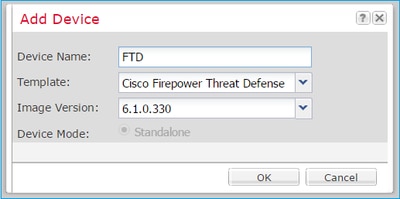

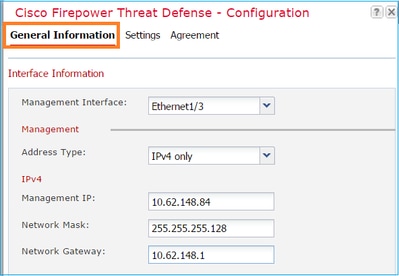

Paso 2. Inicie el dispositivo lógico.

Después de crear el dispositivo lógico, se muestra la ventana Provisioning - device_name. Elija el icono del dispositivo para iniciar la configuración, como se muestra en esta imagen:

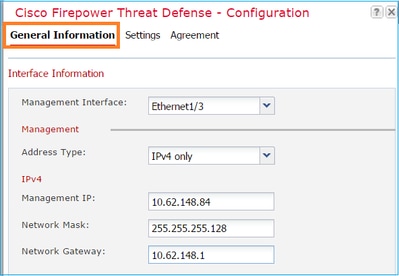

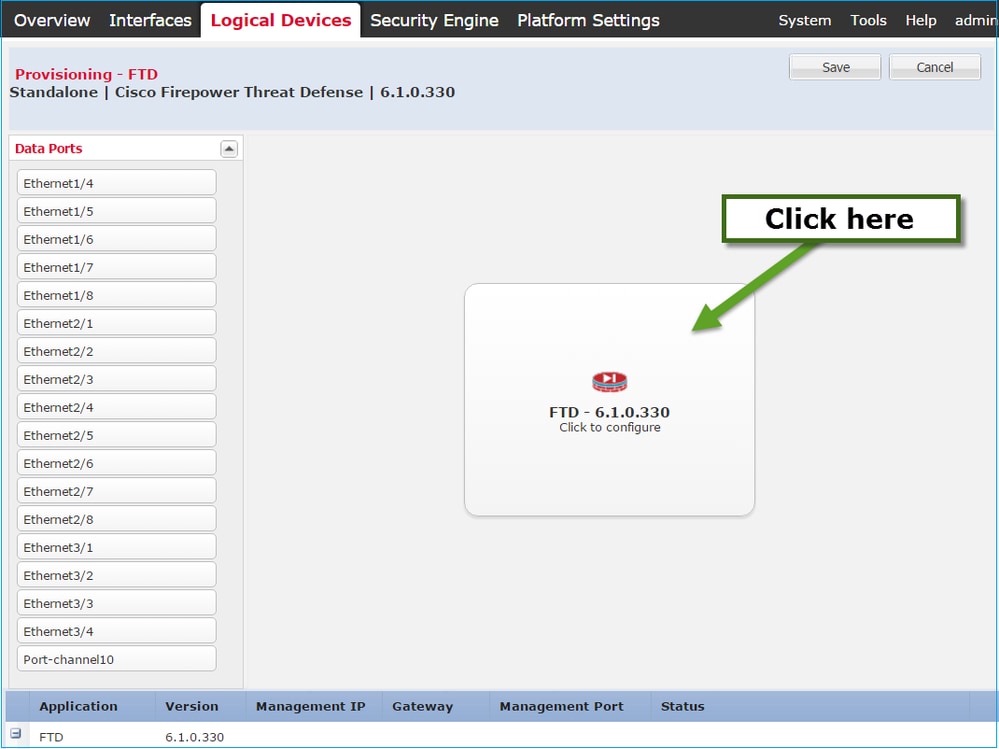

Configure la ficha Información general de FTD, como se muestra en esta imagen:

|

Interfaz de administración

|

Ethernet1/1

|

|

Tipo de dirección

|

Sólo IPv4

|

|

IP de administración

|

10.62.148.226

|

|

Máscara de red

|

255.255.255.128

|

|

Gateway de red

|

10.62.148.129

|

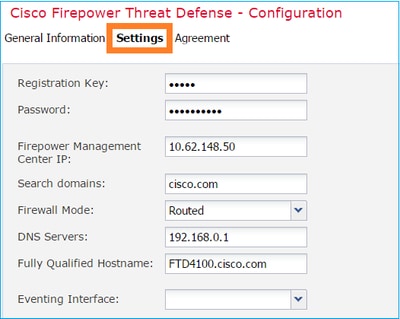

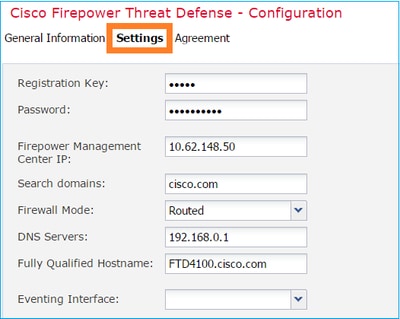

Configure la ficha Configuración de FTD, como se muestra en esta imagen:

|

Clave de registro

|

Cisco

|

|

Contraseña

|

Pa$$w0rd |

|

IP de Cisco Secure Firewall Management Center

|

10.62.148.43

|

|

Buscar dominios

|

cisco.com

|

|

Modo Firewall

|

Enrutado

|

|

Servidores DNS

|

192.168.0.2

|

|

Nombre de host completamente calificado

|

FPR4125-1.cisco.com

|

|

Interfaz de eventos

|

-

|

Asegúrese de que se acepta el Acuerdo y seleccione Aceptar.

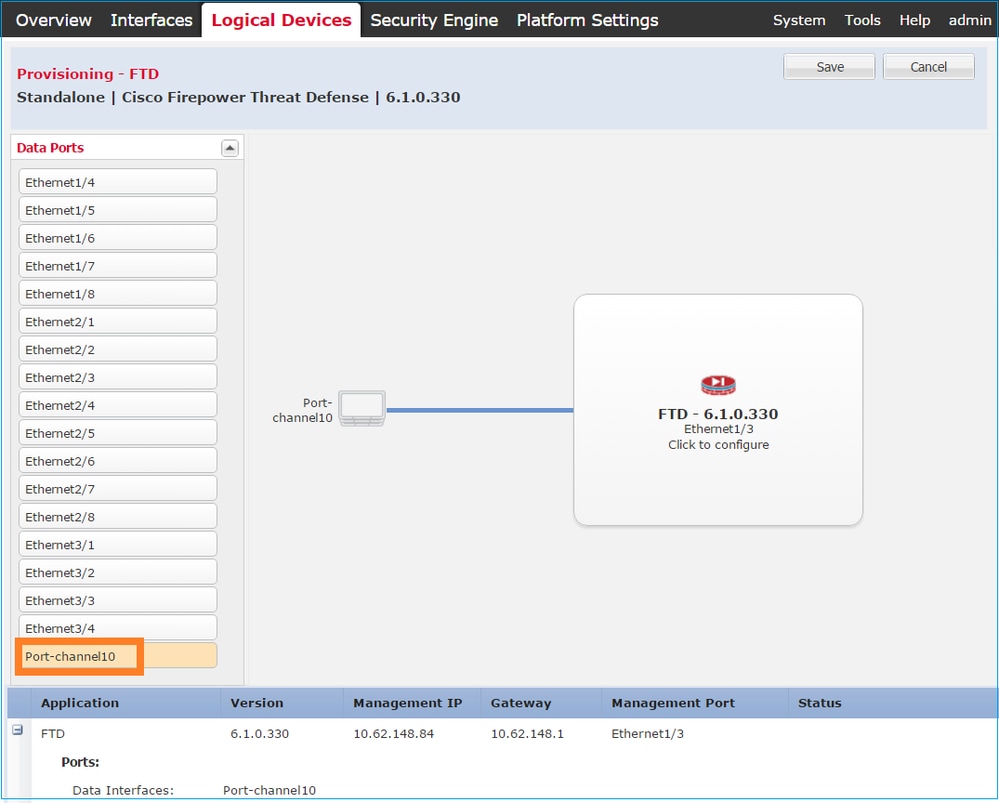

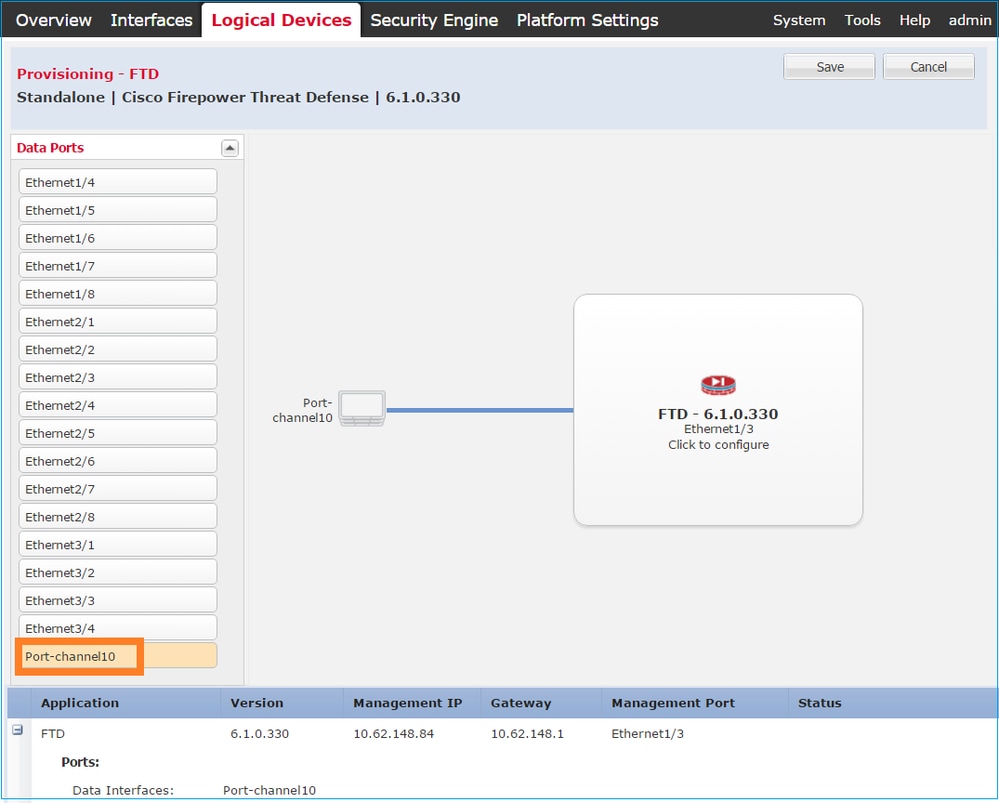

Paso 3. Asigne las interfaces de datos.

Expanda el área Puertos de datos y elija cada interfaz que desee asignar al FTD. En este escenario, se asignó una interfaz (Port-channel1), como se muestra en esta imagen:

Elija Save para finalizar la configuración.

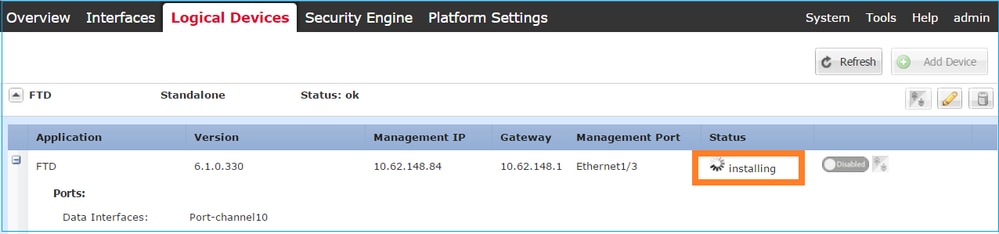

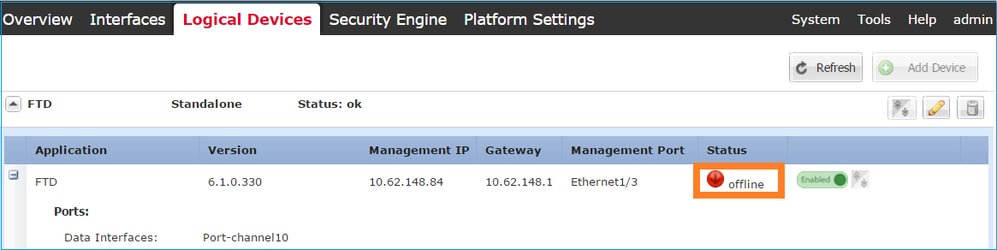

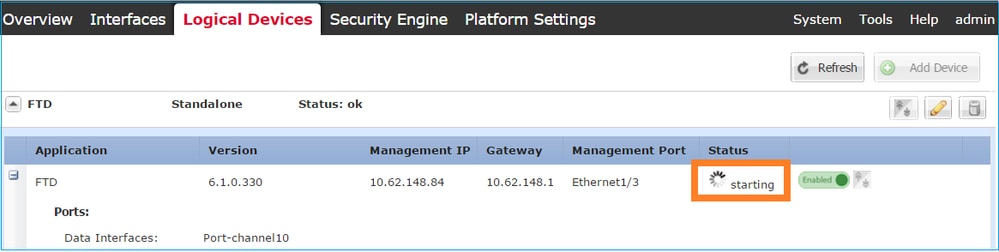

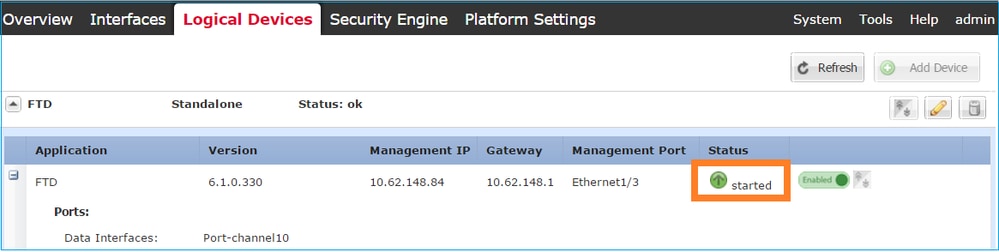

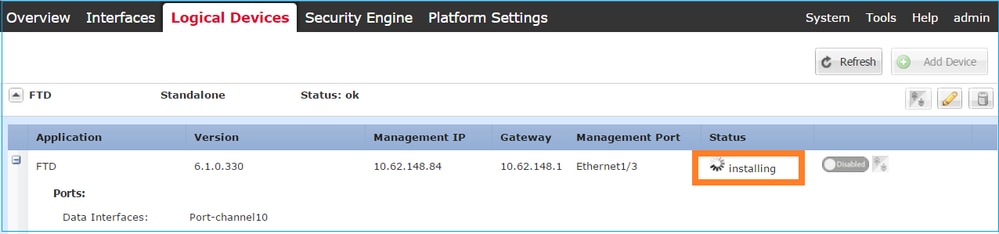

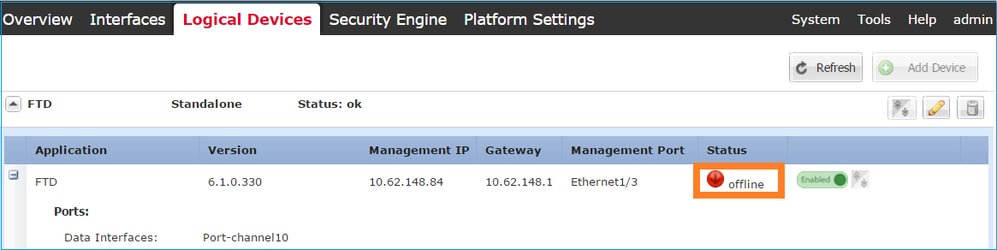

Paso 4. Supervise el proceso de instalación.

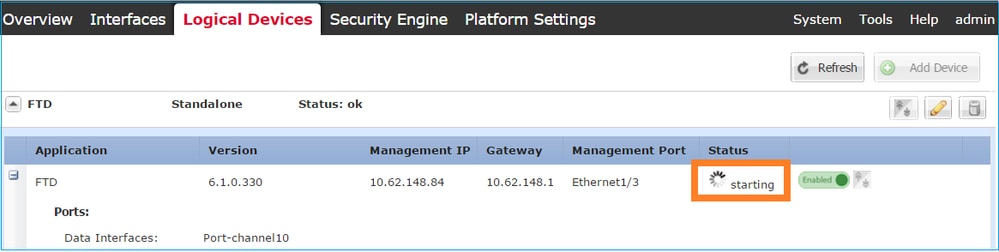

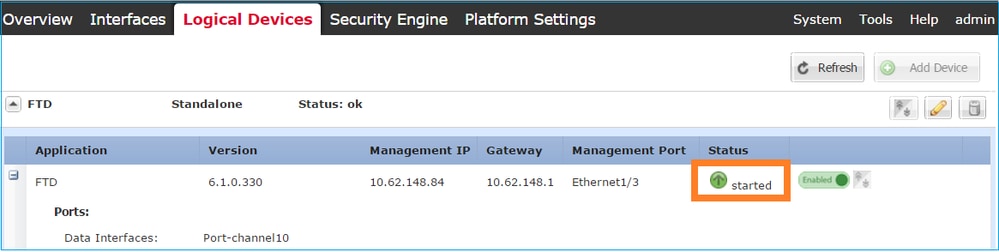

Así es como progresa la instalación del FTD cuando se monitorea desde la interfaz de usuario de FCM, como se muestra en estas imágenes:

Supervise el proceso de instalación desde la CLI de Firepower:

FPR4100# connect module 1 console

Telnet escape character is '~'.

Trying 127.5.1.1...

Connected to 127.5.1.1.

Escape character is '~'.

Firepower-module1>show services status all

Services currently running:

Application Type | Identifier | Oper State | Up Since | Instance ID

---------------- | ---------- | ---------- | -------- | -----------

ftd (native) | FPR4125-1 | RUNNING | 00:01:56 | ftd_001_JAD22360004VWC84030

Tarea 6. Registro del FTD en el Cisco Secure Firewall Management Center (FMC)

Tarea requerida

Registre el FTD en el FMC.

Solución

Paso 1. Verificar la conectividad básica entre el FTD y el FMC.

Antes de registrar el FTD en el FMC, verifique la conectividad básica entre el FTD y el FMC:

Firepower-module1>connect ftd

Connecting to ftd(FPR4125-1) console... enter exit to return to bootCLI

> ping system 10.62.148.43

PING 10.62.148.43 (10.62.148.43) 56(84) bytes of data.

64 bytes from 10.62.148.43: icmp_seq=1 ttl=63 time=0.254 ms

64 bytes from 10.62.148.43: icmp_seq=2 ttl=63 time=0.283 ms

64 bytes from 10.62.148.43: icmp_seq=3 ttl=63 time=0.217 ms

Debido a la configuración de bootstrap, el FTD ya tiene el administrador FMC configurado:

> show managers

Type : Manager

Host : 10.62.148.43

Display name : 10.62.148.43

Identifier : 10.62.148.43

Registration : Pending

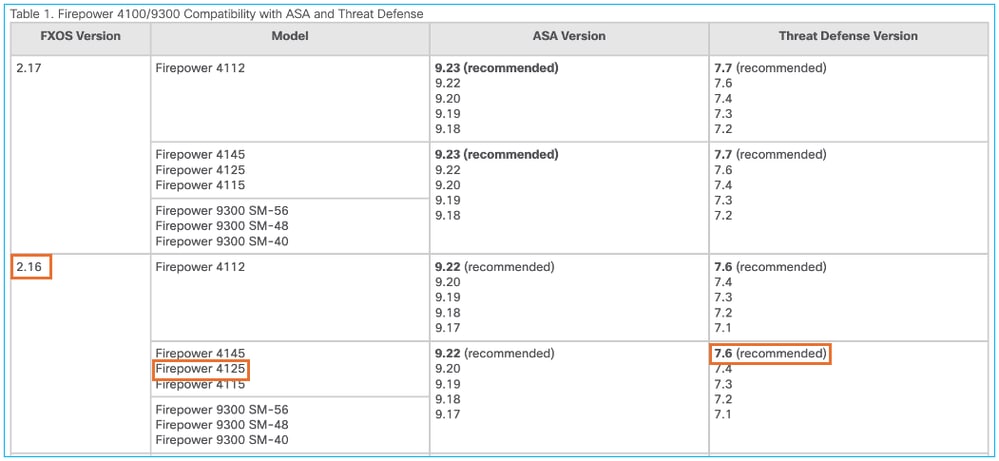

Paso 2. Añada el FTD al FMC.

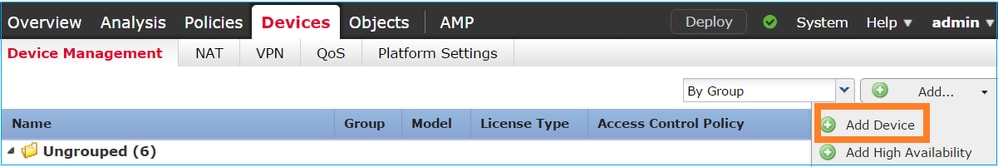

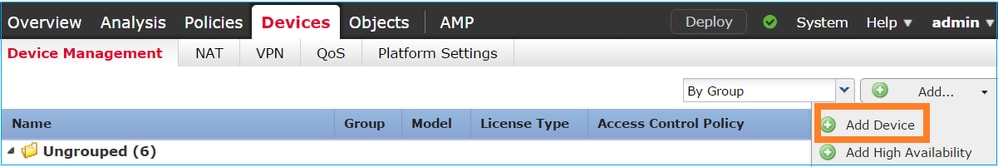

En el FMC, navegue hasta la pestaña Devices> Device Management y navegue hasta Add... > Add Device, como se muestra en esta imagen:

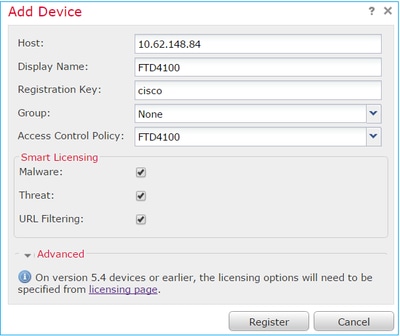

Configure los parámetros del dispositivo FTD, como se muestra en esta imagen:

Pulse el botón Register.

En el FMC, compruebe las tareas para ver cómo progresa el registro. Además del registro, el CSP también:

- Detecta el dispositivo FTD (recuperar la configuración de la interfaz actual).

- Implementa la política inicial.

El registro exitoso es como se muestra en esta imagen:

Si tiene algún problema con el registro, consulte este documento:

Información Relacionada

Comentarios

Comentarios