Introducción

Este documento describe cómo configurar la solución VPN de acceso remoto de Cisco (AnyConnect) en Firepower Threat Defence (FTD), v6.3, gestionada por FMC.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento básico de VPN de acceso remoto, capa de conexión segura (SSL) e intercambio de claves de Internet (IKEv2) versión 2

- Conocimiento básico de autenticación, autorización y contabilidad (AAA) y RADIUS

- Conocimientos básicos de FMC

- Conocimientos básicos de FTD

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco FMC 6.4

- FTD 6.3 de Cisco

- AnyConnect 4.7

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Este documento trata sobre la configuración de los dispositivos FTD. Si desea el ejemplo de configuración de ASA, consulte el documento: Configure AnyConnect VPN Client U-turn Traffic on ASA 9.X

Limitaciones:

Actualmente, estas funciones no son compatibles con FTD, pero siguen estando disponibles en los dispositivos ASA:

- Autenticación AAA doble (disponible en la versión 6.5 del FTD)

- Política de acceso dinámica

- Análisis de host

- postura de ISE

- RADIUS CoA

- balanceador de carga VPN

- Autenticación local (disponible en Firepower Device Manager 6.3. Id. de error de Cisco CSCvf92680)

- Mapa de atributos LDAP (disponible a través de FlexConfig, ID de error de Cisco CSCvd64585)

- Personalización de AnyConnect

- Scripts de AnyConnect

- localización de AnyConnect

- VPN por aplicación

- proxy SCEP

- Integración de WSA

- SSO SAML (Id. de error de Cisco CSCvq90789)

- Mapa criptográfico dinámico IKEv2 simultáneo para VPN RA y L2L

- Módulos de AnyConnect (NAM, Hostscan, AMP Enabler, SBL, Umbrella, Web Security, etc.). DART es el único módulo instalado de forma predeterminada en esta versión.

- TACACS, Kerberos (autenticación KCD y RSA SDI)

- Proxy de explorador

Configurar

Para acceder al asistente para VPN de acceso remoto en el FMC, se deben completar estos pasos:

Paso 1. Importar un certificado SSL

Los certificados son esenciales al configurar AnyConnect. Sólo se admiten certificados basados en RSA para SSL e IPSec. Los certificados de algoritmo de firma digital de curva elíptica (ECDSA) son compatibles con IPSec; sin embargo, no es posible implementar un nuevo paquete o perfil XML de AnyConnect cuando se utiliza un certificado basado en ECDSA. Se puede utilizar para IPSec, pero debe implementar previamente los paquetes de AnyConnect junto con el perfil XML. Todas las actualizaciones del perfil XML deben enviarse manualmente en cada cliente (Id. de error de Cisco CSCtx42595).

Además, el certificado debe contener una extensión de nombre común (CN) con nombre DNS o dirección IP para evitar errores de "certificado de servidor no fiable" en los navegadores web.

Nota: en los dispositivos FTD, se necesita el certificado de la autoridad certificadora (CA) antes de generar la solicitud de firma de certificado (CSR).

- Si el CSR se genera en un servidor externo (como Windows Server u OpenSSL), el método de inscripción manual tiene la intención de fallar, ya que FTD no admite la inscripción manual de claves.

- Se debe utilizar un método diferente, como PKCS12.

Para obtener un certificado para el dispositivo FTD con el método de inscripción manual, se debe generar un CSR. Firmar con una CA y, a continuación, importar el certificado de identidad.

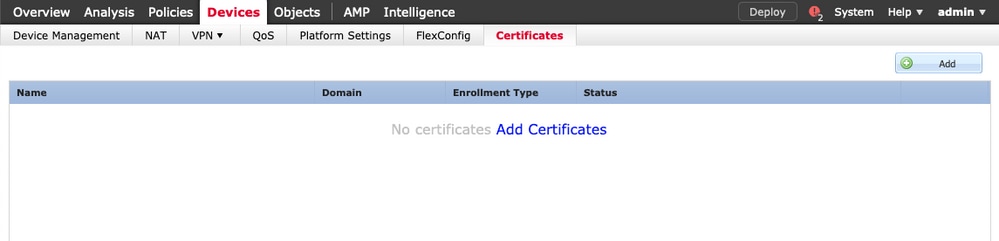

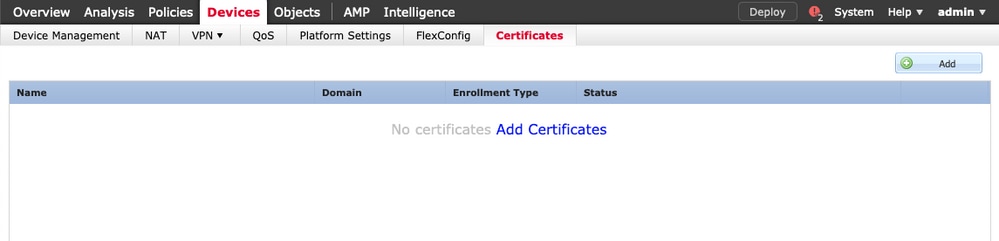

1. Navegue hasta Dispositivos > Certificados y seleccione Agregar como se muestra en la imagen.

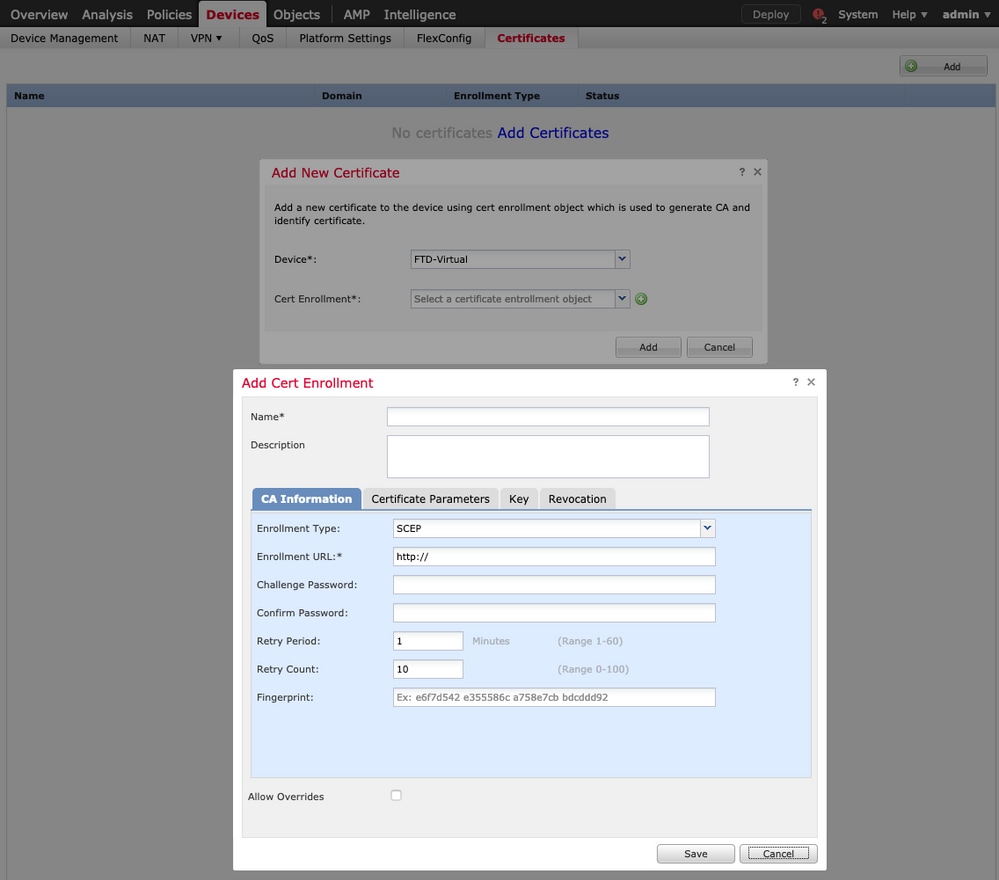

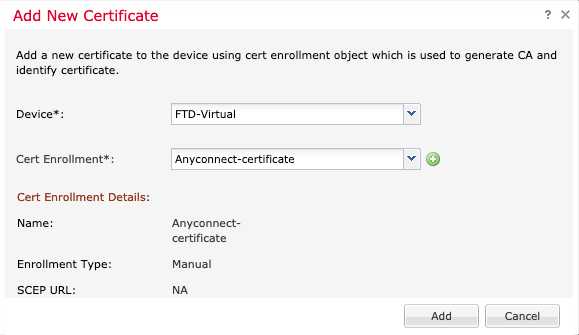

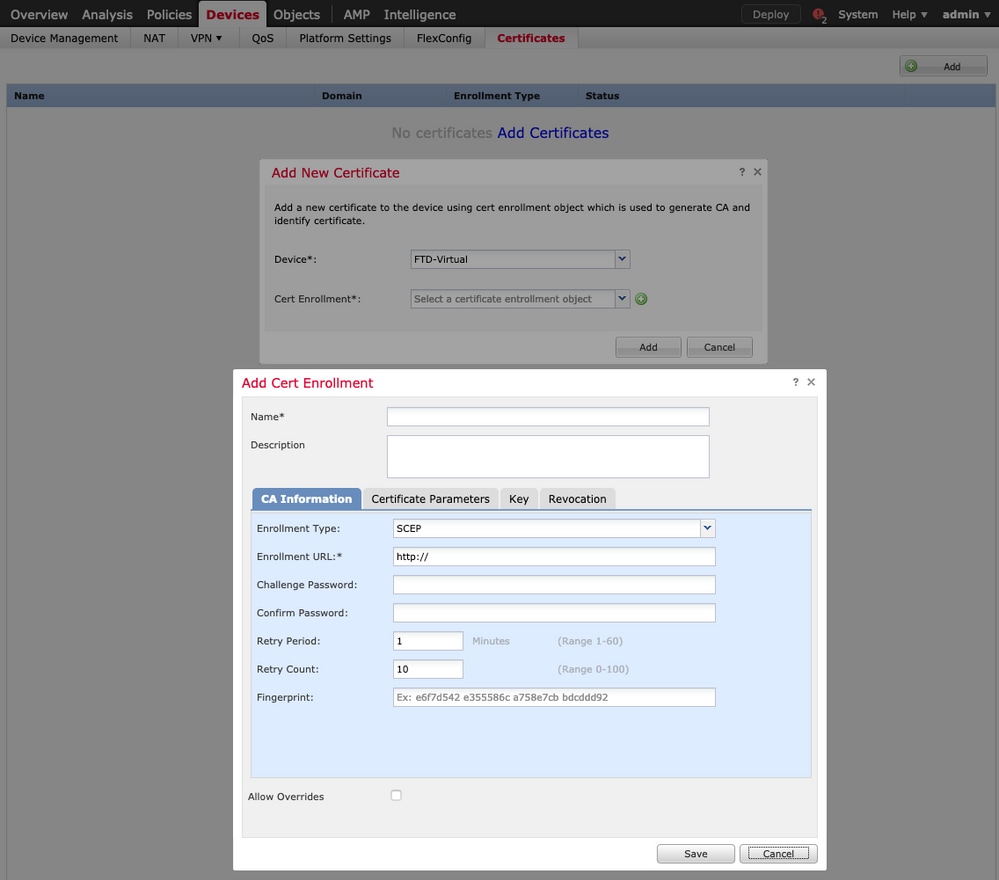

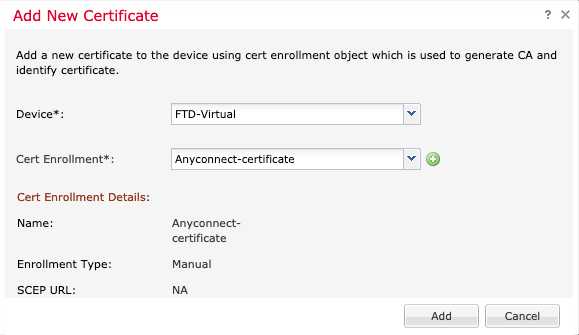

2. Seleccione el Dispositivo y agregue un nuevo objeto Inscripción de Certificados como se muestra en la imagen.

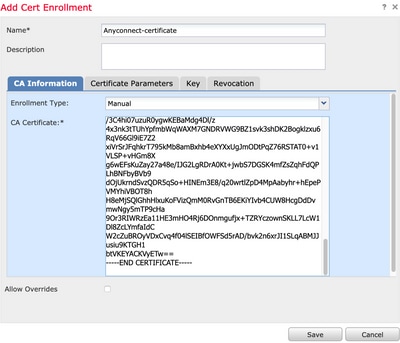

3. Seleccione Manual Enrollment Type y pegue el certificado de CA (el certificado destinado a firmar el CSR).

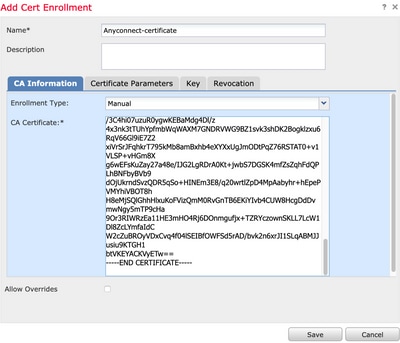

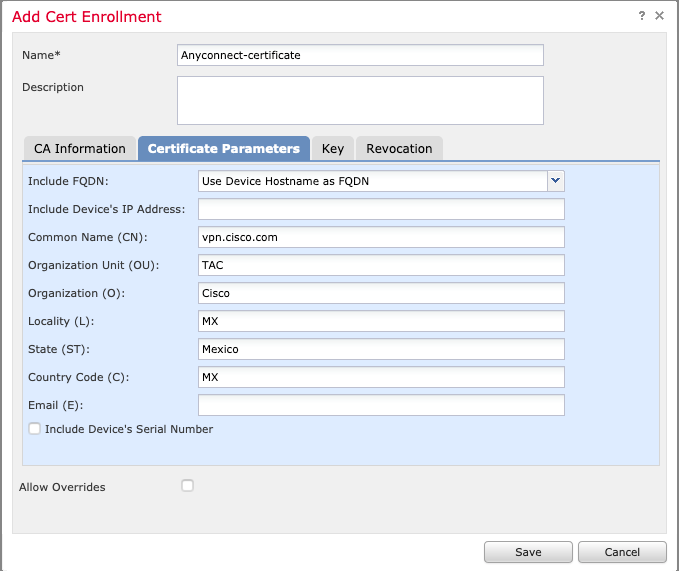

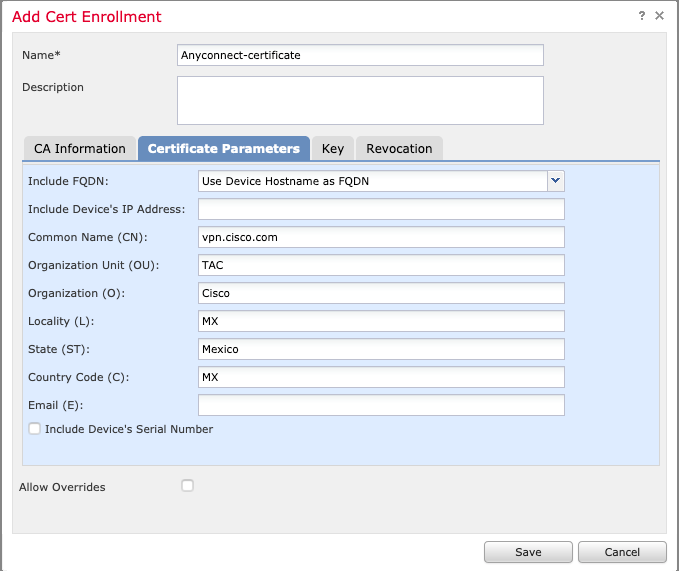

4. Seleccione la pestaña Parámetros de certificado y seleccione FQDN personalizado para el campo Incluir FQDN y rellene los detalles del certificado como se muestra en la imagen.

5. Seleccione la pestaña Clave y seleccione el tipo de clave. Puede elegir el nombre y el tamaño. Para RSA, 2048 bytes es un requisito mínimo.

6. Seleccione guardar, confirme el Dispositivo y, en Inscripción de Certificados, seleccione el punto de confianza que acaba de crear. Seleccione Add para implementar el certificado.

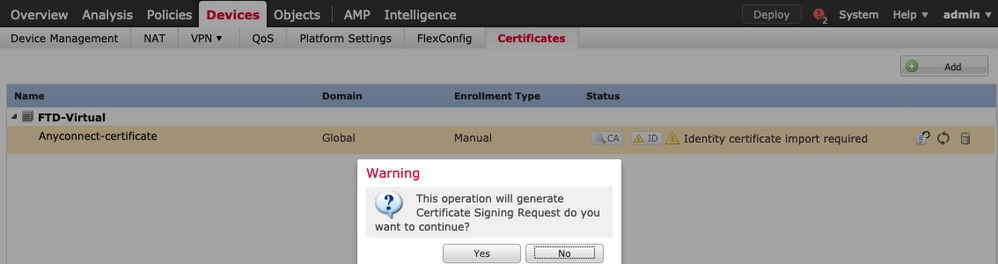

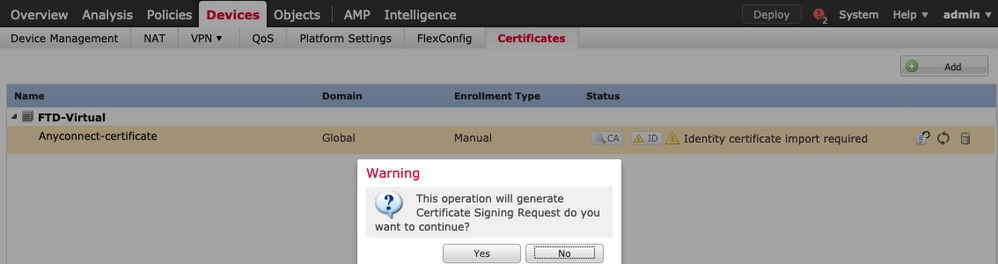

7. En la columna Estado, seleccione el icono ID y seleccione Sí para generar el CSR como se muestra en la imagen.

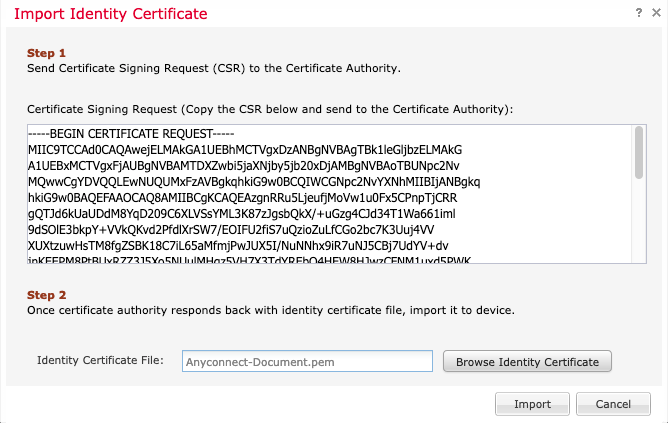

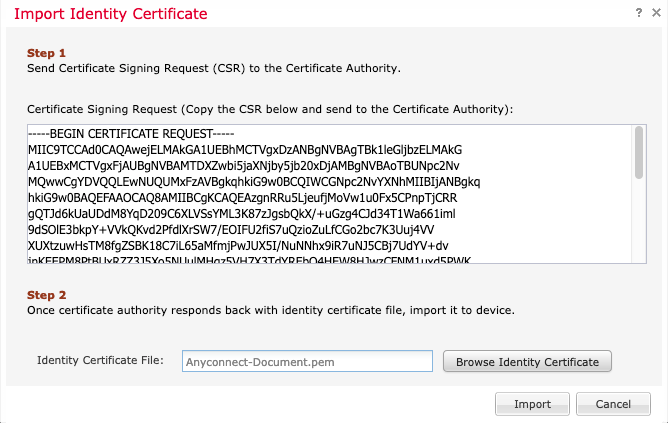

8. Copie CSR y fírmela con su CA preferida (por ejemplo, GoDaddy o DigiCert).

9. Una vez recibido el certificado de identidad de la CA (que debe estar en formato base64), seleccione Examinar certificado de identidad y localice el certificado en el equipo local. Seleccione Importar.

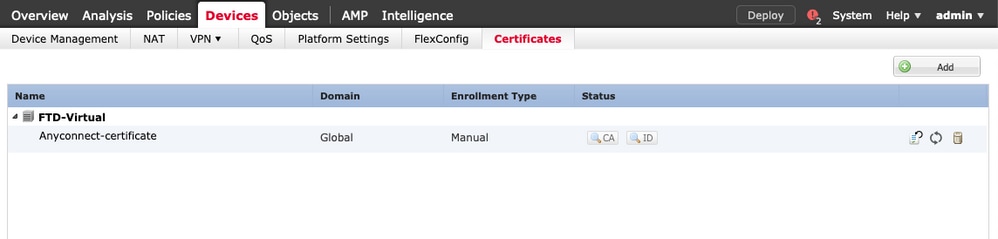

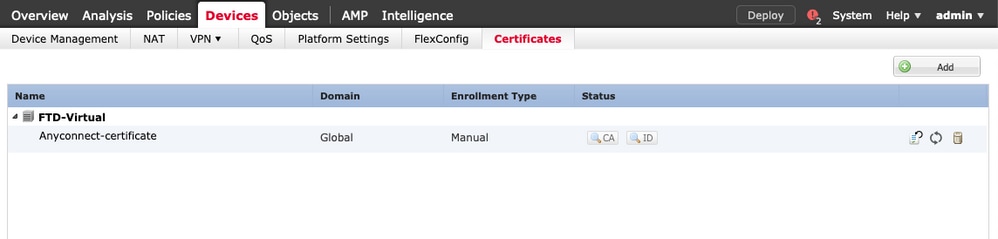

10. Una vez importados, se pueden mostrar los detalles del certificado de CA e ID.

Paso 2. Configuración de un servidor RADIUS

En los dispositivos FTD gestionados por FMC, no se admite la base de datos de usuarios local. Se debe utilizar otro método de autenticación, como RADIUS o LDAP.

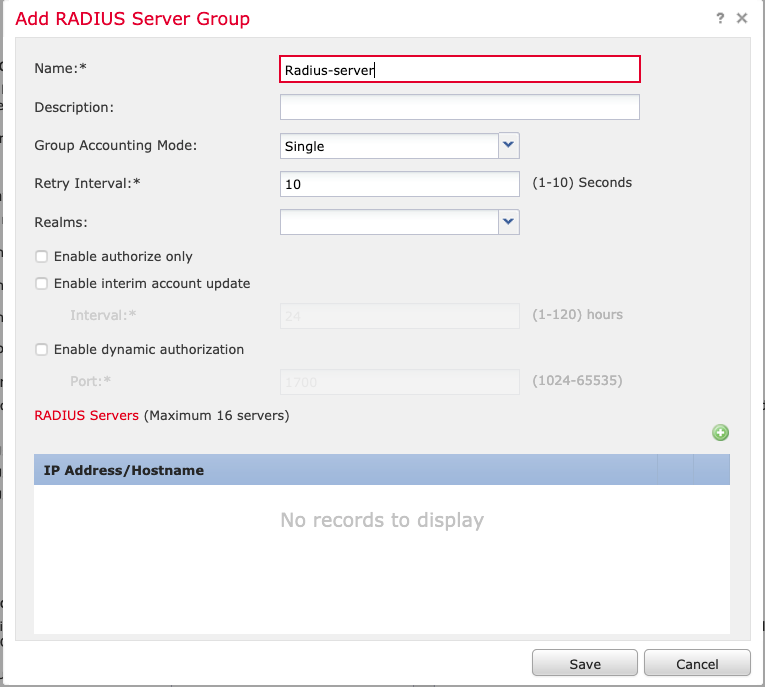

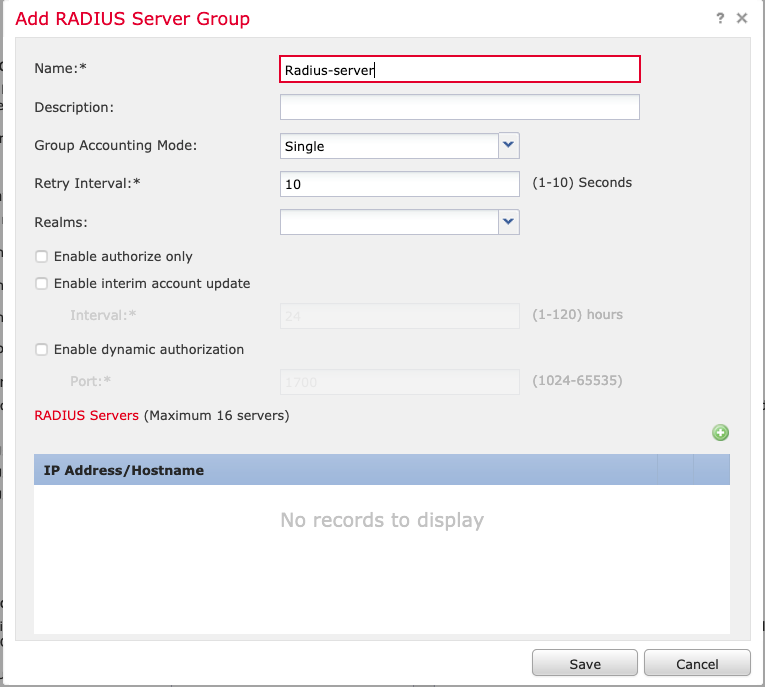

1. Navegue hasta Objetos > Administración de Objetos > Grupo de Servidores RADIUS > Agregar Grupo de Servidores RADIUS como se muestra en la imagen.

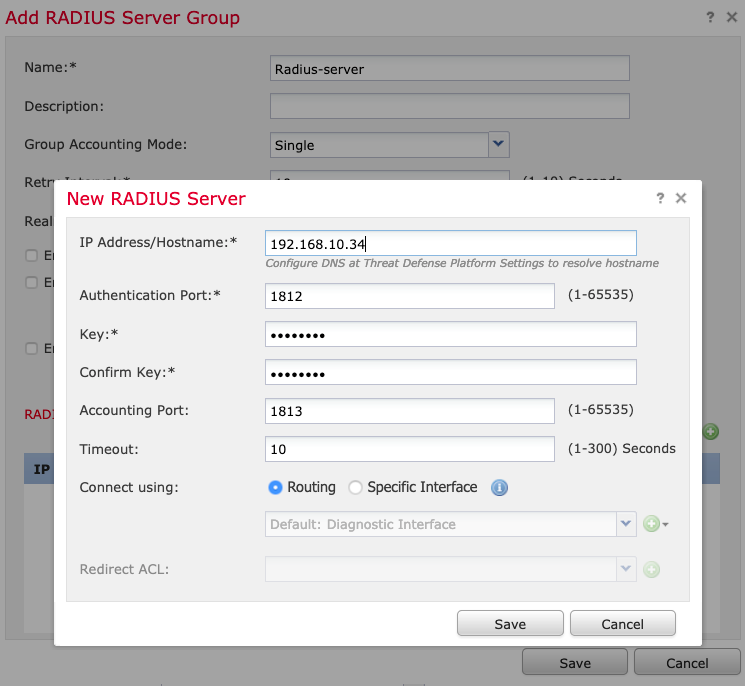

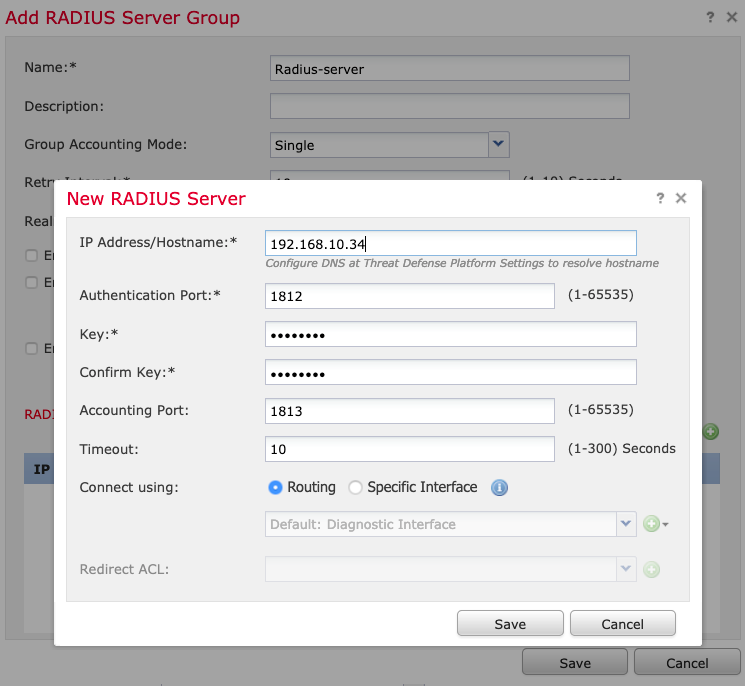

2. Asigne un nombre al grupo de servidores Radius y agregue la dirección IP del servidor Radius junto con un secreto compartido (el secreto compartido es necesario para emparejar el FTD con el servidor Radius), seleccione Guardar una vez que se complete este formulario como se muestra en la imagen.

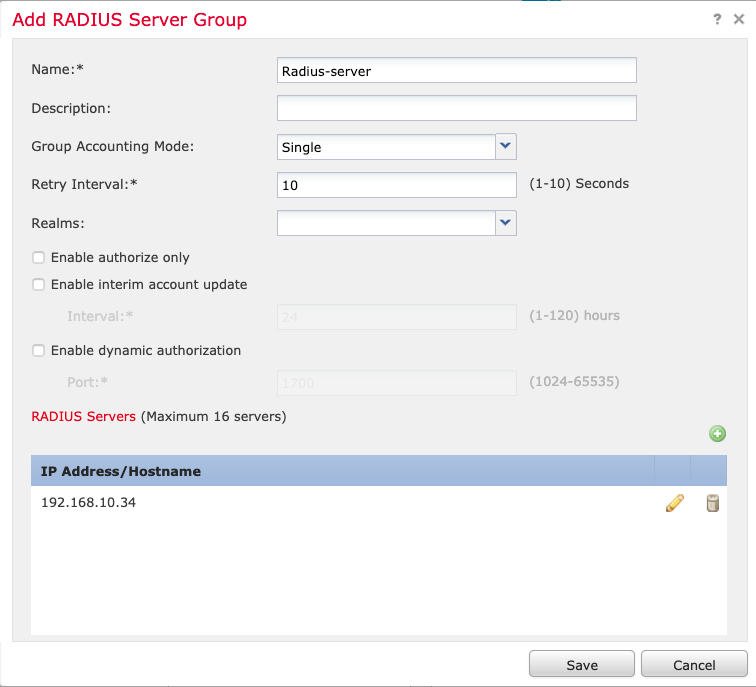

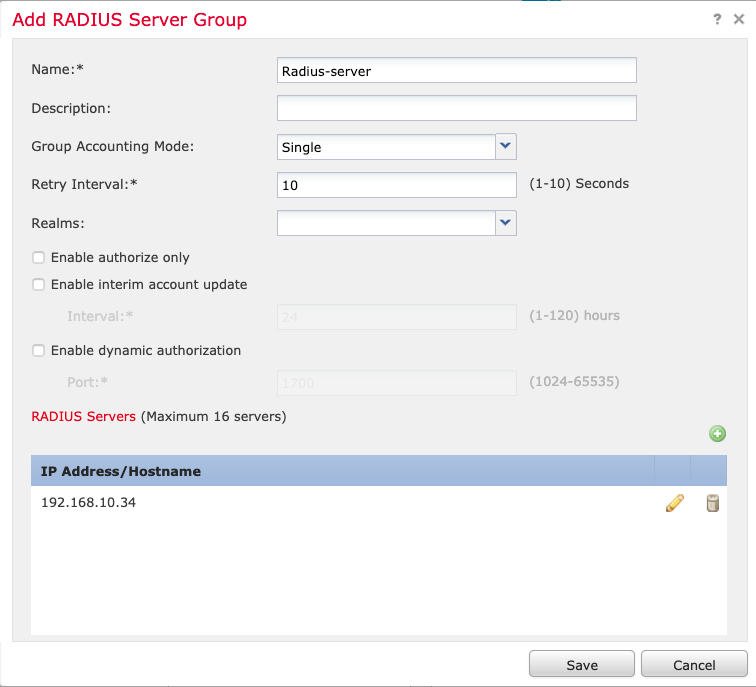

3. La información del servidor RADIUS ahora está disponible en la lista del servidor RADIUS como se muestra en la imagen.

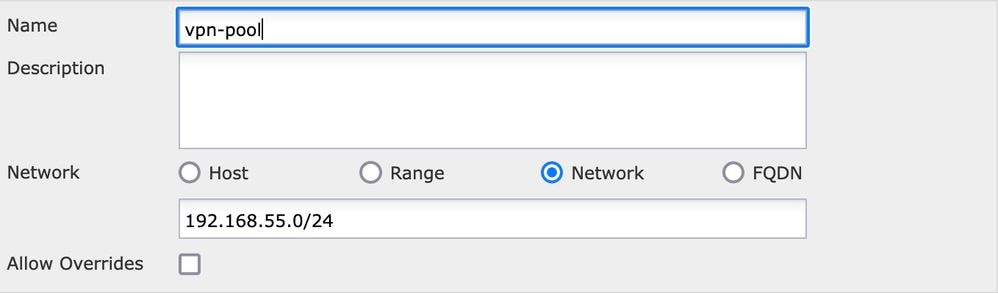

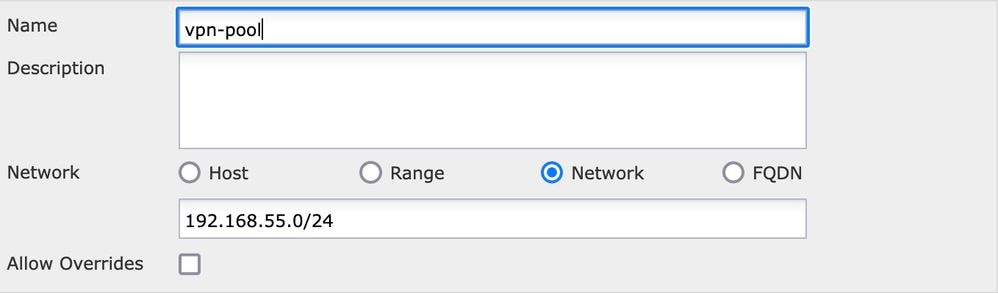

Paso 3. Creación de un pool IP

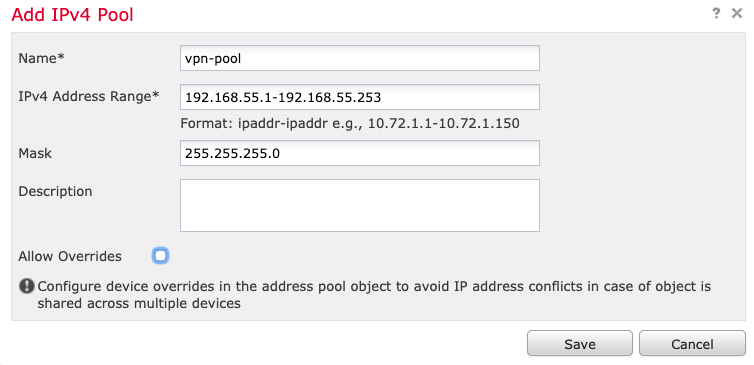

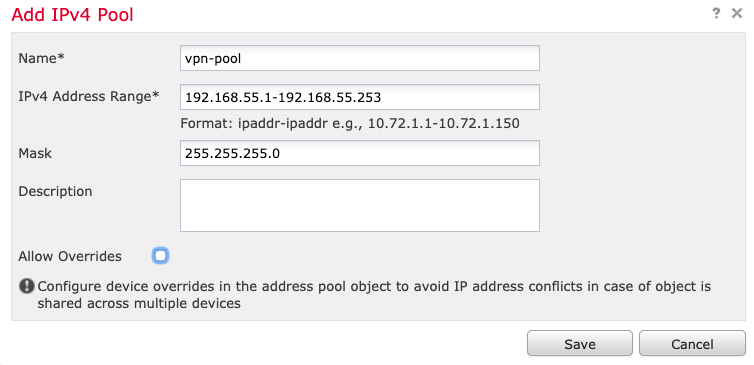

1. Acceda a Objetos > Gestión de Objetos > Pools de Direcciones > Agregar Pools IPv4.

2. Asigne el nombre y el rango de direcciones IP, el campo Máscara no es necesario, pero se puede especificar como se muestra en la imagen.

Paso 4. Crear un perfil XML

1. Descargue la herramienta Profile Editor desde Cisco.com y ejecute la aplicación.

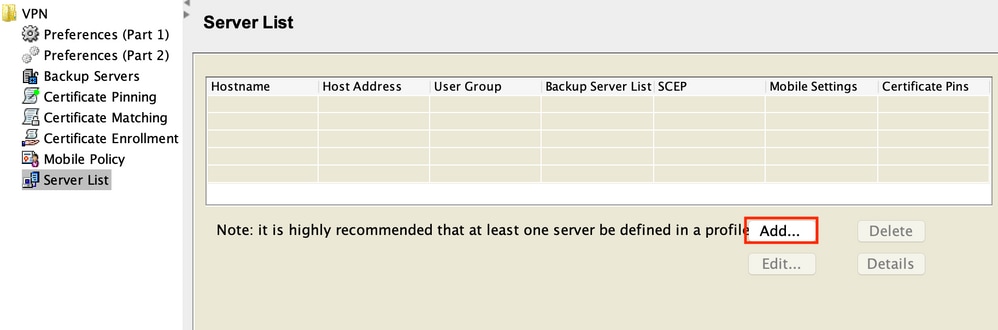

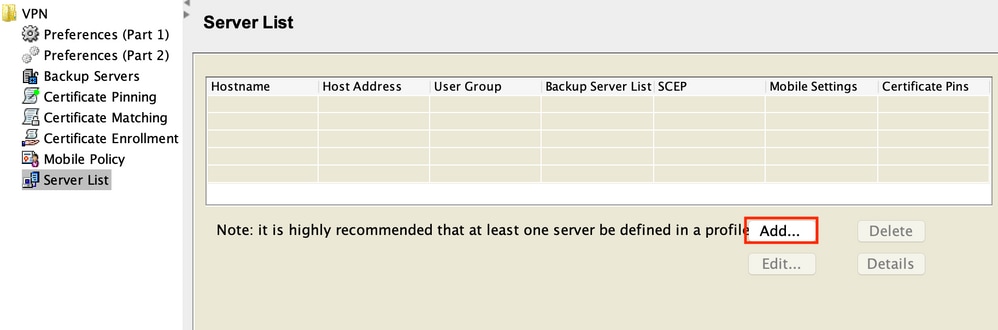

2. En la aplicación Profile Editor, navegue hasta Server List y seleccione Add como se muestra en la imagen.

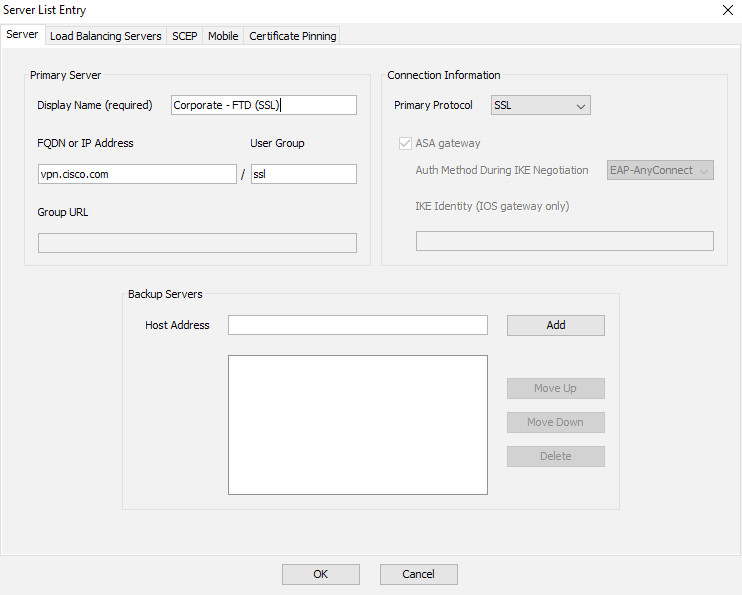

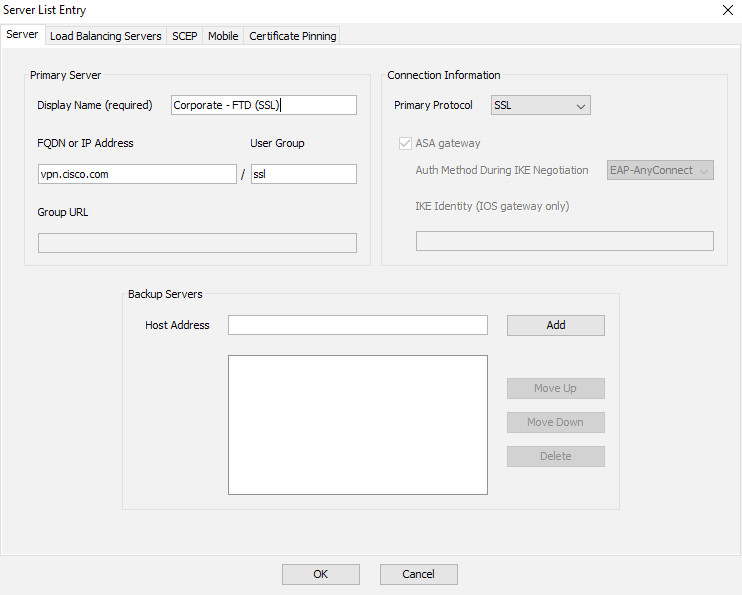

3. Asigne un nombre para mostrar, un nombre de dominio completo (FQDN) o una dirección IP y seleccione Aceptar como se muestra en la imagen.

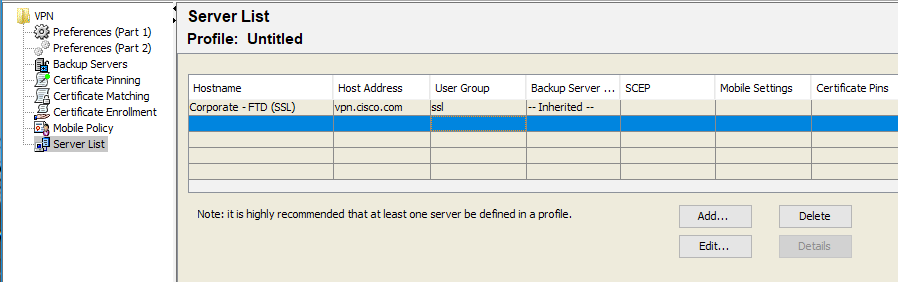

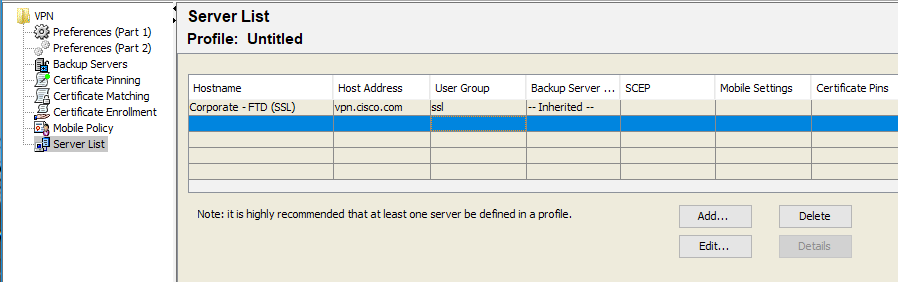

4. La entrada ahora está visible en el menú Lista de Servidores:

5. Navegue hasta Archivo > Guardar como.

Nota: Guarde el perfil con un nombre fácilmente identificable con una extensión.

Paso 5. Cargar perfil XML de AnyConnect

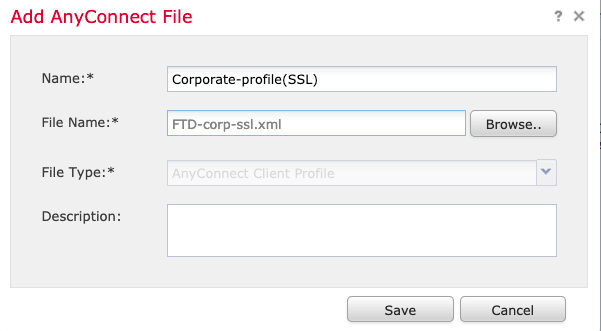

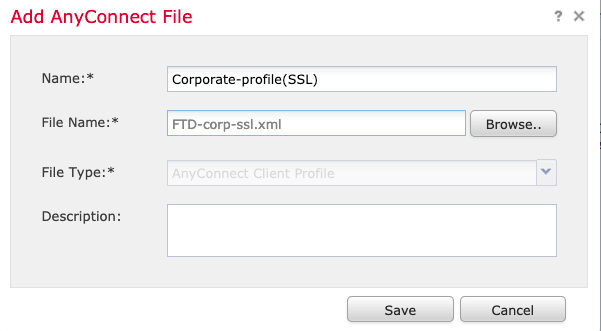

1. En el FMC, navegue hasta Objetos > Administración de objetos > VPN > Archivo de AnyConnect > Agregar archivo de AnyConnect.

2. Asigne un nombre al objeto y haga clic en Examinar. Localice el perfil de cliente en su sistema local y seleccione Save.

Precaución: asegúrese de seleccionar Perfil del cliente de AnyConnect como tipo de archivo.

Paso 6. Cargar imágenes de AnyConnect

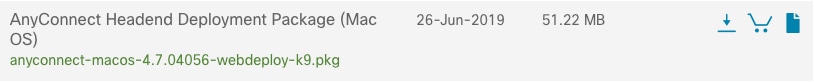

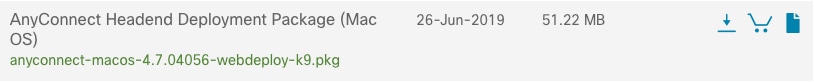

1. Descargue las imágenes webdeploy (.pkg) desde la página web de descargas de Cisco.

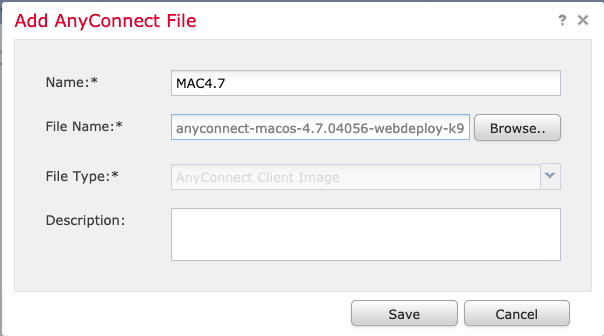

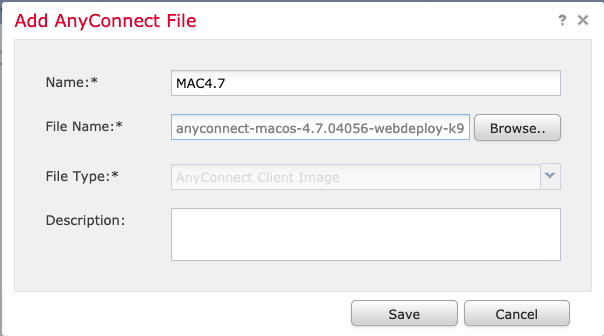

2. Navegue hasta Objetos > Administración de objetos > VPN > Archivo de AnyConnect > Agregar archivo de AnyConnect.

3. Asigne un nombre al archivo de paquete de AnyConnect y seleccione el archivo .pkg del sistema local, una vez seleccionado el archivo.

4. Seleccione Guardar.

Nota: Se pueden cargar paquetes adicionales según sus necesidades (Windows, MAS, Linux).

Paso 7. Asistente para VPN de acceso remoto

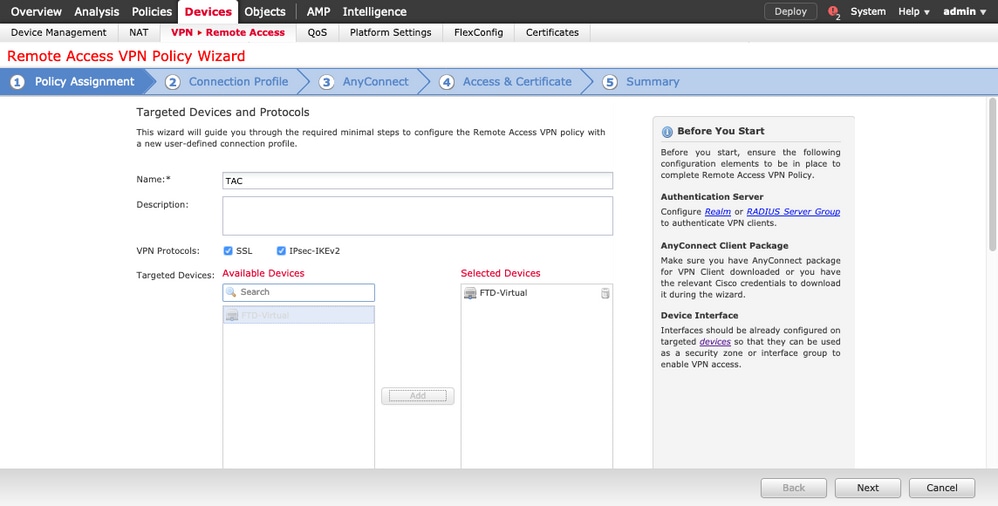

En función de los pasos anteriores, se puede seguir el asistente de acceso remoto según corresponda.

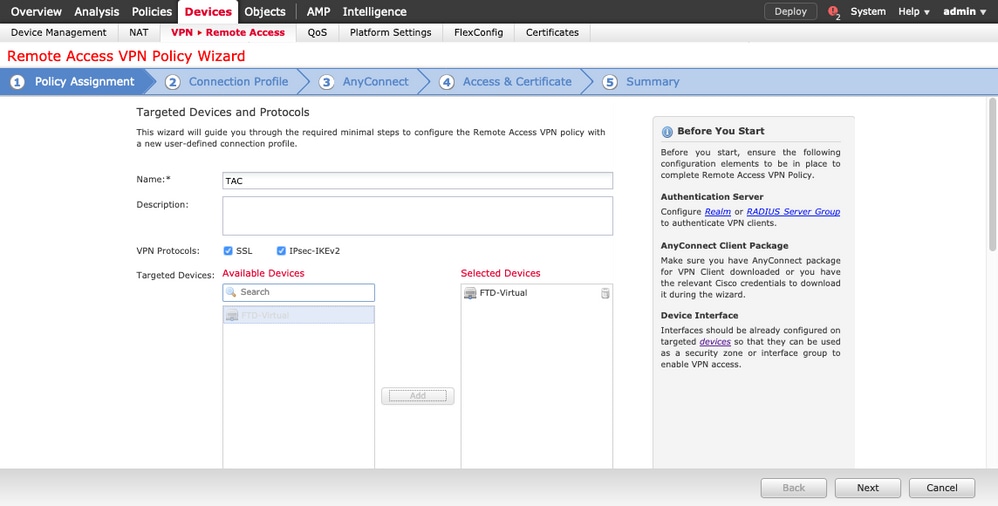

1. Vaya a Devices > VPN > Remote Access.

2. Asigne el nombre de la directiva de acceso remoto y seleccione un dispositivo FTD en Dispositivos disponibles.

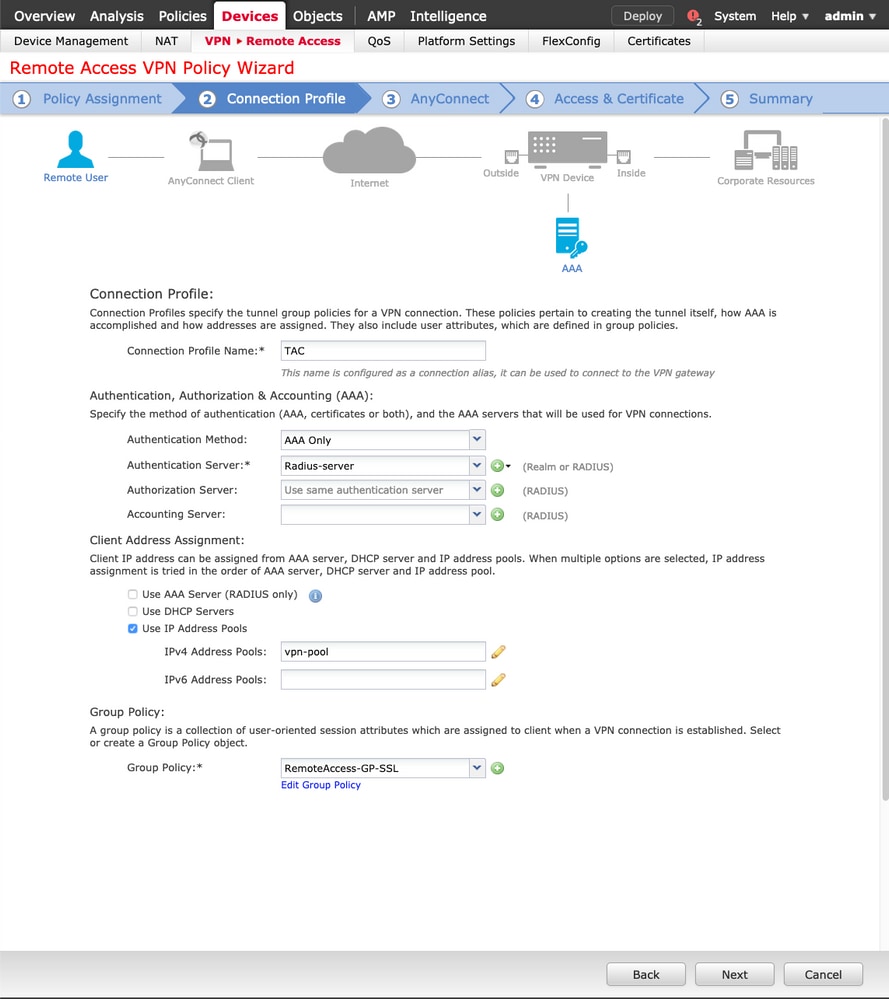

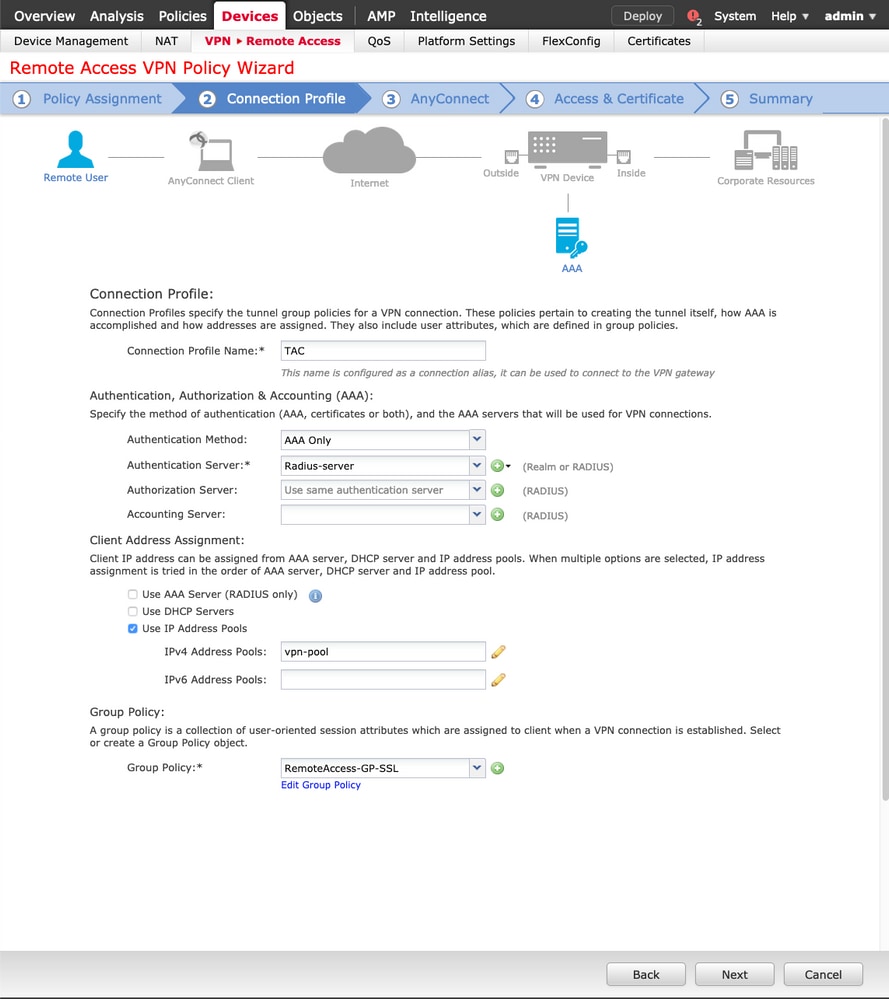

3. Asigne el Nombre del Perfil de Conexión (el Nombre del Perfil de Conexión es el nombre del grupo de túnel), seleccione Servidor de Autenticación y Pools de Direcciones como se muestra en la imagen.

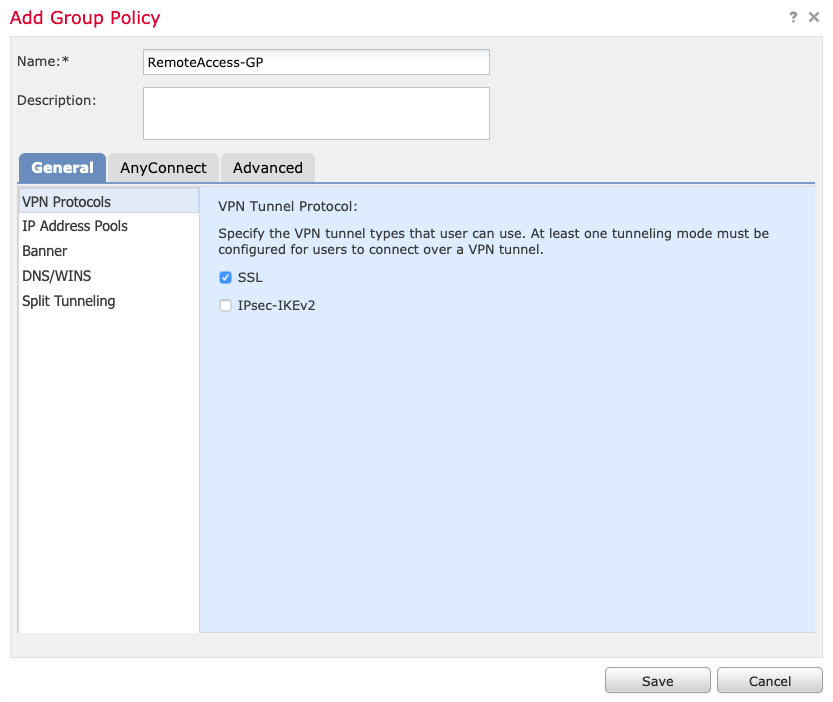

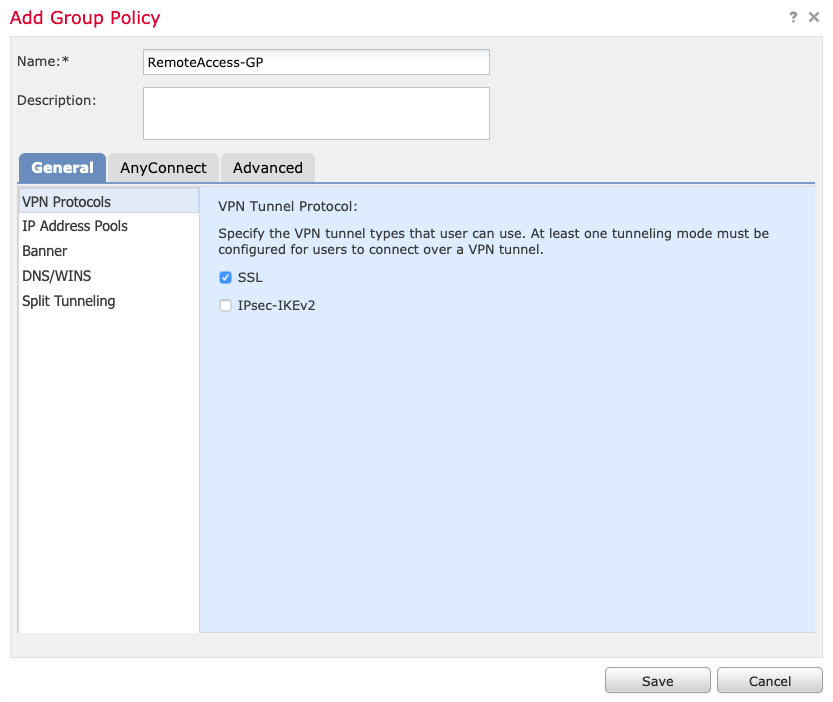

4. Seleccione el símbolo + para crear la política de grupo.

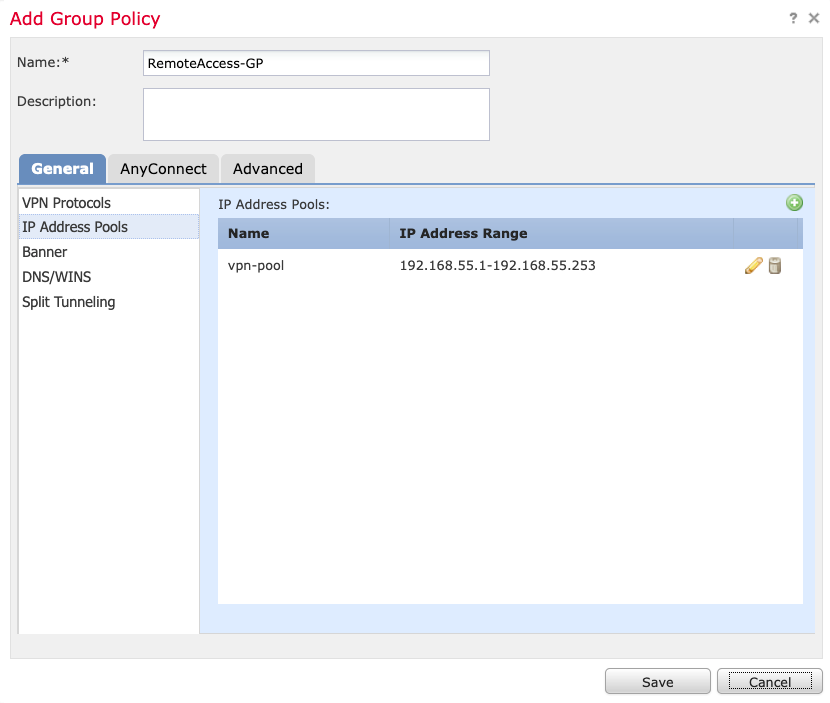

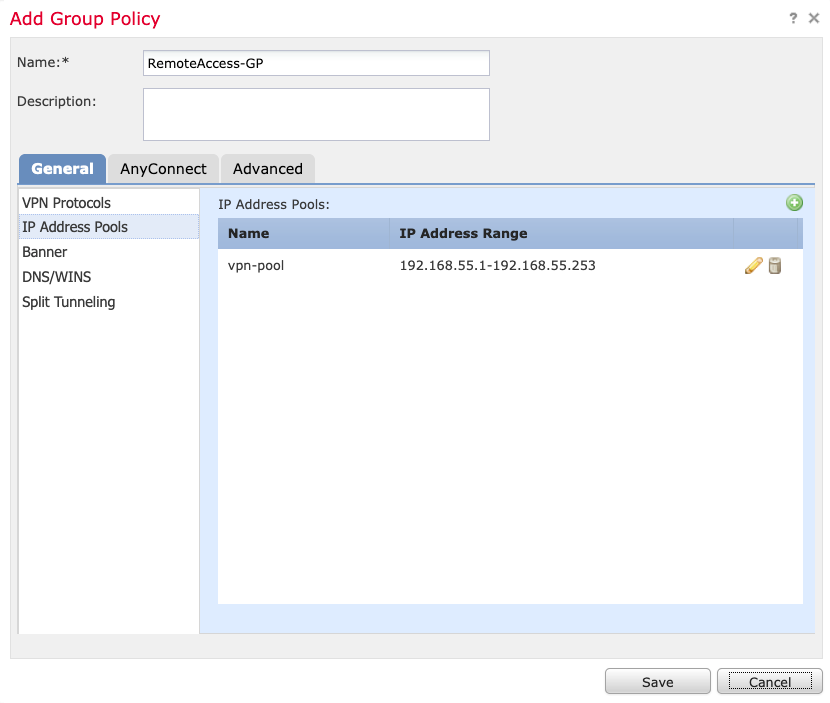

5. (Opcional) Se puede configurar un conjunto de direcciones IP locales en función de una política de grupo. Si no está configurado, el grupo se hereda del grupo configurado en el perfil de conexión (grupo de túnel).

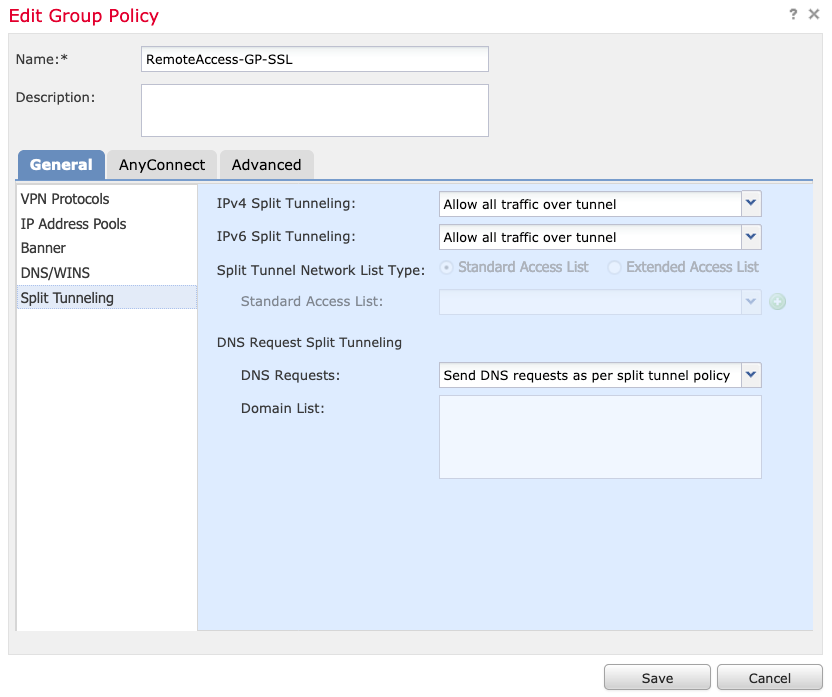

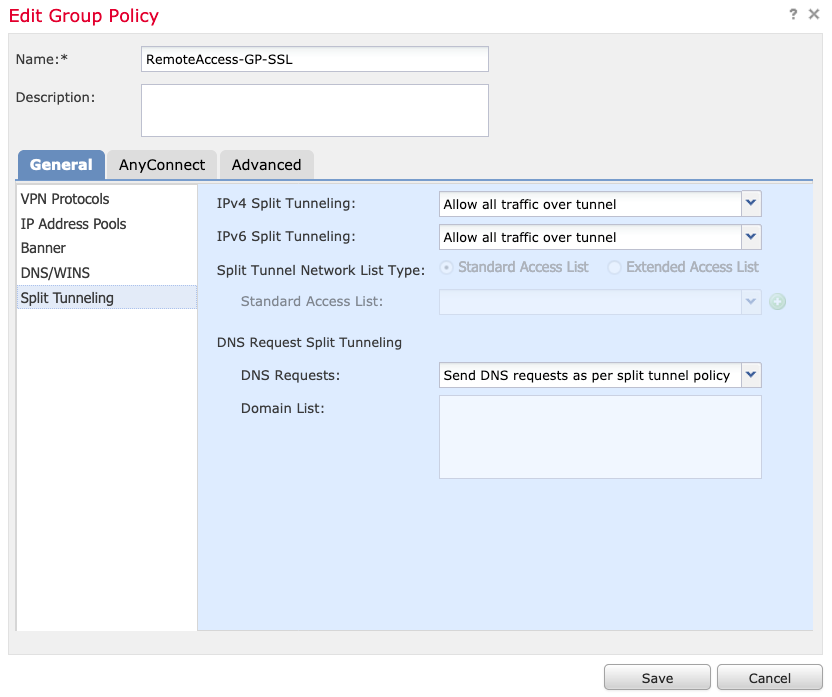

6. Para este escenario, todo el tráfico se rutea a través del túnel, la política IPv4 Split Tunneling se establece en Permitir todo el tráfico a través del túnel como se muestra en la imagen.

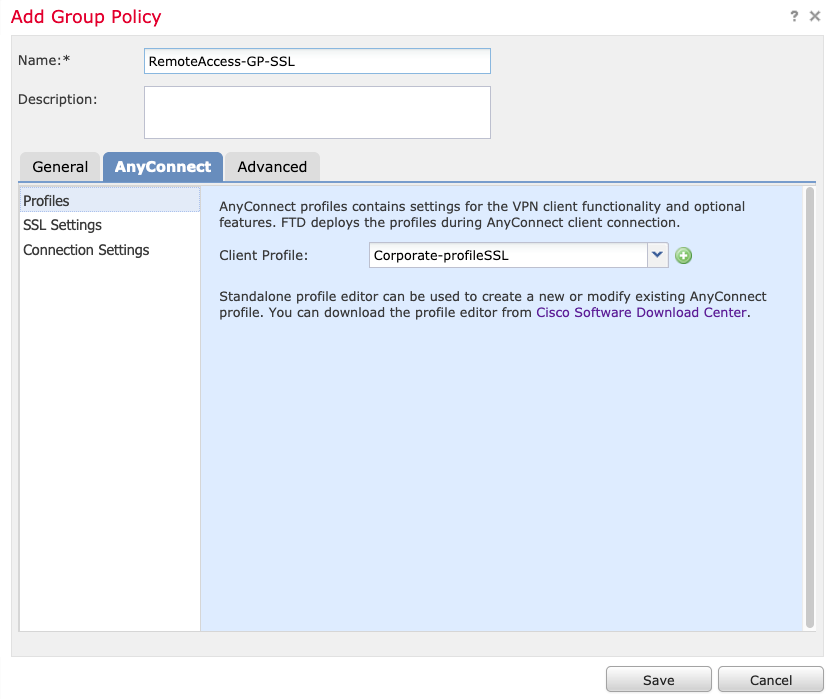

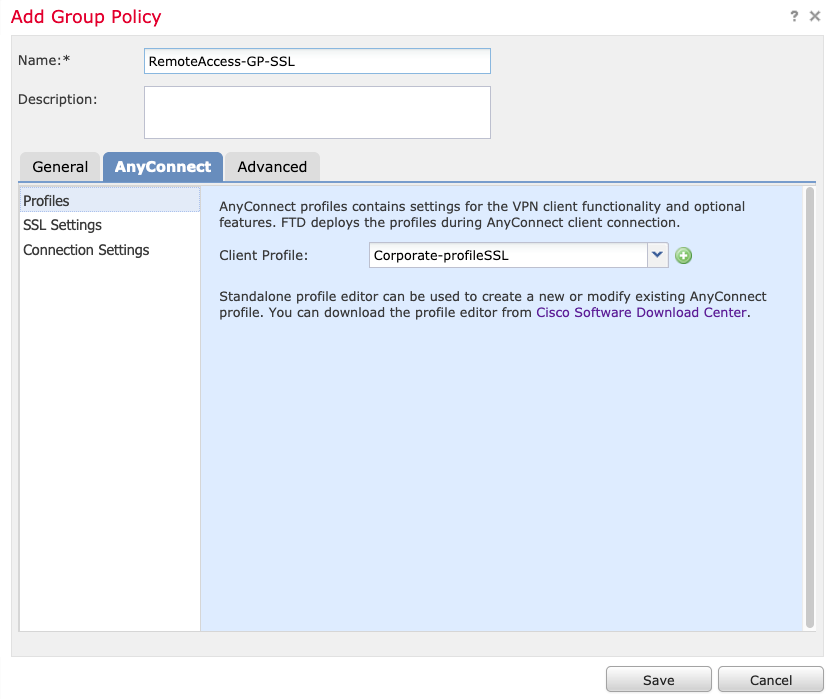

7. Seleccione el perfil .xml para el perfil de AnyConnect y seleccione Guardar como se muestra en la imagen.

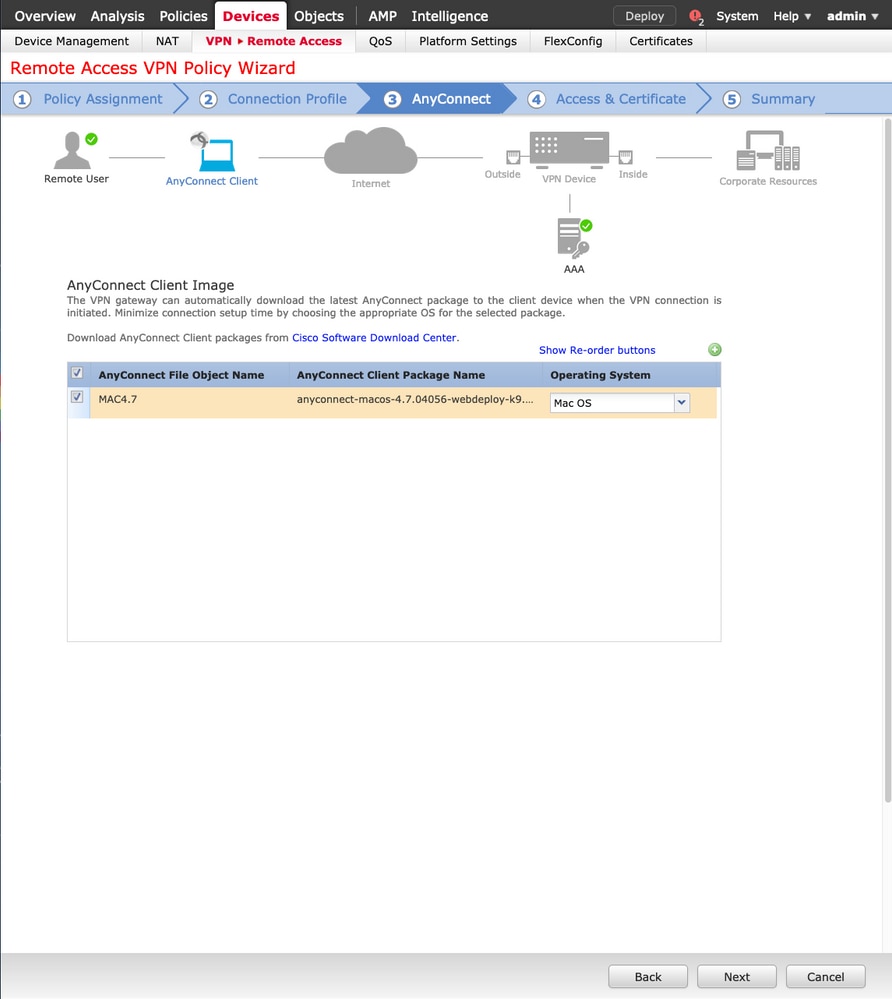

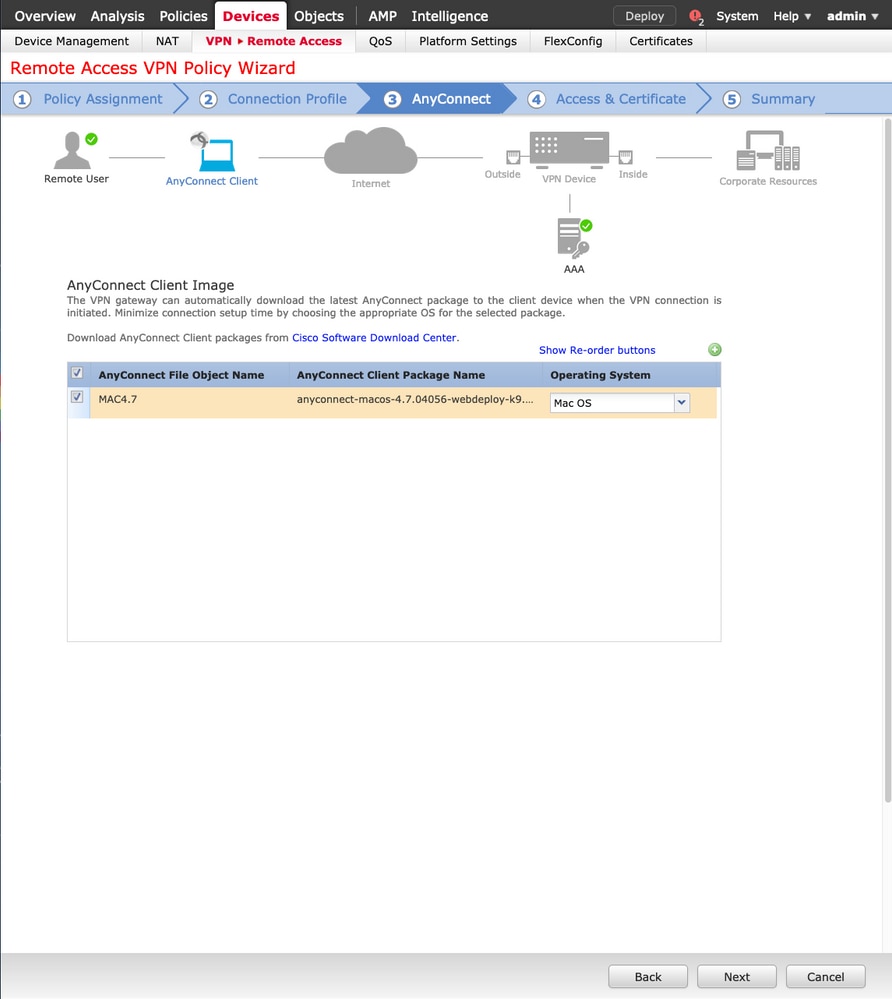

8. Seleccione las imágenes de AnyConnect que desee en función de los requisitos del sistema operativo y seleccione Next como se muestra en la imagen.

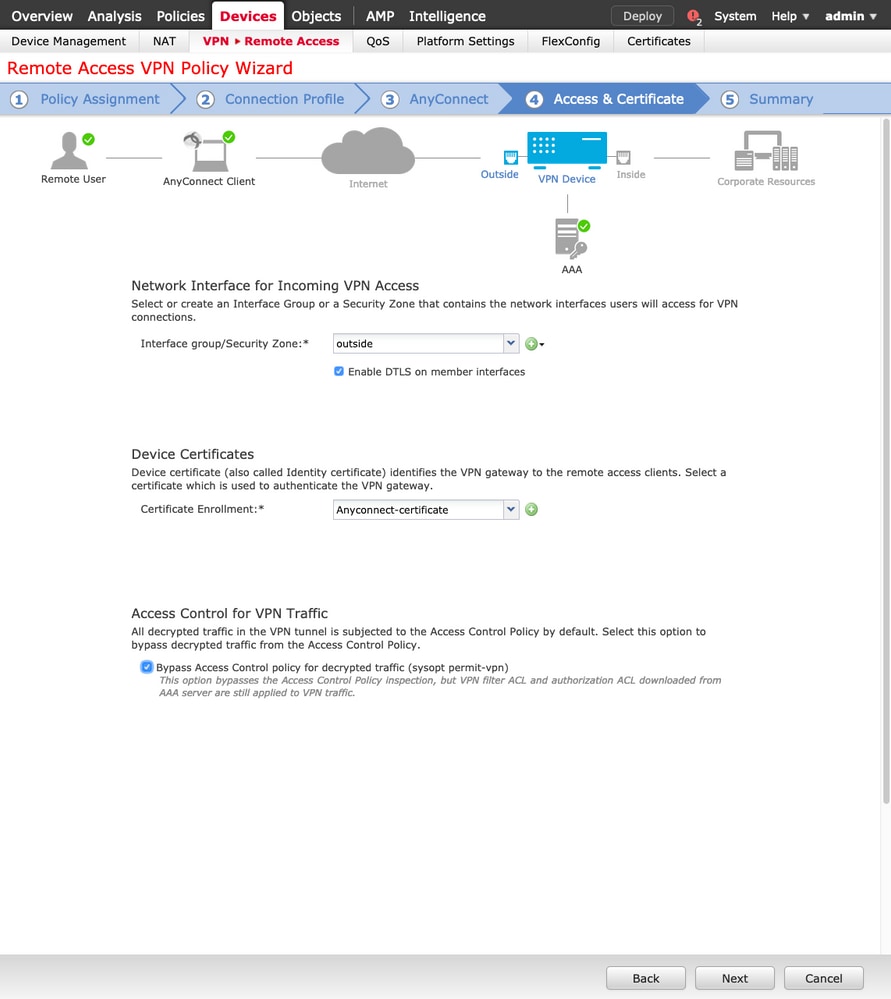

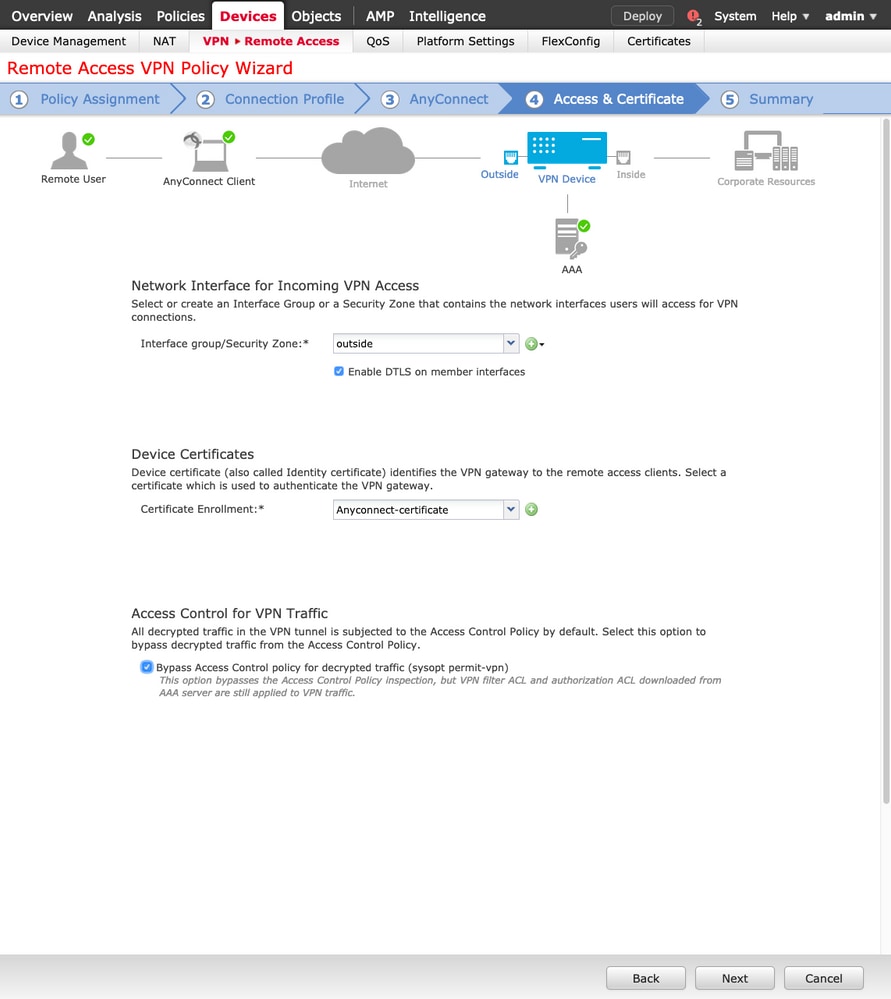

9. Seleccione la zona de seguridad y los certificados de dispositivo:

- Esta configuración define la interfaz en la que termina la VPN y el certificado que se presenta en una conexión SSL.

Nota: En este escenario, el FTD se configura para no inspeccionar ningún tráfico VPN, omitir la opción de políticas de control de acceso (ACP) se alterna.

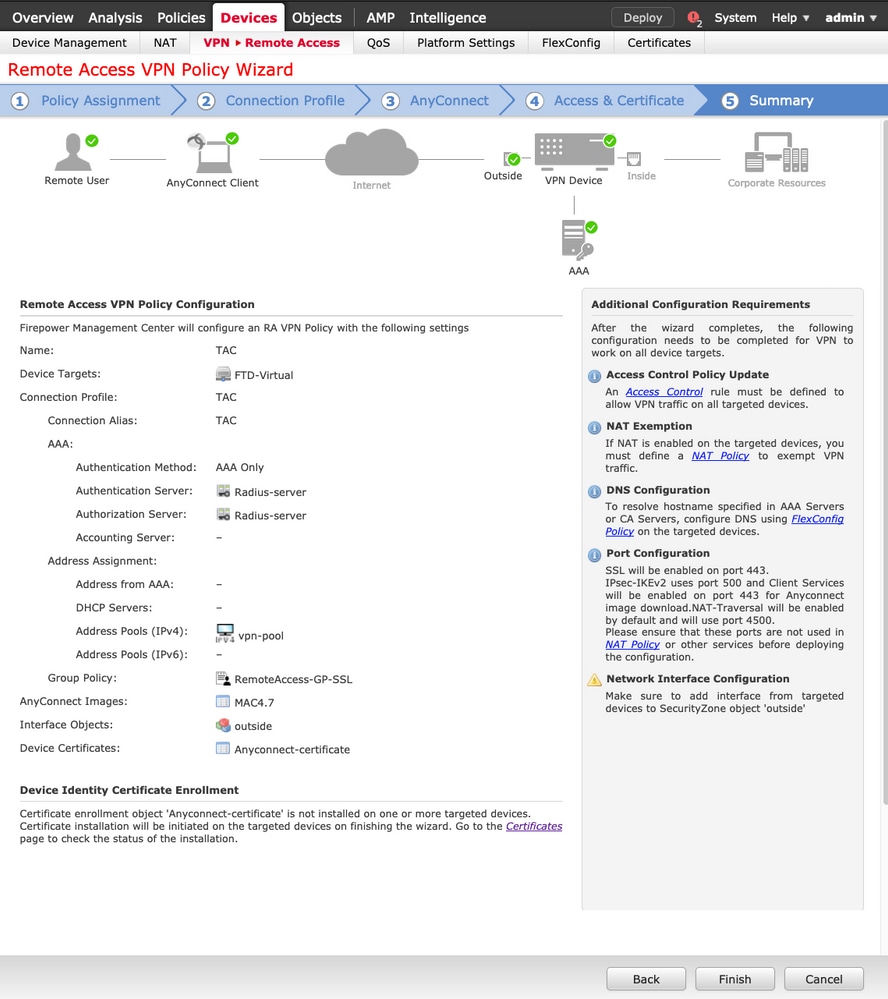

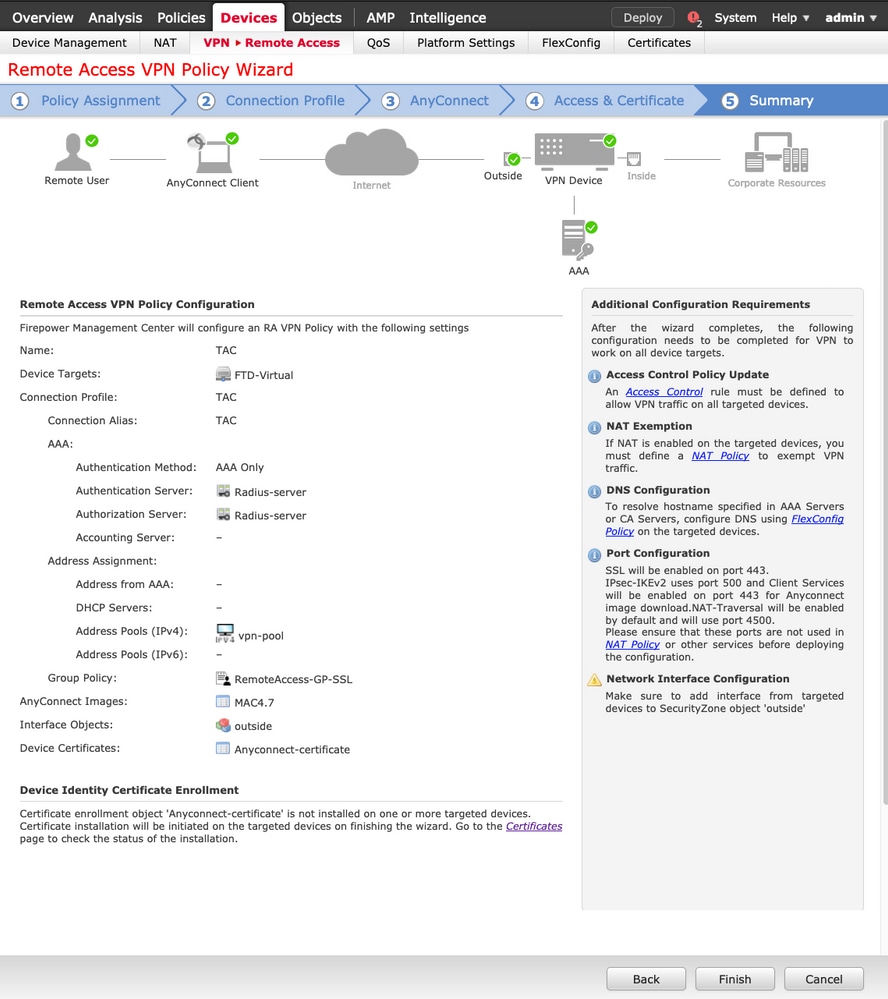

10. Seleccione Finalizar e Implementar los cambios:

- Todas las configuraciones relacionadas con VPN, certificados SSL y paquetes AnyConnect se envían a través de FMC Deploy, como se muestra en la imagen.

Exención de NAT y horquilla

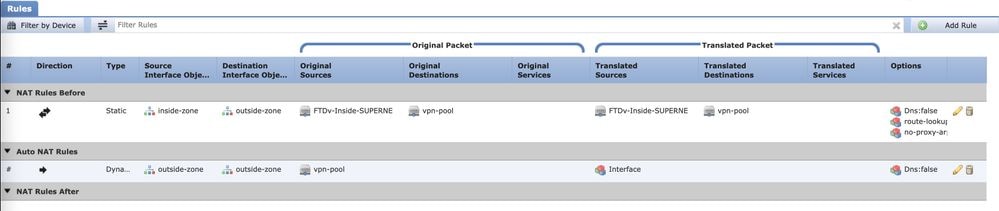

Paso 1. Configuración de exención de NAT

La exención de NAT es un método de traducción preferido que se utiliza para evitar que el tráfico se enrute a Internet cuando se pretende que fluya a través de un túnel VPN (acceso remoto o de sitio a sitio).

Esto es necesario cuando el tráfico de su red interna está destinado a fluir a través de los túneles sin ninguna traducción.

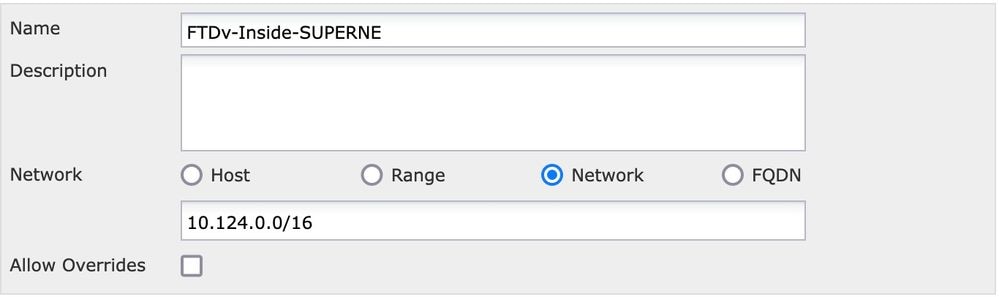

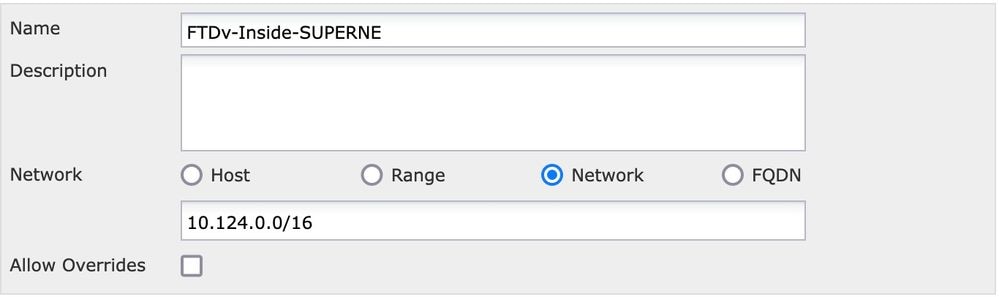

1. Navegue hasta Objetos > Red > Agregar Red > Agregar Objeto como se muestra en la imagen.

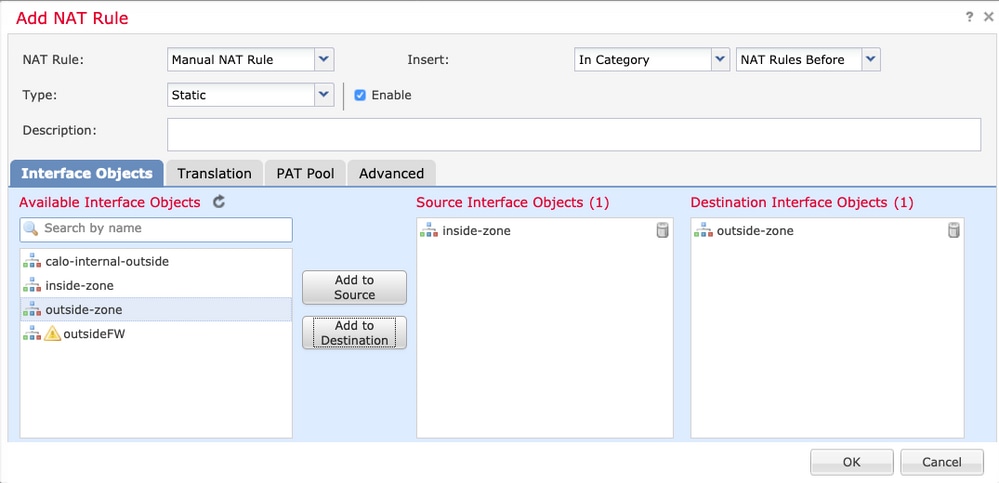

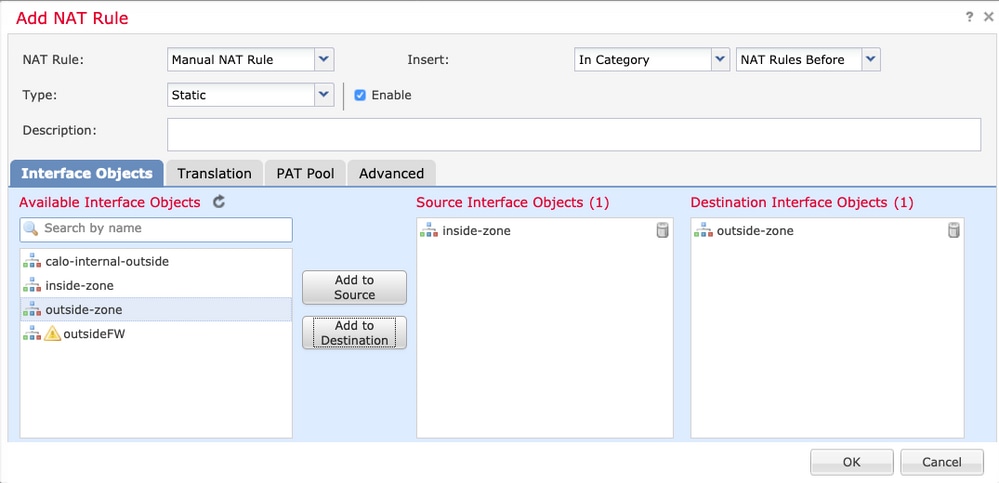

2. Navegue hasta Device > NAT, seleccione la política NAT que utiliza el dispositivo en cuestión y cree una nueva sentencia.

Nota: El flujo de tráfico va de adentro hacia afuera.

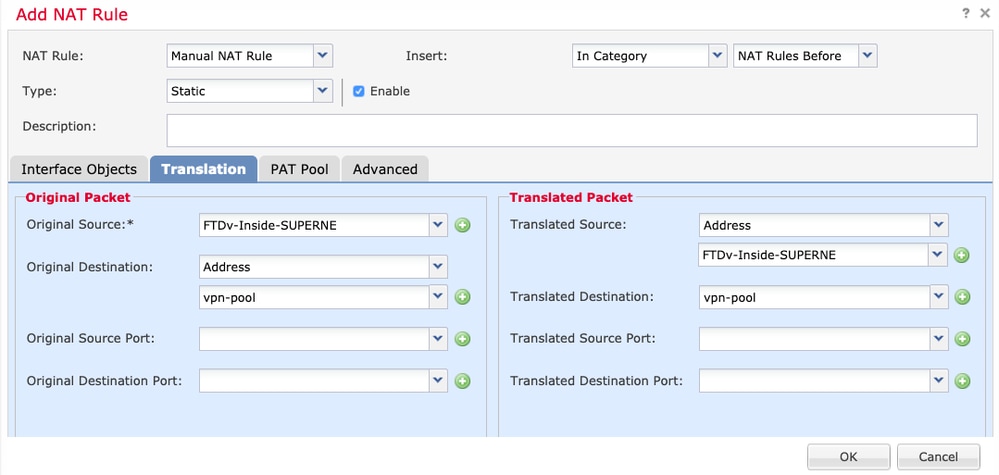

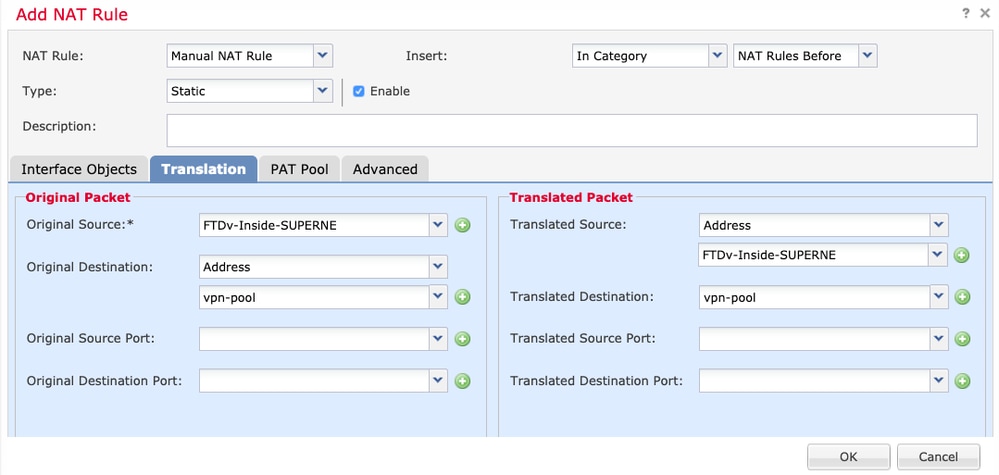

3. Seleccione los recursos internos detrás del FTD (origen original y origen traducido) y el destino como el pool local de IP para los usuarios de AnyConnect (destino original y destino traducido) como se muestra en la imagen.

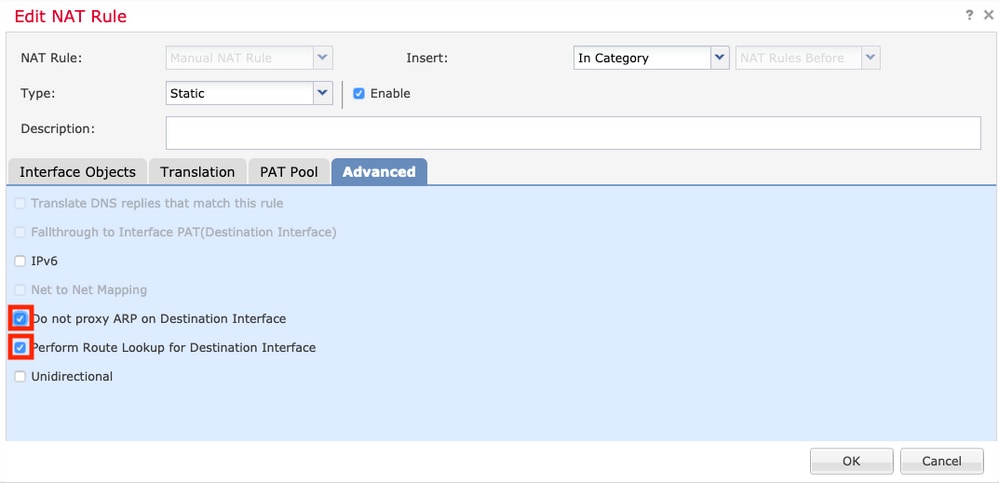

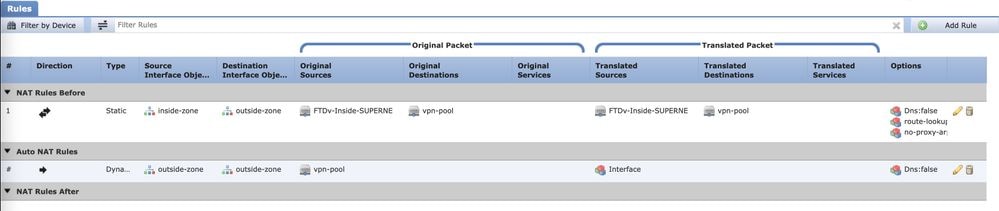

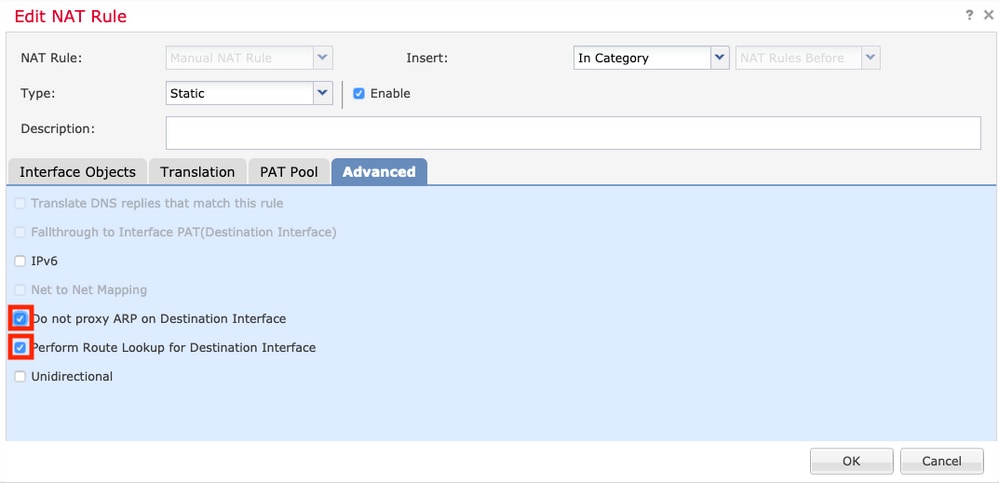

4. Asegúrese de alternar las opciones (como se muestra en la imagen) para habilitar no-proxy-arp y route-lookup en la regla NAT. Seleccione OK como se muestra en la imagen.

5. Este es el resultado de la configuración de la exención de NAT.

Los objetos utilizados en la sección anterior son los que se describen a continuación.

Paso 2. Configuración Hairpin

También conocido como U-turn, este es un método de traducción que permite que el tráfico fluya sobre la misma interfaz en la que se recibe el tráfico.

Por ejemplo, cuando AnyConnect se configura con una política de túnel dividido de túnel completo, se accede a los recursos internos según la política de exención de NAT. Si el tráfico del cliente AnyConnect está destinado a alcanzar un sitio externo en Internet, la horquilla NAT (o giro en U) es responsable de rutear el tráfico desde el exterior al exterior.

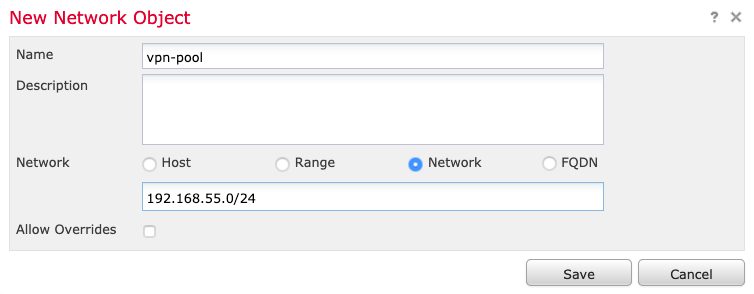

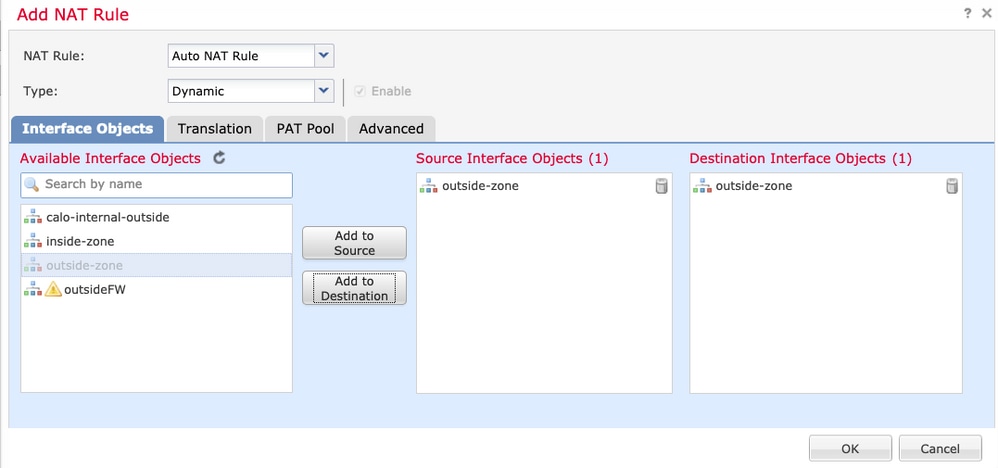

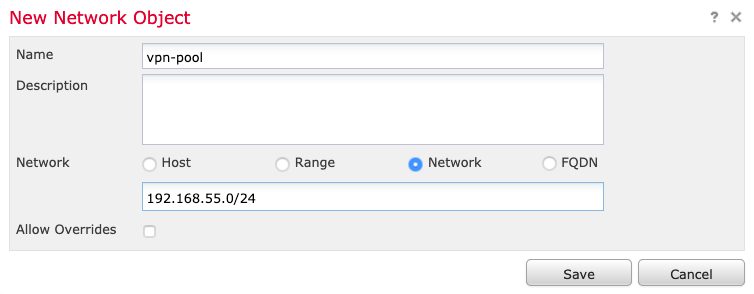

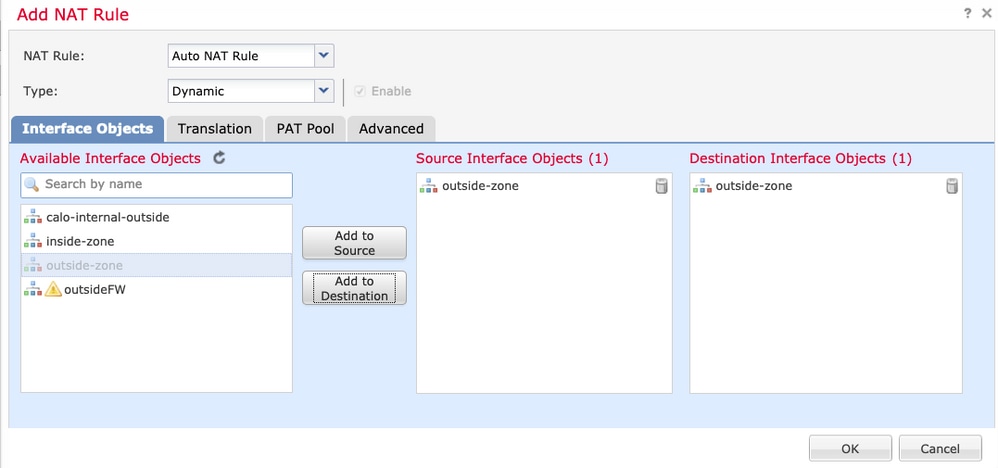

Se debe crear un objeto de conjunto VPN antes de la configuración NAT.

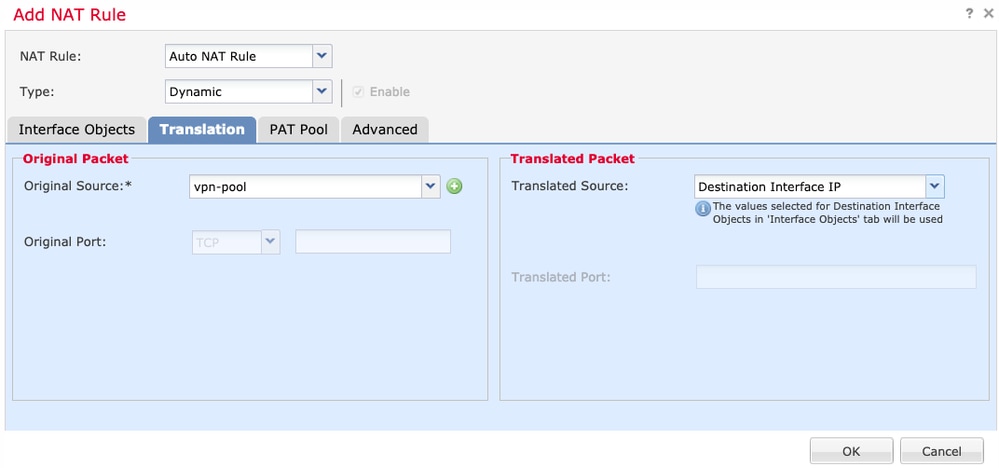

1. Cree una nueva sentencia NAT, seleccione Regla NAT automática en el campo Regla NAT y seleccione Dinámica como el tipo NAT.

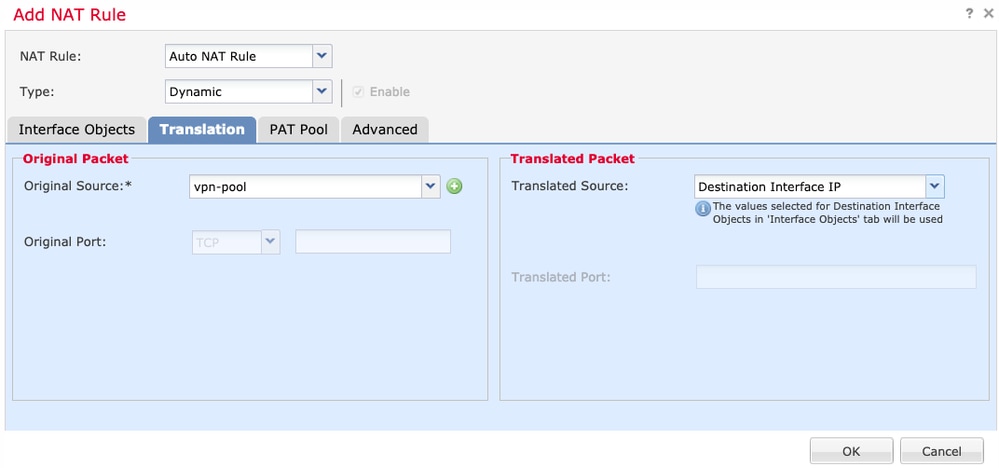

2. Seleccione la misma interfaz para los objetos de interfaz origen y destino (externos):

3. En la pestaña Traducción, seleccione el Origen Original, el objeto vpn-pool y seleccione IP de interfaz de destino como el Origen Traducido. Seleccione OK como se muestra en la imagen.

4. Este es el resumen de la configuración de NAT como se muestra en la imagen.

5. Haga clic en Guardar e Implementar los cambios.

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

Ejecute estos comandos en la línea de comandos de FTD.

- sh crypto ca certificates

- show running-config ip local pool

- show running-config webvpn

- show running-config tunnel-group

- show running-config group-policy

- show running-config ssl

- show running-config nat

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Comentarios

Comentarios