Configuración de AnyConnect SSO con asignación de Duo y LDAP en firewall seguro

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe un ejemplo de configuración de AnyConnect Single Sign-On (SSO) con asignación Duo y LDAP para la autorización en Secure Firewall.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco AnyConnect Secure Mobility Client

- Cisco Secure Firepower Threat Defense (FTD)

- Cisco Secure Firewall Management Center (FMC)

- Fundamentos de la seguridad Duo

- Lenguaje de marcado de aserción de seguridad (SAML)

- Configuración de los servicios de Active Directory (AD) en Microsoft Windows Server

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Cisco Secure FMC versión 7.4.0

- Cisco Secure FTD versión 7.4.0

- Proxy de autenticación Duo

- Anyconnect Secure Mobility Client versión 4.10.06079

- Windows Server 2016, configurado como servidor de AD

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Diagrama de la red

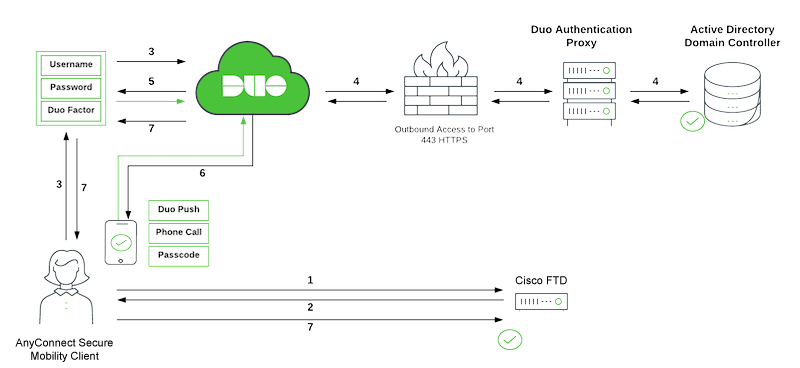

DUO SSO Traffic Flow

DUO SSO Traffic Flow

Flujo de tráfico dúo

- El cliente AnyConnect inicia una conexión de red privada virtual (VPN) de capa de conexión segura (SSL) a Cisco Secure FTD.

- El FTD seguro redirige el navegador integrado en el cliente AnyConnect a un SSO Duo para la autenticación SAML.

- El usuario de AnyConnect inicia sesión con las credenciales principales de Active Directory in situ.

- Duo SSO realiza la autenticación principal a través de un proxy de autenticación Duo en las instalaciones a Active Directory en las instalaciones.

- Una vez que la autenticación primaria es exitosa, Duo SSO comienza la autenticación de dos factores (2FA).

- El usuario de AnyConnect completa el Duo 2FA.

- Duo SSO redirige al usuario al FTD con un mensaje de respuesta que indica que se ha realizado correctamente.

SAML con LDAP externo

La autorización externa del usuario SAML depende del valor NameID devuelto por el IdP. Secure Firewall asigna el campo NameID al nombre de usuario y este nombre de usuario se puede utilizar para consultar LDAP.

Nota: la configuración utilizada en este documento permite a los usuarios que pertenecen a un grupo AD establecer una conexión VPN de acceso remoto (RA). La conexión está prohibida para usuarios de diferentes grupos AD no definidos en el mapa.

Configuraciones

Configuración de Duo Admin Portal

Configure un proveedor de identidad AD o SAML que se pueda utilizar como fuente de autenticación principal para Duo SSO.

Además, necesita un proxy de autenticación doble (se recomiendan tres servidores proxy de autenticación para alta disponibilidad) que tenga disponibilidad para su proveedor de identidad AD o SAML en las instalaciones.

Para obtener más información, consulte Duo Single Sign-On.

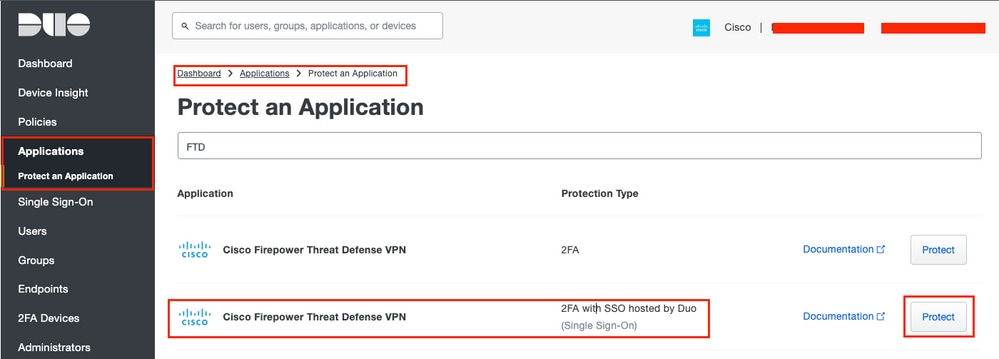

Paso 1. Configure Cisco Secure FTD en el Duo Admin Portal.

- Inicie sesión en Duo Admin Portal y navegue hasta

Applications > Protect an Application. - Busque FTD con el tipo de protección

2FA with SSO hosted by Duo. - Haga clic en

Protecten el extremo derecho para configurar Cisco FTD VPN.

Aplicación Duo Protect

Aplicación Duo Protect

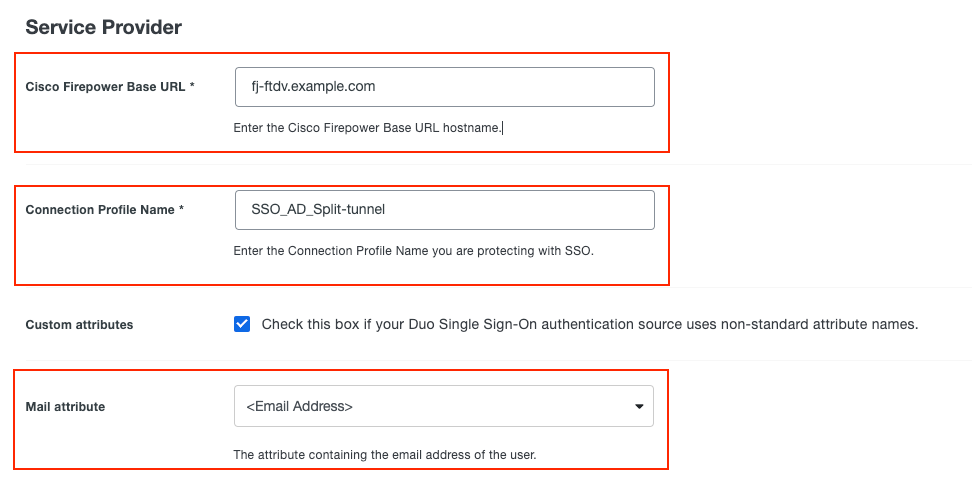

Paso 2. Configure la información del proveedor de servicios en Duo Admin Portal.

Estos atributos se utilizan:

- URL base de Cisco Firepower:

fj-ftdv.example.com - Nombre del perfil de conexión:

SSO-AD_Split-tunnel - Atributo de correo:

Duo Service Provider

Duo Service Provider

Nota: El atributo de correo se puede establecer en

. Si éste es el caso, la configuración de ldap-naming-attribute cambios de userPrincipalName a sAMAccountName en Cisco Secure FTD.

Paso 3. Haga clic en el Save al final de la página para guardar la configuración.

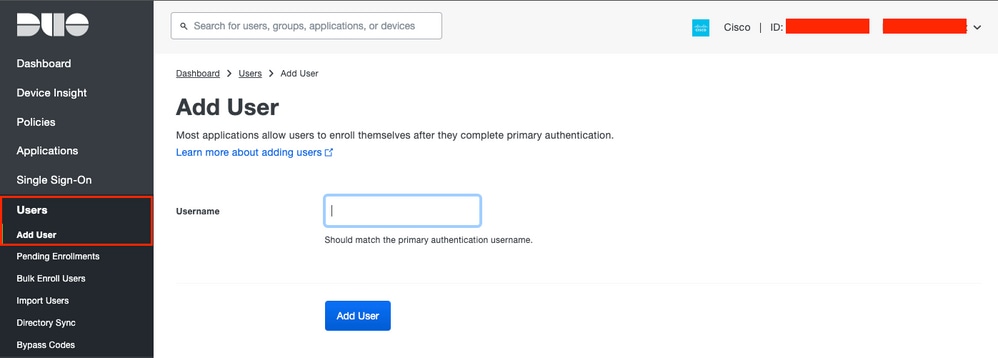

Paso 4. Desplácese hasta Users > Add User como se muestra en la imagen:

Duo Add User

Duo Add User

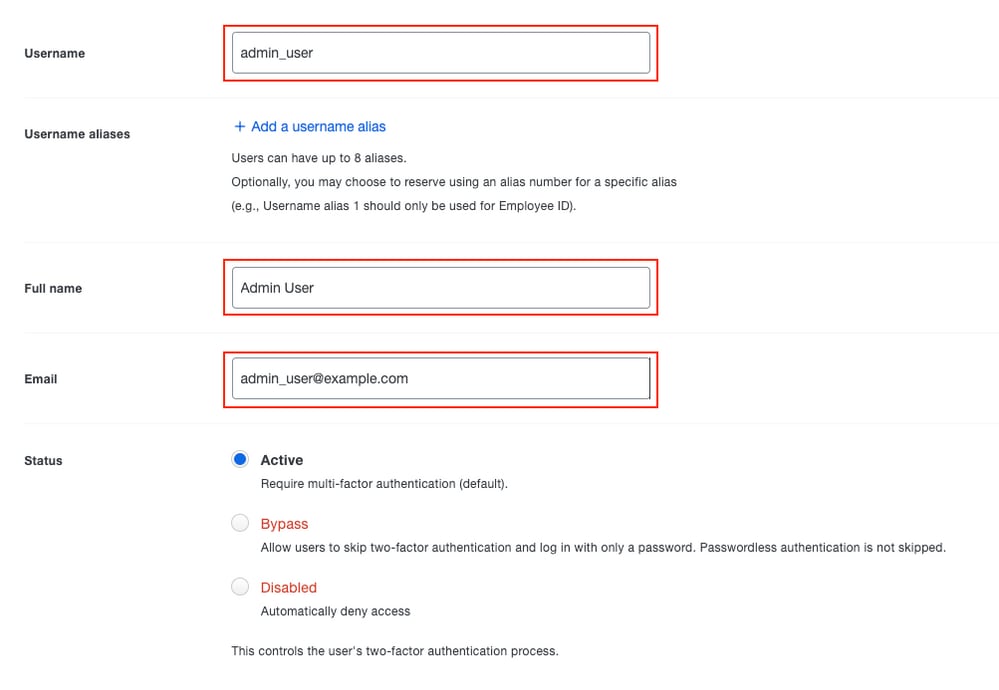

Paso 5. Rellene el espacio en blanco con toda la información necesaria para el nuevo usuario.

Información de usuario de Duo

Información de usuario de Duo

Nota: Los datos del nombre de usuario y los datos del correo electrónico deben coincidir con la información proporcionada en el servidor de Active Directory.

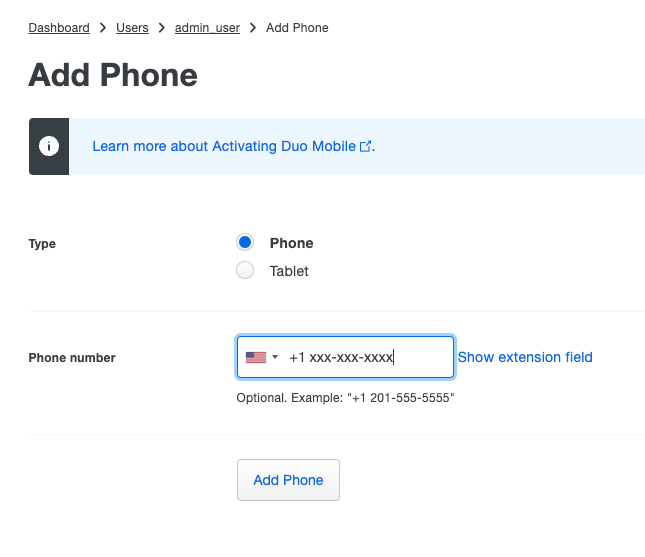

Paso 6. Agregue Phone para agregar el número de teléfono del usuario. Esto es necesario para que el usuario se autentique a través de 2FA con Duo Push.

Duo Add Phone

Duo Add Phone

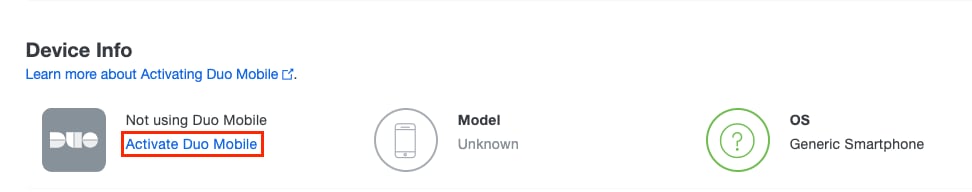

Paso 7. Active Duo Mobile para el usuario concreto.

Activar Duo Mobile Phone

Activar Duo Mobile Phone

Nota: Asegúrese de tener Duo Mobile instalado en el dispositivo del usuario final:

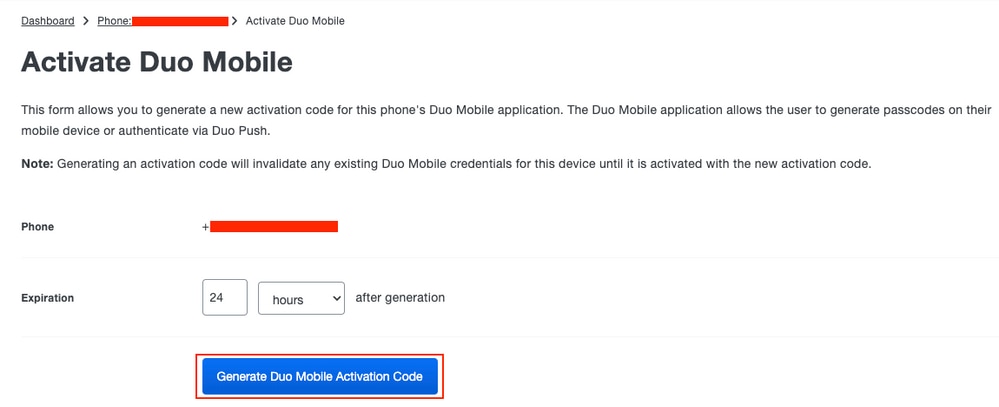

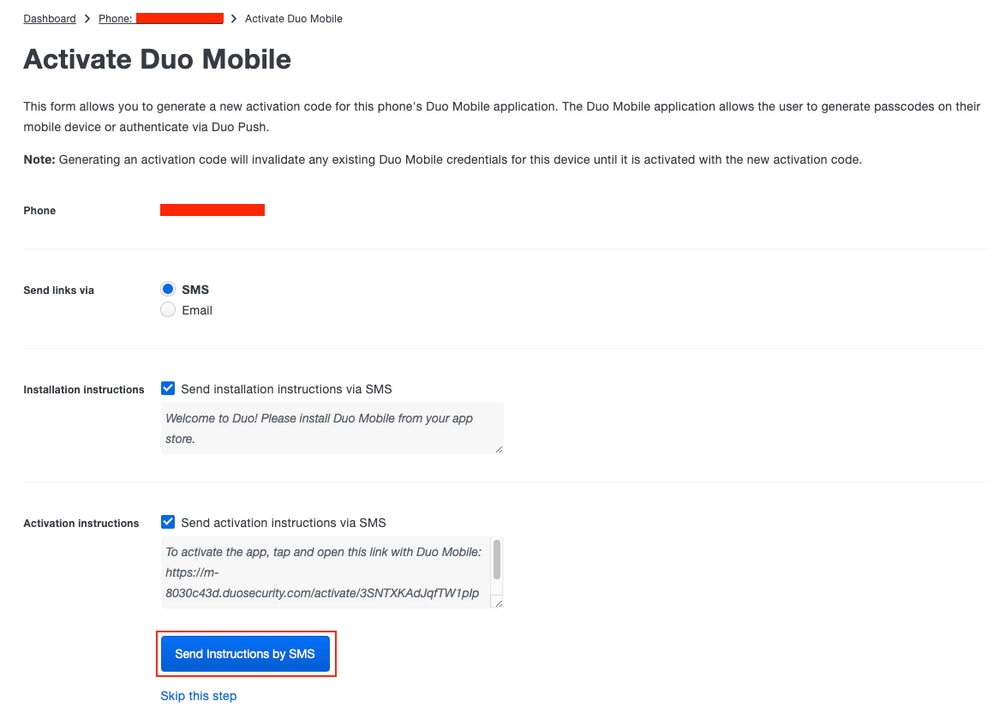

Paso 8. Genere el código Duo Mobile Activation.

Código de activación Duo

Código de activación Duo

Paso 9. Enviar instrucciones por SMS.

SMS dúo

SMS dúo

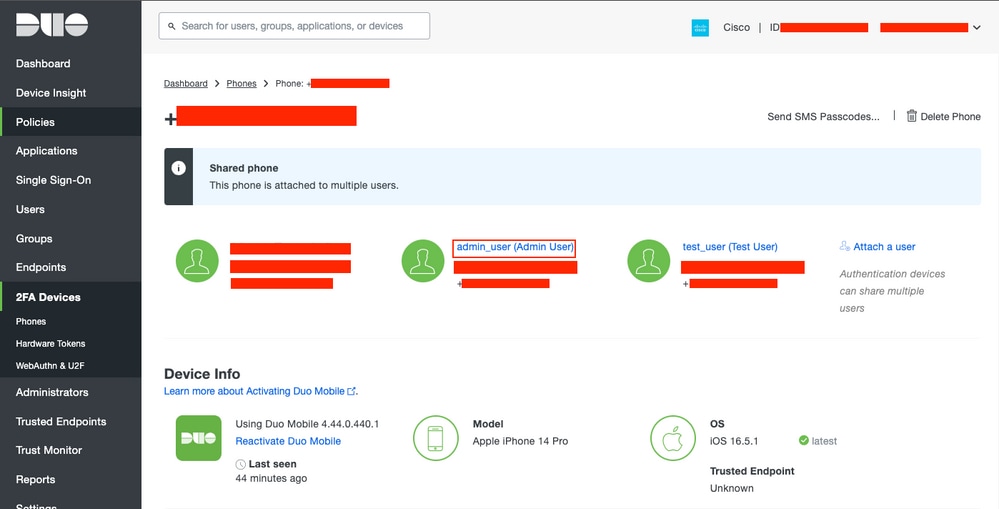

Paso 10. Haga clic en el enlace enviado a través de SMS y la aplicación Duo se vinculará a la cuenta de usuario en la sección Información del dispositivo.

Sección de información Duo

Sección de información Duo

Paso 11. Repita el proceso para todos los usuarios que desee agregar.

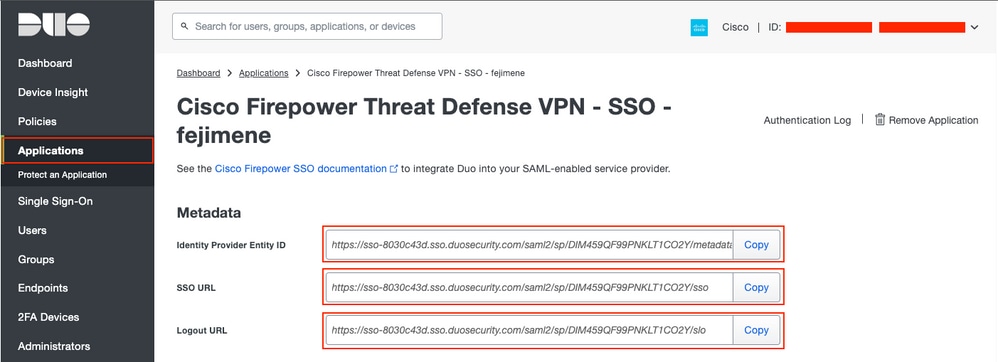

Paso 12. Recuperar metadatos de la aplicación:

- Desplácese hasta

Applicationsy haga clic en la aplicación Proveedor de servicios que se creó en el paso 1. - Copie el

Identity Provider Entity ID URL,SSO URL,yLogout URLdesde los metadatos.

Información de Duo IdP

Información de Duo IdP

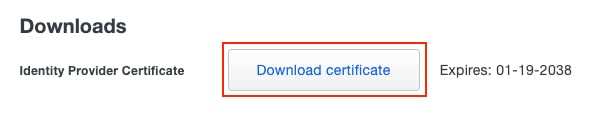

Paso 13. Descargue el Identity Provider Certificate.

Duo Download IdP Certificate

Duo Download IdP Certificate

Configuración en el FTD a través de FMC

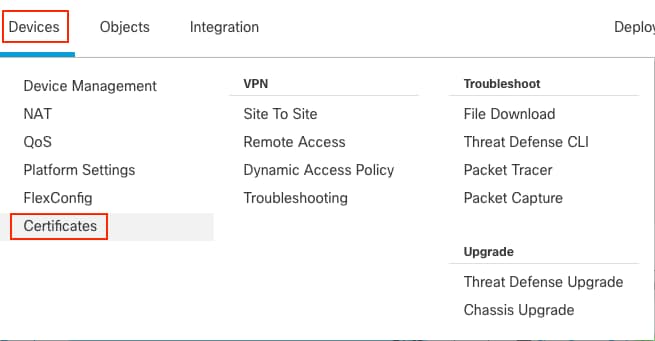

Paso 1. Instalar e inscribir el certificado del proveedor de identidad (IdP) en el FMC.

- Desplácese hasta

Devices > Certificates.

Certificado FMC 1

Certificado FMC 1

- Haga clic en

Add. Elija el FTD para inscribirse en este certificado. - En el

Add Cert Enrollment, utilice cualquier nombre como etiqueta para el certificado IdP. - Haga clic en

Manual. - Compruebe el

CA onlyySkip Check for CA flag fields. - Pegue el certificado de CA de IdP con formato base64.

- Haga clic en Guardar y luego en Agregar.

Inscripción en certificados FMC

Inscripción en certificados FMC

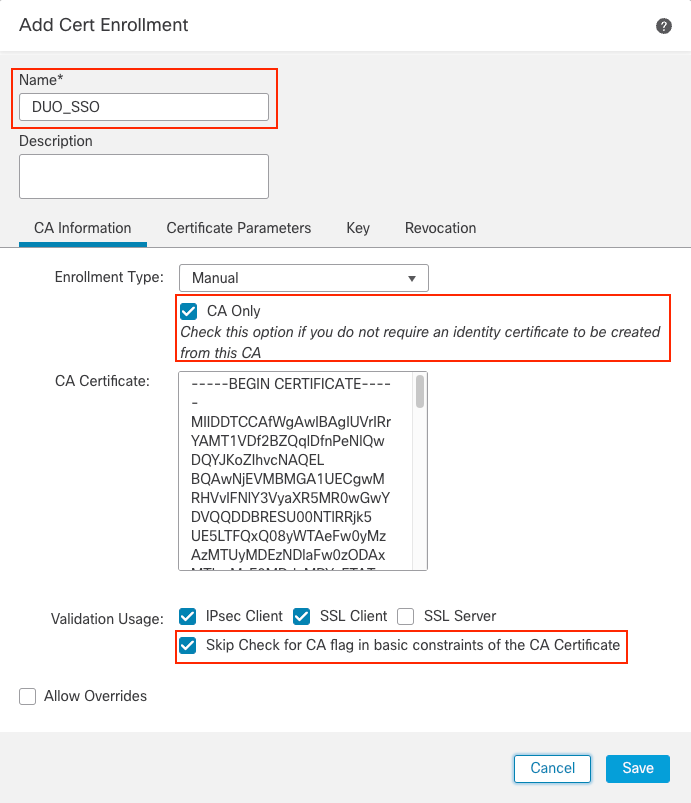

Paso 2. Configuración de los parámetros del servidor SAML:

- Desplácese hasta

Objects > Object Management > AAA Servers > Single Sign-on Server. - Elegir

Add Single Sign-on Server.

FMC SSO

FMC SSO

- Basándose en los metadatos recopilados de Duo, configure los valores de SAML en el nuevo servidor SSO:

- ID de entidad del proveedor de identidad: entityID de la aplicación Duo

- SSO URL: Servicio SSO de la aplicación Duo

- URL de cierre de sesión: SingleLogoutService de la aplicación Duo

- URL base: FQDN del certificado de ID SSL de FTD

- Certificado del proveedor de identidad: Certificado de firma de IdP

- Certificado de proveedor de servicios: certificado de firma FTD

Información de SSO de FMC

Información de SSO de FMC

Nota: Request Timeout se establece en 300, ya que se envía Duo push durante el proceso de autenticación y se necesita la interacción del usuario. Modifique el Request Timeout según el diseño de la red.

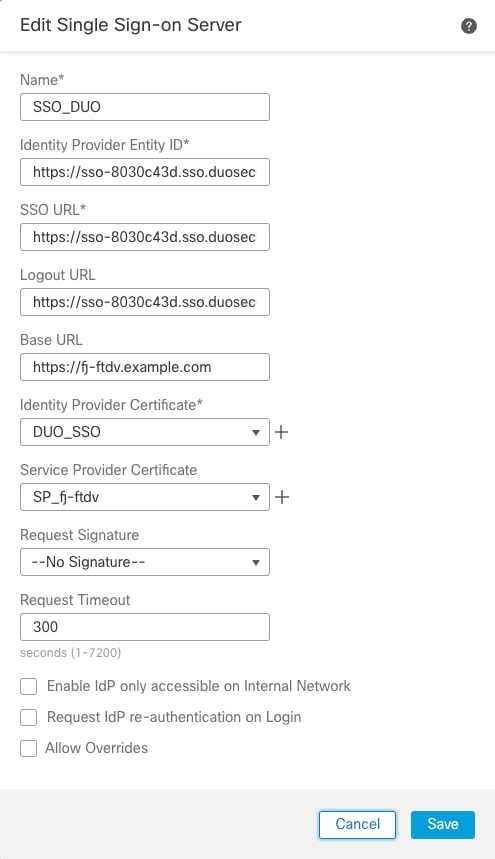

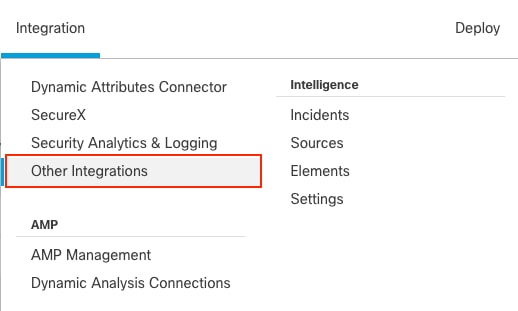

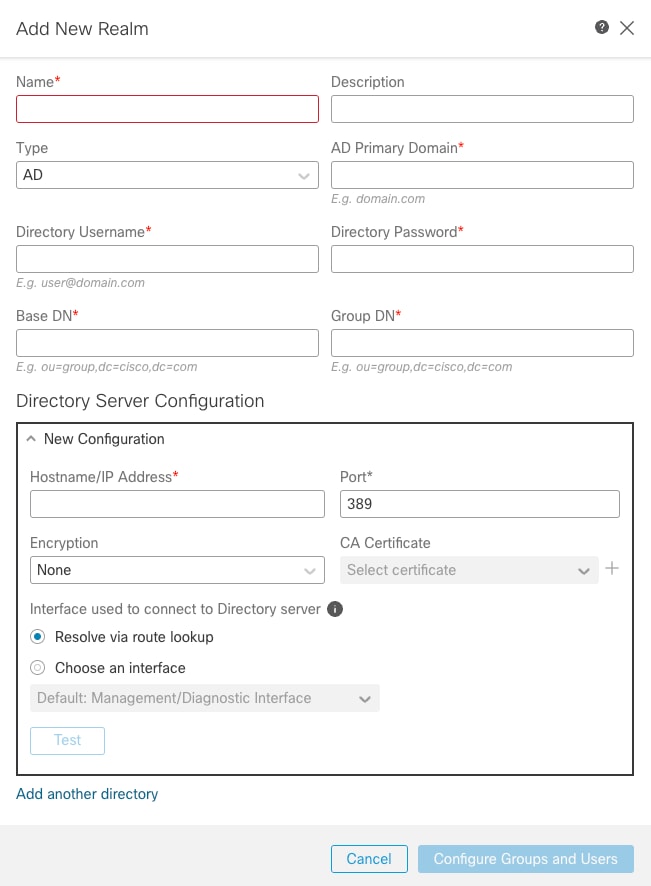

Paso 3. Configure la configuración del servidor LDAP/REALM.

- Desplácese hasta

Integration > Other Integrations.

Rango FMC

Rango FMC

- Haga clic en Agregar un nuevo rango.

Agregar rango de FMC

Agregar rango de FMC

- Proporcione los detalles del servidor y el directorio de Active Directory. Click OK.

A efectos de esta demostración, se entenderá por:

- Nombre:

ActiveDirectory_SSO - Tipo: AD

- Dominio principal de AD:

example.com - Nombre de usuario del directorio:

administrator@example.com - Contraseña del directorio:

- DN base: DC=ejemplo, DC=com

- Grupo DN: DC=ejemplo, DC=com

Información de rango de FMC

Información de rango de FMC

Nota: LDAPS (LDAP sobre SSL). El puerto debe cambiarse de 389 a 636.

Nota: El servidor AD debe tener datos de usuario que se hayan cargado en Duo.

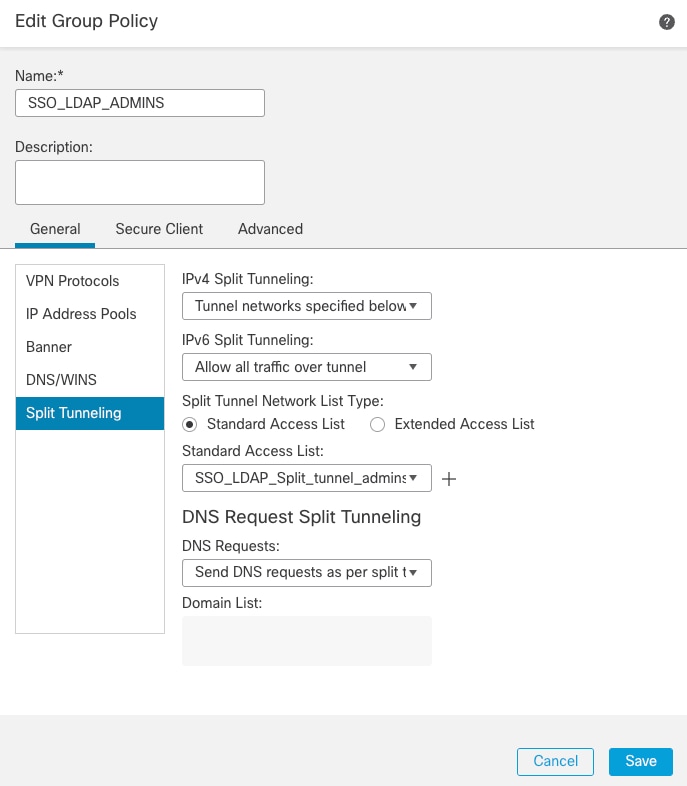

Paso 4. Cree políticas de grupo según sea necesario.

- Desplácese hasta

Objects > Object Management > VPN > Group Policy. - Haga clic en

Add Group Policy. - Crear directiva de grupo con sus parámetros respectivos.

A efectos de esta demostración, se han configurado tres políticas de grupo:

- La política de grupo SSO_LDAP_ADMINS es el grupo para los usuarios que pertenecen a la

AnyConnect Adminsgrupo.

Directiva de grupo 1

Directiva de grupo 1

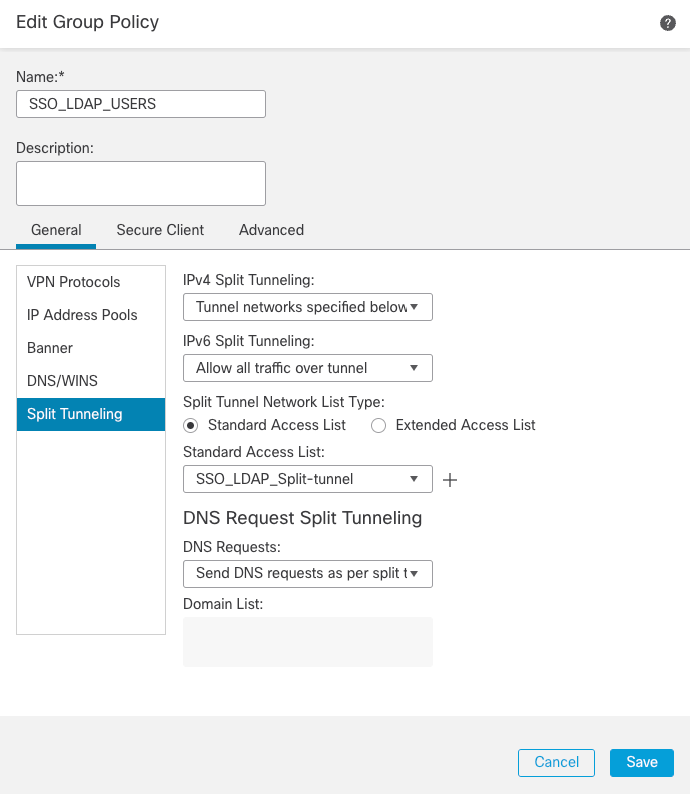

2. SSO_LDAP_USERS Directiva de grupo es el grupo de usuarios que pertenecen a la AnyConnect Users grupo.

Directiva de grupo 2

Directiva de grupo 2

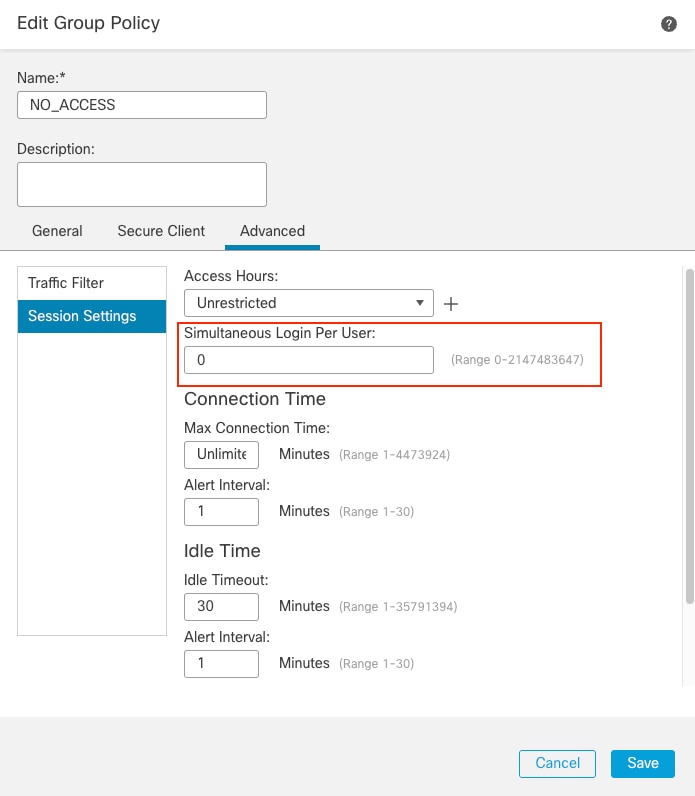

3. El NO_ACCESS Directiva de grupo es el grupo de usuarios que no pertenecen a ninguna de las directivas de grupo anteriores. Tiene el Simultaneous Login Per User parámetro debe establecerse en 0.

Directiva de grupo 3

Directiva de grupo 3

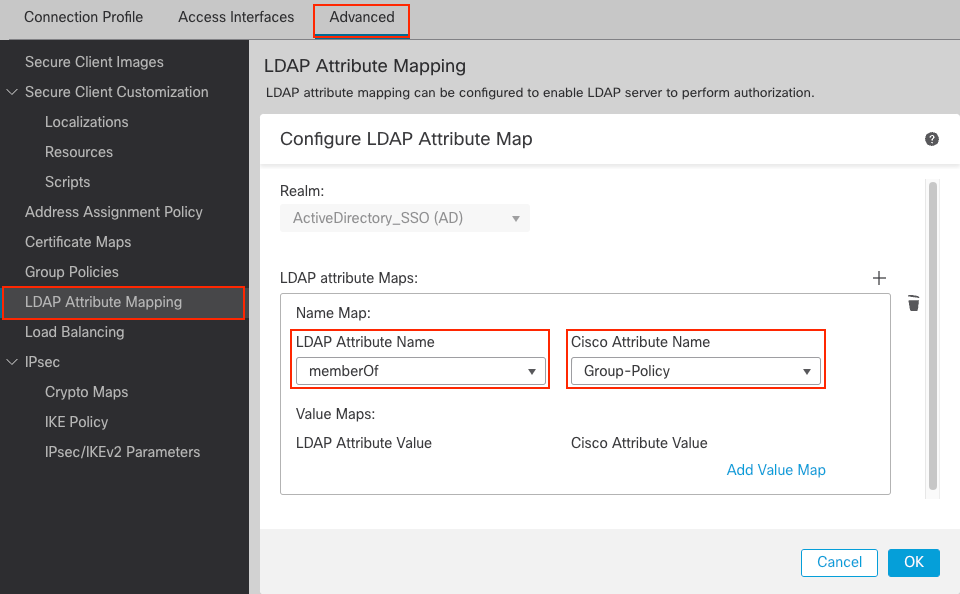

Paso 5. Configure el mapeo de atributos LDAP.

- Desplácese hasta

Devices > VPN > Remote Access. - Elija la configuración VPN de acceso remoto actual.

- Desplácese hasta

Advanced > LDAP Attribute Mapping. - Haga clic en el signo más + firmar y agregar un nuevo

LDAP Attribute Mapping. -

Proporcione la

LDAP Attribute Namey elCisco Attribute Name. Haga clic enAdd Value Map.

Para el propósito de esta demostración, la configuración del mapa de atributos LDAP:

- Nombre de atributo LDAP:

memberOf - Nombre de atributo de Cisco:

Group-Policy

Mapa de atributos LDAP

Mapa de atributos LDAP

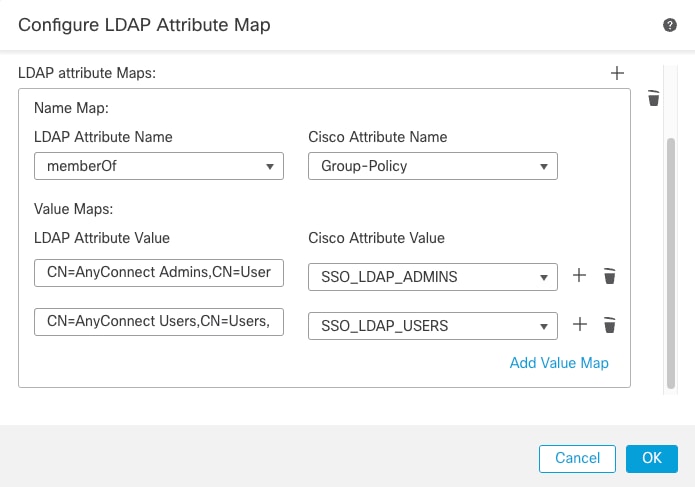

- Proporcione la

LDAP Attribute Valuey elCisco Attribute Value. Haga clic enOK.

A efectos de esta demostración, se entenderá por:

Valor del atributo LDAP: CN=Administradores de AnyConnect, CN=Usuarios, DC=ejemplo, DC=com

Valor de atributo de Cisco: SSO_LDAP_ADMINS

Valor del atributo LDAP: CN=Usuarios de AnyConnect, CN=Usuarios, DC=ejemplo, DC=com

Valor de atributo de Cisco: SSO_LDAP_USERS

Configurar mapa de atributo LDAP

Configurar mapa de atributo LDAP

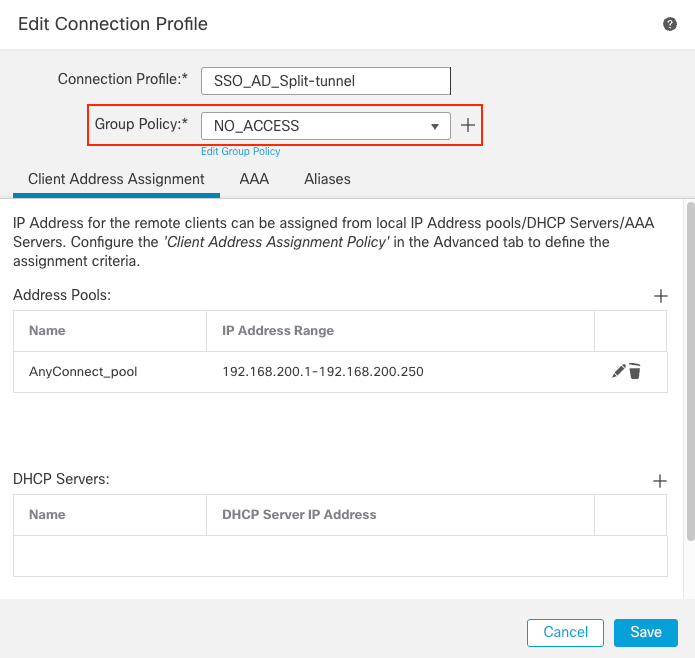

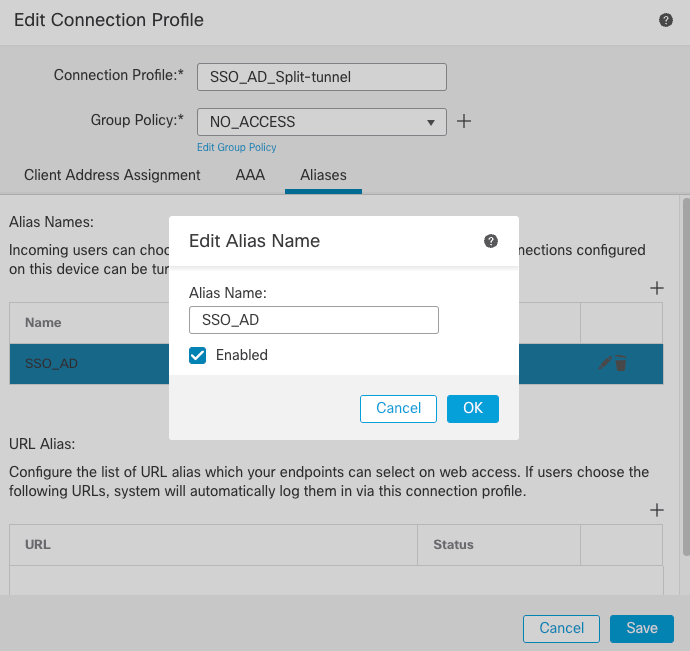

Paso 6. Configure el Connection Profile.

- Desplácese hasta

Devices > Remote Accessy, a continuación, edite la configuración actual de acceso remoto VPN. - Cree un nuevo perfil de conexión con sus atributos. Elija el

NO_ACCESSDirectiva de grupo como directiva de grupo para este perfil de conexión.

Perfil de conexión 1 de FMC

Perfil de conexión 1 de FMC

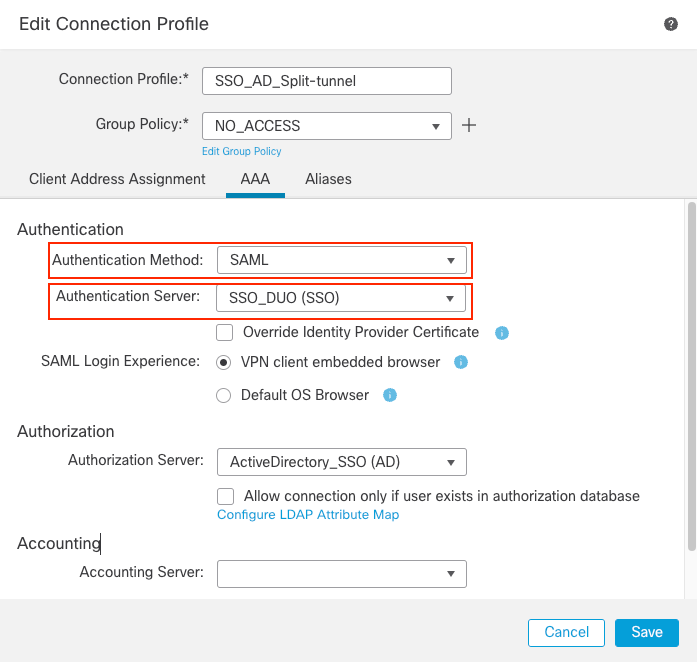

- Elija el

AAAficha. En la secciónAuthentication Methodopción, elegirSAML, y paraAuthorization Serverseleccione el servidor de AD que se creó en el paso 3.

Perfil de conexión FMC AAA

Perfil de conexión FMC AAA

Advertencia: VPN client embedded browser se elige como la experiencia de inicio de sesión de SAML. Si elige Default OS Browser, observe las restricciones mencionadas en Support for an AnyConnect VPN SAML External Browser.

- Cree un alias de grupo para asignar las conexiones a este perfil de conexión. Esta es la etiqueta que los usuarios pueden ver en el menú desplegable AnyConnect Software.

Alias de grupo FMC

Alias de grupo FMC

- Haga clic en Aceptar y guarde la configuración VPN del perfil de conexión completo.

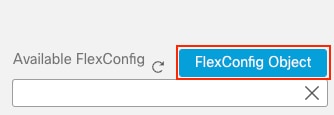

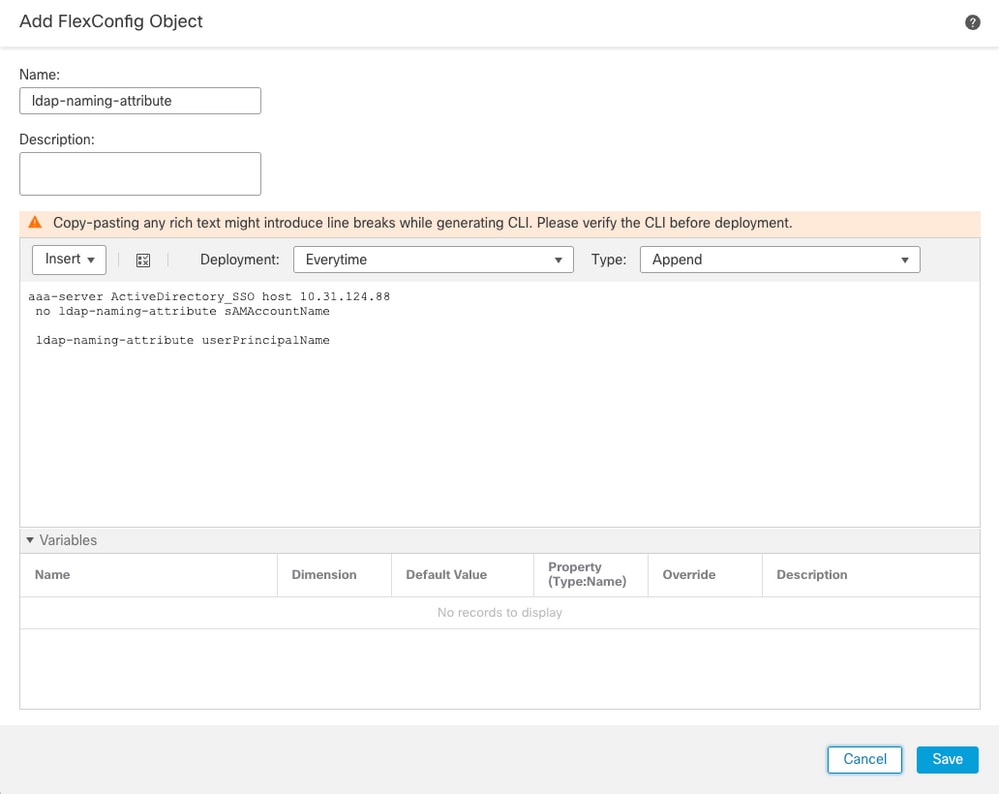

Paso 7. Configurar FlexConfig Policy para modificar el atributo de nomenclatura LDAP.

Dado que el atributo de correo del proveedor de servicios está establecido en Dirección de correo electrónico, el ldap-naming-attribute para el servidor de AD se debe cambiar de sAMAccountName a userPrincipalName.

Nota: Si IdP envía el NameID valor como sAMAccountName, este paso no es necesario.

- Desplácese hasta

Devices > FlexConfigy, a continuación, seleccione o cree elFlexConfig Policypara poder modificarlo. - Haga clic en

FlexConfig Objectpara agregar un nuevo objeto.

Objeto FlexConfig de FMC

Objeto FlexConfig de FMC

- Modifique el

ldap-naming-attributedesdesAMAccountNameauserPrincipalname.

Agregar objeto FlexConfig

Agregar objeto FlexConfig

- Click Save.

Paso 8. Desplácese hasta Deploy > Deployment y elija el FTD adecuado para aplicar la configuración.

Verificación

Desde fragmento de depuración LDAP debug ldap 255, se puede observar que hay una coincidencia en el Mapa de Atributo LDAP para el Usuario Administrador:

[26] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=admin_user@example.com]

Scope = [SUBTREE]

[20]

memberOf: value = CN=AnyConnect Admins,CN=Users,DC=example,DC=com [20]

mapped to Group-Policy: value = SSO_LDAP_ADMINS [20]

mapped to LDAP-Class: value = SSO_LDAP_ADMINS

Ejecute el comando show vpn-sessiondb anyconnect para asegurarse de que el usuario está en el grupo definido.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : admin_user@example.com

Index : 6

Public IP : XX.XX.XX.XX

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 0 Bytes Rx : 0Group Policy : SSO_LDAP_ADMINSDesde fragmento de depuración LDAP Tunnel Group : SSO_AD_Split-tunnel Login Time : 19:37:28 UTC Thu Jul 20 2023 Duration : 0h:01m:33s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0a1f7c490000600064b98cf8 Security Grp : none Tunnel Zone : 0. debug ldap 255, se puede observar que hay una coincidencia en el Mapa de Atributo LDAP para el Usuario de Prueba:

[29] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=test_user@example.com]

Scope = [SUBTREE]

[29]

memberOf: value = CN=AnyConnect Users,CN=Users,DC=example,DC=com [29]

mapped to Group-Policy: value = SSO_LDAP_USERS [29]

mapped to LDAP-Class: value = SSO_LDAP_USERS

Ejecute el comando show vpn-sessiondb anyconnect para asegurarse de que el usuario está en el grupo correcto.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : test_user@example.com

Index : 6

Public IP : XX.XX.XX.XX

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 0 Bytes Rx : 0

Group Policy : SSO_LDAP_USERS Tunnel Group : SSO_AD_Split-tunnel

Login Time : 19:37:28 UTC Thu Jul 20 2023

Duration : 0h:08m:07s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1f7c490000600064b98cf8

Security Grp : none Tunnel Zone : 0 Desde fragmento de depuración LDAP debug ldap 255, se puede observar que no hay coincidencia en el Mapa de atributos LDAP para NOACCESS Usuario y con depuración webvpn que NO_ACCESS Se elige la directiva de grupo, por lo que el usuario no puede autenticarse.

[32] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=noaccess_user@example.com]

Scope = [SUBTREE]

User Policy Access-Lists: user_acl[0] = NULL user_acl[1] = NULL tunnel policy attributes: 1 Filter-Id(11) 8 "" 2 Session-Timeout(27) 4 0 3 Idle-Timeout(28) 4 30 4 Simultaneous-Logins(4098) 4 0 5 Primary-DNS(4101) 4 IP: 0.0.0.0 6 Secondary-DNS(4102) 4 IP: 0.0.0.0 7 Primary-WINS(4103) 4 IP: 0.0.0.0 8 Secondary-WINS(4104) 4 IP: 0.0.0.0 9 Tunnelling-Protocol(4107) 4 96 10 Banner(4111) 0 0x000014e304401888 ** Unresolved Attribute ** 11 Group-Policy(4121) 9

"NO_ACCESS"

Troubleshoot

La mayoría de la resolución de problemas de SAML implica un error de configuración que se puede encontrar al verificar la configuración o depuraciones de SAML:

debug webvpn saml 255debug webvpn 255debug webvpn anyconnect 255debug webvpn session 255debug webvpn request 255

Para problemas de autorización de asignación LDAP, las depuraciones útiles son:

debug aaa common 255debug ldap 255

Información Relacionada

- Para obtener ayuda adicional, póngase en contacto con el TAC. Se necesita un contrato de asistencia válido:Contactos de asistencia globales de Cisco

- También puede visitar Cisco VPN Community aquí.

- Asistencia técnica y descargas de Cisco

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

28-Jul-2023

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Fernando Gerardo Jimenez AvendanoCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios