Introducción

Este documento describe el método de propagación del etiquetado en línea de Security Group Tag (SGT) en redes de área extensa definidas por software (SD-WAN).

Prerequisites

Cisco recomienda que tenga conocimiento sobre estos temas:

- Red de área extensa definida por software (SD-WAN) Cisco Catalyst

- Fabric de acceso definido por software (SD-Access)

- Cisco Identity Service Engine (ISE)

Componentes Utilizados

La información de este documento se basa en:

- Cisco IOS® XE Catalyst SD-WAN Edges versión 17.9.5a

- Cisco Catalyst SD-WAN Manager versión 20.12.4.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Integración de Cisco TrustSec

La propagación de SGT con la integración de Cisco TrustSec es compatible con Cisco IOS® XE Catalyst SD-WAN versión 17.3.1a. Esta función permite que los dispositivos periféricos SD-WAN Catalyst de Cisco IOS® XE propaguen etiquetas en línea de Security Group Tag (SGT) generadas por switches habilitados para Cisco TrustSec en las sucursales a otros dispositivos periféricos de la red SD-WAN de Cisco Catalyst. Mientras que los switches habilitados para Cisco TrustSec realizan la clasificación y la aplicación en las sucursales, los dispositivos Catalyst SD-WAN de Cisco IOS® XE llevan las etiquetas en línea a través de los dispositivos periféricos.

Conceptos básicos de Cisco Trustsec:

- Enlaces SGT: Asociación entre IP y SGT, todas las vinculaciones se configuran y aprenden más comúnmente directamente de Cisco ISE.

- Propagación de SGT: Los métodos de propagación se utilizan para propagar estos SGT entre saltos de red

- Políticas SGTACLs: Conjunto de reglas que especifican los privilegios de un origen de tráfico dentro de una red de confianza.

- Aplicación de SGT: Dónde se aplican las políticas en función de la política SGT.

Métodos de propagación de SGT

Los métodos de propagación de SGT son:

- Etiquetado en línea de propagación de SGT.

- Protocolo de intercambio de etiquetas (SXP) de grupo de seguridad de propagación de SGT

Propagación de SGT con etiquetado en línea

Con el etiquetado en línea, se utiliza una trama Ethernet especial para propagar estas SGT entre saltos de red. Para la propagación del etiquetado en línea, las sucursales deben estar equipadas con switches habilitados para Cisco TrustSec que puedan gestionar el etiquetado en línea de SGT (dispositivos Cisco TrustSec).

Ejemplo:

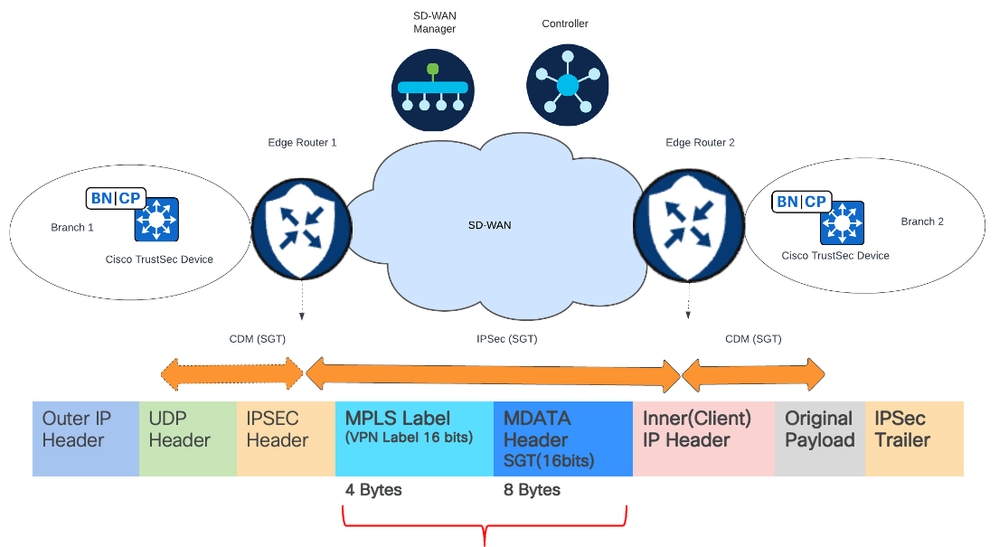

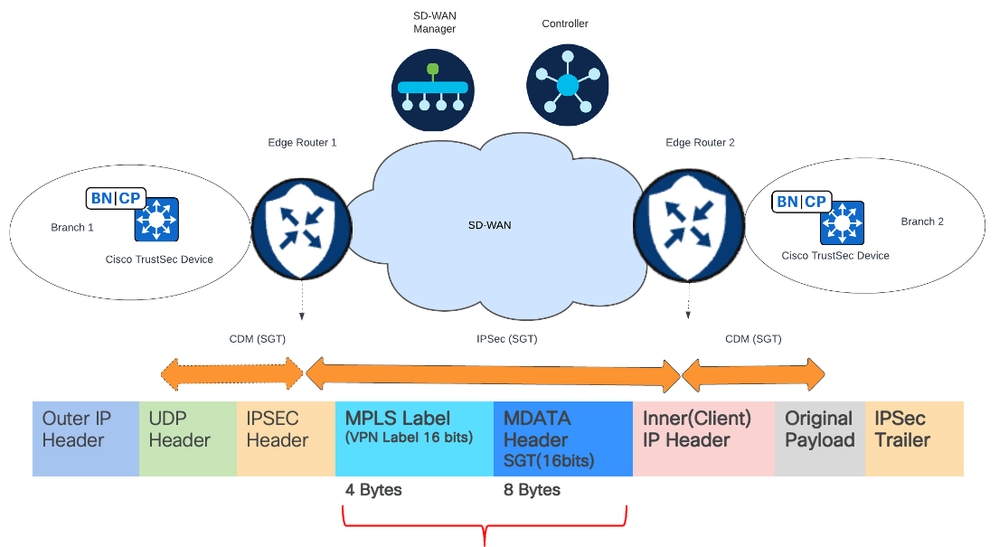

- Las sucursales 1 y 2 están equipadas con switches habilitados para Cisco TrustSec, y estas sucursales están conectadas a los dispositivos Cisco IOS XE Catalyst SD-WAN.

- El switch Cisco TrustSec de las sucursales ofrece un rendimiento óptimo en cuanto a enlaces, propagación y aplicación.

- El switch Cisco TrustSec de la sucursal 1 realiza el etiquetado en línea de SGT en la trama CMD de Ethernet hacia el router de extremo 1.

- El Router de Borde 1 luego desencapsula la trama CMD, extrae la SGT y la propaga a través de los túneles IPSec o GRE Cisco Catalyst SD-WAN.

- El Router de borde 2 en Cisco Catalyst SD-WAN extrae la SGT de Cisco Catalyst SD-WAN, genera la trama Ethernet CMD y copia la SGT recibida.

- El switch Cisco TrustSec de la sucursal 2 inspecciona la SGT y la compara con la SGT de destino para determinar si se debe permitir o denegar el tráfico (cumplimiento).

El campo SGT se transporta dentro del paquete que atraviesa el paquete SD-WAN de Cisco Catalyst y se le agregan ocho bytes de datos adicionales.

El campo SGT se transporta dentro del paquete que atraviesa el paquete SD-WAN de Cisco Catalyst y se le agregan ocho bytes de datos adicionales.

Habilitación de la Propagación de Etiquetado en Línea SGT en Túneles IPSEC SD-WAN

Diagrama de red para la propagación del etiquetado en línea SGT en túneles IPSEC SD-WAN

Diagrama de red para la propagación del etiquetado en línea SGT en túneles IPSEC SD-WAN

Paso 1. Habilitación de la Propagación de Etiquetado en Línea de SGT en la Interfaz de Túnel de Transporte (WAN)

- Para activar la propagación de etiquetado en línea SGT a través de túneles IPSec SD-WAN, la propagación debe activarse únicamente en el túnel SD-WAN.

- Inicie sesión en la GUI de Cisco Catalyst SD-WAN Manager.

- Vaya a Configuration > Templates > Feature Template > Cisco VPN Interface Ethernet (VPN0) > Click on Tunnel.

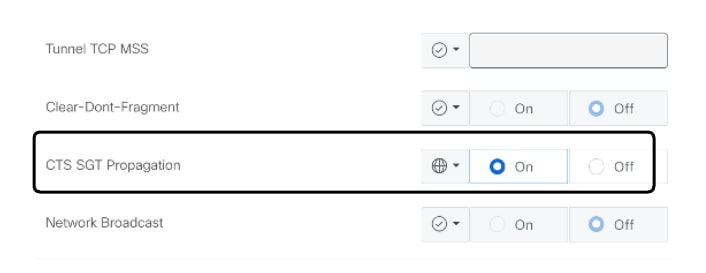

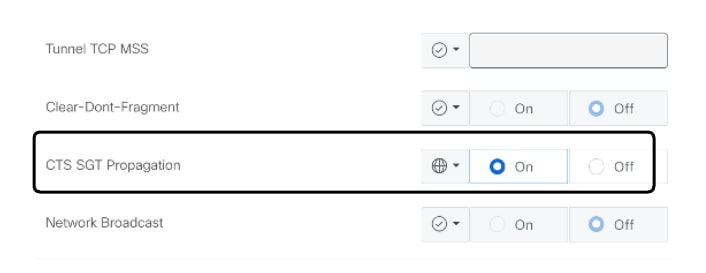

Sección Túnel

Sección Túnel

- Identificar Propagación de SGT de CTS > Seleccionar ENCENDIDO

Configuración del túnel

Configuración del túnel

Equivalente de comando CLI:

interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

cts manual

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

Nota: A partir de la versión 20.6/17.6.1, Propagación SGT (etiquetado en línea) está desactivada de forma predeterminada en los túneles SD-WAN.

Nota: Cuando se habilita la Propagación SGT de CTS, hace que la interfaz se inestable momentáneamente.

Nota: Cuando se habilita la Propagación SGT de CTS en la interfaz WAN física podría causar problemas de conectividad como caídas de paquetes si el salto siguiente no puede desencapsular la trama CMD que incluye la SGT.

Paso 2. Habilitación de la propagación del etiquetado en línea de SGT en la interfaz de servicios (LAN)

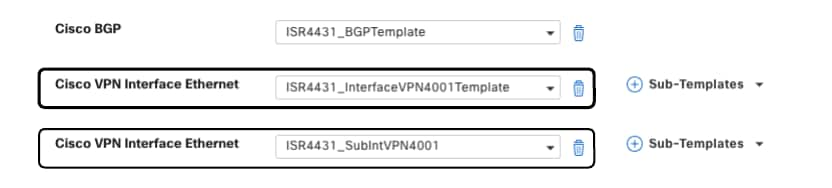

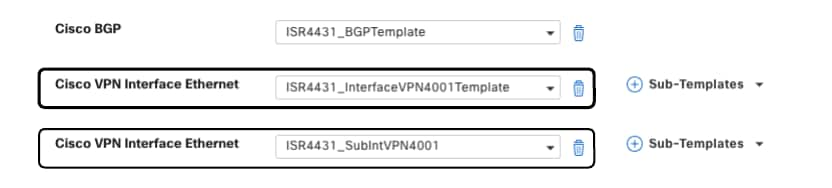

- Vaya a Configuración > Plantillas > Plantilla de dispositivo > VPN de servicio

- Identifique las plantillas de funciones de las interfaces LAN para la interfaz física y las subinterfaces > Cisco VPN Interface Ethernet (Service VPN)

Plantilla de funciones de la interfaz VPN (LAN) de Cisco

Plantilla de funciones de la interfaz VPN (LAN) de Cisco

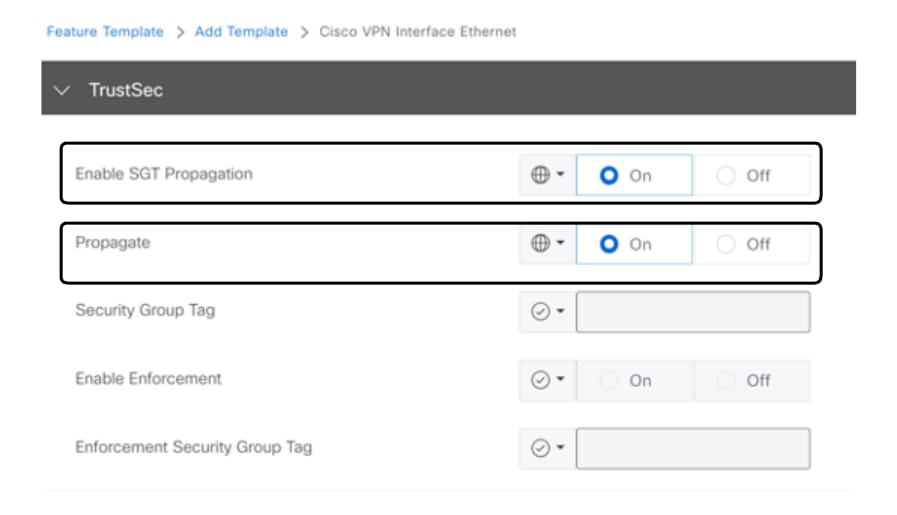

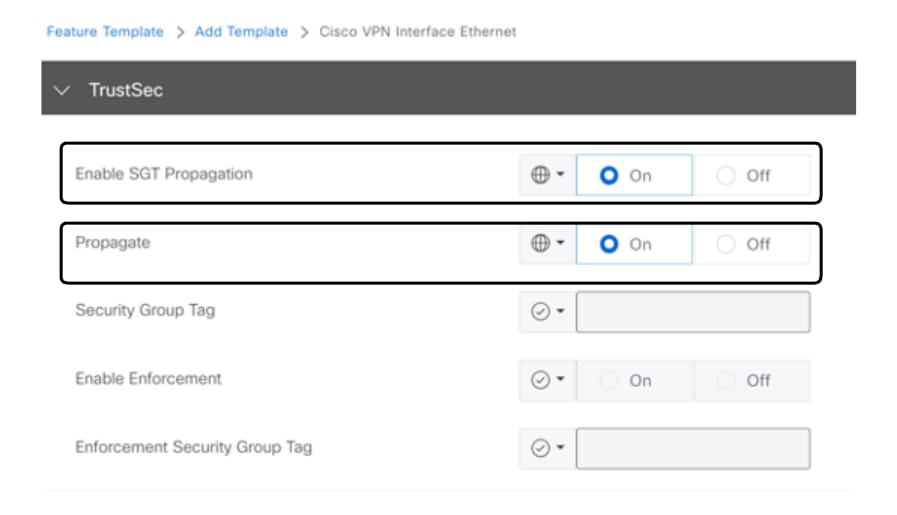

- Navegue hasta la plantilla de la función Cisco VPN Interface Ethernet (Service VPN), haga clic en TrustSec

sección TrustSec

sección TrustSec

- Identifique Enable SGT Propagation > Select ON

- Identificar Propagación > Seleccionar ACTIVADO

configuración de TrustSec

configuración de TrustSec

Equivalente de comando CLI:

interface GigabitEthernet0/0/3 <<< Physical Interface

vrf forwarding 4001

no ip address

no ip redirects

ip mtu 1500

load-interval 30

negotiation auto

cts manual

arp timeout 1200

interface GigabitEthernet0/0/3.3 <<< Sub-Interface

encapsulation dot1Q 3

vrf forwarding 4001

ip address 192.168.253.2 255.255.255.252

no ip redirects

ip mtu 1500

cts manual

policy static sgt 999 trusted

arp timeout 1200

Nota: En un dispositivo Catalyst SD-WAN de Cisco IOS® XE, Cisco TrustSec debe estar habilitado en la interfaz física y en todas las subinterfaces.

Nota: Este laboratorio solo se centra en la propagación de SGT, los enlaces de SGT y la aplicación de SGT se realizan en una red de fabric de acceso SD.

Verificación

Ejecute el comandoshow cts interface

para mostrar la información de Cisco TrustSec para las interfaces.

Interfaz de túnel SD-WAN.

#show cts interface Tunnel0

Global Dot1x feature is Disabled

Interface Tunnel0:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 1d22h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: NOT APPLICABLE

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Interfaz LAN de servicio SD-WAN.

#show cts interface GigabitEthernet0/0/3.3

Global Dot1x feature is Disabled

Interface GigabitEthernet0/0/3.3:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 6d14h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: SUCCEEDED

Peer SGT: 999

Peer SGT assignment: Trusted

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Configuración de una Subinterfaz LAN de Seguimiento FIA en Servicio

Para identificar la SGT de los paquetes, puede validarse a través de FIA Trace.

Configure la condición FIA Trace en la interfaz LAN (GigabitEthernet0/0/3) donde se habilita la Propagación de etiquetado en línea SGT.

clear platform condition all

debug platform packet-trace packet 2048 fia-trace data-size 2048

debug platform condition interface GigabitEthernet0/0/3.3 both

Ejecute el comando debug platform condition start para iniciar FIA Trace.

Ejecute el comando debug platform condition stop para detener el seguimiento FIA.

Ejecute el comandoshow platform packet-trace summarypara mostrar los paquetes de seguimiento FIA.

#show platform packet-trace summ

Pkt Input Output State Reason

0 Gi0/0/3.3 internal0/0/rp:0 PUNT 3 (Layer2 control and legacy)

1 Gi0/0/3.3 internal0/0/rp:0 PUNT 55 (For-us control)

2 Gi0/0/3.3 Gi0/0/0 FWD

3 Gi0/0/3.3 Gi0/0/0 FWD

4 Gi0/0/3.3 Gi0/0/0 FWD

5 Gi0/0/3.3 Gi0/0/0 FWD

6 Gi0/0/3.3 Gi0/0/0 FWD

7 Gi0/0/3.3 Gi0/0/0 FWD

Ejecute el comando show platform packet-trace packet

decode

para descodificar un paquete.

En el paquete, identifique Feature: Reenvío de SDWAN

#show platform packet-trace packet 2 decode

Packet: 2 CBUG ID: 254

Summary

Input : GigabitEthernet0/0/3.3

Output : GigabitEthernet0/0/0

State : FWD

!... Output is suppressed

Feature: SDWAN Forwarding

SDWAN adj OCE:

Output : GigabitEthernet0/0/0

Hash Value : 0x2c

Encap : ipsec

SLA : 0

SDWAN VPN : 4001

SDWAN Proto : MDATA

Out Label : 1003

Local Color : bronze

Remote Color : gold

FTM Tun ID : 2

!... Output is suppressed

MDATA ver : 0x2

MDATA next proto : IPV4(0x1)

MDATA num : 1

MDATA type : SGT_TYPE(0x1)

MDATA SGT : 5 <<<< Packet incoming with SGT 5 and forwarded by Edge router

Información Relacionada

Comentarios

Comentarios