Introducción

Este documento describe cómo generar el certificado firmado por CA para el servidor de llamadas del portal de voz del cliente (CVP) y cómo verificar el certificado del servidor de llamadas CVP. Desde la versión 11.6 de CVP, se admite la comunicación TLS del protocolo de inicio de sesión (SIP).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

Componentes Utilizados

La información de este documento se basa en CVP 11.6.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Paso 1. Buscar contraseña para el almacén de claves.

Navegue hasta c:\Cisco\CVP\conf\security.properties en el servidor de llamadas CVP para encontrar esta contraseña.

Este archivo contiene la contraseña para el almacén de claves, que es necesaria cuando se utiliza el almacén de claves.

Paso 2. Cree una variable temporal para evitar introducir el valor de la contraseña del almacén de claves cada vez.

Navegue hasta c:\Cisco\CVP\conf\security y ejecute este comando:

set kt=c:\Cisco\CVP\jre\bin\keytool.exe -storepass 592(!aT@Hbt{[c)b7n6{Mj6J[0P4C~X2?4!zv~5(@2*12Dm97 -storetype JCEKS -keystore

Nota: El almacenamiento debe reemplazarse por su propia contraseña de almacén de claves.

Paso 3. Quite el certificado del servidor de llamadas existente.

Navegue hasta c:\Cisco\CVP\conf\security para encontrar el certificado existente. Ejecute este comando para eliminar el certificado:

%kt% -delete -alias callserver_certificate

Después de la eliminación del certificado, este comando se puede utilizar para verificar todos los certificados en el servidor CVP:

%kt% -list

Y para confirmar si el certificado del servidor de llamadas fue eliminado, ejecute este comando:

%kt% -list | findstr callserver

Paso 4. Genere el par de claves. Debe utilizar un par de claves de 2048 bits.

Navegue hasta c:\Cisco\CVP\conf\security y ejecute este comando:

%kt% -genkeypair -alias callserver_certificate -v -keysize 2048 -clave RSA

Cuando ejecuta este comando, solicita esta información:

Nota: Debe utilizar el nombre de host del servidor como nombre y apellido.

¿Cuál es tu nombre y apellido?

[Desconocido]: col115cvpcall02

¿Cuál es el nombre de su unidad organizativa?

[Desconocido]: TAC

¿Cuál es el nombre de su organización?

[Desconocido]: Cisco

¿Cuál es el nombre de su ciudad o localidad?

[Desconocido]: Sídney

¿Cuál es el nombre de su estado o provincia?

[Desconocido]: NSW

¿Cuál es el código de país de dos letras para esta unidad?

[Desconocido]: AU

¿CN=col115cvpcall02, OU=TAC, O=Cisco, L=Sydney, ST=NSW, C=AU es correcto?

[no]: sí

Paso 5. Genere la nueva solicitud de firma de certificado (CSR).

Navegue hasta c:\Cisco\CVP\conf\security y ejecute este comando:

%kt% -certreq -alias callserver_certificate -archivo callserver.csr

Paso 6. Firme el CSR por CA interna o por un tercero C.

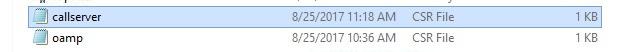

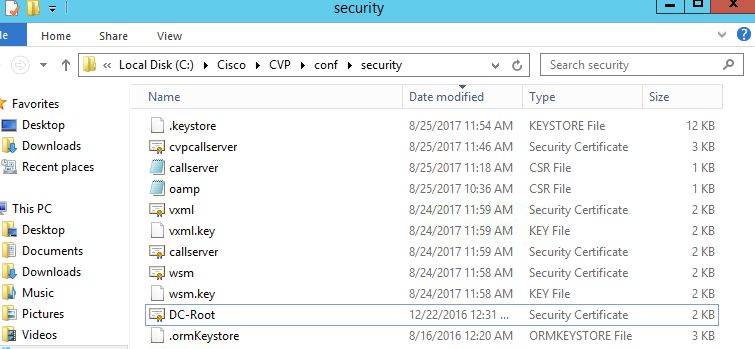

Navegue hasta c:\Cisco\CVP\conf\security para encontrar este archivo CSR:

Paso 7. Instale la CA raíz.

Dos certificados se copian en c:\Cisco\CVP\conf\security.

- certificado de CA raíz

- Certificado del servidor de llamadas firmado

Ejecute este comando:

%kt% -import -v -trustcacerts -alias root -file DC-Root.cer

En este laboratorio, el certificado de CA raíz es DC-Root.cer.

Paso 8. Instale el certificado del servidor de llamadas firmado por CA.

Vaya a c:\Cisco\CVP\conf\security

Ejecute este comando:

%kt% -import -v -trustcacerts -alias callserver_certificate -file cvpcallserver.cer

En este laboratorio, el certificado del servidor de llamadas es cvpcallserver.cer.

Paso 9. Verificar el nuevo certificado instalado

Para verificar el nuevo certificado instalado, navegue a

C:\Cisco\CVP\conf\security>

%kt% -list -v -alias callserver_certificate Alias nombre:callserver_certificate

Nota: El nombre de alias es un valor fijo del sistema. Debe utilizar callserver_certificate.

Ejemplo:

Fecha de creación: 25 de ago de 2017

Tipo de entrada: PrivateKeyEntry

Longitud de la cadena de certificados: 2

Certificado[1]:

OWNER : CN=col115cvpcall02, OU=TAC, O=Cisco, L=Sydney, ST=NSW, C=AU

Emisor: CN=col115-COL115-CA, DC=col115, DC=org, DC=au

Número de serie: 610000000e78c717ba3dd3dc2400000000000e

Válido desde: 25 de agosto de 2017, 11:32:43 AEST, hasta: Sat 25 ago 11:42:43 AEST 2018

Impresiones dactilares del certificado:

Después de completar todos estos pasos, se instaló el certificado firmado por la CA para el servidor de llamadas. Este certificado se utiliza cuando se establece la conexión TLS para SIP.

Verificación

Estos dos comandos se pueden utilizar para enumerar todos los certificados o sólo los certificados del servidor de llamadas:

%kt% -list

%kt% -list | findstr callserver

Este comando se puede utilizar para ver los detalles del certificado:

Nombre del alias: callserver_certificate

%kt% -list -v -alias callserver_certificate

Nombre de alias:callserver_certificate

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada