Introducción

Este documento describe las configuraciones de certificados que se requieren para el SSO de UCCE. La configuración de esta función implica varios certificados para HTTPS, firma digital y cifrado.

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Versión 11.5 de UCCE

- Microsoft Active Directory (AD): AD instalado en Windows Server

- Servicio de federación de Active Directory (ADFS) versión 2.0/3.0

Componentes Utilizados

UCCE 11.5

Windows 2012 R2

Parte A. Flujo de mensajes SSO

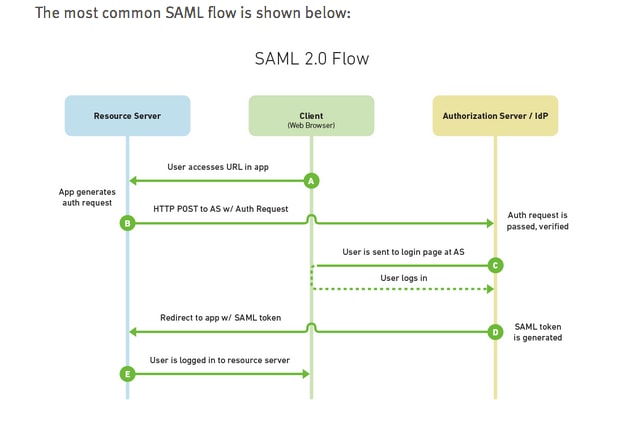

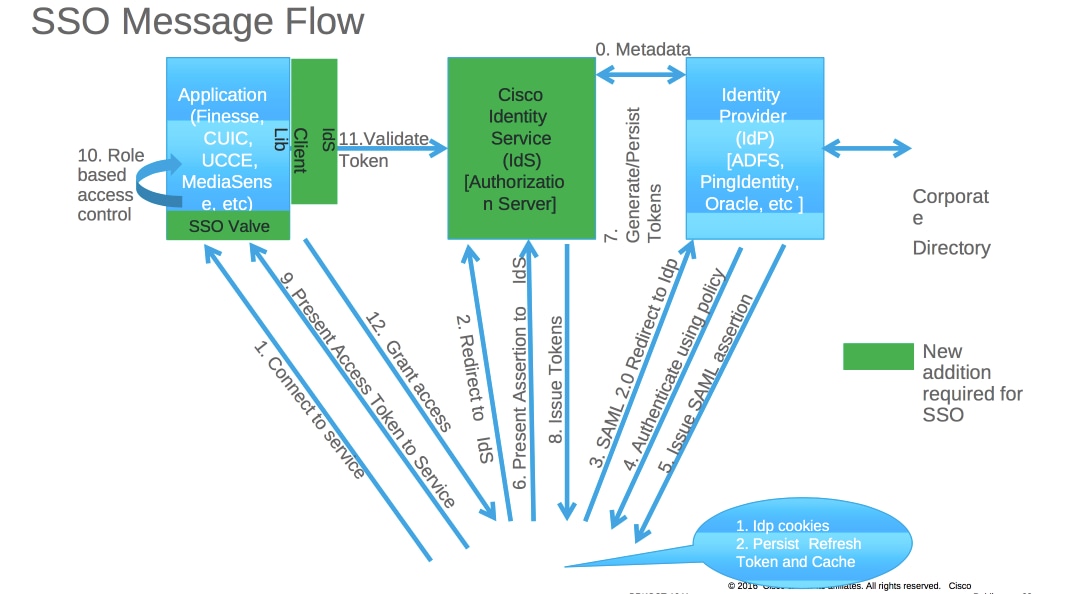

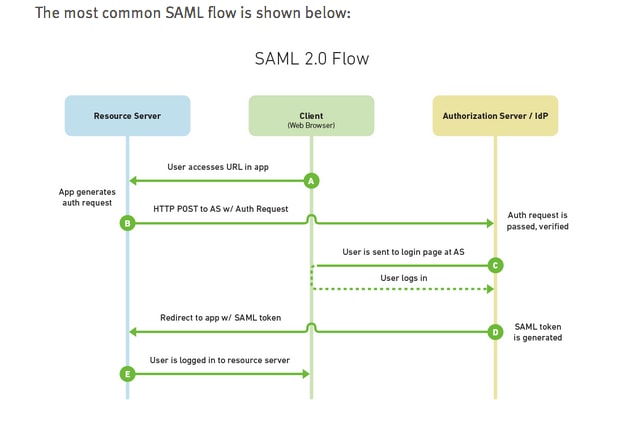

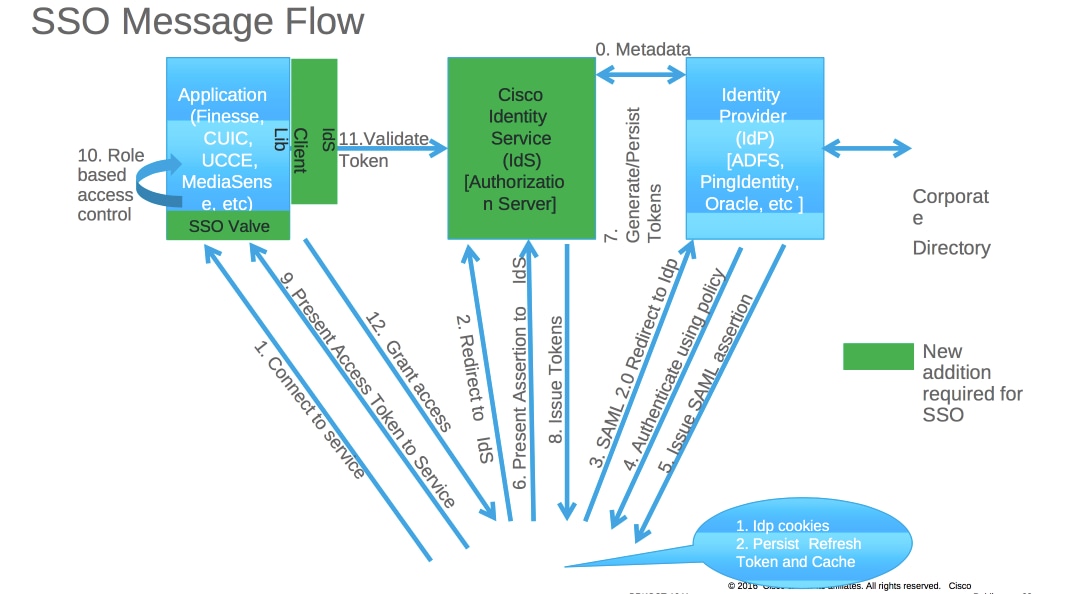

Cuando SSO está habilitado, cuando el agente inicia sesión en el escritorio Finesse:

- El servidor Finesse redirige el navegador del agente para comunicarse con Identity Service (IDS)

- IDS redirige el explorador del agente al proveedor de identidad (IDP) con una solicitud SAML

- El IDP genera el token SAML y pasa al servidor IDS

- Cuando se generó el token, cada vez que el agente navega a la aplicación, utiliza este token válido para iniciar sesión

Parte B. Certificados utilizados en IDP e IDS

Certificados IDP

- Certificado SSL (SSO)

- Certificado de firma de token

- Token - descifrado

Certificados IDS

- Certificado SAML

- Clave de firma

- Clave de cifrado

Parte C. Certificación IDP en detalle y configuración

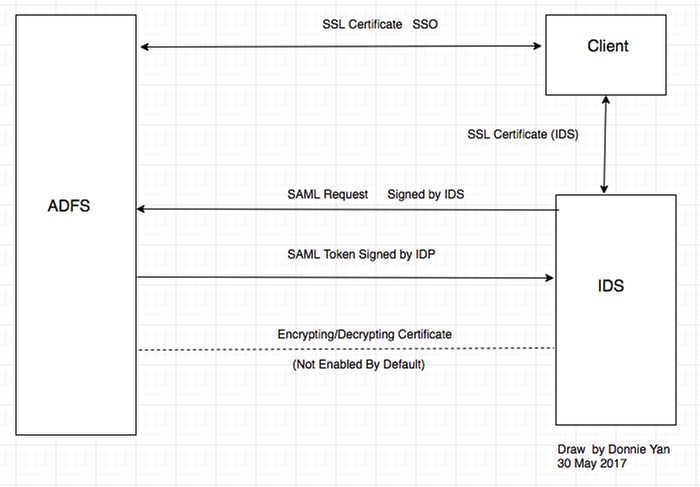

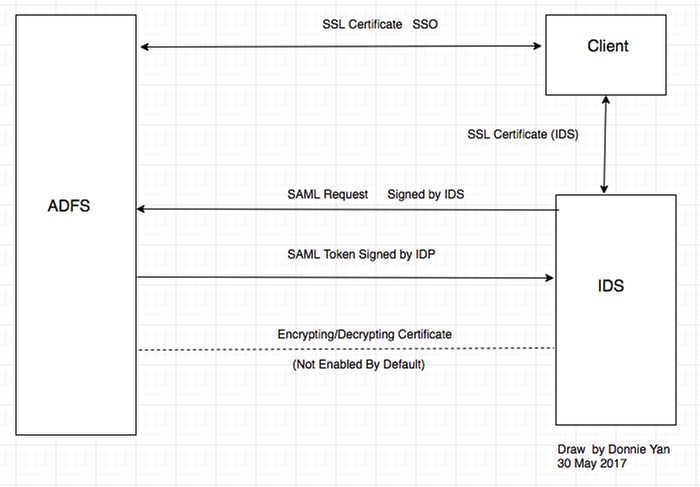

Certificado SSL (SSO)

- Este certificado se utiliza entre el IDP y el cliente. El cliente debe confiar en el certificado SSO

- El certificado SSL se coloca para cifrar la sesión entre el cliente y el servidor IDP. Este certificado no es específico de ADFS, sino de IIS

- El asunto del certificado SSL debe coincidir con el nombre utilizado en la configuración de ADFS

Pasos para configurar el certificado SSL para SSO (laboratorio local con CA interna firmada)

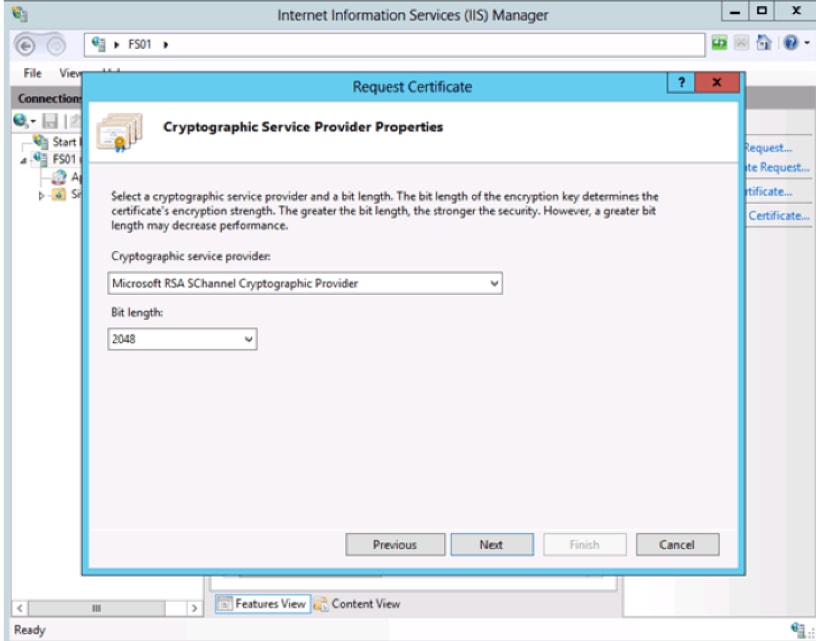

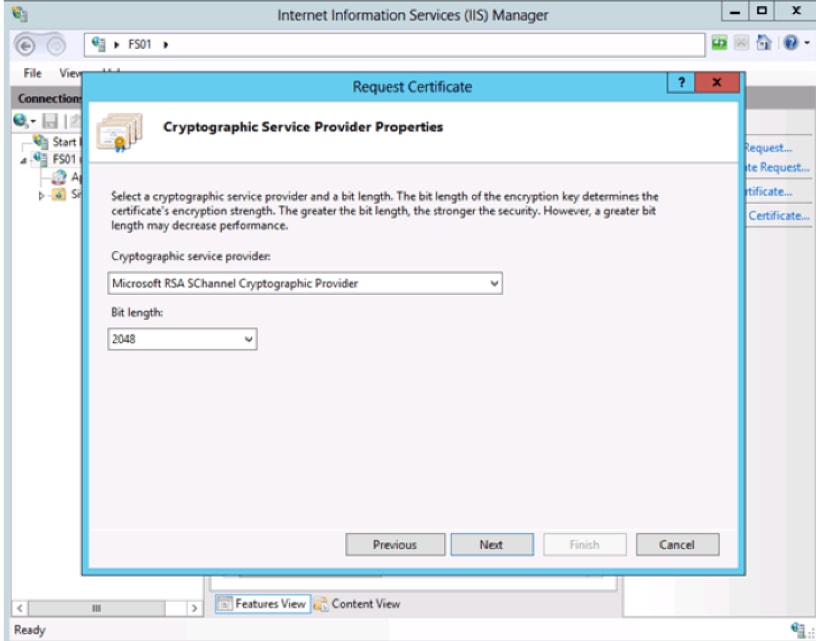

Paso 1. Cree un certificado SSL con Solicitud de firma de certificado (CSR) y firme mediante CA interna para ADFS.

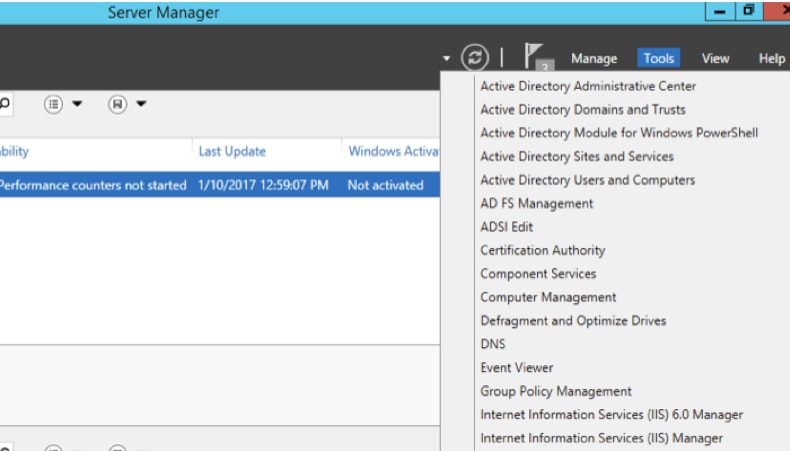

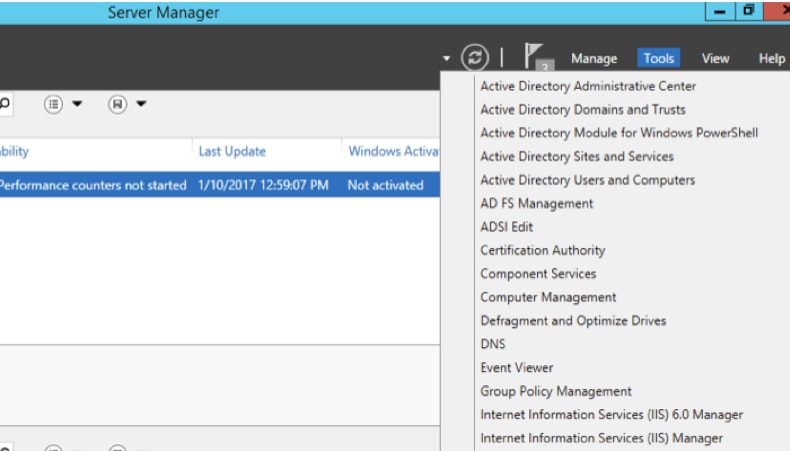

- Abra el Administrador del servidor.

- Haga clic en Herramientas.

- Haga clic en Administrador de Internet Information Services (IIS).

- Seleccione el servidor local.

- Seleccione Certificados de servidor.

- Haga clic en Abrir característica (panel de acción).

- Haga clic en crear solicitud de certificado.

- Deje el proveedor de servicios criptográficos predeterminado.

- Cambie la longitud de bits a 2048.

- Haga clic en Next (Siguiente).

- Seleccione una ubicación para guardar el archivo solicitado.

- Haga clic en Finish (Finalizar).

Paso 2. CA firma la CSR que se generó a partir del paso 1.

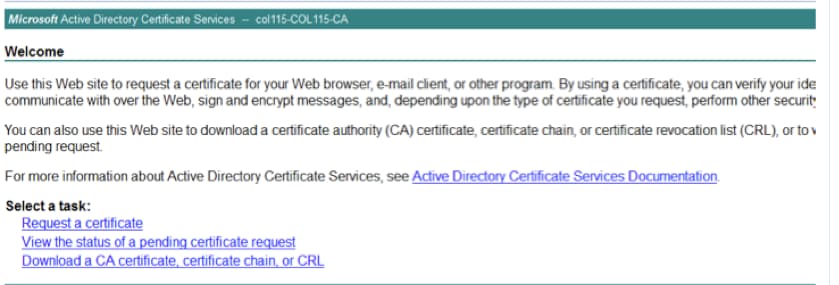

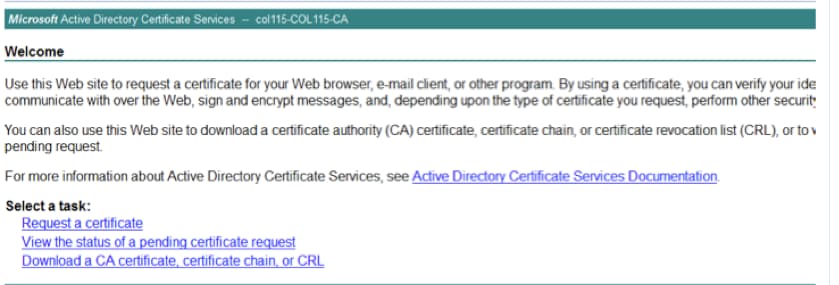

- Abra el servidor de la CA para utilizar este CSR http:<dirección IP del servidor de la CA>/certsrv/.

-

Haga clic en Solicitar un certificado.

-

Haga clic en Solicitud de certificado avanzada.

-

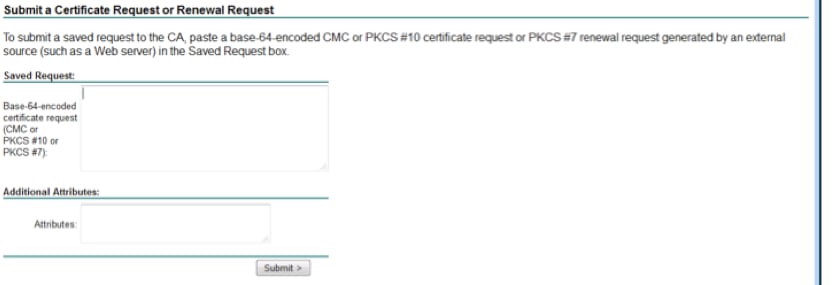

Copie el CSR en la solicitud de certificado codificado en Based-64.

-

Enviar.

-

Descargue el certificado firmado.

Paso 3. Vuelva a instalar el certificado firmado en el servidor ADFS y asígnelo a la función ADFS.

1. Vuelva a instalar el certificado firmado en el servidor ADFS. Para hacerlo, abra Administrador del servidor>Herramientas>Haga clic en Administrador de Internet Information Services (IIS)>.

Servidor local>Certificado de servidor>Abrir característica (Panel de acciones).

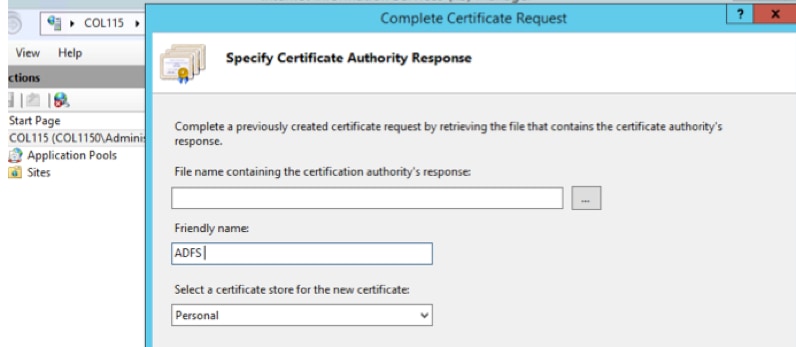

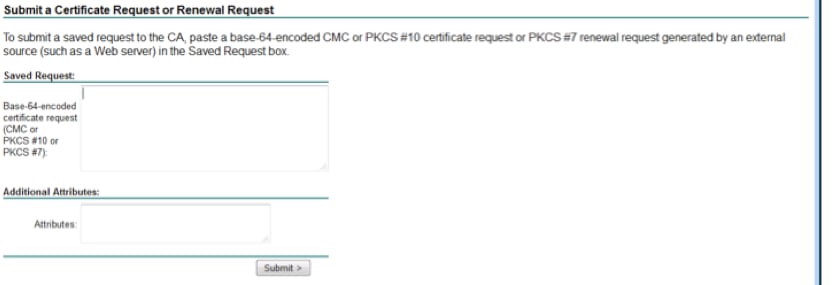

2. Haga clic en Completar solicitud de certificado.

3. Seleccione la ruta del archivo CSR completo que ha completado y descargado del proveedor de certificados de terceros.

4. Introduzca el nombre descriptivo del certificado.

5. Seleccione Personal como almacén de certificados.

6. Haga clic en Aceptar.

7. En esta etapa, se añadieron todos los certificados. Ahora, se requiere la asignación de certificados SSL.

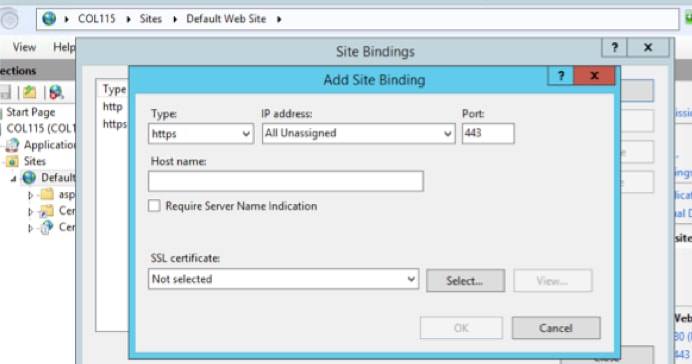

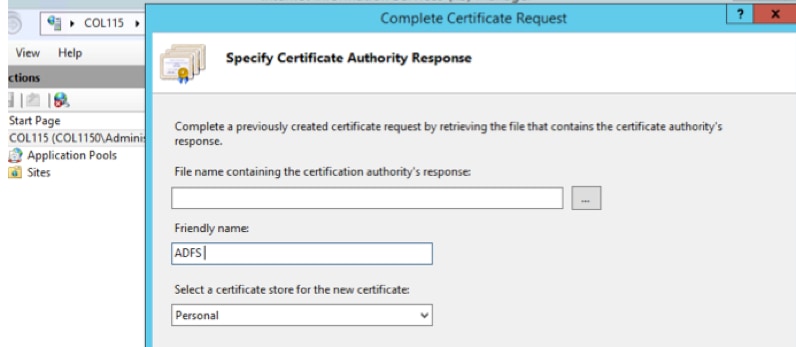

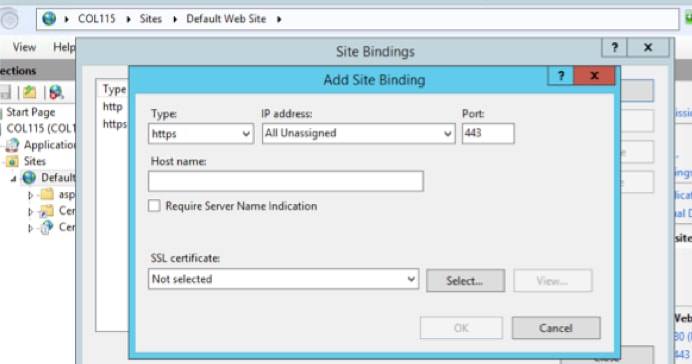

8. Expanda el servidor local>Expanda Sitios>Seleccionar sitio Web predeterminado >Haga clic en Enlaces (panel de acciones).

9.Haga clic en Agregar.

10. Cambie el tipo a HTTPS.

11. Seleccione el certificado en el menú desplegable.

12. Haga clic en Aceptar.

Ahora, se asignó el certificado SSL para el servidor ADFS.

Nota: Durante la instalación de la función ADFS, se debe utilizar un certificado SSL anterior.

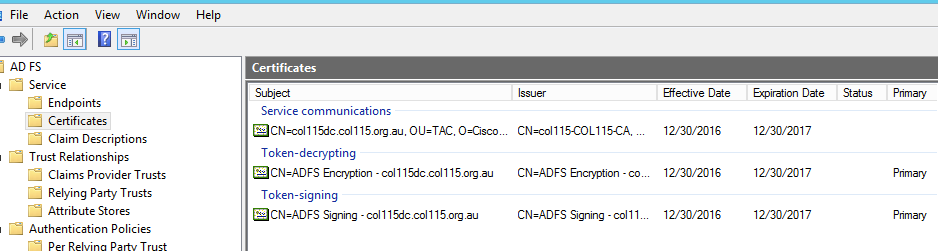

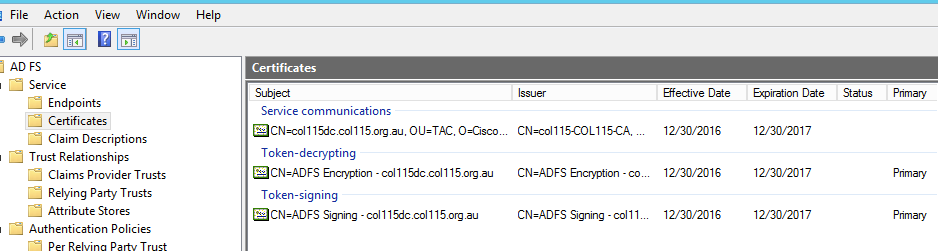

Certificado de firma de token

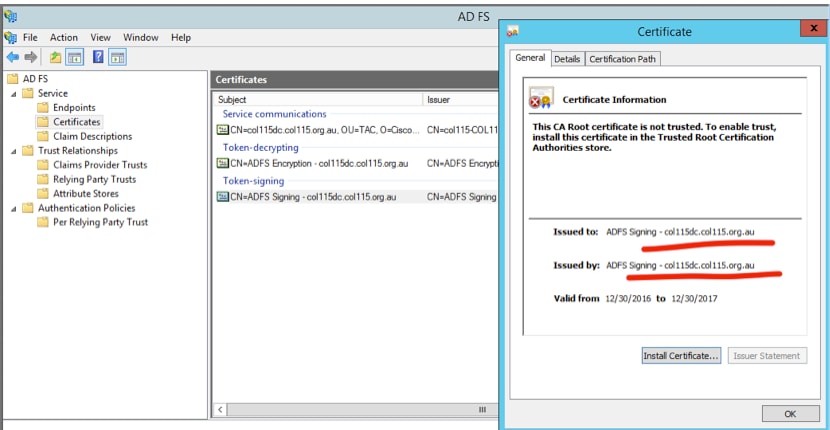

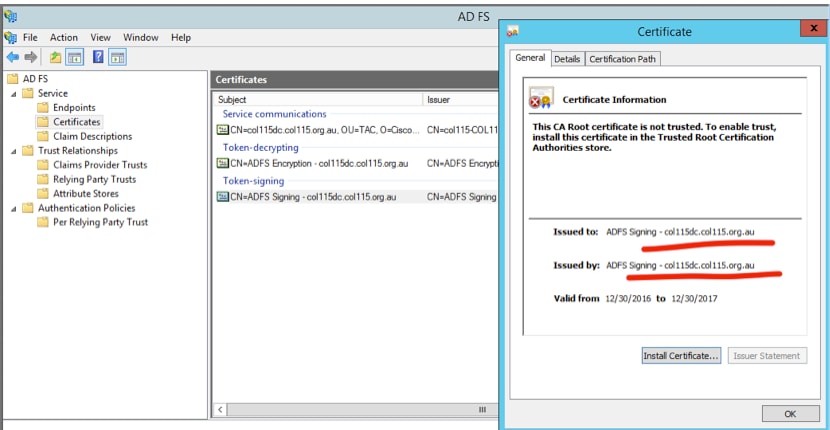

ADFS genera un certificado autofirmado para el certificado de firma de tokens. De forma predeterminada, es válido para un año.

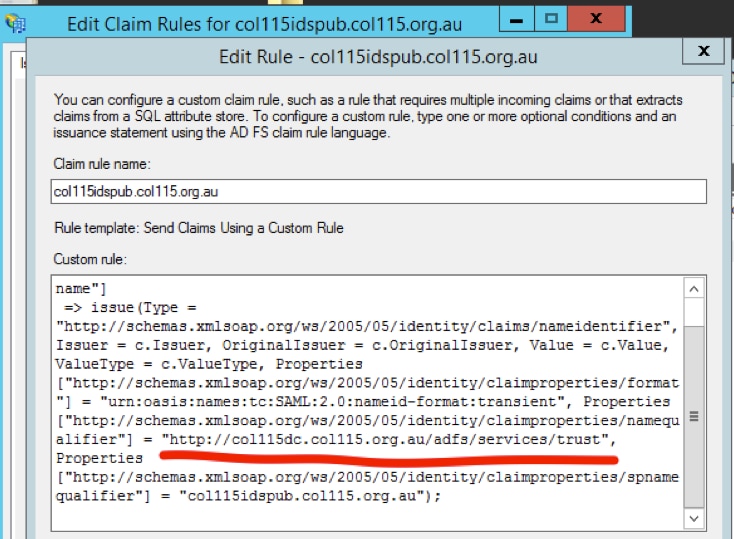

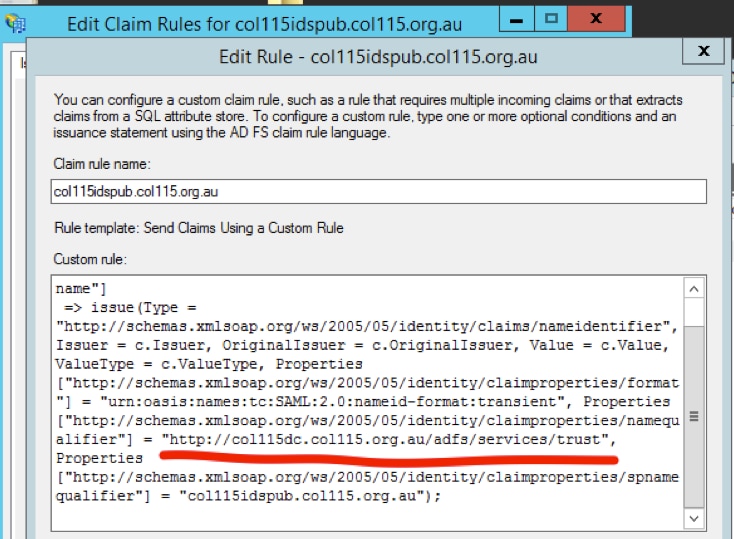

El token SAML generado por IDP está firmado por la clave privada ADFS (parte privada del certificado de firma de token). A continuación, IDS utiliza la clave pública ADFS para verificar. Esto garantiza que el token firmado no se modifique.

El certificado de firma de token se utiliza cada vez que un usuario necesita obtener acceso a una aplicación de usuario de confianza (Cisco IDS).

¿Cómo obtiene el servidor IDS de Cisco la clave pública del certificado de canto de token?

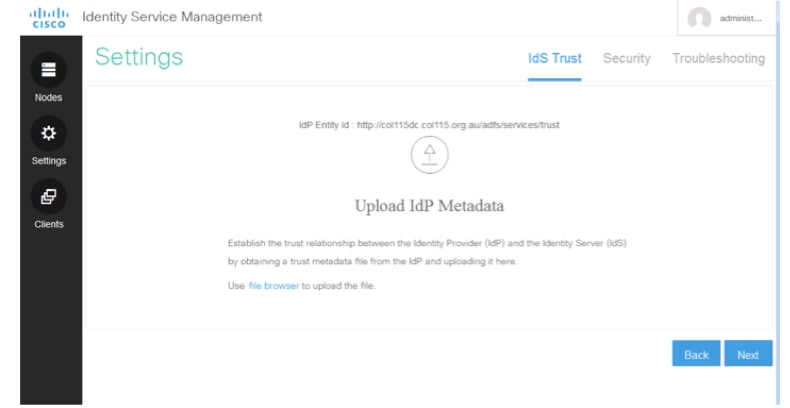

Para ello, cargue los metadatos de ADFS en el servidor IDS y, a continuación, pase la clave pública de ADFS al servidor IDS. De esta manera, IDS obtiene la clave pública del servidor ADFS.

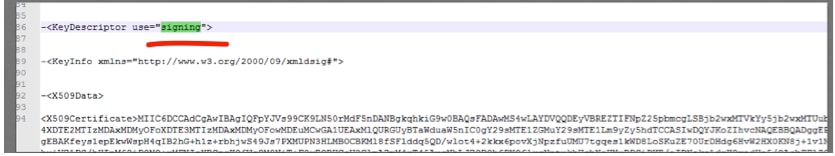

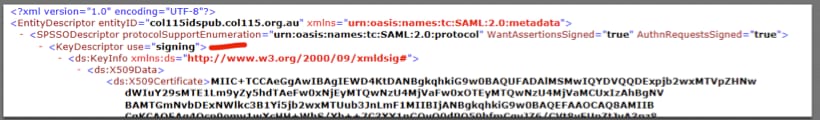

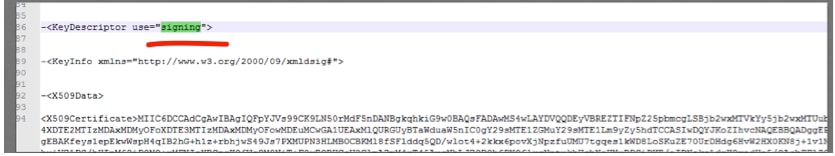

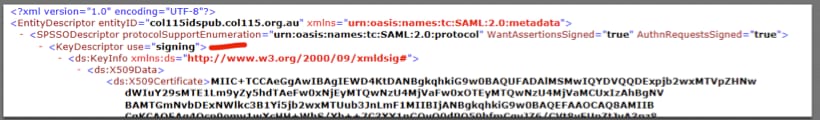

Necesita descargar los metadatos IDP de ADFS. Para descargar los metadatos de IDP, consulte el enlace https:// <FQDN of ADFS>/federationmetadata/2007-06/federationmetadata.xml.

Desde metadatos de ADFS

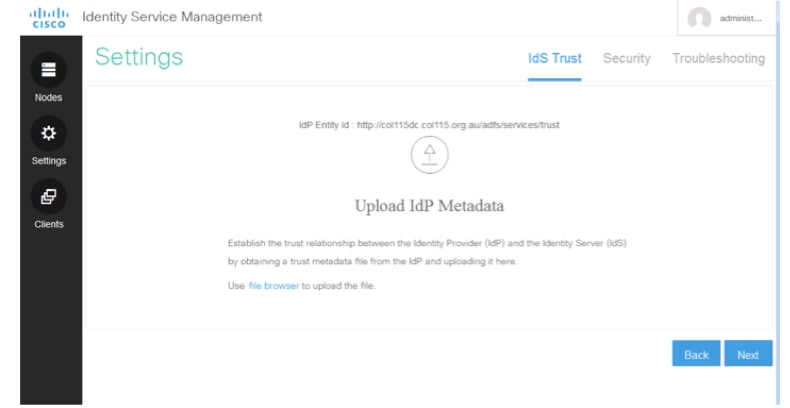

Desde metadatos de ADFS cargar metadatos de ADFS en IDS

cargar metadatos de ADFS en IDS

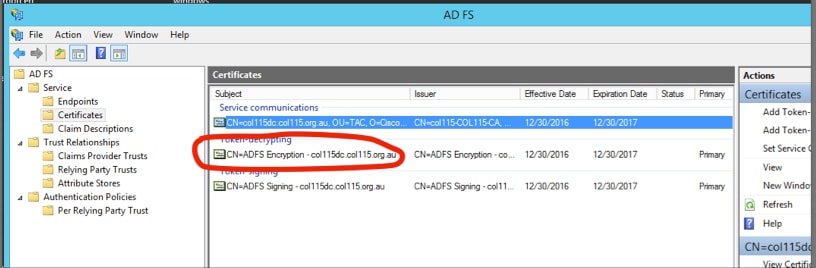

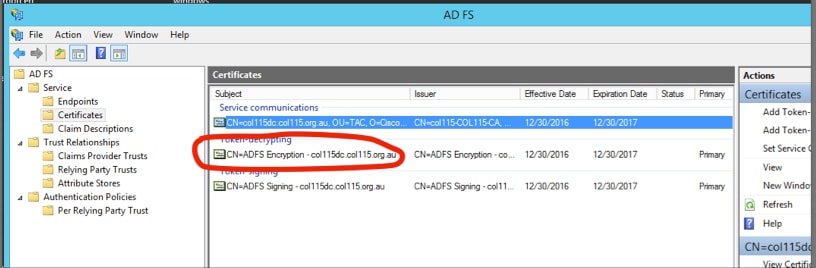

Descifrado de token

Este certificado lo genera automáticamente el servidor ADFS (autofirmado). Si el token necesita cifrado, ADFS utiliza la clave pública IDS para descifrarlo. Sin embargo, cuando ve el descifrado de tokens de ADFS, NO significa que el token esté cifrado.

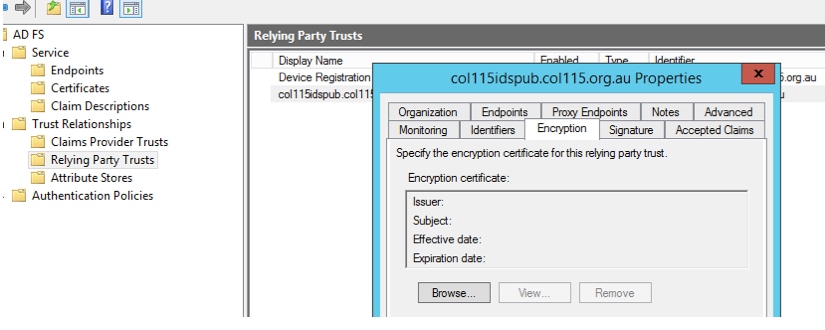

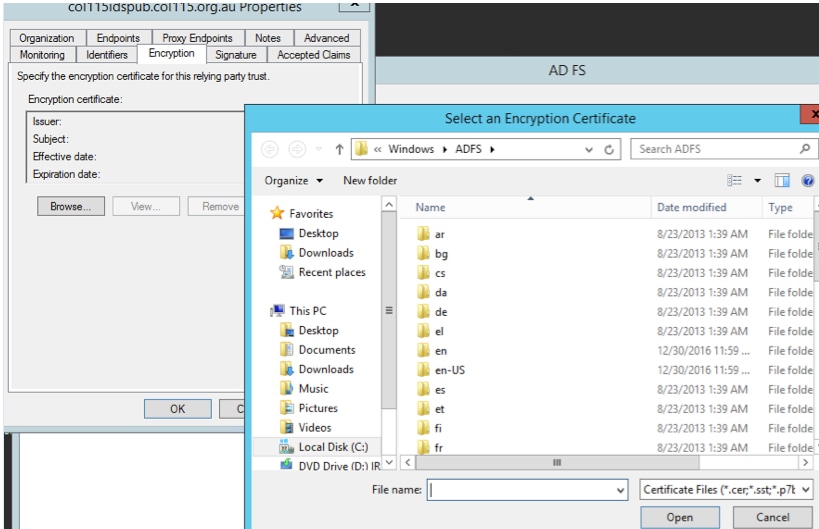

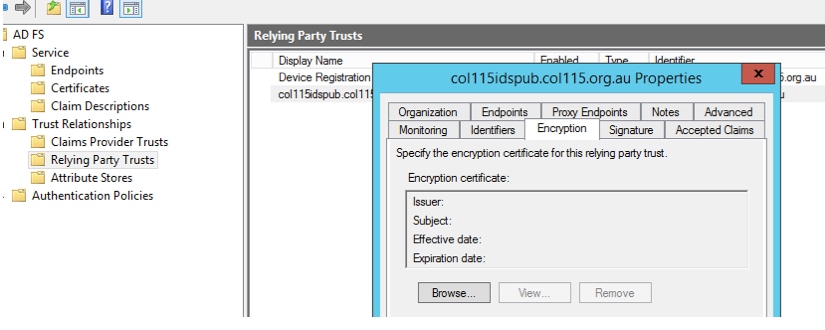

Si desea ver si el cifrado de token se ha habilitado para una aplicación de usuario de confianza específica, debe comprobar la ficha de cifrado en una aplicación de usuario de confianza específica.

Esta imagen muestra que NO se habilitó el cifrado de token.

El cifrado NO está habilitado

El cifrado NO está habilitado

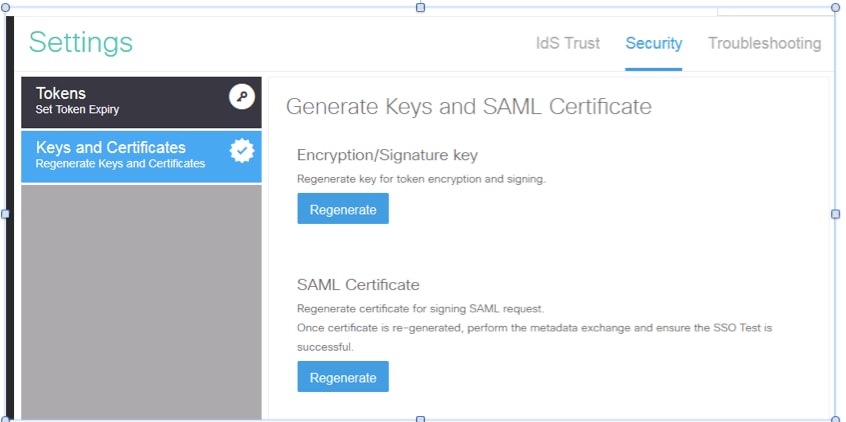

Parte D. Certificado IDS de Cisco

- certificado SAML

- Clave de cifrado

- Clave de firma

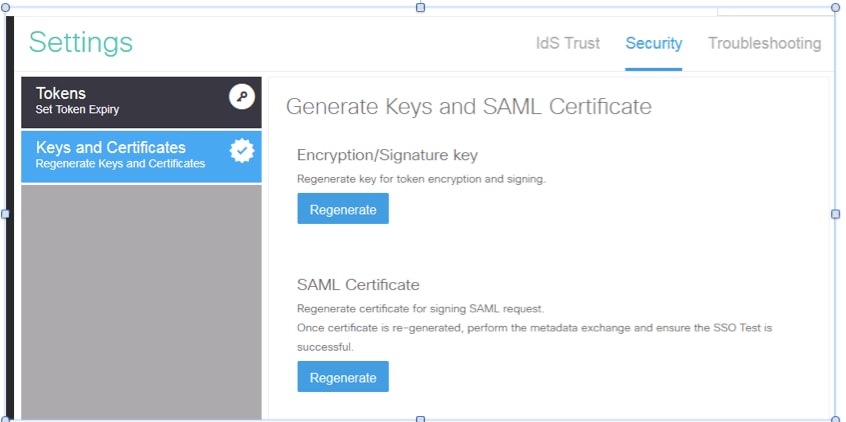

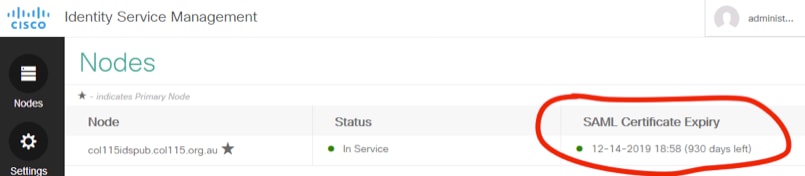

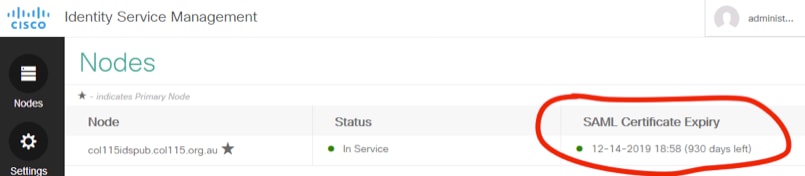

Certificado SAML

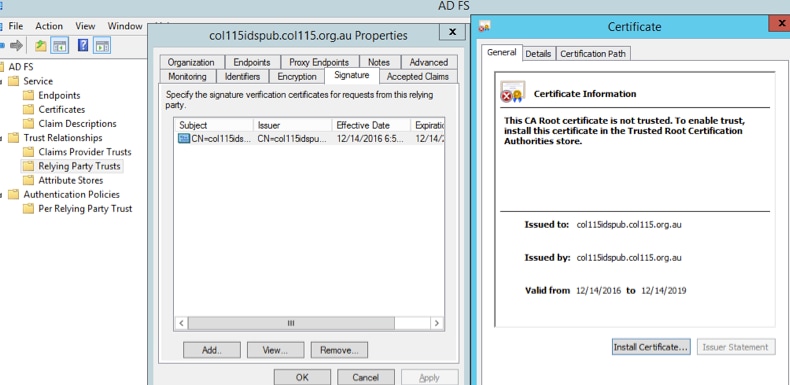

Este certificado lo genera el servidor IDS (autofirmado). De forma predeterminada, es válida durante 3 años.

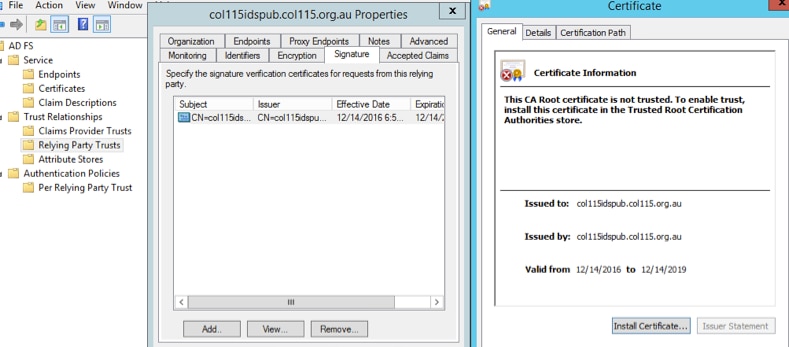

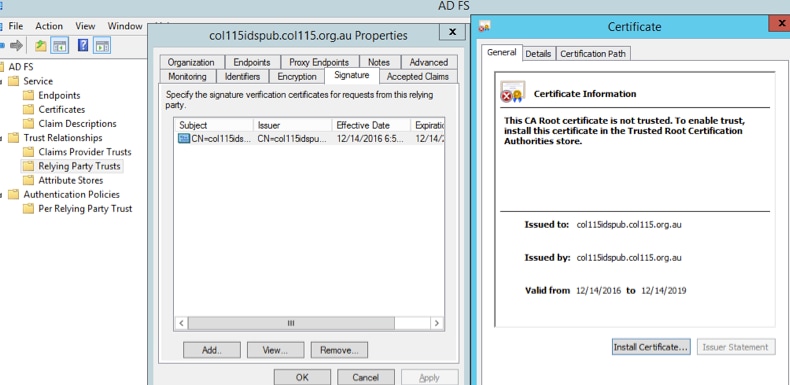

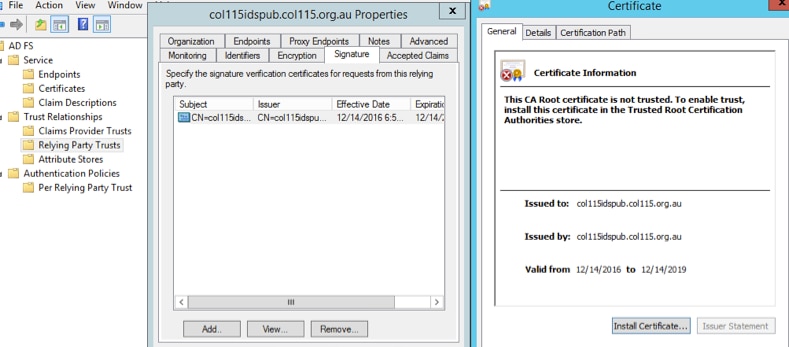

Este certificado se utiliza para firmar la solicitud SAML y enviarla a IDP (ADFS). Esta clave pública se encuentra en los metadatos de IDS y debe importarse al servidor ADFS.

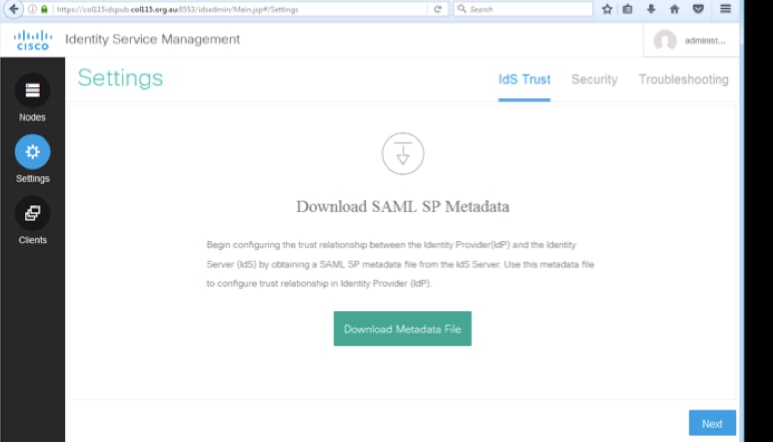

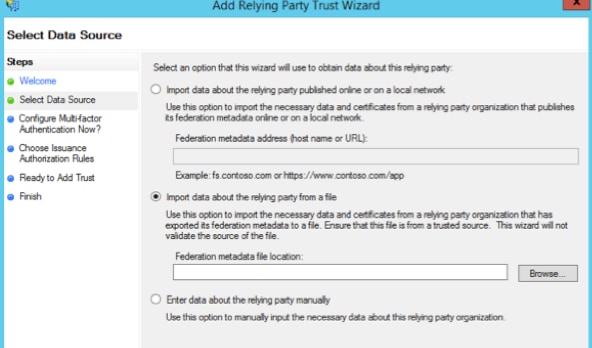

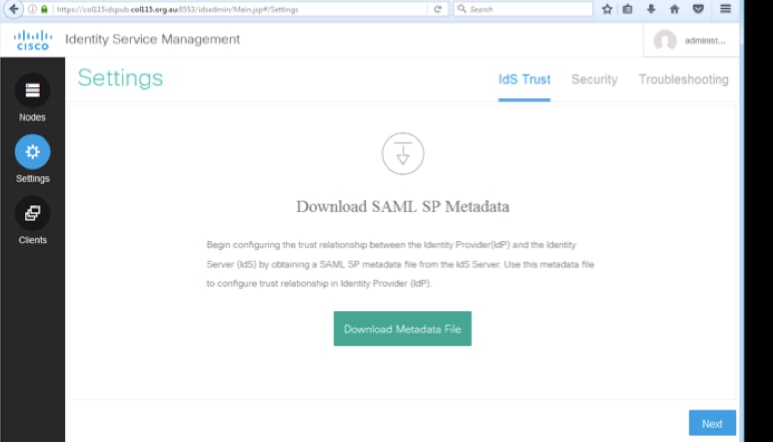

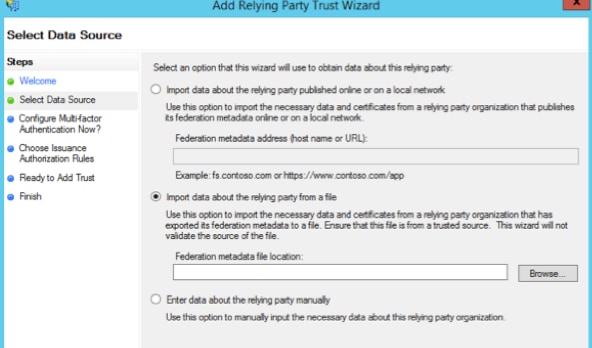

1.Descargue los metadatos SP SAML del servidor IDS.

2. Vaya a https://<FQDN de servidor IDS>:8553/idsadmin/.

3. Seleccione la configuración y descargue los metadatos SP de SAML y guárdelos.

Metadatos del servidor IDS

Metadatos del servidor IDS

importar al servidor ADFS

importar al servidor ADFS Verificar desde el lado de ADFS

Verificar desde el lado de ADFS

Cuando IDS vuelve a generar el certificado SAML -el que se utiliza para firmar la solicitud SAML- realiza el intercambio de metadatos.

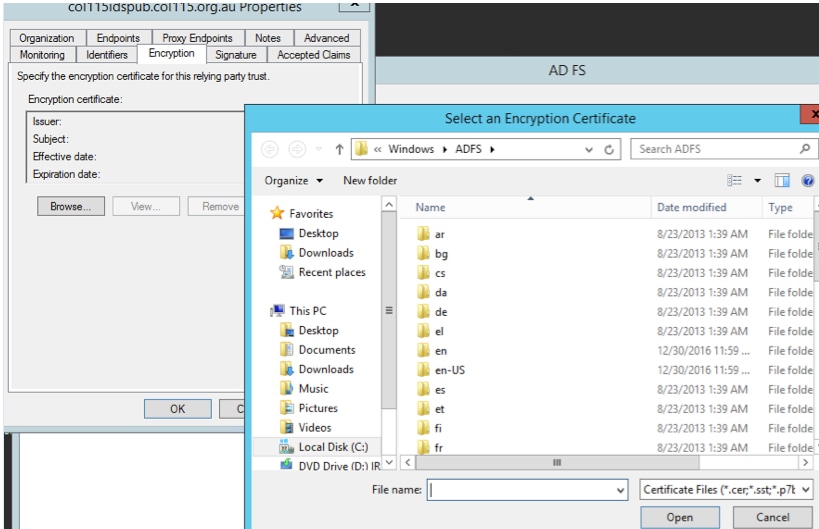

Clave de cifrado/firma

El cifrado no está habilitado de forma predeterminada. Si la encriptación está activada, debe cargarse en ADFS.

Referencia:

http://www.cisco.com/c/en/us/td/docs/voice_ip_comm/cust_contact/contact_center/icm_enterprise/icm_enterprise_11_5_1/Configuration/Guide/UCCE_BK_U882D859_00_ucce-features-guide/UCCE_BK_U882D859_00_ucce-features-guide_chapter_0110.pdf

Comentarios

Comentarios