Introducción

El objetivo de este documento es explicar en detalle los pasos necesarios para obtener e instalar un certificado de entidad de certificación (CA), generado a partir de un proveedor externo para establecer una conexión HTTPS entre Finesse, Cisco Unified Intelligence Center (CUIC) y los servidores Live Data (LD).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Unified Contact Center Enterprise (UCCE)

- Cisco Live Data (LD)

- Cisco Unified Intelligence Center (CUIC)

- Cisco Finesse

- Certificado por la CA

Componentes Utilizados

La información utilizada en el documento se basa en la versión de la solución 11.0(1) de UCCE.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si su red está activa, asegúrese de comprender el impacto potencial de cualquier paso.

Antecedentes

Para utilizar HTTPS para la comunicación segura entre los servidores Finesse, CUIC y Live Data, es necesario configurar certificados de seguridad. De forma predeterminada, estos servidores proporcionan certificados autofirmados que se utilizan para que los clientes puedan adquirir e instalar certificados firmados por la autoridad certificadora (CA). Estos certificados de CA se pueden obtener de un proveedor externo como VeriSign, Thawte, GeoTrust o se pueden producir internamente.

Configurar

La configuración del certificado para la comunicación HTTPS en los servidores Finesse, CUIC y Live Data requiere estos pasos:

- Generar y descargar la solicitud de firma de certificado (CSR).

- Obtenga el certificado raíz, intermedio (si corresponde) y de aplicación de la autoridad certificadora mediante CSR.

- Cargue certificados en los servidores.

Paso 1. Generar y descargar la solicitud de firma de certificado (CSR).

- Los pasos descritos aquí para generar y descargar CSR son los mismos para los servidores de datos Finesse, CUIC y Live.

- Abra la página de administración del sistema operativo de Cisco Unified Communications mediante la URL indicada e inicie sesión con la cuenta de administrador del sistema operativo creada durante el proceso de instalación

https://FQDN:8443/cmplatform

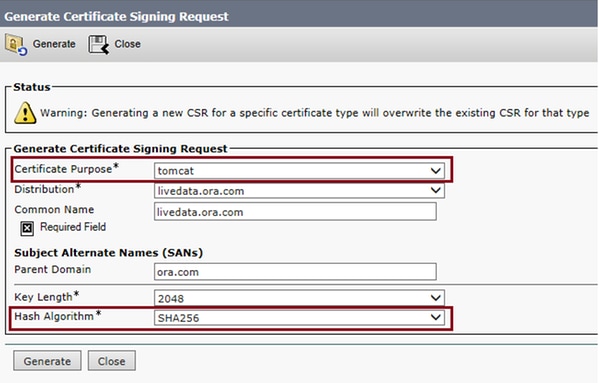

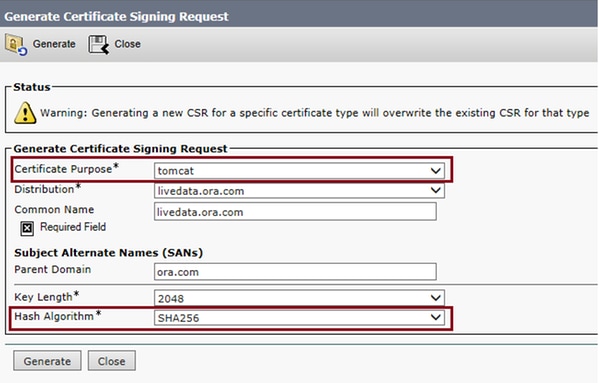

- Genere la solicitud de firma de certificado (CSR) como se muestra en la imagen:

Paso 1. Navegue hasta Seguridad > Administración de certificados > Generar CSR.

Paso 2. En la lista desplegable Nombre del propósito del certificado, seleccione tomcat.

Paso 3. Seleccione el algoritmo hash y la longitud de la clave en función de las necesidades de la empresa.

- Longitud de clave: 2048 \ Algoritmo de hash: Se recomienda SHA256

Paso 4. Haga clic en Generar CSR.

Nota: si el negocio requiere que el campo de dominio principal de los nombres alternativos del sujeto (SAN) se rellene con el nombre de dominio, tenga en cuenta las direcciones de problemas del documento "SANs issue with a Third Party Signed Certificate in Finesse" (SANs emitidas con un certificado firmado de terceros en Finesse).

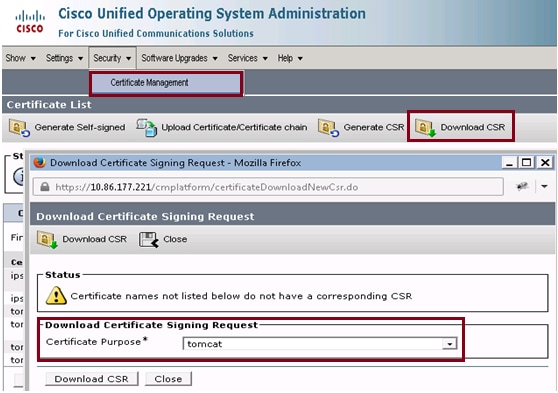

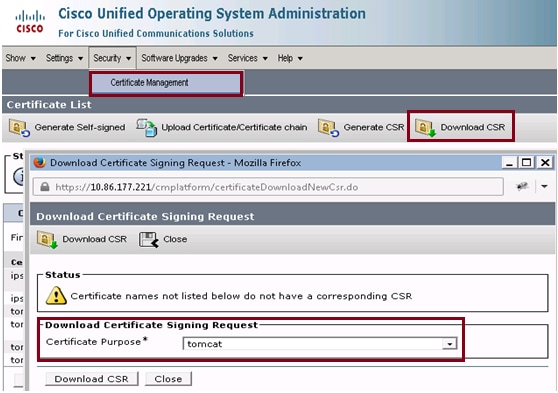

- Descargue la solicitud de firma de certificado (CSR) tal y como se muestra en la imagen:

Paso 1. Navegue hasta Seguridad > Administración de certificados > Descargar CSR.

Paso 2. En la lista desplegable Nombre del certificado, seleccione tomcat.

Paso 3. Haga clic en Descargar CSR.

Nota:

Nota: Realice los pasos mencionados anteriormente en el servidor secundario utilizando la url https://FQDN:8443/cmplatform para obtener CSR para la Autoridad de Certificación

Paso 2. Obtenga el certificado de raíz, intermedio (si corresponde)Paso 5. y de aplicación de la autoridad certificadora.

- Proporcione la información de la solicitud de firma de certificado (CSR) de los servidores principal y secundario a la autoridad de certificación de terceros, como VeriSign, Thawte, GeoTrust, etc.

- De la autoridad de certificación, se debe recibir la siguiente cadena de certificados para los servidores principal y secundario.

- Servidores Finesse: Certificado raíz, intermedio (opcional) y de aplicación

- Servidores CUIC: Certificado raíz, intermedio (opcional) y de aplicación

- Servidores de datos en directo: Certificado raíz, intermedio (opcional) y de aplicación

Paso 3. Cargue los certificados en los servidores.

En esta sección se describe cómo cargar correctamente la cadena de certificados en los servidores de datos Finesse, CUIC y Live.

Servidores Finesse

- Cargue el certificado raíz en el servidor Finesse primario con la ayuda de estos pasos:

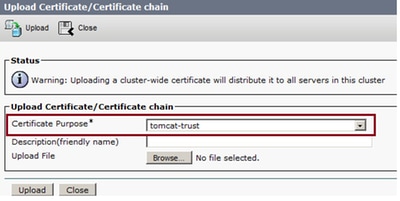

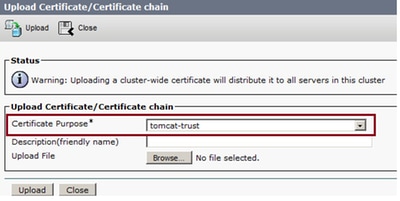

Paso 1. En la página de administración del sistema operativo del servidor principal de Cisco Unified Communications, desplácese hasta Seguridad > Administración de certificados > Cargar certificado.

Paso 2. En la lista desplegable Nombre del certificado, seleccione tomcat-trust.

Paso 3. En el campo Cargar archivo, haga clic en Examinar y busque el archivo de certificado raíz.

Paso 4. Haga clic en Cargar archivo.

- Cargue el certificado intermedio en el servidor Primary Finese con la ayuda de estos pasos:

Paso 1. Los pasos para cargar el certificado intermedio son los mismos que los del certificado raíz, como se muestra en el paso 1.

Paso 2. En la página de administración del sistema operativo del servidor principal de Cisco Unified Communications, navegue hasta Seguridad > Administración de certificados > Cargar certificado.

Paso 3. En la lista desplegable Nombre del certificado, seleccione tomcat-trust.

Paso 4. En el campo Cargar archivo, haga clic en Examinar y busque el archivo de certificado intermedio.

Paso 5. Haga clic en Cargar.

Nota: Como el almacén de confianza de Tomcat se replica entre los servidores primario y secundario, no es necesario cargar el certificado raíz o intermedio en el servidor secundario Finesse.

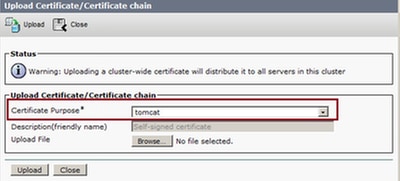

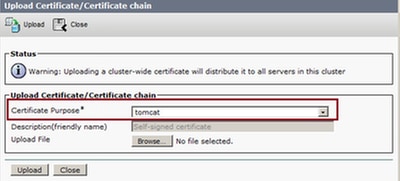

- Cargue el certificado de aplicación del servidor Finesse principal como se muestra en la imagen:

Paso 1. En la lista desplegable Nombre del certificado, seleccione tomcat.

Paso 2. En el campo Cargar archivo, haga clic en Examinar y busque el archivo de certificado de aplicación.

Paso 3. Haga clic en Cargar para cargar el archivo.

- Cargue el certificado de aplicación del servidor Finese secundario.

En este paso fSiga el mismo proceso que se menciona en el paso 3 en el servidor secundario para su propio certificado de aplicación.

- Ahora puede reiniciar los servidores.

Acceda a la CLI en los servidores Finesse primarios y secundarios e ingrese el comando utils system restart para reiniciar los servidores.

Servidores CUIC (suponiendo que no hay certificados intermedios en la cadena de certificados)

- Cargue el certificado raíz en el servidor CUIC principal.

Paso 1. En la página de administración del sistema operativo del servidor principal de Cisco Unified Communications, navegue hasta Seguridad > Administración de certificados > Cargar certificado/cadena de certificados .

Paso 2. En la lista desplegable Nombre del certificado, seleccione tomcat-trust.

Paso 3. En el campo Cargar archivo, haga clic en Examinar y busque el archivo de certificado raíz.

Paso 4. Haga clic en Cargar archivo.

Nota: Como el almacén de confianza tomcat se replica entre los servidores primario y secundario, no es necesario cargar el certificado raíz en el servidor CUIC secundario.

- Cargue el certificado de aplicación del servidor CUIC principal.

Paso 1. En la lista desplegable Nombre del certificado, seleccione tomcat.

Paso 2. En el campo Cargar archivo, haga clic en Examinar y busque el archivo de certificado de aplicación.

Paso 3. Haga clic en Cargar archivo.

- Cargar certificado de aplicación de servidor CUIC secundario.

Siga el mismo proceso que se indica en el paso (2) del servidor secundario para su propio certificado de aplicación

- Reiniciar servidores

Acceda a la CLI en los servidores CUIC principal y secundario e introduzca el comando "utils system restart" para reiniciar los servidores.

Nota: Si la autoridad de la CA proporciona la cadena de certificados que incluye certificados intermedios, los pasos mencionados en la sección Servidores Finesse también se aplican a los servidores CUIC.

Servidores de datos en directo

- Los pasos necesarios en los servidores de datos en directo para cargar los certificados son idénticos a los de los servidores Finesse o CUIC, en función de la cadena de certificados.

- Cargue el certificado raíz en el servidor de Live-Data principal.

Paso 1. En la página de administración del sistema operativo del servidor principal de Cisco Unified Communications, navegue hasta Seguridad > Administración de certificados > Cargar certificado.

Paso 2. En la lista desplegable Nombre del certificado, seleccione tomcat-trust.

Paso 3. En el campo Cargar archivo, haga clic en examinar y busque el archivo de certificado raíz.

Paso 4. Haga clic en Cargar.

- Cargue el certificado intermedio en el servidor de datos en directo principal.

Paso 1. Los pasos para cargar el certificado intermedio son los mismos que los del certificado raíz, como se muestra en el paso 1.

Paso 2. En la página de administración del sistema operativo del servidor principal de Cisco Unified Communications, navegue hasta Seguridad > Administración de certificados > Cargar certificado.

Paso 3. En la lista desplegable Nombre del certificado, seleccione tomcat-trust.

Paso 4. En el campo Cargar archivo, haga clic en examinar y busque el archivo de certificado intermedio.

Paso 5. Haga clic en Cargar.

Nota: Dado que el almacén de confianza de Tomcat se replica entre los servidores principal y secundario, no es necesario cargar el certificado raíz o intermedio en el servidor de datos en directo secundario.

- Cargar certificado de aplicación de servidor de datos en directo principal.

Paso 1. En la lista desplegable Nombre del certificado, seleccione tomcat.

Paso 2. En el campo Cargar archivo, haga clic en Examinar y busque el archivo de certificado de aplicación.

Paso 3. Haga clic en Cargar.

- Cargar certificado de aplicación de servidor de datos en directo secundario.

Siga los mismos pasos mencionados anteriormente en (4) en el servidor secundario para su propio certificado de aplicación.

- Reiniciar servidores

Acceda a la CLI en los servidores Finesse primarios y secundarios e ingrese el comando "utils system restart" para reiniciar los servidores.

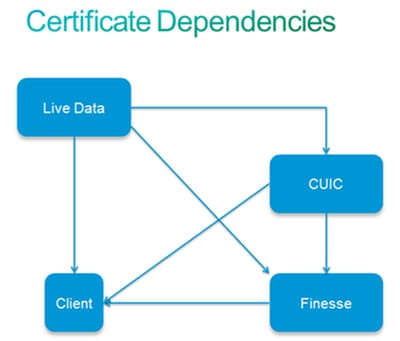

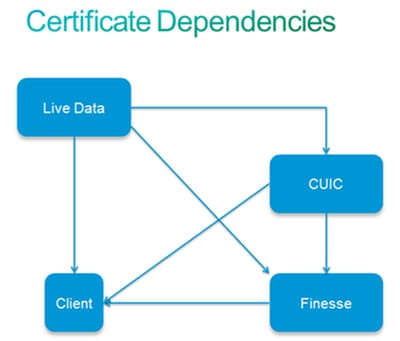

Dependencias de certificados de Live Data Servers

A medida que los servidores de datos activos interactúan con los servidores CUIC y Finesse, existen dependencias de certificados entre estos servidores, como se muestra en la imagen:

En lo que respecta a la cadena de certificados de CA de terceros, los certificados raíz e intermedio son los mismos para todos los servidores de la organización. Como resultado para que el servidor de datos Live funcione correctamente, debe asegurarse de que los servidores Finesse y CUIC tengan los certificados raíz e intermedios cargados correctamente en los contenedores Tomcat-Trust.

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Comentarios

Comentarios