Configuración de la señalización SIP segura en Contact Center Enterprise

Opciones de descarga

-

ePub (1.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.5 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

En este documento se describe cómo proteger la señalización del protocolo de inicio de sesión (SIP) en el flujo de llamadas completo de Contact Center Enterprise (CCE).

Prerequisites

La generación y la importación de certificados no están incluidas en el ámbito de este documento, por lo que se deben crear e importar certificados para Cisco Unified Communication Manager (CUCM), el servidor de llamadas de Customer Voice Portal (CVP), Cisco Virtual Voice Browser (CVVB) y Cisco Unified Border Element (CUBE) en los componentes respectivos. Si utiliza certificados autofirmados, el intercambio de certificados debe realizarse entre los diferentes componentes.

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- CCE

- CVP

- CUBO

- CUCM

- CVVB

Componentes Utilizados

La información de este documento se basa en Package Contact Center Enterprise (PCCE), CVP, CVB y CUCM versión 12.6, pero también es aplicable a las versiones anteriores.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

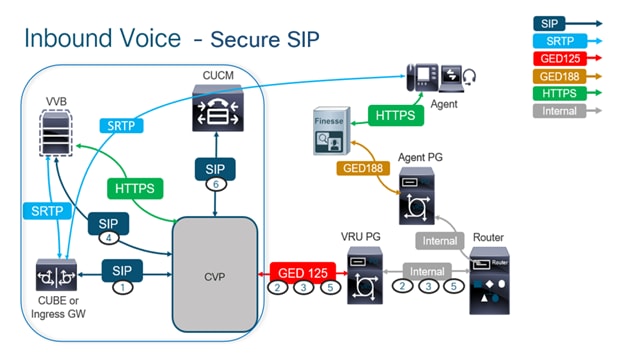

El siguiente diagrama muestra los componentes implicados en la señalización SIP en el flujo de llamadas completo del centro de contacto. Cuando el sistema recibe una llamada de voz, primero se realiza a través del gateway de entrada o CUBE, así que inicie configuraciones SIP seguras en CUBE. A continuación, configure CVP, CVB y CUCM.

Tarea 1. Configuración segura de CUBE

En esta tarea, configure CUBE para proteger los mensajes del protocolo SIP.

Configuraciones necesarias:

- Configuración de un punto de confianza predeterminado para el agente de usuario SIP (UA)

- Modificar los pares de marcado para utilizar la seguridad de la capa de transporte (TLS)

Pasos:

- Abra una sesión de Secure Shell (SSH) en CUBE.

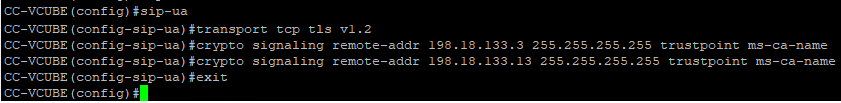

- Ejecute estos comandos para que la pila SIP utilice el certificado de la autoridad certificadora (CA) del CUBE. CUBE establece una conexión SIP TLS desde/hacia CUCM (198.18.133.3) y CVP (198.18.133.13).

conf t

sip-ua

transport tcp tls v1.2

crypto signaling remote-addr 198.18.133.3 255.255.255.255 trustpoint ms-ca-name

crypto signaling remote-addr 198.18.133.13 255.255.255.255 trustpoint ms-ca-name

exit

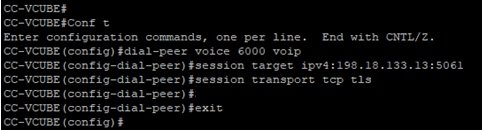

- Ejecute estos comandos para habilitar TLS en el par de marcado saliente para CVP. En este ejemplo, la etiqueta dial-peer 6000 se utiliza para rutear llamadas a CVP.

Conf t

dial-peer voice 6000 voip

session target ipv4:198.18.133.13:5061

session transport tcp tls

exit

Tarea 2. Configuración segura de CVP

En esta tarea, configure el servidor de llamadas CVP para proteger los mensajes del protocolo SIP (SIP TLS).

Pasos:

- Inicie sesión en

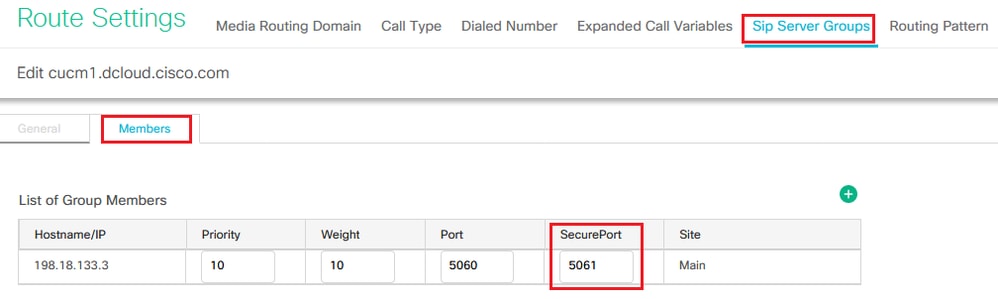

UCCE Web Administration. - Vaya a

Call Settings > Route Settings > SIP Server Group.

Según sus configuraciones, tiene grupos de servidores SIP configurados para CUCM, CVB y CUBE. Debe establecer los puertos SIP seguros en 5061 para todos ellos. En este ejemplo, se utilizan estos grupos de servidores SIP:

cucm1.dcloud.cisco.compara CUCMvvb1.dcloud.cisco.compara CVVBcube1.dcloud.cisco.compara CUBE

- Haga clic

cucm1.dcloud.cisco.comy, a continuación, en laMembersficha, que muestra los detalles de la configuración del grupo de servidores SIP. EstablezcaSecurePorten5061y haga clic enSave.

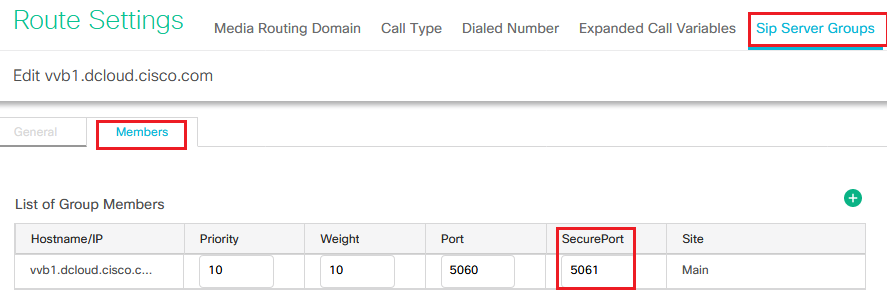

- Haga clic

vvb1.dcloud.cisco.comen y, a continuación, en laMembersficha. Establezca SecurePort en5061y haga clic enSave.

Tarea 3. Configuración segura de CVB

En esta tarea, configure CVB para proteger los mensajes del protocolo SIP (SIP TLS).

Pasos:

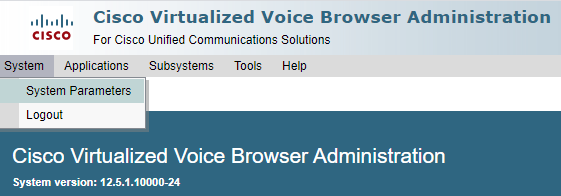

- Inicie sesión en la

Cisco VVB Administration - Vaya a .

System > System Parameters

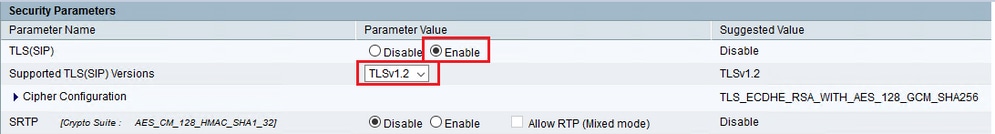

- En la

Security Parameterssección, elijaEnableparaTLS(SIP). MantenerSupported TLS(SIP) versioncomoTLSv1.2.

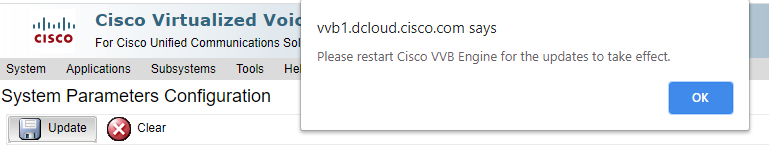

- Haga clic en Update (Actualizar). Haga clic en

Okcuando se le solicite reiniciar el motor CVB.

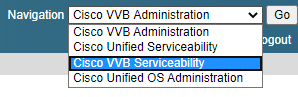

- Estos cambios requieren que se reinicie el motor Cisco VB. Para reiniciar el motor VB, navegue hasta

Cisco VVB Serviceabilityy haga clic enGo.

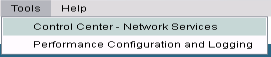

- Vaya a

Tools > Control Center – Network Services.

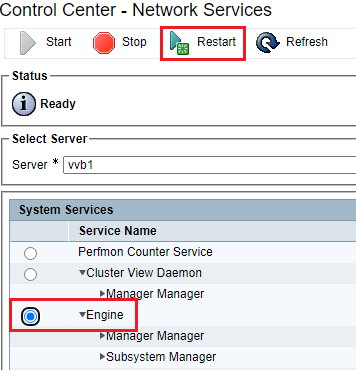

- Elija

Enginey haga clic enRestart.

Tarea 4. Configuración segura de CUCM

Para proteger los mensajes SIP en CUCM, realice las siguientes configuraciones:

- Establecer el modo de seguridad de CUCM en modo mixto

- Configuración de los perfiles de seguridad del troncal SIP para CUBE y CVP

- Asociar perfiles de seguridad de línea troncal SIP a líneas troncales SIP respectivas

- Comunicación de dispositivos de agentes seguros con CUCM

Establecer el modo de seguridad de CUCM en modo mixto

CUCM admite dos modos de seguridad:

- Modo no seguro (modo predeterminado)

- Modo mixto (modo seguro)

Pasos:

- Para establecer el modo de seguridad en Mixed Mode, inicie sesión en la

Cisco Unified CM Administrationinterfaz.

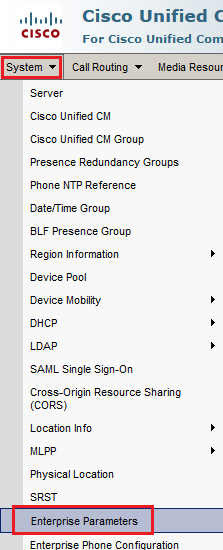

- Después de iniciar sesión correctamente en CUCM, vaya a

System > Enterprise Parameters.

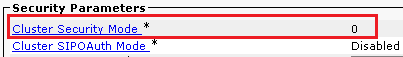

- Debajo de la

Security ParametersCluster Security Modeestá establecido en0.

- Si el modo de seguridad de clúster se establece en 0, significa que el modo de seguridad de clúster se establece en no seguro. Debe habilitar el modo mixto desde CLI.

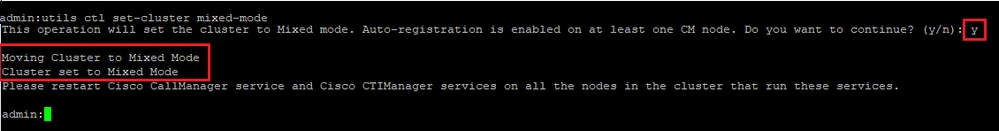

- Abra una sesión SSH en CUCM.

- Después de haber iniciado sesión correctamente en CUCM a través de SSH, ejecute este comando:

utils ctl set-cluster mixed-mode

- Escriba

yy haga clic en Intro cuando se le solicite. Este comando establece el modo de seguridad del clúster en modo mixto.

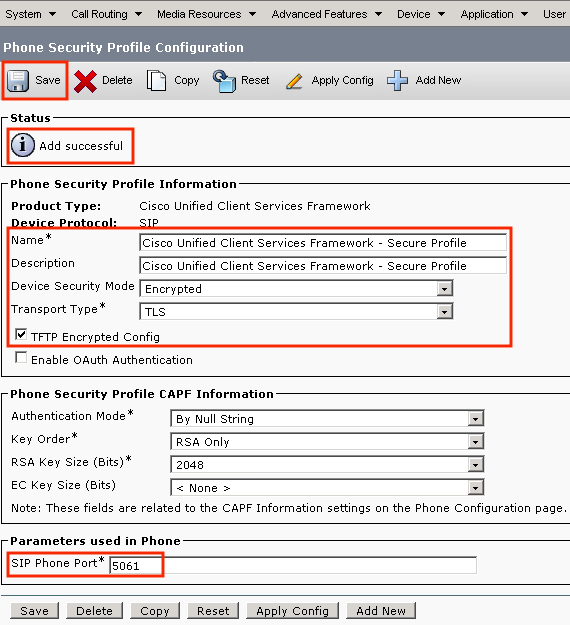

- Para que los cambios surtan efecto, reinicie

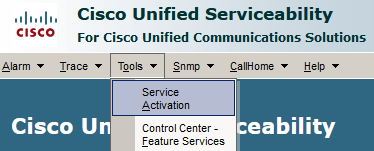

Cisco CallManageryCisco CTIManagerservicios. - Para reiniciar los servicios, navegue e inicie sesión en

Cisco Unified Serviceability

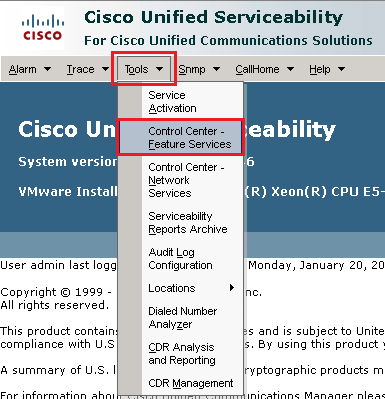

- Después de iniciar sesión correctamente, vaya a

Tools > Control Center – Feature Services.

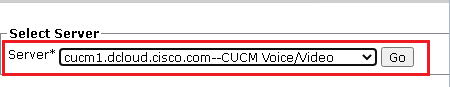

- Elija el servidor y haga clic en

Go.

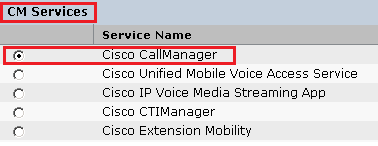

- Debajo de los servicios de CM, seleccione y, a

Cisco CallManagerRestartbotón situado en la parte superior de la página.

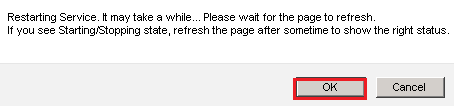

- Confirme el mensaje emergente y haga clic en

OK. Espere a que el servicio se reinicie correctamente.

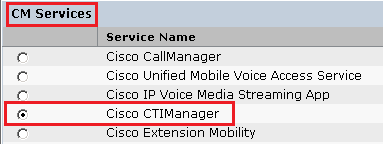

- Después de reiniciar correctamente el

Cisco CallManager, seleccione CiscoCTIManagery haga clic enRestartel botón para reiniciar elCisco CTIManagerservicio.

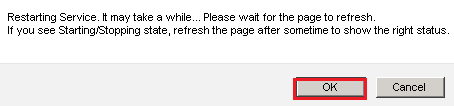

- Confirme el mensaje emergente y haga clic en

OK. Espere a que el servicio se reinicie correctamente.

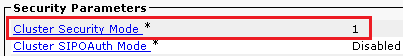

- Después de que los servicios se reinicien correctamente, verifique que el modo de seguridad del clúster esté configurado en modo mixto, navegue hasta la administración de CUCM como se explicó en el paso 5. luego verifique el

Cluster Security Mode. Ahora debe configurarse en1.

Configuración de los perfiles de seguridad del troncal SIP para CUBE y CVP

Pasos:

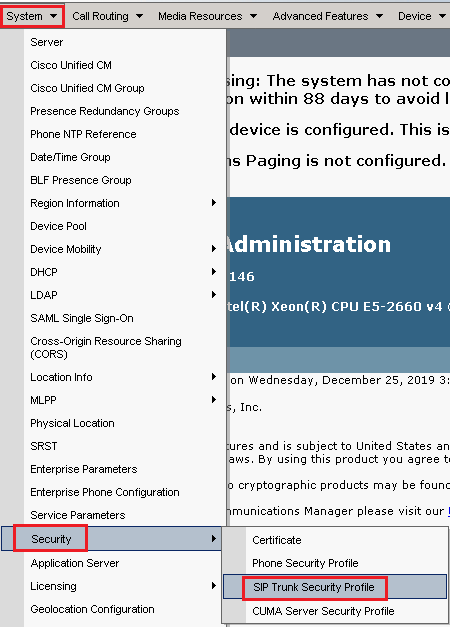

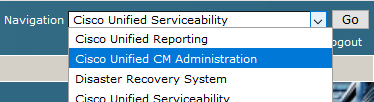

- Inicie sesión en la

CUCM administrationinterfaz. - Después de iniciar sesión correctamente en CUCM, navegue hasta para crear un perfil de seguridad

System > Security > SIP Trunk Security Profile

- En la parte superior izquierda, haga clic

Add Newpara agregar un nuevo perfil.

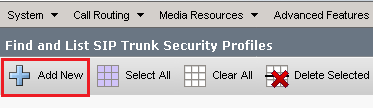

- Configure

SIP Trunk Security ProfileSavecomo se muestra en esta imagen y, a continuación, haga clic en la parte inferior izquierda de la página paraSaveconfigurarlo.

5. Asegúrese de establecer elSecure Certificate Subject or Subject Alternate Nameen el nombre común (CN) del certificado de CUBE, ya que debe coincidir.

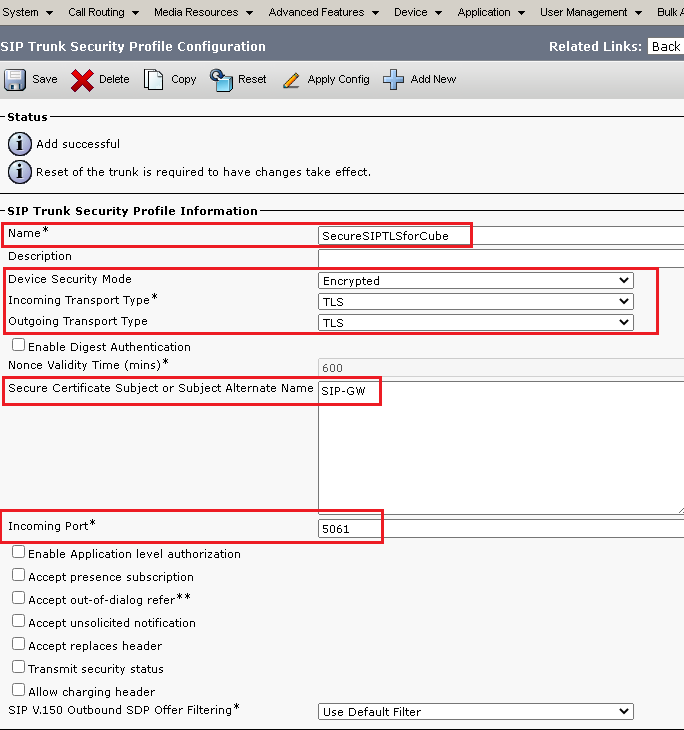

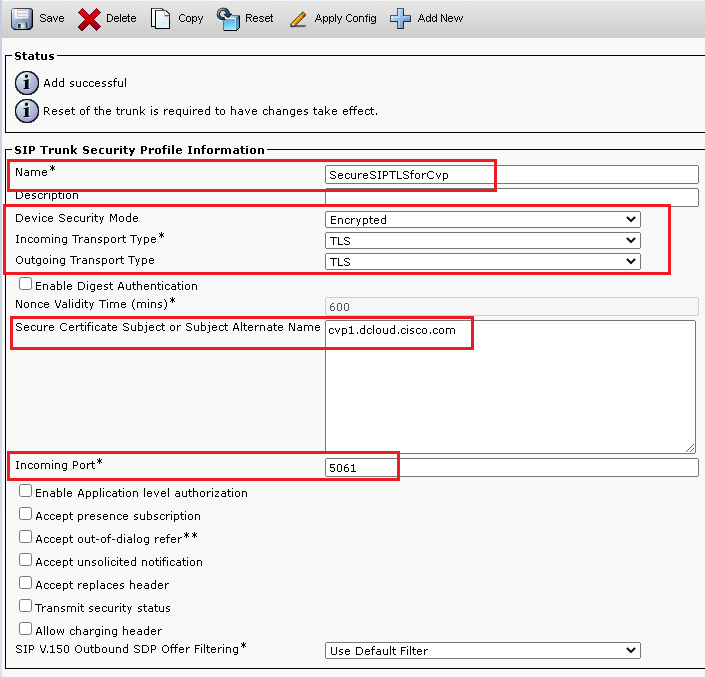

6. Haga clic en el botónCopyy cambieNameaSecureSipTLSforCVP y Secure Certificate Subject a la CN del certificado del servidor de llamadas CVP, ya que debe coincidir. Haga clic en elSave

Asociar perfiles de seguridad de línea troncal SIP a líneas troncales SIP respectivas

Pasos:

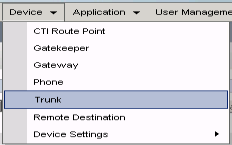

- En la página Administración de CUCM, desplácese a

Device > Trunk.

- Busque el troncal CUBE. En este ejemplo, el nombre del troncal de CUBE es

vCube. Haga clic enFind.

- Haga clic en vCUBE para abrir la página de configuración del troncal de vCUBE.

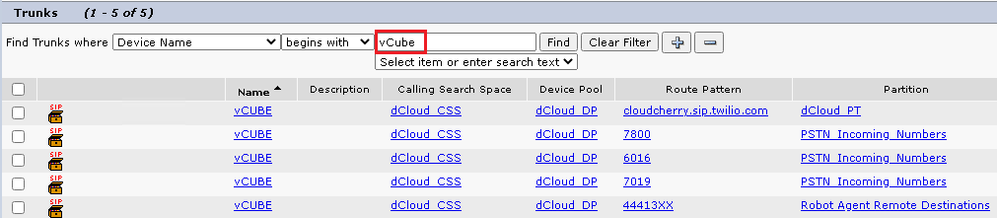

- Desplácese hacia abajo hasta

SIP Informationla sección y cambie elDestination Porta5061. - Cambie

SIP Trunk Security ProfileaSecureSIPTLSForCube.

- Haga clic en

SaveRestparaSavey aplicar los cambios.

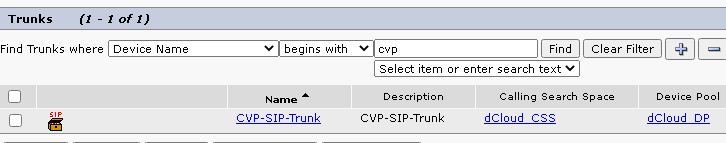

- Desplácese hasta

Device > Trunkel enlace troncal CVP y busque este enlace. En este ejemplo, el nombre del troncal de CVP escvp-SIP-Trunk. Haga clic enFind.

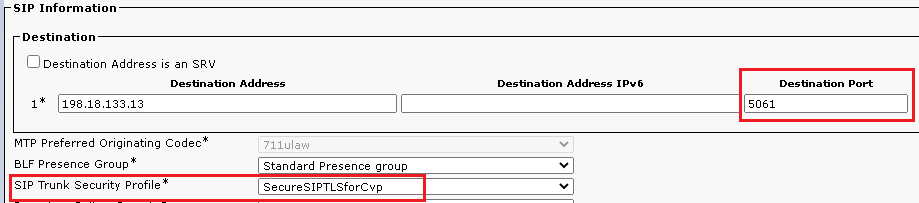

- Haga clic

CVP-SIP-Trunkpara abrir la página de configuración del troncal CVP. - Desplácese hasta la

SIP Informationsección y cambieDestination Porta5061. - Cambie

SIP Trunk Security ProfileaSecureSIPTLSForCvp.

- Haga clic en

SaveentoncesRestparasavey aplicar los cambios.

Comunicación de dispositivos de agentes seguros con CUCM

Para habilitar las funciones de seguridad para un dispositivo, debe instalar un certificado de importancia local (LSC) y asignar un perfil de seguridad a ese dispositivo. El LSC posee la clave pública para el terminal, que está firmada por la clave privada de la función proxy de autoridad certificadora (CAPF). No está instalado en los teléfonos de forma predeterminada.

Pasos:

- Inicie sesión en

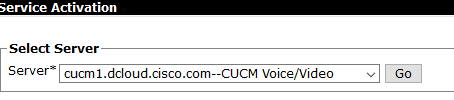

Cisco Unified Serviceability Interface. - Vaya a

Tools > Service Activation.

- Elija el servidor de CUCM y haga clic en

Go.

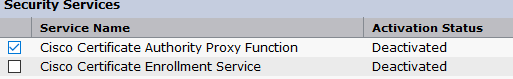

- Marque

Cisco Certificate Authority Proxy Functiony haga clicSavepara activar el servicio. Haga clicOkpara confirmar.

- Asegúrese de que el servicio está activado y, a continuación, vaya a

Cisco Unified CM Administration.

- Después de haber iniciado sesión correctamente en la administración de CUCM, navegue hasta

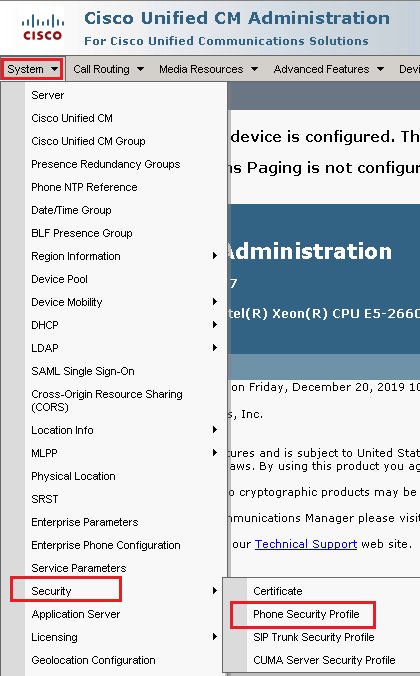

System > Security > Phone Security Profilepara crear un perfil de seguridad de dispositivo para el dispositivo del agente.

- Busque los perfiles de seguridad correspondientes al tipo de dispositivo del agente. En este ejemplo, se utiliza un teléfono basado en software, así que elija

Cisco Unified Client Services Framework - Standard SIP Non-Secure Profile. Haga clic enCopy para copiar este perfil.

para copiar este perfil.

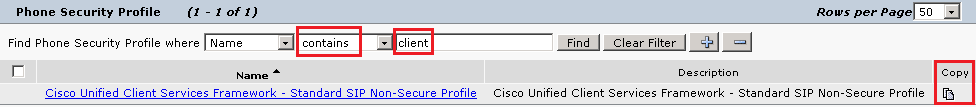

- Cambie el nombre del perfil a

Cisco Unified Client Services Framework - Secure Profile, cambie los parámetros como se muestra en esta imagen y, a continuación, haga clicSaveen en la parte superior izquierda de la página.

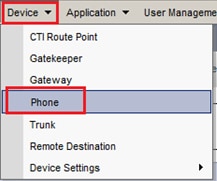

- Después de crear correctamente el perfil de dispositivo de teléfono, vaya a

Device > Phone.

- Haga clic

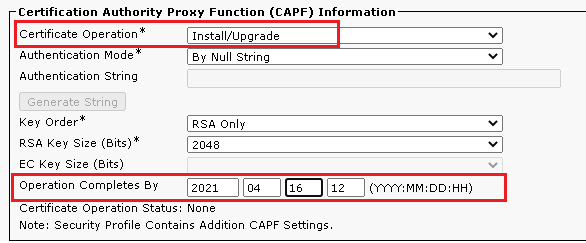

Findpara enumerar todos los teléfonos disponibles, luego haga clic en teléfono del agente. - Se abre la página Configuración del teléfono del agente. Buscar

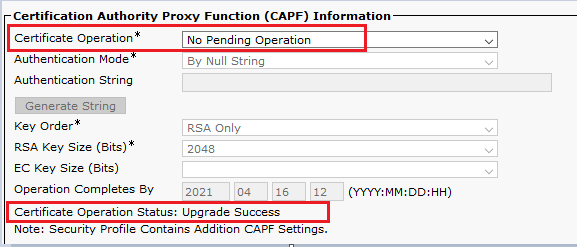

Certification Authority Proxy Function (CAPF) Informationsección. Para instalar LSC, establezcaCertificate OperationenInstall/UpgradeyOperation Completes byen cualquier fecha futura.

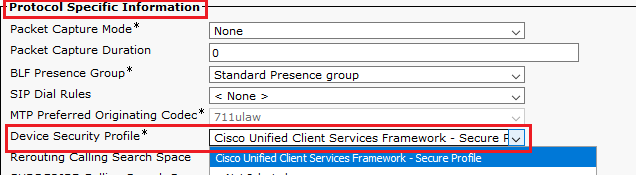

- Buscar

Protocol Specific Informationsección. CambieDevice Security ProfileaCisco Unified Client Services Framework – Secure Profile.

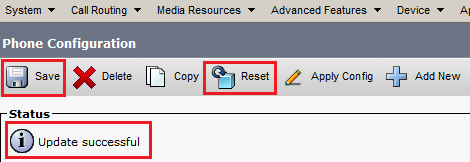

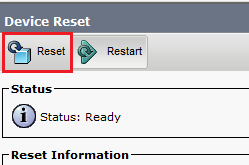

- Haga clic

Saveen en la parte superior izquierda de la página. Asegúrese de que los cambios se han guardado correctamente y haga clic enReset.

- Se abrirá una ventana emergente, haga clic en

Resetpara confirmar la acción.

- Una vez que el dispositivo agente se registre de nuevo en CUCM, actualice la página actual y verifique que el LSC se haya instalado correctamente. La sección Check

Certification Authority Proxy Function (CAPF) InformationCertificate Operationdebe establecerse enNo Pending OperationyCertificate Operation StatusenUpgrade Success.

- Consulte Pasos. 7-13 para proteger otros dispositivos de agentes que desee utilizar para proteger SIP con CUCM.

Verificación

Para validar que la señalización SIP está asegurada correctamente, siga estos pasos:

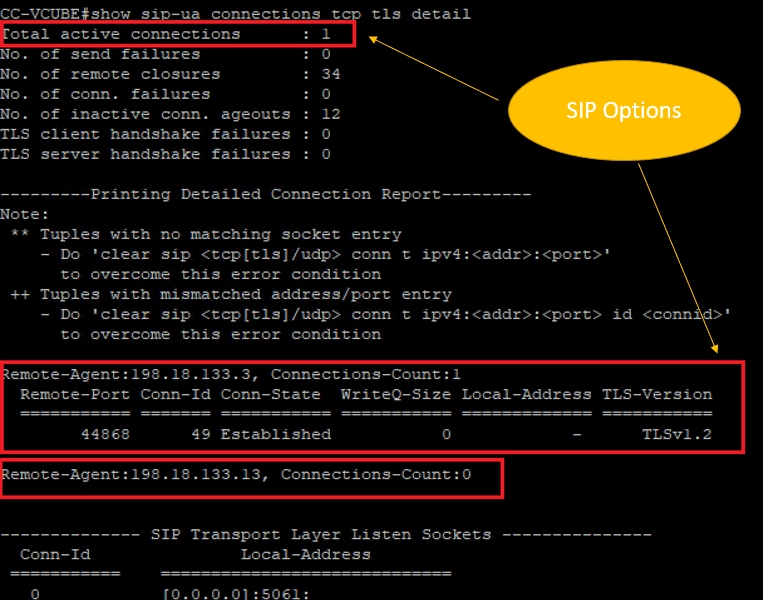

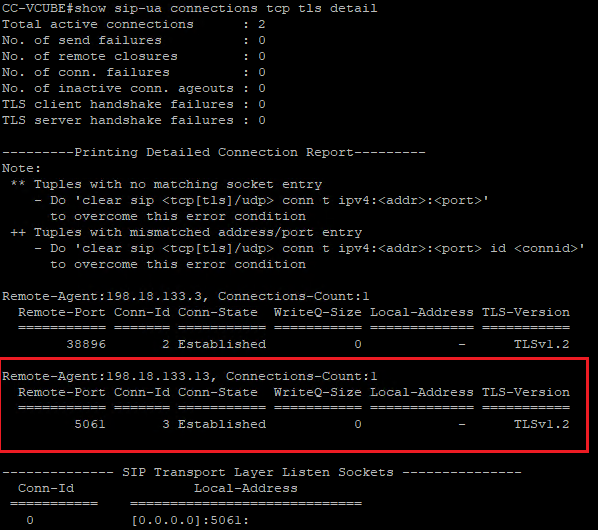

- Abra la sesión SSH en vCUBE, ejecute el comando

show sip-ua connections tcp tls detaily confirme que no hay una conexión TLS establecida en este momento con CVP (198.18.133.13).

Nota: En este momento, solo se habilita una sesión TLS activa con CUCM para las opciones SIP en CUCM (198.18.133.3). Si no están activadas las opciones SIP, no existe ninguna conexión SIP TLS.

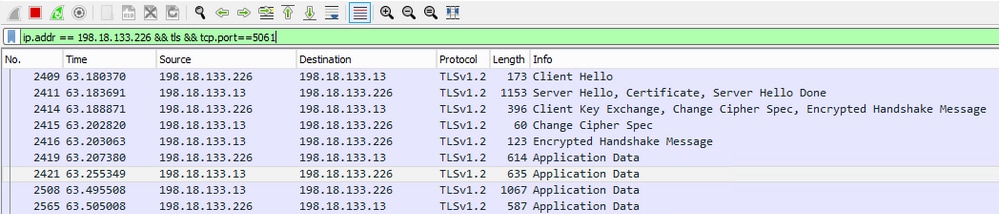

- Inicie sesión en CVP e inicie Wireshark.

- Realice una llamada de prueba al número del centro de contacto.

- Vaya a la sesión de CVP; en Wireshark, ejecute este filtro para verificar la señalización SIP con CUBE:

ip.addr == 198.18.133.226 && tls && tcp.port==5061

Comprobar: ¿Está establecida la conexión SIP sobre TLS? Si la respuesta es sí, la salida confirma que las señales SIP entre CVP y CUBE están aseguradas.

5. Compruebe la conexión SIP TLS entre CVP y CVB. En la misma sesión de Wireshark, ejecute este filtro:

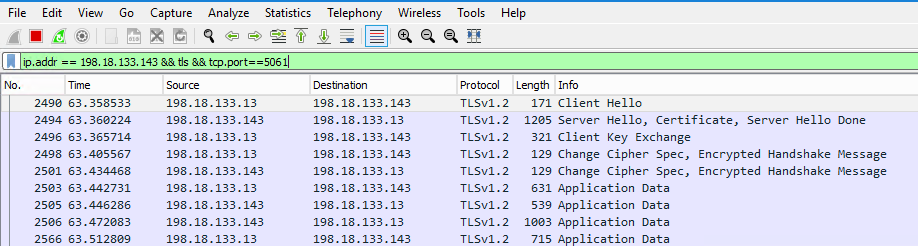

ip.addr == 198.18.133.143 && tls && tcp.port==5061

Comprobar: ¿Está establecida la conexión SIP sobre TLS? Si la respuesta es sí, la salida confirma que las señales SIP entre CVP y CVB están aseguradas.

6. También puede verificar la conexión SIP TLS con CVP desde CUBE. Navegue hasta la sesión SSH de vCUBE y ejecute este comando para verificar las señales SIP seguras:show sip-ua connections tcp tls detail

Comprobar: ¿Está establecida la conexión SIP sobre TLS con CVP? Si la respuesta es sí, la salida confirma que las señales SIP entre CVP y CUBE están aseguradas.

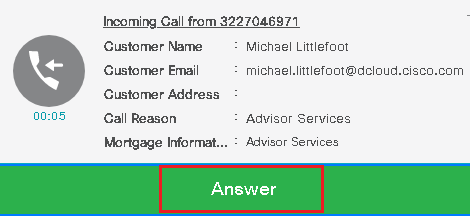

7. En este momento, la llamada está activa y se oye Música en espera (MOH), ya que no hay ningún agente disponible para contestar la llamada.

8. Haga que el agente esté disponible para contestar la llamada.

.

9. El agente se reserva y la llamada se dirige a él. Haga clicAnswerpara contestar la llamada.

10. La llamada se conecta con el agente.

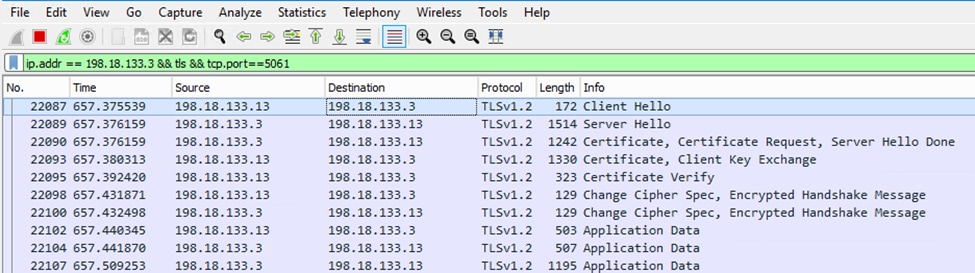

11. Para verificar las señales SIP entre CVP y CUCM, navegue hasta la sesión de CVP y ejecute este filtro en Wireshark:ip.addr == 198.18.133.3 && tls && tcp.port==5061

Comprobar: ¿Están todas las comunicaciones SIP con CUCM (198.18.133.3) sobre TLS? Si la respuesta es sí, la salida confirma que las señales SIP entre CVP y CUCM son seguras.

Troubleshoot

Si no se establece TLS, ejecute estos comandos en CUBE para habilitar debug TLS para resolver problemas:

Debug ssl openssl errorsDebug ssl openssl msgDebug ssl openssl states

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

23-Nov-2022

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Mohamed MohassebTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios