Guía del usuario de BPA Cumplimiento y corrección de configuraciones v5.1

- Introducción

- Qué hay de nuevo

- Suposiciones y requisitos previos

- Panel de conformidad

- Apertura y uso del archivo CSV para la conformidad de los recursos

- Visualización de detalles de infracción

- Visualización y comparación de la configuración de remediación

- Resumen de cumplimiento de políticas

- Exportar como CSV para el cumplimiento de políticas

- Detalles del archivo CSV para el cumplimiento de políticas

- Apertura y uso del archivo CSV para el cumplimiento de políticas

- Informes

- Trabajos de cumplimiento

- Creación de trabajos de auditoría sin conexión

- Ejecutar ahora o Volver a ejecutar trabajos de conformidad

- Trabajos de remediación

- Configuración: Bloques y reglas

- Funcionalidad de bloques

- Funcionalidad de las reglas

- Lista de bloques

- Adición o edición de bloques y reglas

- Utilización de Ignorar sintaxis de línea

- Violación de aumento

- Administración de reglas

- Bloques dinámicos definidos por el usuario: prácticas recomendadas

- Descripción de la Jerarquía de Reglas y la Integración de RefD en Reglas y Reglas No RefD

- Integración de RefD

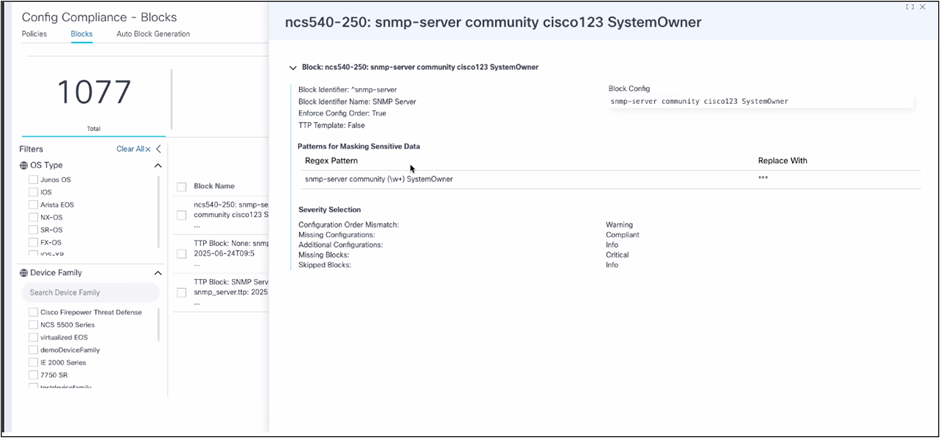

- Visualización de detalles de bloqueo

- Eliminación de bloques

- Configuración: Generación de bloques automáticos

- Identificador de bloque

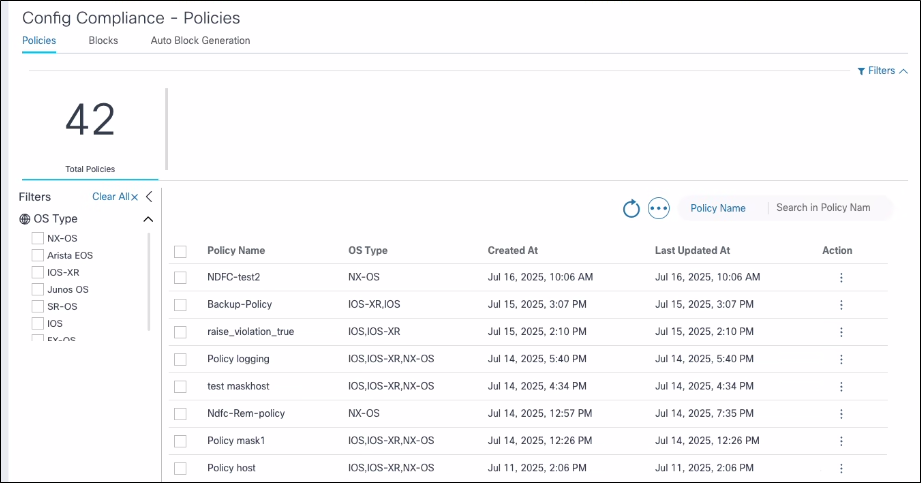

- Configuración: Políticas

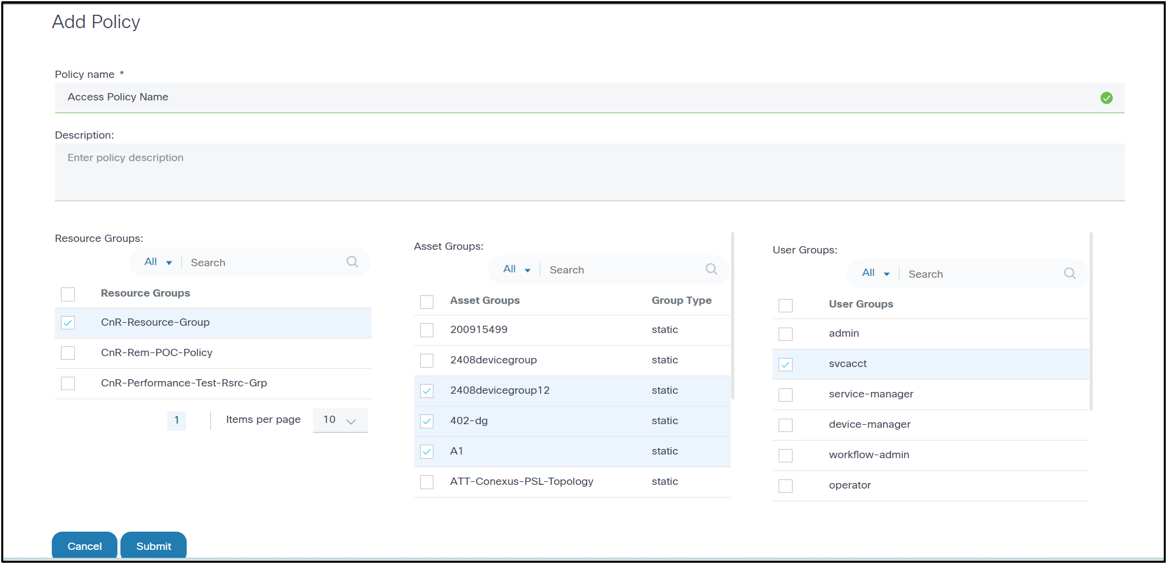

- Funciones y control de acceso

- Conformidad sin conexión

- Implementación de configuraciones mediante Ingester

- Referencias

- Documentación de API

- Resolución de problemas

Introducción

La aplicación Configuration Compliance and Remediation (CnR) equipa a los operadores de red para que realicen comprobaciones de conformidad de la configuración del dispositivo con el fin de detectar políticas personalizadas creadas a partir de bloques de configuración. Los operadores crean o generan manualmente bloques de configuración utilizando el sistema a partir de las configuraciones de dispositivos seleccionadas. Los usuarios también pueden establecer reglas que se apliquen a estos bloques, con condiciones de regla que podrían derivarse de valores obtenidos de la aplicación RefD. Los operadores pueden ejecutar cómodamente las comprobaciones de conformidad según un programa o iniciarlas al instante.

La aplicación cuenta con un panel intuitivo que presenta una completa descripción general de las infracciones de conformidad, y ofrece tanto resúmenes como vistas detalladas en los niveles de dispositivo y bloque de configuración.

La aplicación incluye un sólido marco de remediación para gestionar las infracciones de conformidad. Este marco aprovecha flujos de trabajo y plantillas (tanto plantillas de configuración, conocidas como plantillas de configuración Golden Configuration Templates (GCT) como plantillas de procesos) para simplificar el proceso de remediación. De forma similar a las comprobaciones de cumplimiento, las tareas de remediación se pueden programar para que se ejecuten según un calendario o se activen inmediatamente para abordar las infracciones rápidamente.

El panel de cumplimiento y remediación del portal Next-Generation (Next-Gen) cuenta con funciones diseñadas para mejorar la gestión de la seguridad de la red, agilizar los procedimientos de cumplimiento y simplificar las actividades de remediación. El panel proporciona un resumen completo del cumplimiento de políticas y recursos, lo que facilita a los operadores de red evaluar el estado de su red y garantizar que los dispositivos cumplen protocolos de seguridad estrictos.

Los bloques de configuración se pueden generar automáticamente y, a continuación, se pueden editar o agregar manualmente, lo que ofrece un equilibrio entre la automatización y la personalización. La identificación precisa de los bloques de configuración y los mecanismos de control de acceso granular del sistema, incluida la configuración detallada de usuarios, grupos y permisos en las interfaces clásicas y modernas, garantizan que las configuraciones de red sigan siendo seguras y estén en manos de personal de confianza. Estas funciones proporcionan un potente conjunto de herramientas para organizaciones que buscan mantener altos estándares de seguridad y cumplimiento de la red.

Qué hay de nuevo

Se han introducido las siguientes características y mejoras clave:

- Un completo panel de informes para generar, ver y descargar informes de conformidad

- Posibilidad de realizar auditorías de conformidad sin conexión cargando configuraciones de dispositivos sin incorporar el dispositivo mediante Asset Manager

- Capacidad de configurar patrones en la configuración de bloques para enmascarar datos de configuración de dispositivos confidenciales

- Capacidad para exportar datos de cuadrícula de resumen de cumplimiento de políticas y activos como archivos CSV

- Ver y comparar configuraciones de corrección generadas con configuraciones de ejecución de dispositivos

- Mejoras en los bloques para soportar el aumento de infracciones si existe la configuración

- Permitir una experiencia de usuario conectada en las páginas de creación y edición de políticas para iniciar de forma cruzada componentes secundarios como la página de creación de bloques

- Mejoras en los trabajos de conformidad: permite crear y editar páginas para su inicio simultáneo en la página de edición de políticas.

Componentes

Cumplimiento y remediación son compatibles con los siguientes controladores y tipos de dispositivos:

| Controlador | Tipos de SO |

|---|---|

| NSO (6.5) | IOS XE, IOS XR, NX-OS, JunOS y Nokia SR-OS |

| CNC (6) | IOS XE, IOS XR Y NX-OS |

| NDFC (3.2.0 / Fabric v12.2.2) | NX-OS |

| Cisco Catalyst Center (2.3.5) | IOS XE, IOS XR. Solo cumplimiento validado |

| CSP (7.2.5) | FX-OS (FTD). Solo cumplimiento validado |

| Directo al dispositivo (D2D) | IOS XE, IOS XR y JunOS |

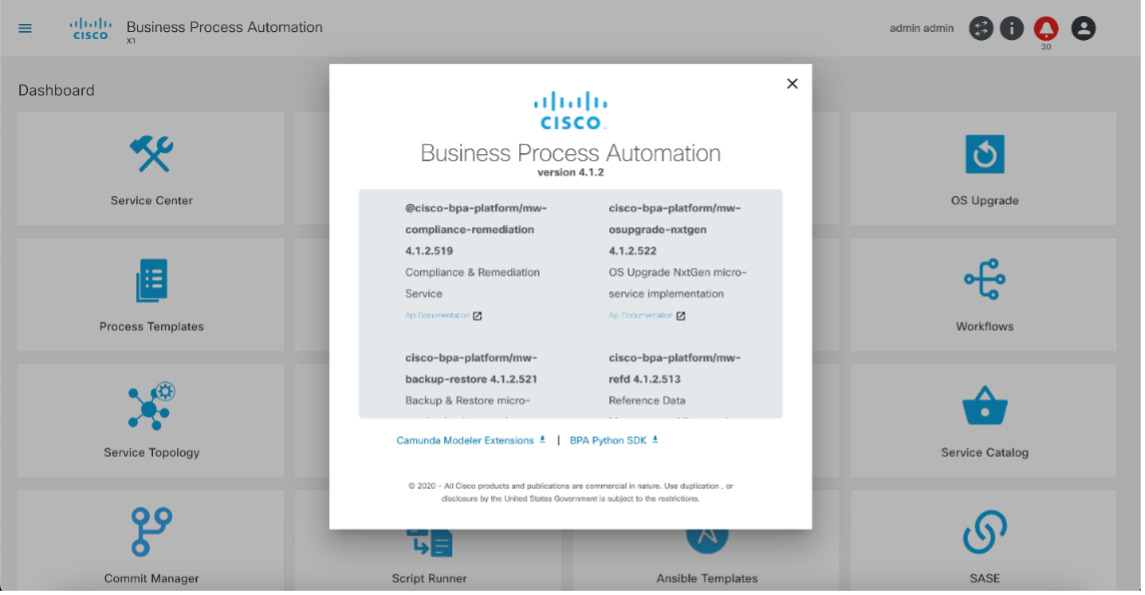

Como parte de la versión 5.0, la aplicación clásica Compliance and Remediation (CnR) ha quedado obsoleta. Todas las funciones de CnR están ahora totalmente integradas y disponibles en el portal Next-Gen.

Suposiciones y requisitos previos

Los siguientes requisitos previos son necesarios para utilizar de forma eficaz el caso práctico de CnR.

- Debe cargarse la clave de derechos de suscripción para el caso práctico de CnR.

- El controlador y los dispositivos correspondientes deben estar incorporados y disponibles como parte de BPA Asset Manager. Consulte la sección Administrador de activos de la guía del usuario de BPA para obtener más información.

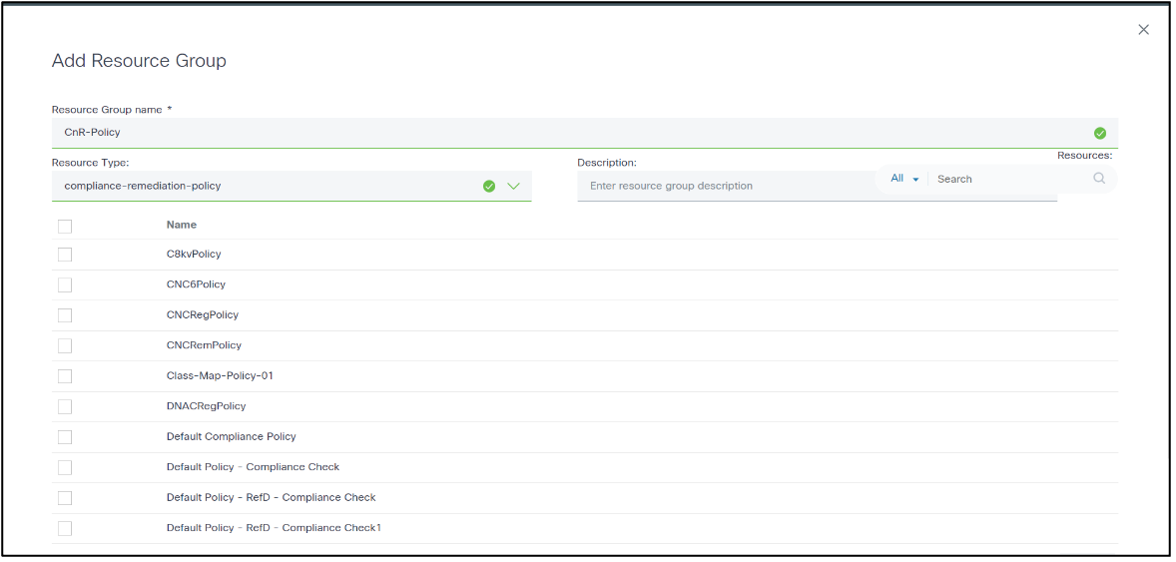

- Los recursos incorporados deben agruparse según los requisitos del cliente en grupos de recursos en el portal de última generación.

Panel de conformidad

El panel de cumplimiento ofrece una vista resumida de las infracciones en todos los dispositivos durante el tiempo seleccionado. De forma predeterminada, se muestran los datos del mes actual. Los usuarios pueden cambiar la ventana de tiempo para ver los datos históricos de las infracciones de cumplimiento. El mes actual es la vista seleccionada predeterminada.

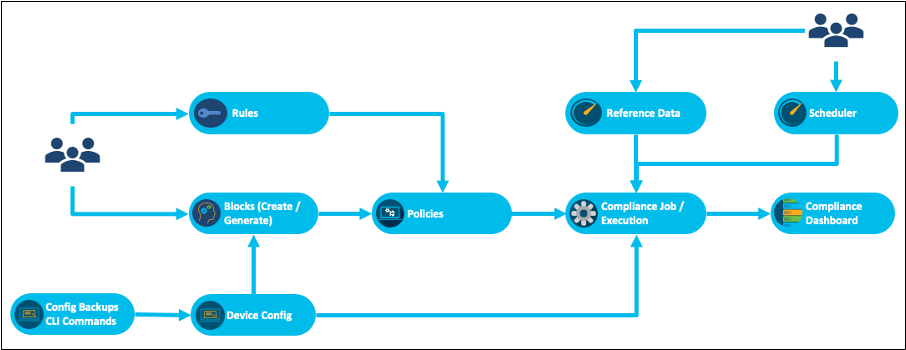

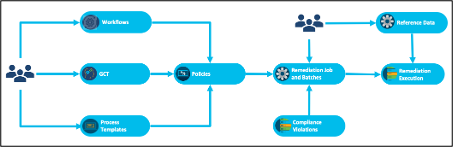

Diagrama de flujo de cumplimiento de configuración

Las infracciones de cumplimiento mostradas en el panel se rellenan cuando se ejecuta un trabajo de cumplimiento para una política en una lista de activos. La política de conformidad se crea agregando una lista de configuraciones de bloques junto con las reglas de conformidad necesarias. La regla de conformidad puede tener comprobaciones con valores estáticos o variables dinámicas cuyos datos se obtienen de la aplicación RefD. Un trabajo de cumplimiento se puede ejecutar a demanda o como una programación única o periódica.

El cumplimiento de la configuración incluye las siguientes características importantes:

- Creación de bloques: Los bloques se crean manualmente o se generan automáticamente mediante la plantilla Template Text Parser (TTP). Pueden ser estáticos o dinámicos (con variables).

- Creación de reglas: Las reglas validan las variables de los bloques. Los valores de regla se pueden establecer estáticamente o recuperar dinámicamente del sistema de datos de referencia (RefD) durante el tiempo de ejecución.

- Creación de políticas: Las directivas se crean seleccionando la lista de bloques y las reglas correspondientes. Los datos de las reglas pueden ser estáticos o extraídos dinámicamente del marco RefD en tiempo de ejecución.

- Creación de trabajos de cumplimiento: Los trabajos de conformidad se crean seleccionando una política y un grupo de activos (que contiene una lista de activos) para ejecutar la comprobación de conformidad. Los usuarios pueden optar por recuperar la configuración del dispositivo de la estructura de copia de seguridad o ejecutar comandos en directo a través de plantillas de proceso en los dispositivos durante la ejecución. La obtención de la configuración de la copia de seguridad ayuda a auditar los dispositivos sin conexión sin necesidad de conectarse a un dispositivo activo. Los trabajos se pueden programar o ejecutar a petición.

- Infracciones de cumplimiento: Ver infracciones de cumplimiento en el panel.

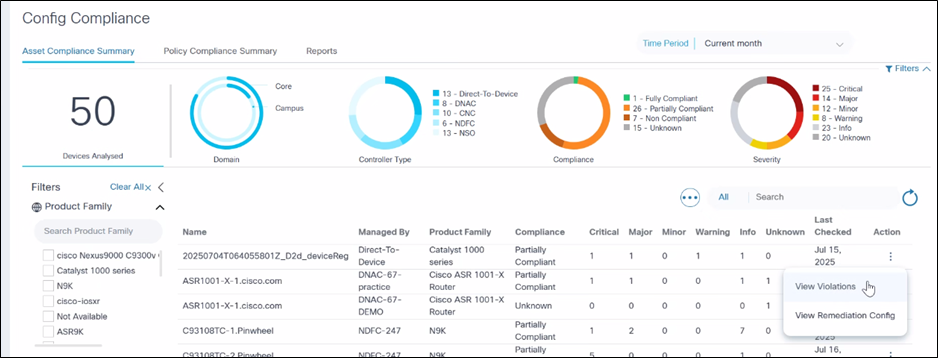

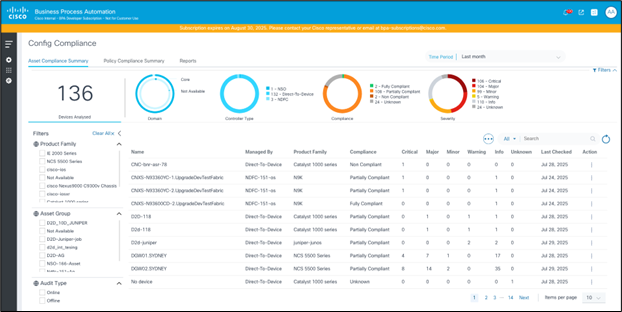

Resumen de cumplimiento de activos

La pestaña Resumen de cumplimiento de activos es una función esencial diseñada para proporcionar una visión general completa de las infracciones de cumplimiento en todos los dispositivos de una red. Esta ficha permite a los usuarios identificar rápidamente los problemas de conformidad, lo que garantiza que todos los dispositivos cumplen las políticas y los estándares establecidos. La interfaz está equipada con potentes funciones de filtrado y búsqueda, lo que facilita la navegación y el análisis de los datos de conformidad.

Funciones esenciales

- Resumen de infracciones por dispositivo: La ficha muestra una vista resumida de las infracciones de cumplimiento de cada dispositivo, lo que proporciona a los usuarios una instantánea rápida del estado de cumplimiento general clasificado por niveles de gravedad, como crítico, alto, medio y bajo.

- Información detallada sobre la violación: Para cada dispositivo, la ventana emergente proporciona información detallada sobre las políticas violadas y el usuario puede profundizar aún más en el bloque y la línea de configuración que causó la violación.

- Opciones avanzadas de filtrado: Los filtros situados en la parte superior izquierda de la ficha permiten a los usuarios restringir los datos que se muestran en la cuadrícula. Los usuarios pueden filtrar por intervalo de fechas, grupo de activos, familia de productos, etc., lo que permite un análisis específico de los datos de conformidad.

- Funcionalidad de búsqueda: Hay un campo de búsqueda disponible para refinar aún más los datos de la cuadrícula. Los usuarios pueden localizar rápidamente dispositivos específicos o gestionarlos por controlador introduciendo palabras clave o frases relevantes.

- Intervalo de fechas personalizable: De forma predeterminada, el mes actual se selecciona en el filtro de intervalo de fechas, proporcionando los datos de cumplimiento más recientes. Sin embargo, los usuarios pueden personalizar el intervalo de fechas para ver los datos.

- Filtros: Hay varios filtros disponibles, como familia de productos, grupo de activos y tipo de auditoría. Aplique el filtro para actualizar la cuadrícula.

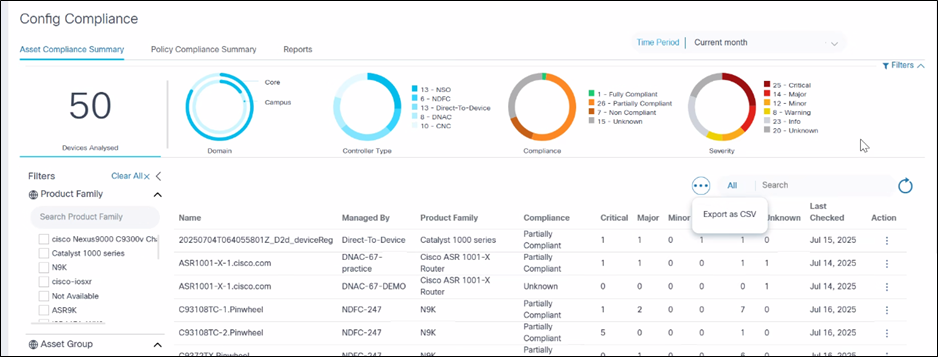

- Exportar como CSV: Función disponible para ayudar a los usuarios a obtener una copia local del cumplimiento de la configuración de los activos para fines de análisis, informes y archivado sin conexión. Para exportar datos como un archivo CSV, seleccione Exportar como CSV en el icono Más opciones. El archivo CSV descargado contiene los datos que se muestran actualmente en la cuadrícula, respetando los filtros aplicados.

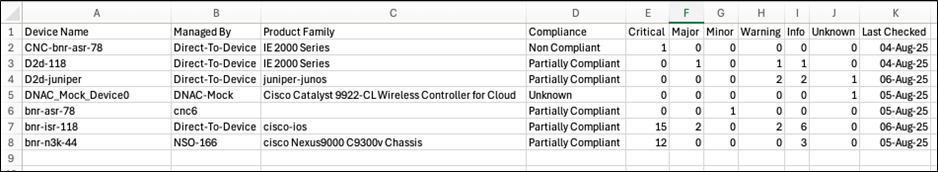

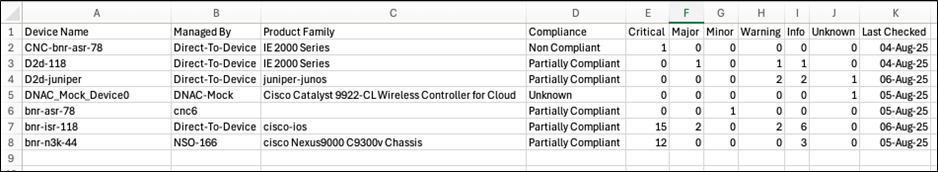

Detalles del archivo CSV para el cumplimiento de activos

El archivo CSV incluye todas las columnas visibles en la cuadrícula Resumen de conformidad de los recursos, como el nombre del dispositivo, la instancia del controlador (gestionada por), la familia de productos del dispositivo, el estado de conformidad del dispositivo, el recuento de infracciones por gravedad (por ejemplo, Crítico, Principal, Secundario, Advertencia, Información o Desconocido) y la fecha en la que se comprobó la conformidad por última vez para el dispositivo.

Si la cuadrícula tiene paginación, la exportación incluye todos los registros de las páginas, no sólo la página visible.

Apertura y uso del archivo CSV para la conformidad de los recursos

- Abra el archivo CSV descargado en Excel o en cualquier aplicación de hoja de cálculo compatible.

- Asegúrese de que el contenido coincide con lo que se muestra en la cuadrícula Resumen de cumplimiento de activos, incluidos los resultados filtrados.

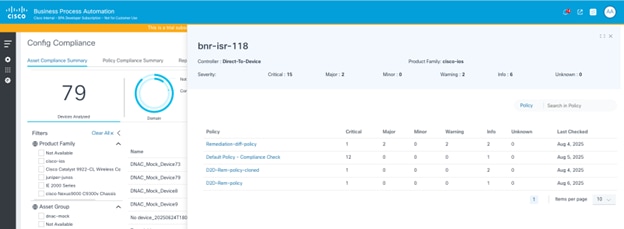

Consulta del Resumen de Cumplimiento de Activos por Política

Al hacer clic en una fila de la cuadrícula Resumen de cumplimiento de activos, se muestran los detalles de las infracciones de activos, categorizados por las distintas políticas con las que se valida el dispositivo. Esto sirve como una vista detallada para que los usuarios vean el recuento de violaciones por gravedad en cada política.

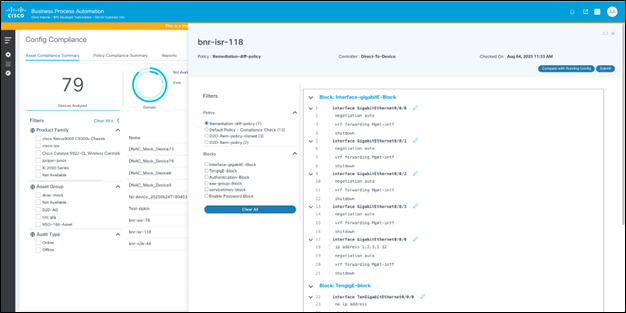

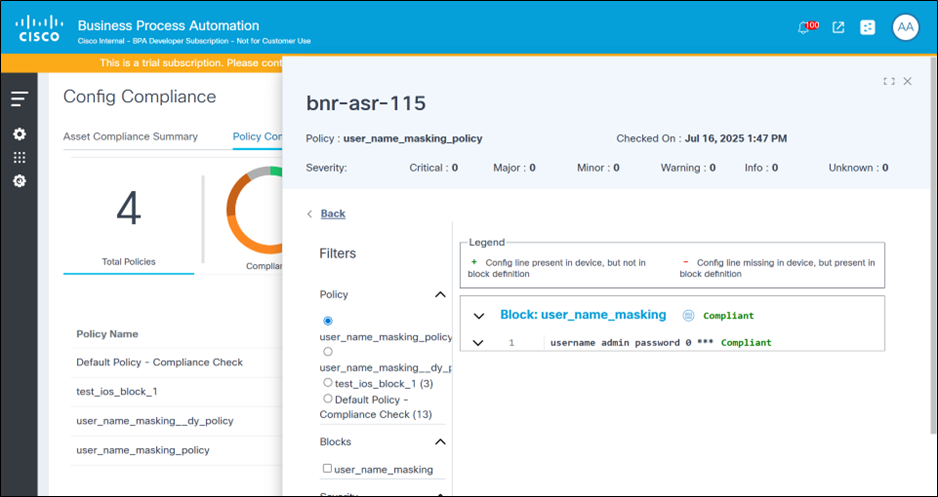

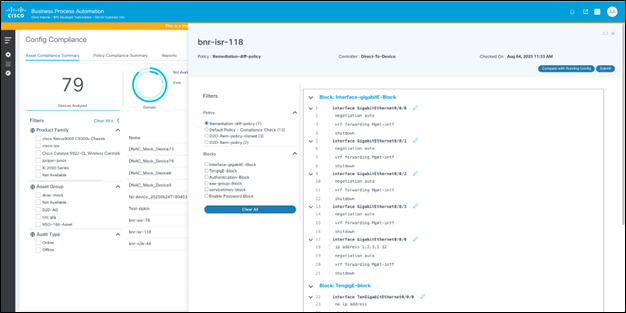

Visualización de detalles de infracción

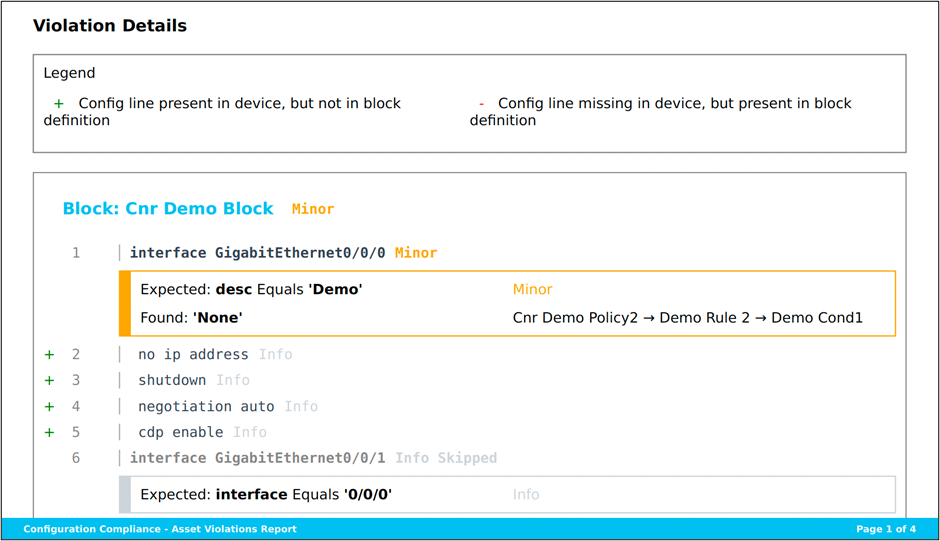

La página Detalles de la Violación muestra las violaciones de nivel de bloque y regla superpuestas en la configuración del dispositivo. Además, los usuarios también pueden ver la configuración del bloque y las configuraciones de corrección sugeridas.

Para ver la página Detalles de Violación desde la página Resumen de Cumplimiento de Activos junto con la división en el nivel de política:

- Seleccione una fila en la cuadrícula Cumplimiento de activos. Aparece una ventana emergente. La cuadrícula muestra una división de los detalles de cumplimiento por directiva.

- Seleccione una fila de la cuadrícula. Se muestra la página Detalles de la Violación.

Para ver la página Detalles de Violaciones desde la cuadrícula Resumen de Cumplimiento de Políticas:

- Seleccione la cuadrícula Cumplimiento de políticas.

- Seleccione una fila > Cuadrícula de activos afectados.

- Seleccione una fila. Se muestra la página Detalles de Violaciones.

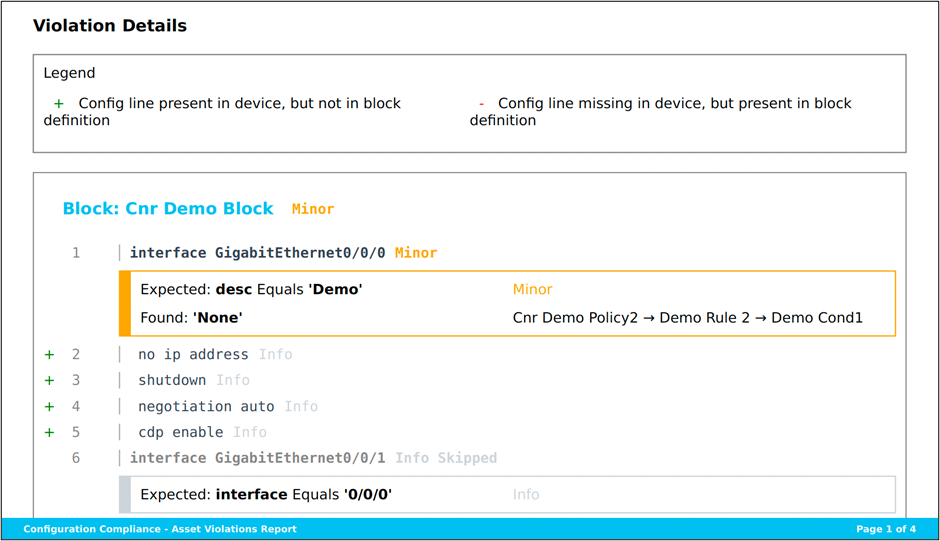

El lado derecho de la página Detalles de Violaciones muestra los bloques de configuración del dispositivo y superpone las violaciones en la parte superior. Las infracciones se muestran en las líneas de configuración correspondientes. En el caso de que se produzca un fallo en una condición, la banda de violación proporciona detalles del nombre de la regla, la condición y cuál es la configuración esperada (tal y como se define en la regla) frente a cuál es la configuración recuperada de la configuración del dispositivo.

Bloquear símbolos

- Un signo "+" en una línea implica que la configuración no se espera según la configuración de bloque, sino que además está presente en la configuración de dispositivo.

- Un signo "-" en una línea implica que se espera la configuración según la configuración del bloque, pero falta en la configuración del dispositivo.

Filtros

La sección de filtros de la parte izquierda de la página permite a los usuarios realizar las siguientes acciones:

- Cambiar la directiva; esto actualiza la página y carga las infracciones de la política recién seleccionada

- Active las casillas de verificación Bloques para ver las infracciones relevantes para los bloques seleccionados

- Seleccione las casillas de verificación Gravedad para ver las infracciones con determinados niveles de gravedad

- Active las casillas de verificación Tipo de violación para ver las violaciones del tipo seleccionado:

- Discordancia de pedido: El orden de las líneas de configuración del dispositivo no coincide con el orden definido en la configuración del bloque

- Falta la configuración: Ver las líneas de configuración que se esperan según la configuración del bloque pero que faltan en la configuración del dispositivo

- Configuración adicional: Ver líneas de configuración que no se esperan según la configuración de bloque, pero que también están presentes en la configuración de dispositivo

- Errores de regla: Fallos de una o más condiciones en las reglas.

- Bloques que faltan: Falta el bloque de configuración de dispositivo completo o no coincide con la configuración de bloque definida.

- Bloques omitidos: Este bloque de configuración se omite porque no se cumplen las condiciones del filtro de bloques.

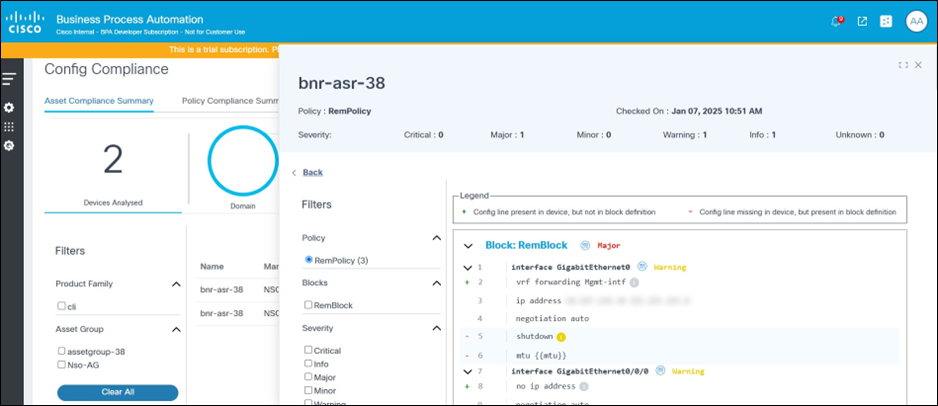

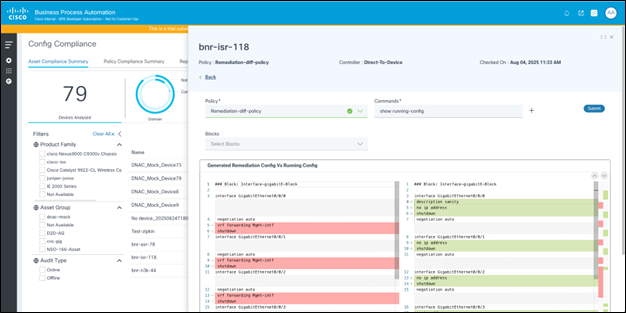

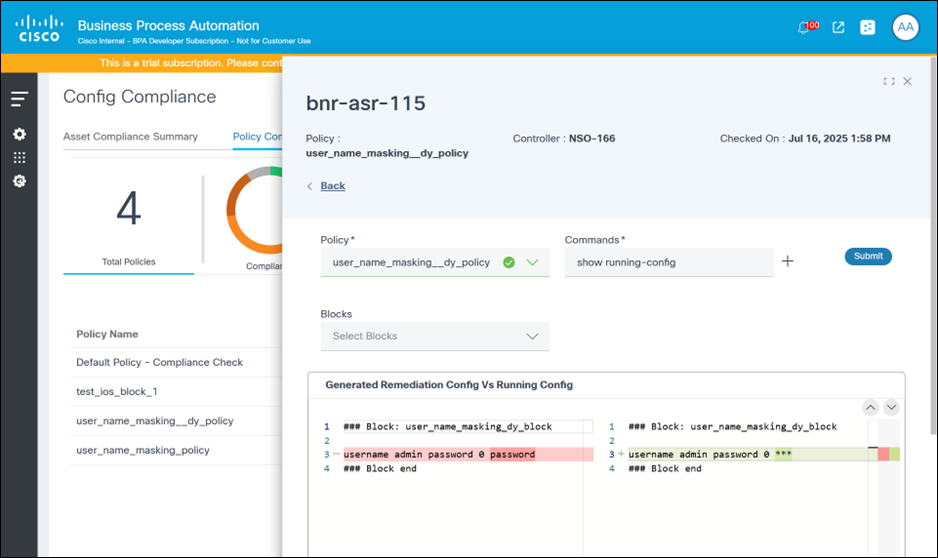

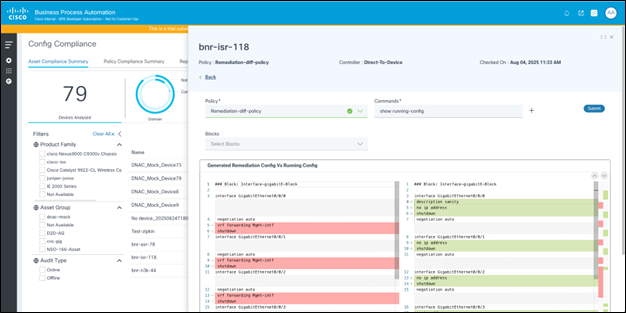

Visualización y comparación de la configuración de remediación

La página Configuración de Remediación muestra la configuración generada para el dispositivo seleccionado para cada uno de los bloques de una política determinada. La configuración se genera y tiene en cuenta los detalles de bloque y regla presentes en la política, así como la configuración de dispositivo recuperada durante la ejecución de conformidad. Los usuarios pueden actualizar la configuración en la misma página. Esta configuración generada se puede enviar al dispositivo mediante la función de trabajos de remediación. Además, esta página proporciona una opción para que los usuarios comparen la configuración generada con la configuración de ejecución del dispositivo actual. El usuario puede especificar uno o más comandos para recuperar la configuración de dispositivo actual.

Para ver la página Configuración de remediación desde la cuadrícula Cumplimiento de activos:

- Haga clic en la pestaña Resumen de Cumplimiento de Activos.

- En la cuadrícula de cumplimiento de activos de la columna Acción , seleccione el icono Más opciones > Ver configuración de remediación. Se muestra la página Configuración de remediación.

Para ver la página Configuración de remediación desde la cuadrícula Cumplimiento de políticas:

- Haga clic en la pestaña Resumen de cumplimiento de políticas.

- En la cuadrícula de cumplimiento de políticas, seleccione la fila deseada. Se muestra la cuadrícula Activos afectados.

- En la columna Acción, seleccione el icono Más opciones > Seleccionar Ver configuración de remediación. Se muestra la página Configuración de remediación.

La página Configuración de remediación muestra lo siguiente:

- Configuración de remediación generada: La configuración generada se muestra en el lado derecho de la página, junto con una opción para que los usuarios editen los bloques de configuración y envíen los cambios que se guardarán

- Filtros: Los filtros se pueden utilizar para seleccionar una política y, opcionalmente, seleccionar uno o más bloques para ver la configuración generada correspondiente

- Comparar con configuración en ejecución: Haga clic en Comparar con configuración en ejecución para mostrar una página detallada que permite a los usuarios comparar la configuración generada con la configuración en ejecución del dispositivo

La página Comparar con Configuración en Ejecución muestra lo siguiente:

- Opción para seleccionar una política: La política seleccionada en la página anterior está preseleccionada.

- Un cuadro de texto para introducir uno o varios comandos que se ejecutarán en el dispositivo

- Un botón Submit para ejecutar los comandos en el dispositivo y recuperar la configuración

- Opción para ver y filtrar bloques: De forma predeterminada, se muestran todos los bloques dentro de la política; los usuarios pueden seleccionar bloques individuales según sea necesario

- Un visor de diferencias de configuración que muestra la configuración generada y la configuración del dispositivo una al lado de la otra, con aspectos destacados de las diferencias

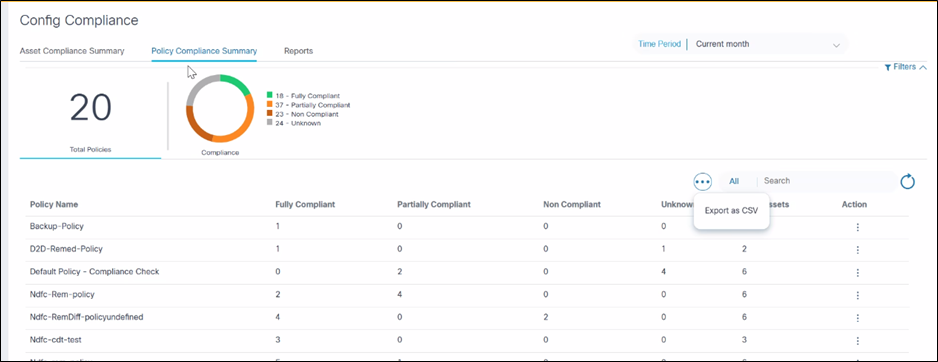

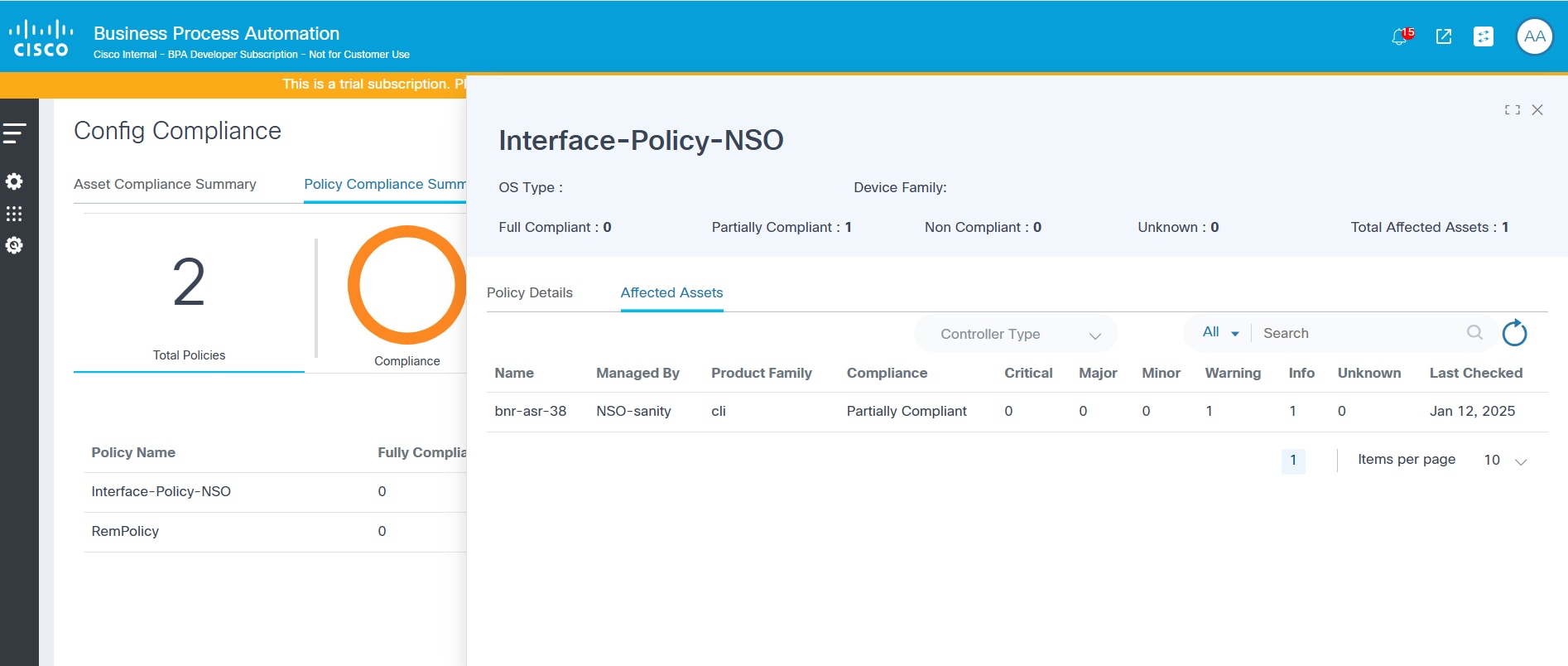

Resumen de cumplimiento de políticas

La pestaña Resumen de cumplimiento de políticas está diseñada para proporcionar una visión general clara y concisa del estado de cumplimiento de los dispositivos con respecto a las políticas definidas. Esta ficha ayuda a los usuarios a evaluar rápidamente el entorno de conformidad e identificar las áreas de interés. La pestaña clasifica los dispositivos en función de su estado de conformidad, lo que facilita la comprensión y la gestión del cumplimiento brevemente.

Estados de cumplimiento:

- Totalmente conforme: Todos los dispositivos cumplen todas las reglas de conformidad de la política correspondiente.

- Parcialmente conforme: Algunos dispositivos cumplen las reglas, pero otros no.

- No conforme: Ningún dispositivo cumple con la política.

- Desconocido: No se puede comprobar la conformidad de la directiva debido a problemas con la conexión de red o a la falta de disponibilidad de las copias de seguridad.

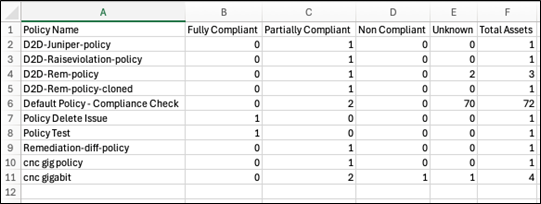

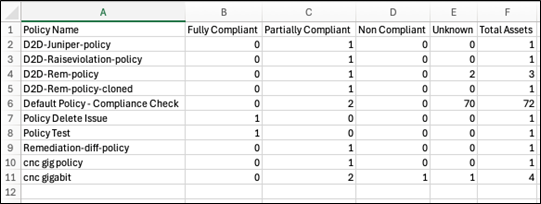

Exportar como CSV para el cumplimiento de políticas

La función Exportar como CSV ayuda a los usuarios a obtener una copia local del cumplimiento de políticas para fines de análisis, informes y archivado sin conexión. Para exportar datos como un archivo CSV, seleccione Exportar como CSV en el icono Más opciones. El archivo CSV descargado contiene los datos que se muestran actualmente en la cuadrícula, respetando los filtros aplicados.

Detalles del archivo CSV para el cumplimiento de políticas

El archivo CSV incluye el nombre de la política, el recuento total de activos validados y el desglose del recuento por estado de conformidad (es decir, Totalmente conforme, Parcialmente conforme, No conforme y Desconocido). Si la cuadrícula tiene paginación, la exportación incluye todos los registros de todas las páginas, no sólo los que se muestran en la página actual.

Apertura y uso del archivo CSV para el cumplimiento de políticas

- Abra el archivo CSV descargado en Excel o en cualquier aplicación de hoja de cálculo compatible.

- Asegúrese de que el contenido coincide con lo que se muestra en la cuadrícula Resumen de cumplimiento de políticas, incluidos los resultados filtrados.

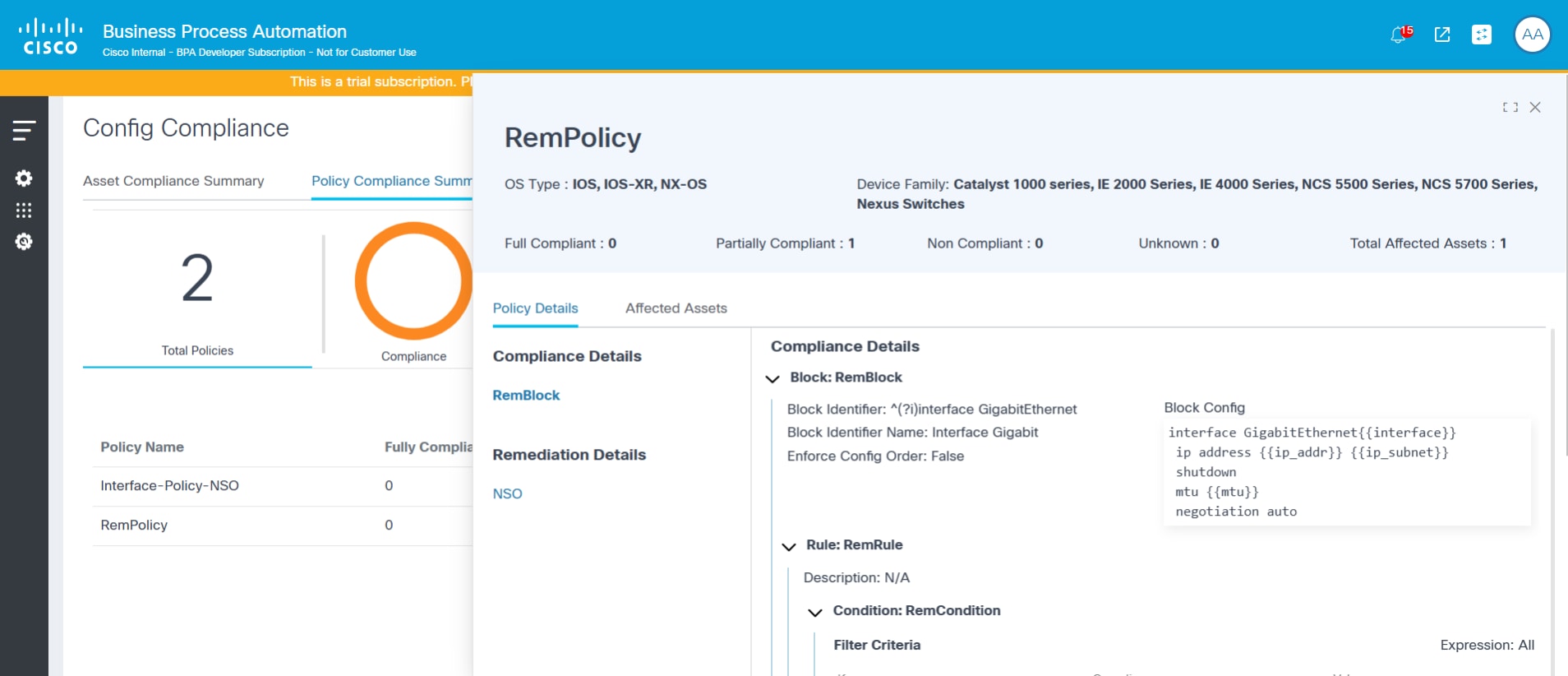

Visualización de detalles de política

Para ver los detalles de la política:

- Seleccione una directiva en el icono Más opciones de la columna Acción.

- Seleccione Ver detalles de directiva. Se muestra la página Detalles de Política.

Visualización de activos afectados

La pestaña Activos afectados muestra la lista de activos analizados en cada política y el recuento de infracciones dividido por gravedad. Los dispositivos se pueden filtrar mediante la lista desplegable Tipo de controlador y el cuadro de búsqueda.

Para ver Activos afectados desde la pestaña Resumen de cumplimiento de políticas:

- Seleccione una fila. Se abre la ventana Directiva de conformidad.

- Haga clic en la pestaña Activos afectados.

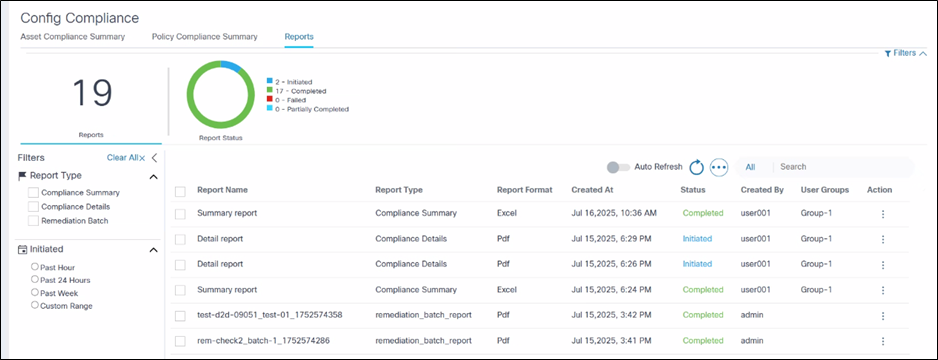

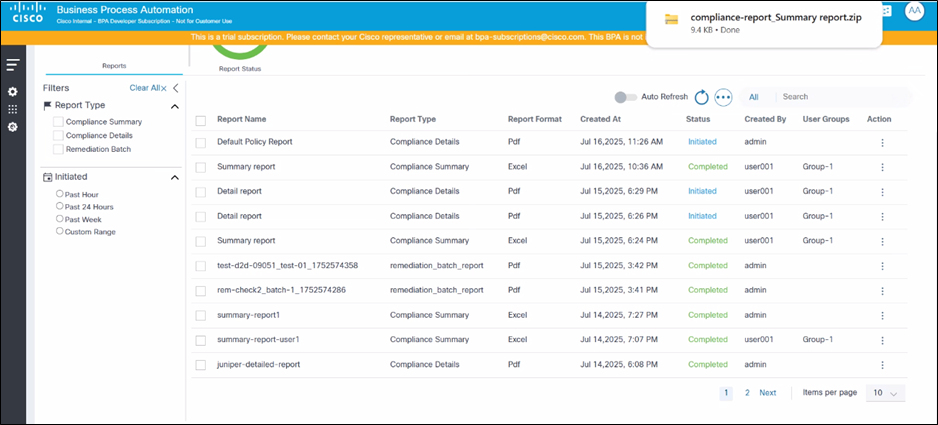

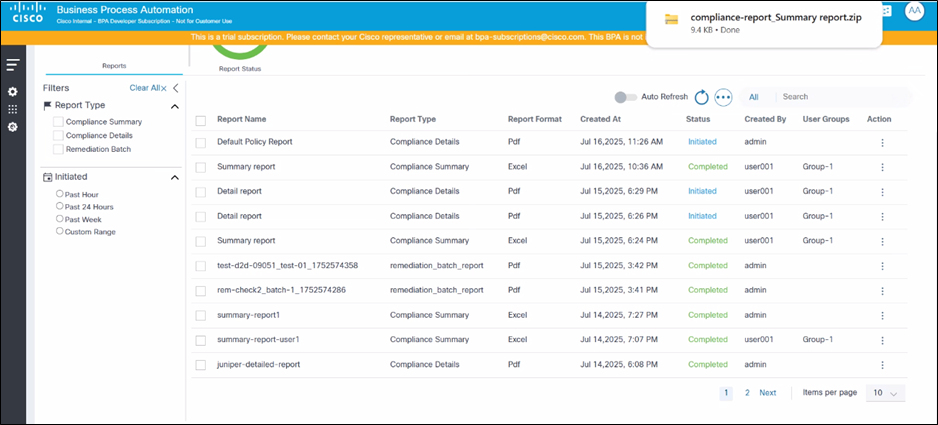

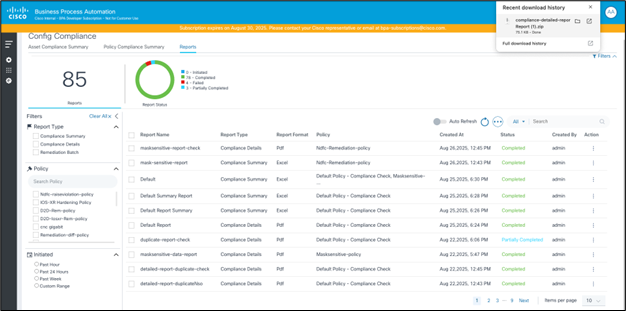

Informes

La sección de informes está diseñada para proporcionar información completa sobre el cumplimiento de los dispositivos, identificar las infracciones y facilitar los esfuerzos de remediación. La aplicación ofrece una interfaz fácil de usar para generar, ver, descargar y administrar varios tipos de informes de cumplimiento.

Panel de informes

El panel de informes sirve como centro central para todas las actividades de informes de conformidad. Los usuarios pueden gestionar sus informes de forma eficaz desde esta única interfaz. Entre las funciones clave disponibles en el panel de informes se incluyen:

- Visualización de informes: Los usuarios pueden ver una lista de todos los informes generados, incluidos el nombre, el tipo, la directiva asociada, el formato, la fecha de creación y el estado actual (por ejemplo, Iniciado, Completado, Error o Parcialmente completado)

- Descarga de informes: Los informes, una vez generados, pueden descargarse para analizarlos sin conexión o archivarlos; la columna Acción proporciona opciones para la descarga

- Eliminación de informes: Los usuarios pueden eliminar informes antiguos o innecesarios del panel, lo que ayuda a mantener un entorno de generación de informes limpio y organizado

- Filtrado y búsqueda: El panel proporciona amplias opciones de filtrado, lo que permite a los usuarios localizar rápidamente informes específicos en función de criterios como el tipo de informe (por ejemplo, detalles de conformidad, resumen de conformidad, lote de remediación), la política y el estado de inicio (por ejemplo, hora pasada, últimas 24 horas, semana pasada o intervalo personalizado). también hay disponible una barra de búsqueda

- Supervisión del estado del informe: Un resumen visual (es decir, un gráfico circular) indica el estado de los informes y muestra cuántos se han iniciado, completado, fallado o completado parcialmente.

El panel de informes es la página de inicio de la ficha Informes del panel Cumplimiento y remediación.

- Entre los tipos de informes disponibles se incluyen:

- Informe de resumen de cumplimiento

- Informe detallado de cumplimiento

- Informe Lote de remediación

- Utilice filtros para seleccionar lo siguiente:

- Tipo de informe

- Política

- Período de tiempo iniciado (la lista de informes se filtra en función del marco de tiempo seleccionado)

- Opción para actualizar automáticamente la lista de informes

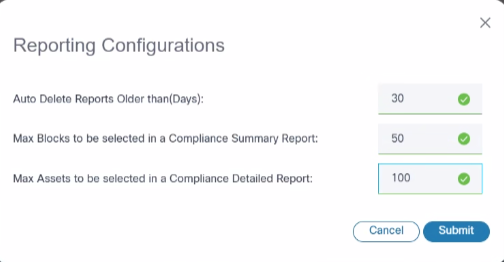

Configuraciones de informes

Las configuraciones de informes permiten que un administrador configure los parámetros clave relacionados con los informes, en función de los requisitos empresariales y de implementación. Los siguientes parámetros están disponibles para la configuración:

- Eliminar informes automáticamente con más de (días): Cualquier informe con una antigüedad superior a esta se elimina del sistema

- Bloques máximos que se seleccionarán por política en un informe de resumen de conformidad: Ayuda a mantener el número de pestañas en el archivo de Excel a un límite legible

- Activos máximos que se seleccionarán en un informe detallado de conformidad: Ayuda a limitar el número de archivos PDF generados para un informe detallado determinado

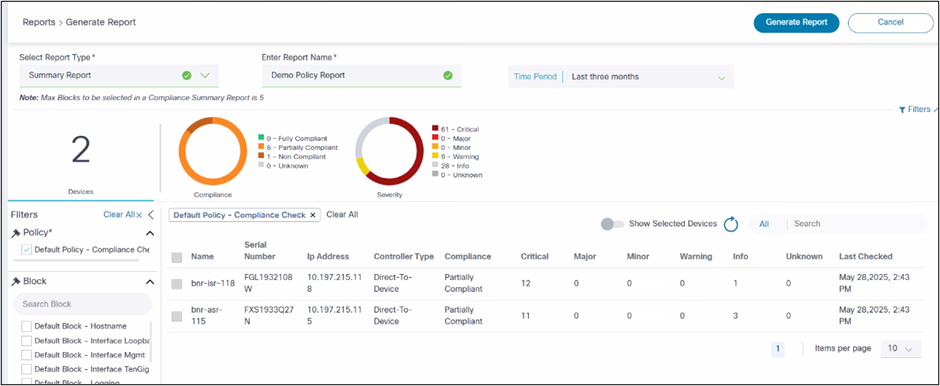

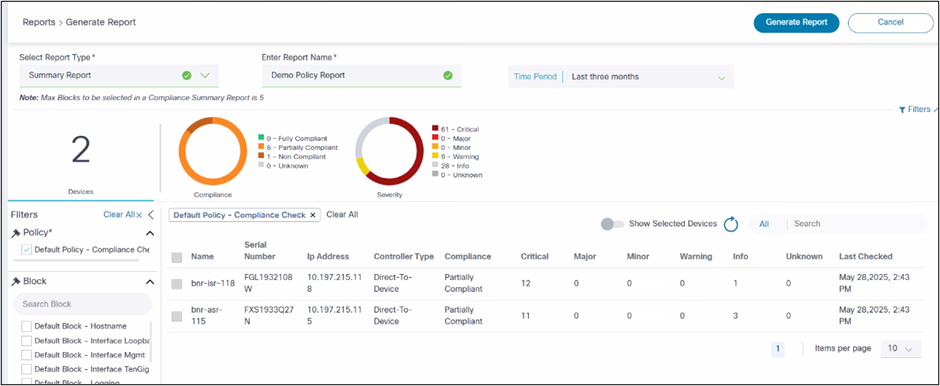

Generación de informes

La aplicación proporciona una interfaz dedicada para generar nuevos informes de conformidad, lo que permite a los usuarios seleccionar el tipo de informe, definir el ámbito y aplicar filtros específicos. El proceso de generación de informes se inicia desde la acción "Generar informe" de la página del panel de informes.

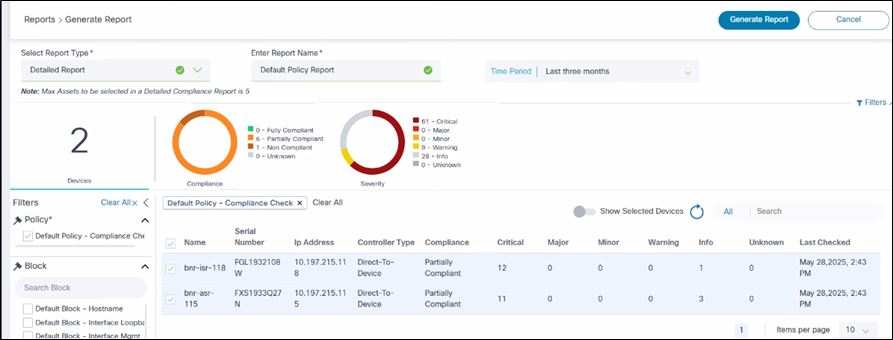

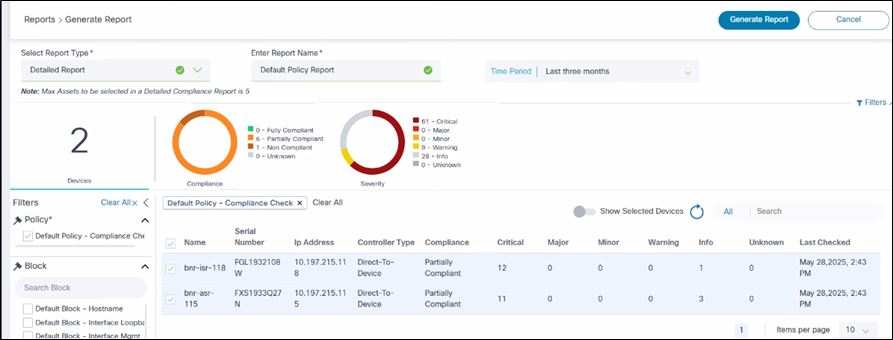

Entre los aspectos clave de la generación de informes se incluyen:

- Selección del tipo de informe: Los usuarios pueden elegir entre los siguientes tipos de informes diferentes

- Informe de resumen: Proporciona una descripción general del cumplimiento de las políticas seleccionadas en todos los dispositivos.

- Informe detallado: Ofrece una vista detallada más granular y proporciona información detallada sobre infracciones específicas de cada dispositivo.

- Asignación de nombre al informe: Los usuarios deben proporcionar un nombre relevante para el informe generado

- Selección de período de tiempo: Los informes se pueden generar para plazos específicos, como "Mes actual" o intervalos personalizados, para centrarse en los datos de cumplimiento recientes

- Aplicar filtros: Opciones de filtrado completas que permiten a los usuarios restringir el alcance del informe

- Política: Seleccione una o varias directivas de conformidad para incluirlas en el informe. La selección de políticas es obligatoria

- Bloqueo: En las políticas seleccionadas, elija los bloques de configuración específicos que se incluirán en el informe. La selección del bloque es opcional

- Grupo de activos: Los usuarios pueden filtrar los recursos en el ámbito seleccionando uno o varios grupos de recursos

- Selección de activos: Esto sólo se aplica a los informes detallados

- Los usuarios pueden seleccionar dispositivos específicos para los que se debe generar el informe

- La tabla de activos muestra detalles como el nombre, el número de serie, la dirección IP, el administrador y el estado de cumplimiento actual con recuentos para diferentes niveles de gravedad

Para generar un informe de resumen de conformidad:

- Seleccione Informe de resumen en la lista desplegable Seleccionar tipo de informe.

- Introduzca un nombre de informe.

- Seleccione un rango de tiempo. Las políticas y los bloques se enumerarán en función de esta selección.

- Seleccione una directiva. También se pueden seleccionar políticas adicionales.

- Si lo desea, seleccione Bloques. Si no se selecciona ninguno, se incluyen todos los bloques.

- Seleccione los grupos de activos, el estado de cumplimiento y los niveles de gravedad necesarios.

- Haga clic en Generar informe.

- En la página de lista de informes, el estado del informe se establece en Iniciado

- Al finalizar, el estado cambia a Completado. Si algunos de los subinformes fallan, el estado cambia a Parcialmente completado

- Si se produce un error en la generación completa del informe, se muestra una notificación y el estado cambia a Error

- Una vez completada, la opción de descarga está disponible. Los usuarios pueden descargar un archivo zip que contiene los informes de Excel

Para generar un informe detallado de conformidad:

- Seleccione Informe detallado en la lista desplegable Seleccionar tipo de informe.

- Introduzca un nombre de informe.

- Seleccione un rango de tiempo. Las políticas y los bloques se enumerarán en función de esta selección.

- Seleccione una directiva. También se pueden seleccionar políticas adicionales.

- Si lo desea, seleccione Bloques. Si no se selecciona ninguno, se incluyen todos los bloques.

- Seleccione los grupos de activos, el estado de cumplimiento y los niveles de gravedad necesarios.

- Seleccione los activos necesarios de la cuadrícula. Los usuarios tienen la opción de "Seleccionar todos" los dispositivos y "Mostrar los dispositivos seleccionados".

- Haga clic en Generar informe.

- En la página de lista de informes, el estado del informe se establece en Iniciado

- Al finalizar, el estado cambia a Completado. Si algunos de los subinformes fallan, el estado cambia a Parcialmente completado

- Si se produce un error en la generación completa del informe, se muestra una notificación y el estado cambia a Error

Descarga y visualización de informes

Los informes completados se pueden descargar mediante el icono Descargar de la fila deseada de la cuadrícula del panel de informes.

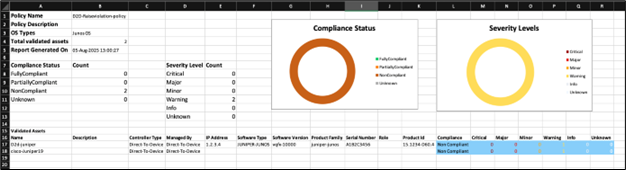

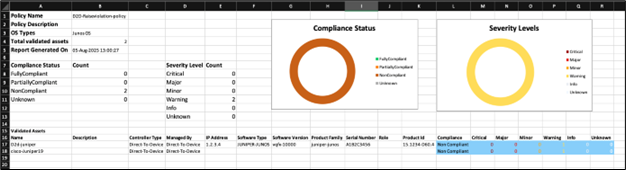

Descripción del informe de resumen de cumplimiento de configuración

El informe de resumen de conformidad es un archivo zip que contiene informes PDF individuales, con un PDF generado por dispositivo. Este tipo de informe ofrece una descripción general de la infracción de conformidad por política, junto con detalles de la infracción de asignación de desglose a nivel de bloque en los dispositivos.

Cada informe de Excel incluye las siguientes hojas y proporciona la siguiente información:

- Resumen de políticas:

- Información general detallada, como el nombre de la política, la descripción, los tipos de SO y el total de recursos validados

- Una vista de cuadrícula y gráfico de los recursos validados divididos por estado de conformidad (por ejemplo, Totalmente conforme, Parcialmente conforme, No conforme y Desconocido)

- Una vista de cuadrícula y gráfico del recuento total de infracciones dividido por nivel de gravedad (por ejemplo, Crítico, Principal, Secundario, Información de advertencia y Desconocido)

- Cuadrícula de activos con detalles de dispositivos, estado de cumplimiento y recuento de violaciones para cada nivel de gravedad

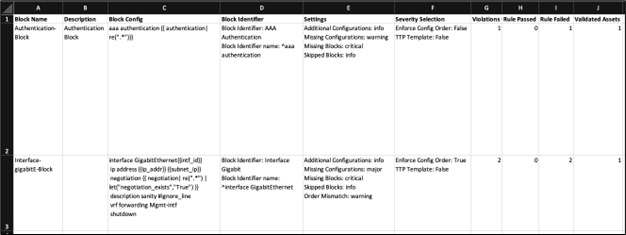

- Resumen de bloques:

- Bloquear detalles como el nombre del bloque, la descripción, la configuración del bloque, los detalles del identificador del bloque y la configuración de gravedad de la violación del bloque

- Recuento de infracciones, reglas aprobadas, reglas fallidas y activos validados para el bloque dado

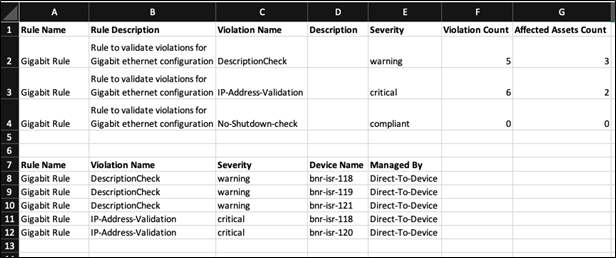

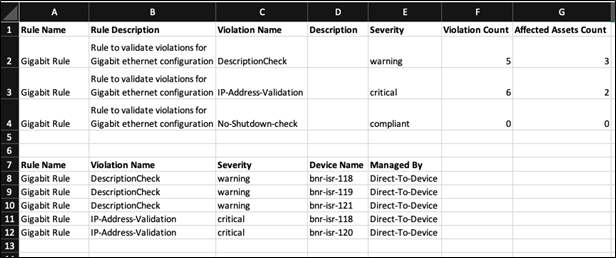

- Detalles de regla y violación por bloque:

- La cuadrícula de nivel de infracción muestra una lista de nombres de regla, descripción, nombre de infracción, nivel de gravedad de descripción, recuento de infracciones observadas en los activos y recuento de activos afectados

- La cuadrícula de nivel de dispositivo muestra la asignación entre la regla, la infracción, la gravedad, el nombre del dispositivo y el nombre del controlador (administrado por)

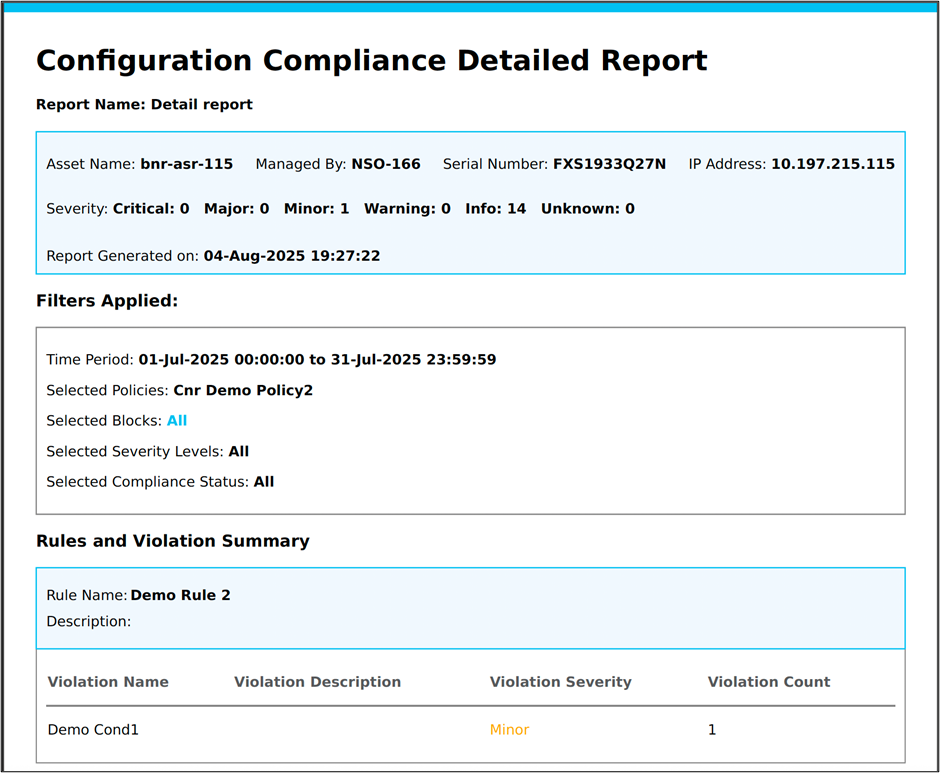

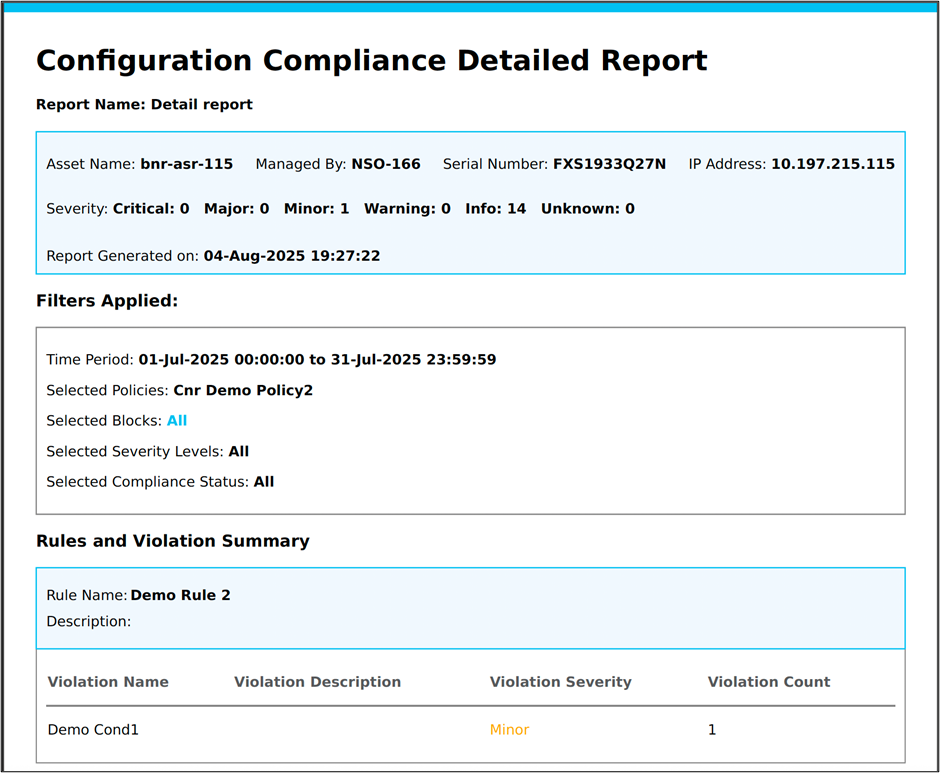

El informe de detalles de conformidad contiene la siguiente información:

- Nombre del informe: Identifica el nombre del informe

- Nombre del recurso: Especifica el dispositivo para el que se realizó la comprobación de conformidad

- Detalles de otros activos: Incluye detalles como la dirección IP y el número de serie, si existen

- Gravedad: Proporciona un recuento resumido de infracciones por nivel de gravedad.

- Informe generado el: Indica la marca de tiempo del momento de creación del informe

- Filtros aplicados: Describe los detalles de los criterios de filtro específicos que se utilizan para generar un informe específico, lo que garantiza la transparencia y la reproducibilidad. Esto incluye el período de tiempo, las políticas seleccionadas, los bloques, los niveles de gravedad y los estados de cumplimiento

- Resumen de reglas y violaciones: Enumera cada regla evaluada y proporciona un resumen de las infracciones encontradas para esa regla. La cuadrícula de resumen muestra el nombre de la infracción, la descripción, la gravedad y el número de veces que se ha producido esta infracción

- Detalles de la violación: Ofrece detalles explícitos sobre cada línea de configuración de dispositivo para los bloques seleccionados, junto con los detalles de infracción para cada línea

Eliminar informes

Los informes se pueden eliminar de forma individual mediante el icono Eliminar o de forma masiva mediante la selección de las casillas de verificación de los informes y el icono Más opciones > Eliminar.

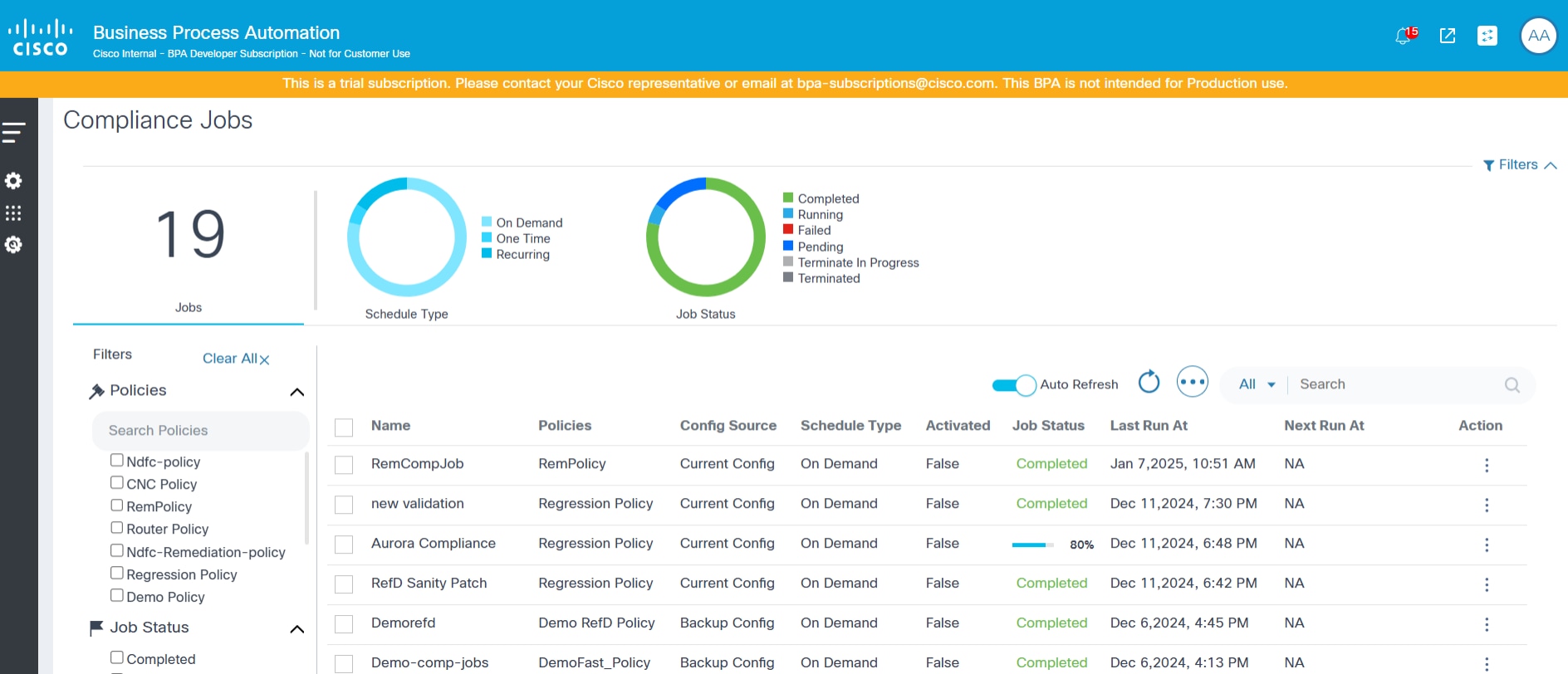

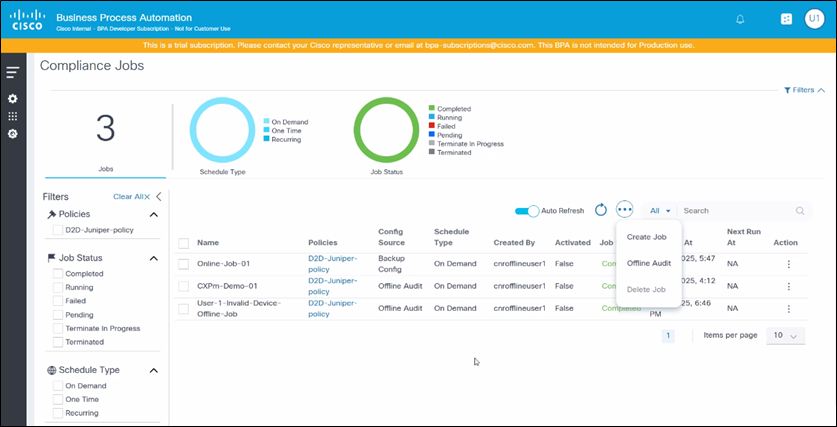

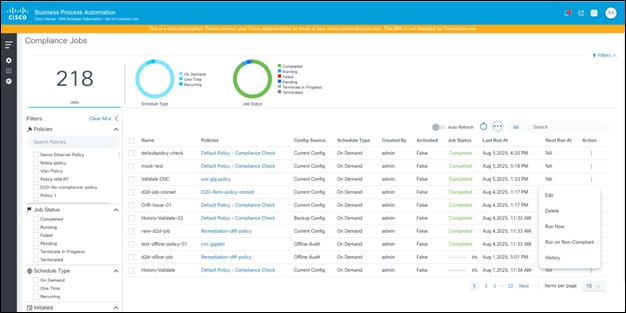

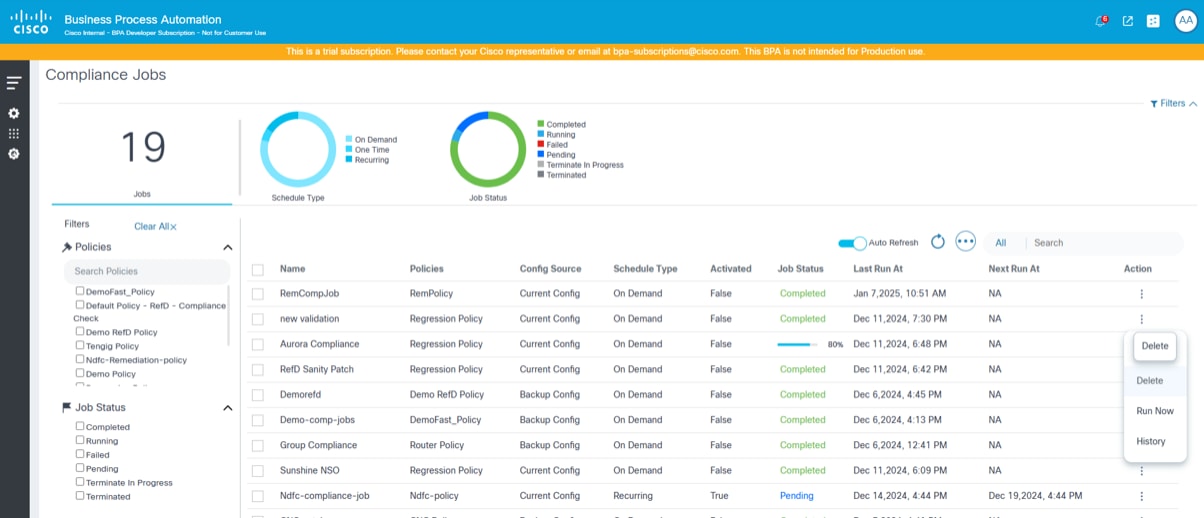

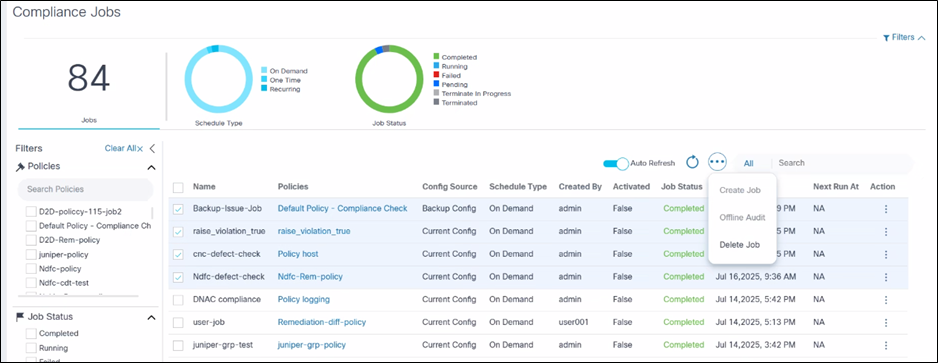

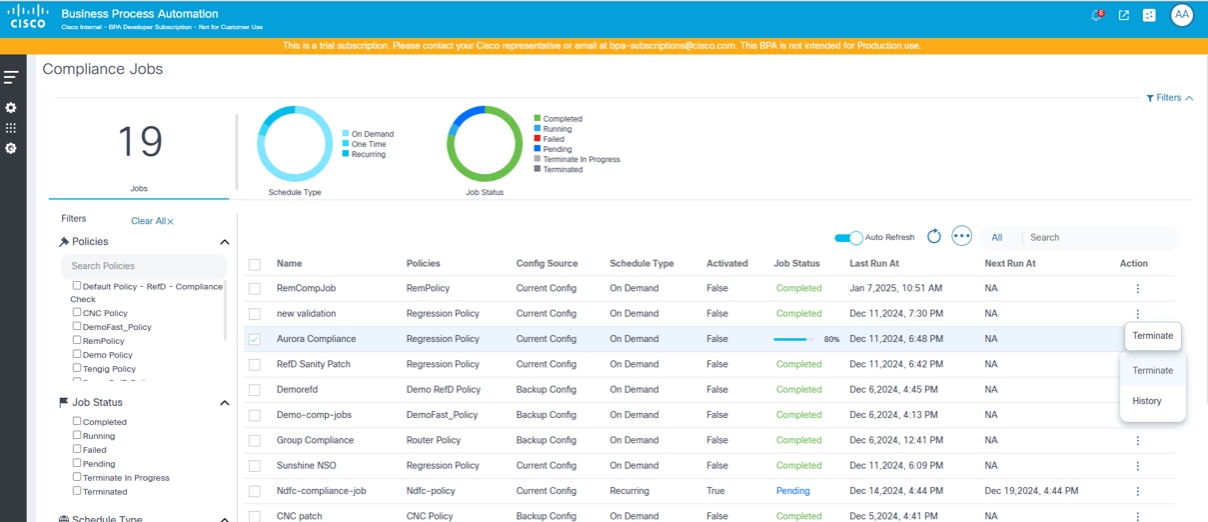

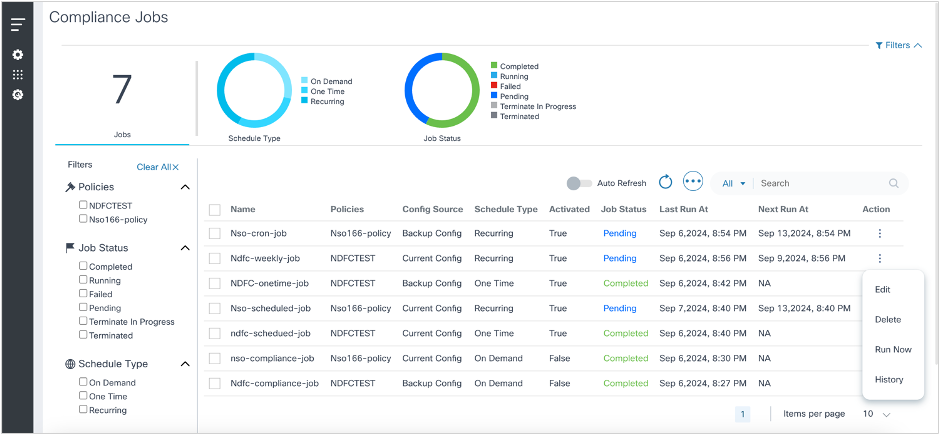

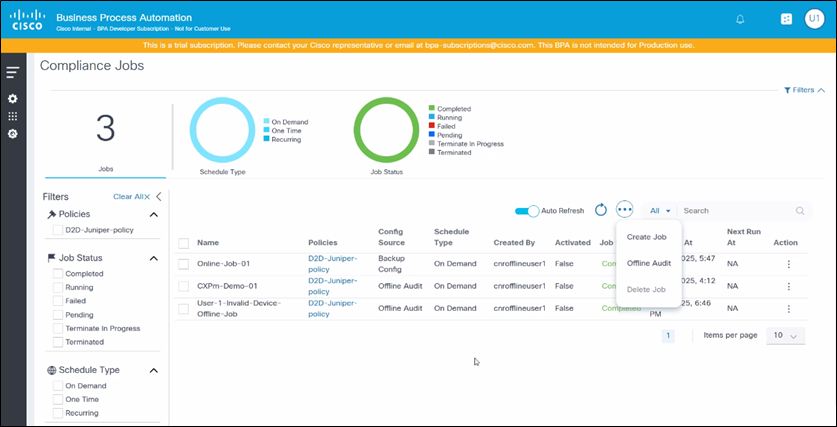

Trabajos de cumplimiento

La función Trabajos de conformidad del portal Next-Gen está diseñada para ayudar a los usuarios a crear, administrar y ejecutar trabajos de conformidad en políticas y grupos de recursos seleccionados. Estas tareas se pueden programar para que se ejecuten a intervalos regulares o a petición, lo que garantiza que se comprueba de forma coherente el cumplimiento de todos los activos.

Funciones esenciales

- Trabajos de cumplimiento de lista: Ver todos los trabajos de conformidad definidos, con opciones para auditar, filtrar, crear, editar, eliminar y ejecutar trabajos sin conexión.

- Trabajos programados y a demanda: Configure los trabajos para que se ejecuten a intervalos programados o ejecútelos inmediatamente, según sea necesario.

- Control de acceso preciso: El acceso a los trabajos de conformidad se controla en función de los permisos de usuario, lo que garantiza que los usuarios solo vean los trabajos relacionados con las directivas a las que tienen acceso.

- Opciones de filtrado: Filtre los trabajos por políticas, estado del trabajo, tipo de programación e intervalo de fechas para facilitar la navegación y la gestión.

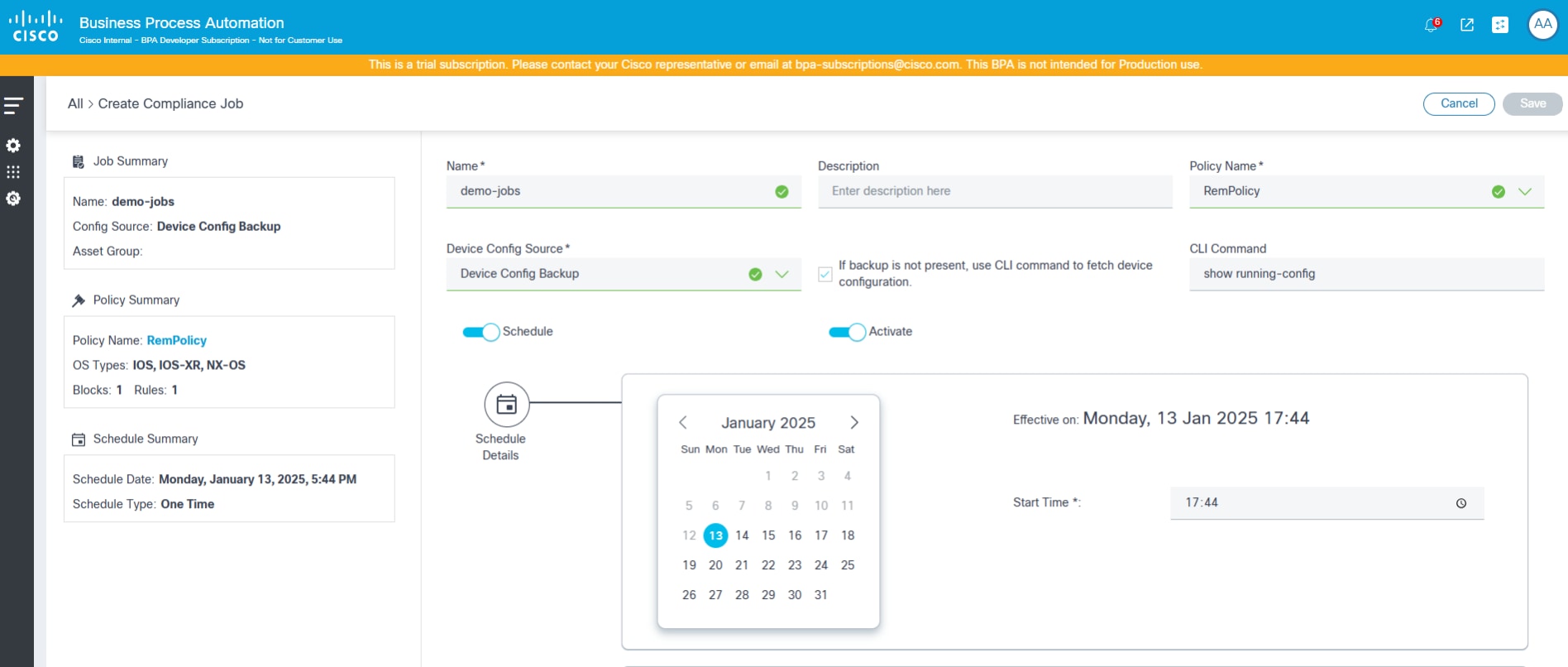

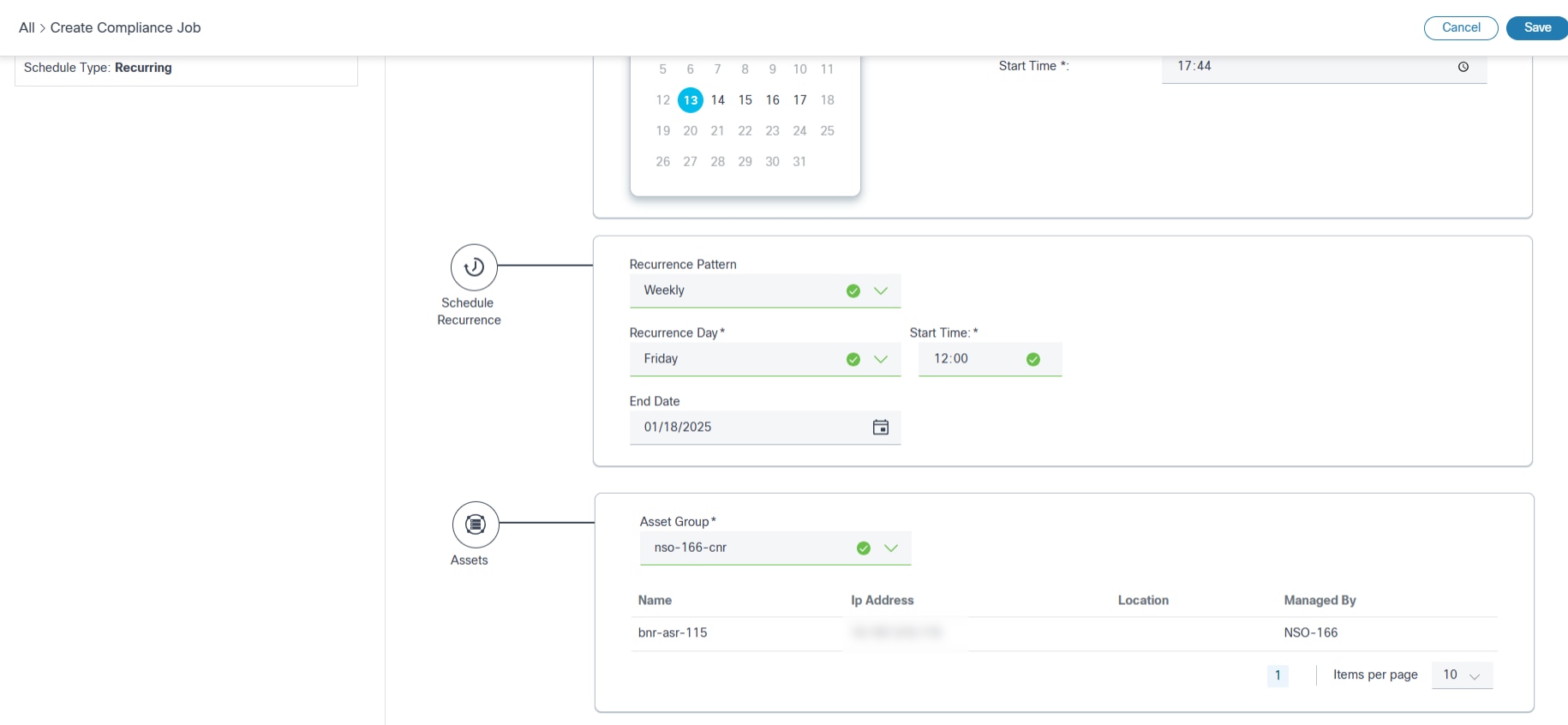

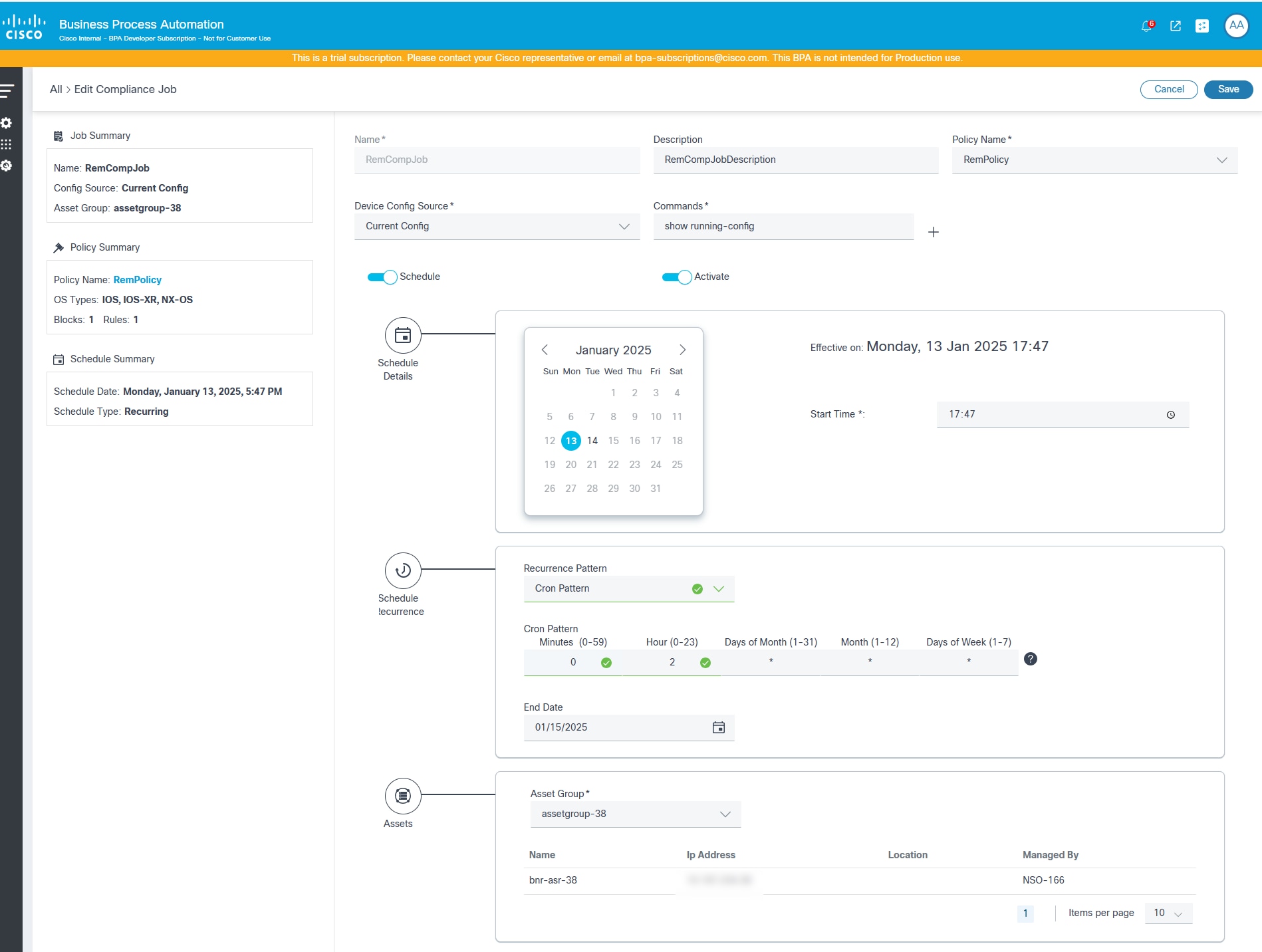

Creación de trabajos de conformidad

La página Creación de Trabajo de Conformidad incluye los atributos siguientes:

- Nombre: Nombre del trabajo

- Descripción: Una descripción opcional

- Nombre de directiva: Una lista desplegable para seleccionar la directiva que se va a ejecutar, filtrada potencialmente por las directivas de acceso configuradas para el usuario conectado

- Origen de configuración de dispositivo: Una lista desplegable para seleccionar el origen para obtener la configuración del dispositivo (configuración actual o copia de seguridad de la configuración del dispositivo) para ejecutar el trabajo de cumplimiento y una casilla de verificación para indicar si se debe recurrir a un comando de CLI si no hay copia de seguridad.

- Variables definidas por el usuario: Cuadro de texto editable para el espacio de nombres disponible cuando la directiva seleccionada tiene variables definidas por el usuario

- Detalles de programación: Sección para seleccionar varios parámetros de programación como fecha/hora de inicio y finalización, patrón de periodicidad, etc.

- Recursos: Sección para seleccionar un grupo de activos a fin de identificar la lista de dispositivos para ejecutar la conformidad

- Programación: Alternar para habilitar o deshabilitar la ejecución del trabajo según la programación (puntual o periódica); Si está desactivado, el trabajo se ejecuta inmediatamente

- Está activo: Indica si la programación seleccionada está activa o no

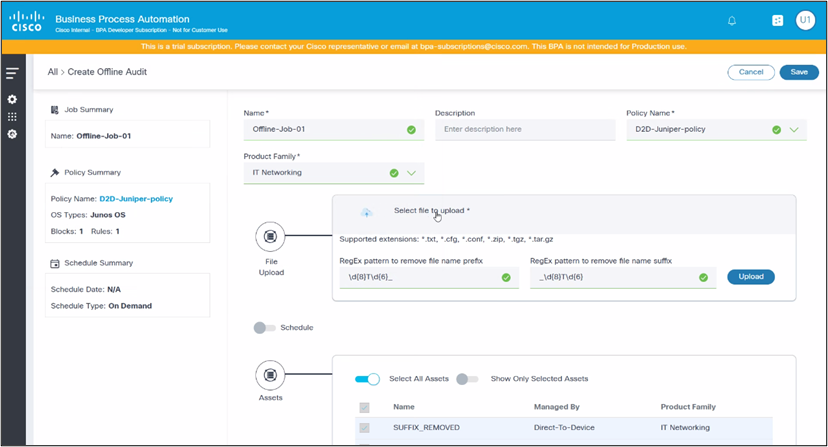

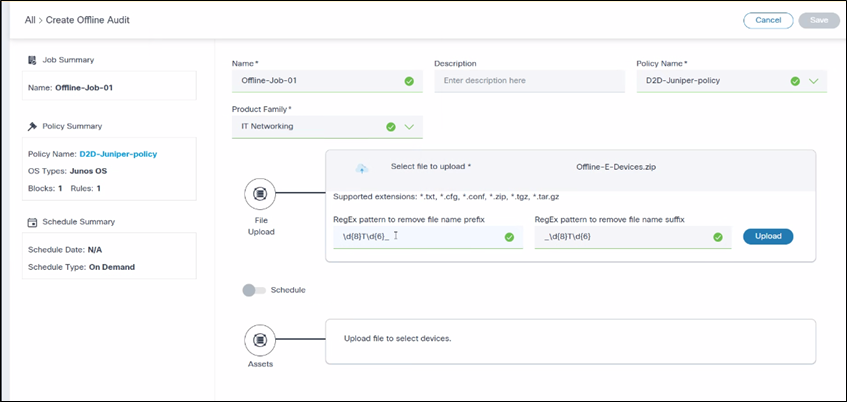

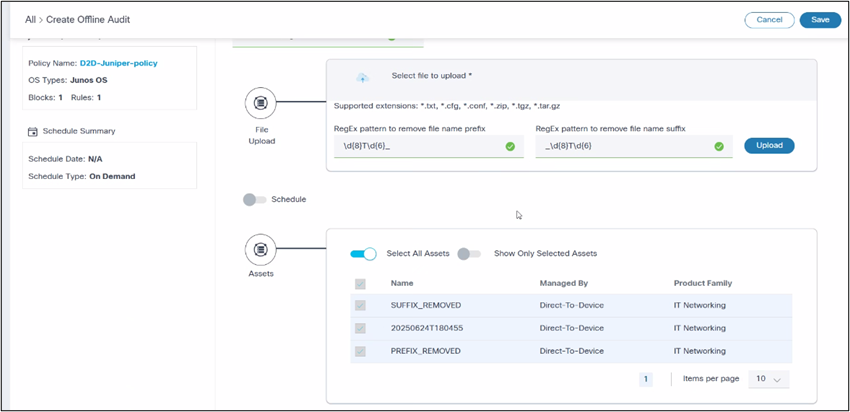

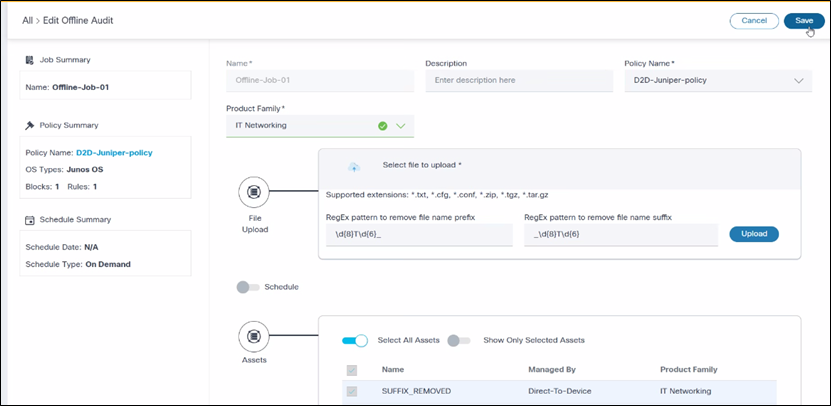

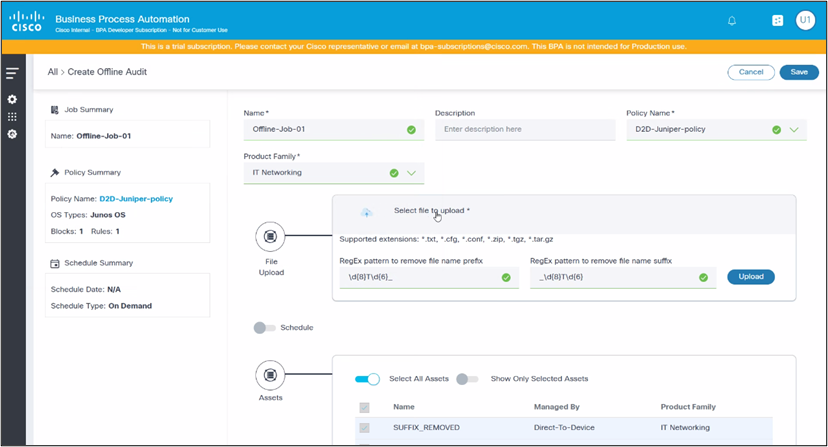

Creación de trabajos de auditoría sin conexión

La función Auditoría sin conexión de Trabajos de conformidad permite a los usuarios realizar comprobaciones de conformidad en configuraciones de dispositivos sin que sea necesario incorporar los dispositivos en BPA. Los usuarios pueden cargar manualmente la configuración del dispositivo como un archivo. Varias configuraciones de dispositivos se pueden comprimir y cargar juntas como un archivo zip. Una vez cargados, estos archivos de configuración se analizan y los trabajos de conformidad se pueden crear utilizando el contenido de dichos archivos como origen. Los resultados de las auditorías sin conexión se muestran en el panel de conformidad junto con los resultados de las auditorías en línea.

La página Auditoría sin conexión incluye los atributos siguientes:

- Nombre: Nombre del trabajo

- Descripción: Una descripción opcional

- Nombre de directiva: Una lista desplegable para seleccionar la directiva que se va a ejecutar, filtrada potencialmente por las directivas de acceso configuradas para el usuario conectado

- Familia de productos: Una lista desplegable para seleccionar la familia de productos.

- Carga de archivos: Utilice la función de auditoría sin conexión para cargar los archivos de configuración manualmente; Esto se realiza a través de una interfaz de carga donde se seleccionan los archivos del sistema local

- Programación: Alternar para activar la programación

- Recursos: Muestra la lista de dispositivos según el contenido del archivo cargado

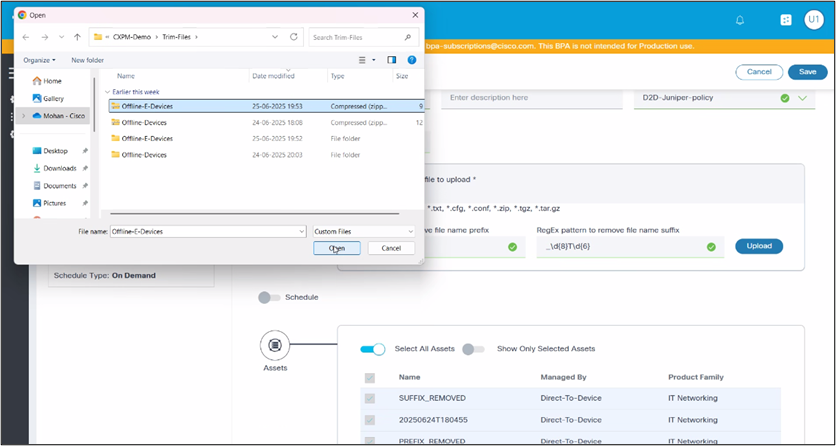

Para crear trabajos de auditoría sin conexión:

- Seleccione Offline Audit en el icono Más opciones.

- Haga clic en Select file para cargar y cargar los archivos de configuración.

- Si los archivos de configuración están comprimidos en una carpeta o archivo, extraiga los archivos antes de cargarlos.

- Aplique el patrón Regex para el recorte de nombres de archivo (opcional).

- Haga clic en Cargar. Aparecerá un mensaje de confirmación que indica que los archivos se han guardado en la base de datos y se han cargado correctamente.

- Haga clic en Guardar para crear el trabajo de auditoría sin conexión.

Edición de trabajos de cumplimiento

Para editar los trabajos de conformidad, siga los pasos proporcionados en Creación de trabajos de conformidad.

Ejecutar ahora o Volver a ejecutar trabajos de conformidad

La cuadrícula Trabajos de conformidad tiene la opción de ejecutar un trabajo a demanda seleccionando Ejecutar ahora en el icono Más opciones. Si un trabajo tiene una ejecución existente, los usuarios pueden seleccionar Ejecutar en No Conforme en el icono Más Opciones. Esta acción ejecuta el trabajo de conformidad sólo en la lista de activos que no están marcados como totalmente conformes en la ejecución anterior.

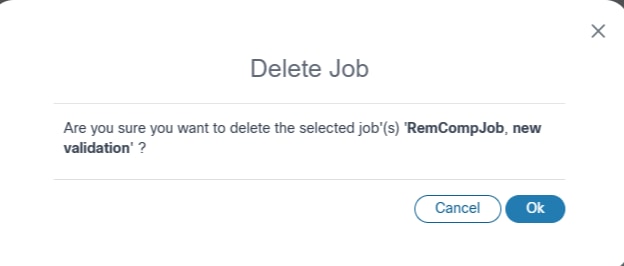

Eliminación de trabajos de conformidad

El portal proporciona una opción para eliminar uno o varios trabajos de conformidad si el usuario tiene el rol de control de acceso basado en roles (RBAC) correcto. Los trabajos no se pueden eliminar cuando hay una ejecución en curso. Los usuarios pueden optar por eliminar uno o varios trabajos de conformidad.

Para eliminar un trabajo de cumplimiento:

- En la página Trabajos de Conformidad, seleccione el icono Más Opciones > Eliminar en el trabajo que desea eliminar.

O

Para eliminar varios trabajos de conformidad, active las casillas de verificación de los trabajos que desea eliminar y seleccione Más opciones > Eliminar trabajo. Aparecerá una confirmación.

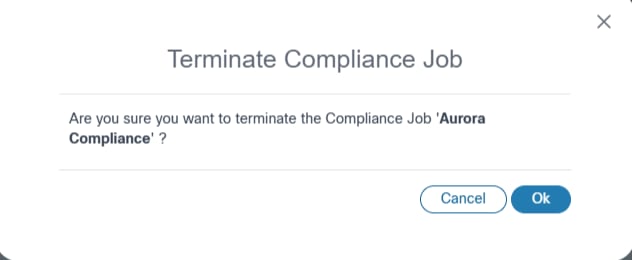

Finalización de trabajos de conformidad

El portal proporciona a los usuarios la opción de terminar una ejecución en ejecución de un trabajo determinado. Cuando se finaliza un trabajo, los dispositivos que se están ejecutando en ese momento finalizan su ejecución y cancelan todas las ejecuciones de dispositivos que se encuentran en cola.

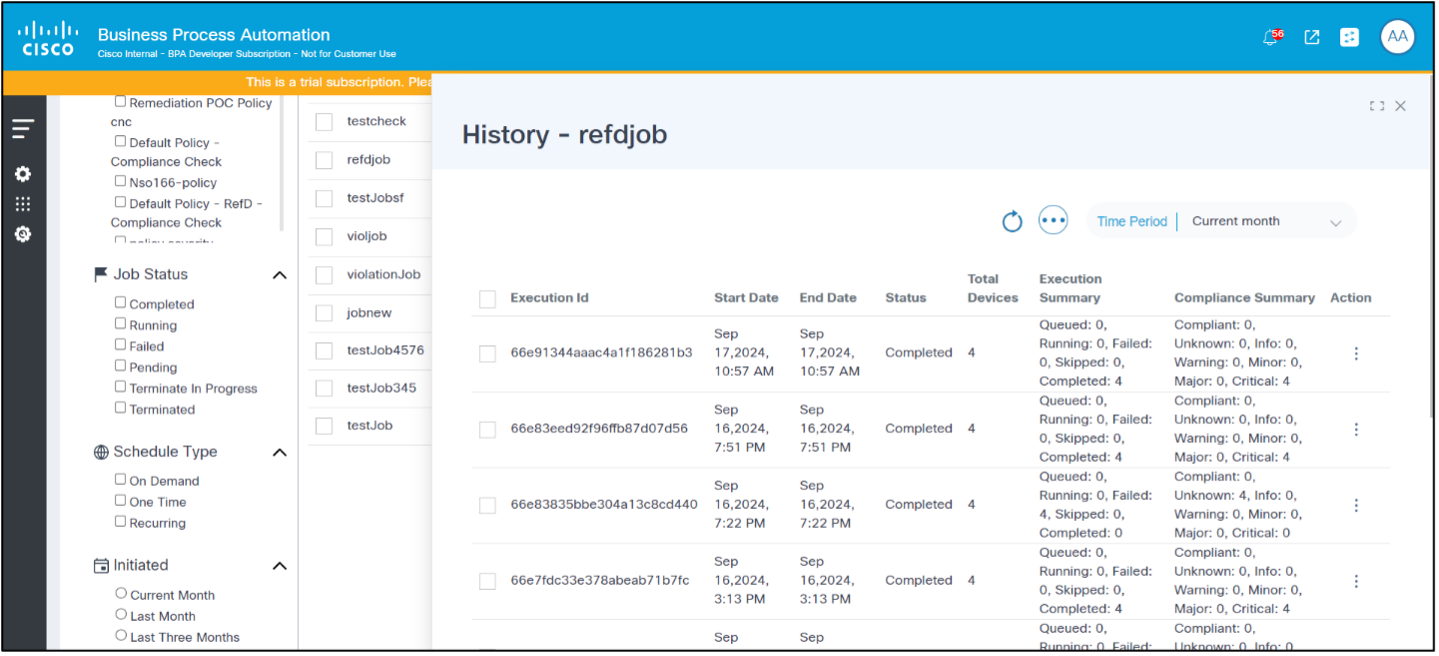

Historial de trabajos de conformidad

La opción Historial del trabajo de conformidad muestra la lista de ejecuciones del trabajo seleccionado, filtrada por el intervalo de fechas de programación.

Para ver el historial de un trabajo de conformidad, en la página Trabajos de conformidad, seleccione el icono Más opciones > Historial. Se muestra la página Historial.

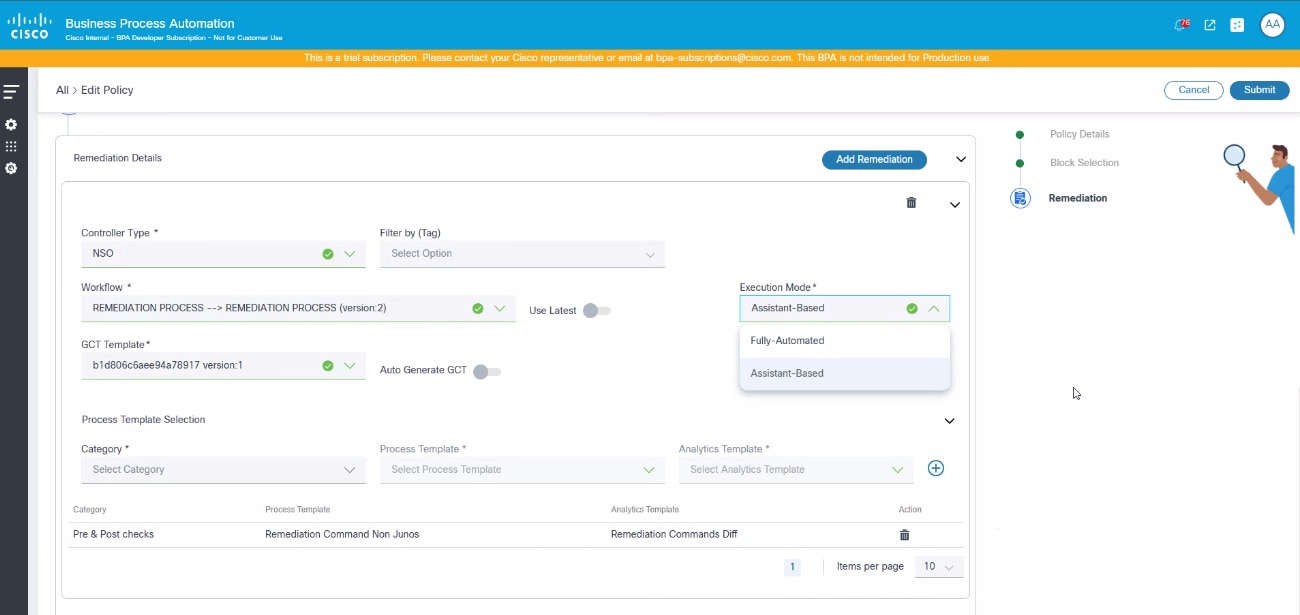

Trabajos de remediación

El marco de remediación permite a los operadores remediar las infracciones de cumplimiento enumeradas en el panel de cumplimiento. Este marco de trabajo utiliza flujos de trabajo, GCT y plantillas de proceso.

Diagrama de flujo de remediación de configuración

El caso práctico de remediación de la configuración permite a los operadores corregir infracciones de configuración en dispositivos mediante trabajos de remediación. La política de conformidad se configura en primer lugar con el flujo de trabajo, las plantillas GCT y las plantillas de proceso correspondientes por tipo de controlador. Se ejecuta un trabajo de remediación para una política con una lista de activos afectados. Durante la remediación, los valores que se aplican en un dispositivo se pueden obtener de varias fuentes de datos, incluidos el resultado de la ejecución de conformidad, la aplicación RefD y la configuración del dispositivo existente. El flujo de trabajo se puede personalizar según los requisitos específicos del cliente para acomodar pasos adicionales durante la remediación.

A continuación se explican los pasos más importantes de la función de remediación:

Plantilla GCT

Los GCT son una función principal de BPA que se utiliza para aplicar cambios de configuración en dispositivos mediante plantillas específicas de controladores.

- Creación de una plantilla GCT que actualiza las configuraciones de los dispositivos y resuelve las infracciones de cumplimiento

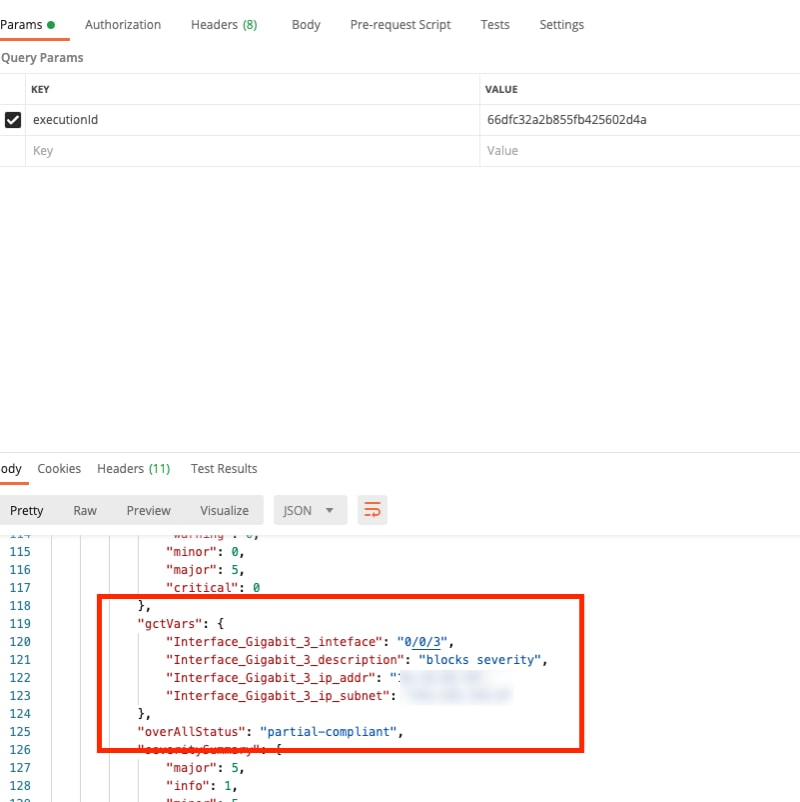

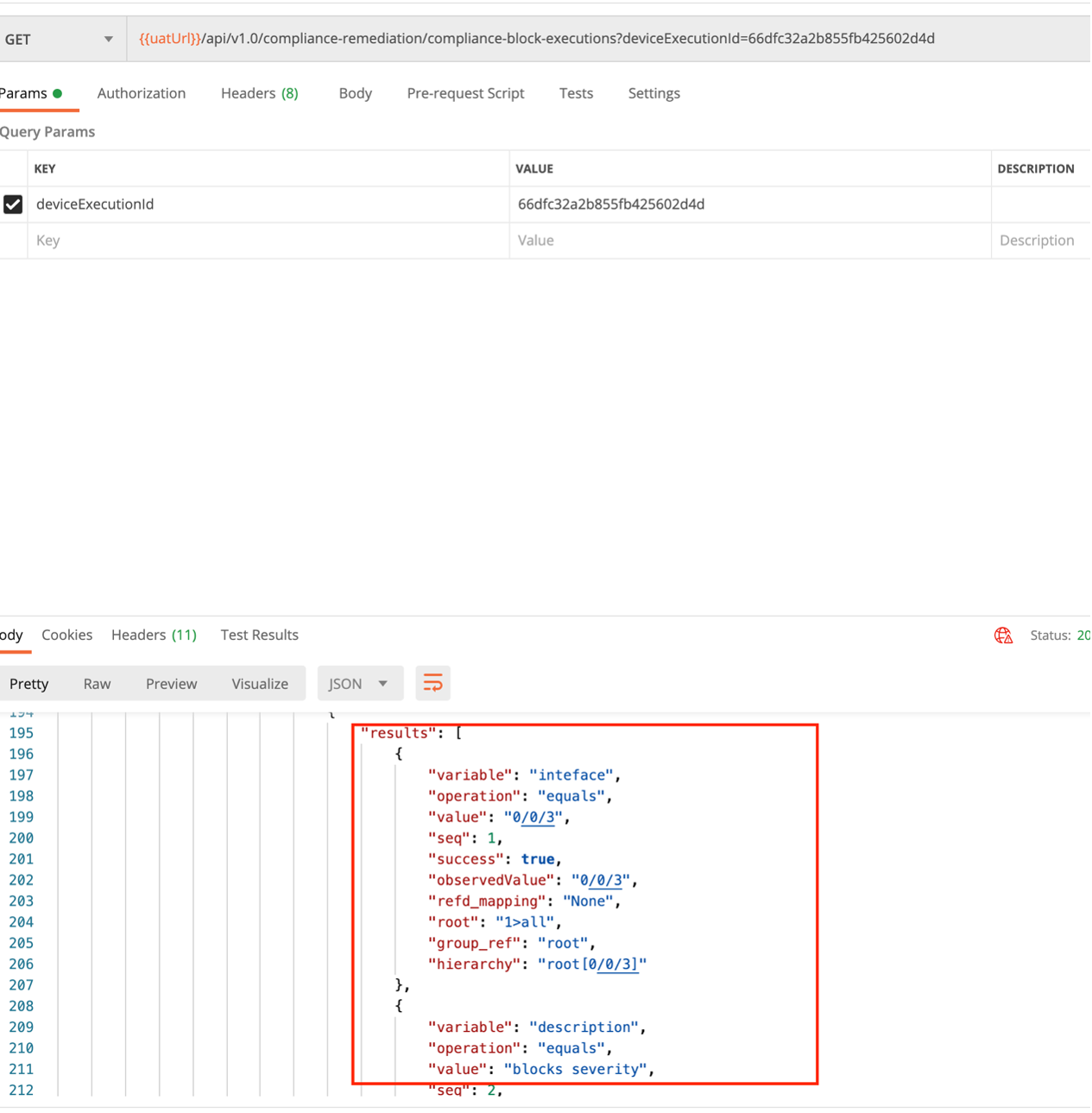

- El marco de trabajo admite la asignación automática de variables si las variables de la plantilla GCT cumplen la siguiente sintaxis:

- Para bloques de configuración de un solo dispositivo: <>_<>. Ejemplo: management_interface_ipv4_addr, management_interface_ipv4_subnet

- Está previsto que en una futura versión se añadan varios bloques de configuración de dispositivos

- Si "Nombre de identificador de bloque" y "Nombre de variable del bloque" contienen espacios, estos espacios deben sustituirse por guiones bajos ("_") (por ejemplo, si "Nombre de identificador de bloque" es "Interfaz de gestión" y "Nombre de variable" es "IPV4_ADDR", el nombre de variable en el GCT debe ser "Management_Interface_IPV4_ADDR")

- Los usuarios pueden verificar el resultado "gctVars" de la ejecución del dispositivo de cumplimiento para ver si la sintaxis y las asignaciones de las variables GCT son correctas; Para obtener la ejecución del dispositivo de conformidad, utilice las siguientes API REST:

- Obtener ejecuciones para encontrar el identificador de ejecución

- URL: /api/v1.0/compliance-remediation/compliance-executions

- Método: GET

- Obtener ejecuciones de dispositivos mediante ID de ejecución

- URL: https://<>/bpa/api/v1.0/compliance-remediation/compliance-device-execution?executionId=<>

- Método: GET

- Obtener ejecuciones para encontrar el identificador de ejecución

- Para recuperar las variables del bloque, utilice la siguiente API REST:

- URL: https://<>/bpa/api/v1.0/compliance-remediation/utils/schema

- Método: POST

- Cuerpo: {"blockName": "<< nombre de bloque >>" }

- Valide las plantillas GCT aplicando las plantillas a los dispositivos tanto para simulacro como para confirmación

- Configure las plantillas GCT anteriores en la directiva de conformidad

Flujos de trabajo

El marco de trabajo de remediación proporciona los siguientes flujos de trabajo de referencia listos para usar:

- PROCESO DE REMEDIACIÓN: Este flujo de trabajo tiene el conjunto común de pasos necesarios para ejecutar la remediación.

- SUBPROCESO DE REMEDIACIÓN: Este flujo de trabajo contiene tareas de asignación variable, ejecución en seco de GCT y confirmación de GCT que pueden personalizar otros equipos según los requisitos.

Ambos flujos de trabajo se pueden utilizar tal cual, actualizar o sustituir según las necesidades del cliente.

Plantillas de procesos

Las plantillas de proceso y las plantillas de análisis se pueden configurar con respecto a la política para ejecutar comprobaciones previas y posteriores y comparar resultados.

Políticas

La política CnR combina los flujos de trabajo, las plantillas GCT y las plantillas de proceso por tipo de dispositivo que se pueden utilizar para remediar la configuración mediante trabajos.

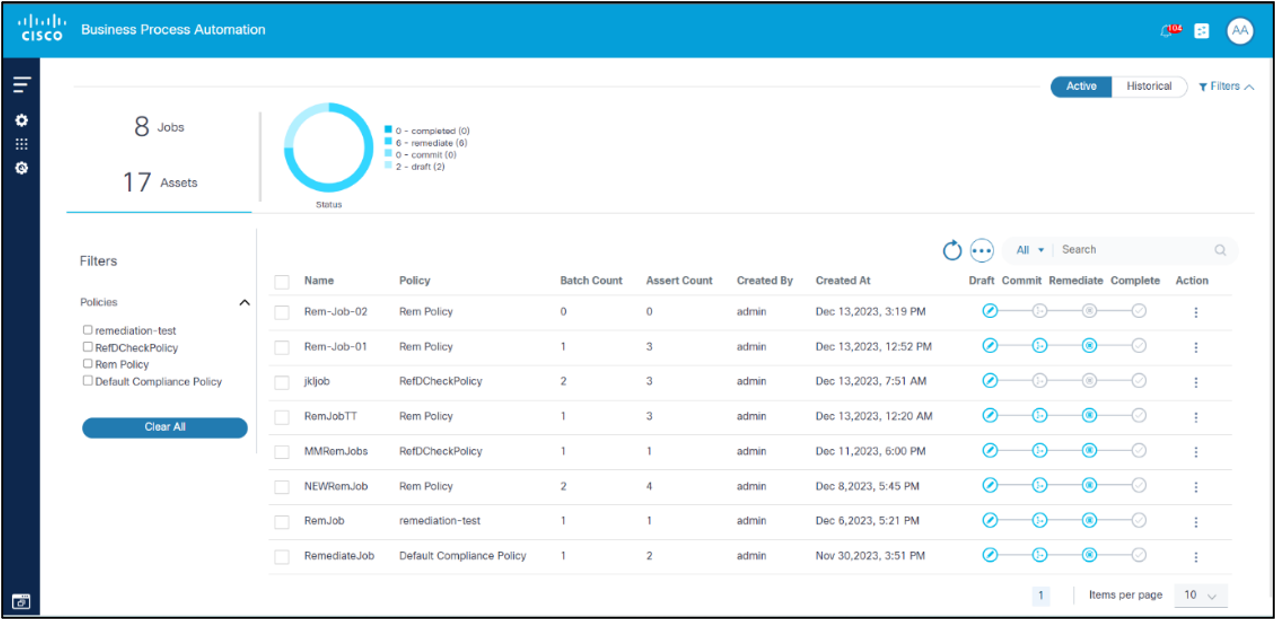

Trabajos de remediación

Las tareas de remediación ayudan a los operadores a aplicar políticas de remediación a una lista seleccionada de activos afectados. El trabajo de remediación se puede ejecutar a petición o según una programación. En tiempo de ejecución, el flujo de trabajo de remediación puede extraer datos de una variedad de fuentes, incluidos los detalles del dispositivo, los detalles de ejecución de conformidad y el marco de referencia.

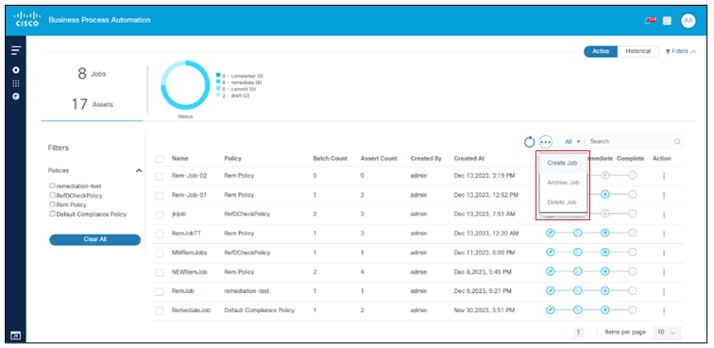

Lista de trabajos de remediación

Los usuarios pueden filtrar, ordenar y ver los trabajos de remediación creados en el panel de la siguiente manera:

- Trabajos: Muestra el total de trabajos creados

- Recursos: Muestra el total de activos creados

- Estado: Muestra los trabajos por estado

- Activo e histórico: Muestra los trabajos activos o históricos (inactivos), según la selección

- Políticas: Filtra los trabajos de remediación por políticas

- Cuadrícula principal: Muestra la lista predeterminada de trabajos que se pueden ordenar haciendo clic en el encabezado e incluye una búsqueda por Nombre y Política con paginaciones

- Acciones: Los trabajos se pueden archivar o eliminar cuando están en estado borrador o completado; un trabajo en ejecución no se puede archivar ni eliminar

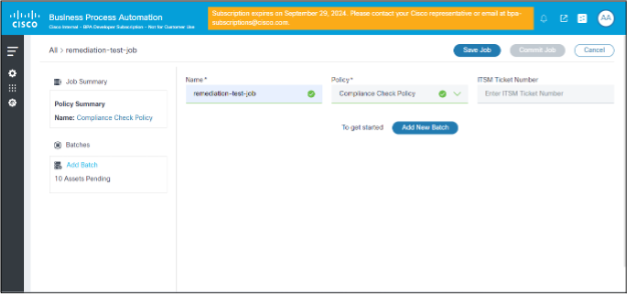

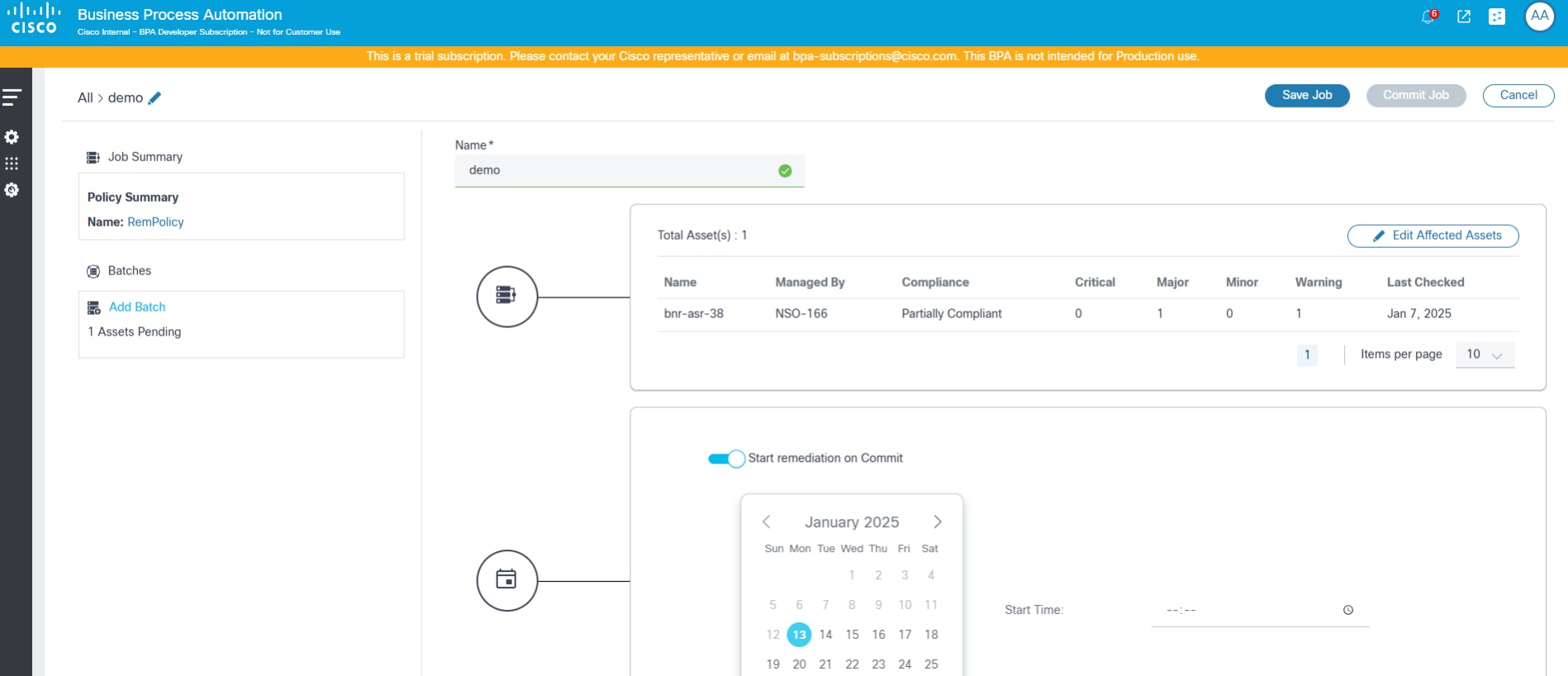

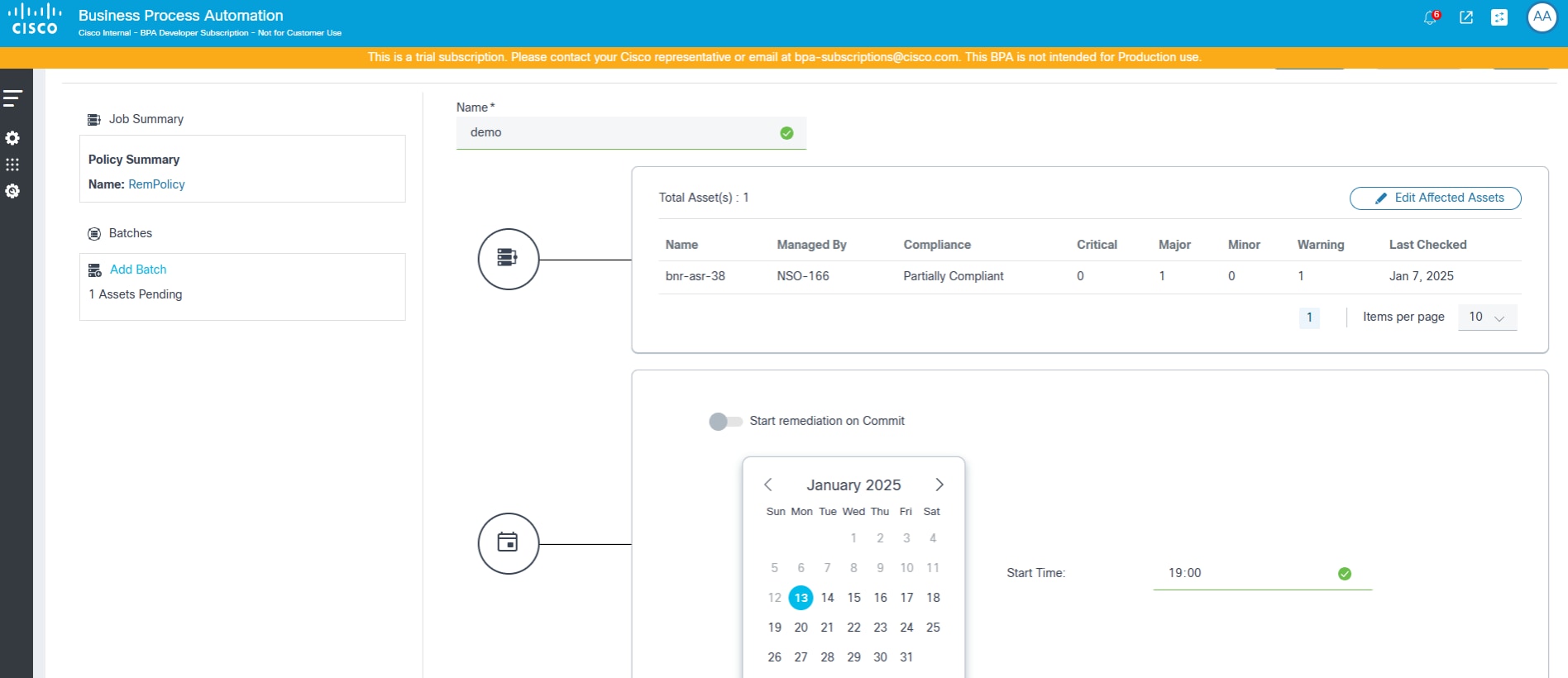

Creación y edición de trabajos de remediación

Los trabajos de remediación se crean desde la página Lista de trabajos y se pueden crear siguiendo estos pasos:

- Seleccione el icono Más opciones > Crear trabajo. Se muestra la página Create Job.

- Complete o edite los detalles.

- Haga clic en Guardar trabajo.

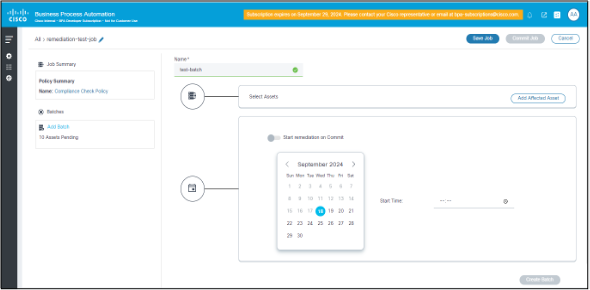

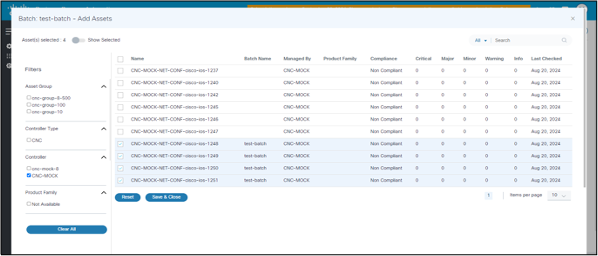

Para agregar lotes a trabajos desde la página Crear Trabajo:

- Haga clic en Agregar nuevo lote.

- Introduzca el nombre, los detalles del activo afectado y los detalles del programa.

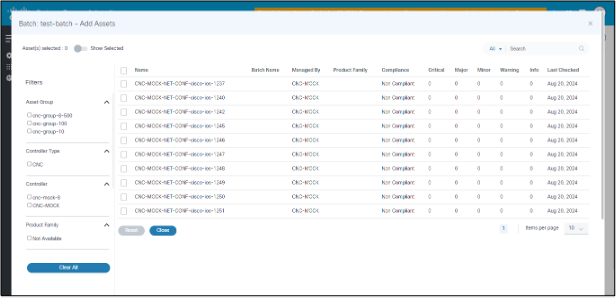

- Haga clic en Agregar activos afectados.

- En la página Detalles de Activos, seleccione la lista de activos afectados y haga clic en Guardar Trabajo.

- Filtre los recursos según el tipo de controlador, el controlador, el grupo de activos y la familia de productos.

- Una vez seleccionados los recursos, haga clic en Guardar y cerrar para volver a la página anterior.

Una vez agregados los activos afectados, el lote se puede ejecutar una vez, bien al guardarlo o bien a una hora futura programada.

Un solo trabajo de remediación tiene más de un lote. Cada lote puede iniciarse en una confirmación o en una fecha y hora programadas.

Un lote de correcciones no confirmadas se puede ejecutar a demanda o programarse.

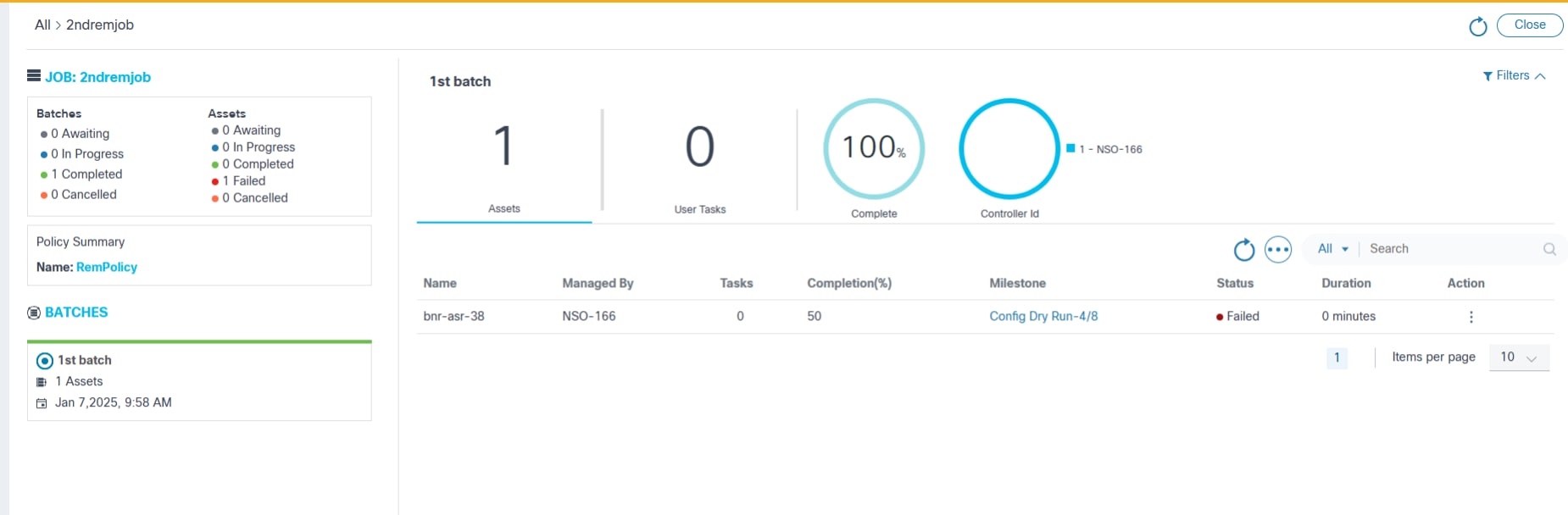

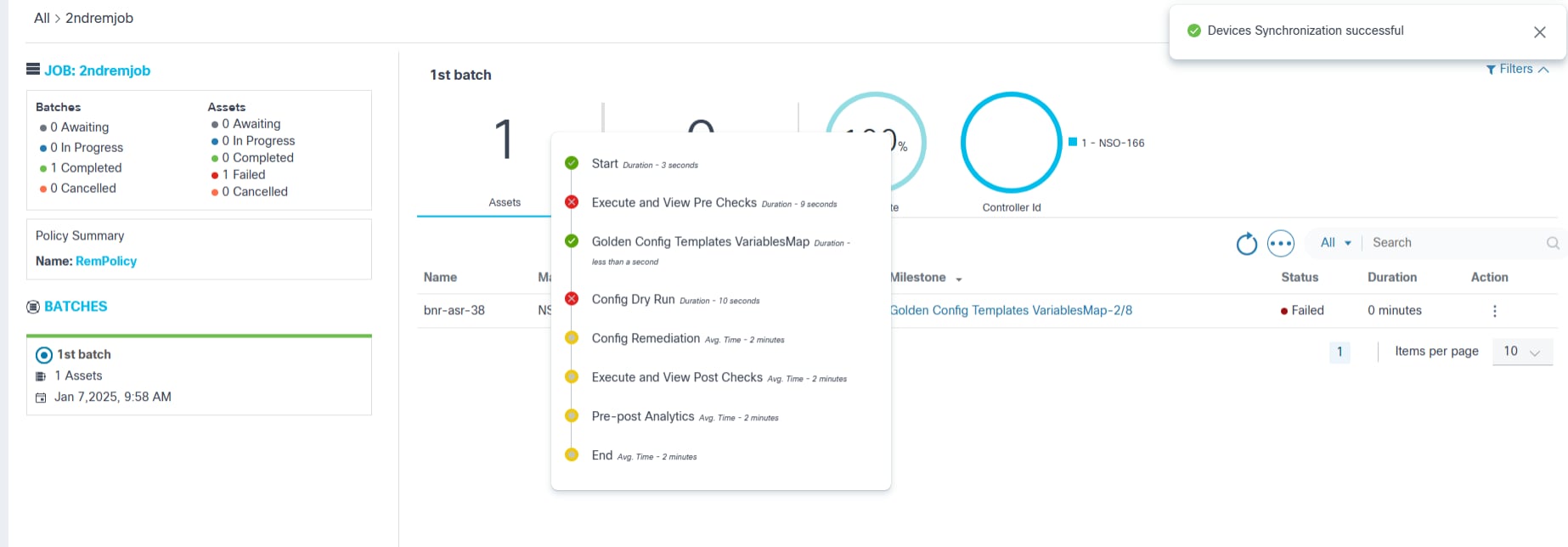

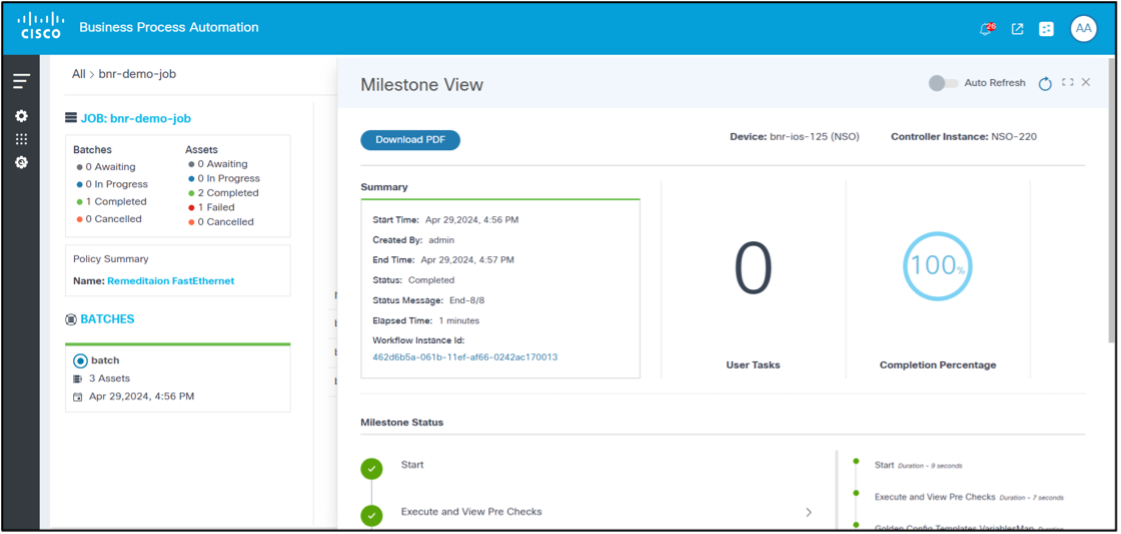

Ejecución de remediación: Lista de dispositivos

Una vez confirmado el trabajo de remediación, se desencadena la ejecución y el estado del trabajo se muestra en la página Lista de dispositivos en Trabajos de remediación. Los usuarios pueden aplicar filtros por ID de controlador, Nombre, Administrado por, Familia de productos.

- TRABAJO: muestra los detalles de estado de lotes y activos, así como el nombre de la política seleccionada para ejecutar el trabajo de remediación

- LOTES: muestra la lista de lotes como parte del trabajo de remediación actual

- Actualización automática: muestra las opciones para actualizar automáticamente la página cada 30 segundos si el trabajo se encuentra en estado en ejecución, actualizar la página o cancelar para volver a la página anterior

- Detalles de nivel de lote: muestra los detalles del resumen de nivel de lote, incluidos el recuento total de activos, el recuento de tareas de usuario, el porcentaje de finalización y los detalles del controlador

- Cuadrícula de activos: muestra la vista de cuadrícula Activo, que incluye la tarea de usuario, el porcentaje de finalización y el hito actual de cada activo

Ejecución de remediación: Detalles de tarea de usuario en línea

En la lista de dispositivos, la columna Tasks indica si un usuario tiene tareas que realizar.

Para ver detalles de tareas de usuario en línea:

- Seleccione el recuento de tareas. Se abre la ventana de lista Tareas de usuario.

- Seleccione una tarea. Se abre la ventana Detalles de Tarea de Usuario.

Se pueden realizar las siguientes acciones en línea:

- Completo

- Reintentar

- Cancelar

Ejecución de remediación: Detalles del hito en línea

En la lista de dispositivos, la columna Hito indica el hito actual relacionado con la remediación del dispositivo dado.

Para ver los detalles del hito en línea, seleccione la columna. Se abrirá la ventana Detalles del hito.

Los siguientes estados están disponibles para los hitos:

- No iniciado

- Ejecutándose

- Completado

- Error

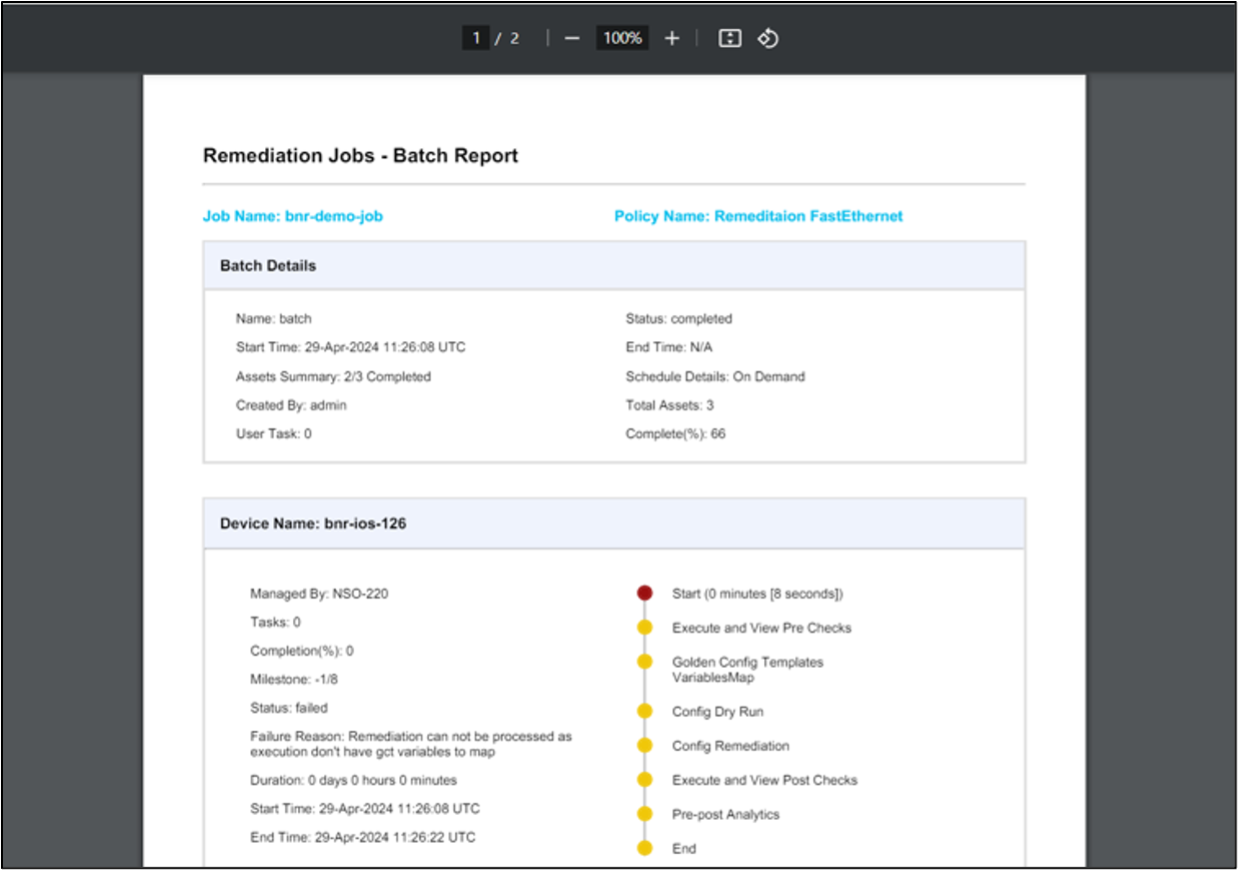

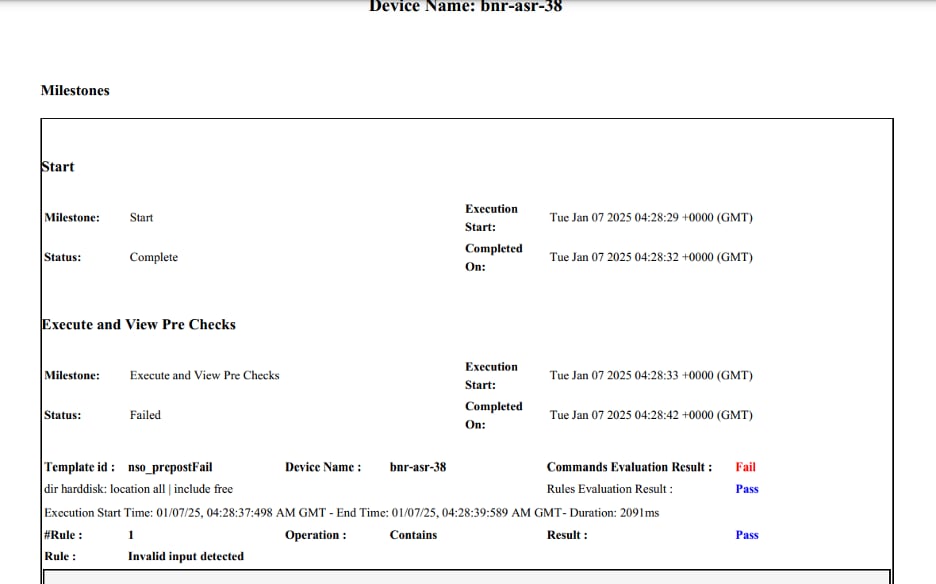

Ejecución de remediación: Generación y descarga de informes PDF de resumen de lotes

Se pueden generar y descargar resúmenes de lotes.

Para descargar el informe de resumen en formato PDF por lote:

- Seleccione el icono Más opciones > Generar informe. El sistema comprueba internamente si el informe está listo. Cuando el informe esté listo, la opción Descargar informe estará habilitada.

- Seleccione el icono Más opciones > Descargar informe. El PDF se descarga.

El informe Lote de Órdenes de Fabricación de Corrección contiene una sección Detalles de Lote, que proporciona un resumen del lote de correcciones, como el nombre de la orden de fabricación, el nombre del lote, la hora de inicio y finalización, los activos totales y el estado general. A continuación se incluye una sección de detalles del dispositivo (una sección por dispositivo) que incluye el nombre del dispositivo, el estado de la solución específica del dispositivo, la línea de tiempo, la duración y la lista de hitos, así como el estado.

Ejecución de remediación: Detalles del dispositivo

Para ver los detalles del dispositivo para los hitos, seleccione la página Detalles del dispositivo. Se muestra la página Vista de hitos.

Se muestra un resumen de la remediación para el dispositivo dado con un estado de hitos detallado, incluida la salida del comando de hitos clave completados. Por ejemplo, se pueden ver las salidas del comando de plantilla de proceso, la salida de ejecución en seco de GCT y el contenido de salida de diferencia de análisis.

Ejecución de remediación: Detalles del dispositivo: informe histórico

Para ver el informe de hitos:

- Seleccione la página Detalles del dispositivo. Se muestra la página Vista de hitos.

- Haga clic en Descargar PDF. El informe de vista de hitos se genera y se descarga como se muestra a continuación.

Este informe proporciona detalles más detallados sobre los hitos y el contenido correspondiente para la remediación de dispositivos seleccionada.

Configuración: Bloques y reglas

Funcionalidad de bloques

Los bloques de configuración son elementos esenciales para crear y aplicar políticas de conformidad en los sistemas de gestión de redes. Representan configuraciones de CLI de dispositivos, como las de las interfaces, el protocolo de gateway fronterizo (BGP) del router, etc. Las siguientes son características clave de los bloques de configuración:

- Modularidad: Los bloques de configuración permiten la creación de políticas modulares, lo que permite a los administradores definir y administrar secciones discretas de configuraciones de dispositivos de forma independiente. Esta modularidad simplifica el proceso de actualización y mantenimiento de las políticas de conformidad.

- Granularidad: Al dividir las configuraciones de los dispositivos en partes más pequeñas y fáciles de gestionar, los administradores pueden realizar comprobaciones precisas del cumplimiento y aplicar estándares específicos. Esto garantiza que cada parte de la configuración del dispositivo siga las políticas requeridas.

- Reutilización: Una vez definidos, los bloques de configuración se pueden reutilizar en varios dispositivos y políticas de conformidad. Esta reutilización reduce la redundancia y garantiza la coherencia en la gestión de la configuración.

- Bloque de configuración estática: Un bloque de configuración estática representa la configuración del dispositivo sin procesar sin ninguna variable.

Ejemplo: El siguiente bloque se puede utilizar para ejecutar una verificación de cumplimiento en la interfaz TwentyFiveGigE0/0/0/31

interface TwentyFiveGigE0/0/0/31 description au01-inv-5g-08 enp94s0f0 no shutdown load-interval 30 l2transport - Bloque de configuración dinámica: Un bloque de configuración dinámica representa la configuración del dispositivo que incluye variables que permiten una mayor adaptabilidad y reutilización. Estos bloques funcionan como una plantilla HTTP, se aplican a las configuraciones de dispositivos y se obtienen los valores de las variables. Se pueden agregar condiciones a las reglas para validar estas variables. Consulte https://ttp.readthedocs.io/en/latest/Overview.html para obtener más detalles sobre TTP.

Ejemplo: El siguiente bloque se puede utilizar para ejecutar una verificación de cumplimiento en todas las interfaces TwentyFiveGigE

interface TwentyFiveGigE{{INTERFACE_ID}} description {{DESCRIPTION}} no shutdown load-interval {{LOAD_INTERVAL}} l2transport

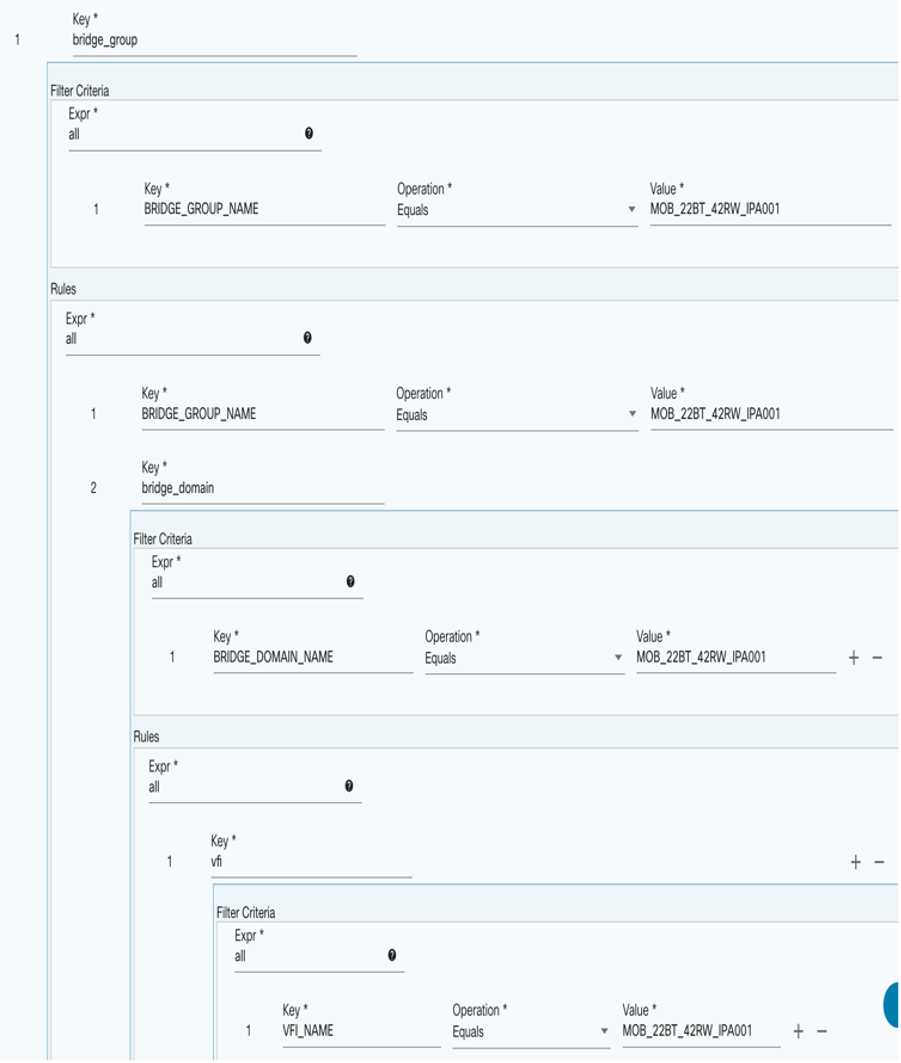

Bloque de configuración dinámica con subjerarquías: Este bloque funciona como un bloque de configuración dinámico y se utiliza para recuperar valores de configuraciones de dispositivos que tienen varias jerarquías.

Ejemplo: En el ejemplo siguiente se muestra una configuración de dispositivo y el bloque dinámico correspondiente utilizado para recuperar valores de una estructura jerárquica.

Configuración de dispositivos con estructura jerárquica:

router bgp 12.34

address-family ipv4 unicast

router-id 1.1.1.X

!

vrf CT2S2

rd 102:103

!

neighbor 10.1.102.XXX

remote-as 102.XXX

address-family ipv4 unicast

send-community-ebgp

route-policy vCE102-link1.102 in

route-policy vCE102-link1.102 out

!

!

neighbor 10.2.102.XXX

remote-as 102.XXX

address-family ipv4 unicast

route-policy vCE102-link2.102 in

route-policy vCE102-link2.102 out

!

!

vrf AS65000

rd 102:XXX

!

neighbor 10.1.37.X

remote-as 65000

address-family ipv4 labeled-unicast

route-policy PASS-ALL in

route-policy PASS-ALL outConfiguración dinámica de bloques para analizar la configuración anterior.

router bgp {{ ASN }}

address-family ipv4 unicast {{ _start_ }}

router-id {{ bgp_rid }}

vrf {{ vrf }}

rd {{ rd }}

neighbor {{ neighbor }}

remote-as {{ neighbor_asn }}

address-family ipv4 unicast {{ _start_ }}

send-community-ebgp {{ send_community_ebgp }}

route-policy {{ RPL_IN }} in

route-policy {{ RPL_OUT }} out

Funcionalidad de las reglas

Las reglas permiten a los usuarios definir condiciones para validar con respecto a las variables presentes en un bloque de configuración. Como parte de una ejecución, el motor de cumplimiento analiza la configuración del dispositivo, encuentra instancias coincidentes de instancias de bloques de dispositivos, lee valores de las líneas y ejecuta condiciones definidas en las reglas con respecto a los valores. El resultado, independientemente de si las líneas de configuración tienen alguna infracción o no, se almacena para su visualización en el panel.

Las reglas de configuración ahora forman parte del ciclo de vida de creación de bloques. Por lo tanto, no hay una página independiente para ver las reglas. Las reglas se pueden mostrar, crear y actualizar en la página de creación o actualización de bloques correspondiente.

En el marco de CnR, las reglas desempeñan un papel crucial en la validación de las configuraciones con respecto a condiciones especificadas. En esta sección se proporciona una descripción general de cómo se integran y gestionan las reglas en el sistema.

- Propósito: Las reglas permiten a los usuarios definir las condiciones utilizadas para validar las variables presentes en un bloque de configuración

- Proceso de ejecución:

- El motor de conformidad analiza la configuración del dispositivo

- Identifica instancias coincidentes de instancias de bloques de dispositivos

- Extrae valores de las líneas de configuración

- Aplica las condiciones definidas en las reglas a estos valores

- Los resultados que indican infracciones se almacenan y muestran en el panel

Integración con el ciclo de vida de bloques

- Integración del ciclo de vida: Las reglas de configuración ahora forman parte integral del ciclo de creación de bloques

- Gestión:

- Las reglas se muestran, crean y actualizan directamente en las páginas utilizadas para la creación o actualización de bloques

- No hay ninguna página independiente dedicada a ver las reglas, lo que simplifica su gestión dentro del ciclo de vida de los bloques

Esta integración garantiza que las comprobaciones de conformidad se incorporen sin problemas en el proceso de gestión de la configuración, lo que permite una supervisión y gestión eficaces de las configuraciones de los dispositivos con respecto a las reglas predefinidas.

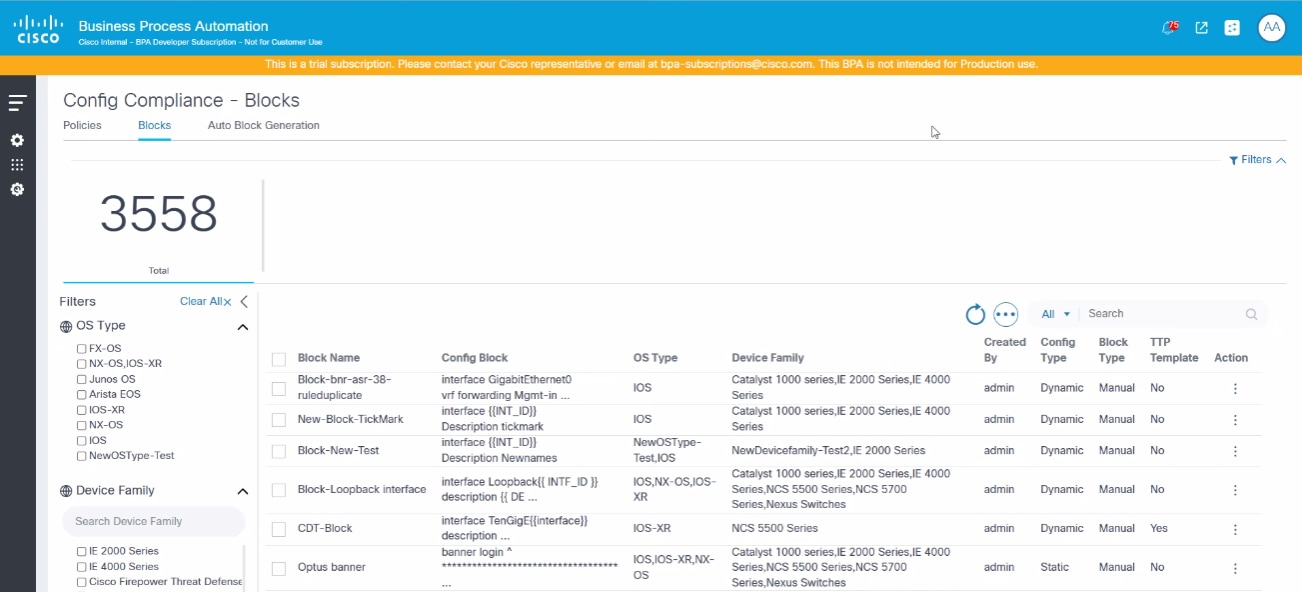

Lista de bloques

La página Bloques muestra todos los bloques de configuración y proporciona acciones para generar, agregar, editar, eliminar, importar y exportar bloques. Los usuarios pueden filtrar, ordenar y ver los detalles de los bloques.

Bloque de detalles de características

- Recuento total: Muestra el número total de bloques creados

- Opciones de filtro:

- Tipos de SO y familia de dispositivos: Permite a los usuarios filtrar bloques según los criterios seleccionados.

- Cuadrícula principal:

- Muestra una lista predeterminada de bloques

- Los usuarios pueden ordenar la lista haciendo clic en los encabezados de columna

- Incluye una función de búsqueda que permite a los usuarios buscar por todos los atributos o, específicamente, por nombre de bloque

- Admite paginación para facilitar la navegación por la lista

- Acciones:

- Editar: Los usuarios pueden modificar los bloques existentes

- Eliminar: Los usuarios pueden eliminar bloques de la lista

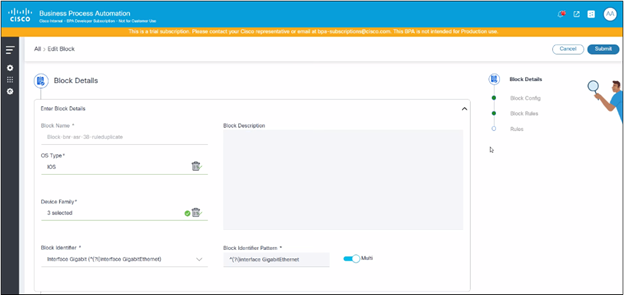

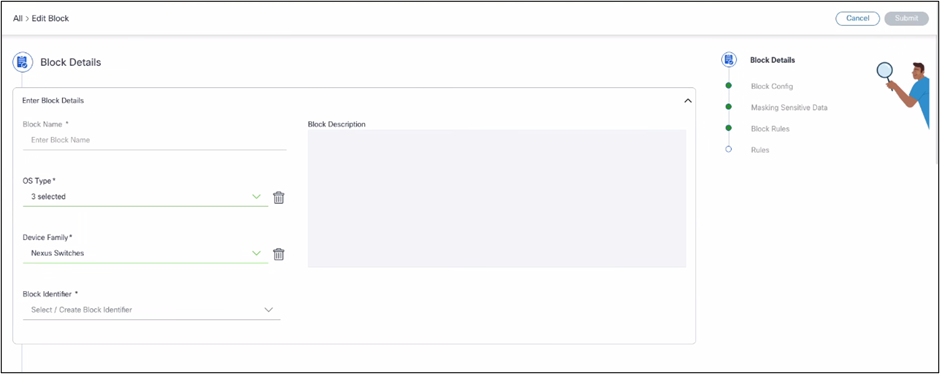

Adición o edición de bloques y reglas

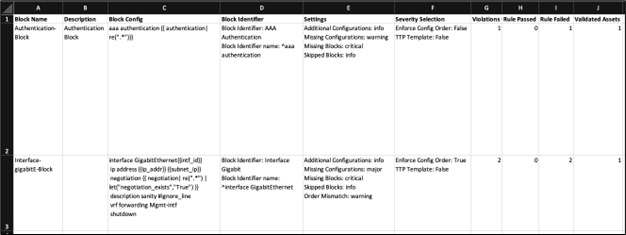

La página Agregar o Editar Bloque está diseñada para capturar y administrar información esencial relacionada con los bloques. En esta página se describen las siguientes secciones:

- Detalles básicos del bloque:

La sección Detalles Básicos incluye:

- Nombre del bloque: Nombre designado para el bloque

- Descripción: Una breve descripción o explicación del propósito o la funcionalidad del bloque

- Tipo de SO: Tipo de sistema operativo asociado al bloque

- Familia de dispositivos: Categoría o grupo de dispositivos compatibles con el bloque

- Selección de identificador de bloque: Opciones para seleccionar un identificador único para el bloque

- Agregar o editar detalles de identificador de bloque: Si no hay un identificador de bloque adecuado, los usuarios pueden utilizar los mismos campos para agregar o editar los siguientes detalles del identificador de bloque:

- Nombre del identificador de bloque: El nombre específico dado al identificador de bloque

- Patrón: Patrón o formato que sigue el identificador de bloque

- Varios: Alternar para indicar si se debe tratar el bloque de configuración como una configuración de varias líneas

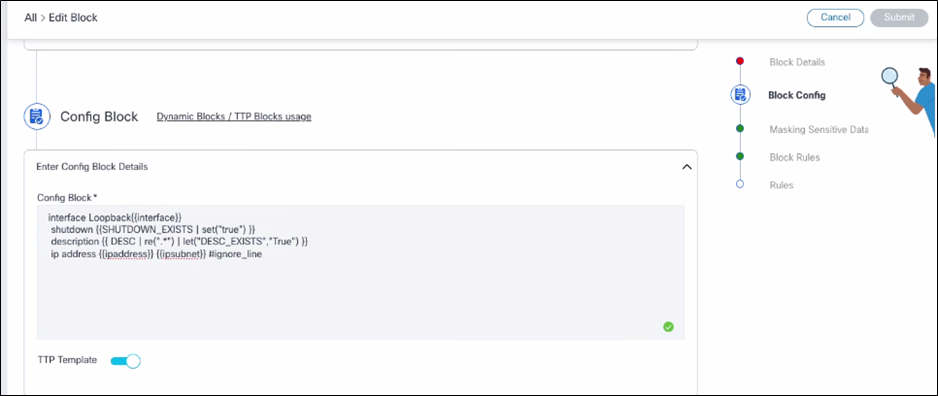

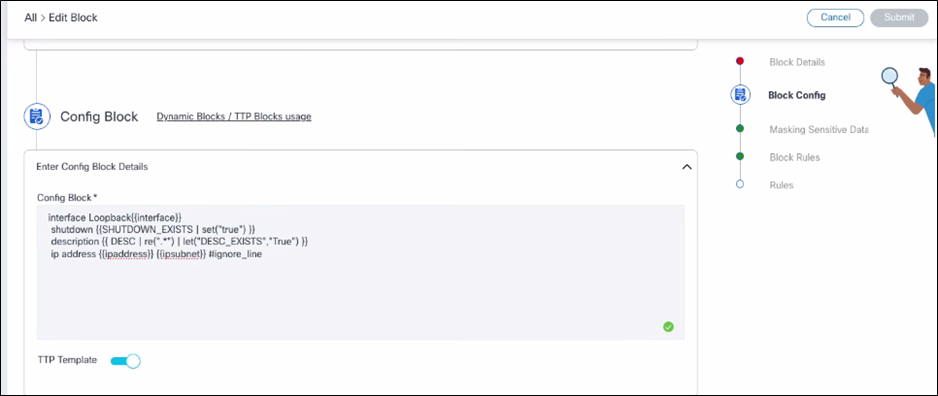

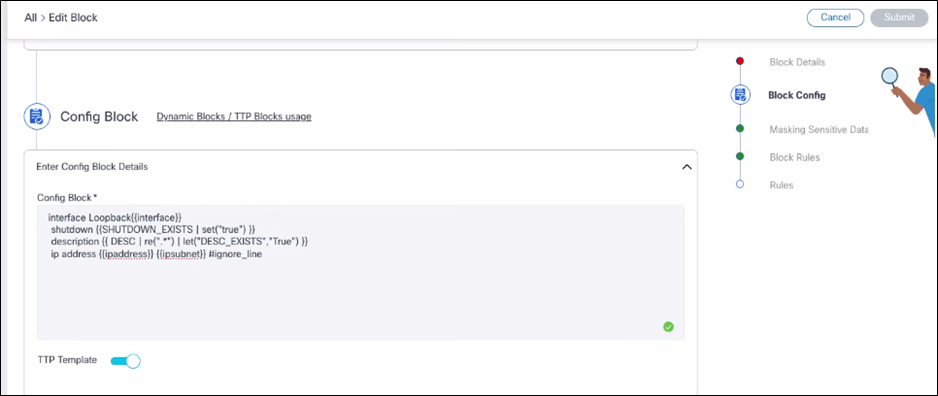

- Bloquear configuración:

La sección Block Config incluye:

- Bloque de configuración: Representa la configuración de un dispositivo, incorporando diferentes variables. Esta configuración describe cómo se debe configurar y administrar el dispositivo dentro del sistema.

- Plantilla HTTP: Indica si el bloque está designado como una plantilla de protocolo de transformación de plantillas (TTP), lo que ayuda a identificar los bloques utilizados como plantillas para transformar o estandarizar las configuraciones en los dispositivos.

Utilización de Ignorar sintaxis de línea

La sintaxis Ignorar línea permite a los usuarios agregar un comentario al final de una línea de configuración específica en un bloque para indicar al sistema que omita cualquier comprobación de conformidad o infracción en esa línea. Esto evita que la línea aparezca como una infracción en los informes o en el panel.

Realice los siguientes pasos para utilizar Ignorar Sintaxis de Línea:

- Busque la línea de configuración que desee excluir de las comprobaciones de conformidad (por ejemplo, la dirección IP).

- Añada la línea utilizando la sintaxis de comentario "#ignore_line" al final de esa línea. Ejemplo: ip address {{ipAddress}} {{ipSubnet}} #ignore_line

Violación de aumento

Esta funcionalidad del analizador de texto de plantilla (TTP) en la configuración de bloque se puede utilizar para indicar si se debe provocar una violación si existe una línea determinada.

Realice los siguientes pasos para utilizar la funcionalidad HTTP:

- En la sección Block Config (Configuración de bloque) de la página block create or edit (Crear o editar bloque), busque la línea de configuración que desea controlar.

- Defina una variable HTTP utilizando el comando set o let de la siguiente manera:

- Si existe el cierre de la línea de configuración, utilice el comando set para definir una variable de la siguiente manera:

apagado | {{SHUTDOWN_FLAG | set("true")}}" - Si los usuarios tienen una variable existente en la línea de configuración como la descripción {{DESC}}, utilice el comando let de la siguiente manera:

description {{ DESC | re(".*") | let("DESC_EXISTS", "True") }}

- Si existe el cierre de la línea de configuración, utilice el comando set para definir una variable de la siguiente manera:

- Utilice estas variables (SHUTDOWN_FLAG o DESC_EXISTS en el ejemplo anterior) en una regla para provocar infracciones.

Efecto:

Se muestra una infracción en la página del panel si las líneas "shutdown" o "description config" están disponibles en la configuración del dispositivo. La gravedad de la infracción depende de la selección realizada en la creación de la regla.

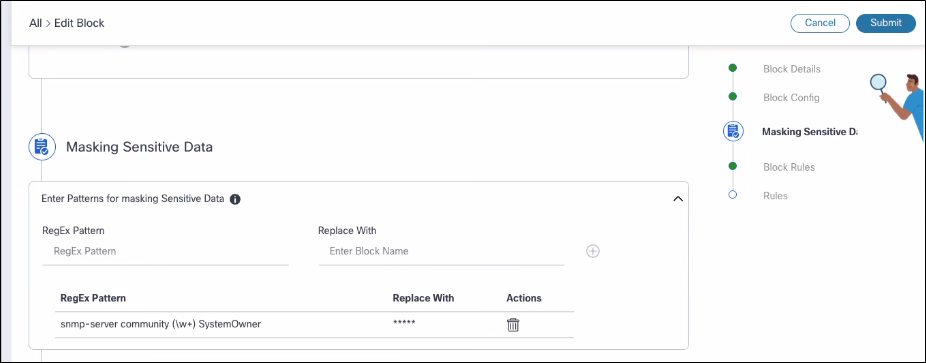

- Enmascarar datos confidenciales:

La función Mask Sensitive Data permite a los usuarios definir patrones mediante expresiones regulares para identificar y enmascarar información confidencial (como contraseñas o claves) en configuraciones de dispositivos. Esto evita que los datos confidenciales se muestren en vistas de infracción o diferencias de configuración de remediación al reemplazar los datos coincidentes por una máscara especificada (por ejemplo, "***").

Para enmascarar los datos confidenciales, siga estos pasos:

- En la sección Mask Sensitive Data:

- Agregar varios patrones de expresiones regulares (regex) para identificar datos confidenciales

- Especifique la cadena de reemplazo para enmascarar los datos coincidentes (por ejemplo, ""). Por ejemplo, el patrón Regex se puede rellenar con una contraseña (para que coincida con cualquier texto que empiece por "contraseña" seguido de una palabra) y el reemplazo debe ser .

- Agregue tantos patrones de regex como sea necesario; se muestran en formato de cuadrícula

- Elimine cualquier patrón de la lista si ya no es necesario.

- El sistema utiliza las expresiones regulares para buscar datos de configuración de dispositivos confidenciales coincidentes y reemplazarlos por la máscara especificada (por ejemplo, "***"). Esta máscara se utiliza en las páginas siguientes:

- Panel de Control de Cumplimiento > Activos Afectados > Página Ver Violaciones: Los datos de configuración que se muestran en la interfaz de usuario, así como el informe de conformidad de activos que se genera en función de estos detalles de infracción

- Panel de cumplimiento > Ver configuración de remediación > Ver página Diferencias de remediación: Los datos de configuración del dispositivo muestran datos confidenciales enmascarados según la configuración de máscara del bloque

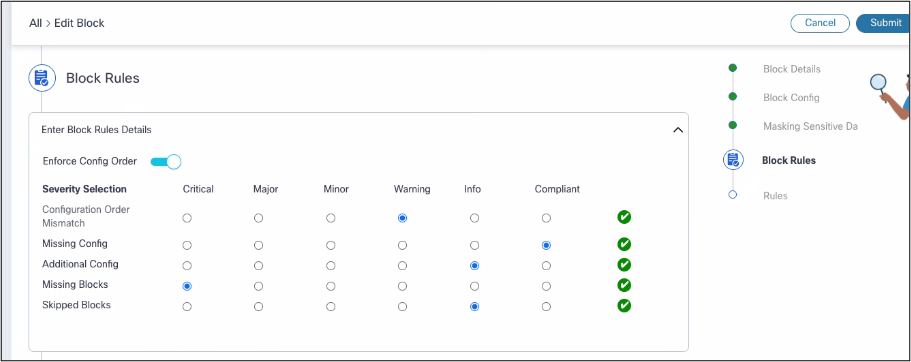

- Reglas de bloqueo (selección de gravedad):

La sección Reglas de Bloqueo incluye:

- Aplicar pedido de configuración: Garantiza que las líneas de configuración se muestren en el orden correcto durante las comprobaciones de conformidad. El motor de conformidad comprueba la secuencia de líneas de configuración con el orden esperado.

- Selección de gravedad: Permite a los usuarios asignar un nivel de gravedad a las infracciones dentro de un bloque. Los niveles de gravedad ayudan a priorizar y gestionar los problemas de cumplimiento de forma eficaz.

- Discordancia del pedido de configuración: Identifica discrepancias en el orden de las líneas de configuración y emite alertas cuando la secuencia de líneas de configuración de dispositivos no coincide con el orden esperado.

- Falta la configuración:

- Detecta líneas de configuración que faltan

- Resalta las líneas de configuración esperadas que están ausentes en la configuración del dispositivo

- Comprueba si falta todo el bloque de configuración del dispositivo o si no coincide con la configuración del bloque definida

- Configuración adicional:

- Identifica líneas de configuración inesperadas

- Muestra las líneas de configuración presentes en la configuración del dispositivo pero no esperadas según la configuración del bloque

- Bloques omitidos:

- Indica bloques de configuración que no están marcados

- El bloque se omite si no cumple las condiciones de filtro especificadas

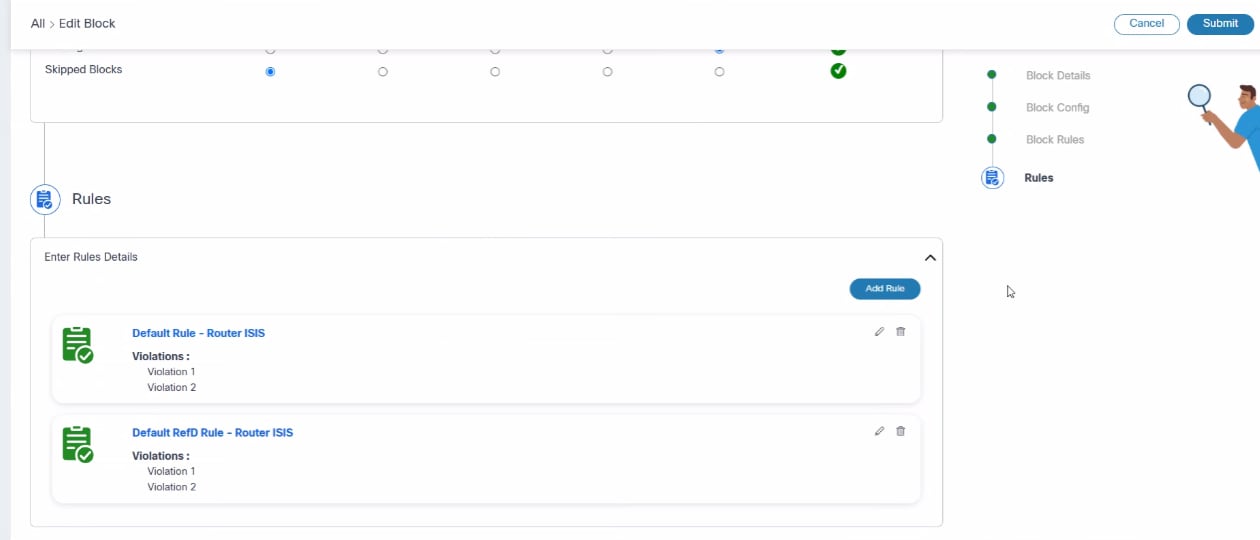

Administración de reglas

En el marco de CnR, los usuarios pueden administrar reglas de bloqueo a través de la interfaz "Agregar o editar bloques". Esta funcionalidad está estructurada como se muestra en la siguiente sección:

- Configuración de reglas:

- Los usuarios pueden configurar y administrar reglas que el motor de conformidad utiliza para validar las configuraciones

- Los usuarios pueden crear, editar o eliminar reglas según sea necesario

- Lista de reglas:

- Proporciona una lista completa de todas las reglas creadas, lo que ofrece visibilidad de sus detalles.

- Los usuarios pueden editar las reglas existentes o eliminar las que ya no sean necesarias

Adición o edición de detalles de reglas

- ‘Nombre de la regla

- Asignar un nombre único a la regla para su identificación

- Este campo es obligatorio para garantizar que cada regla pueda reconocerse de forma distinta

- Regla predeterminada:

- Especifique si la regla debe establecerse como regla predeterminada

- Los usuarios pueden habilitar esta configuración para convertir la regla en predeterminada en el marco de cumplimiento

- Descripción:

- Proporciona contexto o información adicional sobre la regla

- Este campo es opcional, pero puede resultar útil para la documentación y la claridad

- Infracciones:

- Administrar la lista de infracciones asociadas a la regla

- Los usuarios pueden agregar, editar o eliminar infracciones según sea necesario

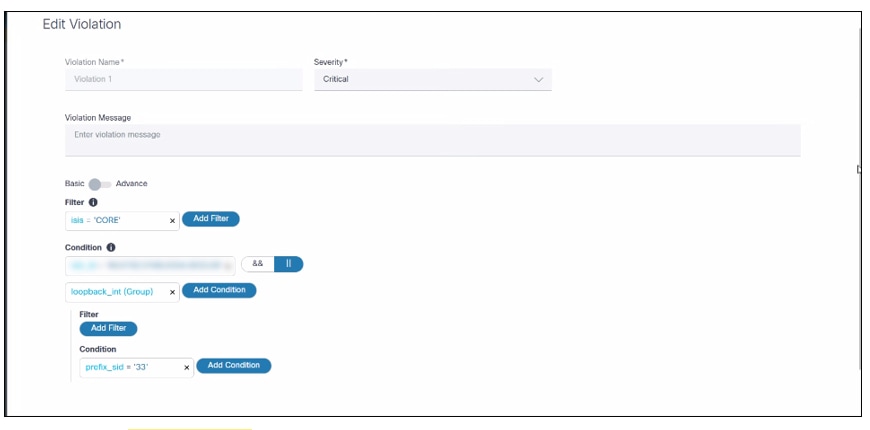

Adición o edición de infracciones de reglas

Las violaciones de reglas son un componente crítico en la ejecución de conformidad, detallando las comprobaciones específicas que deben realizarse. A continuación se muestra una descripción general de cómo se pueden crear y gestionar las infracciones de reglas:

- Modo básico:

- Elementos de la interfaz de usuario: Este modo permite a los usuarios crear infracciones de reglas mediante una interfaz gráfica de usuario (GUI). Este enfoque suele ser más fácil de usar y accesible para aquellos que prefieren no utilizar la codificación.

- Guía paso a paso: Se guía a los usuarios a través del proceso de definición de comprobaciones mediante elementos de interfaz de usuario predefinidos.

- Modo avanzado:

- Formato de código similar a JSON: Para los usuarios que se sientan cómodos con la codificación, este modo permite la creación de infracciones de reglas escribiéndolas en un formato estructurado similar a JSON.

- Flexibilidad y precisión: Este método proporciona mayor flexibilidad y precisión para definir comprobaciones de reglas complejas.

Las infracciones de reglas tienen las siguientes secciones:

- Nombre de violación: Nombre de la infracción

- Gravedad: Define la gravedad del cumplimiento si esta infracción falla durante una ejecución

- Mensaje de violación: El mensaje se muestra cuando falla una comprobación de infracción

- Criterios de filtro de infracción: Aplica las condiciones de infracción en las que se pueden utilizar variables de esquema no de grupo

- Se utiliza en los criterios de filtro para establecer condiciones basadas en elementos de datos individuales que no forman parte de un grupo

- Permite a los usuarios seleccionar criterios según la jerarquía y la estructura de los datos, lo que garantiza un filtrado preciso y relevante.

- Condiciones de las reglas: Condiciones reales para comprobar el cumplimiento en las que se pueden utilizar variables de esquema de grupos y no de grupos

- Ambos tipos de variables se emplean en reglas para crear condiciones integrales

- Variables de grupo: Permitir que se apliquen condiciones a las recopilaciones de datos relacionados, garantizando una comprobación exhaustiva dentro de los grupos estructurados

- Variables no de grupo: Permitir que se apliquen condiciones a elementos de datos independientes, lo que proporciona flexibilidad en la aplicación de reglas

Bloques dinámicos definidos por el usuario: prácticas recomendadas

- Asegúrese de que los nombres de las variables sean únicos dentro de cada bloque.

- Evite utilizar variables en nombres de grupos.

- Para las configuraciones de subjerarquía, utilice "<group>" en bloques.

- Para capturar valores para líneas de configuración similares en una sola variable, utilice la variable de la siguiente manera:

{{ <<var-name>>| línea| joinmatch(',') }}. Escriba la línea de configuración entre{{ start }}y{{ end }}como se muestra en el siguiente ejemplo:

| Configuración del dispositivo | Bloquear configuración |

|---|---|

| ip domain list vrf Mgmt-intf core.cisco.com ip domain list cisco.com ip domain list east.cisco.com ip domain list west.cisco.com |

{{_start_}} ip domain list {{ dominios | _line_ | joinmatch(‘,’) }} {{ _end_ }} ip domain list vrf {{ vrf_name }} {{ vrf_domain }} |

- Para capturar un valor que contiene espacios de una línea de configuración, utilice la variable del bloque como se muestra en la tabla siguiente:

{{ <<var-name>>| re(".*") }}

| Configuración del dispositivo | Bloquear configuración |

|---|---|

| interface HcentGigE0/0/1/31 description Interfaz: 12ylaa01 Hg0/0/1/31 mtu 9216 |

interface {{ INTF_ID }} description {{ INTF_DESC | re(".*") }} mtu 9216 |

Descripción de la Jerarquía de Reglas y la Integración de RefD en Reglas y Reglas No RefD

En el TTP de bloque dinámico, hay dos esquemas distintos que determinan cómo se estructuran y validan las configuraciones.

- Esquema basado en grupos:

- Este esquema organiza las configuraciones de forma jerárquica, estableciendo una relación principal-secundario entre los elementos

- Ideal para configuraciones complejas en las que los elementos están anidados e interrelacionados de forma lógica

- Se pueden definir reglas para validar las relaciones jerárquicas y las dependencias entre los diferentes elementos de configuración

- Esquema no basado en grupo:

- Las configuraciones se estructuran en un formato plano, con todos los elementos existentes en el mismo nivel sin relaciones jerárquicas

- Adecuado para configuraciones más sencillas en las que la jerarquía no es necesaria

- Se pueden establecer reglas para garantizar que cada elemento de configuración cumpla criterios específicos

Integración de RefD

- Finalidad de RefD:

- Función: Sirve como herramienta para administrar variables locales y externas dentro del marco de BPA

- Funcionalidad:

- Captura dinámica: Facilita la recuperación y gestión dinámicas de datos variables, lo que permite que las comprobaciones de conformidad se adapten a los cambios de datos en tiempo real.

- Interacción de API: Ofrece API para casos prácticos de BPA para acceder y administrar estas variables y valores dinámicos, lo que garantiza una integración fluida en los flujos de trabajo de conformidad.

Sintaxis de los valores de regla de conformidad

El caso práctico de CnR se integra con el marco de RefD para utilizar dinámicamente los datos en los flujos de trabajo de las comprobaciones de conformidad y las soluciones. A continuación se muestra un desglose detallado de cómo funciona esta integración, centrándose en particular en la sintaxis y los tipos de variables utilizados:

- Palabra clave: La sintaxis debe comenzar con "RefD"

- Parámetros: El parámetro "key" es obligatorio en la sintaxis

- Ejemplo:

plaintext

Copy Code

RefD:ns={$SITE}&key={{#device.deviceIdentifier}}.interfaces.MgmtEth{{ INT_ID }}.ipv4_addrTipos de variables

- Variables definidas por el usuario:

- Configurado durante la creación de trabajos de conformidad.

- Alcance: Aplicable a todas las ejecuciones del trabajo especificado

- Sintaxis:

{$VarName} - Ejemplo:

{$SITE}

- Variables del sistema

- Predefinido por el marco basado en los datos de contexto disponibles durante la ejecución

- Actualmente, la estructura proporciona acceso al objeto de dispositivo

- Sintaxis:

{#VarName}} - Examples:

{{#device.deviceIdentifier}}- Representa el identificador de dispositivo{{#device.additionalAttributes.serialNumber}}- Representa el número de serie del dispositivo

- Variables HTTP

- Presente en la configuración de bloque

- Sintaxis:

{{ VarName }} - Ejemplo:

{{ INT_ID }}

Reglas no RefD

- Estas reglas son como las reglas RefD, pero no comienzan con la palabra clave "RefD"

- Ejemplo:

plaintext

Copy Code

{$int_id}.{{#device}}.{{ mtu_val }}Uso variable

- Variables definidas por el usuario: Representado como

{$Var} - Variables del sistema: Se representa como

{{#Var}}, exponiendo atributos como deviceIdentifier, controllerId, controllerType, etc. - Variables HTTP: Se representa entre llaves dobles como

{{var}}

Ejecución

- Durante la creación del trabajo, sus valores se pueden establecer si se especifican variables $

- Los valores combinados de las variables se comparan con la configuración de dispositivo obtenida para garantizar la conformidad

Visualización de detalles de bloqueo

Para acceder a los detalles del bloque:

- Vaya a la página Blocks.

- Seleccione o haga clic en la fila de la cuadrícula para ver los detalles del bloque específico.La página Detalles del bloque se muestra en el lado derecho de la pantalla.

Al hacer clic en los hipervínculos, si los hubiera, dentro de los detalles, se redirige a los usuarios al bloque pertinente o a la información relacionada.

Eliminación de bloques

El portal permite a los usuarios eliminar uno o más bloques, siempre que tengan los permisos RBAC adecuados. Los usuarios pueden realizar estas acciones siguiendo estos pasos:

Para la eliminación de un solo bloque:

- Vaya a la página Blocks.

- Haga clic en el icono Más opciones situado junto al bloque que desea eliminar.

- Seleccione la opción Eliminar. Aparecerá un mensaje de confirmación.

Para eliminación de varios bloques:

- Vaya a la página Blocks.

- Active las casillas de verificación situadas junto a cada bloque que desee eliminar.

- Haga clic en el icono Más opciones y seleccione Eliminar. Un mensaje de confirmación.

Configuración: Generación de bloques automáticos

La generación de bloques permite a los usuarios crear bloques automáticamente según la configuración de un dispositivo. Esta automatización reduce el tiempo y el esfuerzo necesarios para la creación manual y facilita a los usuarios la edición de bloques mediante la adición o eliminación de variables, en lugar de empezar desde cero.

Haga clic en una fila para ver los detalles de generación de bloques.

Generación de bloques automáticos

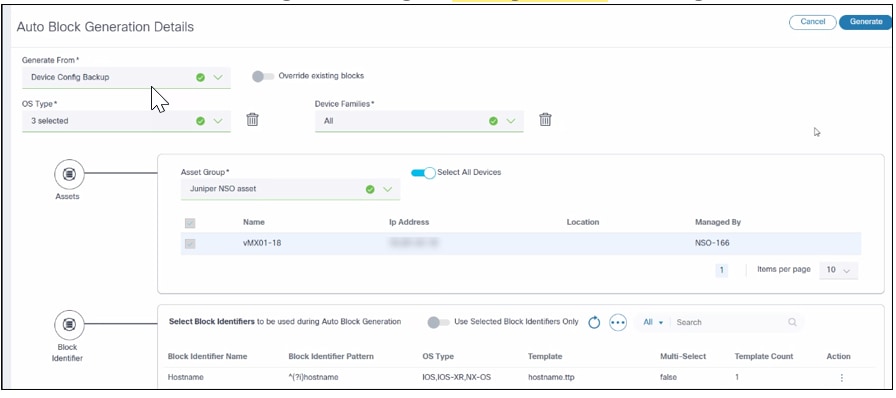

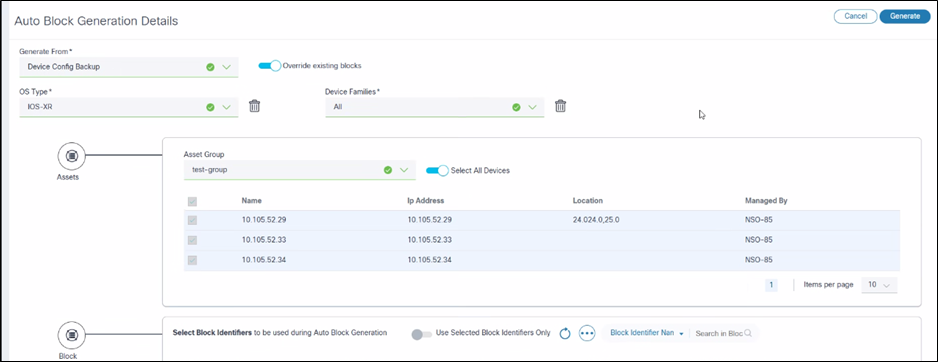

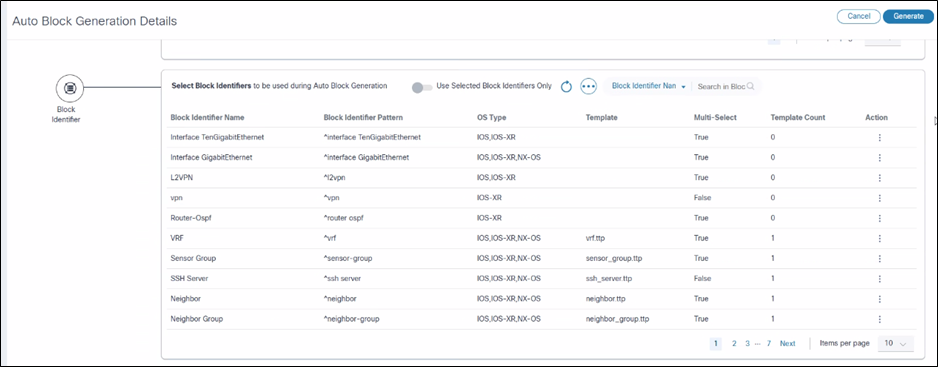

La página Generación Automática de Bloques incluye los campos siguientes:

- Generar desde: Origen a partir del cual se generan los bloques. Dispone de las tres opciones siguientes:

- Copia de seguridad de configuración del dispositivo: El sistema selecciona una configuración de dispositivo del caso práctico de copia de seguridad

- Carga de archivos: Se abre una ventana de carga de archivos para que los usuarios carguen la configuración del dispositivo

- Configuración actual: Ingrese el comando de configuración CLI que el sistema utiliza para obtener la configuración del dispositivo.

- Tipo de SO: Lista de tipos de SO para los que este bloque es relevante.

- Familia de dispositivos: Lista de familias de dispositivos para las que este bloque es relevante.

- Recursos: La función de activos proporciona un enfoque estructurado para seleccionar dispositivos para generar bloques dinámicos

- Selección de grupo de activos:

- Permite a los usuarios elegir un grupo predefinido de dispositivos, conocido como grupo de activos, que se utiliza para generar bloques dinámicos