Lokale Webauthentifizierung mit lokaler Authentifizierung konfigurieren

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie die lokale Webauthentifizierung mit der lokalen Authentifizierung auf einem Wireless LAN Controller (WLC) der Serie 9800 konfigurieren.

Voraussetzungen

Cisco empfiehlt, dass Sie über Kenntnisse des Konfigurationsmodells des 9800 WLC verfügen.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco WLC der Serie 9800

-

Umfassende Kenntnisse der Web-Authentifizierung.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- 9800-CL WLC Cisco IOS® XE Version 17.12.5

- Cisco Access Point C9117AXI:

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Local Web Authentication (LWA) ist eine Authentifizierungsmethode für das Wireless Local Area Network (WLAN), die auf dem WLC konfiguriert werden kann. Wenn ein Benutzer das WLAN aus der Liste der verfügbaren Netzwerke auswählt, wird er zu einem Webportal weitergeleitet. In diesem Portal kann der Benutzer je nach Konfiguration aufgefordert werden, einen Benutzernamen und ein Kennwort einzugeben, eine Richtlinie für die akzeptable Nutzung (Acceptable Use Policy, AUP) zu akzeptieren oder eine Kombination aus beiden Aktionen durchzuführen, um die Verbindung abzuschließen.

Informationen zu den vier Arten von Web-Authentifizierungsseiten, die während des Anmeldevorgangs angezeigt werden, finden Sie im Leitfaden Konfigurieren der lokalen Web-Authentifizierung, und überprüfen Sie die verfügbaren Optionen für den Web-Authentifizierungstyp. Weitere Informationen finden Sie im Abschnitt Authentifizierungstypen im Handbuch Lokale Webauthentifizierung mit externer Authentifizierung konfigurieren.

Parameterzuordnung

Die Parameterzuordnung ist ein wichtiges Konfigurationselement auf einem WLC, das die Webauthentifizierung aktiviert. Es besteht aus einer Reihe von Einstellungen, die verschiedene Aspekte des Web-Authentifizierungsprozesses steuern, darunter den Authentifizierungstyp, Umleitungs-URLs, angehängte Parameter, Timeouts und benutzerdefinierte Webseiten. Um die webbasierte Authentifizierung für eine bestimmte SSID zu aktivieren und zu verwalten, muss diese Zuordnung mit dem WLAN-Profil verknüpft werden.

Der Wireless LAN Controller verfügt über eine globale Standardparameterzuordnung, Administratoren können jedoch benutzerdefinierte Parameterzuordnungen erstellen, um das Web-Authentifizierungsverhalten an spezifische Anforderungen anzupassen.

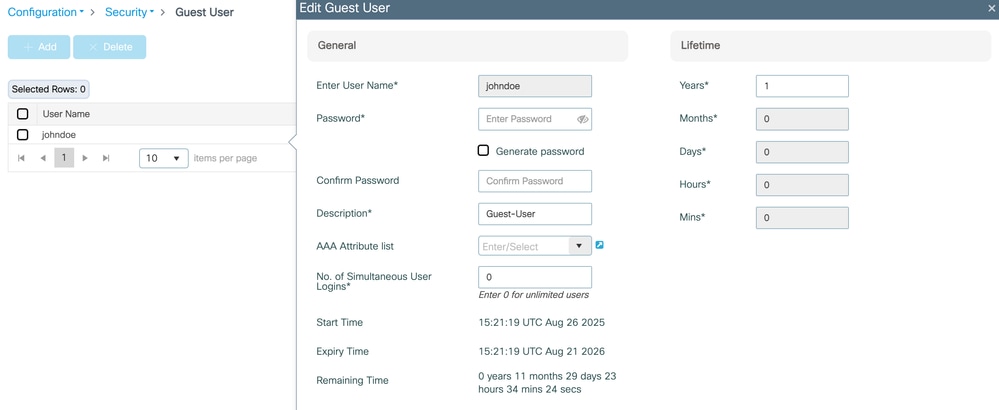

Datenbank für die Authentifizierung

Wenn die Parameterzuordnung für die Verwendung eines Benutzernamens und Kennworts konfiguriert ist, müssen Sie die Authentifizierungsdaten definieren, die lokal im WLC gespeichert werden. Wenn Sie ein Gastbenutzerkonto über die GUI erstellen, können Sie die maximale Anzahl gleichzeitiger Anmeldungen pro Gastkonto festlegen. Gültige Werte liegen zwischen 0 und 64, wobei 0 bedeutet, dass für diesen Gastbenutzer unbegrenzte gleichzeitige Anmeldungen zulässig sind.

LWA ist in erster Linie für kleine Bereitstellungen vorgesehen. Es unterstützt die Integration mit anderen Authentifizierungsmethoden, können Sie die unterstützte Kombination von Authentifizierungen für einen Client für weitere Informationen überprüfen.

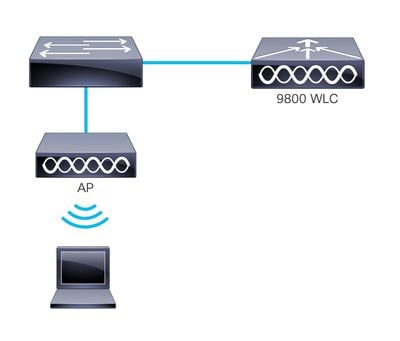

Das Bild stellt eine generische LWA-Topologie dar:

Generische LWA-Topologie mit lokaler Authentifizierung

Geräte in der Netzwerktopologie von LWA:

- Client/Supplicant: Initiiert eine Verbindungsanforderung an das WLAN, später an die DHCP- und DNS-Server, und antwortet auf Mitteilungen vom WLC.

- Access Point: Ist mit einem Switch verbunden, überträgt er das Gast-WLAN und stellt Wireless-Verbindungen zu Gast-Geräten bereit. Er lässt DHCP- und DNS-Datenverkehr zu, bevor der Gastbenutzer die Authentifizierung abschließt, indem er gültige Anmeldeinformationen eingibt, eine AUP akzeptiert oder eine Kombination aus beiden Aktionen ausführt.

- WLC/Authentifizierer: Verwaltet die APs und Client-Geräte. Der WLC hostet die Umleitungs-URL und erzwingt die Zugriffskontrollliste (Access Control List, ACL), die den Datenverkehr regelt und die beim Konfigurieren der Parameterzuordnung standardmäßig erstellt wird. HTTP-Anfragen von Gastbenutzern werden abgefangen und an ein Webportal (Anmeldeseite) weitergeleitet, in dem sich die Benutzer authentifizieren müssen. Der WLC erfasst Benutzeranmeldeinformationen, authentifiziert Gäste und überprüft die lokale Datenbank auf die Gültigkeit der Anmeldeinformationen.

- Authentifizierungsserver: In diesem Szenario fungiert der WLC als Authentifizierungsserver. Es überprüft die Anmeldeinformationen des Gastbenutzers und gewährt oder verweigert den Netzwerkzugriff entsprechend.

Konfigurieren

Lokale Webauthentifizierung mit lokaler Authentifizierung in der CLI

Methodenlisten für die lokale Authentifizierung

9800WLC>enable

9800WLC#configure terminal

9800WLC(config)#aaa new-model

9800WLC(config)#aaa authentication login LWA_AUTHENTICATION local

9800WLC(config)#aaa authorization network default local

9800WLC(config)#end

Anmerkung: Damit die Liste der lokalen Anmeldemethoden funktioniert, stellen Sie sicher, dass auf dem WLC die Konfiguration aaaauthentication network default local vorhanden ist. Dies ist erforderlich, da der WLC den Benutzer zum Netzwerk autorisiert.

Parameterzuordnungen

9800WLC>enable

9800WLC#configure terminal

9800WLC(config)#parameter-map type webauth global

9800WLC(config-params-parameter-map)#type webauth

9800WLC(config-params-parameter-map)#virtual-ip ipv4 192.0.2.1

9800WLC(config-params-parameter-map)#trustpoint

9800WLC(config-params-parameter-map)#webauth-http-enable

9800WLC(config-params-parameter-map)#end

Vorsicht: Bei der virtuellen IP muss es sich um eine auf RFC 5737 vorgeschlagene, nicht routbare Adresse handeln. Standardmäßig ist IP 192.0.2.1 festgelegt. Weitere Informationen zu virtuellen IP-Adressen finden Sie in den Best Practices für die Konfiguration der Cisco Catalyst Serie 9800. Auf AireOs wurde die meiste Zeit 1.1.1.1 verwendet. Dies wird nicht mehr empfohlen, da es sich um eine öffentliche IP handelt.

Die Möglichkeit, mehrere Parameterzuordnungen zu erstellen, ermöglicht maßgeschneiderte Abläufe: benutzerdefinierte Webseiten und spezifische Präsentationsparameter für jedes WLAN. Die globale Parameterzuordnung bestimmt den Trustpoint und damit das Zertifikat, das der WLC dem Client im Umleitungsportal vorlegt. Darüber hinaus steuert es die Typen des abgefangenen Client-Datenverkehrs, z. B. HTTP/HTTPS für das Umleitungsportal, die Auflösung von Domänen- oder Hostnamen für die virtuelle IP-Adresse. Durch diese Trennung kann die globale Zuordnung übergeordnete Einstellungen wie Zertifikatsdarstellung und Überwachung des Datenverkehrs verarbeiten, während benutzerdefinierte Parameterzuordnungen ein umfassendes Anwendererlebnis pro WLAN ermöglichen.

WLAN-Sicherheitsparameter

9800WLC>enable#wlan LWA_LA 1 "LWA LA"

9800WLC#configure terminal

9800WLC(config)9800WLC(config-wlan)#no security wpa9800WLC(config-wlan)#no security wpa wpa29800WLC(config-wlan)#no security wpa wpa2 ciphers aes9800WLC(config-wlan)#no security wpa akm dot1x9800WLC(config-wlan)#security web-auth9800WLC(config-wlan)#security web-auth authentication-list LWA_AUTHENTICATION9800WLC(config-wlan)#security web-auth parameter-map global9800WLC(config-wlan)#no shutdown9800WLC(config-wlan)#end

Richtlinienprofil erstellen

9800WLC>enable

9800WLC#configure terminal

9800WLC(config)#wireless profile policy

9800WLC(config-wireless-policy)#vlan

9800WLC(config-wireless-policy)#no shutdown

9800WLC(config-wireless-policy)#endPolicy-Tag erstellen

9800WLC>enable

9800WLC#configure terminal

9800WLC(config)#wireless tag policy

9800WLC(config-policy-tag)#wlan LWA_LA policy

9800WLC(config-policy-tag)# endZuweisen eines Richtlinien-Tags zu einem AP

9800WLC>enable

9800WLC#configure terminal

9800WLC(config)#ap>

9800WLC(config-ap-tag)#policy-tag POLICY_TAG

9800WLC(config-ap-tag)#end

Gastbenutzername erstellen

9800WLC>enable

9800WLC#configure terminal

9800WLC(config)#user-name johndoe

9800WLC(config-user-name)#description Guest-User

9800WLC(config-user-name)#password 0 Cisco123

9800WLC(config-user-name)#type network-user description guest-user lifetime year 0 month 11 day 30 hour 23

9800WLC(config-user-name)#end

Anmerkung: Wenn Sie die Lebensdauer für den Gastbenutzer auf 1 festlegen, können Sie die nachfolgenden Parameter nicht angeben, d. h. Monate, Tage, Stunden und Minuten, da die maximale Lebensdauer 1 Jahr beträgt.

Lokale Webauthentifizierung mit lokaler Authentifizierung über die WebUI

Methodenlisten für die lokale Authentifizierung

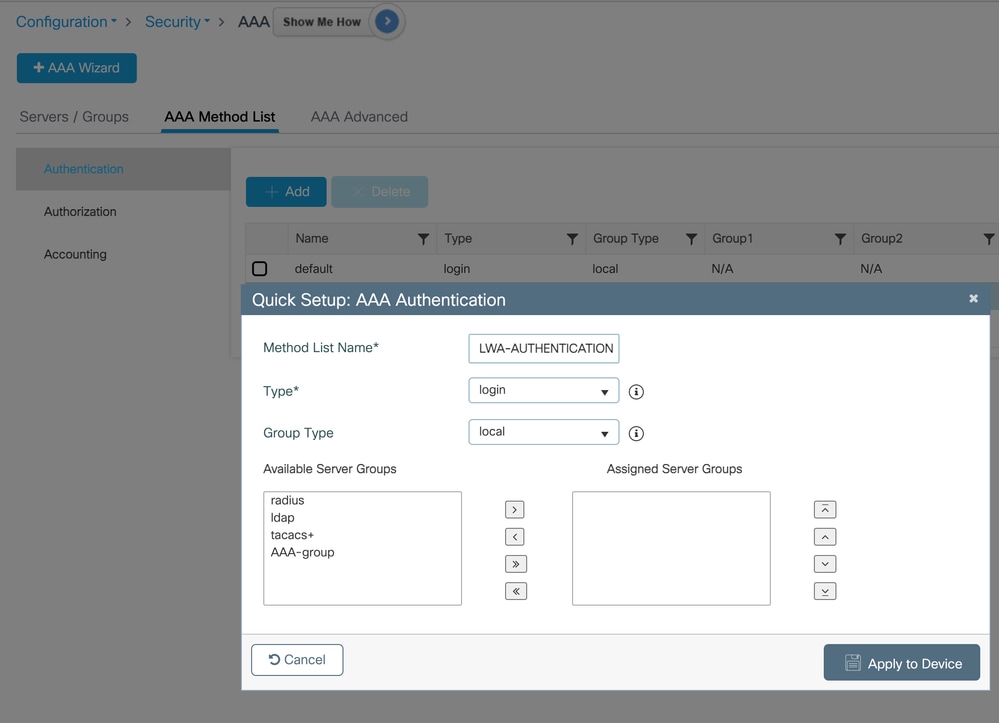

Navigieren Sie zu Configuration > Security > AAA > AAA Method List > Authentication > Add, um die Methodenliste für die spätere Verwendung in der WLAN-Konfiguration zu erstellen.

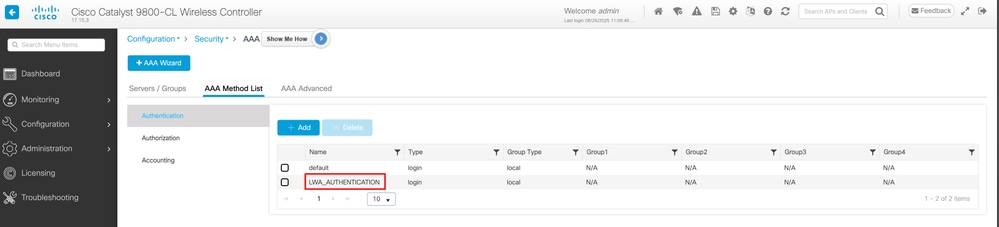

Nachdem Sie auf Auf Gerät anwenden geklickt haben, bestätigen Sie die Erstellung der AAA-Methodenliste:

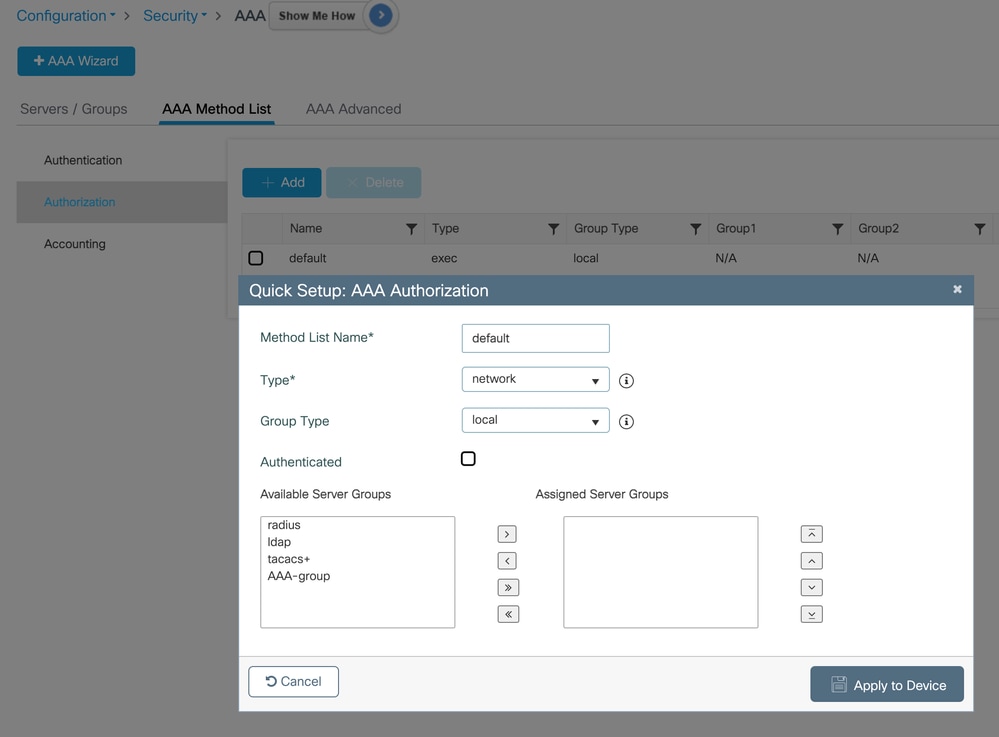

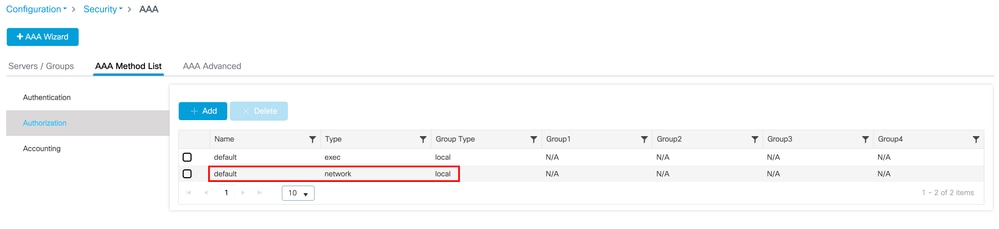

Stellen Sie sicher, dass eine Liste mit lokalen Autorisierungsmethoden vorhanden ist. Dies ist eine Voraussetzung für die Erstellung der Liste mit lokalen Anmeldemethoden.

Konfiguration > Sicherheit > AAA > AAA-Methodenliste > Autorisierung > Hinzufügen

Nachdem Sie auf Auf Gerät anwenden geklickt haben, bestätigen Sie die Erstellung der AAA-Methodenliste:

Parameterzuordnungen

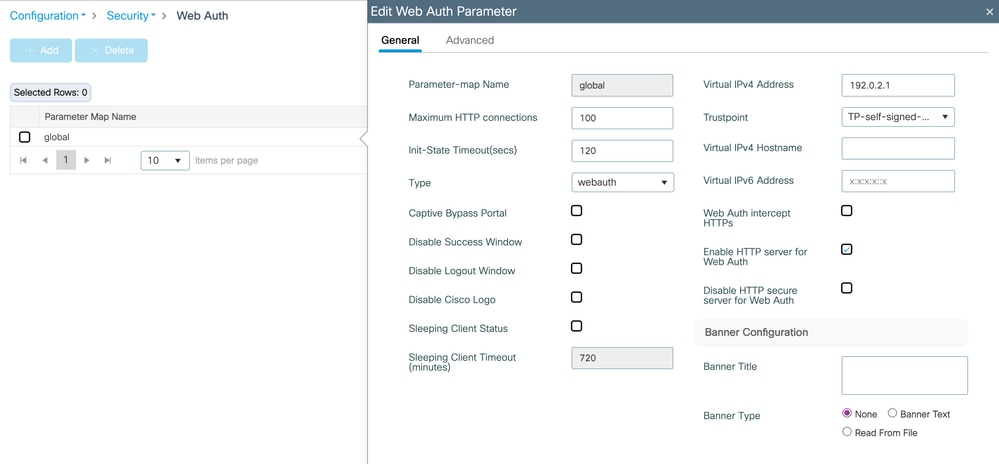

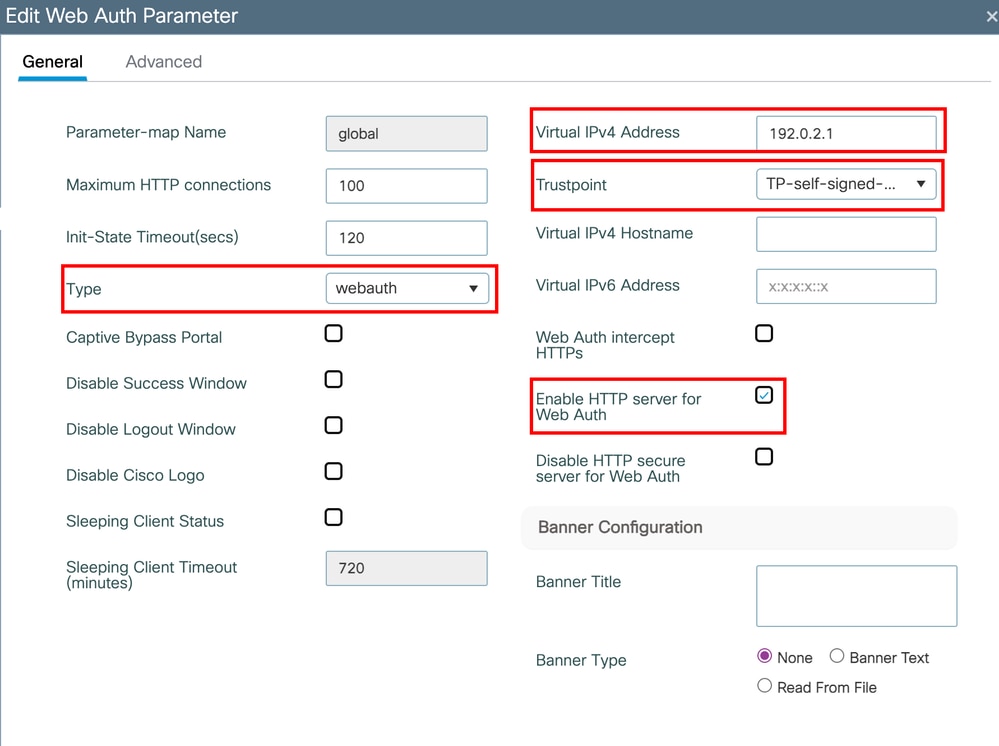

Globale Parameterzuordnung in Konfiguration bearbeiten > Sicherheit > Webauthentifizierung

Wählen Sie den zu verwendenden Typ der Webauthentifizierung, Virtual IP (Virtuelle IP) und den Vertrauenspunkt aus, den der WLC im Webportal darstellt. In diesem Fall wird das selbstsignierte Zertifikat ausgewählt und wird wahrscheinlich einen Haftungsausschluss von der Art "Ihre Verbindung ist kein privates Netz::ERR_CERT_AUTHORITY_INVALID" verursachen, da es sich um ein LSC (Locally Significant Certificate) handelt und nicht von einer erkennbaren Zertifizierungsstelle im Internet signiert wird. Verwenden Sie ein von einem Drittanbieter unterzeichnetes Zertifikat, um dies zu ändern. Details finden Sie unter CSR-Zertifikate für Catalyst 9800 WLCs generieren und herunterladen. Alternativ gibt es eine Videooption, die das Hochladen und die Erstellung von Truspoint-Verlängerungszertifikaten für WebAuth & WebAdmin auf dem Cisco 9800 WLC erläutert. | Einrichtung des sicheren Wireless LAN-Controllers.

Vorsicht: Wenn HTTP auf dem 9800 global deaktiviert ist, stellen Sie sicher, dass das Kontrollkästchen Enable HTTP server for Web Auth (HTTP-Server für Webauthentifizierung aktivieren) aktiviert ist, da Cisco die Abhängigkeit dieser Prozesse voneinander getrennt hat. Es wird erwartet, dass Clients oder Supplicants einen HTTP-Verbindungsprozess initiieren, und dass diese Sitzung vom Controller abgefangen wird, um das Webportal zu präsentieren. Aus diesem Grund wird nicht empfohlen, Web Auth Intercept HTTPS zu aktivieren, es sei denn, dies ist unbedingt erforderlich, da diese Einstellung für die meisten Bereitstellungen nicht erforderlich ist und die CPU-Auslastung des Controllers erhöhen kann, was sich möglicherweise auf die Leistung auswirken kann.

WLAN-Sicherheitsparameter

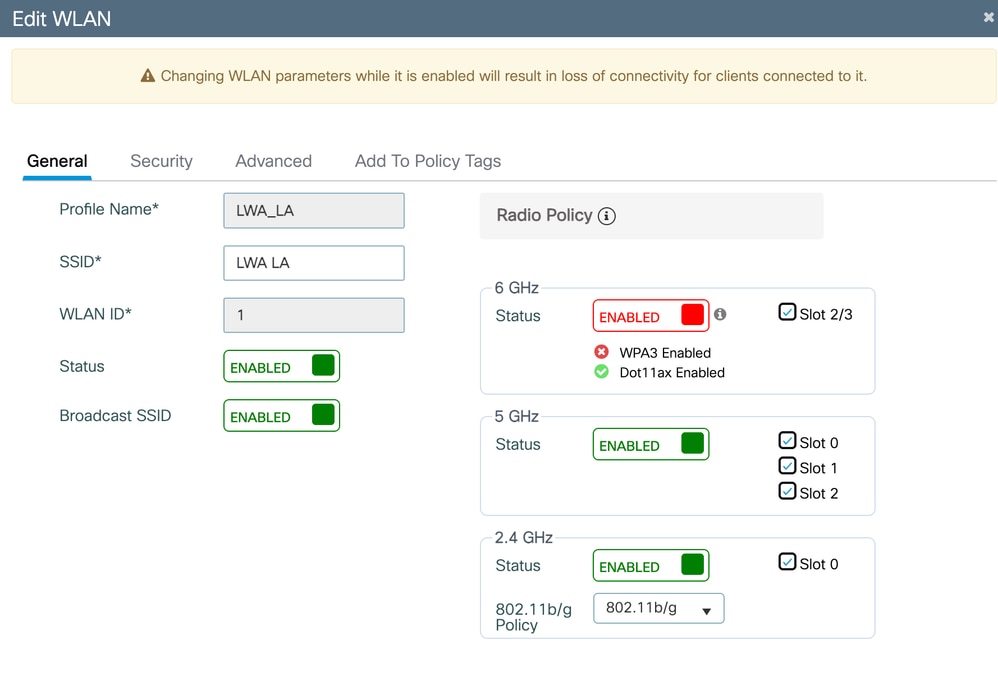

Navigieren Sie zu Configuration > Tags & Profiles > WLANs, und klicken Sie auf Add.

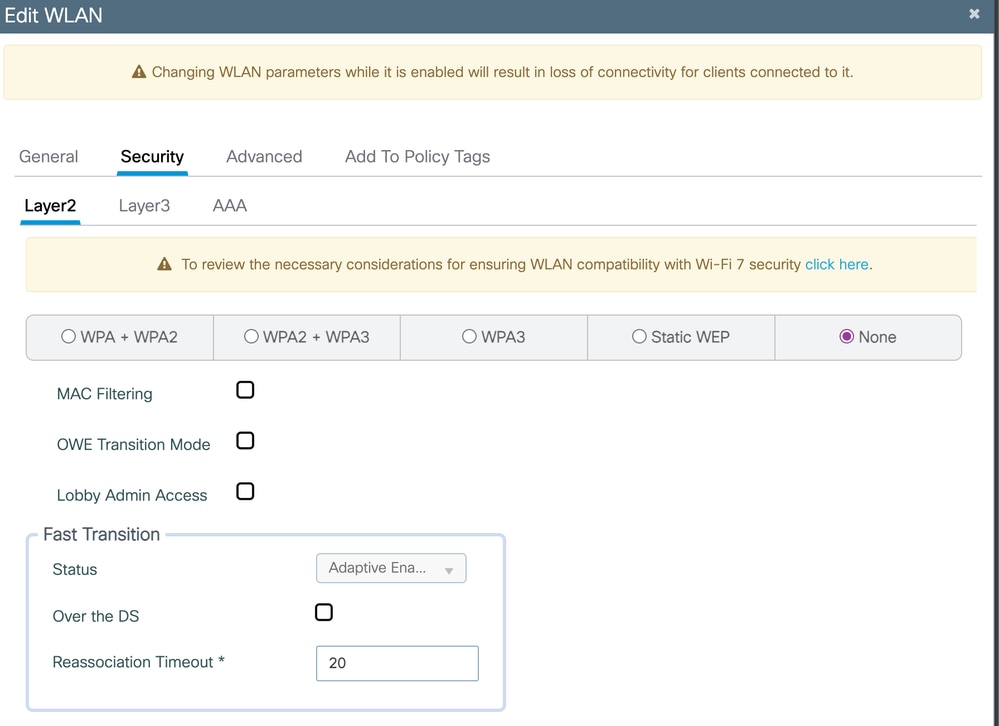

Wählen Sie auf der Registerkarte Sicherheit für Layer 2 die Option Keine aus.

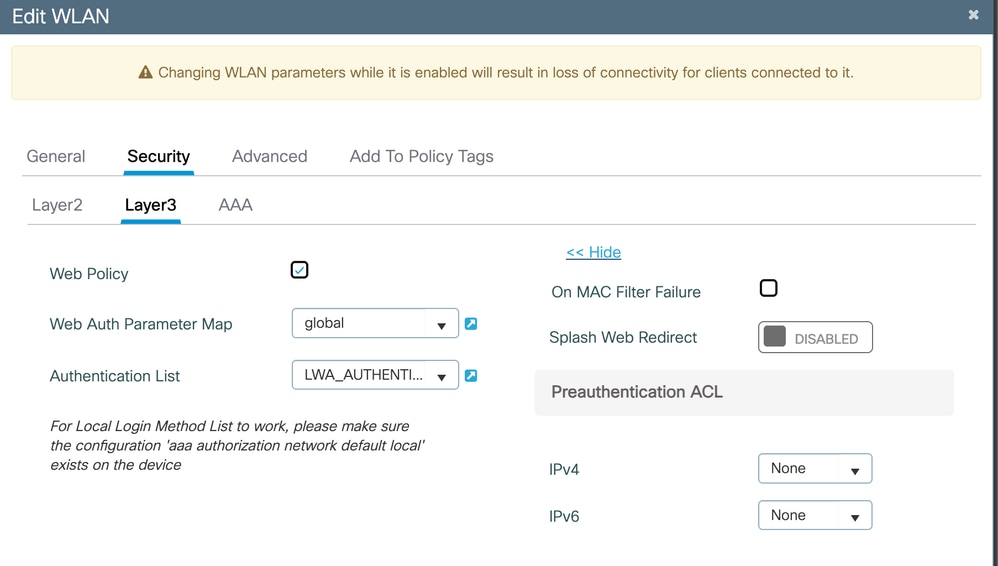

Aktivieren Sie auf der Registerkarte Sicherheit für Layer 3 das Kontrollkästchen Webrichtlinie, und wählen Sie im Dropdown-Menü und in der Authentifizierungsliste die zuvor konfigurierte Parameterzuordnung aus.

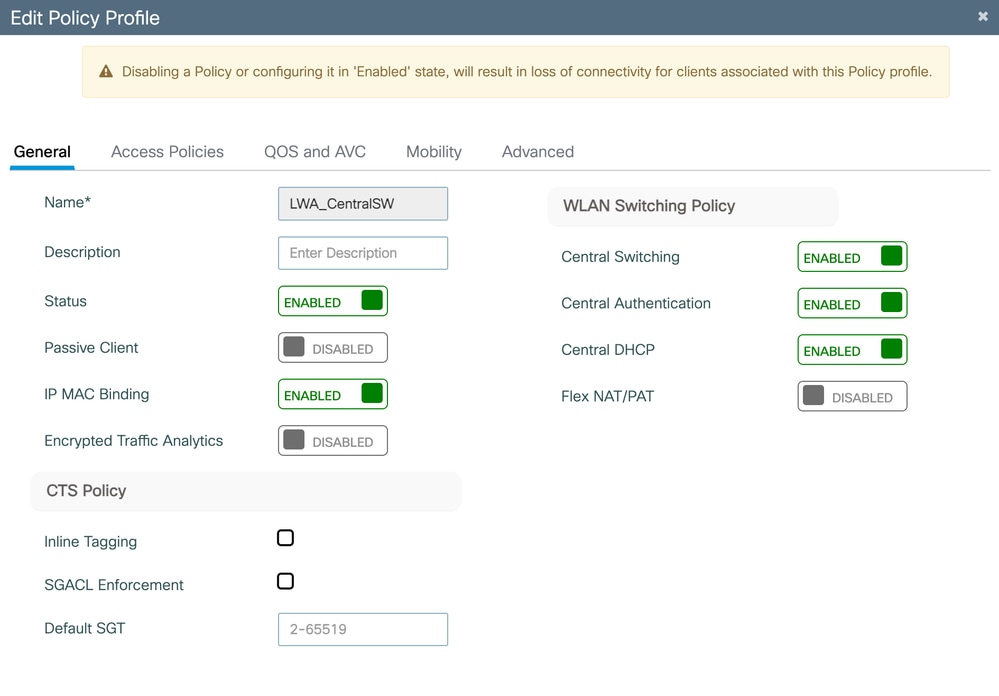

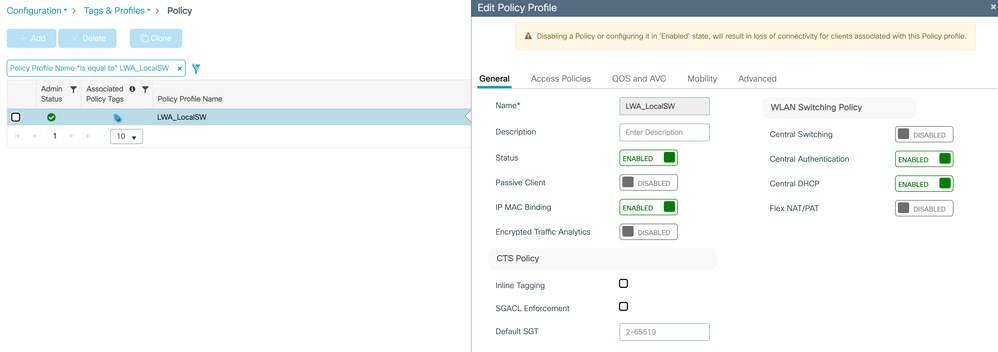

Richtlinienprofil erstellen

Um das Richtlinienprofil zu erstellen, das mit dem WLAN-Profil verknüpft werden soll, navigieren Sie zu Configuration > Tags & Profiles > Policy.

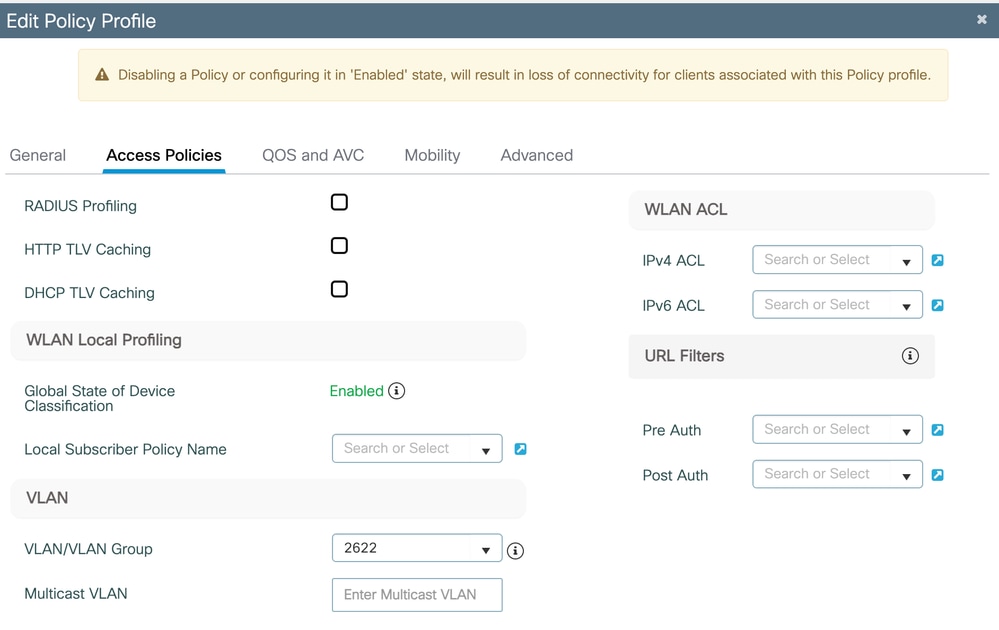

Wählen Sie auf der Registerkarte Access Policies (Zugriffsrichtlinien) das VLAN aus, von dem aus Clients/Komponenten eine IP anfordern sollen.

Policy-Tag erstellen

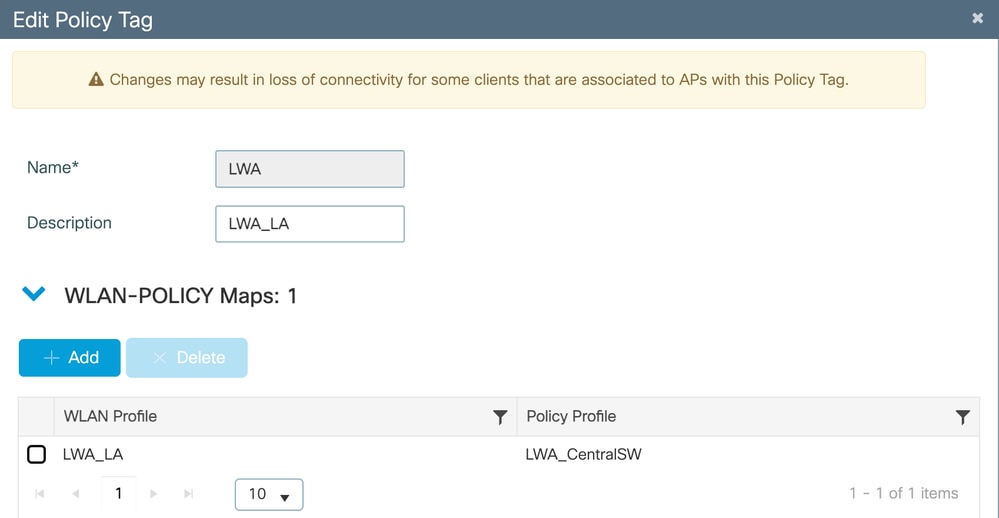

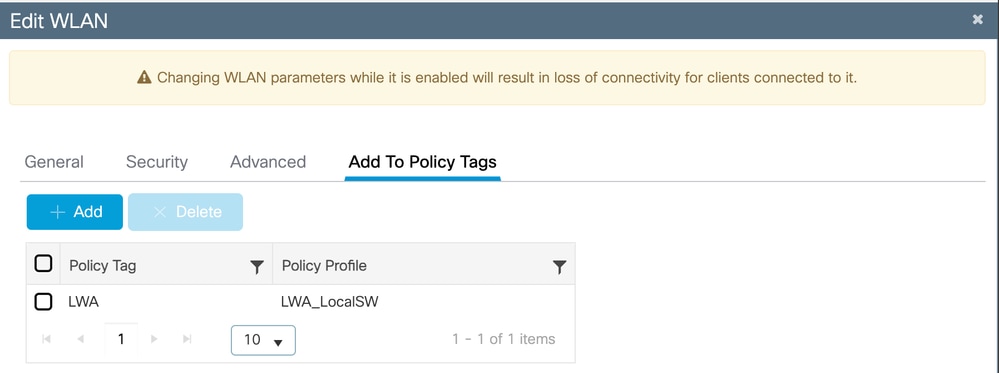

Für diesen Konfigurationsleitfaden wurde ein benutzerdefiniertes Richtlinien-Tag mit dem Namen LWA erstellt.

Zuordnen des WLAN- und Richtlinienprofils

Um die Switching-Richtlinien aus dem Richtlinienprofil und dem WLAN zu verknüpfen, navigieren Sie zu Configuration > Tags & Profiles > WLANs, wählen Sie das WLAN Profile aus, und klicken Sie auf Add to Policy Tags (Zu Richtlinien-Tags hinzufügen).

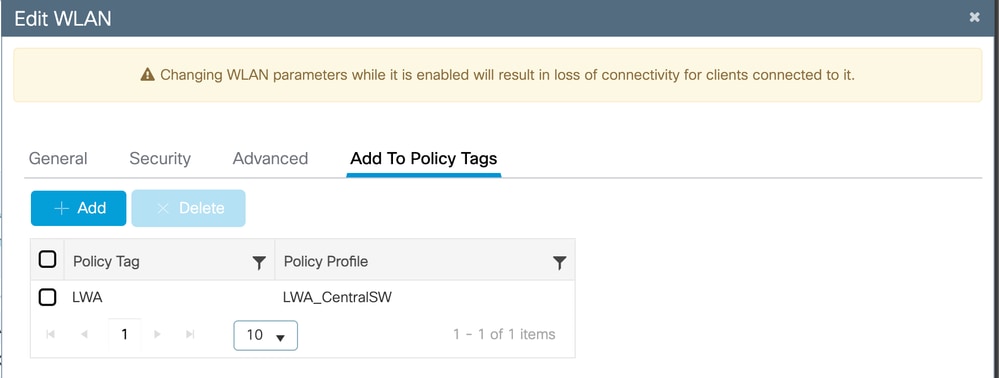

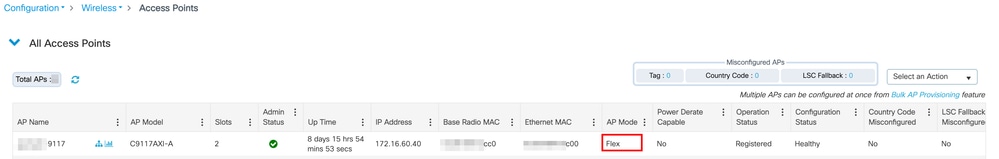

Zuweisen eines Richtlinien-Tags zu einem AP

Um den AP mit der erstellten Richtlinien-Tag-Nummer zu kennzeichnen, navigieren Sie zu Configuration > Wireless > Access Points, wählen Sie den AP aus, und auf der Registerkarte General (Allgemein) befinden sich rechts die vom AP verwendeten Tags.

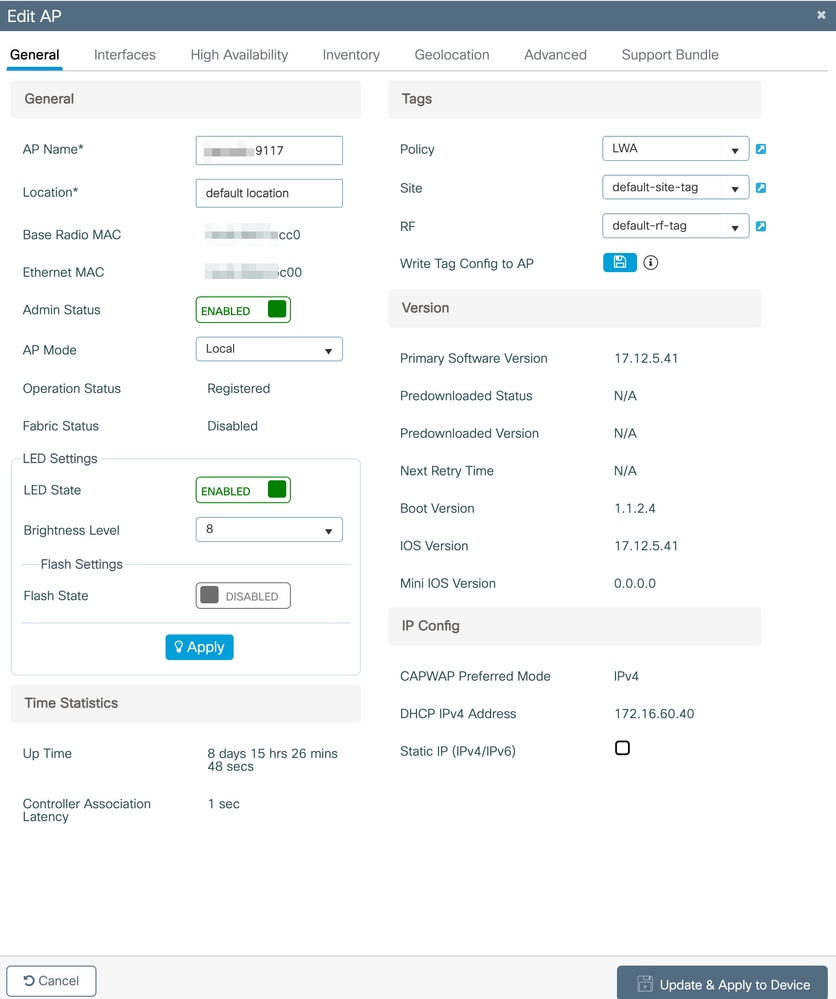

Gastbenutzernamen erstellen

Wenn Sie den Webauthentifizierungstyp in der Parameterzuordnung ausgewählt haben, wird ein Gastbenutzername benötigt, um diesen zu erstellen. Navigieren Sie dazu zu Konfiguration > Sicherheit > Gastbenutzer.

Die maximale Lebensdauer des Benutzers beträgt 1 Jahr. Mit den verfügbaren Optionen können Sie etwas Anderes festlegen.

Überprüfung

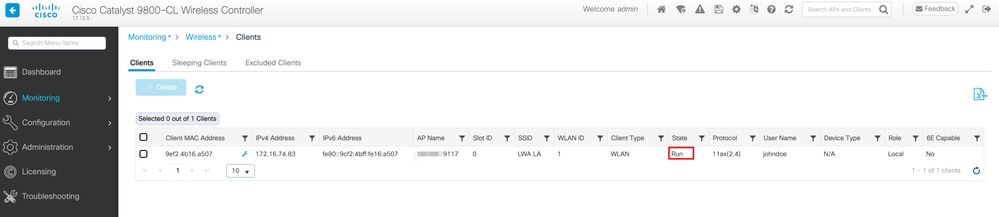

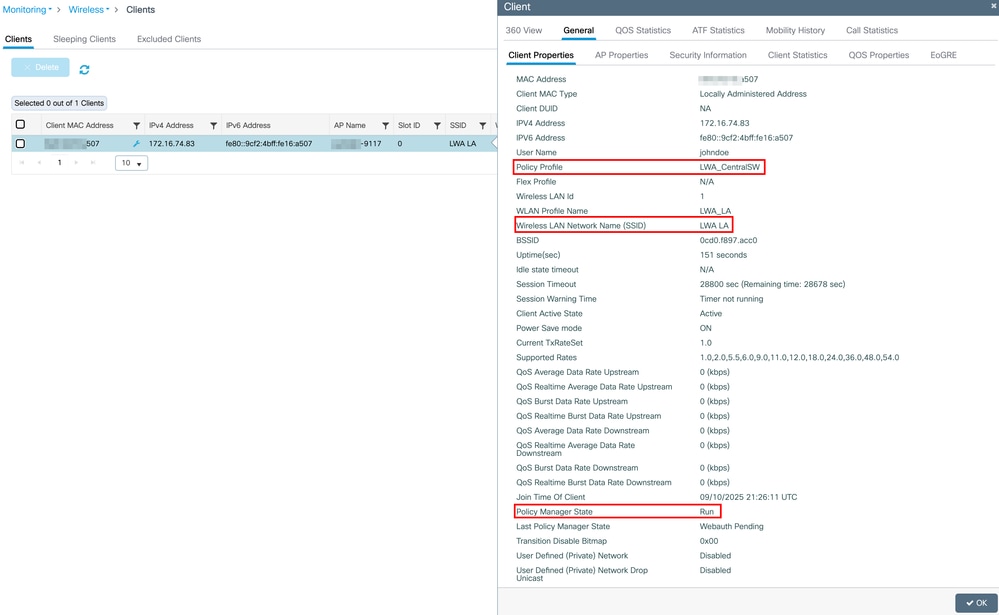

Über GUI

Über CLI

9800WLC>enable

9800WLC#show wireless client summary

Number of Clients: 1

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

9ef2.4b16.a507 xxxxx-9117 WLAN 1 Run 11ax(2.4) Web Auth Local

9800WLC#show wireless client mac-address detail

Client MAC Address : 9ef2.4b16.a507

Client MAC Type : Locally Administered Address

Client DUID: NA

Client IPv4 Address : 172.16.74.83

Client IPv6 Addresses : fe80::9cf2:4bff:fe16:a507

Client Username : johndoe

AP MAC Address : 0cd0.f897.acc0

AP Name: xxxxx-9117

AP slot : 0

Client State : Associated

Policy Profile : LWA_CentralSW

Flex Profile : N/A

Wireless LAN Id: 1

WLAN Profile Name: LWA_LA

Wireless LAN Network Name (SSID): LWA LA

BSSID : 0cd0.f897.acc0

Connected For : 392 seconds

Protocol : 802.11ax - 2.4 GHz

Channel : 11

Client IIF-ID : 0xa0000002

Association Id : 1

Authentication Algorithm : Open System

Idle state timeout : N/A

Session Timeout : 28800 sec (Remaining time: 28455 sec)

Session Warning Time : Timer not running

Input Policy Name : None

Input Policy State : None

Input Policy Source : None

Output Policy Name : None

Output Policy State : None

Output Policy Source : None

WMM Support : Enabled

U-APSD Support : Disabled

Fastlane Support : Disabled

Client Active State : Active

Power Save : ON

Current Rate : m0 ss2

Supported Rates : 1.0,2.0,5.5,6.0,9.0,11.0,12.0,18.0,24.0,36.0,48.0,54.0

AAA QoS Rate Limit Parameters:

QoS Average Data Rate Upstream : 0 (kbps)

QoS Realtime Average Data Rate Upstream : 0 (kbps)

QoS Burst Data Rate Upstream : 0 (kbps)

QoS Realtime Burst Data Rate Upstream : 0 (kbps)

QoS Average Data Rate Downstream : 0 (kbps)

QoS Realtime Average Data Rate Downstream : 0 (kbps)

QoS Burst Data Rate Downstream : 0 (kbps)

QoS Realtime Burst Data Rate Downstream : 0 (kbps)

Mobility:

Move Count : 0

Mobility Role : Local

Mobility Roam Type : None

Mobility Complete Timestamp : 09/10/2025 21:41:11 UTC

Client Join Time:

Join Time Of Client : 09/10/2025 21:41:11 UTC

Client State Servers : None

Client ACLs : None

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 392 seconds

Policy Type : N/A

Encryption Cipher : None

Transition Disable Bitmap : 0x00

User Defined (Private) Network : Disabled

User Defined (Private) Network Drop Unicast : Disabled

Encrypted Traffic Analytics : No

Protected Management Frame - 802.11w : No

EAP Type : Not Applicable

VLAN Override after Webauth : No

VLAN : 2667

Multicast VLAN : 0

VRF Name : N/A

WiFi Direct Capabilities:

WiFi Direct Capable : No

Central NAT : DISABLED

Session Manager:

Point of Attachment : capwap_90400005

IIF ID : 0x90400005

Authorized : TRUE

Session timeout : 28800

Common Session ID: 044A10AC0000000F359351E3

Acct Session ID : 0x00000000

Auth Method Status List

Method : Web Auth

Webauth State : Authz

Webauth Method : Webauth

Local Policies:

Service Template : IP-Adm-V4-LOGOUT-ACL (priority 100)

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

Service Template : wlan_svc_LWA_CentralSW_local (priority 254)

VLAN : 2667

Absolute-Timer : 28800

Server Policies:

Resultant Policies:

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

VLAN Name : xxxxx

VLAN : 2667

Absolute-Timer : 28800

DNS Snooped IPv4 Addresses : None

DNS Snooped IPv6 Addresses : None

Client Capabilities

CF Pollable : Not implemented

CF Poll Request : Not implemented

Short Preamble : Not implemented

PBCC : Not implemented

Channel Agility : Not implemented

Listen Interval : 0

Fast BSS Transition Details :

Reassociation Timeout : 0

11v BSS Transition : Implemented

11v DMS Capable : No

QoS Map Capable : Yes

FlexConnect Data Switching : N/A

FlexConnect Dhcp Status : N/A

FlexConnect Authentication : N/A

Client Statistics:

Number of Bytes Received from Client : 111696

Number of Bytes Sent to Client : 62671

Number of Packets Received from Client : 529

Number of Packets Sent to Client : 268

Number of Data Retries : 136

Number of RTS Retries : 0

Number of Tx Total Dropped Packets : 1

Number of Duplicate Received Packets : 0

Number of Decrypt Failed Packets : 0

Number of Mic Failured Packets : 0

Number of Mic Missing Packets : 0

Number of Policy Errors : 0

Radio Signal Strength Indicator : -61 dBm

Signal to Noise Ratio : 4 dB

Fabric status : Disabled

Radio Measurement Enabled Capabilities

Capabilities: Link Measurement, Neighbor Report, Repeated Measurements, Passive Beacon Measurement, Active Beacon Measurement, Table Beacon Measurement, RM MIB

Client Scan Report Time : Timer not running

Client Scan Reports

Assisted Roaming Neighbor List

Nearby AP Statistics:

EoGRE : Pending Classification

Max Client Protocol Capability: Wi-Fi6 (802.11ax)

WiFi to Cellular Steering : Not implemented

Cellular Capability : N/A

Advanced Scheduling Requests Details:

Apple Specific Requests(ASR) Capabilities/Statistics:

Regular ASR support: DISABLED

Lokale Web-Authentifizierung auf lokalem FlexConnect-Switching

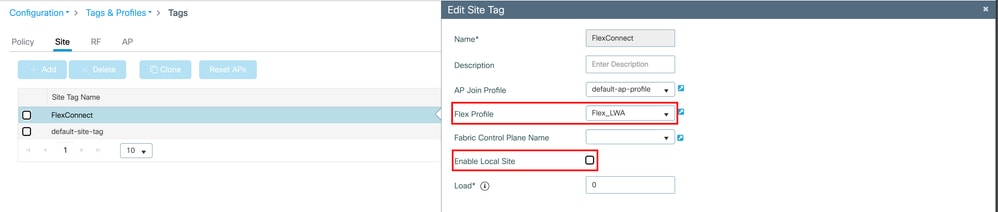

In diesem Szenario wird angenommen, dass sich der Access Point im FlexConnect-Modus befindet. Damit sich ein Access Point im FlexConnect-Modus befindet, benötigen Sie ein Flex-Profil, das mit dem SiteTag verknüpft ist und bei dem das Kontrollkästchen Lokalen Standort aktivieren deaktiviert ist. Dieses Site-Tag verwendet den Standard-ap-join und einen benutzerdefinierten Flex-Profilnamen Flex_LWA:

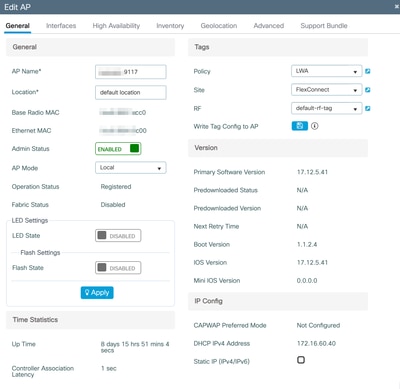

Zuweisen eines Richtlinien-Tags zu einem AP

Navigieren Sie zu Configuration > Wireless > Access Points, wählen Sie den Access Point aus, und auf der Registerkarte General (Allgemein) rechts sehen Sie die vom Access Point verwendeten Tags.

Warnung: Wenn Sie die Tags ändern, trennt sich der Access Point vom WLC.

Das mit dem WLAN verknüpfte Richtlinienprofil ist "Lokales Switching".

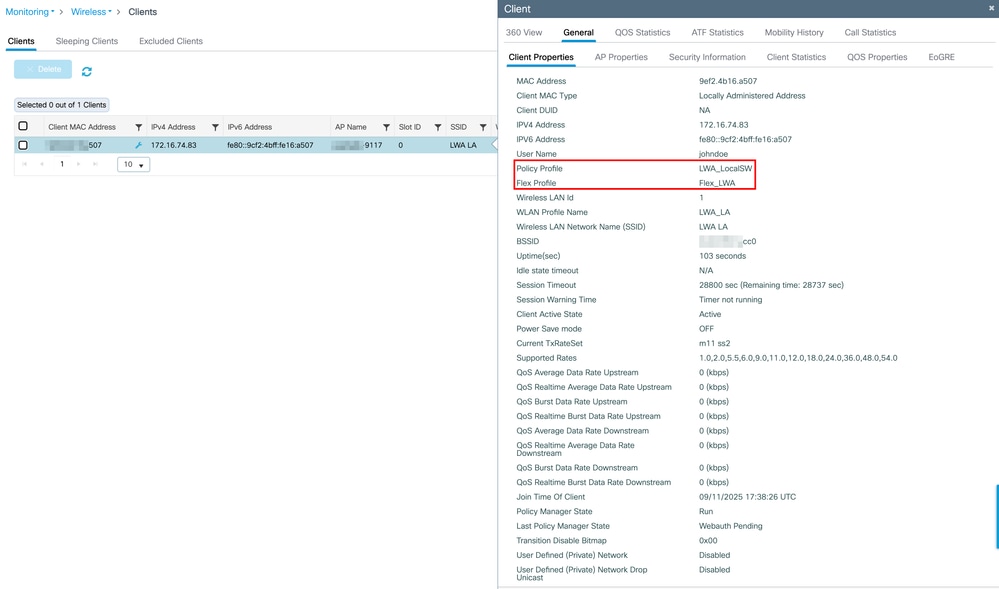

Überprüfung

9800WLC>enable

9800WLC#show wireless client summary

Number of Clients: 1

MAC Address AP Name Type ID State Protocol Method Role

-----------------------------------------------------------------------------------------------

9ef2.4b16.a507 xxxxx-9117 WLAN 1 Run 11ax(2.4) Web Auth Local

9800WLC#show wireless client mac-addressdetail

Client MAC Address :

Client MAC Type : Locally Administered Address

Client DUID: NA

Client IPv4 Address : 172.16.74.83

Client IPv6 Addresses : fe80::9cf2:4bff:fe16:a507

Client Username : johndoe

AP MAC Address : xxxx.xxxx.xcc0

AP Name: xxxxxx-9117

AP slot : 0

Client State : Associated

Policy Profile : LWA_LocalSW

Flex Profile : Flex_LWA

Wireless LAN Id: 1

WLAN Profile Name: LWA_LA

Wireless LAN Network Name (SSID): LWA LA

BSSID : 0cd0.f897.acc0

Connected For : 315 seconds

Protocol : 802.11ax - 2.4 GHz

Channel : 6

Client IIF-ID : 0xa0000004

Association Id : 1

Authentication Algorithm : Open System

Idle state timeout : N/A

Session Timeout : 28800 sec (Remaining time: 28525 sec)

Session Warning Time : Timer not running

Input Policy Name : None

Input Policy State : None

Input Policy Source : None

Output Policy Name : None

Output Policy State : None

Output Policy Source : None

WMM Support : Enabled

U-APSD Support : Disabled

Fastlane Support : Disabled

Client Active State : Active

Power Save : ON

Current Rate : m11 ss2

Supported Rates : 1.0,2.0,5.5,6.0,9.0,11.0,12.0,18.0,24.0,36.0,48.0,54.0

AAA QoS Rate Limit Parameters:

QoS Average Data Rate Upstream : 0 (kbps)

QoS Realtime Average Data Rate Upstream : 0 (kbps)

QoS Burst Data Rate Upstream : 0 (kbps)

QoS Realtime Burst Data Rate Upstream : 0 (kbps)

QoS Average Data Rate Downstream : 0 (kbps)

QoS Realtime Average Data Rate Downstream : 0 (kbps)

QoS Burst Data Rate Downstream : 0 (kbps)

QoS Realtime Burst Data Rate Downstream : 0 (kbps)

Mobility:

Move Count : 0

Mobility Role : Local

Mobility Roam Type : None

Mobility Complete Timestamp : 09/11/2025 17:38:26 UTC

Client Join Time:

Join Time Of Client : 09/11/2025 17:38:26 UTC

Client State Servers : None

Client ACLs : None

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 315 seconds

Policy Type : N/A

Encryption Cipher : None

Transition Disable Bitmap : 0x00

User Defined (Private) Network : Disabled

User Defined (Private) Network Drop Unicast : Disabled

Encrypted Traffic Analytics : No

Protected Management Frame - 802.11w : No

EAP Type : Not Applicable

VLAN Override after Webauth : No

VLAN : 2667

Multicast VLAN : 0

VRF Name : N/A

WiFi Direct Capabilities:

WiFi Direct Capable : No

Central NAT : DISABLED

Session Manager:

Point of Attachment : capwap_90400005

IIF ID : 0x90400005

Authorized : TRUE

Session timeout : 28800

Common Session ID: 044A10AC0000002A39DB6F52

Acct Session ID : 0x00000000

Auth Method Status List

Method : Web Auth

Webauth State : Authz

Webauth Method : Webauth

Local Policies:

Service Template : IP-Adm-V4-LOGOUT-ACL (priority 100)

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

Service Template : wlan_svc_LWA_LocalSW (priority 254)

VLAN : 2667

Absolute-Timer : 28800

Server Policies:

Resultant Policies:

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

VLAN Name : xxxxx

VLAN : 2667

Absolute-Timer : 28800

DNS Snooped IPv4 Addresses : None

DNS Snooped IPv6 Addresses : None

Client Capabilities

CF Pollable : Not implemented

CF Poll Request : Not implemented

Short Preamble : Not implemented

PBCC : Not implemented

Channel Agility : Not implemented

Listen Interval : 0

Fast BSS Transition Details :

Reassociation Timeout : 0

11v BSS Transition : Implemented

11v DMS Capable : No

QoS Map Capable : Yes

FlexConnect Data Switching : Local

FlexConnect Dhcp Status : Central

FlexConnect Authentication : Central

Client Statistics:

Number of Bytes Received from Client : 295564

Number of Bytes Sent to Client : 90146

Number of Packets Received from Client : 1890

Number of Packets Sent to Client : 351

Number of Data Retries : 96

Number of RTS Retries : 0

Number of Tx Total Dropped Packets : 0

Number of Duplicate Received Packets : 0

Number of Decrypt Failed Packets : 0

Number of Mic Failured Packets : 0

Number of Mic Missing Packets : 0

Number of Policy Errors : 0

Radio Signal Strength Indicator : -34 dBm

Signal to Noise Ratio : 31 dB

Fabric status : Disabled

Radio Measurement Enabled Capabilities

Capabilities: Link Measurement, Neighbor Report, Repeated Measurements, Passive Beacon Measurement, Active Beacon Measurement, Table Beacon Measurement, RM MIB

Client Scan Report Time : Timer not running

Client Scan Reports

Assisted Roaming Neighbor List

Nearby AP Statistics:

EoGRE : Pending Classification

Max Client Protocol Capability: Wi-Fi6 (802.11ax)

WiFi to Cellular Steering : Not implemented

Cellular Capability : N/A

Advanced Scheduling Requests Details:

Apple Specific Requests(ASR) Capabilities/Statistics:

Regular ASR support: DISABLED

Fehlerbehebung

Der Status "Web Auth Pending" (Webauthentifizierung ausstehend) gibt an, dass der Client mit dem Access Point verknüpft ist, aber den Webauthentifizierungsprozess noch nicht abgeschlossen hat. In diesem Zustand fängt der Controller den HTTP-Datenverkehr des Clients ab und leitet ihn zur Benutzeranmeldung oder zur Annahme von Bedingungen an ein Web-Authentifizierungsportal weiter. Der Client bleibt in diesem Zustand, bis die erfolgreiche Webauthentifizierung abgeschlossen ist. Anschließend wechselt der Client-Richtlinien-Manager-Status zu "Ausführen", und der vollständige Netzwerkzugriff wird gewährt.

Um den Fluss der Client-Verbindung visuell zu sehen, überprüfen Sie den LWA-Fluss aus Configure Local Web Authentication with External Authentication (Lokale Web-Authentifizierung mit externer Authentifizierung konfigurieren).

Die Schritte, die der Client in Bezug auf den Kunden durchläuft, sind im Abschnitt Fehlerbehebung bei häufigen Problemen mit LWA auf 9800-WLCs dargestellt.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

22-Sep-2025

|

Ursprüngliche Version, die Authentifizierung auf den Titel zurückgesetzt und durch Entfernen der letzten 3 Wörter verkürzt. |

1.0 |

17-Sep-2025

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Juan Pablo Valverde LopezTechnical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback