Einleitung

Dieses Dokument beschreibt Design- und Konfigurationsrichtlinien zur Optimierung der Leistung von Wi-Fi 7 und zur Nutzung des 6-GHz-Spektrums.

CX-Designleitfaden

CX-Designleitfäden werden von Spezialisten von Cisco CX in Zusammenarbeit mit Technikern aus anderen Abteilungen verfasst und von Cisco Experten begutachtet. Die Leitfäden basieren auf den bewährten Verfahren von Cisco sowie auf dem Wissen und der Erfahrung, die im Laufe vieler Jahre mit unzähligen Kundenimplementierungen gesammelt wurden. Netzwerke, die entsprechend den Empfehlungen in diesem Dokument entwickelt und konfiguriert wurden, helfen dabei, gängige Probleme zu vermeiden und den Netzwerkbetrieb zu verbessern.

Warum 6 GHz und Wi-Fi 7

Das 6 GHz-Band wurde 2020 für den WLAN-Betrieb verfügbar und war für die Wi-Fi 6E-Zertifizierung erforderlich. Während Wi-Fi 6 im 2,4-GHz- und 5-GHz-Band betrieben wird, verwendet Wi-Fi 6E denselben IEEE 802.11ax-Standard, erweitert seine Funktionalität jedoch auf das 6-GHz-Band, sofern bestimmte Anforderungen erfüllt werden.

Die neue Wi-Fi 7-Zertifizierung basiert auf dem IEEE 802.11be-Standard und unterstützt den Betrieb im 2,4-GHz-, 5-GHz- und 6-GHz-Band. Wi-Fi 7 bietet zudem neue Funktionen und Verbesserungen im Vergleich zu früheren Zertifizierungen.

Die Unterstützung des 6-GHz-Bands und/oder Wi-Fi 7 bringt spezifische Anforderungen mit sich, die häufig neue Konfigurationen und RF-Designs erfordern, insbesondere im Vergleich zu den gängigen Verfahren für die 2,4-GHz- und 5-GHz-Bänder mit Wi-Fi 6.

So verhindert beispielsweise die Verwendung veralteter WEP-Sicherheitsfunktionen die Einführung von 802.11-Standards über 802.11a/b/g hinaus. Neuere Standards setzen sogar noch strengere Sicherheitsvoraussetzungen voraus, um die Bereitstellung von sichereren Netzwerken zu fördern.

Die Einführung des 6-GHz-Bands bietet dagegen Zugang zu besseren Frequenzen, mehr Leistung und Unterstützung für neue Anwendungsfälle. Darüber hinaus ermöglicht es eine nahtlose Implementierung vorhandener Anwendungen wie Sprach- und Videokonferenzen.

Basisanforderungen für 6-GHz-Betrieb und Wi-Fi 7

Dies sind die Sicherheitsanforderungen, die in den Zertifizierungen für den Betrieb mit 6 GHz und Wi-Fi 7 festgeschrieben sind.

Anforderungen für das 6-GHz-Band

Das 6-GHz-Band lässt nur WPA3 oder Enhanced Open WLANs zu, was eine der folgenden Sicherheitsoptionen bedeutet:

- WPA3-Enterprise mit 802.1X-Authentifizierung

- WPA3 Simultaneous Authentication of Equals (SAE) (alias WPA3-Personal) mit Passphrase. SAE-FT (SAE with Fast Transition) ist ein weiteres mögliches AKM und wird eigentlich für die Verwendung empfohlen, da der SAE-Handshake nicht trivial ist und FT es erlaubt, den längeren Austausch zu überspringen.

- Optimierte Offenheit durch Opportunistic Wireless Encryption (OWE)

Während gemäß den Spezifikationen von WPA3 v3.4 (Abschnitt 11.2) der Enhanced Open-Modus mit 6 GHz nicht unterstützt wird, wird dies von vielen Anbietern (einschließlich Cisco bis IOS® XE 17.18) noch nicht erzwungen. Aus diesem Grund ist es technisch möglich, z. B. eine Open SSID auf 5 GHz, eine entsprechende Enhanced Open SSID auf 5 GHz und 6 GHz bei aktiviertem Transition Mode zu konfigurieren, und dies alles ohne Einhaltung der Standardspezifikationen. In einem solchen Szenario muss jedoch davon ausgegangen werden, dass wir eher eine Enhanced Open SSID ohne Übergangsmodus konfigurieren und nur auf 6 GHz verfügbar sind (Clients, die 6 GHz unterstützen, unterstützen normalerweise auch Enhanced Open), während wir unsere reguläre Open SSID auf 5 GHz halten, auch ohne Übergangsmodus.

Abgesehen von der Durchsetzung von 802.11w/Protected Management Frame (PMF) gibt es für WPA3-Enterprise keine neuen spezifischen Chiffren- oder Algorithmusanforderungen. Viele Anbieter, darunter Cisco, betrachten 802.1X-SHA256 oder "FT + 802.1X" (was tatsächlich 802.1X mit SHA256 und Fast Transition obendrauf ist) nur als WPA3-kompatibel und 802.1X (welches SHA1 verwendet) wird als Teil von WPA2 angesehen. 6 GHz nicht unterstützt.

Wi-Fi 7-Anforderungen

Mit der Wi-Fi 7-Zertifizierung des 802.11be-Standards hat die Wi-Fi Alliance die Sicherheitsanforderungen erhöht. Einige von ihnen ermöglichen die Verwendung der 802.11be-Datenraten und Protokollverbesserungen, während andere spezifisch für die Unterstützung von Multi-Link Operations (MLO) sind, sodass kompatible Geräte (Clients und/oder APs) mehrere Frequenzbänder verwenden können, während die gleiche Zuordnung beibehalten wird.

Im Allgemeinen erfordert Wi-Fi 7 einen der folgenden Sicherheitstypen:

- WPA3-Enterprise mit AES(CCMP128) und 802.1X-SHA256 oder FT + 802.1X (wobei SHA256 weiterhin verwendet wird, auch wenn die Benennung nicht explizit ist). Neuere WPA3-Spezifikationen verlagern die Anforderung in den GCMP256-Algorithmus. Dies führt zu einer gewissen Ungleichheit des Verhaltens bei Clients, bei denen einige versuchen, Wi-Fi 7 Enterprise mit AES128 zu tun, während andere erwarten, bereits GCMP256 zu tun.

- WPA3-Personal mit GCMP256 und SAE-EXT-KEY und/oder FT + SAE-EXT-KEY (AKM 24 oder 25). Wi-Fi 6E erfordert WPA3 SAE und/oder FT + SAE mit regulärem AES (CCMP128) und keine zusätzlichen erweiterten Schlüsselverwendungen; Dies bedeutet, dass speziell für Wi-Fi 7 eine neue Verschlüsselung eingeführt wurde.

- Enhanced Open/OWE mit GCMP256. Während AES (CCMP128) noch auf derselben SSID konfiguriert werden kann, unterstützen Clients, die AES 128 verwenden, Wi-Fi 7 nicht. Vor Wi-Fi 7 verwendeten die meisten Clients, die Enhanced Open unterstützen, nur AES 128, sodass dies eine neue, strengere Anforderung ist. Wie bei der 6-GHz-Unterstützung ist kein Übergangsmodus zulässig.

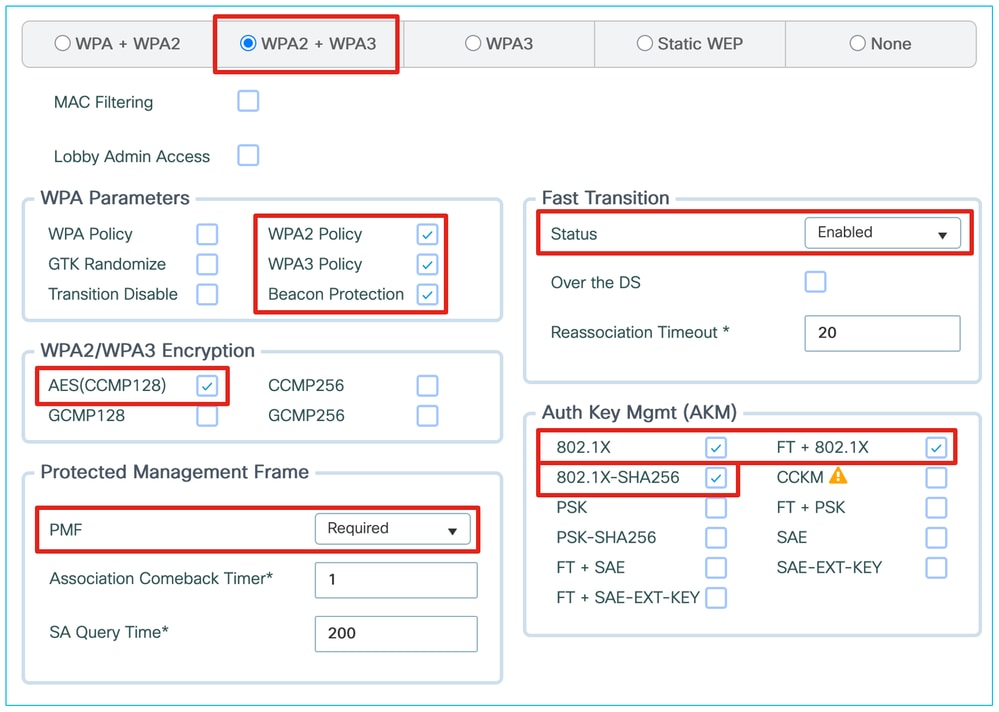

Unabhängig vom gewählten Sicherheitstyp werden Protected Management Frames (PMF) und Beacon Protection benötigt, um Wi-Fi 7 im WLAN zu unterstützen.

Da Wi-Fi 7 noch eine Zertifizierung zum Zeitpunkt der Erstellung dieses Dokuments ist und so früh wie möglich veröffentlicht werden sollte, haben viele Anbieter nicht von Anfang an alle diese Sicherheitsanforderungen durchgesetzt.

Seit kurzem setzt Cisco die Konfigurationsoptionen zunehmend durch, um die Wi-Fi 7-Zertifizierung zu erfüllen. Hier sind die versionsspezifischen Verhaltensweisen:

IOS XE 17.15.3 und neuere Versionen 17.15.x

In dieser Außenstelle werden alle WLANs als Wi-Fi 7-SSIDs übertragen, vorausgesetzt, Wi-Fi 7 ist global und unabhängig von den Sicherheitseinstellungen aktiviert.

Ein Client kann als Wi-Fi 7-fähig zugeordnet werden und Wi-Fi 7-Datenraten unabhängig von der verwendeten Sicherheitsmethode erzielen, sofern diese weiterhin vom WLAN unterstützt wird. Der Client kann jedoch nur als MLO-fähig (auf einem oder mehreren Bändern) assoziieren, wenn er die strengen Anforderungen an die Wi-Fi 7-Sicherheit erfüllt oder er abgelehnt wird.

Dies kann zu Problemen führen, wenn einige frühe Wi-Fi 7 Clients, die keine sichereren Chiffren unterstützen, wie z.B. GCMP256, versuchen, eine Verbindung zu einem WLAN als Wi-Fi 7 MLO-fähig herzustellen, dessen Sicherheitseinstellungen nicht den Wi-Fi 7 Anforderungen entsprechen. In einer solchen Situation wird der Client aufgrund der ungültigen Sicherheitseinstellungen (die noch unter dem WLAN konfiguriert werden dürfen) abgelehnt.

IOS XE 17.18.1 und höher

Der Beacon-Schutz wird automatisch aktiviert, wenn Ihr WLAN Wi-Fi7-konform ist, unabhängig davon, ob Sie das Kontrollkästchen aktivieren oder nicht.

17.18.1 und höher Cisco IOS XE kündigt ein WLAN nur dann als Wi-Fi 7- und MLO-fähig an, wenn in den WLAN-Einstellungen die entsprechenden Sicherheitsanforderungen aktiviert sind. Beispielsweise wird ein WLAN, das nur für SAE und nicht für SAE-EXT wirbt, als MLO-unfähig gesendet.

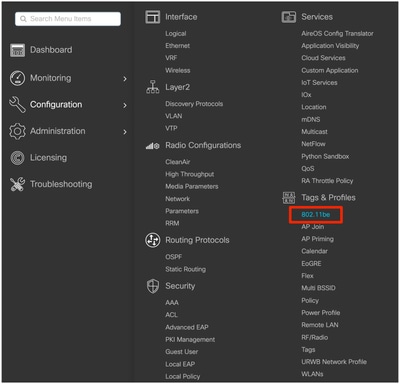

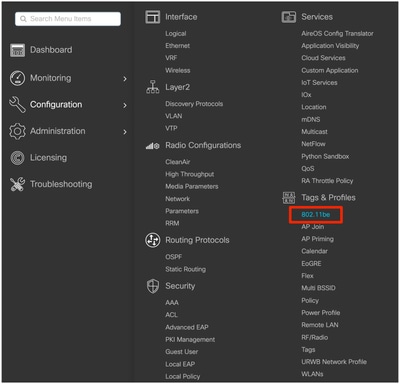

Die Verzweigung 17.18 führt die Funktion eines 802.11be-Profils ein, das mit einem WLAN-Profil verbunden werden kann, um die Aktivierung von Wi-Fi 7 auf SSID- oder sogar Funkbasis zu steuern.

Unter Konfiguration > Tags & Profile > 802.11be, wo standardmäßig bereits ein vorkonfiguriertes 802.11be-Profil vorhanden ist, wird unter dem Namen "default-dot11be-profile" ein neues dediziertes Menü hinzugefügt.

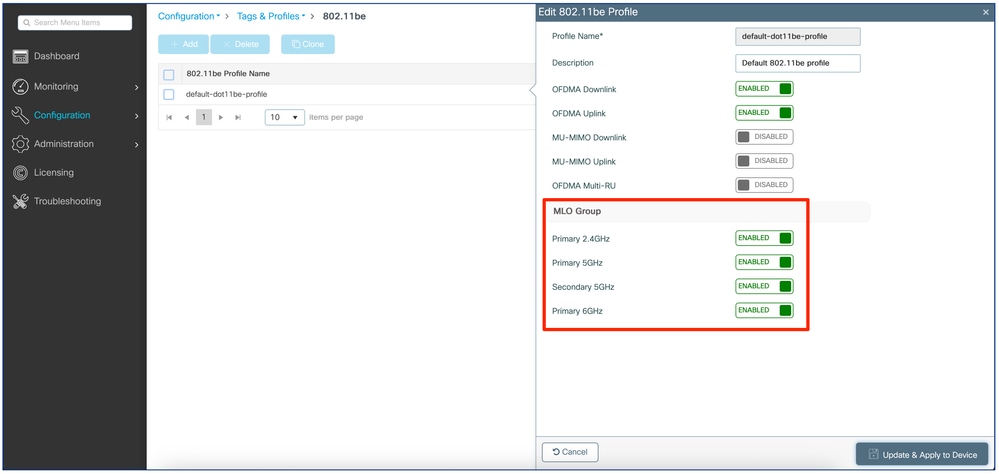

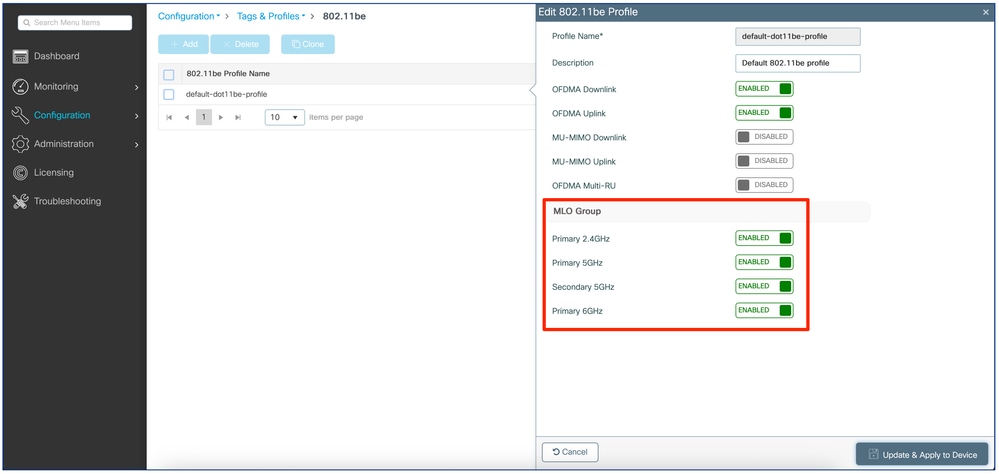

Die vier Haupteinstellungen zur Aktivierung oder Deaktivierung von Wi-Fi 7 befinden sich im Abschnitt "MLO Group" (MLO-Gruppe). Wenn wir alle vier deaktivieren, wird Wi-Fi 7 für alle Bänder des WLAN-Profils deaktiviert, mit dem das 802.11be-Profil verbunden wird. Wenn nur einige oder alle dieser Optionen aktiviert sind, wird Wi-Fi 7 auf den entsprechenden Bändern/Funkmodulen im WLAN-Profil aktiviert, mit dem das 802.11be-Profil verbunden wird.

Das "default-dot11be-profile" aktiviert MLO und Wi-Fi 7 auf allen Funkmodulen und ist standardmäßig mit jedem WLAN-Profil verbunden.

Durch die Erstellung eines neuen 802.11be-Profils, bei dem alle "MLO Group"-Einstellungen deaktiviert und an bestimmte WLAN-Profile angehängt wurden, können wir beispielsweise Wi-Fi 7 für einige unserer SSIDs selektiv deaktivieren.

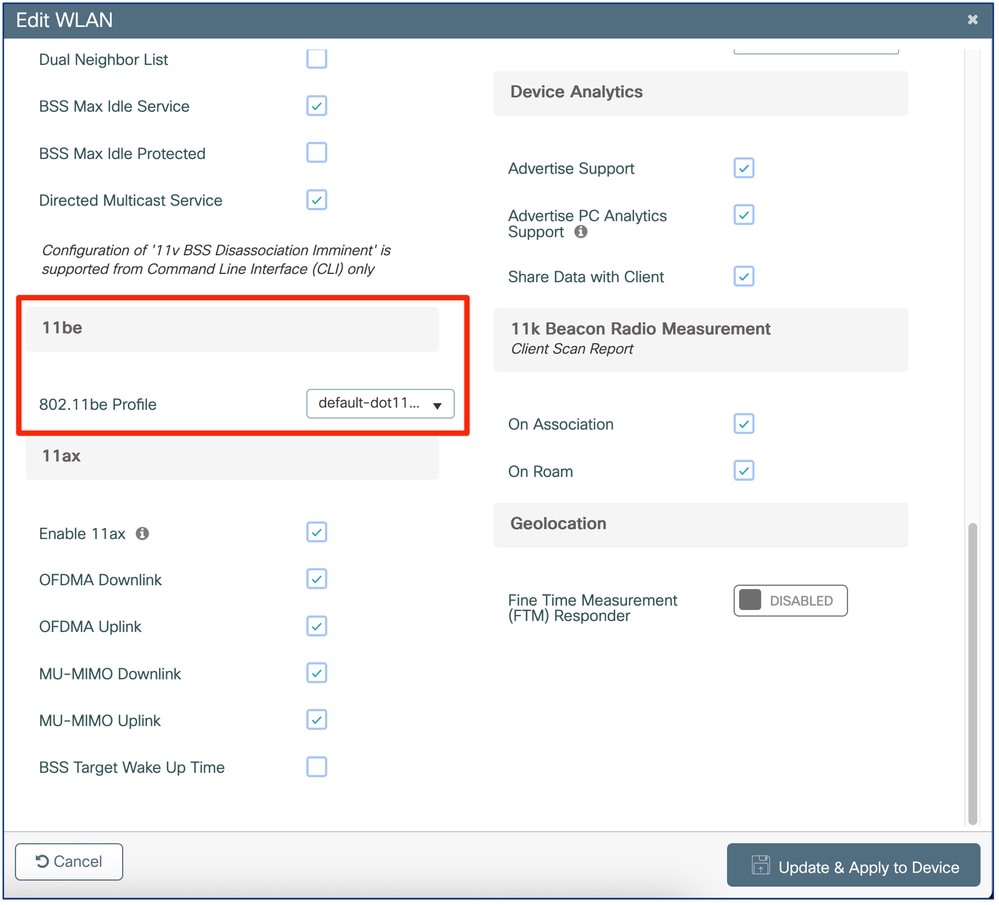

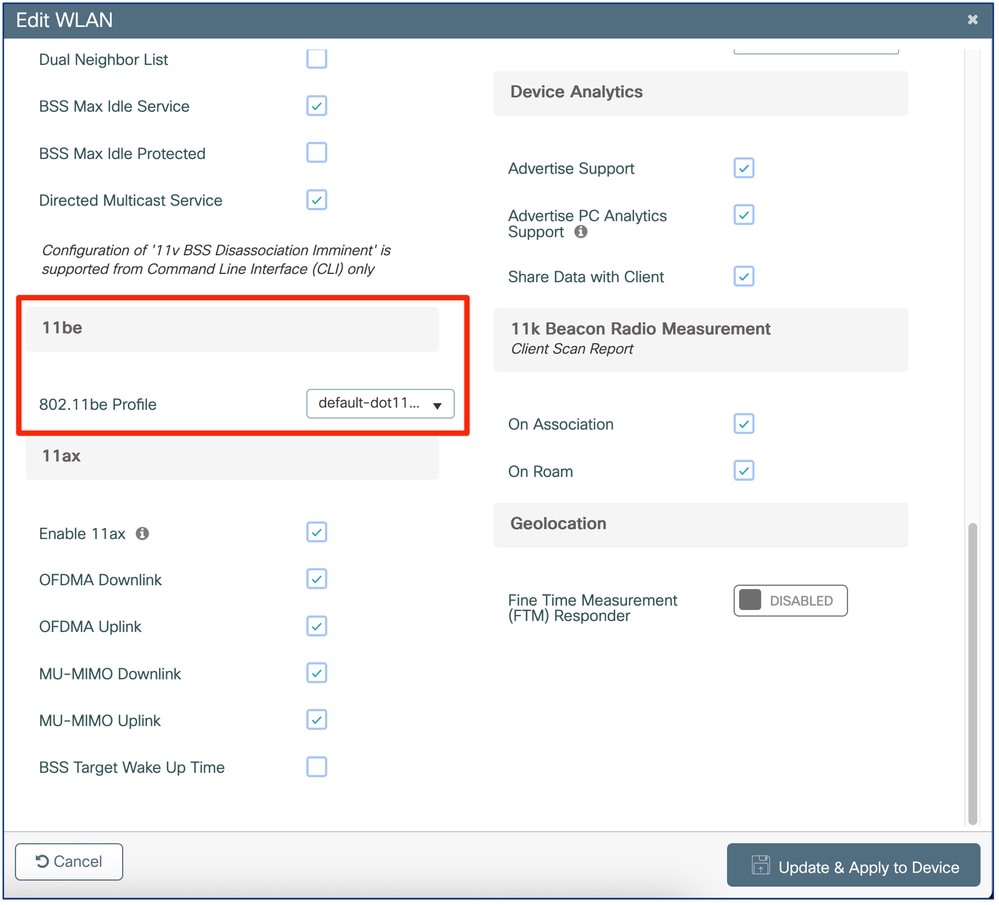

Auf der Registerkarte "Advanced" (Erweiterte Einstellungen) jedes WLAN-Profils wird ein entsprechendes 802.11be-Profil angefügt:

Wie im Beispiel zu sehen ist, ist das "default-dot11be-profile" standardmäßig jedem WLAN-Profil angehängt.

Anmerkung: Wenn Wi-Fi 7 auf dem Controller nicht global aktiviert ist, wie später erläutert, ist Wi-Fi 7 für alle WLAN-Profile deaktiviert, und 802.11be-Profile werden nicht angewendet.

17.18.2 führt einen kleinen Assistenten in die WLAN-Bearbeitungsseite ein, der Ihnen zeigt, ob Ihr WLAN Wi-Fi7-konform ist oder nicht und was fehlt :

17.18.2 Sicherheitsassistent

17.18.2 Sicherheitsassistent

Überlegungen zum Funkdesign für die 6-GHz-Abdeckung

Ohne zu einem vollständigen Leitfaden für Standortuntersuchungen werden zu wollen, beschreibt dieser Abschnitt kurz einige Grundüberlegungen bei der Planung für eine 6-GHz-Abdeckung, insbesondere wenn es eine bereits vorhandene Installation für 2,4/5-GHz gibt, die wir zu Wi-Fi 6E oder 7 migrieren möchten.

Wie bei jeder neuen Wi-Fi-Bereitstellung, die wir auf 2,4 und/oder 5 GHz gewohnt waren, muss ein neues Wireless-Projekt auf 6 GHz auch eine entsprechende dedizierte 6 GHz-Standortuntersuchung umfassen.

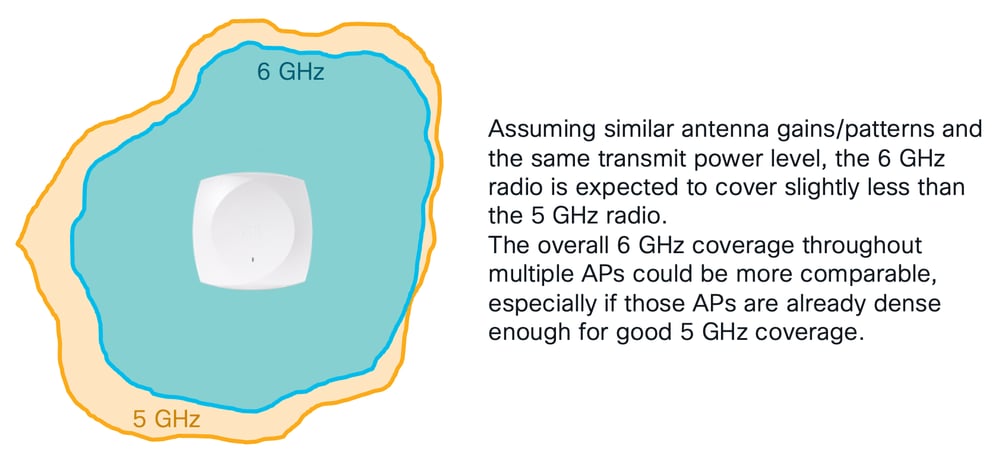

Wenn Pre-Wi-Fi 6E/7 APs bereits für eine spezifische 5 GHz-Abdeckung positioniert sind und in einigen Fällen benötigt werden, können wir davon ausgehen, dass wir sie durch Wi-Fi 6E/7-fähige APs ersetzen können und dennoch eine gute Abdeckung auf 6 GHz erhalten. Damit diese Theorie funktionieren kann, müssen unsere vorhandenen Access Points bereits die richtige 5-GHz-Abdeckung für die beabsichtigten Anforderungen bereitstellen (nur Daten, Sprache, bestimmte Anwendungen usw.), während sie bereits mindestens 3 bis 4 Übertragungsleistungspegel unter ihrem Höchstwert haben. APs haben in der Regel 7 bis 8 Leistungspegel, und jeder Leistungspegel teilt die Übertragungsleistung durch die Hälfte. Dies bedeutet, dass sich ein komfortabler Spot dann ergibt, wenn die Access Points das Medium ihres zulässigen Sendeleistungsbereichs verwenden.

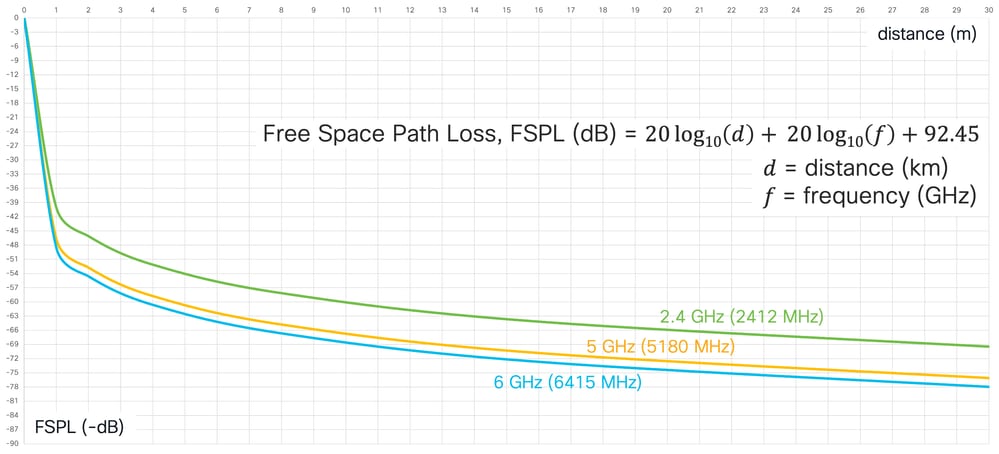

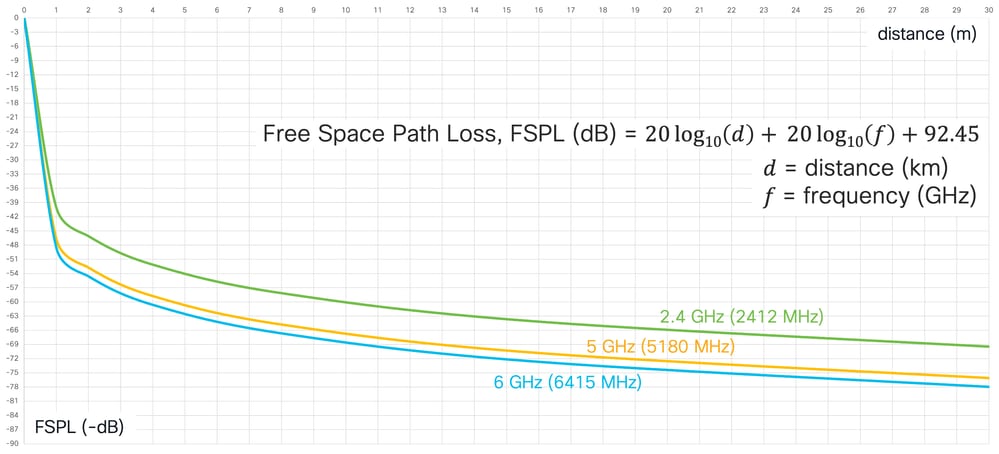

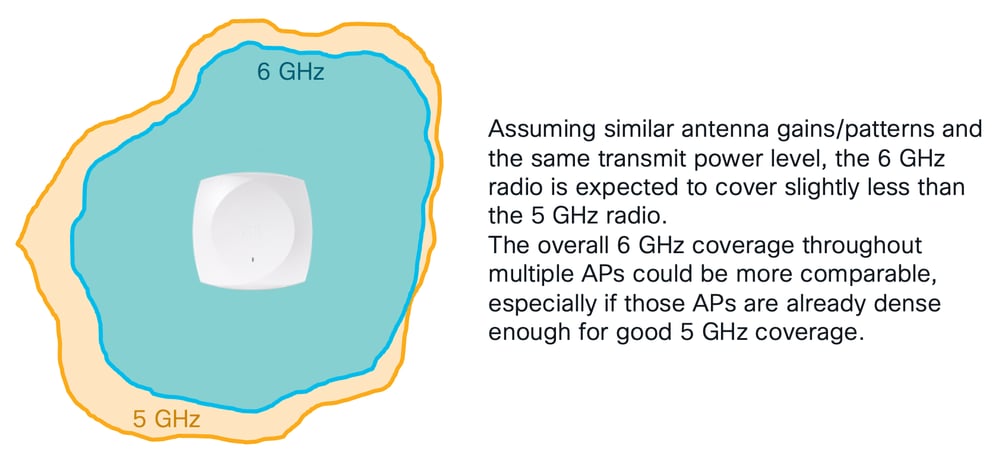

Nach Berechnungen des freien Raumeinflusses werden 6-GHz-Signale um 2 dB mehr als 5 GHz-Signale gedämpft. Darüber hinaus können 6-GHz-Signale auch stärker von Hindernissen beeinflusst werden als ihre 5-GHz-Entsprechungen.

Wenn ein Cisco AP seine Sendeleistung um eine Ebene erhöht/verringert, erfolgt dies um einen "Sprung" von 3 dB. Ein Access Point, der von einem Leistungspegel von 4 mit einer Sendeleistung von beispielsweise 11 dBm auf einen Leistungspegel von 3 geht, erhöht seine Sendeleistung auf 14 dBm (11 dBm für den Leistungspegel von 4 und 14 dBm für den Leistungspegel von 3 sind nur ein generisches Beispiel, da verschiedene Modelle/Generationen von Access Points geringfügig unterschiedliche Sendeleistungswerte in dBm für den gleichen Leistungspegel haben könnten Nummer).

Wenn beispielsweise ein Pre-Wi-Fi 6E/7 AP bereits eine gute Abdeckung bei 5 GHz auf Leistungsebene 4 bietet, könnte ein neuerer Wi-Fi 6E/7 AP mit ähnlichen 5 GHz Funkmustern diesen früheren AP ersetzen, ohne dass dies wesentliche Auswirkungen auf das bestehende 5 GHz Netzwerk hätte.

Das 6-GHz-Funkmodul des neuen Wi-Fi 6E/7 AP könnte eine ähnliche 6-GHz-Abdeckung wie das 5-GHz-Funkmodul bieten, indem es nur eine Übertragungsleistung (also 3 dB) höher bereitstellt.

Wenn 5 GHz bereits mit dem AP 5 GHz-Funkmodul bei 3-4 Leistungspegeln unter seinem Maximum korrekt abgedeckt ist, könnte das entsprechende 6 GHz-Funkmodul daher bei 2-3 Leistungspegeln unter seinem Maximum für eine vergleichbare Abdeckung eingestellt werden. Diese Annahme funktioniert unter der Bedingung, dass gemäß den landesspezifischen Vorschriften, bei denen 5 GHz- und 6 GHz-Abdeckungen eingesetzt werden, 6 GHz-Funkmodule und EIRP mit höheren Leistungen als 5 GHz ausgestattet sind (Channel-Aggregationen und das spezifische AP-Modell können ebenfalls berücksichtigt werden: Informationen zu den jeweiligen Ländern finden Sie in der Tabelle mit den Energieeinstellungen für die einzelnen AP-Modelle).

Wenn das 6-GHz-Funkmodul bereits eine korrekte Abdeckung bei 2-3 Leistungspegeln unterhalb seines Maximums bietet, könnte es ausnahmsweise sogar ein paar Stufen höher liegen, um beispielsweise zeitweilig unerwartete Abdeckungslöcher zu umgehen (Ausfall eines benachbarten AP, unangekündigte Hindernisse, neue Funkanforderungen usw.).

Roaming-Verhalten zwischen APs vor Wi-Fi 6E/7 und Wi-Fi 6E/7

Die Implementierung von APs, die unterschiedliche Standards und/oder Frequenzbänder im gleichen Abdeckungsbereich unterstützen, war schon immer keine empfehlenswerte Vorgehensweise, insbesondere dann nicht, wenn diese unterschiedlichen Generationen von APs auf "Salz-Pfeffer"-Weise (d. h. in derselben Zone gemischt) installiert werden.

Während ein Wireless-Controller Vorgänge (z. B. dynamische Kanalzuweisung, Sendeleistungssteuerung, PMK-Cache-Verteilung usw.) von einer Gruppe verschiedener AP-Modelle aus verarbeiten könnte, können Clients, die zwischen verschiedenen Standards und sogar verschiedenen Frequenzbändern wechseln, dies nicht immer ordnungsgemäß verarbeiten, und sie könnten z. B. in Roaming-Probleme geraten.

Darüber hinaus unterstützen Wi-Fi 6E/7 APs aufgrund der neueren Standards GCMP256-Chiffren für WPA3. Dasselbe könnte jedoch nicht immer für einige Wi-Fi 6 APs und ältere Modelle gelten. Bei Passphrase/WPA3-Personal- und Enhanced Open/OWE-SSIDs, die die Konfiguration von AES-(CCMP128-) und GCMP256-Chiffren erfordern, unterstützen bestimmte Wi-Fi 6-Geräte (wie die Serien 9105, 9115 und 9120) GCMP256 nicht. und kann AES(CCMP128)-Chiffren nur für verknüpfende Clients anbieten, einschließlich Wi-Fi 6E/7-fähiger Clients. Wenn diese Wi-Fi 6E/7-Clients von/zu benachbarten Wi-Fi 6E/7-APs, die GCMP256 unterstützen, wechseln müssen, müssen sie eine ganz neue Verbindung durchlaufen, da die Neuverhandlung von Chiffren zwischen AES(CCMP128) und GCMP256 für transparentes Roaming nicht unterstützt wird. Darüber hinaus ist es im Allgemeinen nicht optimal, APs mit unterschiedlichen Funktionen im gleichen Bereich anzubieten: Bei dieser Bereitstellung können die Clients diese Funktionen während des Umzugs nicht zuverlässig nutzen. Dies kann zu Verklebungen oder Verbindungsunterbrechungen führen.

Obwohl dieses Szenario ein Eckfall sein muss, möchten wir dennoch bedenken, dass mit den im WLAN konfigurierten GCMP256-Chiffren das Roaming von Wi-Fi 6E/7-Clients zwischen 9105/9115/9120 APs und 9130/9124/916x/917x APs können nicht möglich sein, da letztere Serie unterstützt GCMP256 und erstere nicht.

Kanalbreiten von 40 MHz oder mehr auf 6 GHz können auch zu Anhaftungen für 6 GHz-fähige Clients führen, die sich weigern können, sich anderen Bändern erneut zuzuordnen. Dies muss ein weiterer Grund sein, 6-GHz-fähige APs und nicht 6-GHz-fähige APs nicht im gleichen Roaming-Bereich zu mischen.

Globale Aktivierung von Wi-Fi 7

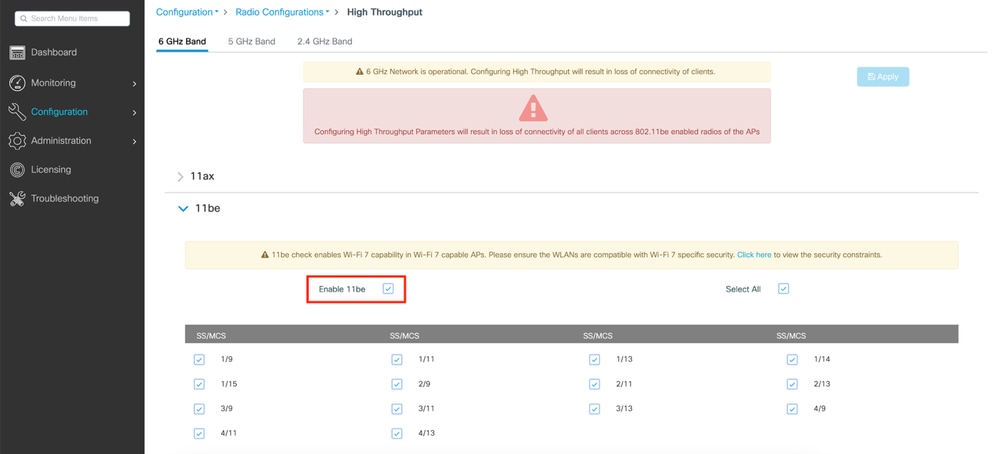

Globale Aktivierung von Wi-Fi 7 unter IOS XE

Bei der Installation oder dem Upgrade auf eine IOS XE-Version, die Wi-Fi 7 unterstützt, ist die Unterstützung für Wi-Fi 7 standardmäßig global deaktiviert.

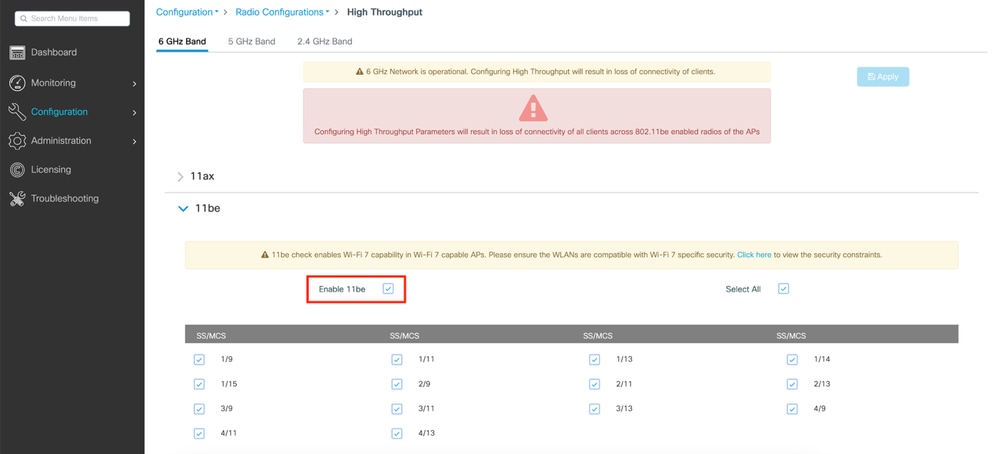

Um sie zu aktivieren, müssen wir im Konfigurationsmenü für hohen Durchsatz jedes 2,4/5/6 GHz-Bands navigieren und das Kontrollkästchen markieren, um 11be zu aktivieren.

Eine weitere Möglichkeit besteht darin, diese drei Befehlszeilen über SSH/Konsole im Terminalkonfigurationsmodus auszuführen:

ap dot11 24ghz dot11be

ap dot11 5ghz dot11be

ap dot11 6ghz dot11be

Wie im Warnhinweis erwähnt, führt die Änderung des Status der 802.11be-Unterstützung bei dem Versuch, diese Einstellungen zu ändern, zu einem kurzzeitigen Verbindungsverlust für alle Clients über Funkmodule von Wi-Fi 7 APs. Wenn Sie MLO ausführen möchten, d. h. Clients, die sich gleichzeitig mit mehreren Bändern verbinden, müssen Sie 11be auf allen Bändern aktivieren, mit denen der Client eine Verbindung herstellen soll. Es ist nicht notwendig, alle Bänder zu aktivieren, aber nur für die Leistung empfohlen.

Globale Aktivierung von Wi-Fi 7 auf dem Cisco Meraki Dashboard

Wenn einem Cisco Meraki Dashboard-Netzwerk zum ersten Mal Wi-Fi 7-fähige APs (z. B. CW9178I, CW9176I/D1) hinzugefügt werden, ist die Unterstützung für den 802.11be-Betrieb im Standard-Funkprofil festgelegt.

Um sie zu aktivieren, müssen wir unter Wireless > Radio Settings (Wireless > Funkeinstellungen) navigieren, auf die Registerkarte RF Profile (Funkprofil) klicken und das Profil auswählen, das dem Access Point zugewiesen ist (Standard: "Basic Indoor Profile" (Grundlegendes Innenprofil für APs für Innenbereiche).

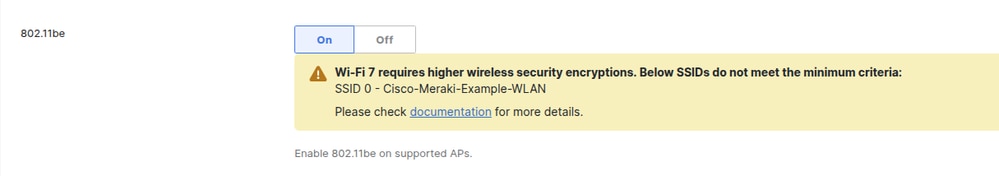

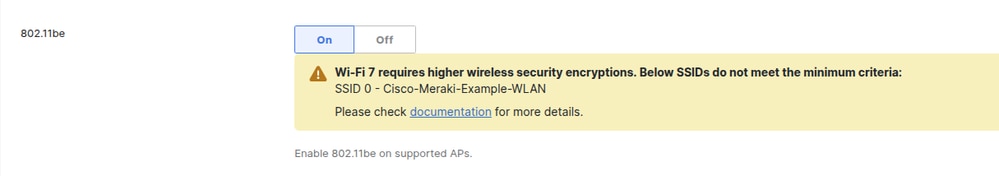

Aktivieren Sie im Abschnitt General (Allgemein) 802.11be (on), wie in diesem Screenshot gezeigt:

Wenn ein oder mehrere WLANs mit Sicherheitseinstellungen konfiguriert werden, die unter den in der Wi-Fi 7-Spezifikation festgelegten Einstellungen liegen, zeigt das Dashboard ein Banner an, das die Benutzer benachrichtigt (siehe unten).

Obwohl das Dashboard das Speichern der Konfiguration ermöglicht, wird Wi-Fi 7 auf den markierten SSIDs erst aktiviert, wenn die Konformität mit den Wi-Fi 7-Anforderungen sichergestellt ist.

Zum Zeitpunkt dieser Veröffentlichung müssen alle im Netzwerk aktivierten WLANs die Wi-Fi 7-Spezifikationsanforderungen erfüllen, die für die Firmware-Version MR 31.1.x und höher aktiviert werden müssen (dieses Verhalten ändert sich bei einer zukünftigen Version von Firmware MR 32.1.x).

Sobald die Konfiguration des SSID die Wi-Fi 7-Mindestkriterien erfüllt, wird das Banner ausgeblendet.

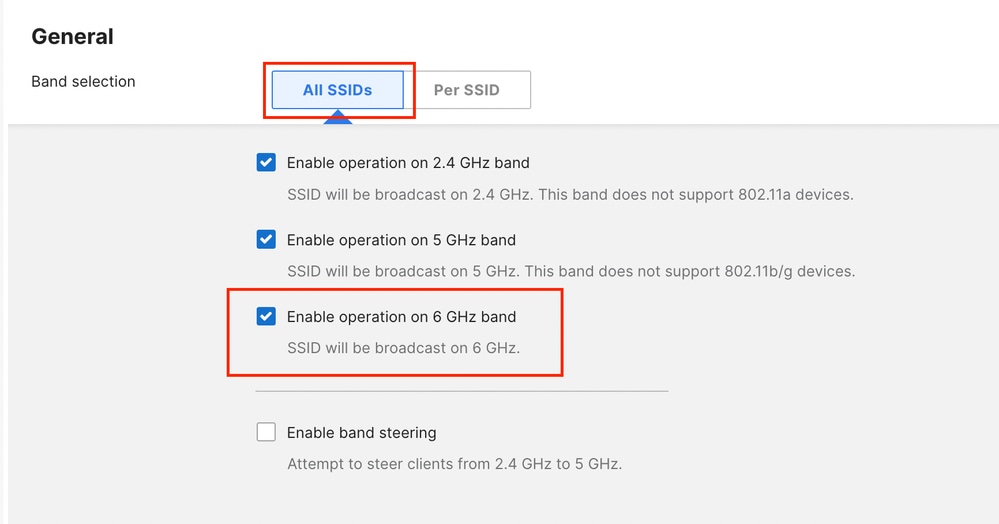

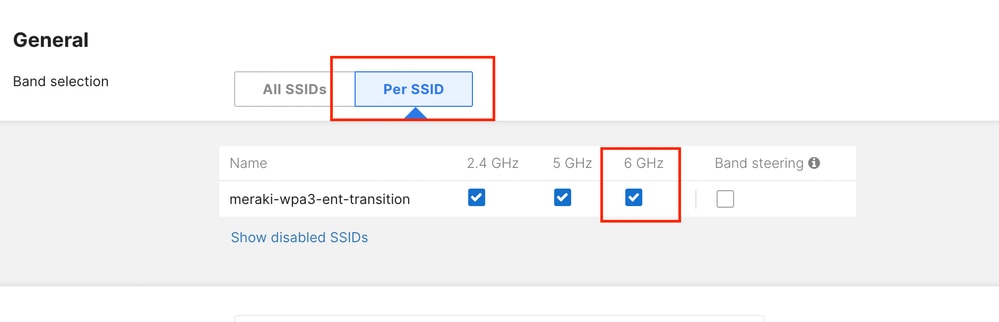

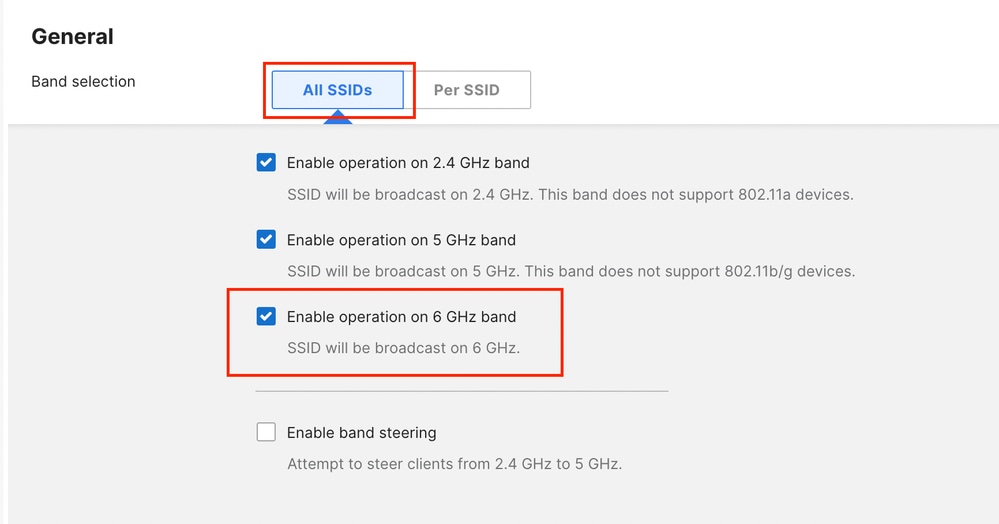

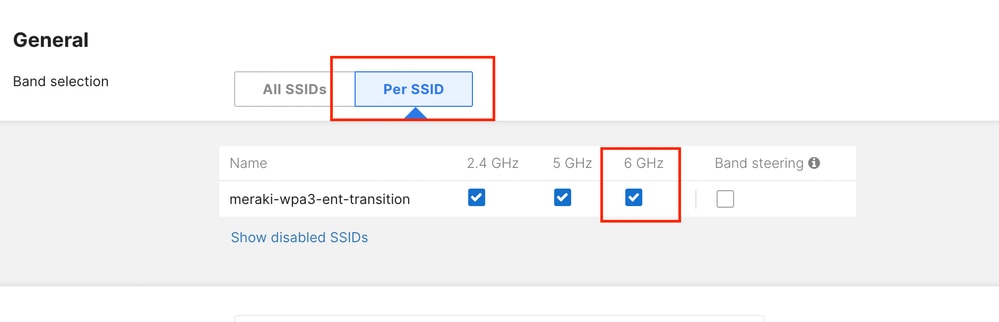

Stellen Sie sicher, dass Sie im selben HF-Profil den 6-GHz-Betrieb auf den APs aktivieren.

Dies kann entweder für alle SSIDs als Bulk-SSID oder für jede einzelne SSID erfolgen.

Beachten Sie, dass Band Steering nur zwischen 2,4 und 5 GHz verfügbar ist.

Beispiel einer 6-GHz-Unterstützung für alle SSIDs.

Beispiel einer 6-GHz-Aktivierung für eine einzelne SSID.

Anwendungsfälle

802.1X/WPA3-Enterprise-Netzwerke

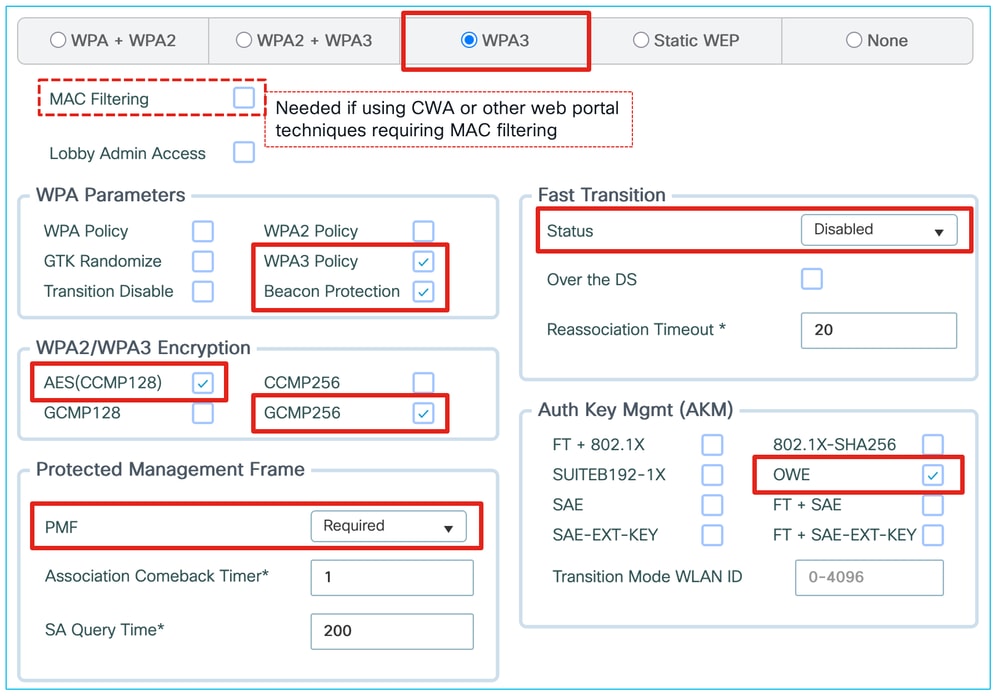

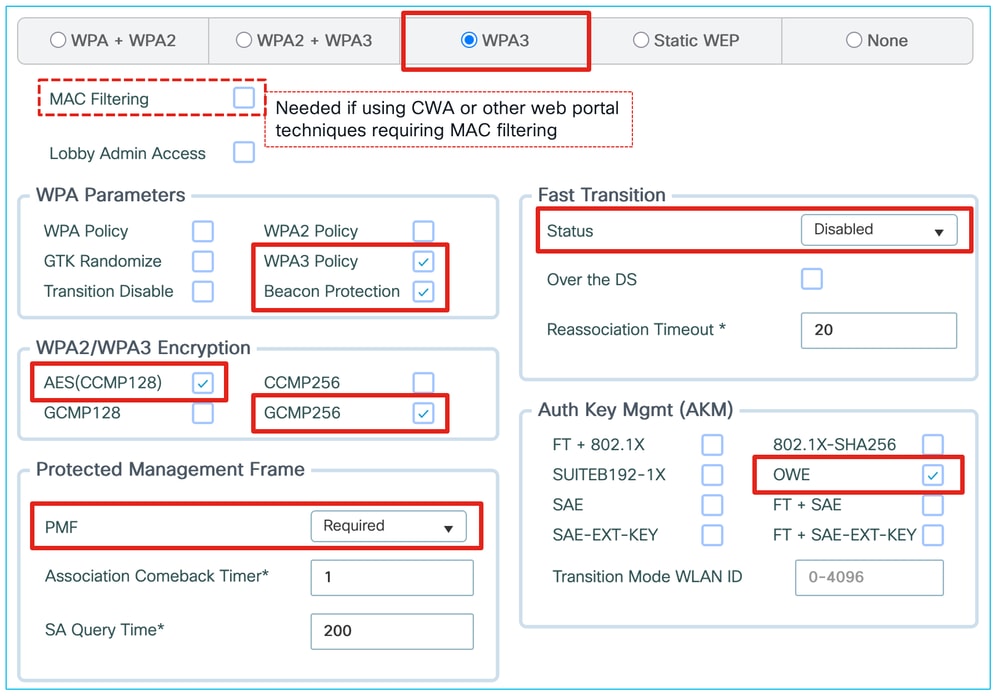

WPA3-Enterprise-Konfiguration auf IOS XE

WLANs der Enterprise-Klasse, die auf WPA2/3 mit 802.1X-Authentifizierung basieren, lassen sich am einfachsten auf 6 GHz migrieren.

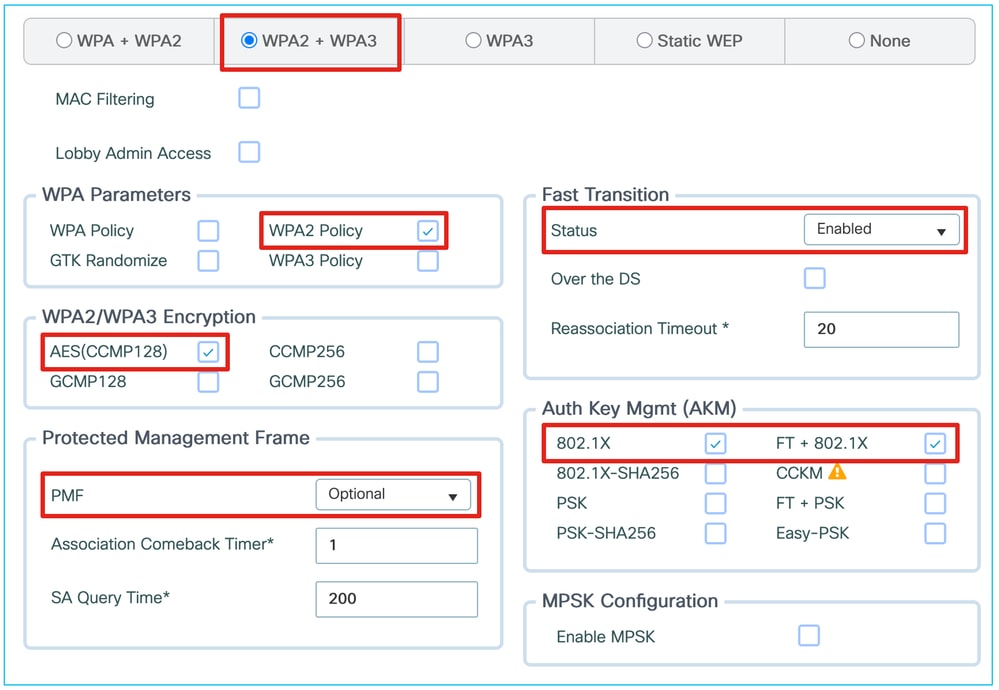

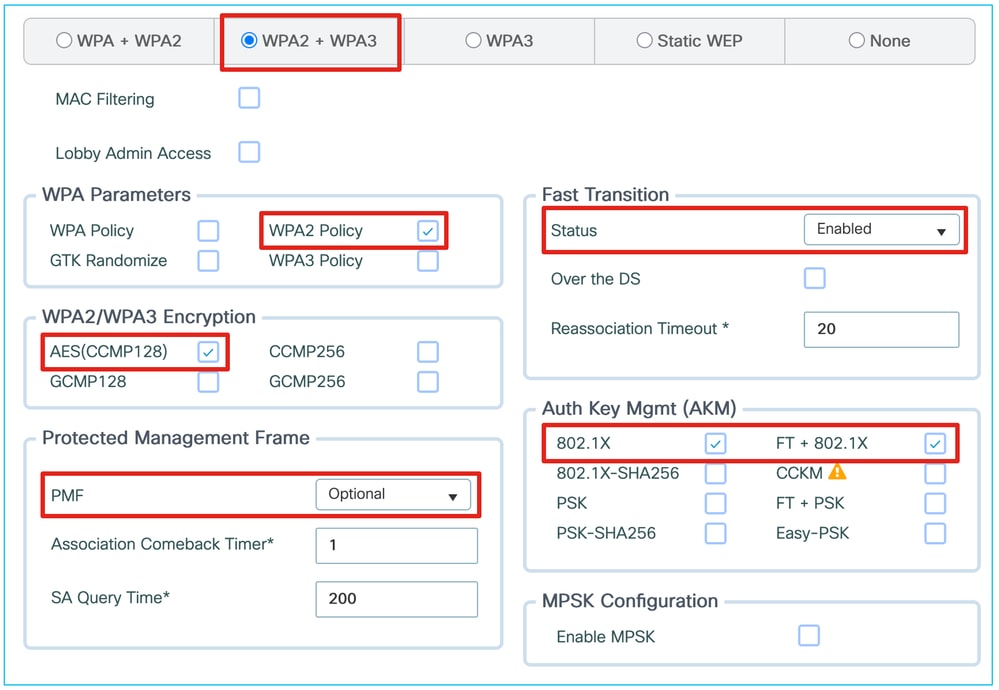

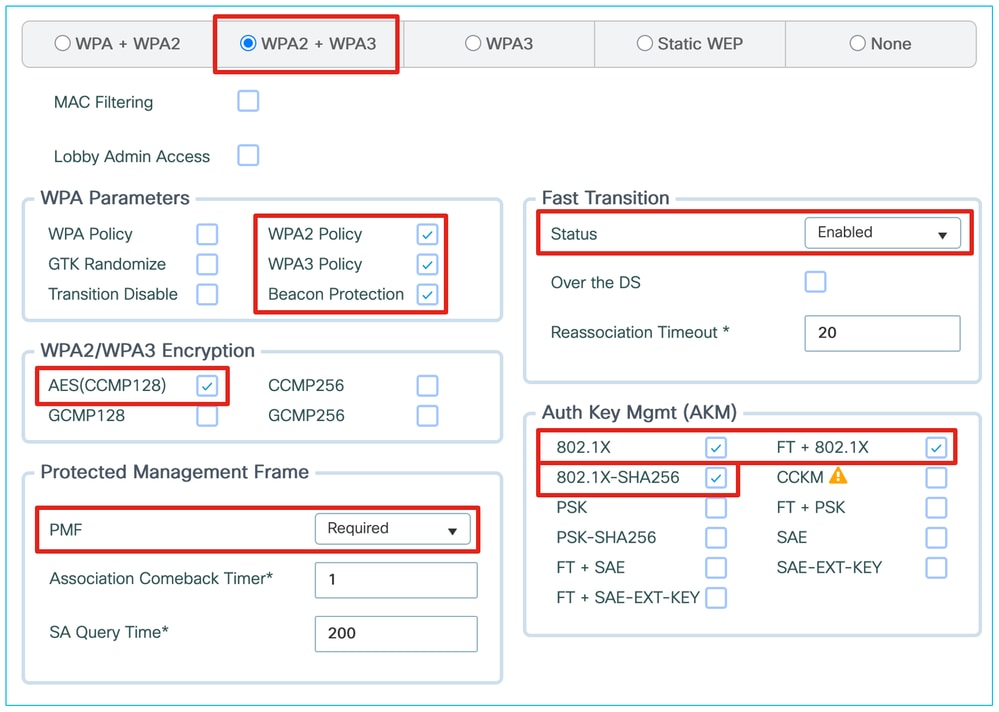

Die Aktivierung Ihrer 802.1X-SSID für 6 GHz erfordert nur die Aktivierung der PMF-Unterstützung (optional) sowie der 802.1X-SHA256- und/oder FT + 802.1X-AKMs, die beide WPA3-kompatibel sind.

Wir können weiterhin WPA2 mit dem Standard 802.1X (SHA1) im selben WLAN anbieten, was nur im 5-GHz-Band angekündigt wird. Für die Wi-Fi 7-Unterstützung muss Beacon Protection aktiviert sein. WPA2 802.1X (SHA1) kann als Abwärtskompatibilitätsoption im WLAN beibehalten werden.

Obwohl Sie viele Geräte "aus Kompatibilitätsgründen" durch die Aktivierung von AES128 und GCMP256, durch die optionale Einstellung von PMF und die Duldung von WPA2 AKM wie regulärem 802.1X, möglicherweise offen halten können, entsteht eine Situation, in der die Clients viele Möglichkeiten haben und wenn sie erklären, Wi-Fi7 zu unterstützen, aber irgendwie eine Kombination von Sicherheitseinstellungen wählen, die nicht Wi-Fi7-kompatibel ist, muss der Access Point den Client ablehnen, was tatsächlich Kompatibilitätsprobleme verursachen kann.

IOS XE 17.18.2 und frühere Versionen unterstützen GCMP256 für eine Unternehmens-SSID jedoch nicht. Es wird empfohlen, einen solchen Anwendungsfall für Unternehmensumgebungen beizubehalten, auf denen hauptsächlich Windows11-Laptops ausgeführt werden.

Sobald Sie 17.18.3 oder höher laufen haben, können Sie GCMP256 aktivieren und breitere Mobilgerätekategorien richtig unterstützen (einige Clients weigern sich, eine Verbindung herzustellen, wenn die SSID behauptet, Wi-Fi7 zu sein, unterstützen aber nur AES128).

Das Meraki Cloud-Dashboard unterstützt GCMP256 und erfordert dies zur Aktivierung von Wi-Fi7 auf der SSID. Ein Wi-Fi7-Client kann nur AES128 unterstützen, aber ein zertifizierter Wi-Fi 7-Access Point muss sowohl AES128 als auch GCMP256 bereitstellen.

Von einer typischen WPA2-SSID mit diesen L2-Sicherheitseinstellungen:

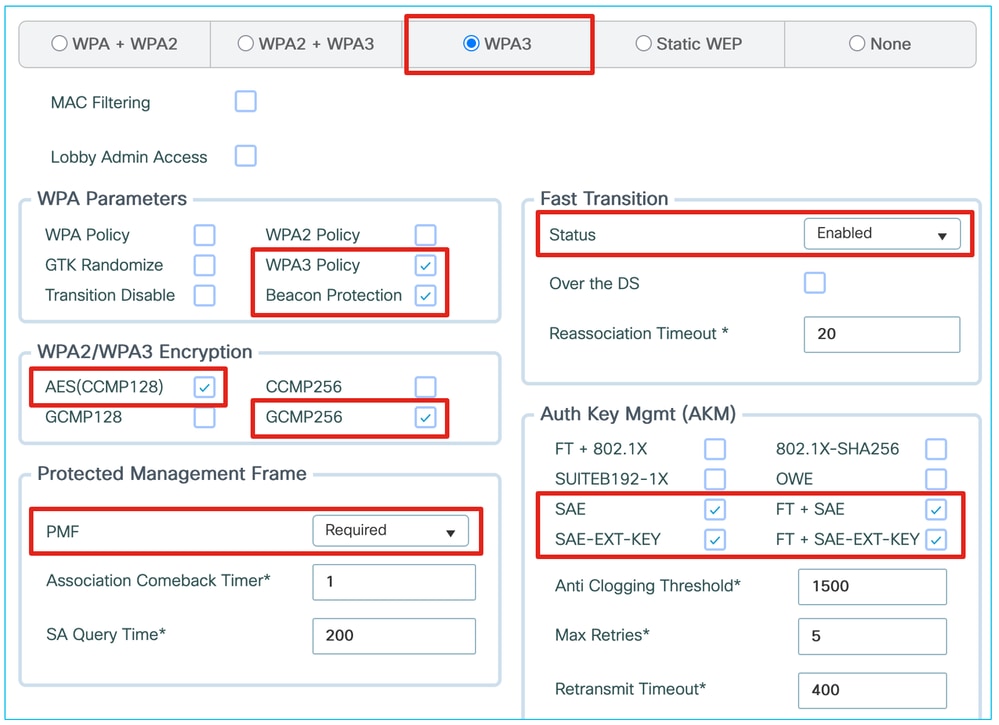

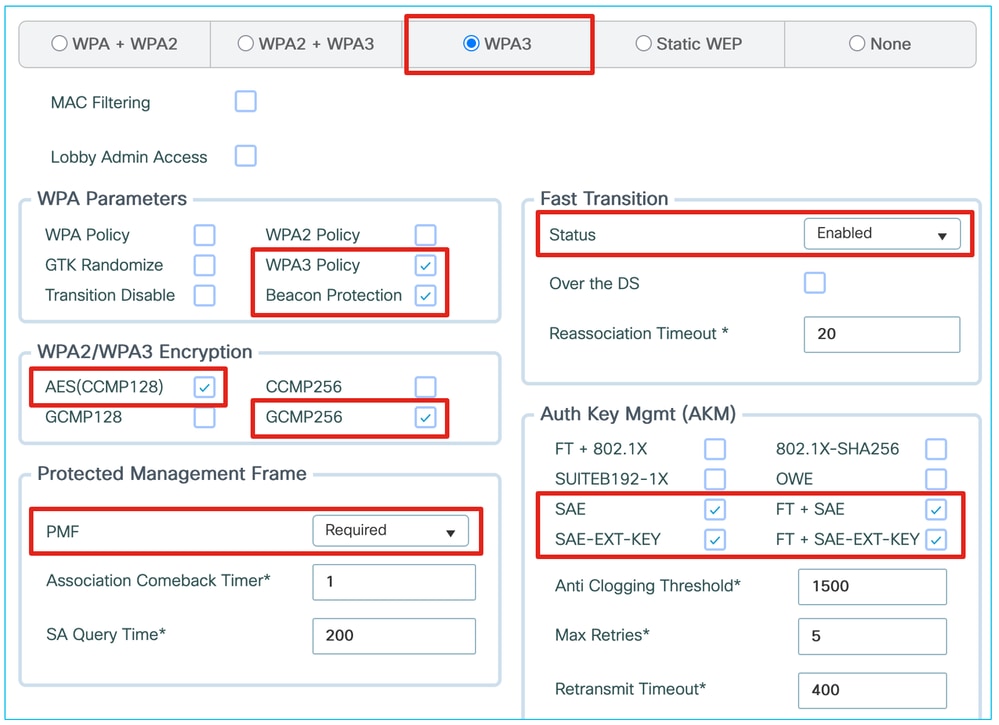

Wir können die Konfiguration für WPA3, 6 GHz und teilweise Wi-Fi 7 migrieren, wie hier gezeigt:

Bei dieser letzten Screenshot fehlt GCMP256 für eine korrekte Wi-Fi7-Unterstützung. Auch bei Clients ist es potenziell problematisch, so viele verschiedene Chiffren anzubieten und so schnell wie möglich auf ein volles WPA3-WLAN mit AES128+GCMP256 umzusteigen.

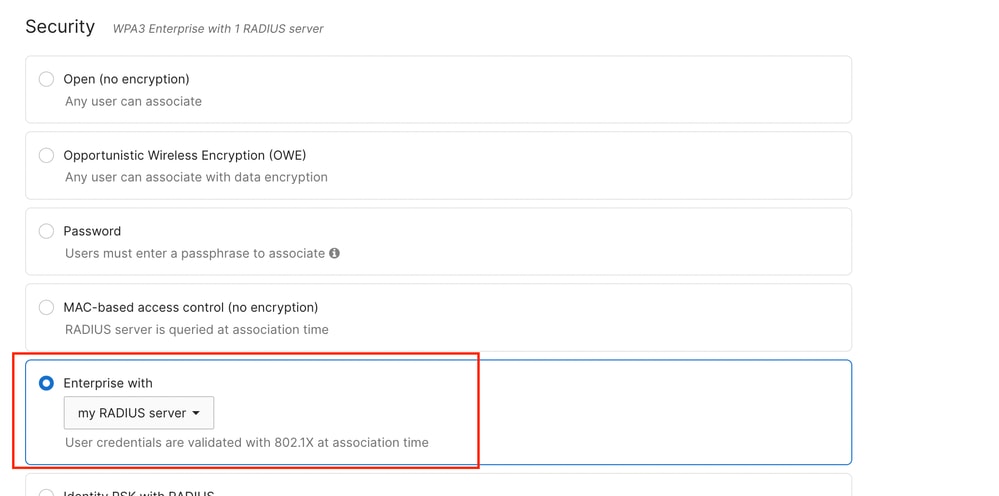

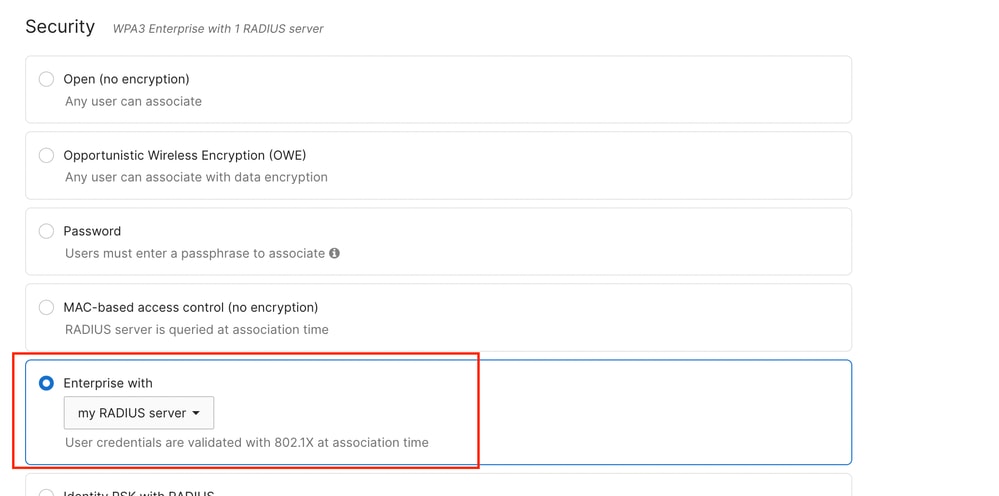

WPA3-Enterprise-Konfiguration auf dem Cisco Meraki Dashboard

Zum Zeitpunkt der Erstellung dieses Dokuments ist der WPA3-Enterprise-Betrieb nur mit einem externen RADIUS-Server (auch als "mein RADIUS-Server" bezeichnet) verfügbar.

WPA3-Enterprise ist für die Meraki Cloud-Authentifizierung nicht verfügbar.

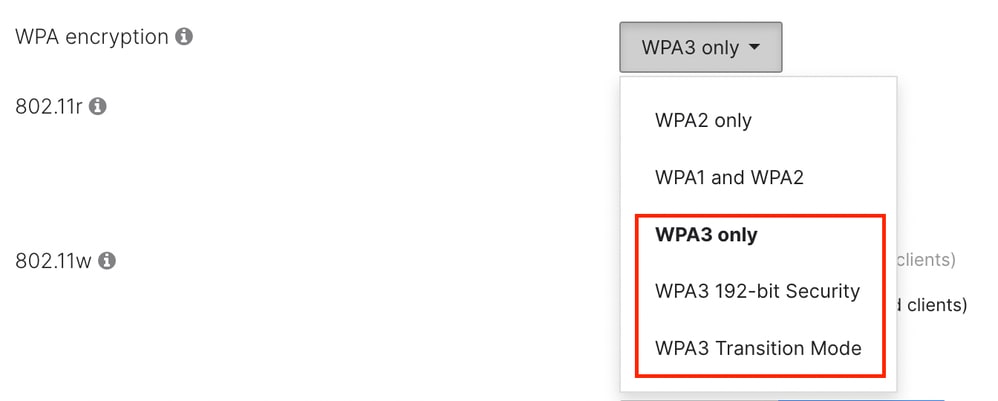

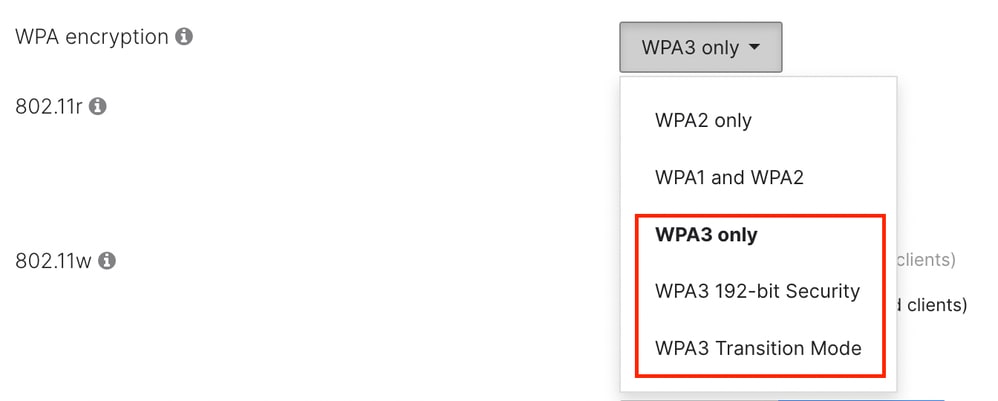

Ab MR 31.x gibt es folgende WPA-Typen:

- Nur WPA3", die die gleichen Chiffren wie WPA2 verwendet, jedoch 802.11w (PMF) erfordert.

- 'WPA3 192-Bit', das nur die EAP-TLS-Methode mit den Chipern TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384, TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 zulässt, oder TLS_DHE_RSA_WITH_AES_256_GCM_SHA384. Für diesen Modus müssen auf dem RADIUS-Server dieselben Chips konfiguriert werden, um diesen Modus zu aktivieren.

- 'WPA3-Übergangsmodus' (auch Mischmodus), der die Koexistenz von WPA2-Clients in demselben WLAN ermöglicht, das für WPA3 verwendet wird.

Wenn 'Nur WPA3' oder 'WPA3 192-Bit-Sicherheit' verwendet wird, ist PMF für alle Clients obligatorisch.

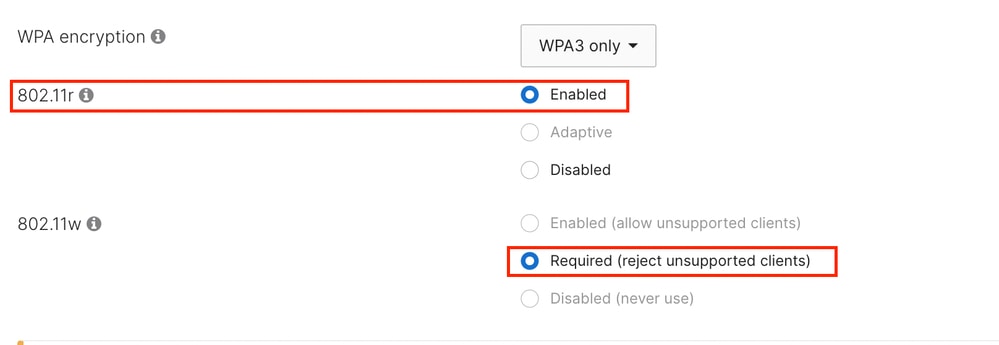

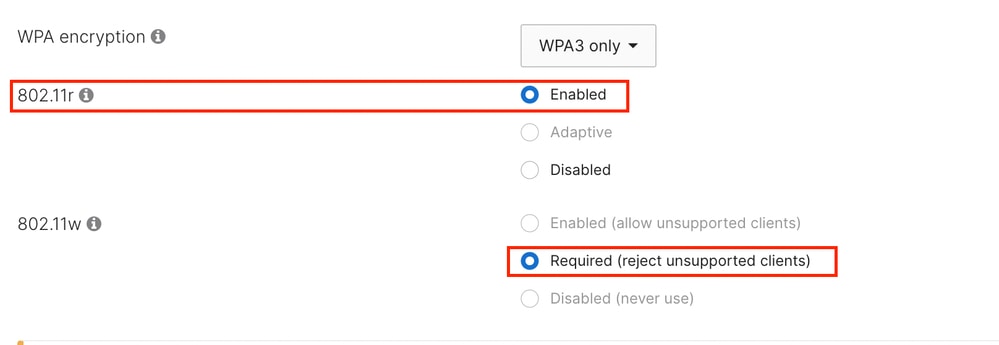

Bei den meisten Anwendungen muss FT (802.11r) aktiviert werden, auch wenn dies nicht obligatorisch ist, um die Auswirkungen von Roaming- und Neuauthentifizierungslatenz zu mindern, während ein externer RADIUS-Server verwendet wird.

Für den 6-GHz-Betrieb muss PMF aktiviert werden (802.11w).

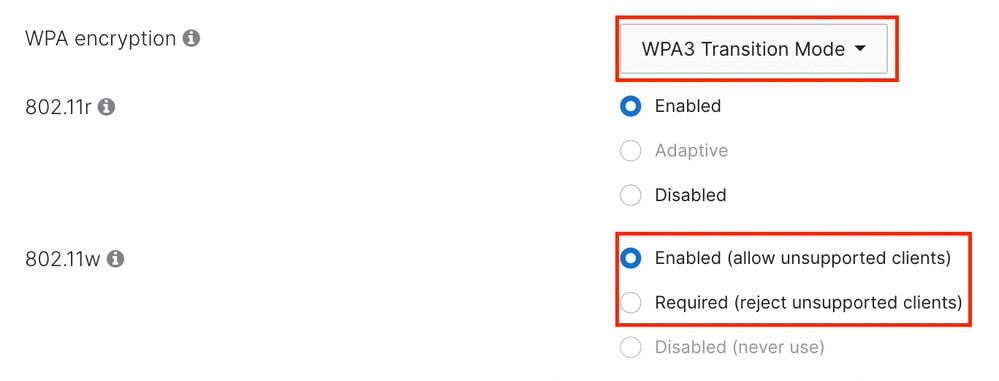

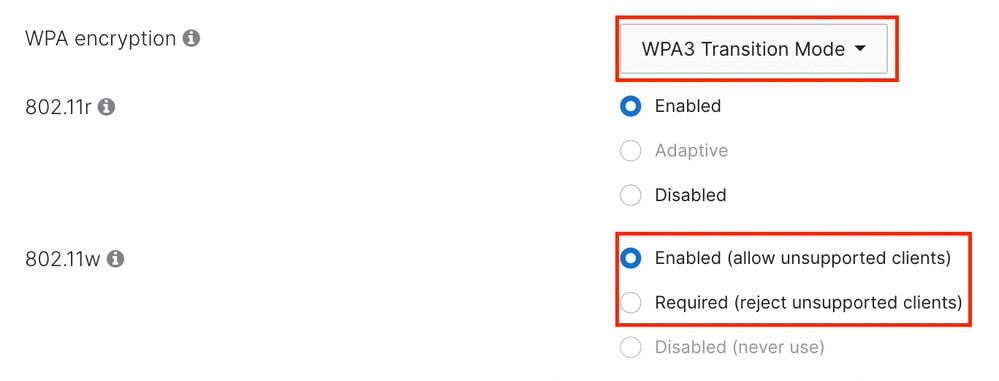

Wenn Sie den WPA3-Übergangsmodus auswählen, verwenden alle Clients, die WPA3 verwenden können, standardmäßig PMF. Alle Clients mit 6 GHz verwenden WPA3.

In diesem Modus können Sie auswählen, ob der Legacy-Client, der WPA2 verwendet, PMF verwenden muss (802.11w erforderlich) oder ob diese Funktion optional ist (802.11w aktiviert).

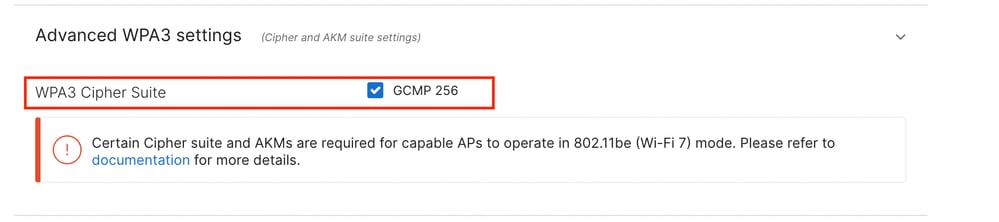

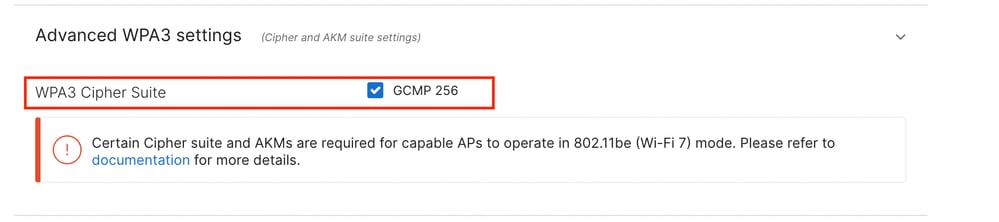

Unabhängig von der WPA3-Auswahl müssen die Cisco Meraki APs die Aktivierung der GCMP 256-Verschlüsselungssuite für den Betrieb im Wi-Fi 7-Modus zulassen.

Darüber hinaus ist der Beacon-Schutz für 2,4, 5 und 6 GHz standardmäßig aktiviert, wenn die APs im Wi-Fi 7-Modus betrieben werden.

Passphrase/WPA3-Personal/IoT-Netzwerke

Die Aktivierung einer Passphrase-SSID für 6 GHz bis zur Wi-Fi 6E-Unterstützung ist einfach und erfordert SAE und/oder FT + SAE sowie ggf. weitere WPA2 PSK-AKMs. Für die Wi-Fi 7-Unterstützung ist bei der Zertifizierung jedoch das Hinzufügen von SAE-EXT-KEY- und/oder FT + SAE-EXT-KEY-AKMs zusammen mit dem GCMP256-Chiffre erforderlich.

Mit Cisco IOS XE 17.18.1 und höher können Sie WPA2-PSK weiterhin auf den vier genannten SAE AKMs konfigurieren. Dies wirft jedoch die Sorge auf, potenziell zu viele AKMs auf derselben SSID zu haben (nur aus Sicht eines schlechten Clienttreibers, da dies vom Standard unterstützt wird). Es wird empfohlen, dass Sie in der Praxis überprüfen, ob Ihre WPA2-Clients mit allen im WLAN aktivierten AKMs kompatibel sind. In dieser Situation dürfen Clients, die sich als WPA2 anmelden, nicht MLO oder Wi-Fi7 verwenden, aber Clients, die sich mit SAE-EXT verbinden, MLO und Wi-Fi7. Das WLAN selbst kündigt weiterhin Wi-Fi 7 und MLO-Funktionen an.

In solchen Fällen können wir eine dedizierte WPA3-Only-SSID mit SAE, FT + SAE, SAE-EXT-KEY und FT + SAE-EXT-KEY konfigurieren, die sowohl AES(CCMP128)- als auch GCMP256-Chiffren für neuere Wi-Fi 6E- und Wi-Fi 7-Clients bereitstellt.

In all diesen Szenarien wird dringend empfohlen, FT bei Verwendung von SAE zu aktivieren. Der SAE-Frame-Austausch ist ressourcenintensiv und länger als der 4-Wege-Handshake WPA2 PSK.

Einige Gerätehersteller wie Apple gehen davon aus, dass SAE nur verwendet wird, wenn FT aktiviert ist, und können sich weigern, eine Verbindung herzustellen, wenn sie nicht verfügbar ist.

WPA3-SAE-Konfiguration auf IOS XE

Anmerkung: Wenn (FT +) SAE im WLAN aktiviert ist und ein Wi-Fi 7-Client versucht, eine Verbindung mit ihm herzustellen, anstatt (FT +) SAE-EXT-KEY, wird er abgelehnt. Solange (FT +) SAE-EXT-KEY ebenfalls aktiviert ist, müssen Wi-Fi 7-Clients dieses AKM auf jeden Fall verwenden, und dieses Problem darf nicht auftreten.

Obwohl die Verwendung eines Legacy-WLANs mit nur PSK auf einem WPA-3-Nur-WLAN die Anzahl der SSIDs insgesamt erhöht, kann damit die maximale Kompatibilität auf einer SSID beibehalten werden. Hier können wir möglicherweise auch andere erweiterte Funktionen deaktivieren, die die Kompatibilität beeinträchtigen können und die für viele IoT-Szenarien hilfreich sein könnten, während wir neueren Geräten über die andere SSID maximale Funktionen und Leistung bieten. Dieses Szenario ist vorzuziehen, wenn Sie ältere oder empfindlichere IoT-Geräte im Bild haben. Wenn Sie keine IoT-Geräte haben, kann die Umstellung auf ein WLAN mit einem Übergangsmodus effizienter sein, da Sie nur eine SSID ankündigen.

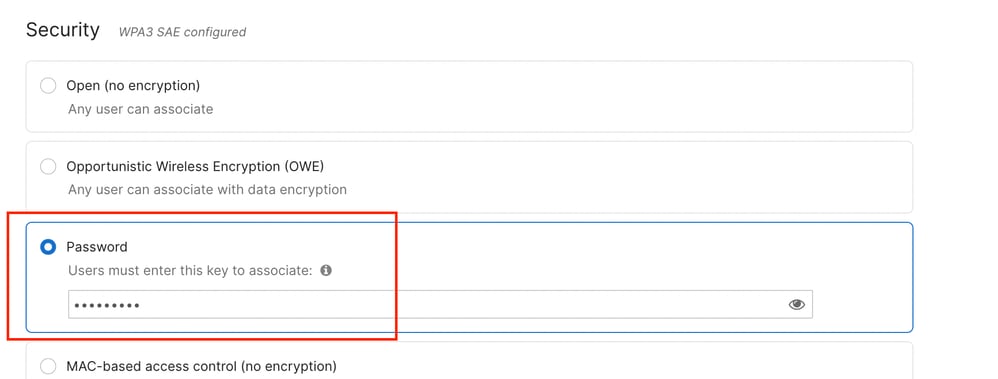

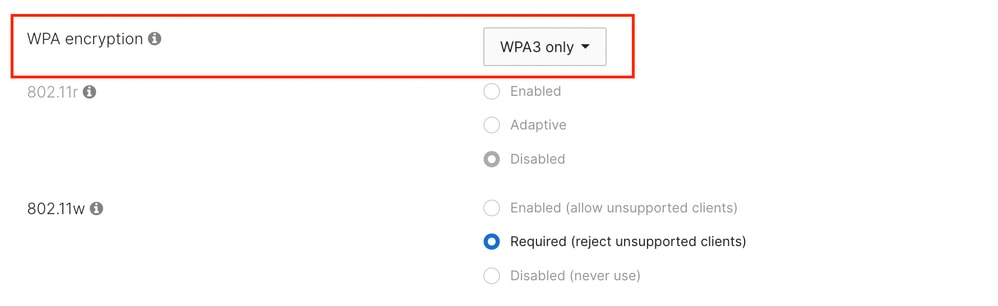

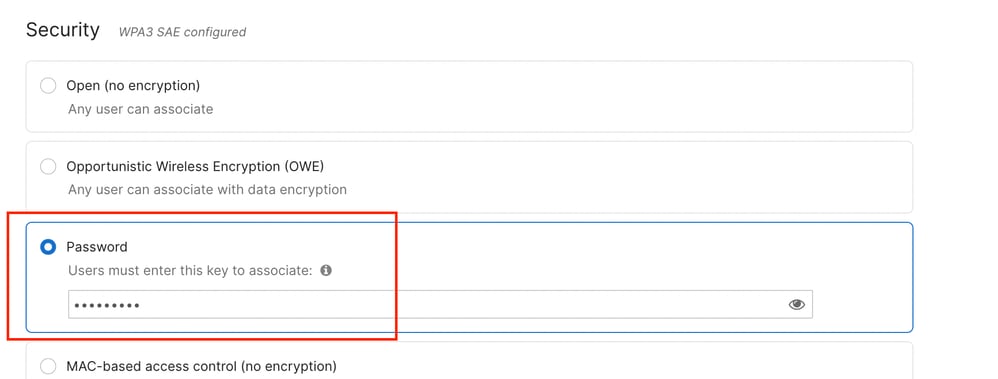

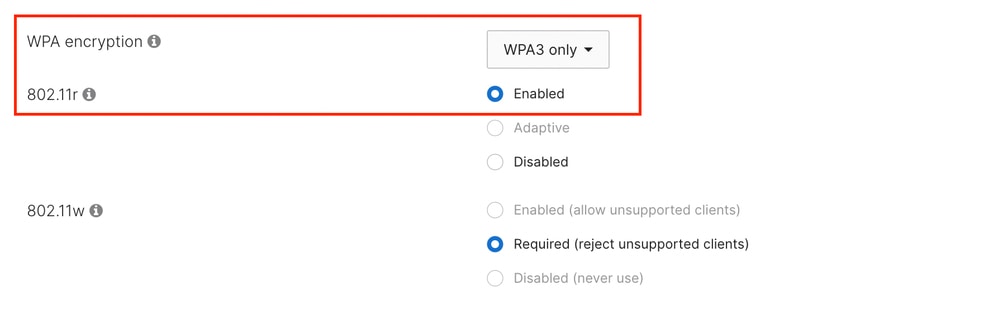

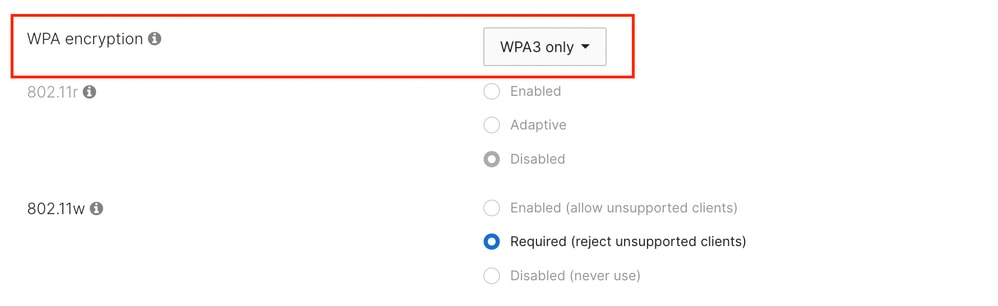

WPA3-SAE-Konfiguration im Cisco Meraki Dashboard

Bis zur Firmware MR 30.x wird als WPA-Typ nur "WPA3 only" unterstützt, und im Dashboard können Sie keine andere Methode auswählen.

PMF ist in dieser Konfiguration obligatorisch, während FT (802.11r) bei Verwendung von SAE aktiviert werden sollte.

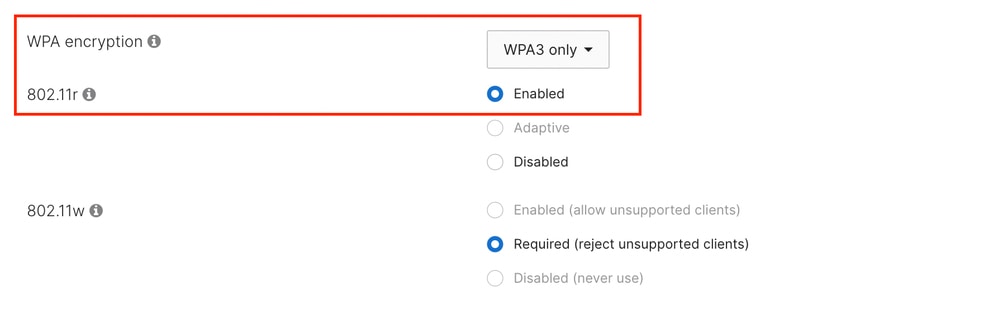

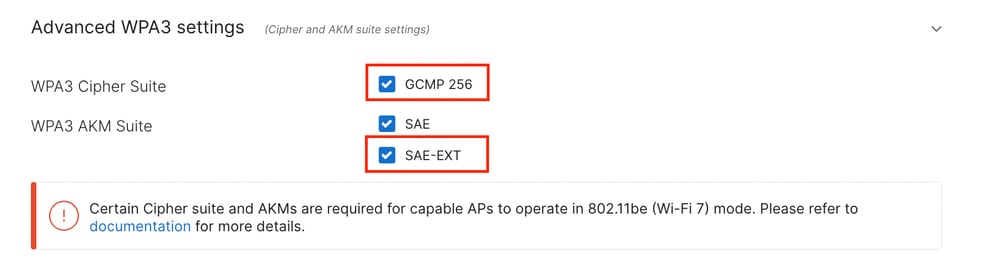

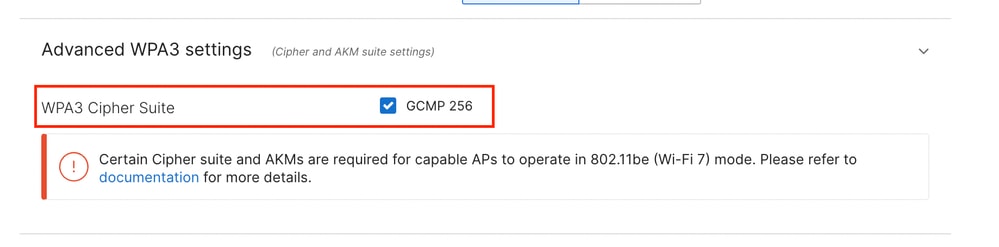

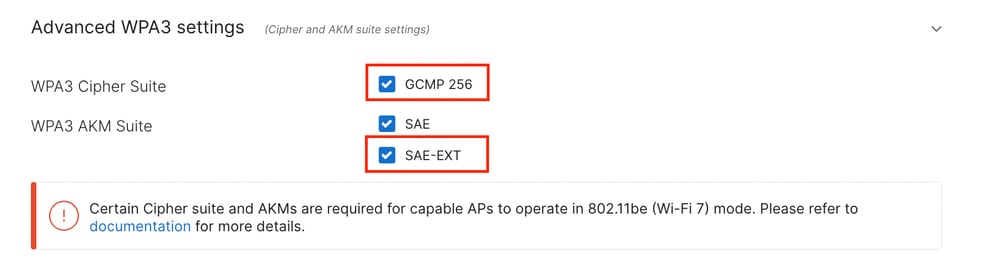

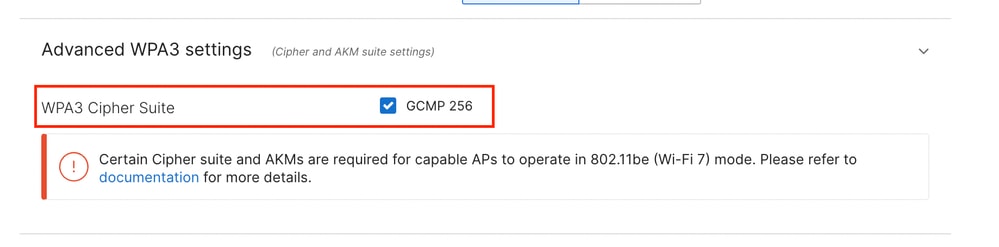

Um den Wi-Fi 7-Betrieb zu ermöglichen, müssen die GCMP 256 Chipsatz-Suite und die SAE-EXT AKM-Suite bei der Konfiguration der SSID aktiviert werden.

Sie sind standardmäßig deaktiviert und können unter "Erweiterte WPA3-Einstellungen" aktiviert werden.

Zum Zeitpunkt der Verfassung dieses Dokuments müssen alle im Netzwerk aktivierten WLANs die Wi-Fi 7-Spezifikationsanforderungen erfüllen, die für die Firmware-Version MR 31.1.x und höher aktiviert werden müssen.

Dies bedeutet, dass eine wie zuvor beschrieben konfigurierte Wi-Fi 7-SSID nicht gleichzeitig mit einer anderen SSID im WPA2-Personal- oder WPA3-SAE-Übergangsmodus verwendet werden kann.

Wenn im Dashboard-Netzwerk eine WPA2-Personal-SSID konfiguriert wird, werden alle WAPs von Wi-Fi 7 auf Wi-Fi 6E zurückgesetzt.

Dieses Verhalten ändert sich in einer zukünftigen Version der Firmware MR 32.1.x.

Offene/erweiterte offene/OWE-/Gastnetzwerke

Gastnetzwerke bieten zahlreiche Vorteile. Normalerweise benötigen sie keine 802.1X-Anmeldeinformationen oder eine Passphrase für die Verbindung und implizieren möglicherweise eine Splash-Seite oder ein Portal, für die Anmeldeinformationen oder ein Code erforderlich sein können. Dies wird üblicherweise mit einer offenen SSID und einer lokalen oder externen Gastportal-Lösung umgesetzt. SSIDs mit offener Sicherheit (keine Verschlüsselung) sind jedoch für 6 GHz oder Wi-Fi 7 nicht zulässig.

Ein erster sehr konservativer Ansatz wäre, Gastnetzwerke bestenfalls dem 5-GHz-Band und Wi-Fi 6 zu widmen. Damit bleibt das 6 GHz-Band für Unternehmensgeräte reserviert, löst das Komplexitätsproblem und bringt maximale Kompatibilität, wenn auch nicht bis zu Wi-Fi 6E/7-Leistung.

Wenn Enhanced Open einerseits eine hervorragende Sicherheitsmethode ist, die Datenschutz bietet und gleichzeitig das "Open"-Erlebnis (Endbenutzer müssen keine 802.1X-Anmeldeinformationen oder Passphrase eingeben) beibehält, bietet es bis heute nur eingeschränkte Unterstützung unter den Endgeräten. Manche Clients unterstützen die Verbindung immer noch nicht, und selbst wenn sie dies tun, wird diese Technik nicht immer reibungslos gehandhabt (das Gerät kann die Verbindung als ungesichert anzeigen, während sie tatsächlich sicher ist, oder es kann sie als Passphrase geschützt anzeigen, auch wenn keine Passphrase mit OWE benötigt wird). Da erwartet wird, dass ein Gastnetzwerk auf allen nicht kontrollierten Gastgeräten funktioniert, kann es verfrüht sein, nur eine erweiterte offene SSID bereitzustellen. Es wird empfohlen, beide Optionen über separate SSIDs bereitzustellen: ein offenes 5-GHz-Portal und ein OWE-fähiges 5- und 6-GHz-Portal, sofern dies ebenfalls erforderlich ist. Es ist wichtig zu beachten, dass sie einen anderen SSID-Namen verwenden müssen, da gemäß der 802.11-Standarddefinition der SSID-Name verwendet wird, um alle BSS zu identifizieren, in denen ein Client nahtlos roamen kann. Daher ist es illegal und gefährlich, SSIDs mit unterschiedlichen Sicherheitseinstellungen mit demselben SSID-Namen zu verwenden. Der Übergangsmodus wird auf Wi-Fi 6E, 6 GHz (auch wenn dies mit Software möglich ist) oder Wi-Fi 7 nicht unterstützt. Daher wird davon abgeraten. Alle Techniken zur Portalumleitung (interne oder externe Webauthentifizierung, zentrale Webauthentifizierung usw.) werden von OWE weiterhin unterstützt.

OWE-Konfiguration auf IOS XE

Wenn wir den Gästen einen 6-GHz-Service bieten möchten, empfehlen wir die Erstellung einer separaten SSID mit Enhanced Open/OWE (Opportunistic Wireless Encryption). Es könnte sowohl AES(CCMP128)-Chiffre bieten, für maximale Kompatibilität bis zu Wi-Fi 6E Clients, als auch GCMP256-Bits für Wi-Fi 7-fähige Clients.

Viele mobile Kunden bieten derzeit eine teilweise oder weniger benutzerfreundliche Unterstützung von OWE/Enhanced Open. Testen Sie mit Ihren Kunden, um den Support zu messen.

Zwei separate Gast-WLANs (ein offenes und ein OWE/Enhanced-offenes WLAN) können wie eine Lösung erscheinen (insbesondere, wenn Sie das sichere OWE-Gast nur bei 6 GHz und das vollständig offene bei 5 GHz belassen). Dies erfordert jedoch die Trennung dieser beiden Gast-WLANs in verschiedene Subnetze, da das offene WLAN andernfalls den Sicherheitsvorteil des anderen sicheren WLANs aufhebt, da es unverschlüsselt im selben Subnetz.

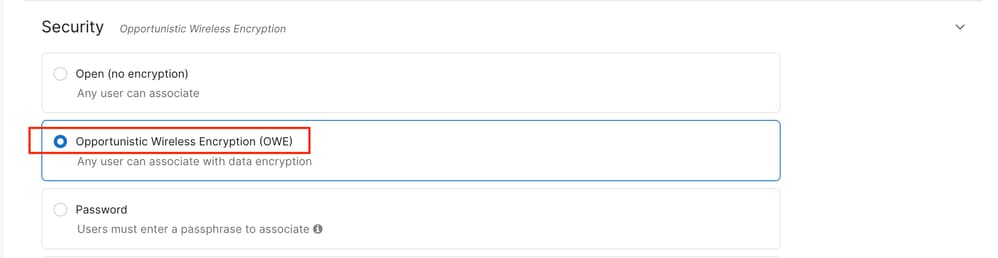

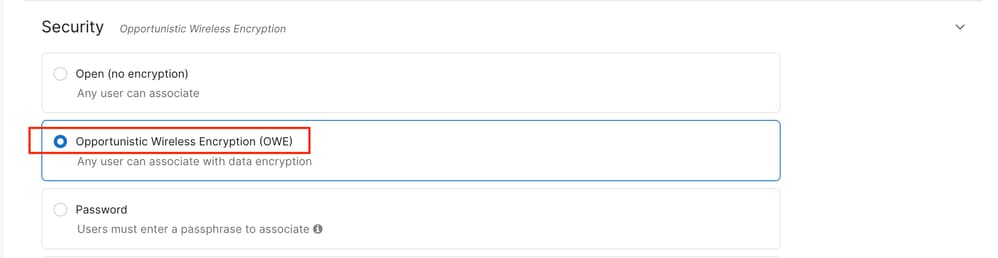

OWE-Konfiguration im Cisco Meraki Dashboard

Ähnlich wie bei IOS XE wird empfohlen, eine separate Gast-SSID mit Enhanced Open/OWE auf 6 GHz-Basis im Cisco Meraki Dashboard zu erstellen.

Dies kann unter Wireless > Access Control erneut konfiguriert werden, und Sie können "Opportunistic Wireless Encryption (OWE)" als Sicherheitsmethode auswählen.

Wenn Sie Firmware bis MR31 ausführen, wird als WPA-Typ nur "WPA3 only" unterstützt, und im Dashboard können Sie keine andere Methode auswählen.

PMF ist in dieser Konfiguration obligatorisch, FT (802.11r) kann jedoch nicht aktiviert werden.

Beachten Sie, dass die Bezeichnung "nur WPA3" überladen ist, da OWE nicht Teil des WPA3-Standards ist. Diese Konfiguration bezieht sich jedoch auf OWE ohne Übergangsmodus.

Der OWE-Übergangsmodus wird als Teil einer zukünftigen Version von MR 32.1.x zur Verfügung gestellt.

Die AES(CCMP128)-Verschlüsselung ist standardmäßig aktiviert, um eine maximale Kompatibilität mit Wi-Fi 6E-Clients zu gewährleisten.

Um die Wi-Fi 7-Anforderungen zu erfüllen, können neben dem CCMP128 auch GCMP256-Bits aktiviert werden.

Zusätzliche WPA3- und zugehörige Optionen

Obwohl die WPA3-Optionen am besten beschrieben und im WPA3-Bereitstellungsleitfaden behandelt werden, enthält dieser Abschnitt einige zusätzliche Empfehlungen für WPA3, die sich speziell auf die Unterstützung von 6 GHz und Wi-Fi 7 beziehen.

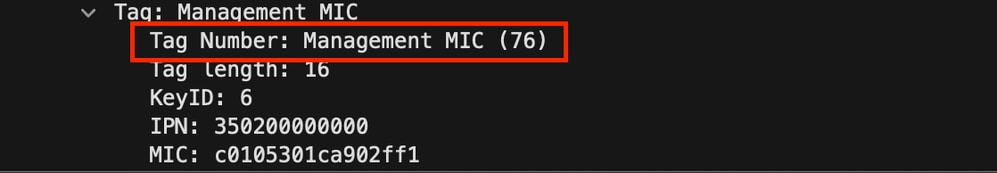

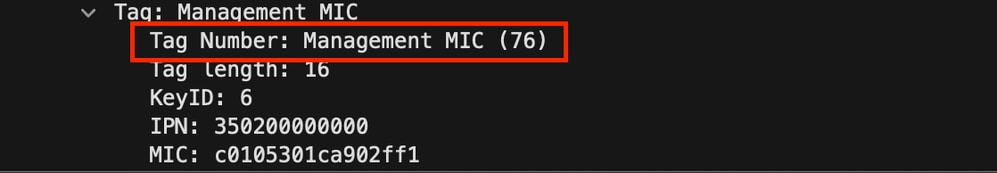

Beacon-Schutz

Dies ist eine Funktion, die die Schwachstelle behebt, bei der ein böswilliger Angreifer Beacons anstelle des legitimen Access Points übertragen und gleichzeitig einige Felder ändern kann, um die Sicherheit oder andere Einstellungen bereits verbundener Clients zu ändern. Der Beacon-Schutz ist ein zusätzliches Informationselement (Management-MIC) im Beacon, das als Signatur für das Beacon selbst fungiert und nachweist, dass es vom legitimen Access Point gesendet wurde und nicht manipuliert wurde. Nur verbundene Clients mit einem WPA3-Verschlüsselungsschlüssel können die Legitimität des Beacons überprüfen. -suchende Clients haben keine Möglichkeit, dies zu überprüfen. Das zusätzliche Informationselement im Beacon muss von Clients, die es nicht unterstützen, einfach ignoriert werden (dies bezieht sich auf Nicht-Wi-Fi 7 Clients), und es führt in der Regel nicht zu Kompatibilitätsproblemen (es sei denn mit einem schlecht programmierten Client-Treiber).

Nach 17.18 werden die Beacon-Schutzelemente automatisch aktiviert, wenn Ihr WLAN Wi-Fi7-konform ist, unabhängig davon, ob Sie das Kontrollkästchen für den Beacon-Schutz aktivieren oder nicht

Dieser Screenshot zeigt ein Beispiel für den Inhalt des Management MIC-Informationselements:

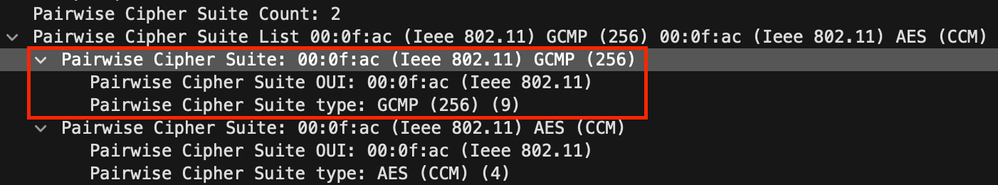

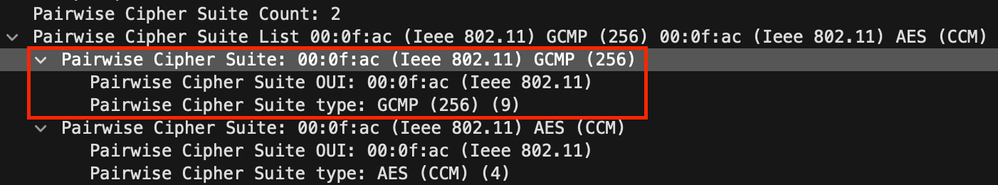

GMP 256

Bis zur Wi-Fi 7-Zertifizierung implementierten die meisten Clients AES (CCMP128)-Verschlüsselung. CCMP256 und GCMP256 sind sehr spezifische Varianten von SUITE-B 802.1X AKM. Obwohl einige erste Generationen von Wi-Fi 7 Clients auf dem Markt behaupten, Wi-Fi 7 Unterstützung, sie manchmal immer noch nicht implementieren GCMP256-Verschlüsselung, die ein Problem werden kann, wenn Wi-Fi 7 APs den Standard wie erwartet durchsetzen verhindern, dass diese Clients eine Verbindung ohne ordnungsgemäße GCMP256 Unterstützung.

Wenn GCMP256 aktiviert ist, meldet das Robust Security Network Element (RSNE) in den Beacon-Frames für das WLAN die Funktion in der Pairwise Chiper Suite-Liste, wie hier dargestellt.

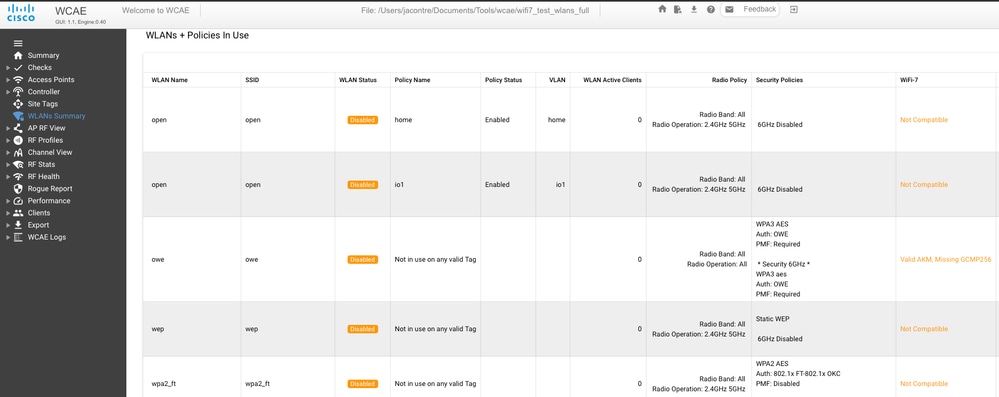

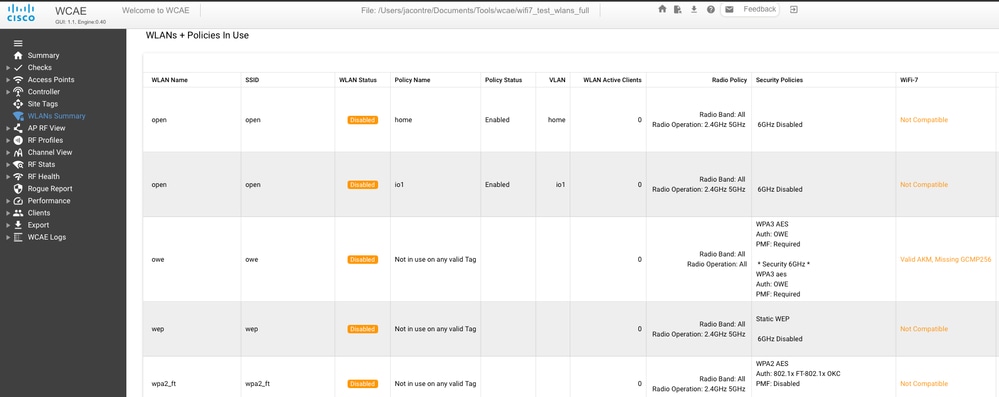

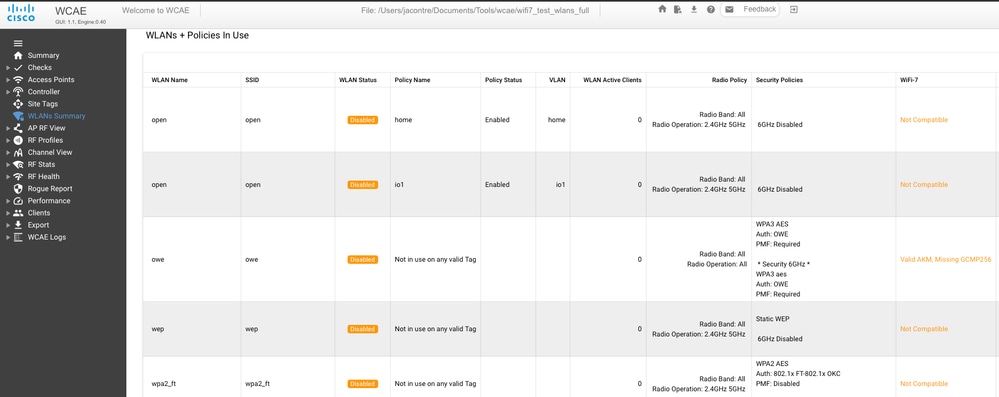

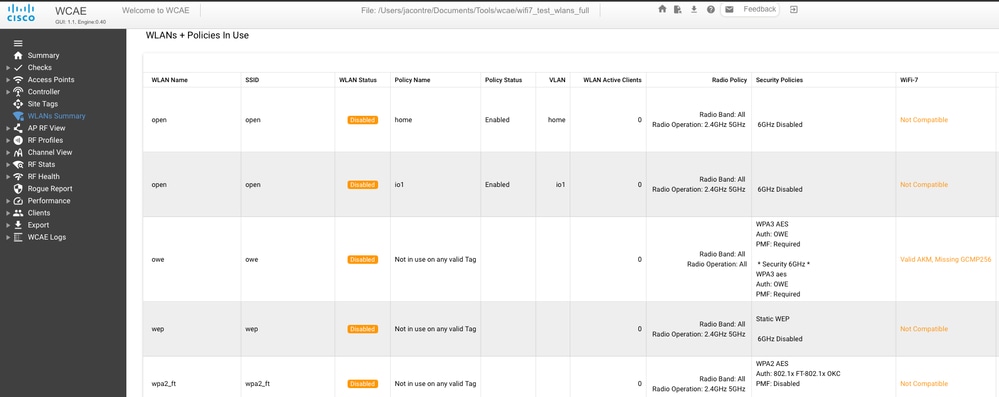

Fehlerbehebung und Verifizierung

Die neueste Version von Wireless Configuration Analyzer Express (https://developer.cisco.com/docs/wireless-troubleshooting-tools/wireless-config-analyzer-express-gui/) enthält eine Überprüfung der Wi-Fi 7-Bereitschaft, mit der Ihre 9800-Konfiguration auf alle zuvor genannten Wi-Fi 7-Anforderungen hin ausgewertet wird.

Wenn Sie immer noch Zweifel daran haben, ob Ihre Konfiguration Wi-Fi 7-fähig ist, informieren Sie die WCAE darüber, was falsch ist.

Checkliste zur Fehlerbehebung

- Die Webbenutzeroberfläche (in R32 oder 17.18.2 und höher) zeigt an, ob Ihr WLAN dem Wi-Fi 7-Standard entspricht. Stellen Sie mithilfe dieses Dokuments sicher, dass die Sicherheitseinstellungen den Vorgaben entsprechen.

- Stellen Sie sicher, dass der Client Wi-Fi7 unterstützt. Bei einem Windows-Laptop ist Windows 11 24h2 mindestens erforderlich. Stellen Sie sicher, dass die Treiber für die Wireless-Netzwerkkarte aktualisiert wurden.

- Der Befehl "netsh wlan show drivers" in Windows ist sehr nützlich, um die Funktionen des Wireless-Adapters aufzulisten und seinen Status zu überprüfen.

- Wechseln Sie bei einem Laptop zu den Adaptereinstellungen, und stellen Sie sicher, dass der 11be-Modus aktiviert ist. Aus Kompatibilitätsgründen wurden viele Adapter in den ersten Tagen 11be deaktiviert und als 11ax betrieben.

- Im Zweifelsfall sollten Sie ein Over-the-Air-Paket erfassen, um sicherzustellen, dass:

- Der WAP überträgt das EHT-Informationselement in das Beacon. Dieser kann mit jedem Sniffer erfasst werden, der nicht einmal Wi-Fi 7 unterstützen muss, da das Beacon mit älteren Übertragungsraten gesendet wird.

- Wenn der WAP die EHT korrekt sendet, muss der Client das EHT-Element in seiner Zuordnungsanforderung senden. Wenn dies nicht der Fall ist, würde dies darauf hinweisen, dass der Client die AP-Sicherheitseinstellungen für Wi-Fi 7 nicht als konform erkennt oder dass die 802.11be-Einstellung des Clients in den Adaptereigenschaften deaktiviert ist

Referenzen

- Cisco Systems, "WPA3 Encryption and Configuration Guide".

- Meraki WPA3 Leitfaden

Feedback

Feedback