Konfigurieren der standortübergreifenden VPN-Einstellungen und des Failovers für den RV160 und den RV260

Ziel

In diesem Dokument wird erläutert, wie Sie für den RV160 und den RV260 erweiterte VPN-Einstellungen und Failover-Funktionen für den standortübergreifenden Einsatz konfigurieren.

Einführung

Ein virtuelles privates Netzwerk (VPN) ist eine hervorragende Möglichkeit, externe Mitarbeiter mit einem sicheren Netzwerk zu verbinden. Mit einem VPN kann ein Remote-Host so agieren, als ob er mit dem gesicherten Netzwerk vor Ort verbunden wäre. In einem Site-to-Site-VPN stellt der lokale Router an einem Standort über einen VPN-Tunnel eine Verbindung zu einem Remote-Router her. Dieser Tunnel kapselt Daten sicher mithilfe von branchenüblichen Verschlüsselungs- und Authentifizierungsverfahren, um gesendete Daten zu schützen. Eine identische Konfiguration muss auf beiden Seiten der Verbindung vorgenommen werden, damit eine erfolgreiche Site-to-Site-VPN-Verbindung hergestellt werden kann. Die erweiterte Site-to-Site-VPN-Konfiguration bietet die Flexibilität, optionale Konfigurationen für den VPN-Tunnel zu konfigurieren.

Failover ist eine leistungsstarke Funktion, die eine konstante Verbindung zwischen diesen beiden Standorten sicherstellt. Dies ist nützlich, wenn Fehlertoleranz wichtig ist. Ein Failover tritt auf, wenn der primäre Router ausgefallen ist. An diesem Punkt übernimmt ein sekundärer Router oder Backup-Router die Verbindung und stellt diese bereit. Dadurch wird ein Single-Point-of-Failure verhindert.

Unterstützte Geräte

· RV160

· RV260

Software-Version

·1.0.00.13

Voraussetzungen

Bevor Sie erweiterte Einstellungen und Failover für Site-to-Site-VPN auf dem RV160 und dem RV260 konfigurieren, müssen Sie das IPsec-Profil und das Site-to-Site-VPN auf Ihrem lokalen und Remote-Router konfigurieren. Im Folgenden finden Sie eine Liste von Artikeln, die Ihnen bei der Konfiguration helfen können. Sie können den VPN Setup Wizard (VPN-Einrichtungsassistent) verwenden, mit dem Sie sowohl das IPsec-Profil als auch das Site-to-Site-VPN konfigurieren können. Alternativ dazu können Sie den VPN-Einrichtungsassistenten separat konfigurieren und die beiden unten angegebenen Dokumente folgen lassen.

1. Konfigurieren des VPN-Setup-Assistenten auf dem RV160 und dem RV260

oder

1. Konfigurieren von IPSec-Profilen (Auto Keying Mode) auf dem RV160 und RV260 (optional)

2. Konfigurieren von Site-to-Site-VPN auf dem RV160 und RV260

Konfigurieren der erweiterten Site-to-Site-VPN-Einstellungen

Die erweiterten Einstellungen sollten auf beiden Seiten der VPN-Verbindung identisch konfiguriert werden.

Schritt 1: Melden Sie sich beim Webkonfigurationsprogramm an.

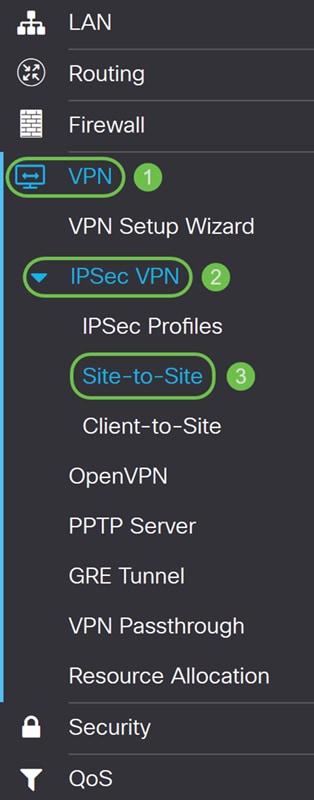

Schritt 2: Navigieren Sie zu VPN > IPSec VPN > Site-to-Site.

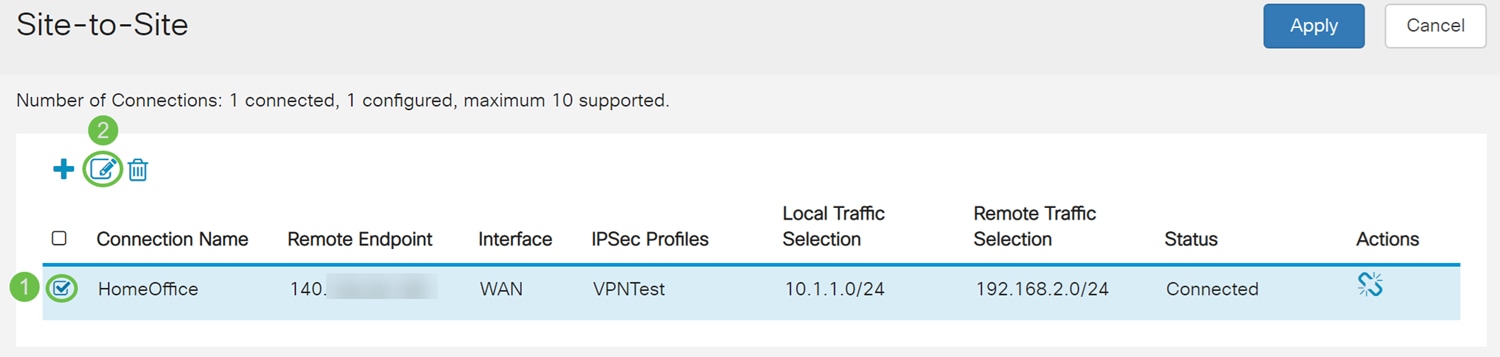

Schritt 3: Aktivieren Sie das Kontrollkästchen der Verbindung, die Sie bearbeiten möchten. Drücken Sie dann das Symbol Stift und Papier, um die Verbindung zu bearbeiten. In diesem Beispiel wird die Verbindung HomeOffice ausgewählt.

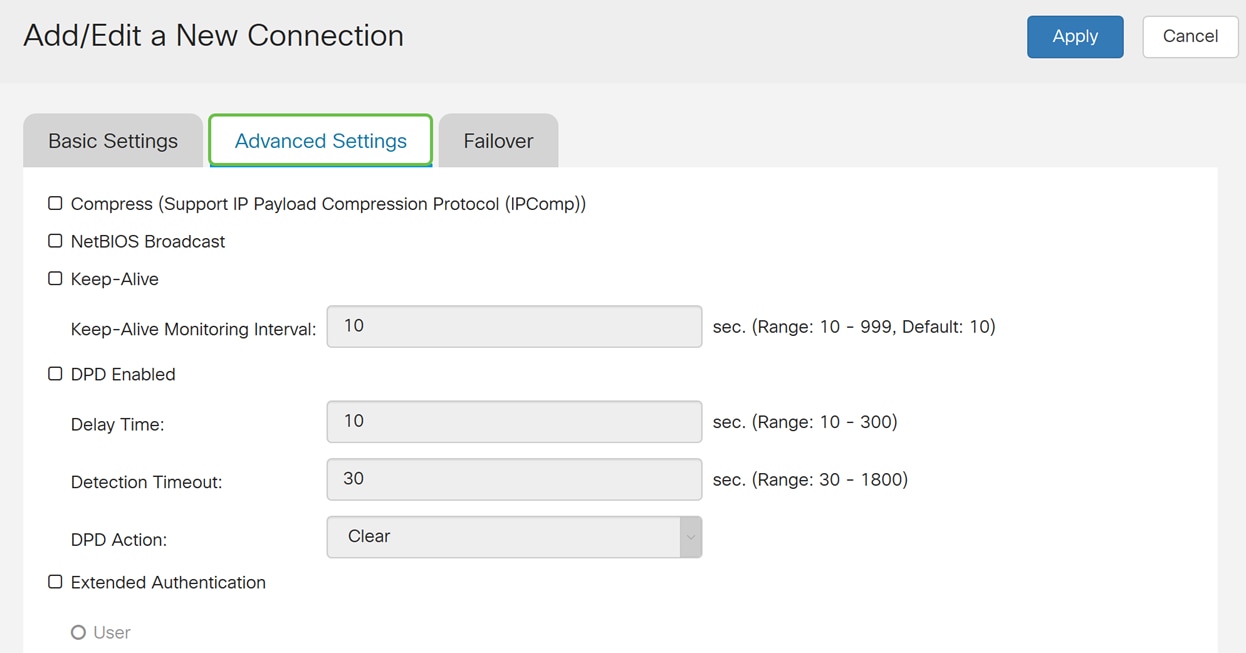

Schritt 4: Klicken Sie auf die Registerkarte Erweiterte Einstellungen.

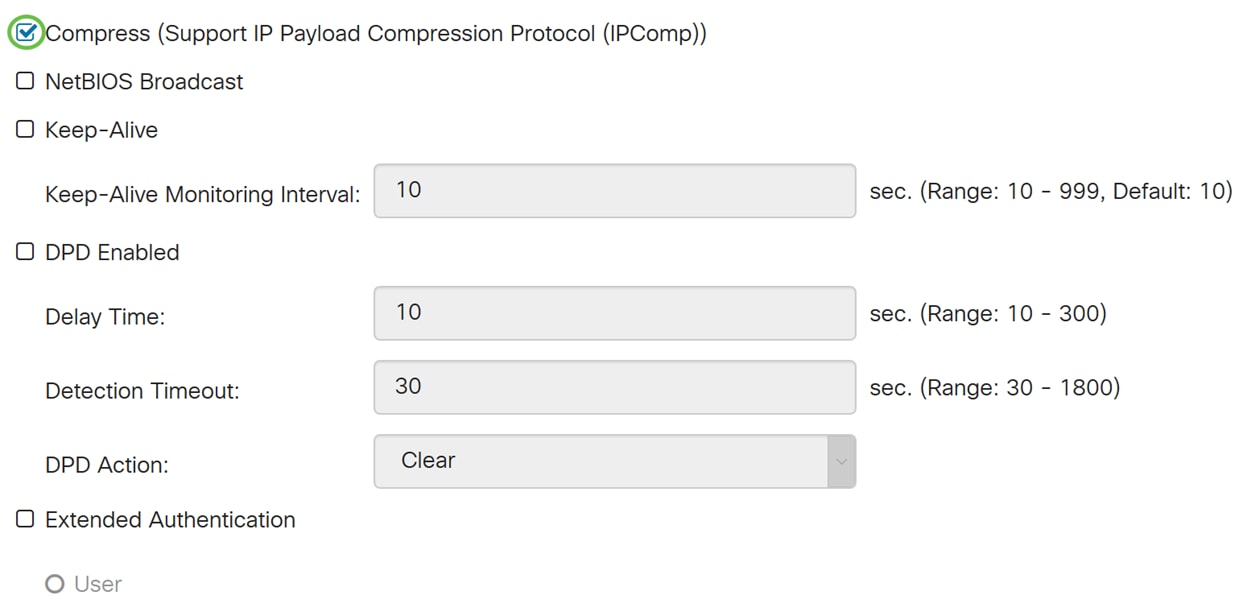

Schritt 5: Aktivieren Sie das Kontrollkästchen Compress (Support IP Payload Compression Protocol (IPComp)), um dem Router die Komprimierung vorzuschlagen, wenn er eine Verbindung startet. Dieses Protokoll reduziert die Größe von IP-Datagrammen. Wenn der Befrager dieses Angebot ablehnt, implementiert der Router keine Komprimierung. Wenn der Router der Responder ist, akzeptiert er Komprimierung, auch wenn die Komprimierung nicht aktiviert ist. Wenn Sie diese Funktion für diesen Router aktivieren, müssen Sie sie auf dem Remote-Router aktivieren (am anderen Ende des Tunnels).

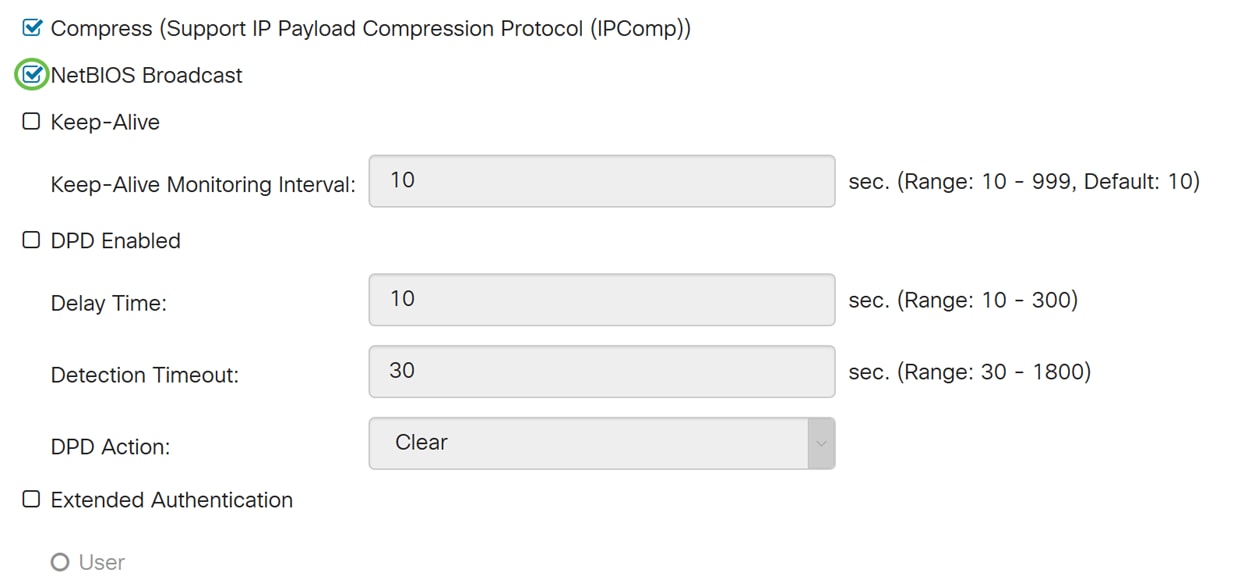

Schritt 6: Broadcast-Nachrichten werden zur Namensauflösung in Windows-Netzwerken verwendet, um Ressourcen wie Computer, Drucker und Dateiserver zu identifizieren. Diese Meldungen werden von einigen Softwareanwendungen und Windows-Features wie Network Neighborhood (Netzwerkumgebung) verwendet. LAN-Broadcast-Datenverkehr wird in der Regel nicht über einen VPN-Tunnel weitergeleitet. Sie können dieses Kontrollkästchen jedoch aktivieren, damit NetBIOS-Broadcasts von einem Ende des Tunnels zum anderen Ende übertragen werden können. Aktivieren Sie das Kontrollkästchen NetBIOS-Broadcast, um die Funktion zu aktivieren.

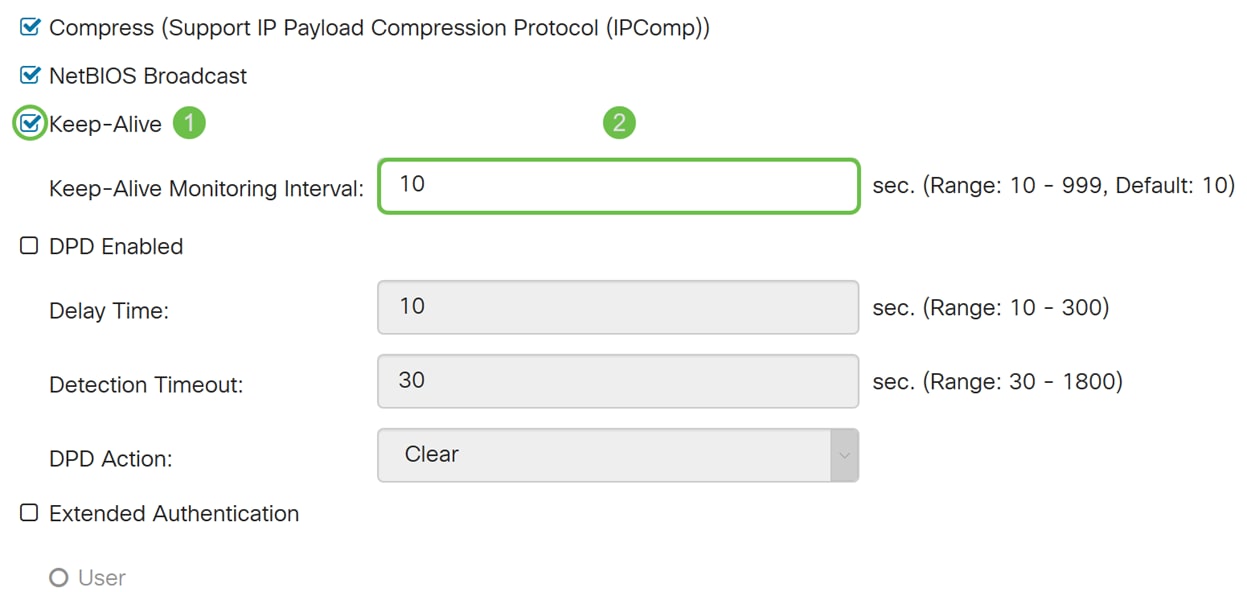

Schritt 7: Aktivieren Sie das Kontrollkästchen Keep-Alive, um dem Router zu ermöglichen, die VPN-Verbindung in regelmäßigen Abständen wiederherzustellen. Geben Sie im Feld Keep-Alive Monitoring Interval (Keep-Alive-Überwachungsintervall) die Anzahl der Sekunden ein, die für das Keep-Alive-Überwachungsintervall festgelegt wird. Der Bereich liegt zwischen 10 und 999 Sekunden.

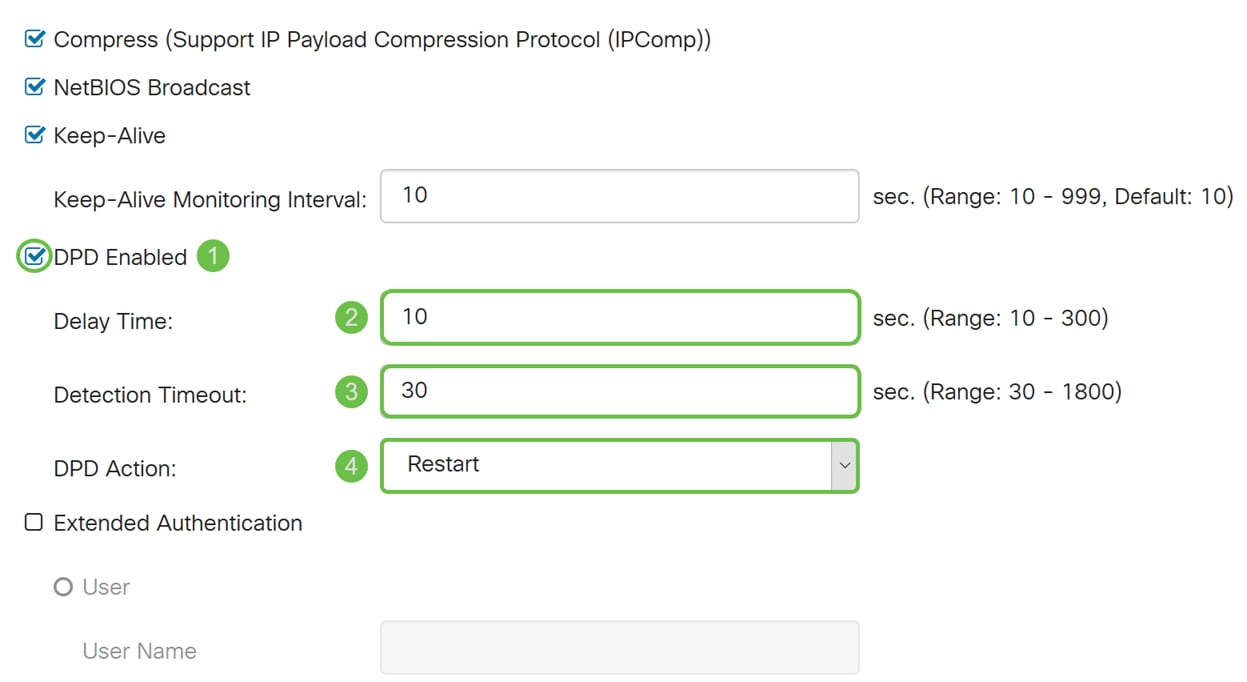

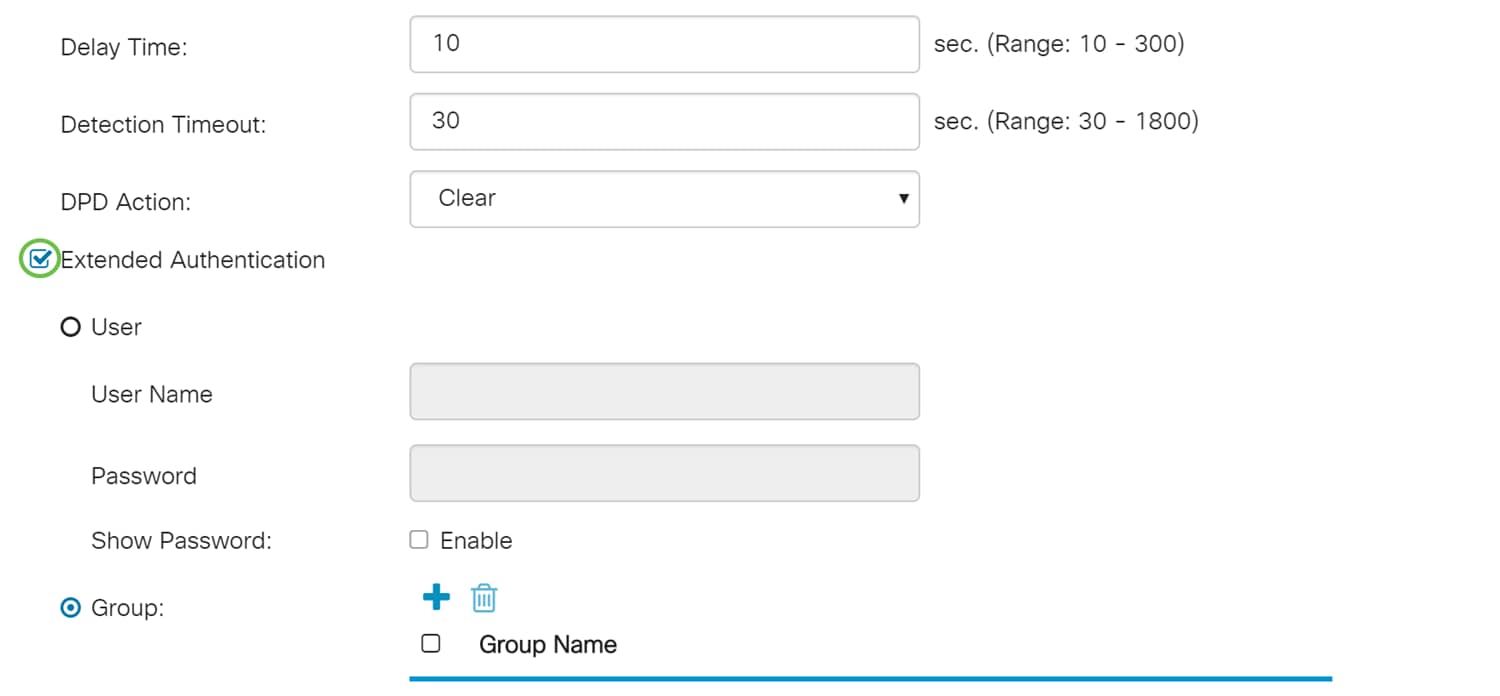

Schritt 8: Aktivieren Sie Dead Peer Detection (DPD) Enabled (Dead Peer Detection), um DPD zu aktivieren. Es sendet regelmäßig HELLO/ACK-Nachrichten, um den Status des VPN-Tunnels zu überprüfen. Die DPD-Option muss an beiden Enden des VPN-Tunnels aktiviert sein. Geben Sie das Intervall zwischen HELLO/ACK-Meldungen im Feld Intervall an, indem Sie Folgendes eingeben:

· Delay Time: Geben Sie die Zeitverzögerung in Sekunden zwischen den einzelnen Hello-Nachrichten ein. Der Bereich liegt zwischen 10 und 300 Sekunden, der Standardwert ist 10.

· Detection Timeout - Geben Sie das Timeout in Sekunden ein, um anzugeben, dass der Peer ausgefallen ist. Der Bereich liegt zwischen 30 und 1800 Sekunden.

· DPD-Aktion - Maßnahmen nach Ablauf der DPD-Zeitüberschreitung. Wählen Sie Clear (Löschen) oder Restart (Neu starten) aus der Dropdown-Liste aus.

Schritt 9: Aktivieren Sie die Option Erweiterte Authentifizierung, wenn Sie die erweiterte Authentifizierung aktivieren möchten. Dadurch wird eine zusätzliche Authentifizierungsstufe bereitgestellt, bei der Remote-Benutzer ihre Anmeldeinformationen eingeben müssen, bevor sie Zugriff auf das VPN erhalten. Damit die erweiterte Authentifizierung funktioniert, muss der Hauptstandort Gruppenauthentifizierung verwenden, und der Remote-Standort muss Benutzerauthentifizierung verwenden. In den nächsten Schritten konfigurieren Sie den Hauptstandort für die Verwendung der Gruppenauthentifizierung.

Hinweis: Es wird empfohlen, Client-to-Site für die Benutzerauthentifizierung anstelle einer erweiterten Authentifizierung zu konfigurieren.

Wenn Sie noch keine Benutzergruppe für Ihre Hauptsite erstellt haben, klicken Sie auf den Link, um zu erfahren, wie Sie eine Benutzergruppe in diesem Artikel erstellen: Erstellen einer Benutzergruppe für die erweiterte Authentifizierung.

Wenn Sie erfahren möchten, wie Sie Benutzerkonten erstellen, klicken Sie auf den Link, um zum Abschnitt umgeleitet zu werden: Erstellen eines Benutzerkontos für die erweiterte Authentifizierung.

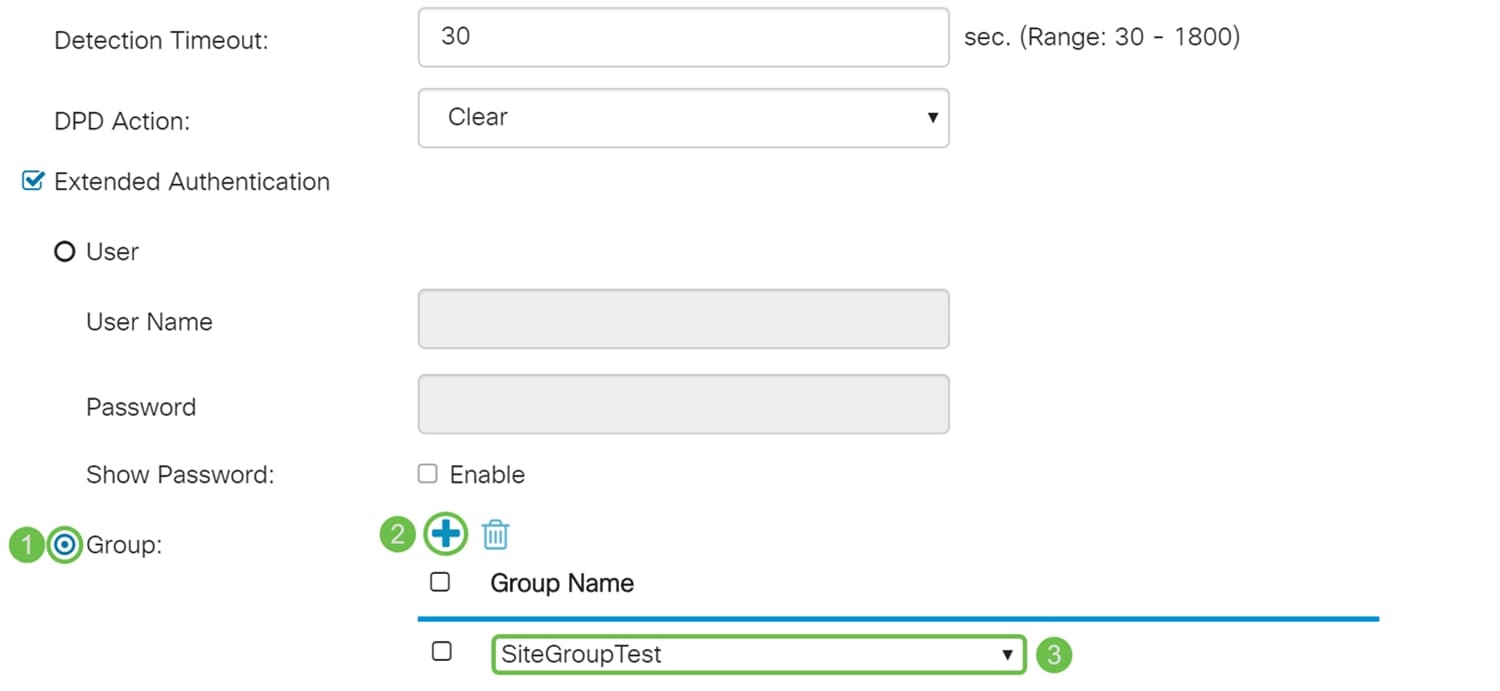

Schritt 10: Wählen Sie Gruppe als erweiterte Authentifizierung aus, und drücken Sie das Plus-Symbol, um eine neue Gruppe hinzuzufügen. Wählen Sie aus der Dropdown-Liste die Gruppe aus, die Sie für die Authentifizierung verwenden möchten. Stellen Sie sicher, dass sich die gewünschten Benutzer in dieser Gruppe befinden.

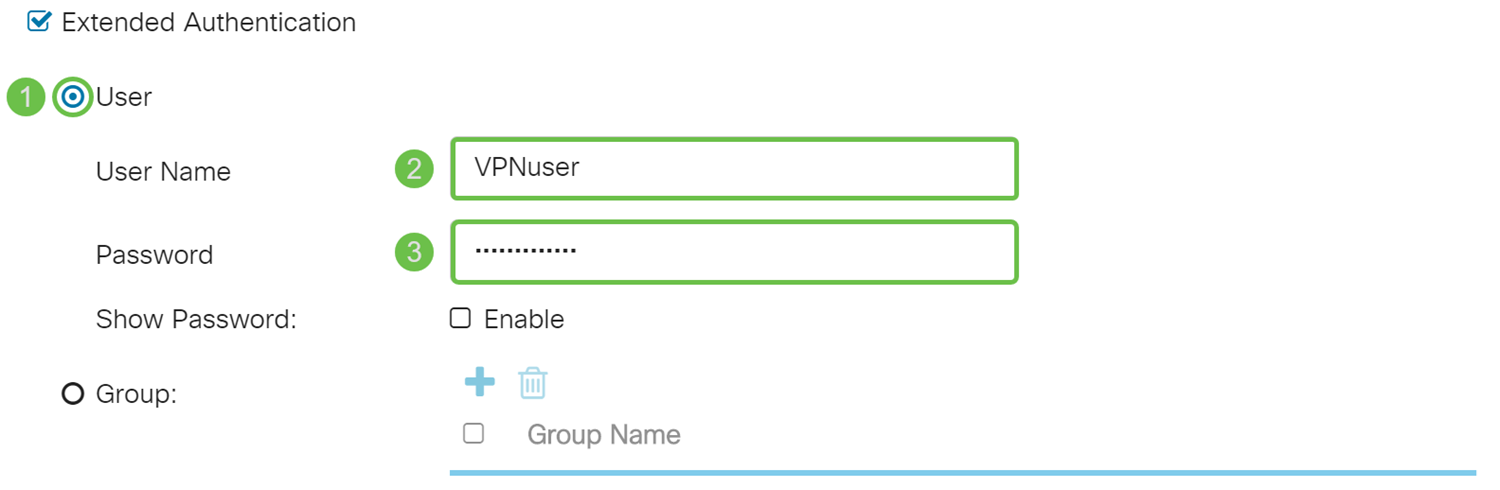

Schritt 11: In den nächsten Schritten konfigurieren wir den Remote-Router für die Verwendung der Benutzerauthentifizierung. Aktivieren Sie im Remote-Router das Kontrollkästchen Erweiterte Authentifizierung, um die erweiterte Authentifizierung zu aktivieren.

Schritt 12: Wählen Sie Benutzer als erweiterte Authentifizierung aus. Geben Sie den Benutzernamen und das Kennwort des Benutzers in der Gruppe ein, die im Hauptrouter ausgewählt wurde. In diesem Beispiel verwenden VPNuser und CiscoTest123! wurde eingegeben.

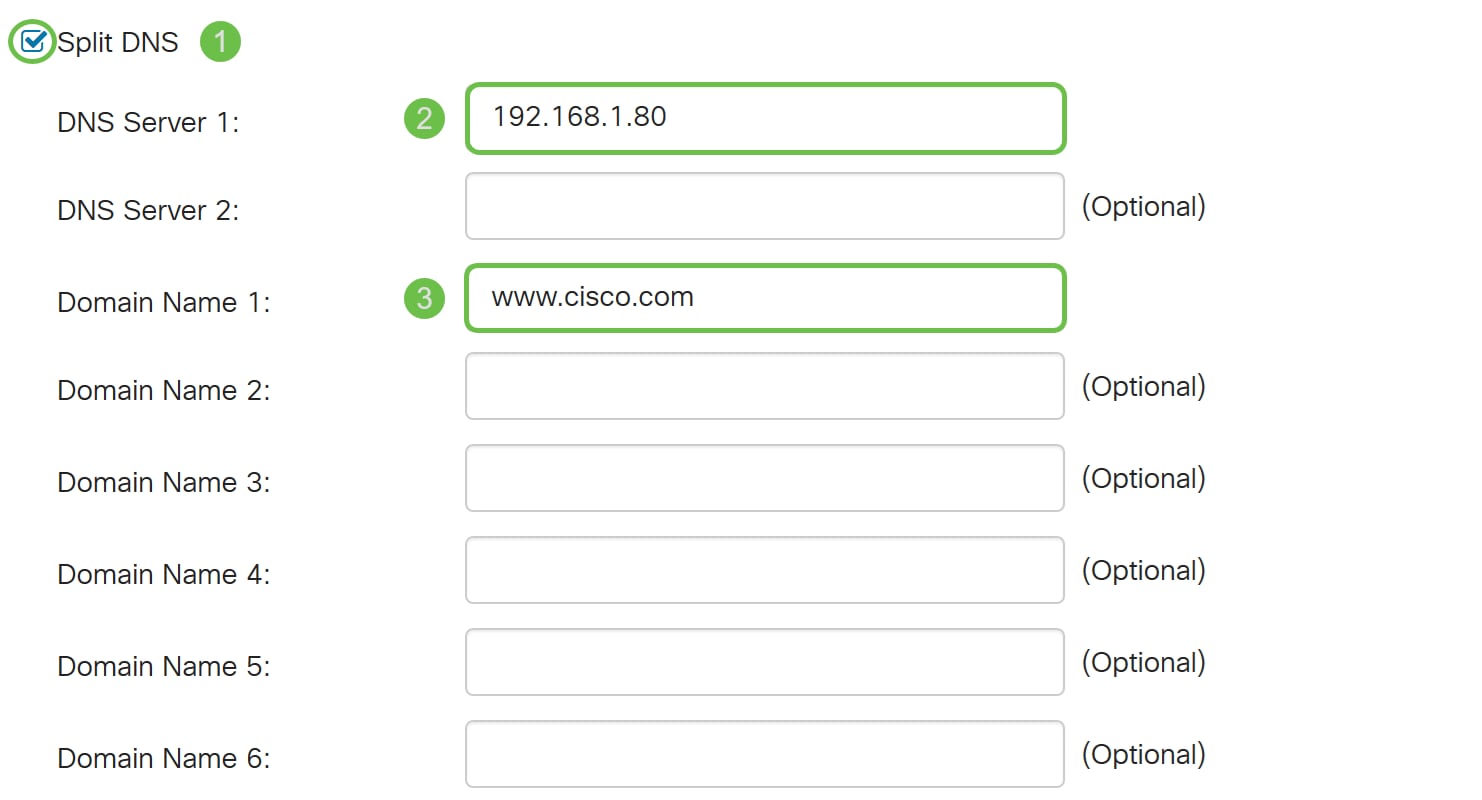

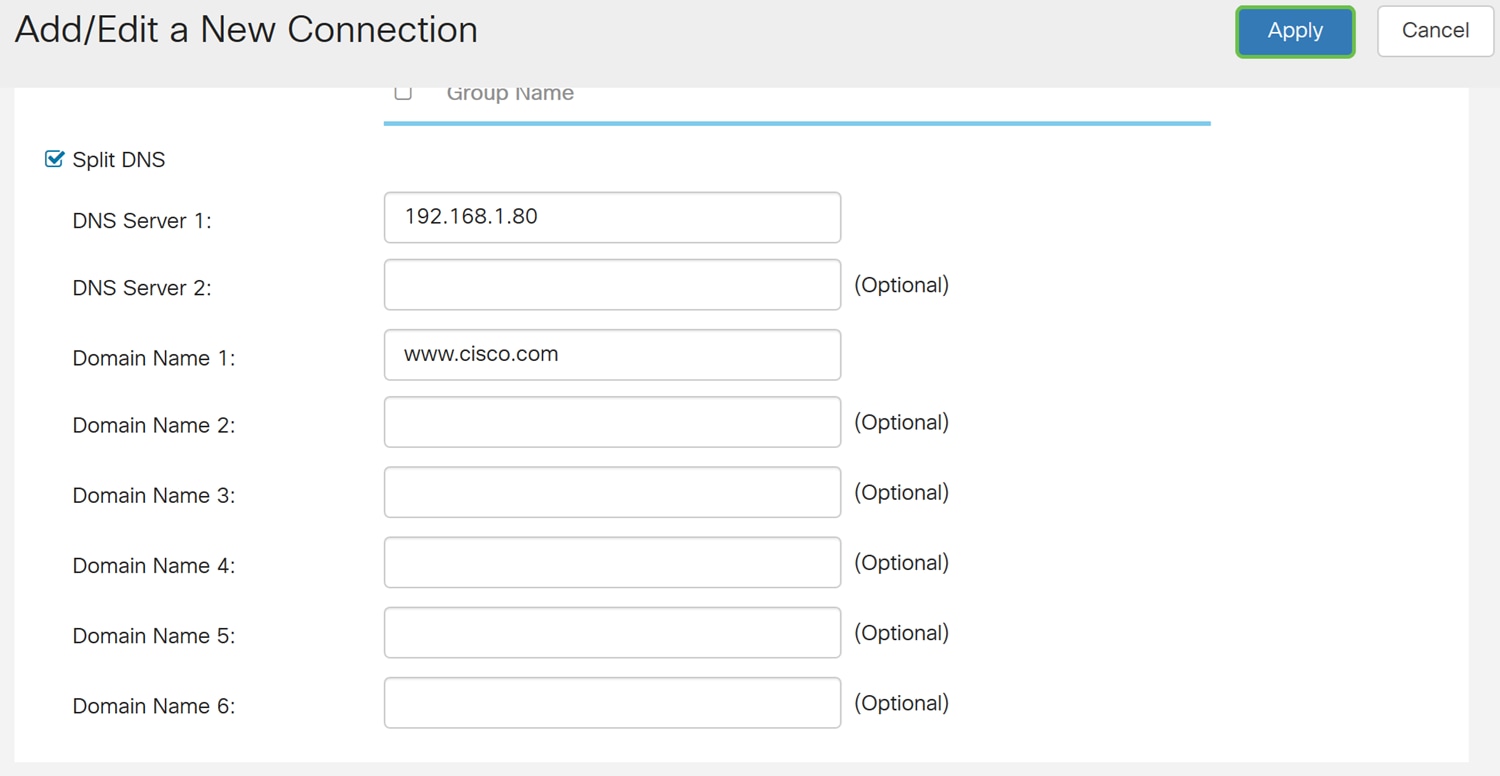

Schritt 13: Aktivieren Sie Split DNS (DNS aufteilen). Dadurch werden der DNS-Server (Domain Name System) und andere DNS-Anfragen auf einen anderen DNS-Server aufgeteilt, der auf angegebenen Domänennamen basiert. Wenn der Router eine Anfrage zur Auflösung einer Adresse erhält, wird der Domänenname überprüft. Wenn der Domänenname mit einem Domänennamen in den Split DNS-Einstellungen übereinstimmt, übergibt er die Anforderung an den angegebenen DNS-Server im VPN-Servernetzwerk. Andernfalls wird die Anforderung an den DNS-Server übergeben, der in den WAN-Schnittstelleneinstellungen angegeben ist (d. h. der ISP-DNS-Server).

Split DNS ist in zwei Zonen für dieselbe Domäne aufgeteilt. Einer wird vom internen Netzwerk und der andere vom externen Netzwerk verwendet. Split DNS leitet interne Hosts zur Namensauflösung an einen internen DNS und externe Hosts zur Namensauflösung an einen externen DNS weiter.

Wenn Sie Split DNS aktiviert haben, geben Sie die IP-Adresse des DNS-Servers ein, der für die angegebenen Domänen verwendet werden soll. Geben Sie optional einen sekundären DNS-Server im Feld DNS Server 2 an. Geben Sie in den Domänennamen 1-6 die Domänennamen für die DNS-Server ein. Anforderungen für die Domänen werden an den angegebenen DNS-Server übergeben.

Schritt 14: Klicken Sie auf Apply (Anwenden).

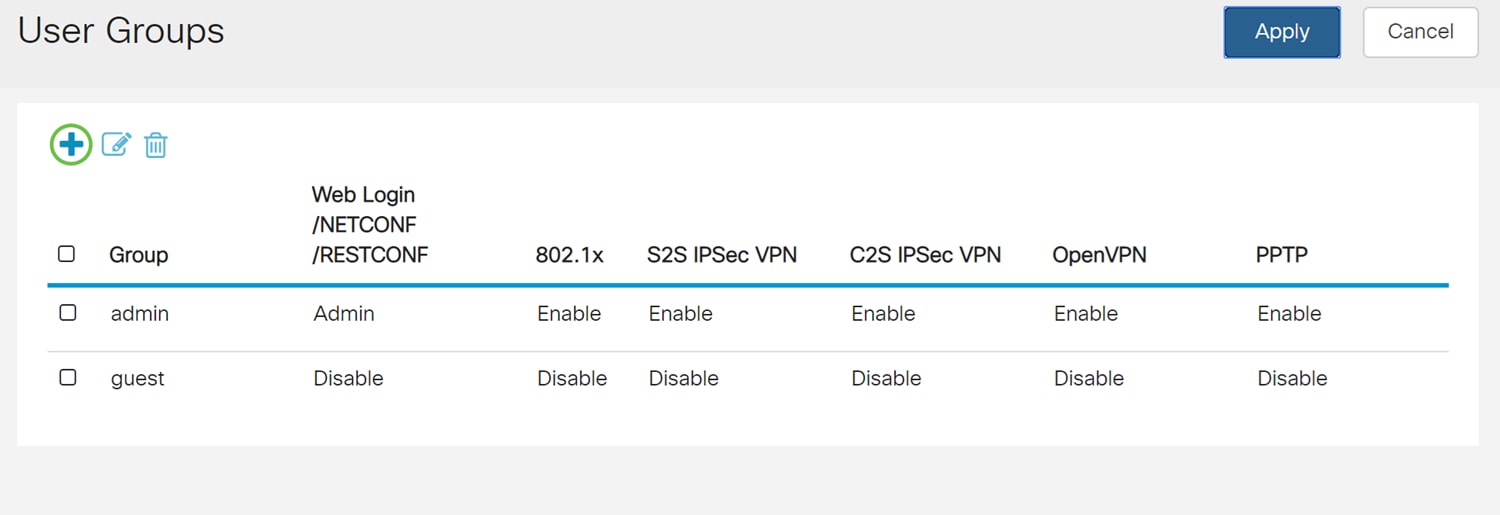

Erstellen einer Benutzergruppe für erweiterte Authentifizierung

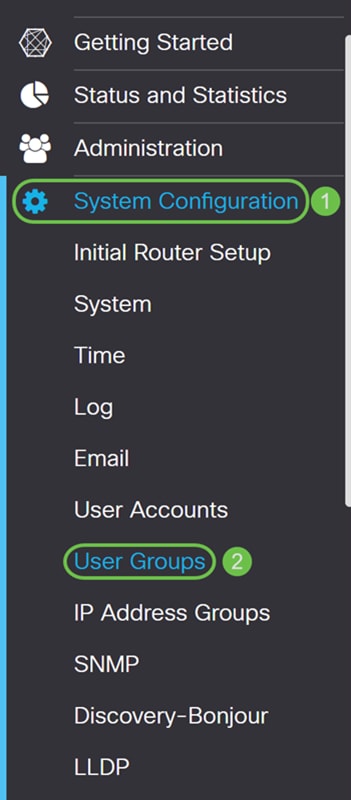

Schritt 1: Navigieren Sie zu Systemkonfiguration > Benutzergruppen.

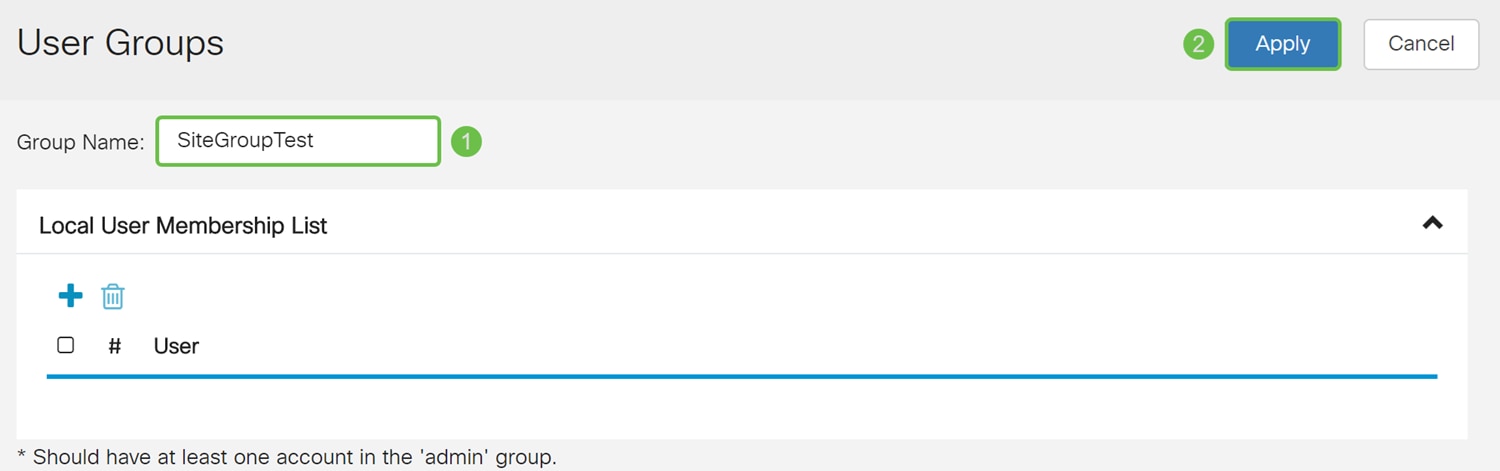

Schritt 2: Klicken Sie auf das Plus-Symbol, um eine neue Benutzergruppe hinzuzufügen.

Schritt 3: Geben Sie einen Namen in das Feld Gruppenname ein, und drücken Sie Übernehmen. In diesem Beispiel wurde SiteGroupTest als Gruppenname eingegeben.

Konfigurieren von Benutzerkonten für erweiterte Authentifizierung

Wichtiger Hinweis: Bitte lassen Sie das Standard-Admin-Konto in der Admin-Gruppe und erstellen Sie ein neues Benutzerkonto und eine neue Benutzergruppe für Shrew Soft. Wenn Sie Ihr Admin-Konto in eine andere Gruppe verschieben, können Sie sich nicht beim Router anmelden.

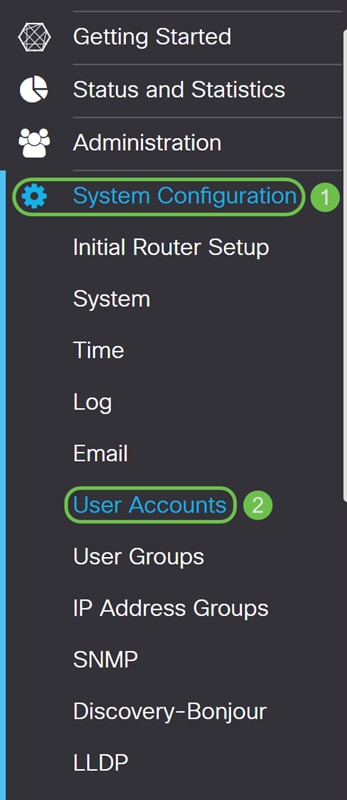

Schritt 1: Navigieren Sie zu Systemkonfiguration > Benutzerkonten.

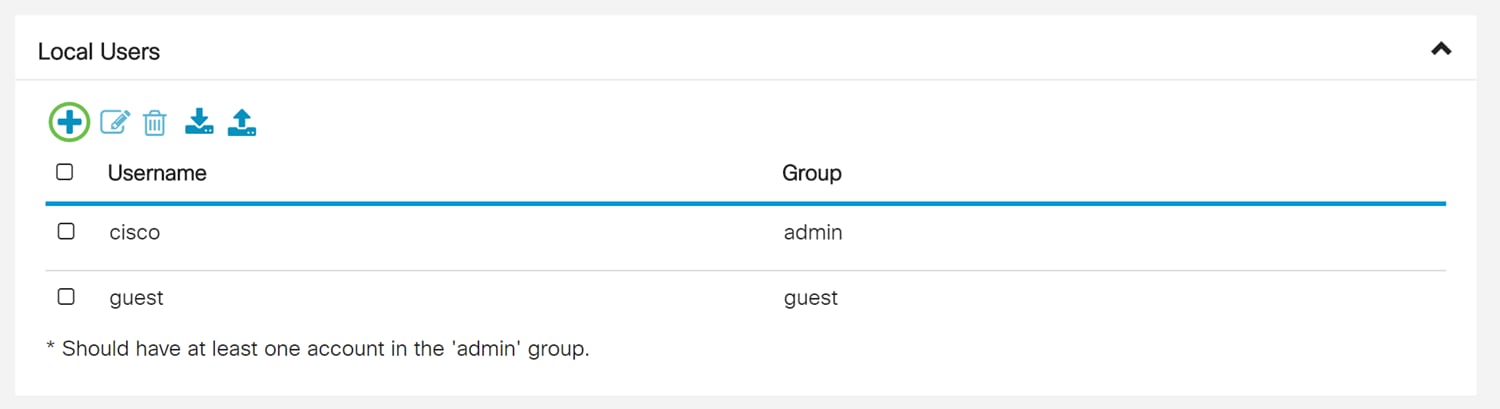

Schritt 2: Blättern Sie auf der Seite nach unten zu Lokale Benutzer. Klicken Sie auf das Plus-Symbol, um einen neuen lokalen Benutzer hinzuzufügen.

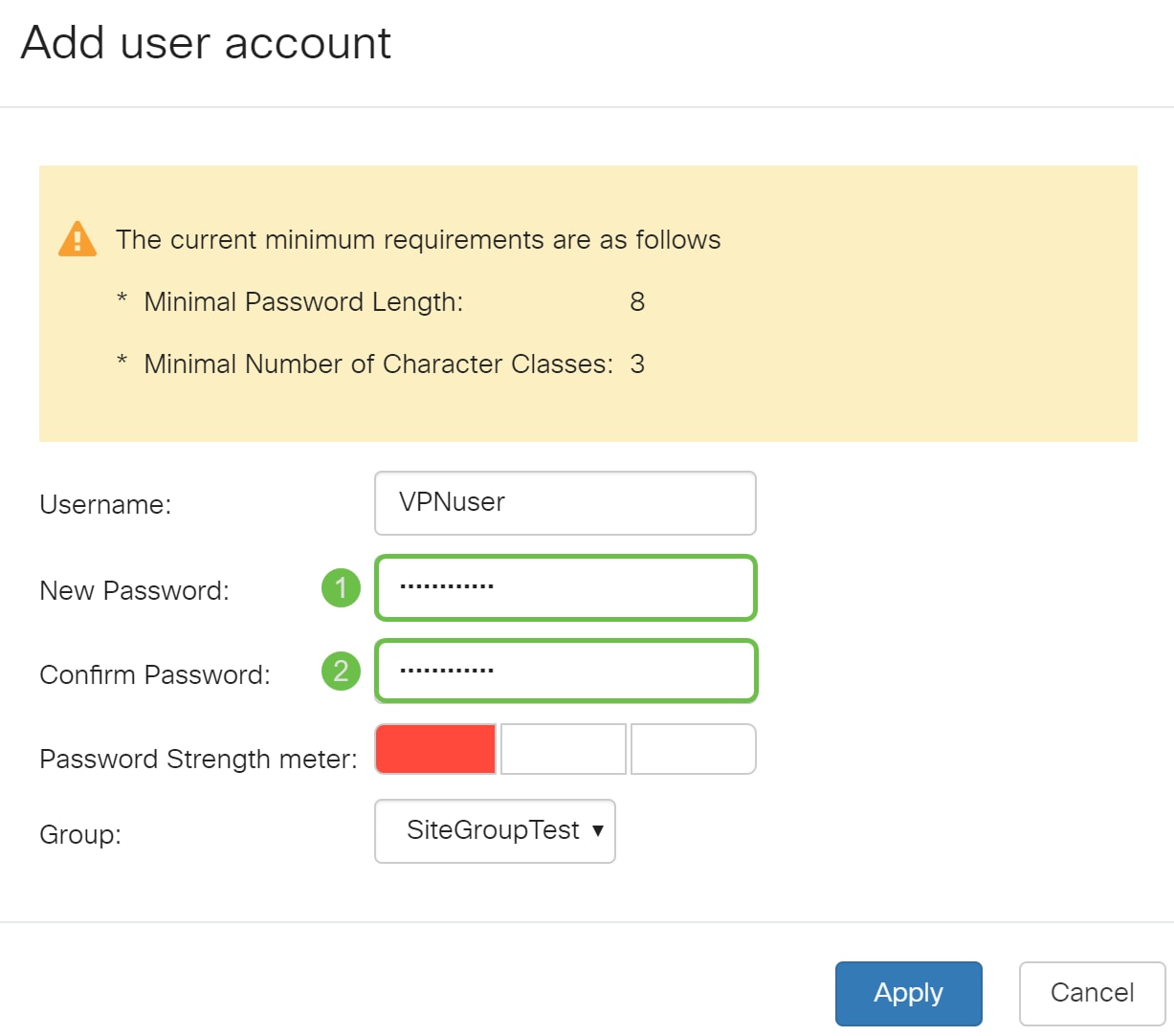

Schritt 3: Die Seite Benutzerkonto hinzufügen wird geöffnet. Geben Sie im Feld Benutzername einen Benutzernamen ein. In diesem Beispiel wurde VPNuser als Benutzername eingegeben.

Schritt 4: Geben Sie im Feld Neues Kennwort und Kennwort bestätigen ein Kennwort ein. In diesem Beispiel ist CiscoTest123! wurde eingegeben.

Hinweis: Dieses Kennwort wurde als Beispiel verwendet, es wird jedoch ein komplexeres Kennwort empfohlen.

Schritt 5: Wählen Sie eine Gruppe aus, und drücken Sie dann Apply, um ein neues Benutzerkonto zu erstellen. In diesem Beispiel wurde SiteGroupTest als Gruppe ausgewählt.

Konfigurieren von Failover

Um das Site-to-Site-Failover zu aktivieren, muss das Keep-Alive auf der Registerkarte Erweiterte Einstellungen aktiviert sein.

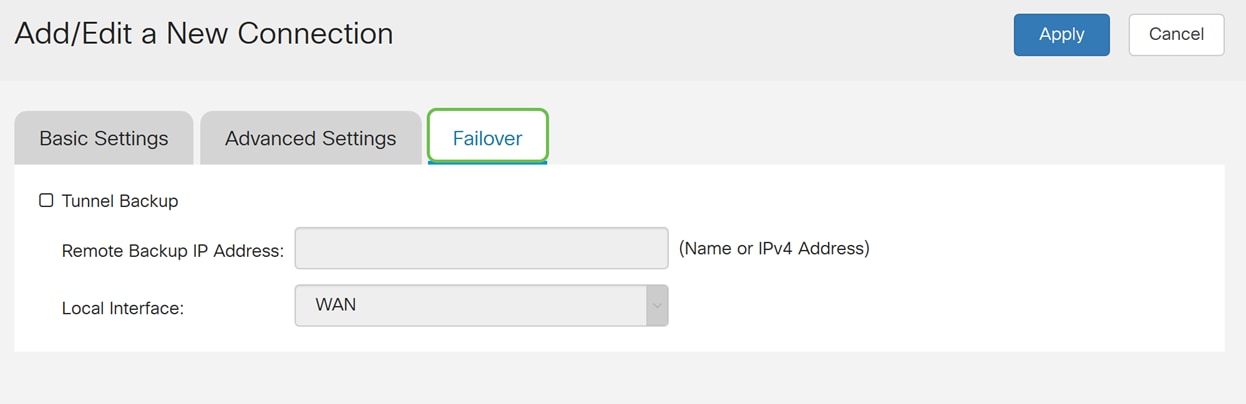

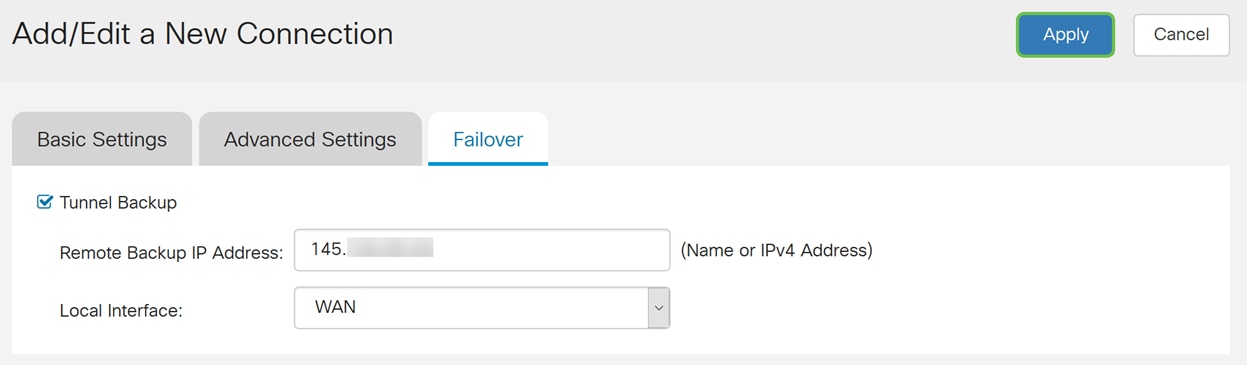

Schritt 1: Klicken Sie auf die Registerkarte Failover, um Failover zu konfigurieren.

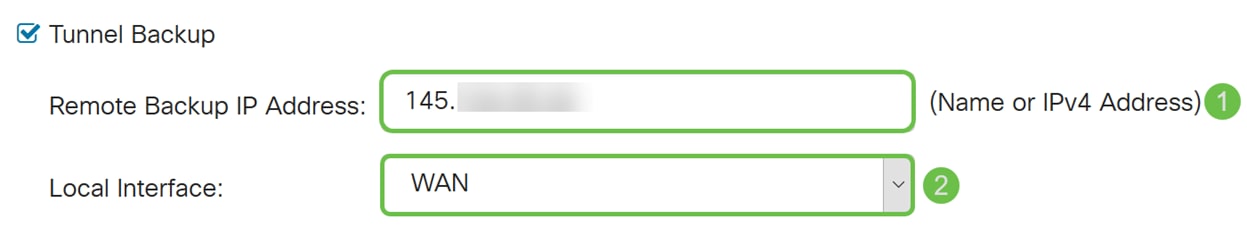

Schritt 2: Aktivieren Sie die Tunnel-Sicherung, um sie zu aktivieren. Wenn der primäre Tunnel ausgefallen ist, kann der Router den VPN-Tunnel mithilfe einer alternativen IP-Adresse für den Remote-Peer oder eines alternativen lokalen WAN wiederherstellen. Diese Funktion ist nur verfügbar, wenn DPD aktiviert ist.

Schritt 3: Geben Sie im Feld Remote Backup IP Address (IP-Adresse für Remote-Backup) die IP-Adresse für den Remote-Peer ein, oder geben Sie die WAN-IP-Adresse, die bereits für das Remote-Gateway festgelegt wurde, erneut ein. Wählen Sie anschließend die lokale Schnittstelle (WAN1, WAN2, USB1 oder USB2) aus der Dropdown-Liste aus.

Schritt 4: Klicken Sie auf Apply (Anwenden).

Fazit

Sie sollten jetzt die erweiterten Einstellungen und das Failover für das Site-to-Site-VPN auf dem RV160 und dem RV260 erfolgreich konfiguriert haben. Ihr Site-to-Site-VPN sollte weiterhin verbunden sein.

Feedback

Feedback