Konfigurieren von IPSec-Profilen (Auto-Keying-Modus) auf dem RV160 und RV260

Ziel

In diesem Dokument wird die Erstellung eines neuen IPsec-Profils (Internet Protocol Security) mithilfe des Auto-Keying-Modus auf Routern der Serien RV160 und RV260 erläutert.

Einleitung

IPsec stellt sicher, dass Sie über eine sichere private Kommunikation über das Internet verfügen. Es bietet zwei oder mehr Hosts Datenschutz, Integrität und Authentizität für die Übertragung vertraulicher Informationen über das Internet. IPsec wird häufig im Virtual Private Network (VPN) verwendet und wird auf der IP-Ebene implementiert. Die Verwendung von IPsec kann viele Anwendungen unterstützen, denen es an Sicherheit mangelt. Ein VPN wird verwendet, um einen sicheren Kommunikationsmechanismus für vertrauliche Daten und IP-Informationen bereitzustellen, die über ein unsicheres Netzwerk wie das Internet übertragen werden. Es bietet eine flexible Lösung für Remote-Benutzer und das Unternehmen, um vertrauliche Informationen von anderen Parteien im gleichen Netzwerk zu schützen.

Damit die beiden Enden eines VPN-Tunnels erfolgreich verschlüsselt und eingerichtet werden können, müssen sie sich auf die Verfahren zur Verschlüsselung, Entschlüsselung und Authentifizierung einigen. IPsec-Profil ist die zentrale Konfiguration in IPsec, die die Algorithmen wie Verschlüsselung, Authentifizierung und DH-Gruppe (Diffie-Hellman) für Phase I und II-Aushandlung im Auto-Modus sowie im manuellen Schlüsselungsmodus definiert. In Phase 1 werden die vorinstallierten Schlüssel zur Erstellung einer sicheren authentifizierten Kommunikation festgelegt. In Phase 2 wird der Datenverkehr verschlüsselt. Sie können die meisten IPsec-Parameter wie Protokoll, Modus, Algorithmus, Perfect Forward Secrecy (PFS), Security Association (SA) Lifetime und Key Management Protocol konfigurieren.

Beachten Sie, dass der Remote-Router bei der Konfiguration eines Site-to-Site-VPN dieselben Profileinstellungen wie der lokale Router aufweisen muss.

Weitere Informationen zur Cisco IPsec-Technologie finden Sie unter diesem Link: Einführung in die Cisco IPSec-Technologie.

Klicken Sie auf den folgenden Link, um das IPsec-Profil und das Site-to-Site-VPN mithilfe des VPN Setup Wizard (VPN-Einrichtungsassistent) zu konfigurieren: Konfigurieren des VPN-Einrichtungsassistenten auf dem RV160 und RV260.

Weitere Informationen zum Konfigurieren von Site-to-Site-VPN finden Sie in folgendem Dokument: Konfigurieren des Site-to-Site-VPN auf dem RV160 und RV260.

Unterstützte Geräte

・ RV160

·RV260

Software-Version

·1.0.00.13

Konfigurieren von IPsec-Profilen

Schritt 1: Melden Sie sich bei der Webkonfigurationsseite des Routers an.

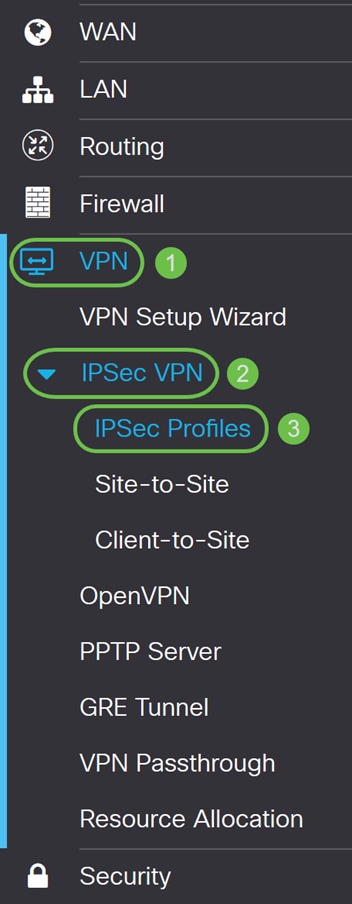

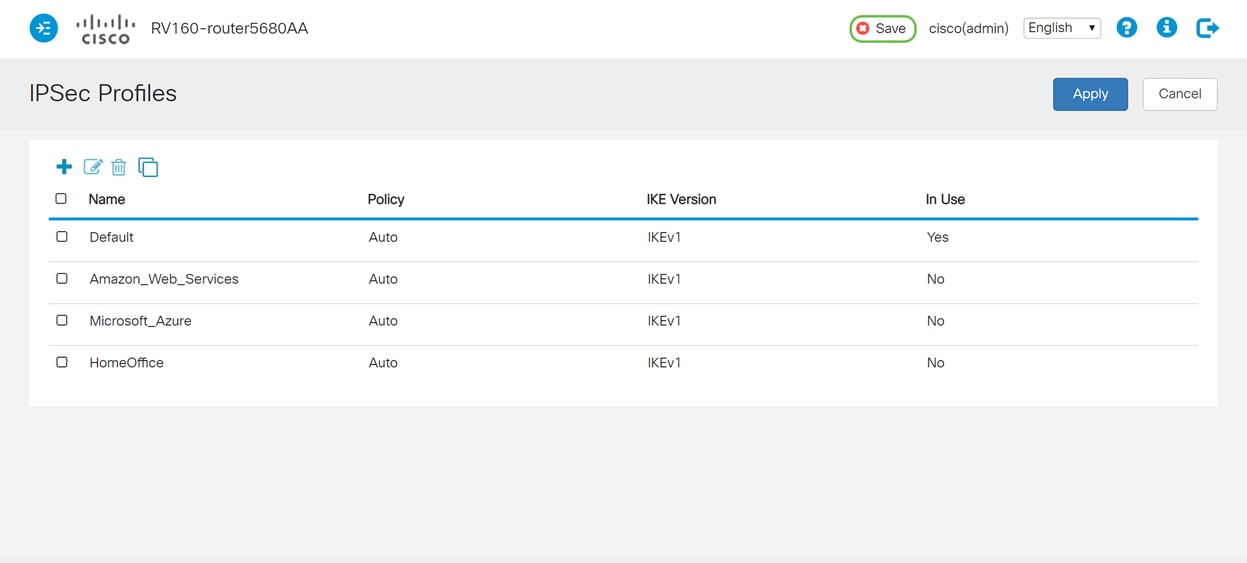

Schritt 2: Navigieren Sie zu VPN > IPSec VPN > IPSec Profiles.

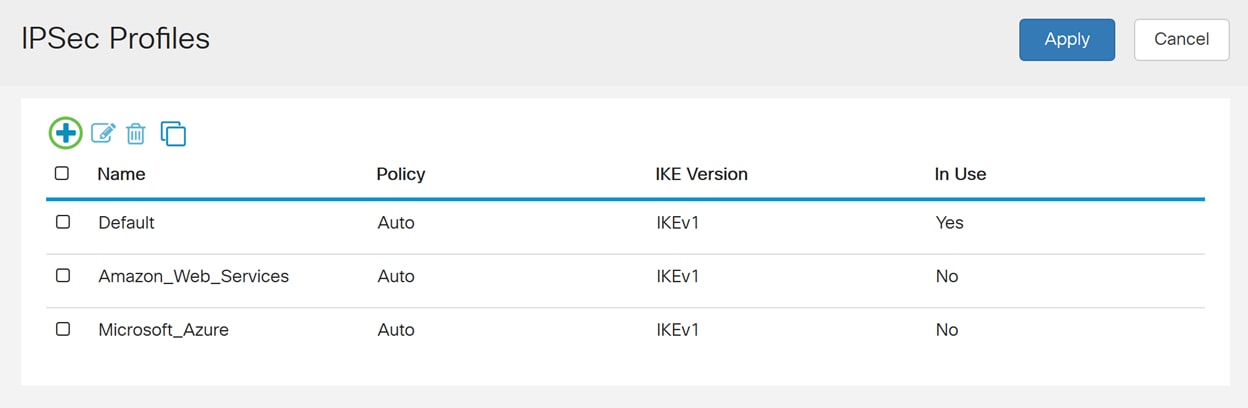

Schritt 3: Klicken Sie in der Tabelle IPSec-Profile auf Hinzufügen, um ein neues IPsec-Profil zu erstellen. Sie können Profile auch bearbeiten, löschen oder klonen.

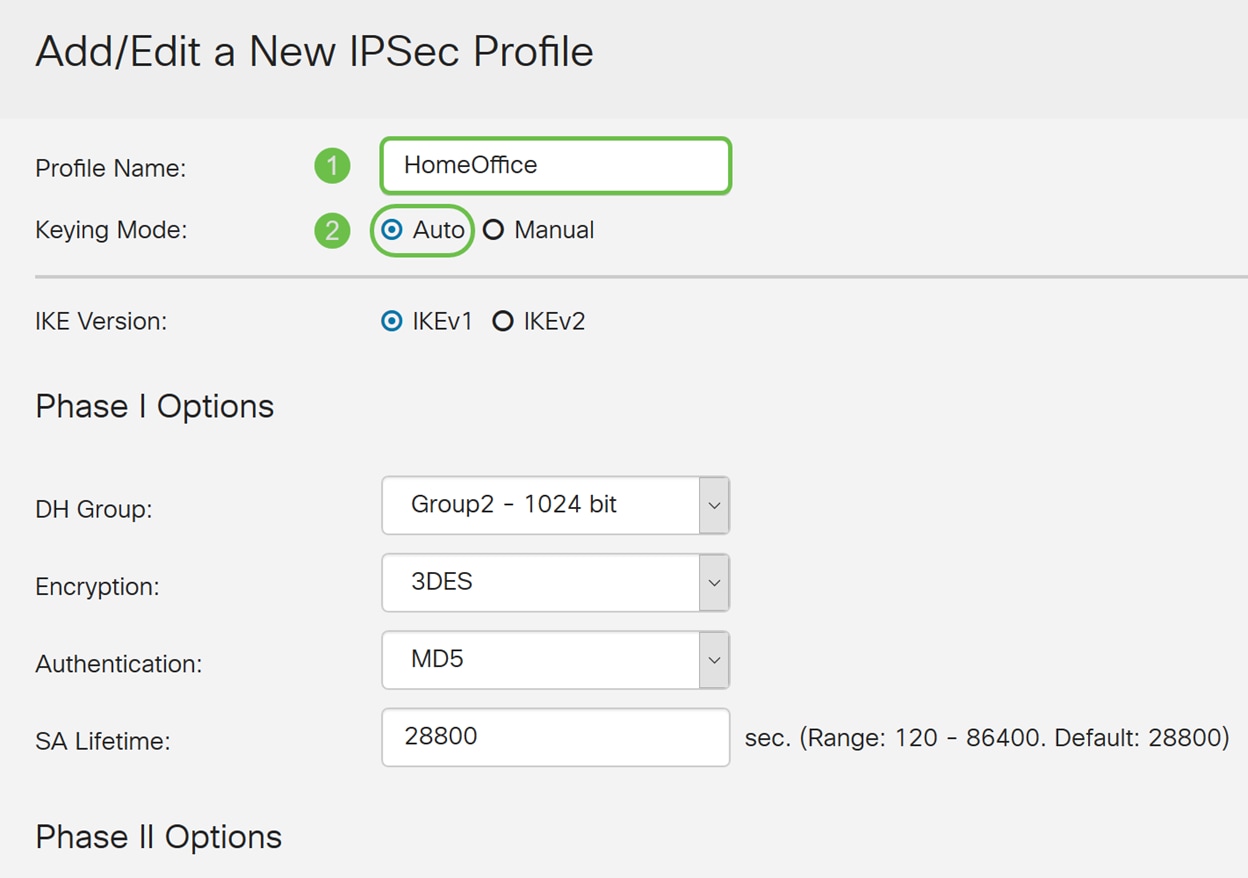

Schritt 4: Geben Sie einen Profilnamen ein, und wählen Sie den Schlüsselmodus aus (Auto oder Manuell).

HomeOffice wird als Profilname eingegeben.

Auto ist für den Schlüsselmodus ausgewählt.

Schritt 5: Wählen Sie Internet Key Exchange Version 1 (IKEv1) oder Internet Key Exchange Version 2 (IKEv2) als IKE-Version. IKE ist ein Hybridprotokoll, das den Oakley-Schlüsselaustausch und den Skeme-Schlüsselaustausch innerhalb des ISAKMP-Frameworks (Internet Security Association and Key Management Protocol) implementiert. Oakley und Skeme definieren beide, wie authentifiziertes Schlüsselmaterial abgeleitet werden kann, aber Skeme umfasst auch schnelle Schlüsselerfrischung. IKE stellt die Authentifizierung der IPsec-Peers bereit, verhandelt IPsec-Schlüssel und verhandelt IPsec-Sicherheitszuordnungen. IKEv2 ist effizienter, da für den Schlüsselaustausch weniger Pakete benötigt werden und mehr Authentifizierungsoptionen unterstützt werden, während IKEv1 nur die auf gemeinsamen Schlüsseln und Zertifikaten basierende Authentifizierung durchführt. In diesem Beispiel wurde IKEv1 als IKE-Version ausgewählt.

Anmerkung: Wenn Ihr Gerät IKEv2 unterstützt, wird IKEv2 empfohlen. Wenn Ihre Geräte IKEv2 nicht unterstützen, verwenden Sie IKEv1.

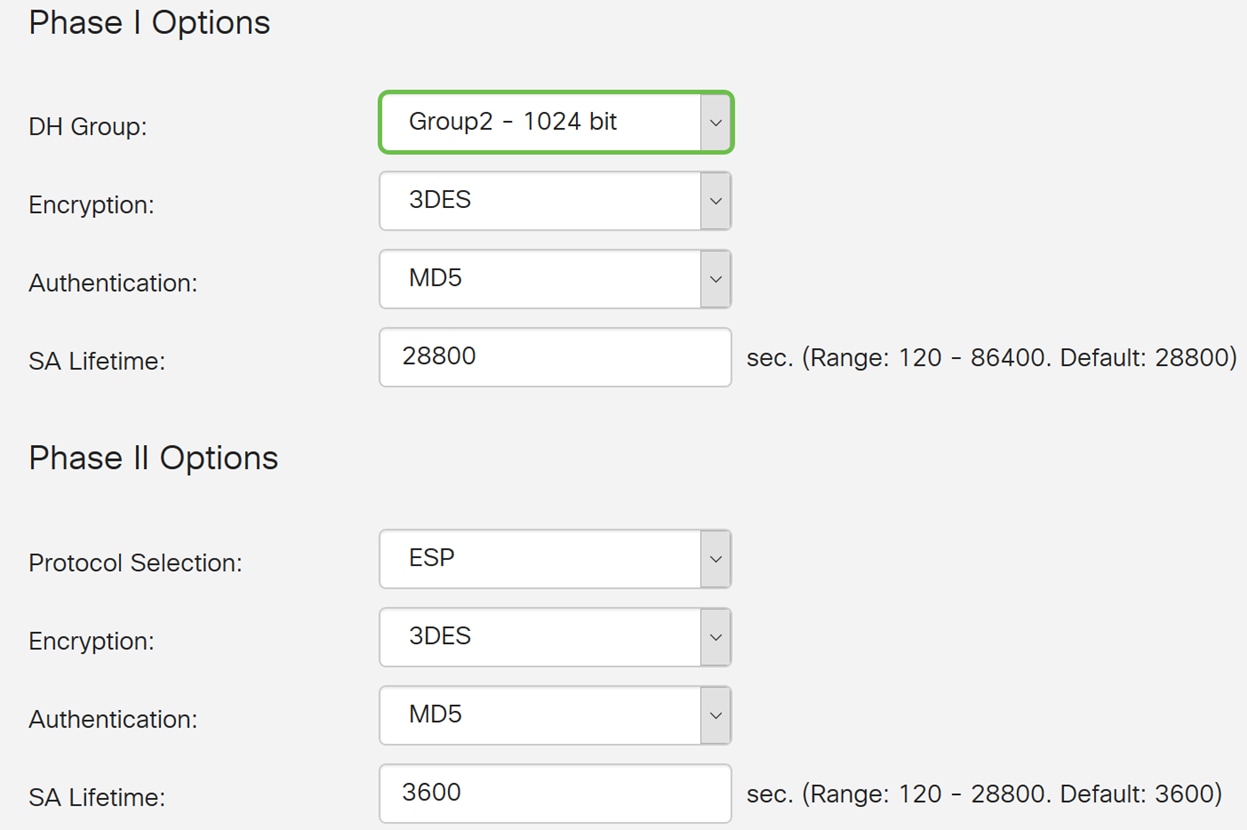

Schritt 6. Phase I richtet die Schlüssel ein und tauscht sie aus, um Daten in Phase II zu verschlüsseln. Wählen Sie im Abschnitt Phase I eine Diffie-Hellman-Gruppe (DH) aus. DH ist ein Schlüsselaustauschprotokoll mit zwei Gruppen unterschiedlicher Hauptschlüssellängen, Group 2 - 1024 Bit und Group 5 - 1536 Bit. Für diese Demonstration wurde Gruppe 2 - 1024 Bit ausgewählt.

Anmerkung: Wählen Sie für schnellere Geschwindigkeit und niedrigere Sicherheit Gruppe 2. Für langsamere Geschwindigkeit und höhere Sicherheit wählen Sie Gruppe 5. Gruppe 2 ist standardmäßig ausgewählt.

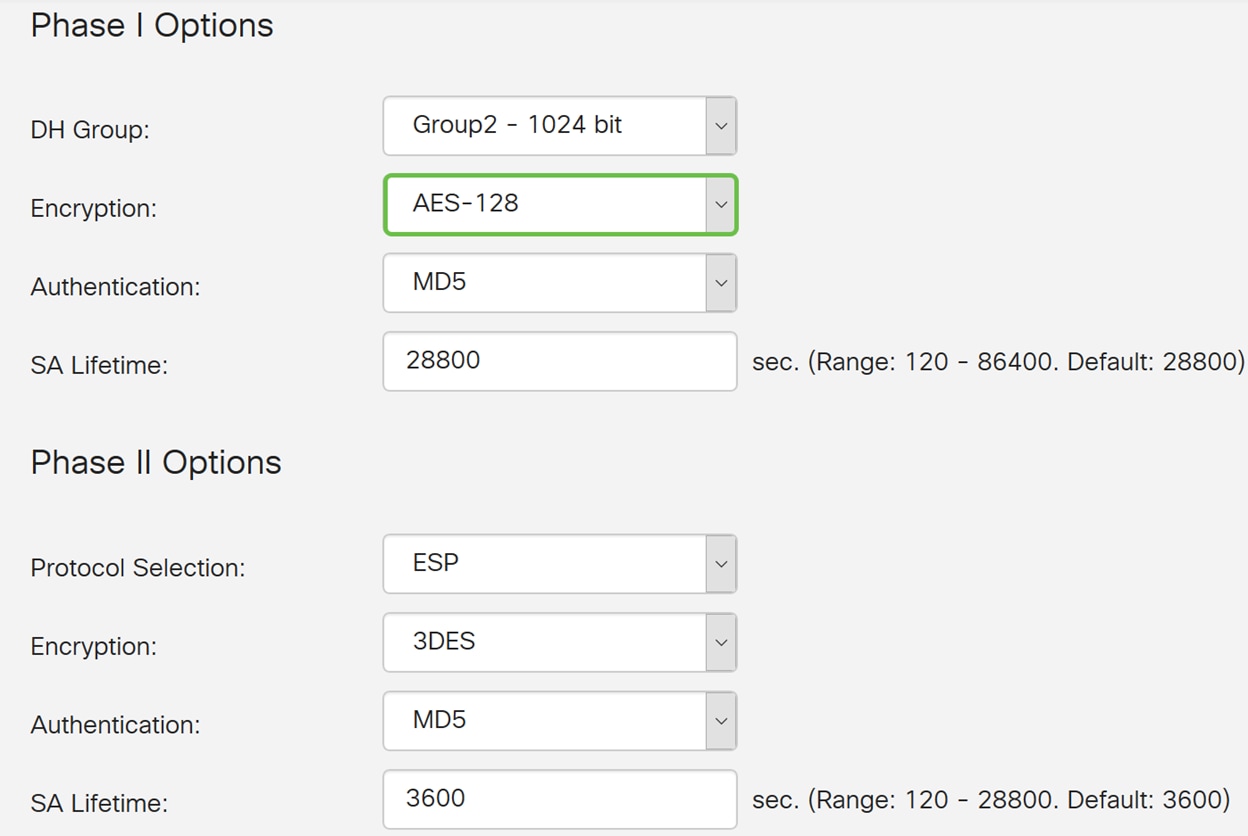

Schritt 7: Wählen Sie eine Verschlüsselungsoption (3DES, AES-128, AES-192 oder AES-256) aus der Dropdown-Liste aus. Diese Methode bestimmt den Algorithmus, der zum Verschlüsseln und Entschlüsseln von ESP-/ISAKMP-Paketen verwendet wird. Triple Data Encryption Standard (3DES) verwendet DES-Verschlüsselung dreimal, ist jetzt jedoch ein veralteter Algorithmus. Das bedeutet, dass es nur verwendet werden sollte, wenn es keine besseren Alternativen gibt, da es immer noch eine marginale, aber akzeptable Sicherheitsstufe bietet. Benutzer sollten es nur verwenden, wenn es aus Gründen der Abwärtskompatibilität erforderlich ist, da es anfällig für einige "Blockkollisionsangriffe" ist. Die Verwendung von 3DES wird nicht empfohlen, da es nicht als sicher gilt. Advanced Encryption Standard (AES) ist ein Verschlüsselungsalgorithmus, der sicherer als DES ist. AES verwendet einen größeren Schlüssel, der sicherstellt, dass der einzige bekannte Ansatz zum Entschlüsseln einer Nachricht für einen Eindringling darin besteht, jeden möglichen Schlüssel auszuprobieren. Es wird empfohlen, AES zu verwenden, wenn Ihr Gerät es unterstützen kann. In diesem Beispiel haben wir AES-128 als Verschlüsselungsoption ausgewählt.

Anmerkung: Hier finden Sie einige weitere Ressourcen, die Ihnen dabei helfen können: Konfigurieren der Sicherheit für VPNs mit IPsec und Verschlüsselung der nächsten Generation.

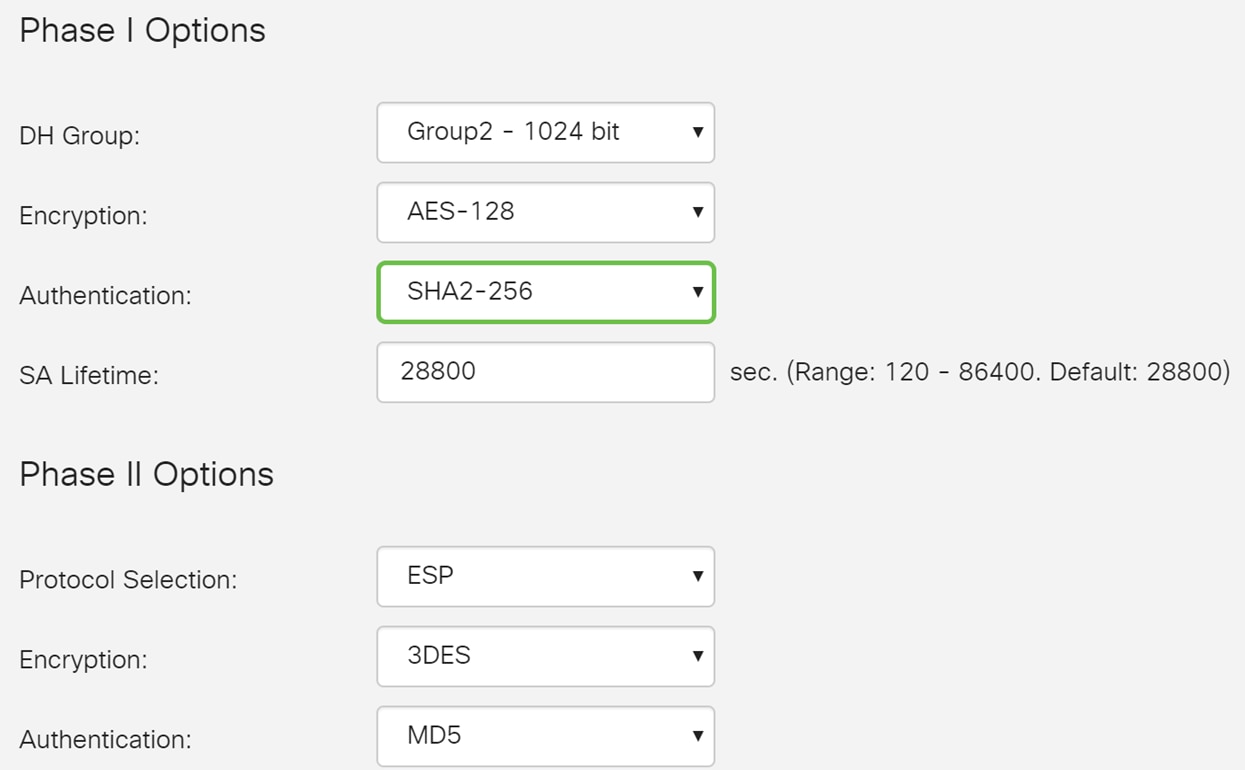

Schritt 8: Die Authentifizierungsmethode legt fest, wie die ESP-Header-Pakete validiert werden. Dies ist der Hashing-Algorithmus, der bei der Authentifizierung verwendet wird, um zu überprüfen, ob Seite A und Seite B wirklich die sind, die sie angeblich sind. MD5 ist ein unidirektionaler Hash-Algorithmus, der einen 128-Bit-Digest erzeugt und schneller ist als SHA1. SHA1 ist ein unidirektionaler Hash-Algorithmus, der einen 160-Bit-Digest erzeugt, während SHA2-256 einen 256-Bit-Digest erzeugt. SHA2-256 wird empfohlen, da es sicherer ist. Stellen Sie sicher, dass beide Enden des VPN-Tunnels die gleiche Authentifizierungsmethode verwenden. Wählen Sie eine Authentifizierung aus (MD5, SHA1 oder SHA2-256).

SHA2-256 wurde für dieses Beispiel ausgewählt.

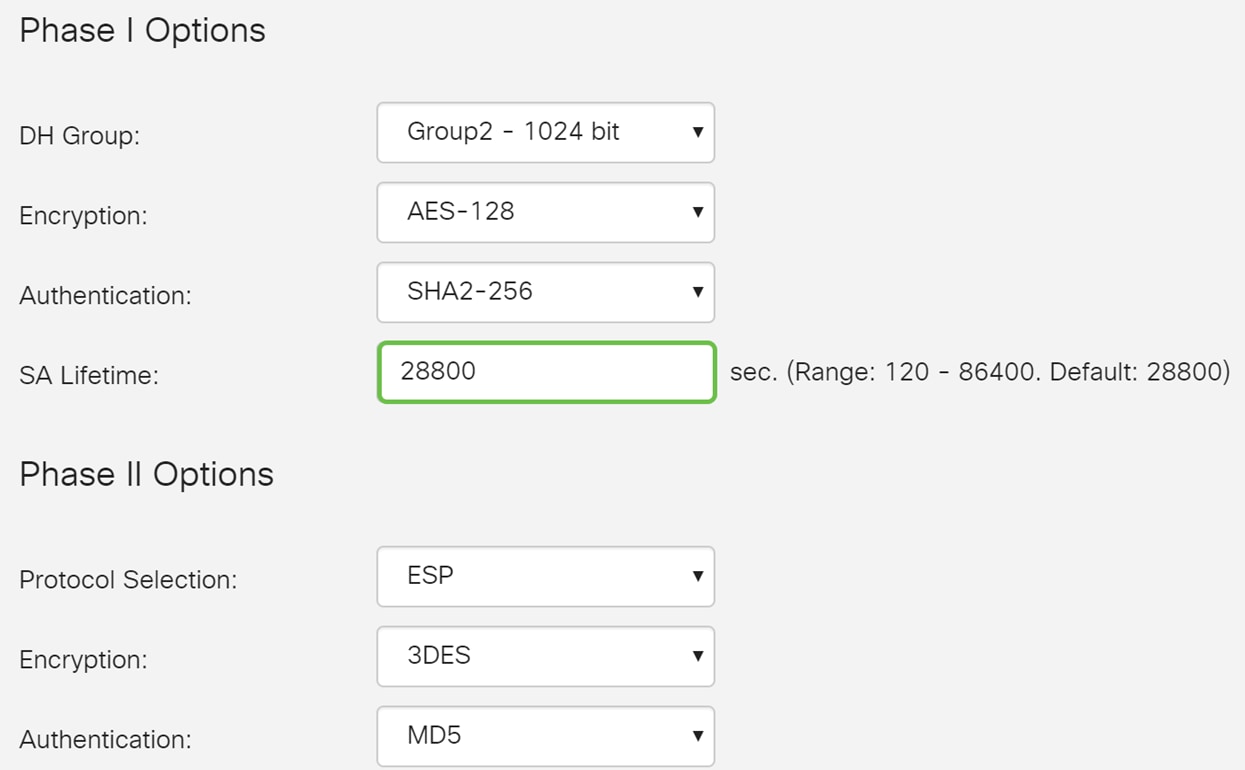

Schritt 9: Die SA-Lebensdauer (Sec) gibt an, wie lange die IKE-SA in dieser Phase aktiv ist. Wenn die SA nach der jeweiligen Lebensdauer abläuft, beginnt eine neue Verhandlung für eine neue. Der Bereich liegt zwischen 120 und 86400, der Standardwert ist 28800.

Wir verwenden den Standardwert von 28800 Sekunden als SA-Lebenszeit für Phase I.

Anmerkung: Es wird empfohlen, dass Ihre SA-Lebenszeit in Phase I länger ist als Ihre SA-Lebenszeit in Phase II. Wenn Sie Phase I kürzer als Phase II machen, müssen Sie den Tunnel im Gegensatz zum Datentunnel häufig neu verhandeln. Der Datentunnel erfordert mehr Sicherheit. Daher ist es besser, die Lebensdauer in Phase II kürzer als in Phase I zu halten.

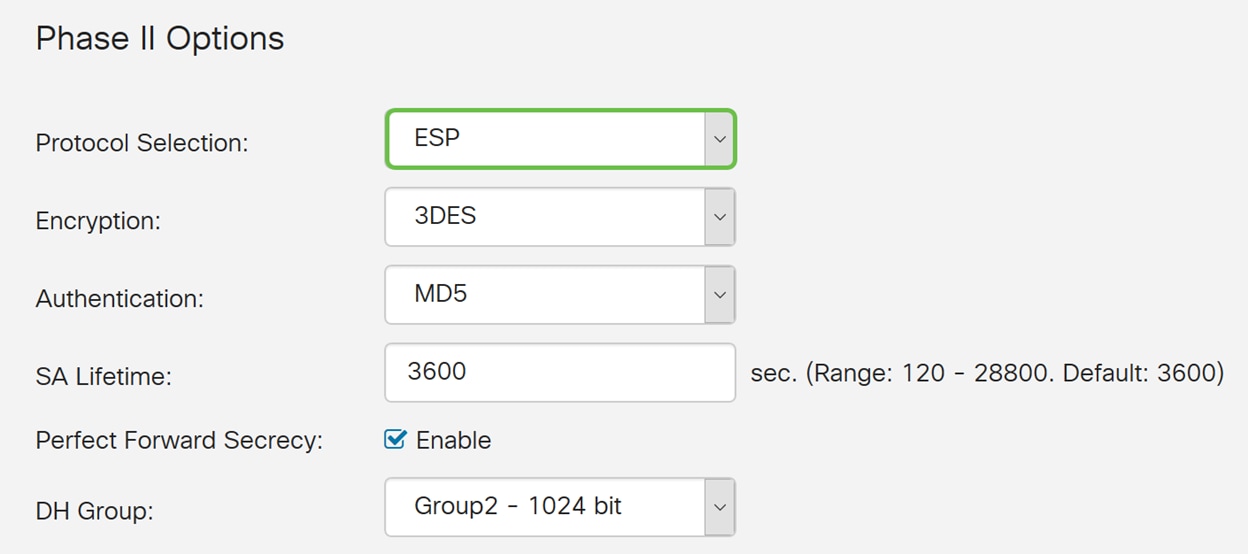

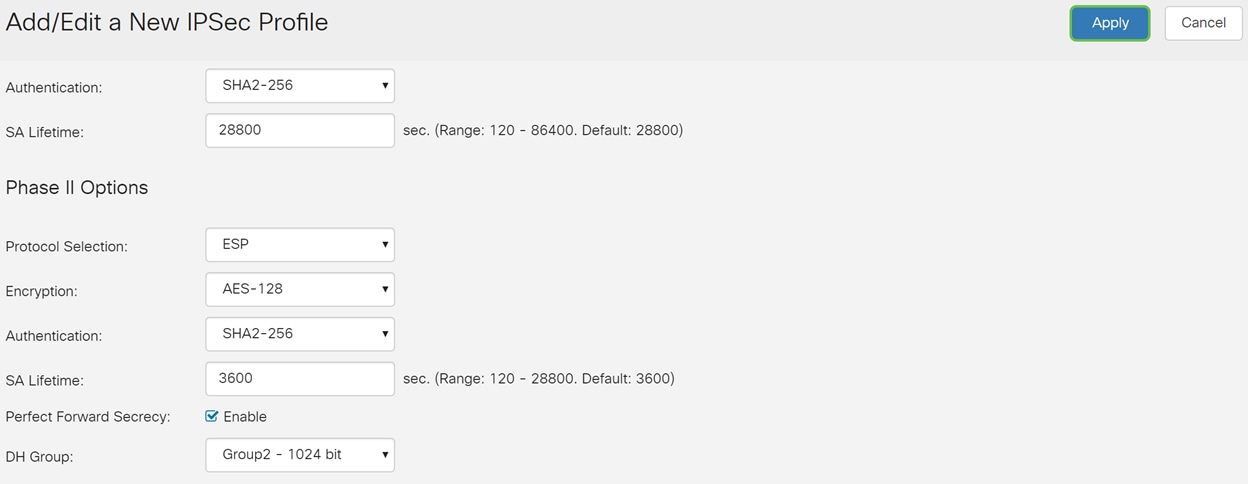

Schritt 10. In Phase II verschlüsseln Sie die Daten, die hin und her gereicht werden. In der Phase 2 Optionen, Wählen Sie ein Protokoll aus der Dropdown-Liste, die Optionen sind:

・ Encapsulating Security Payload (ESP) - Wählen Sie ESP für die Datenverschlüsselung aus, und geben Sie die Verschlüsselung ein.

・ Authentifizierungsheader (AH) - Wählen Sie diese Option für die Datenintegrität in Situationen, in denen Daten nicht geheim sind, d. h. nicht verschlüsselt sind, aber authentifiziert werden müssen. Es wird nur zur Validierung von Quelle und Ziel des Datenverkehrs verwendet.

In diesem Beispiel wird ESP als Protokollauswahl verwendet.

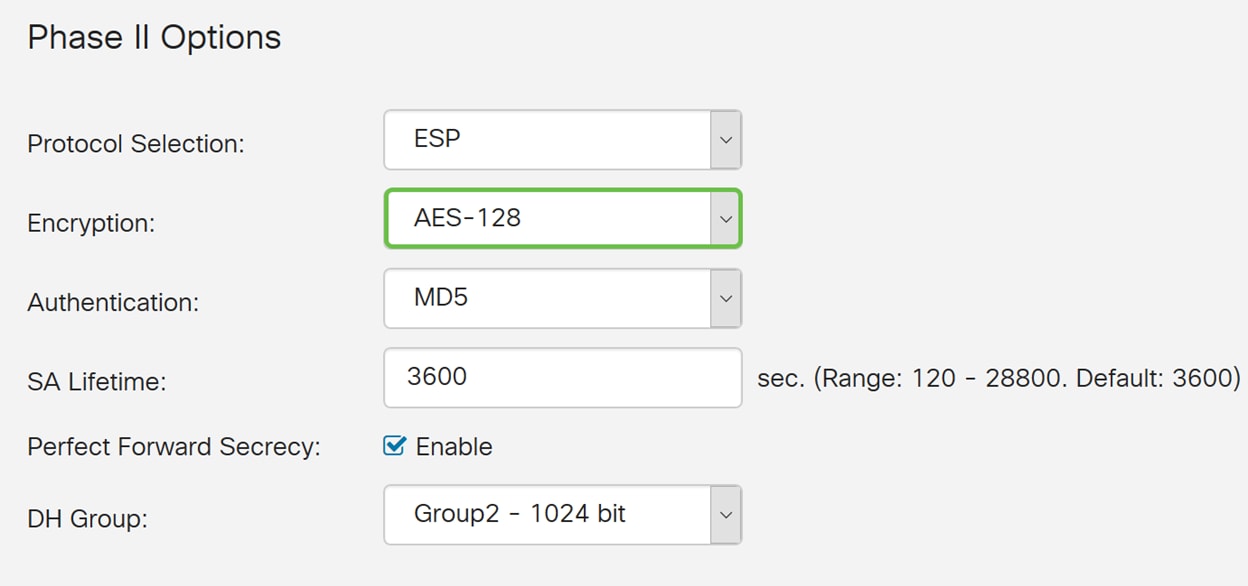

Schritt 11: Wählen Sie in der Dropdown-Liste eine Verschlüsselungsoption (3DES, AES-128, AES-192 oder AES-256) aus. Diese Methode bestimmt den Algorithmus, der zum Verschlüsseln und Entschlüsseln von ESP-/ISAKMP-Paketen verwendet wird.

In diesem Beispiel wird AES-128 als Verschlüsselungsoption verwendet.

Anmerkung: Hier finden Sie einige weitere Ressourcen, die Ihnen dabei helfen können: Konfigurieren der Sicherheit für VPNs mit IPsec und Verschlüsselung der nächsten Generation.

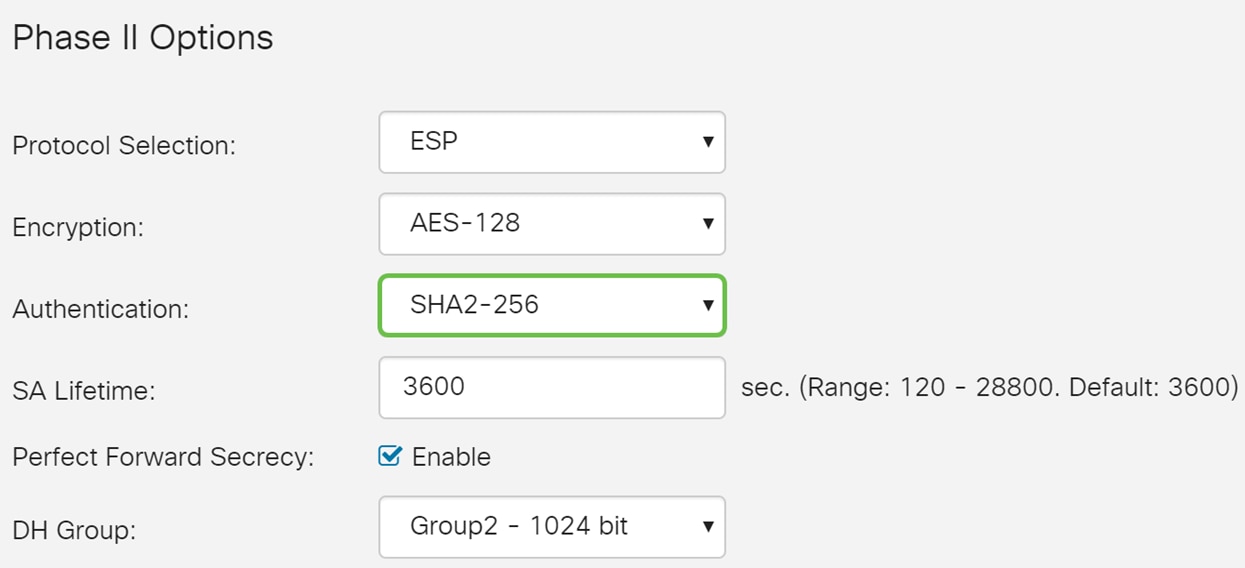

Schritt 12: Die Authentifizierungsmethode legt fest, wie die Encapsulating Security Payload Protocol (ESP)-Header-Pakete validiert werden. Wählen Sie eine Authentifizierung aus (MD5, SHA1 oder SHA2-256).

SHA2-256 wurde für dieses Beispiel ausgewählt.

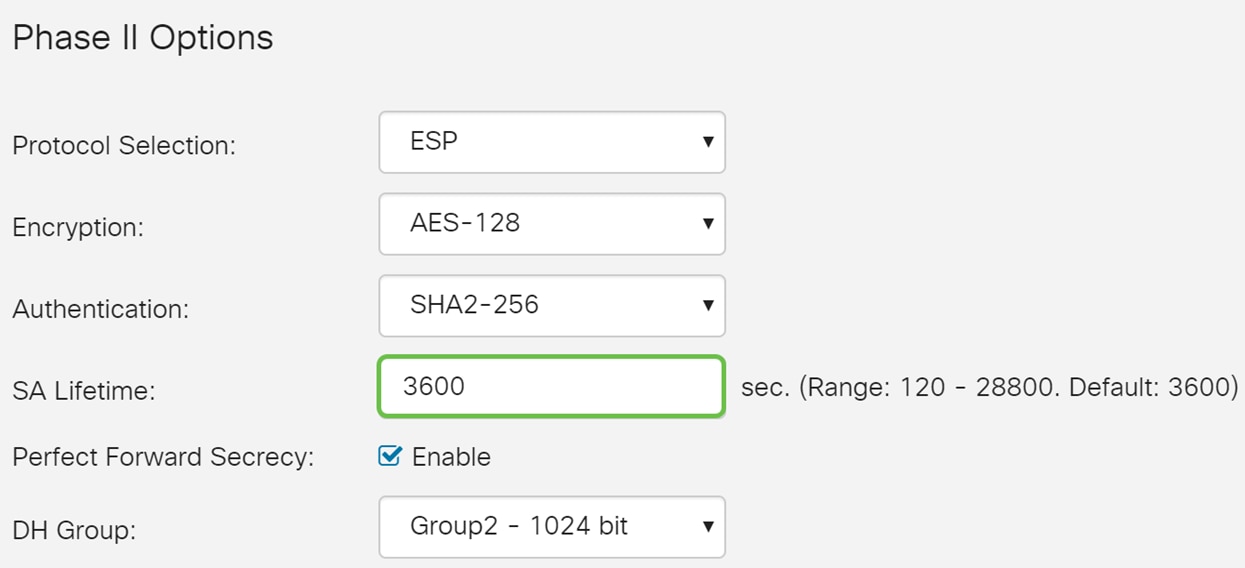

Schritt 13: Geben Sie ein, wie lange ein VPN-Tunnel (IPsec SA) in dieser Phase aktiv ist. Der Standardwert für Phase 2 beträgt 3600 Sekunden. Wir verwenden den Standardwert für diese Demonstration.

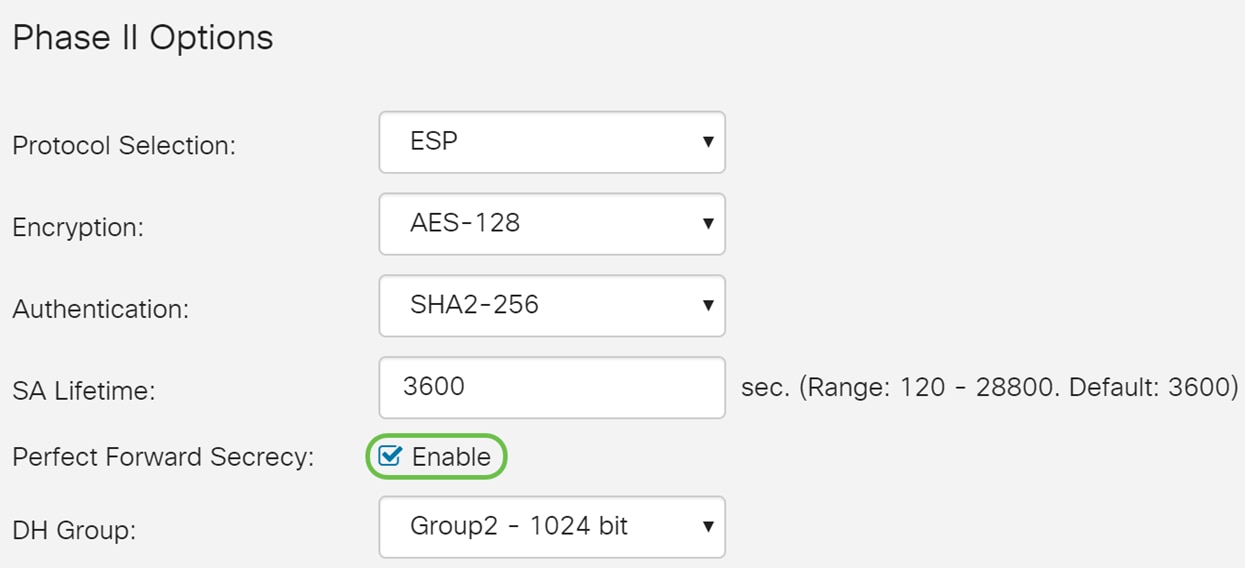

Schritt 14: Aktivieren Sie Aktivieren, um die perfekte Weiterleitungsgeheimnis zu aktivieren. Wenn Perfect Forward Secrecy (PFS) aktiviert ist, generiert die IKE Phase 2-Aushandlung neues Schlüsselmaterial für die Verschlüsselung und Authentifizierung von IPsec-Datenverkehr. PFS wird verwendet, um die Sicherheit von Kommunikation zu verbessern, die über das Internet mittels Public-Key-Verschlüsselung übertragen wird. Dies wird empfohlen, wenn Ihr Gerät es unterstützt.

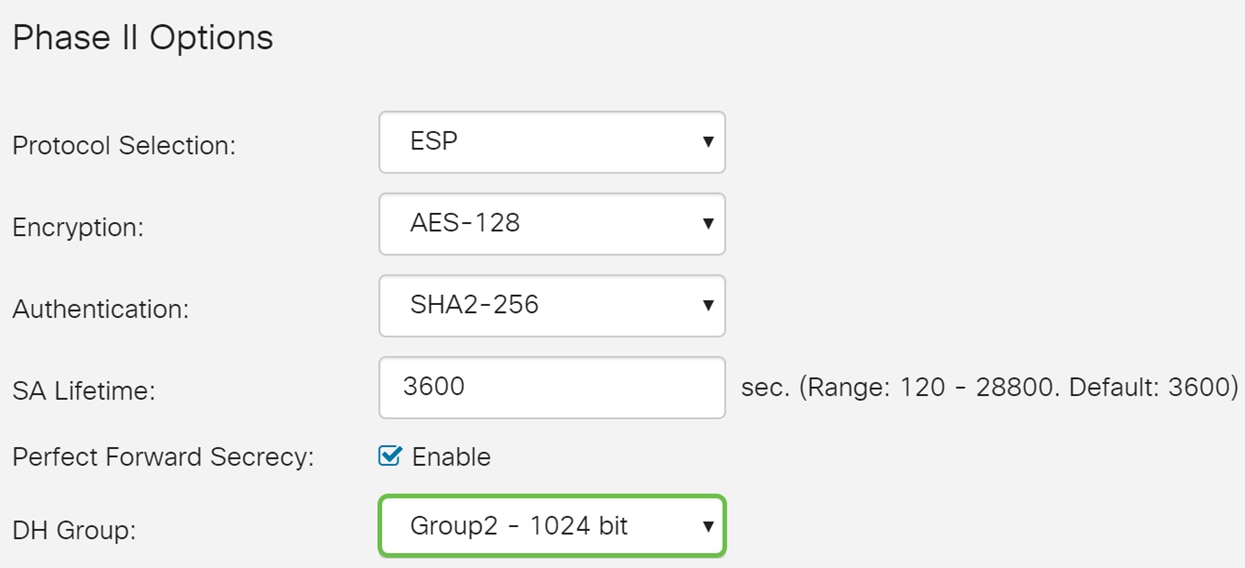

Schritt 15: Wählen Sie eine Diffie-Hellman (DH)-Gruppe aus. DH ist ein Schlüsselaustauschprotokoll mit zwei Gruppen unterschiedlicher Hauptschlüssellängen, Group 2 - 1024 Bit und Group 5 - 1536 Bit. Für diese Demonstration wurde Gruppe 2 - 1024 Bit ausgewählt.

Anmerkung: Wählen Sie für schnellere Geschwindigkeit und niedrigere Sicherheit Gruppe 2. Für langsamere Geschwindigkeit und höhere Sicherheit wählen Sie Gruppe 5. Gruppe 2 ist standardmäßig ausgewählt.

Schritt 16: Klicken Sie auf Apply, um ein neues IPsec-Profil hinzuzufügen.

Schlussfolgerung

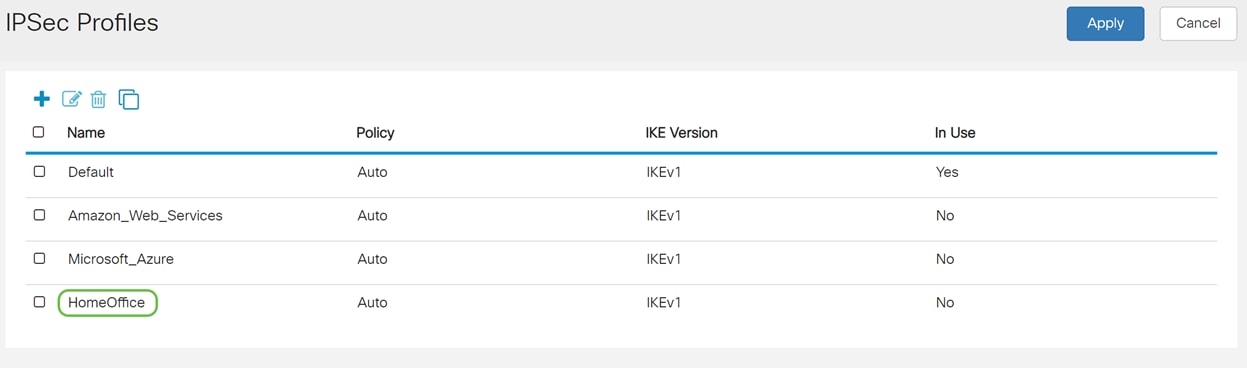

Sie sollten nun erfolgreich ein neues IPsec-Profil erstellt haben. Überprüfen Sie unten, ob Ihr IPsec-Profil hinzugefügt wurde. Sie können auch wie folgt vorgehen, um die aktuelle Konfigurationsdatei in die Startkonfigurationsdatei zu kopieren, sodass die gesamte Konfiguration zwischen einem Neustart beibehalten wird.

Schritt 1. Nachdem Sie auf Apply geklickt haben, sollte Ihr neues IPsec-Profil hinzugefügt werden.

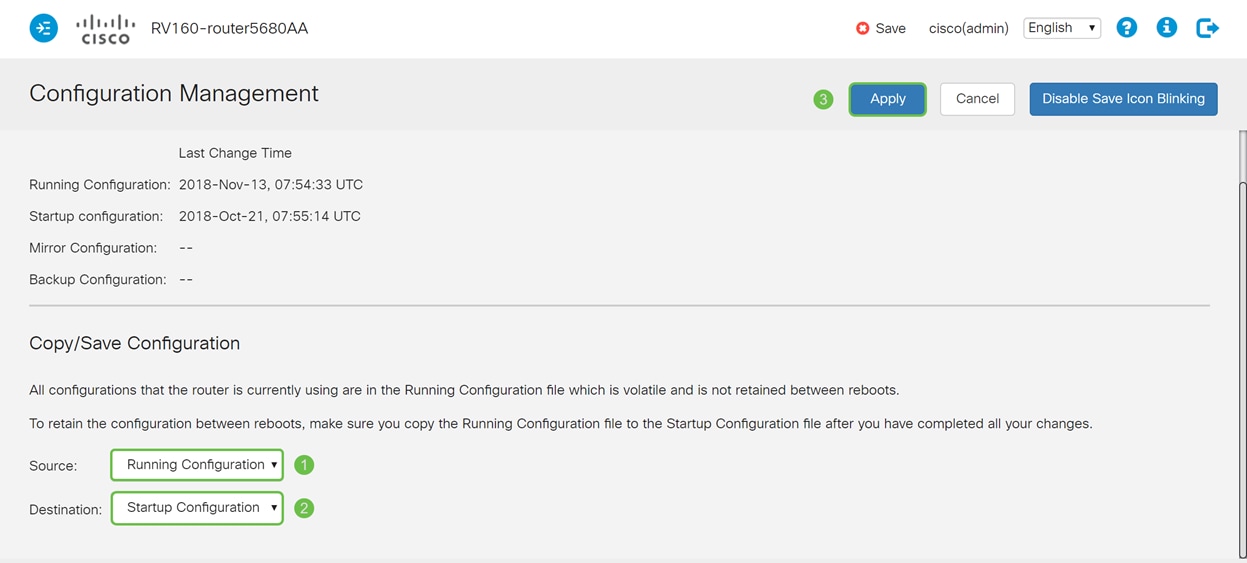

Schritt 2: Klicken Sie oben auf der Seite auf die Schaltfläche Speichern, um zur Konfigurationsverwaltung zu navigieren und die aktuelle Konfiguration in der Startkonfiguration zu speichern. Auf diese Weise wird die Konfiguration zwischen Neustarts beibehalten.

Schritt 3: Stellen Sie in der Konfigurationsverwaltung sicher, dass die Quelle die Konfiguration ausführt und das Ziel die Startkonfiguration ist. Drücken Sie anschließend Apply (Übernehmen), um die aktuelle Konfiguration in der Startkonfiguration zu speichern. Alle derzeit vom Router verwendeten Konfigurationen befinden sich in der Datei "Running Configuration" (Laufende Konfiguration), die flüchtig ist und zwischen Neustarts nicht beibehalten wird. Durch Kopieren der Datei "Running Configuration" in die Datei "Startup Configuration" wird die gesamte Konfiguration zwischen Neustarts beibehalten.

Feedback

Feedback