Einleitung

In diesem Dokument wird die Konfiguration von SecureLDAP auf Servern der C-Serie beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegende Informationen zum Cisco UCS und CIMC.

Verwendete Komponenten

- Cisco UCS Server der C-Serie im Standalone-Modus

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Das Beispiel in diesem Leitfaden veranschaulicht die sichere LDAP-Konfiguration auf UCS-Servern der C-Serie:

- Richten Sie einen DNS-Server ein, und verwenden Sie Domänennamen für den LDAP-Server anstelle einer IP-Adresse auf dem UCS-Server. Stellen Sie sicher, dass die entsprechenden A-Datensätze so konfiguriert wurden, dass sie auf den LDAP-Server und die IP-Adressen der UCS Server der C-Serie verweisen.

- Konfigurieren Sie Windows-Zertifikatdienste auf dem LDAP-Server, und aktivieren Sie die Zertifikatgenerierung für die sichere LDAP-Kommunikation. Die generierten Zertifikate (Root und Intermediate) werden auf den Server der UCS C-Serie hochgeladen.

Konfiguration auf der Seite der UCS Server der C-Serie

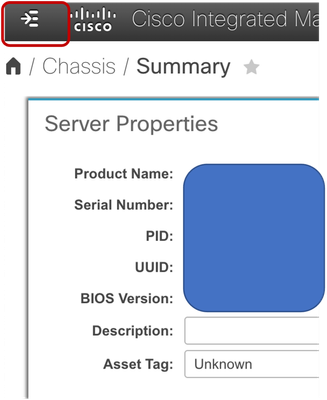

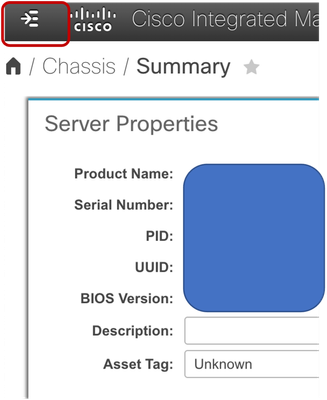

Um den UCS Server der C-Serie für die Interaktion mit einem vorkonfigurierten DNS-Server zu konfigurieren, rufen Sie die CIMC-Schnittstelle des UCS-Servers auf, und klicken Sie dann auf das Navigationssymbol oben links.

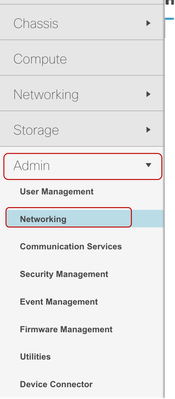

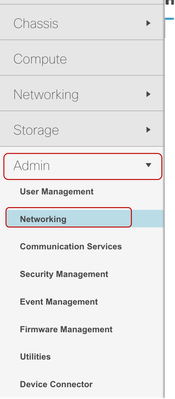

Navigieren Sie zu Admin, und wählen Sie Networking aus.

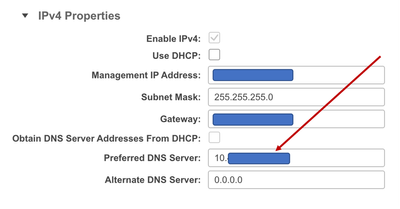

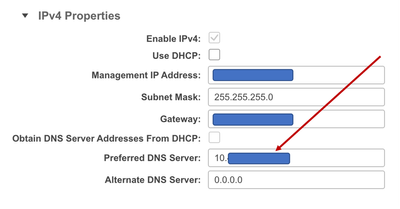

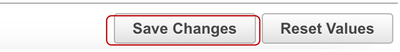

Geben Sie im Abschnitt mit den IPV4-Eigenschaften den zuvor konfigurierten DNS-Server-FQDN oder die zuvor konfigurierte IP-Adresse im Feld Bevorzugter DNS-Server ein, und klicken Sie unten rechts auf Save Changes (Änderungen speichern).

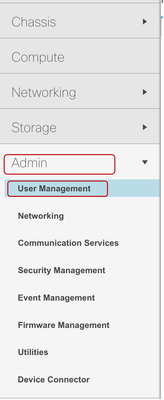

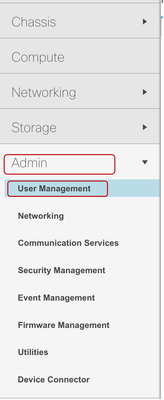

Wählen Sie anschließend im Navigationsbereich die Option Admin aus, und wählen Sie User Management aus.

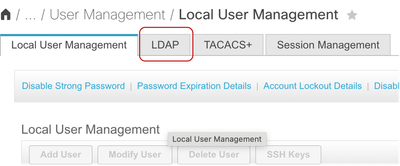

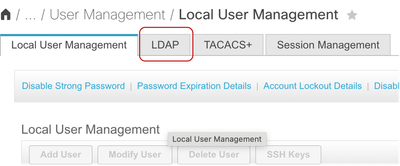

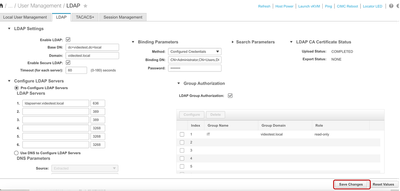

Wählen Sie auf der Seite Benutzerverwaltung die Option LDAP aus.

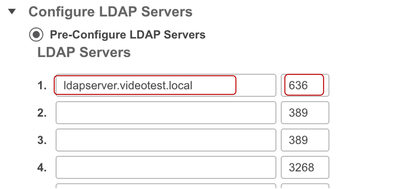

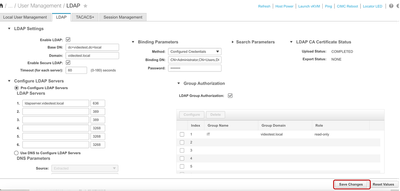

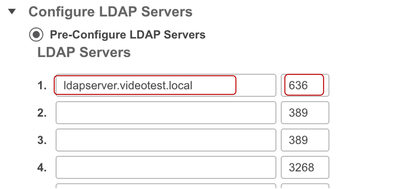

Fügen Sie im Abschnitt LDAP-Server konfigurieren unter Vorkonfigurierte LDAP-Server den FQDN des LDAP-Servers hinzu. Das in diesem Video verwendete Beispiel ist ldapserver.videotest.local.

Ändern Sie die Portnummer von 389 in 636, die bekannte Portnummer für Secure LDAP.

Stellen Sie sicher, dass der Zugriff auf diesen Port (636) über Ihre Firewall zulässig ist.

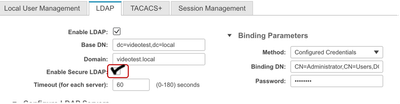

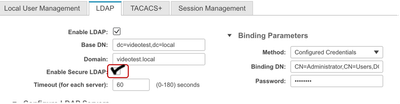

Konfigurieren Sie im Abschnitt LDAP-Einstellungen die Parameter BaseDN, Domain, Timeout und Bind in Übereinstimmung mit den standardmäßigen LDAP-Konfigurationsverfahren.

Aktivieren Sie dann das Kontrollkästchen Sicheres LDAP aktivieren.

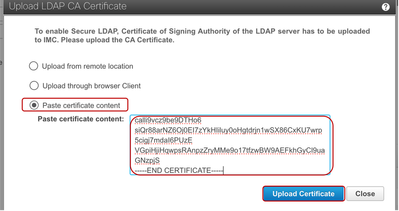

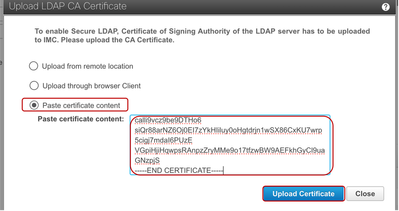

Wählen Sie im Popup-Fenster die Option Zertifikatsinhalt einfügen.

Für diese Demonstration wird ein selbstsigniertes Zertifikat verwendet, das von der Windows Server-Instanz mit Active Directory generiert und in einer Textdatei gespeichert wird. Dieses selbstsignierte Zertifikat wurde außerdem mit dem Stammzertifikat desselben Servers verknüpft, um eine Zertifikatskette zu bilden.

Anmerkung: Beachten Sie, dass der gesamte Inhalt der Base64-codierten X.509 (CER)-Datei, beginnend mit dem -----BEGIN CERTIFICATE----- bis zum -----END CERTIFICATE-----, kopiert werden muss, dann sofort in der nächsten Zeile, das nächste Zertifikat sein muss, beginnend mit dem -----BEGIN CERTIFICATE----- bis zum -----END CERTIFICATE-----, wenn mehrere -Zertifikate verwendet werden.

Fügen Sie den kopierten Inhalt in das Feld Zertifikatsinhalt einfügen ein, und klicken Sie auf Zertifikat hochladen.

Alle anderen Einstellungen in Secure LDAP bleiben mit der LDAP-Standardkonfiguration für Server der C-Serie identisch. Klicken Sie daher auf der allgemeinen LDAP-Konfigurationsseite auf Save Changes (Änderungen speichern).

Sicheres LDAP wurde jetzt erfolgreich auf dem UCS Server der C-Serie konfiguriert.

Verifizierung

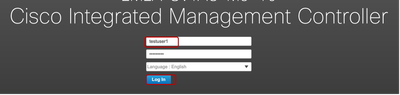

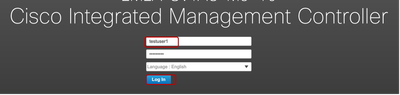

Versuchen Sie, sich mit einem der konfigurierten Benutzerkonten in Active Directory beim UCS-Server der C-Serie anzumelden. Wählen Sie Ihre Domäne aus, und fahren Sie mit der Anmeldung fort.

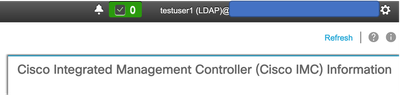

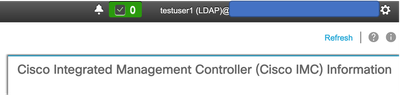

Anmeldung von Testbenutzer1 über sicheres LDAP erfolgreich

Feedback

Feedback