Einleitung

In diesem Dokument wird die Bereitstellung des AnyConnect Umbrella Roaming Security-Moduls mithilfe der Cisco Firewall Management Console (FMC) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Zugriff auf das Cisco Umbrella Dashboard

- Zugriff auf die Cisco Firewall Management Console (FMC), Version 6.7 oder höher, da diese Version zusätzliche Unterstützung für AnyConnect-Module bietet. Für ältere Versionen als 6.7 kann FlexConfig zur Bereitstellung des Moduls verwendet werden. Weitere Informationen finden Sie in der Cisco Dokumentation.

- Profil des AnyConnect Umbrella-Moduls (orginfo.json)

- Die AnyConnect VPN-Konfiguration ist auf dem FMC/FTD bereits vollständig und funktionsfähig.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- AnyConnect Umbrella Roaming-Sicherheitsmodul

- Cisco Firewall Management Console (FMC) für Version 6.7 oder höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Überblick

Anmerkung: Cisco gab das Ende des Lebenszyklus von Cisco AnyConnect im Jahr 2023 bekannt. Cisco gab am 2. April 2024 das End-of-Life für Umbrella Roaming Client bekannt. Support-Ende war am 2. April 2025. Viele Kunden von Cisco Umbrella profitieren bereits von der Migration auf den Cisco Secure Client, und wir empfehlen Ihnen, die Migration so bald wie möglich zu beginnen, um ein besseres Roaming-Erlebnis zu erhalten. Weitere Informationen finden Sie in diesem Knowledge Base-Artikel: Wie installiere ich Cisco Secure Client mit dem Umbrella-Modul?

In diesem Konfigurationsleitfaden werden die Schritte zur Bereitstellung des AnyConnect Umbrella Roaming Security-Moduls über die Cisco Firewall Management Console (FMC) für Version 6.7 oder höher beschrieben.

Installation und Download des AnyConnect Umbrella-Moduls vom FMC:

Führen Sie die folgenden Schritte aus, um die Installation/den Download des AnyConnect Umbrella-Moduls vom FMC zu aktivieren:

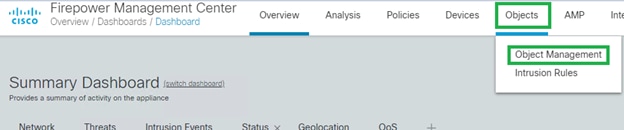

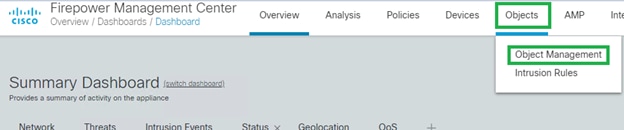

1. Gehen Sie zu Objekte > Objektverwaltung:

8178144512532

8178144512532

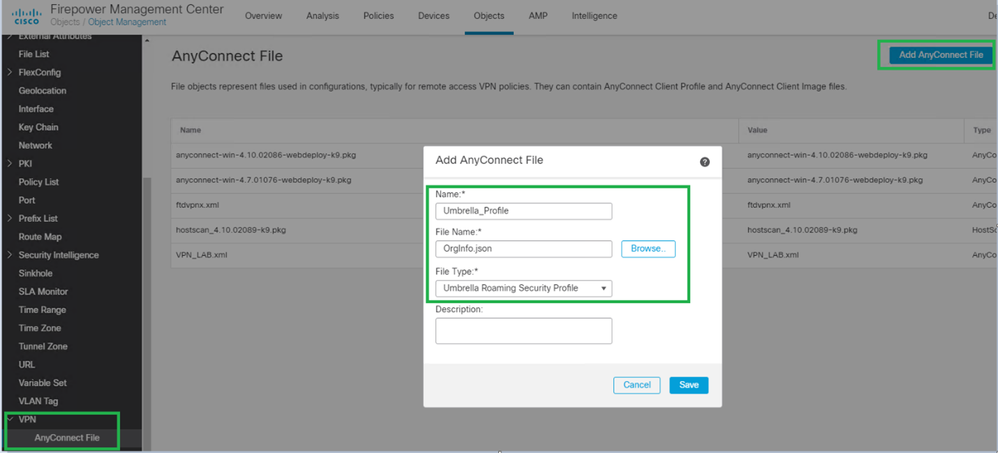

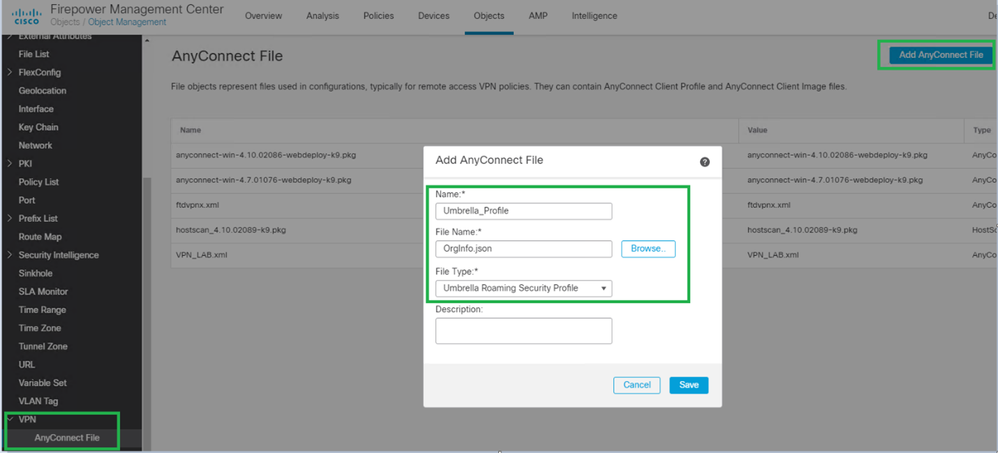

2. Navigieren Sie zu VPN > AnyConnect File > Add AnyConnect File. Legen Sie einen Namen für das Profil fest (lokal signifikant).

- Suchen Sie nach der JSON, die Sie von Ihrem Cisco Umbrella Dashboard heruntergeladen haben.

- Wählen Sie unter Dateityp die Option Umbrella Roaming Security Profile und dann Save (Speichern).

8178144531860

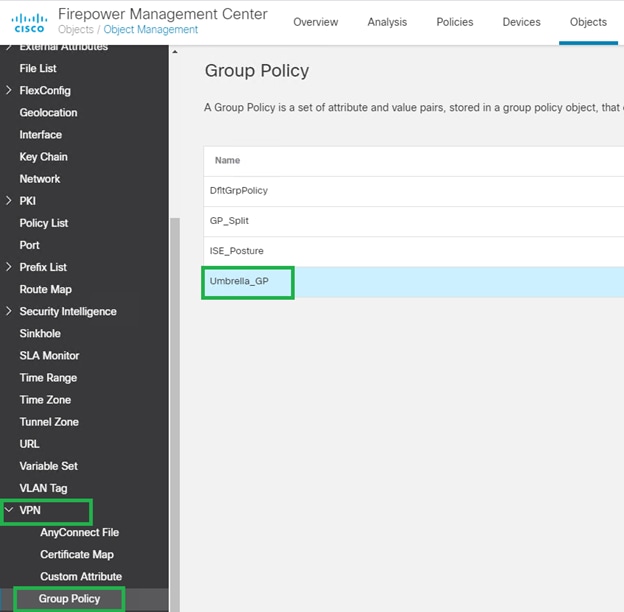

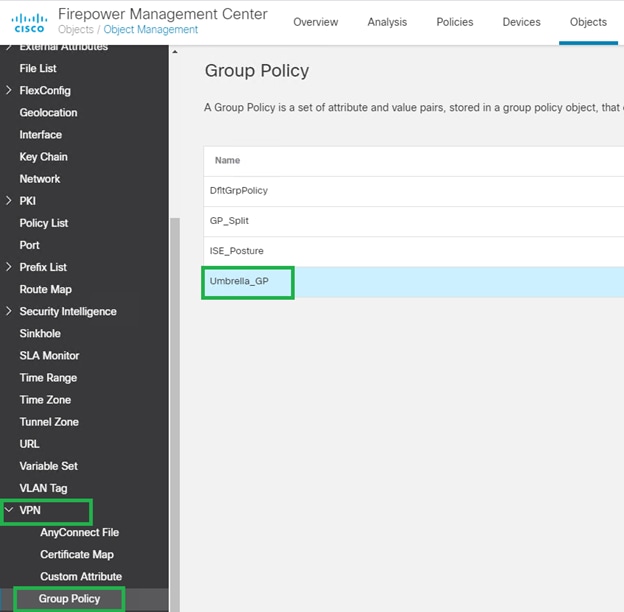

81781445318603. Wählen Sie dort Gruppenrichtlinie und dann die Gruppenrichtlinie aus, die Sie für die Bereitstellung von Umbrella verwenden ("Umbrella_GP" in diesem Fall):

8178147609492

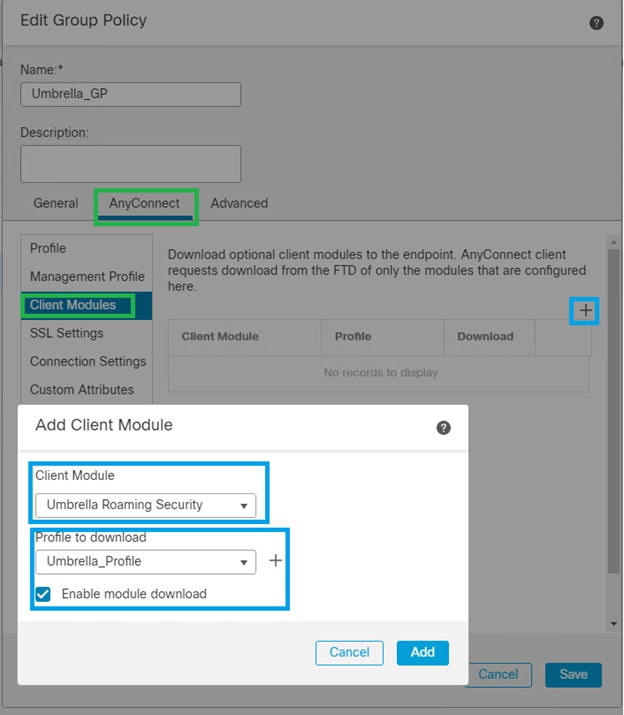

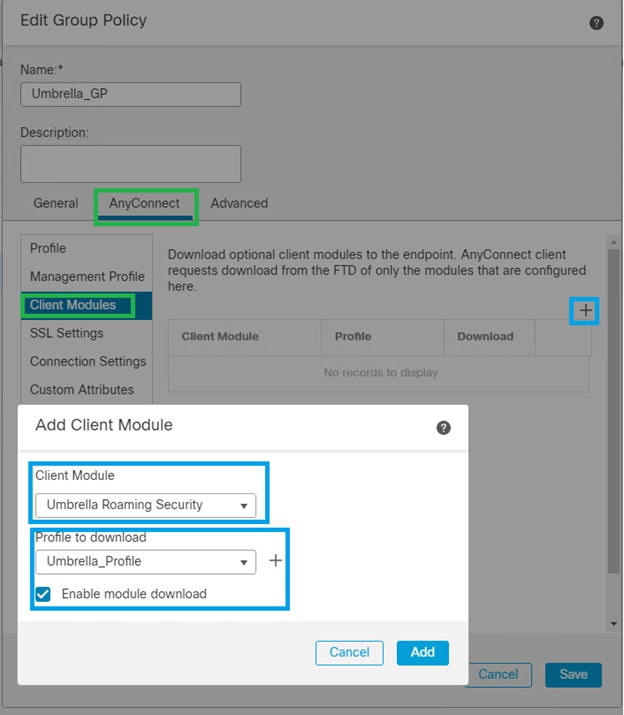

81781476094924. Wählen Sie AnyConnect > Client Modules > Add Client Module aus.

- Wählen Sie unter Client Module (Client-Modul) den Umbrella Roaming Client und dann Profile (Profil) aus, um das Profil herunterzuladen, das wir unter Schritt 2 definiert haben.

- Stellen Sie sicher, dass die Option Aktivierter Moduldownload ausgewählt ist, damit Benutzer, die über AnyConnect eine Verbindung herstellen, automatisch das Umbrella JSON-Profil herunterladen können.

8178147636628

8178147636628Optional: Lokale VPN-Authentifizierung (FMC 7.0 oder höher erforderlich)

Wenn Sie ein separates Profil mit lokaler Authentifizierung auf dem FMC/FTD testen möchten, können Sie die folgenden Schritte ausführen (FMC 7.0 oder höher ist erforderlich):

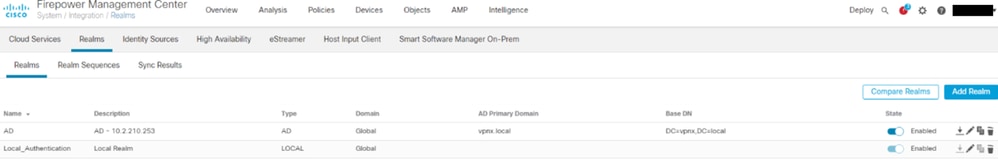

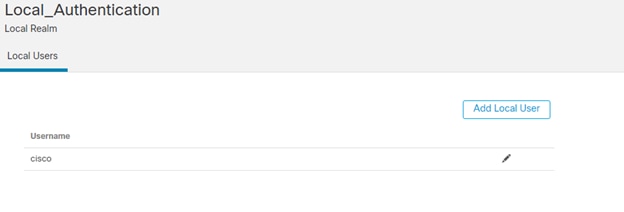

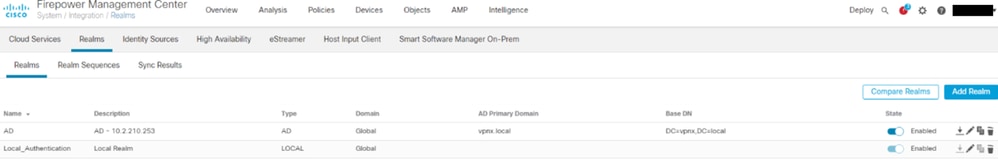

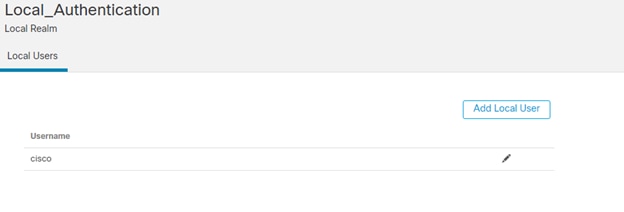

1. Erstellen Sie einen lokalen Bereich.

- Lokale Benutzernamen und Kennwörter werden in lokalen Bereichen gespeichert.

- Wenn Sie einen Bereich erstellen (System > Integration > Realms) und den neuen LOKALEN Bereichstyp auswählen, fordert Sie das System auf, einen oder mehrere lokale Benutzer hinzuzufügen.

2. Konfigurieren Sie RA VPN so, dass lokale Authentifizierung verwendet wird.

- Erstellen oder bearbeiten Sie eine RA VPN-Richtlinie (Geräte > VPN > Remotezugriff).

- Erstellen Sie in dieser Richtlinie ein Verbindungsprofil.

- Geben Sie LOCAL als primären, sekundären oder Fallback-Authentifizierungsserver in diesem Verbindungsprofil an.

3. Verknüpfen Sie den von Ihnen erstellten lokalen Bereich mit einer RA VPN-Richtlinie.

- Verwenden Sie im RA VPN-Richtlinien-Editor die neue Einstellung für den lokalen Bereich. Jedes Verbindungsprofil in der RA VPN-Richtlinie, das die lokale Authentifizierung verwendet, kann den hier angegebenen lokalen Bereich verwenden.

8178273923732

8178273923732 8178144714388

8178144714388

Zusätzliche Informationen

Cisco Firewall (ehemals FirePOWER) - Versionshinweise, Version 7.0.x

Feedback

Feedback