Einleitung

In diesem Artikel wird die Fehlerbehebung bei der ASA-Firewall beschrieben, die die DNScrypt-Funktion blockiert.

Überblick

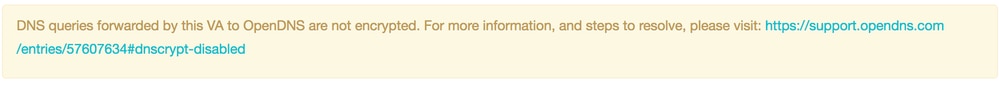

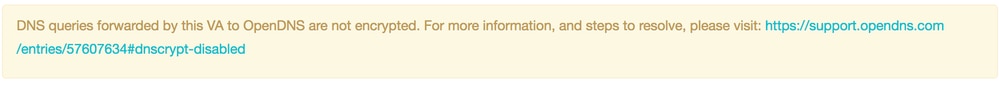

Die Cisco ASA Firewall kann die von der Umbrella Virtual Appliance gebotene DNScrypt-Funktion blockieren. Daraus ergibt sich die folgende Umbrella Dashboard-Warnung:

Diese Fehlermeldungen sind auch in den ASA-Firewall-Protokollen zu finden:

Dropped UDP DNS request from inside:192.168.1.1/53904 to outside-fiber:208.67.220.220/53; label length 71 bytes exceeds protocol limit of 63 bytes

Die DNSCrypt-Verschlüsselung wurde entwickelt, um den Inhalt Ihrer DNS-Abfragen zu schützen und verhindert so auch, dass Firewalls eine Paketprüfung durchführen.

Ursache

Diese Fehler dürfen keine Auswirkungen auf die DNS-Auflösung haben, die auf Benutzer zutreffen.

Die virtuelle Appliance sendet Testabfragen, um die Verfügbarkeit von DNScrypt zu ermitteln. Diese Testabfragen werden blockiert. Diese Fehlermeldungen weisen jedoch darauf hin, dass die virtuelle Appliance keine zusätzliche Sicherheit bietet, indem sie den DNS-Datenverkehr Ihres Unternehmens verschlüsselt.

Auflösung

Wir empfehlen, die DNS-Paketprüfung für den Datenverkehr zwischen der virtuellen Appliance und den DNS-Resolvern von Umbrella zu deaktivieren. Dadurch werden zwar die Protokollierung und Protokollprüfung auf der ASA deaktiviert, die Sicherheit wird jedoch durch die Möglichkeit der DNS-Verschlüsselung erhöht.

Anmerkung: Diese Befehle dienen lediglich als Anleitung. Es wird empfohlen, einen Experten von Cisco zu Rate zu ziehen, bevor Änderungen an der Produktionsumgebung vorgenommen werden.

Beachten Sie diesen Fehler auch bei ASA. kann sich auf DNS über TCP auswirken, was ebenfalls Probleme mit DNSCrypt verursachen kann:

CSCsm90809 DNS-Inspektionsunterstützung für DNS über TCP

Ausnahmen bei der Paketprüfung - IOS-Befehle

- Erstellen Sie eine neue ACL mit dem Namen "dns_inspect" mit Regeln zum Verweigern von Datenverkehr an die Adressen 208.67.222.222 und 208.67.220.220.

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.220.220 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.220.220 eq domain

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.222.222 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.222.222 eq domain

access-list dns_inspect extended permit udp any any eq domain

access-list dns_inspect extended permit tcp any any eq domain

For VA 2.2.0, please also add our 3rd and 4th resolver IPs which are also enabled for encryption. This will not be needed for 2.2.1+

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.220.222 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.220.222 eq domain

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.222.220 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.222.220 eq domain

- Entfernen Sie die aktuelle DNS-Inspektionsrichtlinie auf der ASA. Beispiele:

ciscoasa(config)# policy-map global_policy

ciscoasa(config-pmap)# class inspection_default

ciscoasa(config-pmap-c)# no inspect dns

- Erstellen Sie eine Klassenzuordnung, die mit der in Schritt #1 erstellten ACL übereinstimmt:

class-map dns_inspect_cmap

match access-list dns_inspect

- Konfigurieren Sie unter "global_policy" eine Richtlinienzuordnung. Dies muss mit der in Schritt #3 erstellten Klassenzuordnung übereinstimmen. Aktivieren Sie die DNS-Inspektion.

policy-map global_policy

class dns_inspect_cmap

inspect dns

- Wenn diese Funktion aktiviert ist, können Sie überprüfen, ob der Datenverkehr die Ausschlüsse erreicht:

sh access-list dns_inspect

Ausnahmen bei der Paketprüfung - ASDM-Schnittstelle

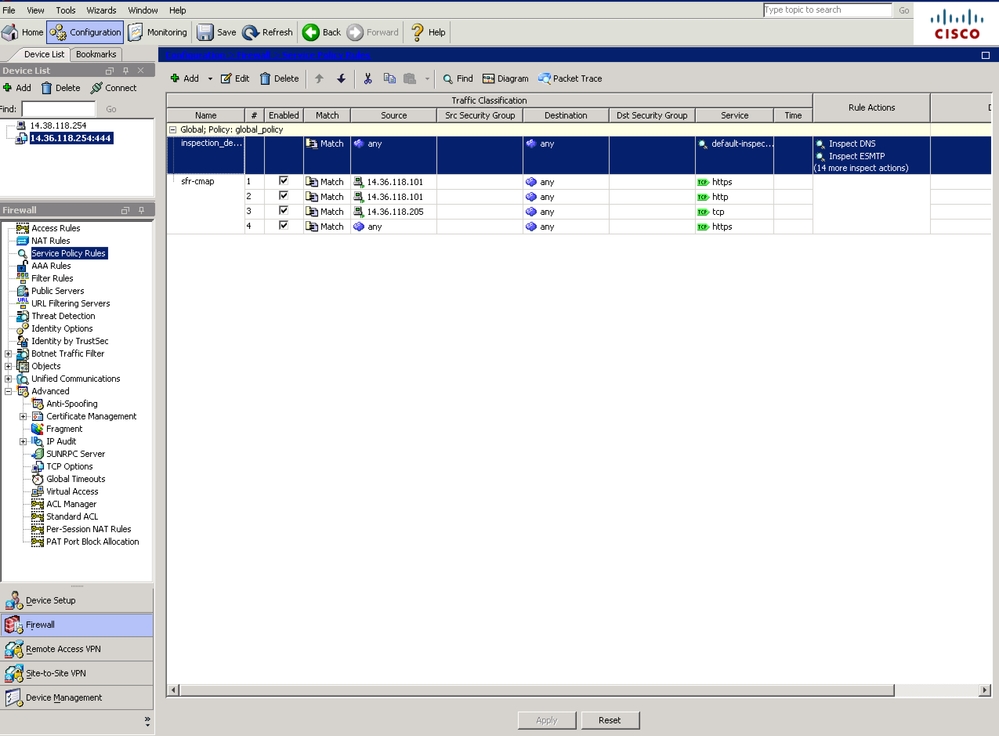

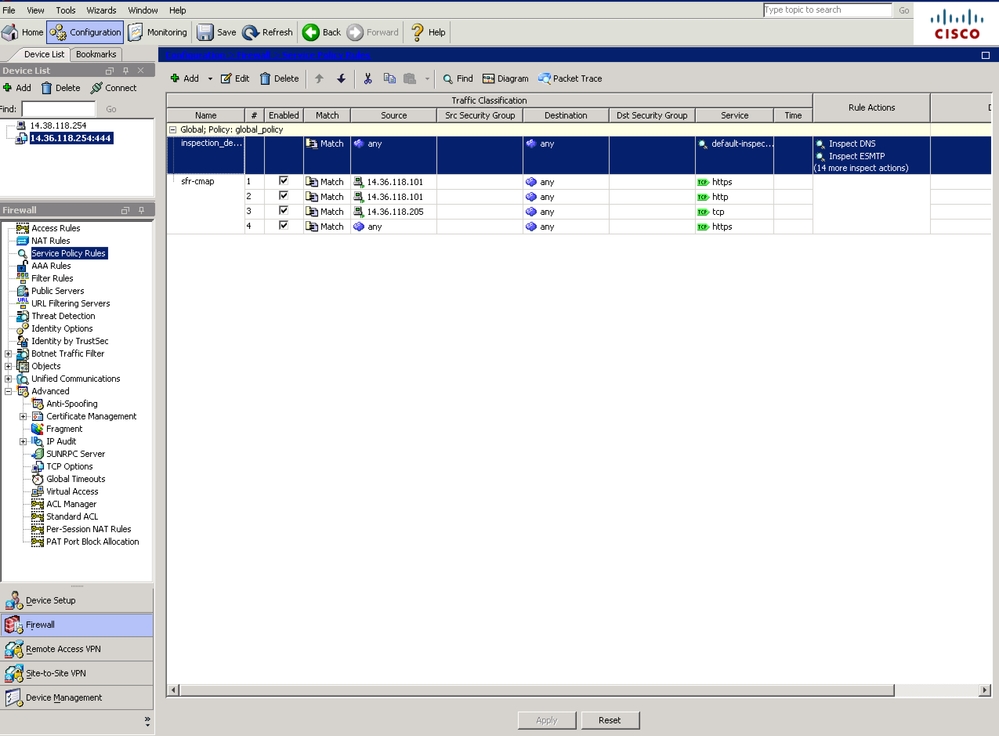

- Deaktivieren Sie zunächst ggf. die DNS-Paketprüfung. Dies geschieht unter Konfiguration > Firewall > Dienstrichtlinienregeln.

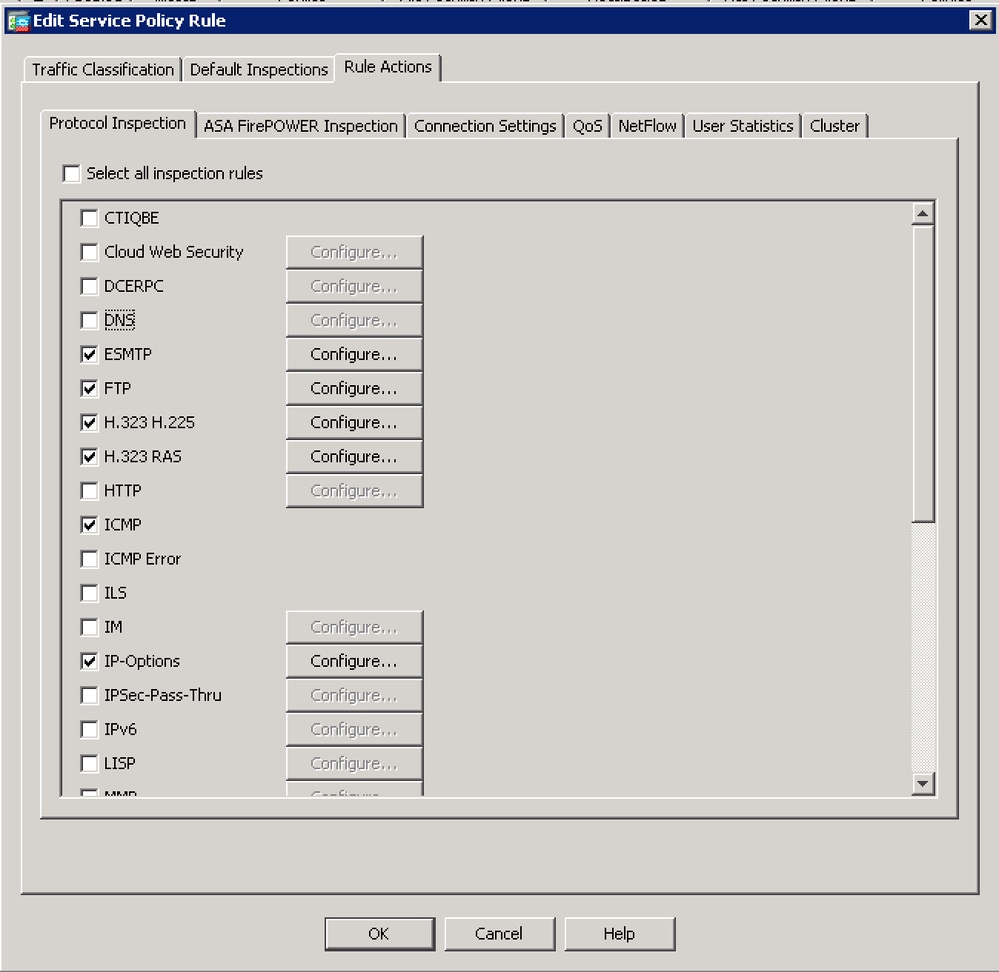

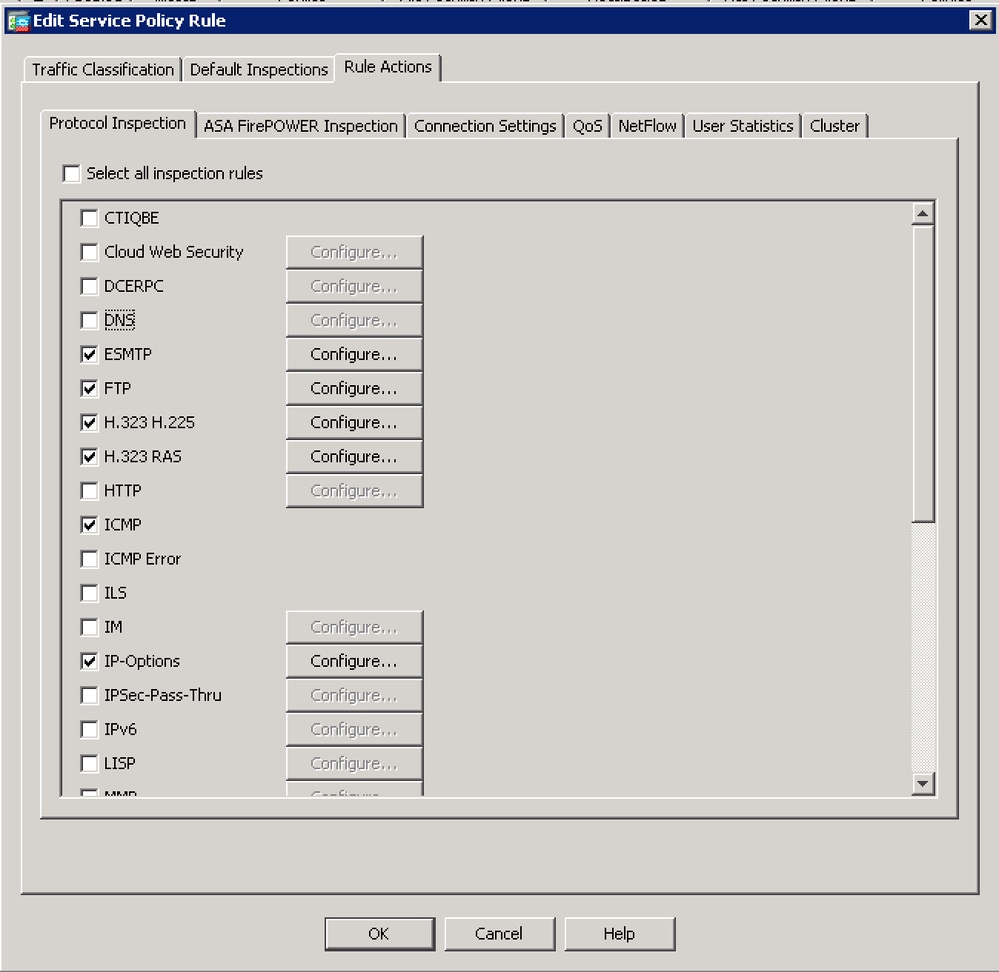

- In diesem Beispiel ist die DNS-Inspektion unter der Klasse "Global Policy" und "inspection_default" aktiviert. Markieren Sie es und klicken Sie auf Bearbeiten. Deaktivieren Sie im neuen Fenster das Kontrollkästchen für "DNS" auf der Registerkarte "Rule Action" (Regelaktion).

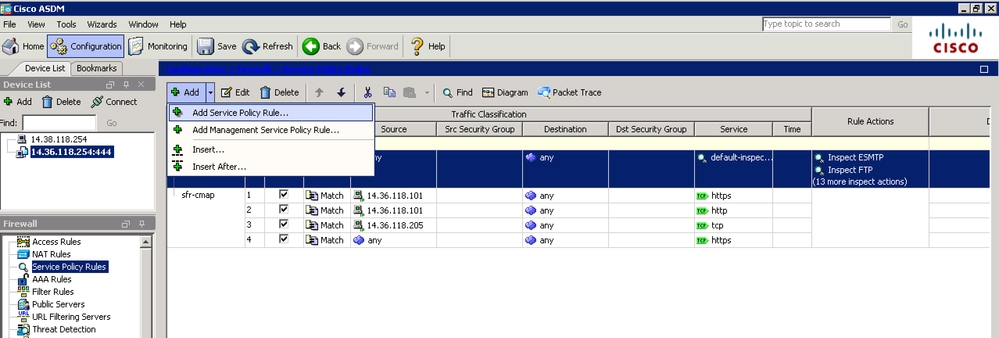

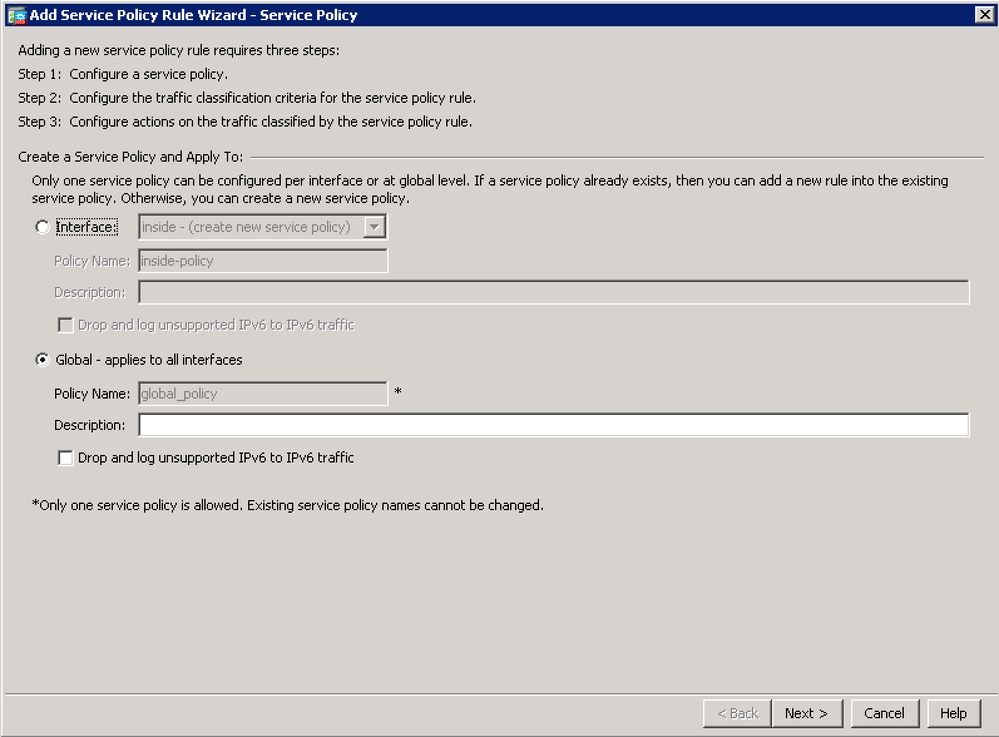

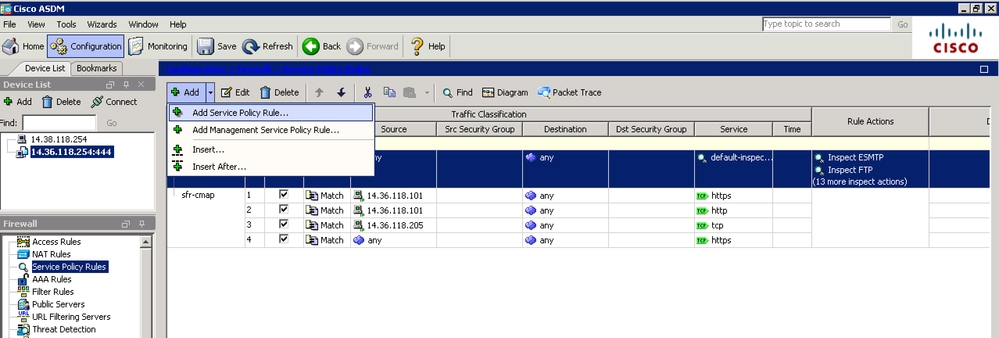

- Jetzt können Sie die DNS-Überprüfung mit zusätzlichen Datenverkehrsausnahmen neu konfigurieren. Klicken Sie auf Hinzufügen > Servicerichtlinien-Regel hinzufügen...

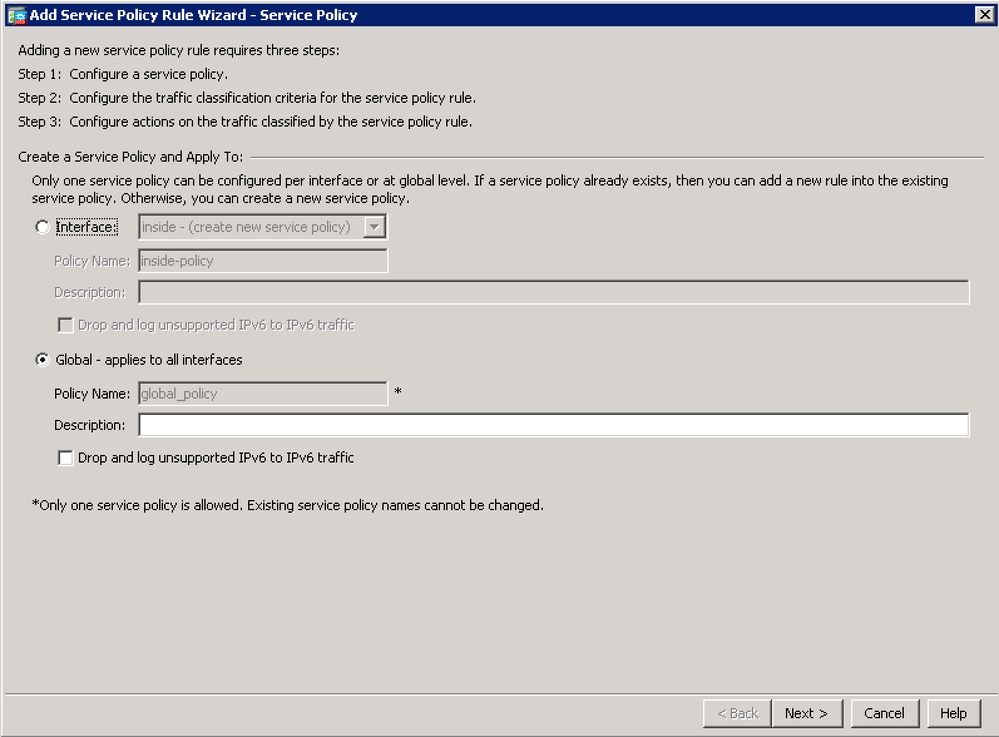

- Wählen Sie "Global - Gilt für alle Schnittstellen" und klicken Sie auf Weiter (Sie können dies auch auf eine bestimmte Schnittstelle anwenden, wenn Sie möchten).

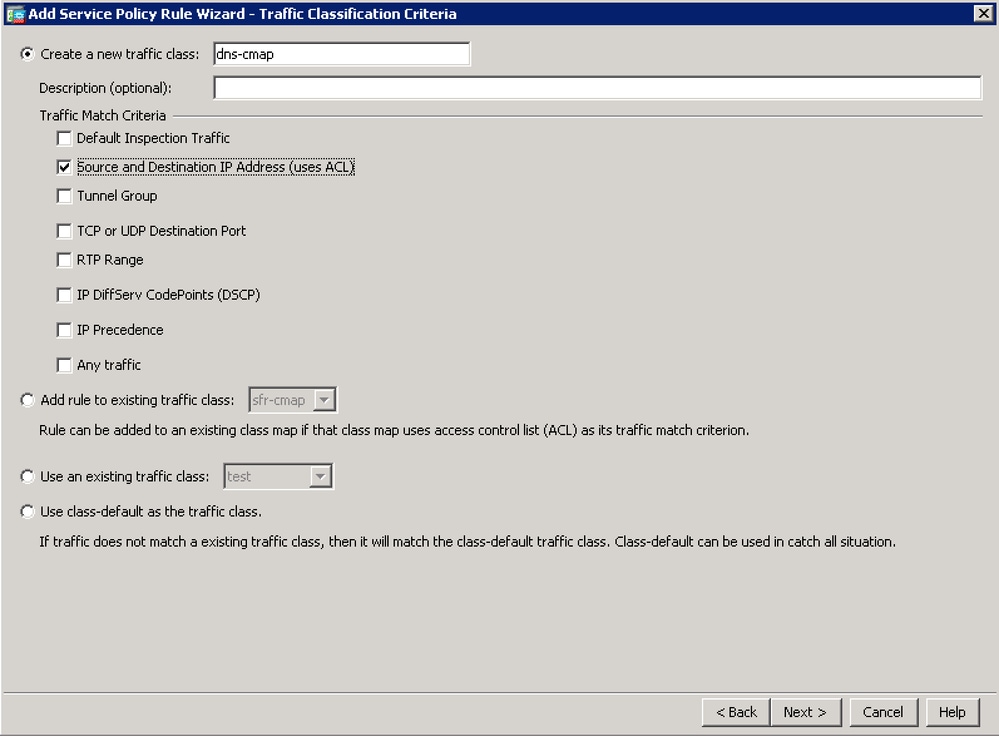

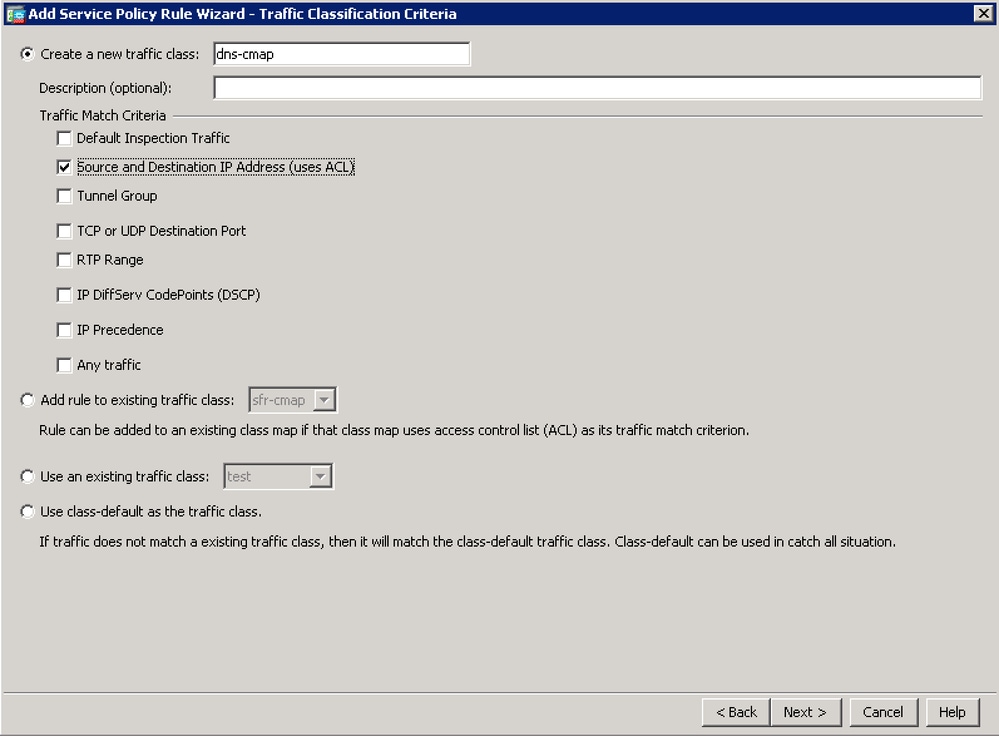

- Geben Sie der Klassenzuordnung einen Namen (z. B. "dns-cmap"), und aktivieren Sie die Option "Quell- und Ziel-IP-Adresse (verwendet ACL)". Klicken Sie auf "Weiter".

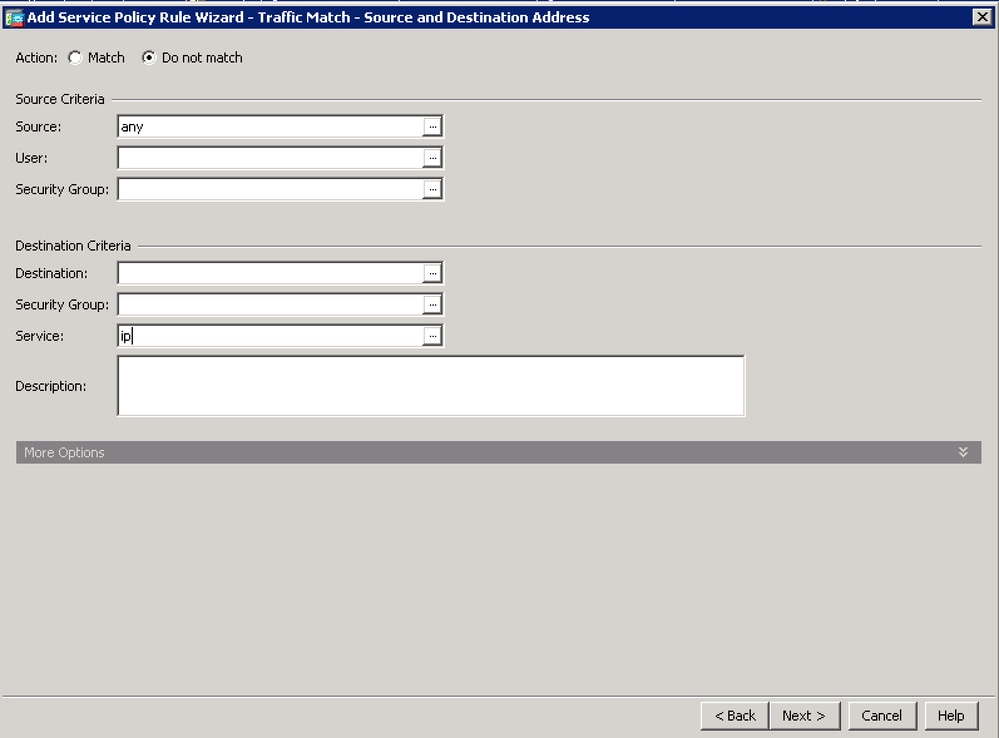

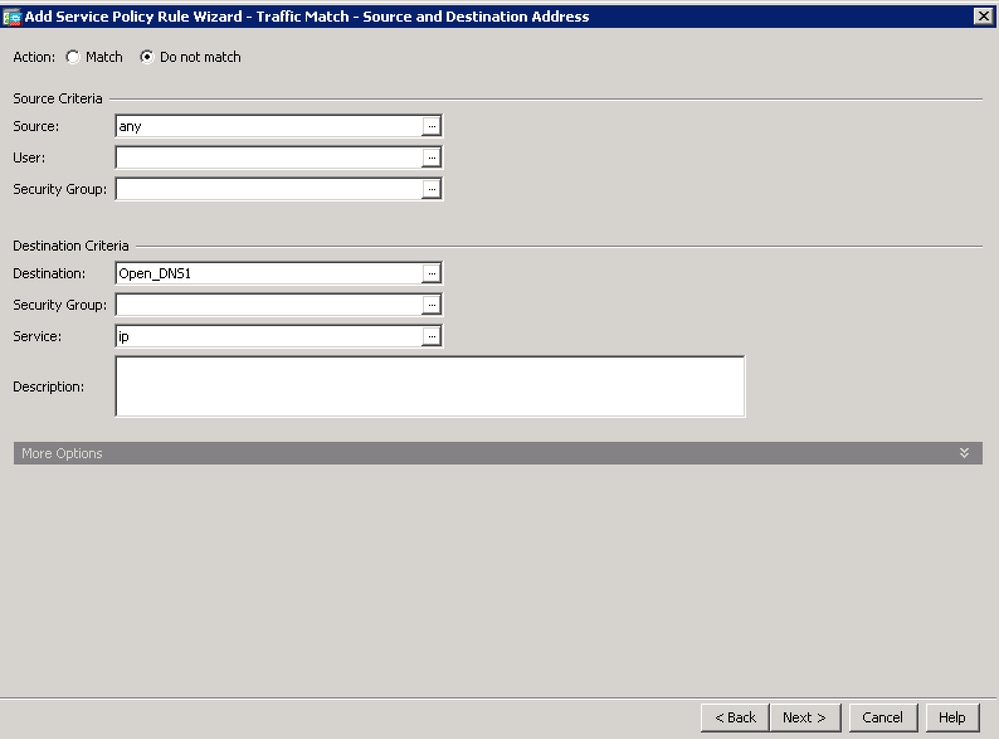

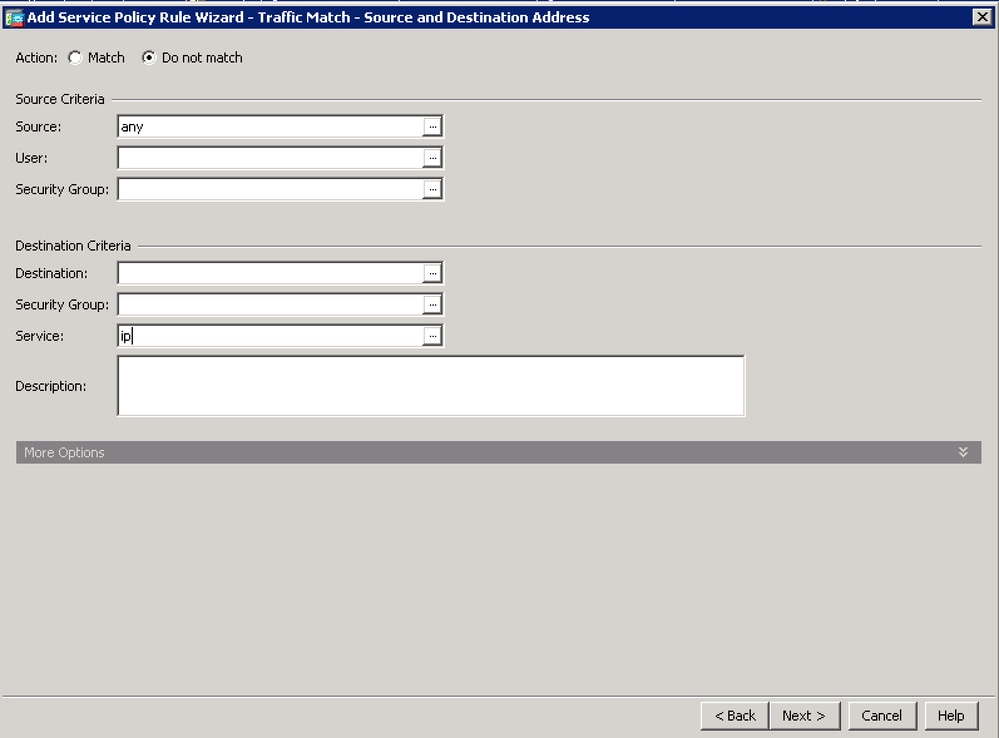

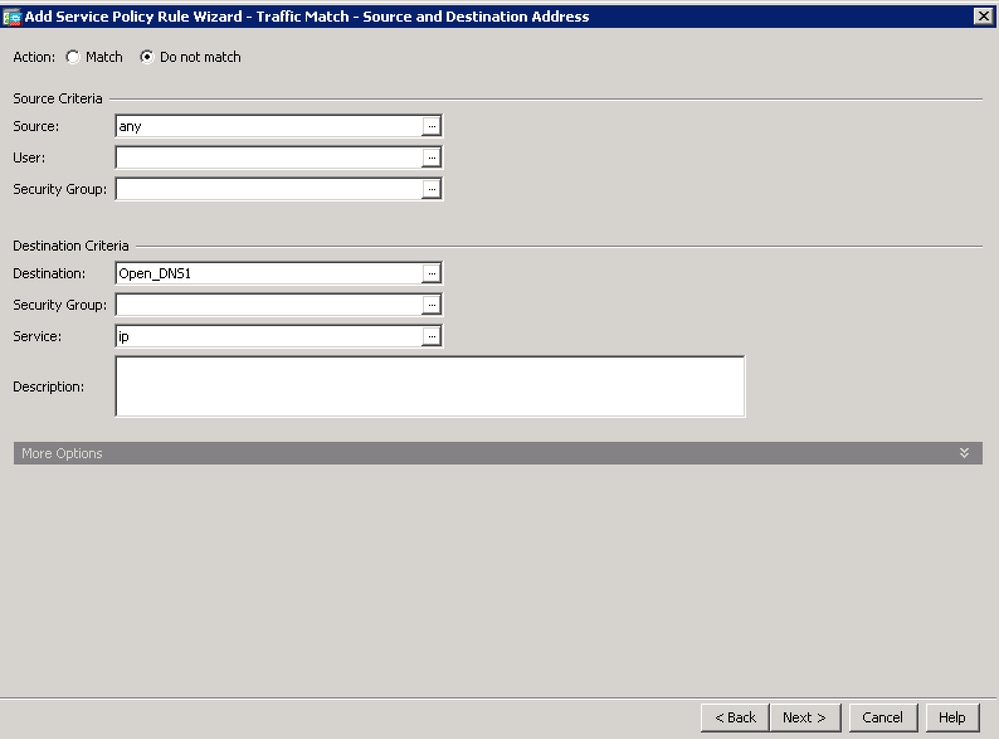

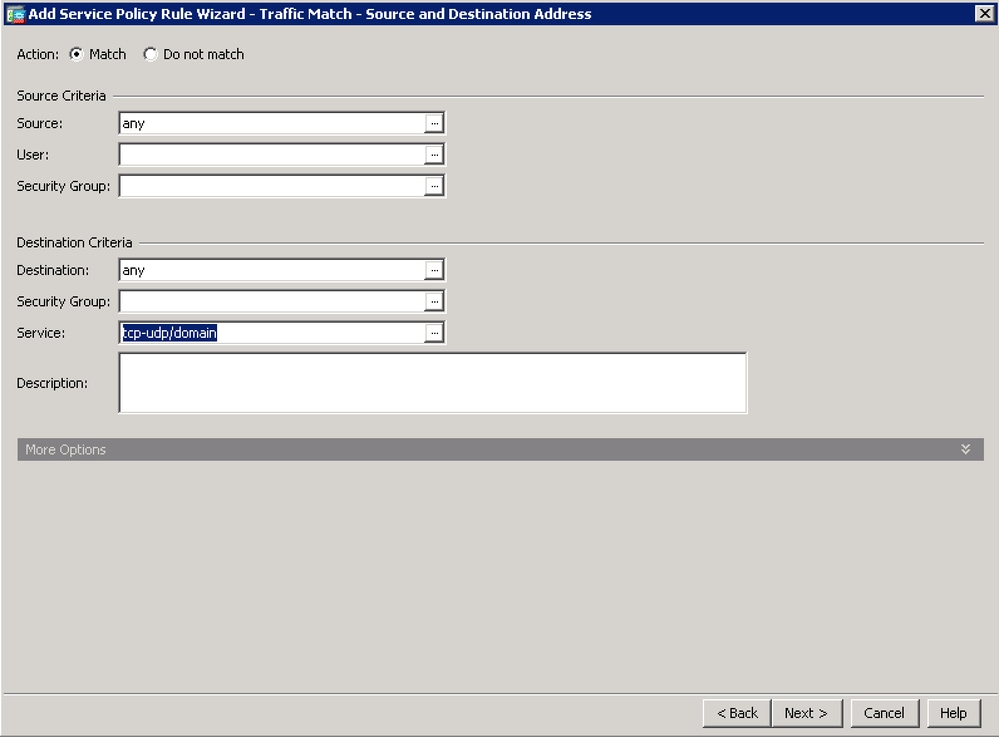

- Konfigurieren Sie zunächst den Datenverkehr, der nicht überprüft werden soll. Verwenden Sie dazu die Aktion "Nicht übereinstimmen".

Für Source (Quelle) können Sie die Option "any" verwenden, um den gesamten Datenverkehr, der an die DNS-Server von Umbrella gerichtet ist, auszunehmen. Alternativ können Sie hier eine Netzwerkobjektdefinition erstellen, um nur die spezifische IP-Adresse der virtuellen Appliance auszunehmen.

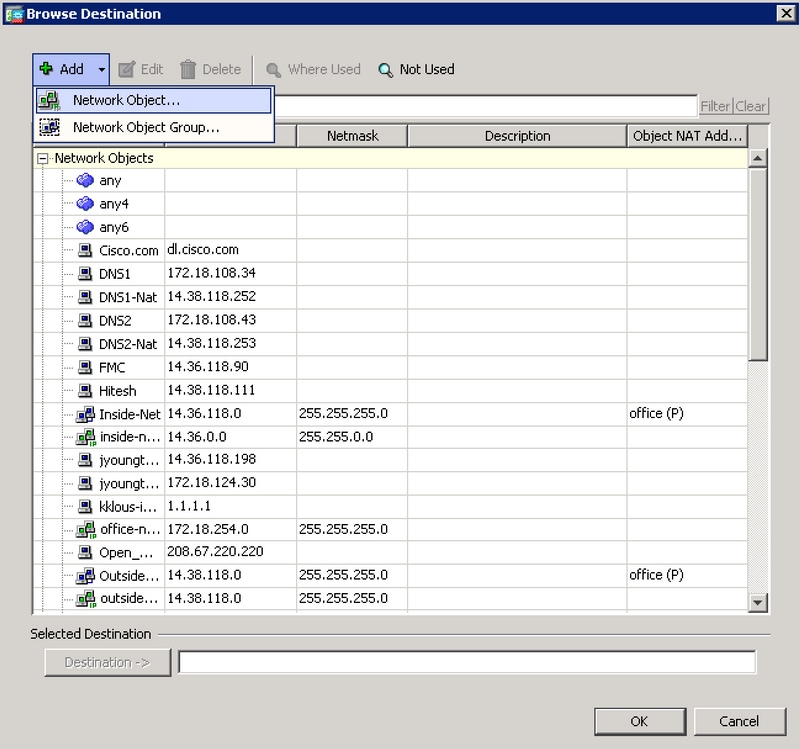

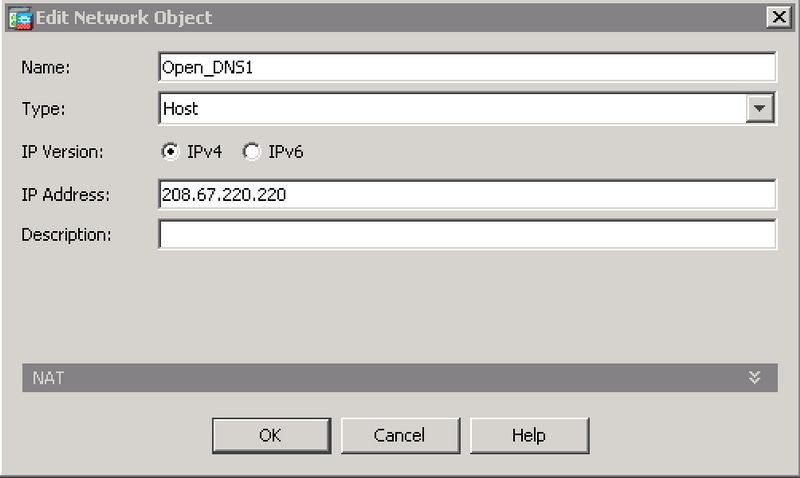

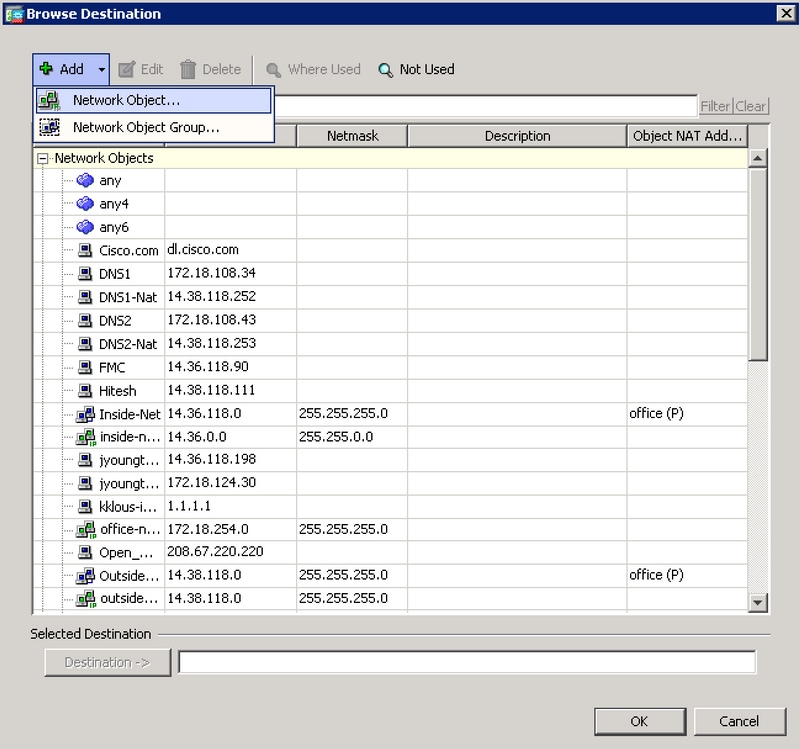

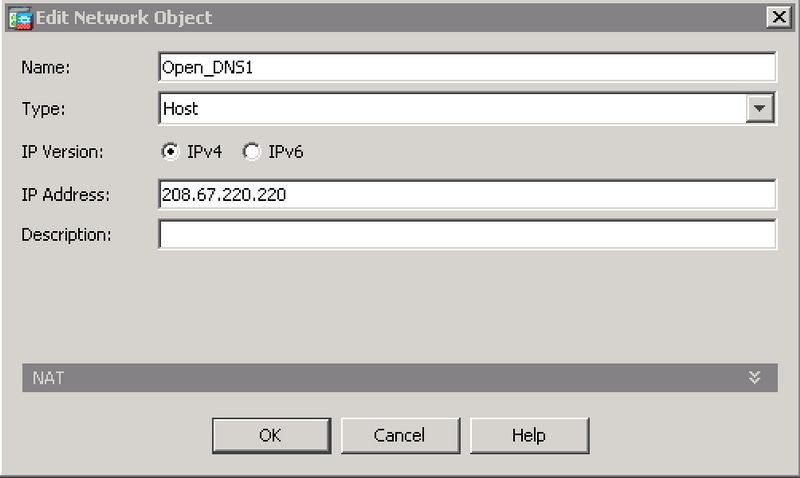

- Klicken Sie im Feld Ziel auf .... Klicken Sie im nächsten Fenster auf Add > Network Object (Hinzufügen > Netzwerkobjekt), und erstellen Sie ein Objekt mit der IP-Adresse '208.67.222.222'. Wiederholen Sie diesen Schritt, um ein Objekt mit der IP-Adresse "208.67.220.220" zu erstellen.

- Fügen Sie beide Umbrella-Netzwerkobjekte dem Zielfeld hinzu, und klicken Sie auf OK.

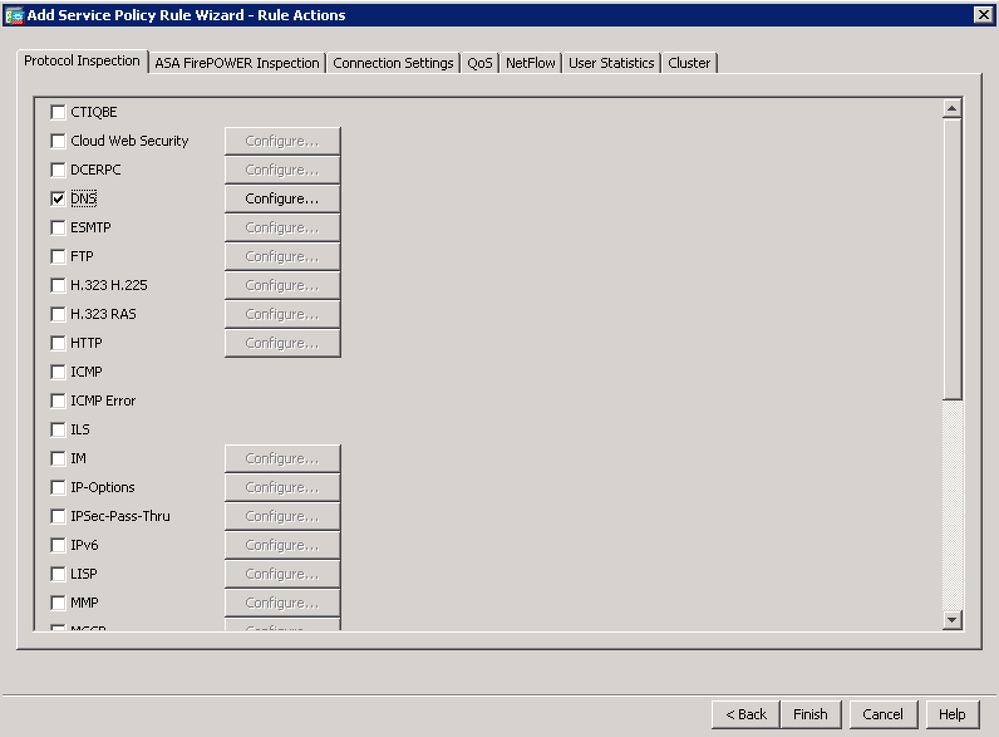

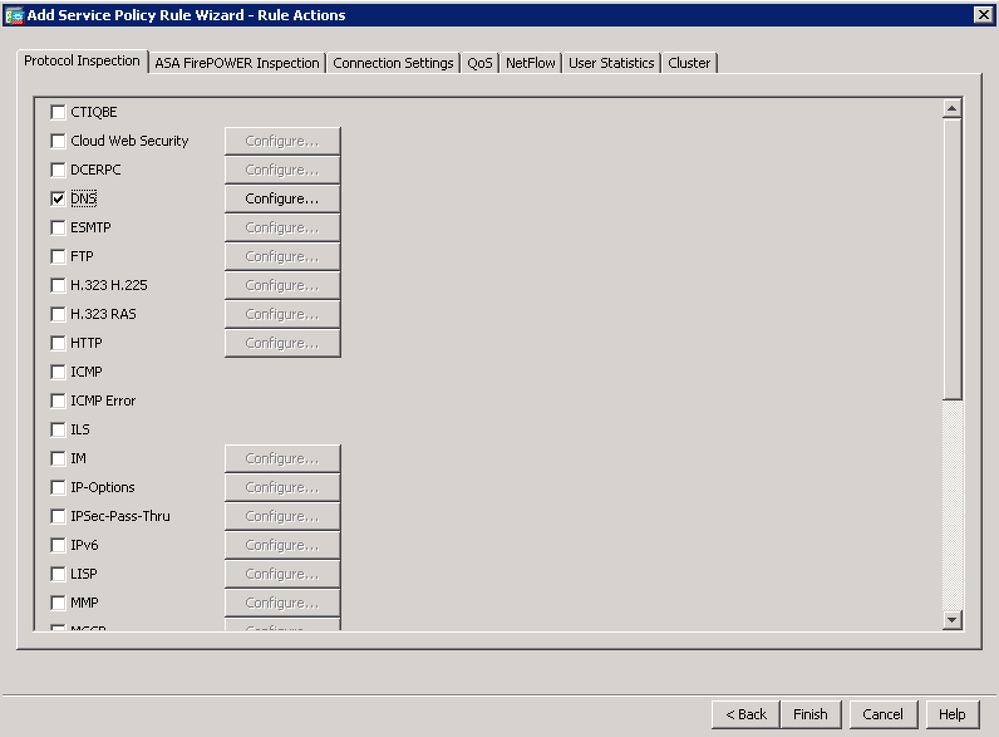

- Aktivieren Sie im nächsten Fenster das Kontrollkästchen für "DNS", und klicken Sie auf Fertig stellen.

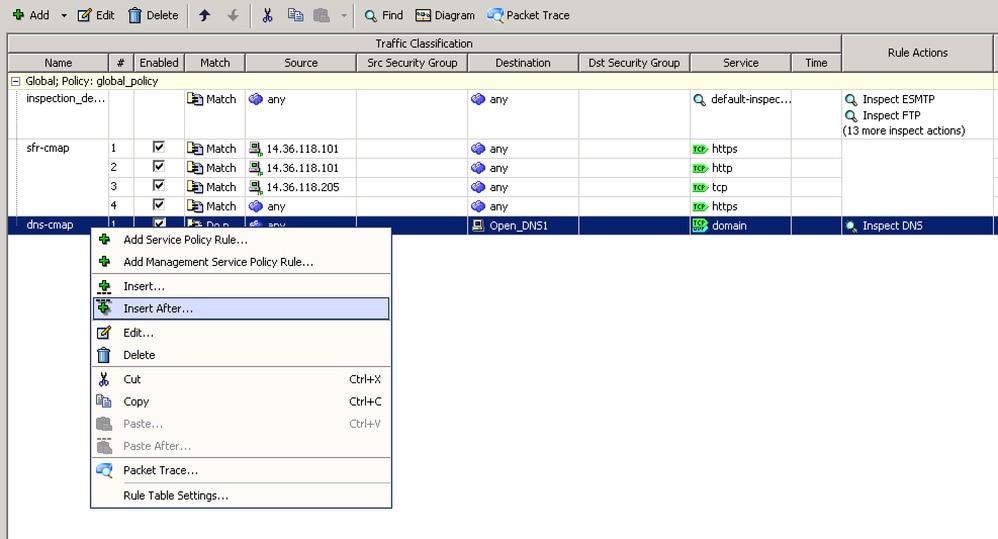

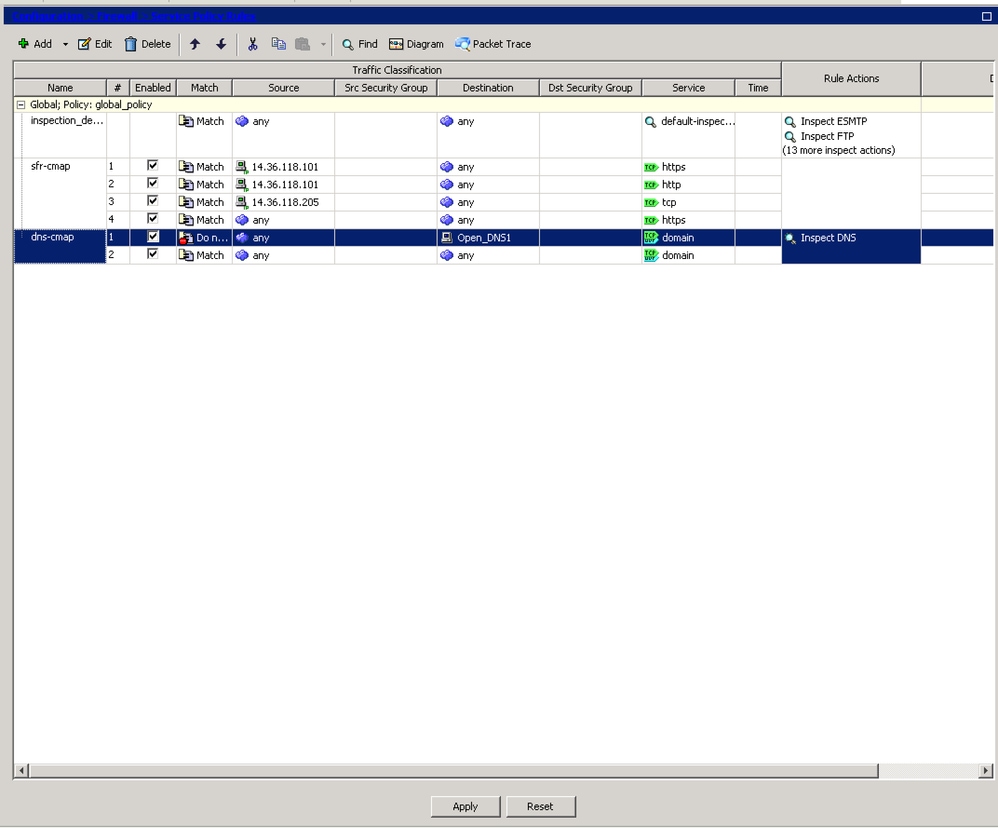

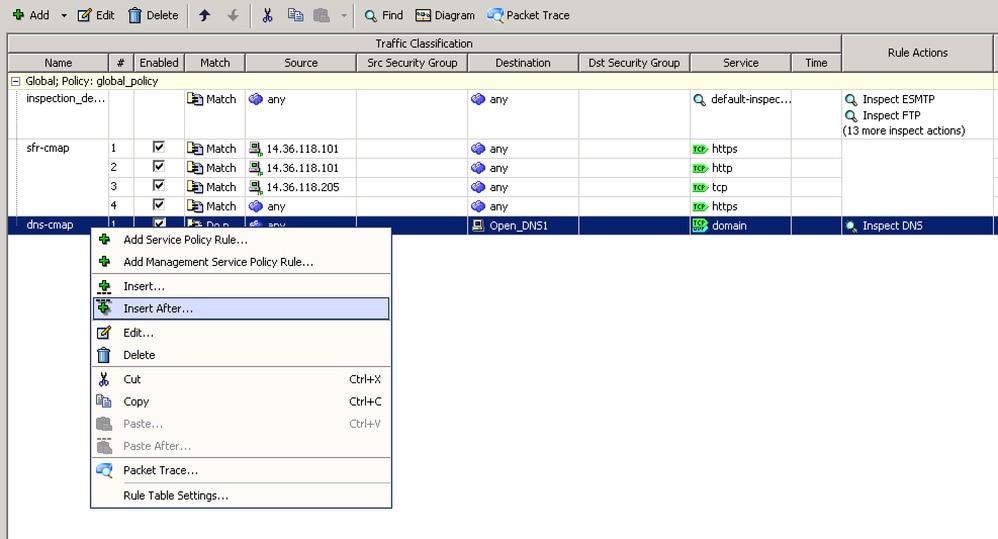

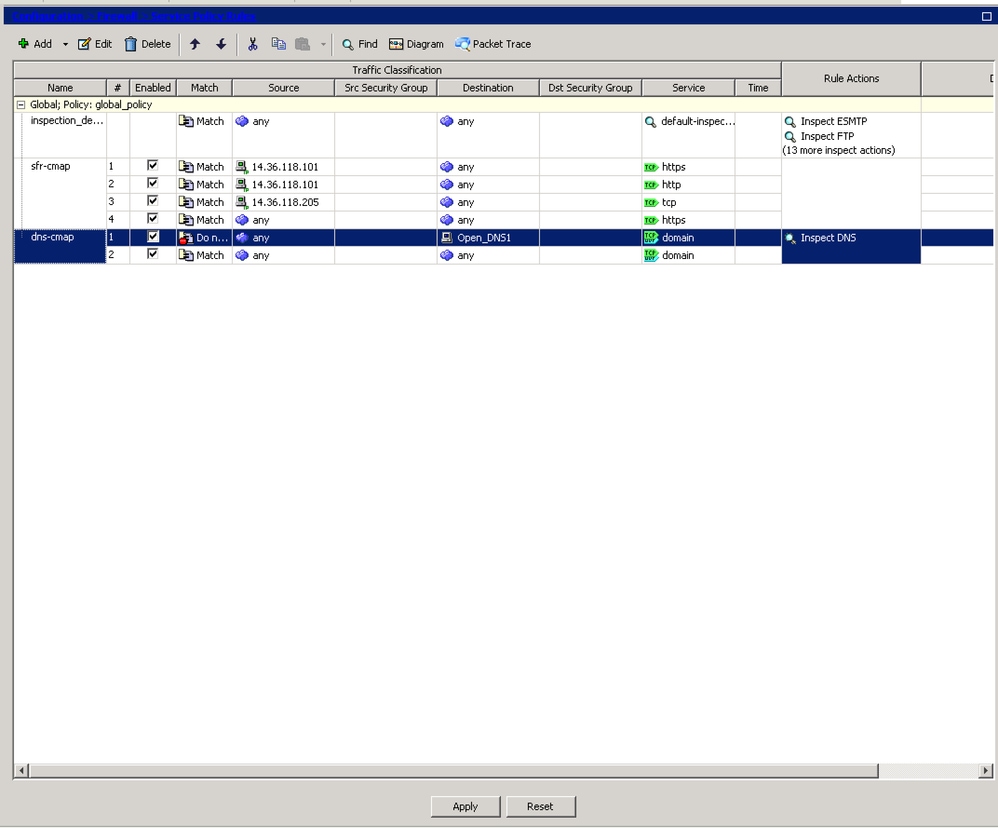

- Die ASA zeigt jetzt die neue globale Richtlinie für "dns-cmap" an. Nun müssen Sie den verbleibenden Datenverkehr konfigurieren, der von der ASA überprüft wird. Dazu klicken Sie mit der rechten Maustaste auf 'dns-cmap' und wählen die Option "Einfügen nach...". wird eine neue Regel erstellt.

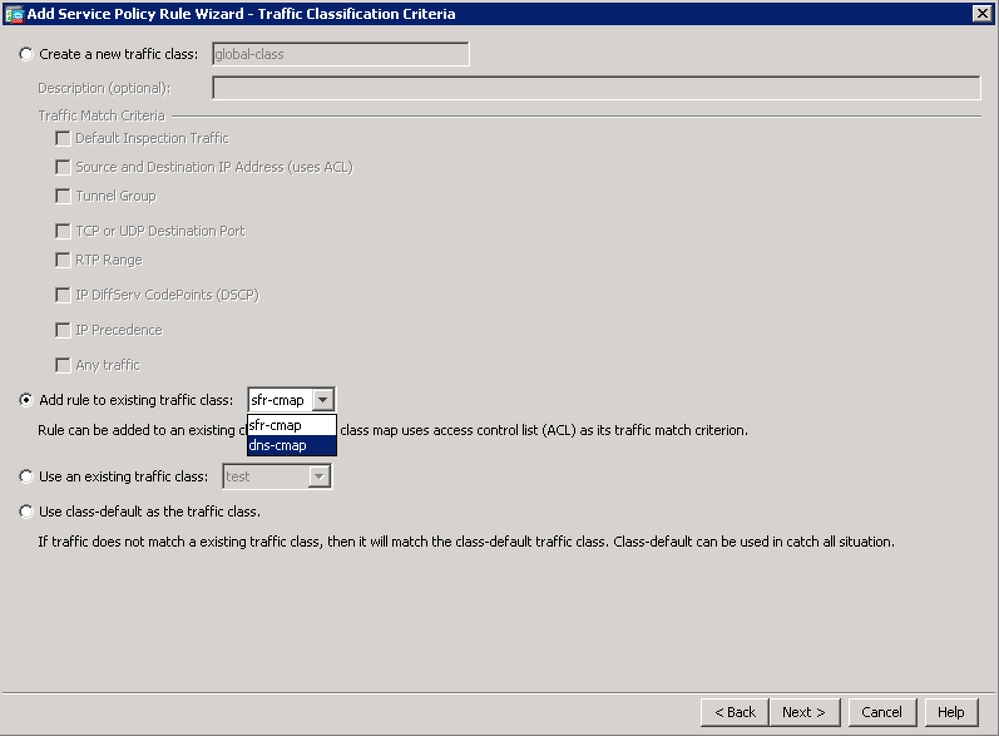

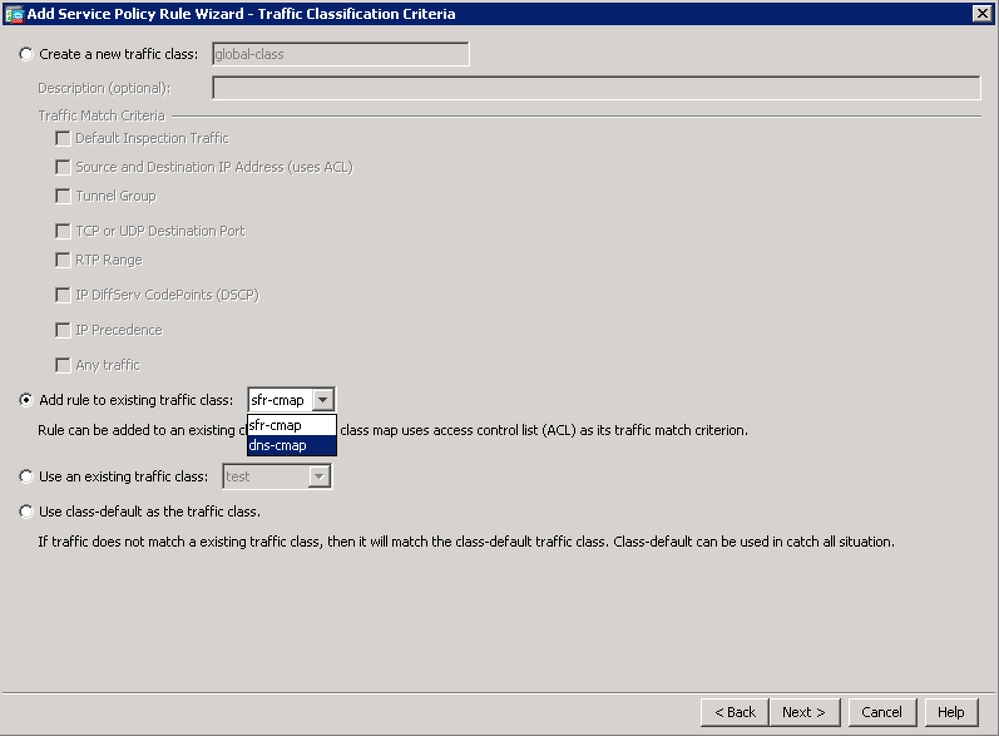

- Klicken Sie im ersten Fenster auf "Weiter" und anschließend auf das Optionsfeld "Regel zu vorhandener Verkehrsklasse hinzufügen:". Wählen Sie "dns-cmap" aus dem Dropdown-Menü aus, und klicken Sie dann auf Weiter.

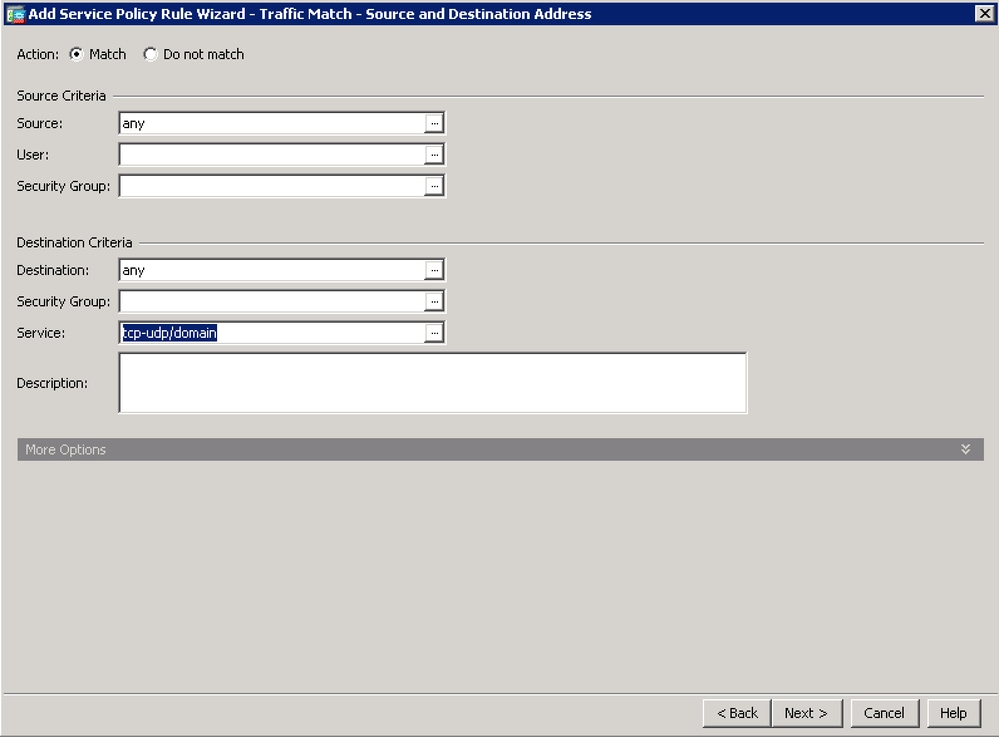

- Belassen Sie die Aktion als 'Übereinstimmung'. Wählen Sie die Quelle, das Ziel und den Dienst für Datenverkehr aus, der der DNS-Überprüfung unterzogen wird. Hier wird z. B. Datenverkehr von einem Client abgeglichen, der zu einem TCP- oder UDP-DNS-Server geht. Klicken Sie auf Next (Weiter).

- Lassen Sie die DNS-Option aktiviert, und klicken Sie auf Fertig stellen.

- Klicken Sie unten im Fenster auf Apply (Anwenden).

Weitere Informationen

Wenn Sie DNScrypt deaktivieren möchten, statt ASA-Ausnahmen zu konfigurieren, wenden Sie sich an den Umbrella Support.

Feedback

Feedback