Konfiguration eines IPv6-fähigen RAVPN mit AAA-Authentifizierung auf einem von FDM verwalteten FTD

Download-Optionen

-

ePub (7.1 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument werden die Schritte zur Konfiguration eines IPv6-fähigen Remote-Access-VPN mit AAA-Authentifizierung auf einem durch FDM verwalteten FTD beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Secure FirePOWER Device Manager (FDM) - Virtuell

- Cisco Secure Firewall Threat Defense (FTD) - virtuell

- VPN-Authentifizierungsablauf

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Secure FDM Virtual 7.6.0

- Cisco Secure FTD Virtual 7.6.0

- Cisco Secure Client 5.1.6.103

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

IPv6 Remote Access VPN (RAVPN) wird immer wichtiger, da die Welt von IPv4 zu IPv6 wechselt, da IPv4-Adressen begrenzt sind und nahezu ausgeschöpft sind, während IPv6 einen praktisch unbegrenzten Adressraum bietet, der der wachsenden Anzahl an mit dem Internet verbundenen Geräten Rechnung trägt. Mit der IPv6-Fähigkeit, die immer mehr Netzwerke und Dienste zu IPv6 umzieht, wird sichergestellt, dass Ihr Netzwerk kompatibel und zugänglich bleibt. IPv6 RAVPN unterstützt Unternehmen bei der Vorbereitung auf die Zukunft des Netzwerks und stellt sichere und skalierbare Remote-Verbindungen sicher.

In diesem Beispiel kommuniziert der Client mit dem VPN-Gateway über eine IPv6-Adresse, die vom Service Provider bereitgestellt wird, empfängt jedoch sowohl IPv4- als auch IPv6-Adressen aus den VPN-Pools. Dabei wird die Cisco Identity Service Engine (ISE) als Authentifizierungsidentitätsquelle verwendet. Die ISE wird nur mit einer IPv6-Adresse konfiguriert. Der interne Server ist mit IPv4- und IPv6-Adressen konfiguriert, die Dual-Stack-Hosts darstellen. Der Client kann entweder über die IPv4- oder die IPv6-VPN-Adresse auf interne Ressourcen zugreifen.

Konfigurieren

Netzwerkdiagramm

Topologie

Topologie

Konfigurationen auf FDM

Schritt 1: Es muss sichergestellt werden, dass die vorläufige Konfiguration der IPv4- und IPv6-Verbindung zwischen den Knoten ordnungsgemäß abgeschlossen wurde. Das Gateway von Client und FTD ist eine zugehörige ISP-Adresse. Das Gateway des Servers befindet sich innerhalb der IP-Adresse von FTD. Die ISE befindet sich im DMZ-Bereich von FTD.

FTD_Schnittstelle_IP

FTD_Schnittstelle_IP

FTD_Standard_Route

FTD_Standard_Route

Schritt 2: Laden Sie das Cisco Secure Client-Paket mit dem Namen "cisco-secure-client-win-5.1.6.103-webdeploy-k9.pkg" von "Cisco Software Download" herunter, und stellen Sie sicher, dass die Datei nach dem Herunterladen fehlerfrei ist. Bestätigen Sie, dass die MD5-Prüfsumme der heruntergeladenen Datei mit der Cisco Software-Download-Seite übereinstimmt.

Schritt 3: Stellen Sie sicher, dass RAVPN-bezogene Lizenzen auf FTD aktiviert sind.

FDM-Lizenz

FDM-Lizenz

Schritt 4: Erstellen eines VPN-Adresspools

Schritt 4.1. Erstellen Sie einen IPv6- und einen IPv4-Adresspool, indem Sie Netzwerkobjekte erstellen. Navigieren Sie zu Objekte > Netzwerke, und klicken Sie auf die +-Schaltfläche.

Create_VPN_Address_Pool_1

Create_VPN_Address_Pool_1

Schritt 4.2: Bereitstellen der erforderlichen Informationen zu jedem Netzwerkobjekt Klicken Sie auf die Schaltfläche OK.

Für den IPv4-Pool kann der Objekttyp mit "Netzwerk" oder "Bereich" ausgewählt werden. In diesem Beispiel wird der Objekttyp "Netzwerk" zu Demonstrationszwecken ausgewählt.

- Name: demo_ipv4pool

- Typ: Netzwerk

- Netzwerk: 10.37.254.16/30

Create_VPN_Address_Pool_2_IPv4

Create_VPN_Address_Pool_2_IPv4

Für einen IPv6-Pool kann der Objekttyp derzeit nur mit dem Netzwerk ausgewählt werden.

- Name: demo_ipv6pool

- Typ: Netzwerk

- Netzwerk: 2001:db8:1234:1234::/124

Create_VPN_Address_Pool_2_IPv6

Create_VPN_Address_Pool_2_IPv6

Schritt 5: Erstellen Sie das interne Netzwerk für die NAT-Ausnahme.

Schritt 5.1. Navigieren Sie zu Objekte > Netzwerke, und klicken Sie auf die Schaltfläche +.

Create_NAT_Exempt_Network_1

Create_NAT_Exempt_Network_1

Schritt 5.2. Geben Sie die erforderlichen Informationen für jedes Netzwerkobjekt ein. Klicken Sie auf die Schaltfläche OK.

In diesem Beispiel werden sowohl IPv4- als auch IPv6-Netzwerke konfiguriert.

- Name: Innen_Netz_IPv4

- Typ: Netzwerk

- Netzwerk: 192.168.50.0/24

Create_NAT_Exempt_Network_2_IPv4

Create_NAT_Exempt_Network_2_IPv4

- Name: inside_net_ipv6

- Typ: Netzwerk

- Netzwerk: 2001:db8:50::/64

Create_NAT_Exempt_Network_2_IPv6

Create_NAT_Exempt_Network_2_IPv6

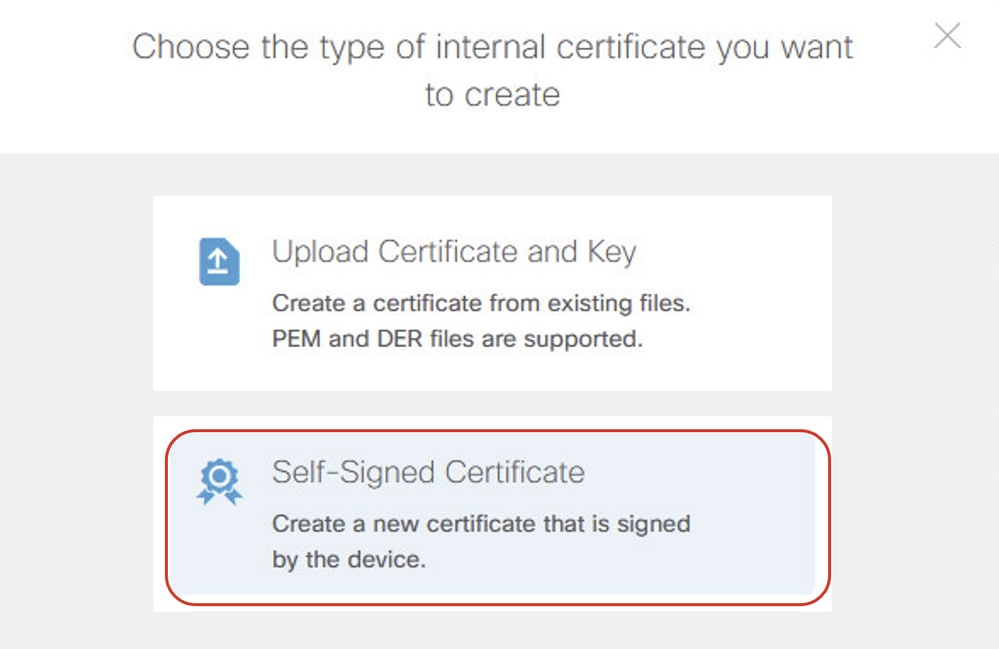

Schritt 6: Erstellen eines Zertifikats für RAVPN Sie haben zwei Möglichkeiten: Sie können entweder ein von einer Zertifizierungsstelle eines Drittanbieters signiertes Zertifikat hochladen oder ein neues selbstsigniertes Zertifikat generieren.

In diesem Beispiel wird ein neues selbstsigniertes Zertifikat mit angepasstem Zertifikatsinhalt für Demozwecke verwendet.

Schritt 6.1. Navigieren Sie zu Objekte > Zertifikate. Klicken Sie auf die Schaltfläche +, und wählen Sie Internes Zertifikat hinzufügen aus.

Zertifikat_erstellen_1

Zertifikat_erstellen_1

Schritt 6.2. Klicken Sie auf Selbstsigniertes Zertifikat.

Schritt 6.3. Klicken Sie auf die Registerkarte "Allgemein", und geben Sie die erforderlichen Informationen an.

Name: demontieren

Schlüsseltyp: RSA

Schlüssellänge: 2048

Gültigkeitszeitraum: Standard

Ablaufdatum: Standard

Validierung und Verwendung für spezielle Services: SSL-Server

Zertifikat_erstellen_3

Zertifikat_erstellen_3

Schritt 6.4. Klicken Sie auf die Registerkarte Aussteller, und geben Sie die erforderlichen Informationen ein.

Land: USA (USA)

Gebräuchliche Bezeichnung: vpn.example.com

Zertifikat_erstellen_4

Zertifikat_erstellen_4

Schritt 6.5. Klicken Sie auf die Registerkarte Betreff, geben Sie die erforderlichen Informationen ein, und klicken Sie dann auf Speichern.

Land: USA (USA)

Gebräuchliche Bezeichnung: vpn.example.com

Zertifikat_erstellen_5

Zertifikat_erstellen_5

Schritt 7: Identitätsquelle des Radius-Servers erstellen.

Schritt 7.1. Navigieren Sie zu Objects > Identity Sources, klicken Sie auf +, und wählen Sie RADIUS Server aus.

_Radius_Quelle_1 erstellen

_Radius_Quelle_1 erstellen

Schritt 7.2: Geben Sie die erforderlichen Informationen zum Radius-Server an. Klicken Sie auf die Schaltfläche OK.

Name: Demo_ise

Servername oder IP-Adresse: 2001:db8:2139:240

Authentifizierungsport: 1812 (Standard)

Zeitüberschreitung: 10 (Standard)

Servergeheimer Schlüssel: cisco

Schnittstelle für die Verbindung zum Radius-Server: Schnittstelle manuell auswählen. Wählen Sie in diesem Beispiel dmz (GigabitEthernet0/8) aus.

_Radius_Quelle_2 erstellen

_Radius_Quelle_2 erstellen

Schritt 7.3: Navigieren Sie zu Objekte > Identitätsquellen. Klicken Sie auf die Schaltfläche +, und wählen Sie RADIUS Server Group (RADIUS-Servergruppe).

Create_Radius_Source_3

Create_Radius_Source_3

Schritt 7.4. Geben Sie die erforderlichen Informationen zur Radius-Servergruppe an. Klicken Sie auf die Schaltfläche OK.

Name: demo_ise_group

Totzeit: 10 (Standard)

Maximale Anzahl fehlgeschlagener Versuche: 3 (Standard)

RADIUS-Server: Klicken Sie auf die Schaltfläche +, wählen Sie den in Schritt 6.2 erstellten Namen aus. In diesem Beispiel lautet der Name demo_ise.

Create_Radius_Source_4

Create_Radius_Source_4

Schritt 8: Erstellen einer Gruppenrichtlinie für RAVPN In diesem Beispiel werden benutzerdefinierte Banner und Timeouteinstellungen für Demozwecke konfiguriert. Sie können die Änderungen an Ihren tatsächlichen Anforderungen vornehmen.

Schritt 8.1. Navigieren Sie zu Remotezugriff-VPN > Konfiguration anzeigen. Klicken Sie in der linken Seitenleiste auf Gruppenrichtlinien und anschließend auf die Schaltfläche +.

Create_Group_Policy_1

Create_Group_Policy_1

Schritt 8.2. Klicken Sie auf "Allgemein", und geben Sie die erforderlichen Informationen ein.

Name: Demo_gp

Bannertext für authentifizierte Clients: Demobanner

_Gruppenrichtlinie_2 erstellen

_Gruppenrichtlinie_2 erstellen

Schritt 8.3. Klicken Sie auf Sicherer Client, und geben Sie die erforderlichen Informationen ein.

Aktivieren Sie Datagram Transport Layer Security (DTLS) aktivieren.

_Gruppenrichtlinie_3 erstellen

_Gruppenrichtlinie_3 erstellen

Aktivieren Sie Keepalive-Nachrichten zwischen sicherem Client und VPN-Gateway (Standardwert).

Aktivieren Sie DPD auf Gateway Side Interval (Standardwert).

Aktivieren Sie DPD auf dem clientseitigen Intervall (Standardwert).

Erstellen_Gruppenrichtlinie_3_Fortsetzung

Erstellen_Gruppenrichtlinie_3_Fortsetzung

Schritt 9: Erstellen Sie ein RAVPN-Verbindungsprofil.

Schritt 9.1. Navigieren Sie zuRemotezugriff-VPN > Konfiguration anzeigen. Klicken Sie in der linken Seitenleiste auf Verbindungsprofil und anschließend auf die +-Schaltfläche, um den Assistenten zu starten.

Create_RAVPN_Wizard_1

Create_RAVPN_Wizard_1

Schritt 9.2. Geben Sie die erforderlichen Informationen im Abschnitt Verbindungs- und Client-Konfiguration ein, und klicken Sie auf die Schaltfläche WEITER.

Verbindungsprofilname: demo_ravpn

Gruppenalias: demo_ravpn

Create_RAVPN_Wizard_2_Conn_Name

Create_RAVPN_Wizard_2_Conn_Name

Primäre Identitätsquelle > Authentifizierungstyp: Nur AAA

Primäre Identitätsquelle > Primäre Identitätsquelle: demo_ise_group (der in Schritt 7.4 konfigurierte Name)

Lokale Identitätsquelle für Fallback: LokaleIdentitätsquelle

Autorisierungsserver: demo_ise_group (der Name wird in Schritt 7.4 konfiguriert.)

Buchhaltungsserver: demo_ise_group (der Name wird in Schritt 7.4 konfiguriert.)

Create_RAVPN_Wizard_2_Identity_Source

Create_RAVPN_Wizard_2_Identity_Source

IPv4-Adresspool: demo_ipv4pool (der in Schritt 4.2 konfigurierte Name)

IPv6-Adresspool: demo_ipv6pool (der Name wird in Schritt 4.2 konfiguriert.)

Create_RAVPN_Wizard_2_Address_Pool

Create_RAVPN_Wizard_2_Address_Pool

Schritt 9.3: Wählen Sie die in Schritt 8.2 im Abschnitt Remote User Experience konfigurierte Gruppenrichtlinie aus, und klicken Sie auf die Schaltfläche NEXT.

Create_RAVPN_Wizard_3

Create_RAVPN_Wizard_3

Schritt 9.4. Geben Sie die erforderlichen Informationen im Abschnitt "Globale Einstellung" ein, und klicken Sie auf die Schaltfläche WEITER.

Zertifikat für die Geräteidentität: demovpn (der in Schritt 6.3 konfigurierte Name)

Externe Schnittstelle: Außen

Create_RAVPN_Wizard_4

Create_RAVPN_Wizard_4

Zugriffskontrolle für VPN-Datenverkehr: Aktivieren Sie die Richtlinie zur Zugriffskontrolle umgehen für entschlüsselten Datenverkehr (sysopt permit-vpn).

Create_RAVPN_Wizard_4_VPN_ACP

Create_RAVPN_Wizard_4_VPN_ACP

NAT-Ausnahme: Klicken Sie auf den Schieberegler für die Position Aktiviert.

Interne Schnittstellen: innen

Interne Netzwerke: inside_net_ipv4, inside_net_ipv6 (der Name wird in Schritt 5.2 konfiguriert.)

Create_RAVPN_Wizard_4_VPN_NATExempt

Create_RAVPN_Wizard_4_VPN_NATExempt

Secure Client-Paket: Klicken Sie auf PAKET HOCHLADEN, und laden Sie das Paket entsprechend hoch. In diesem Beispiel wird das Windows-Paket hochgeladen.

Create_RAVPN_Wizard_4_Image

Create_RAVPN_Wizard_4_Image

Schritt 9.5: Überprüfen Sie die Übersicht. Wenn Sie Änderungen vornehmen möchten, klicken Sie auf die Schaltfläche Zurück. Wenn alles in Ordnung ist, klicken Sie auf die Schaltfläche FERTIG stellen.

Schritt 10: Erstellen Sie einen lokalen Benutzer, wenn in Schritt 9.2 "Fallback Local Identity Source" ausgewählt wird. Das Kennwort des lokalen Benutzers muss mit dem auf der ISE konfigurierten Kennwort übereinstimmen.

_Lokaler_Benutzer

_Lokaler_Benutzer

Schritt 11: Bereitstellen der Konfigurationsänderungen

Bereitstellen_Änderungen

Bereitstellen_Änderungen

Konfigurationen auf der ISE

Schritt 12: Netzwerkgeräte erstellen

Schritt 12.1. Navigieren Sie zu Administration > Network Resources > Network Devices, klicken Sie auf Add, geben Sie den Namen, die IP-Adresse an, und scrollen Sie auf der Seite nach unten.

Netzwerkgeräte_erstellen

Netzwerkgeräte_erstellen

Schritt 12.2: Aktivieren Sie das Kontrollkästchen RADIUS Authentication Settings (RADIUS-Authentifizierungseinstellungen). Geben Sie den gemeinsamen geheimen Schlüssel ein, und klicken Sie auf Senden.

Create_Network_Devices_Cont

Create_Network_Devices_Cont

Schritt 13: Erstellen Sie Netzwerkzugriffsbenutzer. Navigieren Sie zu Administration > Identity Management > Identities. Klicken Sie auf Hinzufügen, um einen neuen Benutzer zu erstellen. Das Kennwort ist mit dem lokalen FDM-Benutzer identisch, der in Schritt 10. erstellt wurde, um sicherzustellen, dass das Fallback funktioniert.

Erstellen_ISE_Benutzer

Erstellen_ISE_Benutzer

Schritt 14: (Optional) Erstellen Sie einen neuen Richtliniensatz mit benutzerdefinierter Authentifizierungsregel und Autorisierungsregel. In diesem Beispiel wird der Standardrichtliniensatz für Demozwecke verwendet.

ISE_Standard_Policy_Set

ISE_Standard_Policy_Set

Überprüfung

Verwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Schritt 15: Verbinden Sie das VPN-Gateway über eine IPv6-Adresse auf dem Client. Die VPN-Verbindung wurde erfolgreich hergestellt.

Verify_Connection_Success

Verify_Connection_Success

Schritt 16. Navigieren Sie über SSH oder Konsole zur CLI von FTD. Führen Sie den Befehl show vpn-sessiondb detail anyconnect in der FTD (Lina) CLI aus, um die VPN-Sitzungsdetails zu überprüfen.

ftdv760# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : isetest Index : 2

Assigned IP : 10.37.254.17

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Assigned IPv6: 2001:db8:1234:1234::1

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15402 Bytes Rx : 14883

Pkts Tx : 10 Pkts Rx : 78

Pkts Tx Drop : 0 Pkts Rx Drop : 10

Group Policy : demo_gp Tunnel Group : demo_ravpn

Login Time : 05:22:30 UTC Mon Dec 23 2024

Duration : 0h:05m:05s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a81e0a000020006768f396

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 2.1

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Encryption : none Hashing : none

TCP Src Port : 58339 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 24 Minutes

Client OS : win

Client OS Ver: 10.0.19042

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.6.103

Bytes Tx : 7421 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 2.2

Assigned IP : 10.37.254.17

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Assigned IPv6: 2001:db8:1234:1234::1

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 58352

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 25 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.6.103

Bytes Tx : 7421 Bytes Rx : 152

Pkts Tx : 1 Pkts Rx : 2

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 2.3

Assigned IP : 10.37.254.17

Public IP : 2001:db8:10:0:a8a5:6647:b275:acc2

Assigned IPv6: 2001:db8:1234:1234::1

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 58191

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.6.103

Bytes Tx : 560 Bytes Rx : 14731

Pkts Tx : 8 Pkts Rx : 76

Pkts Tx Drop : 0 Pkts Rx Drop : 10

Schritt 17. Ping-Test auf dem Client. In diesem Beispiel pingt der Client erfolgreich sowohl die IPv4- als auch die IPv6-Adresse des Servers.

Verify_Cisco_Secure_Client_Ping

Verify_Cisco_Secure_Client_Ping

Schritt 18: Das Live-Protokoll des ISE-Radius zeigt die erfolgreiche Authentifizierung an.

ISE_Authentifizierung_Erfolg_Protokoll

ISE_Authentifizierung_Erfolg_Protokoll

Schritt 19: Test-FTD-Authentifizierung wird LOKAL, wenn FTD die ISE nicht erreichen kann.

Schritt 19.1. Wenn die FTD-Authentifizierung an die ISE übermittelt wird, führen Sie den Befehl show aaa-server in der FTD (Lina) CLI aus, um die Statistiken zu überprüfen.

In diesem Beispiel gibt es keine Zähler für LOCAL, und die Authentifizierung wird an den RADIUS-Server gerichtet.

ftdv760# show aaa-server

Server Group: LOCAL

Server Protocol: Local database

Server Address: None

Server port: None

Server status: ACTIVE, Last transaction at 08:18:11 UTC Fri Dec 6 2024

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 0

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 0

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

Server Group: demo_ise_group

Server Protocol: radius

Server Address: 2001:db8:2139::240

Server port: 1812(authentication), 1646(accounting)

Server status: ACTIVE, Last transaction at 02:56:41 UTC Mon Dec 9 2024

Number of pending requests 0

Average round trip time 100ms

Number of authentication requests 1 <== Increased

Number of authorization requests 1 <== Increased

Number of accounting requests 1 <== Increased

Number of retransmissions 0

Number of accepts 2 <== Increased

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

Schritt 19.2: Herunterfahren der ISE-Schnittstelle, um zu simulieren, dass FTD keine Antwort von ISE erhalten kann

ftdv760# ping 2001:db8:2139::240

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 2001:db8:2139::240, timeout is 2 seconds:

???

Success rate is 0 percent (0/3)

Schritt 19.3. Der Client initiiert die VPN-Verbindung und gibt den gleichen Benutzernamen ein, der in Schritt 10 erstellt wurde. Die VPN-Verbindung ist weiterhin erfolgreich.

Führen Sie den Befehl show aaa-server in FTD (Lina) CLI erneut aus, um die Statistik zu überprüfen. Die Zähler für Authentifizierung, Autorisierung und Akzeptierung für LOCAL wurden jetzt erhöht. Der Annahmezähler für den RADIUS-Server wurde nicht erhöht.

ftdv760# show aaa-server

Server Group: LOCAL

Server Protocol: Local database

Server Address: None

Server port: None

Server status: ACTIVE, Last transaction at 03:36:26 UTC Mon Dec 9 2024

Number of pending requests 0

Average round trip time 0ms

Number of authentication requests 1 <== Increased

Number of authorization requests 1 <== Increased

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 2 <== Increased

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

Server Group: demo_ise_group

Server Protocol: radius

Server Address: 2001:db8:2139::240

Server port: 1812(authentication), 1646(accounting)

Server status: ACTIVE, Last transaction at 03:36:41 UTC Mon Dec 9 2024

Number of pending requests 0

Average round trip time 100ms

Number of authentication requests 2

Number of authorization requests 1

Number of accounting requests 6

Number of retransmissions 0

Number of accepts 2 <== Not increased

Number of rejects 0

Number of challenges 0

Number of bad authenticators 0

Number of timeouts 6

Number of unrecognized responses 0

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Sie können diese Befehle auf FTD Lina ausführen, um den VPN-Abschnitt zu beheben.

debug webvpn 255debug webvpn anyconnect 255

Sie können eine DART-Datei vom Client zur VPN-Fehlerbehebung abrufen, um festzustellen, ob das Problem beim Secure Client liegt. Hinweise hierzu finden Sie im entsprechenden CCO-Dokument Collect DART Bundle for Secure Client.

Sie können diese Befehle auf FTD Lina ausführen, um den Radius-Abschnitt zu beheben.

ftdv760# debug radius ?

all All debug options

decode Decode debug option

dynamic-authorization CoA listener debug option

session Session debug option

user User debug option

<cr>

ftdv760# debug aaa ?

accounting

authentication

authorization

common

condition

internal

shim

url-redirect

<cr>

Sie können diese überprüfen, um das verkehrsbezogene Problem nach erfolgreicher VPN-Verbindung zu beheben.

- Erfassen Sie Datenverkehr auf FTD Lina, um festzustellen, ob Lina den Datenverkehr verwirft. Verwenden Sie dazu dieses CCO-Dokument: Verwenden Sie Firepower Threat Defense Captures und Packet Tracer - Cisco.

- Überprüfen Sie die Zugriffskontrollrichtlinie, um sicherzustellen, dass der zugehörige VPN-Datenverkehr zugelassen wird, wenn die Richtlinie zur Umgehung der Zugriffskontrolle für entschlüsselten Datenverkehr deaktiviert ist.

- Überprüfen Sie die NAT-Ausnahme, um sicherzustellen, dass VPN-Datenverkehr von der NAT ausgeschlossen wird.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

09-Dec-2025

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Mark NiTechnischer Leiter von Cisco

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback