Konfigurieren von FTD Multi-Instance High-Availability auf Firepower 4100

Download-Optionen

-

ePub (2.8 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Failover in FTD-Containerinstanzen (Multi-Instance) konfiguriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in den Bereichen Firepower Management Center (FMC) und Firewall Threat Defense (FTD) verfügen.

Verwendete Komponenten

- Cisco FirePOWER Management Center Virtual 7.2.5

- Cisco FirePOWER 4145 NGFW-Appliance (FTD) 7.2.5

- FirePOWER eXtensible Operating System (FXOS) 2.12 (0.498)

- Windows 10

Vor der Bereitstellung von FTD Multi-Instance ist es wichtig zu verstehen, wie sich dies auf die Systemleistung auswirken kann, und eine entsprechende Planung durchzuführen. Lesen Sie die offizielle Dokumentation von Cisco, oder wenden Sie sich an einen technischen Mitarbeiter von Cisco, um eine optimale Bereitstellung und Konfiguration sicherzustellen.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Multi-Instance ist eine Funktion von FirePOWER Threat Defense, die dem Multiple-Context-Modus der Adaptive Security Appliance (ASA) ähnelt. Es ermöglicht Ihnen, mehrere separate Container-Instanzen von FTD auf einer einzigen Hardware auszuführen. Jede Container-Instanz ermöglicht die Trennung von Hardwareressourcen, ein separates Konfigurationsmanagement, separate Neuladevorgänge, separate Software-Updates und die Unterstützung der Funktionen zur umfassenden Bedrohungsabwehr. Dies ist besonders für Unternehmen nützlich, die unterschiedliche Sicherheitsrichtlinien für verschiedene Abteilungen oder Projekte benötigen, aber nicht in mehrere separate Hardware-Appliances investieren möchten. Die Multi-Instance-Funktion wird derzeit von der Sicherheitslösung der Serien Firepower 3100, 4100, 4200 und 9300 mit FTD 6.4 und höher unterstützt.

In diesem Dokument wird Firepower 4145 verwendet, das maximal 14 Container-Instanzen unterstützt. Die maximal in der FirePOWER-Appliance unterstützten Instanzen finden Sie unter Maximale Containerinstanzen und Ressourcen nach Modell.

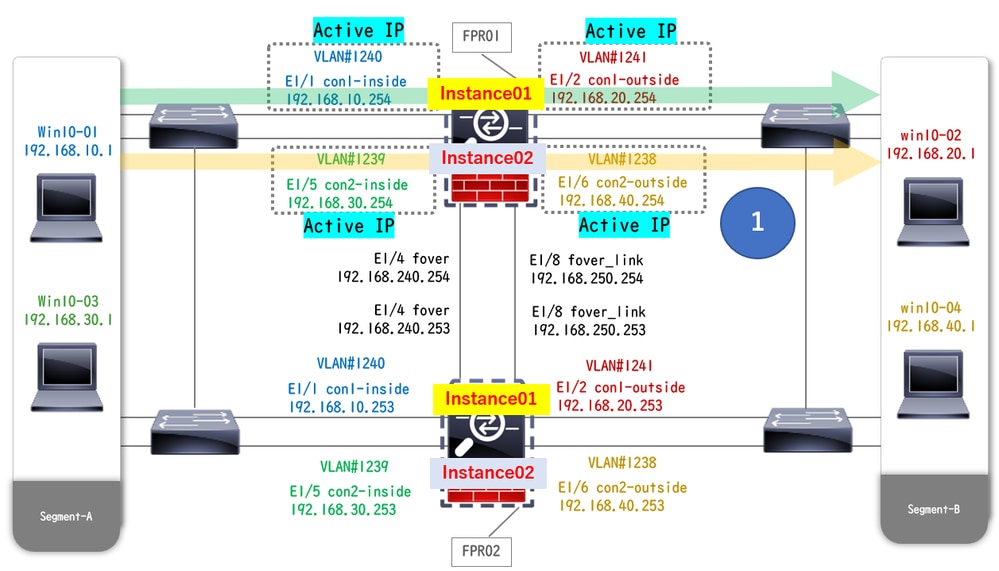

Netzwerkdiagramm

In diesem Dokument wird die Konfiguration und Verifizierung für HA in Multi-Instance in diesem Diagramm vorgestellt.

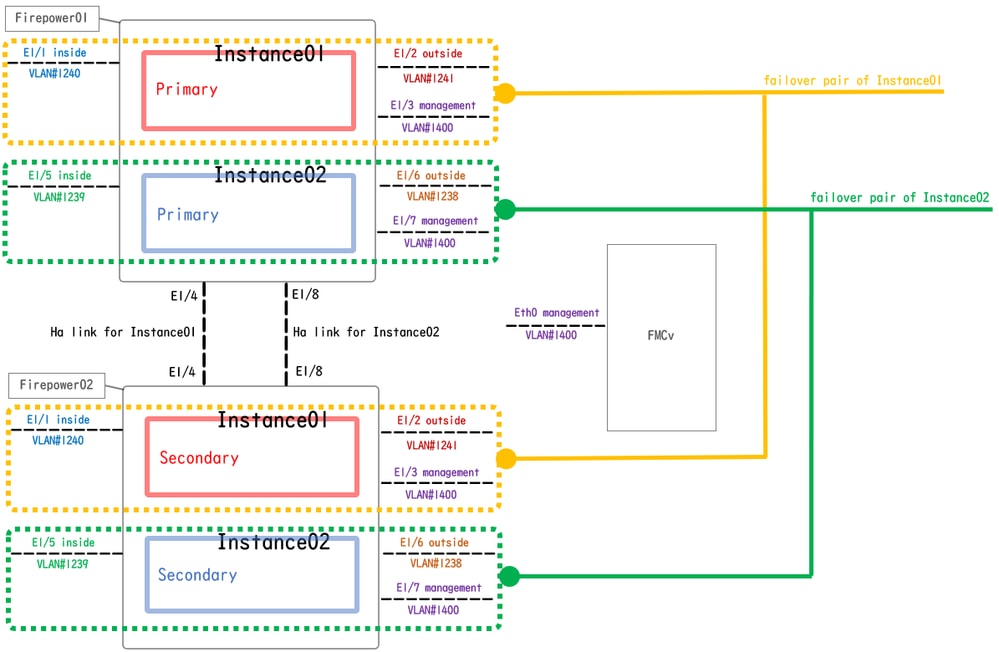

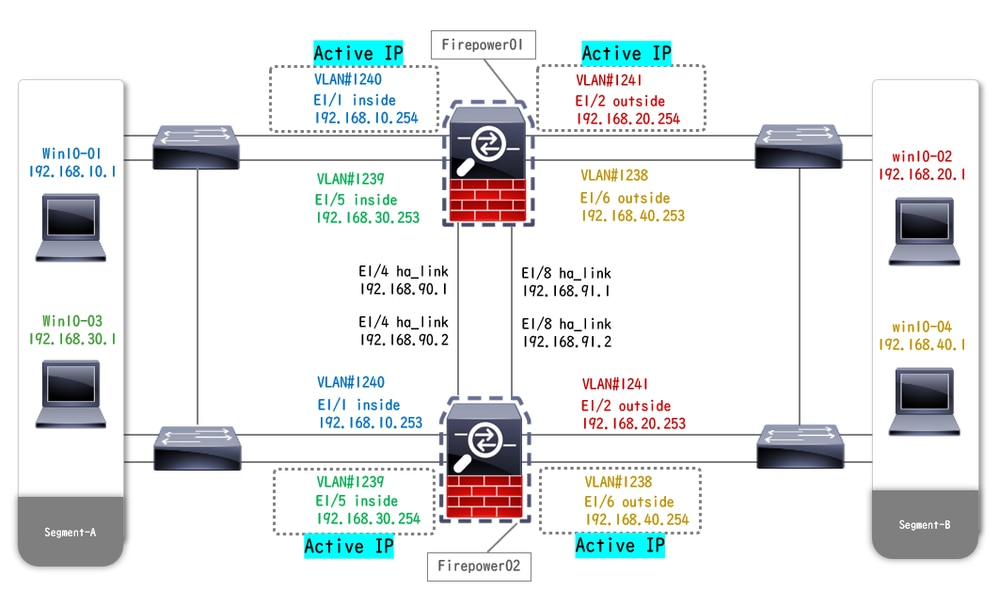

Logisches Konfigurationsdiagramm

Logisches Konfigurationsdiagramm

Diagramm der physischen Konfiguration

Diagramm der physischen Konfiguration

Konfigurationen

Schritt 1: Schnittstellen vorkonfigurieren

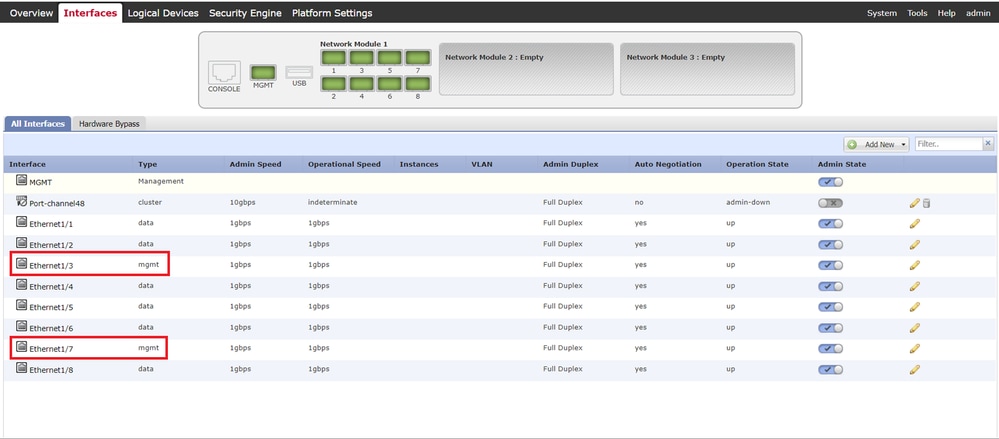

antwort: Navigieren Sie zu Schnittstellen in FCM. 2 Management-Schnittstellen festlegen. In diesem Beispiel Ethernet1/3 und Ethernet1/7.

Schnittstellen vorkonfigurieren

Schnittstellen vorkonfigurieren

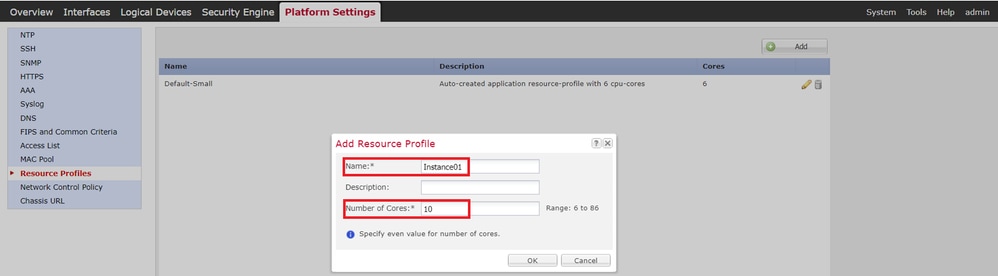

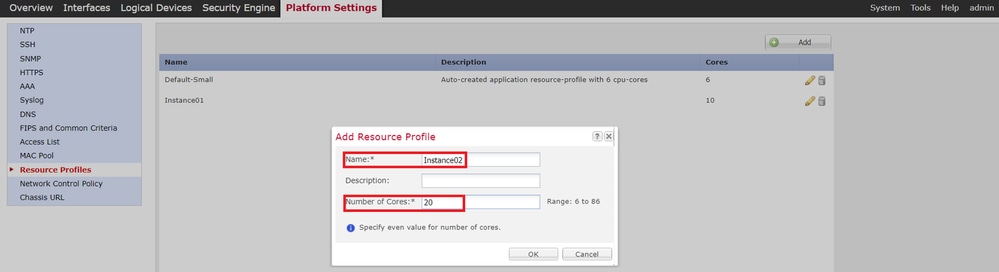

Schritt 2: 2 Ressourcenprofile für Containerinstanzen hinzufügen

antwort: Navigieren Sie zu Plattformeinstellungen > Ressourcenprofile > Auf FCM hinzufügen. Erstes Ressourcenprofil festlegen.

In diesem Beispiel:

・Name: Instanz 01

・Anzahl der Kerne: 10

Anmerkung: Für HA des Containerinstanzpaars müssen dieselben Ressourcenprofilattribute verwendet werden.

Legen Sie einen Profilnamen mit 1 bis 64 Zeichen fest. Sie können den Namen dieses Profils nicht mehr ändern, nachdem Sie es hinzugefügt haben.

Legen Sie die Anzahl der Kerne für das Profil zwischen 6 und dem Maximum fest.

1. Ressourcenprofil hinzufügen

1. Ressourcenprofil hinzufügen

b. Wiederholen Sie a. in Schritt 2 das zweite Ressourcenprofil zu konfigurieren.

In diesem Beispiel:

・Name: Instanz 02

・Anzahl der Kerne: 20

Zweites Ressourcenprofil hinzufügen

Zweites Ressourcenprofil hinzufügen

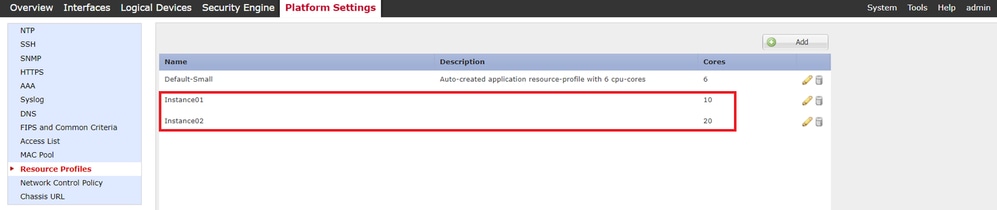

c. Überprüfen Sie, ob zwei Ressourcenprofile erfolgreich hinzugefügt wurden.

Ressourcenprofil bestätigen

Ressourcenprofil bestätigen

Schritt 3. (Optional) Hinzufügen eines MAC-Pool-Präfix der virtuellen MAC-Adresse für Container-Instanzschnittstellen

Sie können die virtuelle MAC-Adresse für die Active/Standby-Schnittstelle manuell festlegen. Wenn für Multi-Instance-Funktionen keine virtuellen MAC-Adressen festgelegt wurden, generiert das Chassis automatisch MAC-Adressen für Instance-Schnittstellen und garantiert, dass eine gemeinsam genutzte Schnittstelle in jeder Instance eine eindeutige MAC-Adresse verwendet.

Weitere Informationen zur MAC-Adresse finden Sie unter Add a MAC Pool Prefix (MAC-Pool-Präfix hinzufügen) und View MAC Addresses for Container Instance Interfaces (MAC-Adressen für Containerinstanzschnittstellen anzeigen).

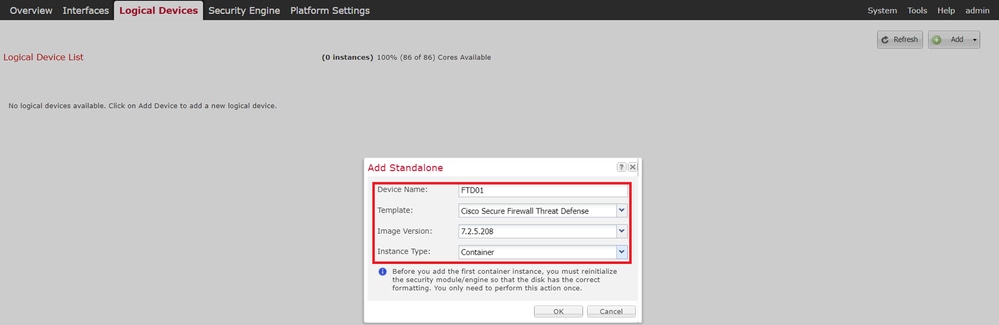

Schritt 4: Hinzufügen einer eigenständigen Instanz

antwort: Navigieren Sie zu Logische Geräte > Eigenständige Geräte hinzufügen. Erste Instanz festlegen.

In diesem Beispiel:

・Gerätename: FTD01

・Instanztyp: Container

Anmerkung: Die einzige Möglichkeit, eine Containeranwendung bereitzustellen, besteht darin, eine App-Instanz vorab bereitzustellen, wobei der Instanztyp auf Container festgelegt ist. Wählen Sie Container aus.

Sie können diesen Namen nicht mehr ändern, nachdem Sie das logische Gerät hinzugefügt haben.

Instanz hinzufügen

Instanz hinzufügen

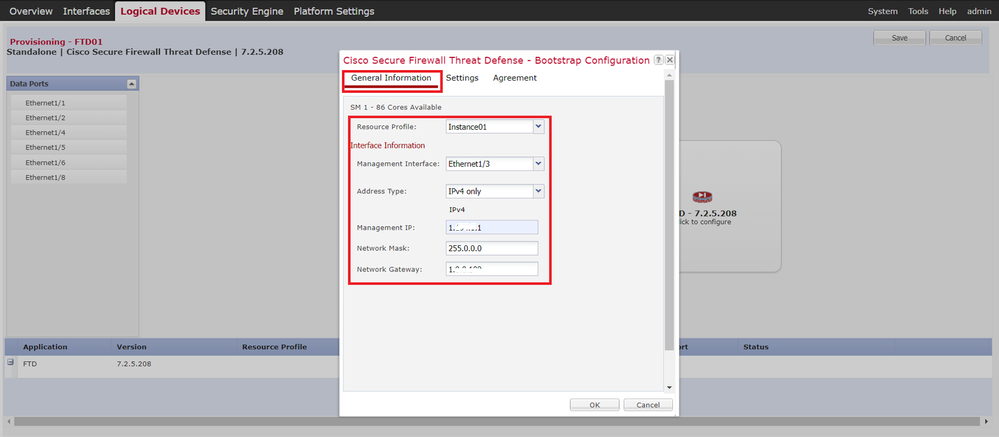

Schritt 5: Schnittstellen konfigurieren

antwort: Legen Sie das Ressourcenprofil, die Verwaltungsschnittstelle und die Management-IP für Instance01 fest.

In diesem Beispiel:

・Ressourcenprofil: Instanz 01

・Management-Schnittstelle: Ethernet1/3

・ManagementIP: x.x.1.1

Profil/Management-Schnittstelle/Management-IP konfigurieren

Profil/Management-Schnittstelle/Management-IP konfigurieren

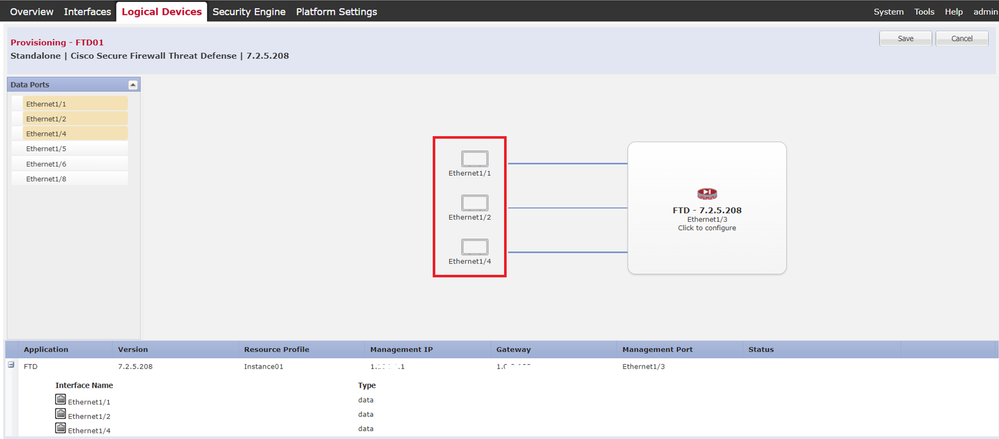

b. Festlegen von Datenschnittstellen.

In diesem Beispiel:

・Ethernet1/1 (für Innenbereiche verwendet)

・Ethernet1/2 (für Außenbereiche)

・Ethernet1/4 (für HA-Verbindung)

Festlegen von Datenschnittstellen

Festlegen von Datenschnittstellen

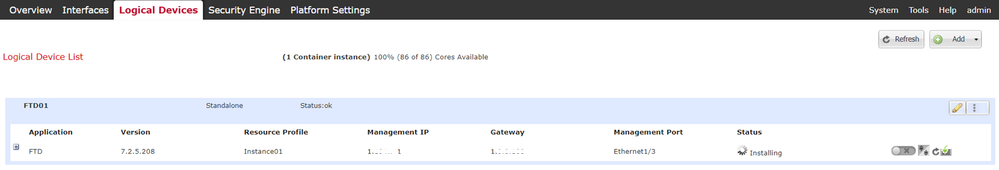

c. Navigieren Sie zu Logische Geräte. Warten auf Instanzstart.

Status von Instanz bestätigen01

Status von Instanz bestätigen01

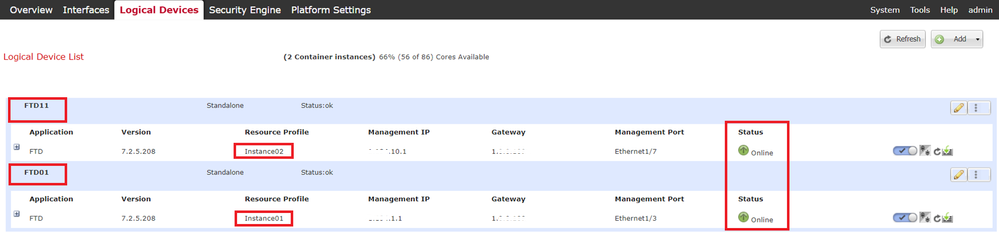

d. Wiederholen Sie einen in Schritt 4.a und Schritt 5.a bis c, um eine zweite Instanz hinzuzufügen und Details dafür festzulegen.

In diesem Beispiel:

・Gerätename: FTD11

・Instanztyp: Container

・Ressourcenprofil: Instanz 02

・Management-Schnittstelle: Ethernet1/7

・ManagementIP: x 10,1

・Ethernet1/5 = innen

・Ethernet1/6 = Außen

・Ethernet1/8 = HA-Verbindung

e. Bestätigen Sie, dass 2 Instanzen Online-Status auf FCM haben.

Instanzstatus im primären Gerät bestätigen

Instanzstatus im primären Gerät bestätigen

f. (Optional) Führen Sie scope ssa, scope slot 1 und show app-Instance Befehl, um zu bestätigen, dass 2 Instanzen Online-Status auf FirePOWER CLI sind.

FPR4145-ASA-K9# scope ssa

FPR4145-ASA-K9 /ssa # scope slot 1

FPR4145-ASA-K9 /ssa/slot # show app-Instance

Application Instance:

App Name Identifier Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd FTD01 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance01 Not Applicable None --> FTD01 Instance is Online

ftd FTD11 Enabled Online 7.2.5 208 7.2.5 208 Container No Instance02 Not Applicable None --> FTD11 Instance is Onlineg. Führen Sie den gleichen Vorgang auf dem sekundären Gerät aus. Bestätigen Sie, dass 2 Instanzen den Status "Online" haben.

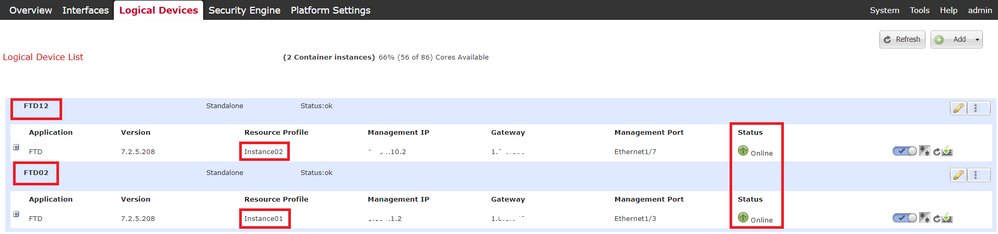

Instanzstatus im sekundären Gerät bestätigen

Instanzstatus im sekundären Gerät bestätigen

Schritt 6: Hochverfügbarkeitspaar für jede Instanz hinzufügen

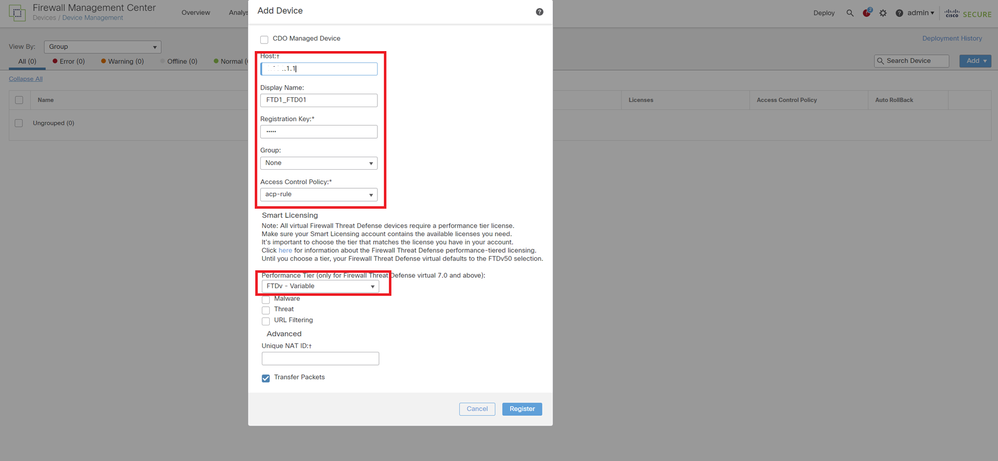

antwort: Navigieren Sie zu Geräte > Gerät auf FMC hinzufügen. Alle Instanzen zu FMC hinzufügen.

In diesem Beispiel:

・Anzeigename für Instanz01 von FTD1: FTD1_FTD01

・Anzeigename für Instanz02 von FTD1: FTD1_FTD11

・Anzeigename für Instanz01 von FTD2: FTD2_FTD02

・Anzeigename für Instanz02 von FTD2: FTD2_FTD12

Dieses Bild zeigt die Einstellung für FTD1_FTD01.

FTD-Instanz zu FMC hinzufügen

FTD-Instanz zu FMC hinzufügen

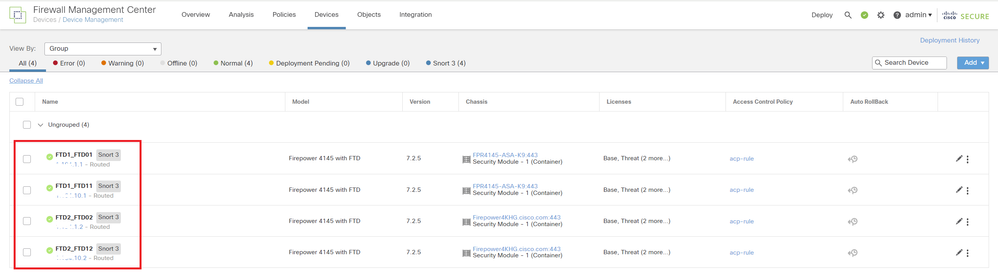

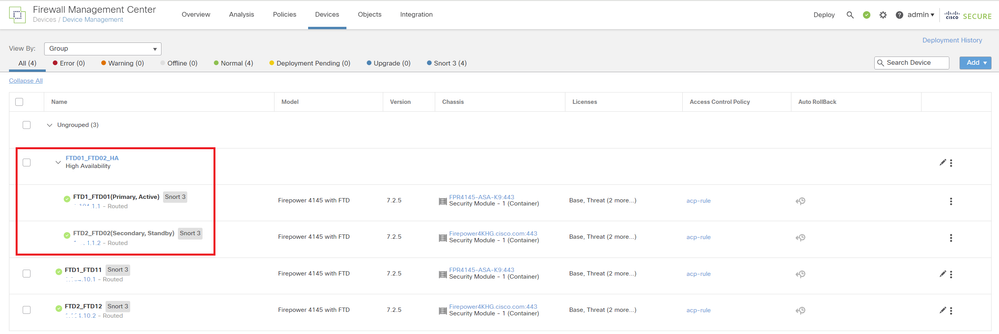

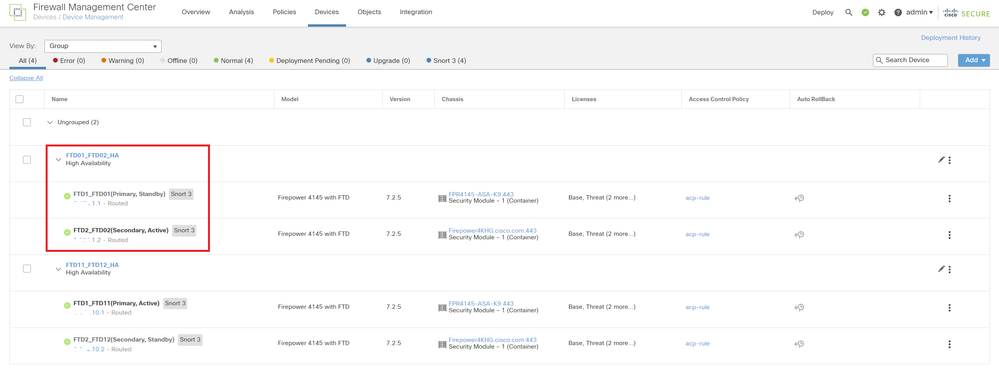

b. Bestätigen Sie, dass alle Instanzen normal sind.

Instanzstatus in FMC bestätigen

Instanzstatus in FMC bestätigen

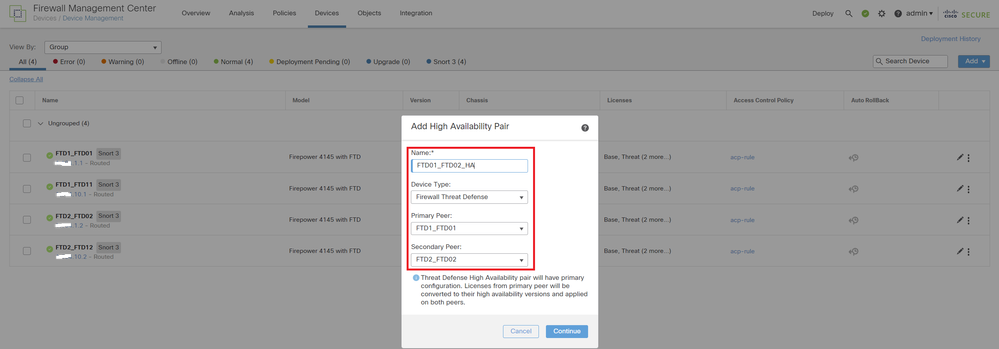

c. Navigieren Sie zu Geräte > Hochverfügbarkeit hinzufügen. Erstes Failover-Paar einrichten.

In diesem Beispiel:

・Name: FTD01_FTD02_HA

・Primärer Peer: FTD1_FTD01

・Sekundärer Peer: FTD2_FTD02

Anmerkung: Stellen Sie sicher, dass Sie die richtige Einheit als primäre Einheit auswählen.

Erstes Failover-Paar hinzufügen

Erstes Failover-Paar hinzufügen

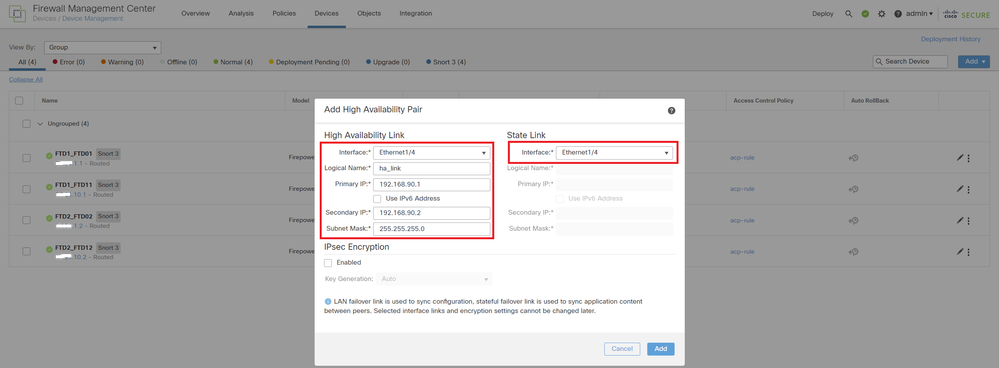

d. Einstellen der IP für die Failover-Verbindung im ersten Failover-Paar

In diesem Beispiel:

・Hochverfügbarkeits-Link: Ethernet1/4

・Zustandslink: Ethernet1/4

・Primäre IP: 192.168.90.1/24

・Sekundäre IP: 192.168.90.2/24

HA-Schnittstelle und IP für das erste Failover-Paar einrichten

HA-Schnittstelle und IP für das erste Failover-Paar einrichten

e. Failover-Status bestätigen

・FTD1_FTD01: Primär, Aktiv

・FTD2_FTD02: Sekundär, Standby

Status des ersten Failover-Paars bestätigen

Status des ersten Failover-Paars bestätigen

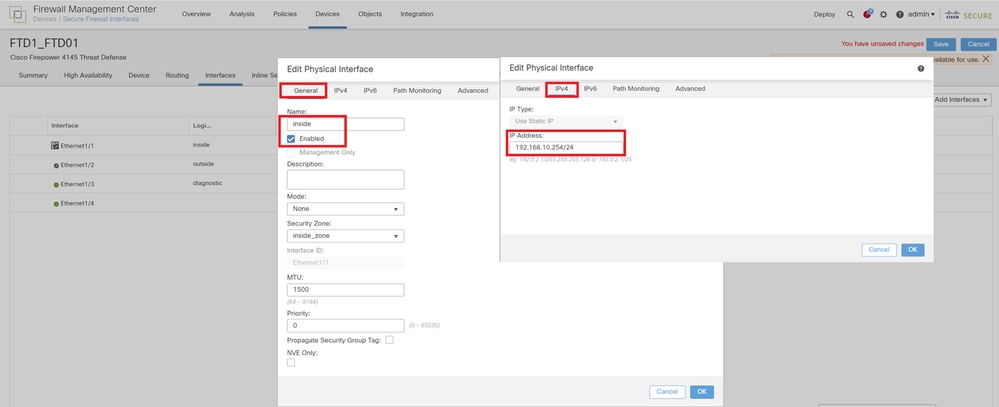

f. Navigieren Sie zu Geräte > Klicken Sie auf FTD01_FTD02_HA (in diesem Beispiel) > Schnittstellen. Legen Sie Aktive IP für Datenschnittstelle fest.

In diesem Beispiel:

・Ethernet1/1 (innen): 192.168.10.254/24

・Ethernet1/2 (außen): 192.168.20.254/24

・Ethernet1/3 (Diagnose): 192.168.80.1/24

Dieses Bild zeigt die Einstellung für "Active IP" von Ethernet1/1.

Aktive IP für Datenschnittstelle festlegen

Aktive IP für Datenschnittstelle festlegen

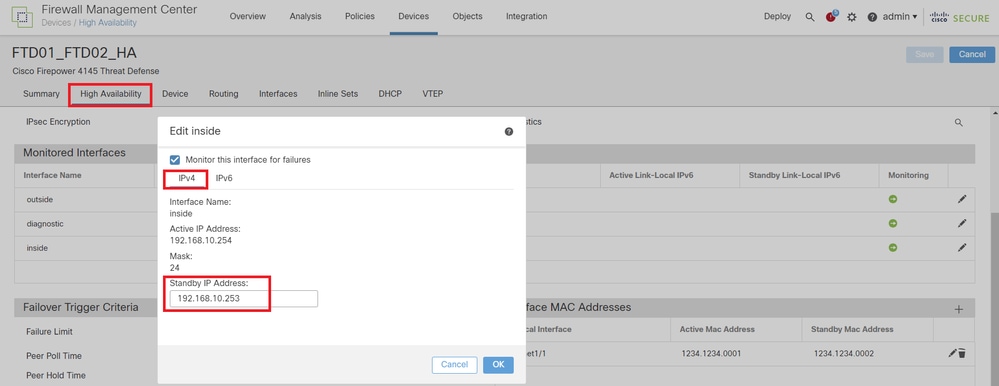

g. Navigieren Sie zu Geräte > Klicken Sie auf FTD01_FTD02_HA (in diesem Beispiel) > Hohe Verfügbarkeit. Legen Sie die Standby-IP-Adresse für die Datenschnittstelle fest.

In diesem Beispiel:

・Ethernet1/1 (innen): 192.168.10.253/24

・Ethernet1/2 (außen): 192.168.20.253/24

・Ethernet1/3 (Diagnose): 192.168.80.2/24

Dieses Bild zeigt die Einstellung für die Standby-IP von Ethernet1/1.

Standby-IP für Datenschnittstelle festlegen

Standby-IP für Datenschnittstelle festlegen

h. Wiederholen Sie die Schritte 6.c bis g, um ein zweites Failover-Paar hinzuzufügen.

In diesem Beispiel:

・Name: FTD11_FTD12_HA

・Primäre Gegenstelle: FTD1_FTD11

・Sekundärer Peer: FTD2_FTD12

・Hochverfügbarkeits-Link: Ethernet1/8

・Zustandslink: Ethernet1/8

・Ethernet1/8 (ha_link aktiv): 192.168.91.1/24

・Ethernet1/5 (innen aktiv): 192.168.30.254/24

・Ethernet1/6 (außerhalb aktiv): 192.168.40.254/24

・Ethernet1/7 (Diagnose aktiv): 192.168.81.1/24

・Ethernet1/8 (ha_link Standby): 192.168.91.2/24

・Ethernet1/5 (in Standby): 192.168.30.253/24

・Ethernet1/6 (außerhalb von Standby): 192.168.40.253/24

・Ethernet1/7 (Diagnose-Standby): 192.168.81.2/24

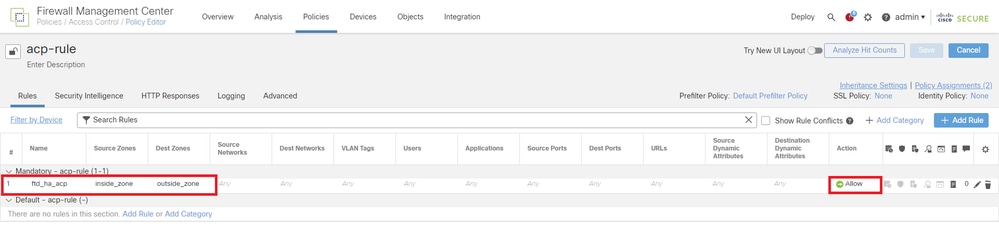

i. Navigieren Sie zu Logische Geräte > Eigenständige Geräte hinzufügen. Legen Sie die ACP-Regel fest, um den Datenverkehr von innen nach außen zuzulassen.

AKP-Regel festlegen

AKP-Regel festlegen

j) Stellen Sie die Einstellung auf FTD ein.

k. Bestätigen Sie den HA-Status in der CLI.

Der HA-Status für jede Instanz wird auch in der Firepower-CLI bestätigt, die mit dem ASA-Standard identisch ist.

Ausführen show running-config failover und show failover Befehl, um den HA-Status von FTD1_FTD01 (primäre Instanz 01) zu bestätigen.

// confrim HA status of FTD1_FTD01 (Instance01 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Primary - Active <---- Instance01 of FPR01 is Active

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)Ausführen show running-config failover und show failover Befehl zur Bestätigung des HA-Status von FTD1_FTD11 (primäre Instanz 02) .

// confrim HA status of FTD1_FTD11 (Instance02 of Primary Device)

> show running-config failover

failover

failover lan unit primary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Primary - Active <---- Instance02 of FPR01 is Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

......

Other host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)Ausführen show running-config failover und show failover Befehl, um den HA-Status von FTD2_FTD02 (sekundäre Instanz 01) zu bestätigen.

// confrim HA status of FTD2_FTD02 (Instance01 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/4

failover replication http

failover link ha_link Ethernet1/4

failover interface ip ha_link 192.168.90.1 255.255.255.0 standby 192.168.90.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Standby Ready <---- Instance01 of FPR02 is Standby

Interface diagnostic (192.168.80.2): Normal (Monitored)

Interface inside (192.168.10.253): Normal (Monitored)

Interface outside (192.168.20.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance01 of FPR01 is Active

Active time: 31651 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.80.1): Normal (Monitored)

Interface inside (192.168.10.254): Normal (Monitored)

Interface outside (192.168.20.254): Normal (Monitored)

Ausführung show running-config failover und show failover Befehl zur Bestätigung des HA-Status von FTD2_FTD12 (sekundäre Instanz 02).

// confrim HA status of FTD2_FTD12 (Instance02 of Secondary Device)

> show running-config failover

failover

failover lan unit secondary

failover lan interface ha_link Ethernet1/8

failover replication http

failover link ha_link Ethernet1/8

failover interface ip ha_link 192.168.91.1 255.255.255.0 standby 192.168.91.2

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready <---- Instance02 of FPR02 is Standby

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active <---- Instance02 of FPR01 is Active

Active time: 31275 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

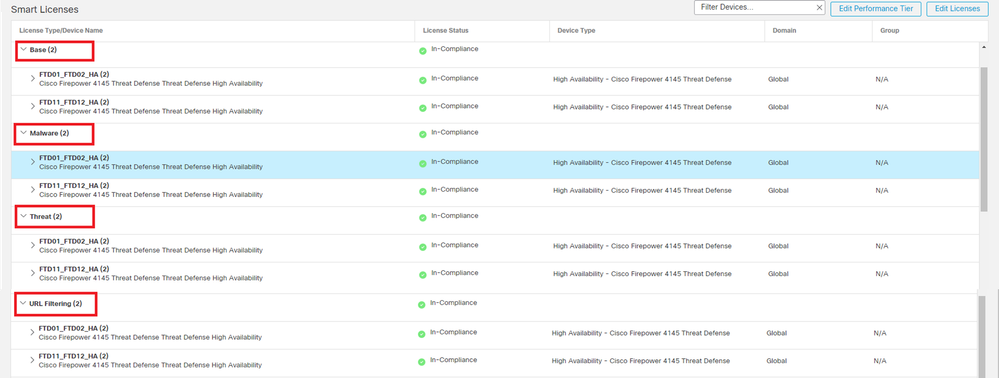

l. Lizenznutzung bestätigen.

Alle Lizenzen werden pro Sicherheits-Engine/Chassis genutzt, nicht pro Container-Instanz.

・Baselizenzen werden automatisch zugewiesen: eine pro Sicherheits-Engine/Chassis.

・Funktionslizenzen werden manuell jeder Instanz zugewiesen. Sie benötigen jedoch nur eine Lizenz pro Feature pro Sicherheits-Engine/-Chassis. Für eine spezielle Feature-Lizenz benötigen Sie nur eine Lizenz, unabhängig von der Anzahl der verwendeten Instanzen.

Diese Tabelle zeigt, wie die Lizenzen in diesem Dokument verwendet werden.

|

FPR01 |

Instanz 01 |

Basis, URL-Filterung, Malware, Bedrohung |

|

Instanz 02 |

Basis, URL-Filterung, Malware, Bedrohung |

|

|

FPR02 |

Instanz 01 |

Basis, URL-Filterung, Malware, Bedrohung |

|

Instanz 02 |

Basis, URL-Filterung, Malware, Bedrohung |

Gesamtzahl der Lizenzen

|

Basis |

URL-Filterung |

Malware |

Bedrohung |

|

2 |

2 |

2 |

2 |

Bestätigen Sie die Anzahl der genutzten Lizenzen in der FMC-GUI.

Genutzte Lizenzen bestätigen

Genutzte Lizenzen bestätigen

Überprüfung

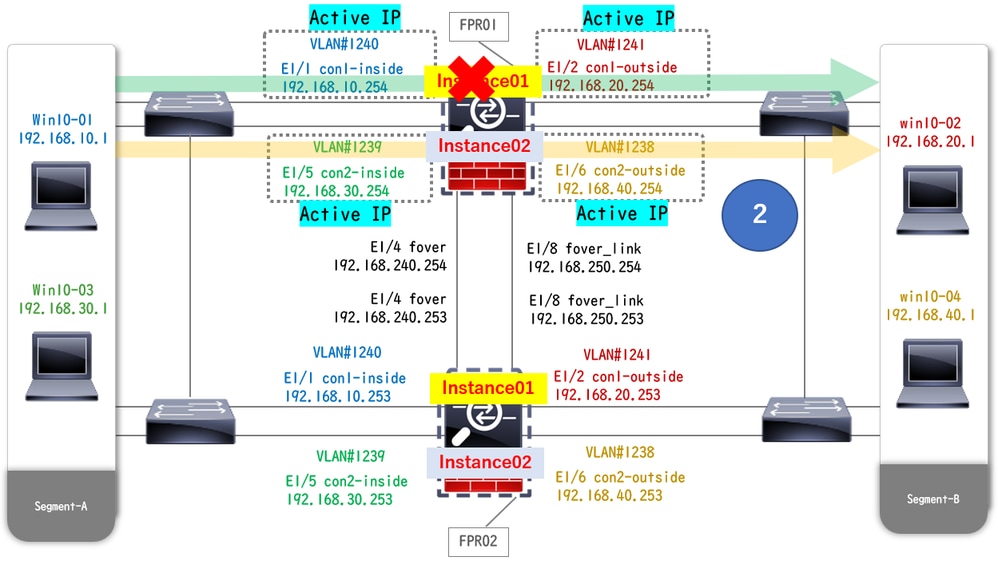

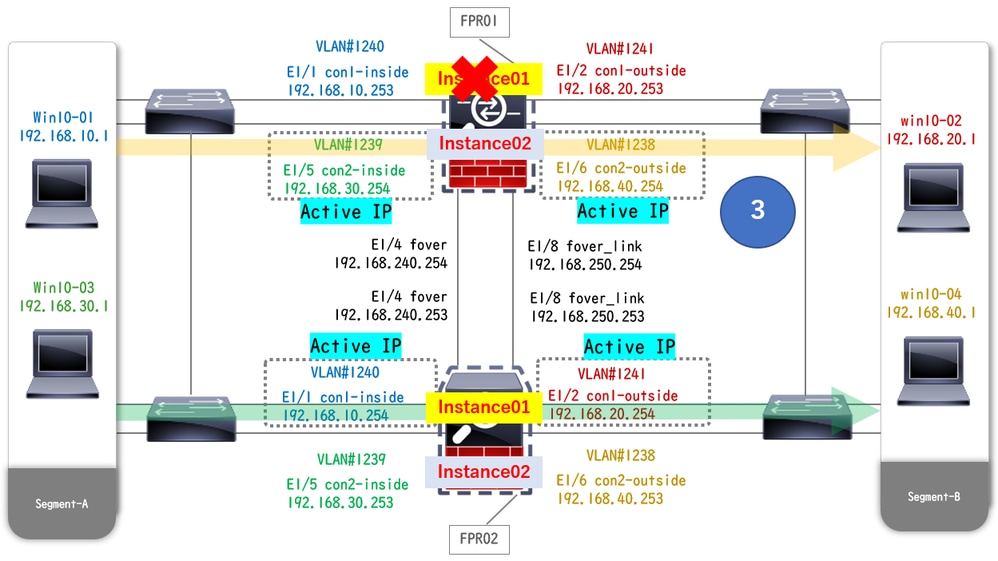

Wenn der Absturz auf FTD1_FTD01 (primäre Instanz01) stattgefunden hat, wird das Failover von Instanz01 ausgelöst, und Datenschnittstellen auf der Standby-Seite übernehmen die IP-/MAC-Adresse der ursprünglichen aktiven Schnittstelle, sodass der Datenverkehr (FTP-Verbindung in diesem Dokument) kontinuierlich von Firepower weitergeleitet wird.

Vor dem Absturz

Vor dem Absturz

Während des Absturzes

Während des Absturzes

Failover wird ausgelöst

Failover wird ausgelöst

Schritt 1: FTP-Verbindung von Win10-01 zu Win10-02 initiieren.

Schritt 2: Führen Sie den show conn

// Confirm the connection in Instance01 of FPR01

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:11, bytes 529, flags UIO N1

// Confirm the connection in Instance01 of FPR02

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:00:42, bytes 530, flags UIO N1Schritt 3: FTP-Verbindung von Win10-03 zu Win10-04 initiieren.

Schritt 4: Führen Sie den show conn Befehl aus, um zu bestätigen, dass die FTP-Verbindung in beiden Instanzen hergestellt wurde.

// Confirm the connection in Instance02 of FPR01

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:02, bytes 530, flags UIO N1

// Confirm the connection in Instance02 of FPR02

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:00:13, bytes 530, flags UIO N1Schritt 5: Führen Sie den Befehl connect ftd FTD01und system support diagnostic-cliaus, um in die ASA CLI zu gelangen. Führen Sie den Befehl enableund den crashinfo force watchdog Befehl aus, um den Absturz von Instance01 in der primären/aktiven Einheit zu erzwingen.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

FTD01> enable

Password:

FTD01#

FTD01# crashinfo force watchdog

reboot. Do you wish to proceed? [confirm]:Schritt 6: In Instance01 tritt ein Failover auf, und die FTP-Verbindung wird nicht unterbrochen. Führen Sie einen Befehl aus, show failoverund show connbestätigen Sie den Status von Instance01 in FPR02.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/4 (up)

......

This host: Secondary - Active <---- Instance01 of FPR02 is Switching to Active

Interface diagnostic (192.168.80.1): Normal (Waiting)

Interface inside (192.168.10.254): Unknown (Waiting)

Interface outside (192.168.20.254): Unknown (Waiting)

......

Other host: Primary - Failed

Interface diagnostic (192.168.80.2): Unknown (Monitored)

Interface inside (192.168.10.253): Unknown (Monitored)

Interface outside (192.168.20.253): Unknown (Monitored)

> show conn

TCP outside 192.168.20.1:21 inside 192.168.10.1:49723, idle 0:02:25, bytes 533, flags U N1Schritt 7: Der Absturz trat in Instance01 auf und hatte keine Auswirkungen auf Instance02. Führen Sie einen Befehl show failoverund show conneinen Befehl aus, um den Status von Instance02 zu bestätigen.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show conn

TCP outside 192.168.40.1:21 inside 192.168.30.1:52144, idle 0:01:18, bytes 533, flags UIO N1Schritt 8: Navigieren Sie zu Geräte > Alle auf FMC. Bestätigen Sie den HA-Status.

・FTD1_FTD01: Primär, Standby

・FTD2_FTD02: Sekundär, aktiv

HA-Status bestätigen

HA-Status bestätigen

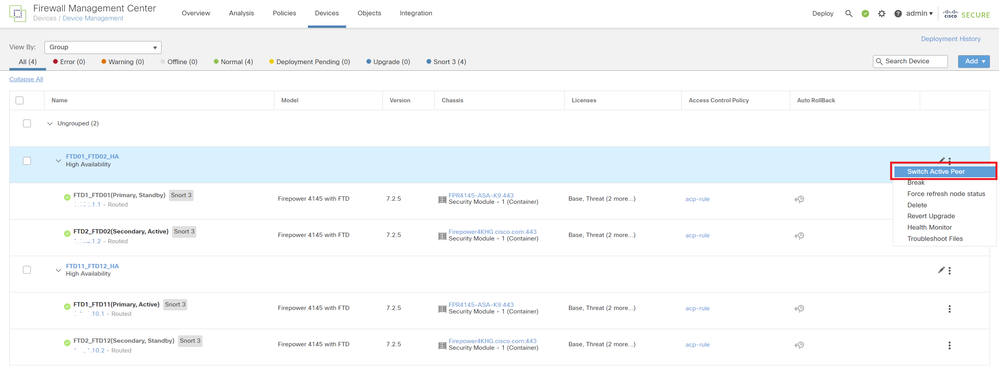

Schritt 9: (Optional) Nachdem Instance01 von FPR01 auf normal zurückgesetzt wurde, können Sie den HA-Status manuell ändern. Dies kann entweder über die FMC-GUI oder die FRP-CLI erfolgen.

Navigieren Sie auf FMC zu Geräte > Alle. Klicken Sie auf Switch Active Peer, um den HA-Status für FTD01_FTD02_HA zu wechseln.

HA-Status des Switches

HA-Status des Switches

Führen Sie auf der Firepower-Kommandozeile den Befehl connect ftd FTD01und system support diagnostic-cliaus, um die ASA-Kommandozeile aufzurufen. Führen Sie den Befehl enableund den failover active Befehl aus, um die hohe Verfügbarkeit für FTD01_FTD02_HA zu wechseln.

Firepower-module1>connect ftd FTD01

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

firepower# failover activeFehlerbehebung

Um den Failover-Status zu überprüfen, führen Sie show failover und show failover history command aus.

> show failover

Failover On

Failover unit Secondary

Failover LAN Interface: ha_link Ethernet1/8 (up)

......

This host: Secondary - Standby Ready

Interface diagnostic (192.168.81.2): Normal (Monitored)

Interface inside (192.168.30.253): Normal (Monitored)

Interface outside (192.168.40.253): Normal (Monitored)

......

Other host: Primary - Active

Interface diagnostic (192.168.81.1): Normal (Monitored)

Interface inside (192.168.30.254): Normal (Monitored)

Interface outside (192.168.40.254): Normal (Monitored)

> show failover history

==========================================================================

From State To State Reason

==========================================================================

07:26:52 UTC Jan 22 2024

Negotiation Cold Standby Detected an Active peer

07:26:53 UTC Jan 22 2024

Cold Standby App Sync Detected an Active peer

07:28:14 UTC Jan 22 2024

App Sync Sync Config Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync Config Sync File System Detected an Active peer

07:28:18 UTC Jan 22 2024

Sync File System Bulk Sync Detected an Active peer

07:28:33 UTC Jan 22 2024

Bulk Sync Standby Ready Detected an Active peerFühren Sie den debug fover

> debug fover

auth Failover Cloud authentication

cable Failover LAN status

cmd-exec Failover EXEC command execution

conn Failover Cloud connection

fail Failover internal exception

fmsg Failover message

ifc Network interface status trace

open Failover device open

rx Failover Message receive

rxdmp Failover recv message dump (serial console only)

rxip IP network failover packet recv

snort Failover NGFW mode snort processing

switch Failover Switching status

sync Failover config/command replication

synccount Failover Sync Count

tx Failover Message xmit

txdmp Failover xmit message dump (serial console only)

txip IP network failover packet xmit

verbose Enable verbose logging

verify Failover message verifyZugehörige Informationen

Konfigurieren von FTD-Hochverfügbarkeit auf Firepower-Appliances

Fehlerbehebung bei Problemen mit hoher Verfügbarkeit von Firepower Threat Defense

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

29-May-2025

|

Aktualisierte Stilanforderungen, Grammatik, Rechtschreibung und Formatierung. |

1.0 |

06-Feb-2024

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jian ZhangTechnical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback